Английская версия данного пакета обновления содержит атрибуты файла (или более поздние атрибуты файлов), приведенные в следующей таблице. Дата и время для этих файлов указаны в формате общего скоординированного времени (UTC). При просмотре сведений о файле, он преобразуется в локальное время. Чтобы узнать разницу между временем по Гринвичу и местным временем, откройте вкладку Часовой пояс элемента Дата и время в панели управления.

Файлы, включенные в данный пакет обновления

|

Имя файла |

Размер файла |

Дата |

Время |

Путь |

|---|---|---|---|---|

|

Ntlmssp.dll |

81,920 |

25-May-2013 |

14:29 |

PublicCommonOakTargetArmv5Checked |

|

Ntlmssp.map |

118,752 |

25-May-2013 |

14:29 |

PublicCommonOakTargetArmv5Checked |

|

Ntlmssp.rel |

31,174 |

25-May-2013 |

14:29 |

PublicCommonOakTargetArmv5Checked |

|

Ntlmssp_svc.dll |

147,456 |

25-May-2013 |

14:29 |

PublicCommonOakTargetArmv5Checked |

|

Ntlmssp_svc.map |

151,753 |

25-May-2013 |

14:29 |

PublicCommonOakTargetArmv5Checked |

|

Ntlmssp_svc.rel |

44,456 |

25-May-2013 |

14:29 |

PublicCommonOakTargetArmv5Checked |

|

Ntlmssp.dll |

151,552 |

25-May-2013 |

14:29 |

PublicCommonOakTargetArmv5Debug |

|

Ntlmssp.map |

192,886 |

25-May-2013 |

14:29 |

PublicCommonOakTargetArmv5Debug |

|

Ntlmssp.rel |

45,007 |

25-May-2013 |

14:29 |

PublicCommonOakTargetArmv5Debug |

|

Ntlmssp_svc.dll |

241,664 |

25-May-2013 |

14:29 |

PublicCommonOakTargetArmv5Debug |

|

Ntlmssp_svc.map |

242,217 |

25-May-2013 |

14:29 |

PublicCommonOakTargetArmv5Debug |

|

Ntlmssp_svc.rel |

60,667 |

25-May-2013 |

14:29 |

PublicCommonOakTargetArmv5Debug |

|

Ntlmssp.dll |

61,440 |

25-May-2013 |

14:29 |

PublicCommonOakTargetArmv5Retail |

|

Ntlmssp.map |

86,806 |

25-May-2013 |

14:29 |

PublicCommonOakTargetArmv5Retail |

|

Ntlmssp.rel |

18,095 |

25-May-2013 |

14:29 |

PublicCommonOakTargetArmv5Retail |

|

Ntlmssp_svc.dll |

98,304 |

25-May-2013 |

14:29 |

PublicCommonOakTargetArmv5Retail |

|

Ntlmssp_svc.map |

84,096 |

25-May-2013 |

14:29 |

PublicCommonOakTargetArmv5Retail |

|

Ntlmssp_svc.rel |

28,825 |

25-May-2013 |

14:29 |

PublicCommonOakTargetArmv5Retail |

|

Ntlmssp.dll |

81,920 |

25-May-2013 |

14:31 |

PublicCommonOakTargetArmv6Checked |

|

Ntlmssp.map |

118,752 |

25-May-2013 |

14:31 |

PublicCommonOakTargetArmv6Checked |

|

Ntlmssp.rel |

31,174 |

25-May-2013 |

14:31 |

PublicCommonOakTargetArmv6Checked |

|

Ntlmssp_svc.dll |

147,456 |

25-May-2013 |

14:31 |

PublicCommonOakTargetArmv6Checked |

|

Ntlmssp_svc.map |

151,753 |

25-May-2013 |

14:31 |

PublicCommonOakTargetArmv6Checked |

|

Ntlmssp_svc.rel |

44,456 |

25-May-2013 |

14:31 |

PublicCommonOakTargetArmv6Checked |

|

Ntlmssp.dll |

151,552 |

25-May-2013 |

14:30 |

PublicCommonOakTargetArmv6Debug |

|

Ntlmssp.map |

192,886 |

25-May-2013 |

14:30 |

PublicCommonOakTargetArmv6Debug |

|

Ntlmssp.rel |

45,007 |

25-May-2013 |

14:30 |

PublicCommonOakTargetArmv6Debug |

|

Ntlmssp_svc.dll |

241,664 |

25-May-2013 |

14:30 |

PublicCommonOakTargetArmv6Debug |

|

Ntlmssp_svc.map |

242,217 |

25-May-2013 |

14:30 |

PublicCommonOakTargetArmv6Debug |

|

Ntlmssp_svc.rel |

60,667 |

25-May-2013 |

14:30 |

PublicCommonOakTargetArmv6Debug |

|

Ntlmssp.rel |

18,095 |

28-May-2013 |

17:16 |

PublicCommonOakTargetArmv6Retail |

|

Ntlmssp_svc.rel |

28,825 |

28-May-2013 |

17:16 |

PublicCommonOakTargetArmv6Retail |

|

Ntlmssp_svc.dll |

98,304 |

28-May-2013 |

17:16 |

PublicCommonOakTargetArmv6Retail |

|

Ntlmssp_svc.map |

84,096 |

28-May-2013 |

17:16 |

PublicCommonOakTargetArmv6Retail |

|

Ntlmssp.dll |

61,440 |

28-May-2013 |

17:16 |

PublicCommonOakTargetArmv6Retail |

|

Ntlmssp.map |

86,806 |

28-May-2013 |

17:16 |

PublicCommonOakTargetArmv6Retail |

|

Ntlmssp.dll |

81,920 |

25-May-2013 |

14:32 |

PublicCommonOakTargetArmv7Checked |

|

Ntlmssp.map |

119,085 |

25-May-2013 |

14:32 |

PublicCommonOakTargetArmv7Checked |

|

Ntlmssp.rel |

31,261 |

25-May-2013 |

14:32 |

PublicCommonOakTargetArmv7Checked |

|

Ntlmssp_svc.dll |

147,456 |

25-May-2013 |

14:32 |

PublicCommonOakTargetArmv7Checked |

|

Ntlmssp_svc.map |

151,753 |

25-May-2013 |

14:32 |

PublicCommonOakTargetArmv7Checked |

|

Ntlmssp_svc.rel |

44,456 |

25-May-2013 |

14:32 |

PublicCommonOakTargetArmv7Checked |

|

Ntlmssp.dll |

151,552 |

25-May-2013 |

14:32 |

PublicCommonOakTargetArmv7Debug |

|

Ntlmssp.map |

192,886 |

25-May-2013 |

14:32 |

PublicCommonOakTargetArmv7Debug |

|

Ntlmssp.rel |

45,007 |

25-May-2013 |

14:32 |

PublicCommonOakTargetArmv7Debug |

|

Ntlmssp_svc.dll |

241,664 |

25-May-2013 |

14:32 |

PublicCommonOakTargetArmv7Debug |

|

Ntlmssp_svc.map |

242,217 |

25-May-2013 |

14:32 |

PublicCommonOakTargetArmv7Debug |

|

Ntlmssp_svc.rel |

60,667 |

25-May-2013 |

14:32 |

PublicCommonOakTargetArmv7Debug |

|

Ntlmssp.dll |

61,440 |

25-May-2013 |

14:32 |

PublicCommonOakTargetArmv7Retail |

|

Ntlmssp.map |

86,806 |

25-May-2013 |

14:32 |

PublicCommonOakTargetArmv7Retail |

|

Ntlmssp.rel |

18,095 |

25-May-2013 |

14:32 |

PublicCommonOakTargetArmv7Retail |

|

Ntlmssp_svc.dll |

98,304 |

25-May-2013 |

14:32 |

PublicCommonOakTargetArmv7Retail |

|

Ntlmssp_svc.map |

84,096 |

25-May-2013 |

14:32 |

PublicCommonOakTargetArmv7Retail |

|

Ntlmssp_svc.rel |

28,825 |

25-May-2013 |

14:32 |

PublicCommonOakTargetArmv7Retail |

|

Ntlmssp.dll |

114,688 |

25-May-2013 |

14:33 |

PublicCommonOakTargetMipsiiChecked |

|

Ntlmssp.map |

110,571 |

25-May-2013 |

14:33 |

PublicCommonOakTargetMipsiiChecked |

|

Ntlmssp.rel |

106,110 |

25-May-2013 |

14:33 |

PublicCommonOakTargetMipsiiChecked |

|

Ntlmssp_svc.dll |

184,320 |

25-May-2013 |

14:33 |

PublicCommonOakTargetMipsiiChecked |

|

Ntlmssp_svc.map |

151,459 |

25-May-2013 |

14:33 |

PublicCommonOakTargetMipsiiChecked |

|

Ntlmssp_svc.rel |

159,905 |

25-May-2013 |

14:33 |

PublicCommonOakTargetMipsiiChecked |

|

Ntlmssp.dll |

188,416 |

25-May-2013 |

14:33 |

PublicCommonOakTargetMipsiiDebug |

|

Ntlmssp.map |

192,231 |

25-May-2013 |

14:33 |

PublicCommonOakTargetMipsiiDebug |

|

Ntlmssp.rel |

191,283 |

25-May-2013 |

14:33 |

PublicCommonOakTargetMipsiiDebug |

|

Ntlmssp_svc.dll |

282,624 |

25-May-2013 |

14:33 |

PublicCommonOakTargetMipsiiDebug |

|

Ntlmssp_svc.map |

240,331 |

25-May-2013 |

14:33 |

PublicCommonOakTargetMipsiiDebug |

|

Ntlmssp_svc.rel |

269,032 |

25-May-2013 |

14:33 |

PublicCommonOakTargetMipsiiDebug |

|

Ntlmssp.dll |

81,920 |

25-May-2013 |

14:33 |

PublicCommonOakTargetMipsiiRetail |

|

Ntlmssp.map |

84,203 |

25-May-2013 |

14:33 |

PublicCommonOakTargetMipsiiRetail |

|

Ntlmssp.rel |

67,018 |

25-May-2013 |

14:33 |

PublicCommonOakTargetMipsiiRetail |

|

Ntlmssp_svc.dll |

118,784 |

25-May-2013 |

14:33 |

PublicCommonOakTargetMipsiiRetail |

|

Ntlmssp_svc.map |

82,460 |

25-May-2013 |

14:33 |

PublicCommonOakTargetMipsiiRetail |

|

Ntlmssp_svc.rel |

111,852 |

25-May-2013 |

14:33 |

PublicCommonOakTargetMipsiiRetail |

|

Ntlmssp.dll |

114,688 |

25-May-2013 |

14:34 |

PublicCommonOakTargetMipsii_fpChecked |

|

Ntlmssp.map |

110,571 |

25-May-2013 |

14:34 |

PublicCommonOakTargetMipsii_fpChecked |

|

Ntlmssp.rel |

106,110 |

25-May-2013 |

14:34 |

PublicCommonOakTargetMipsii_fpChecked |

|

Ntlmssp_svc.dll |

184,320 |

25-May-2013 |

14:34 |

PublicCommonOakTargetMipsii_fpChecked |

|

Ntlmssp_svc.map |

151,459 |

25-May-2013 |

14:34 |

PublicCommonOakTargetMipsii_fpChecked |

|

Ntlmssp_svc.rel |

159,905 |

25-May-2013 |

14:34 |

PublicCommonOakTargetMipsii_fpChecked |

|

Ntlmssp.dll |

188,416 |

25-May-2013 |

14:34 |

PublicCommonOakTargetMipsii_fpDebug |

|

Ntlmssp.map |

192,231 |

25-May-2013 |

14:34 |

PublicCommonOakTargetMipsii_fpDebug |

|

Ntlmssp.rel |

191,283 |

25-May-2013 |

14:34 |

PublicCommonOakTargetMipsii_fpDebug |

|

Ntlmssp_svc.dll |

282,624 |

25-May-2013 |

14:34 |

PublicCommonOakTargetMipsii_fpDebug |

|

Ntlmssp_svc.map |

240,331 |

25-May-2013 |

14:34 |

PublicCommonOakTargetMipsii_fpDebug |

|

Ntlmssp_svc.rel |

269,032 |

25-May-2013 |

14:34 |

PublicCommonOakTargetMipsii_fpDebug |

|

Ntlmssp.dll |

81,920 |

25-May-2013 |

14:34 |

PublicCommonOakTargetMipsii_fpRetail |

|

Ntlmssp.map |

84,203 |

25-May-2013 |

14:34 |

PublicCommonOakTargetMipsii_fpRetail |

|

Ntlmssp.rel |

67,018 |

25-May-2013 |

14:34 |

PublicCommonOakTargetMipsii_fpRetail |

|

Ntlmssp_svc.dll |

118,784 |

25-May-2013 |

14:34 |

PublicCommonOakTargetMipsii_fpRetail |

|

Ntlmssp_svc.map |

82,460 |

25-May-2013 |

14:34 |

PublicCommonOakTargetMipsii_fpRetail |

|

Ntlmssp_svc.rel |

111,852 |

25-May-2013 |

14:34 |

PublicCommonOakTargetMipsii_fpRetail |

|

Ntlmssp.dll |

81,920 |

25-May-2013 |

14:36 |

PublicCommonOakTargetSh4Checked |

|

Ntlmssp.map |

118,795 |

25-May-2013 |

14:36 |

PublicCommonOakTargetSh4Checked |

|

Ntlmssp.rel |

62,929 |

25-May-2013 |

14:36 |

PublicCommonOakTargetSh4Checked |

|

Ntlmssp_svc.dll |

135,168 |

25-May-2013 |

14:36 |

PublicCommonOakTargetSh4Checked |

|

Ntlmssp_svc.map |

152,905 |

25-May-2013 |

14:36 |

PublicCommonOakTargetSh4Checked |

|

Ntlmssp_svc.rel |

82,533 |

25-May-2013 |

14:36 |

PublicCommonOakTargetSh4Checked |

|

Ntlmssp.dll |

135,168 |

25-May-2013 |

14:36 |

PublicCommonOakTargetSh4Debug |

|

Ntlmssp.map |

192,729 |

25-May-2013 |

14:36 |

PublicCommonOakTargetSh4Debug |

|

Ntlmssp.rel |

110,750 |

25-May-2013 |

14:36 |

PublicCommonOakTargetSh4Debug |

|

Ntlmssp_svc.dll |

217,088 |

25-May-2013 |

14:36 |

PublicCommonOakTargetSh4Debug |

|

Ntlmssp_svc.map |

242,005 |

25-May-2013 |

14:36 |

PublicCommonOakTargetSh4Debug |

|

Ntlmssp_svc.rel |

131,978 |

25-May-2013 |

14:36 |

PublicCommonOakTargetSh4Debug |

|

Ntlmssp.dll |

61,440 |

25-May-2013 |

14:35 |

PublicCommonOakTargetSh4Retail |

|

Ntlmssp.map |

94,161 |

25-May-2013 |

14:35 |

PublicCommonOakTargetSh4Retail |

|

Ntlmssp.rel |

39,613 |

25-May-2013 |

14:35 |

PublicCommonOakTargetSh4Retail |

|

Ntlmssp_svc.dll |

86,016 |

25-May-2013 |

14:35 |

PublicCommonOakTargetSh4Retail |

|

Ntlmssp_svc.map |

83,692 |

25-May-2013 |

14:35 |

PublicCommonOakTargetSh4Retail |

|

Ntlmssp_svc.rel |

61,914 |

25-May-2013 |

14:35 |

PublicCommonOakTargetSh4Retail |

|

Ntlmssp.dll |

61,440 |

25-May-2013 |

14:37 |

PublicCommonOakTargetX86Checked |

|

Ntlmssp.map |

138,294 |

25-May-2013 |

14:37 |

PublicCommonOakTargetX86Checked |

|

Ntlmssp.rel |

16,819 |

25-May-2013 |

14:37 |

PublicCommonOakTargetX86Checked |

|

Ntlmssp_svc.dll |

118,784 |

25-May-2013 |

14:37 |

PublicCommonOakTargetX86Checked |

|

Ntlmssp_svc.map |

168,902 |

25-May-2013 |

14:37 |

PublicCommonOakTargetX86Checked |

|

Ntlmssp_svc.rel |

38,685 |

25-May-2013 |

14:37 |

PublicCommonOakTargetX86Checked |

|

Ntlmssp.dll |

102,400 |

25-May-2013 |

14:37 |

PublicCommonOakTargetX86Debug |

|

Ntlmssp.map |

191,993 |

25-May-2013 |

14:37 |

PublicCommonOakTargetX86Debug |

|

Ntlmssp.rel |

16,993 |

25-May-2013 |

14:37 |

PublicCommonOakTargetX86Debug |

|

Ntlmssp_svc.dll |

176,128 |

25-May-2013 |

14:37 |

PublicCommonOakTargetX86Debug |

|

Ntlmssp_svc.map |

239,791 |

25-May-2013 |

14:37 |

PublicCommonOakTargetX86Debug |

|

Ntlmssp_svc.rel |

43,760 |

25-May-2013 |

14:37 |

PublicCommonOakTargetX86Debug |

|

Ntlmssp.dll |

45,056 |

25-May-2013 |

14:37 |

PublicCommonOakTargetX86Retail |

|

Ntlmssp.map |

120,498 |

25-May-2013 |

14:37 |

PublicCommonOakTargetX86Retail |

|

Ntlmssp.rel |

7,452 |

25-May-2013 |

14:37 |

PublicCommonOakTargetX86Retail |

|

Ntlmssp_svc.dll |

69,632 |

25-May-2013 |

14:37 |

PublicCommonOakTargetX86Retail |

|

Ntlmssp_svc.map |

103,783 |

25-May-2013 |

14:37 |

PublicCommonOakTargetX86Retail |

|

Ntlmssp_svc.rel |

17,341 |

25-May-2013 |

14:37 |

PublicCommonOakTargetX86Retail |

|

Ntlm.lib |

559,456 |

25-May-2013 |

14:29 |

PublicCommonOakLibArmv5Checked |

|

Ntlmssp.lib |

5,260 |

25-May-2013 |

14:29 |

PublicCommonOakLibArmv5Checked |

|

Ntlmssp_svc.exp |

1,462 |

25-May-2013 |

14:29 |

PublicCommonOakLibArmv5Checked |

|

Ntlmssp_svc.lib |

2,974 |

25-May-2013 |

14:29 |

PublicCommonOakLibArmv5Checked |

|

Ntlm.lib |

617,232 |

25-May-2013 |

14:29 |

PublicCommonOakLibArmv5Debug |

|

Ntlmssp.lib |

5,260 |

25-May-2013 |

14:29 |

PublicCommonOakLibArmv5Debug |

|

Ntlmssp_svc.exp |

1,462 |

25-May-2013 |

14:29 |

PublicCommonOakLibArmv5Debug |

|

Ntlmssp_svc.lib |

2,974 |

25-May-2013 |

14:29 |

PublicCommonOakLibArmv5Debug |

|

Ntlm.lib |

411,872 |

25-May-2013 |

14:29 |

PublicCommonOakLibArmv5Retail |

|

Ntlmssp.lib |

5,260 |

25-May-2013 |

14:29 |

PublicCommonOakLibArmv5Retail |

|

Ntlmssp_svc.exp |

1,462 |

25-May-2013 |

14:29 |

PublicCommonOakLibArmv5Retail |

|

Ntlmssp_svc.lib |

2,974 |

25-May-2013 |

14:29 |

PublicCommonOakLibArmv5Retail |

|

Ntlm.lib |

559,556 |

25-May-2013 |

14:31 |

PublicCommonOakLibArmv6Checked |

|

Ntlmssp.lib |

5,260 |

25-May-2013 |

14:31 |

PublicCommonOakLibArmv6Checked |

|

Ntlmssp_svc.exp |

1,462 |

25-May-2013 |

14:31 |

PublicCommonOakLibArmv6Checked |

|

Ntlmssp_svc.lib |

2,974 |

25-May-2013 |

14:31 |

PublicCommonOakLibArmv6Checked |

|

Ntlm.lib |

617,208 |

25-May-2013 |

14:30 |

PublicCommonOakLibArmv6Debug |

|

Ntlmssp.lib |

5,260 |

25-May-2013 |

14:30 |

PublicCommonOakLibArmv6Debug |

|

Ntlmssp_svc.exp |

1,462 |

25-May-2013 |

14:30 |

PublicCommonOakLibArmv6Debug |

|

Ntlmssp_svc.lib |

2,974 |

25-May-2013 |

14:30 |

PublicCommonOakLibArmv6Debug |

|

Ntlm.lib |

411,972 |

25-May-2013 |

14:30 |

PublicCommonOakLibArmv6Retail |

|

Ntlmssp.lib |

5,260 |

25-May-2013 |

14:30 |

PublicCommonOakLibArmv6Retail |

|

Ntlm.lib |

554,972 |

25-May-2013 |

14:32 |

PublicCommonOakLibArmv7Checked |

|

Ntlmssp.lib |

5,260 |

25-May-2013 |

14:32 |

PublicCommonOakLibArmv7Checked |

|

Ntlmssp_svc.exp |

1,462 |

25-May-2013 |

14:32 |

PublicCommonOakLibArmv7Checked |

|

Ntlmssp_svc.lib |

2,974 |

25-May-2013 |

14:32 |

PublicCommonOakLibArmv7Checked |

|

Ntlm.lib |

613,016 |

25-May-2013 |

14:32 |

PublicCommonOakLibArmv7Debug |

|

Ntlmssp.lib |

5,260 |

25-May-2013 |

14:32 |

PublicCommonOakLibArmv7Debug |

|

Ntlmssp_svc.exp |

1,462 |

25-May-2013 |

14:32 |

PublicCommonOakLibArmv7Debug |

|

Ntlmssp_svc.lib |

2,974 |

25-May-2013 |

14:32 |

PublicCommonOakLibArmv7Debug |

|

Ntlm.lib |

407,762 |

25-May-2013 |

14:32 |

PublicCommonOakLibArmv7Retail |

|

Ntlmssp.lib |

5,260 |

25-May-2013 |

14:32 |

PublicCommonOakLibArmv7Retail |

|

Ntlmssp_svc.exp |

1,462 |

25-May-2013 |

14:32 |

PublicCommonOakLibArmv7Retail |

|

Ntlmssp_svc.lib |

2,974 |

25-May-2013 |

14:32 |

PublicCommonOakLibArmv7Retail |

|

Ntlm.lib |

544,816 |

25-May-2013 |

14:33 |

PublicCommonOakLibMipsiiChecked |

|

Ntlmssp.lib |

5,260 |

25-May-2013 |

14:33 |

PublicCommonOakLibMipsiiChecked |

|

Ntlmssp_svc.exp |

1,462 |

25-May-2013 |

14:33 |

PublicCommonOakLibMipsiiChecked |

|

Ntlmssp_svc.lib |

2,974 |

25-May-2013 |

14:33 |

PublicCommonOakLibMipsiiChecked |

|

Ntlm.lib |

592,374 |

25-May-2013 |

14:33 |

PublicCommonOakLibMipsiiDebug |

|

Ntlmssp.lib |

5,260 |

25-May-2013 |

14:33 |

PublicCommonOakLibMipsiiDebug |

|

Ntlmssp_svc.exp |

1,466 |

25-May-2013 |

14:33 |

PublicCommonOakLibMipsiiDebug |

|

Ntlmssp_svc.lib |

2,974 |

25-May-2013 |

14:33 |

PublicCommonOakLibMipsiiDebug |

|

Ntlm.lib |

403,906 |

25-May-2013 |

14:33 |

PublicCommonOakLibMipsiiRetail |

|

Ntlmssp.lib |

5,260 |

25-May-2013 |

14:33 |

PublicCommonOakLibMipsiiRetail |

|

Ntlmssp_svc.exp |

1,462 |

25-May-2013 |

14:33 |

PublicCommonOakLibMipsiiRetail |

|

Ntlmssp_svc.lib |

2,974 |

25-May-2013 |

14:33 |

PublicCommonOakLibMipsiiRetail |

|

Ntlm.lib |

545,676 |

25-May-2013 |

14:34 |

PublicCommonOakLibMipsii_fpChecked |

|

Ntlmssp.lib |

5,260 |

25-May-2013 |

14:34 |

PublicCommonOakLibMipsii_fpChecked |

|

Ntlmssp_svc.exp |

1,462 |

25-May-2013 |

14:34 |

PublicCommonOakLibMipsii_fpChecked |

|

Ntlmssp_svc.lib |

2,974 |

25-May-2013 |

14:34 |

PublicCommonOakLibMipsii_fpChecked |

|

Ntlm.lib |

593,234 |

25-May-2013 |

14:34 |

PublicCommonOakLibMipsii_fpDebug |

|

Ntlmssp.lib |

5,260 |

25-May-2013 |

14:34 |

PublicCommonOakLibMipsii_fpDebug |

|

Ntlmssp_svc.exp |

1,462 |

25-May-2013 |

14:34 |

PublicCommonOakLibMipsii_fpDebug |

|

Ntlmssp_svc.lib |

2,974 |

25-May-2013 |

14:34 |

PublicCommonOakLibMipsii_fpDebug |

|

Ntlm.lib |

404,678 |

25-May-2013 |

14:34 |

PublicCommonOakLibMipsii_fpRetail |

|

Ntlmssp.lib |

5,260 |

25-May-2013 |

14:34 |

PublicCommonOakLibMipsii_fpRetail |

|

Ntlmssp_svc.exp |

1,466 |

25-May-2013 |

14:34 |

PublicCommonOakLibMipsii_fpRetail |

|

Ntlmssp_svc.lib |

2,974 |

25-May-2013 |

14:34 |

PublicCommonOakLibMipsii_fpRetail |

|

Ntlm.lib |

508,850 |

25-May-2013 |

14:36 |

PublicCommonOakLibSh4Checked |

|

Ntlmssp.lib |

5,350 |

25-May-2013 |

14:36 |

PublicCommonOakLibSh4Checked |

|

Ntlmssp_svc.exp |

1,471 |

25-May-2013 |

14:36 |

PublicCommonOakLibSh4Checked |

|

Ntlmssp_svc.lib |

3,012 |

25-May-2013 |

14:36 |

PublicCommonOakLibSh4Checked |

|

Ntlm.lib |

546,426 |

25-May-2013 |

14:36 |

PublicCommonOakLibSh4Debug |

|

Ntlmssp.lib |

5,350 |

25-May-2013 |

14:36 |

PublicCommonOakLibSh4Debug |

|

Ntlmssp_svc.exp |

1,471 |

25-May-2013 |

14:36 |

PublicCommonOakLibSh4Debug |

|

Ntlmssp_svc.lib |

3,012 |

25-May-2013 |

14:36 |

PublicCommonOakLibSh4Debug |

|

Ntlm.lib |

379,922 |

25-May-2013 |

14:35 |

PublicCommonOakLibSh4Retail |

|

Ntlmssp.lib |

5,350 |

25-May-2013 |

14:35 |

PublicCommonOakLibSh4Retail |

|

Ntlmssp_svc.exp |

1,467 |

25-May-2013 |

14:35 |

PublicCommonOakLibSh4Retail |

|

Ntlmssp_svc.lib |

3,012 |

25-May-2013 |

14:35 |

PublicCommonOakLibSh4Retail |

|

Ntlm.lib |

514,104 |

25-May-2013 |

14:37 |

PublicCommonOakLibX86Checked |

|

Ntlmssp.lib |

5,350 |

25-May-2013 |

14:37 |

PublicCommonOakLibX86Checked |

|

Ntlmssp_svc.exp |

1,471 |

25-May-2013 |

14:37 |

PublicCommonOakLibX86Checked |

|

Ntlmssp_svc.lib |

3,012 |

25-May-2013 |

14:37 |

PublicCommonOakLibX86Checked |

|

Ntlm.lib |

536,354 |

25-May-2013 |

14:37 |

PublicCommonOakLibX86Debug |

|

Ntlmssp.lib |

5,350 |

25-May-2013 |

14:37 |

PublicCommonOakLibX86Debug |

|

Ntlmssp_svc.exp |

1,471 |

25-May-2013 |

14:37 |

PublicCommonOakLibX86Debug |

|

Ntlmssp_svc.lib |

3,012 |

25-May-2013 |

14:37 |

PublicCommonOakLibX86Debug |

|

Ntlm.lib |

375,828 |

25-May-2013 |

14:37 |

PublicCommonOakLibX86Retail |

|

Ntlmssp.lib |

5,350 |

25-May-2013 |

14:37 |

PublicCommonOakLibX86Retail |

|

Ntlmssp_svc.exp |

1,471 |

25-May-2013 |

14:37 |

PublicCommonOakLibX86Retail |

|

Ntlmssp_svc.lib |

3,012 |

25-May-2013 |

14:37 |

PublicCommonOakLibX86Retail |

- Remove From My Forums

-

Общие обсуждения

-

Подключение завершается не случившись с выдачей: «Ошибка при проверке подлинности (код: 0х80090304)».

Поиск информации об ошибке с кодом 0х80090304 ничего не дал. Сообщений в журналах никаких.

Нужна помощь по идентификации проблемы.

-

Изменено

IT Warranty

6 августа 2010 г. 10:30 -

Перемещено

Wang Huang

22 апреля 2012 г. 2:10

(От:Windows Server 2008) -

Изменен тип

Petko KrushevMicrosoft contingent staff

22 марта 2013 г. 14:39

Давность и отсуствие действий

-

Изменено

Все ответы

-

Точно код ошибки

0х8009034? Вы не пропустили ничего!? В коде не хватает одного символа

Dmitriy Poberezhniy ( my web blog http://dimsan.blogspot.com

) -

// // MessageId: SEC_E_KDC_INVALID_REQUEST // // MessageText: // // An invalid request was sent to the KDC. // #define SEC_E_KDC_INVALID_REQUEST _HRESULT_TYPEDEF_(0x80090340L) // // MessageId: SEC_E_KDC_UNABLE_TO_REFER // // MessageText: // // The KDC was unable to generate a referral for the service requested. // #define SEC_E_KDC_UNABLE_TO_REFER _HRESULT_TYPEDEF_(0x80090341L) // // MessageId: SEC_E_KDC_UNKNOWN_ETYPE // // MessageText: // // The encryption type requested is not supported by the KDC. // #define SEC_E_KDC_UNKNOWN_ETYPE _HRESULT_TYPEDEF_(0x80090342L) // // MessageId: SEC_E_UNSUPPORTED_PREAUTH // // MessageText: // // An unsupported preauthentication mechanism was presented to the kerberos package. // #define SEC_E_UNSUPPORTED_PREAUTH _HRESULT_TYPEDEF_(0x80090343L) // // MessageId: SEC_E_DELEGATION_REQUIRED // // MessageText: // // The requested operation cannot be completed. The computer must be trusted for delegation and the current user account must be configured to allow delegation. // #define SEC_E_DELEGATION_REQUIRED _HRESULT_TYPEDEF_(0x80090345L) // // MessageId: SEC_E_BAD_BINDINGS // // MessageText: // // Client's supplied SSPI channel bindings were incorrect. // #define SEC_E_BAD_BINDINGS _HRESULT_TYPEDEF_(0x80090346L) // // MessageId: SEC_E_MULTIPLE_ACCOUNTS // // MessageText: // // The received certificate was mapped to multiple accounts. // #define SEC_E_MULTIPLE_ACCOUNTS _HRESULT_TYPEDEF_(0x80090347L) // // MessageId: SEC_E_NO_KERB_KEY // // MessageText: // // SEC_E_NO_KERB_KEY // #define SEC_E_NO_KERB_KEY _HRESULT_TYPEDEF_(0x80090348L) // // MessageId: SEC_E_CERT_WRONG_USAGE // // MessageText: // // The certificate is not valid for the requested usage. // #define SEC_E_CERT_WRONG_USAGE _HRESULT_TYPEDEF_(0x80090349L)

Какая?

-

Ян, вариантов может быть куда больше :))

// MessageId: SEC_E_TIME_SKEW

//

// MessageText:

//

// The clocks on the client and server machines are skewed.

//

#define SEC_E_TIME_SKEW _HRESULT_TYPEDEF_(0x80090324L)

Dmitriy Poberezhniy ( my web blog http://dimsan.blogspot.com

) -

// // MessageId: SEC_E_INTERNAL_ERROR // // MessageText: // // The Local Security Authority cannot be contacted // #define SEC_E_INTERNAL_ERROR _HRESULT_TYPEDEF_(0x80090304L)

http://support.microsoft.com/kb/813550

-

Да, опечатался. Исправил

Совсем другое дело

Проблема наблюдается только на одной рабочей станции?

Dmitriy Poberezhniy ( my web blog http://dimsan.blogspot.com

) -

Только на одной. Операционная система — MS Vista.

-

в локальной политике

Computer ConfigurationAdministrative TemplatesСистемаПередача данныхРазрешить передачу учетных данных, установленных по умолчанию

Включите этот параметр а в список серверов добавьте TERMSRV/*.имя_домена

-

Спасибо большое за советы, но от ошибки так и не удалось избавиться.

-

Попробуйте проблемную рабочую станцию вывести из домена и обратно включить…

Dmitriy Poberezhniy ( my web blog http://dimsan.blogspot.com

) -

Попробуйте проблемную рабочую станцию вывести из домена и обратно включить…

Dmitriy Poberezhniy ( my web blog http://dimsan.blogspot.com

)Эта рабочая станция не в домене.

-

А попробуй прибить все сохраненные сертификаты =)

iSCSI SAN Software QA Department StarWind Software

-

А попробуй прибить все сохраненные сертификаты =)

iSCSI SAN Software QA Department StarWind Software

Деструктивное предложение. Все прибивать не надо, проблем не оберетесь, можно удалить сертификаты, срок которых истек. Но проблема в данном случае не в этом.

-

сертификаты которые получены от недовереных сторон

iSCSI SAN Software QA Department StarWind Software

Содержание

- Произошла ошибка проверки подлинности. Указанная функция не поддерживается

- Ответ

- Отключение NLA для протокола RDP в Windows

- Ошибка При Проверке Подлинности Код 0x80090304 Windows xp

- Произошла ошибка проверки подлинности RDP

- Произошла ошибка проверки подлинности

- Произошла ошибка проверки подлинности

- Отключение NLA для протокола RDP в Windows

- Проверка подлинности сети для удаленного компьютера

- Ошибка при проверке подлинности код 0x80090304 rdp windows xp

- Как выглядит ошибка credssp

- Назначение CredSSP

- Windows SSP

- Причины ошибки шифрования CredSSP

- Варианты исправления ошибки CredSSP

- Отключаем credssp в Windows через NLA

- Отключаем шифрование credssp через GPO

- Самый правильный метод, это установка обновлений

- Ошибка при проверке подлинности код 0x80090304 rdp windows xp

- Ошибка при подключении по RDP (Исправление шифрования CredSSP)

Произошла ошибка проверки подлинности. Указанная функция не поддерживается

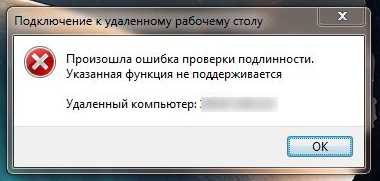

После установки обновления KB4103718 на моем компьютере с Windows 7 я не могу удаленно подключится к серверу c Windows Server 2012 R2 через удаленный рабочий стол RDP. После того, как я указываю адрес RDP сервера в окне клиента mstsc.exe и нажимаю «Подключить», появляется ошибка:

Произошла ошибка проверки подлинности.

Указанная функция не поддерживается.

Удаленный компьютер: computername

После того, как я удалил обновление KB4103718 и перезагрузил компьютер, RDP подключение стало работать нормально. Если я правильно понимаю, это только временное обходное решение, в следующем месяце приедет новый кумулятивный пакет обновлений и ошибка вернется? Можете что-нибудь посоветовать?

Ответ

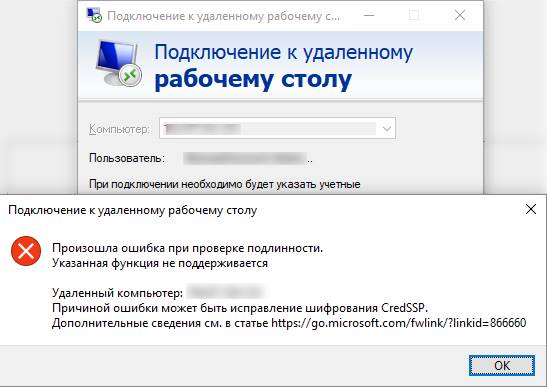

Вы абсолютно правы в том, что бессмысленно решать проблему удалением обновлений Windows, ведь вы тем самым подвергаете свой компьютер риску эксплуатации различных уязвимостей, которые закрывают патчи в данном обновлении.

В своей проблеме вы не одиноки. Данная ошибка может появится в любой операционной системе Windows или Windows Server (не только Windows 7). У пользователей английской версии Windows 10 при попытке подключится к RDP/RDS серверу аналогичная ошибка выглядит так:

The function requested is not supported.

Remote computer: computername

Ошибка RDP “An authentication error has occurred” может появляться и при попытке запуска RemoteApp приложений.

Почему это происходит? Дело в том, что на вашем компьютере установлены актуальные обновления безопасности (выпущенные после мая 2018 года), в которых исправляется серьёзная уязвимость в протоколе CredSSP (Credential Security Support Provider), использующегося для аутентификации на RDP серверах (CVE-2018-0886) (рекомендую познакомится со статьей Ошибка RDP подключения: CredSSP encryption oracle remediation). При этом на стороне RDP / RDS сервера, к которому вы подключаетесь со своего компьютера, эти обновления не установлены и при этом для RDP доступа включен протокол NLA (Network Level Authentication / Проверку подлинности на уровне сети). Протокол NLA использует механизмы CredSSP для пре-аутентификация пользователей через TLS/SSL или Kerberos. Ваш компьютер из-за новых настроек безопасности, которые выставило установленное у вас обновление, просто блокирует подключение к удаленному компьютеру, который использует уязвимую версию CredSSP.

Что можно сделать для исправления эту ошибки и подключиться к вашему RDP серверу?

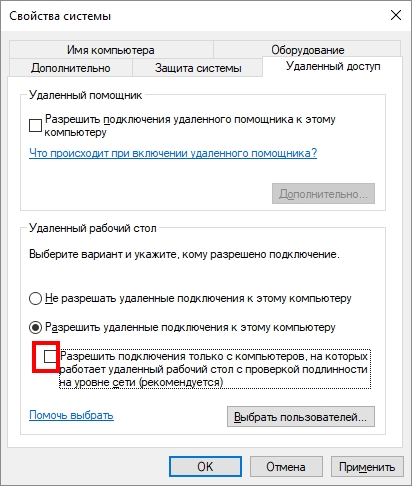

Если на стороне RDP сервера, которому вы подключаетесь, включен NLA, это означает что для преаутентификации RDP пользователя используется CredSPP. Отключить Network Level Authentication можно в свойствах системы на вкладке Удаленный доступ (Remote), сняв галку «Разрешить подключения только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети / Allow connection only from computers running Remote Desktop with Network Level Authentication (recommended)» (Windows 10 / Windows 8).

В Windows 7 эта опция называется по-другому. На вкладке Удаленный доступ нужно выбрать опцию «Разрешить подключения от компьютеров с любой версией удаленного рабочего стола (опасный) / Allow connections from computers running any version of Remote Desktop (less secure)».

Также можно отключить проверку подлинности на уровне сети (NLA) с помощью редактора локальной групповой политики — gpedit.msc (в Windows 10 Home редактор политик gpedit.msc можно запустить так) или с помощью консоли управления доменными политиками – GPMC.msc. Для этого перейдите в разделе Конфигурация компьютера –> Административные шаблоны –> Компоненты Windows –> Службы удаленных рабочих столов – Узел сеансов удаленных рабочих столов –> Безопасность (Computer Configuration –> Administrative Templates –> Windows Components –> Remote Desktop Services – Remote Desktop Session Host –> Security), отключите политику Требовать проверку подлинности пользователя для удаленных подключений путем проверки подлинности на уровне сети (Require user authentication for remote connections by using Network Level Authentication).

Также нужно в политике «Требовать использования специального уровня безопасности для удаленных подключений по протоколу RDP» (Require use of specific security layer for remote (RDP) connections) выбрать уровень безопасности (Security Layer) — RDP.

Для применения новых настроек RDP нужно обновить политики (gpupdate /force) или перезагрузить компьютер. После этого вы должны успешно подключиться к удаленному рабочему столу сервера.

Источник

Ошибка При Проверке Подлинности Код 0x80090304 Windows xp

Во первых, обновите все свои устройства в » Центре обновления Windows«, которые подключаются через удаленный доступ. Во вторых, проверьте специальные патчи обновления, которые устраняли уязвимость в RDP, их можно посмотреть на официальном сайте Microsoft CVE-2018-0886, и обновите свои Windows 10/7, Server, RT, LTSB для всех ПК. Тем самым вы обновите CredSPP.

Произошла ошибка проверки подлинности RDP

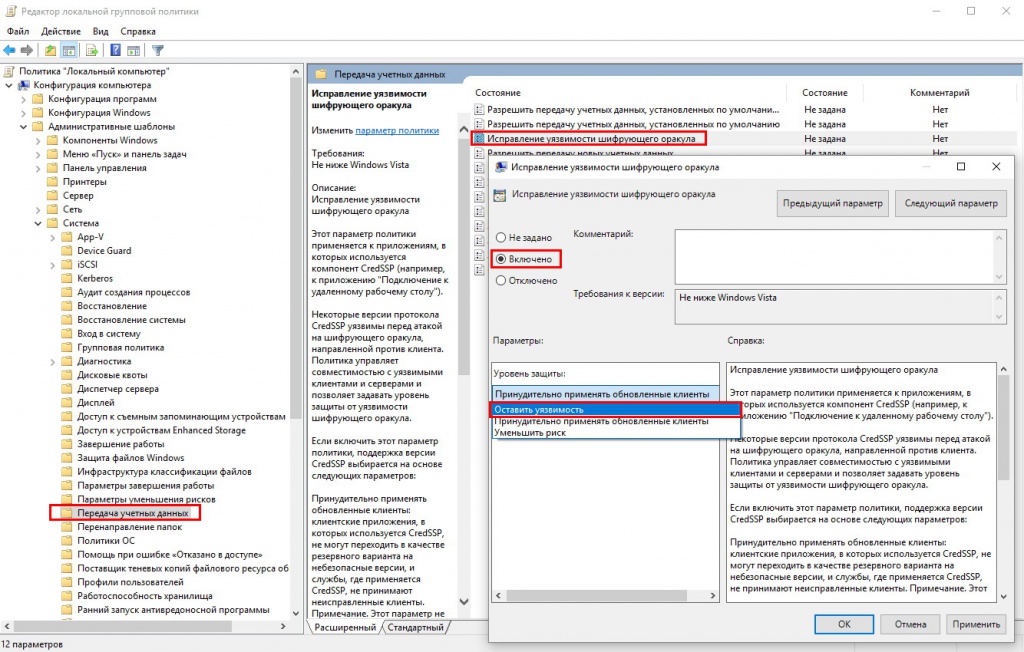

Нажмите Win + R и введите gpedit.msc, чтобы открыть редактор групповых политик. В политиках перейдите «Конфигурация компьютера» > «Административные шаблоны» > «Система» > «Передача учетных данных» > справа найдите » Защита от атак с использованием криптографического оракула» (Oracle Remediation) и нажмите по этой политике два раза мышкой, чтобы открыть свойства.

После того, как я удалил обновление KB4103718 и перезагрузил компьютер, RDP подключение стало работать нормально. Если я правильно понимаю, это только временное обходное решение, в следующем месяце приедет новый кумулятивный пакет обновлений и ошибка вернется? Можете что-нибудь посоветовать?

Произошла ошибка проверки подлинности

Вы абсолютно правы в том, что бессмысленно решать проблему удалением обновлений Windows, ведь вы тем самым подвергаете свой компьютер риску эксплуатации различных уязвимостей, которые закрывают патчи в данном обновлении.

Ошибка При Проверке Подлинности Код 0x507 Rdp Windows Xp|ошибка При Проверке Подлинности Код 0x507 Windows Xp|ошибка При Проверке Подлинности Код 0x80090304 xpОшибка RDP «An authentication error has occurred» может появляться и при попытке запуска RemoteApp приложений.

После установки обновления KB4103718 на моем компьютере с Windows 7 я не могу удаленно подключится к серверу через удаленный рабочий стол RDP. После того, как я указываю адрес RDP сервера в окне клиента mstsc.exe и нажимаю «Подключить», появляется ошибка:

Произошла ошибка проверки подлинности

В своей проблеме вы не одиноки. У пользователей английской версии Windows при попытке подключится к RDP/RDS серверу появляется ошибка:

В Windows 7 эта опция называется по-другому. На вкладке Удаленный доступ нужно выбрать опцию » Разрешить подключения от компьютеров с любой версий удаленного рабочего стола (опасный) / Allow connections from computers running any version of Remote Desktop (less secure)»

Указанная функция не поддерживается.

Отключение NLA для протокола RDP в Windows

Вы абсолютно правы в том, что бессмысленно решать проблему удалением обновлениq Windows, ведь вы тем самым подвергаете свой компьютер риску эксплуатации различных уязвимостей, которые закрывает данное обновление.

Для применения настроек RDP нужно обновить политики gpupdate force или перезагрузить компьютер.

Но этот гигант не останавливается на достигнутом и собирается догнать своего прямого конкурента CSTRIX, возможностями которого пользуются уже более 15 лет.

Проверка подлинности сети для удаленного компьютера

Компьютер может не подключаться к удаленному рабочему столу еще по нескольким, банальным причинам:

С выходом Windows Server, появилась возможность устанавливать защиту на сетевом уровне. Но, более поздние версии ОС эту возможность не получили. Теперь, при подключении к такому серверу, удаленный компьютер требует проверки подлинности на уровне сети, которую ПК не поддерживает.

Под раздачу попали буквально все, клиентские ОС Windows 7, Windows 8.1, Windows 10 с которых были попытки подключиться к RDS ферме или RemoteApp приложениям работающим на Windows Server 2008 R2 и выше. Если бы вы читали ветки обсуждений в эти дни, то вы бы поняли все негодование людей, особенно с запада.

Источник

Ошибка при проверке подлинности код 0x80090304 rdp windows xp

Добрый день! Уважаемые читатели и гости IT блога Pyatilistnik.org, в прошлый раз мы с вами чинили HDD с поврежденной файловой системой и состоянием RAW уверен, что вам удалось это сделать. Сегодня я в очередной раз переведу наш вектор траблшутера в сторону терминальных столов, а именно мы рассмотрим ситуацию, что когда вы пытаетесь подключиться к удаленному серверу по RDP протоколу, а у вас после ввода логина и пароля, выскакивает ошибка, что вы не прошли проверку подлинности и причиной ошибки может быть исправление шифрования CredSSP. Давайте разбираться, что за зверь, этот CredSSP и как вам получить доступ к вашему серверу.

Как выглядит ошибка credssp

Перед тем, как я покажу вам известные мне методы ее устранения, я бы как обычно хотел подробно описать ситуацию. Вчера при попытке подключиться к своему рабочему компьютеру, работающему на Windows 10 1709, с терминального стола, входящего в RDS ферму на Windows Server 2012 R2, я получил ошибку после ввода логина и пароля:

Ну и конечно в русском исполнении:

Получается двоякая ситуация, что RDP как бы работает, но вот по какой-то причине ваши учетные данные на принимающей стороне не соответствуют, каким-то критериям, давайте разбираться, что это за зверь CredSSP.

Назначение CredSSP

После проверки подлинности клиента и сервера клиент передает учетные данные пользователя на сервер. Учетные данные дважды шифруются с использованием ключей сеанса SPNEGO и TLS. CredSSP поддерживает вход в систему на основе пароля, а также вход в систему с использованием смарт-карт на основе X.509 и PKINIT.

Windows SSP

Следующие поставщики общих служб устанавливаются вместе с Windows:

Причины ошибки шифрования CredSSP

В марте 2018 года, компания Microsoft выпустила обновление безопасности для устранения уязвимостей для протокола поставщика поддержки безопасности учетных данных (CredSSP) под именем CVE-2018–0886 (https://support.microsoft.com/en-us/help/4093492/credssp-updates-for-cve-2018-0886-march-13-2018), используемого подключениями по протоколу удаленного рабочего стола (RDP) для клиентов Windows и Windows Server. Как только пользователи и системные администраторы произвели установку апдейтов, то по всему миру начались массовые жалобы, что люди не могут подключаться по протоколу RDP к серверам, компьютерам, получая ошибку, что причиной ошибки может быть шифрование CredSSP.

К сожалению 99% людей и администраторов совершают одну и туже ошибку, они сразу ставят обновления, не дождавшись пары дней после их выхода. Обычно этого времени хватает, чтобы вендор определил проблемы и отозвал глючное обновление.

Под раздачу попали буквально все, клиентские ОС Windows 7, Windows 8.1, Windows 10 с которых были попытки подключиться к RDS ферме или RemoteApp приложениям работающим на Windows Server 2008 R2 и выше. Если бы вы читали ветки обсуждений в эти дни, то вы бы поняли все негодование людей, особенно с запада.

Варианты исправления ошибки CredSSP

На самом деле вариантов много, есть правильные, есть и временные и обходные, которые нужно сделать быстро, чтобы хоть как-то работало, так как бизнес может в этот момент простаивать и терять деньги.

Отключаем credssp в Windows через NLA

Данный метод выхода из ситуации я бы рассматривал, как быстрое, временное решение, до того, как вы установите обновления безопасности. Чтобы разрешить удаленное подключение к серверу и избегать ситуации, что произошла ошибка при проверке подлинности credssp, сделайте вот что. Откройте свойства моего компьютера, попав в систему, так же можно нажать одновременно WIN+Pause Breake или как вариант в командной строке ввести control /name Microsoft.System. В окне «Система» находим пункт меню «Настройка удаленного доступа»

Снимите галку «Разрешить подключение только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети»

После этого вы легко сможете подключиться к данному компьютеру или серверу, но как быть что вы не можете туда попасть и снять эту галку, тут нам на помощь придет реестр Windows. Вы можете удаленно создать нужные ключи реестра, которые отключат галку NLA или политику CredSSP. Для этого вы можете пойти двумя путями:

Давайте попробуем через удаленный реестр, для этого открываем Regedit, через окно «Выполнить».

Из меню «Файл» выберите пункт «Подключить сетевой реестр», далее найдите нужный вам сервер.

У вас подключится дополнительный реестр с двумя кустами. Переходите по пути (Если у вас не будет CredSSPParameters, то нужно будет их создать):

Или можно так же отключить NLA, для этого найдите ветку реестра:

Найдите там ключ SecurityLayer и выставите ему значение 0, чтобы деактивировать Network Level Authentication.

Теперь то же самое вы можете выполнить и через PsExec.exe, выставив для CredSSP минимальный уровень защиты или же отключить NLA, для этого находясь в cmd в режиме администратора введите команду:

Далее имея запущенный сеанс cmd для удаленного компьютера, выполните команду:

Аналогично можно сделать и для отключения Network Level Authentication, команда будет такой:

Еще раз обращаю ваше внимание, что данный метод временный и самый не безопасный, применяемый в случаях, когда уже ничего сделать нельзя или дольше, а нужно уже вчера, обязательно установите все нужные обновления.

Отключаем шифрование credssp через GPO

Если у вас большая инфраструктура, в которой сотни компьютеров и сотни серверов, то вы можете до установки нужных обновлений в вечернее время, временно отключить новый уровень шифрования CredSSP и убрать ошибку «Удаленный компьютер имя. Причиной ошибки может быть исправление шифрования CredSSP». Для этого мы можем воспользоваться всеми плюсами доменной инфраструктуры Active Directory. Тут два варианта, вы можете создать массовую политику для распространения ее на нужные OU или если у вас требование для одного или двух локальных компьютеров, то на них можно запустить локальный редактор групповых политик, тем самым внеся изменения только на них.

Напоминаю, что оснастку управление групповой политикой вы можете найти на контроллере домена или компьютере с установленным пакетом RSAT, открыть ее можно через команду в окне «Выполнить» gpmc.msc. Если нужно открыть локальный редактор групповых политик, то в окне «Выполнить» введите gpedit.msc.

Вам необходимо перейти в ветку:

Открываем настройку «Исправление уязвимости шифрующего оракула (Encryption Oracle Remediation)». Включаем политику, у вас активируется опция «Уровень защиты», на выбор будет три варианта:

Выбираем на время пункт «Оставить уязвимость (Vulnerable)». Сохраняем настройки.

После чего вам нужно обновить политику, для этого откройте командную строку и введите gpupdate /force. Если у вас не доменный компьютер, да и еще Windows 10 Home, которая не имеет встроенного локального редактора политик, то вам как я описывал выше, нужно производить правку реестра

На просторах интернета ходит скрипт PowerShell, который поможет включить данную политику на всех компьютерах в Active Directory

Самый правильный метод, это установка обновлений

Когда вам удалось везде подключиться и подошло время обслуживания ваших серверов, быстренько производим установку обновлений закрывающих брешь (CVE-2018-0886 | CredSSP Remote Code Execution Vulnerability).

Раньше были вот такие KB, но они со временем могут меняться свой номер, поэтому пройдите по ссылке выше, так будет надежнее.

Источник

Ошибка при проверке подлинности код 0x80090304 rdp windows xp

Администраторам серверов на базе Windows 2008 возможно придется столкнуться со следующей проблемой:

Подключение по rdp протоколу к любимому серверу со станции Windows XP SP3 проваливается со следующей ошибкой:

Удаленный компьютер требует проверки подлинности на уровне сети, которую данный компьютер не поддерживает. Обратитесь за помощью к системному администратору или в службу технической поддержки.

И хотя многообещающая Win7 грозит со временем заменить свою бабушку WinXP, еще годик-другой проблема будет актуальной.

Вот что необходимо предпринять для включения механизма проверки подлинности на сетевом уровне:

Открываем редактор реестра.

Ветка HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsa

Открываем параметр Security Packages и ищем там слово tspkg. Если его нет, добавляем к уже существующим параметрам.

Ветка HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSecurityProviders

Открываем параметр SecurityProviders и добавляем к уже существующим провайдерам credssp.dll, если таковой отсутствует.

Закрываем редактор реестра.

Теперь надо перезагрузиться. Если этого не сделать, то при попытке подключения компьютер запросит у нас имя пользователя и пароль, но вместо удаленного рабочего стола ответит следующее:

Подключение к удаленному рабочему столу

Ошибка при проверке подлинности(код 0×507)

Если у вас все равно выдает: Ошибка при проверке подлинности(код 0×507)

откройте Internet Explorer, зайдите в меню Справка → О программе. Если в строке «Стойкость шифра» стоит разрядность 0, это значит, что недоступно подключение к защищенным веб-узлам. Необходимо переустановить программу КриптоПро.

Нажмите Пуск — Настройка — Панель управления

Два раза кликните по ярлычку «Установка и удаление программ»

в появившемся окне выберите КриптоПро CSP и нажмите Удалить

Источник

Ошибка при подключении по RDP (Исправление шифрования CredSSP)

13 марта Microsoft опубликовал описание уязвимости CVE-2018-0886 в протоколе проверки подлинности CredSSP, который в частности используется при подключении по RDP к терминальным серверам. Позже Microsoft опубликовал, что будет блокировать подключения к необновлённым серверам, где присутствует данная уязвимость. В связи с чем многие заказчики столкнулись с проблемами подключения по RDP.

В частности, в Windows 7 можно увидеть ошибку: «Произошла ошибка проверки подлинности. Указанная функция не поддерживается»

В Windows 10 ошибка расписана более подробно, в частности сказано «Причиной ошибки может быть исправление шифрования CredSSP»:

Для обхода ошибки со стороны клиента многие советуют отключить групповую политику, путём установки значения Encryption Oracle Remediation в Vulnerable:

с помощью gpedit.msc в Конфигурация компьютера / Административные шаблоны / Система / Передача учётных данных, слева выбрать «Исправление уязвимости шифрующего оракула» (забавный конечно перевод), в настройках поставить «Включено» и выбрать «Оставить уязвимость».

или через реестр (т.к., например, в Windows Home нет команды gpedit.msc):

REG ADD HKLMSoftwareMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2

НО! Так делать не нужно! Т.к. таким образом вы оставляете уязвимость и риски перехвата вашего трафика и пр. конфиденциальные данные, включая пароли. Единственный случай, когда это может быть необходимо, это когда у вас вообще нет другой возможности подключиться к удалённому серверу, кроме как по RDP, чтобы установить обновления (хотя у любого облачного провайдера должна быть возможность подключения к консоли сервера). Сразу после установки обновлений, политики нужно вернуть в исходное состояние.

Если доступ к удалённому серверу есть, то ещё, как временная мера, можно отключить требование NLA (Network Level Authentication), и сервер перестанет использовать CredSSP. Для этого достаточно в Свойствах системы, на вкладке удалённые подключения снять соответствующую галку «Разрешить подключения только с компьютеров, на которых работает удалённый рабочий стол с проверкой подлинности на уровне сети»:

Но, это тоже неправильный подход.

Источник

|

damodar |

|

|

Статус: Новичок Группы: Участники Сказал(а) «Спасибо»: 1 раз |

Добрый день. Лог: Конфиг: socket = l:TCP_NODELAY=1 debug = 7 ; Use it for client mode verify = 2 [postgresql-9.2] |

|

|

|

Мясников Роман |

|

|

Статус: Сотрудник Группы: Участники Сказал(а) «Спасибо»: 1 раз |

Добрый день. |

|

|

|

|

damodar

оставлено 05.08.2014(UTC) |

|

damodar |

|

|

Статус: Новичок Группы: Участники Сказал(а) «Спасибо»: 1 раз |

Спасибо большое! Заработало, но теперь другая ошибка, после того как с клиента был отправлен запрос, в логе клиента появилась запись «Error 0x800b010f (CERT_E_CN_NO_MATCH) returned by CertVerifyCertificateChainPolicy!», не подскажете, в чем здесь может быть ошибка? Лог клиента: 2013.04.29 12:59:51 LOG5[3692:3504]: stunnel 4.18 on x86-pc-unknown Конфиг клиента: ;CAFile = c:stunnelotr_ca.cer socket = l:TCP_NODELAY=1 debug = 7 [postgresql-9.2] client = yes Лог сервера: 2013.04.29 13:09:18 LOG7[1256:624]: postgresql-9.2 accepted FD=192 from 192.168.172.131:1076 Конфиг сервера: cert = c:stunnelstunnel_server.cer socket = l:TCP_NODELAY=1 debug = 7 ; Use it for client mode verify = 2 [postgresql-9.2] ;accept = 192.168.172.133:5433 |

|

|

| Пользователи, просматривающие эту тему |

|

Guest |

Быстрый переход

Вы не можете создавать новые темы в этом форуме.

Вы не можете отвечать в этом форуме.

Вы не можете удалять Ваши сообщения в этом форуме.

Вы не можете редактировать Ваши сообщения в этом форуме.

Вы не можете создавать опросы в этом форуме.

Вы не можете голосовать в этом форуме.

We have an application that accesses a SQL server and we are experiencing very slow performance of the application and it also sometimes just doesn’t return any information. I understand that this is not a great deal of information regarding the application

but it is all I have available at the moment (I am trying to get more details from developers).

The users of the application are located in separate domain to the domain the SQL server is a member of (different subnets etc). There is a one way external trust between the domain of the SQL server and the domain the users of the application reside in.

We think this error we see in the logs of the SQL server may be related.

«SSPI handshake failed with error code 0x80090304, state 14 while establishing a connection with integrated security; the connection has been closed. Reason: AcceptSecurityContext failed. The Windows error code indicates the cause of failure. The Local

Security Authority cannot be contacted [CLIENT: 10.133.21.73]»

After following a troubleshooting guide for the above error part of the guide states to verify the SQL server is using Kerberos authentication. After running a query the SQL server seems to be using NTLM. I don’t know whether this would cause this issue

or not.

Any help or insight that anyone could provide, even if it just gets me started, would be very useful.

Kind regards

1 пользователь поблагодарил Мясников Роман за этот пост.

1 пользователь поблагодарил Мясников Роман за этот пост.