Обновлено 27.08.2022

Добрый день! Уважаемые читатели IT блога Pyatilistnik.org, в прошлый раз мы с вами разобрали за, что отвечает библиотека vcruntime140.dll и на сколько она важна для работы многих программ. Сегодня я хочу вам рассказать, об интересном случае, когда специализированный софт может не получить доступ к удаленному компьютеры по RPC протоколу из-за новых политик безопасности DCOM. В логах будет фигурировать событие об ошибке DCOM ID 10036 «политика уровня проверки подлинности на стороне сервера не разрешает пользователю». Давайте смотреть в чем дело.

❌Описание ошибки DCOM ID 10036 (EOleException)

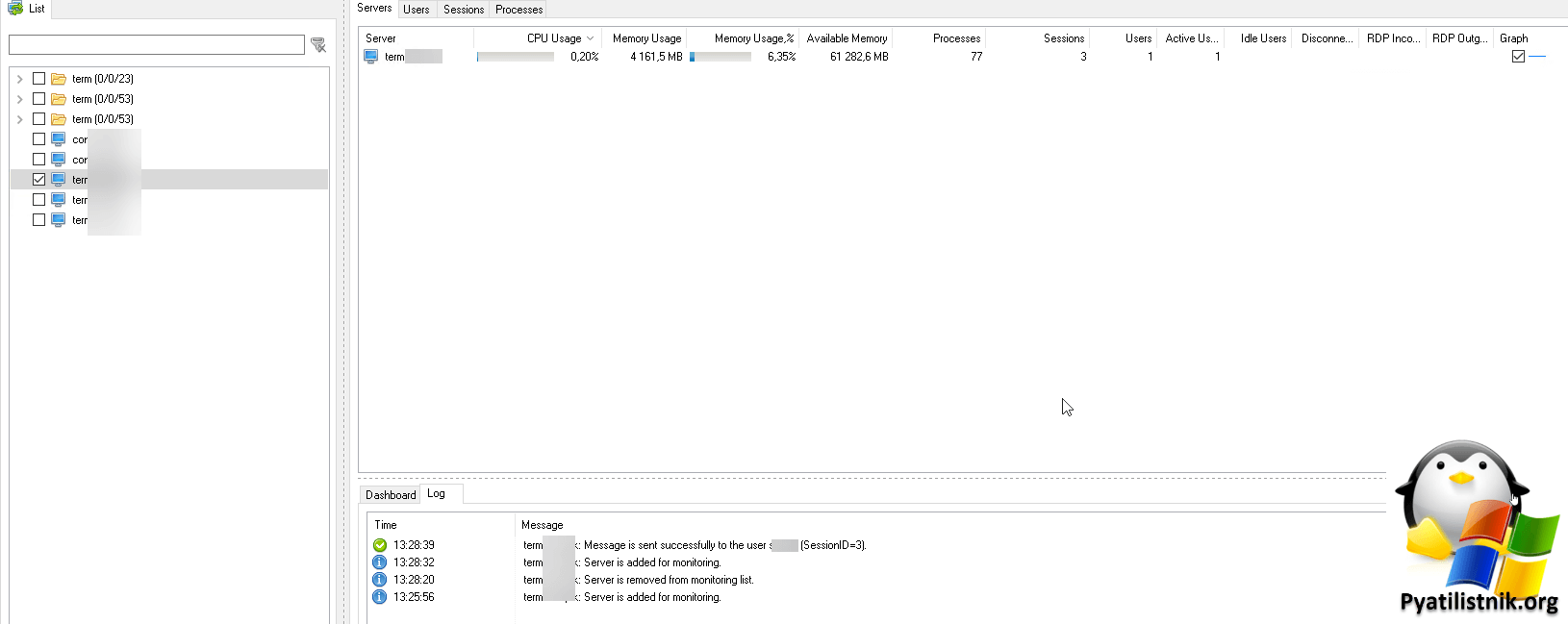

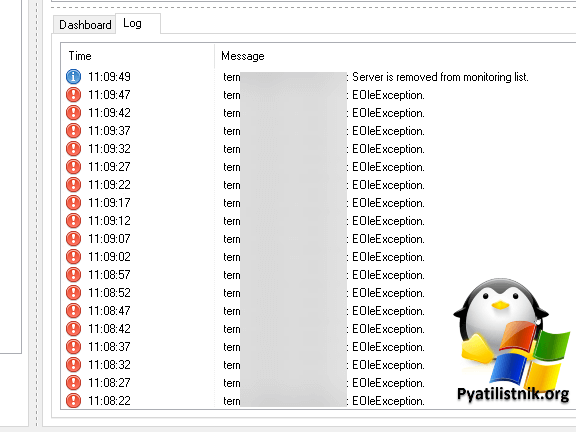

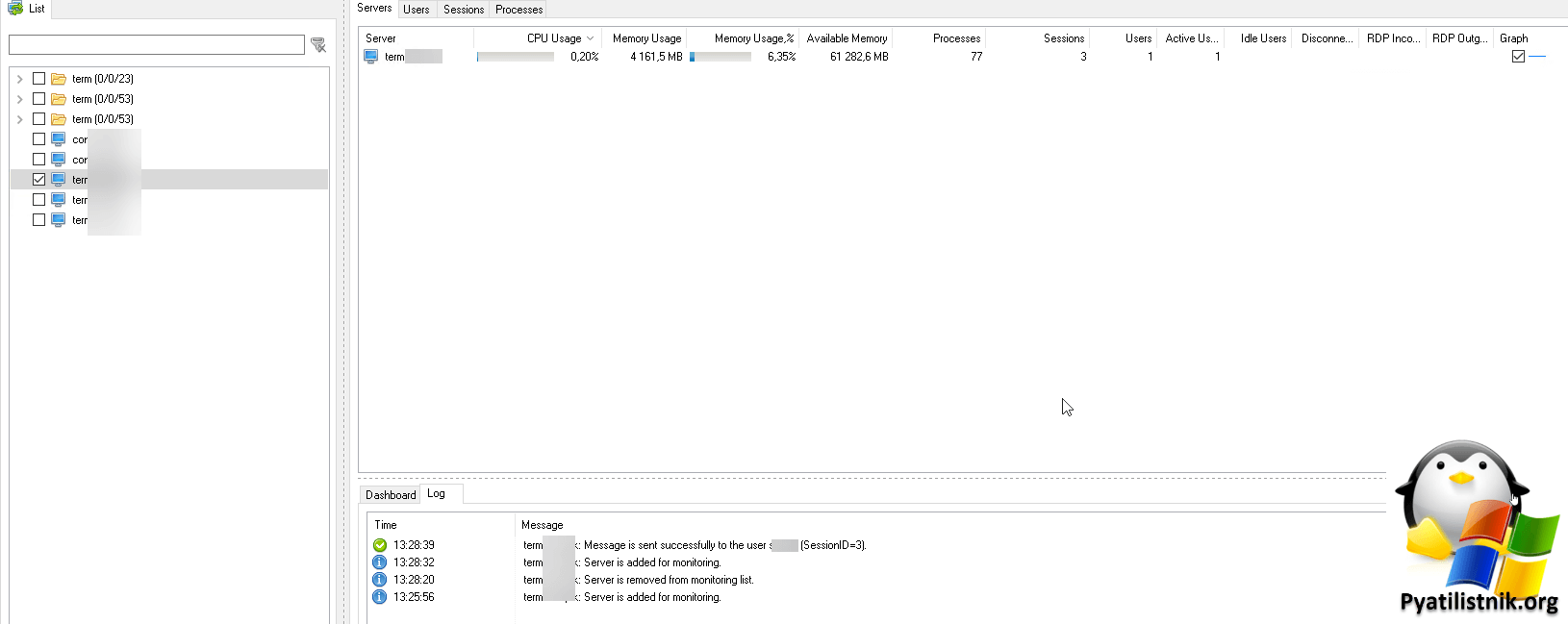

Обратился ко мне мой коллега с просьбой показать ему, как отправлять сообщение всем пользователям терминального хоста. Я предложил ему бесплатную утилиту Terminal Services Manager и подумал, что задача выполнена, но не тут то было. Коллега сказал, что у него не подключается к RDSH хосту и высвечивается ошибка доступа. Я решил так же проверить данную ситуацию.

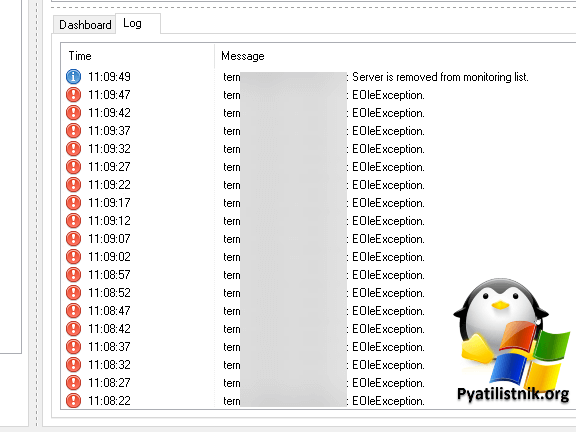

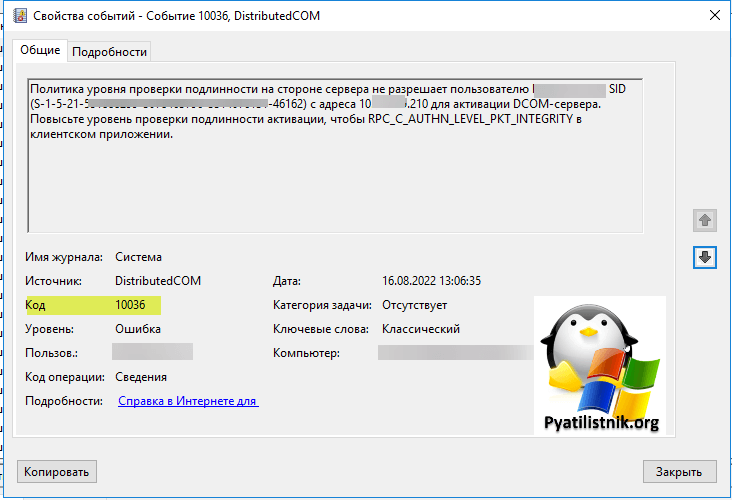

Запустив Terminal Services Manager, в логе я увидел вот такую ошибку подключения:

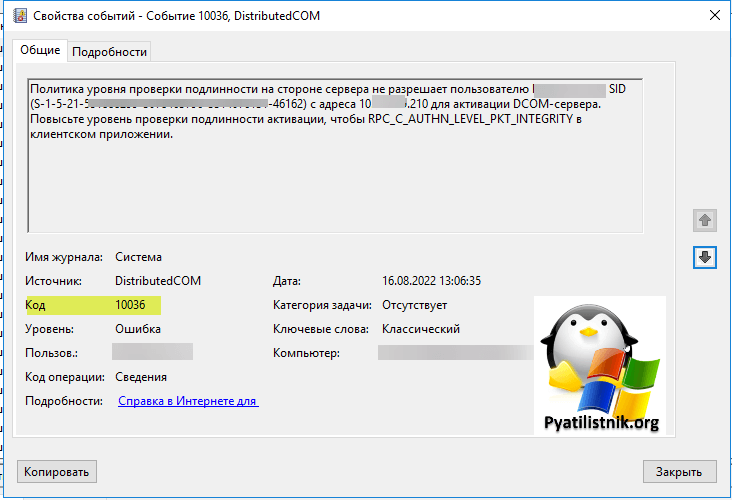

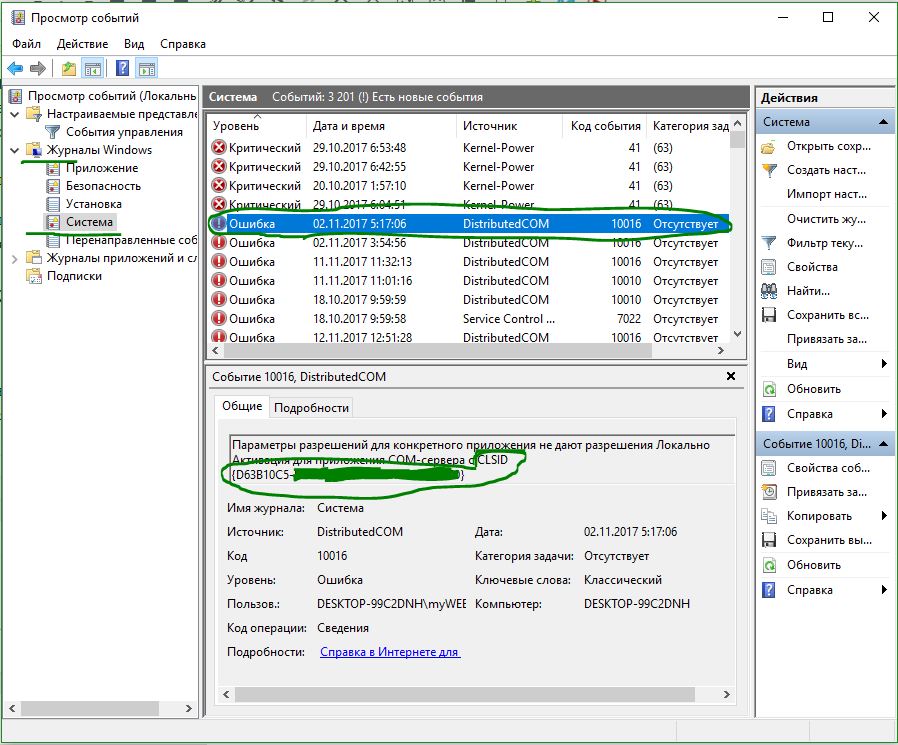

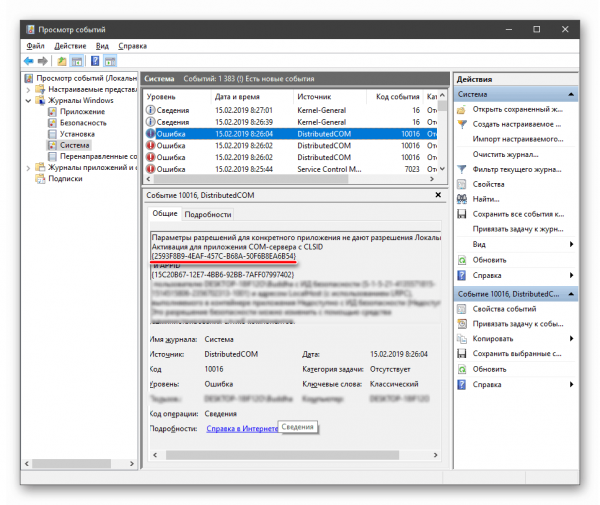

Сразу отмечу, что права на удаленный сервер у меня были и сетевая доступность присутствовала. Первым делом я полез на сам сервер, куда не удавалось произвести подключение. В логах системы я обнаружил массовую ошибку:

ID 10036: Политика уровня проверки подлинности на стороне сервера не разрешает пользователю ROOTsem SID (S-1-5-21-551888299-3078463796-123456789-46162) с адреса 10.11.11.210 для активации DCOM-сервера. Повысьте уровень проверки подлинности активации, чтобы RPC_C_AUTHN_LEVEL_PKT_INTEGRITY в клиентском приложении. («The server-side authentication level policy does not allow the user ROOTsem SID (S-1-5-21-551888299-3078463796-123456789-46162) from address 10.11.11.210 to activate DCOM server. Please raise the activation authentication level at least to RPC_C_AUTHN_LEVEL_PKT_INTEGRITY in client application.»)

Давайте выяснять в чем дело и как это можно обойти.

⚙️Причина ошибки DCOM ID 10036

Первое, что я стал изучать, что такое RPC_C_AUTHN_LEVEL_PKT_INTEGRITY. В итоге я наткнулся на статью Microsoft о константах уровня аутентификации.

Константы уровня аутентификации представляют собой уровни аутентификации, передаваемые различным функциям времени выполнения. Эти уровни перечислены в порядке возрастания аутентификации. Каждый новый уровень добавляет к аутентификации, обеспечиваемой предыдущим уровнем. Если библиотека времени выполнения RPC не поддерживает указанный уровень, она автоматически обновляется до следующего более высокого поддерживаемого уровня.

В итоге есть вот такой список констант:

- RPC_C_AUTHN_LEVEL_DEFAULT — Использует уровень проверки подлинности по умолчанию для указанной службы проверки подлинности.

- RPC_C_AUTHN_LEVEL_NONE — Не выполняет аутентификацию.

- RPC_C_AUTHN_LEVEL_CONNECT — Аутентифицируется только тогда, когда клиент устанавливает связь с сервером.

- RPC_C_AUTHN_LEVEL_CALL — Выполняет аутентификацию только в начале каждого вызова удаленной процедуры, когда сервер получает запрос. Не применяется к удаленным вызовам процедур, выполненным с использованием последовательностей протоколов на основе соединения (тех, которые начинаются с префикса «ncacn»). Если последовательность протокола в дескрипторе привязки представляет собой последовательность протокола на основе соединения, и вы указываете этот уровень, эта процедура вместо этого использует константу RPC_C_AUTHN_LEVEL_PKT.

- RPC_C_AUTHN_LEVEL_PKT — Аутентифицирует только то, что все полученные данные получены от ожидаемого клиента. Не проверяет сами данные.

- RPC_C_AUTHN_LEVEL_PKT_INTEGRITY — Аутентифицирует и проверяет, что никакие данные, передаваемые между клиентом и сервером, не были изменены.

- RPC_C_AUTHN_LEVEL_PKT_PRIVACY — Включает все предыдущие уровни и гарантирует, что данные в открытом виде могут быть видны только отправителю и получателю. В локальном случае это предполагает использование безопасного канала. В удаленном случае это включает шифрование значения аргумента каждого удаленного вызова процедуры.

Теперь стало понятно, за что отвечает RPC_C_AUTHN_LEVEL_PKT_INTEGRITY и видимо Microsoft, ужесточила какую-то политику безопасности, я стал изучать вопрос дальше. Поиск ошибки DCOM ID 10036 привел меня ну обсуждение нового обновления KB5004442, которое как я выяснил и вызывает эту ситуацию.

KB5004442 призвана усилить защиту DCOM объектов. Удаленный протокол модели распределенных компонентов (DCOM) — это протокол для предоставления объектов приложений с помощью удаленных вызовов процедур (RPC). DCOM используется для связи между программными компонентами сетевых устройств. Многие из нас на самом деле не понимают этого, и мы не можем диагностировать ошибки DCOM в наших журналах событий, которые, по-видимому, не оказывают серьезного влияния на наши сети. Эта технология представляет собой протокол для предоставления объектов приложения с помощью удаленных вызовов процедур (RPC).

RPC являются ключевой частью Windows. RPC — это клиент-серверный протокол, который разработчики приложений могут использовать для вызова процедур на локальном или удаленном узле в сети. Детали подключения и сортировка данных выполняются за кулисами на уровне RPC, что дает разработчикам средства для прямого подключения клиентских приложений к удаленному компьютеру. Это позволяет разработчикам не беспокоиться о знании деталей того, как данные передаются между двумя машинами и как вызываются процедуры.

С обновлениями безопасности от 14 июня 2022 г. RPC_C_AUTHN_LEVEL_PKT_INTEGRITY на серверах DCOM теперь включен по умолчанию. Клиент, которому это необходимо, может отключить его с помощью раздела реестра RequireIntegrityActivationAuthenticationLevel.

Согласно бюллетеню, злоумышленник сначала воспользуется уязвимостью, предложив клиенту DCOM каким-либо образом подключиться к специально созданному серверу, как правило, отправив пользователю фишинговое электронное письмо, чтобы завладеть системой. Затем злоумышленник использует эту информацию для доступа к серверу DCOM, а затем скомпрометирует его. Патч исправляет и усиливает аутентификацию, используемую между клиентами и серверами DCOM.

Я проверил RDSH хосты и действительно там прилетело данное обновление. Microsoft пока полностью не закрутило данную политику безопасности и ее еще можно обойти, но самое правильное, это доделать приложение, чтобы оно при обращении к серверу и запросе данных выполняло все требования вендора. На текущий момент есть вот такой график внедрения:

- 8 июня 2021 г. — Изменения защиты отключены по умолчанию, но с возможностью включить их с помощью ключа реестра.

- 14 июня 2022 г. — Защитные изменения включены по умолчанию, но с возможностью отключить их с помощью ключа реестра.

- 14 марта 2023 г. — Усиление изменений включено по умолчанию, отключить их невозможно. К этому моменту вы должны решить все проблемы совместимости с усиливающими изменениями и приложениями в вашей среде.

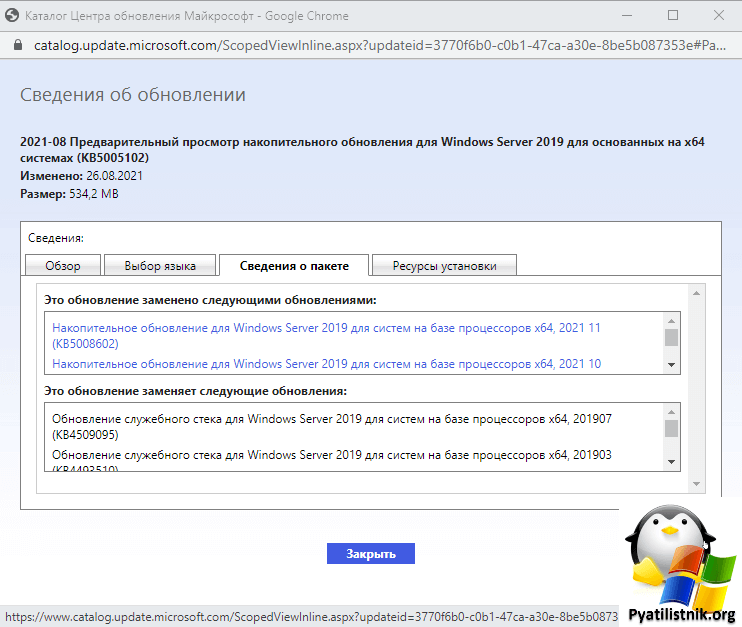

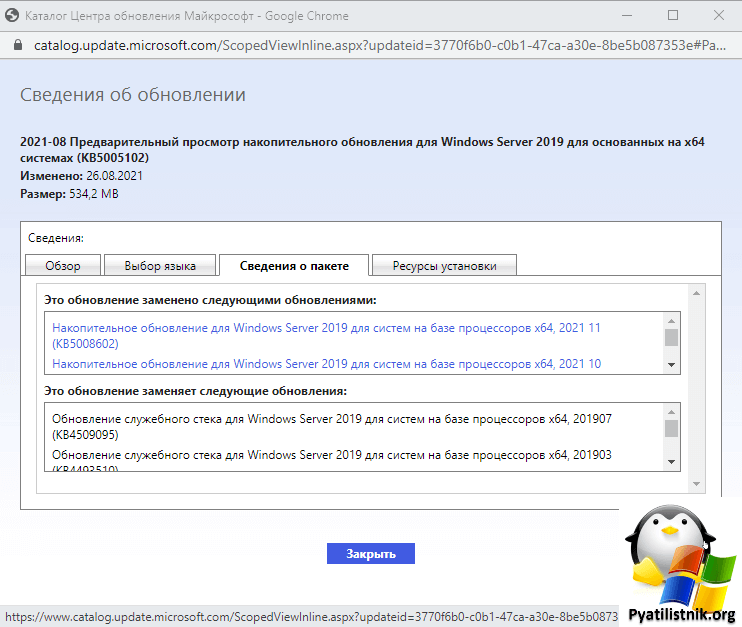

Еще список обновлений несущих данное изменение: Windows Server 2022 — KB5005619, KB5005568. Windows 10, version 2004, Windows 10, version 20H2, Windows 10, version 21H1 — KB5005101. Windows Server 2019, Windows 10, version 1809 — KB5005102. Windows Server 2016, Windows 10, version 1607 — KB5005573. Windows Server 2012 R2 and Windows 8.1 — KB5006714. Данный список всегда меняется, так что смотрите в каталоге центра обновлений, что чем заменяется (https://www.catalog.update.microsoft.com/).

Так же помимо события ID 10036, есть еще два:

ID 10037: «Приложение %1 с PID %2 запрашивает активацию CLSID %3 на компьютере %4 с явно заданным уровнем аутентификации %5. Минимальный уровень аутентификации активации, требуемый DCOM, — 5 (RPC_C_AUTHN_LEVEL_PKT_INTEGRITY). Чтобы повысить уровень аутентификации активации, пожалуйста, обратитесь к поставщику приложения». («Application %1 with PID %2 is requesting to activate CLSID %3 on computer %4 with explicitly set authentication level at %5. The lowest activation authentication level required by DCOM is 5(RPC_C_AUTHN_LEVEL_PKT_INTEGRITY). To raise the activation authentication level, please contact the application vendor.»)

ID 10038: «Приложение %1 с PID %2 запрашивает активацию CLSID %3 на компьютере %4 с уровнем аутентификации активации по умолчанию %5. Минимальный уровень аутентификации активации, требуемый DCOM, — 5 (RPC_C_AUTHN_LEVEL_PKT_INTEGRITY). Чтобы повысить уровень аутентификации активации, пожалуйста, обратитесь к поставщику приложения». («Application %1 with PID %2 is requesting to activate CLSID %3 on computer %4 with default activation authentication level at %5. The lowest activation authentication level required by DCOM is 5(RPC_C_AUTHN_LEVEL_PKT_INTEGRITY). To raise the activation authentication level, please contact the application vendor.»)

- %1 — путь к приложению

- %2 — PID приложения

- %3 — CLSID класса COM, который приложение запрашивает для активации

- %4 — имя компьютера

- %5 — значение уровня аутентификации

💡Как устранить ошибку ID 10036

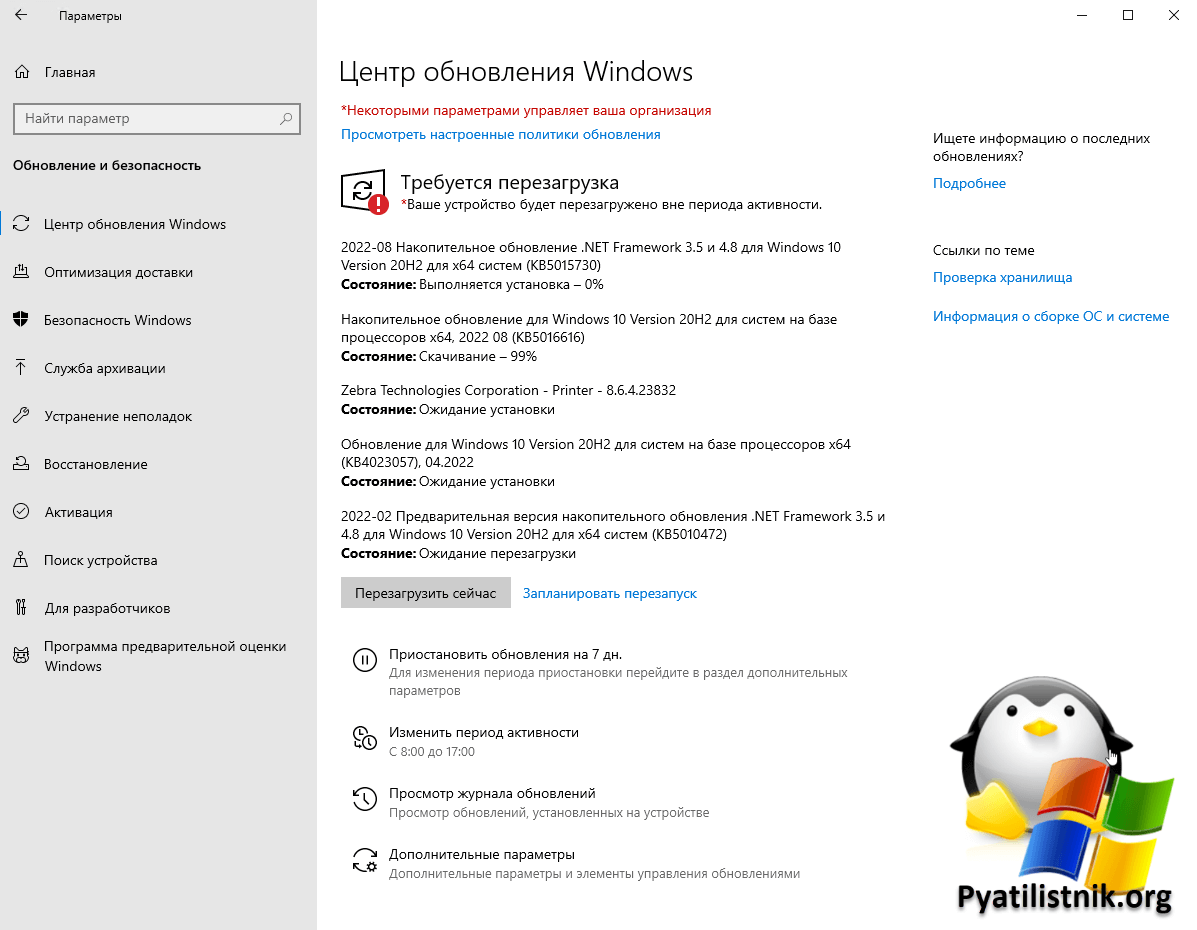

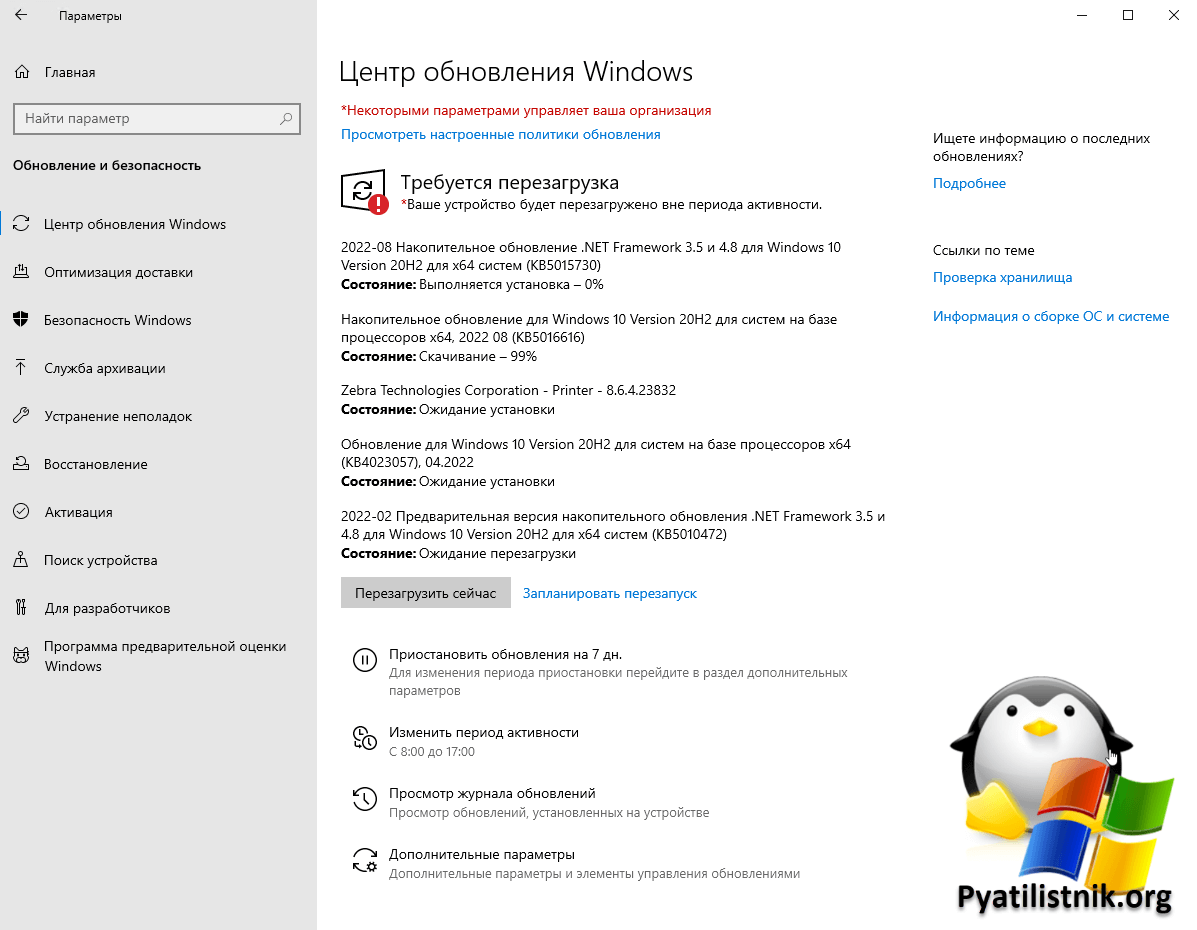

Первое, что вы должны сделать, это установить все доступные обновления, как на стороне сервера, куда идет подключение, так и на стороне системы откуда идет подключение. Напоминаю, что последнего можно найти в тексте ошибки:

ID 10036: Политика уровня проверки подлинности на стороне сервера не разрешает пользователю ROOTsem SID (S-1-5-21-551888299-3078463796-123456789-46162) с адреса 10.11.11.210 для активации DCOM-сервера. Повысьте уровень проверки подлинности активации, чтобы RPC_C_AUTHN_LEVEL_PKT_INTEGRITY в клиентском приложении.

Тут IP-адрес откуда идет подключение 10.11.11.210, там и нужно установить все возможные обновления безопасности.

Как только я обновился, ошибка EOleException ушла и мой Terminal Services Manager успешно подключился к серверу.

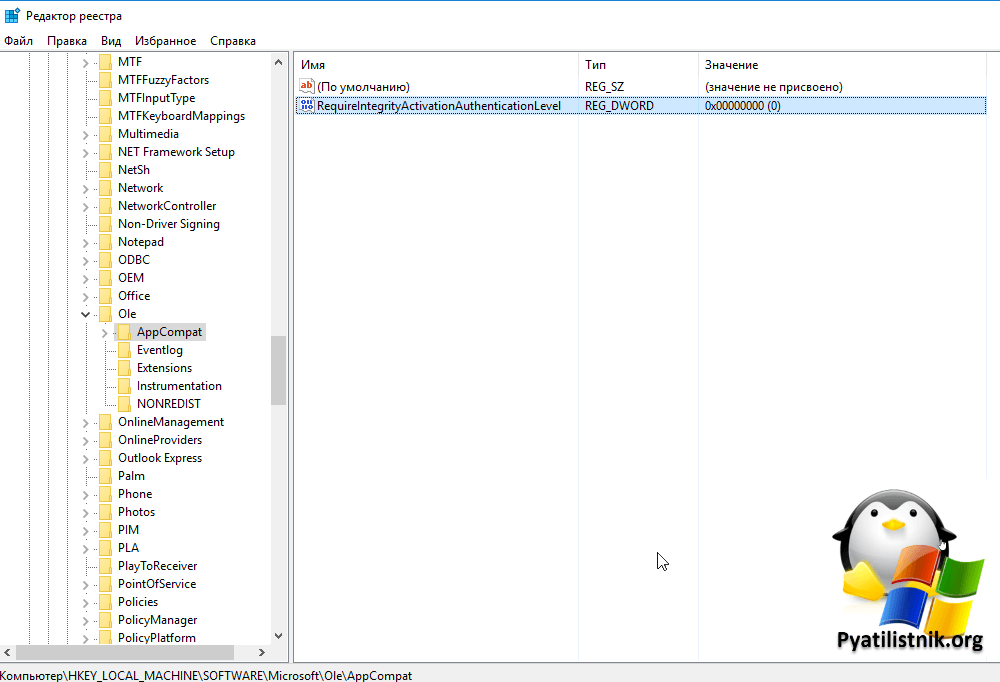

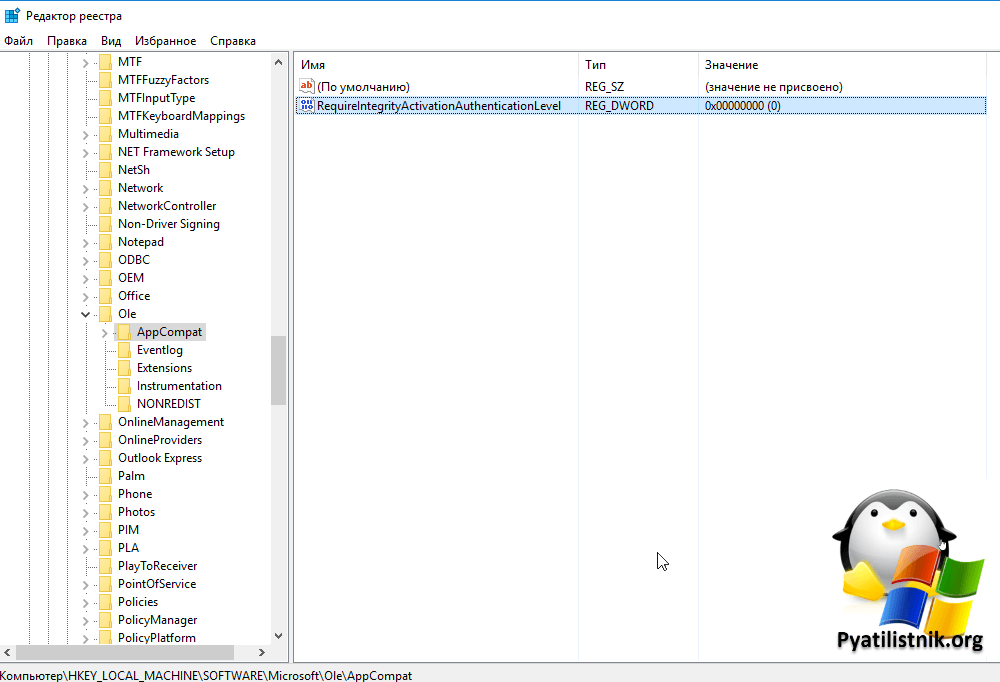

Если по каким, то причинам ваше приложение не заработало, а вам нужно, то есть лазейка до 2023 года в виде ключа реестра, который вы должны добавить на сервере, куда вы пытаетесь производить подключение. Запустите реестр Windows и перейдите в раздел:

HKEY_LOCAL_MACHINESOFTWARE MicrosoftOleAppCompat

И создайте там ключ реестра с типом REG_DWORD (32-бита) с именем RequireIntegrityActivationAuthenticationLevel.

- RequireIntegrityActivationAuthenticationLevel = 0x00000000 выключает политику

- RequireIntegrityActivationAuthenticationLevel = 0x00000001 включает политику

не забываем после создания ключа в реестре Windows произвести перезагрузку сервера

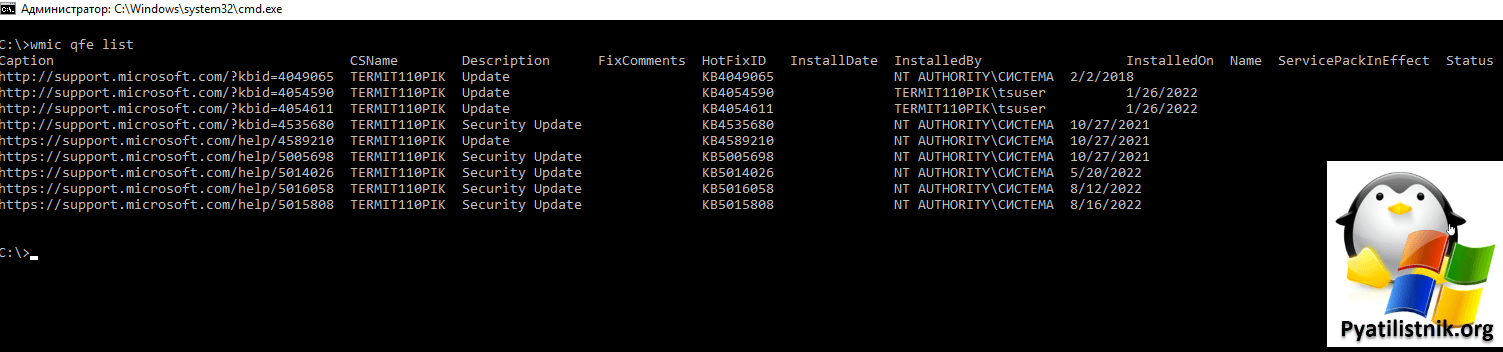

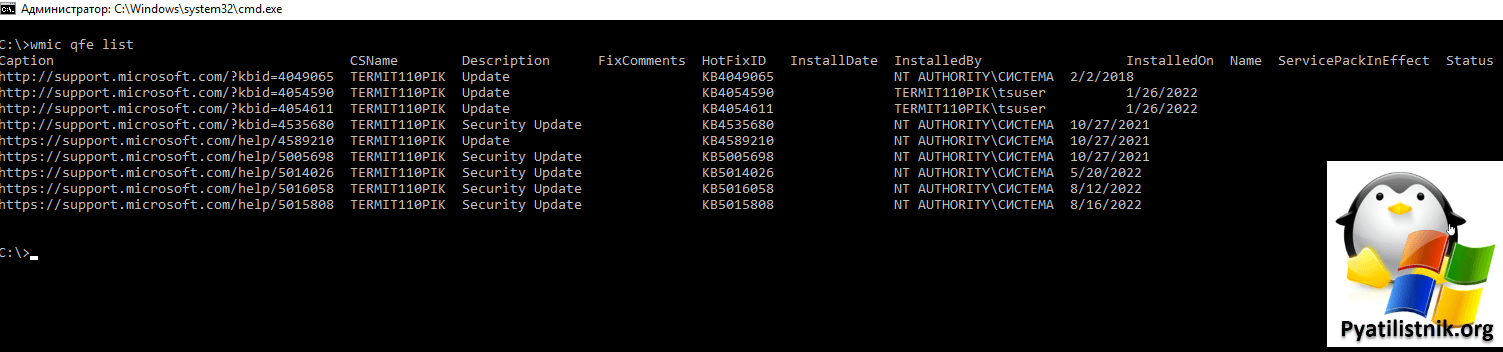

Если и данный метод вам не помог, то как крайняя мера может быть, это удаление обновления. Посмотрите список установленных обновлений командой:

После чего просто прочитайте инструкцию, как это сделать. Надеюсь, что вам оказалась полезна данная статья, и вы устранили ошибку EOleException. Если остались вопросы, то пишите их в комментариях. С вами был Иван Сёмин, автор и создатель IT портала Pyatilistnik.org.

Дополнительные ссылки

- https://docs.microsoft.com/en-us/windows/win32/rpc/authentication-level-constants

- https://support.microsoft.com/en-us/topic/kb5004442-manage-changes-for-windows-dcom-server-security-feature-bypass-cve-2021-26414-f1400b52-c141-43d2-941e-37ed901c769c

- https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-26414

Обновлено 27.08.2022

Добрый день! Уважаемые читатели IT блога Pyatilistnik.org, в прошлый раз мы с вами разобрали за, что отвечает библиотека vcruntime140.dll и на сколько она важна для работы многих программ. Сегодня я хочу вам рассказать, об интересном случае, когда специализированный софт может не получить доступ к удаленному компьютеры по RPC протоколу из-за новых политик безопасности DCOM. В логах будет фигурировать событие об ошибке DCOM ID 10036 «политика уровня проверки подлинности на стороне сервера не разрешает пользователю». Давайте смотреть в чем дело.

❌Описание ошибки DCOM ID 10036 (EOleException)

Обратился ко мне мой коллега с просьбой показать ему, как отправлять сообщение всем пользователям терминального хоста. Я предложил ему бесплатную утилиту Terminal Services Manager и подумал, что задача выполнена, но не тут то было. Коллега сказал, что у него не подключается к RDSH хосту и высвечивается ошибка доступа. Я решил так же проверить данную ситуацию.

Запустив Terminal Services Manager, в логе я увидел вот такую ошибку подключения:

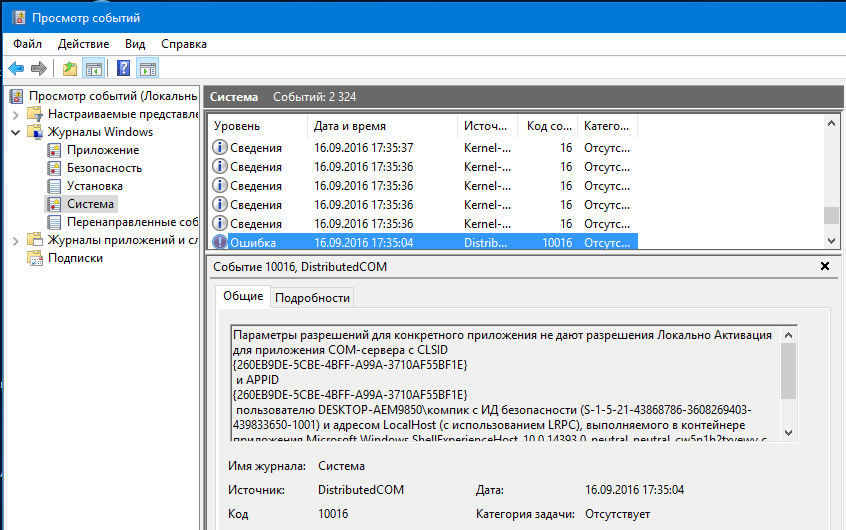

Сразу отмечу, что права на удаленный сервер у меня были и сетевая доступность присутствовала. Первым делом я полез на сам сервер, куда не удавалось произвести подключение. В логах системы я обнаружил массовую ошибку:

ID 10036: Политика уровня проверки подлинности на стороне сервера не разрешает пользователю ROOTsem SID (S-1-5-21-551888299-3078463796-123456789-46162) с адреса 10.11.11.210 для активации DCOM-сервера. Повысьте уровень проверки подлинности активации, чтобы RPC_C_AUTHN_LEVEL_PKT_INTEGRITY в клиентском приложении. («The server-side authentication level policy does not allow the user ROOTsem SID (S-1-5-21-551888299-3078463796-123456789-46162) from address 10.11.11.210 to activate DCOM server. Please raise the activation authentication level at least to RPC_C_AUTHN_LEVEL_PKT_INTEGRITY in client application.»)

Давайте выяснять в чем дело и как это можно обойти.

⚙️Причина ошибки DCOM ID 10036

Первое, что я стал изучать, что такое RPC_C_AUTHN_LEVEL_PKT_INTEGRITY. В итоге я наткнулся на статью Microsoft о константах уровня аутентификации.

Константы уровня аутентификации представляют собой уровни аутентификации, передаваемые различным функциям времени выполнения. Эти уровни перечислены в порядке возрастания аутентификации. Каждый новый уровень добавляет к аутентификации, обеспечиваемой предыдущим уровнем. Если библиотека времени выполнения RPC не поддерживает указанный уровень, она автоматически обновляется до следующего более высокого поддерживаемого уровня.

В итоге есть вот такой список констант:

- RPC_C_AUTHN_LEVEL_DEFAULT — Использует уровень проверки подлинности по умолчанию для указанной службы проверки подлинности.

- RPC_C_AUTHN_LEVEL_NONE — Не выполняет аутентификацию.

- RPC_C_AUTHN_LEVEL_CONNECT — Аутентифицируется только тогда, когда клиент устанавливает связь с сервером.

- RPC_C_AUTHN_LEVEL_CALL — Выполняет аутентификацию только в начале каждого вызова удаленной процедуры, когда сервер получает запрос. Не применяется к удаленным вызовам процедур, выполненным с использованием последовательностей протоколов на основе соединения (тех, которые начинаются с префикса «ncacn»). Если последовательность протокола в дескрипторе привязки представляет собой последовательность протокола на основе соединения, и вы указываете этот уровень, эта процедура вместо этого использует константу RPC_C_AUTHN_LEVEL_PKT.

- RPC_C_AUTHN_LEVEL_PKT — Аутентифицирует только то, что все полученные данные получены от ожидаемого клиента. Не проверяет сами данные.

- RPC_C_AUTHN_LEVEL_PKT_INTEGRITY — Аутентифицирует и проверяет, что никакие данные, передаваемые между клиентом и сервером, не были изменены.

- RPC_C_AUTHN_LEVEL_PKT_PRIVACY — Включает все предыдущие уровни и гарантирует, что данные в открытом виде могут быть видны только отправителю и получателю. В локальном случае это предполагает использование безопасного канала. В удаленном случае это включает шифрование значения аргумента каждого удаленного вызова процедуры.

Теперь стало понятно, за что отвечает RPC_C_AUTHN_LEVEL_PKT_INTEGRITY и видимо Microsoft, ужесточила какую-то политику безопасности, я стал изучать вопрос дальше. Поиск ошибки DCOM ID 10036 привел меня ну обсуждение нового обновления KB5004442, которое как я выяснил и вызывает эту ситуацию.

KB5004442 призвана усилить защиту DCOM объектов. Удаленный протокол модели распределенных компонентов (DCOM) — это протокол для предоставления объектов приложений с помощью удаленных вызовов процедур (RPC). DCOM используется для связи между программными компонентами сетевых устройств. Многие из нас на самом деле не понимают этого, и мы не можем диагностировать ошибки DCOM в наших журналах событий, которые, по-видимому, не оказывают серьезного влияния на наши сети. Эта технология представляет собой протокол для предоставления объектов приложения с помощью удаленных вызовов процедур (RPC).

RPC являются ключевой частью Windows. RPC — это клиент-серверный протокол, который разработчики приложений могут использовать для вызова процедур на локальном или удаленном узле в сети. Детали подключения и сортировка данных выполняются за кулисами на уровне RPC, что дает разработчикам средства для прямого подключения клиентских приложений к удаленному компьютеру. Это позволяет разработчикам не беспокоиться о знании деталей того, как данные передаются между двумя машинами и как вызываются процедуры.

С обновлениями безопасности от 14 июня 2022 г. RPC_C_AUTHN_LEVEL_PKT_INTEGRITY на серверах DCOM теперь включен по умолчанию. Клиент, которому это необходимо, может отключить его с помощью раздела реестра RequireIntegrityActivationAuthenticationLevel.

Согласно бюллетеню, злоумышленник сначала воспользуется уязвимостью, предложив клиенту DCOM каким-либо образом подключиться к специально созданному серверу, как правило, отправив пользователю фишинговое электронное письмо, чтобы завладеть системой. Затем злоумышленник использует эту информацию для доступа к серверу DCOM, а затем скомпрометирует его. Патч исправляет и усиливает аутентификацию, используемую между клиентами и серверами DCOM.

Я проверил RDSH хосты и действительно там прилетело данное обновление. Microsoft пока полностью не закрутило данную политику безопасности и ее еще можно обойти, но самое правильное, это доделать приложение, чтобы оно при обращении к серверу и запросе данных выполняло все требования вендора. На текущий момент есть вот такой график внедрения:

- 8 июня 2021 г. — Изменения защиты отключены по умолчанию, но с возможностью включить их с помощью ключа реестра.

- 14 июня 2022 г. — Защитные изменения включены по умолчанию, но с возможностью отключить их с помощью ключа реестра.

- 14 марта 2023 г. — Усиление изменений включено по умолчанию, отключить их невозможно. К этому моменту вы должны решить все проблемы совместимости с усиливающими изменениями и приложениями в вашей среде.

Еще список обновлений несущих данное изменение: Windows Server 2022 — KB5005619, KB5005568. Windows 10, version 2004, Windows 10, version 20H2, Windows 10, version 21H1 — KB5005101. Windows Server 2019, Windows 10, version 1809 — KB5005102. Windows Server 2016, Windows 10, version 1607 — KB5005573. Windows Server 2012 R2 and Windows 8.1 — KB5006714. Данный список всегда меняется, так что смотрите в каталоге центра обновлений, что чем заменяется (https://www.catalog.update.microsoft.com/).

Так же помимо события ID 10036, есть еще два:

ID 10037: «Приложение %1 с PID %2 запрашивает активацию CLSID %3 на компьютере %4 с явно заданным уровнем аутентификации %5. Минимальный уровень аутентификации активации, требуемый DCOM, — 5 (RPC_C_AUTHN_LEVEL_PKT_INTEGRITY). Чтобы повысить уровень аутентификации активации, пожалуйста, обратитесь к поставщику приложения». («Application %1 with PID %2 is requesting to activate CLSID %3 on computer %4 with explicitly set authentication level at %5. The lowest activation authentication level required by DCOM is 5(RPC_C_AUTHN_LEVEL_PKT_INTEGRITY). To raise the activation authentication level, please contact the application vendor.»)

ID 10038: «Приложение %1 с PID %2 запрашивает активацию CLSID %3 на компьютере %4 с уровнем аутентификации активации по умолчанию %5. Минимальный уровень аутентификации активации, требуемый DCOM, — 5 (RPC_C_AUTHN_LEVEL_PKT_INTEGRITY). Чтобы повысить уровень аутентификации активации, пожалуйста, обратитесь к поставщику приложения». («Application %1 with PID %2 is requesting to activate CLSID %3 on computer %4 with default activation authentication level at %5. The lowest activation authentication level required by DCOM is 5(RPC_C_AUTHN_LEVEL_PKT_INTEGRITY). To raise the activation authentication level, please contact the application vendor.»)

- %1 — путь к приложению

- %2 — PID приложения

- %3 — CLSID класса COM, который приложение запрашивает для активации

- %4 — имя компьютера

- %5 — значение уровня аутентификации

💡Как устранить ошибку ID 10036

Первое, что вы должны сделать, это установить все доступные обновления, как на стороне сервера, куда идет подключение, так и на стороне системы откуда идет подключение. Напоминаю, что последнего можно найти в тексте ошибки:

ID 10036: Политика уровня проверки подлинности на стороне сервера не разрешает пользователю ROOTsem SID (S-1-5-21-551888299-3078463796-123456789-46162) с адреса 10.11.11.210 для активации DCOM-сервера. Повысьте уровень проверки подлинности активации, чтобы RPC_C_AUTHN_LEVEL_PKT_INTEGRITY в клиентском приложении.

Тут IP-адрес откуда идет подключение 10.11.11.210, там и нужно установить все возможные обновления безопасности.

Как только я обновился, ошибка EOleException ушла и мой Terminal Services Manager успешно подключился к серверу.

Если по каким, то причинам ваше приложение не заработало, а вам нужно, то есть лазейка до 2023 года в виде ключа реестра, который вы должны добавить на сервере, куда вы пытаетесь производить подключение. Запустите реестр Windows и перейдите в раздел:

HKEY_LOCAL_MACHINESOFTWARE MicrosoftOleAppCompat

И создайте там ключ реестра с типом REG_DWORD (32-бита) с именем RequireIntegrityActivationAuthenticationLevel.

- RequireIntegrityActivationAuthenticationLevel = 0x00000000 выключает политику

- RequireIntegrityActivationAuthenticationLevel = 0x00000001 включает политику

не забываем после создания ключа в реестре Windows произвести перезагрузку сервера

Если и данный метод вам не помог, то как крайняя мера может быть, это удаление обновления. Посмотрите список установленных обновлений командой:

После чего просто прочитайте инструкцию, как это сделать. Надеюсь, что вам оказалась полезна данная статья, и вы устранили ошибку EOleException. Если остались вопросы, то пишите их в комментариях. С вами был Иван Сёмин, автор и создатель IT портала Pyatilistnik.org.

Дополнительные ссылки

- https://docs.microsoft.com/en-us/windows/win32/rpc/authentication-level-constants

- https://support.microsoft.com/en-us/topic/kb5004442-manage-changes-for-windows-dcom-server-security-feature-bypass-cve-2021-26414-f1400b52-c141-43d2-941e-37ed901c769c

- https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-26414

Hi Spiceheads,

I got a weird issue that just started to occur on Tuesday, September 14th, on both my DCs. After installing Microsoft updates, I began to receive the following error;

The server-side authentication level policy does not allow the user domainUser SID (X-X-X-XX-XXXXXXXXXX-XXXXXXXXXX-XXXXXXXXX-XXXXX) from address 10.0.100.254 to activate DCOM server. Please raise the activation authentication level at least to RPC_C_AUTHN_LEVEL_PKT_INTEGRITY in client application.

I’m using Cisco Meraki MX devices, and they are set up for Active Directory Authentication. The address you see above (10.0.100.254) is the MX IP, and the domainUser is the domain admin account I’m using in the Meraki dashboard for AD Authentication. This error is occurring for all 3 of my sites displaying the IP of all 3 MXs devices.

When it say’s «Please raise the activation authentication level at least to RPC_C_AUTHN_LEVEL_PKT_INTEGRITY in client application.» I’m guessing I need to raise the authentication level on the DC? I don’t see how this could be done on Meraki MX.

Has anyone seen this type of error before? I did a google search on this but haven’t come across anything that sounds like a good resolution. One website mentioned doing the following;

Add a registry key to test the impact of the upcoming enforcement of the hardening.

- First, add the registry key of HKEY_LOCAL_MACHINESOFTWAREMicrosoftOleAppCompat.

- Add a value name of RequireIntegrityActivationAuthenticationLevel.Enter “dword”.

- Enter the value data as noted: default = not defined or 0x00000000 means disabled. 0x00000001 = enabled.

Before trying this, I wanted to check on here first.

Thanks

Ошибка DistributedCOM с кодом события 10016 в Windows 11/10 — одна из самых известных проблем с которой пользователи сталкиваются в системном журнале. Эта ошибка запускается, когда определенные процессы не содержат прав доступа к компонентам DCOM, которые упоминаются в журналах событий. Это ограничивает безупречную работу компьютера, что в конечном итоге раздражает пользователей. Система сразу же забивает «Просмотрщик событий» тысячами сообщений с показам событий.

В ходе расследования выясняется, что при попытке запустить сервер DCOM с помощью приложения у вас нет никаких прав на это, и вы получите приведенную ниже ошибку в средстве просмотра событий: «Параметры разрешений для конкретного приложения не дают разрешения Локальной Активации для приложения COM-сервера«.

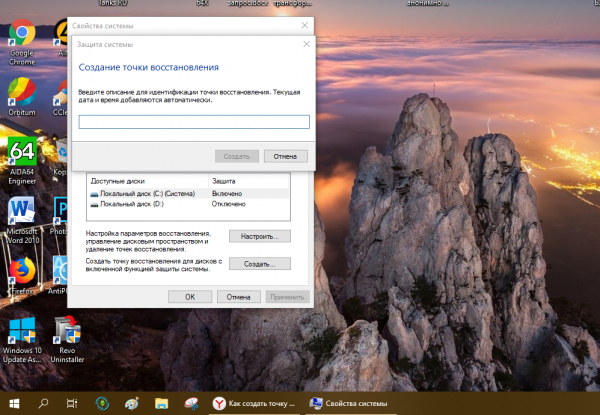

Перед тем, как приступить к исправлению, создайте точку восстановления системы.

Исправление кода события 10016 Ошибки DistributedCOM

Это самый быстрый и простой способ, чтобы исправить ошибку DistributedCOM с кодом события 10016, но менее надежный.

Нажмите Win+R и введите regedit, чтобы запустить редактор реестра. В реестре перейдите по пути:

HKEY_LOCAL_MACHINESOFTWAREMicrosoftOle

- Удалите следующие значения (некоторых может не быть): DefaultAccessPermission, DefaultLaunchPermission, MachineAccessRestriction, MachineLaunchRestriction.

Перезагрузите ПК и проверьте, появляется ли ошибка. Если да, то следуем ниже большому способу из 3 пунктов, где мы зададим привилегии для определенного DCOM.

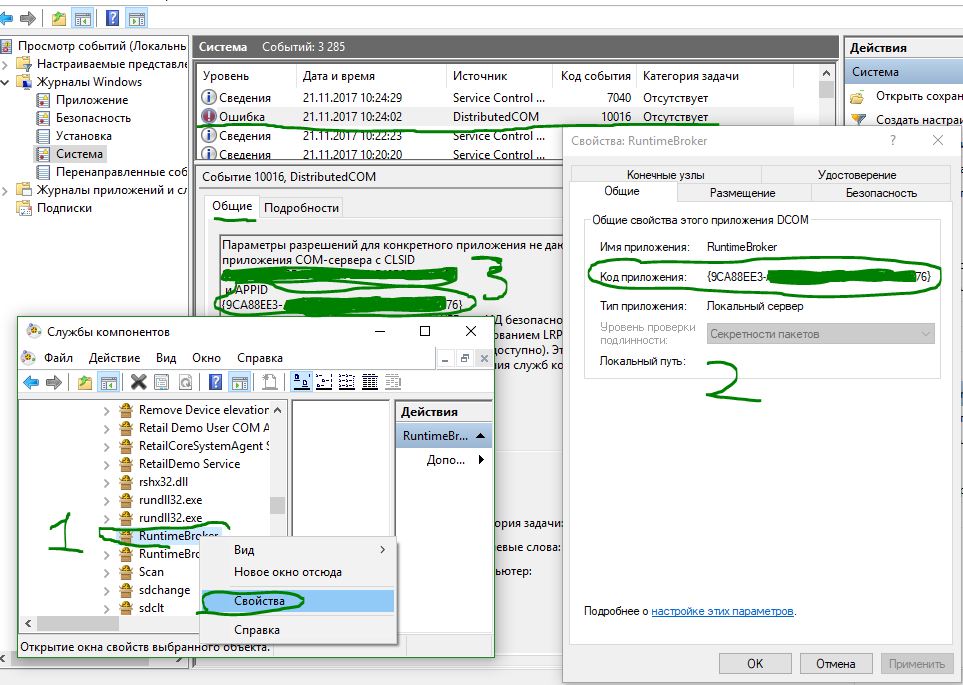

Проверка процесса

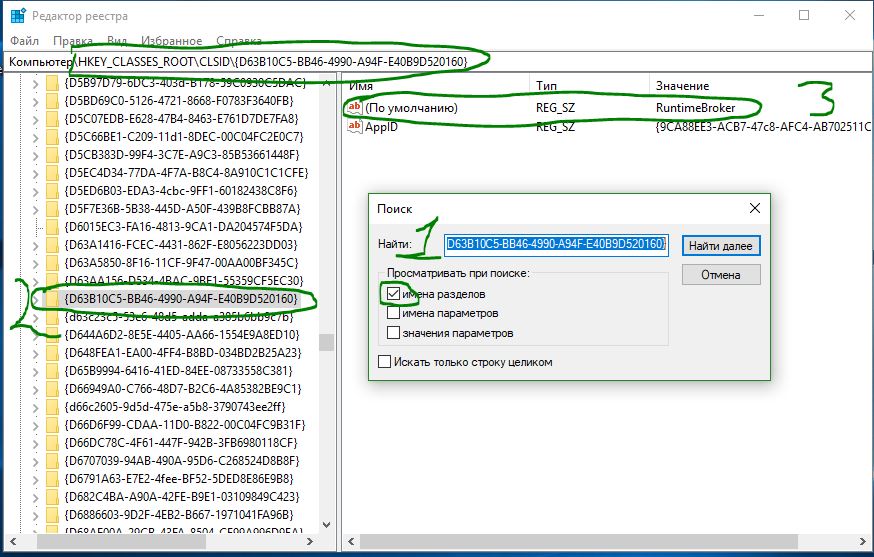

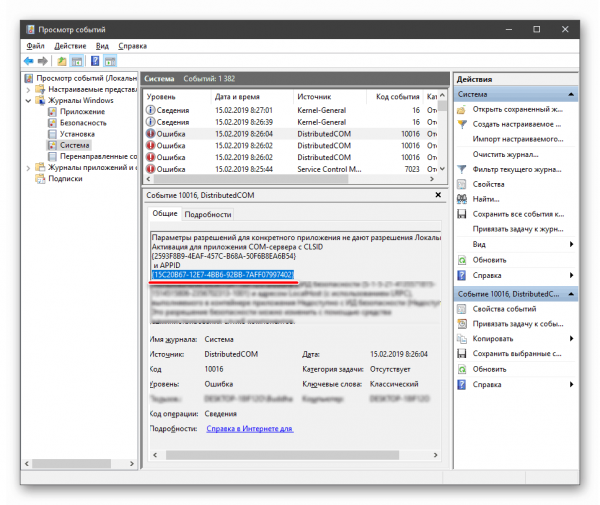

1. Прежде всего должны отсортировать процесс или службу, связанную с кодом ошибки 10016. Далее вы найдете описание ошибки чуть ниже во вкладке «общие» или «подробности». Из описания скопируйте CLSID. Он может выглядеть как {D63B10C5… .

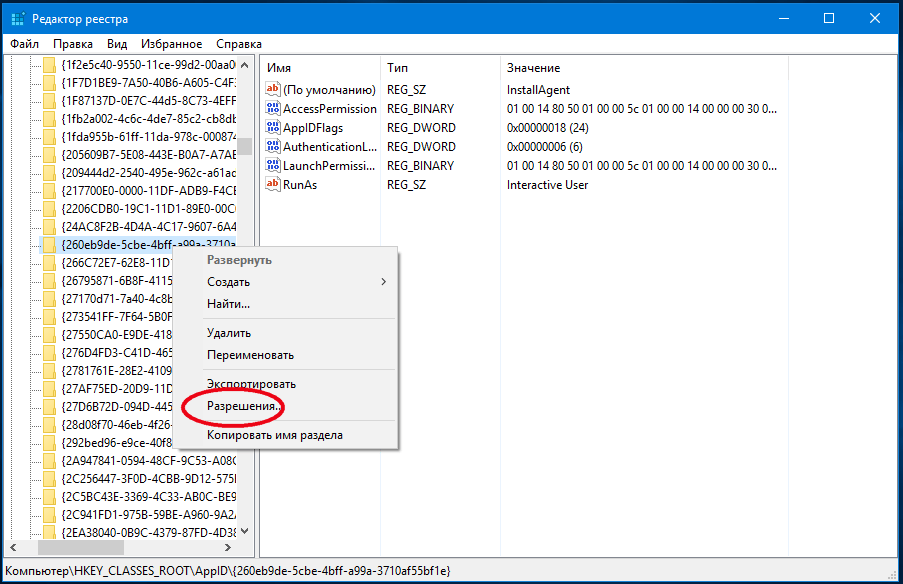

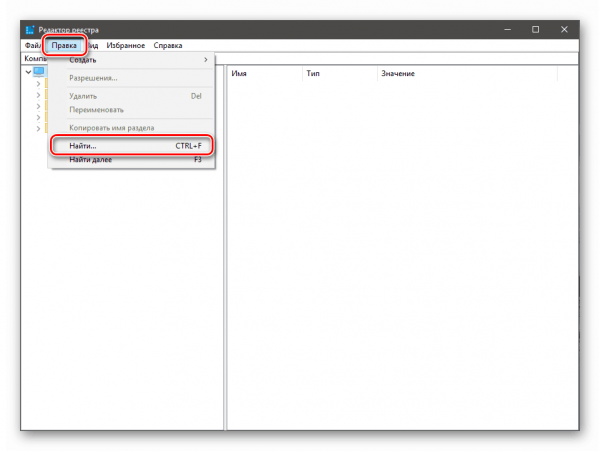

2. Отроем теперь редактор реестра. Нажмите сочетание кнопок Win+R и введите regedit.

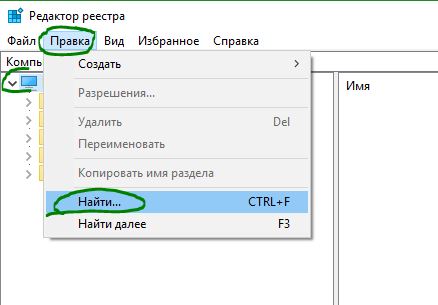

3. В редакторе реестра выделите «Компьютер» одним нажатием мышки и нажмите «Правка» > «Найти«.

- Введите в поле поиска свой CLSID ключ, который типа {D63B10C5… . Поставьте галочку искать только «имена разделов».

- Вам выдаст ключ в правой стороне, выделите его мышкой один раз.

- В правом поле у вас будет ключ «По умолчанию» со значением RuntimeBroker. Запомните это значение оно нам пригодится в дальнейшим.

Следующая задача — запустить сценарий, чтобы внести некоторые изменения в раздел разрешений, найденных в службах компонентов для этой службы.

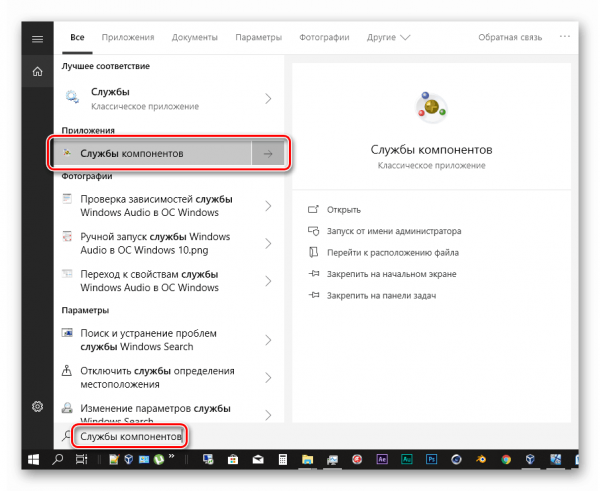

Открытие сервисов компонентов

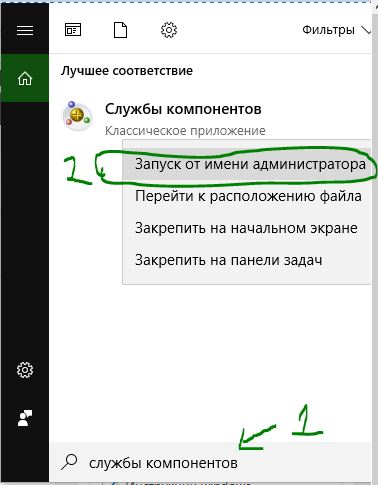

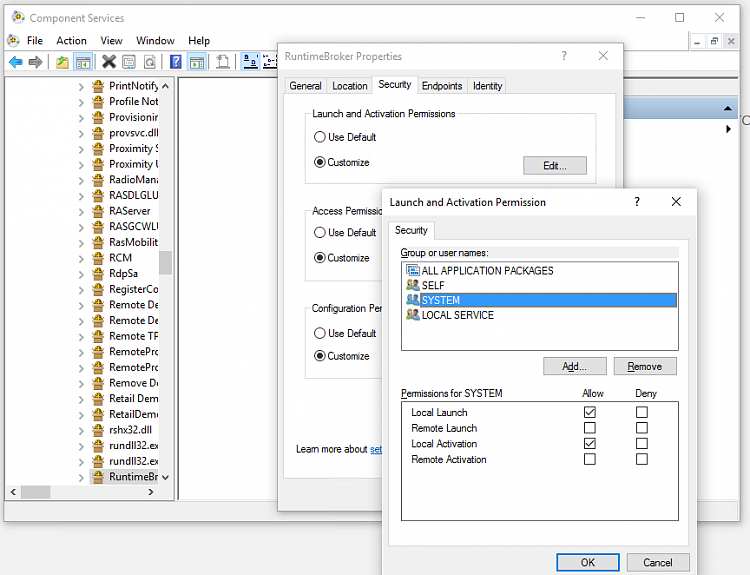

Наберите в поиске windows «Службы компонентов«, нажмите правой кнопкой мыши и выберите запустить от имени администратора.

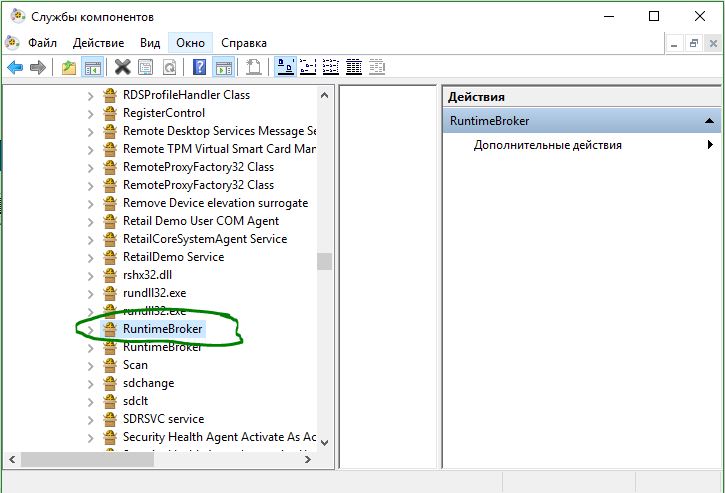

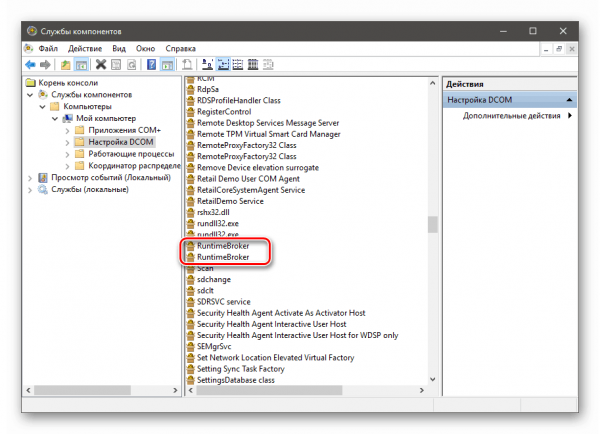

Перейдите по следующему пути Службы компонентов > Компьютеры > Мой компьютер > Настройка DCOM > и найдите в списке RuntimeBroker.

В некоторых случаях может быть два файла с этим именем. Вам нужно выяснить, какой файл несет ответственность за ошибку, что ниже мы и сделаем.

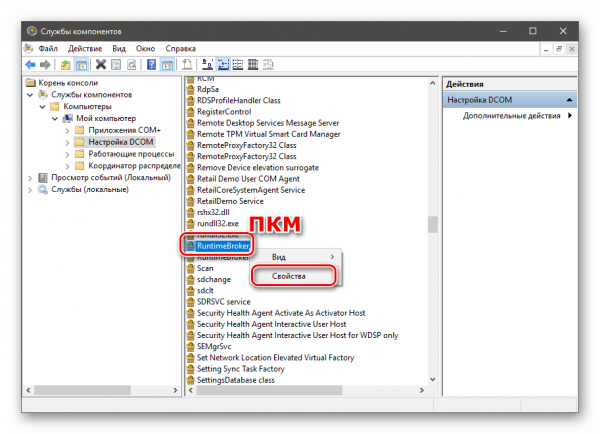

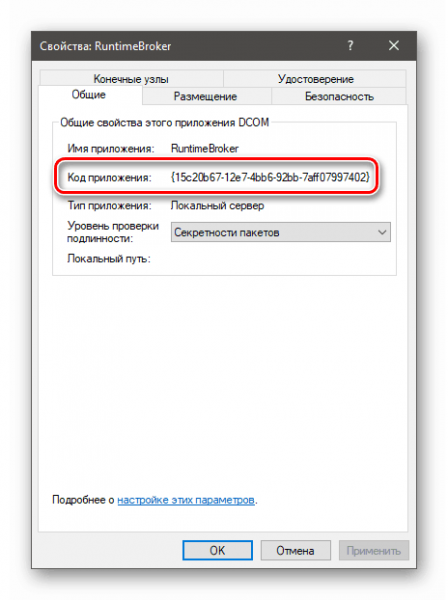

- Нажмите по очереди на двух файлов с именем RuntimeBroker правой кнопкой мыши выберите «Свойства«.

- Во вкладке «Общие» у вас будет «Код приложения» запомните его на двух файлах RuntimeBroker.

- Сравните код с ошибкой в «Журнале событий». APPID в журнале с ошибкой, должен соответствовать коду приложения в файле RuntimeBroker.

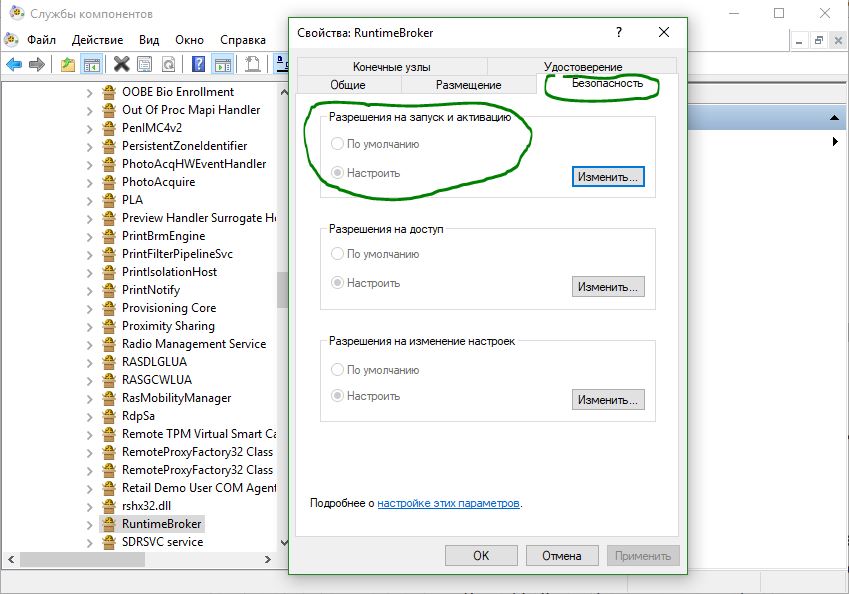

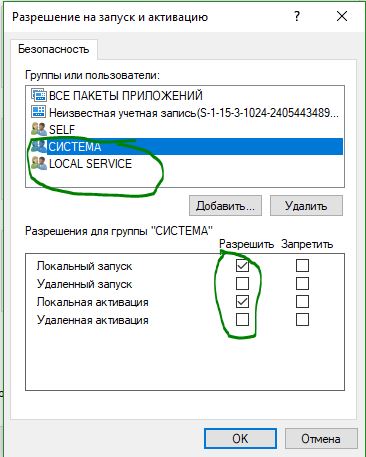

Исправление разрешений

Наконец, когда вы удостоверились, что это именно тот файл выдает ошибку, то проделайте следующие шаги:

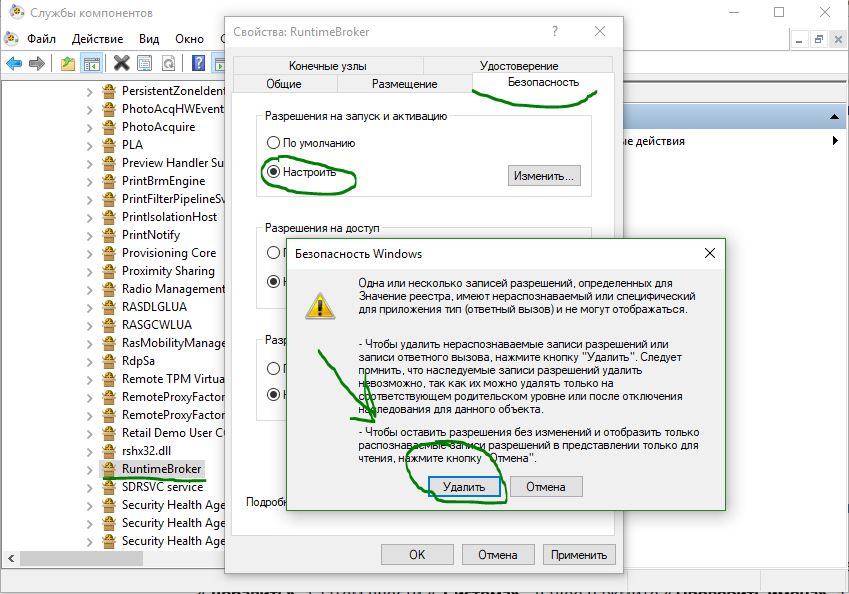

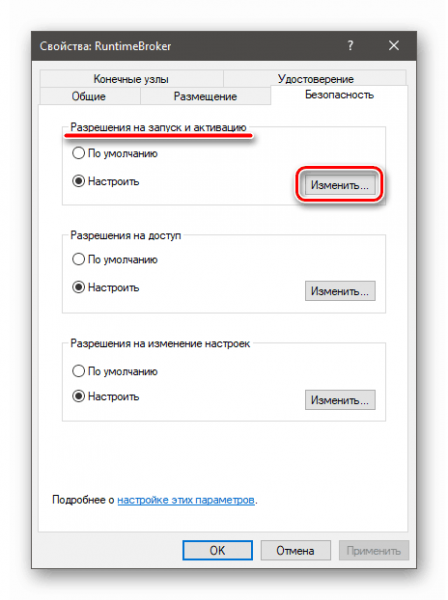

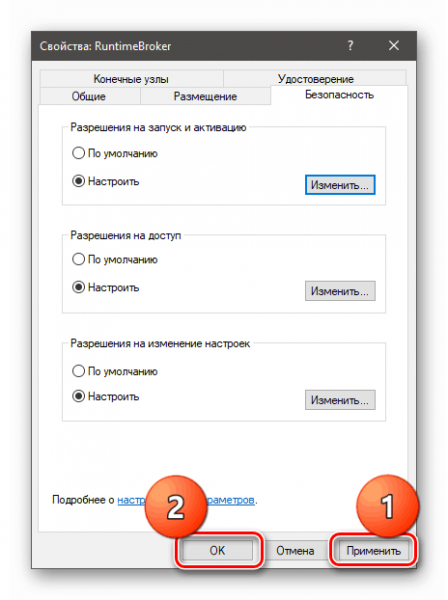

- Нажмите в свойствах RuntimeBroker вкладку «Безопасность«.

- Кнопка «настроить» должна быть активной.

- Проделайте ниже шаги чтобы активировать настройки. (Не Запуск сценария PowerShell).

Запуск сценария PowerShell активирует эту кнопку настройки с помощью команды, но я рекомендую воспользоваться этим способом, если у вас не получилось все по порядку. Пропустите этот шаг «Запуск сценария PowerShell», если что потом вернетесь к нему.

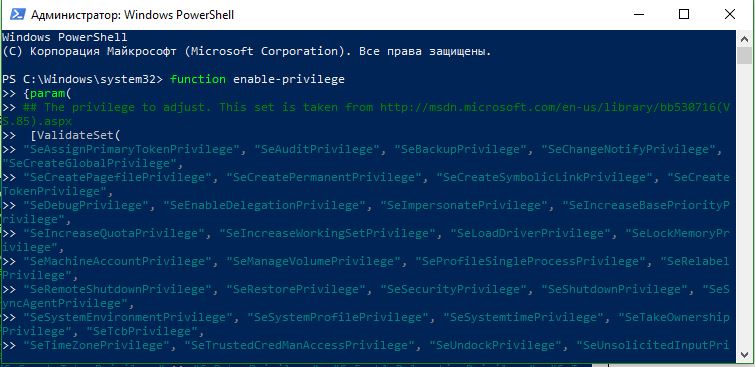

Запуск сценария PowerShell

Чтобы обойти эту ошибку, вам нужно отредактировать некоторые разрешения в разделе «Служба компонентов» ключа RuntimeBroker. Прежде чем перейти к модификации, вам нужно запустить скрипт, который поможет вам изменить разрешения. Дальше поймете зачем мы это делали.

1. Нажмите сочетание кнопок Win+X и выберите Windows PowerShell (администратор).

2. Загрузите файл с кодом ниже. Разархивируйте скаченный архив, в нем содержится текстовый файл с кодом.

3. Вставьте скаченный скрипт с файла в командную строку PowerShell.

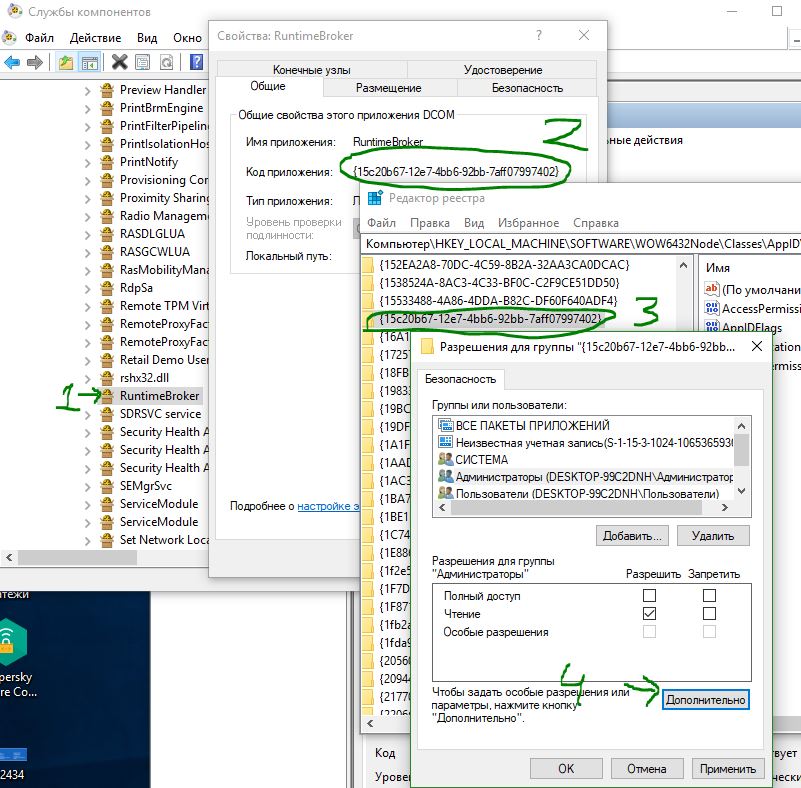

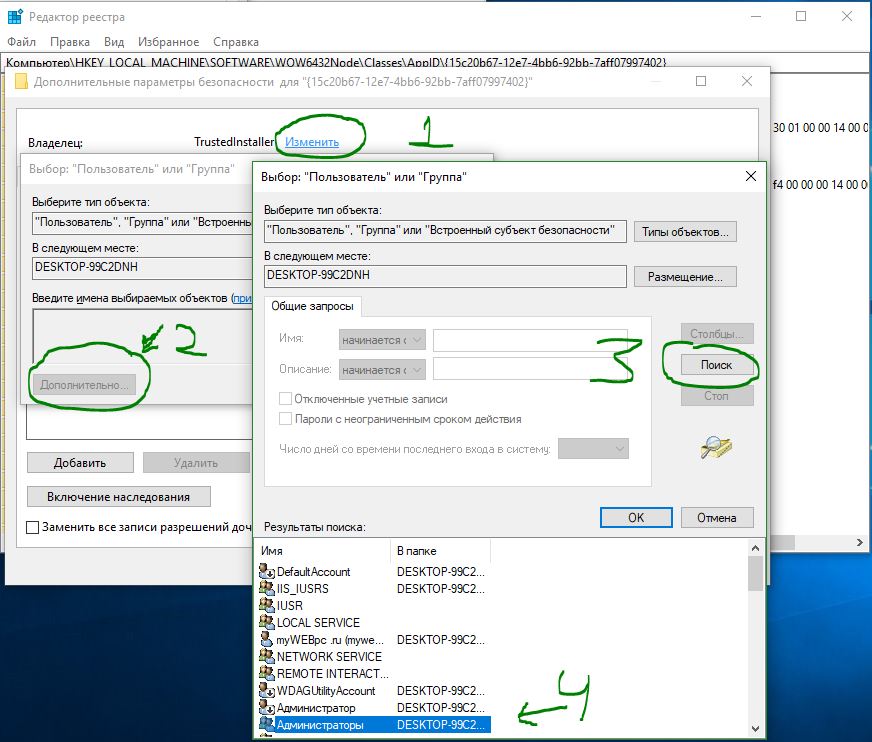

- 1-2. Скопируйте «Код приложения» в службах и компонентах, компонента RuntimeBroker.

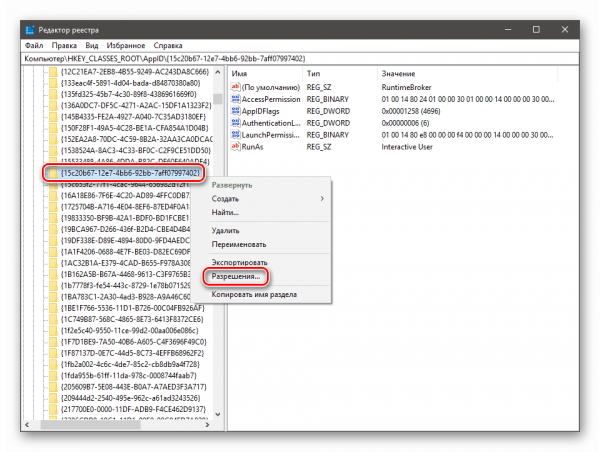

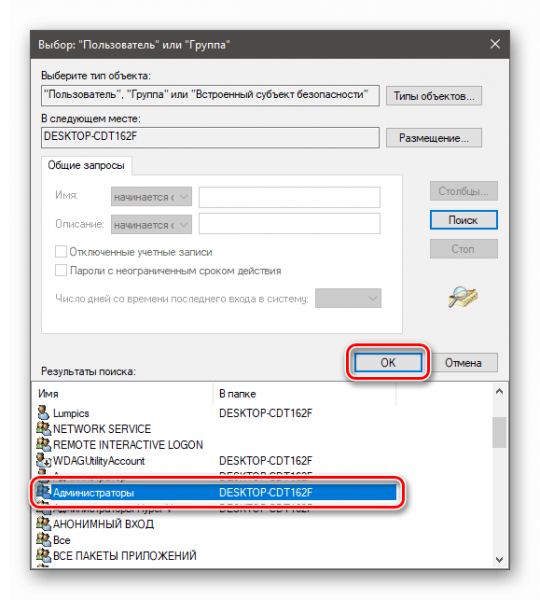

- 3. Откройте редактор реестра, нажмите «правка» > «найти» и вставьте код приложения, который до этого скопировали. Нажмите правой кнопкой мыши на найденным ключе в реестре и выберите «Разрешения«.

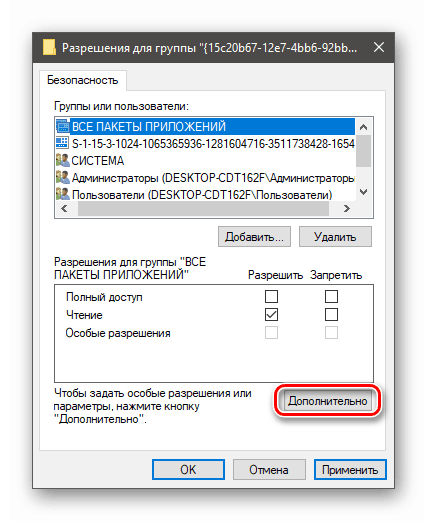

- 4. далее в окне нажмите «Дополнительно«.

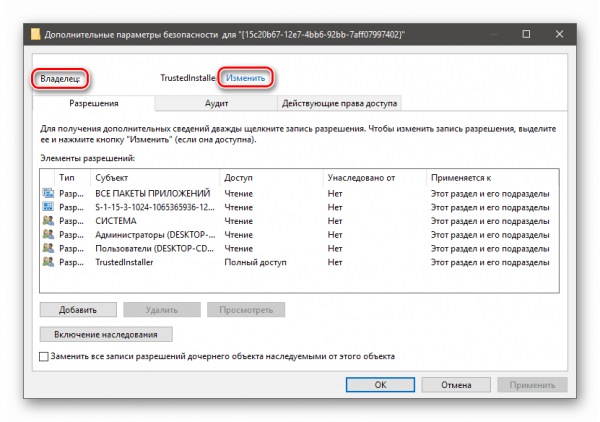

- В окне сверху «Владелец» нажмите «Изменить«.

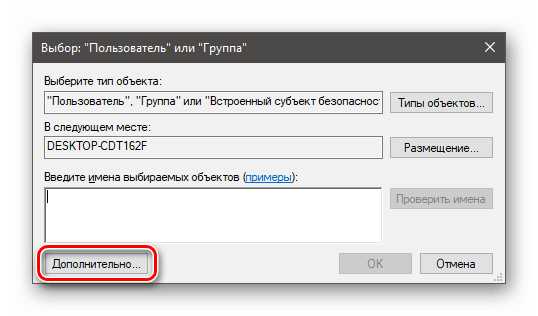

- В следующим окне нажмите внизу «Дополнительно«.

- Нажмите справа «Поиск» и ниже со списка выберите «Администраторы«.

- Теперь переходим обратно в компоненты к свойству файла RuntimeBroker и мы видим, что теперь кнопка «настроить» стала интерактивной.

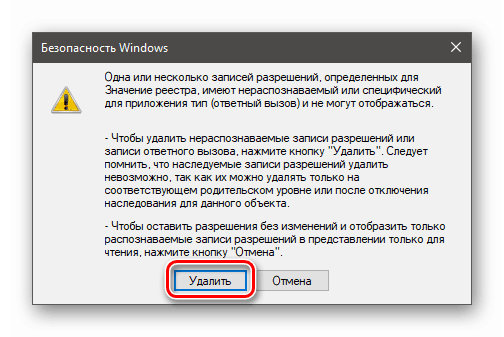

- Выскочит предупреждающее окно нажмите Удалить, если вам не мог код сценария powerShell.

- Нажмите Отмена, если вам помог код сценария powerShell.

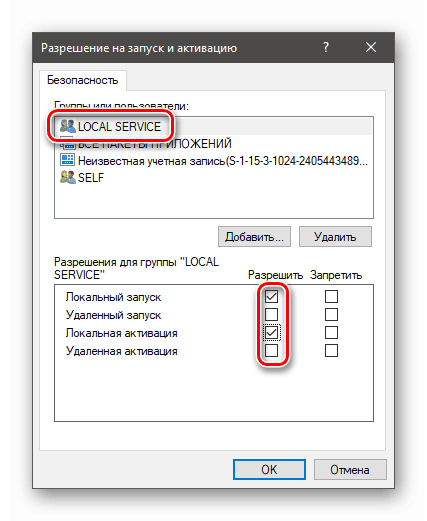

- Нажмите Изменить напротив кнопки «настроить» в графе «разрешения на запуск и активацию».

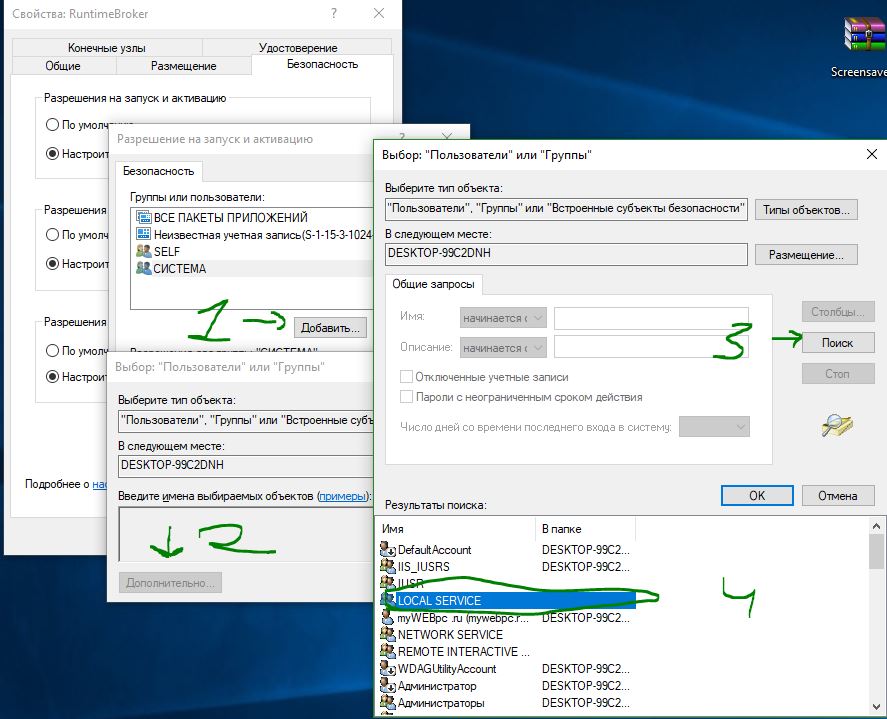

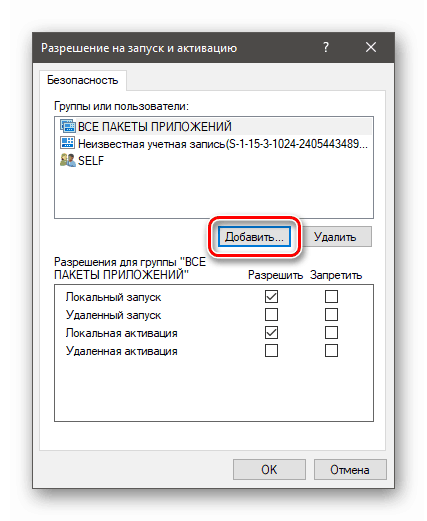

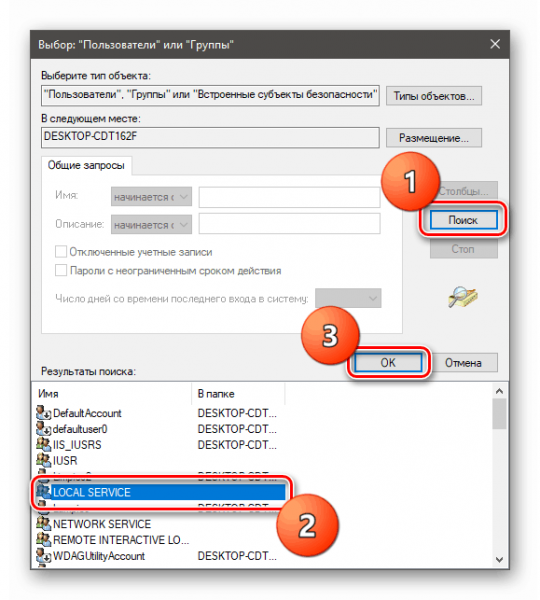

Добавим группы система и local service.

- В окне, где имеются учетные записи нажмите «Добавить«.

- Ниже кнопка «Дополнительно«.

- Нажмите «Поиск» с боку.

- Найдите локальную службу LOCAL SERVICE и нажмите OK.

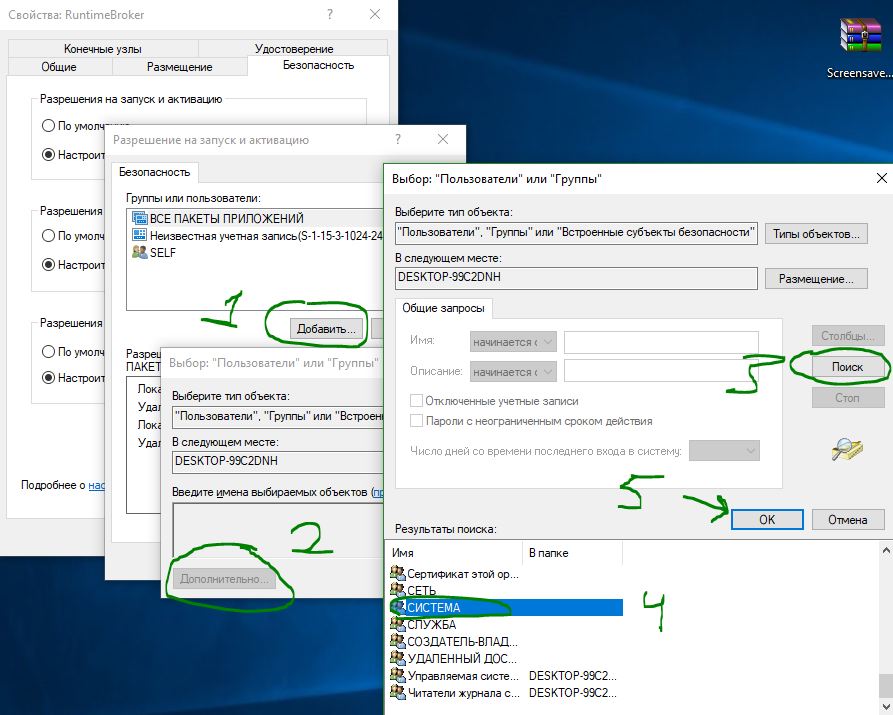

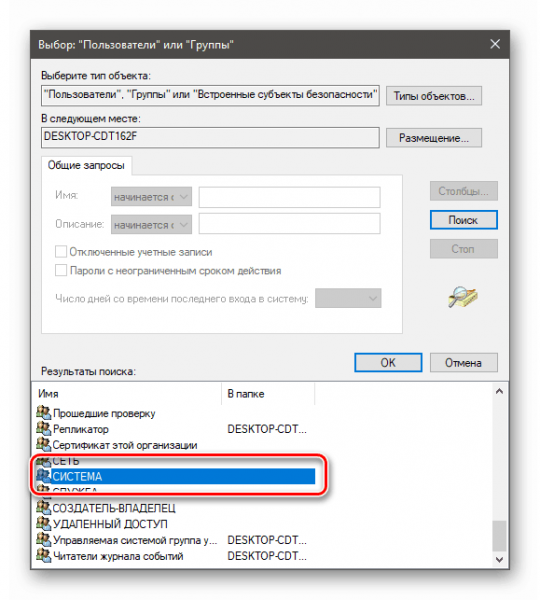

Аналогичным способом, что описан выше добавьте «Система«.

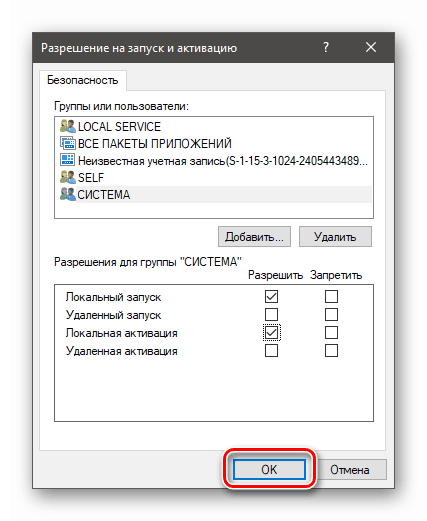

Теперь у вас появились две группы система и local service, нажмите на каждую из них и поставьте галочки в пунктах «Локальный запуск» и «Локальная активация».

Перезагрузите компьютер, ноутбук и код события 10016 Ошибка DistributedCOM должен пропасть.

Смотрите еще:

- DISM ошибка 87 в командной строке Windows

- Ошибка 0x8000ffff при восстановлении системы Windows 10

- Как исправить Ошибку 0xc1900101 0x20004 при установке Windows 10

- Как исправить ошибки обновлений Windows 10

- Как узнать IP-адрес компьютера с помощью PowerShell Windows

[ Telegram | Поддержать ]

I connected them with IP address. The key is create an local user on AD server with WMI read only options. Let me atach here the steps that I followed:

1. Create and account in AD enrolled in Domain Users and Account Operator domain groups. In this case account is: usrmeraki (this an example name)

2. Setup AD CS as follow: https://dinika-15.medium.com/installing-active-directory-certificate-services-ad-cs-4db7d0950289

3. Create a certificate for Domain Server to permit Client Authentication and Server Authentication opening manage Computer Certificates: certlm (run comand in CLI as administrator)

4. Expand Personal and over Certificates, right clic and request a new certificate, follow the wizard and check

Domain Controller Authentication and then click on Enroll.

5. Validate new certiifcate is created in: certlm (run comand in CLI as administrator)

6. Grant WMI acces under rootcimv2 usrmeraki account in AD Server as follow

WMI Control —> Security (tab) —> CIMV2 (tehn click on security button)

Add user usrmeraki and enable: Enable Account and remote Enable

7. Grand Permission over DCOM components AD Server as follow: dcomcnfg (run comand in CLI as administrator)

Right Click on My Computer (Left Panel) selct propertties. Go to COM Security (tab)

In Access permision: add usrmeraki with Local Access and Remote Access

In Launch and Activation Permissions: add usrmeraki with Local Access and Remote Access

8. Go to Open Meraki web console and test credentials under active directory menu and test conectity and read groups/users you want to include in MX device. Fill boxes as follow:

Short domain: yourdomain.com

Server IP: IP Address for AD Server

Domain admin: YOURDOMAINusrmeraki

Password: Your Password

9. With this conifugration you will see green check on status and integration is working as expected.

Hope this helps you

- Remove From My Forums

-

Question

-

На КД возникает вот такая ошибка. Может кто поделиться рецептами исправления. Гугл не помог.

The server-side authentication level policy does not allow the user domainuser SID (S-1-5-21-xxxxxxxxxx-xxxxxxxxxx-xxxxxxxxxx-xxxxx) from address xxx.xxx.xxx.xxx to activate DCOM server. Please raise the activation authentication level at least to RPC_C_AUTHN_LEVEL_PKT_INTEGRITY

in client application.

All replies

-

Приветствую! Удалось найти решение?

-

Пока ответ не найден.

Все рекомендации из гугла перепробовали.

-

мне кажется, вам

сюда

Не игнорируйте встроенную справку, читайте ее и большинство вопросов будет решено гораздо быстрее.

Как исправить ошибку DistributedCOM Error 10016 в Windows 10

Ошибка DistributedCOM Error 10016 является общей проблемой Windows почти для всех версий, начиная с Windows XP. Ошибка не приводит к немедленному отказу системы. Вы не будете страдать от внезапного синего экрана смерти. Фактически, ошибка DCOM 10016 является неопасной. Однако , это не значит, что ты не можешь это исправить. Итак, вот как исправить ошибку DistributedCOM Error 10016 в вашей системе Windows 10.

Во-первых, что такое DistributedCOM, и почему он показывает ошибку?

Distributed Component Object Model (DCOM) является неотъемлемой частью сетевого взаимодействия на компьютерах с операционной системой Windows. Это запатентованная технология Microsoft, которая срабатывает каждый раз, когда приложение подключается к интернету. Традиционный COM может получить доступ к информации только на той же машине, в то время как DCOM может получить доступ к данным на удаленных серверах.

Например, многие сайты и службы используют сценарии доступа к удаленному серверу. Когда ваша система делает запрос с помощью сценария или иным образом, DCOM пересылает запрос на определенный объект сценария. Учитывая, как часто современные приложения используют сетевое подключение, и наше повсеместное использование компьютеров, вы можете убедиться, что DCOM используется очень часто.

Ошибка DCOM обычно возникает, когда приложение или служба пытается использовать DCOM, но не имеет соответствующих разрешений. Большую часть времени ошибки DCOM не будут влиять на вашу систему, за исключением засорения Event Viewer. Поскольку большинство пользователей Windows 10 не проверяют Event Viewer регулярно, ошибки DCOM не о чем беспокоиться. Тем не менее, система без ошибок лучше, чем наоборот.

Учитывая это, приведем один простой способ устранения ошибки DCOM Error 10016, и еще одно несколько более длинное исправление.

1. Редактирование реестра Windows для исправления ошибки DCOM Error 10016

Простая настройка реестра иногда позволяет немедленно исправить ошибку DCOM Error 10016.

Перед редактированием реестра я рекомендую сделать резервную копию.

Введите registry в строке поиска меню Пуск. Перейдите в меню Файл > Экспорт, установите для параметра Экспорт диапазон значение Все, а затем Сохранить реестр Windows в удобном месте. Следующее исправление не повредит ваш компьютер, но лучше всего сделать резервную копию для восстановления в случае непредвиденной ошибки.

Итак, давайте попробуем исправить ошибку.

- Введите registry в строке поиска меню Пуск и откройте Редактор реестра.

- Перейдите по ссылке HKEY_LOCAL_MACHINESOFTWAREMicrosoftOle. Адрес можно скопировать и вставить в адресную строку редактора реестра.

- Удалите следующие четыре ключа реестра:

DefaultAccessPermissionDefaultLaunchPermissionMachineAccessRestrictionMachineLaunchRestriction

- Закройте редактор реестра Windows, а затем перезагрузите систему.

С этого момента в системе не должно быть ошибки DCOM Error 10016.

2. Разрешение DCOM на выполнение определенных действий при возникновении ошибок

Если это не сработает, то вы сможете найти гораздо более длинный выход из сложившейся ситуации. Сообщение об ошибке DCOM Error 10016 в средстве просмотра событий содержит информацию о конкретном приложении или процессе, создающем проблему.

Загрузите средство просмотра событий.

Перейдите в Журнал Windows > Система и найдите вашу последнюю ошибку DCOM 10016. Дважды щелкните сообщение об ошибке, чтобы развернуть его.

Вкладка General (Общие) объясняет причину ошибки 10016 и содержит список CLSID (Class ID) и APPID (Application ID). Символьные строки CLSID и APPID выглядят случайно. Однако с их помощью можно определить, какое приложение или служба является источником ошибки 10016.

Найдите CLSID и APPID в редакторе реестра

Вот как найти службу в Редакторе реестра.

Сначала выделите CLSID в средстве просмотра событий, а затем нажмите CTRL + C для копирования. Затем откройте Редактор реестра. Поиск в реестре осуществляется по следующим параметрам:

HKEY_CLASSES_ROOTCLSID{Вставьте Ваш CLSID здесь}Например: HKEY_CLASSES_ROOTCLSID{2593F8B9-4EAF-457C-B68A-50F6B8EA6B54}.

Помните, что адрес можно скопировать и вставить в адресную строку редактора реестра. По окончании поиска CLSID можно выполнить перекрестные ссылки на APPID из сообщения об ошибке с AppID, указанным в CLSID.

Ошибка DCOM 10016 в примере связана с Runtime Broker, который является одной из наиболее распространенных причин этой ошибки.

Редактирование разрешений CLSID

В левом списке записей реестра щелкните правой кнопкой мыши CLSID, относящийся к ошибке, затем выберите Permission > Advanced (Разрешение > Дополнительно). Отсюда вы можете отредактировать права доступа к службе.

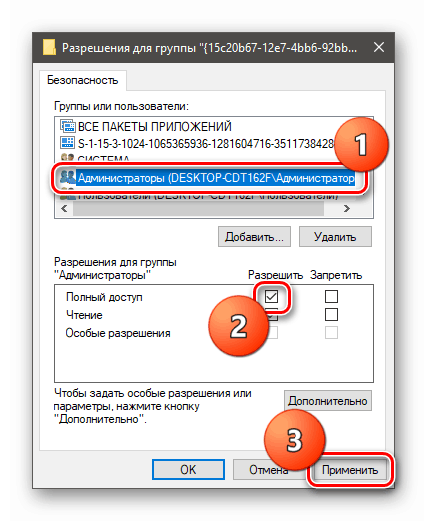

Выделите пункт Administrators (Администраторы) и выберите Edit (Редактировать). Переключите основные разрешения на Full Control, а затем нажмите OK > Apply > OK.

Теперь перезапустите систему.

После завершения перезапуска введите Component Services (Службы компонентов) в строку поиска меню Пуск и запустите сервис. Перейдите к Компьютеры > Мой компьютер > DCOM Config.

Вы увидите длинный список сервисов, использующих DCOM каким-либо образом. Найдите службу, используя имя и APPID, щелкните правой кнопкой мыши и выберите Properties > Security.

В разделе Launch and Activation Permissions выберите Edit > Add > Add a Local Service > Apply. Теперь поставьте галочку в поле Local Activation, нажмите OK и перезагрузите систему еще раз.

Ух ты! Все сделано, процесс завершен.

Примечание: К сожалению, если у вас несколько причин ошибки 10016, вам придется выполнять этот процесс для каждой комбинации CSLID/APPID.

DCOM Error 10016 решена

Надеюсь, это помогло вам исправить ошибку распределенного COM 10016. Должен подчеркнуть, что ошибка DCOM 10016 вряд ли повлияет на производительность вашей системы.

Спасибо, что читаете! На данный момент большинство моих заметок, статей и подборок выходит в telegram канале «Левашов». Обязательно подписывайтесь, чтобы не пропустить новости мира ИТ, полезные инструкции и нужные сервисы.

Респект за пост! Спасибо за работу!

Хотите больше постов в блоге? Подборок софта и сервисов, а также обзоры на гаджеты? Сейчас, чтобы писать регулярно и радовать вас большими обзорами, мне требуется помощь. Чтобы поддерживать сайт на регулярной основе, вы можете оформить подписку на российском сервисе Boosty. Или воспользоваться ЮMoney (бывшие Яндекс Деньги) для разовой поддержки:

Заранее спасибо! Все собранные средства будут пущены на развитие сайта. Поддержка проекта является подарком владельцу сайта.

Иногда при запуске компьютера в журнале событий Windows 10 можно увидеть ошибку с кодом события 10016, вызванную службой DistributedCOM (DCOM). Этот компонент используется практически во всех версиях ОС Windows, поэтому ошибка может возникнуть на любом компьютере. В большинстве случаев она никак не нарушает работу ПК, но может мешать тем, что вызывает появление уведомлений при каждом старте системы. Что это за ошибка DistributedCOM 10016 в работе Виндовс 10, каковы причины её появления, и как ее исправить? Расскажу об этом в данной статье.

Почему появляется ошибка DistributedCOM 10016?

Найти ошибку DistributedCOM 10016 можно в службе «Просмотр событий», которая открывается через раздел «Администрирование» панели управления, утилитой «Выполнить» или командой eventvwr в командной строке. Служба отслеживает все, что происходит с системой и установленными приложениями, а также планирует выполнение задач в будущем.

Ошибка DistributedCOM 10016 в Windows 10 — это системное событие, поэтому находится она в пункте «Система» раздела «Журналы Windows» в меню слева. Справа расположен список событий, в котором и можно найти ошибку — она помечена красной иконкой с восклицательным знаком. В верхнем окне справа отмечается основная информация о событии — точное время, код и источник. В нижнем окне служба показывает всю информацию об ошибке, которой достаточно для ее решения, но разобраться в этих данных может быть сложно для начинающего пользователя.

Об ошибке DistributedCOM 10016 журнал говорит, что причиной ее является невозможность запуска конкретного приложения службой DCOM из-за отсутствия у системы разрешения на это. Ниже указан код приложения (ADDID) в шестнадцатеричной системе. Какой программе соответствует этот код, в данном случае не важно, ее название не потребуется для исправления ошибки 10016.

Еще ниже указано, какому пользователю нужно разрешение на запуск приложения. Как правило, при возникновении ошибки DCOM 10016 это пользователь SYSTEM. Таким образом, в том, как исправить ошибку DistributedCOM 10016 в Windows 10, нет особых сложностей — нужно найти соответствующее приложение и предоставить системе права на его запуск.

Как исправить ошибку DCOM 10016?

Сначала надо дать себе права на изменение разрешений службы DistributedCOM.

Делается это через реестр:

- Откройте редактор реестра, нажав Win+R и набрав regedit в окне «Выполнить».

- Найдите пункт «Найти» в разделе «Правка» меню редактора.

- Скопируйте 16-ричный код проблемного приложения из сообщения об ошибке DistributedCOM 10016 в поле поиска.

- Нажмите на него правой кнопкой мыши и выберите «Разрешения», затем — «Дополнительно».

- Смените владельца на группу «Администраторы».

- Вернитесь в меню «Разрешения», выберите группу «Администраторы» и поставьте галку напротив пункта «Полный доступ» в окне разрешений.

Теперь у вас есть право дать службе DCOM разрешение на использование проблемного приложения. Делается это через утилиту «Службы компонентов», которая открывается командой dmconfig в окне «Выполнить».

После открытия утилиты порядок действий таков:

- Последовательно раскройте разделы «Службы компонентов», «Компьютеры», «Мой компьютер» в меню слева и выберите пункт «Настройка DCOM».

- В списке справа найдите проблемное приложение по его 16-ричному коду.

- Кликните по нему правой кнопкой и выберите «Свойства».

- Перейдите на вкладку «Безопасность» и нажмите «Изменить» в блоке «Разрешения на запуск и активацию».

- Выберите пользователя SYSTEM или СИСТЕМА и разрешите ему локальную активацию приложения. Если этого пользователя нет, добавьте его, нажав «Добавить».

- Примените изменения и закройте все окна.

После перезагрузки компьютера новые опции активируются. Так как исправить ошибку DistributedCOM 10016 на Windows 10 достаточно один раз, в дальнейшем она перестанет появляться.

Опубликовано 09.06.2017 Обновлено 28.04.2021

В каждой ОС может случиться сбой, в том числе и в «Виндовс». Каждая ошибка обычно помечается специальным кодом и текстом — пояснением, почему она появилась. Что делать, если вы столкнулись с ошибкой под номером 10016 в «Журнале событий»?

Ошибка 10016: с чем она связана и как проявляется

Ошибку DistributedCOM 10016 можно обнаружить в «Журнале событий». Она появляется из-за аварийного отключения ПК, аппаратного или программного сбоя устройства. Ошибка указывает на то, что служба DCOM не может запустить какое-либо приложение, потому что у системы отсутствуют права (разрешения) на это. В ошибке указываются два параметра: CLSID и APPID. Их значения нужны для поиска программы, на запуск которой у системы не хватает прав.

Как указывается в справке «Майкрософт» эта ошибка может быть проигнорирована юзером, но только в том случае, если система работает корректно. Но обычно, если есть такая проблема, система быстро забивает список «Просмотр событий» тысячами сообщений с ошибкой. Чтобы этого не происходило, нужно устранить неполадку.

Как убрать ошибку DistributedCOM 10016

Решение проблемы состоит из двух этапов — оба опишем как можно подробно. Наберитесь терпения и приступайте к процедуре.

Настройка разрешений в реестре

Перед редактированием реестра обязательно создайте точку восстановления, чтобы можно было в любой момент сделать откат до текущих настроек, если что-то пойдёт не так:

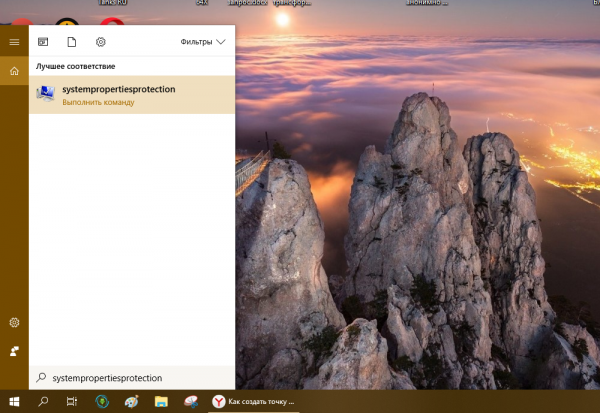

- Кликните по иконке лупы на «Панели задач» и вставьте команду systempropertiesprotection. Откройте результат выдачи.

В поиске вбейте код systempropertiesprotection

- Щёлкните по «Создать».

- Введите название для точки. Подтвердите её сохранение и дождитесь завершения процесса. В итоге вы должны получить уведомление о том, что точка была успешно сохранена.

Напишите название для точки восстановления и запомните его

Теперь переходим к самой процедуре:

- Заходим в «учётку», которая обладает правами администратора на вашем ПК. В «Журнале событий» выделяем значение для APPID, которое значится в ошибке.

Скопируйте значение для APPID в буфер обмена

- Зажимаем «Вин» и R — вставляем в строчку команду regedit и жмём на ОК.

- Кликаем по пункту «Компьютер» слева.

- Щёлкаем по «Правка» и через меню открываем поиск.

В правке выберите пункт «Найти»

- Вставьте скопированное значение из «Журнала событий» в строчку «Найти». Отметьте поиск по разделам и запустите сканирование.

- В результатах поиска кликаем слева по найденной папке (с названием значения APPID) правой клавишей мышки — выбираем строку «Разрешения».

Перейдите к разрешениям папки

- Тапаем по кнопке «Дополнительно» в новом окне.

Кликните по «Дополнительно» в небольшом окне

- Переходим по ссылке «Изменить».

Перейдите к смене владельца

- Снова жмём на «Дополнительно».

Нажмите на «Дополнительно» в маленьком окошке

- Кликаем по «Поиск». Выбираем в меню ниже администратора и щёлкаем по ОК.

Выделите администраторов и щёлкните по ОК

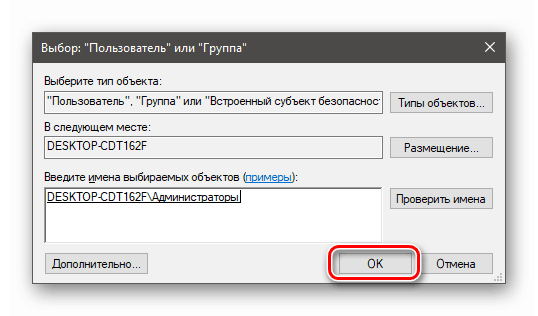

- Подтверждаем выбор пользователя.

Просто кликните по ОК

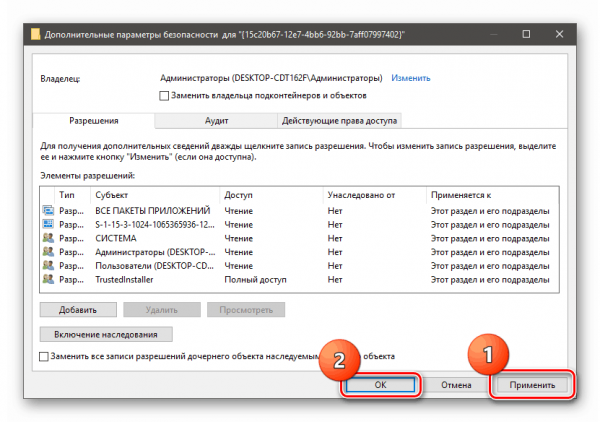

- Жмём сначала в разрешениях по «Применить», а затем по ОК, чтобы окно закрылось.

Примените настройки и нажмите на ОК

- В окошке «Разрешение для групп» выделяем администратора в верхнем списке и включаем для него полный доступ. Сохраняем настройки.

Предоставьте полный доступ администраторам

- То же самое делаем для значения параметра CLSID из ошибки в «Журнале событий».

Повторите процедуру в «Редакторе реестра», только уже с параметром CLSID из ошибки 10016

Настройка служебных компонентов

После манипуляций с разрешениями настройте некоторые системные компоненты:

- Откройте панель «Поиск» на «Панели задач» и введите запрос «Службы компонентов». Откройте соответствующий результат.

Откройте «Службы компонентов» через панель для поиска

- Запустите ветку «Компьютер», а затем «Мой ПК». Перейдите на вкладку «Настройки DCOM». Отыщите строчки RunTime Broker. Они будут где-то в середине списка.

Найдите компонент RunTime Broker в списке

- Там будут два параметра с указанным названием. Чтобы проверить, какой нужен именно сейчас, откройте по очереди свойства каждого из пунктов с помощью контекстного меню.

Перейдите к свойствам RunTime Broker

- Сравните код со значением APPID из ошибки.

Сравните значение APPID в ошибке 10016 с кодом приложения

- Когда определите нужный параметр RunTime Broker, зайдите в окне для его свойств в блок для безопасности. Щёлкните по «Изменить».

Щёлкните по «Изменить» в окошке

- Подтверждаем удаление нераспознанных разрешений.

Нажмите на «Удалить» в окне

- Щёлкните по клавише «Добавить».

Нажмите на «Добавить» под списком

- Выберите кнопку «Дополнительно».

- Щёлкните по «Поиск». В меню ниже выберите строчку Local Service и кликните по ОК.

Найдите юзера LOCAL SERVICE

- Подтвердите выбор пользователя.

- Выделяем в списке вверху Local Service. В таблице ниже отмечаем птичками параметры для локального запуска и локальной активации. Сохраняемся.

Выберите первое и третье значение в разрешениях

- Добавляем ещё одну «учётку» под названием «Система».

Выделите в списке «Система»

- Включаем также локальный запуск и локальную активацию.

Системе также предоставляем первое и третье разрешение

- В свойствах RunTime Broker применяем настройки и жмём на ОК.

Сохраните обязательно все изменения

Сначала вам нужно предоставить все разрешения через «Редактор реестра», а затем поработать в окне «Службы компонентов» с параметром RunTime Broker, чтобы успешно решить проблему с кодов 10016 в «Журнале событий». Перед процедурой не забудьте сохранить на ПК точку восстановления, чтобы можно было сделать в любой момент возврат исходного состояния системы до всех манипуляций.

- Распечатать

Оцените статью:

- 5

- 4

- 3

- 2

- 1

(2 голоса, среднее: 5 из 5)

Поделитесь с друзьями!

I connected them with IP address. The key is create an local user on AD server with WMI read only options. Let me atach here the steps that I followed:

1. Create and account in AD enrolled in Domain Users and Account Operator domain groups. In this case account is: usrmeraki (this an example name)

2. Setup AD CS as follow: https://dinika-15.medium.com/installing-active-directory-certificate-services-ad-cs-4db7d0950289

3. Create a certificate for Domain Server to permit Client Authentication and Server Authentication opening manage Computer Certificates: certlm (run comand in CLI as administrator)

4. Expand Personal and over Certificates, right clic and request a new certificate, follow the wizard and check

Domain Controller Authentication and then click on Enroll.

5. Validate new certiifcate is created in: certlm (run comand in CLI as administrator)

6. Grant WMI acces under rootcimv2 usrmeraki account in AD Server as follow

WMI Control —> Security (tab) —> CIMV2 (tehn click on security button)

Add user usrmeraki and enable: Enable Account and remote Enable

7. Grand Permission over DCOM components AD Server as follow: dcomcnfg (run comand in CLI as administrator)

Right Click on My Computer (Left Panel) selct propertties. Go to COM Security (tab)

In Access permision: add usrmeraki with Local Access and Remote Access

In Launch and Activation Permissions: add usrmeraki with Local Access and Remote Access

8. Go to Open Meraki web console and test credentials under active directory menu and test conectity and read groups/users you want to include in MX device. Fill boxes as follow:

Short domain: yourdomain.com

Server IP: IP Address for AD Server

Domain admin: YOURDOMAINusrmeraki

Password: Your Password

9. With this conifugration you will see green check on status and integration is working as expected.

Hope this helps you

Hi Spiceheads,

I got a weird issue that just started to occur on Tuesday, September 14th, on both my DCs. After installing Microsoft updates, I began to receive the following error;

The server-side authentication level policy does not allow the user domainUser SID (X-X-X-XX-XXXXXXXXXX-XXXXXXXXXX-XXXXXXXXX-XXXXX) from address 10.0.100.254 to activate DCOM server. Please raise the activation authentication level at least to RPC_C_AUTHN_LEVEL_PKT_INTEGRITY in client application.

I’m using Cisco Meraki MX devices, and they are set up for Active Directory Authentication. The address you see above (10.0.100.254) is the MX IP, and the domainUser is the domain admin account I’m using in the Meraki dashboard for AD Authentication. This error is occurring for all 3 of my sites displaying the IP of all 3 MXs devices.

When it say’s «Please raise the activation authentication level at least to RPC_C_AUTHN_LEVEL_PKT_INTEGRITY in client application.» I’m guessing I need to raise the authentication level on the DC? I don’t see how this could be done on Meraki MX.

Has anyone seen this type of error before? I did a google search on this but haven’t come across anything that sounds like a good resolution. One website mentioned doing the following;

Add a registry key to test the impact of the upcoming enforcement of the hardening.

- First, add the registry key of HKEY_LOCAL_MACHINESOFTWAREMicrosoftOleAppCompat.

- Add a value name of RequireIntegrityActivationAuthenticationLevel.Enter “dword”.

- Enter the value data as noted: default = not defined or 0x00000000 means disabled. 0x00000001 = enabled.

Before trying this, I wanted to check on here first.

Thanks

- Remove From My Forums

-

Вопрос

-

На КД возникает вот такая ошибка. Может кто поделиться рецептами исправления. Гугл не помог.

The server-side authentication level policy does not allow the user domainuser SID (S-1-5-21-xxxxxxxxxx-xxxxxxxxxx-xxxxxxxxxx-xxxxx) from address xxx.xxx.xxx.xxx to activate DCOM server. Please raise the activation authentication level at least to RPC_C_AUTHN_LEVEL_PKT_INTEGRITY

in client application.

Все ответы

-

Приветствую! Удалось найти решение?

-

Пока ответ не найден.

Все рекомендации из гугла перепробовали.

-

мне кажется, вам

сюда

Не игнорируйте встроенную справку, читайте ее и большинство вопросов будет решено гораздо быстрее.