Рабочая инструкция

Системы защиты от ошибок (Poka Yoke)

1.ЦЕЛЬ

Установить порядок разработки и использования систем защиты от ошибок при выпуске продукции.

2.ТЕРМИНЫ, ОПРЕДЕЛЕНИЯ И СОКРАЩЕНИЯ

- Poka-Yoke (яп., произносится «пока-ёкэ»; рус. — защита от ошибок) — один из элементов системы бережливого производства, позволяющий операторам при работе избежать ошибок в результате невнимательности. (установка неправильной детали, пропуск детали, установка детали другой стороной и т.д.).

- НД — нормативный документ.

- ОГТ — отдел главного технолога.

- ООО — отдел обслуживания оборудования.

- ДР — дирекция по развитию.

Ответственность за включение систем защиты от ошибок в техпроцесс сборки изделий несут сотрудники ДР. За функционирование и проверку их работоспособности — ООО. В случае возникновения необходимости применения дополнительных систем защиты от ошибок в ходе массового производства, ответственность за их разработку и внедрение несут сотрудники ОГТ.

3.ОПИСАНИЕ

Системы защиты от ошибок разделяют на:

- сигнализирующие (без остановки производства) — обнаруживающие ошибку и предупреждающие о ней, не разрешая осуществлять передачу дефектного изделия на следующую стадию производства;

- блокирующие (с остановкой производства) — не позволяющие совершить ошибку.

Наличие системы, благодаря которой операцию можно выполнить только одним единственным, правильным способом, в результате чего неправильная сборка исключается, и дефект просто не может возникнуть, — это идеальный пример проведения предупреждающих действий.

Исторически первый случай осознанного применения систем Poka Yoke — это изобретение ткацкого станка, который останавливался при обрыве нити, и таким образом не был способен производить дефектную ткань.

Другие примеры защиты от ошибок:

- При конструировании детали придание ей такой формы, которая позволяет установить ее только в правильном положении. Вариант, — уникальное размещение реперных знаков на разных печатных платах одинаковых габаритов для автоматического их распознавания в станках.

- Установка над контейнерами с деталями фотоэлементов, настроенных таким образом, что если оператор, доставая деталь, не пересек рукой световой луч, то изделие не будет передано на следующую стадию.

- Применение для комплектующих специальных ящиков с ячейками, форма которых совпадает с формой комплектующих. Что позволяет обеспечивать применение правильных деталей при сборке.

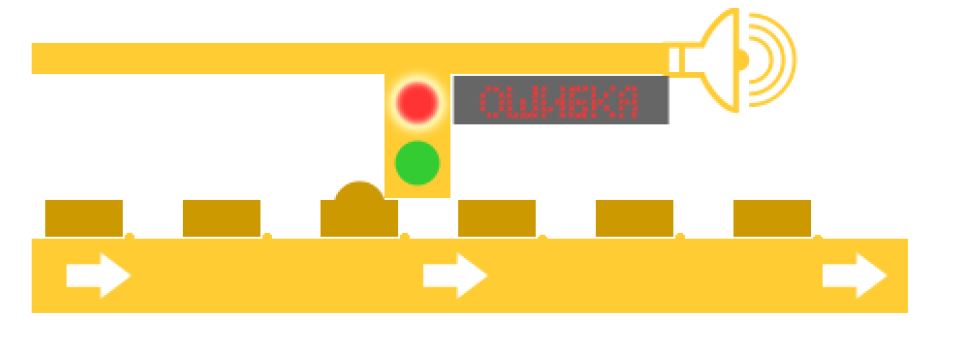

- Остановка станков при сбоях с включением звукового и/или светового сигнала для привлечения внимания оператора.

- Печать идентификационных этикеток только при получении положительного результата тестирования.

- Приведение в действие пресса одновременным нажатием двух кнопок, разнесенных друг от друга на расстояние, не позволяющее нажать их одной рукой (предотвращается попадание рук оператора под прессу

Рисунок 1 — пример устройства контактного типа для защиты от ошибок.

Системы защиты от ошибок следует устанавливать в тех местах техпроцесса, в которых невнимательность оператора может повлиять на значение ключевых характеристик процесса или собираемого продукта.

Места установки и использования выявляются при проведении FMEA — анализа причин и последствий потенциальных отказов, который проводится при проектировании любого нового технологического процесса или при его модернизации.

Проанализировав существующие процессы и оборудование с целью определить те их элементы, которые имеют решающее значение для критических характеристик. Также можно определить необходимость и места использования инструментов Poka-Yoke.

Для наиболее эффективного применения систем защиты от ошибок следует вовлекать операторов, выполняющих изучаемые операции. В рабочие группы по проведению FMEA, а также по выявлению и устранению ошибок и дефектов и реализации идеи встроенного качества (не бери — не делай – не передавай).

Работа начинается с выявления характера реальных или предполагаемых дефектов. Затем определяются их причины (с помощью метода «5 почему») и выявляются параметры, изменяемые одновременно с действием этой причины. После аналитической стадии переходят к стадии творческой, придумывая, как исключить саму возможность появления дефекта. Или хотя бы предупредить о возможном его появлении. В результате появляется идея системы Poka-Yoke.

Места установки систем защиты от ошибок помечаются в карте потока процесса специальным значком «PY»

B планах управления следует предусматривать регулярную проверку работоспособности установленных систем защиты от ошибок (обязательно — при каждом запуске процесса сборки изделий).

5.ССЫЛКИ

- СТП «Технологическая подготовка производства и управление технологической документацией»

- СТП «План управления»

- СТП «Порядок подачи, оценки и реализации кайдзен-предложений»

- CTП «FMEA»

- РИ «Определение ключевых характеристик продуктов и процессов»

- Ф «Карта потока процесса»

- Ф «5 почему»

Изобретение относится к вычислительной технике, а именно к технике связи. Технический результат заключается в повышении качества приема данных и повышение пропускной способности канала за счет снижения числа переспросов. Устройство содержит: приемный блок, первый и второй элементы И, первый, второй и третий элементы ИЛИ, первый и второй блоки декодирования, первый, второй и третий элементы ЗАПРЕТ, первый элемент НЕ и счетчик стирания, а также информационные вход и выход устройства, его входы сброса и синхронизации и его выход переспроса, вход приемного блока. 1 ил.

Изобретение относится к технике связи и вычислительной технике и может быть использовано в аппаратуре передачи данных.

Известно устройство защиты от ошибок [Авт. св. СССР №1683180 по МПК Н03М 13/00 от 04.04.1989 г.], содержащее приемный блок, информационные вход и выход и блок анализа принимаемой информации.

Недостатком этого устройства является относительно невысокое качество приема информации с значительным переспросом информации и снижением пропускной способности канала.

Наиболее близким по технической сущности к заявленному устройству защиты от ошибок (УЗО) является устройство защиты от ошибок по авторскому свидетельству №1765899 МПК Н03М 13/00 за 1992 г., бюл. №36, содержащее приемный блок, первый и второй элементы И, первый, второй и третий элементы ИЛИ, первый и второй блоки декодирования, первый, второй и третий элементы ЗАПРЕТ, элемент НЕ и счетчик стирания, входом устройства является вход приемного блока, информационный выход приемного блока соединен с первыми входами первых элементов ИЛИ и И, выход стираний приемного блока подключен к второму входу первого элемента ИЛИ, через первый элемент НЕ ко входу первого элемента И и к счетному входу счетчика стираний, вход обнуления которого является входом сброса устройства, при этом вход первого блока декодирования соединен с выходом первого элемента И, вход второго блока декодирования соединен с выходом первого элемента ИЛИ, а информационные выходы первого и второго блоков декодирования соединены с информационными входами первого и второго элементов ЗАПРЕТ соответственно, выходы первого и второго элементов ЗАПРЕТ соединены со входами второго элемента ИЛИ, выход которого соединен со входом третьего элемента ЗАПРЕТ, входы синхронизации первого и второго блоков декодирования объединены и являются входом синхронизации устройства, контрольные выходы первого и второго блоков декодирования подключены к запрещающим входам соответственно первого и второго элементов ЗАПРЕТ и к входам второго элемента И, выход переполнения счетчика соединен с входом третьего элемента ИЛИ.

Недостатком известного устройства является относительно невысокое качество приема информации, следствием чего является значительное число переспросов и недостаточная пропускная способность канала.

Техническим результатом и целью изобретения является повышение качества приема данных и повышение пропускной способности канала за счет снижения числа переспросов.

Указанный технический результат достигается тем, что устройство защиты от ошибок, содержащее приемный блок, первый и второй элементы И, первый, второй и третий элементы ИЛИ, первый и второй блоки декодирования, первый, второй и третий элементы ЗАПРЕТ, первый элемент НЕ и счетчик стирания, а также информационные вход и выход устройства, его входы сброса и синхронизации и его выход переспроса, информационным входом устройства является вход приемного блока, информационный выход которого соединен с первыми входами первых элементов ИЛИ и И, выход стираний приемного блока соединен со вторым входом первого элемента ИЛИ, со счетным входом счетчика стираний и через первый элемент НЕ с вторым входом первого элемента И, вход обнуления счетчика стираний является входом сброса устройства, при этом вход первого блока декодирования соединен с выходом первого элемента И, вход второго блока декодирования соединен с выходом первого элемента ИЛИ, а информационные выходы первого и второго блоков декодирования соединены с информационными входами первого и второго элементов ЗАПРЕТ соответственно, выходы первого и второго элементов ЗАПРЕТ соединены с соответствующими входами второго элемента ИЛИ, выход которого соединен с первым входом третьего элемента ЗАПРЕТ, входы синхронизации первого и второго блоков декодирования объединены и являются входом синхронизации устройства, контрольные выходы первого и второго блоков декодирования подключены к запрещающим входам соответственно первого и второго элементов ЗАПРЕТ и к первому и второму входам второго элемента И, выход переполнения счетчика соединен с первым входом третьего элемента ИЛИ, второй вход которого соединен с выходом второго элемента И, выход элемента ИЛИ соединен с выходом переполнения устройства, в устройство введены третий блок декодирования, четвертый элемент ЗАПРЕТ, второй элемент НЕ, и четвертый элемент ИЛИ, вход третьего блока декодирования соединен с выходом приемного блока, вход синхронизации третьего блока декодирования соединен со входом синхронизации устройства, а выход третьего блока декодирования соединен с информационным входом четвертого элемента ЗАПРЕТ, информационный выход которого соединен с первым входом четвертого элемента ИЛИ, контрольный выход третьего блока декодирования соединен с запрещающим входом четвертого элемента ЗАПРЕТ, с входом второго элемента НЕ и с третьим входом второго элемента И, выход второго элемента НЕ соединен с входом третьего элемента ЗАПРЕТ, информационный выход которого соединен со вторым входом четвертого элемента ИЛИ, выход которого является информационным выходом устройства, а выход третьего элемента ИЛИ является выходом переспроса устройства.

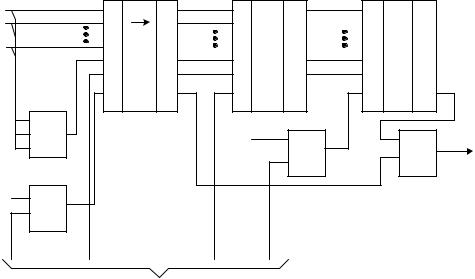

На фиг.1 представлена структурная схема устройства.

Устройство содержит приемный блок 1, первый — третий блоки декодирования 2, 3, 4, первый и второй элементы И 5, 6, первый — четвертый элементы ИЛИ 7, 8, 9, 10, первый — четвертый элементы ЗАПРЕТ 11, 12, 13, 14, первый и второй элементы НЕ 15, 16 и счетчик стираний 17, а также информационный вход 18, вход синхронизации 19, вход сброса 20, информационный выход 21, выход переспроса 22.

Устройство защиты от ошибок, содержащее приемный блок 1, первый и второй элементы И 5, 6, первый, второй и третий элементы ИЛИ 7, 8, 9, первый и второй блоки декодирования 2, 3, первый, второй и третий элементы ЗАПРЕТ 11, 12, 13, первый элемент НЕ 15 и счетчик стирания 17, а также информационные вход 18 и выход устройства 21, его входы сброса 20 и синхронизации 19 и его выход переспроса 22, информационным входом устройства является вход приемного блока, информационный выход которого соединен с первыми входами первых элементов ИЛИ 7 и И 5, выход стираний приемного блока 1 соединен со вторым входом первого элемента ИЛИ 7, со счетным входом счетчика стираний 17 и через первый элемент НЕ 15 с вторым входом первого элемента И 5, вход обнуления счетчика стираний является входом сброса устройства, при этом вход первого блока декодирования 2 соединен с выходом первого элемента И 5, вход второго блока декодирования 3 соединен с выходом первого элемента ИЛИ 7, а информационные выходы первого и второго блоков декодирования 2, 3 соединены с информационными входами первого и второго элементов ЗАПРЕТ 11, 12 соответственно, выходы первого и второго элементов ЗАПРЕТ 11, 12 соединены с соответствующими входами второго элемента ИЛИ 8, выход которого соединен с первым входом третьего элемента ЗАПРЕТ 13, входы синхронизации первого и второго блоков декодирования 2, 3 объединены и являются входом синхронизации устройства, контрольные выходы первого и второго блоков декодирования подключены к запрещающим входам соответственно первого и второго элементов ЗАПРЕТ 11, 12 и к первому и второму входам второго элемента И 6, выход переполнения счетчика соединен с первым входом третьего элемента ИЛИ 9, второй вход которого соединен с выходом второго элемента И 6, выход элемента ИЛИ 9 соединен с выходом переполнения устройства, в устройство введены третий блок декодирования 4, четвертый элемент ЗАПРЕТ 14, второй элемент НЕ 16, и четвертый элемент ИЛИ 10, вход третьего блока декодирования 4 соединен с выходом приемного блока 1, вход синхронизации третьего блока декодирования 4 соединен со входом синхронизации устройства, а выход третьего блока декодирования 4 соединен с информационным входом четвертого элемента ЗАПРЕТ 14, информационный выход которого соединен с первым входом четвертого элемента ИЛИ 10, контрольный выход третьего блока декодирования 4 соединен с запрещающим входом четвертого элемента ЗАПРЕТ 14, с входом второго элемента НЕ 16 и с третьим входом второго элемента И 6, выход второго элемента НЕ 16 соединен с входом третьего элемента ЗАПРЕТ 13, информационный выход которого соединен со вторым входом четвертого элемента ИЛИ 10, выход которого является информационным выходом устройства 21, а выход третьего элемента ИЛИ 9 является выходом переспроса устройства 22.

Все используемые в устройстве элементы представляют собой простейшую двоичную логику (кроме приемного блока 1 и блоков 2, 3, 4 декодирования), широко применяемую в российской промышленности.

В качестве приемного блока 1 может быть использован широко применяемый модем, имеющий схему анализа символов и выход стираний, на котором появляется одноименный сигнал при отрицательном анализе.

В качестве блоков 2, 3 и 4 декодирования могут быть использованы, также широко применяемые полиномиальные (алгебраические) схемы, которые реализуемы с помощью простейшей двоичной логики.

Устройство работает следующим образом.

Очередной символ принимаемой кодовой комбинации с информационного выхода приемного блока 1 поступает на вход блока декодирования 4 непосредственно, через элемент И 5 на вход блока декодирования 2 и через элемент ИЛИ 7 на вход блока декодирования 3. На второй вход элемента ИЛИ 7 и на второй вход элемента И 5 через элемент НЕ 15 поступает импульс с выхода стираний приемного блока 1, если достоверность принятого символа ниже заданной. На выходе элемента ИЛИ 7 вместо символа “0”, сопровождаемого символом стирания, формируется символ “1”, а на выходе элемента И 5 вместо символа “1”, сопровождаемого импульсом стирания, формируется символ “0”. Все остальные символы принимаемой комбинации записываются в блоки декодирования 2 и 3, а также в блок декодирования 4 без изменений.

Блоки декодирования 2, 3 и 4 накапливают поступающие символы на время приема всей кодовой комбинации и затем делением комбинации на ошибкообнаруживающий полином проверяют принадлежность принятой комбинации к множеству разрешенных. По сигналу цикловой синхронизации с входа 19 информационные символы с первых выходов блоков декодирования 2, 3 и 4 поступают на информационные входы ЗАПРЕТ 11, 12, 13, на запрещающие входы которых со вторых выходов блоков декодирования 2, 3 и 4 подается сигнал «ОШИБКА», если ошибкообнаруживающий полином обнаруживает ошибку.

Элементы ЗАПРЕТ 11, 12 и 13 производят выборку информации с выхода того блока декодирования 2, 3, 4, в котором не обнаружена ошибка.

Если принимаемый блоком 1 символ искажен и выработан импульс на выходе стираний, но информационное значение символа не изменилось, устройство по авт. св. №1765899 не обеспечит правильного приема кодограммы. Предлагаемое устройство за счет декодирования принимаемых данных блоком 4 обеспечит правильный прием кодограммы. Принятая информация поступит через элемент ИЛИ 10 на информационный выход устройства 21, а сигнал правильного декодирования кодограммы с контрольного выхода блока декодирования 4 через элемент НЕ 16, поступив на элемент ЗАПРЕТ 14, предотвратит передачу кодограмм из блоков декодирования 2 и 3 на выход устройства. Если же безошибочного декодирования кодограммы блоком 4 не случилось, все положительные возможности коррекции ассиметричных искажений и декодирования кодограмм блоками декодирования 2 и 3 остаются в силе.

Элемент И 6 формирует обобщенный сигнал “ошибка обнаружения”, если в блоках 2, 3, 4 одновременно обнаружена ошибка по результатам декодирования. Сигнал “ошибка обнаружения” поступает на вход элемента ИЛИ 9 для переспроса информации.

За время приема кодовой комбинации счетчик 17 суммирует количество посимвольных искажений и, если последнее превышает заданную величину, формирует на своем выходе сигнал “стирание кодограммы”, поступающий на вход элемента ИЛИ 9, который формирует сигнал переспроса на выходе 22.

Рассмотренное устройство в сравнении с прототипом обладает более высокой информативностью, так как в условиях функционирования реального дискретного канала, не только обеспечивает адаптивную коррекцию ассиметричных переходов “0” в «1» или “1” в “0”, но правильный прием искаженных символов, не изменивших своего значения. Сохраняя требуемую достоверность декодирования, данное устройство защиты от ошибок повышает качество приема данных и пропускную способность канала за счет снижения числа переспросов.

Устройство защиты от ошибок, содержащее приемный блок, первый и второй элементы И, первый, второй и третий элементы ИЛИ, первый и второй блоки декодирования, первый, второй и третий элементы ЗАПРЕТ, первый элемент НЕ и счетчик стирания, а также информационные вход и выход устройства, его входы сброса и синхронизации и его выход переспроса, информационным входом устройства является вход приемного блока, информационный выход которого соединен с первыми входами первых элементов ИЛИ и И, выход стираний приемного блока соединен со вторым входом первого элемента ИЛИ, со счетным входом счетчика стираний и через первый элемент НЕ с вторым входом первого элемента И, вход обнуления счетчика стираний является входом сброса устройства, при этом вход первого блока декодирования соединен с выходом первого элемента И, вход второго блока декодирования соединен с выходом первого элемента ИЛИ, а информационные выходы первого и второго блоков декодирования соединены с информационными входами первого и второго элементов ЗАПРЕТ соответственно, выходы первого и второго элементов ЗАПРЕТ соединены с соответствующими входами второго элемента ИЛИ, выход которого соединен с первым входом третьего элемента ЗАПРЕТ, входы синхронизации первого и второго блоков декодирования объединены и являются входом синхронизации устройства, контрольные выходы первого и второго блоков декодирования подключены к запрещающим входам соответственно первого и второго элементов ЗАПРЕТ и к первому и второму входам второго элемента И, выход переполнения счетчика соединен с первым входом третьего элемента ИЛИ, второй вход которого соединен с выходом второго элемента И, выход элемента ИЛИ соединен с выходом переполнения устройства, отличающееся тем, что в устройство введены третий блок декодирования, четвертый элемент ЗАПРЕТ, второй элемент НЕ, и четвертый элемент ИЛИ, вход третьего блока декодирования соединен с выходом приемного блока, вход синхронизации третьего блока декодирования соединен со входом синхронизации устройства, а выход третьего блока декодирования соединен с информационным входом четвертого элемента ЗАПРЕТ, информационный выход которого соединен с первым входом четвертого элемента ИЛИ, контрольный выход третьего блока декодирования соединен с запрещающим входом четвертого элемента ЗАПРЕТ, с входом второго элемента НЕ и с третьим входом второго элемента И, выход второго элемента НЕ соединен с входом третьего элемента ЗАПРЕТ, информационный выход которого соединен со вторым входом четвертого элемента ИЛИ, выход которого является информационным выходом устройства, а выход третьего элемента ИЛИ является выходом переспроса устройства.

Poka-yoke (звучит как пока ёкэ) — забавный на слух японский термин, который обозначает один из инструментов бережливого производства. Оказывается, мы сталкиваемся с ним каждый день. Только на русском он звучит как «принцип нулевой ошибки» или «защита от дурака».

На английский poka-yoke дословно переводится как «avoid mistakes», т.е. «избегать ошибок». А на практике используется адаптированный перевод — mistake proofing или error proofing (защита от ошибок).

Poka-yoke — это методы и приспособления, которые помогают избежать ошибок или вовремя выявить их в процессе произодства при управлении проектом.

Устройства защиты от дурака предохраняют не просто от ошибок, а от ошибок, вызванных человеческим фактором:

- невнимательностью

- забывчивостью

- неосторожностью

- незнанием

- усталостью

- и даже саботажем.

Люди ошибаются, а poka-yoke приспособления не дают им допустить ошибку.

Принцип действия poka-yoke характеризуются:

- стопроцентным охватом проверки

- быстрой обратной связью

- низкой стоимостью и простотой.

Устройства poka-yoke работают по принципу pass no defect — не пропустить ни одного дефекта.

История создания методов poka-yoke

Poka-yoke призван устранить ошибки, основанные на человеческом факторе. Защита от ошибок использовалась на предприятиях в том или ином виде задолго до формирования концепции poka-yoke. Формализовали эту систему в Toyota.

Изобретатель методов poka-yoke — японский инженер Сигео Синго (1909-1990), эксперт в области производства и один из создателей производственной системы Toyota. Сигео Синго разработал подход Zero Quality Control (ZQC), или Zero Defects (ноль дефектов).

Zero defects метод основан на убеждении, что возникновению дефектов препятствует такой контроль производственного процесса, при котором дефект не возникнет, даже если машина или человек совершат ошибку.

Акцент контроля качества смещается с проверки готовой продукции на факт брака на предупреждение возникновения брака на каждом этапе производства.

При этом ключевая роль в предупреждении дефектов принадлежит производственному персоналу, который вовлечен в процесс обеспечения качества.

Poka-yoke или метод нулевой ошибки — один из ключевых аспектов ZQC. Система poka-yoke использует сенсоры или другие устройства, которые буквально не дают оператору совершить ошибку.

Они регулируют производственный процесс и предотвращают дефекты одним из двух способов:

- Система контроля — останавливает оборудование, когда возникает нарушение нормы, или блокирует заготовку зажимами, чтобы она не двигалась дальше по конвейеру, пока не будет обработана как требуется. Это более предпочтительная система, поскольку она не зависит от оператора.

- Система предупреждения — посылает оператору сигнал остановить машину или устранить проблему. Зависит от оператора, поэтому человеческий фактор не полностью исключен.

Poka-yoke не ищет виновных в ошибках, цель метода — найти и устранить слабые места в производственной системе, из-за которых ошибка стала возможной.

Уровни устройств poka-yoke

Способы защиты от дурака делятся на три уровня по возрастанию эффективности:

- 1-й уровень — обнаруживает несоответствие деталей или продукции. Система обнаруживает дефектную деталь, но не отбрасывает её.

- 2-й уровень — не допускает несоответствие. Система не дает обработать дефектную деталь на следующей стадии производственного процесса.

- 3-й уровень — конструкционная защита, например, изделие имеет такую конструкцию, что установить или собрать его непредусмотренным образом невозможно.

Принципы защиты от ошибок

Существует шесть принципов или методов защиты от ошибок. Они перечислены в порядке приоритета:

- Устранение: этот метод устраняет возможность ошибки путем редизайна продукта или процесса так, чтобы проблемная операция или деталь вообще больше не требовались.

Пример: упрощение продукта или соединение деталей, чтобы избежать дефектов продукта или сборки. - Замещение: чтобы повысить надежность, нужно заменить непредсказуемый процесс на более надежный.

Пример: Использование роботизации и автоматизации, чтобы предотвратить ошибки ручной сборки. Применение автоматических диспенсеров или аппликаторов для точной дозировки жидких материалов. - Предупреждение: инженеры-конструкторы должны разработать такой продукт или процесс, чтобы вообще невозможно было совершить ошибку.

Пример: Конструктивные особенности деталей, которые допускают только правильную сборку; уникальные разъемы для избежания неправильного подключения кабелей; симметричные детали, которые позволяют избежать неправильной установки. - Облегчение: Использование определенных методов и группирование шагов облегчают выполнение процесса сборки.

Пример: Визуальные элементы управления, которые включают цветовое кодирование, маркировку деталей. Промежуточный ящик, который визуально контролирует, чтобы все детали были собраны. Нанесение характеристик на детали. - Обнаружение: Ошибки обнаруживаются до того, как они перейдут на следующий производственный процесс, чтобы оператор мог быстро исправить проблему.

Пример: Сенсорные датчики в производственном процессе, которые определяют, что детали собраны неправильно. - Смягчение: Старание уменьшить влияние ошибок.

Пример: Предохранители для предотвращения перегрузки цепей в результате коротких замыканий.

Основные методы poka-yoke

Существует три типа методов защиты от ошибок: контактные методы, считывающие методы и методы последовательного движения.

Контактные методы

Определяют, контактирует ли деталь или продукт физически или энергетически с чувствительным элементом. Примером физического контакта может быть концевой переключатель, который прижимается и подает сигнал, когда его подвижные механизмы касаются изделия. Пример энергетического контакта — фотоэлектрические пучки, которые чувствуют, когда что-то не так в проверяемом объекте.

Лучшие контактные методы — это пассивные устройства, такие как направляющие штыри или блоки, которые не дают неправильно разместить заготовки на конвейере.

Считывающие методы

Следует использовать, когда рабочий процесс делится на фиксированное количество операций, или продукт состоит из фиксированного количества деталей. В соответствии с этим методом устройство считывает количество деталей и передает продукт на следующий процесс только, когда достигнуто нужное значение.

Методы последовательного движения

Определяют, выполнена ли операция в заданный период времени. Также могут использоваться, чтобы проверить, выполняются ли операции в правильной последовательности. В этих методах обычно используют сенсоры или устройства с фотоэлектрическими выключателями, подключенные к таймеру.

Типы чувствительных устройств

Существует три типа чувствительных устройств, применяемых для защиты от ошибок:

- сенсоры физического контакта

- сенсоры энергетического контакта

- сенсоры, которые определяют изменения физических условий.

Сенсоры физического контакта

Этот тип устройств работает по принципу физического касания детали или части оборудования. Обычно такое устройство посылает электронный сигнал в момент контакта. Вот некоторые примеры таких устройств:

- Концевые переключатели — подтверждают наличие и положение объектов, которые касаются маленького рычага на переключателе. Самые распространенные и недорогие устройства.

- Сенсорные переключатели — аналогичны концевым выключателям, но активируются легким прикосновением объекта к тонкой «антенне».

- Триметрон — это чувствительные игольчатые датчики, которые посылают сигналы для звукового оповещения или остановки оборудования, когда измерения объекта выходят за пределы допустимого диапазона.

Энергетические сенсорные датчики

В этих устройствах для выявления ошибки служит не физический, а энергетический контакт. Вот некоторые примеры:

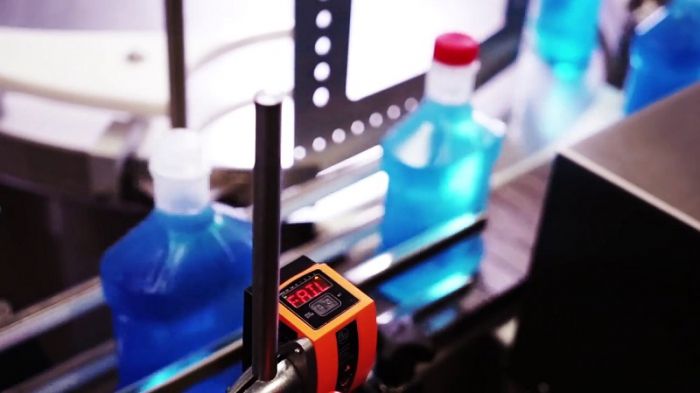

- Бесконтактные переключатели — эти устройства используют лучи света для проверки прозрачных объектов, оценки сварных швов и проверки правильности цвета или размера объекта, прохождения объектов на конвейере, поставки и подачи деталей на конвейер.

- Лучевые датчики — похожи на бесконтактные переключатели, но для обнаружения ошибок используют лучи электронов.

Сенсор проверяет наличие крышек на бутылках. Если крышка отсутствует или плохо закручена, бутылка автоматически убирается с конвейера.

К другим типам энергетических сенсорных устройств относятся:

- Волоконные датчики

- Датчики площади

- Датчики положения

- Датчики габаритов

- Датчики вибрации

- Датчики перемещения

- Датчики для обнаружения проходов металла

- Датчики цветовой маркировки

- Датчики контроля двойной подачи

- Датчики положения объекта сварки

Сенсоры, которые определяют изменения физических условий

Этот тип датчиков определяет изменение условий производства, таких как давление, температура или электрический ток. В пример можно привести датчики давления, термостаты, измерительные реле.

7 ключей к внедрению эффективной системы защиты от ошибок

Чтобы эффективно внедрить метод нулевой ошибки, нужно отталкиваться от следующих рекомендаций:

- Сформируйте команду для внедрения poka-yoke и всегда учитывайте мнение людей, которые непосредственно участвуют в производственном процессе. В этом случае успех вероятнее, чем при привлечении внешних технических экспертов.

- Используйте систематизирование потока ценности, чтобы определить, где нужно повысить стабильность процесса. Это позволит сосредоточиться на областях, которые будут влиять на непрерывный поток.

- Используйте систематизирование процесса внутри выбранной области, чтобы четко определить каждый шаг процесса.

- Применяйте простую методологию решения проблем, например, диаграмму причинно-следственных связей, чтобы определить коренные причины проблем внутри процесса. Так вы выявите те шаги процесса, которые требуют внедрения защиты от ошибок.

- Используйте самую простую работающую технологию poka-yoke. Во многих случаях такие простые устройства как направляющие штифты и концевые выключатели будут отлично справляться. Однако в других случаях понадобятся более сложные системы.

- Отдавайте предпочтение контролирующим, а не предупреждающим системам, поскольку контролирующие системы не зависят от оператора.

- Заведите стандартную форму для каждого устройства poka-yoke со следующими полями:

- проблема

- тревожный сигнал

- действия в случае чрезвычайной ситуации

- способ и частота подтверждения правильности работы

- способ проверки качества в случае поломки.

Poka-yoke устройства вокруг нас

Люди допускают ошибки не только на производстве, но и в процессе использования продуктов. Эти ошибки ведут, как минимум, к поломкам, как максимум, к возникновению серьезной опасности. Поэтому производители встраивают защиту от дурака в конструкцию своих изделий.

Poka-yoke в быту

Например, электрочайник отключится сам, когда вода закипит, благодаря датчику пара. Вы не забудете его выключить. Свисток на обычном чайнике для плиты — тоже что-то вроде poka-yoke приспособления.

Стиральная машина не начнет стирать, пока вы плотно не закроете дверцу, а значит, потопа не будет.

Ребенок не попробует лекарство, которое упаковано в баночку со специальной защитой от детей.

Лифт автоматически откроет двери, если наткнется на препятствие при закрытии.

Современный утюг выключится сам, если вы про него забудете.

Poka-yoke в автомобиле

Современные автомобили просто напичканы устройствами защиты от дурака. Правда, они не такие дешевые, как предполагает концепция poka-yoke, но зато спасают жизни.

К ним относятся активные и пассивные системы безопасности, например:

- система экстренного торможения

- система обнаружения пешеходов

- парковочная система

- система кругового обзора

- система аварийного рулевого управления

- система ночного видения

- система распознавания дорожных знаков

- система контроля усталости водителя.

Poka-yoke в программном обеспечении

Классический пример Poka Yoke — элементы интерфейса, которые запрашивают подтверждение на удаление данных, чтобы пользователь случайно не стер нужную информацию. Чтобы вы случайно не удалили изменения в вордовском файле, система предложит вам его сохранить. Google пошел еще дальше и сам сохраняет изменения после ввода каждого символа.

Примерами защиты от дурака могут быть обязательные поля форм и поля с заданным форматом ввода данных.

Книги по теме

Zero Quality Control: Source Inspection and the Poka-Yoke System / Shigeo Shingo

Книга от создателя системы poka-yoke Сигео Синго, впервые опубликованная в 1986 году. В ней автор обосновывает важность применения устройств защиты от ошибок для достижения безупречного качества продукции. Он называет 112 примеров устройств poka-yoke, работающих в цехах. Внедрение этих устройств обошлось меньше $100.

Poka-Yoke: Improving Product Quality by Preventing Defects / Nikkan Kogyo Shimbun

Первая часть книги в простой иллюстрированной форме рассказывает о концепции poka-yoke и ее особенностях. Во второй части автор приводит множество примеров устройств защиты от ошибок, используемых на японских предприятиях.

Вердикт

Система poka-yoke — очередное гениальное изобретение японцев. За 30 лет устройства poka-yoke эволюционировали вместе с производственным оборудованием. Они перестали быть дешевыми, как гласит один из принципов концепции, но стали гораздо эффективнее.

Сейчас это современные сенсоры, датчики, конструктивные особенности линий, которые обнаруживают дефектные детали и заготовки среди тысяч других и сами удаляют их с конвейера.

Само понятие защиты от ошибок стало шире: специальные устройства, конструктивные особенности и просто предупреждения оберегают нас от ошибок в повседневной жизни.

Благодаря poka-yoke у нас определенно меньше проблем.

|

Глава 21. Устройства защиты от ошибок в передаваемой информации |

292 |

аппаратуры.

Опасность возникновения внутренних наводок возросла с внедрением БИС, СБИС особенно средней и большой сложности, вплоть до микропроцессорных наборов. Из-за увеличенной плотности элементов и схем сами ИС и межсоединения становятся источниками помех, которые передаются через возросшие паразитные емкости и индуктивности между проводниками или через проводимость изоляции. В зависимости от того, какой из этих параметров определяет в основном величину тока наводки, различают емкостные наводки, электромагнитные и гальванические. Величину тока электрической помехи Iп , наведенной через емкостную паразитную связь величиной С от источника помехи с амплитудой Uп и частотой fп, можно определить из выражения

Iп=2Uпπ fпС.

Аппаратура считается помехоустойчивой, если при воздействии помех допустимого уровня она продолжает выполнять свои функции без искажения информации (без ошибок).

Основным способом повышения верности передачи дискретных сообщений является введение в передаваемую последовательность избыточности с целью обнаружения и исправления ошибок в принятой информации. Все устройства защиты от ошибок (УЗО) делятся на две группы: симплексные (без обратной связи) и дуплексные (с обратной связью).

В симплексных УЗО повышение верности может быть достигнуто тремя способами:

—путем многократного повторения символов,

—одновременной передачей одной и той же информации по нескольким параллельным каналам,

—применением кодов, исправляющих ошибки.

Многократное повторение является наиболее простым способом повышения верности, который состоит в том, что передатчик посылает в канал нечетное число раз одну и ту же информацию, а на приемной стороне производится сравнение между собой одноименных кодовых комбинаций (либо одноименных двоичных разрядов). Потребителю выдается тот символ (или бит), который был принят большее число раз (мажоритарный метод). Избыточность информации растет пропорционально количеству повторений одних и тех же символов, аналогично возрастают и затраты времени на передачу массива.

Вероятность ошибочного приема символа Ркк, состоящего из nк — разрядной комбинации, при трехкратном повторении и посимвольном сравнении не превышает величины, определяемой по формуле

Ркк≈ 3nк2Ро,

где Ро — вероятность ошибочного приема единичного элемента.

При пятикратном повторении nк — элементной комбинации эта вероятность равна:

Ркк≈ 10nк2Ро3.

При поразрядном сравнении принимаемых символов, состоящих из nк бит, вероятность ошибочной регистрации кодовой комбинации при трехкратном и пятикратном повторении соответственно равна

Ркк≈ 3nкРо2; Ркк≈ 10nкРо3.

Эти формулы справедливы при независимых ошибках в дискретном канале. При пакетировании ошибок (объединении одиночных ошибок в пакеты, в пачки) вероятность поражения соседних символов, а тем более бит, высока, что может привести к значительному снижению помехоустойчивости. Для устранения этого явления производят декорреляцию ошибок, увеличивая интервал между повторяемыми символами (битами), то есть следует повторять не отдельные символы блока, а их группы либо весь блок. Такой алгоритм пере-

|

Глава 21. Устройства защиты от ошибок в передаваемой информации |

293 |

дачи приводит к усложнению аппаратуры и увеличению временной задержки между передачей данных от источника и получением их потребителем.

Способ одновременной передачи по нескольким каналам по помехоустойчивости эквивалентен способу многократной передачи. Он предусматривает наличие нечетного количества каналов, по которым передаются одни и те же кодовые последовательности. На приемной стороне используется мажоритарный прием. Основное требование таких систем: наличие параллельных каналов с независимыми ошибками. Для обеспечения этого требования каналы связи должны быть разнесены географически или выбираться в разных линиях связи. Недостатком этого способа является резкое повышение стоимости системы передачи данных (СПД).

Наибольшей эффективностью в симплексных СПД обладает способ защиты от ошибок в передаваемой информации, основанный на использовании кодов с исправлением ошибок, называемых также исправляющими или корректирующими кодами. В таких системах передаваемый блок кроме информационных единичных элементов, полученных от источника информации, содержит и избыточные проверочные биты, формируемые кодирующим устройством на основании информационных разрядов по определенным правилам. На приемной стороне декодирующим устройством по тем же правилам осуществляются аналогичные проверки, при которых учитываются и проверочные элементы. В результате проверки определяется номер позиции в принятом блоке, значение которой необходимо в процессе исправления проинвертировать. Вероятность ошибочного приема символа зависит не только от вероятности ошибки в дискретном канале, но и от применяемого помехоустойчивого кода.

Помехоустойчивыми кодами называются коды с избыточностью, позволяющие обнаруживать и исправлять ошибки, возникающие в результате воздействия помех в принимаемых кодовых последовательностях. Корректирующая способность кода зависит от кодового расстояния d, численно равного минимальному числу элементов, которыми отличается любая кодовая комбинация от другой. В общем случае

d=tо +tи +1,

где tо и tи — число обнаруженных и исправленных ошибок соответственно, причем обязательно tо≥ tи. Если код только обнаруживает ошибки, то d=tо+1, а в случае только исправления d=2tи+1. Количество проверочных элементов r корректирующего кода зависит от вида кода, а число информационных элементов k=n-r, где n-длина двоичной последовательности, кодируемой помехоустойчивым кодом. Отношение r/n называется коэффициентом избыточности кода.

Пример 21.1. Выбрать способ защиты от ошибок, обеспечивающий вероятность побайтной передачи Ркк<1·10-6 при передаче данных по симплексному двухпроводному телефонному каналу связи со скоростью 1200 бит/с при условии, что ошибки на выходе дискретного канала группируются в пакеты длиной не более 12 бит, а минимальный интервал между пакетами составляет 3 с. Вероятность ошибки по элементам на выходе дискретного канала Ро<1·10-4.

Для исправления ошибок кратностью 12 наиболее целесообразно в данном случае применить способ многократной передачи информации. Так как пачка ошибок может поразить 3 байта, то повторять следует не менее трех знаков. При трехкратном повторении и поэлементном сравнении вероятность ошибки регистрации знака равна:

Ркк≈ 3nкРо2≈ 3·8(1·10-4)2=0,24·10-6<1·10-6.

Максимальная задержка выдачи информации потребителю при трехкратном повторении составит tз=24τ о=24·0,83≈ 20 мс, что вполне приемлемо для технических нужд.

21.3.Обнаруживающие коды — с проверкой на четность и итеративный код

Одним из простых кодов, позволяющих обнаруживать одиночные ошибки, является код с проверкой на четность. Он образуется путем добавления к передаваемой комбинации, состоящей из k информационных символов неизбыточного кода, одного контрольного бита

|

Глава 21. Устройства защиты от ошибок в передаваемой информации |

294 |

так, чтобы общее количество единиц в передаваемой комбинации было четным. В итоге общее количество элементов в передаваемой комбинации n=k+1. На приемной стороне производят проверку на четность. При четном числе единиц предполагается, что ошибок нет, и потребителю выдается k бит, а контрольный элемент отбрасывается. Аналогично строится код с проверкой на нечетность.

Кодирующие и декодирующие устройства кодов с защитой на четность — самые простые. Формирование контрольного бита осуществляется сумматором по модулю 2 (Т-триг- гером). Передаваемая в канал двоичная комбинация одновременно подается на вход Т-триг- гера. На соответствующей временной позиции импульсом с распределителя производится опрос сумматора, и при единичном состоянии последнего в канал подается “1” (дополняющая переданную последовательность до четного числа), а при нулевом — “0”. Аналогичная процедура производится на приемной стороне. Нулевое состояние Т-триггера в конце приема блока свидетельствует об отсутствии одиночных ошибок.

Минимальное кодовое расстояние кода d=2, поэтому код позволяет обнаруживать все одиночные ошибки, а кроме того, все случаи нечетного числа ошибок (3, 5, и т.д.).

Вероятность необнаружения ошибок для кода с проверкой на четность зависит от длины

блока n и вероятности ошибочного приема единичного элемента Р0:

Ркк≈ Сn2Ро2(1-Ро)n-2, Cnl=n!/[l!(n-l)1],

где Сnl — число сочетаний из n по l.

Как показывают расчеты по этим формулам, для обеспечения вероятности ошибки по символам менее 1·10-6 допустимая длина кодовой комбинации составляет несколько байт.

Итеративный код характеризуется наличием двух или более систем проверок внутри каждой кодовой комбинации, согласно ГОСТ 20687-75 он строится следующим образом. К семиэлементному коду КОИ-7 добавляют проверочный бит, который располагается в 8-й позиции. Элементы передаваемого блока и проверочные биты образуют матрицу:

|

а11 |

а12 |

а13 |

. . . а1n |

r1 |

|

|

а21 |

а22 |

а23 |

. . . |

а2n |

r2 |

|

. . . . . . . . . . . . . |

|||||

|

a71 |

a72 |

a73 |

. . . |

a7n |

r7 |

|

q1 |

q2 |

q3 |

. . . qn |

q(n+1), |

где аij (i=1, 2, . . .,7; j=1, 2, . . . , n) — информационные биты; q1, q2, q3, . . . , qn — проверочные биты знаков, образующие первую совокупность проверок. В конце матрицы стоят биты проверки на четность ri (i=1, 2, . . . , 7) которые являются суммой по модулю 2 всех элементов строки; r1 — r7 включается в знак проверки — это вторая совокупность проверок. К семи элементам знака добавляется восьмой проверочный бит q(n+1). Проверочные биты q1, q2, .

. ., q(n+1) формируются таким образом, чтобы число единиц в столбце было четным для асинхронных систем и нечетным — для синхронных. Каждый знак нужно передавать последовательно, начиная с первого бита aij и кончая восьмым проверочным.

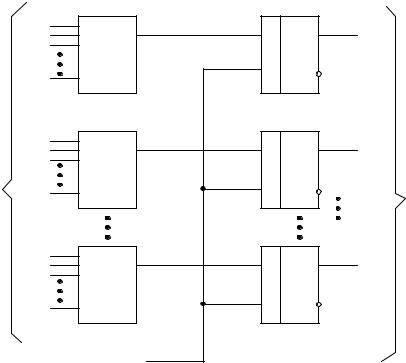

Кодирующее устройство итеративного кода (рис. 21.5) содержит параллельный 8-раз- рядный сумматор по модулю 2 (D1), в котором формируется проверочный элемент столбца qj. Проверочный бит вместе с поступающей информационной кодовой комбинацией заносится в параллельно-последовательный регистр D3. Синхронизация записи осуществляется подачей управляющего импульса на вход С2. Сформированный байт подается на вход параллельно-последовательного сумматора по модулю 2 (D4), в котором осуществляется построчное суммирование передаваемых кодовых комбинаций. Операция суммирования в D4 синхронизируется импульсом, подаваемым на вход С в конце каждого восьмого такта. Поэлементная выдача байта данных в дискретный канал производится под действием сдвигающих тактовых импульсов, подаваемых на вход С1 и D3. Момент времени подачи ТИ и их количество определяются управляющим потенциалом, поступающим от устройства уп-

|

Глава 21. Устройства защиты от ошибок в передаваемой информации |

295 |

равления на вход схемы совпадения D2. В конце информационного блока контрольная сумма r1, r2, . . . , r7, q(n+1) переписывается в регистр сдвига D6 при наличии управляющего потенциала с УУ на втором входе D5 и выдается в последовательной форме на вход устройства преобразования сигналов (УПС).

В состав декодирующего устройства также входят сумматоры по модулю 2, осуществляющие проверку на четность поступающих байтов по столбцам и по строкам. Так как ошибка может быть обнаружена в любом столбце, то ее необходимо фиксировать в момент появления. Несоблюдение признака четности по строкам обнаруживается только по окончании блока.

Начальный знак блока НТ (начало текста) и символ СИН (синхронизация) не включают в суммирование. В блок включается комбинация КБ (конец блока), указывающая, что далее следует знак проверки матрицы.

|

a1 |

D3 |

D4 |

D6 |

||||

|

D 0 |

RG Q 0 |

T M2 Q 0 |

D 0 |

RG |

|||

|

a2 1 |

|||||||

|

2 |

D 1 |

Q1 |

T |

||||

|

a7 |

D 8 |

||||||

|

7 |

Q6 |

T |

Q6 |

D 6 |

|||

|

D 7 |

|||||||

|

C2 |

Q7 |

T |

Q7 |

D 7 |

|||

|

C1 |

Q8 |

C |

C |

Q7 |

|||

|

D1 |

|||||||

|

M2 |

D5 |

||||||

|

q |

ТИ |

& |

На УПС |

||||

|

& |

|||||||

|

ТИ |

D7 |

||||||

|

& |

|||||||

D2

От УУ УЗО

Рис. 21.5. Кодирующее устройство итеративного кода

Кодовое расстояние итеративного кода d=4, он обнаруживает все ошибки кратности до трех и нечетной кратности, а также любой пакет ошибок длиной l+1, где l — длина строки матрицы кода. Недостатком итеративного кода, использующего проверку на четность по столбцам и строкам, является его высокая избыточность (≈ 15%). Однако кодирование и декодирование таких кодов очень просто реализуется программными методами, поэтому итеративные коды используются в аппаратуре передачи данных (АПД) с микропроцессорными УЗО. При более жестких требованиях по достоверности передачи данных применяют итеративный код с тремя проверками.

21.4. Корректирующий код Хэмминга

Код Хэмминга — один из наиболее эффективных кодов, позволяющих исправлять любую одиночную ошибку. Кодовое расстояние d=3. Код образуется путем дополнения информационной части передаваемого блока, состоящей из k бит, r проверочными элементами, причем в информационную часть при кодировании можно включать и служебные символы (номер, начало и конец блока), за исключением маркерных комбинаций, которые целесообразно располагать в начале блока. При выборе длины передаваемого блока n и количества проверочных элементов r следует руководствоваться неравенством 2r≥ n+1. Учитывая, что r=n-k, неравенство запишется в виде

|

Глава 21. Устройства защиты от ошибок в передаваемой информации |

296 |

2k<=2n/(n+1),

где n и k — целые числа. Неравенство является исходным для определения длины кодовой комбинации по заданному числу k. Из этих неравенств следует, например, что пять контрольных разрядов позволяют передавать в коде Хэмминга от 11 до 26 информационных разрядов и т.д.

Первый проверочный элемент П1 кода Хэмминга (КХ) образуется суммированием по модулю 2 всех нечетных бит блока, начиная с первого:

П1=а1+а3+а5+а7+ . . . .

Результат проверки П2 определяет второй разряд проверочной комбинации, называемой также синдромом ошибки. Он вычисляется суммированием тех бит блока, номера которых соответствуют n-разрядным двоичным числам, имеющим единицу во втором разряде, то есть

П2=а2+а3+а6+а7+а10+а11+ . . . .

Третья проверка П3 охватывает разряды, номера которых соответствуют n-разрядным числам, имеющим единицу в третьем разряде. Аналогично находятся разряды, охватываемые четвертой, пятой и т.д. проверками:

П3=а4+а5+а6+а7+а12+а13+а14+а15+ . . . ,

П4=а8+а9+а10+а11+а12+а13+а14+а15+ . . . ,

П5=а16+а17+а18+а19+а20+ . . . .

В таблице 21.2 показан пример построения КХ для семиразрядного слова.

Место расположения проверочных элементов не имеет значения, их можно размещать перед, после и чередуя с информационными символами. Если их расположить на местах, кратных степени 2, то есть на позициях 1, 2, 4, 8 и так далее, то код двоичного числа, образованного проверочными элементами, на приемной стороне будет указывать номер разряда, в котором произошла ошибка.

Таблица 21.2. Построение кода Хэмминга

_________________________________________________

Номер разрядов кодового слова Проверочные разряды

_________________________________________________

Десятичный Двоичный 1 2 3

_________________________________________________

|

1 |

0001 |

* |

||

|

2 |

0010 |

* |

||

|

3 |

0011 |

* |

* |

|

|

4 |

0100 |

* |

||

|

5 |

0101 |

* |

* |

|

|

6 |

0110 |

* |

* |

|

|

7 |

0111 |

* |

* |

* |

__________________________________________________

Контроль по КХ реализуется с помощью набора схем проверки на четность, которые при кодировании определяют контрольные разряды, а при декодировании формируют корректирующее число.

Поскольку основной операцией в кодирующих и декодирующих устройствах КХ является суммирование по модулю 2, то их схемы отличаются от схем кодеров итеративного кода образованием проверочных элементов. Для упрощения технической реализации (исключение многоразрядных параллельных сумматоров, входного накопительного регистра) вначале посылают в канал информационные биты, а затем проверочные. При таком способе формирование контрольных элементов можно осуществлять с помощью одноразрядных

|

Глава 21. Устройства защиты от ошибок в передаваемой информации |

297 |

последовательных сумматоров по модулю 2 одновременно с передачей информационных разрядов. Чтобы сохранить корректирующие свойства КХ, необходимо произвести перестановку разрядов в проверочных равенствах с учетом изменения номеров суммируемых элементов за счет вынесения в конец блока проверочных битов. При такой перестановке уравнения проверки будут охватывать следующие разряды:

П1 : 1, 2, 4, 5, 7, 9, 11, 12, 14, . . . ; П2 : 1, 3, 4, 6, 7, 10, 11, 13, 14, . . . ; П3 : 2, 3, 4, 8, 9, 10, 11, . . . ; П4 : 5, 6, 7, 8, 9, 10, 11, . . . .

Бит первой проверки будет располагаться на (k+1)-й позиции блока, второй — на (k+2)- й, последний — на n-й позиции. На рис. 21.6 приведена схема одного из вариантов формирования проверочных битов КХ, которая может быть использована как в кодере, так и в декодере. Информационные элементы, поступающие от источника, подаются на счетные входы Т-триггеров (сумматоров по модулю 2) и через УПС — в канал связи. Количество триггеров равно числу контрольных элементов r . Синхронизация суммирования осуществляется импульсами с распределителя, которые объединяются схемами ИЛИ. Входы первого элемента ИЛИ соединяются с выходами распределителя в соответствии с первой проверкой П1, второй — проверкой П2 и так далее. Таким образом обеспечивается суммирование на Т- триггерах тех битов, номера которых определяются соответствующими проверками. После прихода последнего k-го информационного элемента в сумматорах будет зафиксировано r проверочных элементов. В кодирующем устройстве эти биты преобразовываются в последовательную форму и через УПС поступают в канал связи. На приемной стороне вместе с информационными суммированию подвергаются и проверочные элементы. Полученная r- разрядная кодовая комбинация (синдром ошибки) подается на дешифратор, определяющий номер разряда, в котором произошла ошибка. Данный дешифратор отличается от классического дешифратора КХ и должен учитывать перестановки контрольных элементов, произведенные при кодировании.

От распределителя

|

1 |

1 |

С |

Т |

Q1 |

|

2 |

||||

|

4 |

||||

|

Т |

||||

|

1 |

1 |

С |

Т |

Q2 |

|

3 |

||||

|

4 |

||||

|

Т |

Проверочные |

|||

|

биты |

||||

|

1 |

С |

Т |

Qr |

|

|

Т |

||||

|

Вход |

Рис. 21.6. Схема формирования проверочных элементов кода Хэмминга

Соседние файлы в предмете Организация ЭВМ

- #

- #

- #

02.05.2014632.83 Кб41Моделирование последовательного многоразрядного сумматора.doc

- #

- #

- #

- #

- #

- #

Устройство защиты сигнала данных от ошибок

- Устройство защиты сигнала данных от ошибок

- 1. Устройство для уменьшения числа ошибок в сигнале данных

Употребляется в документе:

ГОСТ 17657-79

Передача данных. Термины и определения

Телекоммуникационный словарь.

2013.

Смотреть что такое «Устройство защиты сигнала данных от ошибок» в других словарях:

-

устройство защиты сигнала данных от ошибок — устройство защиты от ошибок Устройство для уменьшения числа ошибок в сигнале данных. Примечание Устройству защиты сигнала данных от ошибок присваивается название в зависимости от вида канала, в котором производится защита от ошибок, например,… … Справочник технического переводчика

-

Устройство защиты сигнала данных от ошибок — 125. Устройство защиты сигнала данных от ошибок Устройство защиты от ошибок Е. Error control equipment Устройство для уменьшения числа ошибок в сигнале данных. Примечание. Устройству защиты сигнала данных от ошибок присваивается название в… … Словарь-справочник терминов нормативно-технической документации

-

аналоговое устройство защиты сигнала данных от ошибок — аналоговое УЗО Устройство защиты сигнала данных от ошибок, предназначенное для работы с аналоговым сигналом данных. [ГОСТ 17657 79 ] Тематики передача данных Обобщающие термины основные устройства и аппаратура передачи данных Синонимы аналоговое… … Справочник технического переводчика

-

цифровое устройство защиты сигнала данных от ошибок — цифровое УЗО Устройство защиты сигнала данных от ошибок, предназначенное для работы с цифровым сигналом данных. [ГОСТ 17657 79 ] Тематики передача данных Обобщающие термины основные устройства и аппаратура передачи данных Синонимы цифровое УЗО EN … Справочник технического переводчика

-

Аналоговое устройство защиты сигнала данных от ошибок — 126. Аналоговое устройство защиты сигнала данных от ошибок Аналоговое УЗО Е. Error control analog equipment Устройство защиты сигнала данных от ошибок, предназначенное для работы с аналоговым сигналом данных Источник: ГОСТ 17657 79: Передача… … Словарь-справочник терминов нормативно-технической документации

-

Цифровое устройство защиты сигнала данных от ошибок — 127. Цифровое устройство защиты сигнала данных от ошибок Цифровое УЗО Е. Error control digital equipment Устройство защиты сигнала данных от ошибок, предназначенное для работы с цифровым сигналом данных Источник: ГОСТ 17657 79: Передача данных.… … Словарь-справочник терминов нормативно-технической документации

-

Аналоговое устройство защиты сигнала данных от ошибок — 1. Устройство защиты сигнала данных от ошибок, предназначенное для работы с аналоговым сигналом данных Употребляется в документе: ГОСТ 17657 79 Передача данных. Термины и определения … Телекоммуникационный словарь

-

Цифровое устройство защиты сигнала данных от ошибок — 1. Устройство защиты сигнала данных от ошибок, предназначенное для работы с цифровым сигналом данных Употребляется в документе: ГОСТ 17657 79 Передача данных. Термины и определения … Телекоммуникационный словарь

-

устройство — 2.5 устройство: Элемент или блок элементов, который выполняет одну или более функцию. Источник: ГОСТ Р 52388 2005: Мототранспортны … Словарь-справочник терминов нормативно-технической документации

-

ГОСТ 17657-79: Передача данных. Термины и определения — Терминология ГОСТ 17657 79: Передача данных. Термины и определения оригинал документа: 78. n кратная ошибка в цифровом сигнале данных n кратная ошибка Е. n fold error Группа из и ошибок в цифровом сигнале данных, при которой ошибочные единичные… … Словарь-справочник терминов нормативно-технической документации

Методы защиты от ошибок

Проблема обеспечения

безошибочности (достоверности) передачи

информации в сетях имеет очень важное

значение. Если при передаче обычной

телеграммы возникает в тексте ошибка

или при разговоре по телефону слышен

треск, то в большинстве случаев ошибки

и искажения легко обнаруживаются по

смыслу. Но при передаче данных одна

ошибка (искажение одного бита) на тысячу

переданных сигналов может серьезно

отразиться на качестве информации.

Существует множество

методов обеспечения достоверности

передачи информации (методов защиты от

ошибок), отличающихся по используемым

для их реализации средствам, по затратам

времени на их применение на передающем

и приемном пунктах, по затратам

дополнительного времени на передачу

фиксированного объема данных (оно

обусловлено изменением объема трафика

пользователя при реализации данного

метода), по степени обеспечения

достоверности передачи информации.

Практическое воплощение методов состоит

из двух частей — программной и аппаратной.

Соотношение между ними может быть самым

различным, вплоть до почти полного

отсутствия одной из частей. Чем больше

удельный вес аппаратурных средств по

сравнению с программными, тем при прочих

равных условиях сложнее оборудование,

реализующее метод, и меньше затрат

времени на его реализацию и наоборот.

Выделяют

две основные причины

возникновения ошибок

при передаче информации в сетях:

• сбои

в какой-то части оборудования сети или

возникновение неблагоприятных объективных

событий в сети (например, коллизий при

использовании метода случайного доступа

в сеть). Как правило, система передачи

данных готова к такого рода проявлениям

и устраняет

их

с помощью планово предусмотренных

средств;

• помехи, вызванные

внешними источниками и атмосферными

явлениями. Помехи — это электрические

возмущения, возникающие в самой аппаратуре

или попадающие в нее извне. Наиболее

распространенными являются флуктуационные

(случайные) помехи. Они представляют

собой последовательность импульсов,

имеющих случайную амплитуду и следующих

друг за другом через различные промежутки

времени. Примерами таких помех могут

быть атмосферные и индустриальные

помехи, которые обычно проявляются в

виде одиночных импульсов малой

длительности и большой амплитуды.

Возможны и сосредоточенные помехи в

виде синусоидальных колебаний. К ним

относятся сигналы от посторонних

радиостанций, излучения генераторов

высокой частоты. Встречаются и смешанные

помехи. В приемнике помехи могут настолько

ослабить информационный сигнал, что он

либо вообще не будет обнаружен, либо

искажен так, что “единица” может перейти

в “нуль” и наоборот.

Трудности борьбы

с помехами заключаются в беспорядочности,

нерегулярности и в структурном сходстве

помех с информационными сигналами.

Поэтому защита информации от ошибок и

вредного влияния помех имеет большое

практическое значение и является одной

из серьезных проблем современной теории

и техники связи.

Среди

многочисленных методов защиты от ошибок

выделяются три

группы методов:

групповые методы, помехоустойчивое

кодирование и методы защиты от ошибок

в системах передачи с обратной связью.

Из

групповых

методов

получили широкое применение мажоритарный

метод, реализующий принцип Вердана, и

метод передачи информационными блоками

с количественной характеристикой блока.

Суть

мажоритарного

метода,

давно и широко используемого в телеграфии,

состоит в следующем. Каждое сообщение

ограниченной длины передается несколько

раз, чаще всего три раза. Принимаемые

сообщения запоминаются, а потом

производится их поразрядное сравнение.

Суждение о правильности передачи

выносится по совпадению большинства

из принятой информации методом “два

из трех”. Например, кодовая комбинация

01101 при трехразовой передаче была

частично искажена помехами, поэтому

приемник принял такие комбинации: 10101,

01110, 01001. В результате проверки каждой

позиции отдельно правильной считается

комбинация 01101.

Другой

групповой метод,

также не требующий перекодирования

информации, предполагает передачу

данных блоками с количественной

характеристикой блока.

Такими характеристиками могут быть:

число единиц или нулей в блоке, контрольная

сумма передаваемых символов в блоке,

остаток от деления контрольной суммы

на постоянную величину и др. На приемном

пункте эта характеристика вновь

подсчитывается и сравнивается с

переданной по каналу связи. Если

характеристики совпадают, считается,

что блок не содержит ошибок. В противном

случае на передающую сторону передается

сигнал с требованием повторной передачи

блока. В современных ТВС такой метод

получил самое широкое распространение.

Помехоустойчивое

(избыточное) кодирование,

предполагающее разработку и использование

корректирующих (помехоустойчивых)

кодов, широко применяется не только в

ТКС, но и в ЭВМ для защиты от ошибок при

передаче информации между устройствами

машины. Оно позволяет получить более

высокие качественные показатели работы

систем связи. Его основное назначение

— обеспечение малой вероятности искажений

передаваемой информации, несмотря на

присутствие помех или сбоев в работе

сети.

Существует довольно

большое количество различных

помехоустойчивых кодов, отличающихся

друг от друга по ряду показателей и

прежде всего по своим корректирующим

возможностям (с классификационной

структурой и характеристиками кодов

можно познакомиться, например, в [ 47 ]).

К числу

наиболее важных

показателей

корректирующих кодов

относятся:

• значность

кода,

или длина кодовой комбинации, включающей

информационные символы (от) и проверочные,

или контрольные, символы (k).

Обычно значность кода п

есть сумма т

+ k;

• избыточность

кода Кизб,

выражаемая отношением числа контрольных

символов в кодовой комбинации к —

значности кода;

• корректирующая

способность кода

KКС,

представляющая собой отношение числа

кодовых комбинаций L,

в которых ошибки были обнаружены и

исправлены, к общему числу переданных

кодовых комбинаций М.

Выбор

корректирующего кода для его использования

в данной ТКС зависит от требований по

достоверности передачи информации. Для

правильного выбора кода необходимы

статистические данные о закономерностях

появления ошибок, их характере, численности

и распределении во времени. Например,

корректирующий код, обнаруживающий и

исправляющий одиночные ошибки, эффективен

лишь при условии, что ошибки статистически

независимы, а вероятность их появления

не превышает некоторой величины. Он

оказывается непригодным, если ошибки

появляются группами. При выборе кода

надо стремиться, чтобы он имел меньшую

избыточность. Чем больше коэффициент

Кизб,

тем менее эффективно используется

пропускная способность канала связи и

больше затрачивается времени на передачу

информации, но зато выше помехоустойчивость

системы.

Пример

12.4.

Рассмотрим порядок кодирования информации

(формирования кодовой комбинации для

ее передачи адресату) и декодирования

(выявления и исправления ошибок в

принятой кодовой комбинации и выделения

из нее информационных символов, т.е.

информации пользователя) при использовании

одного из наиболее популярных

корректирующих кодов — кода Хэмминга,

обнаруживающего и исправляющего

одиночные ошибки.

В этом коде

контрольные символы занимают позиции,

соответствующие значениям 2 ,2 ,2 ,2 и т.д.,

т.е. позиции с номерами 1,2,4,8 и т.д.

(нумерация позиций кодовой информации

— слева направо). Количество контрольных

символов в кодовой комбинации должно

быть таким, чтобы в процессе декодирования

сформированное из этого количества

корректирующее число (в двоичной системе

счисления) могло указать позицию кодовой

комбинации с максимальным номером.

Например, для пяти информационных

разрядов потребуются четыре контрольных.

В полученной кодовой комбинации позиция

с наибольшим номером будет 9-й, что

записывается как 1001, т.е. требует четырех

разрядов.

Значения

контрольных символов при кодировании

определяются путем контроля на четность

количества единиц в информационных

разрядах кодовой комбинации. Значение

контрольного символа равно 0, если

количество единиц будет четным, и равно

при нечетном количестве единиц.

При определении

значения 1-го контрольного символа,

размещаемого на 1-й позиции кодовой

комбинации, проверяются на четность те

информационные позиции;

двоичные изображения

номеров которых содержат единицу в

младшем разряде, т.е. проверяются позиции

с нечетными номерами. При определении

значения 2-го контрольного символа,

размещаемого на 2-й позиции кодовой

комбинации, проверяются на четность те

информационные позиции, двоичные

изображения номеров которых содержат

единицу во 2-м разряде, т.е. позиции с

номерами 3, б, 7,10,11 и т.д. Значение 3-го

контрольного символа, размещаемого на

4-й позиции кодовой комбинации, определяется

путем контроля на четность тех

информационных позиций, двоичные

изображения номеров которых содержат

единицу в 3-м разряде, т.е. позиции с

номерами 5, б, 7,12 и т.д. Аналогично

устанавливаются значения и других

контрольных символов.

В процессе

декодирования формируется корректирующее

число (КЧ), разрядность двоичного

изображения которого устанавливается

по указанному выше правилу. Значения

разрядов этого числа определяются по

правилам, аналогичным тем, которые

использовались для определения значений

контрольных символов в процессе

кодирования. Разница лишь в том, при

определении значений разрядов КЧ

проверяются на четность не только

информационные позиции, но и контрольные.

Например; для определения значения

младшего разряда КЧ проверяются на

четность те позиции кодовой комбинации,

двоичные изображения номеров которых

содержат единицу в младшем разряде,

т.е. позиции с нечетными номерами 1,3,5,7

и т.д.

Значение

корректирующего числа определяет номер

позиции кодовой комбинации, в которой

произошла ошибка. Для ее исправления

необходимо значение кода в этой позиции

изменить на противоположное (0 на 1 или

1 на 0). Если КЧ равно нулю, то это указывает

на отсутствие ошибок в принятой кодовой

комбинации. Процесс декодирования

завершается выделением из кодовой

комбинации информационных символов.

Заметим, что в ТВС

корректирующие коды в основном применяются

для обнаружения ошибок, исправление

которых осуществляется путем повторной

передачи искаженной информации. С этой

целью в сетях используются системы

передачи с обратной связью (наличие

между абонентами дуплексной связи

облегчает применение таких систем).

Системы

передачи с обратной связью

делятся на системы с решающей обратной

связью и системы с информационной

обратной связью.

Особенностью

систем с решающей обратной связью

(иначе: систем с перезапросом) является

то, что решение о необходимости повторной

передачи информации (сообщения, пакета)

принимает приемник. Здесь обязательно

применяется помехоустойчивое кодирование,

с помощью которого на приемной станции

осуществляется проверка принимаемой

информации. При обнаружении ошибки на

передающую сторону по каналу обратной

связи посылается сигнал перезапроса,

по которому информация передается

повторно. Канал обратной связи используется

также для посылки сигнала подтверждения

правильности приема, автоматически

определяющего начало следующей передачи.

В системах с

информационной обратной связью передача

информации осуществляется без

помехоустойчивого кодирования. Приемник,

приняв информацию по прямому каналу и

зафиксировав ее в своей памяти, передает

ее в полном объеме по каналу обратной

связи передатчику, где переданная и

возвращенная информация сравнивается.

При совпадении передатчик посылает

приемнику сигнал подтверждения, в

противном случае происходит повторная

передача всей информации. Таким образом,

здесь решение о необходимости повторной

передачи принимает передатчик.

Обе рассмотренные

системы обеспечивают практически

одинаковую достоверность, однако в

системах с решающей обратной связью

пропускная способность каналов

используется эффективнее, поэтому они

получили большее распространение.

Пример

12.5.

В системах с решающей обратной связью

ARQ, где реализуются непрерывный

автоматический запрос на повторение и

концепция скользящих окон, для двух

возможных вариантов защиты от ошибок

(системы с выборочным повторением и

системы с возвращением на NК

кадров) и заданных характеристиках

линий связи и объеме передаваемой

информации, найти время на передачу

этой информации и необходимый объем

буферного ЗУ на приемном пункте.

Исходные данные:

Еинф

= 4 Мбита — объем передаваемой информации;

Lk

=

7 — длина окна (количество кадров в окне);

Rk

=

4096 бит — длина одного кадра;

Vk

= 9600 бит/с — пропускная способность канала

связи;

Мк=

1000 — количество каналов в многоканальной

линии связи;

Noш

= 1 — число кадров в окне, принятых с

ошибками. Ошибочные кадры передаются

повторно. Для упрощения условия примера

и определенности будем считать, что в

каждом окне ошибочный кадр имеет второй

номер (это важно для оценки систем с

возвращением на NK

кадров).

Постановка

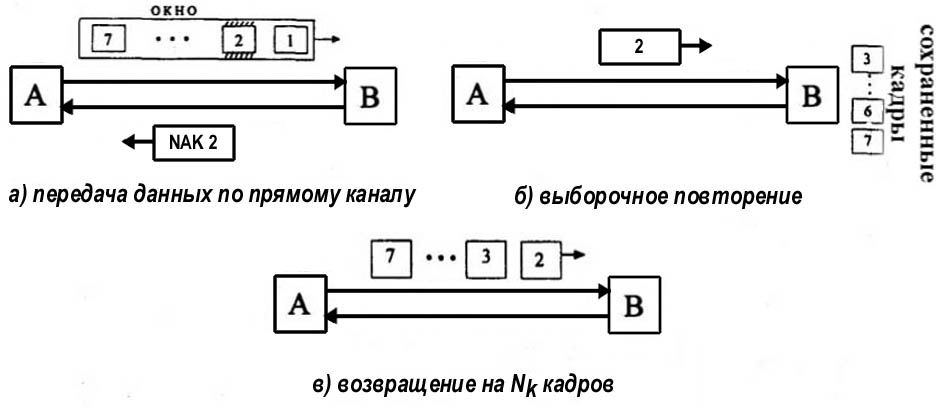

задачи иллюстрируется на рис. 12.3. Данные

передаются от узла

А

к узлу В

по прямому каналу. В семикадровом окне

на приемном пункте (узел В)

во втором кадре обнаружены ошибки, и

сигнал об этом (NAK 2) по обратному каналу

передается в узел А

(рис. 12.3, а). В протоколе ARQ реализуется

один из двух методов обнаружения и

повторной передачи искаженных данных:

Рис.

12.3.

Система с решающей обратной связью ARQ

• выборочное

повторение

(рис. 12.3, б), когда повторно передается

только искаженный кадр данного окна.

Все другие кадры этого окна, поступившие

в узел В после искаженного кадра (в нашем

примере это кадры с номерами от 3 до 7),

временно хранятся на приемном пункте

в буферном ЗУ;

• возвращение

на NK кадров

(рис. 12.3, в), когда повторно передается

не только искаженный кадр, но и все кадры

данного окна, поступившие вслед за

искаженным (предполагается, что источник,

послуживший причиной искажения второго

кадра, продолжает действовать). Здесь

надобность в буферном ЗУ пропадает

Рассчитаем

показатели для первого варианта системы

ARQ — с выборочным повторением.

Время на передачу

заданного объема информации определяется

по формуле

T1=Nok*(Lk+Nош)*Rk/Vk

(12.1)

где

Nok

—

количество окон в передаваемом объеме

информации, причем

Nok

=Eинф/Lk*Rk;

Nok

=2000000/7*4096=70. (12.2)

Следовательно,

Т1

= 70*(7 +1)*4096 / 9600 = 238,9 с. (12.3)

Необходимый

объем буферного ЗУ:

Eзу=Lзу*RК*M,

(12.4)

где

Lзу

—

количество кадров данного окна, временно

сохраняемых в буферном ЗУ (в нашем

примере Lзу

= 5).

Следовательно,

Езу

= 5*4096*1000 = 20 480 000 бит.

Для

второго варианта системы ARQ — с возвращением

на Nк

кадров (в нашем примере Nк=

6) определяется только время на передачу

информации:

Т2=Nок(Lk+Nk)*Rк/VK;

(12.5)

T2

= 70*(7 + 6)* 4096 / 9600 = 388,3 с.

Как

видно, первый вариант предпочтительнее

по времени на передачу заданного объема

информации, зато требует на приемном

пункте буферной памяти. Разница в

значениях показателей Т1

и Т2;

будет тем больше, чем выше интенсивность

ошибок в линиях связи.

Соседние файлы в предмете [НЕСОРТИРОВАННОЕ]

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

Рабочая инструкция

Системы защиты от ошибок (Poka Yoke)

1.ЦЕЛЬ

Установить порядок разработки и использования систем защиты от ошибок при выпуске продукции.

2.ТЕРМИНЫ, ОПРЕДЕЛЕНИЯ И СОКРАЩЕНИЯ

- Poka-Yoke (яп., произносится «пока-ёкэ»; рус. — защита от ошибок) — один из элементов системы бережливого производства, позволяющий операторам при работе избежать ошибок в результате невнимательности. (установка неправильной детали, пропуск детали, установка детали другой стороной и т.д.).

- НД — нормативный документ.

- ОГТ — отдел главного технолога.

- ООО — отдел обслуживания оборудования.

- ДР — дирекция по развитию.

Ответственность за включение систем защиты от ошибок в техпроцесс сборки изделий несут сотрудники ДР. За функционирование и проверку их работоспособности — ООО. В случае возникновения необходимости применения дополнительных систем защиты от ошибок в ходе массового производства, ответственность за их разработку и внедрение несут сотрудники ОГТ.

3.ОПИСАНИЕ

Системы защиты от ошибок разделяют на:

- сигнализирующие (без остановки производства) — обнаруживающие ошибку и предупреждающие о ней, не разрешая осуществлять передачу дефектного изделия на следующую стадию производства;

- блокирующие (с остановкой производства) — не позволяющие совершить ошибку.

Наличие системы, благодаря которой операцию можно выполнить только одним единственным, правильным способом, в результате чего неправильная сборка исключается, и дефект просто не может возникнуть, — это идеальный пример проведения предупреждающих действий.

Исторически первый случай осознанного применения систем Poka Yoke — это изобретение ткацкого станка, который останавливался при обрыве нити, и таким образом не был способен производить дефектную ткань.

Другие примеры защиты от ошибок:

- При конструировании детали придание ей такой формы, которая позволяет установить ее только в правильном положении. Вариант, — уникальное размещение реперных знаков на разных печатных платах одинаковых габаритов для автоматического их распознавания в станках.

- Установка над контейнерами с деталями фотоэлементов, настроенных таким образом, что если оператор, доставая деталь, не пересек рукой световой луч, то изделие не будет передано на следующую стадию.

- Применение для комплектующих специальных ящиков с ячейками, форма которых совпадает с формой комплектующих. Что позволяет обеспечивать применение правильных деталей при сборке.

- Остановка станков при сбоях с включением звукового и/или светового сигнала для привлечения внимания оператора.

- Печать идентификационных этикеток только при получении положительного результата тестирования.

- Приведение в действие пресса одновременным нажатием двух кнопок, разнесенных друг от друга на расстояние, не позволяющее нажать их одной рукой (предотвращается попадание рук оператора под прессу

Рисунок 1 — пример устройства контактного типа для защиты от ошибок.

Системы защиты от ошибок следует устанавливать в тех местах техпроцесса, в которых невнимательность оператора может повлиять на значение ключевых характеристик процесса или собираемого продукта.

Места установки и использования выявляются при проведении FMEA — анализа причин и последствий потенциальных отказов, который проводится при проектировании любого нового технологического процесса или при его модернизации.