Любые технические неполадки, возникающие при использовании ЭЦП, могут вызвать различные серьёзные: от упущенной выгоды до материальных убытков

Область применения электронной подписи (ЭП или ЭЦП) довольно широка. Например, многие специальные сервисы требуют верификации пользователя с её помощью: Госуслуги, онлайн-сервисы для управления средствами в банке, электронные площадки и другие. Поэтому любые технические неполадки, возникающие при использовании ЭЦП, могут вызвать различные серьёзные: от упущенной выгоды до материальных убытков.

Какие бывают ошибки

Проблемы при использовании ЭП, с которыми пользователи встречаются чаще всего, можно условно разделить на три группы:

- Проблемы с сертификатом. Они появляются, когда сертификат не выбран, не найден или не верен.

- Проблемы с подписанием документа. Ошибки возникают при попытке подписать документ.

- Проблема при авторизации на торговых площадках.

Рассмотрим неполадки подробнее и разберёмся, как их решать.

Сертификат не найден

Иногда при попытке подписать электронный документ с помощью ЭП пользователь может столкнуться с ошибкой «Не удалось найти ни одного сертификата, пригодного для создания подписи».

У подобных ошибок могут быть следующие причины:

- На компьютере не установлены корневые сертификаты Удостоверяющего Центра (УЦ), в котором была получена ЭП. Необходимо установить либо обновить корневой сертификат. Установка корневых сертификатов удостоверяющего центра подробно описана в нашей инструкции.

- На ПК не установлено ни одного личного сертификата ЭП. Для применения ЭП необходимы и личные сертификаты. Об их установке мы писали в другой статье.

- Установленные на компьютере необходимые сертификаты не валидны. Сертификаты отозваны или просрочены. Уточните статус сертификата в УЦ. Ошибка с текстом «Ваш сертификат ключа подписи включён в список отозванных» возникает, если у сертификата закончился срок действия или на ПК нужно обновить список сертификатов. В последней ситуации следует вручную загрузить перечень отозванных сертификатов.

Для установки списка отозванных сертификатов:

Не виден сертификат на носителе

Как правило, причина такой проблемы — сбой в работе программных компонентов. Для её решения достаточно перезагрузить компьютер. Однако иногда этого бывает недостаточно, поэтому требуется переустановка драйверов или обращение в службу техподдержки.

К наиболее распространённым причинам такой проблемы относятся следующие случаи:

- Драйвер носителя не установлен или установлен некорректно. Для решения проблемы необходимо извлечь носитель электронной подписи из ПК и скачать последнюю версию драйвера носителя с официальных ресурсов. Если переустановка драйвера не помогла, подключите носитель к другому ПК, чтобы убедиться в исправности токена. Если токен определится другой системой, попробуйте удалить на неисправном компьютере драйвер носителя и установить его заново.

- Долгое опознание носителя. Для решения проблемы необходимо дождаться завершения процесса или обновить версию операционной системы.

- Некорректная работа USB-порта. Подключите токен к другому USB-порту, чтобы убедиться, что проблема не в носителе ЭП. Если система определила токен, перезагрузите компьютер. Если это не поможет, следует обратиться службу технической поддержки.

- Неисправность носителя. Если при подключении токена к другому компьютеру или USB-порту система не определяет его, значит, проблема в самом носителе. Устранение неисправности возможно в данном случае лишь одним путём — нужно обратиться в сервисный центр для выпуска нового носителя.

ЭП не подписывает документ

Причин у подобной проблемы множество. Каждый случай требует отдельной проверки. Среди самых распространённых можно выделить следующие неполадки:

- Закрытый ключ на используемом контейнере не соответствует открытому ключу сертификата. Возможно, был выбран не тот контейнер, поэтому следует проверить все закрытые контейнеры на компьютере. Если необходимый контейнер по тем или иным причинам отсутствует, владельцу придётся обращаться в удостоверяющий центр для перевыпуска ЭП.

- Ошибка «Сертификат недействителен» (certificate is not valid). Следует повторно установить сертификат ЭП по инструкциям УЦ в зависимости от используемого криптопровайдера — КриптоПро CSP, ViPNet CSP или другого.

- Сертификат ЭП определяется как непроверенный. В этом случае необходимо переустановить корневой сертификат удостоверяющего центра.

- Истёк срок действия криптопровайдера. Для решения этой проблемы необходим новый лицензионный ключ к программе-криптопровайдеру. Для его получения необходимо обращаться к специалистам УЦ или к ответственным сотрудникам своей организации.

- Подключён носитель с другим сертификатом. Убедитесь, что подключён правильный токен. Проверьте также, не подключены ли носители других сертификатов. Отключите другие носители в случае их обнаружения.

В момент подписания электронных документов или формирования запроса в различных может возникнуть ошибка «Невозможно создание объекта сервером программирования объектов».

В этой ситуации помогает установка и регистрация библиотеки Capicom:

- Скачайте файл архива.

- Распакуйте и переместите файлы capicom.dll и capicom.inf в каталог syswow64, находящийся в корневой папке ОС.

- Откройте командную строку от имени администратора — для этого в меню Пуск наберите «Командная строка», нажмите по найденному приложению правой кнопкой мыши и выберите Запуск от имени администратора.

- Введите «c:windowssyswow64regsvr32.exe capicom.dll» (без кавычек) и нажмите ENTER. Должно появиться уведомление о том, что команда выполнена успешно.

Выбранная подпись не авторизована

Подобная ошибка возникает при попытке авторизации в личном кабинете на электронных торговых площадках. Например, при входе на площадку ZakazRF отображается сообщение «Выбранная ЭЦП не авторизована».

Эта ошибка возникает из-за того, что пользователь не зарегистрирован на площадке, либо не зарегистрирован новый сертификат ключа ЭП. Решением проблемы будет регистрация нового сертификата.

Процесс запроса на авторизацию ЭП на разных торговых площадках может отличаться: часто нужно отправлять запрос оператору системы на авторизацию, иногда рабочее место настраивается автоматически. Если ошибка сохраняется, возможно, следует отключить защитное ПО или добавить сайт электронной площадки в исключения.

Часто задаваемые вопросы

Почему компьютер не видит ЭЦП?

Причина кроется в несовместимости программного обеспечения и физического носителя ЭЦП. Необходимо проверить версию операционной системы и переустановить её до нужной версии. Если токен повреждён, возможно, понадобится обратиться в удостоверяющий центр для перевыпуска электронной подписи.

О том, что делать, если компьютер не видит ЭЦП и о способах проверки настроек, мы подробно писали в нашей статье.

Почему КриптоПро не отображает ЭЦП?

Если КриптоПро не отображает ЭЦП, следует проверить настройки браузера. Также исправляет ошибку добавление программы в веб-обозреватель и загрузка недостающих сертификатов электронной подписи.

Подробнее ознакомиться, как устранить данную неисправность можно в нашей статье.

Где на компьютере искать сертификаты ЭЦП?

Сертификат ЭЦП позволяет проверить подлинность подписи, содержит в себе срок её действия и информацию о владельце. Он автоматически загружается в папку с системными файлами. В операционной системе Windows от 7 версии и выше ЭЦП хранится по адресу:

C:UsersПОЛЬЗОВАТЕЛЬAppDataRoamingMicrosoftSystemCertificates. Вместо ПОЛЬЗОВАТЕЛЬ требуется указать наименование используемого компьютера.

Что такое сертификат ЭЦП и зачем он нужен мы рассказали в нашей статье.

Для корректной работы с электронной подписью (ЭП, ранее — ЭЦП) достаточно соблюсти четыре условия. Во-первых, приобрести средства ЭП в удостоверяющем центре (УЦ). Во-вторых, установить лицензионное средство криптозащиты (СКЗИ, криптопровайдер). В-третьих, загрузить на рабочее место личный, промежуточный и корневой сертификаты. И, в-четвертых, настроить браузер для подписания электронных файлов на веб-порталах. Если хотя бы одно из условий не соблюдено, в процессе использования ЭП возникают различные ошибки: КриптоПро не видит ключ, недействительный сертификат, отсутствие ключа в хранилище и другие. Самые распространенные сбои и способы их устранения рассмотрим в статье.

Поможем получить электронную подпись. Установим и настроим за 1 час.

Оставьте заявку и получите консультацию.

Почему КриптоПро не видит ключ ЭЦП

КриптоПро CSP — самый популярный криптографический софт на российском рынке. Большинство торговых площадок и автоматизированных госсистем работают только с этим криптопровайдером. Программное обеспечение распространяется на безвозмездной основе разработчиком и через дистрибьюторскую сеть, а за лицензию придется платить. При покупке квалифицированной ЭП (КЭП) клиенты получают набор средств:

- закрытый и открытый ключи;

- сертификат ключа проверки электронной подписи (СКПЭП, СЭП) — привязан к открытому ключу;

- физический носитель, на который записываются все перечисленные средства.

Каждый раз, когда владельцу СЭП нужно подписать цифровой файл, он подключает USB-носитель к ПК и вводит пароль (двухфакторная идентификация). Возможен и другой путь — записать все компоненты в реестр ПК и пользоваться ими без физического криптоключа. Второй способ не рекомендован, так как считается небезопасным.

В работе с ЭП возникают такие ситуации, когда пользователь пытается заверить документ в интернете или в специальном приложении, открывает список ключей и не видит СЭП. Проблема может быть спровоцирована следующими факторами:

| Ошибка | Решение |

| Не подключен носитель | Подсоединить токен к ПК через USB-порт (об успешном подключении свидетельствует зеленый индикатор на флешке) |

| Не установлено СКЗИ | Установить криптопровайдер, следуя инструкции |

| Не установлен драйвер носителя | Чтобы компьютер «увидел» устройство, нужно установить специальную утилиту. Как правило, она предоставляется удостоверяющим центром при выдаче подписи. Руководство по инсталляции можно найти на портале разработчика |

| На ПК не загружены сертификаты | Установить корневой, промежуточный и личный сертификаты (как это сделать, рассмотрим далее) |

| Не установлен плагин для браузера | Скачать ПО на сайте www.cryptopro.ru |

Ошибка КриптоПро «0x80090008»: указан неправильный алгоритм

Если версия CryptoPro не соответствует новым условиям сдачи отчетности, пользователь увидит на экране уведомление с кодом ошибки «0x80090008». Это значит, что на ПК установлен устаревший релиз программы, и его необходимо обновить. Для начала проверьте сертификат:

- В меню «Пуск» выберите пункт «Все программы» → «КриптоПро».

- Откройте «КриптоПро CSP сервис» и выберите команду «Протестировать».

- Нажмите кнопку «По сертификату» и укажите нужный файл.

При наличии ошибки в СЭП система на нее укажет.

Удаление программы

Если никаких проблем не обнаружено, ошибку неправильного алгоритма поможет устранить переустановка СКЗИ:

- Найти криптопровайдер через «Пуск».

- Выбрать команду «Удалить».

- Перезагрузить ПК.

Чтобы новая программа работала корректно, перед установкой требуется удалить все следы старой версии с помощью фирменной утилиты cspclean от CryptoPro:

- Запустить файл cspclean.exe на рабочем столе.

- Подтвердить удаление продукта клавишей «ДА».

- Перезагрузить компьютер.

Контейнеры, сохраненные в реестре, удалятся автоматически.

Установка актуального релиза

Дистрибутивы для скачивания СКЗИ размещены в разделе «Продукты» и доступны для скачивания всем авторизованным пользователям. Создание ЛК занимает не более 5 минут:

- Нажмите кнопку «Регистрация».

- Введите личные данные и подтвердите согласие на доступ к персональной информации.

В каталоге продуктов выберите версию криптопровайдера с учетом ОС, загрузите установщик на ПК, запустите его и следуйте подсказкам. При установке ПО требуется указать серийный номер лицензии (если срок действия еще не истек). Эту информацию можно уточнить в приложении к договору.

По отзывам пользователей, переустановка ПК почти всегда помогает в устранении ошибки «0x80090008». Если проблема не решена, рекомендуется написать в техподдержку разработчика или обратиться к официальному дистрибьютору, у которого вы купили лицензию.

КриптоПро вставлен другой носитель: как исправить

Ошибка «Вставьте ключевой носитель» или «Вставлен другой носитель» возникает при попытке подписания электронного документа. Сначала следует убедиться, что USB-токен с сертификатом подключен к ПК (в качестве носителя используются защищенные криптоключи или обычные флешки). Токен должен соответствовать сертификату. Если носитель подсоединен к ПК, но сообщение об ошибке все равно появляется, следует переустановить сертификат через CryptoPro:

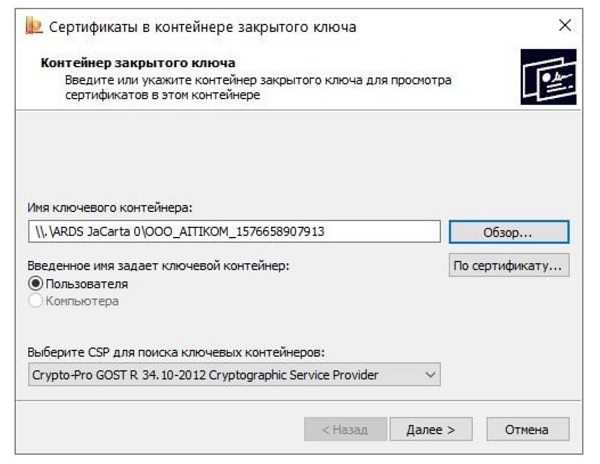

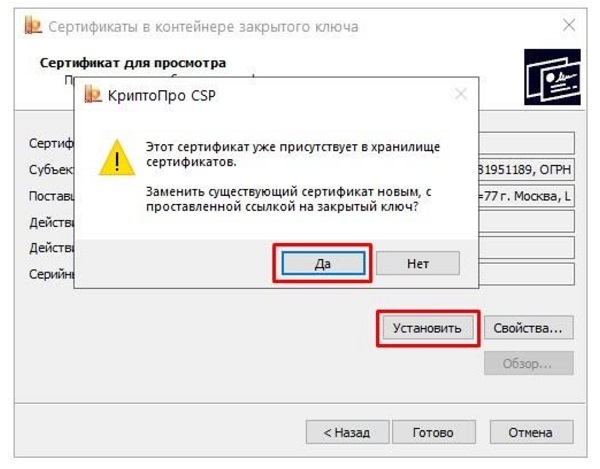

- Открыть меню «Пуск» → «Панель управления» → «КриптоПро CSP».

- Зайти во вкладку «Сервис» → «Посмотреть сертификаты в контейнере» → «Обзор».

- Выбрать из списка ключевой контейнер, нажать ОК и «Далее».

- Нажать «Установить». Если появится предупреждение о том, что сертификат уже присутствует в хранилище, дать согласие на его замену.

- Дождаться загрузки сертификата в хранилище «Личное» и нажать ОК.

После переустановки рекомендуется перезагрузить ПК. Для первичной инсталляции СКПЭП применим аналогичный алгоритм действий.

Мы готовы помочь!

Задайте свой вопрос специалисту в конце статьи. Отвечаем быстро и по существу. К комментариям

Недостаточно прав для выполнения операции в КриптоПро

Ошибка сопровождается уведомлением «У компонента недостаточно прав для доступа к сертификатам». Чаще всего возникает в двух ситуациях:

- При попытке авторизоваться в ЛК, например, на портале контролирующего органа, куда нужно отправить отчет (при нажатии на пиктограмму «Вход по сертификату»).

- При проверке КЭП (при нажатии кнопки «Проверить» в разделе «Помощь»).

Если система уведомила пользователя, что у него недостаточно прав для выполнения операции в КриптоПро, проблема может иметь следующие причины:

- не установлен КриптоПро ЭЦП Browser plug-in 2.0 (или стоит его старая сборка);

- сайт, куда пытается войти клиент, не добавлен в каталог доверенных (надежных) ресурсов.

Browser plug-in — обязательный компонент для применения ЭП на веб-страницах. Он расширяет возможности криптопровайдера, позволяет формировать и проверять электронную подпись на интернет-ресурсах. Без этой программы, КриптоПро не сможет связаться с веб-страницей и реализовать на ней функции КЭП. Пользователи ничего не платят за этот модуль, он размещен в свободном доступе на сайте и совместим с любыми операционными системами. Как установить:

- Сохранить дистрибутив cadesplugin.exe.

- Запустить инсталляцию, кликнув по значку установщика.

- Разрешить программе внесение изменений клавишей «Да».

Появится уведомление об успешном результате. Нажмите ОК и перезагрузите браузер, чтобы коррективы вступили в силу.

Для работы с сертификатом ЭП рекомендуется использовать браузер Microsoft Internet Explorer (MIE) — для него не требуются дополнительные настройки. На завершающем этапе необходимо добавить сайт в список доверенных:

- Через меню «Пуск» (CTRL+ESC) найти продукт КриптоПро CSP.

- Зайти в настройки плагина ЭЦП Browser.

- В разделе «Список доверенных узлов» ввести адреса всех ресурсов, принимающих ваш сертификат.

Если после перезагрузки ПК проблема не решена, рекомендуется удалить плагин и выполнить повторную инсталляцию.

Подберем подходящий вид электронной подписи для вашего бизнеса за 5 минут!

Оставьте заявку и получите консультацию.

Ошибка исполнения функции при подписании ЭЦП

Ошибка свидетельствует об отсутствии лицензии на продукт КриптоПро CSP. Зачастую она возникает при попытке подписать документ на торговых площадках или в информационных системах (ЕГАИС, ЖКХ, Росреестр, Госуслуги и др.).

Лицензия на криптопровайдер может быть привязана к АРМ или встроена в сертификат ЭП. В первом случае необходимо убедиться, что лицензия введена на рабочем ПК и актуальна. Срок действия можно уточнить на вкладке «Общее» в меню запущенного криптопровайдера. Если он истек, необходимо обратиться к разработчику или официальному дистрибьютору для продления или покупки новой лицензии. Во втором случае ошибка исполнения функции при подписании ЭЦП возникает при отсутствии установленного на ПК сертификата.

Ошибка при проверке цепочки сертификатов в КриптоПро

Юридически значимую документацию можно заверить электронной подписью только в том случае, если СКЗИ подтвердит надежность (доверенность) сертификата. Для этого программа проверяет цепочку сертификации (ЦС), состоящую из таких элементов:

- корневой сертификат от Минкомсвязи (начальное звено цепи), выданный УЦ;

- промежуточный сертификат УЦ (ПС);

- СКПЭП.

Правильно построенная ЦС подтверждает, что СКПЭП (конечное звено) имеет доверенный путь (от Минкомсвязи к УЦ, от УЦ к пользователю). Ошибка при проверке цепочки сертификатов в КриптоПро свидетельствует о том, что минимум один элемент в этой системе искажен. ЭП при этом считается недействительной и не принимается для подписания файлов.

| Причина | Решение |

| Один из сертификатов поврежден или некорректно установлен | Переустановить сертификат |

| Неправильно установлено СКЗИ (или стоит устаревшая версия) | Удалить и заново установить программу |

| Устаревшая версия веб-браузера | Обновить браузер |

| На ПК не актуализированы дата и время | Указать в настройках компьютера правильные значения |

На первой причине остановимся подробнее. Чтобы проверить состояние ЦС, откройте папку криптопровайдера, выберите раздел «Сертификаты» → «Личное». Если цепочка нарушена, во вкладке «Общее» будет сообщение о том, что СКПЭП не удалось проверить на надежность.

Устранение сбоя следует начинать с верхнего звена (КС). Файл предоставляется клиенту в удостоверяющем центре вместе с остальными средствами: ключи, СКПЭП, промежуточный сертификат и физический носитель. Кроме того, его можно скачать бесплатно на сайте Казначейства (КС для всех одинаковый). Как загрузить КС:

- Открыть документ от Минкомсвязи на компьютере.

- В разделе «Общее» выбрать команду установки.

- Установить галочку напротив пункта «Поместить в хранилище».

- Из списка выбрать папку «Доверенные корневые центры».

- Нажать «Далее» — появится уведомление об успешном импорте.

По завершении процедуры рекомендуется перезагрузить ПК. Если сбой не устранен, переходим к промежуточному компоненту. При утере ПС его можно загрузить с официального сайта УЦ. Процесс установки такой же, как и для КС, но в качестве хранилища должно быть указано «Промежуточные центры».

После перезагрузки ПК снова зайдите в папку «Личное» и откройте СКПЭП. Если во вкладке «Путь сертификации» будет статус «Сертификат действителен» — ошибка устранена.

Электронная подпись описи содержания пакета недействительна

Одной КЭП можно сразу заверить несколько файлов. В одном письме адресат может отправлять комплект документации и отдельно к нему опись, где перечислены все файлы. Перечень документов тоже нужно визировать ЭП.

Если при попытке заверить ведомость пользователь увидит сообщение о недействительности сертификата, значит подписать основной комплект тоже не удастся. Эта ошибка распространяется на все типы файлов, а не на какой-то конкретный документ.

Причина сбоя — нарушение доверенной цепочки, о которой было сказано ранее. В первую очередь следует проверить наличие и корректность КС и ПС. Если они установлены, удалите эти файлы и загрузите снова.

Проблемы с браузером

Для заверки электронных файлов в интернете разработчик СКЗИ рекомендует использовать встроенный веб-обозреватель MIE. Но даже с ним бывают сбои. Если это произошло, зайдите в браузер под ролью администратора:

- Кликните по значку браузера на рабочем столе.

- В контекстном меню выберите соответствующую роль.

Чтобы всякий раз не предпринимать лишние действия, в настройках можно задать автоматический доступ под нужными правами. Неактуальную версию браузера необходимо обновить до последнего релиза. Также следует отключить антивирусные программы, так как многие из них блокируют работу СКЗИ, воспринимая как вредоносное ПО.

Не работает служба инициализации

Если работа сервиса инициализации Crypto Pro приостановлена, СКПЭП тоже не будет работать. Запустите командную строку клавишами Win+R:

- Введите команду services.msc.

- В разделе «Службы» выберите «Службу инициализации» и проверьте в свойствах ее активность.

Если сервис отключен, запустите его и нажмите ОК. После перезапуска ПК электронная подпись должна снова работать корректно.

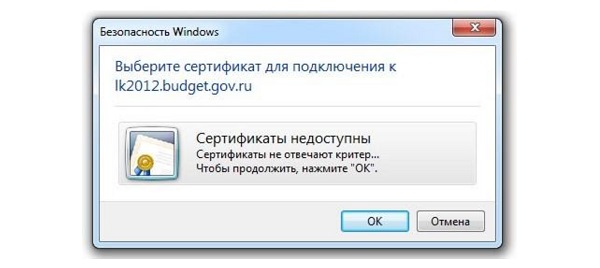

Сертификаты не отвечают критериям КриптоПро

Ошибка всплывает при попытке авторизоваться в информационной госсистеме (например, «Электронный Бюджет» и др.). Пользователь видит сообщение следующего содержания:

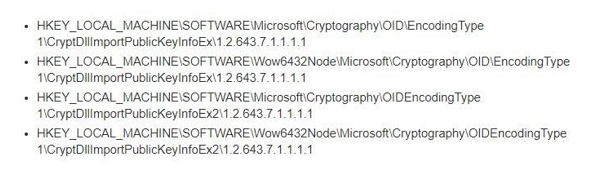

Первый способ устранения сбоя — «снести» СКЗИ и поставить заново, как описано выше. Если это вариант не сработал, значит проблема кроется в неправильном формировании ЦС. Рассмотрим на примере. Отправитель зашел в СКПЭП и в подразделе «Общее» увидел статус «Недостаточно информации для проверки этого сертификата». В первую очередь рекомендуется проверить наличие корневого сертификата в цепочке и при его отсутствии выполнить установку (алгоритм описан ранее). Если этот метод не помог, на форуме разработчика приводится еще один способ: от имени администратора вызвать «Пуск» → «Выполнить» → «regedit». Далее необходимо удалить ветки:

Не все бывают в наличии, поэтому удаляйте те, что есть. Процедура не вредит системе и сохраненным файлам, но помогает не в каждом случае (обычно ошибку удается устранить при установке корневого сертификата).

«1С-ЭДО» не видит КриптоПро CSP

«1С-ЭДО» — программа для обмена электронными документами, интегрированная в учетную базу «1С». Сервис позволяет удаленно взаимодействовать с контрагентами и отправлять отчетность в надзорные органы (ФНС, ПФР, ФСС, Росстат и др.). Чтобы документы приобрели юридическую силу, их необходимо заверить квалифицированной ЭП. Если сервис «1С-ЭДО» «не видит» ключ в КриптоПро CSP, рекомендованы следующие действия:

- проверить, установлена ли на компьютере актуальная версия криптопровайдера;

- при наличии СКЗИ уточнить, соответствует ли оно той программе, которая была указана в настройках обмена с «1С».

Как проверить настройки криптопровайдера:

- Запустить сервис «1С-ЭДО».

- Перейти в раздел «Отчеты» → «Регламентированные отчеты».

- Нажать кнопку «Настройки».

- В подразделе «Документооборот с контролирующими органами» нажать кнопку «Здесь».

Если в поле «Криптопровайдер» указана не та программа, которая установлена на ПК (например, VipNet), поменяйте ее в настройках и сохраните клавишей ОК. Для правильной работы сервиса ЭДО рекомендуется использовать на одном АРМ только один из сертифицированных провайдеров.

Оформим электронную подпись для вашего бизнеса. Установим и настроим в день подачи заявки!

Оставьте заявку и получите консультацию в течение 5 минут.

Оцените, насколько полезна была информация в статье?

Наш каталог продукции

У нас Вы найдете широкий ассортимент товаров в сегментах

кассового, торгового, весового, банковского и офисного оборудования.

Посмотреть весь каталог

Как исправить ошибку Adobe Reader 14 в Windows 10

Ошибка Adobe Reader 14 – это сообщение об ошибке, которое появляется у некоторых пользователей при попытке открыть документы PDF. Полное сообщение об ошибке гласит: При открытии этого документа произошла ошибка. При чтении этого документа возникла проблема (14).

Следовательно, пользователи не могут открывать PDF-файлы в AR, когда появляется это сообщение об ошибке. Вот несколько решений, которые могут исправить ошибку Adobe Reader 14.

Решено: ошибка Adobe Acrobat Reader 14

1. Обновите Adobe Reader

Ошибка Adobe Reader 14 часто возникает из-за устаревшего программного обеспечения Adobe. Документы PDF, созданные с использованием новейшего программного обеспечения Adobe, не всегда открываются в более ранних версиях AR. Таким образом, обновление программного обеспечения AR до последней версии, вероятно, решит проблему, если появятся доступные обновления.

Вы можете проверить наличие обновлений, открыв Adobe Reader и нажав Справка > Проверить обновления . Это откроет окно обновления, из которого вы можете обновить программное обеспечение. Вы также можете получить самую последнюю версию AR, нажав Установить сейчас на этой веб-странице.

- СВЯЗАННЫЕ: ИСПРАВЛЕНИЕ: не удается установить Adobe Reader на ПК с Windows

2. Восстановите PDF-файл

Сообщение об ошибке Adobe Reader 14 также может появиться, если файл PDF каким-либо образом поврежден. Таким образом, вам может понадобиться восстановить файл, чтобы открыть его. Вы можете восстановить PDF документы с помощью программного обеспечения DataNumen PDF. Кроме того, следуйте приведенным ниже инструкциям, чтобы восстановить документ PDF с помощью PDFaid.com.

- Сначала нажмите здесь, чтобы открыть веб-утилиту PDFaid.com в вашем браузере.

- Нажмите кнопку Выберите файл PDF на этой странице.

- Затем выберите документ, который не открывается в Adobe Reader.

- Вы можете ввести некоторые дополнительные свойства PDF в текстовые поля.

- Нажмите Восстановить PDF , чтобы восстановить документ.

- Затем нажмите Загрузить PDF , чтобы сохранить восстановленный документ.

3. Извлечение страниц из PDF

Некоторые пользователи подтвердили, что извлечение страниц из документов PDF может исправить ошибку Adobe Reader 14. Затем вам нужно будет открыть страницы отдельно в Adobe Reader после их извлечения. Вот как вы можете извлечь страницы из PDF-файлов с помощью Sejda PDF Extractor.

- Нажмите здесь, чтобы открыть Sejda PDF Extractor в браузере.

- Нажмите кнопку Загрузить файлы PDF , чтобы выбрать документ на жестком диске.

- Или вы можете нажать на маленькую стрелку, чтобы выбрать файл из Google Drive или Dropbox.

- Затем выберите страницы для извлечения из документа, щелкнув по их миниатюрным изображениям.

- Нажмите кнопку Извлечь страницы .

- Затем откроется окно, из которого вы можете нажать Загрузить , чтобы сохранить извлеченный PDF-файл.

- СВЯЗАННЫЕ: полное исправление: ошибка Adobe 16 в Windows 10, 8.1, 7

4. Откройте PDF с альтернативным программным обеспечением

Это разрешение может быть не совсем исправлено, но существует множество альтернатив Adobe Reader. Документ может открыться нормально в альтернативном программном обеспечении PDF и браузерах, таких как Edge. Foxit Reader – это бесплатная альтернатива, с которой вы можете открывать PDF документы. Нажмите кнопку Free Foxit Reader на этой веб-странице, чтобы проверить это.

Универсальное программное обеспечение для открытия файлов (НЛО) также открывает широкий спектр файлов. Таким образом, универсальный просмотрщик файлов может также открыть документ PDF, который нельзя открыть в AR. Это руководство по программному обеспечению содержит дополнительную информацию о НЛО.

Некоторые из этих разрешений, вероятно, исправят ошибку Adobe Reader 14, чтобы вы могли открыть PDF. Некоторые из советов в этой статье могут также исправить документы PDF, которые не открываются в программном обеспечении Adobe.

Я работаю над захватом вызовов postscript к show и сохранением текущего шрифта и размера шрифта для вывода в текстовых объектах pdf.

Но identify выдает ошибку:

И вывод ghostscript не дает мне подробностей, необходимых для понимания проблемы:

Может ли кто-нибудь помочь мне понять, в чем проблема с файлом pdf, который я печатаю?

1 ответ

В PDF-файле есть ряд ошибок. В зависимости от рассматриваемого средства просмотра PDF требуется исправить меньшее или большее их подмножество, чтобы разрешить отображение PDF должным образом.

Потоки содержимого страницы

Содержимое потоков содержимого страницы выглядит так:

Ошибка здесь в инструкции по выбору шрифта:

Операнд имени шрифта F1 задается не как объект имени PDF (распознается по ведущей косой черте), а как некоторый общий литерал, обычно зарезервированный для операторов инструкций.

(Кстати, эти структуры потока контента излишне раздуты, большинство отдельных текстовых объектов рисуют от одного до трех глифов и имеют (всегда идентичные) собственные инструкции по выбору шрифта. Это не ошибка как таковая, но совершенно ненужная)

Кроме того, как уже указывалось в @ usr2564301, длина потока, похоже, уменьшилась на 1.

Ресурсы шрифтов

Ресурсы шрифтов выглядят так:

Прежде всего, проблема в том, что там: как уже указывалось в @KenS, правильное написание — Подтип , а не Подтип .

Есть еще одна проблема в том, чего там нет : поэтому словари ресурсов коротких шрифтов до PDF 1.7 были разрешены только для стандартных 14 шрифтов, а для PDF 2.0 больше не разрешены. Поскольку Palatino-Roman явно не является стандартным 14 шрифтом, ресурс в любом случае неполный.

Согласно Таблице 109 — Записи в словаре шрифтов Типа 1 в ISO 32000-2,

- Тип , Подтип и BaseFont являются обязательными ,

- FirstChar , LastChar , Ширина и FontDescriptor являются обязательными, но в PDF 1.0–1.7 необязательны для стандартные 14 шрифтов ,

- Имяобязательно в PDF 1.0, необязательно в PDF 1.1–1.7, не рекомендуется в PDF 2.0 и

- Кодировка и ToUnicode всегда Необязательны .

В зависимости от используемой вами программы просмотра PDF-файлов требования, вероятно, будут казаться более мягкими, но любой обработчик PDF-файлов может обоснованно отклонить ваши PDF-файлы, если вы не выполните требования спецификации.

Перекрестные ссылки

@ usr2564301 также упоминает, что многие записи таблицы перекрестных ссылок (а также ссылка на начало самой таблицы перекрестных ссылок) отключены на 1.

На самом деле они указывают не на литерал номер объекта / xref , а на пробел перед ним. Поскольку перед числом / литералом следует игнорировать только пробелы, многие обработчики PDF этого не заметят.

3 способа как восстановить поврежденный PDF файл

Как восстановить неисправный документ Adobe Acrobat / Adobe Reader

Документы формата Adobe Reader / Acrobat с расширением *.pdf являются наиболее распространенными на текущий момент. Документ Acrobat, как и любой иной файл, может быть поврежден. Например, при попытке открыть документ с помощью Acrobat или Reader могут появиться различные сообщения об ошибках. Как результат документ прочитать не удается.

Наиболее частой причиной возникновения таких ошибок являет некорректная работа различного программного обеспечения: браузеров, почтовых программ, операционной системы, антивируса, firewall’ов и прочего.

Простые способы решения этой проблемы:

- скачать документ из первоисточника заново

- восстановить копию документа из резервной копии

- восстановить предыдущую версию файла с документом

Если этими способами исправить файл с документом не получается, то компания Adobe, к сожалению, не приводит точного руководства для исправления PDF файлов. Изучение форума https://forums.adobe.com/ не дает прямого ответа, но специалисты предлагают следующие варианты восстановления неисправных *.PDF файлов:

- Извлечение текста из *.PDF файла вручную

- Восстановление неисправного PDF файла с помощью специального онлайн-сервиса

- Восстановление некорректного PDF файла с помощью специальной утилиты

Необходимо последовательно попробовать каждый из этих вариантов восстановления некорректных PDF файлов.

Извлечение текста из *.PDF файла вручную

Если важно и достаточно восстановить только текст из поврежденного PDF файла, то воспользуйтесь каким-либо удобным текстовым редактором, например Notepad++ и откройте с помощью него поврежденный документ. Вы увидите смесь кода Post Script, текста и наборов нечитаемых символов, как в фильме «Матрица». Потом необходимо визуально выделять блоки с текстом в файле и копировать эти блоки в новый текстовый файл. Это будет долгая и кропотливая работа которая позволит извлечь текст из документа Acrobat. Табличные данные, графика и форматирование текста в этом случае восстановить не удастся.

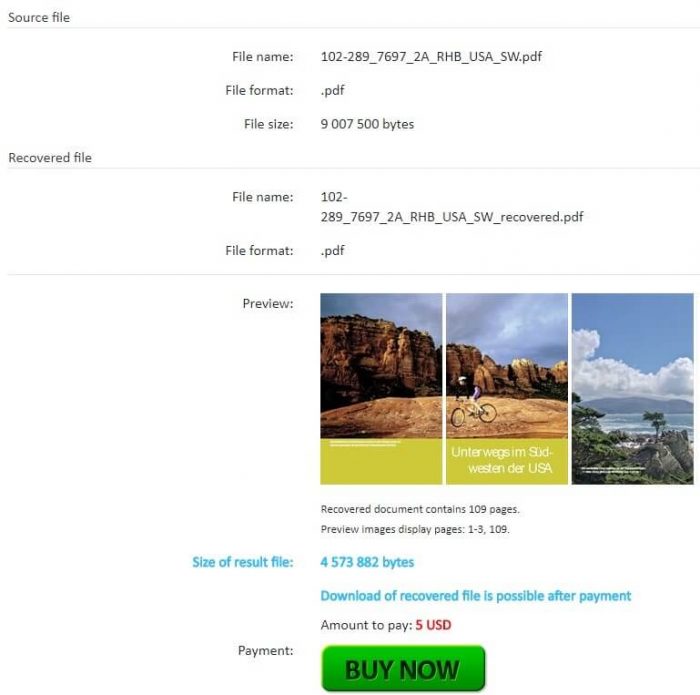

Восстановление неисправного PDF файла с помощью специального онлайн-сервиса

Самый простой, удобный и доступный по цене сервис онлайн-восстановления PDF файлов размещается тут: https://onlinefilerepair.com/ru/pdf

От клиента сервиса требуется:

- выбрать один *.PDF файл, загружаемый на сервис.

- ввести адрес email.

- ввести с картинки символы captcha.

После нажатия на ссылку «Отправить файл для восстановления» браузер передаст выбранный файл на онлайн-сервис. Сервис начнет анализ и обработку закачанного файла Acrobat немедленно. Если документ Acrobat удалось отремонтировать, то будут представлены скриншоты восстановленных страниц, размеры исходного и конечного файла:

После оплаты $5 за файл размером до 100Мб пользователь получает ссылку на скачивание восстановленного PDF документа Adobe Acrobat / Adobe Reader.

Сервис универсален и работает со всеми операционными системами (Windows, MacOS, iOS, Android) и со всеми видами устройств (компьютер, планшет, телефон).

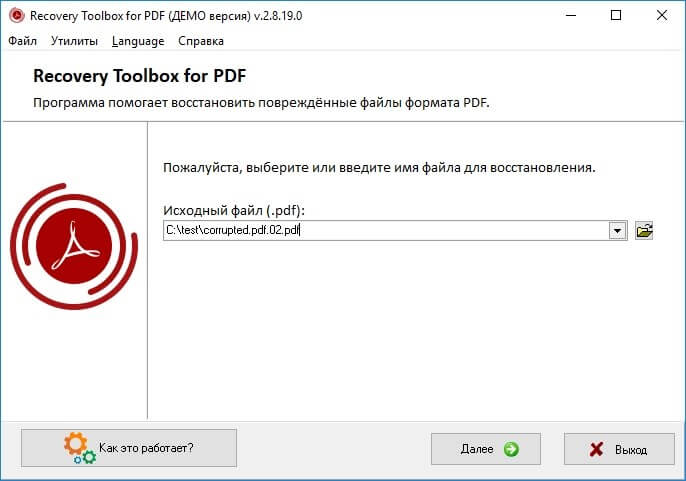

Восстановление некорректного PDF файла с помощью специальной утилиты

Наиболее распространенной и известной утилитой, предназначенной для лечения неисправных документов Acrobat/Reader, является Recovery Toolbox for PDF (https://pdf.recoverytoolbox.com/ru/). Программная утилита может работать только в операционной системе Windows и стоит от $27. Количество, а также размеры восстанавливаемых файлов не ограничены. У программы нет предварительного просмотра страниц из исправленного PDF документа. В ДЕМО режиме возможно сохранение на диск всего несколько страниц из большого документа Adobe Reader.

Работа с Recovery Toolbox for PDF очень проста и понятна, так как это обычный пошаговый помощник. Требуется только:

- Ввести некорректный *.pdf файл на диске

- Ввести имя нового PDF файла, куда будут сохранены восстановленные страницы

- Выбрать версию нового PDF файла из списка

Примечание: Recovery Toolbox for PDF работает только на компьютерах с Windows.

Наиболее универсальный способ восстановления любого документа Acrobat это онлайн-сервис https://onlinefilerepair.com/ru/pdf. Если поврежденный документ нельзя передавать третьим лицам или у вас много некорректных документов для исправления, то Recovery Toolbox for PDF будет более оптимальным решением.

Примечание: PDF (Portable Document Format) вероятно наиболее массовый формат для документа т.к. он поддерживается всеми ОС, более безопасный, файл документа Acrobat трудно изменить, а также файл Acrobat документа можно защитить паролем и водяными знаками.

В системе Secret Net информационная безопасность компьютеров обеспечивается механизмами защиты. Механизм защиты — совокупность настраиваемых программных средств, разграничивающих доступ к информационным ресурсам, а также осуществляющих контроль действий пользователей и регистрацию событий, связанных с информационной безопасностью.

Функции администратора безопасности

Функциональные возможности Secret Net позволяют администратору безопасности решать следующие задачи:

- усилить защиту от несанкционированного входа в систему;

- разграничить доступ пользователей к информационным ресурсам на основе принципов избирательного и полномочного управления доступом и замкнутой программной среды;

- контролировать и предотвращать несанкционированное изменение целостности ресурсов;

- контролировать вывод документов на печать;

- контролировать аппаратную конфигурацию защищаемых компьютеров и предотвращать попытки ее несанкционированного изменения;

- загружать системные журналы для просмотра сведений о событиях, произошедших на защищаемых компьютерах;

- не допускать восстановление информации, содержавшейся в удаленных файлах;

- управлять доступом пользователей к сетевым интерфейсам компьютеров.

Для решения перечисленных и других задач администратор безопасности использует средства системы Secret Net и операционной системы (ОС) Windows.

Основными функциями администратора безопасности являются:

- настройка механизмов защиты, гарантирующая требуемый уровень безопасности ресурсов компьютеров;

- контроль выполняемых пользователями действий с целью предотвращения нарушений информационной безопасности.

Параметры механизмов защиты и средства управления

Параметры механизмов защиты Secret Net в зависимости от места их хранения в системе и способа доступа к ним можно разделить на следующие группы:

- параметры объектов групповой политики;

- параметры пользователей;

- атрибуты ресурсов;

- параметры механизмов контроля целостности (КЦ) и замкнутой программной среды (ЗПС).

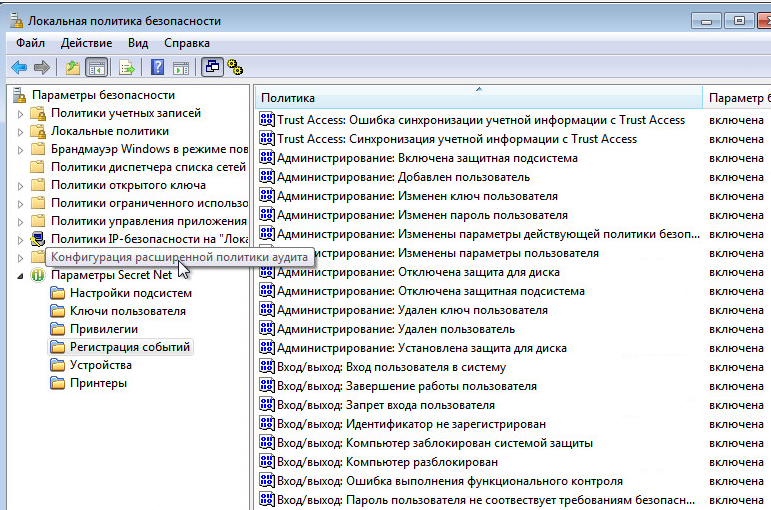

Описание параметров объектов групповой политики

К общим параметрам безопасности ОС Windows добавляются параметры Secret Net. Эти параметры применяются на компьютере средствами групповых политик и действуют в рамках локальной политики безопасности. В системе Secret Net предусмотрены возможности настройки параметров групповых политик в стандартных оснастках ОС Windows и в программе оперативного управления.

В стандартных оснастках ОС Windows параметры Secret Net представлены в узле «Параметры безопасности» иерархии узлов групповой политики.

Для просмотра и изменения параметров в стандартных оснастках ОС Windows:

- Вызовите оснастку «Локальная политика безопасности», нажать кнопку «Пуск» и в меню вызова программ выбрать команду «Код Безопасности | Secret Net | Локальная политика безопасности»

- Перейдите к разделу » Параметры безопасности | Параметры Secret Net».

По умолчанию раздел «Параметры Secret Net» содержит следующие группы параметров:

| Группа | Назначение |

| Настройки подсистем | Управление режимами работы механизма защиты входа в систему.

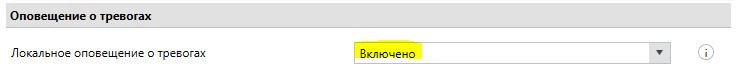

Управление режимами работы механизмов полномочного управления доступом и контроля печати. Настройка параметров хранения локального журнала Secret Net. Управление механизмом затирания удаляемой информации. Управление механизмом теневого копирования. Управление перенаправлением локальных устройств и ресурсов для терминальных подключений. Управление режимом локального оповещения о событиях НСД. |

| Ключи пользователя | Настройка параметров ключей для усиленной аутентификации пользователей.

Управление привилегиями пользователей в системе Secret Net: • для работы с локальным журналом Secret Net; • для работы в условиях замкнутой программной среды; • для изменения прав доступа к каталогам и файлам в механизме дискреционного управления доступом. |

| Регистрация

событий |

Настройка перечня событий, регистрируемых системой Secret Net. |

| Устройства | Управление параметрами контроля подключения и изменения

устройств и правами доступа к устройствам. |

| Принтеры | Управление параметрами использования принтеров |

Параметры настройки системы могут быть сгруппированы по принадлежности к защитным механизмам. Переключение режима группировки параметров осуществляется с помощью специальных кнопок панели инструментов или команд в меню «Вид» («По группам» и «По подсистемам»).

Для настройки параметров объектов политик безопасности:

- Вызовите оснастку для управления параметрами объектов групповой политики и перейдите к разделу «Параметры безопасности | Параметры Secret Net».

- Выберите папку «Настройки подсистем».

- Вызовите контекстное меню для нужного параметра (см. таблицу ниже) и выберите в нем команду «Свойства».

На экране появится диалог настройки параметра.

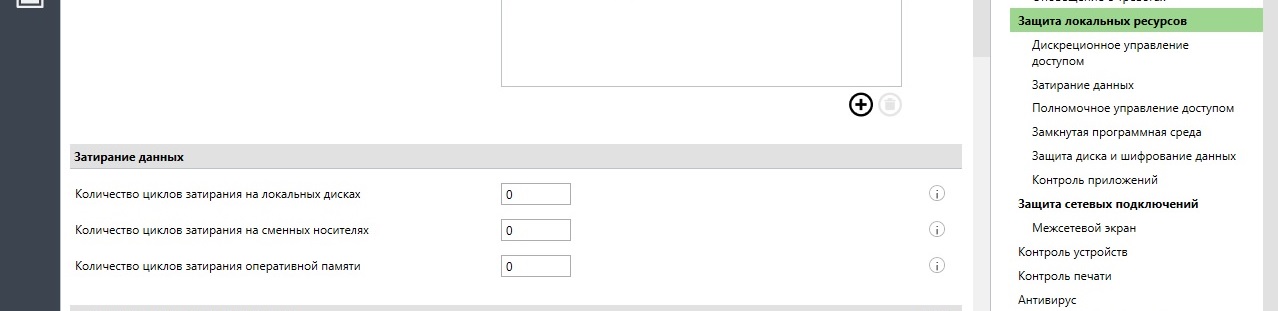

Настройте параметры безопасности согласно приведенной таблице:

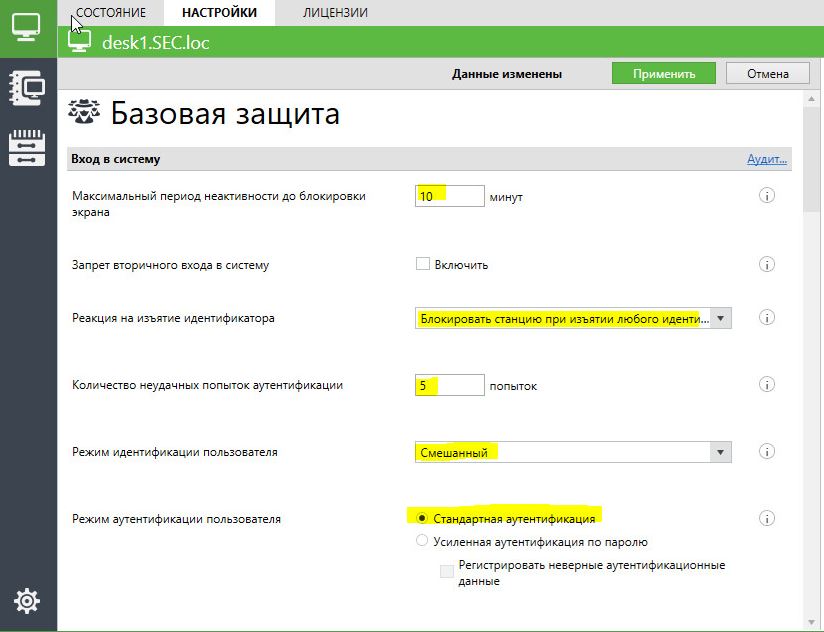

| Политика | Параметр безопасности |

| Администрирование: локальное оповещение об НСД | включено |

| Вход в систему: Запрет вторичного входа в систему | отключен |

| Вход в систему: количество неудачных попыток аутентификации | 5 |

| Вход в систему: Максимальный период неактивности до блокировки экрана | 10 минут |

| Реакция на изъятие идентификатора | нет |

| Вход в систему: Режим аутентификации пользователя | стандартная аутентификация |

| Вход в систему: Режим идентификации пользователя | смешанный |

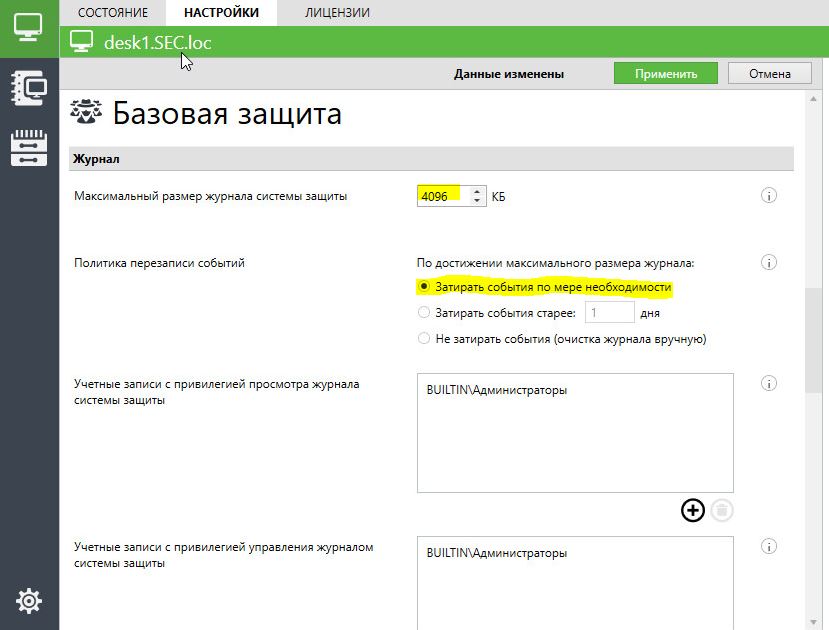

| Журнал: максимальный размер журнала системы защиты | 4096 кБ |

| Журнал: политика перезаписи событий | затирать при необходимости |

| Затирание данных: Количество циклов затирания конфиденциальной информации | 3 |

| Затирание данных: Количество циклов затирания на локальных дисках | 3 |

| Затирание данных: затирания на сменных носителях | 3 |

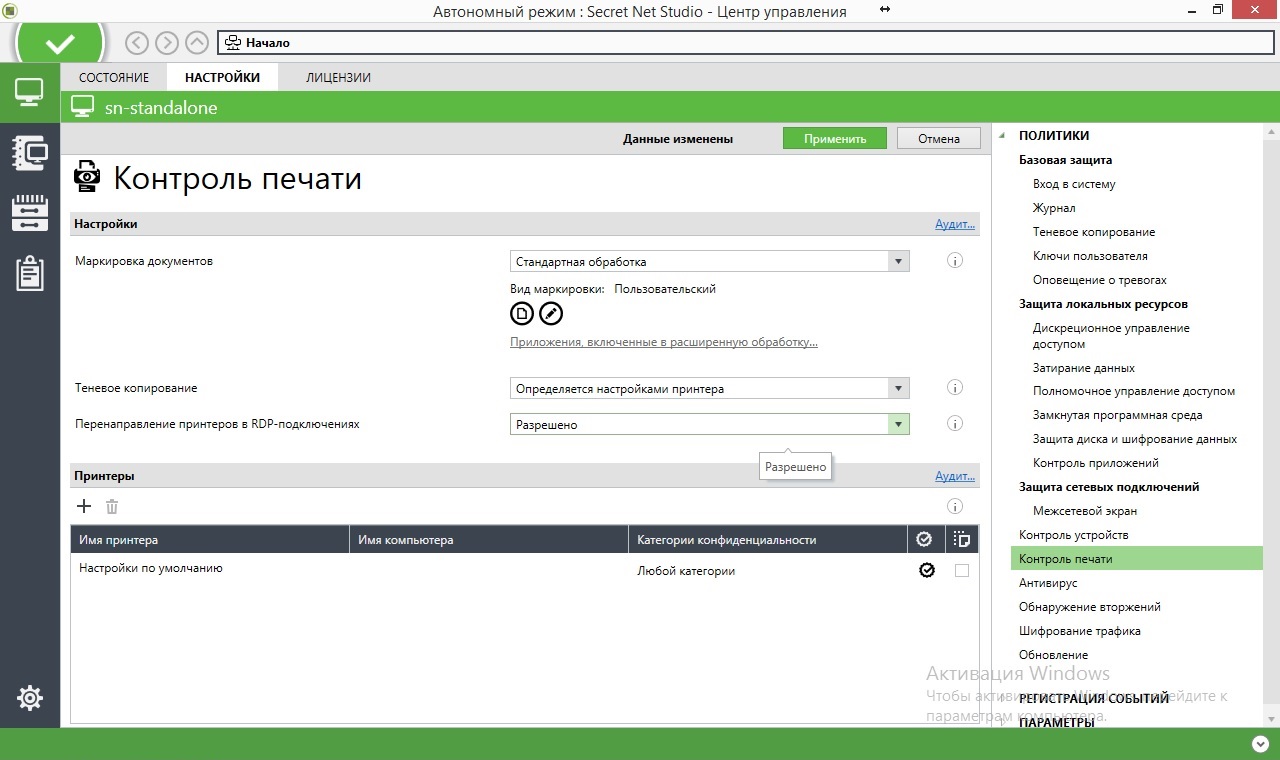

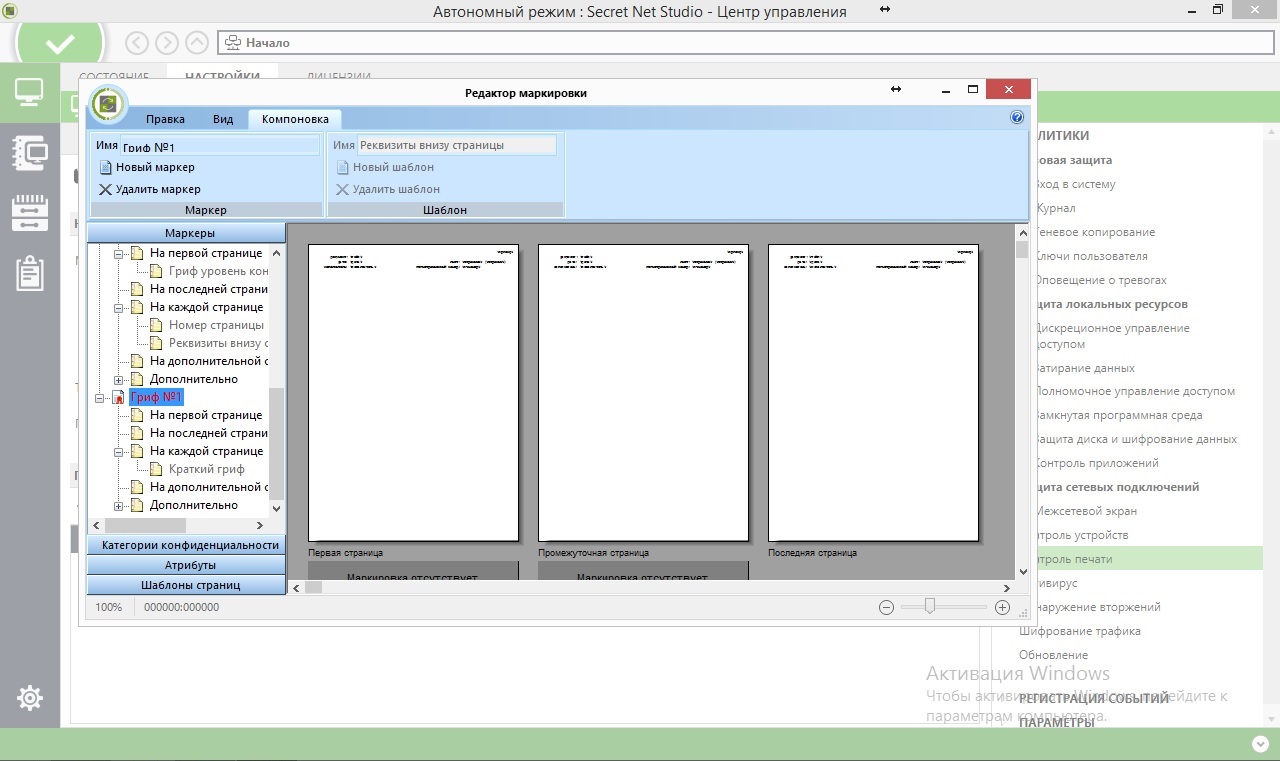

| Контроль печати: Маркировка документов | стандартная обработка |

| Контроль печати: Перенаправление принтеров в RDP-подключениях | запрещено |

| Контроль печати: теневое копирование | определяется настройками принтера |

| Контроль приложений: Режим аудита | аудит пользовательских приложений |

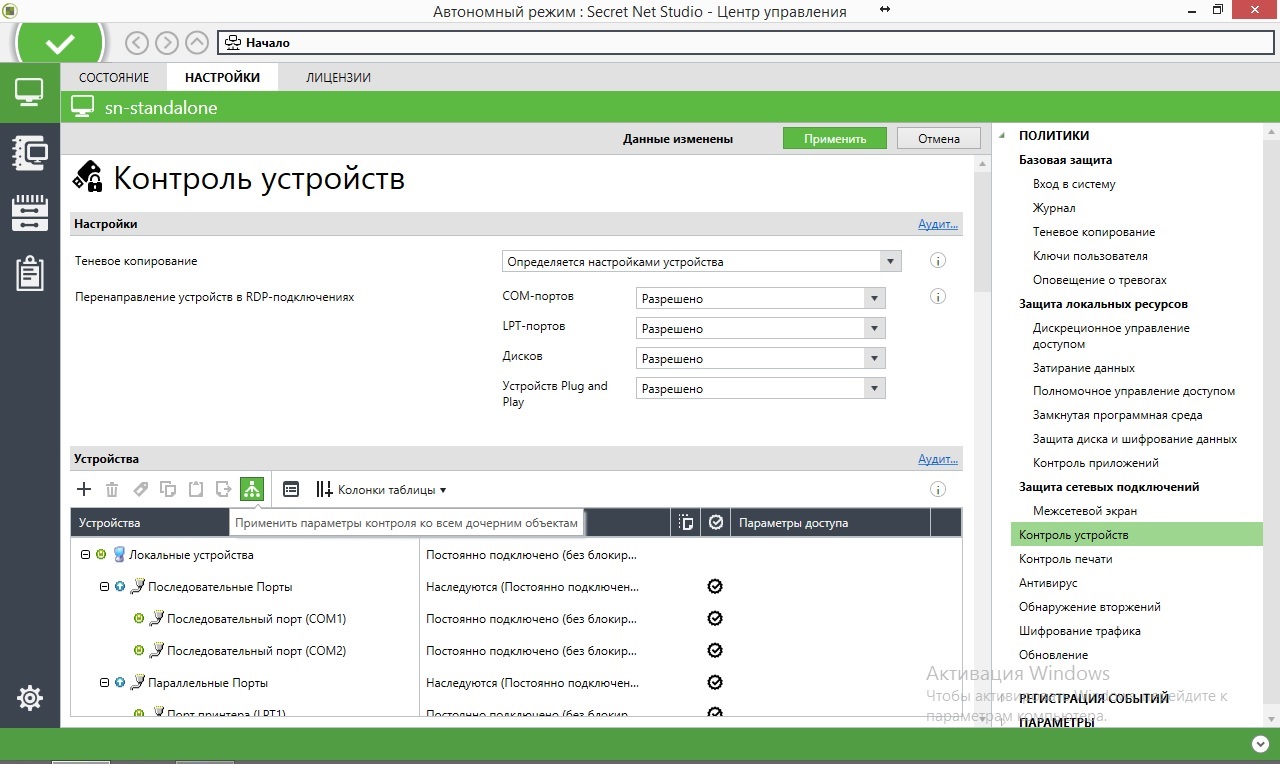

| Контроль устройств: Перенаправление устройств в rdp-подключениях | запрещено |

| Контроль устройств: Теневое копирование | определяется настройками устройства |

| Полномочное управление доступом: названия уровней конфиденциальности | Неконфиденциально, Конфиденциально, Строго конфиденциально |

| Полномочное управление доступом: режим работы | контроль потоков отключен |

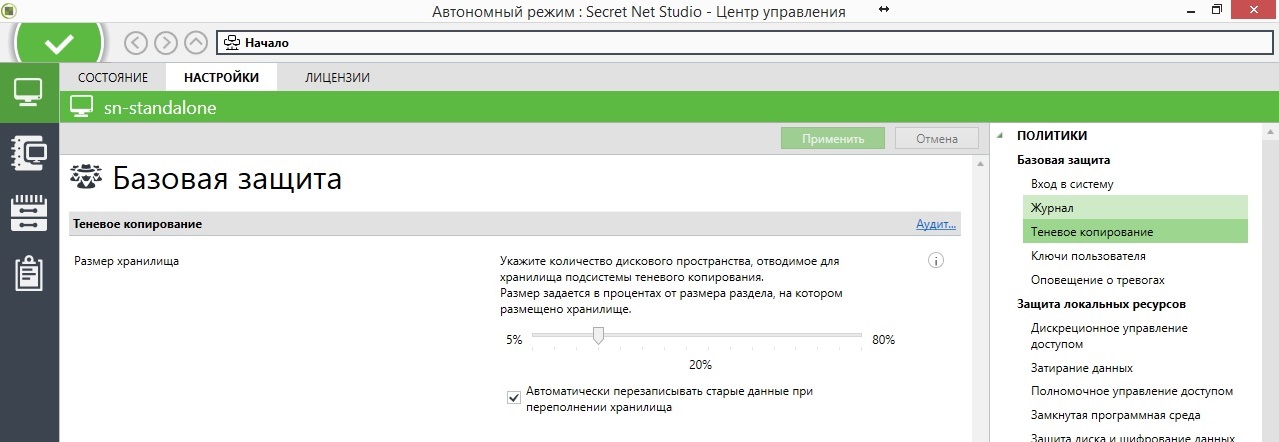

| Теневое копирование: Размер хранилища | Размер 20%, автоматическая перезапись отключена |

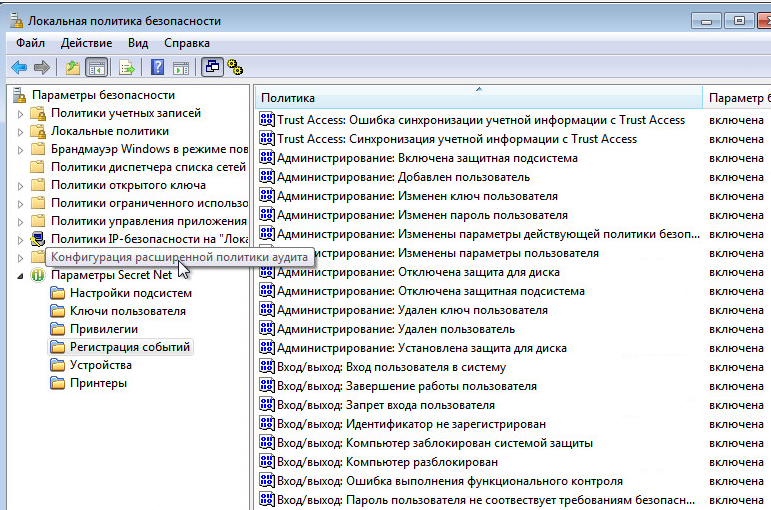

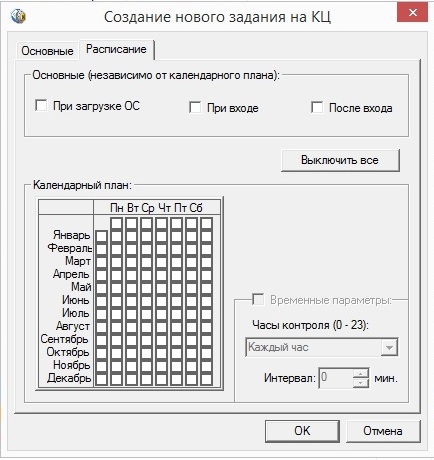

Для настройки событий, регистрируемых в журнале:

- Вызвать оснастку для управления параметрами объектов групповой политики и перейдите к разделу «Параметры безопасности | Параметры Secret Net».

- Выбрать раздел «Регистрация событий».

В правой части окна появится список регистрируемых событий.

- В списке событий выбрать элемент с именем события, для которого необходимо изменить режим регистрации, и вызвать диалог настройки параметра.

- Установить отметку в поле «отключена» (чтобы событие не регистрировалось в журнале) или «включена» (чтобы включить регистрацию) и нажмите кнопку «ОК».

- Настроить события согласно таблице:

| Политика | Параметр безопасности |

| Общие события: Событие | включена |

| Общие события: Несанкционированное действие | включена |

| Общие события: Ошибка | включена |

| Общие события: Предупреждение | включена |

| Общие события: Информационное событие | включена |

| Администрирование: Добавлен пользователь | включена |

| Администрирование: Удален пользователь | включена |

| Администрирование: Изменены параметры пользователя | включена |

| Администрирование: Изменен ключ пользователя | включена |

| Администрирование: Изменены параметры действующей политики безопасности | включена |

| Вход/выход: Вход пользователя в систему | включена |

| Вход/выход: Завершение работы пользователя | включена |

| Вход/выход: Запрет входа пользователя | включена |

| Вход/выход: Идентификатор не зарегистрирован | отключена |

| Вход/выход: Пользователь приостановил сеанс работы на компьютере | включена |

| Вход/выход: Пользователь возобновил сеанс работы на компьютере | включена |

| Вход/выход: Компьютер заблокирован системой защиты | включена |

| Вход/выход: Компьютер разблокирован | включена |

| Служба репликации: Ошибка создания контекста пользователя | включена |

| Вход/выход: Пароль пользователя не соответствует требованиям безопасности | включена |

| Администрирование: Изменен пароль пользователя | включена |

| Контроль целостности: Начало обработки задания на контроль целостности | включена |

| Контроль целостности: Успешное завершение задания на контроль целостности | включена |

| Контроль целостности: Обнаружено нарушение целостности при обработке задания | включена |

| Контроль целостности: Ресурс восстановлен по эталонному значению | включена |

| Контроль целостности: Успешная проверка целостности ресурса | включена |

| Контроль целостности: Нарушение целостности ресурса | включена |

| Контроль целостности: Для ресурса отсутствует эталонное значение | включена |

| Контроль целостности: Удаление устаревших эталонных значений | включена |

| Контроль целостности: Текущее значения ресурса принято в качестве эталонного | включена |

| Контроль целостности: Ошибка при восстановлении ресурса по эталонному значению | включена |

| Контроль целостности: Ошибка при открытии базы данных контроля целостности | включена |

| Контроль целостности: Ошибка при принятии текущего значения ресурса в качестве эталонного | включена |

| Контроль целостности: Установка задания КЦ на контроль | включена |

| Контроль целостности: Снятие задания КЦ с контроля | включена |

| Контроль целостности: Создание задания | включена |

| Контроль целостности: Удаление задания | включена |

| Контроль целостности: Изменение задания | включена |

| Вход/выход: Ошибка выполнения функционального контроля | включена |

| Администрирование: Удален ключ пользователя | включена |

| Вход/выход: Успешное завершение функционального контроля | включена |

| Сеть: Запрет сетевого подключения под другим именем | включена |

| Администрирование: Включена защитная подсистема | включена |

| Администрирование: Отключена защитная подсистема | включена |

| Администрирование: Установлена защита для диска | включена |

| Администрирование: Отключена защита для диска | включена |

| Контроль приложений: Запуск процесса | включена |

| Контроль приложений: Завершение процесса | включена |

| Вход/выход: Система защиты инициировала блокировку сессии пользователя | включена |

| Trust Access: Ошибка синхронизации учетной информации с Trust Access | отключена |

| Trust Access: Синхронизация учетной информации с Trust Access | отключена |

| Дискреционное управление доступом: Запрет доступа к файлу или каталогу | включена |

| Дискреционное управление доступом: Изменение прав доступа | включена |

| Замкнутая программная среда: Запрет запуска программы | отключена |

| Замкнутая программная среда: Запуск программы | отключена |

| Замкнутая программная среда: Запрет загрузки библиотеки | отключена |

| Замкнутая программная среда: Загрузка библиотеки | отключена |

| Контроль целостности: Добавление учетной записи к заданию ЗПС | включена |

| Контроль целостности: Удаление учетной записи из задания ЗПС | включена |

| Полномочное управление доступом: Вывод конфиденциальной информации на внешний носитель | отключена |

| Полномочное управление доступом: Запрет вывода конфиденциальной информации на внешний носитель | отключена |

| Замкнутая программная среда: Исполнение скрипта | отключена |

| Замкнутая программная среда: Запрет исполнения неизвестного скрипта | отключена |

| Контроль печати: Печать документа | отключена |

| Контроль печати: Запрет прямого обращения к принтеру | отключена |

| Полномочное управление доступом: Удаление конфиденциального ресурса | отключена |

| Полномочное управление доступом: Перемещение конфиденциального ресурса | отключена |

| Полномочное управление доступом: Конфликт категорий конфиденциальности | отключена |

| Полномочное управление доступом: Запрет перемещения конфиденциального ресурса | отключена |

| Полномочное управление доступом: Изменение параметров конфиденциальности ресурса | отключена |

| Полномочное управление доступом: Запрет изменения параметров конфиденциальности ресурса | отключена |

| Полномочное управление доступом: Доступ к конфиденциальному ресурсу | отключена |

| Полномочное управление доступом: Запрет доступа к конфиденциальному ресурсу | отключена |

| Полномочное управление доступом: Использование механизма исключений | отключена |

| Контроль печати: Начало печати документа | отключена |

| Контроль печати: Успешное завершение печати документа | отключена |

| Контроль печати: Ошибка при печати документа | отключена |

| Контроль печати: Начало печати экземпляра документа | отключена |

| Контроль печати: Успешное завершение печати экземпляра документа | отключена |

| Контроль печати: Ошибка при печати экземпляра документа | отключена |

| Контроль печати: Запрет печати документа | отключена |

| Контроль печати: Сохранение копии напечатанного документа | отключена |

| Контроль конфигурации: Успешное завершение контроля аппаратной конфигурации | включена |

| Контроль конфигурации: Обнаружены изменения в процессе контроля аппаратной конфигурации | включена |

| Контроль конфигурации: Обнаружено новое устройство | включена |

| Контроль конфигурации: Устройство удалено из системы | включена |

| Контроль конфигурации: Изменены параметры устройства | включена |

| Контроль конфигурации: Утверждение аппаратной конфигурации компьютера | включена |

| Разграничение доступа к устройствам: Подключение устройства | включена |

| Разграничение доступа к устройствам: Отключение устройства | включена |

| Разграничение доступа к устройствам: Запрет подключения устройства | включена |

| Разграничение доступа к устройствам: Несанкционированное отключение устройства | включена |

| Разграничение доступа к устройствам: Доступ к устройству | включена |

| Разграничение доступа к устройствам: Запрет доступа к устройству | включена |

| Контроль конфигурации: Переход в спящий режим | включена |

| Контроль конфигурации: Выход из спящего режима | включена |

| Теневое копирование: Начата запись на сменный диск | включена |

| Теневое копирование: Завершена запись на сменный диск | включена |

| Теневое копирование: Ошибка записи на сменный диск | включена |

| Теневое копирование: Запрет записи на сменный диск | включена |

| Теневое копирование: Начата запись образа CD/DVD/BD | включена |

| Теневое копирование: Завершена запись образа CD/DVD/BD | включена |

| Теневое копирование: Ошибка записи образа CD/DVD/BD | включена |

| Теневое копирование: Запрет записи образа CD/DVD/BD | включена |

| Контроль целостности: Исправление ошибок в базе данных | включена |

| Контроль целостности: Создание задачи | включена |

| Контроль целостности: Удаление задачи | включена |

| Контроль целостности: Изменение задачи | включена |

| Контроль целостности: Ошибка при расчете эталона | включена |

| Контроль целостности: Создание группы ресурсов | включена |

| Контроль целостности: Удаление группы ресурсов | включена |

| Контроль целостности: Изменение группы ресурсов | включена |

| Дискреционное управление доступом: Доступ к файлу или каталогу | включена |

Вход в систему в административном режиме

При штатном функционировании системы Secret Net вход любого пользователя компьютера, включая администратора, должен выполняться по одинаковым правилам, установленным соответствующими механизмами защиты. Во время загрузки компьютера перед входом пользователя система защиты проводит инициализацию компонентов и их функциональный контроль. После успешного проведения всех проверок вход в систему разрешается.

В тех случаях, когда необходимо получить доступ к компьютеру в обход действующих механизмов или прервать выполнение инициализации компонентов, администратор может активировать специальный административный режим входа. Применение административного режима входа может потребоваться, при повторяющихся ошибках функционального контроля, приводящих к длительному ожиданию инициализации компонентов.

Примечание.

Административный режим входа следует использовать только в крайних случаях для восстановления нормального функционирования системы. Выполнив вход в административном режиме, устраните возникшую проблему и перезагрузите компьютер.

Для входа в систему в административном режиме:

- Перезагрузите компьютер.

- Во время загрузки компьютера при появлении сообщений об инициализации системных сервисов Secret Net нажмите клавишу <Esc>. Удерживайте клавишу или периодически нажимайте ее до появления экрана приветствия (приглашение на вход в систему).

- Выполните стандартные действия процедуры входа в систему.

Настройки параметров Secret Net, разделов: «Ключи пользователя», «Привилегии», «Регистрация событий», «Устройства», «Принтеры» — не требуют дополнительного конфигурирования.

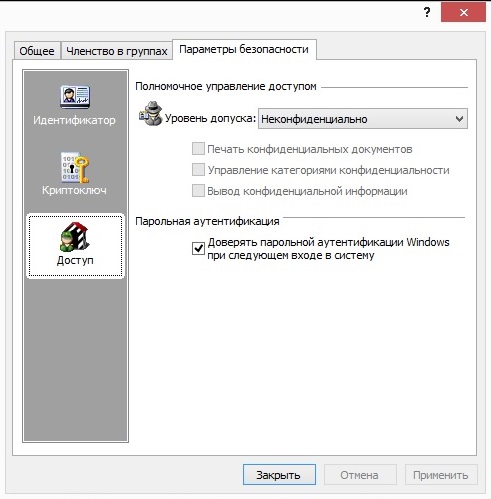

Описание и настройка параметров пользователей

Параметры пользователей используются механизмами защиты входа и полномочного управления доступом. Параметры применяются при входе пользователя в систему после выполнения процедуры идентификации и аутентификации. Параметры доменных и локальных пользователей хранятся в локальной базе данных компьютера.

Примечание.

При копировании объектов «Пользователь» параметры Secret Net не копируются.

Настройка параметров пользователей осуществляется в стандартной оснастке ОС Windows «Управление компьютером».

Для просмотра и изменения параметров в стандартных оснастках ОС Windows:

- Вызовите оснастку «Локальная политика безопасности», нажмите кнопку «Пуск» и в меню вызова программ выбрать команду «Код Безопасности | Secret Net | Управление компьютером | Локальные пользователи и группы | Пользователи».

- Выберите раздел или организационное подразделение, в котором находится нужный пользователь.

В правой части окна появится список пользователей.

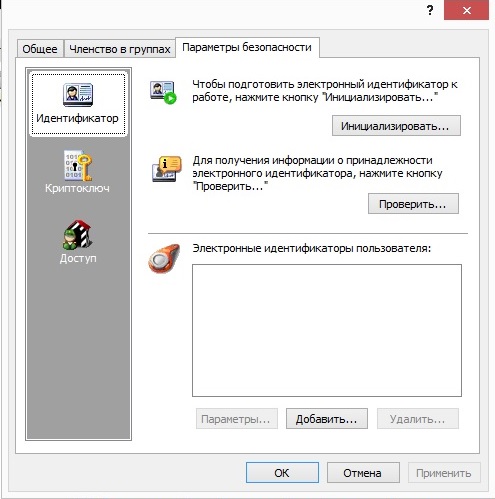

- Вызовите окно настройки свойств пользователя и перейдите к диалогу «Secret Net 7».

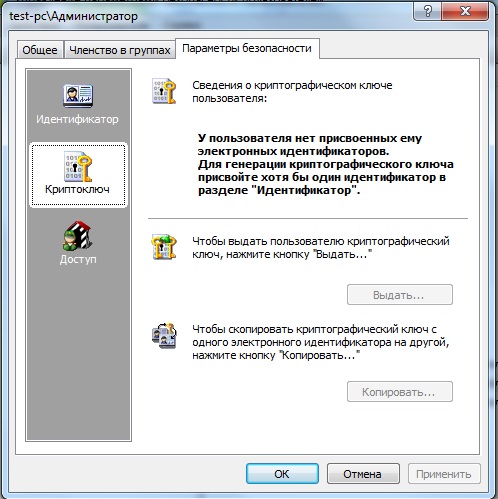

В левой части диалога расположена панель выбора групп параметров. Средства для настройки представлены в правой части диалога. Для перехода к нужной группе параметров выберите на панели соответствующую пиктограмму:

- «Идентификатор» — содержит средства управления персональными идентификаторами пользователя;

- «Криптоключ» — содержит средства управления ключами для усиленной аутентификации пользователя;

- «Доступ» — содержит средства управления параметрами полномочного доступа и входа в систему;

- «ПАК «Соболь»» — содержит средства управления доступом пользователя к компьютерам с установленными комплексами «Соболь». Группа присутствует только для доменных пользователей в сетевом режиме функционирования;

- «Сервис» — содержит средства управления ключами централизованного управления ПАК «Соболь» и интеграцией системы Secret Net с программным средством TrustAccess.

В текущей конфигурации ИС — настройки параметров Secret Net, разделов: «Идентификатор», «Криптоключ», «Доступ», «ПАК «Соболь» — не требуют дополнительного конфигурирования.

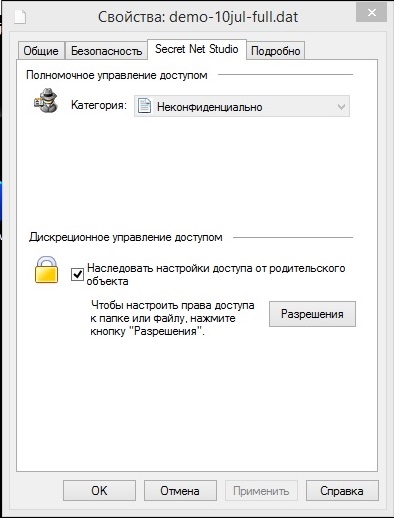

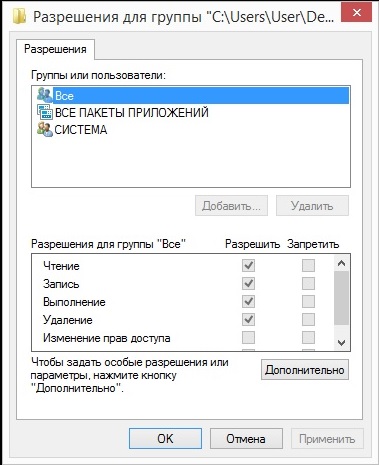

Атрибуты ресурсов

Параметры, относящиеся к атрибутам ресурсов файловой системы (файлов и каталогов), используются в механизмах управления доступом. Управление параметрами осуществляется с помощью расширения программы «Проводник».

Параметры настроек атрибутов ресурсов достаточны и не требуют дополнительных процедур настройки.

Описание механизмов контроля целостности (КЦ) и замкнутой программной среды (ЗПС).

Механизм контроля целостности (КЦ) предназначен для слежения за неизменностью содержимого ресурсов компьютера. Действие этого механизма основано на сравнении текущих значений контролируемых параметров проверяемых ресурсов и значений, принятых за эталон. Эталонные значения контролируемых параметров определяются или рассчитываются при настройке механизма. В процессе контроля при обнаружении несоответствия текущих и эталонных значений система оповещает администратора о нарушении целостности ресурсов и выполняет заданное при настройке действие, например, блокирует компьютер, на котором нарушение обнаружено.

Механизм замкнутой программной среды (ЗПС) предназначен для ограничения использования ПО на компьютере. Доступ разрешается только к тем программам, которые необходимы пользователям для работы. Для каждого пользователя определяется перечень ресурсов, в который входят разрешенные для запуска программы, библиотеки и сценарии. Попытки запуска других ресурсов блокируются, и в журнале безопасности регистрируются события несанкционированного доступа (НСД).

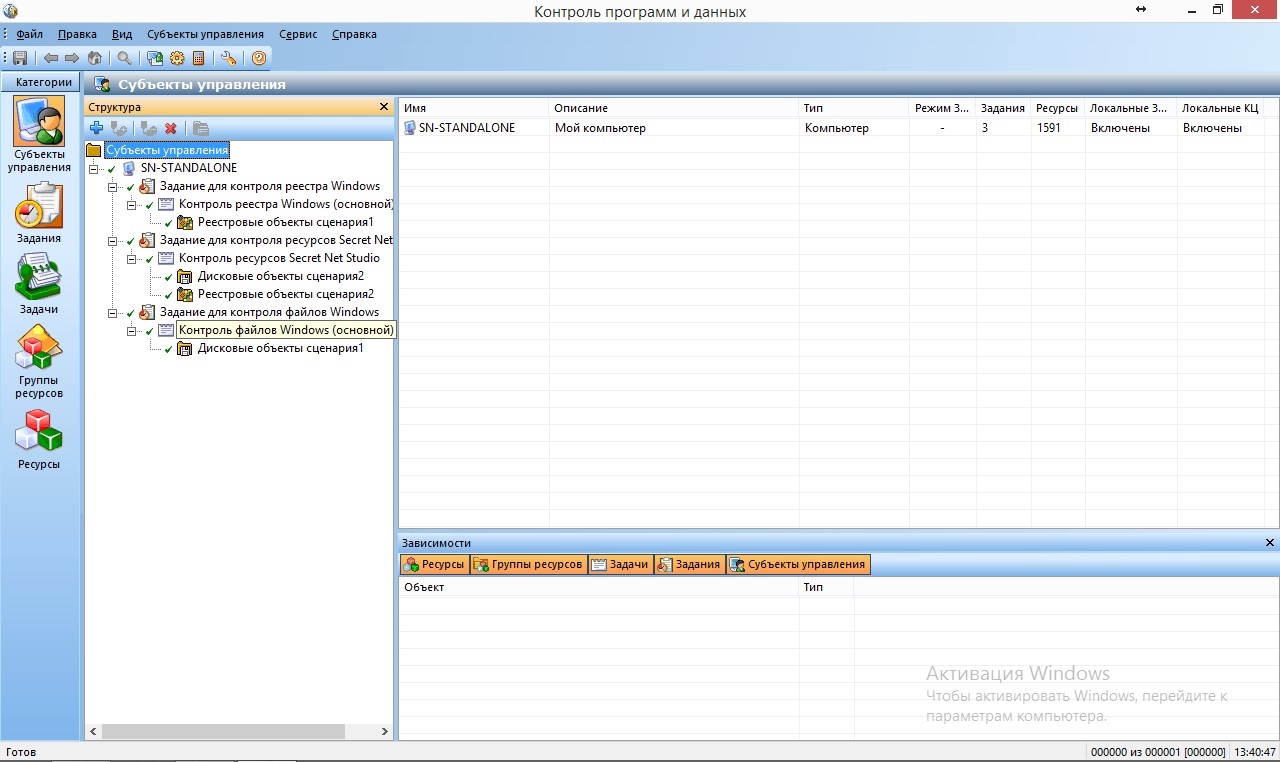

Настройка механизмов контроля целостности (КЦ) и замкнутой программной среды (ЗПС).

Для работы с программой управления КЦ-ЗПС пользователь должен входить в локальную группу администраторов компьютера.

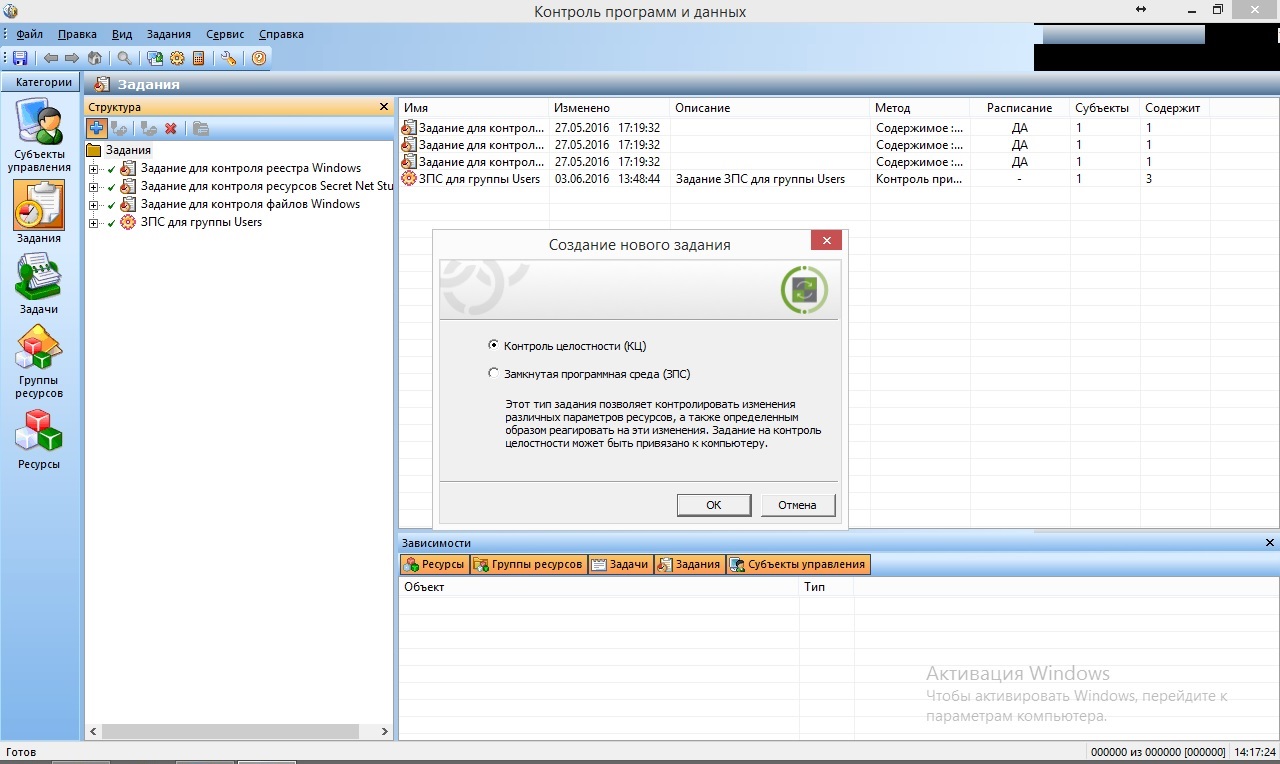

Параметры механизмов контроля целостности и замкнутой программной среды настраиваются в программе «Контроль программ и данных», входящая в состав клиентского ПО системы Secret Net.

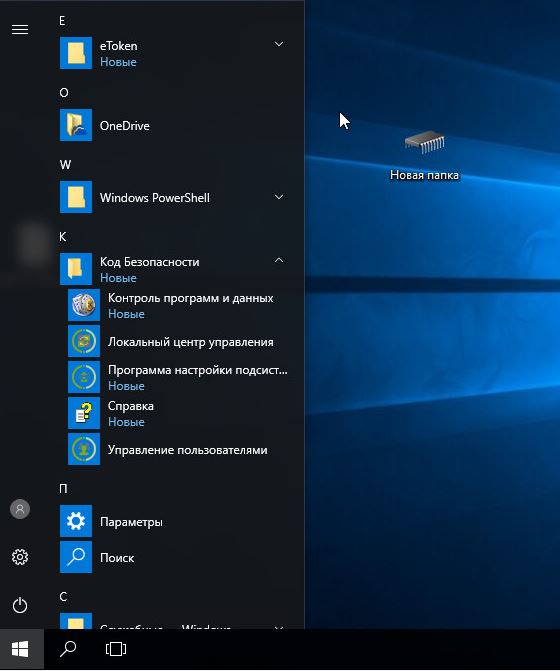

Для запуска программы нажмите кнопку «Пуск» и в меню вызова программ выберите команду «Код Безопасности | Secret Net | Контроль программ и данных».

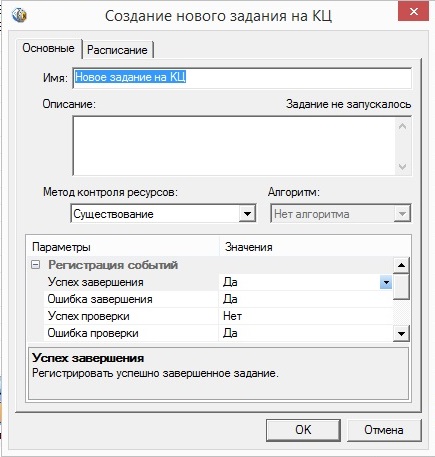

В общем случае порядок настройки сводиться к выполнению следующих этапов:

- Подготовка к построению модели данных: проводится анализ размещения ПО и данных на защищаемых компьютерах. Разрабатываются требования к настройке механизмов КЦ и ЗПС. Осуществляется подготовка рабочего места для проведения настройки;

- Построение фрагмента модели данных по умолчанию: этап выполняется при формировании новой модели с нуля. В модель данных автоматически добавляются описания ресурсов для важных ресурсов ОС Windows, а также описания ресурсов некоторых прикладных программ.

- Добавление задач в модель данных: в модель данных добавляются описания задач (прикладное и системное ПО, наборы файлов данных и т. д.) для контроля целостности и использования в ЗПС в соответствии с требованиями, разработанными на

- Добавление заданий и включение в них задач: в модель данных добавляются все необходимые задания КЦ, ЗПС и ПАК «Соболь» и в них включаются задачи.

- Подготовка ЗПС к использованию: субъектам назначаются задания ЗПС. Для того чтобы ресурсы контролировались механизмом ЗПС, они должны быть специально подготовлены — иметь признак «выполняемый».

- Расчет эталонов: для всех заданий рассчитываются эталоны ресурсов

- Включение ЗПС в жестком режиме: включается жесткий режим ЗПС. В жестком режиме разрешается запуск только разрешенных программ, библиотек и сценариев. Запуск других ресурсов блокируется, а в журнале Secret Net регистрируются события НСД

- Включение механизма КЦ: устанавливаются связи заданий контроля целостности с субъектами «Компьютер» или «Группа» (компьютеров). С этого момента механизм КЦ начинает действовать в штатном режиме

- Проверка заданий: перед началом эксплуатации механизма КЦ можно выполнить проверку корректности настроек заданий. Проверка заключается в немедленном выполнении задания независимо от расписания.

Программа управления «Контроль программ и данных», располагает как автоматическими, так и ручными средствами формирования элементов модели данных. Ручные методы можно использовать на любом уровне модели для формирования и модификации объектов и связей. Автоматические методы предпочтительнее при работе с большим количеством объектов, однако они требуют более тщательного контроля результатов.

Во время установки клиентского ПО системы Secret Net автоматически формируется локальная модель данных, в которую добавляются следующие задания:

- «Задание для контроля ресурсов Secret Net»;

- «Задание для контроля реестра Windows»;

- «Задание для контроля файлов Windows».

Задания включают готовые задачи с ресурсами, сформированными по предопределенному списку. Для этих заданий устанавливаются связи с субъектом «Компьютер»;

В текущей конфигурации автоматизированной системы — параметры, субъекты и задания механизмов контроля целостности и замкнутой программной среды, выставленные в автоматическом режиме достаточны и не требуют дополнительных процедур настройки.

Более детально порядок и правила администрирования и управления средством защиты информации Secret Net представлены в документации, входящей в состав комплекта поставки

Listen to this article

Защита рабочих станций и серверов на уровне данных, приложений, сети, операционной системы и периферийных устройств.

Предназначен для решения следующих задач:

- Защита конфиденциальной информации

- Защита от проникновения и несанкционированных

действий злоумышленника внутри системы - Выполнение требований и рекомендаций по защите

конечных точек

Защита конечных точек с помощью Secret Net Studio

Обучение Secret Net Studio

Требования к железу

Операционная система:

Windows 10 (версии 1903 – 2009);

Windows 8.1 Rollup Update KB2919355;

Windows 7 SP1;

Windows Server 2019;

Windows Server 2016;

Windows Server 2012/Server 2012 R2 Rollup Update KB2919355;

Windows Server 2008 R2 SP1

Поддерживаются 32 — и 64 — разрядные версии ОС с установленными пакетами обновлений не ниже указанных

Процессор:

В соответствии с требованиями ОС, установленной на компьютер

Оперативная память:

Минимально – 2 ГБ

Рекомендуется – 4 ГБ

Жесткий диск:

До 4 ГБ (свободного пространства)

Secret Net заблокировал вход в ОС! Исправляем ошибку входа в систему Windows вызванную SNS

При включении компьютера при инициализации системных сервисов Secret Net на Windows не проходит инициализацию подсистема контроля целостности: зависает.

Код безопасности SNS: функциональный контроль предназначен для обеспечения гарантии того, что к моменту завершения загрузки ОС все ключевые компоненты Secret Net загружены и функционируют. Функциональный контроль осуществляется перед входом пользователя в систему.

При функциональном контроле проверяется наличие в системе и работоспособность следующих компонентов:

- ядро Secret Net;

- модуль входа в систему;

- криптоядро;

- модуль репликации;

- подсистема контроля целостности;

- подсистема аппаратной поддержки.

В случае нарушении функциональной целостности:

- В журнале Secret Net регистрируется факт нарушения. Это возможно при условии работоспособности ядра Secret Net.

- Администратор информируется об ошибочном завершении функционального контроля.

- Вход в систему разрешается только пользователям, входящим в локальную группу администраторов компьютера.

Запуск функционального контроля инициирует модуль входа в систему. При обнаружении нарушений этот модуль управляет административным входом пользователя в систему. Кроме того, он информирует администратора об ошибках контроля.

Если нарушен и сам модуль входа в систему, то при входе пользователя в систему функциональный контроль проводит модуль репликации. Он проверяет, был ли выполнен функциональный контроль, и если нет — инициирует его выполнение. Далее при обнаружении нарушений он управляет административным входом пользователя в систему и информирует администратора об ошибках контроля.

При старте системы Windows 7 Professional появилась ошибка:

Перезагрузка и проверка на наличие ошибок жесткого диска не помогают. После авторизации под админом, SNS не даёт войти в локальный центр управления, пишет, что служба ядра не смогла завершить инициализацию.

Данная проблема проявляется при наличии в системе старых версий компонентов Secret Net или SNS. Также такое может возникнуть при некорректном обновлении, когда обновлению мешают антивирусы, не входящие в список совместимых, или установленный параметр в модуле затирания данных (оперативной памяти). В данном случае необходимо проверить перечисленные выше случаи, очистить старые записи от SNS, путем установки нужной версии SN или SNS которые были ранее установлены и замечены в системе, а затем последовательного удаления. Впоследствии устанавливать актуальную на данный момент версию.

Сделайте резервные копии удаляемых файлов

Вариант исправления 1

1) В папке C:Program FilesSecret NetClientetalons удаляем всё, кроме файла SnIcEtlDB.sdb

2) В папке C:Program FilesSecret NetClienticheck удаляем всё, кроме файла snicdb.sdb

3) Перезагружаем компьютер.

После этого Secret Net заново запустит подсистему контроля целостности с настройками по-умолчанию. Проблема в том, что Secret Net не может прочитать log-файл, находящийся в папке etalons

Вариант исправления 2

СКАЧАТЬ ФАЙЛ С GoogleDrive

В данном архиве находится две папки. Первая содержит некоторые системные компоненты от программы Secret Net Client. А во второй находятся куски от VipNET клиента.

Для исправления компонентов этих программ, просто распакуйте архив. И переместите все папки и файлы по своим местам на системном диске вашей ОС. Все это делаем с заменой существующих файлов.

Все это подходит для версии программы:

Все операции выполнять на Windows 7 Pro x64. На других версиях Windows нет никаких гарантий, что данные файлы не повредят вашу копию программы.

Для того чтобы получить доступ к всем файлам на диске компьютера от имени системы и безпрепятственно произвести копирование с заменой, вам нужно заранее сделать загрузочную флешку с реаниматором. Например Multibott 2k10. Скачать образ данного реаниматора можно — тут.

Вариант исправления 3

Просто позвонить или написать в техническую поддержку.

Узнать официальные контакты можно на сайте производителя — по этой ссылке

Защита входа в систему или как происходит идентификация и аутентификация пользователей в OS Windows SNS

Идентификация и аутентификация пользователя выполняются при каждом входе в систему. Штатная для ОС Windows процедура входа предусматривает ввод имени и пароля пользователя или использование аппаратных средств, поддерживаемых операционной системой.

Для обеспечения дополнительной защиты входа в Secret Net могут применяться средства идентификации и аутентификации на базе идентификаторов eToken, iKey, Rutoken или iButton. Такие устройства должны быть зарегистрированы (присвоены пользователям) средствами системы защиты и могут использоваться в составе аппаратных средств защиты.

Кроме того, предусмотрен режим усиленной аутентификации, основанный на дополнительной проверке подлинности предъявленной ключевой информации пользователя. Носителями ключевой информации могут являться идентификаторы или сменные носители, такие как дискеты, Flash-карты, Flash-накопители и т. п. Генерация ключевой информации выполняется средствами системы Secret Net.

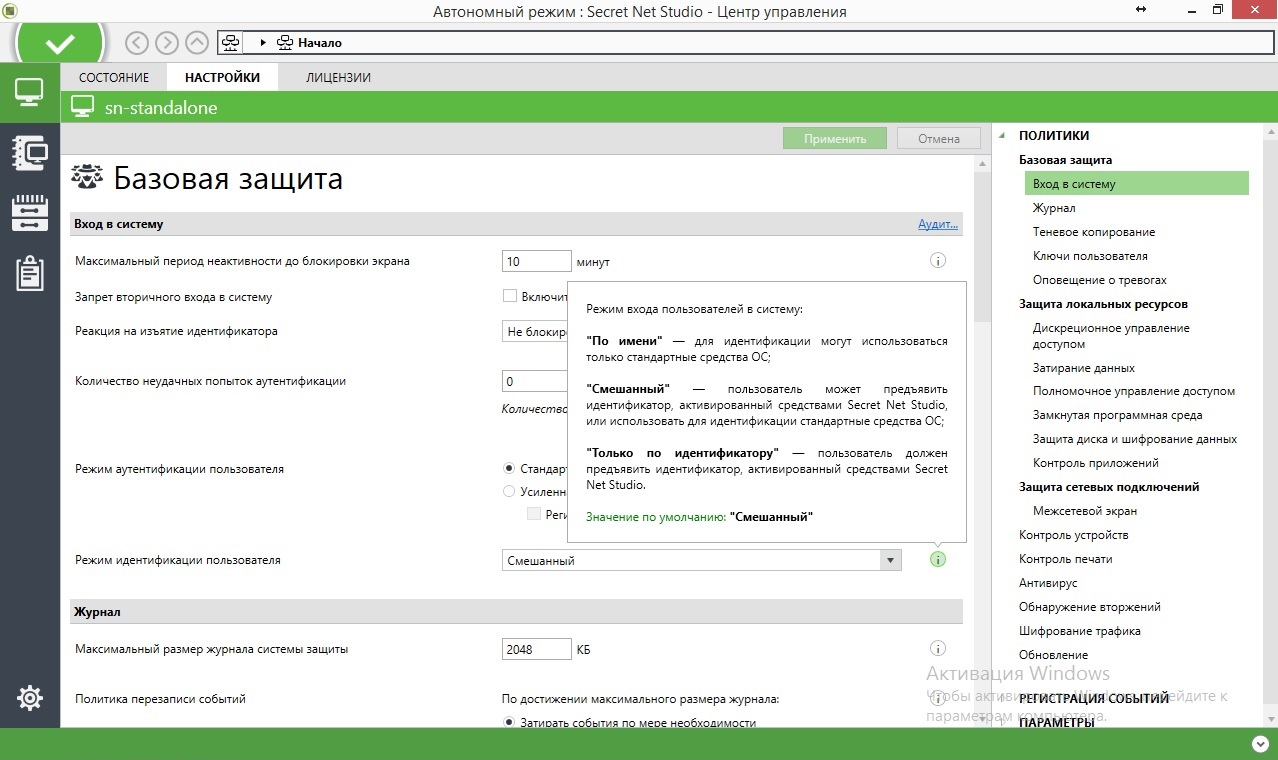

В системе Secret Net идентификация и аутентификация пользователей может выполняться в следующих режимах:

- «Стандартный» — пользователь может войти в систему, выполнив ввод имени и пароля, или используя аппаратные средства, стандартные для ОС Windows;

- «Смешанный» — пользователь может войти в систему, выполнив ввод имени и пароля, а также может использовать персональный идентификатор, поддерживаемый системой Secret Net 6;

- «Только по идентификатору» — каждый пользователь для входа в систему должен обязательно использовать персональный идентификатор, поддерживаемый системой Secret Net 6.

Для повышения степени защищенности компьютеров от несанкционированного использования предусмотрены следующие возможности:

- включение режима разрешения интерактивного входа только для доменных пользователей — в этом режиме блокируется вход в систему локальных учетных записей (не зарегистрированных в домене);

- включение режима запрета вторичного входа в систему — в этом режиме блокируется запуск команд и сетевых подсоединений с вводом учетных данных другого пользователя (не выполнившего интерактивный вход в систему).

Под блокировкой компьютера понимается запрет доступа пользователей (исключая администратора) к работе на данном компьютере. Механизм временной блокировки предназначен для предотвращения несанкционированного использования компьютера.

Для пользователей могут быть установлены ограничения на количество неудачных попыток входа в систему. В дополнение к стандартным возможностям ОС Windows (блокировка учетной записи пользователя после определенного числа попыток ввода неправильного пароля) система Secret Net контролирует неудачные попытки аутентификации пользователя по ключевой информации.

Если в режиме усиленной аутентификации пользователь определенное количество раз предъявляет неверную ключевую информацию, система блокирует компьютер. Разблокирование компьютера осуществляется администратором. Счетчик неудачных попыток обнуляется при удачном входе пользователя или после разблокирования компьютера.

Для временной блокировки компьютера используется стандартный механизм ОС Windows. Режим временной блокировки может быть включен самим пользователем или системой после некоторого периода простоя компьютера. Длительность интервала неактивности (простоя компьютера), после которого автоматически включается режим блокировки, устанавливается настройкой параметров и распространяется на всех пользователей. Для снятия блокировки необходимо указать пароль текущего пользователя.

Блокировка компьютера предусмотрена и в алгоритмах работы защитных механизмов. Такой тип блокировки используется в следующих ситуациях:

- при нарушении функциональной целостности системы Secret Net;

- при нарушении аппаратной конфигурации компьютера;

- при нарушении целостности контролируемых объектов.

Разблокирование компьютера в перечисленных случаях осуществляется администратором.

Если Вам понравилась статья — поделитесь с друзьями

4 377 просмотров

Отказ от ответственности: Автор или издатель не публиковали эту статью для вредоносных целей. Вся размещенная информация была взята из открытых источников и представлена исключительно в ознакомительных целях а также не несет призыва к действию. Создано лишь в образовательных и развлекательных целях. Вся информация направлена на то, чтобы уберечь читателей от противозаконных действий. Все причиненные возможные убытки посетитель берет на себя. Автор проделывает все действия лишь на собственном оборудовании и в собственной сети. Не повторяйте ничего из прочитанного в реальной жизни. | Так же, если вы являетесь правообладателем размещенного на страницах портала материала, просьба написать нам через контактную форму жалобу на удаление определенной страницы, а также ознакомиться с инструкцией для правообладателей материалов. Спасибо за понимание.

Если вам понравились материалы сайта, вы можете поддержать проект финансово, переведя некоторую сумму с банковской карты, счёта мобильного телефона или из кошелька ЮMoney.

Содержание

- Установка и настройка СЗИ Secret Net Studio в автономном режиме

- Установка и настройка СЗИ Secret Net Studio в автономном режиме

- Настройка параметров механизмов защиты и средств управления Secret Net 7

- Настройка параметров механизмов защиты и средств управления Secret Net 7

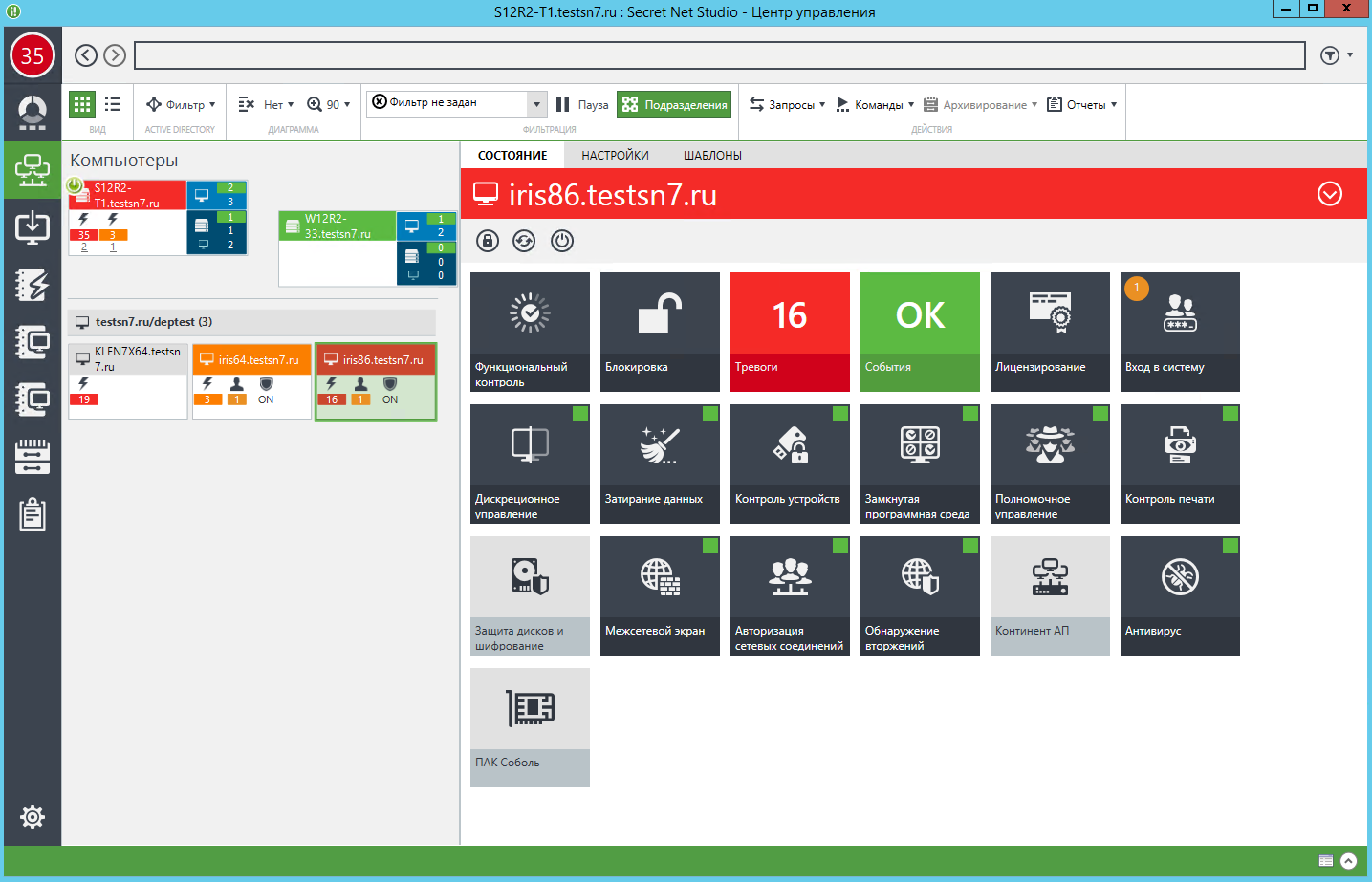

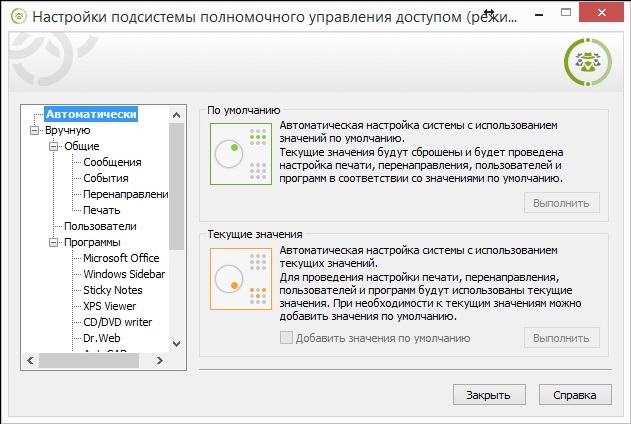

Установка и настройка СЗИ Secret Net Studio в автономном режиме

Установка и настройка СЗИ Secret Net Studio в автономном режиме

Программное обеспечение системы защиты информации Secret Net Studio поставляются на установочном компакт диске. В корневом каталоге данного диска размещается исполняемый файл программы для работы с диском. Запустить установку Secret Net Studio можно как с помощью программы автозапуска, так и непосредственно с помощью дистрибутива, расположенного на диске, по пути: SetupClientSetupClientx64SnSetup.ru-RU.exe.

Установку компонентов Secret Net Studio можно выполнять при работе на компьютере как в локальной сессии, так и в терминальной. Установка любого компонента должна выполняться пользователем, входящим в локальную группу администраторов компьютера.

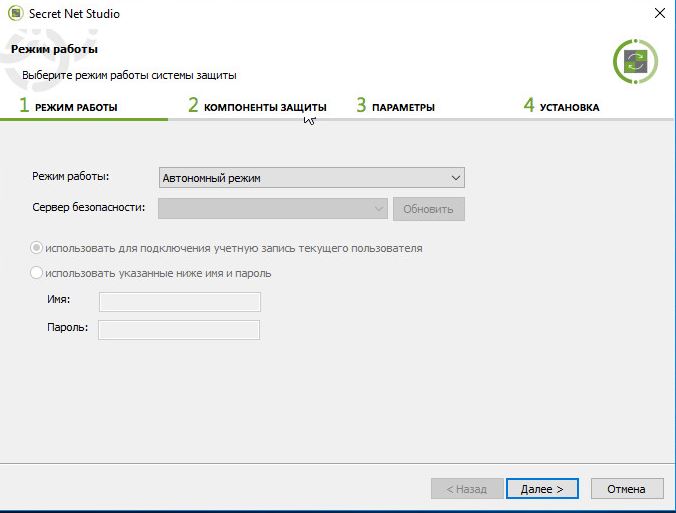

Для установки клиента:

- Вставьте в привод установочный диск системы Secret Net Studio. Дождитесь появления окна программы автозапуска (см. стр.10) и запустите установку с помощью команды «Защитные компоненты». На экране появится диалог принятия лицензионного соглашения.

- Ознакомьтесь с содержанием лицензионного соглашения и нажмите кнопку «Принимаю». На экране появится диалог для выбора режима работы компонента.

- В поле «Режим работы» укажите режим функционирования клиента — автономный («Автономный режим»).

- Нажмите кнопку «Далее >». На экране появится диалог для выбора лицензий и формирования списка устанавливаемых защитных подсистем.

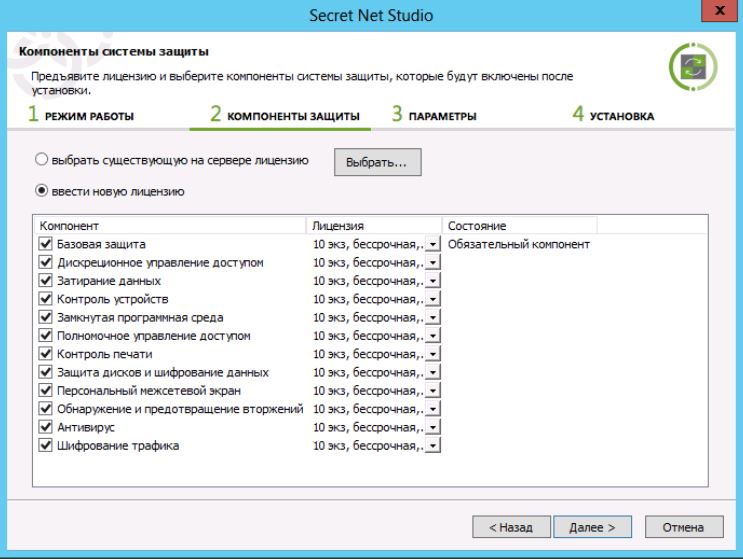

- В диалоге укажите метод получения лицензий:

- чтобы загрузить лицензии из файла (в частности, при установке клиента в автономном режиме функционирования) — установите отметку в поле «ввести новую лицензию».

Если строите систему защиты в ЦОД, рассмотрите вариант размещения сервера в стойке в компании «Микс Телеком». Требуйте скидку при переезде из другого ЦОД!

- Нажмите кнопку «Выбрать». Если указан метод получения лицензий из файла, выберите нужный файл в появившемся диалоге. После загрузки данных в диалоге появятся сведения о лицензиях.

- Отметьте в списке устанавливаемые подсистемы, для которых имеются свободные лицензии (установку компонента «Базовая защита» отключить нельзя). При наличии нескольких групп лицензий для компонента, можно выбрать нужную группу в раскрывающемся списке.

- Нажмите кнопку «Далее >». На экране появится диалог для выбора папки установки клиента и настройки параметров подключений.

- В поле «Установить в папку» оставьте заданную по умолчанию папку установки клиента или укажите другую папку назначения.

- Используйте ссылки в разделе «Дополнительно» для выполнения следующих действий:

- чтобы сохранить заданные параметров установки в файле — выберите ссылку «Сохранить сценарий установки». Файл сценария установки можно использовать для автоматизации процесса установки клиентского ПО на других компьютерах;

- чтобы ввести сведения о компьютере для учета — выберите ссылку «Учетная информация компьютера».

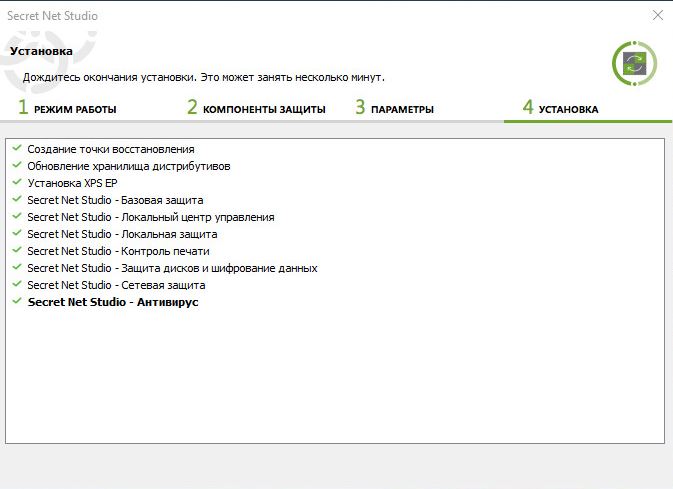

- По окончании настройки параметров нажмите кнопку «Готово».

Начнется процесс установки защитных подсистем в соответствии с заданными параметрами.

- После завершения всех операций установки нажмите кнопку «Далее».

На экране появится завершающий диалог со сведениями о выполненных операциях и предложением перезагрузить компьютер.

- Проверьте состав подключенных к компьютеру устройств. Если подключены устройства, которые в дальнейшем должны быть запрещены к использованию, — отключите их.

Внимание!

При первой загрузке компьютера после установки клиентского ПО текущая аппаратная конфигурация автоматически принимается в качестве эталонной. Поэтому до перезагрузки необходимо отключить те устройства, которые должны быть запрещены к использованию на данном компьютере.

- Перезагрузите компьютер и дождитесь загрузки системы.

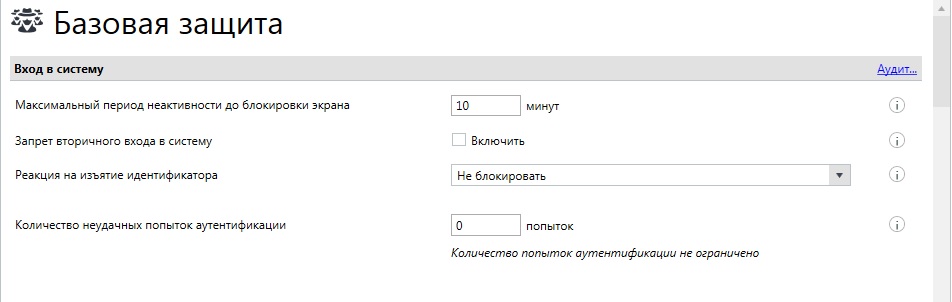

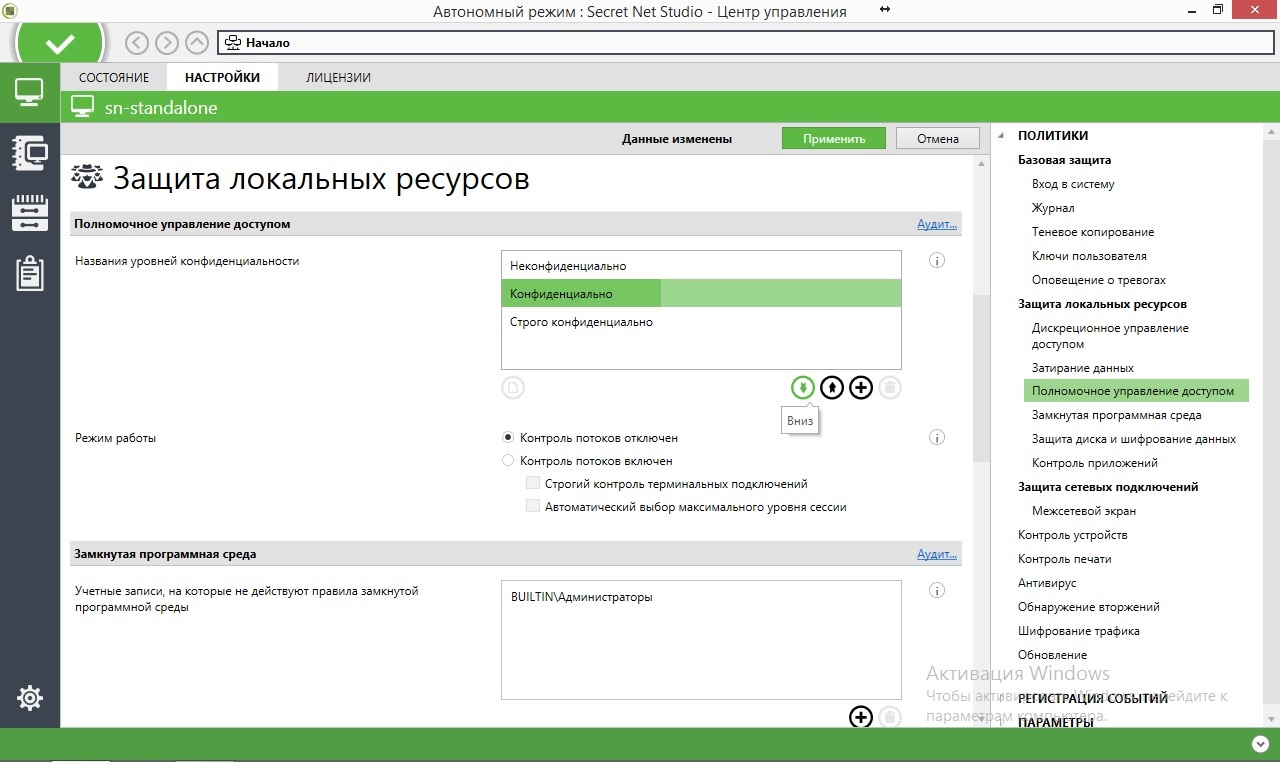

Настройка программного обеспечение системы Secret Net Studio будет организованна согласно требованиям, к настройкам политик безопасности, приведенной в таблице 1.

| Настройки подсистем | |

| Политика | Параметр безопасности |

| Вход в систему: Запрет вторичного входа в систему | отключен |

| Вход в систему: Количество неудачных попыток аутентификации | 5 попыток |

| Вход в систему: Максимальный период неактивности до блокировки экрана | 10 минут |

| Вход в систему: Реакция на изъятие идентификатора | блокировать станцию при изъятии любого идентификатора |

| Вход в систему: Режим аутентификации пользователя | стандартная аутентификация |

| Вход в систему: Режим идентификации пользователя | смешанный |

| Журнал: Максимальный размер журнала системы защиты | 4096 кБ |

| Журнал: Политика перезаписи событий | затирать по необходимости |

| Затирание данных: Количество циклов затирания конфиденциальной информации | 3 |

| Затирание данных: Количество циклов затирания на локальных дисках | 3 |

| Затирание данных: Количество циклов затирания на сменных носителях | 3 |

| Контроль печати: Маркировка документов | стандартная обработка |

| Контроль печати: Теневое копирование | определяется настройками устройства |

| Контроль устройств: Теневое копирование | определяется настройками устройства |

| Полномочное управление доступом: Названия уровней конфиденциальности | Неконфиденциально, Конфиденциально, Строго конфиденциально |

| Полномочное управление доступом: Режим работы | контроль потоков отключен |

| Теневое копирование: Размер хранилища | размер: 20%, автоматическая перезапись отключена |

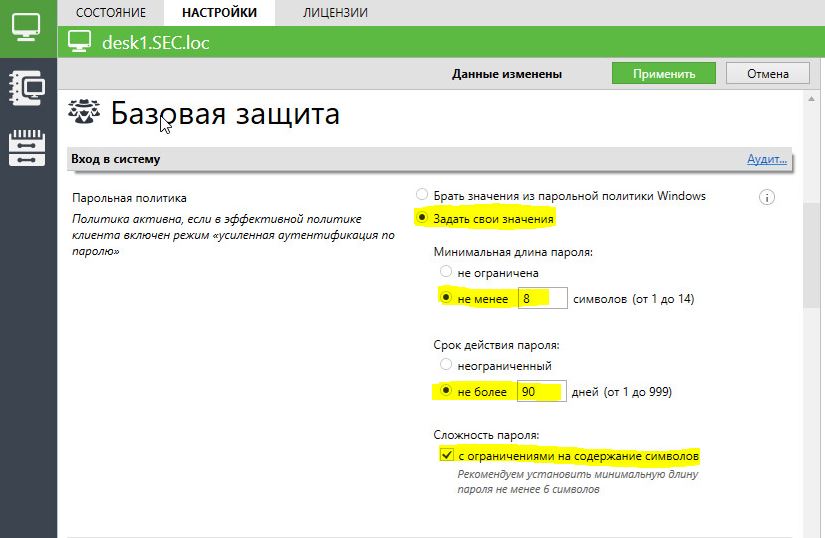

| Политика паролей | |

| Политик | Параметр безопасности |

| Макс. срок действия пароля | 90 дней |

| Мин. длина пароля | 8 символов |

| Мин. срок действия пароля | 0 дней |

| Пароль должен отвечать требованиям сложности | Включен |

К группе локальной защиты относятся подсистемы, реализующие применение

- следующих механизмов защиты:

- контроль устройств;

- контроль печати;

- замкнутая программная среда;

- полномочное управление доступом;

- дискреционное управление доступом к ресурсам файловой системы;

- затирание данных;

- защита информации на локальных дисках;

- шифрование данных в криптоконтейнерах.

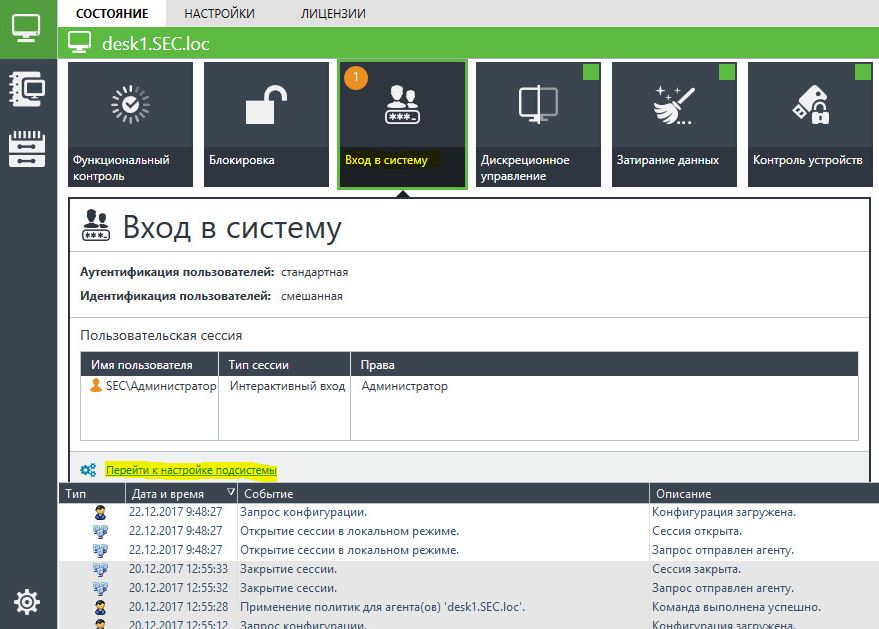

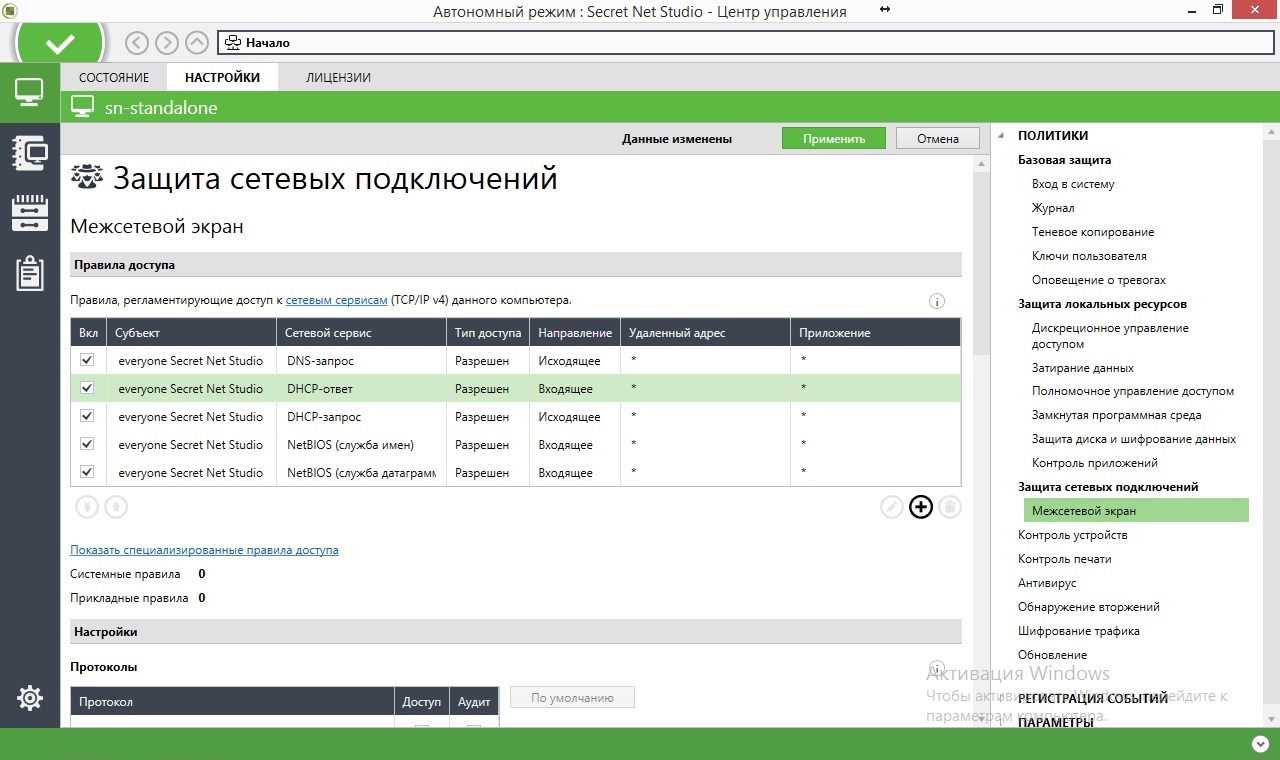

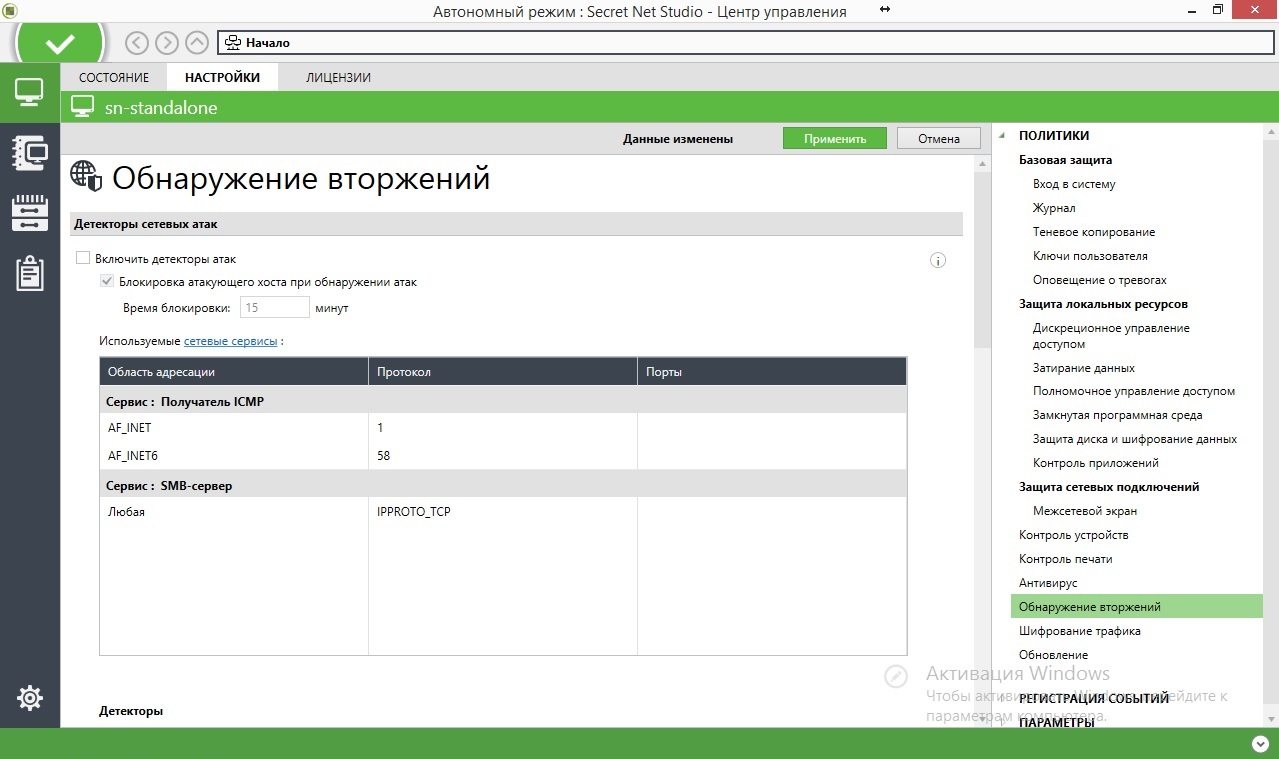

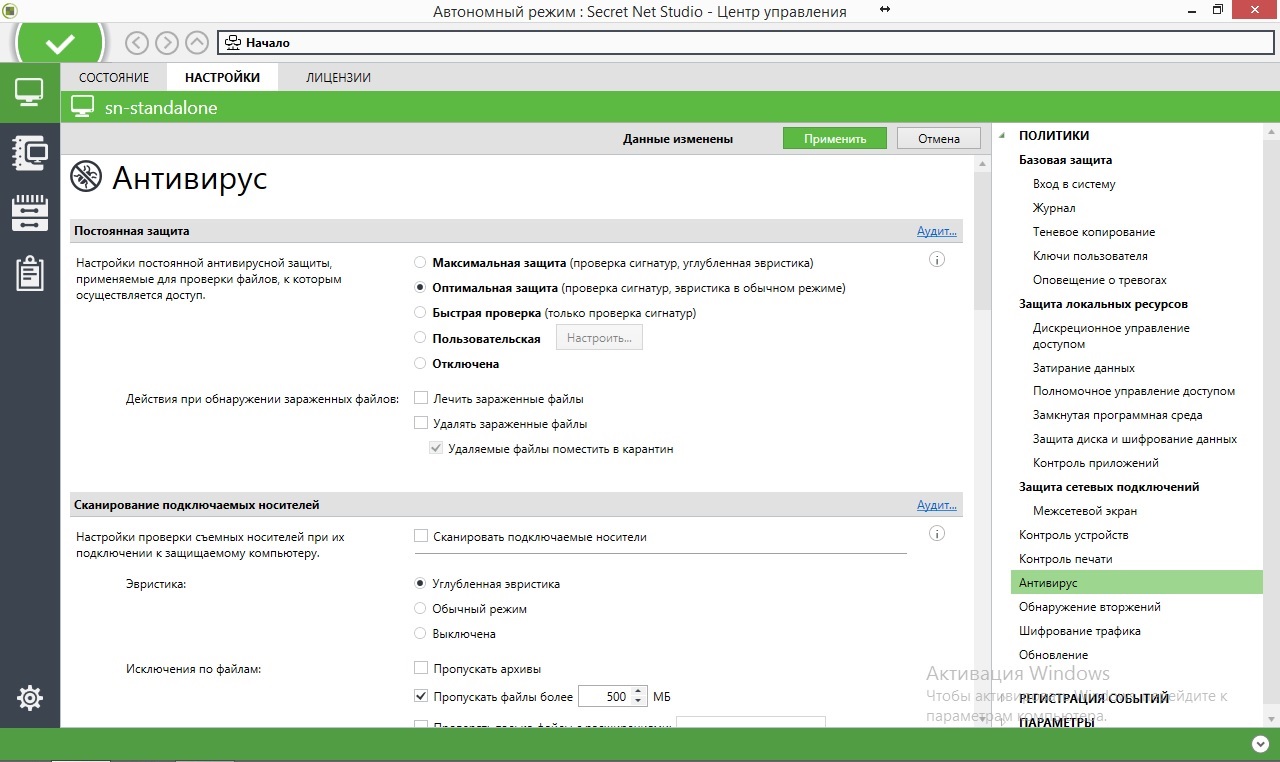

Все настройки Secret Net Studio производятся в локальном центре управления (Пуск -> Код Безопасности -> Локальный центр управления). Локальный центр управления – это плиточная панель настроек.

Для настроек базовых параметров нажмите на плитку: Вход в систему (помечен оранжевой единицей) -> Перейдите по ссылке: Перейти к настройкам подсистемы. В открывшемся окне, установите значения общих политик и парольной политике согласно таблице 1.

Настройки параметров парольной политики:

Параметры блокировок и реакции на извлечение идентификатора:

После внесения изменений нажмите кнопку применить:

На данном этапе базовая настройка программного обеспечения системы защиты информации Secret Net Studio закончена. В следующем материале будет рассмотрена сетевая установка Secret Net Studio, средствами сервера безопасности и расширенная настройка политик безопасности.

Источник

Настройка параметров механизмов защиты и средств управления Secret Net 7

Настройка параметров механизмов защиты и средств управления Secret Net 7

В системе Secret Net информационная безопасность компьютеров обеспечивается механизмами защиты. Механизм защиты — совокупность настраиваемых программных средств, разграничивающих доступ к информационным ресурсам, а также осуществляющих контроль действий пользователей и регистрацию событий, связанных с информационной безопасностью.

Функции администратора безопасности

Функциональные возможности Secret Net позволяют администратору безопасности решать следующие задачи:

- усилить защиту от несанкционированного входа в систему;

- разграничить доступ пользователей к информационным ресурсам на основе принципов избирательного и полномочного управления доступом и замкнутой программной среды;

- контролировать и предотвращать несанкционированное изменение целостности ресурсов;

- контролировать вывод документов на печать;