В момент критического сбоя операционная система Windows прерывает работу и показывает синий экран смерти (BSOD). Содержимое оперативной памяти и вся информация о возникшей ошибке записывается в файл подкачки. При следующей загрузке Windows создается аварийный дамп c отладочной информацией на основе сохраненных данных. В системном журнале событий создается запись о критической ошибке.

Внимание! Аварийный дамп не создается, если отказала дисковая подсистема или критическая ошибка возникла на начальной стадии загрузки Windows.

Содержание:

- Типы аварийных дампов памяти Windows

- Как включить создание дампа памяти в Windows?

- Установка WinDBG в Windows

- Настройка ассоциации .dmp файлов с WinDBG

- Настройка сервера отладочных символов в WinDBG

- Анализ аварийного дампа памяти в WinDBG

Типы аварийных дампов памяти Windows

На примере актуальной операционной системы Windows 10 (Windows Server 2016) рассмотрим основные типы дампов памяти, которые может создавать система:

- Мини дамп памяти (Small memory dump) (256 КБ). Этот тип файла включает минимальный объем информации. Он содержит только сообщение об ошибке BSOD, информацию о драйверах, процессах, которые были активны в момент сбоя, а также какой процесс или поток ядра вызвал сбой.

- Дамп памяти ядра (Kernel memory dump). Как правило, небольшой по размеру — одна треть объема физической памяти. Дамп памяти ядра является более подробным, чем мини дамп. Он содержит информацию о драйверах и программах в режиме ядра, включает память, выделенную ядру Windows и аппаратному уровню абстракции (HAL), а также память, выделенную драйверам и другим программам в режиме ядра.

- Полный дамп памяти (Complete memory dump). Самый большой по объему и требует памяти, равной оперативной памяти вашей системы плюс 1MB, необходимый Windows для создания этого файла.

- Автоматический дамп памяти (Automatic memory dump). Соответствует дампу памяти ядра с точки зрения информации. Отличается только тем, сколько места он использует для создания файла дампа. Этот тип файлов не существовал в Windows 7. Он был добавлен в Windows 8.

- Активный дамп памяти (Active memory dump). Этот тип отсеивает элементы, которые не могут определить причину сбоя системы. Это было добавлено в Windows 10 и особенно полезно, если вы используете виртуальную машину, или если ваша система является хостом Hyper-V.

Как включить создание дампа памяти в Windows?

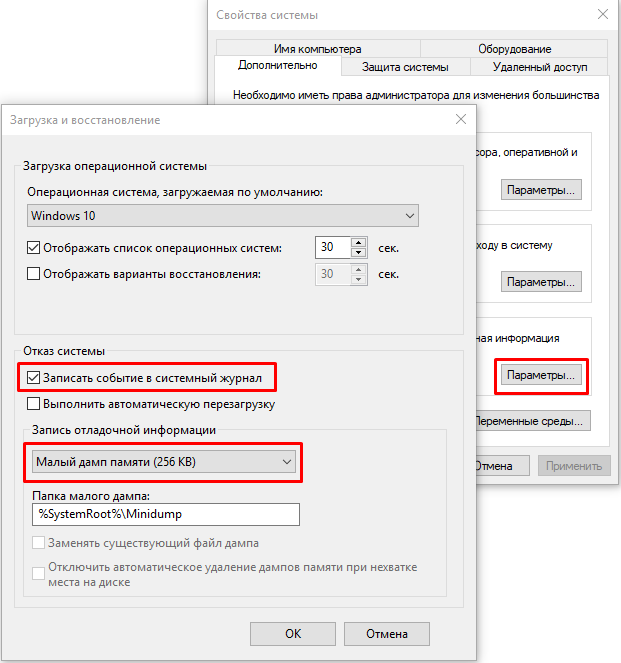

С помощью Win+Pause откройте окно с параметрами системы, выберите «Дополнительные параметры системы» (Advanced system settings). Во вкладке «Дополнительно» (Advanced), раздел «Загрузка и восстановление» (Startup and Recovery) нажмите кнопку «Параметры» (Settings). В открывшемся окне настройте действия при отказе системы. Поставьте галку в чек-боксе «Записать события в системный журнал» (Write an event to the system log), выберите тип дампа, который должен создаваться при сбое системы. Если в чек-боксе «Заменять существующий файл дампа» (Overwrite any existing file) поставить галку, то файл будет перезаписываться при каждом сбое. Лучше эту галку снять, тогда у вас будет больше информации для анализа. Отключите также автоматическую перезагрузку системы (Automatically restart).

В большинстве случаев для анализа причины BSOD вам будет достаточно малого дампа памяти.

Теперь при возникновении BSOD вы сможете проанализировать файл дампа и найти причину сбоев. Мини дамп по умолчанию сохраняется в папке %systemroot%minidump. Для анализа файла дампа рекомендую воспользоваться программой WinDBG (Microsoft Kernel Debugger).

Установка WinDBG в Windows

Утилита WinDBG входит в «Пакет SDK для Windows 10» (Windows 10 SDK). Скачать можно здесь.

Файл называется winsdksetup.exe, размер 1,3 МБ.

WinDBG для Windows7 и более ранних систем включен в состав пакета «Microsoft Windows SDK for Windows 7 and .NET Framework 4». Скачать можно здесь.

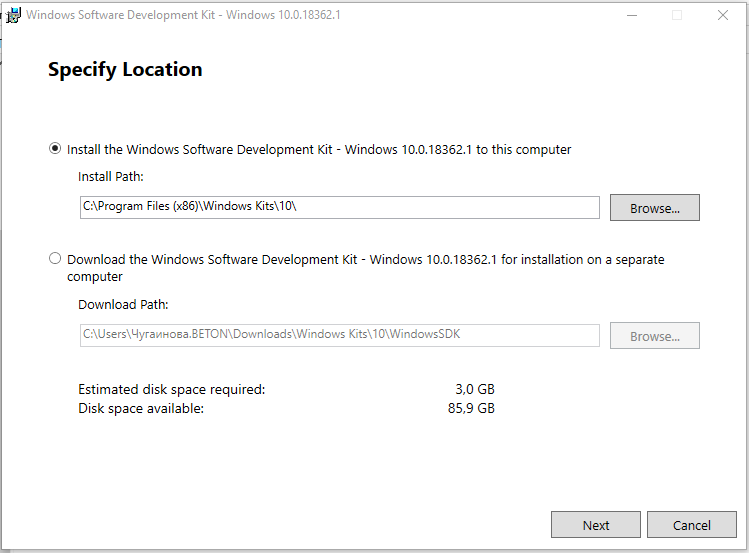

Запустите установку и выберите, что именно нужно сделать – установить пакет на этот компьютер или загрузить для установки на другие компьютеры. Установим пакет на локальный компьютер.

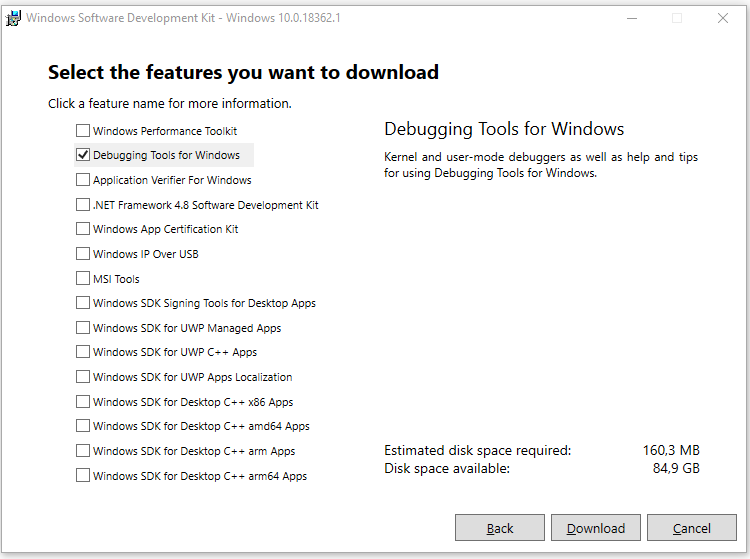

Можете установить весь пакет, но для установки только инструмента отладки выберите Debugging Tools for Windows.

После установки ярлыки WinDBG можно найти в стартовом меню.

Настройка ассоциации .dmp файлов с WinDBG

Для того, чтобы открывать файлы дампов простым кликом, сопоставьте расширение .dmp с утилитой WinDBG.

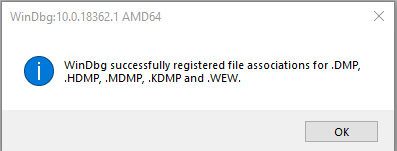

- Откройте командную строку от имени администратора и выполните команды для 64-разрядной системы:

cd C:Program Files (x86)Windows Kits10Debuggersx64

windbg.exe –IA

для 32-разрядной системы:

C:Program Files (x86)Windows Kits10Debuggersx86

windbg.exe –IA - В результате типы файлов: .DMP, .HDMP, .MDMP, .KDMP, .WEW – будут сопоставлены с WinDBG.

Настройка сервера отладочных символов в WinDBG

Отладочные символы (debug-символы или symbol files) – это блоки данных, генерируемые в процессе компиляции программы совместно с исполняемым файлом. В таких блоках данных содержится информация о именах переменных, вызываемых функциях, библиотеках и т.д. Эти данные не нужны при выполнении программы, но полезные при ее отладке. Компоненты Microsoft компилируются с символами, распространяемыми через Microsoft Symbol Server.

Настройте WinDBG на использование Microsoft Symbol Server:

- Откройте WinDBG;

- Перейдите в меню File –> Symbol File Path;

- Пропишите строку, содержащую URL для загрузки символов отладки с сайта Microsoft и папку для сохранения кэша:

SRV*E:Sym_WinDBG*http://msdl.microsoft.com/download/symbols

В примере кэш загружается в папку E:Sym_WinDBG, можете указать любую. - Не забывайте сохранить изменения в меню File –> Save WorkSpace;

WinDBG произведет поиск символов в локальной папке и, если не обнаружит в ней необходимых символов, то самостоятельно загрузит символы с указанного сайта. Если вы хотите добавить собственную папку с символами, то можно сделать это так:

SRV*E:Sym_WinDBG*http://msdl.microsoft.com/download/symbols;c:Symbols

Если подключение к интернету отсутствует, то загрузите предварительно пакет символов с ресурса Windows Symbol Packages.

Анализ аварийного дампа памяти в WinDBG

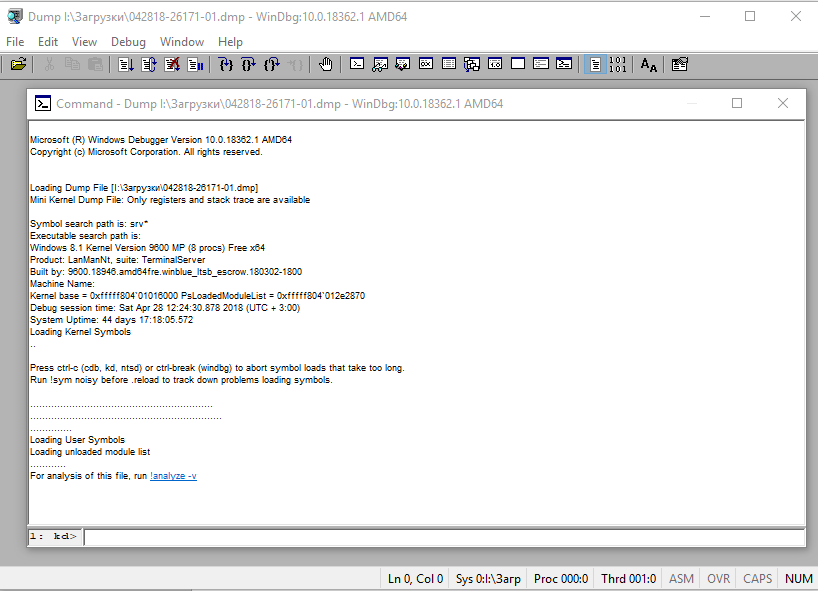

Отладчик WinDBG открывает файл дампа и загружает необходимые символы для отладки из локальной папки или из интернета. Во время этого процесса вы не можете использовать WinDBG. Внизу окна (в командной строке отладчика) появляется надпись Debugee not connected.

Команды вводятся в командную строку, расположенную внизу окна.

Самое главное, на что нужно обратить внимание – это код ошибки, который всегда указывается в шестнадцатеричном значении и имеет вид 0xXXXXXXXX (указываются в одном из вариантов — STOP: 0x0000007B, 02.07.2019 0008F, 0x8F). В нашем примере код ошибки 0х139.

Полный справочник ошибок можно посмотреть здесь.

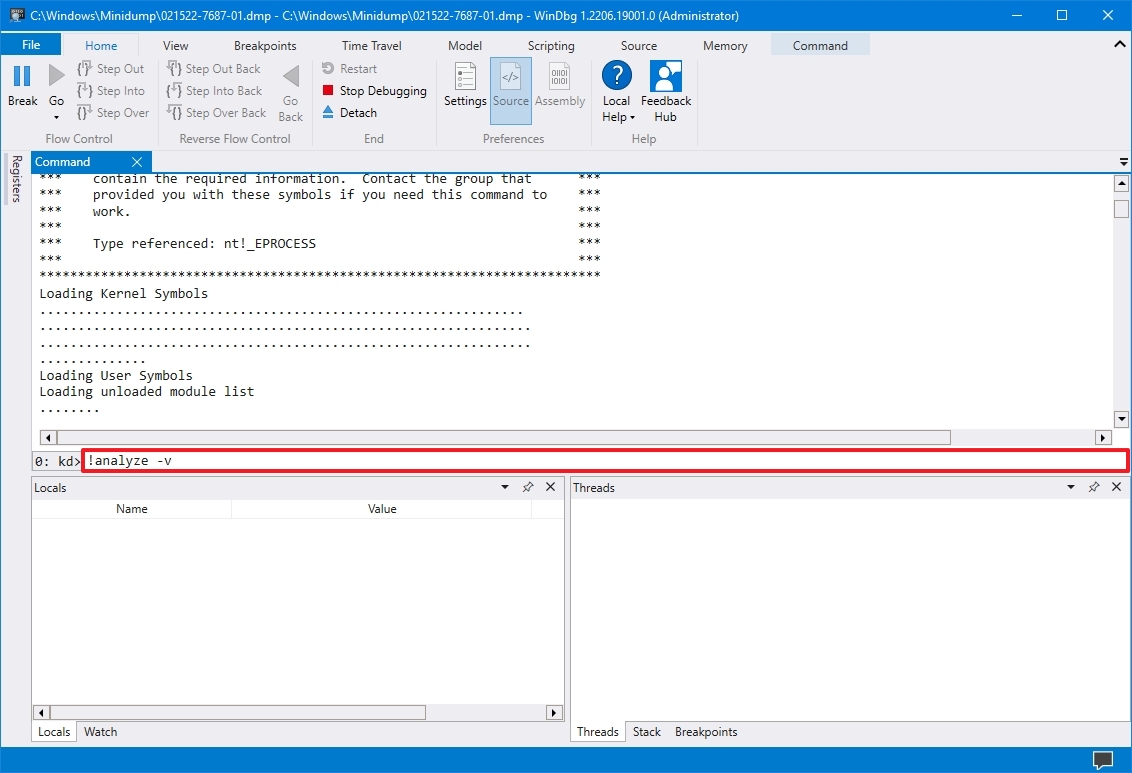

Отладчик предлагает выполнить команду !analyze -v, достаточно навести указатель мыши на ссылку и кликнуть. Для чего нужна эта команда?

- Она выполняет предварительный анализ дампа памяти и предоставляет подробную информацию для начала анализа.

- Эта команда отобразит STOP-код и символическое имя ошибки.

- Она показывает стек вызовов команд, которые привели к аварийному завершению.

- Кроме того, здесь отображаются неисправности IP-адреса, процессов и регистров.

- Команда может предоставить готовые рекомендации по решению проблемы.

Основные моменты, на которые вы должны обратить внимание при анализе после выполнения команды !analyze –v (листинг неполный).

1: kd>

!analyze -v

*****************************************************************************

* *

* Bugcheck Analysis *

* *

*****************************************************************************

Символическое имя STOP-ошибки (BugCheck)

KERNEL_SECURITY_CHECK_FAILURE (139)

Описание ошибки (Компонент ядра повредил критическую структуру данных. Это повреждение потенциально может позволить злоумышленнику получить контроль над этой машиной):

A kernel component has corrupted a critical data structure. The corruption could potentially allow a malicious user to gain control of this machine.

Аргументы ошибки:

Arguments:

Arg1: 0000000000000003, A LIST_ENTRY has been corrupted (i.e. double remove).

Arg2: ffffd0003a20d5d0, Address of the trap frame for the exception that caused the bugcheck

Arg3: ffffd0003a20d528, Address of the exception record for the exception that caused the bugcheck

Arg4: 0000000000000000, Reserved

Debugging Details:

------------------

Счетчик показывает сколько раз система упала с аналогичной ошибкой:

CUSTOMER_CRASH_COUNT: 1

Основная категория текущего сбоя:

DEFAULT_BUCKET_ID: FAIL_FAST_CORRUPT_LIST_ENTRY

Код STOP-ошибки в сокращенном формате:

BUGCHECK_STR: 0x139

Процесс, во время исполнения которого произошел сбой (не обязательно причина ошибки, просто в момент сбоя в памяти выполнялся этот процесс):

PROCESS_NAME: sqlservr.exe

CURRENT_IRQL: 2

Расшифровка кода ошибки: В этом приложении система обнаружила переполнение буфера стека, что может позволить злоумышленнику получить контроль над этим приложением.

ERROR_CODE: (NTSTATUS) 0xc0000409 - The system detected an overrun of a stack-based buffer in this application. This overrun could potentially allow a malicious user to gain control of this application.

EXCEPTION_CODE: (NTSTATUS) 0xc0000409 - The system detected an overrun of a stack-based buffer in this application. This overrun could potentially allow a malicious user to gain control of this application.

Последний вызов в стеке:

LAST_CONTROL_TRANSFER: from fffff8040117d6a9 to fffff8040116b0a0

Стек вызовов в момент сбоя:

STACK_TEXT:

ffffd000`3a20d2a8 fffff804`0117d6a9 : 00000000`00000139 00000000`00000003 ffffd000`3a20d5d0 ffffd000`3a20d528 : nt!KeBugCheckEx

ffffd000`3a20d2b0 fffff804`0117da50 : ffffe000`f3ab9080 ffffe000`fc37e001 ffffd000`3a20d5d0 fffff804`0116e2a2 : nt!KiBugCheckDispatch+0x69

ffffd000`3a20d3f0 fffff804`0117c150 : 00000000`00000000 00000000`00000000 00000000`00000000 00000000`00000000 : nt!KiFastFailDispatch+0xd0

ffffd000`3a20d5d0 fffff804`01199482 : ffffc000`701ba270 ffffc000`00000001 000000ea`73f68040 fffff804`000006f9 : nt!KiRaiseSecurityCheckFailure+0x3d0

ffffd000`3a20d760 fffff804`014a455d : 00000000`00000001 ffffd000`3a20d941 ffffe000`fcacb000 ffffd000`3a20d951 : nt! ?? ::FNODOBFM::`string'+0x17252

ffffd000`3a20d8c0 fffff804`013a34ac : 00000000`00000004 00000000`00000000 ffffd000`3a20d9d8 ffffe001`0a34c600 : nt!IopSynchronousServiceTail+0x379

ffffd000`3a20d990 fffff804`0117d313 : ffffffff`fffffffe 00000000`00000000 00000000`00000000 000000eb`a0cf1380 : nt!NtWriteFile+0x694

ffffd000`3a20da90 00007ffb`475307da : 00000000`00000000 00000000`00000000 00000000`00000000 00000000`00000000 : nt!KiSystemServiceCopyEnd+0x13

000000ee`f25ed2b8 00000000`00000000 : 00000000`00000000 00000000`00000000 00000000`00000000 00000000`00000000 : 0x00007ffb`475307da

Участок кода, где возникла ошибка:

FOLLOWUP_IP:

nt!KiFastFailDispatch+d0

fffff804`0117da50 c644242000 mov byte ptr [rsp+20h],0

FAULT_INSTR_CODE: 202444c6

SYMBOL_STACK_INDEX: 2

SYMBOL_NAME: nt!KiFastFailDispatch+d0

FOLLOWUP_NAME: MachineOwner

Имя модуля в таблице объектов ядра. Если анализатору удалось обнаружить проблемный драйвер, имя отображается в полях MODULE_NAME и IMAGE_NAME:

MODULE_NAME: nt

IMAGE_NAME: ntkrnlmp.exe

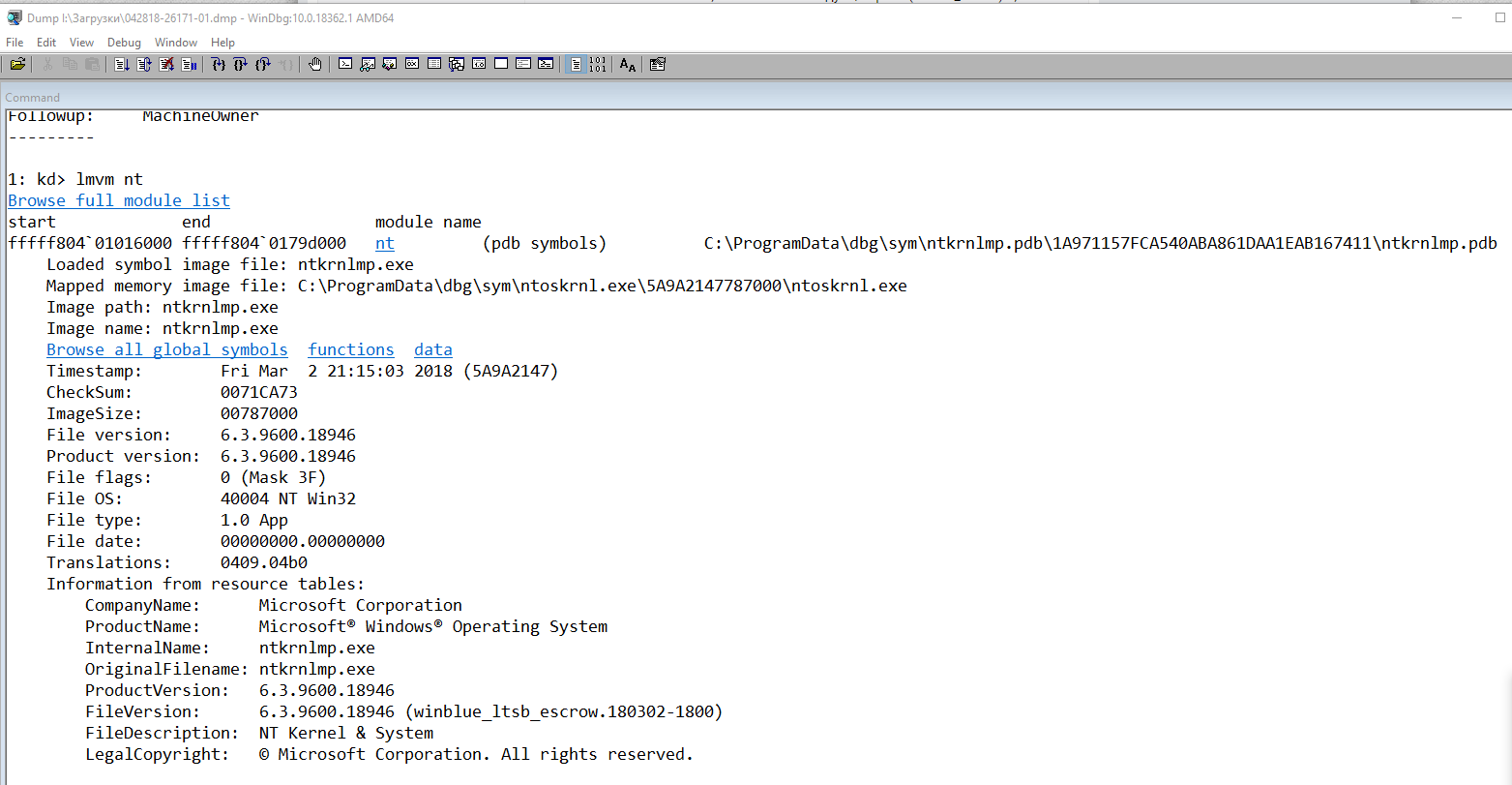

Если кликнете по ссылке модуля (nt), то увидите подробную информацию о пути и других свойствах модуля. Находите указанный файл, и изучаете его свойства.

1: kd>

lmvm nt

Browse full module list

Loaded symbol image file: ntkrnlmp.exe

Mapped memory image file: C:ProgramDatadbgsymntoskrnl.exe5A9A2147787000ntoskrnl.exe

Image path: ntkrnlmp.exe

Image name: ntkrnlmp.exe

InternalName: ntkrnlmp.exe

OriginalFilename: ntkrnlmp.exe

ProductVersion: 6.3.9600.18946

FileVersion: 6.3.9600.18946 (winblue_ltsb_escrow.180302-1800)

В приведенном примере анализ указал на файл ядра ntkrnlmp.exe. Когда анализ дампа памяти указывает на системный драйвер (например, win32k.sys) или файл ядра (как в нашем примере ntkrnlmp.exe), вероятнее всего данный файл не является причиной проблемы. Очень часто оказывается, что проблема кроется в драйвере устройства, настройках BIOS или в неисправности оборудования.

Если вы увидели, что BSOD возник из-за стороннего драйвера, его имя будет указано в значениях MODULE_NAME и IMAGE_NAME.

Например:

Image path: SystemRootsystem32driverscmudaxp.sys

Image name: cmudaxp.sys

Откройте свойсва файла драйвера и проверьте его версию. В большинстве случаев проблема с драйверами решается их обнвовлением.

Подробным анализом дампов памяти занимаются разработчики, но и для рядового пользователя, столкнувшегося с синими экранами в Windows это может оказаться полезным: адреса в памяти ему ничего не дадут, но часто можно обнаружить имя файла приложения или драйвера, вызывающее сбой. Здесь помогут специальные программы для анализа дампов памяти, о которых и пойдёт речь далее.

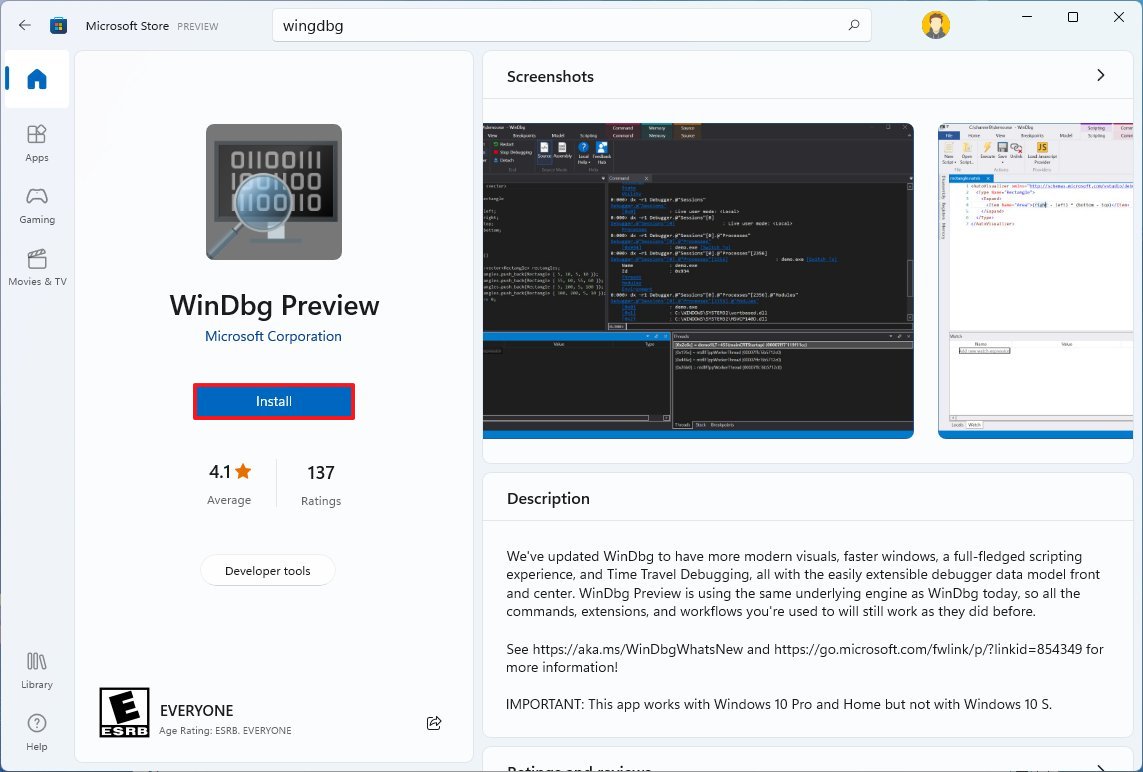

WinDbg

У Майкрософт имеется собственный инструмент отладки и анализа дампов памяти — WinDbg (пока Preview). Скачать его для Windows 11 и Windows 10 можно из Microsoft Store, используя поиск в магазине приложений или прямую ссылку.

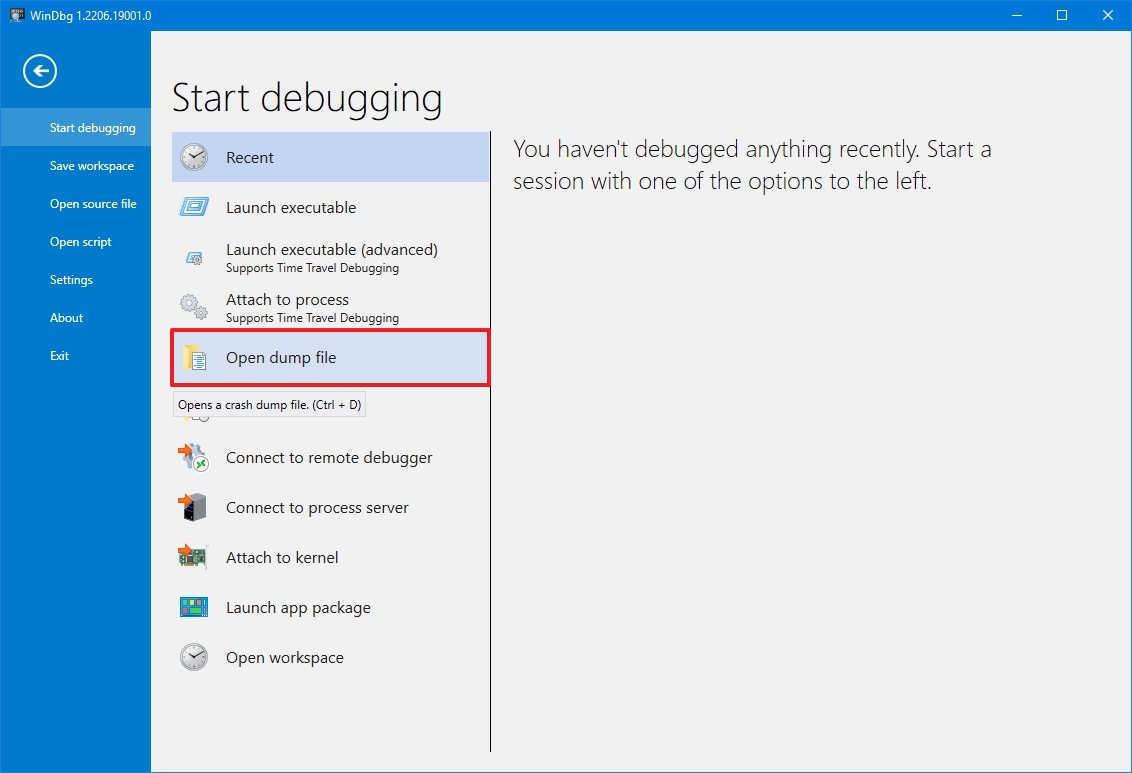

Пример простого анализа дампа памяти для обычного пользователя с целью выявления процесса, вызвавшего BSoD с помощью WinDbg:

- Запустите WinDbg от имени Администратора (правый клик по ярлыку в меню «Пуск» — «Запуск от имени администратора»).

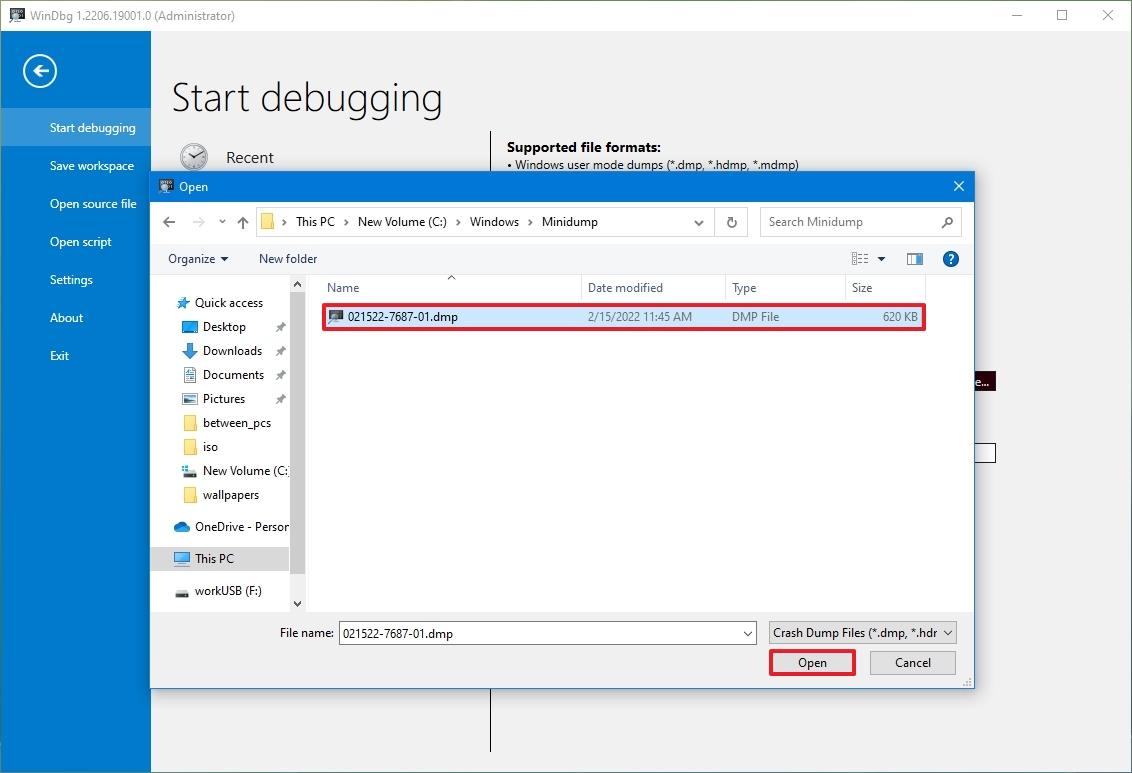

- В главном меню программы выберите «Файл» — «Open dump File» и укажите путь к нужному мини-дампу, обычно находящемуся в папке C:WindowsMinidump, нажмите кнопку «Open».

- Введите команду

!analyze -v

в поле ввода команд (либо нажмите по ссылке с командой в верхней панели WinDbg) и дождитесь завершения анализа.

- В панели «Command» в верхней части окна программы будет отображен результат анализа, где, при удаче, вы сможете найти информацию о том, каким процессом был инициирован сбой (PROCESS_NAME).

- Может быть информация о файле драйвера (.sys) в поле IMAGE_NAME и другая информация, позволяющая найти источник проблемы.

Далее полученную информацию можно использовать для того, чтобы найти, каким устройствам соответствуют драйверы в Интернете, выяснить назначение процессов вызвавших сбой, предпринять те или иные действия с целью их устранения.

BlueScreenView

BlueScreenView — очень простая утилита, которая позволяет выбрать файла дампа памяти в списке и посмотреть, какие файлы драйвера и процессы привели к сбою: в окне программы они будут выделены красным цветом.

Скачать BlueScreenView можно с официального сайта разработчика https://www.nirsoft.net/utils/blue_screen_view.html

WhoCrashed

Ещё одна программа для анализа дампов памяти — WhoCrashed. В бесплатной версии предоставляет не так много информации.

После нажатия кнопки «Analyze» имеющиеся дампы памяти анализируются, и на вкладке «Report» выводятся коды ошибок, а также текстовое описание на английском языке о том, что означает этот код и о возможных причинах сбоя.

Официальный сайт WhoCrashed https://www.resplendence.com/whocrashed, судя по всему, не открывается из РФ, но утилиту легко найти и скачать из сторонних источников.

Last updated on: 2020-06-26

Authored by: Steven Mondragon-DeVoss

This article is a guide on using bug check analysis to investigate why a Microsoft® Windows® server

crashed. A server crash, also known as Blue Screen of Death or BSOD, displays an error screen and can cause

the server to shut down or restart unexpectedly. The following terms are common when discussing server

crashes.

- Blue screen: When certain hardware problems occurs, a blue error screen displays.

- Crash dump file: This file, stored on the hard drive, contains information collected when the system

generates a STOP code. The memory.dmp file contains information that the debugger needs to analyze. - Debugger: Use this program to analyze the dump file

- STOP code: This error code identifies what stopped the system kernel from running.

Analyzing a bug check code

Microsoft provides WinDbg to debug the crash dump. You can

download the debugger.

The system creates a memory.dmp file at the time of the crash. Use WinDbg to analyze the file and determine

the cause of the crash.

Run WinDbg

To use WinDbg, you need do the following tasks.

Add the symbol path

After you install WinDbg, perform the following steps to add the symbol file path for debugging:

-

Open WinDBG > File > Symbol File Path… and enter the following:

SRV*C:Windowssymbol_cache*https://msdl.microsoft.com/download/symbols -

Click OK.

Windows might store the dump file in the following locations:

| Memory Dump Type | Default Location | Paging File Requirements |

|---|---|---|

| Small memory dump | C:WindowsMinidump | >2 MB |

| Kernel memory dump | C:WindowsMemory.dmp | Large enough for kernel memory |

| Complete memory dump | C:WindowsMemory.dmp | All physical RAM + 1 MB |

Open the memory.dmp file

To open the dump file, perform the following steps:

-

Go to File > Open Crash Dump… > Open the MEMORY.DMP file.

-

Click or type “!analyze -v to get the detailed debugging information.

-

Wait for the analysis to complete.

Read the crash dump

After the analysis completes, review the output to determine the cause of the crash. For example, driver issues

or memory corruption might have caused the crash. The output of the analysis provides you with the details.

Example causes include the following possibilities:

FAILURE_BUCKET_ID: X64_0xA_termdd!IcaDereferenceChannel+8c

The cause of the error was due to termdd.sys.

FAILURE_BUCKET_ID: 0xd1_e1k6232+16171

The cause was the Intel network adapter(e1k6232.sys) drivers

Use Driver Verifier, if necessary

If faulty drivers caused the crash, you can use Driver Verifier to examine the system’s drivers.

Use the Windows-native Driver Verifier utility to test system drivers to find any improper behaviors.

To use Driver Verifier, perform the following steps:

-

Open a command prompt as the administrator.

-

Type verifier to open the

Driver Verifier Manager. -

Select the task you want and click Next. The default is Create standard settings.

-

Select which drivers to verify and click Next.

-

Depending on the options selected, you might need to restart the server. In that case, the system notifies

you before the verifier executes your options. -

After the verifier finishes, review the output of the verifier.

Bug check codes

The following table lists some of the bug check codes you might encounter:

| Code | Name |

|---|---|

| Code | Name |

| 0x00000001 | APC_INDEX_MISMATCH |

| 0x00000002 | DEVICE_QUEUE_NOT_BUSY |

| 0x00000003 | INVALID_AFFINITY_SET |

| 0x00000004 | INVALID_DATA_ACCESS_TRAP |

| 0x00000005 | INVALID_PROCESS_ATTACH_ATTEMPT |

| 0x00000006 | INVALID_PROCESS_DETACH_ATTEMPT |

| 0x00000007 | INVALID_SOFTWARE_INTERRUPT |

| 0x00000008 | IRQL_NOT_DISPATCH_LEVEL |

| 0x00000009 | IRQL_NOT_GREATER_OR_EQUAL |

| 0x0000000A | IRQL_NOT_LESS_OR_EQUAL |

| 0x0000000B | NO_EXCEPTION_HANDLING_SUPPORT |

| 0x0000000C | MAXIMUM_WAIT_OBJECTS_EXCEEDED |

| 0x0000000D | MUTEX_LEVEL_NUMBER_VIOLATION |

| 0x0000000E | NO_USER_MODE_CONTEXT |

| 0x0000000F | SPIN_LOCK_ALREADY_OWNED |

| 0x00000010 | SPIN_LOCK_NOT_OWNED |

| 0x00000011 | THREAD_NOT_MUTEX_OWNER |

| 0x00000012 | TRAP_CAUSE_UNKNOWN |

| 0x00000013 | EMPTY_THREAD_REAPER_LIST |

| 0x00000014 | CREATE_DELETE_LOCK_NOT_LOCKED |

| 0x00000015 | LAST_CHANCE_CALLED_FROM_KMODE |

| 0x00000016 | CID_HANDLE_CREATION |

| 0x00000017 | CID_HANDLE_DELETION |

| 0x00000018 | REFERENCE_BY_POINTER |

| 0x00000019 | BAD_POOL_HEADER |

| 0x0000001A | MEMORY_MANAGEMENT |

| 0x0000001B | PFN_SHARE_COUNT |

| 0x0000001C | PFN_REFERENCE_COUNT |

| 0x0000001D | NO_SPIN_LOCK_AVAILABLE |

| 0x0000001E | KMODE_EXCEPTION_NOT_HANDLED |

| 0x0000001F | SHARED_RESOURCE_CONV_ERROR |

| 0x00000020 | KERNEL_APC_PENDING_DURING_EXIT |

| 0x00000021 | QUOTA_UNDERFLOW |

| 0x00000022 | FILE_SYSTEM |

| 0x00000023 | FAT_FILE_SYSTEM |

| 0x00000024 | NTFS_FILE_SYSTEM |

| 0x00000025 | NPFS_FILE_SYSTEM |

| 0x00000026 | CDFS_FILE_SYSTEM |

| 0x00000027 | RDR_FILE_SYSTEM |

| 0x00000028 | CORRUPT_ACCESS_TOKEN |

| 0x00000029 | SECURITY_SYSTEM |

| 0x0000002A | INCONSISTENT_IRP |

| 0x0000002B | PANIC_STACK_SWITCH |

| 0x0000002C | PORT_DRIVER_INTERNAL |

| 0x0000002D | SCSI_DISK_DRIVER_INTERNAL |

| 0x0000002E | DATA_BUS_ERROR |

| 0x0000002F | INSTRUCTION_BUS_ERROR |

| 0x00000030 | SET_OF_INVALID_CONTEXT |

| 0x00000031 | PHASE0_INITIALIZATION_FAILED |

| 0x00000032 | PHASE1_INITIALIZATION_FAILED |

| 0x00000033 | UNEXPECTED_INITIALIZATION_CALL |

| 0x00000034 | CACHE_MANAGER |

| 0x00000035 | NO_MORE_IRP_STACK_LOCATIONS |

| 0x00000036 | DEVICE_REFERENCE_COUNT_NOT_ZERO |

| 0x00000037 | FLOPPY_INTERNAL_ERROR |

| 0x00000038 | SERIAL_DRIVER_INTERNAL |

| 0x00000039 | SYSTEM_EXIT_OWNED_MUTEX |

| 0x0000003A | SYSTEM_UNWIND_PREVIOUS_USER |

| 0x0000003B | SYSTEM_SERVICE_EXCEPTION |

| 0x0000003C | INTERRUPT_UNWIND_ATTEMPTED |

| 0x0000003D | INTERRUPT_EXCEPTION_NOT_HANDLED |

| 0x0000003E | MULTIPROCESSOR_CONFIGURATION_NOT_SUPPORTED |

| 0x0000003F | NO_MORE_SYSTEM_PTES |

| 0x00000040 | TARGET_MDL_TOO_SMALL |

| 0x00000041 | MUST_SUCCEED_POOL_EMPTY |

| 0x00000042 | ATDISK_DRIVER_INTERNAL |

| 0x00000043 | NO_SUCH_PARTITION |

| 0x00000044 | MULTIPLE_IRP_COMPLETE_REQUESTS |

| 0x00000045 | INSUFFICIENT_SYSTEM_MAP_REGS |

| 0x00000046 | DEREF_UNKNOWN_LOGON_SESSION |

| 0x00000047 | REF_UNKNOWN_LOGON_SESSION |

| 0x00000048 | CANCEL_STATE_IN_COMPLETED_IRP |

| 0x00000049 | PAGE_FAULT_WITH_INTERRUPTS_OFF |

| 0x0000004A | IRQL_GT_ZERO_AT_SYSTEM_SERVICE |

| 0x0000004B | STREAMS_INTERNAL_ERROR |

| 0x0000004C | FATAL_UNHANDLED_HARD_ERROR |

| 0x0000004D | NO_PAGES_AVAILABLE |

| 0x0000004E | PFN_LIST_CORRUPT |

| 0x0000004F | NDIS_INTERNAL_ERROR |

| 0x00000050 | PAGE_FAULT_IN_NONPAGED_AREA |

| 0x00000051 | REGISTRY_ERROR |

| 0x00000052 | MAILSLOT_FILE_SYSTEM |

| 0x00000053 | NO_BOOT_DEVICE |

| 0x00000054 | LM_SERVER_INTERNAL_ERROR |

| 0x00000055 | DATA_COHERENCY_EXCEPTION |

| 0x00000056 | INSTRUCTION_COHERENCY_EXCEPTION |

| 0x00000057 | XNS_INTERNAL_ERROR |

| 0x00000058 | FTDISK_INTERNAL_ERROR |

| 0x00000059 | PINBALL_FILE_SYSTEM |

| 0x0000005A | CRITICAL_SERVICE_FAILED |

| 0x0000005B | SET_ENV_VAR_FAILED |

| 0x0000005C | HAL_INITIALIZATION_FAILED |

| 0x0000005D | UNSUPPORTED_PROCESSOR |

| 0x0000005E | OBJECT_INITIALIZATION_FAILED |

| 0x0000005F | SECURITY_INITIALIZATION_FAILED |

| 0x00000060 | PROCESS_INITIALIZATION_FAILED |

| 0x00000061 | HAL1_INITIALIZATION_FAILED |

| 0x00000062 | OBJECT1_INITIALIZATION_FAILED |

| 0x00000063 | SECURITY1_INITIALIZATION_FAILED |

| 0x00000064 | SYMBOLIC_INITIALIZATION_FAILED |

| 0x00000065 | MEMORY1_INITIALIZATION_FAILED |

| 0x00000066 | CACHE_INITIALIZATION_FAILED |

| 0x00000067 | CONFIG_INITIALIZATION_FAILED |

| 0x00000068 | FILE_INITIALIZATION_FAILED |

| 0x00000069 | IO1_INITIALIZATION_FAILED |

| 0x0000006A | LPC_INITIALIZATION_FAILED |

| 0x0000006B | PROCESS1_INITIALIZATION_FAILED |

| 0x0000006C | REFMON_INITIALIZATION_FAILED |

| 0x0000006D | SESSION1_INITIALIZATION_FAILED |

| 0x0000006E | SESSION2_INITIALIZATION_FAILED |

| 0x0000006F | SESSION3_INITIALIZATION_FAILED |

| 0x00000070 | SESSION4_INITIALIZATION_FAILED |

| 0x00000071 | SESSION5_INITIALIZATION_FAILED |

| 0x00000072 | ASSIGN_DRIVE_LETTERS_FAILED |

| 0x00000073 | CONFIG_LIST_FAILED |

| 0x00000074 | BAD_SYSTEM_CONFIG_INFO |

| 0x00000075 | CANNOT_WRITE_CONFIGURATION |

| 0x00000076 | PROCESS_HAS_LOCKED_PAGES |

| 0x00000077 | KERNEL_STACK_INPAGE_ERROR |

| 0x00000078 | PHASE0_EXCEPTION |

| 0x00000079 | MISMATCHED_HAL |

| 0x0000007A | KERNEL_DATA_INPAGE_ERROR |

| 0x0000007B | INACCESSIBLE_BOOT_DEVICE |

| 0x0000007C | BUGCODE_NDIS_DRIVER |

| 0x0000007D | INSTALL_MORE_MEMORY |

| 0x0000007E | SYSTEM_THREAD_EXCEPTION_NOT_HANDLED |

| 0x0000007F | UNEXPECTED_KERNEL_MODE_TRAP |

| 0x00000080 | NMI_HARDWARE_FAILURE |

| 0x00000081 | SPIN_LOCK_INIT_FAILURE |

| 0x00000082 | DFS_FILE_SYSTEM |

| 0x00000085 | SETUP_FAILURE |

| 0x0000008B | MBR_CHECKSUM_MISMATCH |

| 0x0000008E | KERNEL_MODE_EXCEPTION_NOT_HANDLED |

| 0x0000008F | PP0_INITIALIZATION_FAILED |

| 0x00000090 | PP1_INITIALIZATION_FAILED |

| 0x00000092 | UP_DRIVER_ON_MP_SYSTEM |

| 0x00000093 | INVALID_KERNEL_HANDLE |

| 0x00000094 | KERNEL_STACK_LOCKED_AT_EXIT |

| 0x00000096 | INVALID_WORK_QUEUE_ITEM |

| 0x00000097 | BOUND_IMAGE_UNSUPPORTED |

| 0x00000098 | END_OF_NT_EVALUATION_PERIOD |

| 0x00000099 | INVALID_REGION_OR_SEGMENT |

| 0x0000009A | SYSTEM_LICENSE_VIOLATION |

| 0x0000009B | UDFS_FILE_SYSTEM |

| 0x0000009C | MACHINE_CHECK_EXCEPTION |

| 0x0000009E | USER_MODE_HEALTH_MONITOR |

| 0x0000009F | DRIVER_POWER_STATE_FAILURE |

| 0x000000A0 | INTERNAL_POWER_ERROR |

| 0x000000A1 | PCI_BUS_DRIVER_INTERNAL |

| 0x000000A2 | MEMORY_IMAGE_CORRUPT |

| 0x000000A3 | ACPI_DRIVER_INTERNAL |

| 0x000000A4 | CNSS_FILE_SYSTEM_FILTER |

| 0x000000A5 | ACPI_BIOS_ERROR |

| 0x000000A7 | BAD_EXHANDLE |

| 0x000000AB | SESSION_HAS_VALID_POOL_ON_EXIT |

| 0x000000AC | HAL_MEMORY_ALLOCATION |

| 0x000000AD | VIDEO_DRIVER_DEBUG_REPORT_REQUEST |

| 0x000000B1 | BGI_DETECTED_VIOLATION |

| 0x000000B4 | VIDEO_DRIVER_INIT_FAILURE |

| 0x000000B8 | ATTEMPTED_SWITCH_FROM_DPC |

| 0x000000B9 | CHIPSET_DETECTED_ERROR |

| 0x000000BA | SESSION_HAS_VALID_VIEWS_ON_EXIT |

| 0x000000BB | NETWORK_BOOT_INITIALIZATION_FAILED |

| 0x000000BC | NETWORK_BOOT_DUPLICATE_ADDRESS |

| 0x000000BD | INVALID_HIBERNATED_STATE |

| 0x000000BE | ATTEMPTED_WRITE_TO_READONLY_MEMORY |

| 0x000000BF | MUTEX_ALREADY_OWNED |

| 0x000000C1 | SPECIAL_POOL_DETECTED_MEMORY_CORRUPTION |

| 0x000000C2 | BAD_POOL_CALLER |

| 0x000000C4 | DRIVER_VERIFIER_DETECTED_VIOLATION |

| 0x000000C5 | DRIVER_CORRUPTED_EXPOOL |

| 0x000000C6 | DRIVER_CAUGHT_MODIFYING_FREED_POOL |

| 0x000000C7 | TIMER_OR_DPC_INVALID |

| 0x000000C8 | IRQL_UNEXPECTED_VALUE |

| 0x000000C9 | DRIVER_VERIFIER_IOMANAGER_VIOLATION |

| 0x000000CA | PNP_DETECTED_FATAL_ERROR |

| 0x000000CB | DRIVER_LEFT_LOCKED_PAGES_IN_PROCESS |

| 0x000000CC | PAGE_FAULT_IN_FREED_SPECIAL_POOL |

| 0x000000CD | PAGE_FAULT_BEYOND_END_OF_ALLOCATION |

| 0x000000CE | DRIVER_UNLOADED_WITHOUT_CANCELLING_PENDING_OPERATIONS |

| 0x000000CF | TERMINAL_SERVER_DRIVER_MADE_INCORRECT_MEMORY_REFERENCE |

| 0x000000D0 | DRIVER_CORRUPTED_MMPOOL |

| 0x000000D1 | DRIVER_IRQL_NOT_LESS_OR_EQUAL |

| 0x000000D2 | BUGCODE_ID_DRIVER |

| 0x000000D3 | DRIVER_PORTION_MUST_BE_NONPAGED |

| 0x000000D4 | SYSTEM_SCAN_AT_RAISED_IRQL_CAUGHT_IMPROPER_DRIVER_UNLOAD |

| 0x000000D5 | DRIVER_PAGE_FAULT_IN_FREED_SPECIAL_POOL |

| 0x000000D6 | DRIVER_PAGE_FAULT_BEYOND_END_OF_ALLOCATION |

| 0x000000D7 | DRIVER_UNMAPPING_INVALID_VIEW |

| 0x000000D8 | DRIVER_USED_EXCESSIVE_PTES |

| 0x000000D9 | LOCKED_PAGES_TRACKER_CORRUPTION |

| 0x000000DA | SYSTEM_PTE_MISUSE |

| 0x000000DB | DRIVER_CORRUPTED_SYSPTES |

| 0x000000DC | DRIVER_INVALID_STACK_ACCESS |

| 0x000000DE | POOL_CORRUPTION_IN_FILE_AREA |

| 0x000000DF | IMPERSONATING_WORKER_THREAD |

| 0x000000E0 | ACPI_BIOS_FATAL_ERROR |

| 0x000000E1 | WORKER_THREAD_RETURNED_AT_BAD_IRQL |

| 0x000000E2 | MANUALLY_INITIATED_CRASH |

| 0x000000E3 | RESOURCE_NOT_OWNED |

| 0x000000E4 | WORKER_INVALID |

| 0x000000E6 | DRIVER_VERIFIER_DMA_VIOLATION |

| 0x000000E7 | INVALID_FLOATING_POINT_STATE |

| 0x000000E8 | INVALID_CANCEL_OF_FILE_OPEN |

| 0x000000E9 | ACTIVE_EX_WORKER_THREAD_TERMINATION |

| 0x000000EA | THREAD_STUCK_IN_DEVICE_DRIVER |

| 0x000000EB | DIRTY_MAPPED_PAGES_CONGESTION |

| 0x000000EC | SESSION_HAS_VALID_SPECIAL_POOL_ON_EXIT |

| 0x000000ED | UNMOUNTABLE_BOOT_VOLUME |

| 0x000000EF | CRITICAL_PROCESS_DIED |

| 0x000000F0 | STORAGE_MINIPORT_ERROR |

| 0x000000F1 | SCSI_VERIFIER_DETECTED_VIOLATION |

| 0x000000F2 | HARDWARE_INTERRUPT_STORM |

| 0x000000F3 | DISORDERLY_SHUTDOWN |

| 0x000000F4 | CRITICAL_OBJECT_TERMINATION |

| 0x000000F5 | FLTMGR_FILE_SYSTEM |

| 0x000000F6 | PCI_VERIFIER_DETECTED_VIOLATION |

| 0x000000F7 | DRIVER_OVERRAN_STACK_BUFFER |

| 0x000000F8 | RAMDISK_BOOT_INITIALIZATION_FAILED |

| 0x000000F9 | DRIVER_RETURNED_STATUS_REPARSE_FOR_VOLUME_OPEN |

| 0x000000FA | HTTP_DRIVER_CORRUPTED |

| 0x000000FC | ATTEMPTED_EXECUTE_OF_NOEXECUTE_MEMORY |

| 0x000000FD | DIRTY_NOWRITE_PAGES_CONGESTION |

| 0x000000FE | BUGCODE_USB_DRIVER |

| 0x000000FF | RESERVE_QUEUE_OVERFLOW |

| 0x00000100 | LOADER_BLOCK_MISMATCH |

| 0x00000101 | CLOCK_WATCHDOG_TIMEOUT |

| 0x00000102 | DPC_WATCHDOG_TIMEOUT |

| 0x00000103 | MUP_FILE_SYSTEM |

| 0x00000104 | AGP_INVALID_ACCESS |

| 0x00000105 | AGP_GART_CORRUPTION |

| 0x00000106 | AGP_ILLEGALLY_REPROGRAMMED |

| 0x00000108 | THIRD_PARTY_FILE_SYSTEM_FAILURE |

| 0x00000109 | CRITICAL_STRUCTURE_CORRUPTION |

| 0x0000010A | APP_TAGGING_INITIALIZATION_FAILED |

| 0x0000010C | FSRTL_EXTRA_CREATE_PARAMETER_VIOLATION |

| 0x0000010D | WDF_VIOLATION |

| 0x0000010E | VIDEO_MEMORY_MANAGEMENT_INTERNAL |

| 0x0000010F | RESOURCE_MANAGER_EXCEPTION_NOT_HANDLED |

| 0x00000111 | RECURSIVE_NMI |

| 0x00000112 | MSRPC_STATE_VIOLATION |

| 0x00000113 | VIDEO_DXGKRNL_FATAL_ERROR |

| 0x00000114 | VIDEO_SHADOW_DRIVER_FATAL_ERROR |

| 0x00000115 | AGP_INTERNAL |

| 0x00000116 | VIDEO_TDR_FAILURE |

| 0x00000117 | VIDEO_TDR_TIMEOUT_DETECTED |

| 0x00000119 | VIDEO_SCHEDULER_INTERNAL_ERROR |

| 0x0000011A | EM_INITIALIZATION_FAILURE |

| 0x0000011B | DRIVER_RETURNED_HOLDING_CANCEL_LOCK |

| 0x0000011C | ATTEMPTED_WRITE_TO_CM_PROTECTED_STORAGE |

| 0x0000011D | EVENT_TRACING_FATAL_ERROR |

| 0x0000011E | TOO_MANY_RECURSIVE_FAULTS |

| 0x0000011F | INVALID_DRIVER_HANDLE |

| 0x00000120 | BITLOCKER_FATAL_ERROR |

| 0x00000121 | DRIVER_VIOLATION |

| 0x00000122 | WHEA_INTERNAL_ERROR |

| 0x00000123 | CRYPTO_SELF_TEST_FAILURE |

| 0x00000124 | WHEA_UNCORRECTABLE_ERROR |

| 0x00000125 | NMR_INVALID_STATE |

| 0x00000126 | NETIO_INVALID_POOL_CALLER |

| 0x00000127 | PAGE_NOT_ZERO |

| 0x00000128 | WORKER_THREAD_RETURNED_WITH_BAD_IO_PRIORITY |

| 0x00000129 | WORKER_THREAD_RETURNED_WITH_BAD_PAGING_IO_PRIORITY |

| 0x0000012A | MUI_NO_VALID_SYSTEM_LANGUAGE |

| 0x0000012B | FAULTY_HARDWARE_CORRUPTED_PAGE |

| 0x0000012C | EXFAT_FILE_SYSTEM |

| 0x0000012D | VOLSNAP_OVERLAPPED_TABLE_ACCESS |

| 0x0000012E | INVALID_MDL_RANGE |

| 0x0000012F | VHD_BOOT_INITIALIZATION_FAILED |

| 0x00000130 | DYNAMIC_ADD_PROCESSOR_MISMATCH |

| 0x00000131 | INVALID_EXTENDED_PROCESSOR_STATE |

| 0x00000132 | RESOURCE_OWNER_POINTER_INVALID |

| 0x00000133 | DPC_WATCHDOG_VIOLATION |

| 0x00000134 | DRIVE_EXTENDER |

| 0x00000135 | REGISTRY_FILTER_DRIVER_EXCEPTION |

| 0x00000136 | VHD_BOOT_HOST_VOLUME_NOT_ENOUGH_SPACE |

| 0x00000137 | WIN32K_HANDLE_MANAGER |

| 0x00000138 | GPIO_CONTROLLER_DRIVER_ERROR |

| 0x00000139 | KERNEL_SECURITY_CHECK_FAILURE |

| 0x0000013A | KERNEL_MODE_HEAP_CORRUPTION |

| 0x0000013B | PASSIVE_INTERRUPT_ERROR |

| 0x0000013C | INVALID_IO_BOOST_STATE |

| 0x0000013D | CRITICAL_INITIALIZATION_FAILURE |

| 0x00000140 | STORAGE_DEVICE_ABNORMALITY_DETECTED |

| 0x00000141 | VIDEO_ENGINE_TIMEOUT_DETECTED |

| 0x00000142 | VIDEO_TDR_APPLICATION_BLOCKED |

| 0x00000143 | PROCESSOR_DRIVER_INTERNAL |

| 0x00000144 | BUGCODE_USB3_DRIVER |

| 0x00000145 | SECURE_BOOT_VIOLATION |

| 0x00000147 | ABNORMAL_RESET_DETECTED |

| 0x00000149 | REFS_FILE_SYSTEM |

| 0x0000014A | KERNEL_WMI_INTERNAL |

| 0x0000014B | SOC_SUBSYSTEM_FAILURE |

| 0x0000014C | FATAL_ABNORMAL_RESET_ERROR |

| 0x0000014D | EXCEPTION_SCOPE_INVALID |

| 0x0000014E | SOC_CRITICAL_DEVICE_REMOVED |

| 0x0000014F | PDC_WATCHDOG_TIMEOUT |

| 0x00000150 | TCPIP_AOAC_NIC_ACTIVE_REFERENCE_LEAK |

| 0x00000151 | UNSUPPORTED_INSTRUCTION_MODE |

| 0x00000152 | INVALID_PUSH_LOCK_FLAGS |

| 0x00000153 | KERNEL_LOCK_ENTRY_LEAKED_ON_THREAD_TERMINATION |

| 0x00000154 | UNEXPECTED_STORE_EXCEPTION |

| 0x00000155 | OS_DATA_TAMPERING |

| 0x00000156 | WINSOCK_DETECTED_HUNG_CLOSESOCKET_LIVEDUMP |

| 0x00000157 | KERNEL_THREAD_PRIORITY_FLOOR_VIOLATION |

| 0x00000158 | ILLEGAL_IOMMU_PAGE_FAULT |

| 0x00000159 | HAL_ILLEGAL_IOMMU_PAGE_FAULT |

| 0x0000015A | SDBUS_INTERNAL_ERROR |

| 0x0000015B | WORKER_THREAD_RETURNED_WITH_SYSTEM_PAGE_PRIORITY_ACTIVE |

| 0x0000015C | PDC_WATCHDOG_TIMEOUT_LIVEDUMP |

| 0x0000015D | SOC_SUBSYSTEM_FAILURE_LIVEDUMP |

| 0x0000015E | BUGCODE_NDIS_DRIVER_LIVE_DUMP |

| 0x0000015F | CONNECTED_STANDBY_WATCHDOG_TIMEOUT_LIVEDUMP |

| 0x00000160 | WIN32K_ATOMIC_CHECK_FAILURE |

| 0x00000161 | LIVE_SYSTEM_DUMP |

| 0x00000162 | KERNEL_AUTO_BOOST_INVALID_LOCK_RELEASE |

| 0x00000163 | WORKER_THREAD_TEST_CONDITION |

| 0x00000164 | WIN32K_CRITICAL_FAILURE |

| 0x00000165 | CLUSTER_CSV_STATUS_IO_TIMEOUT_LIVEDUMP |

| 0x00000166 | CLUSTER_RESOURCE_CALL_TIMEOUT_LIVEDUMP |

| 0x00000167 | CLUSTER_CSV_SNAPSHOT_DEVICE_INFO_TIMEOUT_LIVEDUMP |

| 0x00000168 | CLUSTER_CSV_STATE_TRANSITION_TIMEOUT_LIVEDUMP |

| 0x00000169 | CLUSTER_CSV_VOLUME_ARRIVAL_LIVEDUMP |

| 0x0000016A | CLUSTER_CSV_VOLUME_REMOVAL_LIVEDUMP |

| 0x0000016B | CLUSTER_CSV_CLUSTER_WATCHDOG_LIVEDUMP |

| 0x0000016C | INVALID_RUNDOWN_PROTECTION_FLAGS |

| 0x0000016D | INVALID_SLOT_ALLOCATOR_FLAGS |

| 0x0000016E | ERESOURCE_INVALID_RELEASE |

| 0x0000016F | CLUSTER_CSV_STATE_TRANSITION_INTERVAL_TIMEOUT_LIVEDUMP |

| 0x00000170 | CRYPTO_LIBRARY_INTERNAL_ERROR |

| 0x00000171 | CLUSTER_CSV_CLUSSVC_DISCONNECT_WATCHDOG |

| 0x00000173 | COREMSGCALL_INTERNAL_ERROR |

| 0x00000174 | COREMSG_INTERNAL_ERROR |

| 0x00000175 | PREVIOUS_FATAL_ABNORMAL_RESET_ERROR |

| 0x00000178 | ELAM_DRIVER_DETECTED_FATAL_ERROR |

| 0x00000179 | CLUSTER_CLUSPORT_STATUS_IO_TIMEOUT_LIVEDUMP |

| 0x0000017B | PROFILER_CONFIGURATION_ILLEGAL |

| 0x0000017C | PDC_LOCK_WATCHDOG_LIVEDUMP |

| 0x0000017D | PDC_UNEXPECTED_REVOCATION_LIVEDUMP |

| 0x0000017E | MICROCODE_REVISION_MISMATCH |

| 0x00000187 | VIDEO_DWMINIT_TIMEOUT_FALLBACK_BDD |

| 0x00000188 | CLUSTER_CSVFS_LIVEDUMP |

| 0x00000189 | BAD_OBJECT_HEADER |

| 0x0000018B | SECURE_KERNEL_ERROR |

| 0x0000018C | HYPERGUARD_VIOLATION |

| 0x0000018D | SECURE_FAULT_UNHANDLED |

| 0x0000018E | KERNEL_PARTITION_REFERENCE_VIOLATION |

| 0x00000190 | WIN32K_CRITICAL_FAILURE_LIVEDUMP |

| 0x00000191 | PF_DETECTED_CORRUPTION |

| 0x00000192 | KERNEL_AUTO_BOOST_LOCK_ACQUISITION_WITH_RAISED_IRQL |

| 0x00000193 | VIDEO_DXGKRNL_LIVEDUMP |

| 0x00000195 | SMB_SERVER_LIVEDUMP |

| 0x00000196 | LOADER_ROLLBACK_DETECTED |

| 0x00000197 | WIN32K_SECURITY_FAILURE |

| 0x00000198 | UFX_LIVEDUMP |

| 0x00000199 | KERNEL_STORAGE_SLOT_IN_USE |

| 0x0000019A | WORKER_THREAD_RETURNED_WHILE_ATTACHED_TO_SILO |

| 0x0000019B | TTM_FATAL_ERROR |

| 0x0000019C | WIN32K_POWER_WATCHDOG_TIMEOUT |

| 0x0000019D | CLUSTER_SVHDX_LIVEDUMP |

| 0x000001A0 | TTM_WATCHDOG_TIMEOUT |

| 0x000001A1 | WIN32K_CALLOUT_WATCHDOG_LIVEDUMP |

| 0x000001A2 | WIN32K_CALLOUT_WATCHDOG_BUGCHECK |

| 0x000001A3 | CALL_HAS_NOT_RETURNED_WATCHDOG_TIMEOUT_LIVEDUMP |

| 0x000001A4 | DRIPS_SW_HW_DIVERGENCE_LIVEDUMP |

| 0x000001A5 | USB_DRIPS_BLOCKER_SURPRISE_REMOVAL_LIVEDUMP |

| 0x000001A6 | BLUETOOTH_ERROR_RECOVERY_LIVEDUMP |

| 0x000001A7 | SMB_REDIRECTOR_LIVEDUMP |

| 0x000001A8 | VIDEO_DXGKRNL_BLACK_SCREEN_LIVEDUMP |

| 0x000001B0 | VIDEO_MINIPORT_FAILED_LIVEDUMP |

| 0x000001B8 | VIDEO_MINIPORT_BLACK_SCREEN_LIVEDUMP |

| 0x000001C4 | DRIVER_VERIFIER_DETECTED_VIOLATION_LIVEDUMP |

| 0x000001C5 | IO_THREADPOOL_DEADLOCK_LIVEDUMP |

| 0x000001C6 | FAST_ERESOURCE_PRECONDITION_VIOLATION |

| 0x000001C7 | STORE_DATA_STRUCTURE_CORRUPTION |

| 0x000001C8 | MANUALLY_INITIATED_POWER_BUTTON_HOLD |

| 0x000001C9 | USER_MODE_HEALTH_MONITOR_LIVEDUMP |

| 0x000001CA | SYNTHETIC_WATCHDOG_TIMEOUT |

| 0x000001CB | INVALID_SILO_DETACH |

| 0x000001CC | EXRESOURCE_TIMEOUT_LIVEDUMP |

| 0x000001CD | INVALID_CALLBACK_STACK_ADDRESS |

| 0x000001CE | INVALID_KERNEL_STACK_ADDRESS |

| 0x000001CF | HARDWARE_WATCHDOG_TIMEOUT |

| 0x000001D0 | CPI_FIRMWARE_WATCHDOG_TIMEOUT |

| 0x000001D1 | TELEMETRY_ASSERTS_LIVEDUMP |

| 0x000001D2 | WORKER_THREAD_INVALID_STATE |

| 0x000001D3 | WFP_INVALID_OPERATION |

| 0x000001D4 | UCMUCSI_LIVEDUMP |

| 0x000001D5 | DRIVER_PNP_WATCHDOG |

| 0x000001D6 | WORKER_THREAD_RETURNED_WITH_NON_DEFAULT_WORKLOAD_CLASS |

| 0x000001D7 | EFS_FATAL_ERROR |

| 0x000001D8 | UCMUCSI_FAILURE |

| 0x000001D9 | HAL_IOMMU_INTERNAL_ERROR |

| 0x000001DA | HAL_BLOCKED_PROCESSOR_INTERNAL_ERROR |

| 0x000001DB | IPI_WATCHDOG_TIMEOUT |

| 0x000001DC | DMA_COMMON_BUFFER_VECTOR_ERROR |

| 0x00000356 | XBOX_ERACTRL_CS_TIMEOUT |

| 0x00000BFE | BC_BLUETOOTH_VERIFIER_FAULT |

| 0x00000BFF | BC_BTHMINI_VERIFIER_FAULT |

| 0x00020001 | HYPERVISOR_ERROR |

| 0x1000007E | SYSTEM_THREAD_EXCEPTION_NOT_HANDLED_M |

| 0x1000007F | UNEXPECTED_KERNEL_MODE_TRAP_M |

| 0x1000008E | KERNEL_MODE_EXCEPTION_NOT_HANDLED_M |

| 0x100000EA | THREAD_STUCK_IN_DEVICE_DRIVER_M |

| 0x4000008A | THREAD_TERMINATE_HELD_MUTEX |

| 0xC0000218 | STATUS_CANNOT_LOAD_REGISTRY_FILE |

| 0xC000021A | WINLOGON_FATAL_ERROR |

| 0xC0000221 | STATUS_IMAGE_CHECKSUM_MISMATCH |

| 0xDEADDEAD | MANUALLY_INITIATED_CRASH1 |

Время на прочтение

2 мин

Количество просмотров 298K

Как часто Вам приходится лицезреть экран смерти Windows (BSoD)? BSoD может возникать в разных случаях: как уже при работе с системой, так и в процессе загрузки операционной системы. Как же определить, чем вызвано появление BSoD и устранить эту проблему? Операционная система Windows способна сохранять дамп памяти при появлении ошибки, чтобы системный администратор мог проанализировать данные дампа и найти причину возникновения BSoD.

Существует два вида дампов памяти — малый (minidump) и полный. В зависимости от настроек операционной системы, система может сохранять полный или малый дампы, либо не предпринимать никаких действий при возникновении ошибки.

Малый дамп располагается по пути %systemroot%minidump и имеет имя вроде Minixxxxxx-xx.dmp

Полный дамп располагается по пути %systemroot% и имеет имя вроде Memory.dmp

Для анализа содержимого дампов памяти следует применять специальную утилиту — Microsoft Kernel Debugger.

Получить программу и компоненты, необходимые для ее работы, можно напрямую с сайта Microsoft — Debugging Tools

При выборе отладчика следует учитывать версию операционной системы, на которой Вам придется анализировать дампы памяти. Для 32-разрядной ОС необходима 32-битовая версия отладчика, а для 64-разрядной ОС предпочтительно использовать 64-битовую версию отладчика.

Помимо самого пакета Debugging Tools for Windows, также понадобятся набор отладочных символов — Debugging Symbols. Набор отладочных символов специфичен для каждой ОС, на которой был зафиксирован BSoD. Потому придется загрузить набор символов для каждой ОС, анализировать работу которой Вам придется. Для 32-разрядной Windows XP потребуются набор символов для Windows XP 32-бит, для 64-разрядной ОС потребуются набор символов для Windows XP 64-бит. Для других ОС семейства Windows наборы символов подбираются сообразно такому же принципу. Загрузить отладочные символы можно отсюда. Устанавливать их рекомендуется по адресу %systemroot%symbols

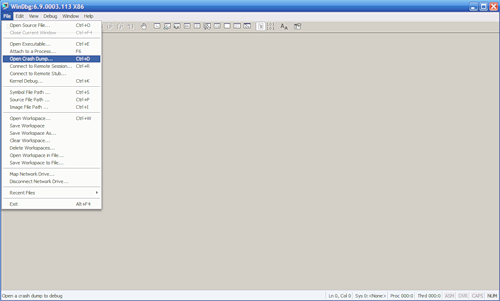

После установки отладчика и отладочных символов, запускаем отладчик. Окно отладчика после запуска выглядит следующим образом.

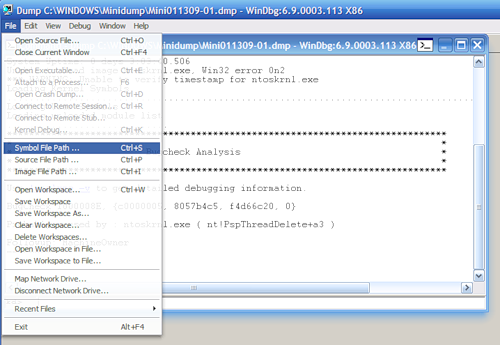

Перед анализом содержимого дампа памяти, потребуется провести небольшую настройку отладчика. Конкретно — сообщить программе, по какому пути следует искать отладочные символы. Для этого выбираем в меню File > Symbol File Path… Нажимаем кнопку Browse… и указываем папку, в которую мы установили отладочные символы для рассматриваемого дампа памяти.

Можно запрашивать информацию о требуемых отладочных символах прямо через Интернет, с публичного сервера Microsoft. Таким образом у вас будет самая новая версия символов. Сделать это можно следующим образом — в меню File > Symbol File Path… вводим: SRV*%systemroot%symbols*http://msdl.microsoft.com/download/symbols

После указания пути к отладочным символам, выбираем в меню File > Save workspace и подтверждаем действие нажатием на кнопку OK.

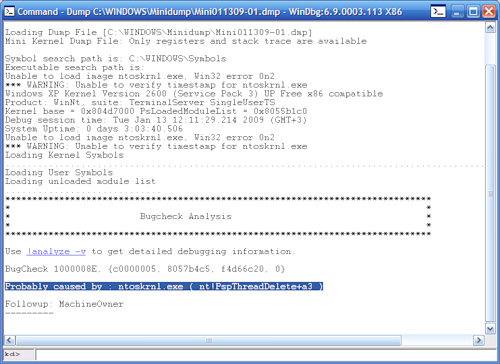

Чтобы приступить к анализу дампа памяти, выбираем в меню File > Open Crash Dump… и выбираем требуемый для рассмотрения файл.

Система проведет анализ содержимого, по окончанию которого выдаст результат о предполагаемой причине ошибки.

Команда !analyze -v, данная отладчику в командной строке, выведет более детальную информацию.

Завершить отладку можно выбором пункта меню Debug > Stop Debugging

Таким образом, используя пакет Debugging Tools for Windows, всегда можно получить достаточно полное представление о причинах возникновения системных ошибок.

On Windows 10, when there is a crash, the system creates a «dump» file containing the memory information at the time of the error, which can help determine the reason for the problem.

The «.dmp» file includes the stop error message, a list of the drivers loaded at the time of the problem, kernel, processor, and process details, as well as other information depending on the type of dump file you have.

Although Windows 10 automatically creates dump files, the only problem is that you won’t find any built-in tools to open this type of file, and this is when the Microsoft Windows Debugging (WinDbg) tool can help. WinDbg is an advanced tool designed for debugging kernel-mode and user-mode code, reviewing processor registries, and analyzing crash dumps.

This guide will walk you through the steps to open a dump file to determine what caused the crash to resolve the problem on your computer.

How to open dump file with WinDbg on Windows 10

On Windows 10, you may find multiple ways to open and review a dump error file, but the easiest way is to use the WinDbg tool available through the Microsoft Store.

Install WinDbg

To install the WinDbg tool on Windows 10, use these steps:

- Open the WinDbg download page.

- Click the Install button.

- Click the Open button.

- Click the Install button.

Once you complete the steps, the application will install, and it will be available through the Start menu.

Analyze dump file

To open and analyze a dump file created by a crash on Windows 10, use these steps:

- Open Start.

- Search for WinDbg, right-click the top result, and select the Run as administrator option.

- Click the File menu.

- Click on Start debugging.

- Select the Open sump file option.

- Select the dump file from the folder location — for example, %SystemRoot%Minidump.

- Click the Open button.

- Click the Open button again.

- Check the progress bar until it loads the dump file (this may take a while).

- Type the following command in the run command and press Enter: !analyze -v

- Quick tip: You can also click the !analyze -v link if available from the main area if available after loading the dump file.

- Check the progress bar until the analysis is complete (this may take a long time depending on the data size).

After you complete the steps, the application will return the dump file analyses, which you can then review to determine the reason for the problem to help you resolve the issue.

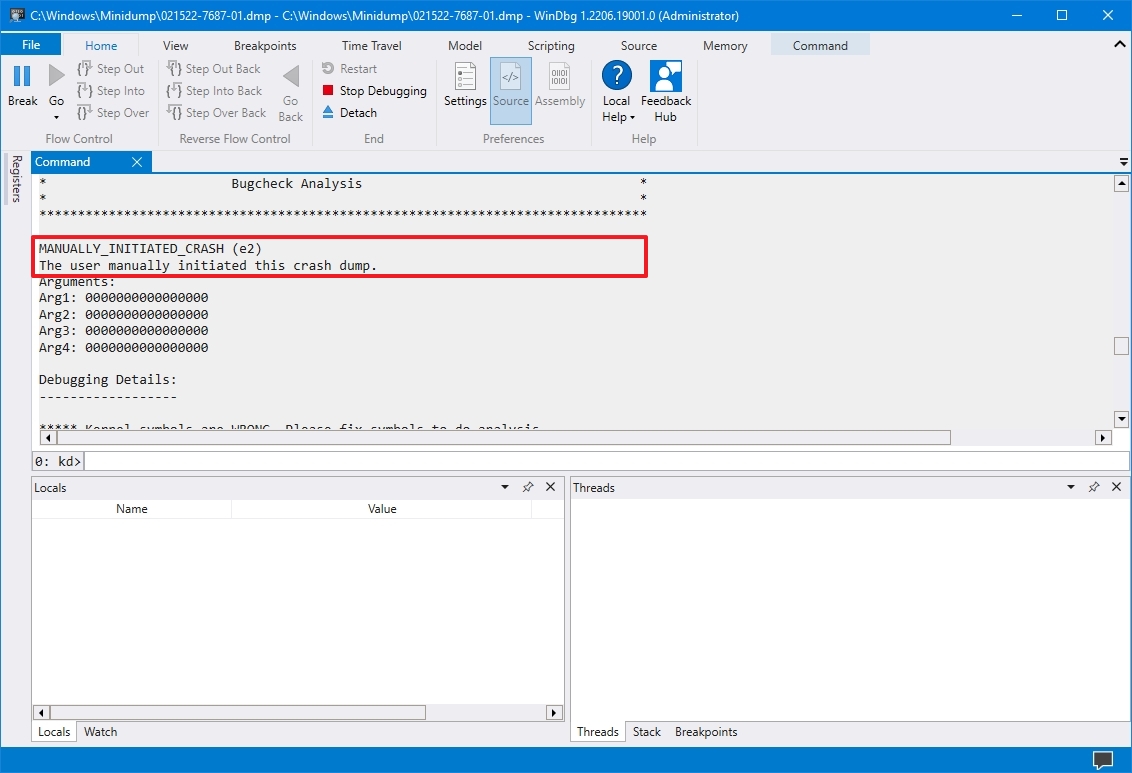

The information will be different depending on the problem. For example, this result points out that this was a manually initiated crash with an «e2» error code, which is correct since, for this guide, we use these instructions to force a dump file. The WinDbg even makes an excellent job describing the crash in a language anyone can understand («The user manually initiated this crash dump»).

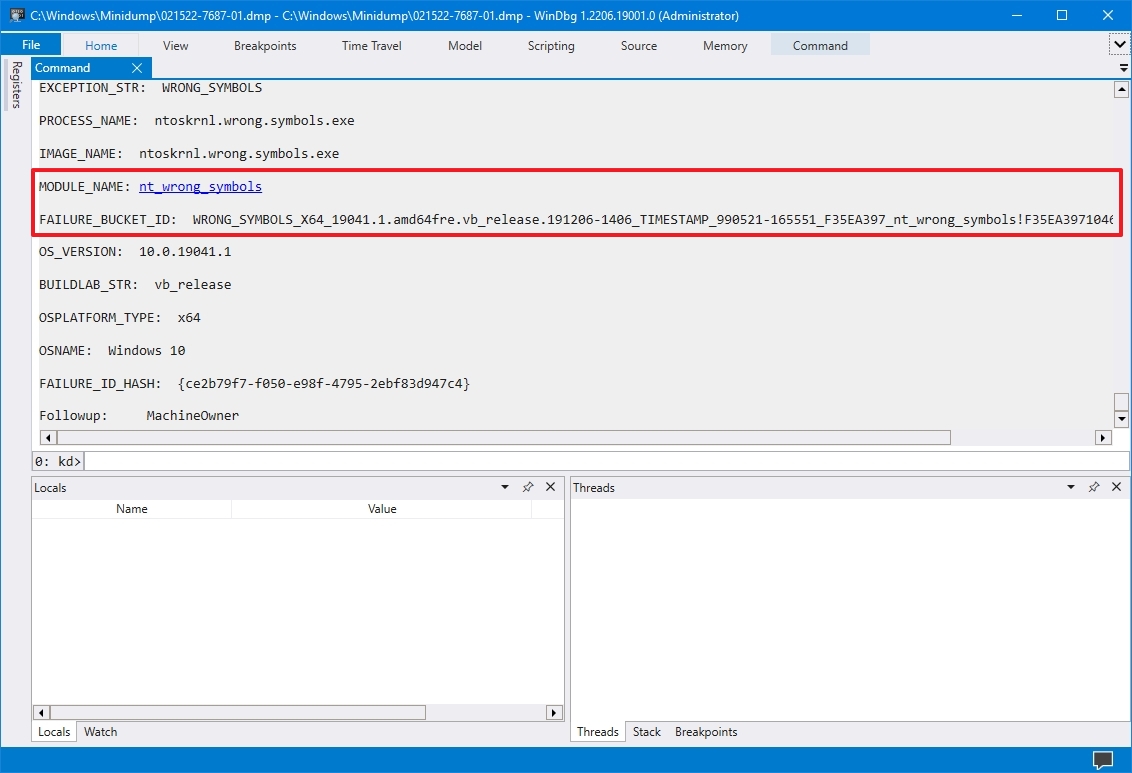

As you continue reviewing the dump file, you will also find more information, such as «FAILURE_BUCKET_ID» and «MODULE_NAME,» which could indicate what is causing the problem.

The information can be overwhelming since it is not meant for regular users. If your computer keeps crashing, you can use this tool to get an idea of the problem. If you cannot figure it out, you can use the hints in the report to search online for more information.

More resources

For more helpful articles, coverage, and answers to common questions about Windows 10 and Windows 11, visit the following resources:

- Windows 11 on Windows Central — All you need to know

- Windows 10 on Windows Central — All you need to know

All the latest news, reviews, and guides for Windows and Xbox diehards.

Mauro Huculak is technical writer for WindowsCentral.com. His primary focus is to write comprehensive how-tos to help users get the most out of Windows 10 and its many related technologies. He has an IT background with professional certifications from Microsoft, Cisco, and CompTIA, and he’s a recognized member of the Microsoft MVP community.