ОЦЕНКА УГРОЗ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

Автор раздела:

Павел Евгеньевич Голосов

В УСЛОВИЯХ МАССОВОГО ПЕРЕХОДА НА УДАЛЕННУЮ РАБОТУ*

ОЦЕНКА УГРОЗ ИНФОРМАЦИ-ОННОЙ БЕЗОПАСНОСТИ

*В разделе были использованы материалы компании «АйТи Бастион», компании «Инфосистемы Джет», института экономики математики и информационных технологий (ЭМИТ) РАНХиГС, Центра подготовки руководителей цифровой трансформации ВШГУ РАНХиГС.

Массовый и быстрый переход в режим самоизоляции вынудил организации оперативно предоставить сотрудникам удаленный доступ к информационным системам и взаимодействовать с ними в режиме веб-конференций гораздо чаще, чем раньше. Обнаружилось, что организационные и технические меры информационной безопасности отстают по времени. В разделе собран обобщенный анализ возникающих угроз, приведены рекомендации, как их нейтрализовать.

Основные сценарии удаленной работы требуют доступа пользователя, работающего из дома, к ресурсам корпоративной сети, облака, видеоконференциям. В каждом случае необходимо конкретное программное обеспечение для удаленной работы.

В ряде организаций давно налажена удаленная работа, действует политика информационной безопасности, сформированы регламенты обучения, предоставления сотрудникам технических, программных средств, позволяющих обеспечивать приемлемый уровень безопасности данных.

В условиях удаленного доступа к ресурсам организации возможно следующее типовое решение:

- VPN-клиент на рабочее место;

- шлюз удаленного доступа в периметр компании;

- многофакторная аутентификация для пользователей;

- доступ в режиме терминала к ресурсам в рамках защищенных подключений;

- контроль поведения пользователей и ведение журнала их действий;

- антивирусная защита рабочих мест;

- специальный контроль трафика от пользователей;

- дополнительная защита почты от фишинговых сообщений.

Типичными угрозами являются взлом и заражение сети. Они возможны, если имеют место следующие обстоятельства:

- ошибки настройки устройств доступа (компьютеров), в результате которых они оказываются незащищенными полностью или частично;

- использование концепции Bring Your Own Device, когда пользователи либо подключаются со своих не-доверенных устройств к корпоративным ресурсам, либо используют корпоративные компьютеры, но в домашних условиях;

- недостаточная защита конечных устройств пользователей, в том числе случаи их утраты, хищения;

- ошибки настройки шлюза, который используется для доступа в корпоративную сеть, некорректные решения, связанные с публикацией корпоративных сервисов, пользование облачными сервисами, находящимися вне доверенной среды;

- отсутствие контроля доступа к ресурсам организации, когда нет доверия только к идентификатору и аутентификатору (паролю) пользователя и нет возможности различить, кто именно работает; нужен второй фактор и дополнительное профилирование поведения пользователей по вторичным признакам — например, по поведению (концепция User Behavior Analytics);

- недостаточно строгие политики информационной безопасности для контроля трафика пользователей, в том числе при работе с конфиденциальными данными, ненадежные пароли для удаленного доступа;

- недостаточный контроль за трафиком, который передается с условно «домашних» устройств обратно в корпоративную среду, поскольку существует возможность проникновения с помощью программных средств и несанкционированного воздействия (ПСНВ);

- отсутствие системы контроля утечек при несанкционированном копировании информации по злому умыслу или случайно с корпоративных ресурсов; передача информации злоумышленникам.

Доверенной средой считается ИТ-периметр организации, охваченный системами и средствами безопасности. Доверенные устройства — устройства, зарегистрированные в доверенной среде.

7.1 Удаленный доступ: угрозы и противодействие

Любой удаленный доступ, на практике — это расширение периметра, так как в инфраструктуре компании появляются новые подключения извне. Личные станции, на которых работают пользователи и с которых обращаются к корпоративной системе, могут быть недостаточно защищены, могут быть заранее скомпрометированы, физически утеряны или целенаправленно украдены.

К типичным угрозам непосредственно на домашнем рабочем месте пользователя, можно отнести следующие:

- проникновение вирусов из дома в офисную сеть, сетевая или вирусная атака на системы в периметре, например атака вируса-шифровальщика.

- заражение документов, обрабатываемых на рабочих местах пользователей;

- заражение компьютеров пользователей из-за недостаточных СЗИ, установленных у них на местах, и работы с потенциально открытой или потенциально зараженной информацией;

- утечка данных из организации через рабочие места пользователей даже при контроле копирования на внешние носители, например, можно сфотографировать информацию на экране;

- недостаточно строгая аутентификация пользователей на рабочих местах (например, доступ без пароля или с очень простым паролем);

- утеря/воровство конечного оборудования либо данных;

- проникновение в периметр; например, ребенок делает уроки на компьютере, случайно сохраняет или удаляет документы на сервере организации;

- проблемы связи: для удаленной работы необходима связность, много соединений могут исчерпать полосу канала или возможности оборудования (dos, denial of service — отказ в обслуживании);

- распространение личной информации сотрудников: где они расположены, их график работы, присутствия, возможностей, — информация становится доступной для наблюдения и использования лицами, для которых она не предназначена.

Как информация организации становится доступна на конечных устройствах, так и наоборот, возможен удаленный доступ к личной информации с удаленных рабочих мест. Это может представлять личные риски для здоровья и качества жизни сотрудников и их близких.

Например, если школьники занимаются удаленно, они массово регистрируются на всевозможных сервисах для конференцсвязи и регулярно ими пользуются. Это вызывает заметные риски утечек персональных данных в контексте ФЗ-152 «О персональных данных». Даже просто по объему использования сервисы дистантного обучения становятся ГИС (государственными информационными системами). Кроме того, активное использование видеосвязи приводит к раскрытию достатка и сбору информации о присутствии родителей. Таким образом, нынешний формат дистанционного обучения чреват не только рисками утечек информации, но и вполне реальными угрозами потери имущества.

Пользователь имеет полный физический доступ к устройству, установленному у него дома, может получить доступ к файловой системе устройства и скопировать туда/оттуда информацию. Также к устройству будет иметь доступ и его окружение (члены его семьи, например). В силу указанных рисков рекомендуется выдавать пользователям права на удаленный доступ вместе с оборудованием, которое предварительно настроено с соблюдением необходимых стандартов и практик безопасности. Установка обновлений, средств защиты, отсутствие у оператора административных прав, пломбы, препятствующие вскрытию, — это все хорошие практики для повышения безопасности.

Если выдача спецоборудования для доступа в периметр нецелесообразна или такой возможности просто нет, стоит применять средства доступа со встроенным контролем защищенности со стороны пользователя или требовать, чтобы пользователь обзавелся актуальными средствами защиты.

В связи с экстренным режимом перехода в режим изоляции будут оправданы дополнительные меры контроля активности пользователя:

- заблаговременное ограничение доступа к межсетевому экрану;

- введение средств документирования действий (например, при удаленном доступе администраторов) или онлайн-мониторинга;

- ограничение доступа к данным только узкими «текущими рамками» (до абсолютно необходимого минимума);

- использование средств, базой для которых является инфраструктура организации, а не на открытые облачные системы; популярные облачные решения, как правило, могут размещаться за границей, что приводит к потере контроля за накапливаемыми там данными.

- проведение инспекции всей номенклатуры используемых сотрудниками гаджетов — от персональных компьютеров до мобильных устройств, от почтовых программ до мессенджеров и удобных «браузерных» программ (приложений и сервисов, запускаемых через веб-браузер) всех видов;

- сокращение времени, которое сотрудники проводят в соцсетях во время выполнения должностных обязанностей;

- встречный контроль, получение согласований на изменения или доступ.

В любом случае предоставлять удаленному сотруднику доступ «везде» по умолчанию — плохая идея.

Регулятор — Федеральная служба по техническому и экспортному контролю, Центральный Банк, Национальный координационный центр по компьютерным инцидентам предлагают подходы, призванные обеспечить надежный режим удаленного пользования инфраструктурой и данными организаций.

Информационное письмо о мерах по обеспечению киберустойчивости и информационной безопасности в условиях распространения новой коронавирусной инфекции (COVID-19) // Банк России.

Центральный Банк рекомендует финансовым организациям обеспечить применение технологий виртуальных частных сетей, многофакторной аутентификации, терминального доступа (по возможности), а также мониторинг и контроль действий пользователей удаленного мобильного доступа.

ФСТЭК России рекомендует не допускать использование сотрудниками личных средств вычислительной техники, в том числе портативных мобильных средств вычислительной техники (ноутбуков, компьютеров, телефонов). Кроме того, регулятор рекомендует определить перечень информационных ресурсов, к которым будет предоставляться удаленный доступ, назначить минимально необходимые права пользователям, исключить возможность эксплуатации удаленных рабочих мест посторонними лицами, обеспечить двухфакторную аутентификацию работников, а также организовать защищенный доступ к серверам с помощью VPN-клиентов в комбинации с антивирусной защитой.

В таблице 1 представлены в общих чертах представлены угрозы, связанные с переходом в режим удаленной работы, далее они будут рассмотрены более подробно.

Таблица 1

Оценка возникающих угроз, рекомендации по минимизации последствий

7.2 Экспертные мнения о вопросах удаленного доступа

Стандартным архитектурным решением для организации удаленного доступа является организация одного или нескольких узлов удаленного доступа с использованием сертифицированных средств защиты: криптографической защиты сетевых потоков (VPN), межсетевого экрана, средства систем обнаружения вторжений (IDS, intrusion detection system, система обнаружения вторжений). На внешние станции, которым дается право на удаленный доступ, как правило, также устанавливаются средства защиты: антивирусные средства, средства контроля возможных вторжений. Имеет смысл принять меры по контролю известных уязвимостей, выстроить процессы обеспечения информационной безопасности, в данном случае объектами пристального внимания должны стать жизненный цикл учетных записей, паролей, ключей доступа к VPN, обновление программного обеспечения, проверка на уязвимости.

Сотрудники службы безопасности выполняют необходимые организационные меры по управлению и учету подобных доступов, проверку работы и необходимых настроек на средствах защиты, устанавливают и контролируют порядок действий при тех или иных инцидентах, угрожающих безопасности. В системе есть привилегированные исполнители (администраторы, разработчики), которые участвуют в управлении конфигурацией. Как правило, для слежения за их действиями применяются специальные средства контроля. Для охраны информации применяются дополнительные средства предотвращения утечек (DLP), расположенные как в инфраструктуре, так и на рабочих станциях сотрудников, в том числе работающих удаленно. Реализация мероприятий в полном соответствии с требованиями регулятора требует затрат, тем более если к системе подключено много пользователей извне.

Существует несколько вариантов аппаратных и программных решений. Это может быть доступ через web-access, через удаленный рабочий стол, защита протоколов удаленного доступа.

7.3 Резюме

Итак, в данном разделе представлен сложный комплекс мероприятий, которые целесообразно проводить заранее, часть из них подразумевают регулярное исполнение. Рекомендуем использовать VPN-подключения. Производители коммерческих продуктов предлагают VPN-решения для доступа. Лучше выбирать продукты, которые сертифицированы и одобрены регуляторами. Если такой возможности нет, допустимо установить коммерческие решения, но только те, которые хорошо известны ответственному специалисту по ИБ в организации. Если в компании есть профильные специалисты, отвечающие за инфраструктуру и безопасность, возможно применять бесплатные решения для организации VPN-подключений, например OpenVPN или его аналоги. Специалисты должны будут обеспечить их грамотное развертывание, эксплуатацию и необходимые организационные мероприятия по управлению доступом и ключами.

Если в организации налажен процессный подход к моделированию угроз, реализации и модернизации используемых моделей, ситуация неопределенности просто не возникает, и организация в целом легко перестраивается с учетом нового формата взаимодействия как с контрагентами, так и подрядчиками, а также и своими сотрудниками, внедряет новые методы защиты (VPN, антивирус, DLP, аутентификацию, инспекцию потоков, мониторинг, контроль), ориентируясь на изменившуюся модель угроз.

Соответственно, недостаточно принять собственно меры, перечисленные в данном разделе, рекомендуется обратить внимание на системный подход к стандартизации и популяризации моделей защиты крупных и малых организаций и внедрить указанные модели на уровне отраслевых стандартов, назначить персональных ответственных за систему организации защиты. Также важно наладить образовательный процесс, с тем чтобы все сотрудники понимали, что такое системный подход к защите информации.

Это поможет справиться с новыми задачами, возникшими сейчас, в условиях кризиса, но и с любыми изменениями, которые возникнут в будущем.

Угрозы сами по себе не проявляются. Все угрозы могут быть реализованы только при наличии каких-нибудь слабых мест – уязвимостей, присущих объекту информатизации. Уязвимость – некая слабость, которую можно использовать для нарушения информационной автоматизированной системы или содержащейся в ней информации. Особое внимание при рассмотрении информационной безопасности должно уделяться источникам угроз, в качестве которых могут выступать как субъекты (личность), так и объективные проявления. Причем сами источники угроз могут находиться как внутри объекта информатизации –внутренние, так и вне его – внешние.

Источниками внутренних угроз являются:

сотрудники организации;

программное обеспечение;

аппаратные средства.

Внутренние угрозы могут проявляться в следующих формах:

ошибки пользователей и системных администраторов;

нарушения сотрудниками фирмы установленных регламентов сбора, обработки, передачи и уничтожения информации;

ошибки в работе программного обеспечения;

отказы и сбои в работе компьютерного оборудования.

К внешним источникам угроз относятся:

компьютерные вирусы и вредоносные программы;

организации и отдельные лица;

стихийные бедствия.

В качестве источников угроз могут быть: действия субъекта (антропогенные источники угроз); технические средства (техногенные источники угрозы); стихийные источники.

К антропогенным источникам угроз относятся субъекты, действия которых могут быть квалифицированы как умышленные или случайные (неумышленные) преступления. К техногенным источникам угроз относятся источники, определяемые технократической деятельностью человека и развитием цивилизации. К стихийным источникам угроз относятся стихийные бедствия или иные обстоятельства, которые невозможно или возможно предусмотреть, но невозможно предотвратить при современном уровне человеческого знания и возможностей. Однако наибольший ущерб информации и информационным системам наносят неправомерные действия сотрудников и компьютерные вирусы.

Умышленные угрозы.

По данным Института защиты компьютеров (CSI) и ФБР cвыше 50% вторжений – дело рук собственных сотрудников компаний. Что касается частоты вторжений, то 21% опрошенных указали, что они испытали рецидивы «нападений». Несанкционированное изменение данных было наиболее частой формой нападения и в основном применялось против медицинских и финансовых учреждений. Свыше 50% респондентов рассматривают конкурентов как вероятный источник «нападений». Наибольшее значение респонденты придают фактам подслушивания, проникновения в информационные системы и «нападениям», в которых «злоумышленники» фальсифицируют обратный адрес, чтобы пере нацелить поиски на непричастных лиц. Такими злоумышленниками наиболее часто являются обиженные служащие и конкуренты.

В качестве субъектов промышленного шпионажа могут выступать:

фирмы-конкуренты;

кредиторы, опасающиеся вкладывать деньги в неплатежеспособные предприятия;

фирмы-покупатели, стремящиеся приобретать товары по более низким ценам;

фирмы-продавцы сырья, оборудования, и комплектующих изделий, ставящие цель получения максимально возможной прибыли от реализации продукции;

преступные элементы.

Достаточно серьёзную угрозу представляют профессиональные хакеры (профессионалы предпочитают название «технокрысы», имея в виду их принципиальное отличие от «хакеров»: первые совершают нападения с целью наживы, вторые – из спортивного интереса) – это квалифицированные злоумышленники, прекрасно знающие вычислительную технику и системы связи. Для вхождения в систему они чаще всего используют некоторую систематику и эксперименты, но рассчитывают также на удачу или догадку.

Неумышленные угрозы.

Угрозы безопасности информации могут возникать из-за ошибок человека в процессе эксплуатации компьютерных сетей при проведении ремонтных работ и неквалифицированном или небрежном управления вычислительным процессом. Во время работы системные программисты, операторы, пользователи, обслуживающий персонал могут допускать следующие ошибки:

уничтожение запрещенного для удаления файла;

изменение запрещенного для изменения файла;

некорректную установку программного обеспечения;

несоблюдение режима безопасности.

Ошибки могут приводить к блокированию информации, к изменению режима функционирования элементов компьютерной сети, а также к разглашению конфиденциальной информации, идентификаторов и паролей. Использование чужих ошибок является одним из методов несанкционированного доступа к информации.

Сбои оборудования и стихийные бедствия.

В процессе функционирования компьютерных сетей могут возникнуть сбои в работе технических и программных средств вычислительной техники и линий связи. Случайные сбои могут повлечь утерю, искажение информации или нерегламентированный доступ к ней, поэтому они рассматриваются как источник угроз безопасности информации. В то же время случайные сбои в работе оборудования могут использоваться для осуществления преднамеренного несанкционированного доступа.

К стихийным бедствиям для компьютерных сетей относятся такие стихийные явления природы, как землетрясения, наводнения, пожары, ураганы и т.п.

По способам воздействия на объекты информационной безопасности угрозы подлежат следующей классификации:

информационные;

программные;

физические;

радиоэлектронные;

организационно-правовые.

К информационным угрозам относятся:

несанкционированный доступ к информационным ресурсам;

незаконное копирование данных в информационных системах;

хищение информации из библиотек, архивов, банков и баз данных;

нарушение технологии обработки информации;

противозаконный сбор и использование информации;

использование информационного оружия.

К программным угрозам относятся:

использование ошибок и «дыр» в ПО;

компьютерные вирусы и вредоносные программы;

установка «закладных» устройств.

К физическим угрозам относятся:

уничтожение или разрушение средств обработки информации и связи;

хищение носителей информации;

хищение программных или аппаратных ключей и средств криптографической защиты данных;

воздействие на персонал.

К радиоэлектронным угрозам относятся:

внедрение электронных устройств перехвата информации в технические средства и помещения;

перехват, расшифровка, подмена и уничтожение информации в каналах связи.

К организационно-правовым угрозам относятся:

закупки несовершенных или устаревших информационных технологий и средств информатизации;

нарушение требований законодательства и задержка в принятии необходимых нормативно-правовых решений в информационной сфере.

Введение

Цифровая трансформация (ЦТ) — это прежде всего инновационный процесс, требующий внесения коренных изменений в промышленные технологии, социум и культуру, финансовые транзакции и принципы создания новых продуктов и услуг. Фактически, это не просто набор подлежащих развертыванию ИТ-продуктов и решений в компаниях и на производстве, а глобальный пересмотр подходов и стратегий в бизнесе, выполняемый с помощью информационных технологий. Цифровая трансформация является переходным периодом к шестому технологическому укладу в ходе четвертой промышленной революции (Industry 4.0).

Рис 1. Цифровая трансформация — переход к 6-му технологическому укладу.

Не все компании готовы к новым и достаточно жестким требованиям, которые им предъявляет ЦТ, а именно, к полной модернизации методов ведения бизнеса, пересмотру внутренних бизнес-процессов и новой культуре взаимоотношений внутри компании. Мало того, менеджмент должен быть подготовлен, как к позитивным, так и к негативным последствиям цифровой трансформации.

Цифровая трансформация — это не просто автоматизация и цифровизация отдельных производственных процессов «на местах», это интеграция обычных офисных и промышленных технологий, которые мы используем ежедневно, с совершенно новыми ИТ-направлениями, специфичными для ЦТ, (облачные вычисления, искусственный интеллект и машинное обучение, IoT и т.д.).

Негативные последствия цифровой трансформации

Однако у процессов, которые вызывает цифровая трансформация, есть и негативная сторона. Революционные изменения, которые привносит в бизнес ЦТ, породили определенные проблемы для служб информационной безопасности (ИБ), а именно, возникли новые вектора угроз ИБ и расширился спектр уязвимостей для потенциальных кибератак.

«Модная технология» DevOps является предметом особой настороженности специалистов ИБ, так как она принципиально изменила взаимоотношения между разработчиками софта, системными администраторами, службами тех. поддержки и конечными пользователями. (Методология DevOps означает интеграцию деятельности разработчиков и специалистов по обслуживанию ПО, сетей и оборудования в командах и компаниях).

Рис 2. Что такое DevOps.

Также хочется отметить, что одним из серьезных препятствий для быстрого внедрения ЦТ в компаниях являются старые (унаследованные) технологии, которые обслуживают производственные и офисные процессы уже много лет. С одной стороны, их невозможно заменить быстро (без остановки бизнес-процессов), а с другой стороны они плохо вписываются в процессы цифровой трансформации и несут в себе множественные угрозы ИБ.

Ниже остановимся на основных проблемах ИБ, а также обозначим пути разрешения этих проблем в ходе ЦТ.

Проблемы информационной безопасности в условиях ЦТ

1. Непрозрачность событий ИБ в корпоративной инфраструктуре предприятий.

В крупных компаниях повсеместно используются различные технологические локации, развернутые в облачных сервисах, причем оснащенные собственными инструментами ИБ и разными внутренними сервисами. Однако, пока еще есть проблемы, как с интеграцией таких решений, так и с прозрачностью и фиксацией всех инцидентов и событий ИБ в такой сложной ИТ-инфраструктуре. Мало того, цифровая трансформация предполагает значительный рост, как облачных решений, так и усложнение корпоративной инфраструктуры за счет внедрения IoT, блокчейна, ИИ и т.д.

2.Трудности с вопросом автоматизации всех процессов ИБ.

В обычной средней или даже крупной компании многие процессы информационной безопасности остаются неавтоматизированными, при этом не выработан даже общий подход к их автоматизации. Однако у сотрудников департаментов ИБ таких компаний есть уверенность в том, что защита работает по всем возможным векторам атак, как внутри периметра, так и в облаках, на мобильных устройствах, веб-серверах и т. д. Возможно, отдельные решения ИБ (антивирусы, межсетевые экраны, системы обнаружения вторжений и т.д.) пока еще обеспечивают определенный уровень безопасности на отдельных участках и снижают количество инцидентов ИБ, но без выработки общей стратегии и политики безопасности в такой организации обязательно будут проблемы с ИБ в будущем, в ходе внедрения ЦТ.

3.Интеграция ИБ-решений.

Хочется отметить, что в большинстве организаций до сих пор плохо с интеграцией различных ИБ-решений, нет сквозной видимости всех угроз, плохо с контролем соответствия требованиям регуляторов (compliance).

4.Гибкое масштабирование.

По результатам опросов и исследований в области информационной безопасности экспертами выяснено, что на многих предприятиях, четверть корпоративной инфраструктуры так и остаётся незащищенной. По мере роста ИТ-инфраструктуры, вызванного цифровой трансформацией, а также в связи с усложнением кибератак, появляется потребность в масштабируемости ИБ-решений. И даже если в компании есть эффективно работающие решения, защищающие отдельные компоненты инфраструктуры ИТ (например, антивирусы, межсетевые экраны и т.д.), то в целом это не повышает общий уровень безопасности в организации, по причине плохой интеграции и масштабируемости этих отдельных решений.

На данный момент наибольшую проблему у специалистов по кибербезопасности вызывают сложные для блокировки полиморфные кибератаки, целевые кибератаки (APT, advanced persistent threat, «развитая устойчивая угроза»), а также рост использования методологии DevOps, которая повышает риски несвоевременного обнаружения новых уязвимостей.

Рис 3. Фазы целевой кибератаки (APT, advanced persistent threat).

5.Последствия обновлений ПО.

До сих пор остаются опасными угрозы, связанные с обновлением софта, так как зачастую вместе с «патчами» и «апдейтами» может быть инсталлировано и вредоносное ПО.

Стратегия обеспечения безопасности в условиях ЦТ или меры противодействия угрозам

В будущем, ЦТ может быть использована как для позитивных изменений в социуме, так и для реализации угрозы для мировой стабильности и безопасности. Таким негативным примером является, так называемое, «кибероружие». Для того, чтобы в условиях постоянно нарастающей нестабильности, обозначить стратегию безопасности своего бизнеса и систем государственного управления, необходимо уяснить для себя в целом, что такое «безопасность» и какая она бывает.

Таким образом, само понятие «безопасность» подразделяется на 3 большие группы: личную, общественную и государственную.

Личная безопасность — это такое состояние, когда человек защищён от любого вида насилия (например, психологического, физического или др.)

Общественная безопасность — способность социальных институтов государства защитить личность и общество от различного вида угроз (в основном, внутренних).

Государственная безопасность — система защиты государства от внешних и внутренних угроз.

Еще одним важным направлением в области безопасности, является информационная безопасность и защита информации. Цель работы специалистов по защите информации — это обеспечение её конфиденциальности, доступности и целостности. В общем, эти три ключевых принципа ИБ называют триадой CIA, ниже раскроем смысл этих понятий.

• Confidentiality (с англ.

«конфиденциальность»

) — это свойство информации быть закрытой для неавторизованных лиц;

• Integrity (с англ.

«целостность»

) — свойство сохранения правильности и полноты данных;

• Availability (с англ. –

«доступность»

) — свойство информации быть доступной и готовой к использованию по запросу авторизованного субъекта.

Рис 4. Три ключевых принципа ИБ (триада CIA). Основная цель информационной безопасности в контексте ЦТ — это обеспечить защищенность как информации, так и ИТ-инфраструктуры от случайных или преднамеренных воздействий (атак и т.д.), которые могут нанести неприемлемый ущерб владельцам информационных активов.

Особое внимание необходимо уделить инцидентам ИБ на объектах критической информационной инфраструктуры (КИИ), это могут быть, как таргетированные атаки (APT), так и техногенные катастрофы, физическое похищение активов и др. угрозы. По мере усложнения атак наращиваются и «средства обороны» (т.е. инфраструктура ИБ).

На этом фоне все большую популярность набирают системы SIEM (Security information and event management), основная задача которых — это мониторинг корпоративных систем и анализ событий безопасности в режиме реального времени, в том числе с широким использованием систем ИИ и глубокого машинного обучения (Deep learning).

Крупные технологические компании, которые лидируют в области ЦТ, намного чаще других интегрируют свои продукты и средства ИБ в единую архитектуру корпоративной безопасности. Надо отметить, что в таких компаниях отдают предпочтению стратегическому подходу и формированию политики безопасности, что позволяет:

- быстро обнаруживать угрозы и оперативно реагировать на них;

- обеспечивать качественную защиту информационных активов;

- иметь прозрачную для обнаружения угроз технологическую среду.

Лидеры цифровой трансформации, как правило, охотнее автоматизируют ИБ-процессы в компании, это намного эффективнее ручного мониторинга угроз и событий ИБ, который применялся повсеместно до периода ЦТ. Позитивным примером такой автоматизации и комплексного подхода является внедрение SOC (Security Operations Center, центр обеспечения безопасности). Однако нужно учитывать, что настройка автоматизации всех рабочих процессов требует большего времени для тестирования и необходимости привлечения грамотных специалистов.

Рис 5. Внедрение SOC (Security Operations Center) в компании.

Одной из особенностей ИБ в эпоху цифровой трансформации является процесс внедрения в корпоративную систему средств централизованного контроля соответствия как промышленным стандартам, так и стандартам ИТ и ИБ, что повышает эффективность работы такого направления ИБ, как compliance.

Заключение

Одним из серьезных препятствий на пути компаний к ЦТ является необходимость обеспечения высокого уровня информационной безопасности, что не всегда посильно большинству компаний, особенно фирмам из сектора SMB. При этом необходимо учитывать факторы нарастания, как внутренних, так и внешних угроз ИБ, связанные со значительным ростом сектора киберпреступности, а также рисками, возникающими естественным путем в ходе реализации методологии DevOps, облачных технологий, IoT и т.д.

Один из достаточно новых, но эффективных подходов в области обеспечения безопасности информационных активов — это применение методов проактивной защиты, способных не просто защитить, но и предотвратить кибератаки. Здесь хочется отметить такие технологии, как «ханипоты» (honeypots и honeynets), а также более продвинутые системы по развертыванию распределенной инфраструктуры ложных целей (Distributed Deception Platform, DDP).

В итоге, можно выделить лучшие практики ИБ, которые мы можем порекомендовать компаниям и бизнесу в ходе процесса цифровой трансформации:

- построить единую архитектуру безопасности, которая обеспечит централизованное управление ИТ-инфраструктурой и прозрачность всех событий ИБ;

- разработать стратегию защиты корпоративной сети и политику безопасности компании;

- внедрить встроенные средства контроля соответствия стандартам и требованиям регуляторов;

- использовать методы, как превентивной, так и проактивной защиты.

Рис 6. Стратегический подход к ИБ — разработка политики безопасности компании.

Под

угрозой информационной безопасности

понимается случайная

или преднамеренная деятельность людей

или физическое явление, которые могут

привести к нарушению безопасности

информации. Далее рассмотрены основные

виды и аспекты угроз информационной

безопасности.

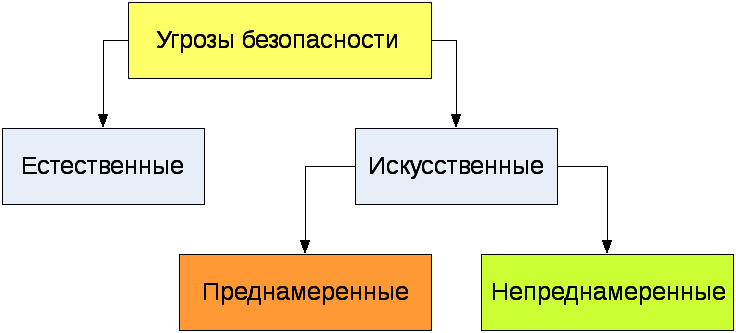

2.2.1 Классификация угроз информационной безопасности

Все

множество потенциальных угроз

информационной безопасности по природе

их возникновения можно разделить на

два класса (рисунок 7): естественные

(объективные) и искусственные

(субъективные).

Рисунок

7 — Угрозы безопасности

Естественные

угрозы – это угрозы, вызванные

воздействиями на автоматизированную

систему и ее элементы объективных

физических процессов или стихийных

природных явлений, независящих от

человека.

Искусственные

угрозы – это угрозы информационной

безопасности, вызванные деятельностью

человека. Среди них, исходя из мотивации

действий, можно выделить:

1.

Непреднамеренные (неумышленные,

случайные) угрозы, вызванные ошибками

в проектировании автоматизированной

системы и ее элементов, ошибками в

программном обеспечении, ошибками в

действиях персонала и т.п..

2.

Преднамеренные (умышленные) угрозы,

связанные с корыстными устремлениями

людей (злоумышленников).

Источники

угроз по отношению к автоматизированной

системе могут быть внешними или

внутренними. Внутренние угрозы реализуются

компонентами самой информационной

системы – аппаратно-программным

обеспечением или персоналом.

К

основным непреднамеренным искусственным

угрозам информационной безопасности

относятся действия, совершаемые людьми

случайно, по незнанию, невнимательности

или халатности, из любопытства, но без

злого умысла:

1.

Неумышленные действия, приводящие к

частичному или полному отказу системы

или разрушению аппаратных, программных,

информационных ресурсов системы

(неумышленная порча оборудования,

удаление, искажение файлов с важной

информацией или программ, в том числе

системных и т.п.).

2.

Неправомерное отключение оборудования

или изменение режимов работы устройств

и программ.

3.

Неумышленная порча носителей информации.

4.

Запуск технологических программ,

способных при некомпетентном использовании

вызывать потерю работоспособности

системы (зависания или зацикливания)

или осуществляющих необратимые изменения

в системе (форматирование или

реструктуризацию носителей информации,

удаление данных и т.п.).

5.

Нелегальное внедрение и использование

неучтенных программ (игровых, обучающих,

технологических и др., не являющихся

необходимыми для выполнения нарушителем

своих служебных обязанностей) с

последующим необоснованным расходованием

ресурсов (загрузка процессора, захват

оперативной памяти и памяти на внешних

носителях).

6.

Заражение компьютера вирусами.

7.

Неосторожные действия, приводящие к

разглашению конфиденциальной информации,

или делающие ее общедоступной.

8.

Разглашение, передача или утрата

атрибутов разграничения доступа

(паролей, ключей шифрования, идентификационных

карточек, пропусков).

9.

Проектирование архитектуры системы,

технологии обработки данных, разработка

прикладных программ, с возможностями,

представляющими опасность для

работоспособности системы и безопасности

информации.

10.

Игнорирование организационных ограничений

(установленных правил) при работе в

системе.

11.

Вход в систему в обход средств защиты

(загрузка посторонней операционной

системы со сменных магнитных носителей

и т.п.).

12.

Некомпетентное использование, настройка

или неправомерное отключение средств

защиты персоналом службы безопасности.

13.

Пересылка данных по ошибочному адресу

абонента (устройства).

14.

Ввод ошибочных данных.

15.

Неумышленное повреждение каналов связи.

К

основным преднамеренным искусственным

угрозам относятся:

1.

Физическое разрушение системы (путем

взрыва, поджога и т.п.) или вывод из строя

всех или отдельных наиболее важных

компонентов компьютерной системы

(устройств, носителей важной системной

информации, лиц из числа персонала и

т.п.).

2.

Отключение или вывод из строя подсистем

обеспечения функционирования

вычислительных систем (электропитания,

охлаждения и вентиляции, линий связи и

др.).

3.

Действия по дезорганизации функционирования

системы (изменение режимов работы

устройств или программ, забастовка,

саботаж персонала, постановка мощных

активных радиопомех на частотах работы

устройств системы и т.п.).

4.

Внедрение агентов в число персонала

системы (в том числе, возможно, и в

административную группу, отвечающую

за безопасность).

5.

Вербовка (путем подкупа, шантажа и т.п.)

персонала или отдельных пользователей,

имеющих определенные полномочия.

6.

Применение подслушивающих устройств,

дистанционная фото и видеосъемка и

т.п..

7.

Перехват побочных электромагнитных,

акустических и других излучений устройств

и линий связи, а также наводок активных

излучений на вспомогательные технические

средства, непосредственно не участвующие

в обработке информации (телефонные

линии, сети питания, отопления и т.п.).

8.

Перехват данных, передаваемых по каналам

связи, и их анализ с целью выяснения

протоколов обмена, правил вхождения в

связь и авторизации пользователя и

последующих попыток их имитации для

проникновения в систему.

9.

Хищение носителей информации (магнитных

дисков, лент, микросхем памяти, запоминающих

устройств и целых ПЭВМ).

10.

Несанкционированное копирование

носителей информации.

11.

Хищение производственных отходов

(распечаток, записей, списанных носителей

информации и т.п.).

12.

Чтение остаточной информации из

оперативной памяти и с внешних запоминающих

устройств.

13.

Чтение информации из областей оперативной

памяти, используемых операционной

системой (в том числе подсистемой защиты)

или другими пользователями, в асинхронном

режиме используя недостатки мультизадачных

операционных систем и систем

программирования.

14.

Незаконное получение паролей и других

реквизитов разграничения доступа

(агентурным путем, используя халатность

пользователей, путем подбора, путем

имитации интерфейса системы и т.д.) с

последующей маскировкой под

зарегистрированного пользователя

(«маскарад»).

15.

Несанкционированное использование

терминалов пользователей, имеющих

уникальные физические характеристики,

такие как номер рабочей станции в сети,

физический адрес, адрес в системе связи,

аппаратный блок кодирования и т.п..

16.

Вскрытие шифров криптозащиты информации.

17.

Внедрение аппаратных спец вложений,

программных закладок и вирусов, т.е.

таких участков программ, которые не

нужны для осуществления заявленных

функций, но позволяющих преодолевать

систему защиты, скрытно и незаконно

осуществлять доступ к системным ресурсам

с целью регистрации и передачи критической

информации или дезорганизации

функционирования системы.

18.

Незаконное подключение к линиям связи

с целью работы «между строк», с

использованием пауз в действиях законного

пользователя от его имени с последующим

вводом ложных сообщений или модификацией

передаваемых сообщений.

19.

Незаконное подключение к линиям связи

с целью прямой подмены законного

пользователя путем его физического

отключения после входа в систему и

успешной аутентификации с последующим

вводом дезинформации и навязыванием

ложных сообщений.

Чаще

всего для достижения поставленной цели

злоумышленник использует не один, а

некоторую совокупность из перечисленных

выше путей.

Соседние файлы в предмете [НЕСОРТИРОВАННОЕ]

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

Информационная безопасность в самом широком смысле – это совокупность средств защиты информации от случайного или преднамеренного воздействия. Независимо от того, что лежит в основе воздействия: естественные факторы или причины искусственного характера – владелец информации несет убытки.

Принципы информационной безопасности

- Целостность информационных данных означает способность информации сохранять изначальный вид и структуру как в процессе хранения, как и после неоднократной передачи. Вносить изменения, удалять или дополнять информацию вправе только владелец или пользователь с легальным доступом к данным.

- Конфиденциальность – характеристика, которая указывает на необходимость ограничить доступа к информационным ресурсам для определенного круга лиц. В процессе действий и операций информация становится доступной только пользователям, который включены в информационные системы и успешно прошли идентификацию.

- Доступность информационных ресурсов означает, что информация, которая находится в свободном доступе, должна предоставляться полноправным пользователям ресурсов своевременно и беспрепятственно.

- Достоверность указывает на принадлежность информации доверенному лицу или владельцу, который одновременно выступает в роли источника информации.

Обеспечение и поддержка информационной безопасности включают комплекс разноплановых мер, которые предотвращают, отслеживают и устраняют несанкционированный доступ третьих лиц. Меры ИБ направлены также на защиту от повреждений, искажений, блокировки или копирования информации. Принципиально, чтобы все задачи решались одновременно, только тогда обеспечивается полноценная, надежная защита.

Комплексное решение задач информационной безопасности обеспечивает DLP-система. «СёрчИнформ КИБ» контролирует максимальное число каналов передачи данных и предоставляет ИБ-службе компании большой набор инструментов для внутренних расследований.

Особенно остро ставятся основные вопросы об информационном способе защите, когда взлом или хищение с искажением информации потянут за собой ряд тяжелых последствий, финансовых ущербов.

Созданная с помощью моделирования логическая цепочка трансформации информации выглядит следующим образом:

УГРОЖАЮЩИЙ ИСТОЧНИК ⇒ ФАКТОР УЯЗВИМОСТИ СИСТЕМЫ ⇒ ДЕЙСТВИЕ (УГРОЗА БЕЗОПАСНОСТИ) ⇒ АТАКА ⇒ ПОСЛЕДСТВИЯ

Разновидности угроз информационной безопасности

Угрозой информации называют потенциально возможное влияние или воздействие на автоматизированную систему с последующим нанесением убытка чьим-то потребностям.

На сегодня существует более 100 позиций и разновидностей угроз информационной системе. Важно проанализировать все риски с помощью разных методик диагностики. На основе проанализированных показателей с их детализацией можно грамотно выстроить систему защиты от угроз в информационном пространстве.

Классификация уязвимостей систем безопасности

Угрозы информационной безопасности проявляются не самостоятельно, а через возможное взаимодействие с наиболее слабыми звеньями системы защиты, то есть через факторы уязвимости. Угроза приводит к нарушению деятельности систем на конкретном объекте-носителе.

Основные уязвимости возникают по причине действия следующих факторов:

- несовершенство программного обеспечения, аппаратной платформы;

- разные характеристики строения автоматизированных систем в информационном потоке;

- часть процессов функционирования систем является неполноценной;

- неточность протоколов обмена информацией и интерфейса;

- сложные условия эксплуатации и расположения информации.

Чаще всего источники угрозы запускаются с целью получения незаконной выгоды вследствие нанесения ущерба информации. Но возможно и случайное действие угроз из-за недостаточной степени защиты и массового действия угрожающего фактора.

Существует разделение уязвимостей по классам, они могут быть:

- объективными;

- случайными;

- субъективными.

Если устранить или как минимум ослабить влияние уязвимостей, можно избежать полноценной угрозы, направленной на систему хранения информации.

Объективные уязвимости

Этот вид напрямую зависит от технического построения оборудования на объекте, требующем защиты, и его характеристик. Полноценное избавление от этих факторов невозможно, но их частичное устранение достигается с помощью инженерно-технических приемов, следующими способами:

1. Связанные с техническими средствами излучения:

- электромагнитные методики (побочные варианты излучения и сигналов от кабельных линий, элементов техсредств);

- звуковые варианты (акустические или с добавлением вибросигналов);

- электрические (проскальзывание сигналов в цепочки электрической сети, по наводкам на линии и проводники, по неравномерному распределению тока).

2. Активизируемые:

- вредоносные ПО, нелегальные программы, технологические выходы из программ, что объединяется термином «программные закладки»;

- закладки аппаратуры – факторы, которые внедряются напрямую в телефонные линии, в электрические сети или просто в помещения.

3. Те, что создаются особенностями объекта, находящегося под защитой:

- расположение объекта (видимость и отсутствие контролируемой зоны вокруг объекта информации, наличие вибро- или звукоотражающих элементов вокруг объекта, наличие удаленных элементов объекта);

- организация каналов обмена информацией (применение радиоканалов, аренда частот или использование всеобщих сетей).

4. Те, что зависят от особенностей элементов-носителей:

- детали, обладающие электроакустическими модификациями (трансформаторы, телефонные устройства, микрофоны и громкоговорители, катушки индуктивности);

- вещи, подпадающие под влияние электромагнитного поля (носители, микросхемы и другие элементы).

Случайные уязвимости

Эти факторы зависят от непредвиденных обстоятельств и особенностей окружения информационной среды. Их практически невозможно предугадать в информационном пространстве, но важно быть готовым к их быстрому устранению. Устранить такие неполадки можно с помощью проведения инженерно-технического разбирательства и ответного удара, нанесенного угрозе информационной безопасности:

1. Сбои и отказы работы систем:

- вследствие неисправности технических средств на разных уровнях обработки и хранения информации (в том числе и тех, что отвечают за работоспособность системы и за контроль доступа к ней);

- неисправности и устаревания отдельных элементов (размагничивание носителей данных, таких как дискеты, кабели, соединительные линии и микросхемы);

- сбои разного программного обеспечения, которое поддерживает все звенья в цепи хранения и обработки информации (антивирусы, прикладные и сервисные программы);

- перебои в работе вспомогательного оборудования информационных систем (неполадки на уровне электропередачи).

2. Ослабляющие информационную безопасность факторы:

- повреждение коммуникаций вроде водоснабжения или электроснабжения, а также вентиляции, канализации;

- неисправности в работе ограждающих устройств (заборы, перекрытия в здании, корпуса оборудования, где хранится информация).

Субъективные уязвимости

Этот подвид в большинстве случаев представляет собой результат неправильных действий сотрудников на уровне разработки систем хранения и защиты информации. Поэтому устранение таких факторов возможно при помощи методик с использованием аппаратуры и ПО:

1. Неточности и грубые ошибки, нарушающие информационную безопасность:

- на этапе загрузки готового программного обеспечения или предварительной разработки алгоритмов, а также в момент его использования (возможно во время ежедневной эксплуатации, во время ввода данных);

- на этапе управления программами и информационными системами (сложности в процессе обучения работе с системой, настройки сервисов в индивидуальном порядке, во время манипуляций с потоками информации);

- во время пользования технической аппаратурой (на этапе включения или выключения, эксплуатации устройств для передачи или получения информации).

2. Нарушения работы систем в информационном пространстве:

- режима защиты личных данных (проблему создают уволенные работники или действующие сотрудники в нерабочее время, они получают несанкционированный доступ к системе);

- режима сохранности и защищенности (во время получения доступа на объект или к техническим устройствам);

- во время работы с техустройствами (возможны нарушения в энергосбережении или обеспечении техники);

- во время работы с данными (преобразование информации, ее сохранение, поиск и уничтожение данных, устранение брака и неточностей).

Ранжирование уязвимостей

Каждая уязвимость должна быть учтена и оценена специалистами. Поэтому важно определить критерии оценки опасности возникновения угрозы и вероятности поломки или обхода защиты информации. Показатели подсчитываются с помощью применения ранжирования. Среди всех критериев выделяют три основных:

- Доступность – это критерий, который учитывает, насколько удобно источнику угроз использовать определенный вид уязвимости, чтобы нарушить информационную безопасность. В показатель входят технические данные носителя информации (вроде габаритов аппаратуры, ее сложности и стоимости, а также возможности использования для взлома информационных систем неспециализированных систем и устройств).

- Фатальность – характеристика, которая оценивает глубину влияния уязвимости на возможности программистов справиться с последствиями созданной угрозы для информационных систем. Если оценивать только объективные уязвимости, то определяется их информативность – способность передать в другое место полезный сигнал с конфиденциальными данными без его деформации.

- Количество – характеристика подсчета деталей системы хранения и реализации информации, которым присущ любой вид уязвимости в системе.

Каждый показатель можно рассчитать как среднее арифметическое коэффициентов отдельных уязвимостей. Для оценки степени опасности используется формула. Максимальная оценка совокупности уязвимостей – 125, это число и находится в знаменателе. А в числителе фигурирует произведение из КД, КФ и КК.

Какие источники угрожают информационной безопасности?

Если описывать классификацию угроз, которые обходят защиту информационной безопасности, то можно выделить несколько классов. Понятие классов обязательно, ведь оно упрощает и систематизирует все факторы без исключения. В основу входят такие параметры, как:

1. Ранг преднамеренности совершения вмешательства в информационную систему защиты:

- угроза, которую вызывает небрежность персонала в информационном измерении;

- угроза, инициатором которой являются мошенники, и делают они это с целью личной выгоды.

2. Характеристики появления:

- угроза информационной безопасности, которая провоцируется руками человека и является искусственной;

- природные угрожающие факторы, неподконтрольные информационным системам защиты и вызывающиеся стихийными бедствиями.

3. Классификация непосредственной причины угрозы. Виновником может быть:

- человек, который разглашает конфиденциальную информацию, орудуя с помощью подкупа сотрудников компании;

- природный фактор, приходящий в виде катастрофы или локального бедствия;

- программное обеспечение с применением специализированных аппаратов или внедрение вредоносного кода в техсредства, что нарушает функционирование системы;

- случайное удаление данных, санкционированные программно-аппаратные фонды, отказ в работе операционной системы.

4. Степень активности действия угроз на информационные ресурсы:

- в момент обрабатывания данных в информационном пространстве (действие рассылок от вирусных утилит);

- в момент получения новой информации;

- независимо от активности работы системы хранения информации (в случае вскрытия шифров или криптозащиты информационных данных).

Существует еще одна классификация источников угроз информационной безопасности. Она основана на других параметрах и также учитывается во время анализа неисправности системы или ее взлома. Во внимание берется несколько показателей.

Классификация угроз

| Состояние источника угрозы |

|

| Степень влияния |

|

| Возможность доступа сотрудников к системе программ или ресурсов |

|

| Способ доступа к основным ресурсам системы |

|

| Размещение информации в системе |

|

При этом не стоит забывать о таких угрозах, как случайные и преднамеренные. Исследования доказали, что в системах данные регулярно подвергаются разным реакциям на всех стадиях цикла обработки и хранения информации, а также во время функционирования системы.

В качестве источника случайных реакций выступают такие факторы, как:

- сбои в работе аппаратуры;

- периодические шумы и фоны в каналах связи из-за воздействия внешних факторов (учитывается пропускная способность канала, полоса пропуска);

- неточности в программном обеспечении;

- ошибки в работе сотрудников или других служащих в системе;

- специфика функционирования среды Ethernet;

- форс-мажоры во время стихийных бедствий или частых отключений электропитания.

Для контроля событий в программных и аппаратных источниках удобно использовать SIEM-систему. «СёрчИнформ SIEM» обрабатывает поток событий, выявляет угрозы и собирает результаты в едином интерфейсе, что ускоряет внутренние расследования.

Погрешности в функционировании программного обеспечения встречаются чаще всего, а в результате появляется угроза. Все программы разрабатываются людьми, поэтому нельзя устранить человеческий фактор и ошибки. Рабочие станции, маршрутизаторы, серверы построены на работе людей. Чем выше сложность программы, тем больше возможность раскрытия в ней ошибок и обнаружения уязвимостей, которые приводят к угрозам информационной безопасности.

Часть этих ошибок не приводит к нежелательным результатам, например, к отключению работы сервера, несанкционированному использованию ресурсов, неработоспособности системы. Такие платформы, на которых была похищена информация, могут стать площадкой для дальнейших атак и представляют угрозу информационной безопасности.

Чтобы обеспечить безопасность информации в таком случае, требуется воспользоваться обновлениями. Установить их можно с помощью паков, выпускаемых разработчиками. Установление несанкционированных или нелицензионных программ может только ухудшить ситуацию. Также вероятны проблемы не только на уровне ПО, но и в целом связанные с защитой безопасности информации в сети.

Преднамеренная угроза безопасности информации ассоциируется с неправомерными действиями преступника. В качестве информационного преступника может выступать сотрудник компании, посетитель информационного ресурса, конкуренты или наемные лица. Причин для совершения преступления может быть несколько: денежные мотивы, недовольство работой системы и ее безопасностью, желание самоутвердиться.

Есть возможность смоделировать действия злоумышленника заранее, особенно если знать его цель и мотивы поступков:

- Человек владеет информацией о функционировании системы, ее данных и параметрах.

- Мастерство и знания мошенника позволяют ему действовать на уровне разработчика.

- Преступник способен выбрать самое уязвимое место в системе и свободно проникнуть к информации, стать угрозой для нее.

- Заинтересованным лицом может быть любой человек, как свой сотрудник, так и посторонний злоумышленник.

Например, для работников банков можно выделить такие намеренные угрозы, которые можно реализовать во время деятельности в учреждении:

- Ознакомление сотрудников предприятия с информацией, недоступной для них.

- Личные данные людей, которые не трудятся в данном банке.

- Программные закладки с угрозами в информационную систему.

- Копирование программного обеспечения и данных без предварительного разрешения в личных целях.

- Кража распечатанной информации.

- Воровство электронных носителей информации.

- Умышленное удаление информации с целью скрытия фактов.

- Совершение локальной атаки на информационную систему.

- Отказы от возможного контроля удаленного доступа или отрицание факта получения данных.

- Удаление банковских данных самовольно из архива.

- Несанкционированная коррекция банковских отчетов лицом, не составляющим отчет.

- Изменение сообщений, которые проходят по путям связей.

- Самовольное уничтожение данных, которые повредились вследствие вирусной атаки.

Конкретные примеры нарушения защиты информации и доступа к данным

Несанкционированный доступ – один из самых «популярных» методов компьютерных правонарушений. То есть личность, совершающая несанкционированный доступ к информации человека, нарушает правила, которые зафиксированы политикой безопасности. При таком доступе открыто пользуются погрешностями в системе защиты и проникают к ядру информации. Некорректные настройки и установки методов защиты также увеличивают возможность несанкционированного доступа. Доступ и угроза информационной безопасности совершаются как локальными методами, так и специальными аппаратными установками.

С помощью доступа мошенник может не только проникнуть к информации и скопировать ее, но и внести изменения, удалить данные. Делается это с помощью:

- перехвата косвенных электромагнитных излечений от аппаратуры или ее элементов, от каналов связи, электропитания или сеток заземления;

- технологических панелей регулировки;

- локальных линий доступа к данным (терминалы администраторов системы или сотрудников);

- межсетевых экранов;

- методов обнаружения ошибок.

Из всего разнообразия методов доступа и угроз информации можно условно выделить основные преступления:

- Перехват паролей;

- «Маскарад»;

- Незаконное пользование привилегиями.

Перехват паролей – распространенная методика доступа, с которой сталкивалось большинство сотрудников и тех, кто занимается обеспечением информационной безопасности. Это мошенничество возможно с участием специальных программ, которые имитируют на экране монитора окошко для ввода имени и пароля. Введенные данные попадают в руки злоумышленника, и далее на дисплее появляется сообщение о неправильной работе системы. Затем возможно повторное всплывание окошка авторизации, после чего данные снова попадают в руки перехватчика информации, и так обеспечивается полноценный доступ к системе, возможно внесение собственных изменений. Есть и другие методики перехвата пароля, поэтому стоит пользоваться шифрованием паролей во время передачи, а сделать это можно с помощью специальных программ или RSA.

Способ угрозы информации «Маскарад» во многом является продолжением предыдущей методики. Суть заключается в действиях в информационной системе от лица другого человека в сети компании. Существуют такие возможности реализации планов злоумышленников в системе:

- Передача ложных данных в системе от имени другого человека.

- Попадание в информационную систему под данными другого сотрудника и дальнейшее совершение действий (с предварительным перехватом пароля).

Особенно опасен «Маскарад» в банковских системах, где манипуляции с платежами приводят компанию в убыток, а вина и ответственность накладываются на другого человека. Кроме того, страдают клиенты банка.

Незаконное использование привилегий – название разновидности хищения информации и подрыва безопасности информационной системы говорит само за себя. Именно администраторы наделены максимальным списком действий, эти люди и становятся жертвами злоумышленников. При использовании этой тактики происходит продолжение «маскарада», когда сотрудник или третье лицо получает доступ к системе от имени администратора и совершает незаконные манипуляции в обход системы защиты информации.

Но есть нюанс: в этом варианте преступления нужно перехватить список привилегий из системы предварительно. Это может случиться и по вине самого администратора. Для этого требуется найти погрешность в системе защиты и проникнуть в нее несанкционированно.

Угроза информационной безопасности может осуществляться на умышленном уровне во время транспортировки данных. Это актуально для систем телекоммуникаций и информационных сеток. Умышленное нарушение не стоит путать с санкционированными модификациями информации. Последний вариант выполняется лицами, у которых есть полномочия и обоснованные задачи, требующие внесения изменений. Нарушения приводят к разрыву системы или полному удалению данных.

Существует также угроза информационной безопасности, которая нарушает конфиденциальность данных и их секретность. Все сведения получает третье лицо, то есть посторонний человек без права доступа. Нарушение конфиденциальности информации имеет место всегда при получении несанкционированного доступа к системе.

Угроза защите безопасности информации может нарушить работоспособность компании или отдельного сотрудника. Это ситуации, в которых блокируется доступ к информации или ресурсам ее получения. Один сотрудник создает намеренно или случайно блокирующую ситуацию, а второй в это время натыкается на блокировку и получает отказ в обслуживании. Например, сбой возможен во время коммутации каналов или пакетов, а также угроза возникает в момент передачи информации по спутниковым системам. Их относят к первичным или непосредственным вариантам, поскольку создание ведет к прямому воздействию на данные, находящиеся под защитой.

Выделяют такие разновидности основных угроз безопасности информации в локальных размерах:

- Компьютерные вирусы, нарушающие информационную безопасность. Они оказывают воздействие на информационную систему одного компьютера или сети ПК после попадания в программу и самостоятельного размножения. Вирусы способны остановить действие системы, но в основном они действуют локально;

- «Черви» – модификация вирусных программ, приводящая информационную систему в состояние блокировки и перегрузки. ПО активируется и размножается самостоятельно, во время каждой загрузки компьютера. Происходит перегрузка каналов памяти и связи;

- «Троянские кони» – программы, которые внедряются на компьютер под видом полезного обеспечения. Но на самом деле они копируют персональные файлы, передают их злоумышленнику, разрушают полезную информацию.

Даже защитная система компьютера представляет собой ряд угроз защите безопасности. Поэтому программистам необходимо учитывать угрозу осмотра параметров системы защиты. Иногда угрозой могут стать и безобидные сетевые адаптеры. Важно предварительно установить параметры системы защиты, ее характеристики и предусмотреть возможные пути обхода. После тщательного анализа можно понять, какие системы требуют наибольшей степени защищенности (акцент на уязвимостях).

Раскрытие параметров системы защиты относят к непрямым угрозам безопасности. Дело в том, что раскрытие параметров не даст реализовать мошеннику свой план и скопировать информацию, внести в нее изменения. Злоумышленник только поймет, по какому принципу нужно действовать и как реализовать прямую угрозу защиты безопасности информации.

На крупных предприятиях методами, защищающими информационную безопасность, должна заведовать специальная служба безопасности компании. Ее сотрудники должны искать способы воздействия на информацию и устранять всевозможные прорывы злоумышленников. По локальным актам разрабатывается политика безопасности, которую важно строго соблюдать. Стоит обратить внимание и на исключение человеческого фактора, а также поддерживать в исправности все технические средства, связанные с безопасностью информации.

Наносимый ущерб

Степени и проявления ущерба могут быть разными:

- Моральный и материальный ущерб, нанесенный физическим лицам, чья информация была похищена.

- Финансовый ущерб, нанесенный мошенником в связи с затратами на восстановление систем информации.

- Материальные затраты, связанные с невозможностью выполнения работы из-за перемен в системе защиты информации.

- Моральный ущерб, связанный с деловой репутацией компании или повлекший нарушения взаимоотношений на мировом уровне.

Возможность причинения ущерба есть у лица, которое совершило правонарушение (получило несанкционированный доступ к информации, или произошел взлом систем защиты). Также ущерб может быть нанесен независимо от субъекта, обладающего информацией, а вследствие внешних факторов и воздействий (техногенных катастроф, стихийных бедствий). В первом случае вина ложится на субъекта, а также определяется состав преступления и выносится наказание посредством судебного разбирательства.

Возможно совершение деяния:

- с преступным умыслом (прямым или косвенным);

- по неосторожности (без умышленного причинения вреда).

Ответственность за правонарушение по отношению к информационным системам выбирается согласно действующему законодательству страны, в частности, по уголовному кодексу в первом случае. Если преступление совершено по неосторожности, а ущерб нанесен в малых размерах, то ситуацию рассматривает гражданское, административное или арбитражное право.

Ущербом информационного пространства считаются невыгодные для собственника (в данном случае информации) последствия, связанные с потерей материального имущества. Последствия проявляются в результате правонарушения. Выразить ущерб информационным системам можно в виде уменьшения прибыли или ее недополучения, что расценивается как упущенная выгода.

Главное, вовремя обратиться в суд и выяснить состав преступления. Ущерб нужно классифицировать согласно правовым актам и доказать его в судебном процессе, а еще важно выявить размер деяния личностей, размер их наказания на основе законодательства. Такими преступлениями и безопасностью чаще всего занимается киберполиция или служба безопасности страны в зависимости от объема и значимости вмешательства в информацию.

Этап защиты информации сегодня считается самым актуальным и требуется любому предприятию. Защищать нужно не только ПК, но и все техустройства, контактирующие с информацией. Все данные могут стать оружием в руках злоумышленников, поэтому конфиденциальность современных IT-систем должна находиться на высшем уровне.

Одновременное использование DLP- и SIEM-систем решает задачу защиты данных более эффективно. Испытать программы на практике можно во время бесплатного 30-дневного триала. Узнать детали…

Задержки у атакующей информационную безопасность стороны возможны только в связи с прохождением системы защиты. Абсолютных способов обезопасить себя от угроз не существует, поэтому информационную систему защиты требуется всегда усовершенствовать, поскольку мошенники тоже усовершенствуют свои методики. Пока не придуман универсальный способ, который подходит каждому и дает стопроцентную защиту. Важно остановить проникновение злоумышленников на раннем уровне.

ПОПРОБУЙТЕ «СЁРЧИНФОРМ КИБ»!

Полнофункциональное ПО без ограничений по пользователям и функциональности.

Угрозы информационной (компьютерной) безопасности — это различные действия, которые могут привести к нарушениям состояния защиты информации. Другими словами, это — потенциально возможные события, процессы или действия, которые могут нанести ущерб информационным и компьютерным системам.

Угрозы ИБ можно разделить на два типа: естественные и искусственные. К естественным относятся природные явления, которые не зависят от человека, например ураганы, наводнения, пожары и т.д. Искусственные угрозы зависят непосредственно от человека и могут быть преднамеренными и непреднамеренными. Непреднамеренные угрозы возникают из-за неосторожности, невнимательности и незнания. Примером таких угроз может быть установка программ, не входящих в число необходимых для работы и в дальнейшем нарушающих работу системы, что и приводит к потере информации. Преднамеренные угрозы, в отличие от предыдущих, создаются специально. К ним можно отнести атаки злоумышленников как извне, так и изнутри компании. Результат реализации этого вида угроз — потери денежных средств и интеллектуальной собственности организации.

Классификация угроз информационной безопасности

В зависимости от различных способов классификации все возможные угрозы информационной безопасности можно разделить на следующие основные подгруппы.

- Нежелательный контент.

- Несанкционированный доступ.

- Утечки информации.

- Потеря данных.

- Мошенничество.

- Кибервойны.

- Кибертерроризм.

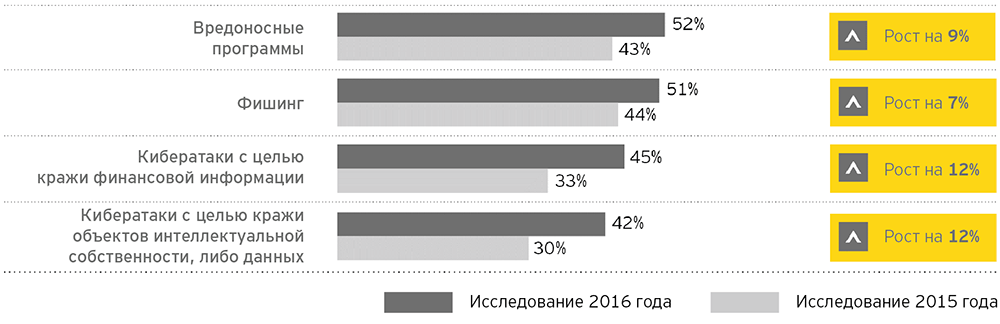

Нежелательный контент — это не только вредоносный код, потенциально опасные программы и спам (т.е. то, что непосредственно создано для уничтожения или кражи информации), но и сайты, запрещенные законодательством, а также нежелательные ресурсы с информацией, не соответствующей возрасту потребителя.

Источник: международное исследование EY в области информационной безопасности «Путь к киберустойчивости: прогноз, сопротивление, ответная реакция», 2016 год

Несанкционированный доступ — просмотр информации сотрудником, который не имеет разрешения пользоваться ею, путем превышения должностных полномочий. Несанкционированный доступ приводит к утечке информации. В зависимости от того, каковы данные и где они хранятся, утечки могут организовываться разными способами, а именно через атаки на сайты, взлом программ, перехват данных по сети, использование несанкционированных программ.

Утечки информации можно разделять на умышленные и случайные. Случайные утечки происходят из-за ошибок оборудования, программного обеспечения и персонала. Умышленные, в свою очередь, организовываются преднамеренно с целью получить доступ к данным, нанести ущерб.

Потерю данных можно считать одной из основных угроз информационной безопасности. Нарушение целостности информации может быть вызвано неисправностью оборудования или умышленными действиями людей, будь то сотрудники или злоумышленники.

Не менее опасной угрозой является мошенничество с использованием информационных технологий («фрод»). К мошенничеству можно отнести не только манипуляции с кредитными картами («кардинг») и взлом онлайн-банка, но и внутренний фрод. Целями этих экономических преступлений являются обход законодательства, политики безопасности или нормативных актов, присвоение имущества.

Ежегодно по всему миру возрастает террористическая угроза, постепенно перемещаясь при этом в виртуальное пространство. На сегодняшний день никого не удивляет возможность атак на автоматизированные системы управления технологическими процессами (АСУ ТП) различных предприятий. Но подобные атаки не проводятся без предварительной разведки, для чего применяется кибершпионаж, помогающий собрать необходимые данные. Существует также такое понятие, как «информационная война»; она отличается от обычной войны тем, что в качестве оружия выступает тщательно подготовленная информация.

Источник угроз информационной безопасности

Нарушение режима информационной безопасности может быть вызвано как спланированными операциями злоумышленников, так и неопытностью сотрудников. Пользователь должен иметь хоть какое-то понятие об ИБ, вредоносном программном обеспечении, чтобы своими действиями не нанести ущерб компании и самому себе. Такие инциденты, как потеря или утечка информации, могут также быть обусловлены целенаправленными действиями сотрудников компании, которые заинтересованы в получении прибыли в обмен на ценные данные организации, в которой работают или работали.

Основными источниками угроз являются отдельные злоумышленники («хакеры»), киберпреступные группы и государственные спецслужбы (киберподразделения), которые применяют весь арсенал доступных киберсредств, перечисленных и описанных выше. Чтобы пробиться через защиту и получить доступ к нужной информации, они используют слабые места и ошибки в работе программного обеспечения и веб-приложений, изъяны в конфигурациях сетевых экранов и настройках прав доступа, прибегают к прослушиванию каналов связи и использованию клавиатурных шпионов.

То, чем будет производиться атака, зависит от типа информации, ее расположения, способов доступа к ней и уровня защиты. Если атака будет рассчитана на неопытность жертвы, то возможно, например, использование спам-рассылок.

Оценивать угрозы информационной безопасности необходимо комплексно, при этом методы оценки будут различаться в каждом конкретном случае. Так, чтобы исключить потерю данных из-за неисправности оборудования, нужно использовать качественные комплектующие, проводить регулярное техническое обслуживание, устанавливать стабилизаторы напряжения. Далее следует устанавливать и регулярно обновлять программное обеспечение (ПО). Отдельное внимание нужно уделить защитному ПО, базы которого должны обновляться ежедневно.

Обучение сотрудников компании основным понятиям информационной безопасности и принципам работы различных вредоносных программ поможет избежать случайных утечек данных, исключить случайную установку потенциально опасного программного обеспечения на компьютер. Также в качестве меры предосторожности от потери информации следует делать резервные копии. Для того чтобы следить за деятельностью сотрудников на рабочих местах и иметь возможность обнаружить злоумышленника, следует использовать DLP-системы.

Организовать информационную безопасность помогут специализированные программы, разработанные на основе современных технологий:

- защита от нежелательного контента (антивирус, антиспам, веб-фильтры, анти-шпионы);

- сетевые экраны и системы обнаружения вторжений (IPS);

- управление учетными данными (IDM);

- контроль привилегированных пользователей (PUM);

- защита от DDoS;

- защита веб-приложений (WAF);

- анализ исходного кода;

- антифрод;

- защита от таргетированных атак;

- управление событиями безопасности (SIEM);

- системы обнаружения аномального поведения пользователей (UEBA);

- защита АСУ ТП;

- защита от утечек данных (DLP);

- шифрование;

- защита мобильных устройств;

- резервное копирование;

- системы отказоустойчивости.

Вопросы:

1. Непреднамеренные угрозы безопасности информации

2. Преднамеренные угрозы безопасности информации

Эффективность

любой информационной системы в

значительной степени определяется

состоянием защищенности (безопасностью)

перерабатываемой в ней информации.

Безопасность

информации — состояние защищенности

информации при ее получении, обработке,

хранении, передаче и использовании от

различного вида угроз.

Источниками

угроз информации являются люди, аппаратные

и программные средства, используемые

при разработке и эксплуатации

автоматизированных систем (АС), факторы

внешней среды. Порождаемое

данными источниками множество угроз

безопасности информации можно разделить

на два класса: непреднамеренные и

преднамеренные.

Непреднамеренные

угрозы связаны главным образом со

стихийными бедствиями, сбоями и отказами

технических средств, а также с ошибками

в работе персонала и аппаратно-программных

средств. Реализация этого класса угроз

приводит, как правило, к нарушению

достоверности и сохранности информации

в АС, реже — к нарушению конфиденциальности,

однако при этом могут создаваться

предпосылки для злоумышленного

воздействия на информацию.

Угрозы второго

класса носят преднамеренный характер

и связаны с незаконными действиями

посторонних лиц и персонала АС. В общем

случае в зависимости от статуса по

отношению к АС злоумышленником может

быть: разработчик АС, пользователь,

постороннее лицо или специалисты,

обслуживающие эти системы.

Большие возможности

оказания вредительских воздействий на

информацию АС имеют специалисты,

обслуживающие эти системы.

Реализация угроз

безопасности информации приводит к

нарушению основных свойств информации:

достоверности, сохранности и

конфиденциальности

При этом объектами

воздействия угроз являются аппаратные

и программные средства, носители

информации (материальные носители,

носители-сигналы) и персонал АС.

Непреднамеренные

угрозы

Основными видами

непреднамеренных угроз являются:

стихийные бедствия и аварии, сбои и

отказы технических средств, ошибки в

комплексах алгоритмов и программ, ошибки

при разработке АС, ошибки пользователей

и обслуживающего персонала.

Стихийные

бедствия и аварии.

Примерами угроз этой группы могут

служить пожар, наводнение, землетрясение

и т. д. При их реализации АС, как правило,

подвергаются физическому разрушению,

при этом информация утрачивается, или

доступ к ней становится невозможен.

Сбои

и отказы технических средств.

К угрозам этой группы относятся сбои и

отказы аппаратных средств ЭВМ, сбои

систем электропитания, сбои кабельной

системы и т. д. В результате сбоев и

отказов нарушается работоспособность

технических средств, уничтожаются и

искажаются данные и программы, нарушается

алгоритм работы устройств. Нарушения

алгоритмов работы отдельных узлов и

устройств могут также привести к

нарушению конфиденциальности информации.

Вероятность сбоев и отказов технических

средств изменяется на этапах жизненного

цикла АС

Ошибки

при разработке АС и ошибки в комплексах

алгоритмов и программ

приводят к последствиям, аналогичным

последствиям сбоев и отказов технических

средств. Кроме того, такие ошибки могут

быть использованы злоумышленниками

для воздействия на ресурсы АС.

Ошибки в комплексах

алгоритмов и программ обычно классифицируют

на:

-

системные,

обусловленные неправильным пониманием

требований автоматизируемой задачи

АС и условий ее реализации; -

алгоритмические,

связанные с некорректной формулировкой

и программной реализацией алгоритмов; -

программные,

возникающие вследствие описок при

программировании на ЭВМ, ошибок при

кодировании информационных символов,

ошибок в логике машинной программы и

др.; -