Если вы решили использовать Kerio Control в своей локальной сети и у вас есть AD то его обязательно нужно подключить к контроллеру домена. Это облегчить вам работу и позволить быстро настроить пользователей и группы в Kerio Control. Даже не настроить, а импортировать их из AD.

Присоединяем Kerio Control к Active Directory

Все достаточно проста допусти вы установил Kerio Control теперь необходимо зайти в него и перейти на вкладку Домены и аутентификация пользователей. В открывшемся окне переходим на вкладку Службы каталогов. Ставим галочку Сопоставить учетные записи пользователей и группы из службы каталогов.

Чуть ниже в поле тип службы выбираем Microsoft Active Directory а ниже вписывая имя домена. В Поле учетные записи с доступом для чтения в службе каталогов. Нужно указать, например, вашу запись если вы являетесь администратором домена или создать отдельную учетку специально для Kerio Control с права администратора.

В поле Подключение переключаем пункт на Подключиться к указанным серверам каталогов и указываем адрес контролера домена.

В принципе на этом все кликаем на Тест подключения если высветиться запись Тест подключения пройдет значить вы все сделали правильно. Для проверки может перейти в пункт Пользователи и группы там должны загрузиться все пользователе и группы которые есть у вас в доме.

Буду рад любой помощи.

Kerio Workspace 1.1 (до этого пробовал 1.0.1).

Проблема в следующем :

Керио установлена, полечена лекарством от витька.

С локальными пользователями работает нормально.

Настроена интеграция с AD (тест интеграции проходит).

Добавлено несколько пользователей из AD. Список пользователей в админке выходит (но он неполный, встроенных учеток Administrator и пр. нет, ну да бог с ними, может так и задумано было), пользователи добавляются без проблем.

Проблемы возникают при попытке войти в веб-морду от имени доменного пользователя. Причем не у всех пользователей, а примерно у 70%.

Заметил что воспринимаются ТОЛЬКО пользователи с логином не более 5 английских! букв. И пароль должен содержать английские буквы и быть короче 5-6 символов.

У кого работает интеграция? Что делали?

PS: Пробовал настройки AD (вручную указывал контроллеры, к которым коннектиться), менял пользователя для авторизации на контроллере. Пробовал добавлять/удалять пользователей. Обновился до вер. 1.1. Не идет.

Логины пользователей пробовал вводить по всякому : user, domainuser, user@domain. Не идет никак.

В логах :

Authentication failed for user user@domain

Ну и в логе Server :

…skipped…

at java.lang.Thread.run(Unknown Source)

Caused by: com.kerio.workspace.directory.DirectoryServiceException: Login failure

В инете по данной ошибке ничего не нашел.

|

|

-

�������

-

������

-

��������

-

��� ������ -

������� �������

-

����������

-

������ � �������

-

��� � �����

-

��� �������

-

Hi-Tech

-

���������� � ��������

-

��������, ����� �����

-

������� � ���

-

��������

-

������� ������

-

�����

-

������ � �������

-

������

-

��������� � �������

-

Email-��������� -

����� �����������

- ���������� � �������� → ����

������������ ������

�����������

���������� «����������» ��������� ��������

.

����������� 276

RSS

|

← �������

→ |

||||||

|

1 |

2 |

|||||

|---|---|---|---|---|---|---|

|

3 |

4 |

5 |

6 |

7 |

8 |

9 |

|

10 |

11 |

12 |

13 |

14 |

15 |

16 |

|

17 |

18 |

19 |

20 |

21 |

22 |

23 |

|

24 |

25 |

26 26.12.2018 11:00:26 |

27 |

28 |

29 29.12.2018 10:00:31 |

30 |

|

31 |

�����

Admins

����������

276 �����������

0 �� ������

- �������

- ����������

←

��� �������

→

Kerio Control �� ������������ � ������

2018-12-11 08:41 Admin

������ ����������� �������Kerio Control ��� ����������� � ������ ������� ��������� �������� �� ���������� ������ Kerio Control. ���� � ����� ��������� ���� ���� ���������� ������ �� ���������� ����� ����������� ����� ������������ � AD.� ��� ��� ������� � ��� ����� � ����������… ��������� →

|

� ���������

|

||

Задача: Сделать доменную аутентификацию в Kerio Connect через Active Directory.

Что имеем:

- CentOS 7 с установленным Kerio Connect 9.4.0 (Или любой другой версией)

- Active Directory на базе Windows Server 2016 (Или любой другой)

Ошибки которые можем словить:

HTTP/WebMail: Authentication failed for user [email protected]. Attempt from IP address xxx.xxx.xxx.xxx. External authentication service rejected authentication due to invalid password or authentication restriction.

Krb5: get_init_creds_password(krbtgt/[email protected], [email protected]): Cannot contact any KDC for requested realm, error code 0x96c73a9c (-1765328228)

И так, приступим. Для начала нам нужно ввести CentOS в домен. Для этого установим нужные пакеты:

sudo dnf install realmd sssd oddjob oddjob-mkhomedir adcli samba-common samba-common-tools krb5-workstation authselect-compat -yПриводим файл /etc/resolv.conf к следующему виду:

nano /etc/resolv.conf# Generated by NetworkManager

search mail.xxx.com xxx.com

nameserver xxx.xxx.xxx.xxx

-где xxx.com Ваш домен и xxx.xxx.xxx.xxx – ip адрес контроллера домена.

Проверяем видит ли CentOS домен командой:

realm discover xxx.comДолжны получить примерно следующие:

xxx.com type: kerberos realm-name: XXX.COM domain-name: xxx.com configured: kerberos-member server-software: active-directory client-software: sssd required-package: oddjob required-package: oddjob-mkhomedir required-package: sssd required-package: adcli required-package: samba-common-tools login-formats: %[email protected] login-policy: allow-realm-logins

Далее приссоединяем ОС к домену:

realm join xxx.com -U "Тут имя пользователя без ковычек"– вводим логин и пароль, от администратора домена, и все, система в домене.

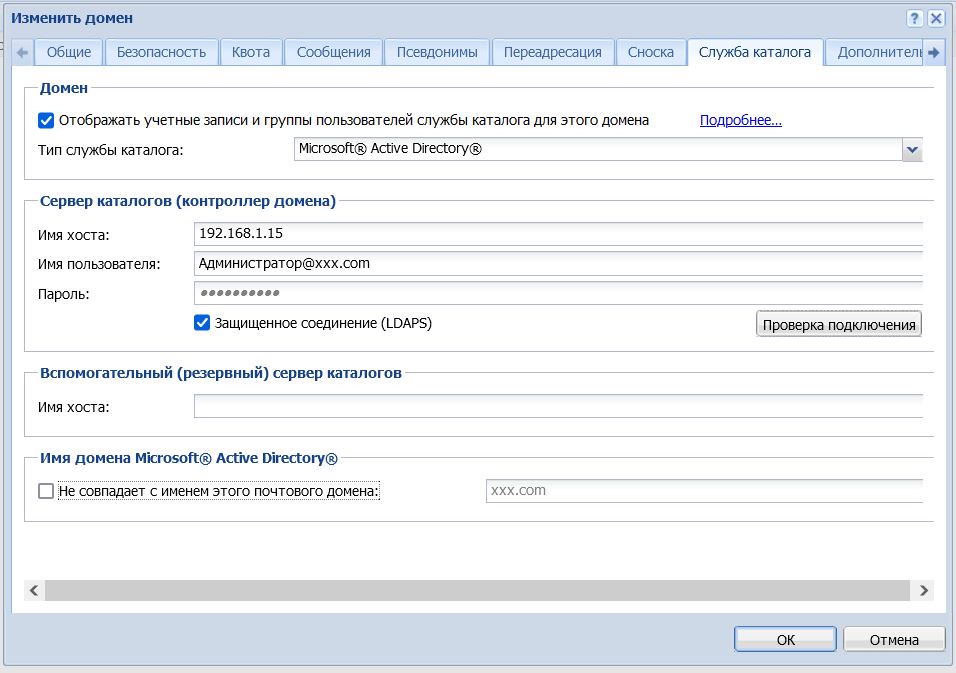

Далее приступаем к настройкам AD в Kerio Connect для этого переходим в раздел Конфигурация > Домены > ‘Выбираем нужный домен для настройки’ > Служба каталога, и настраиваем следующим образом:

- Имя хоста – hostname или ip адрес контроллера домена

- Имя пользователя – Логин администратора домена включая @xxx.com

- Пароль – Пароль администратора домена

- Защищенное соединение – Включаем

Кнопкой проверить подключение проверяем соединение. Сохраняем конфигурацию и перезапускаем службу керио.

systemctl restart kerio-connectПробуем авторизироваться под доменной учетной записью. На этом все 🙂