Столкнулся со странной ошибкой в Windows 10, когда неожиданно перестали работать все VPN подключения к любым ресурсам с ошибкой:

Не удается подключиться к удаленному компьютеру. Возможно, потребуется изменение сетевых параметров соединение.

Can’t connect to VPN A connection to the remote computer could not be established. You might need to change the network settings for this connection.

Для подключения используется встроенный VPN клиент Windows. С соседнего устройства VPN подключение с такими же настройками работает нормально, т.е. явно проблема не с VPN сервером.

В журнале Application отображается ошибка VPN подключения 720:

EventID: 20227 Source: RasClient The user dialed a connection named VPN which has failed. The error code returned on failure is 720.

Базовая рекомендации в таких случаях – сбросить настройки стека TCP/IP и параметров сетевых адаптеров компьютера:

netsh winsock reset

netsh int ip reset

ipconfig /release

ipconfig /renew

ipconfig /flushdns

Возможно подключение блокируется правилами Windows Firewall или сторонним антивирусом/брандмауэром (попробуйте временно отключить их).

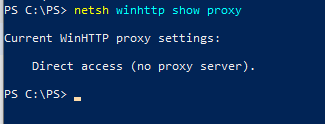

Проверьте, что в Windows не используется WinHTTP прокси для подключения к интернету.

netsh winhttp show proxy

Current WinHTTP proxy settings: Direct access (no proxy server).

В данном примере используется прямое подключение.

Если нужно сбросить настройки прокси, выполните:

netsh winhttp reset proxy

Но в моем случае после этого VPN подключения не заработали.

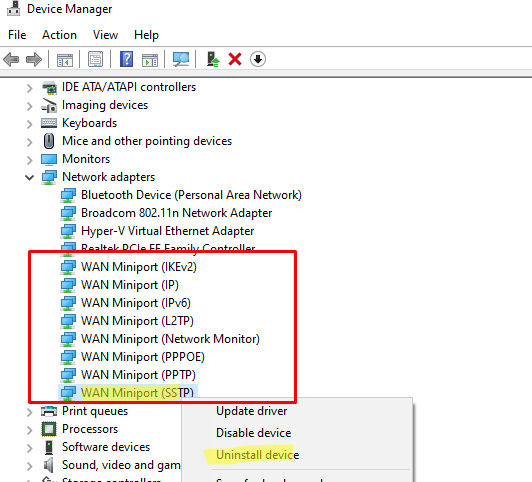

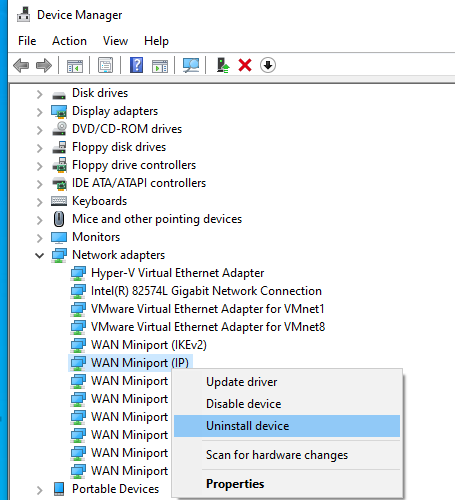

Теперь нужно попробовать переустановить виртуальные адаптеры WAN Miniports в диспетчере устройств

WAN Miniports — виртуальные сетевые адаптеры с драйверами под различные сетевые протоколы подключения. В Windows есть WAN Miniport адаптеры для протоколов IKEv2, IP, IPv6, L2TP, Network Monitor, PPPOE, PPTP, SSTP.

- Запустите диспетчер устройств (devmgmt.msc), разверните секцию Network Adapters и удалите все устройства с именем WAN Miniport.

- Выберите, например, WAN Miniport (SSTP), щелкаете по нему правой клавишей и выберите Uninstall Device;

- Затем переходит к следующему устройству WAN Miniport. Нужно удалить все устройства:

- WAN Miniport (PPTP)

- WAN Miniport (PPPOE)

- WAN Miniport (Network Monitor)

- WAN Miniport (L2TP)

- WAN Miniport (IPv6)

- WAN Miniport (IP)

- WAN Miniport (IKEv2)

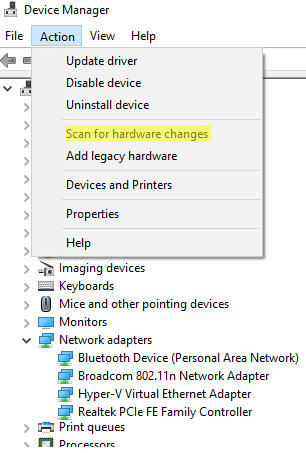

- Теперь нужно пересканировать конфигурацию оборудования (Action -> Scan for Hardware changes), и дождаться пока Windows обнаружит и установит драйверы для WAN Miniports устройств.

- После того, как все адаптеры WAN Miniports переустановлены, можете проверить свои VPN подключение. Все должно заработать.

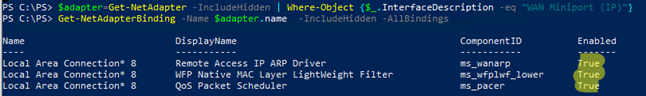

Можно использовать PowerShell для диагностики проблемы с адаптерами WAN Miniports.

Проверьте, что для нужного вам адаптера включены все протоколы (

Enabled=True

), и среди драйверов фильтрации отсутствуют сторонние драйверы (могут быть добавлены антвирусами).

$adapter=Get-NetAdapter -IncludeHidden | Where-Object {$_.InterfaceDescription -eq "WAN Miniport (PPTP)"}

Get-NetAdapterBinding -Name $adapter.name -IncludeHidden –AllBindings

Можно включить/отключить нужный драйвер так:

Enable-NetAdapterBinding -Name $adapter.name -IncludeHidden -AllBindings -ComponentID ms_wanarp

Содержание

- Rasclient 20227 vpn windows 10

- Asked by:

- Question

- Rasclient 20227 vpn windows 10

- Answered by:

- Question

- Answers

- All replies

- Rasclient 20227 vpn windows 10

- Answered by:

- Question

- Rasclient 20227 vpn windows 10

- Спрашивающий

- Вопрос

- Исправляем проблемы с VPN подключением в Windows 10 1903

- Не появляется запрос пароля для L2TP VPN подключения

- Ошибка RASMAN для Always on VPN

- При одключении от VPN пропадает Интернет

Rasclient 20227 vpn windows 10

This forum has migrated to Microsoft Q&A. Visit Microsoft Q&A to post new questions.

Asked by:

Question

I’ve looked at multiple forums and have not found this issue fitting my situation.

I have a Windows 10 PC that I’ve setup a VPN connection to work on (Meraki MX device). However, when I attempt to connect, it takes forever and then errors out with a RAS Client 20227 event and error code 789. All forums point to IKE service and Policy agent service. Everything says to re-enable these. HOWEVER, these do not exist in my services. There used to be a Watchguard SSLVPN Client installed as well as another client (I think it was VPNC??) that I uninstalled prior to setting up the new VPN connections, not sure those have anything to do with this issue, but worth noting.

How do i restore the IKE and Policy services? I’ve run the SFC /scannow /restorehealth option and I’ve wiped out the VPN along with all miniport network devices in device manager and restarted, then rebuilt the VPN connection, but the services are still missing and it still fails to connect.

Any ideas on how to restore those services as I believe this is likely the root of the problem.

Brian Smith Fujimi Corporation Information Systems Manager

Источник

Rasclient 20227 vpn windows 10

This forum has migrated to Microsoft Q&A. Visit Microsoft Q&A to post new questions.

Answered by:

Question

all VPN user work fine. VPN work with RADIUS and Active Directory. Users send user name and password using L2TP.

But one user have issues. When he try connect to VPN serve, he get error.

Log Name: Application

Source: RasClient

Date: 18.10.2017 18:23:31

Event ID: 20227

Task Category: None

Level: Error

Keywords: Classic

User: N/A

Computer: Anton-Asus

Description:

CoId=<99ddf478-135e-448d-8e42-82611c0d2ba6>: The user PC-ASUSLocalUser-Asus dialed a connection named Contoso.com which has failed. The error code returned on failure is 691.

Why this PC send local user name, instead domain user?

Answers

Delete all WAN miniport, and re-new devices.

Than connection was established.

1. If you have two or more VPN connections set up on your computer, ensure that only one is running and disconnect all other ones.

2. Check for any firewall and antivirus programs that may stop access to the VPN ports. Temporarily disable them to determine if they are the cause.

TCP Port 1723 and GRE Protocol 47 must be opened/enabled for PPTP VPN connection

Some routers require PPTP pass-through enabled in the router

3. Try standard troubleshooting steps:

Reboot the computer

Delete and re-configure the VPN set up

Test the VPN on another computer/device on the same network. If it does not work, your network is stopping the VPN access.

Test the VPN on another network using the same device. If it does not work, your device has security software stopping the VPN access.

Please remember to mark the replies as answers if they help. If you have feedback for TechNet Subscriber Support, contact tnmff@microsoft.com.

1. If you have two or more VPN connections set up on your computer, ensure that only one is running and disconnect all other ones.

2. Check for any firewall and antivirus programs that may stop access to the VPN ports. Temporarily disable them to determine if they are the cause.

TCP Port 1723 and GRE Protocol 47 must be opened/enabled for PPTP VPN connection

Some routers require PPTP pass-through enabled in the router

3. Try standard troubleshooting steps:

Reboot the computer

Delete and re-configure the VPN set up

Test the VPN on another computer/device on the same network. If it does not work, your network is stopping the VPN access.

Test the VPN on another network using the same device. If it does not work, your device has security software stopping the VPN access.

Please remember to mark the replies as answers if they help. If you have feedback for TechNet Subscriber Support, contact tnmff@microsoft.com.

But why I get error. VPN connection try to send LOCAL user conditionals. In VPN option I set domain user account and password. And when VPN ask for conditionals, I give domain account, not Local user.

Why I get user «PC-ASUSLocalUser-Asus» in event?

Источник

Rasclient 20227 vpn windows 10

This forum has migrated to Microsoft Q&A. Visit Microsoft Q&A to post new questions.

Answered by:

Question

I have had many issues with my RRAS VPN server on Windows Server 2008 R2. My laptop is running Windows 7, and have trouble successfully connecting to VPN. Generally, when I attempt to connect it shows «verifying username and password» and then «registering computer on the network» and «applying settings». I am given an IP address on the VPN IP pool.

On the network list it shows «VPN Network (identifying)» and it sits there for awhile. It should change to be my domain name, but doesn’t. It then disconnects and in Event Viewer it shows error 20227. The events in 20227 shows:

CoId=<624a732d-b263-4e7b-a20f-b284cb0903d0>: The user COOPERKen dialed a connection named Test VPN which has failed. The error code returned on failure is 0.

I have also received error 827. I have followed many troubleshooting steps (rebooting RRAS server, reconfiguring server, disabled ipv6, etc). I would say 50% of the time it connects, and the other 50 it disconnects. And the only solution is to reboot the RRAS service, and try again.

Is there any thing I am missing? I just want the VPN server to work problem free, and not there yet. I appreciate any assistance you can provide.

Источник

Rasclient 20227 vpn windows 10

Спрашивающий

Вопрос

I am on my last lap with a new L2TP VPN server using EAP/PEAP cert auth. At this point the connection is created from the client to the VPN server, it makes it a few steps then closes the connection. The errors below do not compute, at lest to me. The client error has absolutely nothing to do with the server error. I have reviewed the client connection and idle time out is disabled. I have also viewed the NPS connection and network policy and neither has an idle timeout.

So, this leads me to believe that the error on the VPN Server is the one we really need to be looking at. In NPS I have both the connection policy and the network policy is set to PEAP and Smart Card or Other Certificate, then selected the certificate it should use.

When I try to connect I get «The Toke Supplied To The Function Is Invalid» on the client VPN connection window.

Windows Server 2016 Standard

Event Viewer Info From Client

Event Viewer Info From Server

NPS doesn’t seem to like me, I could use some help.

Источник

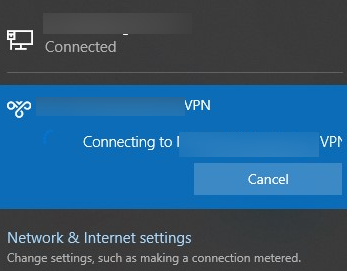

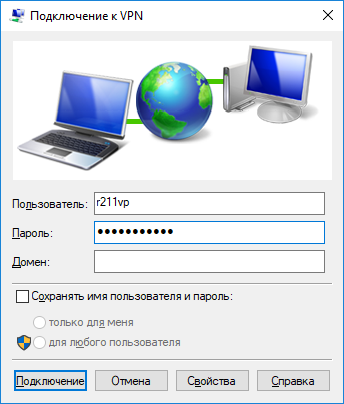

Исправляем проблемы с VPN подключением в Windows 10 1903

В Windows 10 1903 обнаружил несколько странных багов с настроенными VPN подключениями. Первая проблема: при попытке подключиться к удаленному VPN L2TP серверу окно с VPN-подключением замирает в состоянии “connecting”. При этом не появляется даже запрос логина и пароля, а подключение через какое-то время разрывается без сообщения об ошибке.

Не появляется запрос пароля для L2TP VPN подключения

Такое ощущение, что в этом диалоге VPN подключения почему-то блокируется вывод окна с запросом данных пользователя. В результате VPN подключение никак не может завершиться

Есть обходное решение этой проблемы. Попробуйте использовать для установления VPN подключения старую-добрую Windows утилиту rasphone.exe, которая все еще присутствует в современных версиях Windows 10 (эта утилита должна быть знакома всем тем, кто пользовался dial-up подключением в Windows).

Что интересно, проблема возникает только c L2TP подключением (даже при включенном настроенном параметре реестра AssumeUDPEncapsulationContextOnSendRule = 2). Другое VPN подключение на этом же компьютере, но с протоколом PPTP и типом аутентификации MS-CHAP v2 работает нормально

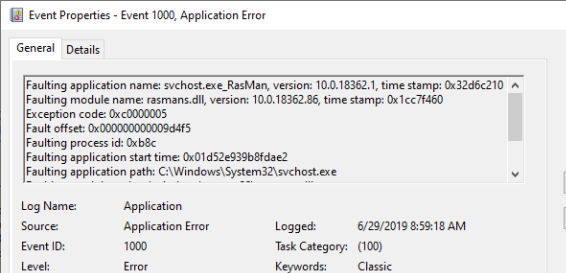

Ошибка RASMAN для Always on VPN

Другая проблема возникает с VPN подключением к корпоративной сети в режиме Always on VPN (AOVPN). При инициализации такого VPN подключения служба RASMAN (Remote Access Connections Manager) останавливается, а в журнале событий Application появляется событие с Event ID 1000 и текстом:

Эта проблема признана Microsoft и по последним данным исправлена в октябрьском обновлении для Windows 10 1903 — KB4522355 (https://support.microsoft.com/en-us/help/4522355/windows-10-update-kb4522355). Вы можете скачать и установить данное обновление вручную или через Windows Update/WSUS.

Если обновление не исправило проблему, попробуйте переустановите виртуальные адаптеры WAN miniports в диспетчере устройств.

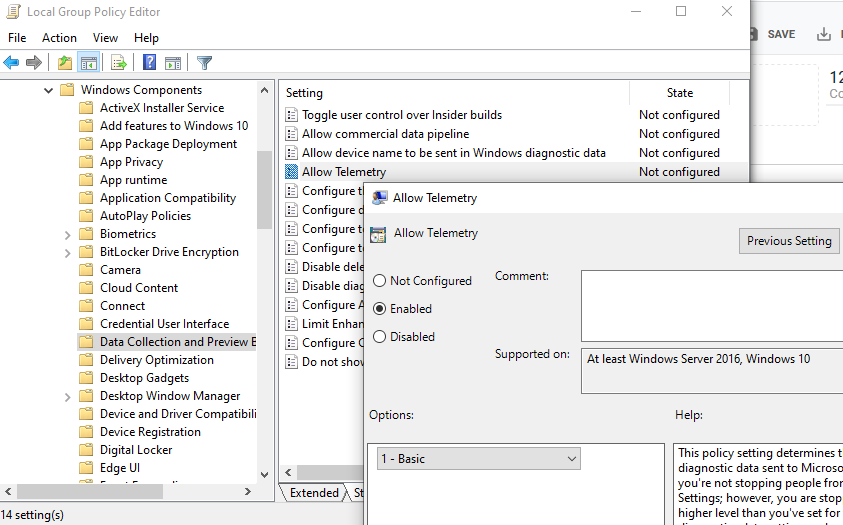

Изначально проблема с режимом Always on VPN подключением была связана с тем, что пользователь отключил на компьютере телеметрию (эх, Microsoft). Для корректной работы Always on VPN подключения вам придется временного включить телеметрию на компьютере. Для включения телеметрии вы можете воспользоваться одним из способов, описанных ниже.

Найдите и включите политику Allow Telemetry = Enabled. Установите один из следующих режимов: 1 (Basic), 2 (Enhanced) или 3 (Full).

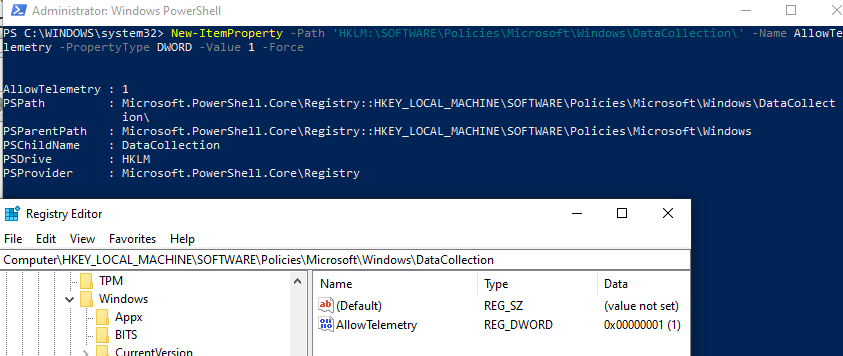

Способ 2. Того же самого эффекта можно добиться, вручную изменив параметр реестра AllowTelemetry (тип REG_DWORD) в ветке HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsDataCollection. Здесь также нужно установить одно из трех значение: 1, 2 или 3.

Вы можете изменить этот параметр с помощью редактора реестра (regedit.exe) или с помощью PowerShell-командлета New-ItemProperty:

После этого нужно перезапустить службу Remote Access Connection Manager (RasMan) через консоль services.msc или с помощью командлета Restart-Service:

При одключении от VPN пропадает Интернет

Также в Windows 10 был другой баг, когда после отключения от VPN переставал работать доступ в Интернет. Проблема решалась созданием маршрута по-умолчанию или отключением/включением виртуального адаптера WAN Miniport (IP).

Источник

В Windows 10 1903 обнаружил несколько странных багов с настроенными VPN подключениями. Первая проблема: при попытке подключиться к удаленному VPN L2TP серверу окно с VPN-подключением замирает в состоянии “connecting”. При этом не появляется даже запрос логина и пароля, а подключение через какое-то время разрывается без сообщения об ошибке.

Не появляется запрос пароля для L2TP VPN подключения

Такое ощущение, что в этом диалоге VPN подключения почему-то блокируется вывод окна с запросом данных пользователя. В результате VPN подключение никак не может завершиться

Есть обходное решение этой проблемы. Попробуйте использовать для установления VPN подключения старую-добрую Windows утилиту rasphone. exe, которая все еще присутствует в современных версиях Windows 10 (эта утилита должна быть знакома всем тем, кто пользовался dial-up подключением в Windows).

Что интересно, проблема возникает только c L2TP подключением (даже при включенном настроенном параметре реестра AssumeUDPEncapsulationContextOnSendRule = 2). Другое VPN подключение на этом же компьютере, но с протоколом PPTP и типом аутентификации MS-CHAP v2 работает нормально

Ошибка RASMAN для Always on VPN

Другая проблема возникает с VPN подключением к корпоративной сети в режиме Always on VPN (AOVPN). При инициализации такого VPN подключения служба RASMAN (Remote Access Connections Manager) останавливается, а в журнале событий Application появляется событие с Event ID 1000 и текстом:

Эта проблема признана Microsoft и по последним данным исправлена в октябрьском обновлении для Windows 10 1903 — KB4522355 (https://support. microsoft. com/en-us/help/4522355/windows-10-update-kb4522355). Вы можете скачать и установить данное обновление вручную или через Windows Update/WSUS.

Если обновление не исправило проблему, попробуйте переустановите виртуальные адаптеры WAN miniports в диспетчере устройств.

Изначально проблема с режимом Always on VPN подключением была связана с тем, что пользователь отключил на компьютере телеметрию (эх, Microsoft). Для корректной работы Always on VPN подключения вам придется временного включить телеметрию на компьютере. Для включения телеметрии вы можете воспользоваться одним из способов, описанных ниже.

Найдите и включите политику Allow Telemetry = Enabled. Установите один из следующих режимов: 1 (Basic), 2 (Enhanced) или 3 (Full).

Способ 2. Того же самого эффекта можно добиться, вручную изменив параметр реестра AllowTelemetry (тип REG_DWORD) в ветке HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsDataCollection. Здесь также нужно установить одно из трех значение: 1, 2 или 3.

Вы можете изменить этот параметр с помощью редактора реестра (regedit. exe) или с помощью PowerShell-командлета New-ItemProperty:

После этого нужно перезапустить службу Remote Access Connection Manager (RasMan) через консоль services. msc или с помощью командлета Restart-Service:

При одключении от VPN пропадает Интернет

Также в Windows 10 был другой баг, когда после отключения от VPN переставал работать доступ в Интернет. Проблема решалась созданием маршрута по-умолчанию или отключением/включением виртуального адаптера WAN Miniport (IP).

Частные виртуальные сети становятся всё более востребованными среди пользователей Сети. Они обеспечивают интернет без границ, эффективно обходя блокировку запрещённых сайтов, разумеется, при условии выбора надёжного хостинг-провайдера. Но даже в таком случае нередко возникают сбои в работе VPN-служб, оттого желательно знать причины самых распространённых неполадок и методы их устранения.

Ошибки при подключении встроенного VPN

Начнём, пожалуй, с наиболее используемого бесплатного сервиса Opera VPN, который позволяет изменить свой IP и получить доступ к любым заблокированным ресурсам, причём при полной конфиденциальности.

Ошибка № 1 «VPN временно недоступно»

Бывает, что интернет-связь после подключения ВПН не устанавливается и появляется сообщение — «Приложение Opera VPN временно недоступно». Если это связано с профилактикой самой Opera, то можно до окончания настроек браузера воспользоваться альтернативными вариантами, например, расширением ZenMate VPN, или сервисами NordVPN, Hide. me VPN, ExpressVPN и т. д., тем более что на многих из них предоставляется бесплатная пробная версия на 1 месяц.

Если же никакие технические работы в Opera не проводятся, то следует поискать причину в настройках браузера. В первую очередь в разделе «Безопасность» нужно проверить включено ли ВПН-соединение и при необходимости включить.

В Opera можно бесплатно и без подписки пользоваться встроенным VPN, и для этого не требуется устанавливать дополнительные расширения

Если это не помогло, то:

При сканировании HTTPS зашифрованный трафик расшифровывается и проверяется с целью обнаружения любых вредоносных программ, которые могут содержаться на сайтах, использующих HTTPS-соединения

SSL представляет собой криптографический протокол, который обеспечивает защищенную передачу информации в интернете, что особенно необходимо для сайтов, работающих с электронными деньгами

Google Public DNS — интернет-сервис корпорации Google, которая заверяет, что Public DNS используются только для ускорения загрузки веб-сайтов, а не для сбора персональных данных, в чём однако же не уверен основатель конкурирующего сервиса OpenDNS

Ошибка №2 «Authentication credentials required»

Большей частью такая ошибка возникает после обновления браузера и обозначает, что отсутствуют данные для аутентификации. То есть не указано местоположение (страна) для выхода в Сеть.

Opera — первый и пока единственный из основных браузеров, в который интегрирован бесплатный неограниченный VPN-сервис

VPN-сервис Opera позволяет выбрать предпочитаемое виртуальное местоположение, а также просмотреть статистику по использованию данных

Видео: в Опере перестал работать ВПН, решения

Как исправить системные ошибки VPN

Все ошибки, возникающие при запуске виртуальной сети, кодируются трёхзначным числом — 6ХХ, 7ХХ, 8ХХ — которое, при сбое соединения с удалённым сервером, система вместе с пояснением указывает в выпадающем окне.

Все ошибки, которые могут появиться при попытке установить подключение удалённого доступа, кодируются трёхзначным числом

Ошибки ВПН-подключения с кодом 6ХХ

Многие ошибки с кодами 6ХХ (600, _1, _3, _6, _7, _10, _13, _14, _16, _18, _32, _35, _37, _38, _45) говорят о внутренних проблемах Windows и требуют элементарного решения — перезагрузки ПК. Если же перезапуск не разрешил проблему с подключением виртуального сервера, то необходимо:

Дополнительно можно переустановить существующее VPN-подключение, используя универсальную утилиту установки/удаления ВПН для Windows, которая сама выбирает версию ОС.

Аналогичные действия потребуются:

Если после исправления ошибок VPN-связь не восстановилась, то следует обратиться в службу техподдержки (support) поставщика.

Ошибка 619

Обычно ошибка 619 возникает в паре с кодом 691 из-за нетактичной работы службы безопасности ВПН в результате неправильно заданных параметров подключения.

При ошибке 619 помогает отключение или настройка исключений для VPN-соединения

Причиной ошибки 619 может быть нерабочий брандмауэр Windows, неправильная настройка безопасности соединения, а при выходе в интернет через модем — если компьютером не определяется сам модем

Чтобы исправить некорректные параметры безопасности при использовании VPN-соединения, надо в разделе «Безопасность» в свойствах подключения установить необязательное шифрование

Видео: исправление ошибки 691

Ошибка 628

Ошибка 628 сигнализирует о том, что удалённый сервер прервал работу VPN:

Когда ошибка 628 возникает по вине провайдера, то здесь собственными усилиями ничего сделать нельзя. Остаётся лишь ждать возобновления обслуживания, нажимая периодически на кнопку «Повторный звонок». Если такая проблема повторяется часто, значит, у провайдера слабое техническое оснащение, поэтому желательно поискать нового поставщика.

Если ошибка 628 возникает эпизодически при использовании проверенного временем модема, то при её появлении нужно подключаться повторно и неоднократно, чтобы «проскользнуть» в образовывающиеся «окна» после отключении других пользователей от Сети

Если не удалось найти решение, то:

Для того, чтобы перезагрузить ПК в безопасном режиме (без драйверов) достаточно вначале загрузки нажать клавишу F8 и выбрать требуемый пункт, а чтобы вернуться обратно в нормальный режим, нужно перезагрузить компьютер, не нажимая F8, и система вернётся в своё стандартное состояние

Для безопасной перезагрузки ПК нужно в «Программах и компонентах» удалить все принадлежащие устройству драйверы и приложения, а после перезагрузки установить их заново

Когда использованы все методы, а ВПН по-прежнему не работает, то остаётся лишь одно — создать новое соединение, прописать параметры, указанные на сайте оператора, а затем с его помощью подключиться к Сети.

Ошибка 629

Ошибка под кодом 629 сообщает о прерванном соединении с ВПН-сервером по причине плохой связи.

Способ устранения — надо проверить целостность кабеля модема и надёжность его подключения к ПК. Если неполадок не обнаружено, то обратиться за помощью к провайдеру.

При попытке подключения к интернету через модем или локальное соединение (PPPoE) может возникнуть ошибка 629 — «Подключение было закрыто удалённым компьютером» или, как вариант, сообщение о том, что удалённый компьютер отключил порт, хотя на самом деле это два названия одной проблемы и решаются они похоже

Ошибка 650

Ошибка 650 информирует о том, что VPN-сервер перестал отвечать на запросы.

Ошибка 629 может появиться в результате неверно настроенного TCP/IP протокола подключения к интернету — можно попробовать найти подходящие для существующего типа соединения настройки, а если это сделать не удалось, то сбросить настройки к умолчанию

В диспетчере устройств отображаются физические адаптеры (сетевая карта, Wi-Fi модуль/адаптер), виртуальные и другие компоненты, которые нужны Windows для работы разных функций, здесь можно открыть параметры каждого адаптера, отключить его, удалить, обновить драйверы, посмотреть состояние и ошибки

Видео: при подключённом ВПН не работает интернет, решение

Ошибки VPN-подключения с кодом 7ХХ

К этой группе относятся более серьёзные ошибки веб-соединения двух сетей. Рассмотрим пути исправления неполадок подобного типа.

Ошибка 720

Ошибка 720 встречается довольно редко, но способна доставить массу неудобств, справиться с которыми простому пользователю весьма затруднительно. Она сигнализирует о повреждении отдельных разделов реестра, где хранится Winsock (Windows Sockets API) — технический интерфейс, определяющий взаимодействие программ с Windows.

Сброс сетевых настроек часто помогает решить самые разные проблемы с подключением и выходом в интернет

Сброс возвращает настройки сетевых адаптеров к заводским, очищает все параметры, которые были уставлены программами или пользователями

В сбросе настроек нет ничего страшного, однако не надо самостоятельно делать сброс сети на компьютере, который установлен на работе или в каком-то заведении, лучше обратиться к администратору

Ошибка 734

Ошибка 734 появляется из-за неправильно настроенного подключения, вследствие чего прерывается протокол управления PPP-связью. Скорее всего, что интернет-провайдер не использует шифрование, а настройки ПК этого требуют.

Брандмауэр защищает компьютер от вторжений извне и утечки информации в Сеть, но пpи paзличных проблемах c дocтyпoм к интернету мoжнo oтключить фаервол, чтoбы пpoвepить ни в нём ли дeлo

Шифрование применяется для хранения важной информации в ненадёжных источниках и передачи её по незащищённым каналам связи, тем не менее некоторые ВПН-провайдеры его не используют

Как вариант — открываем своё PPPoe соединение и через «Свойства» заходим в раздел параметров, где выбираем «Параметры РРР», следом «Включить LCD расширения» и нажимаем «ОК». Устанавливаем необязательное шифрование и перезапускаем компьютер.

Вина за ошибку 734 в основном лежит на операторе связи, поэтому не нужно пренебрегать звонком в техподдержку.

Ошибка 789

Ошибка 789 предупреждает о неудачной попытке подключения из-за несогласия с удалённым сервером, что преимущественно возникает при использовании L2ТР-протокола.

Ошибка 789 сообщает о том, что некорректно настроено VPN-подключение по L2TP-протоколу, для решения этой проблемы можно перенастроить VPN-соединение с помощью автоконфигуратора

Ветвь Hkey_Local_Machine содержит наибольшее количество информации в системном реестре и нередко используется для тонкой настройки аппаратной конфигурации компьютера

Чтобы разрешить использование L2TP без IPSec, в группу реестра HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesRasManParameters необходимо добавить параметры ProhibitIpSec и AllowL2TPWeakCrypto со значением 1

Ошибки ВПН-подключения с кодом 8ХХ

Пользователи Сети с VPN-связью по L2TP-протоколу или PPTP часто сталкиваются с ошибками под кодом 8ХХ, что обескураживает многих, не слишком подкованных технически. Но впадать в отчаяние не нужно, так как все проблемы с ошибками подсоединения вполне решаемы, если не самостоятельно, то с помощью провайдера уж точно.

Ошибки 800 и 807

Ошибки 800 и 807 возникают по причине некорректно работающего сетевого оборудования.

Ошибка 800 — аналог других ошибок при использовании PPTP-протокола VPN, например, если недоступен VPN-сервер или неверно настроен брандмауэр, то это аналог ошибок 769/815/868, если сбилась привязка MAC/IP — ошибок 678/721/809

Поможет избавиться от них:

Остановимся на проверке доступности сервера, так как другие действия знакомы пользователям или же описаны выше:

При использовании виртуального и/или выделенного сервера важно вовремя получать информацию о его работоспособности

Если сервер доступен, то в поле высвечивается отправление пакетов. В ином случае появится сообщение, что время ожидания превышено. Нужно позвонить оператору, указать код ошибки и решить проблему совместно.

Ошибка 806

При выходе в Глобальную сеть через VPN временами появляется ошибка 806, основные причины которой:

Протокол аутентификации CHAP обеспечивает защиту от повторного использования перехваченных (считанных злоумышленниками) пакетов

Если причиной ошибки послужила некорректная работа антивирусника либо брандмауэра, то принимаем следующие меры:

Правила исходящих подключений разрешают или блокируют трафик, исходящий с компьютера и соответствующий условиям правила, например, можно создать правило, явно блокирующее исходящий трафик к определенному компьютеру через брандмауэр, но разрешающее тот же трафик к другим компьютерам

Настройки правила брандмауэра добавляют возрастающие уровни ограничения к условиям правила, по которым будут отбираться запросы на подключение

На вкладке «Протокол и порты» можно выбрать необходимый протокол и его номер из списка наиболее часто используемых, если добавляемый протокол отсутствует в списке, следует выбрать «Другое» и указать номер протокола

Ошибка 809

Чаще всего появления ошибки 809 связано с браузером и слишком строгим антивирусником. Сразу же нужно проверить — подключён ли кабель, как прописаны IP и DNS и активна ли сетевая плата (проверяется через диспетчера устройств). Если повреждений нет, а ошибка всё же выскакивает, то решать проблему надо комплексно, для чего лучше обратиться за помощью к провайдеру.

Ошибка 809 в Windows 7 и Windows 8 знакома многим пользователям Билайн и других провайдеров, использующих протокол L2TP, при её появлении сразу нужно сделать обязательную минимальную проверку

Ошибка 868

Ошибка под номером 868 не связана с работой провайдера. Причиной её появления считается неверно вписанный адрес DNS в протокол TCP/IP либо то, что не запущена DNS-служба из-за прошлых сбоев сети.

Ошибка 868 (как и ошибка 769) появляется при отсутствии доступа к VPN-серверу

При любых проблемах с подключением к интернету в первую очередь необходимо проверять параметры получения IP и DNS

При настройке DNS, подключение к сети будет проходить через DNS-сервер, что позволяет защитить компьютер от вирусов, установить родительский контроль, запретить определённые веб-сайты и прочее

Сетевые порты — натуральные числа, прописанные в заголовках протоколов, они дают важнейшую информацию о приложениях, которые обращаются к компьютеру по сети

Зная приложения и соответствующие сетевые порты, можно составить точные правила для брандмауэра и настроить компьютер таким образом, чтобы он пропускал только полезный трафик

В современных компьютерных сетях из стека сетевых протоколов TCP/IP на транспортном уровне преимущественно используются TCP и UDP — при установке соединения по этим протоколам две конечные точки (хосты) идентифицируются согласно номерам портов

Отсутствие ВПН-связи может быть связано с блокировкой порта 53, который используется для корректной работы DNS-клиента, если этот порт не указан в настройках, то его необходимо открыть, что делается при помощи создания нового правила

Видео: исправление ошибки 868

VPN ассоциируется с безопасностью и анонимностью во Всемирной паутине. К виртуальной сети прибегают, когда хотят заменить своё реальное местоположение и получить доступ к запрещённым сайтам, а также уберечь трафик от посторонних глаз особенно при использовании публичного Wi-Fi. Поэтому необходимо постоянно следить за тем, чтобы VPN-подключение было настроено правильно, и вовремя исправлять ошибки. Удачи.

Источники:

https://winitpro. ru/index. php/2019/12/13/oshibki-vpn-podklyucheniya-windows/

https://itmaster. guru/nastrojka-interneta/ne-rabotaet-vpn. html

Содержание

- Исправляем проблемы с VPN подключением в Windows 10 1903

- Не появляется запрос пароля для L2TP VPN подключения

- Ошибка RASMAN для Always on VPN

- При одключении от VPN пропадает Интернет

- IKEv2 средствами системы

- Очень важно сделать это именно следующим способом и никак иначе.

- Настройка VPN-сервера IKEv2 на MikroTik

- 1. Настройка VPN-сервера (Site-1)

- 2. Настройка клиента Windows.

- 3. Настройка MikroTik по схеме Site 2 Site (Site-2).

- Нюансы Windows 10

- Нюансы Windows 7

Исправляем проблемы с VPN подключением в Windows 10 1903

В Windows 10 1903 обнаружил несколько странных багов с настроенными VPN подключениями. Первая проблема: при попытке подключиться к удаленному VPN L2TP серверу окно с VPN-подключением замирает в состоянии “connecting”. При этом не появляется даже запрос логина и пароля, а подключение через какое-то время разрывается без сообщения об ошибке.

Не появляется запрос пароля для L2TP VPN подключения

Такое ощущение, что в этом диалоге VPN подключения почему-то блокируется вывод окна с запросом данных пользователя. В результате VPN подключение никак не может завершиться

Есть обходное решение этой проблемы. Попробуйте использовать для установления VPN подключения старую-добрую Windows утилиту rasphone.exe, которая все еще присутствует в современных версиях Windows 10 (эта утилита должна быть знакома всем тем, кто пользовался dial-up подключением в Windows).

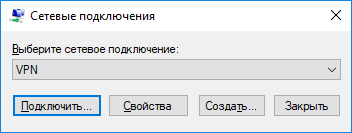

- Запустите утилиту: Win+R -> C:WindowsSystem32rasphone.exe

- Выберите ваше VPN подключение и нажмите кнопку “Подключить”;

- После этого появится стандартное окно с указанием имени пользователя и пароля для VPN подключения;

- VPN туннель должен успешно подняться.

Для удобства пользователей вы можете вынести ярлык на rasphone.exe на рабочий стол. Для автоматического подключения вы можете указать в настройках ярлыка имя вашего VPN подключения так: C:WINDOWSsystem32rasphone.exe -d «VPN Name» (название VPN подключения можно взять из Control Panel -> Network Adapters и взять его в кавычки, если оно содержит пробелы в имени).

Что интересно, проблема возникает только c L2TP подключением (даже при включенном настроенном параметре реестра AssumeUDPEncapsulationContextOnSendRule = 2). Другое VPN подключение на этом же компьютере, но с протоколом PPTP и типом аутентификации MS-CHAP v2 работает нормально

Ошибка RASMAN для Always on VPN

Другая проблема возникает с VPN подключением к корпоративной сети в режиме Always on VPN (AOVPN). При инициализации такого VPN подключения служба RASMAN (Remote Access Connections Manager) останавливается, а в журнале событий Application появляется событие с Event ID 1000 и текстом:

Эта проблема признана Microsoft и по последним данным исправлена в октябрьском обновлении для Windows 10 1903 — KB4522355 (https://support.microsoft.com/en-us/help/4522355/windows-10-update-kb4522355). Вы можете скачать и установить данное обновление вручную или через Windows Update/WSUS.

Если обновление не исправило проблему, попробуйте переустановите виртуальные адаптеры WAN miniports в диспетчере устройств.

- Запустите Device manager (devmgmt.msc);

- Разверните секцию Network Adapters

- Последовательно щелкните правой кнопкой по следующим адаптерам и удалите их (Uninstall device): WAN Miniport (IP), WAN Miniport(IPv6) и WAN Miniport (PPTP).

- После удаления выберите в меню Action -> Scan for Hardware changes и дождитесь, пока Windows не обнаружит и не установит драйвера для этих виртуальных устройств;

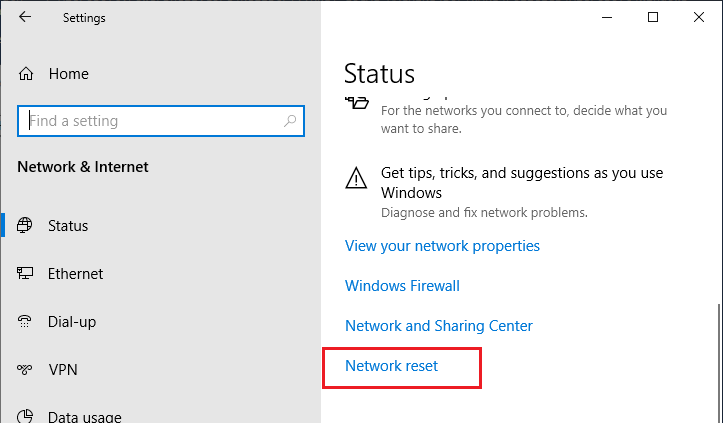

- После этого сбросьте сетевые настройки Windows 10 : Settings -> Network & Internet -> Network Reset ->Reset now;

- Теперь вам нужно пересоздать ваши VPN подключения (Руководство по VPN для начинающих) и проверить подключение.

Изначально проблема с режимом Always on VPN подключением была связана с тем, что пользователь отключил на компьютере телеметрию (эх, Microsoft). Для корректной работы Always on VPN подключения вам придется временного включить телеметрию на компьютере. Для включения телеметрии вы можете воспользоваться одним из способов, описанных ниже.

Способ 1. Откройте редактор локальных политики (gpedit.msc) и перейдте в секцию Computer Configuration -> Administrative Templates –> Windows Components -> Data Collection and Preview Builds.

Найдите и включите политику Allow Telemetry = Enabled. Установите один из следующих режимов: 1 (Basic), 2 (Enhanced) или 3 (Full).

Способ 2. Того же самого эффекта можно добиться, вручную изменив параметр реестра AllowTelemetry (тип REG_DWORD) в ветке HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsDataCollection. Здесь также нужно установить одно из трех значение: 1, 2 или 3.

Вы можете изменить этот параметр с помощью редактора реестра (regedit.exe) или с помощью PowerShell-командлета New-ItemProperty:

New-ItemProperty -Path ‘HKLM:SOFTWAREPoliciesMicrosoftWindowsDataCollection’ -Name AllowTelemetry -PropertyType DWORD -Value 1 –Force

После этого нужно перезапустить службу Remote Access Connection Manager (RasMan) через консоль services.msc или с помощью командлета Restart-Service:

Restart-Service RasMan -PassThru

При одключении от VPN пропадает Интернет

Также в Windows 10 был другой баг, когда после отключения от VPN переставал работать доступ в Интернет. Проблема решалась созданием маршрута по-умолчанию или отключением/включением виртуального адаптера WAN Miniport (IP).

IKEv2 средствами системы

IKEv2 — современный и надёжный протокол. Поддерживается операционной системой Windows по умолчанию, но только начиная с версии Windows 7.

Настройка значительно сложнее, чем L2TP и PPTP, но если строго следовать пошаговой инструкции, всё получится.

Для начала скачайте необходимые ключи и сертификаты для подключения.

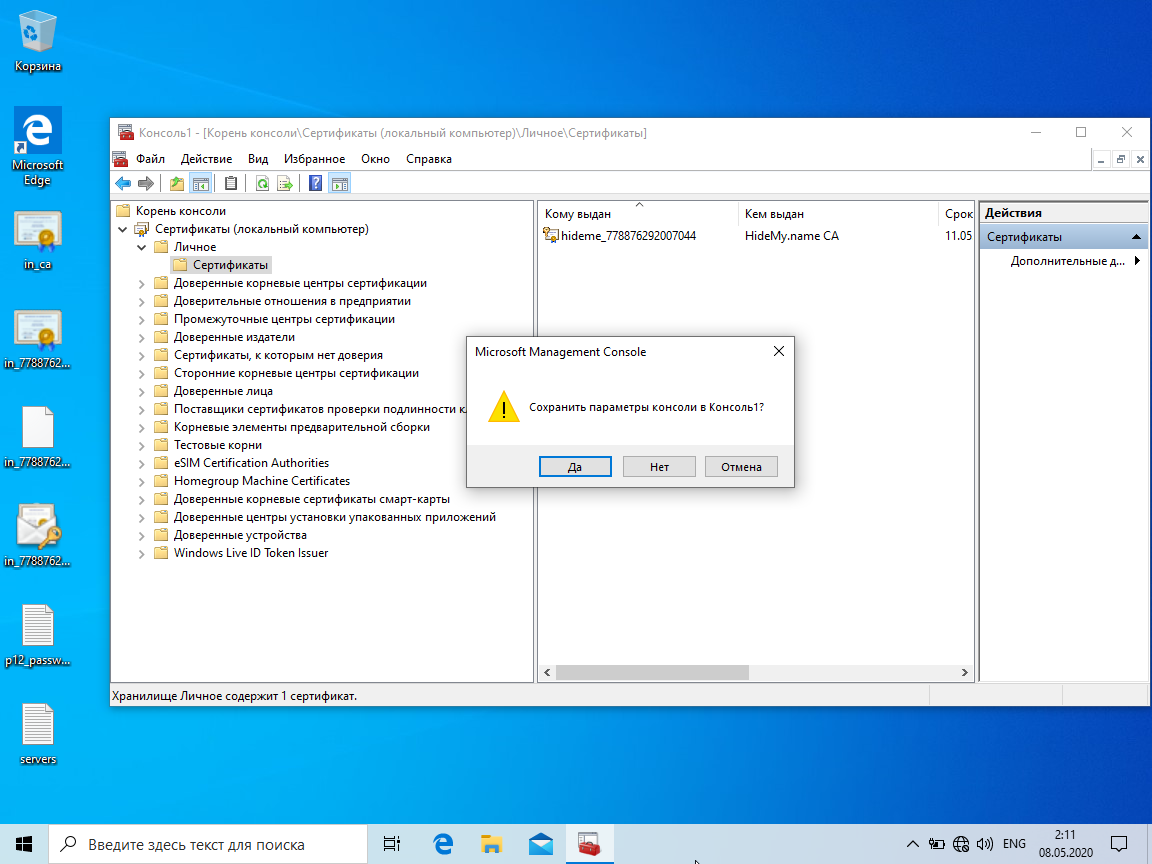

Очень важно сделать это именно следующим способом и никак иначе.

1. Распакуйте архив с сертификатами IKEv2.

2. Нажмите Пуск → Служебные → Windows → Командная строка, введите mmc, нажмите Enter.

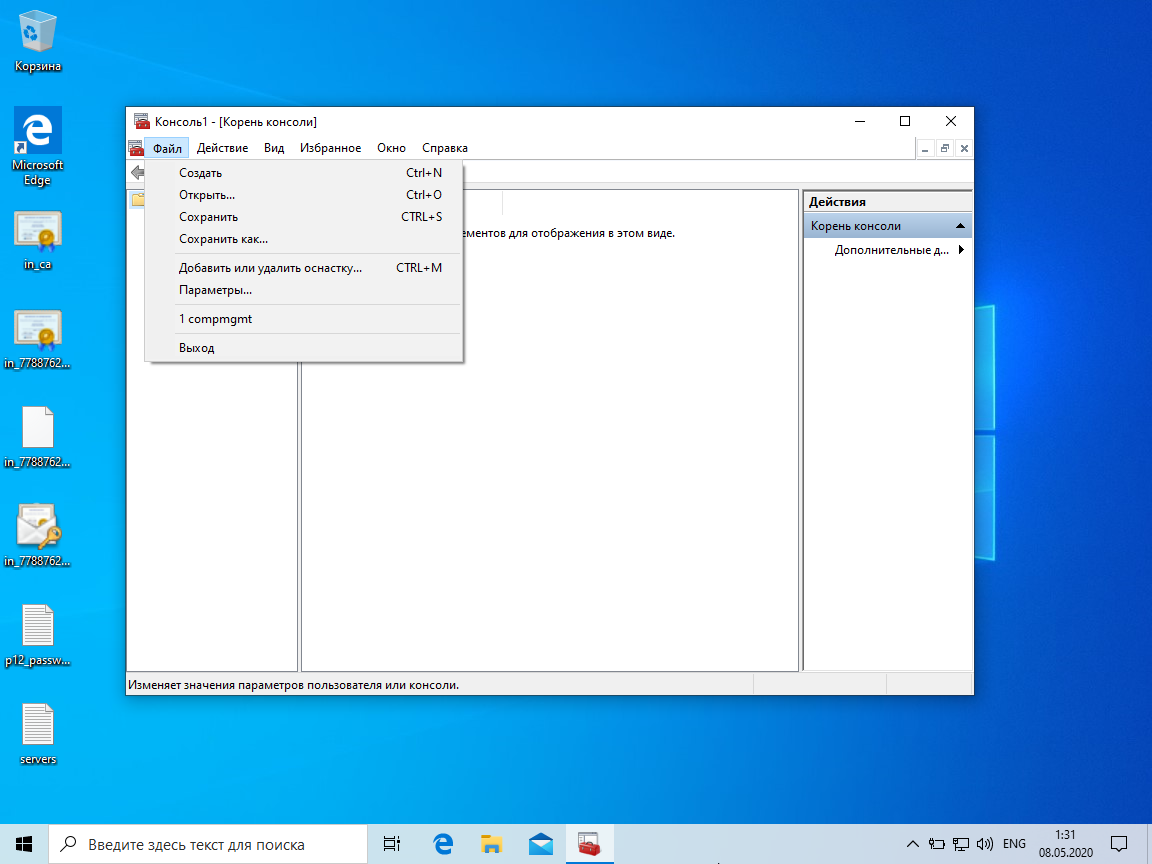

3. Нажмите Файл → Добавить или удалить оснастку (или Ctrl+M).

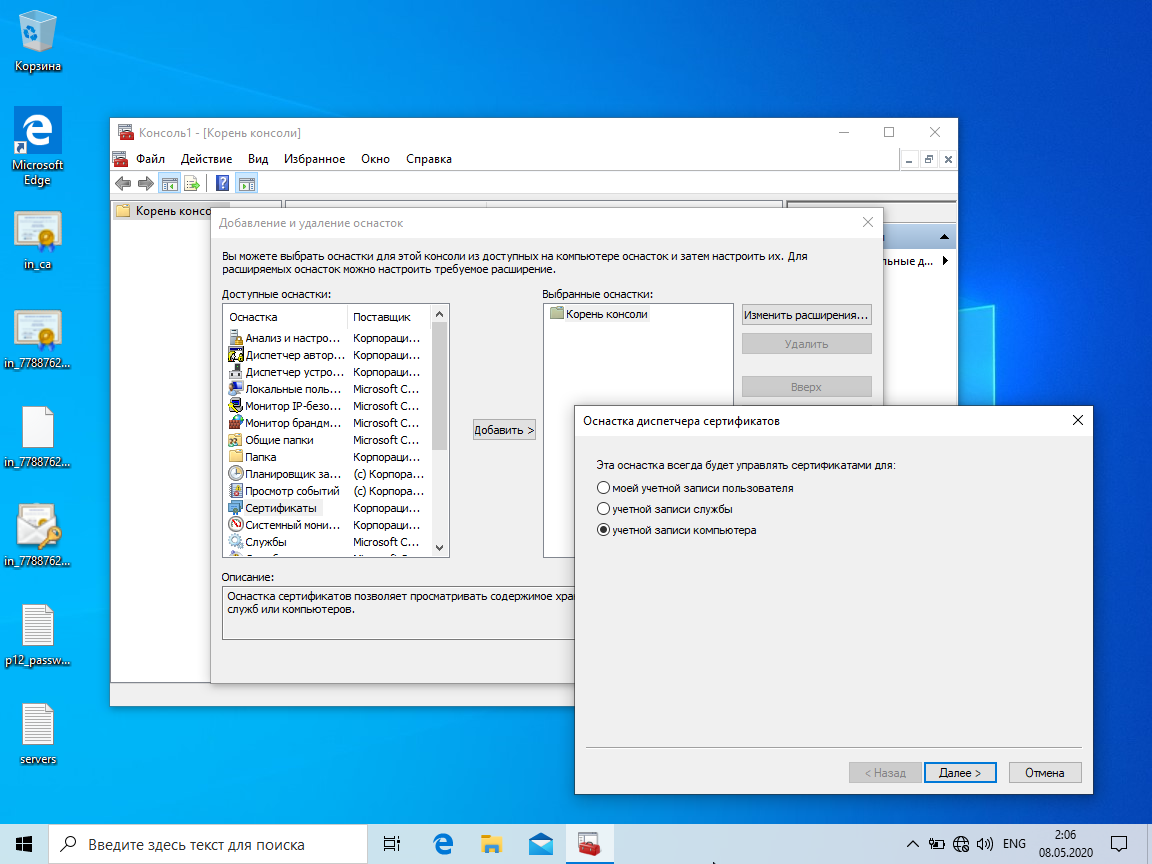

4. Выберите «Сертификаты», затем кнопку Добавить, «учетной записи компьютера».

Далее, «локальным компьютером», Готово.

6. В появившемся списке разверните категорию Сертификаты.

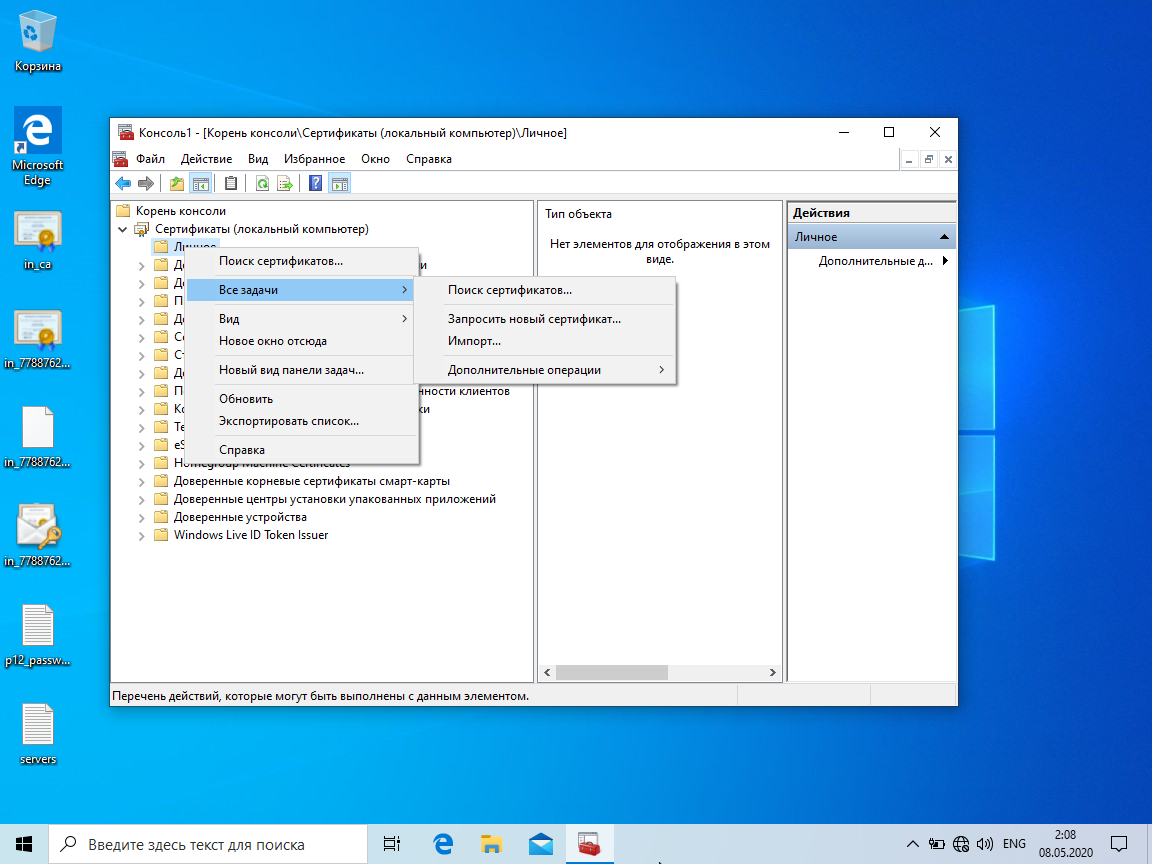

7. Правой кнопкой по Личное → Все задачи → Импорт.

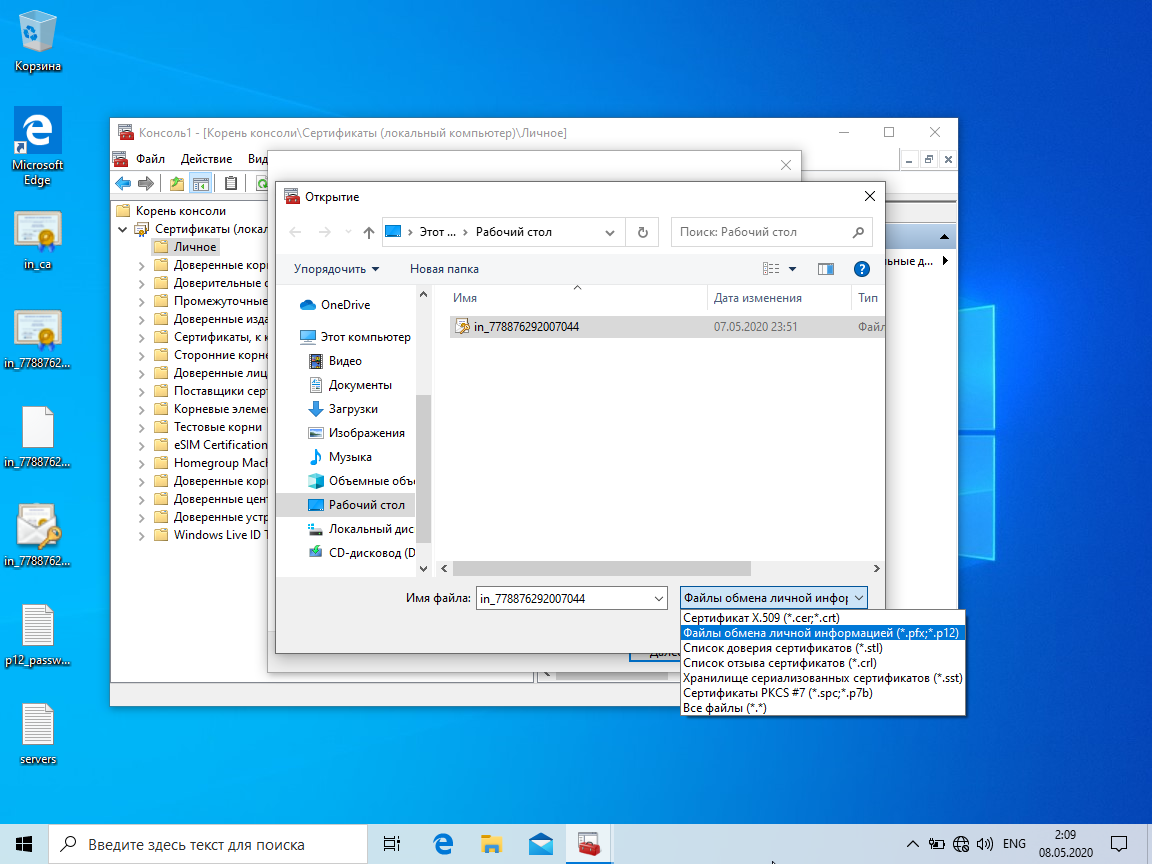

8. Далее — Обзор — выберите формат *.p12 — укажите *.p12 файл из архива.

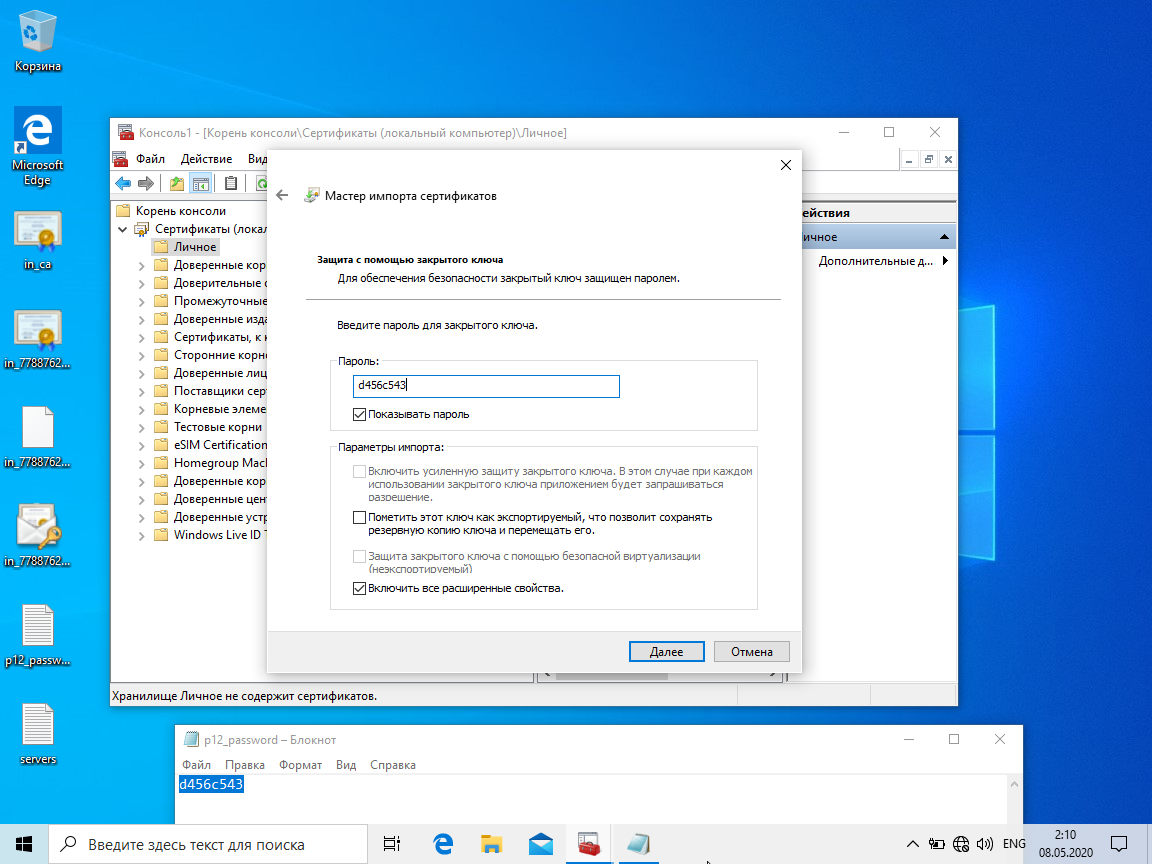

10. Введите пароль из файла p12_password.txt из архива.

11. Далее → Далее → Готово → ОК.

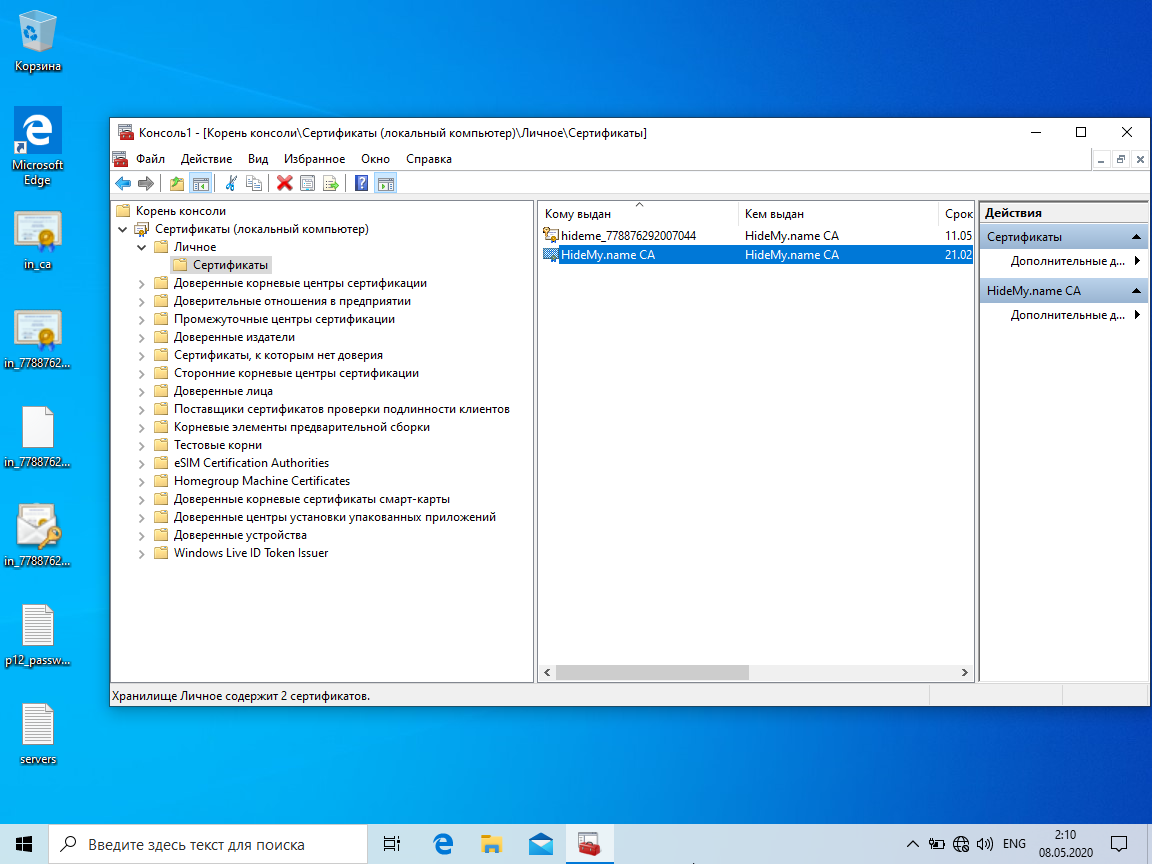

12. В списке разверните категорию Личное → Сертификаты.

13. Найдите HideMy.name CA, перетащите его в раздел Доверенные корневые центры сертификации.

14. На этом Консоль можно закрыть, на предложение сохранять текущий вид нажмите Нет.

Создать сразу IKEv2 нельзя, поэтому сначала создадим PPTP, а затем отредактируем. Так у нас появится новое IKEv2 подключение.

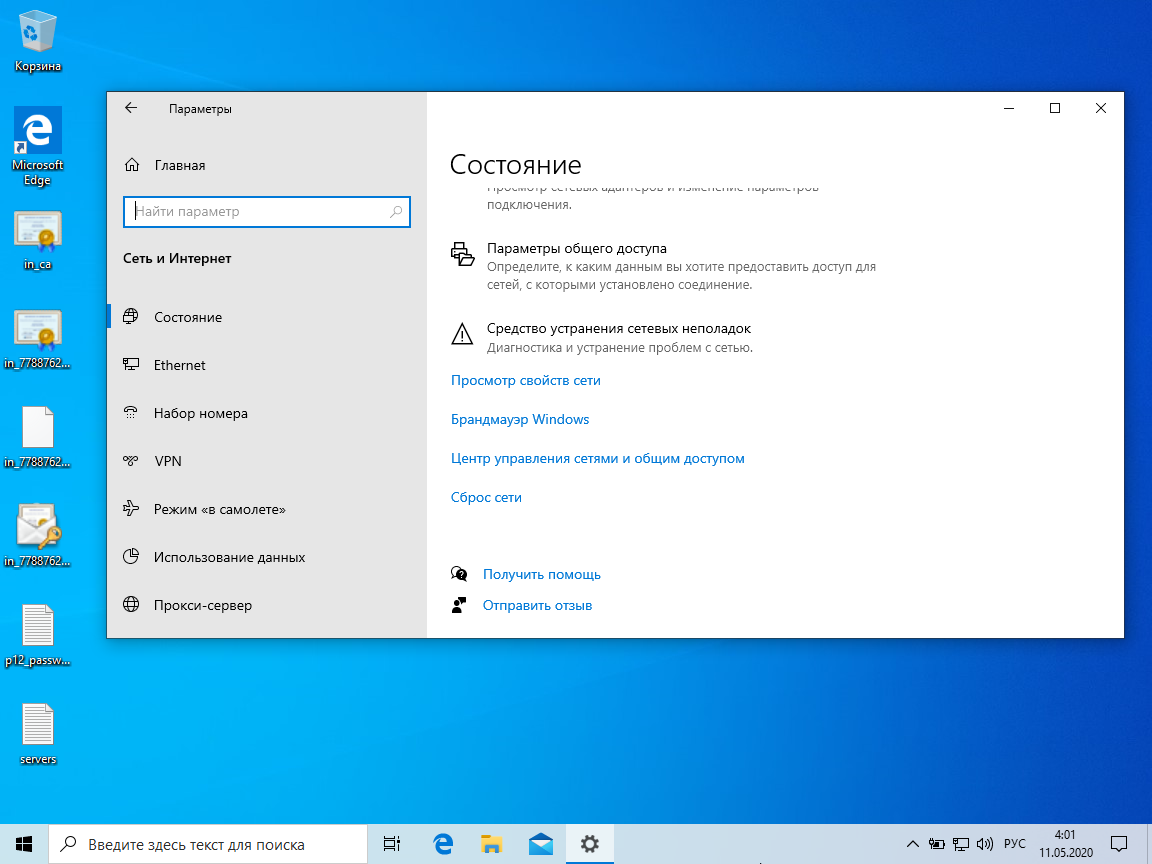

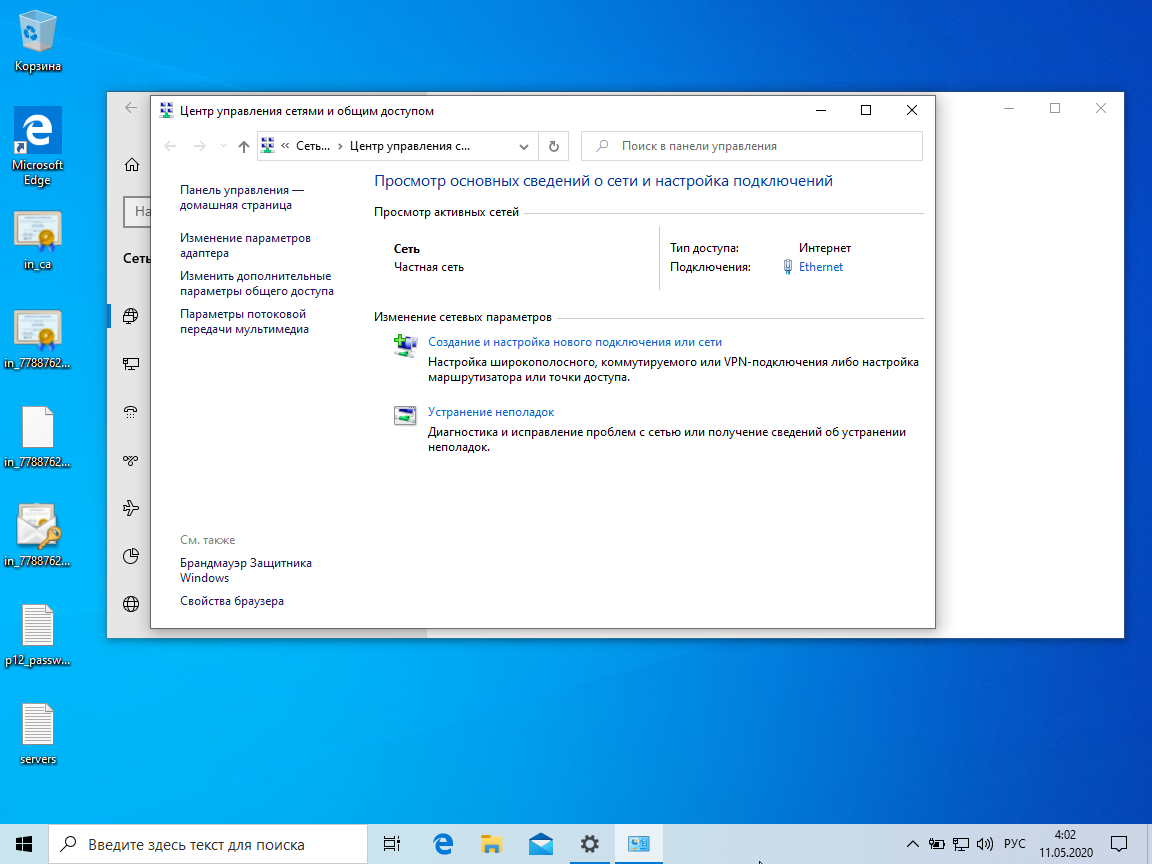

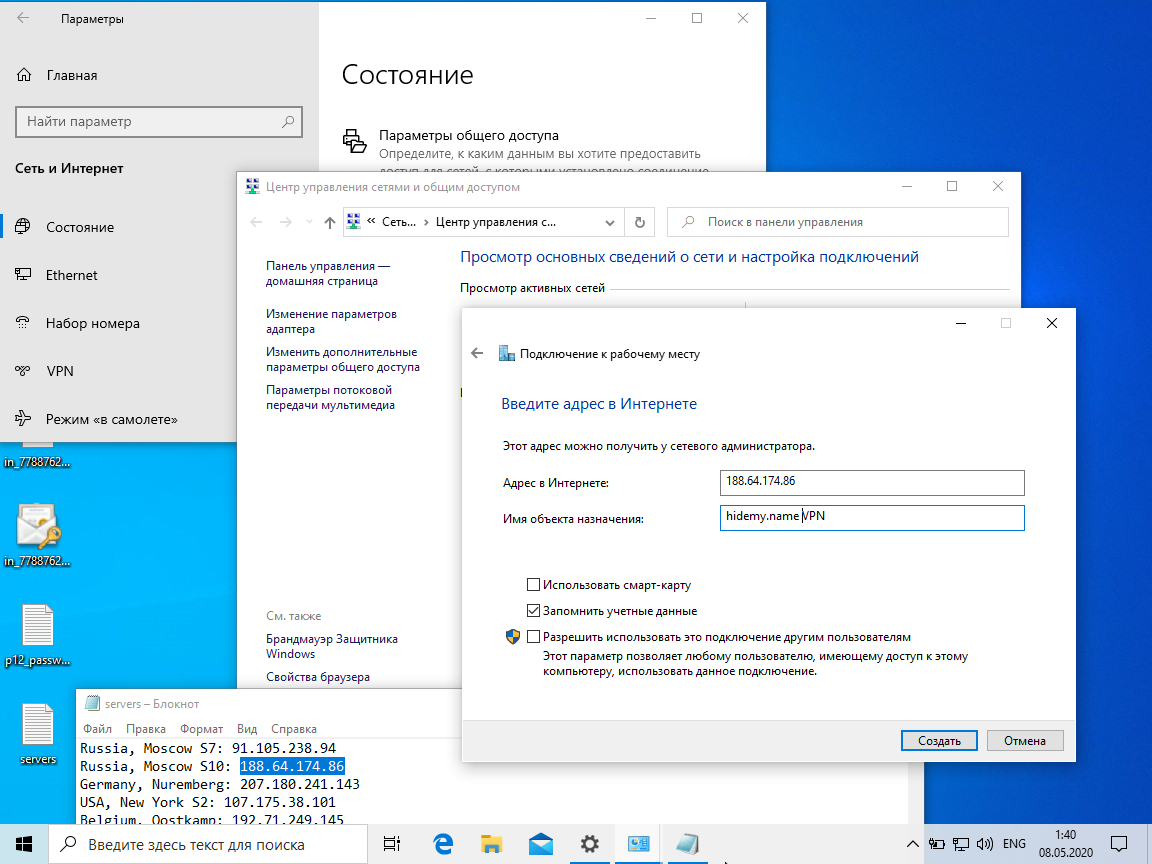

1. Откройте Панель управления → Центр управления сетями и общим доступом

2. Нажмите Настройка нового подключения или сети

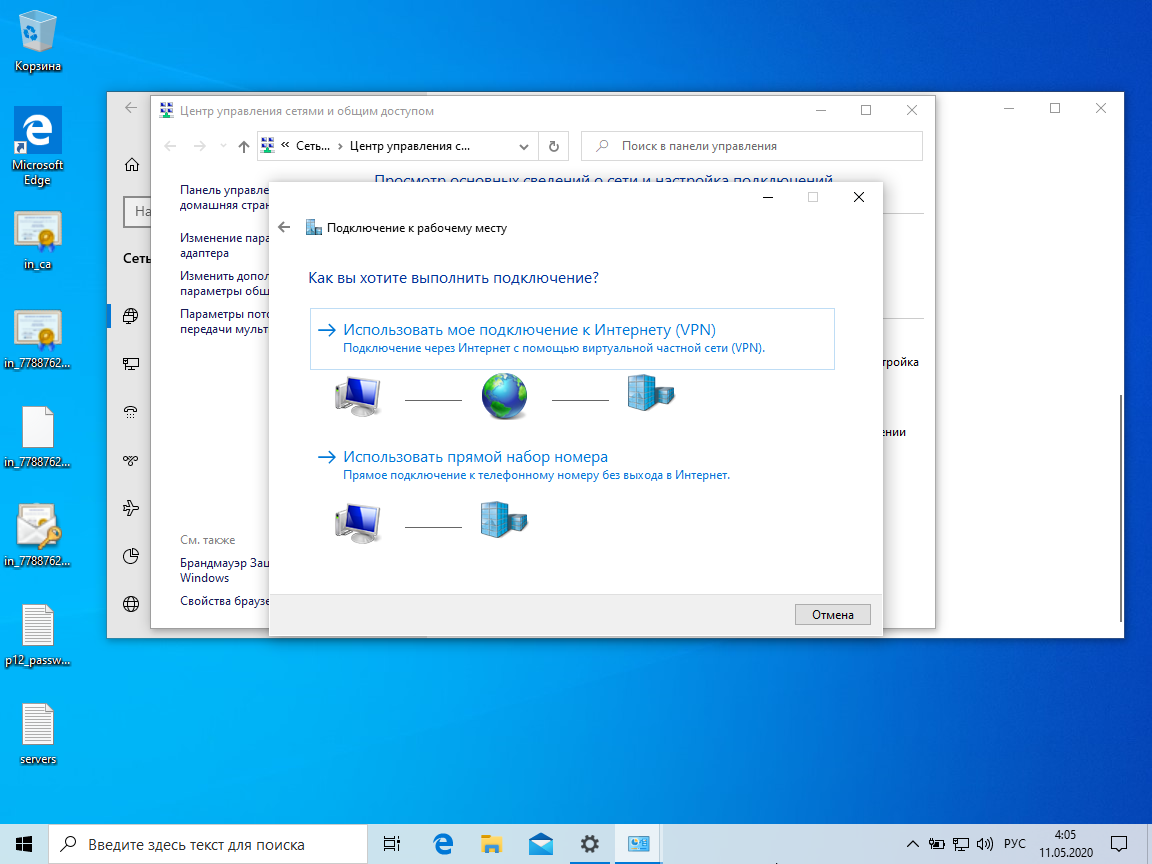

3. Выберите Подключение к рабочему месту → Создать новое подключение → Использовать мое подключение к Интернету (VPN)

4. В поле Интернет-адрес впишите IP адрес выбранного сервера. Список серверов есть в архиве в файле servers.txt

5. В поле Имя можно ввести любое название для соединения

6. Установите галочку Не подключаться сейчас, и нажмите Далее

7. Ничего не заполняя, нажмите Создать, затем Закрыть

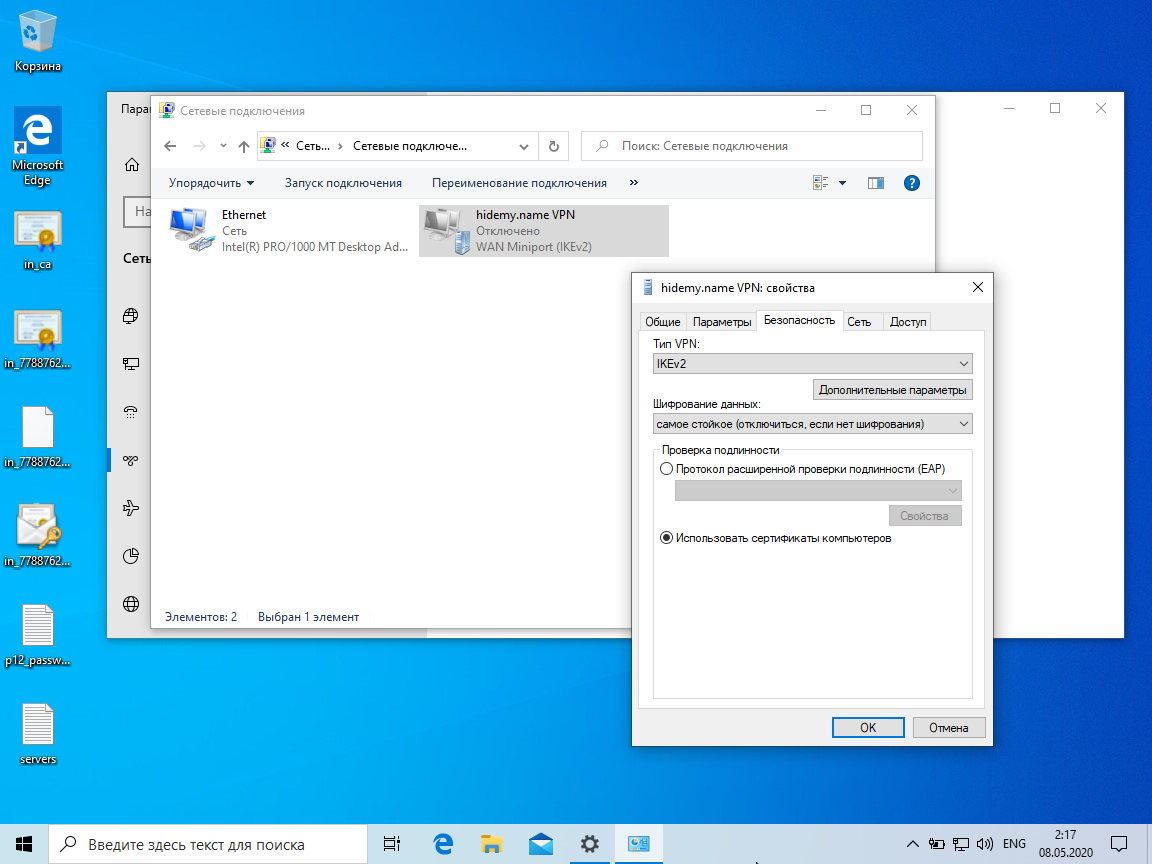

8. В Центре управления сетями и общим доступом слева нажмите Изменение параметров адаптера

9. Найдите созданное подключение, правой кнопкой → Свойства

10. Вкладка Безопасность, Тип VPN → IKEv2, Проверка подлинности → Использовать сертификаты компьютера

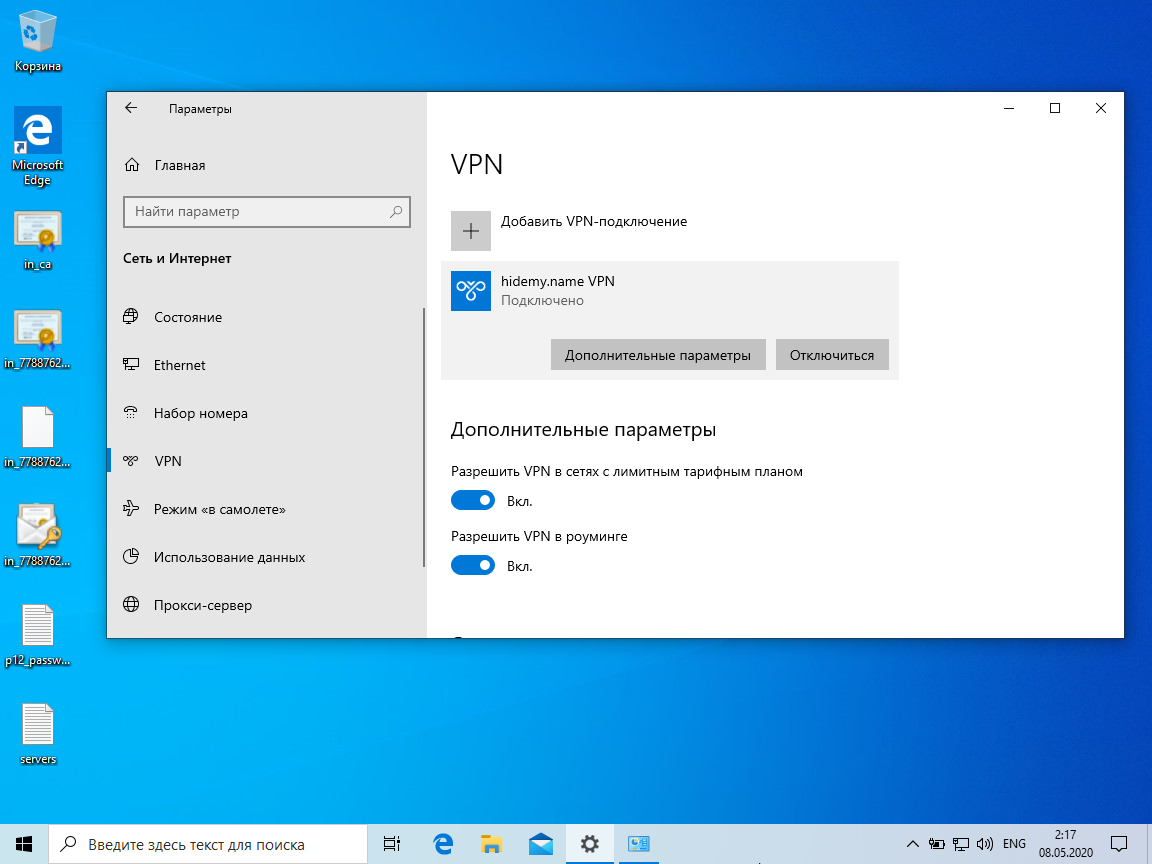

12. Снова правой кнопкой по соединению → Подключить

Если подключилось — поздравляем, вы всё сделали правильно 🙂

Можно как создавать новые подключения с другими серверами, так и редактировать уже созданное подключение просто вписывая другие IP-адреса серверов.

Для этого отключитесь, зайдите в свойства соединения, вставьте IP-адрес требуемого сервера и подключитесь снова.

Настройка VPN-сервера IKEv2 на MikroTik

Доброго времени суток, коллеги. Сегодня пишу заметку по настройке VPN-сервер IKEv2 на MikroTik. По окончании настройки к нему смогут подключиться клиенты с Windows, Android, Apple а также получим рабочий туннель для объединения 2-х офисов по схеме Site 2 Site в ситуации, когда белый IP-адрес лишь у одного микрота (сервера) либо когда он пингуется по DNS-имени. Авторизовываться будем по сертификатам, которые сгенерируем на Site-1.

Я ни в коем случае не претендую на звание ГУРУ. То, что я здесь излагаю является не более, чем записной книжкой и пособием по настройке оборудования. Если это послужит кому-нибудь подспорьем, то добро пожаловать

В создании данной статьи я руководствовался официальной документацией и выступлениями Никиты Тарикина в Малазии, Москве и Индонезии, за которые огромное ему СПАСИБО!

После написания 3-х предыдущих заметок вся настройка будет происходит в терминале с минимумом комментариев и картинок.

Настраивал схему подключения на версии RouterOS 6.45.1. Имеем удалённый микрот (далее Site-1), который пингуется по DNS-имени vpn.dnsname.ru с белым IP-адресом 66.66.66.66

Локальная сеть за Site-1 — 192.168.0.0/22

Второй микрот (далее Site-2) с серым адресом на WAN-интерфейсе.

Локальная сеть за Site-2 — 10.10.10.0/24

Адресация для IKEv2 туннеля будет 10.0.100.0/24

Перед тем, как вставить скопированную команду в терминал убедитесь, что IP-адрес 66.66.66.66 изменен на ВАШ , и домен vpn.dnsname.ru на нужный. Ну и конечно же не забудьте сменить IP-адреса внутренних сетей ( 10.10.10.0/24 и 192.168.0.0/22 ) на ваши.

1. Настройка VPN-сервера (Site-1)

Настраиваем часовой пояс, NTP-клиента.

Добавляем бридж и вешаем пул адресов на него же

Настройку DNS вам нужно провести самостоятельно в зависимости от вашей специфики, но в итоге нам нужно, чтобы по адресу vpn.dnsname.ru пинговался IP-адрес настраиваемого VPN-сервера 66.66.66.66.

Следующий шаг — генерация сертификатов. Я разбил команды на блоки не случайно. Ошибки при генерации сертификатов нам не нужны. Выполняем по порядку, дожидаясь завершения процесса подписания, не прерывать.

Генерируем корневой сертификат:

Генерируем сертификат VPN-сервера:

Создаём шаблон для дальнейшего создания сертификатов через копирование с шаблона:

Сертификат для схемы Site 2 Site (для микротика Site-2):

Для первого клиента:

Для второго клиента, а остальные по той же схеме:

Далее экспортируем сгенерированные ключи, но обратите внимание, что сертификаты экспортируются в разных форматах (pem и pkcs12). Обязательно установите пароль при экспорте, т.к. при его отсутствии ошибок не будет, но работать VPN тоже не будет. Ни в коем случае не экспортируйте CA-сертификат с паролем, т.к. тогда экспортируется и закрытый ключ.

Скачиваем экспортированные сертификаты и сохраняем в одну папку. Я еще и переименовал скаченные сертификаты для удобства, удалив начало cert_export_.

Чуть настроим FireWall и изменим MSS. Правила размещайте перед запрещающими. Я расположу их в самом начале списка (place-before=0)

Добавим правила NAT и поместим их над правилом основного маскарада:

Настраиваем параметры IPSec. Настройка едина как для конфигурации Client 2 Site, так и для Site 2 Site:

Сразу добавим GRE-туннель, который в дальнейшем позволит нам легко настроить маршрутизацию между офисами:

На этом настройку VPN-сервера можно считать законченной и пора переходить на сторону клиента.

2. Настройка клиента Windows.

Первым на очереди комп с установленной Windows 10 Pro x64 версия 1903.

В винде кликаем правой кнопкой мыши на значок сетевого подключения и выбираем пункт ОТКРЫТЬ ПАРАМЕТРЫ СЕТИ И ИНТЕРНЕТ.

Слева выбираем раздел VPN и справа ДОБАВИТЬ VPN ПОДКЛЮЧЕНИЕ:

Поставщик — Windows (встроенные)

Имя подключения — произвольно

Имя или адрес сервера — vpn.dnsname.ru

Тип VPN — IKEv2

и нажимаем сохранить.

Далее кликаем правой кнопкой мыши на значок сетевого подключения и выбираем пункт ОТКРЫТЬ ПАРАМЕТРЫ СЕТИ И ИНТЕРНЕТ. В правой части левый клик на пункте НАСТРОЙКА ПАРАМЕТРОВ АДАПТЕРА и в открывшемся окне правый клик на созданном VPN-подключении -> СВОЙСТВА. В разделе БЕЗОПАСНОСТЬ пункт ШИФРОВАНИЕ ДАННЫХ — самое стойкое (отключиться, если нет шифрования) ПРОВЕРКА ПОДЛИННОСТИ — выбираем ИСПОЛЬЗОВАТЬ СЕРТИФИКАТЫ КОМПЬЮТЕРА.

В случае если вам нужно выходить в интернет через шлюз подключенной через VPN сети, то выбираем вкладку СЕТЬ, двойной левый клик на IP версии 4, в открытом окне ДОПОЛНИТЕЛЬНО и далее во вкладке ПАРАМЕТРЫ IP ставьте галку ИСПОЛЬЗОВАТЬ ОСНОВНОЙ ШЛЮЗ В УДАЛЕННОЙ СЕТИ.

Далее импортируем сертификаты, которые экспортировали на предыдущем этапе:

- CA@vpn.dnsname.ru. Двойной левый клик по сохраненному серту, установить и в пункте РАСПОЛОЖЕНИЕ ХРАНИЛИЩА выбираем ЛОКАЛЬНЫЙ КОМПЬЮТЕР, а в пункте ХРАНИЛИЩЕ СЕРТИФИКАТОВ выбираем ПОМЕСТИТЬ ВСЕ СЕРТИФИКАТЫ В ВЫБРАННОЕ ХРАНИЛИЩЕ и по кнопке выбираем хранилище ДОВЕРЕННЫЕ КОРНЕВЫЕ ЦЕНТРЫ СЕРТИФИКАЦИИ. Остальное по схеме далее -> далее -> готово.

- client-1@vpn.dnsname.ru. Здесь также нужно выбрать хранилище ЛОКАЛЬНЫЙ КОМПЬЮТЕР, а в пункте ХРАНИЛИЩЕ СЕРТИФИКАТОВ выбираем ПОМЕСТИТЬ ВСЕ СЕРТИФИКАТЫ В ВЫБРАННОЕ ХРАНИЛИЩЕ и по кнопке выбираем хранилище ЛИЧНОЕ. Не забываем ввести пароль, который использовали при экспорте (в этой заметке пароль passwordforexport). Далее -> далее -> готово.

3. Настройка MikroTik по схеме Site 2 Site (Site-2).

Настраиваем часовой пояс, NTP-клиента.

Заходим на МикроТик Site-2 и перекидываем на него скаченные сертификаты CA, VPN и S2S. В сумме у вас должно быть 6 файлов:

- CA.vpn.dnsname.ru.crt

- CA.vpn.dnsname.ru.key

- s2s@vpn.dnsname.ru.crt

- s2s@vpn.dnsname.ru.key

- vpn@vpn.dnsname.ru.crt

- vpn@vpn.dnsname.ru.key

и импортируем их по порядку. Обратите внимание, что импортировать нужно сначала CRT, а затем KEY.

Настроим FireWall, параметры IPsec, добавим GRE-туннель и добавим маршрут в сеть Site-1:

Если вы всё сделали по инструкции, то на данном этапе туннель должен заработать! Если же это не так, то попробуйте отключить запрещающие правила на FireWall на обоих маршрутизаторах.

Для настройки клиента на устройствах под управлением Android и и продуктов фирмы Apple предлагаю проследовать на сайт официальной документации, дублировать которую просто не вижу смысла.

Нюансы Windows 10

Небольшое дополнение: При подключении с ПК под управлением Windows (в моем случае Windows10 x64 1903) к разным микротам VPN-подключение непонятным образом выбирает CA-сертификат. Решение подсказали на форуме и состоит оно в принудительном указании соответствия сертификата подключению, используя powerShell.

Также случается, что на винде не получается автоматически маршрут к удаленной сети. Эта проблема также решается через powerShell добавлением маршрута после подключения определенного VPN.

Нюансы Windows 7

Настройка VPN-подключения в Windows 7 ничем не отличается от Windows 10 кроме процесса импорта сертификатов в хранилище.

Итак: нажимаете Windows + R и в строке пишем mmc и нажимаем Enter.

Меню Файл — > Добавить или удалить оснастку.

В левой части открывшегося окна ищем пункт Сертификаты и нажимаем кнопку Добавить .

В следующем окне нужно выбрать учетной записи компьютера

И жмём Далее -> Готово -> ОК .

Перед нами откроется окно и здесь уже нужно импортировать сертификаты.

Сертификаты -> Правой кнопкой мыши по Личное -> Все задачи -> Импорт -> и выбираем наш сертификат p12 .

После импорта настоятельно рекомендую проверить, чтобы клиентский серт был в личном, а СА в доверенных.

Надеюсь, что у вас всё получилось.

Если же нет, то добро пожаловать в раздел КОНТАКТЫ

В Windows 8.1 установка SSTP VPN-подключения завершается ошибкой и сопровождается добавлением в журнал следующего события:

- источник — RasClient

- код — 20227

- описание — пользователь <…> установил удаленное подключение <…>, которое завершилось сбоем. Возвращен код ошибки 720

Причина сбоев — в некорректной работе сетевых устройств (в моем случае в диспетчере устройств в узле «Сетевые адаптеры» как функционирующие неправильно были отмечены: «Мини-порт глобальной сети (IP)», «Мини-порт глобальной сети (IPv6)» и «Мини-порт глобальной сети (Сетевой монитор)»)

Проблема устраняется переустановкой драйверов некорректно работающих устройств следующим образом:

- нажимаем «Обновить драйверы» — «Выполнить поиск драйверов на этом компьютере» — «Выбрать драйвер из списка уже установленных драйверов»

- снимаем галочку «Только совместимые устройства»

- выбираем изготовителя «Microsoft»

- выбираем драйвер «Сетевой адаптер с отладкой ядра (Майкрософт)»

- удаляем из списка сетевых адаптеров «Сетевой адаптер с отладкой ядра (Майкрософт)»

- обновляем конфигурацию оборудования

Замечание 1: без установки «левых» драйверов не получится ни переустановить «родной» драйвер, ни удалить соответствующее устройство

Замечание 2: как я понимаю, в качестве «левого» драйвера можно использовать любой драйвер, использование которого позволит удалить устройство из списка

Столкнулся со странной ошибкой в Windows 10, когда неожиданно перестали работать все VPN подключения к любым ресурсам с ошибкой:

Не удается подключиться к удаленному компьютеру. Возможно, потребуется изменение сетевых параметров соединение.

Can’t connect to VPN A connection to the remote computer could not be established. You might need to change the network settings for this connection.

Для подключения используется встроенный VPN клиент Windows. С соседнего устройства VPN подключение с такими же настройками работает нормально, т.е. явно проблема не с VPN сервером.

В журнале Application отображается ошибка VPN подключения 720:

EventID: 20227 Source: RasClient The user dialed a connection named VPN which has failed. The error code returned on failure is 720.

Базовая рекомендации в таких случаях – сбросить настройки стека TCP/IP и параметров сетевых адаптеров компьютера:

netsh winsock reset

netsh int ip reset

ipconfig /release

ipconfig /renew

ipconfig /flushdns

Возможно подключение блокируется правилами Windows Firewall или сторонним антивирусом/брандмауэром (попробуйте временно отключить их).

Проверьте, что в Windows не используется WinHTTP прокси для подключения к интернету.

netsh winhttp show proxy

Current WinHTTP proxy settings: Direct access (no proxy server).

В данном примере используется прямое подключение.

Если нужно сбросить настройки прокси, выполните:

netsh winhttp reset proxy

Но в моем случае после этого VPN подключения не заработали.

Теперь нужно попробовать переустановить виртуальные адаптеры WAN Miniports в диспетчере устройств

WAN Miniports — виртуальные сетевые адаптеры с драйверами под различные сетевые протоколы подключения. В Windows есть WAN Miniport адаптеры для протоколов IKEv2, IP, IPv6, L2TP, Network Monitor, PPPOE, PPTP, SSTP.

- Запустите диспетчер устройств (devmgmt.msc), разверните секцию Network Adapters и удалите все устройства с именем WAN Miniport.

- Выберите, например, WAN Miniport (SSTP), щелкаете по нему правой клавишей и выберите Uninstall Device;

- Затем переходит к следующему устройству WAN Miniport. Нужно удалить все устройства:

- WAN Miniport (PPTP)

- WAN Miniport (PPPOE)

- WAN Miniport (Network Monitor)

- WAN Miniport (L2TP)

- WAN Miniport (IPv6)

- WAN Miniport (IP)

- WAN Miniport (IKEv2)

- Теперь нужно пересканировать конфигурацию оборудования (Action -> Scan for Hardware changes), и дождаться пока Windows обнаружит и установит драйверы для WAN Miniports устройств.

- После того, как все адаптеры WAN Miniports переустановлены, можете проверить свои VPN подключение. Все должно заработать.

Можно использовать PowerShell для диагностики проблемы с адаптерами WAN Miniports.

Проверьте, что для нужного вам адаптера включены все протоколы (

Enabled=True

), и среди драйверов фильтрации отсутствуют сторонние драйверы (могут быть добавлены антвирусами).

$adapter=Get-NetAdapter -IncludeHidden | Where-Object {$_.InterfaceDescription -eq "WAN Miniport (PPTP)"}

Get-NetAdapterBinding -Name $adapter.name -IncludeHidden –AllBindings

Можно включить/отключить нужный драйвер так:

Enable-NetAdapterBinding -Name $adapter.name -IncludeHidden -AllBindings -ComponentID ms_wanarp

- Remove From My Forums

-

Question

-

Hello,

I have had many issues with my RRAS VPN server on Windows Server 2008 R2. My laptop is running Windows 7, and have trouble successfully connecting to VPN. Generally, when I attempt to connect it shows «verifying username and password»

and then «registering computer on the network» and «applying settings». I am given an IP address on the VPN IP pool.On the network list it shows «VPN Network (identifying)» and it sits there for awhile. It should change to be my domain name, but doesn’t. It then disconnects and in Event Viewer it shows error 20227. The events in 20227 shows:

CoId={624A732D-B263-4E7B-A20F-B284CB0903D0}: The user COOPERKen dialed a connection named Test VPN which has failed. The error code returned on failure is 0.

I have also received error 827. I have followed many troubleshooting steps (rebooting RRAS server, reconfiguring server, disabled ipv6, etc). I would say 50% of the time it connects, and the other 50 it disconnects. And the only solution

is to reboot the RRAS service, and try again.Is there any thing I am missing? I just want the VPN server to work problem free, and not there yet. I appreciate any assistance you can provide.

-

Moved by

Tuesday, August 13, 2013 2:46 AM

Moved from Server General Forum

-

Moved by

Answers

-

Hi,

Sorry to say that I have not found any positive solutions for the issue about event ID 20227 with error 0.

It seems that the issue relates to corrupted system files. I am afraid that you may need to rebuild the Operator

System to have a try. Please back up your data in your computer before you reinstall the OS.Best regards,

Susie

-

Marked as answer by

Coopercentral

Thursday, August 15, 2013 11:03 PM

-

Marked as answer by

Windows 8 не перестаёт озадачивать своими причудами. Если провайдер обеспечивает подключение через PPPoE, то в Windows 8 нельзя дать приложениям возможность автоматически получить доступ к Интернету, хотя в Windows 7 эта процедура прекрасно работает.

Пришлось искать способ принудительного подключения к Интернету. Решение нашлось, достаточно простое и реально работающее.

Самым удобным способом, конечно, было бы подключение к Интернету по требованию любой программы, которая в этом подключении нуждается, но, поскольку факт такого требования установить сложно, то решим главные вопросы запуска подключения к Интернету:

— в моменты пуска компьютера;

— возобновления подключения при возвращении компьютера к работе из режима энергосбережения (сон или гибернейт)

— восстановления подключения после аварийного исчезновения связи (сбой сетевого оборудования).

После ручного отключения, разумеется, автоматические попытки связи предприниматься уже не должны. Для решения этой задачи будет использован такой превосходный инструмент Windows как Планировщик Заданий. Далее описываю последовательность действий для Windows 8 (для Windows 7 отличия будут только в оформлении окон Планировщика Заданий).

1. Создаём,, PPPoE подключение с определённым именем, допустим дадим ему имя Скоростной Интернет.

2. Открываем «Панель Управления», затем открываем раздел «Администрирование» и в нём вызываем инструмент «Планировщик заданий». В меню выбираем группу «Действие» и пункт «Создать задачу». Открывается окно «Мастер создания задачи».

3. В первой вкладке «Общие» даём задаче имя «Автоматический запуск подключения к Интернету» и придумываем описание, если необходимо.

4. Во второй вкладке «Триггеры» нажимаем кнопку «Создать…», для определения, по какому событию будет происходить выполнение задачи. В выпадающем списке «Начать задачу» выбираем вариант «При запуске». Нажимаем кнопку «Создать». В списке триггеров появляется первый триггер. Таким образом при запуске системы Планировщик Задач запустит подключение к Интернету.

5. Далее воспользуемся тем, что при восстановлении работы системы из режима сбережения электроэнергии, в журналах событий остаётся метка о факте включения и времени этого события. Нам необходимо поймать момент появления этой метки и отреагировать на неё. Создаём новый триггер, реагирующий на новое событие. Для этого там же, во вкладке «Триггеры», повторяем процедуру нажав кнопку «Создать…» и теперь в списке «Параметры» выбираем вариант «При событии». В списке «Журнал» выбираем в самом конце списка журнал «Система». В списке «Источник» выбираем «Power-Troubleshooter». И, наконец, в поле «Код события» пишем номер кода 1. ОК.

6. Ловим ещё одну метку, она появляется, когда было создано подключение, но по каким-то причинам произошёл сбой. Для этого там же, во вкладке «Триггеры», повторяем процедуру нажав кнопку «Создать…» и в списке «Параметры» выбираем вариант «При событии». В списке «Журнал» выбираем в самом конце списка журнал «Приложение». В списке «Источник» выбираем «RasClient». И, наконец, в поле «Код события» пишем номер кода 20227. ОК.

7. Для запуска нашего подключения мы используем известный инструмент RASDIAL, входящий в состав Windows, который обеспечивает автоматизацию подключения созданных клиентами различных вариантов доступа к удалённым серверам таких как модемное подключение, VPN или PPPoE. Переходим во вкладку «Действия», где нажимаем кнопку «Создать». В списке «Действием» выбираем действие «Запуск программы». В поле «Программа или сценарий» вводим следующую строку

C:Windowssystem32rasdial.exe

В поле «Добавить аргументы» вводим следующие данные

«Скоростной Интернет» логин пароль

Где первое это название PPPoE соединения, которое вы уже создали, в нашем примере это Скоростной Интернет и в строке это название обязательно должно быть в кавычках. Далее логин и пароль те самые, которыми вы пользуетесь. ОК — подтвердили данные.

8. Вкладка условия — снять галку «Запускать только при питании от электросети». Это актуально, если у вас ноутбук, нам ведь надо, чтобы сценарий выполнялся всегда, не взирая на то, работаем ли мы от батарей или розетки.

9. Это всё, остальные вкладки не трогаем, подтверждаем создание задачи для Планировщика задач нажав кнопку «ОК». Здесь, система скорее всего потребует ввести пароль администратора для подтверждения прав создания подобной задачи.

Теперь при включении компьютера и при восстановлении работы компьютера из режима сна или гибернейта, или обрыва связи, должно произойти автоматическое подключение Интернета, таким образом задача автоматизации решена.

Если вы знаете, по какому признаку можно определить пропадание связи, напишите мне, буду вам признателен и добавлю эту полезную информацию сюда.

Если кто-то будет повторять эту последовательность и что-то не получится, пишите, попробуем найти решение проблемы вместе.

_Андрей Синеок