|

mr.shinizzle |

|

|

Статус: Новичок Группы: Участники Сказал(а) «Спасибо»: 2 раз |

Добрый день! NGate 1.0.0-6, Крипто ПРО 4.0.9963, Win10 LTSC. Касперский Free (отключал/удалял, бесполезно). ngate_tun_service лог пустой. Сборка рабочая, проверено не раз на других ноутбуках. |

|

|

|

Nikolay Batischev |

|

|

Статус: Сотрудник Группы: Участники Сказал «Спасибо»: 3 раз |

Добрый день! Если проблема ещё актуальна, создайте заявку на портале тех.поддержки. |

|

Техническую поддержку оказываем тут |

|

|

|

|

|

mr.shinizzle

оставлено 10.01.2020(UTC) |

|

mr.shinizzle |

|

|

Статус: Новичок Группы: Участники Сказал(а) «Спасибо»: 2 раз |

Автор: Nikolay Batischev Добрый день! Если проблема ещё актуальна, создайте заявку на портале тех.поддержки. Да, актуальна. Спасибо. |

|

|

| Пользователи, просматривающие эту тему |

|

Guest |

Быстрый переход

Вы не можете создавать новые темы в этом форуме.

Вы не можете отвечать в этом форуме.

Вы не можете удалять Ваши сообщения в этом форуме.

Вы не можете редактировать Ваши сообщения в этом форуме.

Вы не можете создавать опросы в этом форуме.

Вы не можете голосовать в этом форуме.

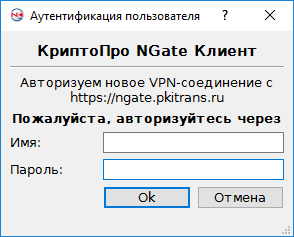

Появляется окно «Аутентификация пользователя КриптоПро NGate Клиент» с текстом «Авторизуем новое VPN-соединение с …»

Решение: отправить на почту helpniias@pkitrans.ru письмо с темой «Правила NGate», в содержании написать «Прошу установить правила на NGate» и указать ФИО

Появляется окно «Подключение к удалённому рабочему столу»

Решение: в поле «Компьютер» введите IP-адрес или имя Вашего рабочего компьютера (указан на выданном листе). Нажмите «Подключить».

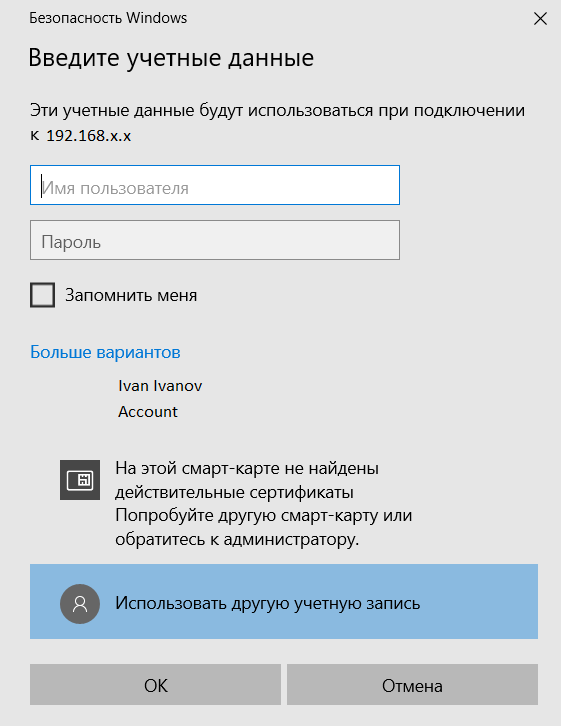

Введите учётные данные

Появляется окно «Безопасность Windows» с текстом «Введите учётные данные»

Решение: нажать «Больше вариантов», в расширенном окне «Безопасность Windows» выбрать «Использовать другую учётную запись»:

В поле «Имя пользователя» укажите Ваш логин в формате «VNIIAS.RUi.ivanov», если Ваша почта находится в домене VNIIAS.RU, или в формате «CTTi.ivanov», если Ваша почта находится в домене CTT. В поле «Пароль» введите пароль от Вашей учётной записи на рабочем компьютере. Нажмите «ОК».

Удаленному рабочему столу не удалось подключиться к удаленному компьютеру по одной из следующих причин

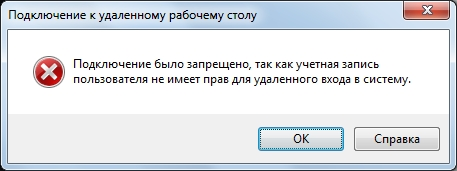

Подключение было запрещено, так как учётная запись пользователя не имеет прав для удалённого входа в систему

Появляется окно «Подключение к удалённому рабочему столу» с текстом «Подключение было запрещено, так как учётная запись пользователя не имеет прав для удалённого входа в систему»

Решение: отправить на почту karantin@vniias.ru письмо с темой «Права для удалённого входа в систему», в содержании написать «Прошу предоставить права для удалённого входа в систему» и указать ФИО

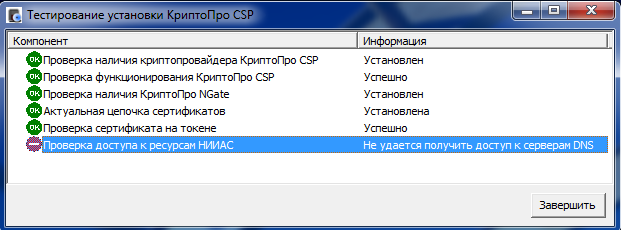

При тестировании возникает ошибка «Проверка доступа к ресурсам НИИАС — Не удаётся получить доступ к серверам DNS»

Решение: запустить приложение «Удалённый рабочий стол НИИАС» и при возникновении ошибки искать способы её решения в этом перечне.

Появляется окно «Подключение к удалённому рабочему столу» с текстом «Удалённому рабочему столу не удалось подключиться к удаленному компьютеру по одной из следующих причин»

Решение:

- Убедиться, что Ваш рабочий компьютер включен и не находится в спящем режиме.

-

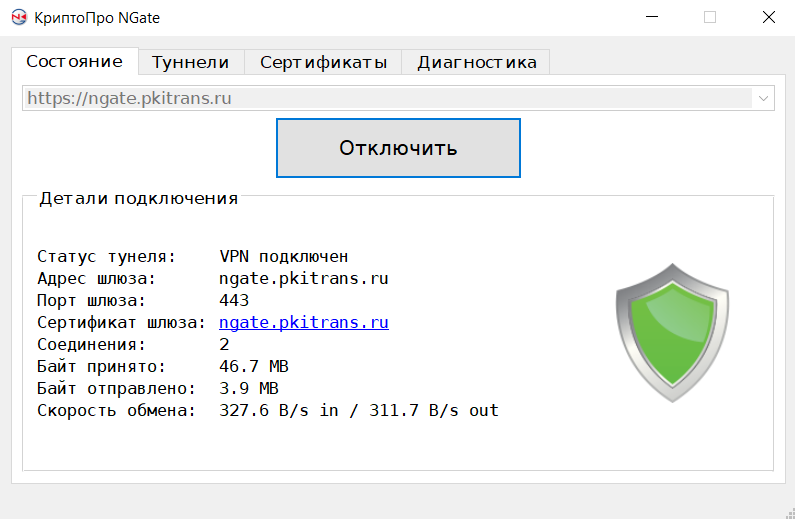

Проверить цвет щита в программе КриптоПро NGate Клиент.

Если щит серого цвета -

Запустить приложение «Удаленный рабочий стол»

.

-

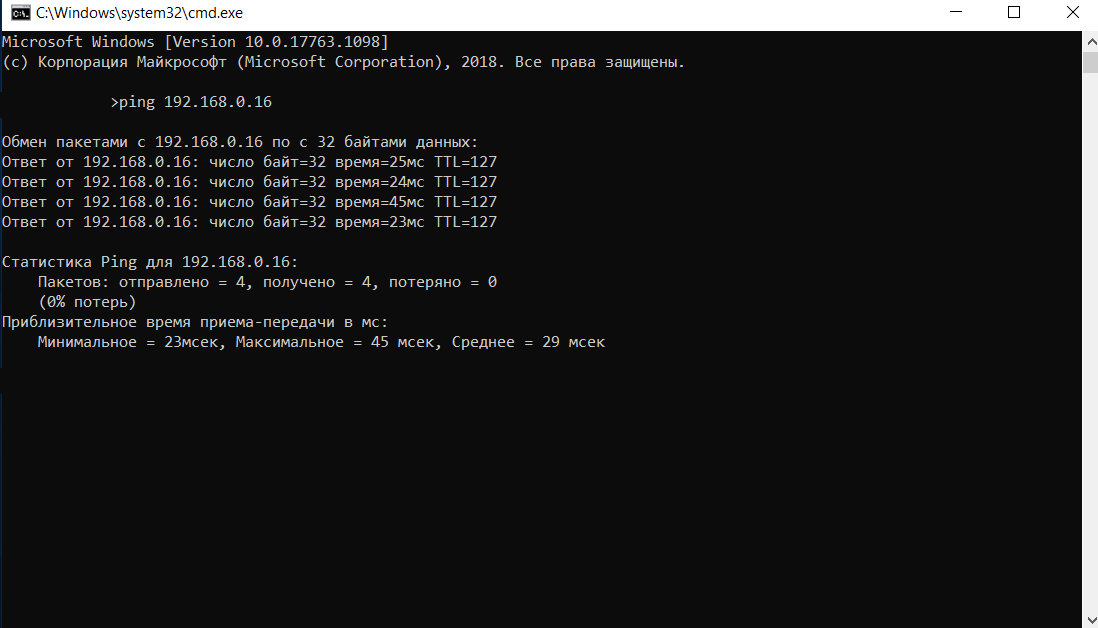

Если ошибка повторяется, то нажмите на клавиатуре одновременно клавиши «Win»

и «R». Появится окно «Выполнить», в котором нужно ввести «cmd» и нажать «ОК».

Появится консоль Windows, в которой нужно ввести команду «ping 192.168.0.16» и нажать «Enter». Должен начаться обмен пакетами, в результате которого покажется статистика. Обратите внимание на значение «Получено».

Если это значение больше 0, то отправьте на почту karantin@vniias.ru письмо с темой «Удалённый вход в систему», в содержании напишите «Ping 192.168.0.16 проходит, удаленному рабочему столу не удалось подключиться к удаленному компьютеру» и укажите ФИО.

Если это значение равно 0, то отправьте на почту helpniias@pkitrans.ru письмо с темой «Коллизия DNS-адресов», в содержании напишите «Щит зелёного цвета, ping 192.168.0.16 не проходит» и укажите ФИО.

Щит КриптоПро NGate Клиент серого цвета

Отсутствуют сертификаты в окне «Аутентификация пользователя» с текстом «Выберите сертификат для аутентификации» в КриптоПро NGate Клиенте

Решение:

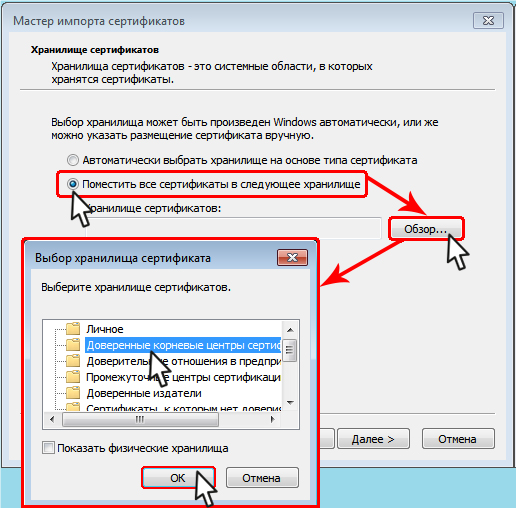

Установка сертификата в хранилище «Личные»

Установка цепочек сертификатов

Появляется окно «Сертификат удаленной стороны» с текстом «Сертификат удаленной стороны не может идентифицировать шлюз NGate (`ngate.pkitrans.ru`).

Потому шлюз сочтен недоверенным и небезопасным для подключения. VPN соединение прекращено.»

Решение: установить цепочки сертификатов

Появляется окно «License check error» с текстом «Please check correctness of installed CSP license»

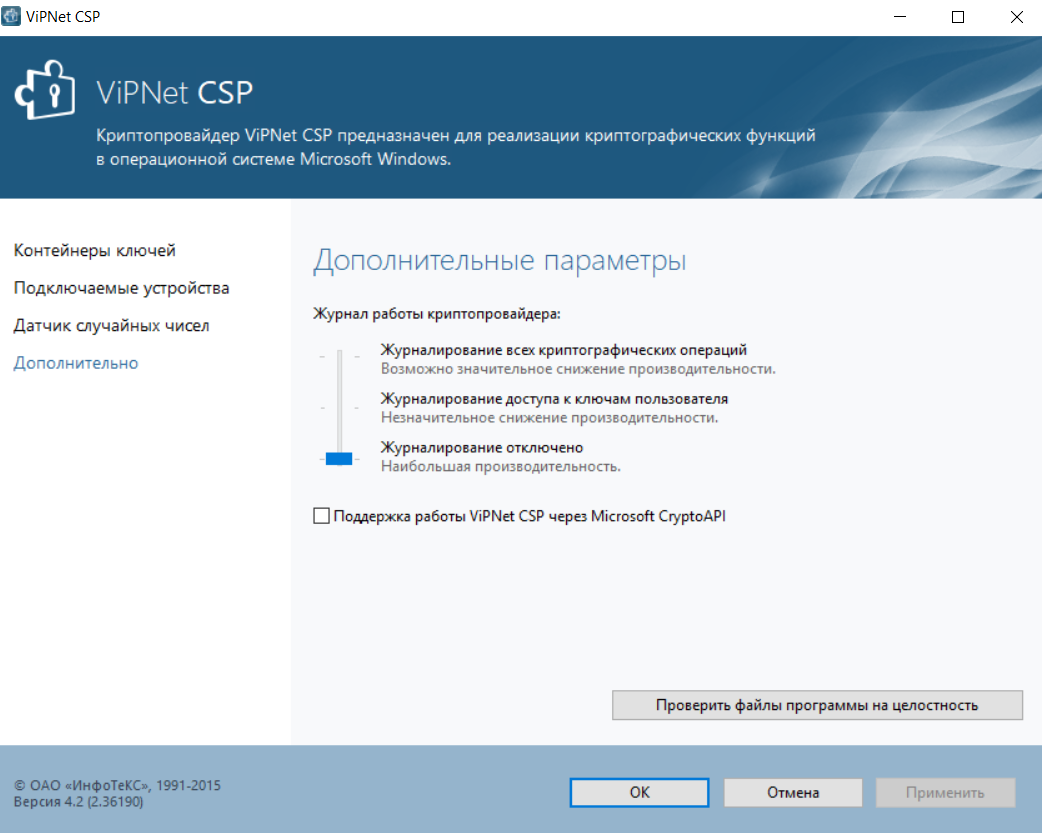

Решение: работа программного обеспечения для удалённого доступа совместно с ViPNet

Работа программного обеспечения для удалённого доступа совместно с ViPNet

Запустите ViPNet CSP. В левом меню перейдите откройте вкладку «Дополнительно».

Снимите галочку «Поддержка работы ViPNet CSP через Microsoft CryptoAPI».

Нажмите «Применить», затем «ОК».

Компьютер будет перезагружен, после чего конфликта в работе программ быть не должно.

Появляется окно «mstsc.exe» с текстом «Не удается найти указанный файл. C:WindowsSysWOW64\mstsc.exe.MUI»

Решение: необходимо установить обновление протокола удаленного рабочего стола (RDP) для Вашей операционной системы.

Ошибка наиболее распространена в ОС Windows 7, обновление для ОС Windows 7 можно скачать по ссылке https://www.microsoft.com/ru-ru/download/details.aspx?id=35387.

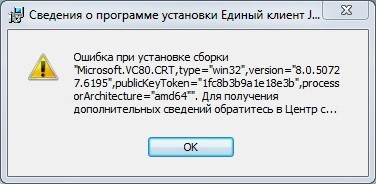

Появляется окно «Сведения о программе установки Единый клиент JaCarta» с текстом «Ошибка при установке сборки «Microsoft.VC80.CRT,type=»win32″,version=»8.0.50727.6195″,publicKeyToken=»1fc8b3b9a1e18e3b»,processorArchitecture=»amd64″».

Для получения дополнительных сведений обратитесь в Центр справки и поддержки.»

Решение: необходимо установить обновление Microsoft Visual C++. Скачать его можно по ссылке https://www.microsoft.com/en-us/download/details.aspx?id=26347.

https://kbp.aladdin-rd.ru/index.php?View=entry&EntryID=155

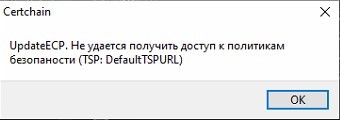

Появляется окно «Certchain» с текстом «UpdateECP. Не удается получить доступ к политикам безопасности (TSP: DefaultTSPURL)»

Решение: установить цепочки сертификатов

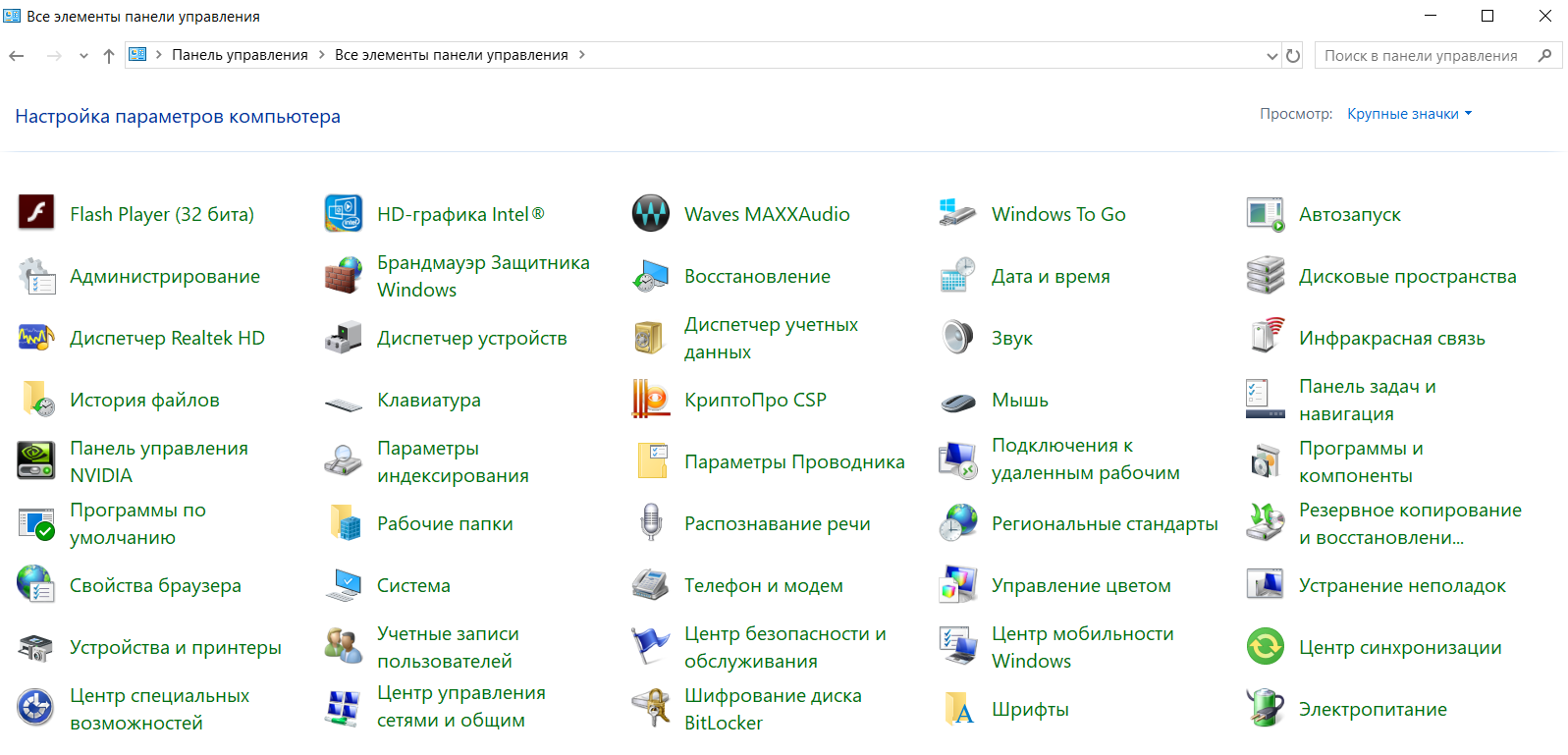

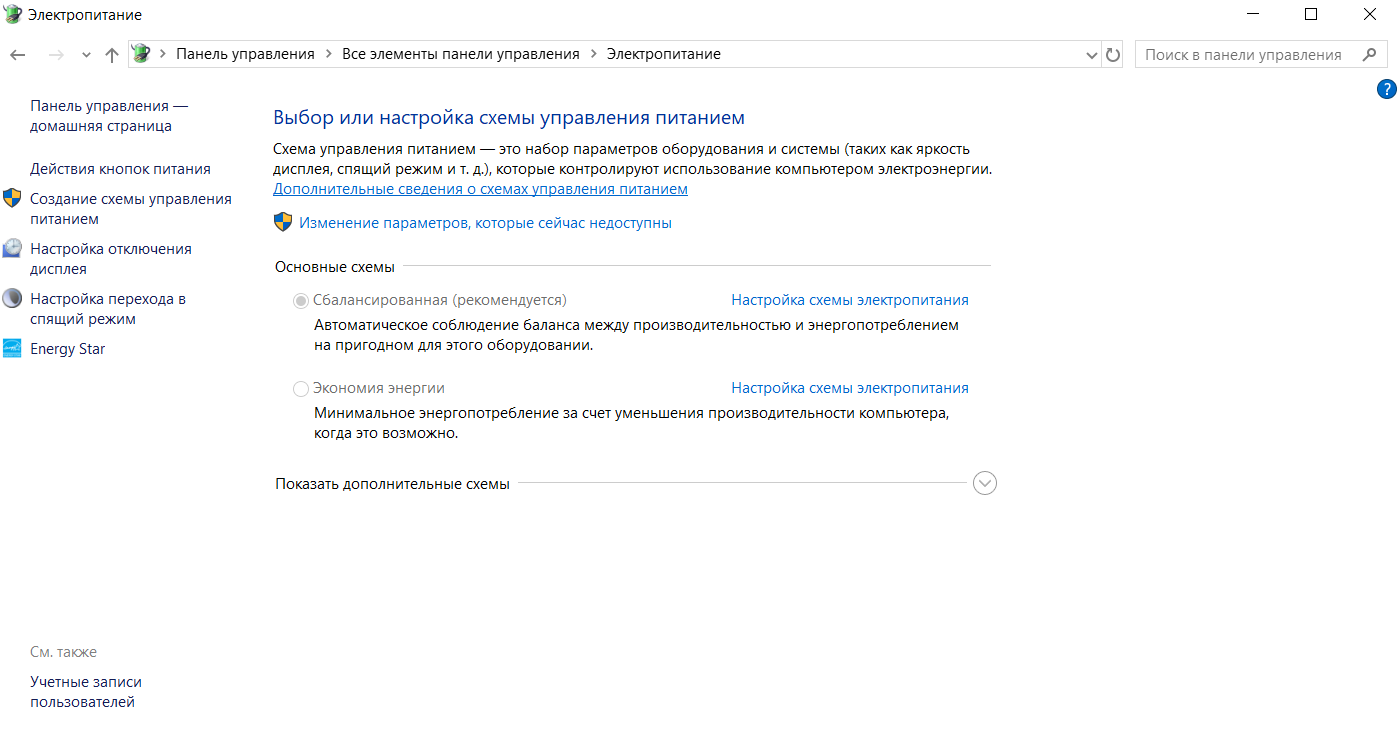

Компьютер на работе автоматически выключается или переходит в спящий режим

Решение: нажмите на клавиатуре одновременно клавиши «Win» и «R». Появится окно «Выполнить», в котором нужно ввести «control» и нажать «ОК».

Откроется панель управления. Убедитесь, что в поле «Просмотр» выбрано «Крупные значки». Откройте раздел «Электропитание».

В левом меню выберите пункт «Настройка перехода в спящий режим».

Убедитесь, что для параметра «Переводить компьютер в спящий режим» установлено значение «Никогда».

Нажмите «Изменить дополнительные параметры питания». Откроется окно с дополнительными параметрами электропитания. Убедитесь, что в параметре «Сон после» установлено значение «Никогда» и в параметре «Разрешить гибридный спящий режим» установлено значение «Выкл». Если это не так, измените значения, после чего нажмите «Применить».

Часто задаваемые вопросы | Компания

На чтение 8 мин. Просмотров 50 Опубликовано 20.09.2021

Содержание

- Поиск сертификата — уц ао нииас

- Типовые ошибки и часто задаваемые вопросы — портал дистанционной работы уц ао «нииас»

- Часто задаваемые вопросы | компания

Поиск сертификата — уц ао нииас

Для поиска сертификата выберите критерий поиска, введите данные для поиска и нажмите кнопку «Найти».

Типовые ошибки и часто задаваемые вопросы — портал дистанционной работы уц ао «нииас»

Появляется окно «Аутентификация пользователя КриптоПро NGate Клиент» с текстом «Авторизуем новое VPN-соединение с …»

Решение: отправить на почту helpniias@my-sertif.ru письмо с темой «Правила NGate», в содержании написать «Прошу установить правила на NGate» и указать ФИО

Появляется окно «Подключение к удалённому рабочему столу»

Решение: в поле «Компьютер» введите IP-адрес или имя Вашего рабочего компьютера (указан на выданном листе). Нажмите «Подключить».

Введите учётные данные

Появляется окно «Безопасность Windows» с текстом «Введите учётные данные»

Решение: нажать «Больше вариантов», в расширенном окне «Безопасность Windows» выбрать «Использовать другую учётную запись»:

В поле «Имя пользователя» укажите Ваш логин в формате «VNIIAS.RUi.ivanov», если Ваша почта находится в домене VNIIAS.RU, или в формате «CTTi.ivanov», если Ваша почта находится в домене CTT. В поле «Пароль» введите пароль от Вашей учётной записи на рабочем компьютере. Нажмите «ОК».

Удаленному рабочему столу не удалось подключиться к удаленному компьютеру по одной из следующих причин

Подключение было запрещено, так как учётная запись пользователя не имеет прав для удалённого входа в систему

Появляется окно «Подключение к удалённому рабочему столу» с текстом «Подключение было запрещено, так как учётная запись пользователя не имеет прав для удалённого входа в систему»

Решение: отправить на почту karantin@vniias.ru письмо с темой «Права для удалённого входа в систему», в содержании написать «Прошу предоставить права для удалённого входа в систему» и указать ФИО

При тестировании возникает ошибка «Проверка доступа к ресурсам НИИАС — Не удаётся получить доступ к серверам DNS»

Решение: запустить приложение «Удалённый рабочий стол НИИАС» и при возникновении ошибки искать способы её решения в этом перечне.

Появляется окно «Подключение к удалённому рабочему столу» с текстом «Удалённому рабочему столу не удалось подключиться к удаленному компьютеру по одной из следующих причин»

Решение:

- Убедиться, что Ваш рабочий компьютер включен и не находится в спящем режиме.

- Проверить цвет щита в программе КриптоПро NGate Клиент.

Если щит серого цвета - Запустить приложение «Удаленный рабочий стол»

.

- Если ошибка повторяется, то нажмите на клавиатуре одновременно клавиши «Win»

и «R». Появится окно «Выполнить», в котором нужно ввести «cmd» и нажать «ОК».

Появится консоль Windows, в которой нужно ввести команду «ping 192.168.0.16» и нажать «Enter». Должен начаться обмен пакетами, в результате которого покажется статистика. Обратите внимание на значение «Получено».

Если это значение больше 0, то отправьте на почту karantin@vniias.ru письмо с темой «Удалённый вход в систему», в содержании напишите «Ping 192.168.0.16 проходит, удаленному рабочему столу не удалось подключиться к удаленному компьютеру» и укажите ФИО.

Если это значение равно 0, то отправьте на почту helpniias@pkitrans.ru письмо с темой «Коллизия DNS-адресов», в содержании напишите «Щит зелёного цвета, ping 192.168.0.16 не проходит» и укажите ФИО.

Щит КриптоПро NGate Клиент серого цвета

Отсутствуют сертификаты в окне «Аутентификация пользователя» с текстом «Выберите сертификат для аутентификации» в КриптоПро NGate Клиенте

Решение:

Установка сертификата в хранилище «Личные»

Установка цепочек сертификатов

Появляется окно «Сертификат удаленной стороны» с текстом «Сертификат удаленной стороны не может идентифицировать шлюз NGate (`ngate.my-sertif.ru`).

Потому шлюз сочтен недоверенным и небезопасным для подключения. VPN соединение прекращено.»

Решение: установить цепочки сертификатов

Появляется окно «License check error» с текстом «Please check correctness of installed CSP license»

Решение: работа программного обеспечения для удалённого доступа совместно с ViPNet

Работа программного обеспечения для удалённого доступа совместно с ViPNet

Запустите ViPNet CSP. В левом меню перейдите откройте вкладку «Дополнительно».

Снимите галочку «Поддержка работы ViPNet CSP через Microsoft CryptoAPI».

Нажмите «Применить», затем «ОК».

Компьютер будет перезагружен, после чего конфликта в работе программ быть не должно.

Появляется окно «mstsc.exe» с текстом «Не удается найти указанный файл. C:WindowsSysWOW64mstsc.exe.MUI»

Решение: необходимо установить обновление протокола удаленного рабочего стола (RDP) для Вашей операционной системы.

Ошибка наиболее распространена в ОС Windows 7, обновление для ОС Windows 7 можно скачать по ссылке https://www.microsoft.com/ru-ru/download/details.aspx?id=35387.

Появляется окно «Сведения о программе установки Единый клиент JaCarta» с текстом «Ошибка при установке сборки «Microsoft.VC80.CRT,type=»win32″,version=»8.0.50727.6195″,publicKeyToken=»1fc8b3b9a1e18e3b»,processorArchitecture=»amd64″».

Для получения дополнительных сведений обратитесь в Центр справки и поддержки.»

Решение: необходимо установить обновление Microsoft Visual C . Скачать его можно по ссылке https://www.microsoft.com/en-us/download/details.aspx?id=26347.

https://kbp.aladdin-rd.ru/index.php?View=entry&EntryID=155

Появляется окно «Certchain» с текстом «UpdateECP. Не удается получить доступ к политикам безопасности (TSP: DefaultTSPURL)»

Решение: установить цепочки сертификатов

Компьютер на работе автоматически выключается или переходит в спящий режим

Решение: нажмите на клавиатуре одновременно клавиши «Win» и «R». Появится окно «Выполнить», в котором нужно ввести «control» и нажать «ОК».

Откроется панель управления. Убедитесь, что в поле «Просмотр» выбрано «Крупные значки». Откройте раздел «Электропитание».

В левом меню выберите пункт «Настройка перехода в спящий режим».

Убедитесь, что для параметра «Переводить компьютер в спящий режим» установлено значение «Никогда».

Нажмите «Изменить дополнительные параметры питания». Откроется окно с дополнительными параметрами электропитания. Убедитесь, что в параметре «Сон после» установлено значение «Никогда» и в параметре «Разрешить гибридный спящий режим» установлено значение «Выкл». Если это не так, измените значения, после чего нажмите «Применить».

Часто задаваемые вопросы | компания

Если Вы планируете принять участие в закупках ОАО «РЖД» необходимо выбрать интересующую Вас закупку в плане закупок ОАО «РЖД».

Информация о планируемых закупках, включается в план закупок ОАО «РЖД». С планом закупок, извещениями, документациями процедур можно ознакомиться в Единой информационной системе в сфере закупок на сайте zakupki.gov.ru, а также на официальном сайте ОАО «РЖД» https://www.rzd.ru в разделе «Тендеры» (далее – Сайты).

В случае возникновения потребности в дополнительных товарах, работах, услугах, информация о закупке включается в план закупок. Актуализированный план закупок размещается на Сайтах и доступен для ознакомления всем заинтересованным лицам.

На сайте ОАО «РЖД» в разделе «Тендеры» существует возможность подписки по критериям поиска, для чего в фильтре «Ключевые слова» необходимо задать интересующий Вас критерий. Рассылка будет формироваться на основании выбранных Вами критериев в форме поиска.

В сроки, указанные в плане закупок, на Сайтах размещается документация процедуры закупки. В документации указывается вся необходимая информация.

С целью предварительной подготовки к участию в проводимых ОАО «РЖД» закупках Вы можете ознакомиться с примерными формами документаций, размещенными на официальном сайте ОАО «РЖД» https://www.rzd.ru в сети Интернет в разделе «Тендеры» (подраздел «Нормативные документы»), а также презентационными материалами по теме «Как стать поставщиком ОАО «РЖД».

Закупки ОАО «РЖД» в электронной форме проводятся на электронной площадке ООО «РТС-тендер».

Участникам закупок для работы на площадке необходимо получить аккредитацию и использовать усиленную квалифицированную электронную подпись, выданную любым аккредитованным удостоверяющим центром.

По вопросам приобретения усиленной квалифицированной подписи Вы можете обратиться в любой аккредитованный удостоверяющий центр.

Номер службы технической поддержки ООО «РТС-тендер» 7 (499) 653-99-00.

ОАО «РЖД» осуществляет закупки товаров, работ и услуг в соответствии с Федеральным законом от 18.07.2021 № 223-ФЗ «О закупках товаров, работ, услуг отдельными видами юридических лиц» (далее – Федеральный закон).

В соответствии с пунктом 5 статьи 3 Федерального закона участником закупки является любое юридическое лицо или несколько юридических лиц, выступающих на стороне одного участника закупки, независимо от организационно-правовой формы, формы собственности, места нахождения и места происхождения капитала либо любое физическое лицо или несколько физических лиц, выступающих на стороне одного участника закупки, в том числе индивидуальный предприниматель или несколько индивидуальных предпринимателей, выступающих на стороне одного участника закупки.

Таким образом, иностранная компания может участвовать в закупках, проводимых ОАО «РЖД». В Для участия в закупке необходимо направить заявку в соответствии с требованиями документации о закупке.

С целью предварительной подготовки к участию в проводимых ОАО «РЖД» закупках Вы можете ознакомиться с примерными формами документаций, размещенными на официальном сайте ОАО «РЖД» в сети Интернет в разделе «Тендеры» (подраздел «Нормативные документы»), а также презентационными материалами по теме «Как стать поставщиком ОАО «РЖД».

Решение — проверить, что с местом в разделе /var :

/dev/sda9 132G 149M 125G 1% /var

Переменные окружения для curl задавать в конфиге nginx вместе со значениями:https://nginx.org/en/docs/ngx_core_module.html#env

Следует добавить переменную с адресом прокси в конфиг nginx:

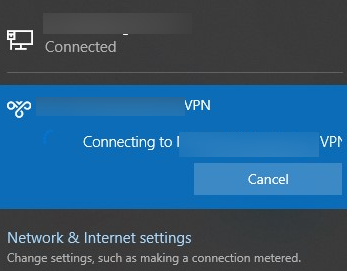

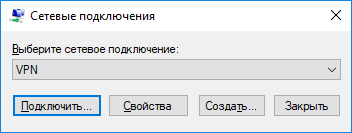

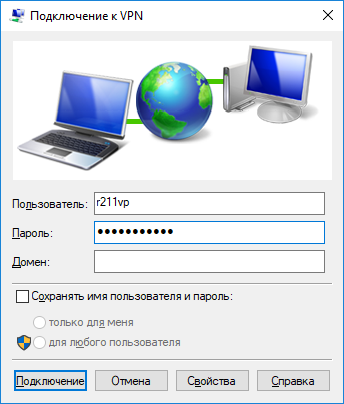

Исправляем проблемы с VPN подключением в Windows 10 1903

В Windows 10 1903 обнаружил несколько странных багов с настроенными VPN подключениями. Первая проблема: при попытке подключиться к удаленному VPN L2TP серверу окно с VPN-подключением замирает в состоянии “connecting”. При этом не появляется даже запрос логина и пароля, а подключение через какое-то время разрывается без сообщения об ошибке.

Не появляется запрос пароля для L2TP VPN подключения

Такое ощущение, что в этом диалоге VPN подключения почему-то блокируется вывод окна с запросом данных пользователя. В результате VPN подключение никак не может завершиться

Есть обходное решение этой проблемы. Попробуйте использовать для установления VPN подключения старую-добрую Windows утилиту rasphone.exe, которая все еще присутствует в современных версиях Windows 10 (эта утилита должна быть знакома всем тем, кто пользовался dial-up подключением в Windows).

- Запустите утилиту: Win+R -> C:WindowsSystem32rasphone.exe

- Выберите ваше VPN подключение и нажмите кнопку “Подключить”;

- После этого появится стандартное окно с указанием имени пользователя и пароля для VPN подключения;

- VPN туннель должен успешно подняться.

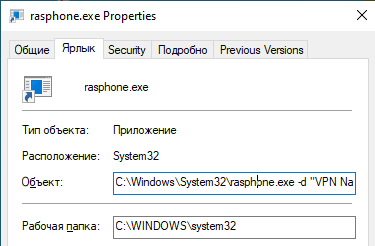

Для удобства пользователей вы можете вынести ярлык на rasphone.exe на рабочий стол. Для автоматического подключения вы можете указать в настройках ярлыка имя вашего VPN подключения так: C:WINDOWSsystem32rasphone.exe -d «VPN Name» (название VPN подключения можно взять из Control Panel -> Network Adapters и взять его в кавычки, если оно содержит пробелы в имени).

Что интересно, проблема возникает только c L2TP подключением (даже при включенном настроенном параметре реестра AssumeUDPEncapsulationContextOnSendRule = 2). Другое VPN подключение на этом же компьютере, но с протоколом PPTP и типом аутентификации MS-CHAP v2 работает нормально

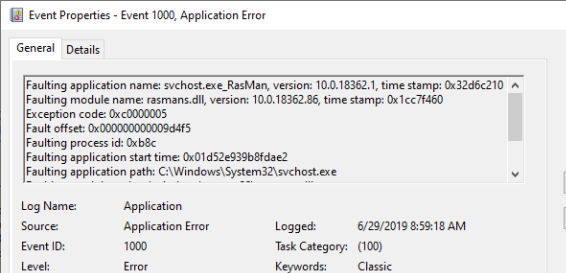

Ошибка RASMAN для Always on VPN

Другая проблема возникает с VPN подключением к корпоративной сети в режиме Always on VPN (AOVPN). При инициализации такого VPN подключения служба RASMAN (Remote Access Connections Manager) останавливается, а в журнале событий Application появляется событие с Event ID 1000 и текстом:

Эта проблема признана Microsoft и по последним данным исправлена в октябрьском обновлении для Windows 10 1903 — KB4522355 (https://support.microsoft.com/en-us/help/4522355/windows-10-update-kb4522355). Вы можете скачать и установить данное обновление вручную или через Windows Update/WSUS.

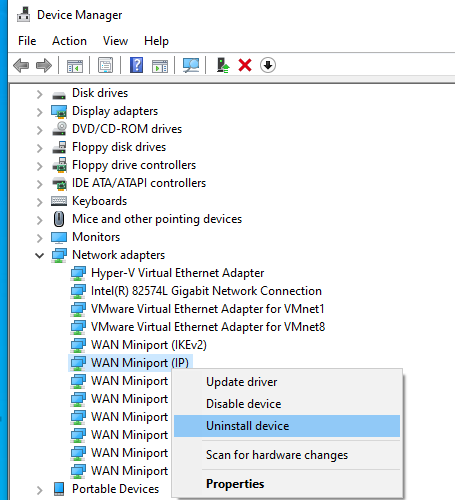

Если обновление не исправило проблему, попробуйте переустановите виртуальные адаптеры WAN miniports в диспетчере устройств.

- Запустите Device manager (devmgmt.msc);

- Разверните секцию Network Adapters

- Последовательно щелкните правой кнопкой по следующим адаптерам и удалите их (Uninstall device): WAN Miniport (IP), WAN Miniport(IPv6) и WAN Miniport (PPTP).

- После удаления выберите в меню Action -> Scan for Hardware changes и дождитесь, пока Windows не обнаружит и не установит драйвера для этих виртуальных устройств;

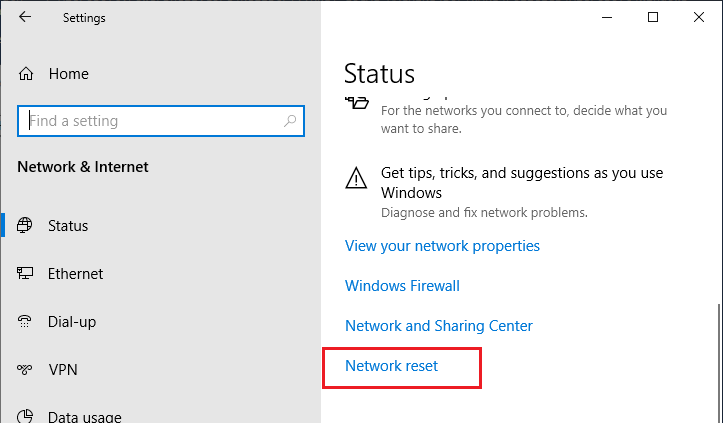

- После этого сбросьте сетевые настройки Windows 10 : Settings -> Network & Internet -> Network Reset ->Reset now;

- Теперь вам нужно пересоздать ваши VPN подключения (Руководство по VPN для начинающих) и проверить подключение.

Изначально проблема с режимом Always on VPN подключением была связана с тем, что пользователь отключил на компьютере телеметрию (эх, Microsoft). Для корректной работы Always on VPN подключения вам придется временного включить телеметрию на компьютере. Для включения телеметрии вы можете воспользоваться одним из способов, описанных ниже.

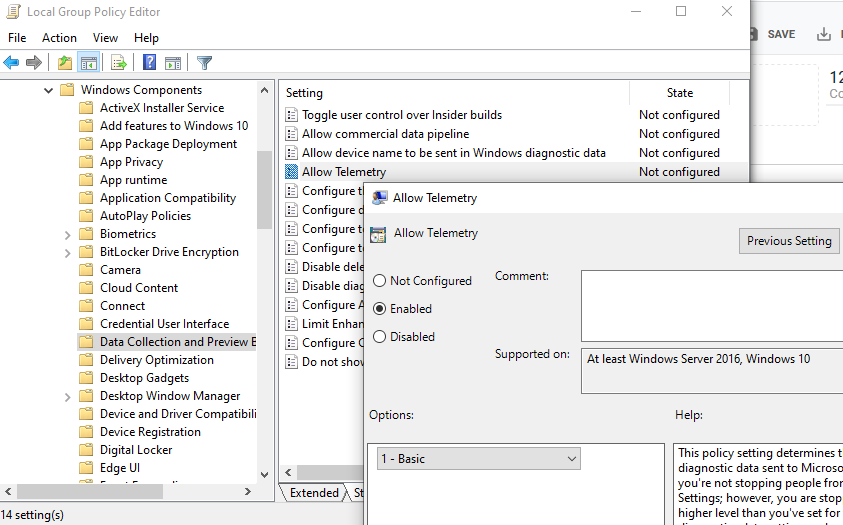

Способ 1. Откройте редактор локальных политики (gpedit.msc) и перейдте в секцию Computer Configuration -> Administrative Templates –> Windows Components -> Data Collection and Preview Builds.

Найдите и включите политику Allow Telemetry = Enabled. Установите один из следующих режимов: 1 (Basic), 2 (Enhanced) или 3 (Full).

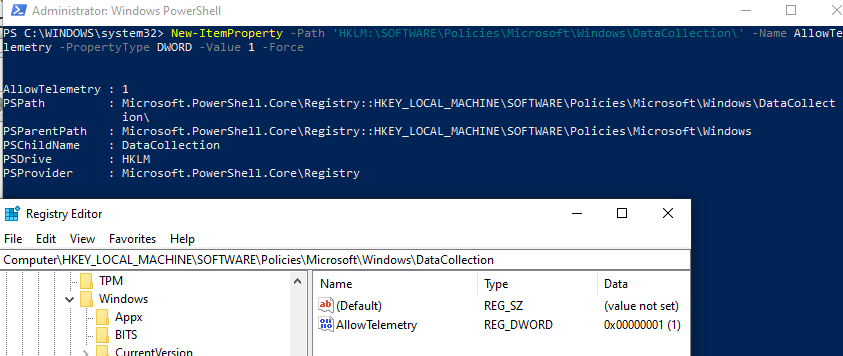

Способ 2. Того же самого эффекта можно добиться, вручную изменив параметр реестра AllowTelemetry (тип REG_DWORD) в ветке HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsDataCollection. Здесь также нужно установить одно из трех значение: 1, 2 или 3.

Вы можете изменить этот параметр с помощью редактора реестра (regedit.exe) или с помощью PowerShell-командлета New-ItemProperty:

New-ItemProperty -Path ‘HKLM:SOFTWAREPoliciesMicrosoftWindowsDataCollection’ -Name AllowTelemetry -PropertyType DWORD -Value 1 –Force

После этого нужно перезапустить службу Remote Access Connection Manager (RasMan) через консоль services.msc или с помощью командлета Restart-Service:

Restart-Service RasMan -PassThru

При одключении от VPN пропадает Интернет

Также в Windows 10 был другой баг, когда после отключения от VPN переставал работать доступ в Интернет. Проблема решалась созданием маршрута по-умолчанию или отключением/включением виртуального адаптера WAN Miniport (IP).

Как устранить проблемы с подключением к VPN?

Есть много причин, по которым следует выбрать виртуальную частную сеть или VPN. Это стало важным приложением, которое используется при просмотре веб-страниц или в Интернете. VPN может выполнять только многие задачи, такие как доступ к заблокированным в регионе службам, особенно Netflix, или доступ к определенным приложениям / играм, недоступным в вашей стране.

Однако возникают определенные проблемы, когда ваш VPN не подключается, что означает, что вы не будете смотреть игру, которая не транслируется в вашем регионе. Это действительно расстраивает, и проблемы с неработающей VPN можно исправить, если вы выполните следующие методы.

Шаги по устранению неполадок, связанных с отсутствием подключения к VPN

VPN может начать работать по многим причинам, таким как перегруженный сервер VPN, устаревшее приложение VPN, неправильный протокол или проблемы совместимости браузера. Невозможно определить точную причину, но мы можем попытаться решить общие методы, используемые для устранения большинства проблем с подключением к VPN.

Вариант 1. Проверьте подключение к Интернету

Первый и важный шаг для решения любой проблемы с неработающей VPN — это проверить, подключено ли устройство к Интернету. Попробуйте получить доступ к веб-сайту или любому фильму на Netflix и посмотрите, нормально ли он работает. Убедившись, что устройство подключено к Интернету, попробуйте запустить программное обеспечение VPN. Если не получается, переходите ко второму шагу.

Вариант 2: Подтвердите свои учетные данные и подписку

Второй шаг для решения проблемы, когда VPN не подключается, — это проверить имя пользователя и пароль вместе с подпиской. VPN не будет подключаться, если срок подписки истек. Если вы используете бесплатный VPN, проверьте учетные данные, так как имя пользователя и пароль в бесплатном VPN меняются каждые несколько дней.

Вариант 3: подключиться к другому серверу

VPN содержит несколько серверов, из которых вы можете выбирать. Если вы не можете подключиться к любимому серверу, скорее всего, он не работает на техническое обслуживание или уже имеет много подключений. Используйте другой сервер, чтобы проверить, устранена ли проблема с отсутствием подключения к VPN.

Вариант 4. Обновите свой VPN

Все динамические приложения требуют обновлений, особенно VPN. Это сделано для того, чтобы исключить попадание ошибок и вредоносного программного обеспечения в вашу систему, одновременно увеличивая скорость и производительность VPN. Также могут быть определенные существенные изменения, которые могут сделать ваше устаревшее программное обеспечение VPN бесполезным. Проверьте наличие обновлений в настройках и установите их.

Вариант 5: обновить браузер

После того, как ваш VPN обновлен, но вы по-прежнему сталкиваетесь с проблемами, когда VPN не работает, пора обновить приложение браузера. Щелкните значок «Настройки» в своем браузере, найдите параметр «Проверить наличие обновлений» и щелкните его.

Вариант 6. Переустановите приложение или расширение VPN

Переустановка программного обеспечения включает удаление приложения из системы и его обратную установку из нового источника. Это устранит все аномалии в системе и запустит приложение VPN как новое установленное приложение.

Вариант 7: изменить протокол туннелирования

Получите доступ к настройкам VPN и измените протоколы, указанные в разделе сети. Вы можете выбрать Open VPN, L2TP / IPSec IKeV2 / IPSec и т. Д.

Вариант 8: проверьте порт подключения

Иногда указанные порты интернет-провайдера могут конфликтовать с портами VPN, в результате чего VPN не работает. Чтобы гарантировать, что аналогичные порты не повторяются, проверьте ответы на часто задаваемые вопросы или другую документацию, доступную для VPN, и определите, какие порты предлагаются разработчиками VPN.

Вариант 9: Настройки маршрутизатора

Другая причина, по которой VPN не работает, может быть из-за настроек вашего маршрутизатора. Есть определенные настройки, которые при изменении позволяют VPN работать правильно. Чтобы получить доступ к настройкам роутера, выполните следующие действия:

- Шаг 1. Откройте любой браузер и введите 192.168.1.1 в адресной строке, чтобы открыть страницу настроек маршрутизатора.

- Шаг 2: При необходимости введите имя пользователя и пароль. По умолчанию значение, удовлетворяющее обоим этим учетным данным, — «admin».

- Шаг 3. Проверьте настройки безопасности и найдите параметр, позволяющий включить сквозную передачу IPSec или PPTP. Это разные типы протоколов VPN.

- Шаг 4. Войдите в раздел межсетевого экрана маршрутизатора и проверьте порты, относящиеся к IPSec. Порт UDP должен быть перенаправлен на 500 (IKE), а протоколы 50 (ESP) и 51 (AH) должны быть открыты.

Примечание . Не все маршрутизаторы имеют эти настройки, поэтому, если вы не можете их найти, обратитесь к своему провайдеру VPN и укажите тип используемого маршрутизатора. Провайдер VPN предоставит вам настройки, относящиеся к вашему маршрутизатору, и изменения, которые необходимо внести.

Вариант 10. Смените VPN-провайдера

Если вы не можете использовать свой текущий VPN, вы можете подумать о выборе VPN, которая предлагает шифрование военного уровня без каких-либо проблем. Systweak VPN — это фантастическое приложение, которое предоставляет своим пользователям больше, чем любое другое приложение виртуальной частной сети. Некоторые из наиболее важных функций:

- Просматривайте анонимно. Systweak VPN не раскрывает личность пользователя какой-либо третьей стороне, такой как веб-сайты электронной торговли.

- Заблокированные сайты. Это приложение позволяет пользователям получать доступ к заблокированным веб-сайтам, которые были запрещены в определенном регионе.

- Безлимитный стриминг . Systweak VPN обеспечивает неограниченный просмотр веб-страниц и потоковую передачу в Интернете без ограничения объема данных. Единственные применимые ограничения — это ограничения ваших интернет-провайдеров.

- IP-адрес Hipe . Systweak VPN маскирует ваш IP-адрес, позволяя вам просматривать заблокированный с помощью геолокации контент на Netflix и других потоковых веб-сайтах и приложениях.

- Kill Switch с помощью Ikev2 . Если возникает проблема с сервером VPN, Systweak VPN запускает аварийный выключатель, который немедленно прерывает ваше интернет-соединение; это гарантирует, что ваша личность и конфиденциальные данные останутся защищенными. Он также использует IKev2 или Internet Key Exchange Version 2, который предлагает невероятную скорость с безопасным туннелем.

Последнее слово о том, как устранить проблемы с подключением к VPN?

Устранение неполадок, связанных с неработающей VPN, довольно просто и может быть выполнено с помощью следующих шагов, перечисленных выше. Если вы не можете решить проблемы с VPN, я предлагаю вам выбрать Systweak VPN, который является более быстрым, безопасным и работает без каких-либо проблем.

источники:

http://winitpro.ru/index.php/2019/12/13/oshibki-vpn-podklyucheniya-windows/

http://virtual-sim.ru/vpn/kak-ustranit-problemy-s-podklyucheniem-k-vpn

- Введение

- Архитектура КриптоПро NGate

- Системные требования КриптоПро NGate

- Сертификация по требованиям безопасности информации

- Функциональные возможности КриптоПро NGate

- 5.1. Режимы функционирования

- 5.2. Методы аутентификации

- 5.3. Возможности интеграции

- 5.4. Производительность

- Работа с КриптоПро NGate

- 6.1. Предварительные замечания

- 6.2. Подготовка к эксплуатации

- 6.3. Настройка доступа

- 6.4. Обслуживание в ходе эксплуатации

- 6.5. Подключение пользователя к порталу

- Выводы

Введение

Компания КриптоПро работает на рынке производителей отечественных средств криптографической защиты информации (СКЗИ) без малого 20 лет и успела завоевать в отрасли одно из лидирующих положений. Вплоть до последнего времени этот бренд вызывал устойчивые ассоциации с криптопровайдером, средствами электронной подписи (ЭП) и средствами удостоверяющих центров (УЦ). Более того, для многих людей он успел стать едва ли не собирательным образом для обозначения таких СКЗИ.

Относительно недавно в линейке продуктов компании произошло пополнение. Оказалось, что компания в течение нескольких последних лет проводила планомерную работу по созданию продукта иного типа, результатом которой стал NGate — высокопроизводительный TLS-шлюз, позволяющий построить полноценную VPN-сеть для обеспечения защищенного удаленного доступа пользователей к информационным ресурсам. Важнейшим конкурентным преимуществом продукта стала одновременная поддержка как TLS-ГОСТ, так и зарубежных криптонаборов TLS. Кроме того, обратить на него пристальное внимание заставляет возможность одновременной работы как с VPN-клиентами, так и в условиях веб-доступа, в режиме терминации TLS-соединений. Во многих существующих альтернативных решениях те же возможности зачастую предполагают использование разных продуктов.

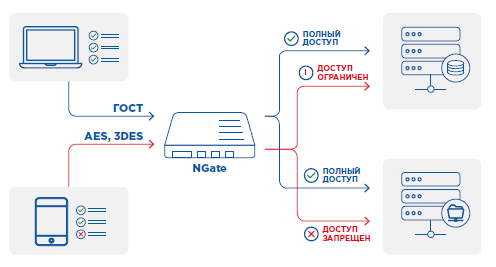

Рисунок 1. Одновременная поддержка отечественных и зарубежных алгоритмов в КриптоПро NGate

Появление на рынке СКЗИ продукта с такой функциональностью следует признать крайне своевременным. Конечно, всегда были и будут востребованы средства, позволяющие решать проблему защиты удаленного доступа к сервисам электронной почты, веб-консолям управления различными ИТ-системами, системам обмена знаниями, корпоративным порталам, удаленным рабочим столам, файловым серверам, офисному программному обеспечению, системам электронного документооборота и т.п. Однако помимо перечисленных традиционных бизнес-применений в настоящее время наметился целый ряд дополнительных сфер повышенного спроса на подобные средства. Приведем только наиболее показательные примеры.

- Подавляющее большинство пользователей российского сегмента интернета, независимо от того, являются ли они частными лицами или сотрудниками организаций, используют операционные системы (ОС) и прикладное программное обеспечение (ПО) зарубежного производства. Наличие необходимых криптографических примитивов для реализации протокола TLS на основе зарубежных криптографических стандартов обеспечивается встраиванием криптографических библиотек и сертификатов зарубежных УЦ в состав ОС и/или браузера. Хотя в РФ есть УЦ, которые выдают собственные SSL-сертификаты, последние не предустановлены в ОС и веб-браузерах, и даже те российские сайты, которые используют проверенные сертификаты, все равно получают их в зарубежных центрах сертификации.

Описанная ситуация складывалась в российском сегменте интернета на протяжении многих лет, но негативные побочные эффекты стали очевидны лишь теперь. В качестве примера уместно вспомнить хотя бы прошлогоднюю историю с отзывом компанией GeoTrust SSL-сертификата Общественной палаты РФ в результате санкционной политики со стороны США. После этого инцидента были развеяны последние сомнения в том, что перечень оснований для отзыва сертификата далеко не ограничивается компрометацией закрытого ключа, а вполне может быть обусловлен политическими и экономическими причинами.

В качестве меры противодействия было принято решение о реализации перехода государственных учреждений на использование российских криптографических алгоритмов и средств шифрования в рамках электронного взаимодействия между собой, с гражданами и организациями (Поручение Президента РФ № Пр-1380 от 16.07.2016). Конечно, все понимают, что в одночасье решить проблему невозможно, переход должен быть постепенным. Поэтому на некотором этапе, по-видимому, нужно обеспечить бесконфликтное сосуществование на российских веб-серверах TLS-сертификатов как отечественного, так и зарубежного происхождения. На первых порах это позволит пользователю получать доступ к ресурсам российских сайтов независимо от того, поддерживает ли его браузер отечественные алгоритмы или еще нет.

- По инициативе Банка России и Минкомсвязи России создана и развивается единая биометрическая система (ЕБС), призванная обеспечить предоставление цифровых коммерческих и государственных услуг для граждан в любое время и в любом месте.

Применение удаленной биометрической идентификации клиентов в финансовой сфере регламентировано Федеральным законом «О внесении изменений в отдельные законодательные акты Российской Федерации» от 31.12.2017 N 482-ФЗ. Согласно 482-ФЗ, концепция получения доступа к услугам «в любое время и в любом месте» подразумевает возможность использования клиентом в этих целях любого устройства, будь то смартфон, планшет или стационарный компьютер.

Какой бы способ клиент ни выбрал, ему должна быть предоставлена возможность использовать для доступа сертифицированное СКЗИ с алгоритмами ГОСТ. И если в сценарии с использованием мобильного устройства право превращается в обязанность (клиенту будет попросту отказано в удаленной идентификации, если на смартфоне не установлено СКЗИ, сертифицированное ФСБ России по классу КС1), то при доступе со стационарного компьютера у клиента появляется выбор — он вполне может использовать для защиты доступа и зарубежные криптоалгоритмы. Для серверной стороны (информационной системы банка), реализующей для защиты канала связи протокол TLS, это означает, что нужно одновременно обеспечить поддержку как TLS-ГОСТ, так и зарубежного TLS. Насколько нам известно, в настоящее время на рынке только у NGate имеется соответствующая функциональность.

Из приведенных примеров видно, что КриптоПро, вооружившись продуктом NGate, имеет все основания претендовать на статус компании, имеющей в своем портфеле наиболее актуальные решения. Предлагаем рассмотреть подробнее, каким образом и за счет каких внутренних механизмов NGate достигаются анонсированные положительные эффекты.

Архитектура КриптоПро NGate

В состав КриптоПро NGate входят следующие компоненты:

- серверная часть (собственно криптошлюз и система управления);

- клиентская часть (опционально).

При внедрении в небольшие организации, которые не испытывают потребности в обеспечении отказоустойчивости при организации защищенного удаленного доступа, фактически достаточно установки единственного шлюза, контролирующего доступ к приложениям невысокого уровня критичности. В этом случае криптошлюз целесообразно объединить с системой управления в единой аппаратной или виртуальной платформе. Функции управления при этом могут выполняться с любого автоматизированного рабочего места (АРМ) администратора с помощью веб-браузера с поддержкой алгоритмов ГОСТ.

Рисунок 2. Схема внедрения КриптоПро NGate с установкой шлюза и системы управления на одну аппаратную платформу

Если требуется создать отказоустойчивую систему доступа к критичным информационным ресурсам организации, предпочтительно использовать схему кластерного внедрения.

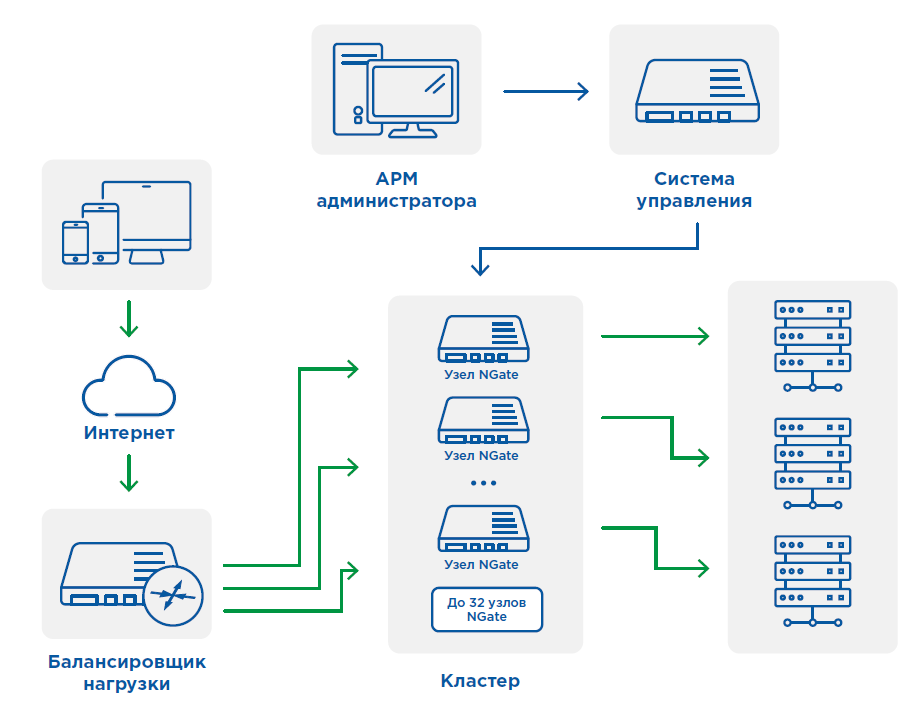

Рисунок 3. Схема внедрения КриптоПро NGate с раздельной установкой криптошлюзов и системы управления

В этой схеме несколько криптошлюзов объединяются в кластер, который может объединять до 32 нод, а система управления устанавливается на отдельный сетевой узел. При этом кластер может быть распределен по нескольким центрам обработки данных (ЦОД).

Схема кластерного развертывания допускает возможность применения имеющегося в организации балансировщика нагрузки. Выход из строя какого-либо элемента кластера не приводит к разрыву соединений, поскольку данные о сессии синхронизируются балансировщиком между устройствами и соединение перераспределяется на свободные узлы.

Централизованная система управления позволяет производить настройку, мониторинг и управление всеми шлюзами доступа организации. Предусмотрена возможность удаленной автоматизированной загрузки конфигураций на все узлы кластера, а также получение параметров работы кластера из единого центра управления в режиме онлайн.

Системные требования КриптоПро NGate

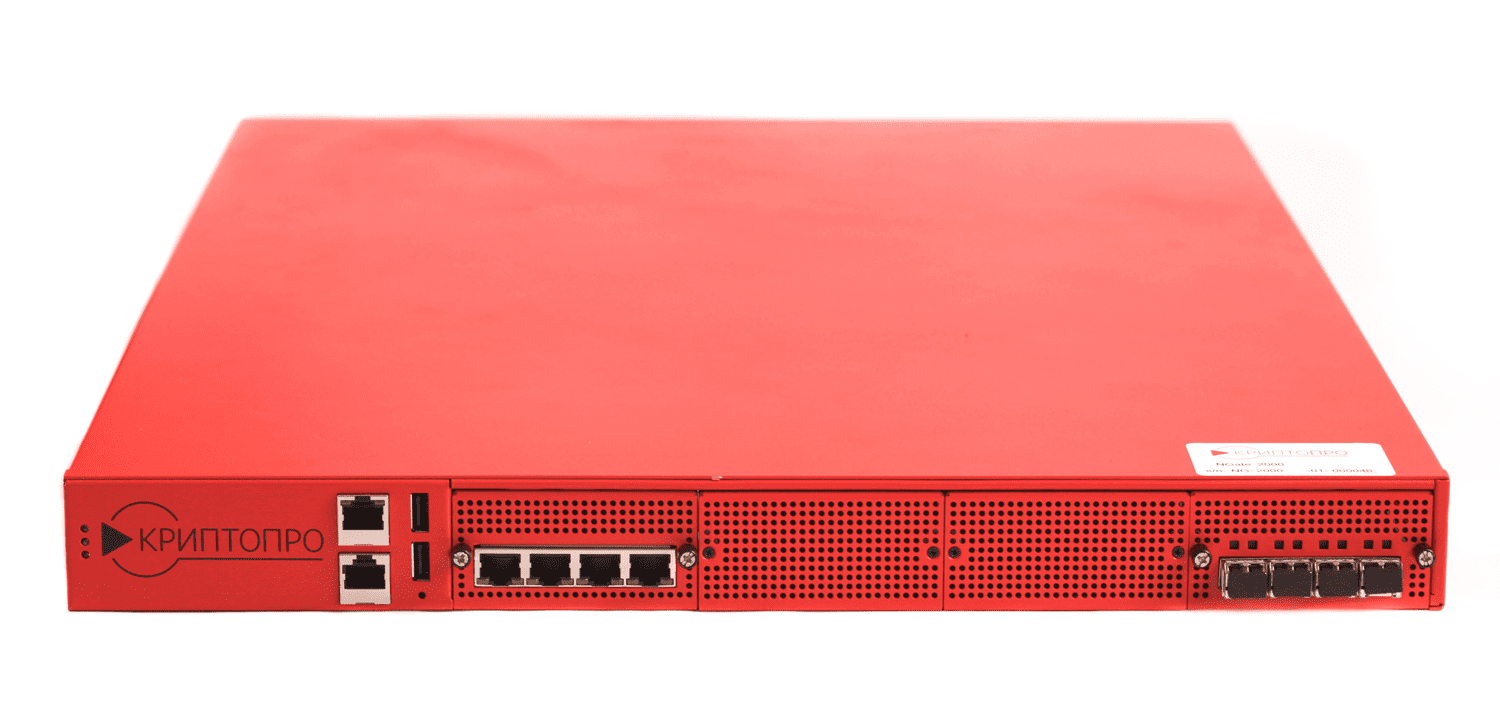

Криптошлюз NGate поставляется в виде аппаратной или виртуальной платформы. В случае выбора первого варианта исполнения NGate поставляется предустановленным на оборудование КриптоПро, установка программного обеспечения NGate на собственные технические средства организации не допускается.

Рисунок 4. Внешний вид некоторых исполнений аппаратной платформы КриптоПро NGate

Поддерживается также работа криптошлюза NGate в виртуальной инфраструктуре, однако такое решение имеет некоторые ограничения, связанные с пониженным классом сертификации.

Клиентский компонент КриптоПро NGate может функционировать под управлением следующих ОС:

- Microsoft Windows 7/8/8.1/10;

- macOS X 10.9/10.10/10.11/10.12/10.13/10.14;

- Linux (RHEL, CentOS, Debian, Ubuntu, ROSA, Astra, ALTLinux и др.);

- iOS;

- Android.

Широкий набор поддерживаемых операционных систем предоставляет для пользователя возможность защищенного доступа к корпоративным ресурсам при работе практически с любого клиентского устройства.

Сертификация по требованиям безопасности информации

КриптоПро NGate удовлетворяет следующим требованиям и рекомендациям регуляторов:

- серверные и клиентские компоненты продукта имеют сертификат соответствия Требованиям ФСБ России к средствам криптографической защиты информации, предназначенным для защиты информации, не содержащей сведений, составляющих государственную тайну, по классу КС1, КС2 и КС3;

- реализация криптографических протоколов проведена в полном соответствии с методическими рекомендациями и рекомендациями по стандартизации ТК 26: МР 26.2.001-2013 «Использование наборов алгоритмов шифрования на основе ГОСТ 28147-89 для протокола безопасности транспортного уровня (TLS)»; Р 50.1.114-2016 «Информационная технология. Криптографическая защита информации. Параметры эллиптических кривых для криптографических алгоритмов и протоколов»; Р 50.1.113-2016 «Информационная технология. Криптографическая защита информации. Криптографические алгоритмы, сопутствующие применению алгоритмов электронной цифровой подписи и функции хеширования».

При использовании продукта в рамках виртуальной инфраструктуры выполняются требования к СКЗИ по классу КС1.

Функциональные возможности КриптоПро NGate

Режимы функционирования

КриптоПро NGate обладает развитыми средствами полномочного управления, в результате применения которых пользователи получают доступ только к заданным ресурсам в соответствии с применяемыми политиками безопасности. Использование такого подхода существенно упрощает процедуру администрирования большого количества разных групп пользователей с доступом к значительному числу различных ресурсов, уменьшает ошибки администрирования и снижает риск утечки конфиденциальных данных.

КриптоПро NGate предоставляет возможность работы в различных режимах, из числа которых можно выделить три основных.

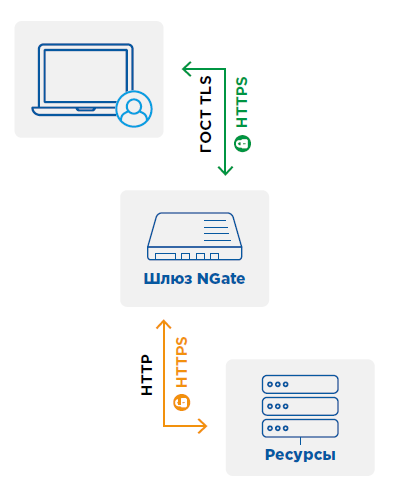

Режим TLS-терминатора

Классическое применение данного режима — системы дистанционного банковского обслуживания (ДБО). При этом криптошлюз устанавливается посередине между клиентским компьютером и целевыми информационными ресурсами, терминирует сетевой трафик и без прохождения аутентификации пользователя передает его далее на целевой ресурс.

Рисунок 5. Работа КриптоПро NGate в режиме TLS-терминатора

Режим портального доступа

В режиме портального доступа может дополнительно проводиться процедура аутентификации. При доступе через браузер пользователи попадают в свой личный портал, персонализированный в соответствии с ролью (см. рисунок 2). При этом на портале отображается список ресурсов, к которым пользователи имеют доступ в соответствии с корпоративными политиками безопасности. В список ресурсов могут входить различные веб-приложения.

Пользователю достаточно знать только имя веб-ресурса (например, portal.company.ru), к которому ему нужно подключиться, а администратор может создавать любое количество разных порталов доступа для различных групп пользователей.

В отличие от IPSec, который обеспечивает доступ к ресурсам доступным по IP (подсеть или отдельный компьютер), с использованием портального доступа можно обеспечить более гибкое разграничение доступа, предоставляя конкретному пользователю право использовать целевое веб-приложение на сервере.

Режим VPN-доступа.

Данный режим предназначен для получения защищенного доступа к произвольными ресурсам, доступным по IP. В отличие от IPSec, в данном режиме доступна возможность предоставления доступа на основе таблиц маршрутизации и VLAN.

Методы аутентификации

КриптоПро NGate предоставляет широкий набор различных способов аутентификации пользователя:

- без аутентификации (используется в режиме TLS-терминации);

- аутентификация по логину и паролю (MS Active Directory);

- аутентификация с использованием сертификата (простая проверка на валидность; аутентификация по полям: Organization, Organizational Unit, Enhanced Key Usage);

- аутентификация по UPN в MS Active Directory;

- аутентификация с использованием сертификата в MS AD/LDAP;

- аутентификация по одноразовым паролям при интеграции с Radius.

Если учесть возможность комбинирования предложенных способов, можно утверждать, что продукт позволяет реализовать и довольно сложные схемы аутентификации пользователей.

КриптоПро NGate поддерживает различные токены доступа, такие как «Аладдин», «Рутокен», Esmart и многие другие.

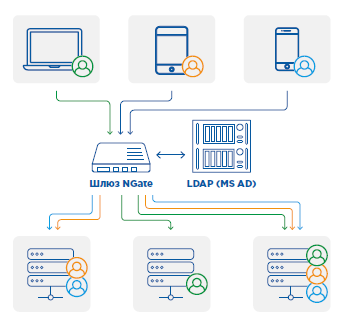

Возможности интеграции

КриптоПро NGate может быть интегрирован со следующими системами:

- системы аутентификации: КриптоПро NGate может успешно использоваться совместно с Active Directory, LDAP, Radius;

- системы мониторинга: КриптоПро NGate поддерживает стандартный протокол управления устройствами SNMP, а это значит, что он может выступать в качестве подконтрольного объекта для систем мониторинга работы сетевых узлов;

- SIEM: за счет поддержки стандартизированного сетевого протокола syslog КриптоПро NGate может отправлять сообщения во внешние системы управления информационной безопасностью;

- Web Application Firewall: в КриптоПро NGate реализована глубокая интеграция с сервисом защиты веб-приложений Wallarm, что позволяет в рамках единой аппаратной или виртуальной платформы организовать выявление и блокирование атак, обнаружение уязвимостей и отслеживание периметра с дообучением на основе анализа отслеживаемого трафика. При этом КриптоПро NGate может поставляться с уже протестированными профилями безопасности.

Производительность

КриптоПро NGate в лучшую сторону отличается от многих конкурентных решений с точки зрения обеспечения высоких показателей производительности:

- пропускная способность шлюза в режиме VPN c обеспечением аутентификации — до 10 Гбит/с;

- поддержка одновременных аутентифицированных сеансов — до 40000;

- возможность обработки новых соединений в секунду – до 8000.

Приведенные значения характеризуют вариант с использованием одного криптошлюза. В рамках кластерной схемы по мере увеличения числа узлов показатели производительности увеличиваются почти линейно.

Работа с КриптоПро NGate

Предварительные замечания

Работа с КриптоПро NGate подразумевает выполнение набора процедур в рамках администрирования и использования, что справедливо в отношении, пожалуй, любого программного или программно-аппаратного продукта.

Функции администрирования КриптоПро NGate можно условно разделить на две группы:

- подготовка к эксплуатации и настройка доступа пользователей;

- обслуживание ходе эксплуатации.

Даже самое поверхностное знакомство с продуктом позволяет понять, что задача администрирования требует выполнения значительного объема работ, что, впрочем, неудивительно для сложного технического изделия, реализующего большое количество функций. Однако, к счастью, львиная доля усилий требуется только на начальном этапе, а в процессе штатной эксплуатации потребность в постоянном участии администратора отсутствует.

Для успешной настройки программного обеспечения NGate администратор должен обладать необходимой компетенцией, предполагающей наличие высокой квалификации и знаний в области создания сетевой инфраструктуры, уверенное владение основными понятиями в области создания инфраструктуры открытых ключей (PKI), основам работы с операционной системой Debian.

В свою очередь, со стороны пользователя требуются лишь минимальные усилия для того, чтобы работать в системе, защищенной с помощью КриптоПро NGate, и специальных требований по квалификации к пользователю не предъявляется.

Как уже отмечалось выше, в минимальной конфигурации NGate представляет из себя единственный узел, который сочетает в себе роли криптошлюза и системы управления. Фактически в рамках минимальной конфигурации формируется кластер, состоящий из одного узла NGate. Именно такая схема эксплуатации изделия была использована в тестовых целях при подготовке данной статьи. При этом в качестве платформы для развертывания системы выступала виртуальная машина VMware Workstation. Необходимые установочные файлы были загружены в виде iso-образа с официального сайта cryptopro.ru после прохождения несложной процедуры регистрации.

Параметры виртуальной машины, достаточные для развертывания тестового стенда, оказались достаточно скромными:

- гостевая операционная система Debian Linux 9 x64;

- ОЗУ – 1 ГБ;

- жесткий диск –8 ГБ;

- два виртуальных сетевых интерфейса (тип сетевого адаптера E1000, тип сетевого взаимодействия Bridged Networking).

В качестве АРМ администратора использовался персональный компьютер под управлением Windows с установленным программным обеспечением СКЗИ «КриптоПро CSP».

Подготовка к эксплуатации

Типовой процесс установки и первичной настройки NGate включает следующие этапы.

- Подготовка аппаратной платформы для установки операционной системы NGate

В рамках данного этапа нужно организовать подключение аппаратных платформ для узлов NGate и системы управления к сети организации.

При этом обязательно нужно учитывать, что аппаратные платформы, которые предполагается использовать в качестве узлов NGate, должны иметь одинаковые технические характеристики.

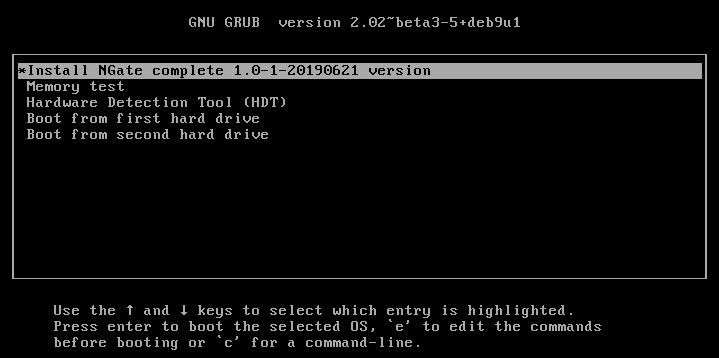

- Создание внешнего загрузочного носителя

В нашем случае, т. е. для минимальной конфигурации системы, в рамках которой функциональность шлюза совмещена с функциональностью системы управления, используется исполнение Complete установочного образа. Для создания загрузочного носителя образа может использоваться любое стороннее программное обеспечение — например, программа Rufus.

- Организация локального доступа

Поскольку в процессе настройки изделия потребуется наличие консольного доступа к аппаратной платформе, следует либо подключить при помощи кабеля к консольному порту RJ-45 ноутбук, либо подключить монитор к порту RJ-45 и клавиатуру к USB-порту.

Примечание. Разумеется, в случае использования виртуальной платформы выполнение перечисленных выше этапов не требуется. Вместо них достаточно установить дистрибутив .iso в CD-привод виртуальной машины и включить в BIOS виртуальной машины загрузку с установочного диска.

Рисунок 6. Начало процесса установки КриптоПро NGate

Дальнейший порядок установки для аппаратных и виртуальных платформ почти не имеет отличий.

- Установка ПО NGate

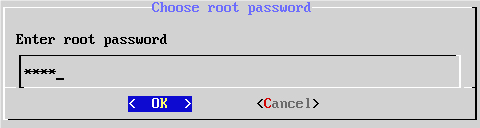

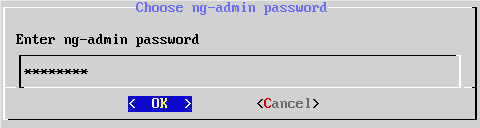

После выполнения процедуры проверки целостности дистрибутива в процессе установки программного обеспечения требуется в том числе задать два пароля: суперпользователя уровня ОС, под управлением которой работает ПО NGate, — root, а также администратора консоли управления — ng-admin.

Рисунок 7. Задание паролей администраторов в процессе установки КриптоПро NGate

В этой части несколько непривычно смотрится отсутствие встроенных механизмов контроля сложности задаваемого пароля. Хотя эксплуатационная документация на продукт содержит детальные рекомендации по выбору длины и алфавита надежного пароля, контроль за соблюдением приведенных рекомендаций со стороны администратора полностью отдается на откуп организации. Видимо, в настоящее время продукт переживает стадию бурного развития, когда разработчики стремятся наделить его в первую очередь множеством функций, реализация которых не терпит отлагательств, и до некоторых тривиальных механизмов попросту не дошли руки.

- Первый запуск программного обеспечения NGate

В мастере настройки автоматически запускается утилита ng-netcfg, и это означает, что нужно задать параметры двух статических сетевых интерфейсов, а также интерфейса управления для подключения АРМ администратора через веб-интерфейс. Далее потребуется задать часовой пояс и можно сгенерировать гамму при помощи биологического датчика случайных чисел (клавиатурный ввод), которая используется для создания ключей.

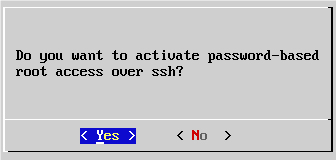

При первом запуске в программе настройки откроется окно с запросом на разрешение удаленного доступа по SSH.

Рисунок 8. Запрос на разрешение удаленного доступа по SSH при запуске КриптоПро NGate

Следует согласиться с этим предложением и войти в систему с правами суперпользователя.

- Создание инфраструктуры PKI

Создание инфраструктуры PKI — один из наиболее ответственных и трудоемких шагов. Нет нужды в подробностях останавливаться на порядке выполнения операций для достижения этой цели — исчерпывающая инструкция приводится в эксплуатационной документации на продукт. Отметим только, что создаваемая инфраструктура открытых ключей призвана обеспечить достижение следующих целей:

- защищенный доступ со стороны АРМ администратора к системе управления;

- защищенное взаимодействие системы управления с узлами NGate;

- защищенное взаимодействие узлов NGate.

Для создания инфраструктуры PKI в системе NGate может быть использован либо сторонний УЦ, либо внутренний сервис NGate.

Для наших целей использовался более простой с организационной точки зрения второй вариант, при котором сертификаты генерирует сервис, встроенный в систему управления NGate. Важно, что внутренний сервис обладает функциями, позволяющими выпускать сертификаты и ключи с поддержкой алгоритма шифрования по ГОСТ Р 34.10-2012.

Создаваемая NGate инфраструктура PKI предусматривает использование следующих сертификатов:

- корневой сертификат УЦ — используется для проверки подлинности сертификатов, участвующих в создании инфраструктуры PKI. Корневой сертификат УЦ должен быть установлен на всех компонентах системы;

- сертификат системы управления веб-сервера — серверный сертификат, который используется для подтверждения подлинности системы управления и защиты передаваемых данных между АРМ Администратора и системой управления;

- служебный сертификат системы управления – клиентский сертификат, который используется для подтверждения подлинности системы управления при взаимодействии с узлами NGate;

- сертификат узла NGate — серверный сертификат, который используется для подтверждения подлинности узла NGate и защиты передаваемых данных между ним и системой управления;

- сертификат администратора — клиентский сертификат, который используется для подтверждения подлинности администратора при взаимодействии между АРМ администратора и системой управления.

- Настройка АРМ администратора

На данном шаге производится установка корневого сертификата УЦ в хранилище АРМ администратора, после чего становится возможным доступ к системе управления NGate по защищенному каналу https. Для этого достаточно запустить на АРМ администратора браузер с поддержкой TLS-ГОСТ (Internet Explorer, Яндекс.Браузер и др.), ввести адрес вида https://<ip_системы_управления>:8000, логин ng-admin и пароль, заданный при установке.

Настройка доступа

После развертывания инфраструктуры ключей администратор получает доступ к веб-интерфейсу администрирования NGate, с помощью которого производится настройка криптошлюза, параметров мониторинга и управления.

Организация доступа пользователей не вызывает каких-либо затруднений, хотя и требует известной внимательности в ходе выполнения довольно значительного количества элементарных операций. Логика требуемых шагов применительно к небольшой организации и уж тем более, как в нашем случае, в тестовых целях может выглядеть несколько громоздкой и избыточной. Но если принять во внимание, что NGate — это универсальная платформа для защиты инфраструктуры организаций любого масштаба, все встает на свои места.

Итак, для настройки доступа пользователей к порталу потребуются следующие шаги:

- создание кластера. Все узлы NGate (криптошлюзы) в рамках системы управления должны быть объединены в кластеры. Кластер может включать в себя до 32 узлов;

- создание и настройка узлов внутри кластера;

- ввод лицензионных ключей. В ознакомительных целях КриптоПро предоставляет возможность бесплатного использования продукта в течение пробного периода длительностью три месяца с ограниченным числом подключений к шлюзу NGate. Для полноценного использования программного обеспечения NGate необходимо произвести активацию и ввести лицензионный ключа кластера и лицензионный ключ «КриптоПро CSP»;

- создание элемента серверного мандата. Серверный мандат состоит из сертификата сервера и закрытого ключа, которые публикуются на портале. Данный сертификат необходим для организации TLS-соединения между шлюзом NGate и клиентским устройством пользователя;

- настройка балансировщиков нагрузки (если предполагается их использование);

- создание конфигураций — логические элементы, описывающие параметры кластера, защищаемые шлюзом NGate ресурсы и права доступа к ним;

- создание порталов для каждой конфигурации — логические элементы, описывающие параметры групп защищаемых ресурсов, ресурсы и права доступа к ним;

- создание сетевых ресурсов: веб-ресурсов, динамических туннельных ресурсов, redirect-ресурсов;

- задание в конфигурации прав доступа к сетевым ресурсам (Access Control List) в зависимости от используемого метода аутентификации: на основе членства пользователей в группах LDAP, на основе информации в полях пользовательского сертификата, на основе ограничений по дате и времени;

- задание в конфигурации привязки прав доступа к защищаемым сетевым ресурсам, которая определяет, при выполнении каких правил доступа пользователь получит доступ к тому или иному ресурсу на портале;

- публикация конфигураций. В ходе этого процесса формируются и отправляются на узлы системы необходимые конфигурационные файлы. Далее производится проверка базовых параметров конфигурации и подготовка конфигурации к использованию. Если этот процесс завершится без сбоев, то система выполнит активацию конфигурации. В противном случае в интерфейсе системы управления будет отображено уведомление об ошибке, и текущая конфигурация останется без изменений.

Обслуживание в ходе эксплуатации

Выше мы уже обращали внимание, что объем действий, который может потребоваться от администратора в процессе эксплуатации изделия, сравнительно невелик. Из их числа можно выделить следующие типовые сценарии.

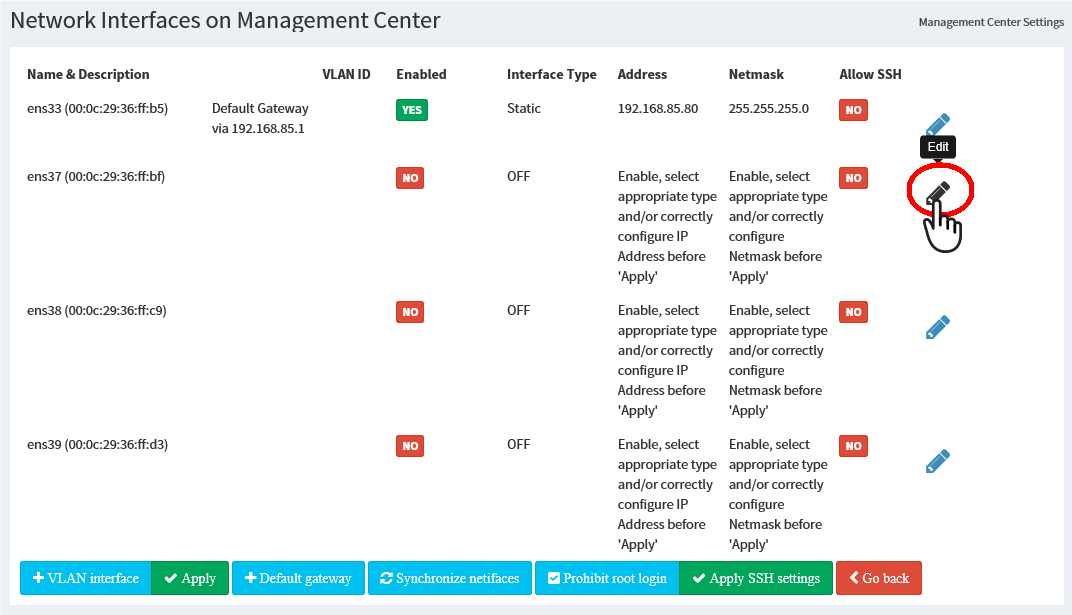

Настройка параметров сетевых интерфейсов и доступа по SSH. Требуется при внесении каких-либо изменений в конфигурацию сети организации и может быть выполнена из веб-интерфейса системы управления NGate. Разрешение сетевого доступа к изделию по протоколу SSH рекомендуется к применению исключительно для диагностики, устранения неполадок и просмотра текущих настроек.

Рисунок 9. Настройка параметров сетевых интерфейсов КриптоПро NGate

Мониторинг расходования ресурсов и проверка состояния криптошлюза NGate. Обратиться к соответствующим функциям администратору, возможно, потребуется при необходимости выявления нештатных ситуаций в работе изделия, связанных с некорректным функционированием или снижением производительности (например, вследствие утечек памяти или сетевых ресурсов). Для этого потребуется обеспечить локальный доступ к аппаратной платформе с помощью консольного терминала или монитора и клавиатуры, подключенных к коммуникационным портам COM и USB. В ходе мониторинга и проверки состояния администратор в консольном режиме получает возможность выполнять различные команды NGate, позволяющие производить диагностику неисправностей.

В штатном же режиме возможен мониторинг основных параметров устройства по протоколу SNMP.

Кроме того, с помощью различных консольных команд администратор может выполнять и другие рутинные операции (полный список доступных команд приведен в эксплуатационной документации на изделие):

- смена паролей администраторов (команды ngpasswd, ngwebpasswd);

- резервное копирование и восстановление конфигурации кластера (команда ng-backup);

- сбор диагностической информации о системе (команда ng-info);

- изменение имени устройства (файл /etc/hostname);

- обновление ПО NGate (команда ng-updater).

Подключение пользователя к порталу

Предоставление пользователю возможности подключения к порталу реализуется на клиентской стороне исключительно простой последовательностью шагов.

Прежде всего, если на компьютере пользователя портала еще не установлено программное обеспечение криптопровайдера, необходимо загрузить с официального сайта и установить программное обеспечение «КриптоПро CSP 4.0», запустив установочный файл CSPSetup.exe с правами администратора. Настройки, заданные по умолчанию, можно оставить без изменений.

После успешной установки криптопровайдера можно приступить собственно к развертыванию клиентской части NGate, дистрибутив которой поставляется в виде файла NGClientSetup.exe. Установка этого программного обеспечения также не может вызвать каких-либо трудностей — можно оставить без изменений настройки, которые заданы по умолчанию.

Далее требуется установить необходимые сертификаты.

Для организации безопасного соединения с порталом по https необходимо установить корневой сертификат УЦ в хранилище сертификатов на компьютере пользователя.

Рисунок 10. Установка корневого сертификата УЦ КриптоПро NGate на компьютере пользователя

Если доступ к порталу организован с использованием доверенного сертификата пользователя, необходимо установить его на компьютере пользователя. Для этих целей обычно применяется ключевой носитель информации с интерфейсом подключения USB, который необходимо подключить к компьютеру и затем выбрать нужный из списка сертификатов.

Если доступ к порталу организован с использованием логина и пароля, то эта операция не нужна.

Больше для установки и настройки ничего не требуется. Остается только запустить клиентское ПО NGate, ввести адрес портала, доступ к которому необходим пользователю, инициировать подключение и пройти процедуры идентификации и аутентификации (по сертификату или логину/паролю — в зависимости от способа организации доступа). После успешного выполнения перечисленных действий предоставляется доступ к сетевым ресурсам в соответствии с заданными политиками доступа.

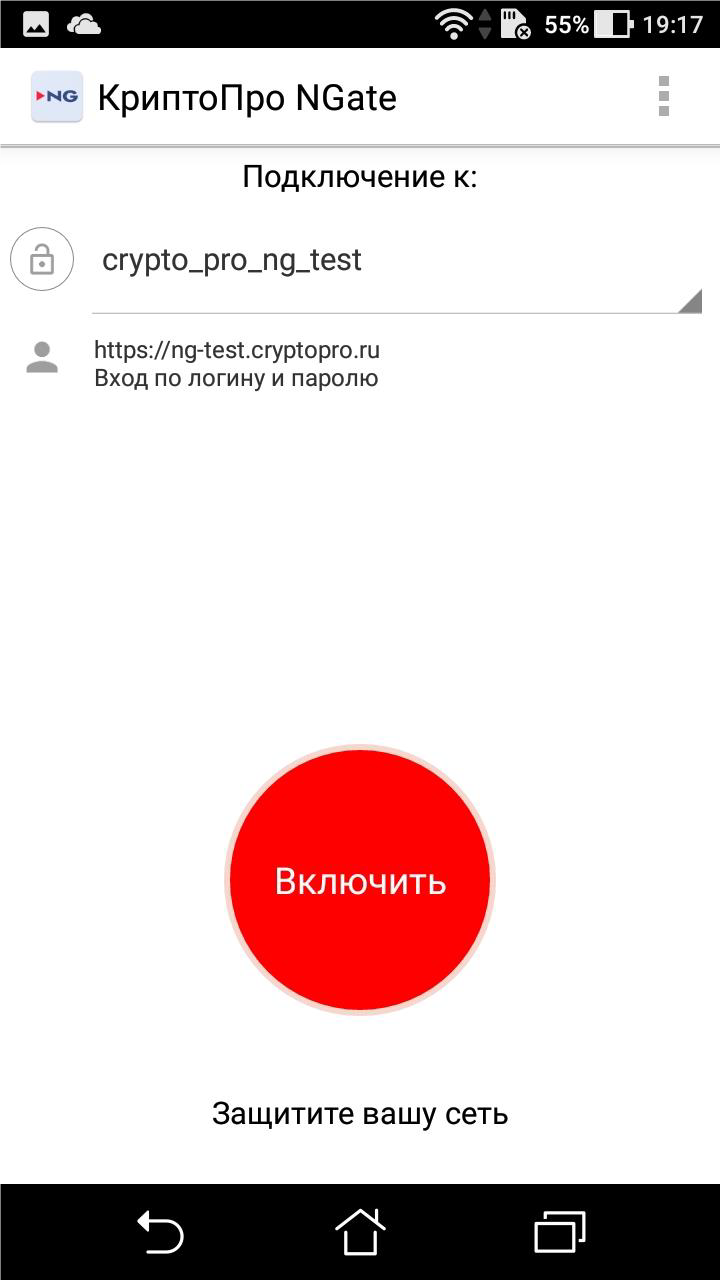

Следует отметить, что имеется возможность проверить работоспособность клиентской части сразу после установки NGate за счет подключения к тестовому шлюзу https://ng-test.cryptopro.ru с аутентификацией по логину/паролю. Профиль настроек данного шлюза включен в программное обеспечение по умолчанию, и для подключения достаточно только нажать кнопку «Включить». На рисунке ниже показано, как выглядит окно подключения, на примере клиентского ПО NGate для Android.

Рисунок 11. Подключение к тестовому шлюзу КриптоПро NGate

Выводы

Появление КриптоПро NGate на рынке средств криптографической защиты информации может расцениваться как естественная реакция на современные тенденции:

- централизация доступа пользователей к информационным ресурсам, потребность подключения к рабочему пространству из различных точек, включая дом, транспорт, места командировок и отдыха;

- в соответствии с повышением уровня мобильности сотрудников расширяется и номенклатура устройств, с помощью которых сотрудники получают доступ к корпоративным ресурсам: смартфоны, планшеты, ноутбуки;

- постоянное расширение круга лиц, которым необходимо предоставлять доступ к тем или иным категориям корпоративных ресурсов: партнеры, контрагенты, аутсорсинговые организации, внештатные сотрудники.

КриптоПро NGate позиционируется как продукт, полностью удовлетворяющий всем необходимым требованиям, предъявляемым к перспективным средствам защиты информации:

- соответствие действующему законодательству: КриптоПро NGate сертифицирован ФСБ России, включен в состав ряда «собственных» и «типовых» решений (в терминологии методических рекомендаций Банка России 4-МР от 14.02.2019) по линии ЕБС в качестве средства криптографической защиты биометрических персональных данных, передаваемых между подразделениями банка и центральным офисом, а также в качестве средства аутентификации граждан при получении банковских услуг; кроме того, продукт может использоваться в соответствии со своим непосредственным назначением для реализации технических защитных мер, предписанных законодательством в области ПДн, ГИС и КИИ;

- способность удовлетворить потребности государства и бизнеса: КриптоПро NGate служит для предоставления защищенного удаленного доступа пользователей к информационным ресурсам в коммерческих и государственных организациях, а также для предоставления по защищенному каналу электронных услуг (электронные торговые площадки, ДБО, сдача электронной отчетности и др.);

- способность удовлетворить ожидания лиц, непосредственно осуществляющих эксплуатацию продукта — пользователей и администраторов: КриптоПро NGate обеспечивает работу на различных устройствах, не требует сложных управляющих воздействий со стороны пользователя, позволяет работать как с помощью VPN-клиента, так и посредством веб-браузера; обладает высокими уровнями отказоустойчивости и масштабирования, возможностями гибкой настройки политик безопасности.

Преимущества

- Выполнение требований регуляторов, предъявляемых к средствам защиты информации данного типа.

- Единственный на рынке полноценный сертифицированный VPN-TLS шлюз, поддерживающий на клиентской стороне практически все ОС.

- Одновременная поддержка отечественных и зарубежных алгоритмов.

- Исключение необходимости встраивания криптопровайдера в прикладное программное обеспечение и как следствие — отсутствие необходимости проведения оценки влияния прикладной части на выполнение криптографических функций.

- Возможность функционирования в различных режимах в зависимости от решаемой задачи и поддержка множества методов аутентификации.

- Поддержка множества популярных клиентских платформ.

- Высокая производительность и масштабируемость решений, построенных на базе этого продукта.

Недостатки

- Нет поддержки VPN-IPSec, которая позволила бы применять КриптоПро NGate при организации защищенного взаимодействия между территориально распределенными площадками.

- Нет поддержки TLS 1.3.

- Как и в решениях других производителей, не реализован шифр «Кузнечик» из стандарта симметричного блочного шифрования ГОСТ Р 34.12-2015.

По сведениям, предоставленным представителями компании КриптоПро, планы реализации соответствующих доработок имеются, и в недалеком будущем потребители смогут воспользоваться усовершенствованной версией продукта, включающей эти возможности.

1 пользователь поблагодарил Николай Батищев за этот пост.

1 пользователь поблагодарил Николай Батищев за этот пост.