Методы

защиты от ошибок при передаче информации

в ТКС.

Вопросы :

-

Методы защиты

от ошибок при передаче и информации. -

Помехоустойчивое

(избыточное) кодирование -

Системы передачи

с обратной связью. -

Групповые методы

защиты от ошибок.

Цели

и задачи изучения темы:

получение

представления о методах обеспечения

достоверности передачи информации,

причинах возникновения ошибок, методах

защиты от ошибок – групповые методы,

помехоустойчивое кодирование, системы

передачи с обратной связью.

Изучив тему,

студент должен:

-

знать понятие и

сущность методов обеспечения достоверности

передачи информации, причин возникновения

ошибок, методов защиты от ошибок как

совокупности групповых методов,

помехоустойчивого кодирования и систем

передачи с обратной связью, проблем

современной теории и техники связи. -

иметь представление

о методах защиты от ошибок, как

совокупности методов обеспечения

достоверности передачи информации, о

причинах возникновения ошибок, о

проблемах современной теории и техники

связи, системах с решающей обратной

связью, системах с информационной

обратной связью.

Изучая

тему, необходимо акцентировать внимание

на следующих понятиях:

достоверность передачи информации,

методы защиты от ошибок, помехоустойчивое

кодирование, системы передачи с обратной

связью, избыточность кода, корректирующая

способность кода, значимость кода,

системы с решающей обратной связью,

системы с информационной обратной

связью.

Тема №6. Методы

защиты от ошибок при передаче информации

в ТКС

1. Методы защиты от ошибок при передаче и информации

Проблема обеспечения

безошибочности (достоверности) передачи

информации в сетях имеет очень важное

значение. Если при передаче информации

обычной телеграммы возникает в тексте

ошибка или при разговоре по телефону

слышен треск, то в большинстве случаев

ошибки и искажения легко обнаруживаются

по смыслу. Но при передаче данных одна

ошибка (искажение одно бита) на тысячу

переданных сигналов может серьезно

отразится на качестве информации.

Существуют множество

методов обеспечения достоверности

передачи информации (методы защиты от

ошибок), отличающиеся по используемым

для их реализации средствам, по затратам

времени на их применение на передающем

и приемном пунктах, по затратам

дополнительного времени на передачу

фиксированного объема данных (оно

обусловлено объема трафика пользователя

при реализации данного метода), по

степени обеспечения достоверности

передачи информации. Практическое

воплощение метода состоит из двух

частей. – программной и аппаратной.

Соотношение между ними может быть самым

различным, вплоть до почти полного

отсутствия одной из частей. Чем больше

удельный вес аппаратурных средств по

сравнению с программными, тем при прочих

равных условиях сложнее оборудование,

реализующее метод, и меньше затрат

времени на его реализацию, и наоборот.

Выделяют две

основные причины

возникновения ошибок

при передаче информации в сетях:

-

сбои

в какой-то части оборудования сети или

возникновение неблагоприятных

объективных событий в сети. Как правило,

система передачи данных готова к такого

рода проявлениям и устраняет их с

помощью планово предусмотренных средств -

помехи,

вызванные внешним источниками и

атмосферными явлениями. Помехи – это

электрические возмущения, возникающие

в аппаратуре или попадающие в нее извне.

Наиболее распространенными являются

флуктуационные (случайные) помехи. Они

представляют собой последовательность

импульсов, имеющих случайную амплитуду

и следующих друг за другом через

различные промежутки времени. Примерами

таких помех могут быть атмосферные и

индустриальные помехи, которые обычно

появляются в виде одиночных импульсов

малой длительности и большой амплитуды.

Возможны и сосредоточенные помехи в

виде синусоидальных колебаний к ним

относятся сигналы от посторонних

радиостанций, излучения генераторов

высокой частоты. Встречаются и смешенные

помехи. В приемнике помехи могут

настолько ослабить информационный

сигнал, что он либо вообще не будет

обнаружен, либо искажен так, что «единица»

может перейти в нуль и наоборот.

Трудности борьбы

с помехами заключается в беспорядочности,

нерегулярности и в структурном сходстве

помех с информационными сигналами.

Поэтому защита информации от ошибок и

вредного влияния помех имеет большое

практическое значение и является одной

из серьезных проблем современной теории

и техники связи.

Среди многочисленных

методов защиты от ошибок выделяют три

группы методов:

-

помехоустойчивое

кодирование; -

методы защиты

от ошибок в системах передачи с обратной

связью; -

групповые

методы.

Соседние файлы в папке Лекции Вссит

- #

- #

- #

- #

- #

- #

- #

- #

- #

Защита от ошибок в сетях.

Проблема обеспечения безошибочности (достоверности) передачи информации в сетях имеет очень большое значение. Практическое воплощение методов состоит из двух частей — программной и аппаратной.

Выделяют две основные причины возникновения ошибок при передаче информации в сетях:

• сбои в какой-то части оборудования сети или возникновение неблагоприятных объективных событий в сети (например, коллизий при использовании метода случайного доступа в сеть). Как правило, система передачи данных готова к такого рода проявлениям и устраняет их с помощью предусмотренных планом средств;

• помехи, вызванные внешними источниками и атмосферными явлениями.

Помехи — это электрические возмущения, возникающие в самой аппаратуре или попадающие в нее извне.

Среди многочисленных методов защиты от ошибок выделяются три группы методов: групповые методы, помехоустойчивое кодирование и методы защиты от ошибок в системах передачи с обратной связью.

Из групповых методов получили широкое применение мажоритарный метод.

Рекомендация для Вас — 13. Математическая модель изменения уровня жидкости.

Суть мажоритарного метода, давно и широко используемого в телеграфии, состоит в следующем. Каждое сообщение ограниченной длины передается несколько раз, чаще всего три раза. Принимаемые сообщения запоминаются, а потом производится их поразрядное сравнение. Суждение о правильности передачи выносится по совпадению большинства из принятой информации методом «два из трех».

Другой групповой метод, также не требующий перекодирования информации, предполагает передачу данных блоками с количественной характеристикой блока. Такими характеристиками могут быть: число единиц или нулей в блоке, контрольная сумма передаваемых символов в блоке, остаток от деления контрольной суммы на постоянную величину и др.

Помехоустойчивое (избыточное) кодирование, предполагающее разработку и использование корректирующих (помехоустойчивых) кодов, применяется не только в ТКС, но и в ЭВМ для защиты от ошибок при передаче информации между устройствами машины. Оно позволяет получить более высокие качественные показатели работы систем связи. Его основное назначение заключается в обеспечении малой вероятности искажений передаваемой информации, несмотря на присутствие помех или сбоев в работе сети.

Системы передачи с обратной связью делятся на системы с решающей обратной связью и системы с информационной обратной связью.

Особенностью систем с решающей обратной связью (систем с перезапросом) является то, что решение о необходимости повторной передачи информации (сообщения, пакета) принимает приемник. Здесь обязательно применяется помехоустойчивое кодирование, с помощью которого на приемной станции осуществляется проверка принимаемой информации.

В системах с информационной обратной связью передача информации осуществляется без помехоустойчивого кодирования. Приемник, приняв информацию по прямому каналу и зафиксировав ее в своей памяти, передает ее в полном объеме по каналу обратной связи передатчику, где переданная и возвращенная информация сравниваются. При совпадении передатчик посылает приемнику сигнал подтверждения, в противном случае происходит повторная передача всей информации. Таким образом, здесь решение о необходимости повторной передачи принимает передатчик.

Работа пользователя Yamaschi

КУРСОВАЯ РАБОТА по дисциплине «Сети и телекоммуникации»

Тема: Анализ способов защиты от ошибок в передаваемой информации в КС

Содержание

Введение

1. Обнаружение ошибок. Исправление ошибок. Методы обнаружения ошибок

2. Матричное представление [n, k]кодов

3. Коды Хэмминга

5. Циклические коды

6. Логический код 4В/5В

7. Линейные блочные коды

8. Протоколы коррекции ошибок. Протоколы MNP2 и MNP3. Протокол V.42

Заключение

Список литературы

Скачать материал

Скачать материал

- Сейчас обучается 262 человека из 64 регионов

Описание презентации по отдельным слайдам:

-

1 слайд

ЗАЩИТА ДАННЫХ ОТ ОШИБОК ВВОДА

-

2 слайд

ЗАЩИТА ДАННЫХ ОТ ОШИБОК ВВОДА

Число ошибок, которые нельзя обнаружить, бесконечно, в противовес

числу ошибок, которые можно обнаружить, — оно конечно по определению.

(А. Блох. Закон Мэрфи)

Ошибки ввода данных, как мины замедленного действия, опасны срабатыванием в самое неподходящее время с непредсказуемыми последствиями. В приложениях MS Office предусмотрены различные средства защиты от таких ошибок. В частности, весьма развиты профилактические средства автоматизации ввода, которые помимо стандартизации и ускорения ввода данных в той или иной мере способствуют обнаружению и предотвращению ошибок ввода. Это технологии шаблонов (включая использование списковых полей и флажков), сканирование и копирование однотипных данных, использование автозамены, автоформата, автотекста и масок ввода, подсказки (тексты по умолчанию, справки, сноски, примечания). Одни средства напоминают пользователю о допустимых форматах ввода данных, другие контролируют эти форматы (типы)22, третьи, не доверяя ручной ввод пользователю, заставляют его выбирать данные из заранее созданных списков или сами вводят данные с бумажных и машинных носителей и т.д. Существует также группа средств, основное назначение которых – выполнение непосредственных защитных функций, связанных с обнаружением и предотвращением ошибок ввода данных. -

3 слайд

Обнаружение ошибок ввода

Условное форматирование в Excel

Смысл условного форматирования в том, что на форму представления вводимых данных налагаются одно или больше условий, соответствующих правильным и/или ошибочным данным. В зависимости от выполнения этих условий формат данных (шрифт, цвет и др.) и, соответственно, их вид на экране монитора меняются. В результате пользователь может сразу после ввода или потом – при проверке данных – легко обнаружить ошибки. Условное форматирование реализовано в Excel и Access. В Excel условное форматирование начинается с выделения проверяемых ячеек ввода данных (переменная часть шаблона) и вызова команды

Формат/Условное форматирование. -

4 слайд

Условное форматирование в Excel

В появившемся окне (рис. 1) с помощью диалоговых средств, входящих в блок «Условие 1», вписываются

значения или формулы, регламентирующие

допустимые значения данных

Это, кстати, делают и стандартные форматы ячеек в Excel, типы полей данных в Access, типы текста в текстовых полях шаблонов Word.

В выделенном блоке ячеек, и с помощью кнопки Формат устанавливается формат отображения данных ячеек при выполнении регламентирующего

условия (рис. 1а). С помощью кнопки А также >> (рис. 1) можно сформировать «Условие 2» по той же технологии, что и «Условие 1», и, наконец, «Условие 3» – не более трех условий форматирования (рис. 1б).

Рис. 1. Первичное окно условного форматирования в Excel

1а) формирование -

5 слайд

Условное форматирование в Excel

1б) формирование трех условий

1в) условное форматирование после ввода правильных и ошибочных данных

Подготовка и реализация условного форматирования в Excel

Кнопка А также>> после третьего условия неактивна. -

6 слайд

Условное форматирование в Access

В Access условное форматирование полей производится при активизации формы (войти в форматируемое поле и выполнить команду Формат/Условное форматирование в статическом меню – рис. 46а) или в режиме конструктора формы (выделить форматируемое поле и выполнить команду Условное форматирование в динамическом меню). В отличие от Excel, в Access предусмотрены 1 – 3 условных формата при выполнении условий и один формат – при невыполнении условий. Кнопка Добавить (рис. 2) – аналог кнопки А также >> (см. рис. 1).2а) условное форматирование поля формы

-

7 слайд

Условное форматирование в Access

2б) вид формы при вводе правильных

2в) вид таблицыи ошибочных значений с ошибочными значениямиПри вводе данных в форму срабатывают условные форматы для правильных и ошибочных значений (рис. 2б), что должно привлекать внимание пользователя (по замыслу условного форматирования). Если пользователь не реагирует на ошибки ввода из-за невнимательности или незнания, Access без дополнительных мер не спасает таблицу от ошибочных данных (рис. 2в).

Но в Excel и Access есть более радикальные средства для защиты от ошибок ввода. Эти средства регламентируют допустимые значения вводимых данных, сообщают об ошибках ввода и не позволяют сохранять ошибочные данные. -

8 слайд

Обнаружение и предотвращение ошибок ввода

Текущий контроль данных в Excel включается по команде Данные/Проверка. Действие команды распространяется на выделенный блок ячеек (минимальный блок – одна ячейка, максимальный – вся таблица, реальный – поля (столбцы) базы данных). Поэтому прежде чем устанавливать параметры проверки, надо определиться с проверяемыми полями базы данных, имея при этом в виду, что могут быть поля как с одинаковыми, так и разными параметрами проверки. Затем надо выделить одно или несколько полей с одинаковыми параметрами и вызвать диалоговое окно проверки(рис. 3а).3а) вход в проверку, выбор типа данных

-

9 слайд

Обнаружение и предотвращение ошибок ввода

Вкладка Параметры позволяет установить тип контролируемых данных (рис. 3а) и условие проверки на значение, по списку или формуле (тип Другой) (рис. 3б, 3а). Здесь же принимается решение игнорировать пустые ячейки или считать их ошибочными, если пользователь активизировал (выделил) ячейку и не ввел в нее значение. Если решено игнорировать, соответствующий флажок следует установить, иначе – снять. На рис. 3а, 3б флажок снят – следовательно, пустые ячейки не игнорируются и считаются ошибочными (с соответствующей системной диагностикой).3б) установка условия на значения

-

10 слайд

Обнаружение и предотвращение ошибок ввода

Вкладки Сообщение для ввода и Сообщение об ошибке позволяют установить подсказку ввода (рис. 3в) и сообщение об ошибке (рис. 3г).Если выбран режим «Останов» (рис. 3г) при вводе данных возле каждой ячейки выделенного блока появляется подсказка, а возникновение ошибок вызывает соответствующую диагностику (рис. 4). Кнопка Отмена стирает ошибочное значение в ячейке, а кнопка Повторить позволяет возобновить ввод в ячейку. Таким образом, в ячейку можно ввести только допустимое значение (рис. 4а, 4б).

3в) установка подсказки ввода

3г) установка сообщения об ошибке -

11 слайд

Обнаружение и предотвращение ошибок ввода

В режимах Предупреждение и Сообщение ошибки не устраняются, а только обнаруживаются соответственно с сообщениями или предупреждениями, как в условном форматировании или справке. В режиме Предупреждение в диалоговом окне появляется вопрос Продолжить? Нажатие на кнопку Да позволяет оставить ошибочное значение в ячейке, а нажатие на кнопки Нет или Отмена стирает ошибочное значение, переводя курсор в другую ячейку или оставляя его в текущей (рис. 4в). В режиме Сообщение появляется только окно с сообщением об ошибке. Нажатие кнопки Да переводит курсор в другую ячейку, нажатие кнопки Отмена оставляет курсор в текущей ячейке. Но ошибочное значение все равно может остаться в ячейке (рис. 4г).4а) невыполнение условия на значение

4б) ячейка не содержит значения -

12 слайд

Обнаружение и предотвращение ошибок ввода

4в) предупреждение о вводе ошибочного значения

4г) сообщение о вводе ошибочного значения -

13 слайд

Обнаружение и предотвращение ошибок ввода

Текущий контроль данных в Access производится установкой Условия на значение в одноименном свойстве поля, защищаемого от ошибок ввода.В режиме конструктора таблицы формулируется выражение, регламентирующее допустимые значения данного поля (рис. 5а). Это выражение можно ввести вручную или, если оно слишком сложное, то с помощью Построителя выражений, который включается кнопкой рядом со свойством. Ниже в свойстве Сообщение об ошибке пользователь может ввести свою текстовую реакцию на ошибку ввода. После сохранения структуры таблицы при вводе ошибочных данных появляется пользовательское сообщение об ошибке (рис. 5б). При отсутствии пользовательского сообщения Access выдает системное сообщение (рис. 5в). Попытка сохранить запись с ошибочными данными категорически пресекается (рис. 5г).5а) свойства Условие на значение и Сообщение об ошибке

5б) пользовательское сообщение об ошибке -

14 слайд

Обнаружение и предотвращение ошибок ввода

5в) системное сообщение об ошибке

5г) системный отказ от сохранения ошибочной записи -

15 слайд

Обнаружение и предотвращение ошибок ввода

Рис. 6. Защита от ошибочной потери значения в обязательном поле (Access) -

16 слайд

Спасибо за внимание!

Найдите материал к любому уроку, указав свой предмет (категорию), класс, учебник и тему:

6 276 092 материала в базе

- Выберите категорию:

- Выберите учебник и тему

- Выберите класс:

-

Тип материала:

-

Все материалы

-

Статьи

-

Научные работы

-

Видеоуроки

-

Презентации

-

Конспекты

-

Тесты

-

Рабочие программы

-

Другие методич. материалы

-

Найти материалы

Другие материалы

- 27.12.2020

- 3417

- 1

- 27.12.2020

- 4792

- 2

- 27.12.2020

- 5032

- 13

- 27.12.2020

- 5851

- 13

- 27.12.2020

- 5091

- 9

- 27.12.2020

- 4082

- 1

- 27.12.2020

- 3907

- 0

- 27.12.2020

- 3929

- 1

Вам будут интересны эти курсы:

-

Курс повышения квалификации «Основы управления проектами в условиях реализации ФГОС»

-

Курс профессиональной переподготовки «Экскурсоведение: основы организации экскурсионной деятельности»

-

Курс повышения квалификации «Экономика и право: налоги и налогообложение»

-

Курс повышения квалификации «Организация практики студентов в соответствии с требованиями ФГОС педагогических направлений подготовки»

-

Курс повышения квалификации «Организация практики студентов в соответствии с требованиями ФГОС юридических направлений подготовки»

-

Курс профессиональной переподготовки «Логистика: теория и методика преподавания в образовательной организации»

-

Курс повышения квалификации «Маркетинг в организации как средство привлечения новых клиентов»

-

Курс повышения квалификации «Источники финансов»

-

Курс профессиональной переподготовки «Организация технической поддержки клиентов при установке и эксплуатации информационно-коммуникационных систем»

-

Курс повышения квалификации «Мировая экономика и международные экономические отношения»

-

Курс профессиональной переподготовки «Управление информационной средой на основе инноваций»

-

Курс профессиональной переподготовки «Политология: взаимодействие с органами государственной власти и управления, негосударственными и международными организациями»

-

Курс профессиональной переподготовки «Техническая диагностика и контроль технического состояния автотранспортных средств»

-

Курс повышения квалификации «Международные валютно-кредитные отношения»

- Лекция 1.2. Методы защиты компьютерной информации

- Компьютерная система и защита информации

Безопасность автоматизированной системы [1] — это состояние АС, определяющее защищенность обрабатываемой информации и ресурсов от действия объективных и субъективных, внешних и внутренних, случайных и преднамеренных угроз, а также способность АС выполнять предписанные функции без нанесения неприемлемого ущерба объектам и субъектам информационных отношений. Пространство угроз весьма велико и разнообразно [2]. Столь же представительно и разнообразно должно быть противодействие угрозам КИ. Защита информации [3] — деятельность, направленная на предотвращение утечки защищаемой информации, несанкционированных и непреднамеренных воздействий на защищаемую информацию — предполагает комплексный и системный подход. Согласно [4], система защиты информации автоматизированной компьютерной системы — совокупность технических, программных и программно-технических средств защиты информации и средств контроля эффективности защиты информации. Если это определение дополнить организационными действиями, учесть требования (комплексности, системности и др.), то защиту информации можно определить, как комплекс взаимосвязанных мер правового, административного, технического, технологического и специального характера, а также соответствующих им мероприятий, сил, средств и методов, предназначенных для решения задач защиты компьютерной информации. Задачи защиты КИ, требования к системе защиты объективны (порождены практическим опытом эксплуатации АС) и во многом близки и для больших распределенных вычислительных систем и для одиночных ПК, работающих в многопользовательском режиме.

Определить типичные задачи и сформулировать требования к системе защиты информации можно на примере анализа потребностей по обеспечению информационной безопасности некоторой вымышленной организации, ведущей проектирование инженерной документации, составляющей государственную тайну. С таким же успехом можно анализировать потребности коммерческой организации, исследующей товарный рынок и генерирующей прогнозы его развития.

Внедряемая система защиты информации должна обеспечивать надежную, т. е. бесперебойную, устойчивую и правильную работу АС, оперативный доступ сотрудников к информации в соответствии с предоставленными им полномочиями, возможность восстановления информации в случае ее случайной утраты или уничтожения вследствие возникновения аварийных ситуаций и многое другое. В целом система мер по защите информации должна воплощать в жизнь разработанную на предприятии с участием соответствующих специалистов и утвержденную его руководителем политику информационной безопасности (ПБ). Политика безопасности организации [1] — совокупность руководящих принципов, правил, процедур и практических приемов в области безопасности, которыми руководствуется организация в своей деятельности. ПБ представляет собой документ, который должен быть доступен всем сотрудникам, и, в первую очередь, отвечающим за обеспечение режима информационной безопасности на предприятии. Этот документ определяет основные цели политики информационной безопасности и область ее применения, а также ее значение как механизма, позволяющего сотрудникам предприятия коллективно использовать информацию. В документе рядовые пользователи и ответственные за безопасность сотрудники должны найти разъяснение мер, принципов, стандартов и конкретных вариантов реализации политики безопасности, требований к ее соблюдению, общих и конкретных обязанностей по обеспечению режима информационной безопасности, включая выполнение правовых и договорных актов.

С тех пор как на рынке услуг безопасности появились специализированные предприятия, берущие на себя организацию защиты информации, возникла необходимость в стандартизации подходов к формированию ПБ. Политика разрабатывается в соответствии с имеющейся нормативной базой, многие ее разделы являются законодательно необходимыми, а положения могут быть формализованы без потери качества документа. На момент написания пособия «свежими» нормативными документами можно считать: ГОСТ 15408–02 «Критерии оценки безопасности информационных технологий» и построенные на его основе руководящие документы Гостехкомиссии (ныне ФСТЭК) России «Безопасность информационных технологий. Критерии оценки безопасности информационных технологий»; международный стандарт ISO/IEC 17799 «Информационные технологии. Свод правил по управлению защитой информации». Разработка ПБ — дело творческое, но и в таком деле отказываться от опыта специалистов не разумно. Дельные советы по разработке политики безопасности можно найти, например, в [28]. Там же описаны специализированные программные комплексы, осуществляющие формализованный анализ ПБ на полноту и соответствие требованиям нормативных актов.

Большое внимание политика безопасности обычно уделяет специальным мероприятиям, обеспечивающим защиту информации от несанкционированного доступа (НСД) злоумышленника к конфиденциальным данным. Защита информации от НСД является составной частью общей проблемы обеспечения безопасности информации. Мероприятия по защите информации от НСД должны осуществляться взаимосвязано с мероприятиями по специальной защите основных и вспомогательных средств вычислительной техники, средств и систем связи от технических средств разведки и промышленного шпионажа. Типичные требования к системе защиты от НСД можно найти в руководящих документах [5, 6], где приводятся классификация средств вычислительной техники (СВТ) и автоматизированных систем (АС) по уровню защищенности от НСД и перечень показателей защищенности. Несмотря на солидный возраст документов (оба разработаны еще в 1992 году), они, дополняя друг друга, содержат исчерпывающий перечень требований по защите компьютерных систем от НСД. В [5], например, для защиты от НСД автоматизированных систем основные защитные меры группируют в четыре подсистемы:

-

управления доступом,

-

регистрации и учета,

-

криптографической,

-

обеспечения целостности.

Для различного класса автоматизированных систем документ регламентирует выполнение требований, приведенных в табл. 1.1.

Таблица 1.1

Требования по защите информации от НСД для АС

|

Подсистемы и требования |

Классы АС |

||||||||

|

3Б |

3А |

2Б |

2А |

1Д |

1Г |

1В |

1Б |

1А |

|

|

1. Подсистема управления доступом |

|||||||||

|

1.1. Идентификация. Проверка подлинности и контроль доступа объектов: |

|||||||||

|

+ |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

|

+ |

+ |

+ |

+ |

+ |

||||

|

+ |

+ |

+ |

+ |

+ |

||||

|

+ |

+ |

+ |

+ |

+ |

||||

|

1.2. Управление потоками информации |

+ |

+ |

+ |

+ |

|||||

|

2. Подсистема регистрации и учета |

|||||||||

|

+ |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

|

+ |

+ |

+ |

+ |

+ |

+ |

|||

|

+ |

+ |

+ |

+ |

+ |

||||

|

+ |

+ |

+ |

+ |

+ |

||||

|

+ |

+ |

+ |

+ |

+ |

||||

|

+ |

+ |

+ |

||||||

|

+ |

+ |

+ |

+ |

|||||

|

2.2. Учет носителей информации |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

|

2.3.Очистка (обнуление, обезличивание) освобождаемых областей оперативной памяти ЭВМ и внешних носителей |

+ |

+ |

+ |

+ |

+ |

+ |

|||

|

2.4. Сигнализация попыток нарушения |

+ |

+ |

+ |

Окончание табл. 1.1

|

Подсистемы и требования |

Классы АС |

||||||||

|

3Б |

3А |

2Б |

2А |

1Д |

1Г |

1В |

1Б |

1А |

|

|

3. Криптографическая подсистема |

|||||||||

|

3.1. Шифрование конфиденциальной информации |

+ |

+ |

+ |

||||||

|

3.2. Шифрование информации, принадлежащей различным субъектам доступа (группа субъектов) на различных ключах |

+ |

||||||||

|

3.3. Использование аттестованных (сертифицированных) криптографических средств |

+ |

+ |

+ |

||||||

|

4. Подсистема обеспечения целостности |

|||||||||

|

4.1. Обеспечение целостности программных средств и обрабатываемой информации |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

|

4.2. Физическая охрана вычислительной техники и носителей информации |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

|

4.3. Наличие администратора (службы) защиты информации в АС |

+ |

+ |

+ |

+ |

|||||

|

4.4. Периодическое тестирование СЗИ НСД |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

|

4.5. Наличие средств восстановления СЗИ НСД |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

|

4.6. Использование сертифицированных средств защиты |

+ |

+ |

+ |

+ |

+ |

Руководящий документ [6] для различных классов СВТ устанавливает требования к показателям защищенности, приведенным в табл. 1.2.

Таблица 1.2

Требования к показателям защищенности СВТ от НСД

|

Наименование показателя |

Класс защищенности |

|||||

|

6 |

5 |

4 |

3 |

2 |

1 |

|

|

Дискреционный принцип контроля доступа |

+ |

+ |

+ |

= |

+ |

= |

|

Мандатный принцип контроля доступа |

– |

– |

+ |

= |

= |

= |

|

Очистка памяти |

– |

+ |

+ |

+ |

= |

= |

|

Изоляция модулей |

– |

– |

+ |

= |

+ |

= |

|

Маркировка документов |

– |

– |

+ |

= |

= |

= |

|

Защита ввода и вывода на отчуждаемый физический носитель информации |

– |

– |

+ |

= |

= |

= |

|

Сопоставление пользователя с устройством |

– |

– |

+ |

= |

= |

= |

|

Идентификация и аутентификация |

+ |

= |

+ |

= |

= |

= |

|

Гарантии проектирования |

– |

+ |

+ |

+ |

+ |

+ |

Окончание табл. 1.2

|

Наименование показателя |

Класс защищенности |

|||||

|

6 |

5 |

4 |

3 |

2 |

1 |

|

|

Регистрация |

– |

+ |

+ |

+ |

= |

= |

|

Взаимодействие пользователя с комплексом средств защиты (КСЗ) |

– |

– |

– |

+ |

= |

= |

|

Надежное восстановление |

– |

– |

– |

+ |

= |

= |

|

Целостность КСЗ |

– |

+ |

+ |

+ |

= |

= |

|

Контроль модификации |

– |

– |

– |

– |

+ |

= |

|

Контроль дистрибуции |

– |

– |

– |

– |

+ |

= |

|

Гарантии архитектуры |

– |

– |

– |

– |

– |

+ |

|

Тестирование |

+ |

+ |

+ |

+ |

+ |

+ |

|

Руководство для пользователя |

+ |

= |

= |

= |

= |

= |

|

Руководство по КСЗ |

+ |

+ |

= |

+ |

+ |

= |

|

Тестовая документация |

+ |

+ |

+ |

+ |

+ |

= |

|

Конструкторская (проектная) |

+ |

+ |

+ |

+ |

+ |

+ |

« – » — нет требований к данному классу;

« + » — новые или дополнительные требования;

« = » — требования совпадают с требованиями к СВТ предыдущего класса.

Наборы требований к показателям защищенности, приведенные в табл. 1.1 и табл. 1.2, являются минимально необходимыми для соответствующих классов АС и СВТ. По мнению авторов, вполне достаточным для многих конкретных ситуаций является приведенный ниже набор требований к защите компьютерной системы:

-

Только зарегистрированные в АС пользователи и только в разрешенное для каждого из них время могут включить компьютер (загрузить операционную систему);

-

Без регистрации никто не должен получать доступ к конфиденциальной информации и информации, хранящейся на защищаемых носителях;

-

Пользователь, обрабатывающий конфиденциальные данные, должен иметь возможность удостовериться в «чистоте» («легитимности») компьютерной системы, а именно в неизменности системного и прикладного программного обеспечения, пользовательских данных, в отсутствии вредоносных программ;

-

Пользователи должны получать доступ только к той информации и с теми возможностями по ее обработке, которые соответствуют их функциональным обязанностям;

-

Пользователям при обработке защищаемой информации разрешается применение только тех программных средств, которые необходимы им для выполнения своих функциональных обязанностей;

-

Для хранения конфиденциальных данных должны использоваться только учтенные носители информации; возможность копирования информации на внешние или сетевые носители определяется уровнем конфиденциальности информации, уровнем допуска сотрудника и уровнем конфиденциальности носителя;

-

Конфиденциальная информация, обрабатываемая полномочным пользователем, в том числе ее фрагменты в виде «технологического мусора», без соответствующего разрешения не должна прямо или косвенно быть доступна иному субъекту;

-

В целях профилактики и расследования возможных инцидентов, а также в качестве сдерживающего фактора автоматически должна вестись регистрация в специальных электронных журналах наиболее важных событий, связанных с доступом пользователей к защищаемой информации и компьютерной системе в целом;

-

При печати документов на бумажные носители автоматически должен фиксироваться факт распечатки в специальном журнале и автоматически выводиться соответствующий штамп на сам документ;

-

В компьютерной системе должен быть администратор безопасности, который обязан воплощать в жизнь политику безопасности и, следовательно, имеет право устанавливать порядок доступа пользователей к АС и документам, разрешения (ограничения), пароли и т. д.;

Все перечисленные требования должны обеспечиваться средствами самой компьютерной системы автоматически. Каждый сотрудник предприятия должен быть вынужден гарантированно выполнять требования политики безопасности, а не только под воздействием силы приказов и распоряжений начальников. На предприятии должен быть организован такой режим функционирования АС, который просто не позволит пользователю работать с конфиденциальными данными в незащищенном режиме.

Перечисленные выше требования защиты АС от НСД вытекают из опыта, здравого смысла и давно существующего порядка работы с конфиденциальной информацией (на бумажных или электронных носителях). Этот набор требований далеко не полон, не противоречит официальным руководящим документам, однако он не затрагивает специальных вопросов проектирования комплекса защиты информации, параметров функциональности средств и механизмов защиты, разработки необходимой документации, тестирования СЗИ, контроля защищенности АС.

- Методы защиты информации

Как указывалось выше, система защиты компьютерной информации — это комплекс мер, а также соответствующих им мероприятий, сил, средств и методов. На страницах многочисленных изданий по компьютерной тематике можно детально познакомиться с основными мерами и методами защиты информации. В любой книге по информационной безопасности можно встретить примерно такой «джентльменский» набор:

-

ограничение физического доступа к АС,

-

идентификация и аутентификация пользователей,

-

ограничение доступа на вход в систему,

-

разграничение доступа,

-

регистрация событий (аудит),

-

криптографическая защита,

-

контроль целостности,

-

управление политикой безопасности,

-

уничтожение остаточной информации,

-

антивирусная защита,

-

резервирование данных,

-

сетевая защита,

-

защита от утечки и перехвата информации по техническим каналам.

Программно-аппаратные средства защиты информации, о которых идет речь в данном пособии, призваны реализовывать несколько мер и соответствующих им методов по противодействию злоумышленнику при возможности его физического доступа к компьютерам автоматизированной системы.

В данном разделе пособия мы приведем основные теоретические сведения лишь о тех методах защиты информации, которые противодействуют именно НСД и реализуются именно СЗИ. Такими методами являются: идентификация и аутентификация пользователей, ограничение доступа на вход в систему, разграничение доступа, регистрация событий (аудит), криптографическая защита, контроль целостности, управление политикой безопасности, уничтожение остаточной информации. Сведения о данных методах необходимы и достаточны для понимания практического материала, излагаемого во второй главе. Такие, безусловно, важные методы, как антивирусная защита или архивирование и резервирование данных не противодействуют несанкционированному доступу нарушителя к данным, реализуются с помощью автономных и самостоятельных аппаратно-программных средств и поэтому здесь и далее в пособии подробно рассматриваться не будут.

- Идентификация и аутентификация пользователей

Для гарантии того, чтобы только зарегистрированные в АС пользователи могли включить компьютер (загрузить операционную систему) и получить доступ к его ресурсам, каждый доступ к данным в защищенной АС осуществляется в три этапа: идентификация — аутентификация — авторизация.

Идентификация — присвоение субъектам и объектам доступа зарегистрированного имени, персонального идентификационного номера (PIN-кода), или идентификатора, а также сравнение (отождествление) предъявляемого идентификатора с перечнем присвоенных (имеющихся в АС) идентификаторов. Основываясь на идентификаторах, система защиты «понимает», кто из пользователей в данный момент работает на ПЭВМ или пытается включить компьютер (осуществить вход в систему). Аутентификация определяется как проверка принадлежности субъекту доступа предъявленного им идентификатора, либо как подтверждение подлинности субъекта. Во время выполнения этой процедуры АС убеждается, что пользователь, представившийся каким-либо легальным сотрудником, таковым и является. Авторизация — предоставление пользователю полномочий в соответствии с политикой безопасности, установленной в компьютерной системе.

Процедуры идентификации и аутентификации в защищенной системе осуществляются посредством специальных программных (программно-аппаратных) средств, встроенных в ОС или СЗИ. Процедура идентификации производится при включении компьютера и заключается в том, что сотрудник «представляется» компьютерной системе. При этом АС может предложить сотруднику выбрать свое имя из списка зарегистрированных пользователей или правильно ввести свой идентификатор. Далее пользователь должен убедить АС в том, что он действительно тот, кем представился. Аутентификация в защищенных АС может осуществляться несколькими методами:

-

парольная аутентификация (ввод специальной индивидуальной для каждого пользователя последовательности символов на клавиатуре);

-

на основе биометрических измерений (наиболее распространенными методами биометрической аутентификации пользователей в СЗИ являются чтение папиллярного рисунка и аутентификация на основе измерений геометрии ладони, реже встречаются голосовая верификация и считывание радужной оболочки или сетчатки глаз);

-

с использованием физических носителей аутентифицирующей информации.

Наиболее простым и дешевым способом аутентификации личности в АИС является ввод пароля (трудно представить себе компьютер без клавиатуры). Однако существование большого количества различных по механизму действия атак на систему парольной защиты делает ее уязвимой перед подготовленным злоумышленником. Биометрические методы в СЗИ пока не нашли широкого применения. Непрерывное снижение стоимости и миниатюризация, например, дактилоскопических считывателей, появление «мышек», клавиатур и внешних флеш-носителей со встроенными считывателями неминуемо приведет к разработке средств защиты с биометрической аутентификацией.

В настоящее время для повышения надежности аутентификации пользователей в СЗИ применяют внешние носители ключевой информации. В технической литературе производители этих устройств и разработчики систем безопасности на их основе пользуются различной терминологией. Можно встретить подходящие по контексту термины: электронный идентификатор, электронный ключ, внешний носитель ключевой или кодовой (аутентифицирующей) последовательности. Следует понимать, что это устройства внешней энергонезависимой памяти с различным аппаратным интерфейсом, работающие в режимах чтение или чтение/запись и предназначенные для хранения ключевой (для шифрования данных) либо аутентифицирующей информации. Наиболее распространенными устройствами являются электронные ключи «Touch Memory» на базе микросхем серии DS199Х фирмы Dallas Semiconductors. Другое их название — «iButton» или «Далласские таблетки» (устройства выпускаются в цилиндрическом корпусе диаметром 16 мм и толщиной 3 или 5 мм, Рис. 1 .1).

Рис. 1.1. Внешний вид электронного ключа iButton и считывателя информации

В СЗИ активно используются пластиковые карточки различных технологий (чаще всего с магнитной полосой или проксими-карты, Рис. 1 .2). Пластиковые карточки имеют стандартный размер 54х85,7х0,9 — 1,8 мм.

Рис. 1.2. Пластиковая карта с магнитной полосой

Удобными для применения в СЗИ являются электронные ключи eToken (Рис. 1 .3), выполненные на процессорной микросхеме семейства SLE66C Infineon, обеспечивающей высокий уровень безопасности. Они предназначены для безопасного хранения секретных данных, например, криптографических ключей. eToken выпускается в двух вариантах конструктивного оформления: в виде USB-ключа и в виде смарт-карты стандартного формата.

В большинстве программно-аппаратных средств защиты информации предусмотрена возможность осуществлять аутентификацию личности пользователя комбинированным способом, т. е. по нескольким методам одновременно. Комбинирование способов аутентификации снижает риск ошибок, в результате которых злоумышленник может войти в систему под именем легального пользователя.

Рис. 1.3. Электронные ключи eToken

- Ограничение доступа на вход в систему

Прежде всего, еще раз напомним, что ограничение доступа к ресурсам АС начинается с ограничения физического доступа сотрудников и «гостей» предприятия в помещение, в котором размещаются и функционируют элементы компьютерной системы. Этот рубеж защиты организуется путем установки средств инженерной укрепленности помещений, автономных устройств охранной сигнализации, телевизионных систем наблюдения, устройств защиты рабочего места и непосредственно ПЭВМ и к функционированию программных и аппаратных СЗИ отношения не имеет.

В практике защиты объектов информатизации под методом «ограничение доступа на вход в систему» имеют в виду целый комплекс мер, выполняемых в процессе загрузки операционной системы. Поэтому для описания процесса правильного и легального включения компьютера специалисты часто используют термин «доверенная загрузка ОС». Правильно организованная доверенная загрузка обеспечивает выполнение 1, 2 и отчасти третьего пунктов требований к системе защиты информации, сформулированных в п. 1.1. пособия.

Благодаря процедурам идентификации и аутентификации АС разрешает дальнейшую работу только зарегистрированным пользователям в именованном режиме. Однако для всецело доверенной загрузки этого не достаточно. Безопасный вход в компьютерную систему включает в себя также процедуру ограничения доступа по дате и времени, процедуру проверки целостности системного программного обеспечения и аппаратуры, а также защиту от загрузки ОС со съемных носителей и входа в АС в незащищенном режиме. Первая из этих мер помимо поддержания дисциплины (что необходимо на предприятии, где обрабатывается информация ограниченного доступа) обеспечивает дополнительную защиту от злоумышленников, пытающихся атаковать АС во внерабочее время.

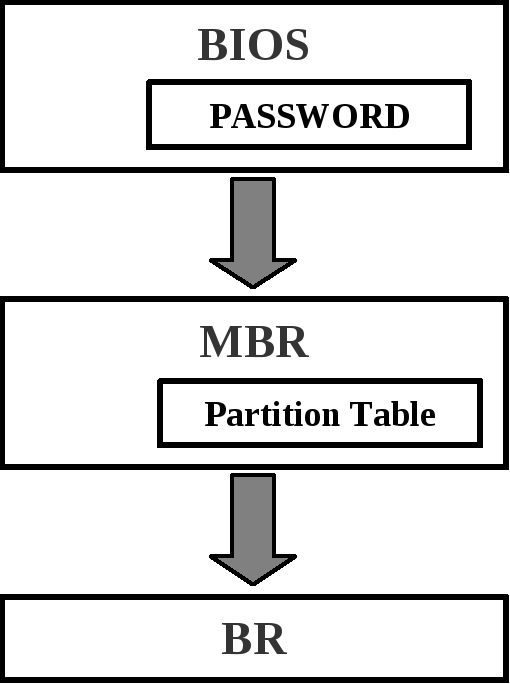

Одной из встроенных в программно-аппаратную среду самого компьютера процедур ограничения логического доступа является операция ввода пароля BIOS при включении ПЭВМ. Чтобы понять, какое место в комплексе защитных мер занимает парольная защита, рассмотрим процесс загрузки персонального компьютера без использования СЗИ (Рис. 1 .4).

Рис. 1.4. Процесс стандартной загрузки персонального компьютера

При включении питания управление ПЭВМ берет на себя программа, записанная в ПЗУ BIOS, которая проводит процедуру самотестирования компьютера (Power-On Self-Test, POST). После тестирования из ПЗУ BIOS в оперативную память ПЭВМ загружается содержимое первого сектора нулевого цилиндра нулевой стороны накопителя на жестком магнитном диске (НЖМД). В данном секторе НЖМД находится главная загрузочная запись (Master Boot Record — MBR), на которую передается управление компьютером. Программа первоначальной загрузки (Non-System Bootstrap — NSB — несистемный загрузчик) является первой частью MBR. NSB анализирует таблицу разделов жесткого диска (Partition Table), являющуюся второй частью MBR, и определяет по ней расположение (номера сектора, цилиндра и стороны) активного раздела, содержащего рабочую версию ОС. Определив активный (загрузочный) раздел НЖМД, программа NSB считывает его нулевой сектор (Boot Record — BR — загрузочную запись) и передает ей управление ПЭВМ. Алгоритм работы загрузочной записи зависит от операционной системы, но обычно состоит в запуске непосредственно операционной системы или программы — загрузчика ОС.

Парольная система BIOS имеет только два варианта паролей с категориями «пользователь» и «суперпользователь». Ввод парольной информации выполняется (если функция активирована в соответствующих настройках BIOS) до обращения к жесткому диску компьютера, т. е. до загрузки операционной системы. Это только один из эшелонов защиты АС, который способен разделить потенциальных пользователей на легальных (своих, знающих пароль пользователя) и нелегальных. Парольная система BIOS не обеспечивает идентификации конкретного пользователя.

Защита от входа в АС в незащищенном режиме является весьма серьезной мерой, обеспечивающей безопасность информации и противодействующей попыткам подготовленных нарушителей запустить компьютер в обход системы защиты. Целостность механизмов защиты может быть нарушена, если злоумышленник имеет возможность загрузить на компьютере какую-либо операционную систему с внешнего носителя либо установленную ОС в режиме защиты от сбоев. Опасность загрузки ОС в режиме защиты от сбоев заключается в том, что загружается лишь ограниченный перечень системных драйверов и приложений, в составе которых могут отсутствовать модули СЗИ. Конфиденциальные данные при неактивном СЗИ могут оказаться совершенно незащищенными, и злоумышленник может получить к ним неограниченный доступ.

Для противодействия подобной угрозе необходимо, во-первых, сделать недоступным для просмотра содержимое дисков при загрузке ОС с внешнего носителя. Данная задача может быть решена путем криптографического преобразования информации на жестком диске. Зашифрованным должно быть не только содержимое конфиденциальных файлов, но и содержимое исполняемых и иных файлов, а также служебные области машинных носителей.

Во-вторых, следует внести изменения в стандартный процесс загрузки компьютера, внедрив в него процедуры инициализации механизмов защиты еще до загрузки ОС. Запуск защитных механизмов СЗИ обычно выполняется по одному из следующих способов: с использованием собственного контроллера СЗИ либо путем модификации главной загрузочной записи.

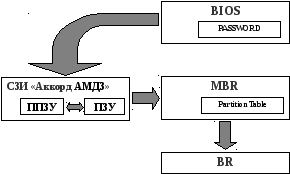

При реализации первого способа СЗИ должно быть программно-аппаратным комплексом и содержать собственный контроллер, который обычно устанавливается в слот ISA или PCI. В процессе выполнения процедуры POST после проверки основного оборудования BIOS компьютера начинает поиск внешних ПЗУ в диапазоне адресов от С800:0000 до Е000:0000 с шагом в 2Kb. Аппаратная часть СЗИ должна быть организована так, чтобы ее ПЗУ, содержащее процедуры идентификации и аутентификации пользователей, обнаруживалось компьютерной системой по одному из проверяемых системой адресов. При обнаружении внешнего ПЗУ POST BIOS передает управление программе, расположенной в найденном ПЗУ. Таким образом, защитные механизмы (процедуры идентификации и аутентификации, контроля целостности и т. п., записанные в ПЗУ контроллера СЗИ) начинают работать еще до загрузки ОС. И только после удачной отработки механизмов защиты средство защиты возвращает управление процедуре POST, либо непосредственно передает управление на MBR жесткого диска. Кроме ПЗУ, хранящего программы защитных механизмов, в составе СЗИ должны быть перепрограммируемые ПЗУ, в которые заносятся список зарегистрированных пользователей с образами аутентифицирующей их информации и временными рамками разрешения входа в АС. Одним из примеров подобной реализации доверенной загрузки является СЗИ НСД «Аккорд-АМДЗ» (Рис. 1 .5).

Рис. 1.5. Процесс загрузки персонального компьютера с использованием контроллера СЗИ

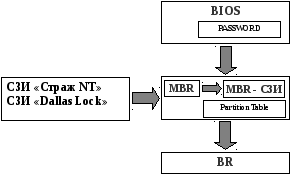

Второй способ запуска защитных механизмов применяется в программных СЗИ, примерами которых являются «Страж NT» и «Dallas Lock», которые не имеют собственных аппаратных контроллеров. Задача надежного запуска защитных механизмов (до загрузки ОС) решается здесь путем модификации главной загрузочной записи в процессе установки системы защиты. Обычно модификации подвергается только первая часть MBR — программа первоначальной загрузки. В процессе инициализации СЗИ программа первоначальной загрузки меняется на собственную программу средства защиты, задачей которой является передача управления на программный код, реализующий запуск и отработку защитных механизмов доверенной загрузки. После удачного выполнения всех предусмотренных СЗИ процедур управление ПЭВМ передается либо на штатную программу первоначальной загрузки ОС, которая при установке средства защиты копируется в некоторый сектор нулевой дорожки НЖМД, либо напрямую на загрузочную запись активного раздела жесткого диска

(Рис. 1 .6).

В теории и практике обеспечения безопасности АС хорошо известен такой способ преодоления злоумышленником системы защиты, как подбор пароля. Он заключается в переборе всех возможных вариантов паролей («лобовая атака») или наиболее вероятных комбинаций (оптимизированный перебор). Для того чтобы исключить возможность осуществления штурма парольной системы защиты в СЗИ предусматривается режим блокировки компьютера после нескольких (обычно трех — пяти) неудачных попыток ввода пароля. Выход АС из этого режима возможен только после выключения питания (полной перезагрузки системы). Режим блокировки может быть запущен при обнаружении системой защиты любых нештатных действий пользователя как во время доверенной загрузки (например, если код, записанный в предъявляемую карту памяти, не соответствует введенным идентификатору и/или паролю), так и во время последующей работы (например, при попытке обратиться к запрещенным для доступа портам, устройствам ввода-вывода). Естественно, все попытки неудачного входа в систему, приведшие к блокированию компьютера, должны быть зафиксированы в специальном журнале.

Рис. 1.6. Процесс загрузки персонального компьютера с использованием модификации MBR

Следует отметить, что при отсутствии в функциональном наборе СЗИ процедуры шифрования защищаемых данных, необходимо обеспечить надежную защиту самого компьютера от непосредственного физического доступа. Действительно, если злоумышленнику удастся извлечь контроллер СЗИ из слота ПЭВМ, процесс загрузки ОС перестанет носить защищенный характер, и будет осуществляться стандартно. При наличии физического доступа к элементам АС подготовленный злоумышленник может просто украсть жесткий диск и попытаться добыть интересующую его информацию путем анализа НЖМД с помощью различных низкоуровневых редакторов. Запрет входа в систему в обход механизмов защиты является необходимой составляющей частью процесса доверенной загрузки и обеспечивает выполнение 1, 2 и 3 пунктов требований к системе защиты информации.

Библиографический список

-

Безопасность информационных технологий. Критерии оценки безопасности информационных технологий [Текст] : РД: утв. Гостехкомиссией России. – М., 2002.

-

ГОСТ Р 51275–99. Защита информации. Объект информатизации. Факторы, воздействующие на информацию [Текст]. – Введ. 2000–01–01 – М.: Изд-во стандартов, 1999. – 8 с.

-

ГОСТ Р 50922–96. Защита информации. Основные термины и определения [Текст]. М.: Изд-во стандартов, 1996.

-

ГОСТ Р 51624–2000. [Текст]. М.: Изд-во стандартов, 2000.

-

Автоматизированные системы. Защита от НСД к информации. Классификация автоматизированных систем и требования по защите информации [Текст] : РД : утв. Гостехкомиссией России. – М.: Изд-во стандартов, 1992.

-

Средства вычислительной техники. Защита от НСД к информации. Показатели защищенности от НСД к информации [Текст] : РД : утв. Гостехкомиссией России. – М.: Изд-во стандартов, 1992.

-

Защита от несанкционированного доступа к информации. Термины и определения [Текст] : РД : утв. Гостехкомиссией России. – М.: Изд-во стандартов, 1992.

-

ГОСТ Р 15408–02. Критерии оценки безопасности информационных технологий [Текст]. – Введ. 2004–01–01 – М.: Изд-во стандартов, 2002.

-

ISO/IEC 17799:2000. Информационные технологии. Свод правил по управлению защитой информации. Международный стандарт [Текст] / ISO/IEC, 2000.

-

Зегжда Д. П. Как построить защищенную информационную систему. Технология создания безопасных систем [Текст] / Д. П. Зегжда, А. М. Ивашко ; под научн. ред. П. Д. Зегжды, В. В. Платонова. – СПб.: Мир и Семья-95, Интерлайн, 1998. – 256 с. : ил. ; 20 см. – 500 экз.

-

Девянин П. Н. Теоретические основы компьютерной безопасности [Текст]: учеб. пособие для вузов / П. Н. Девянин, О. О. Михальский, Д. И. Правиков, А. Ю. Щербаков. – М.: Радио и связь, 2000. – 192 с. : ил. ; 21 см.

-

Ресурсы Microsoft Windows NT Workstation 4.0 [Текст] : [пер. с англ.] / Корпорация Майкорософт. – СПб. : BHV – Санкт-Петербург, 1998. – 800 с. : ил. ; 28 см. + 1 электрон. опт. диск. – Перевод изд.: Microsoft Windows NT Workstation 4.0 Resource Kit / Microsoft Corporation, 1996.

-

Проскурин В. Г. Программно-аппаратные средства обеспечения информационной безопасности. Защита в операционных системах [Текст]: учеб. пособие для вузов / В. Г. Проскурин, С. В. Крутов, И. В. Мацкевич. – М.: Радио и связь, 2000. – 168 с. : ил.

-

Гайдамакин Н. А. Автоматизированные системы, базы и банки данных. Вводный курс [Текст]: учеб. пособие / Н. А. Гайдамакин. – М.: Гелиос АРВ, 2002. – 368 с. : ил.

-

Гайдамакин Н. А. Разграничение доступа к информации в компьютерных системах [Текст] / Н. А. Гайдамакин. – Екатеринбург: Изд-во Урал. Ун-та, 2003. – 328 с. : ил.

-

Хорев П. Б. Методы и средства защиты информации в компьютерных системах [Текст]: учеб. пособие для вузов / П. Б. Хорев. – М.: Академия, 2005. – 256 с. : ил.

-

Щеглов А. Ю. Защита компьютерной информации от несанкционированного доступа [Текст] / А. Ю. Щеглов ; под ред. М. В. Финкова. – СПб: Наука и Техника, 2004. – 384 с. : ил.

-

Система защиты информации от несанкционированного доступа «СТРАЖ NT». Версия 2.0. Описание применения. УИМ.00025-01 31 [Электронный ресурс]. – 53 с. : ил.

-

Система защиты информации от несанкционированного доступа «Dallas Lock 7.0». Руководство по эксплуатации [Электронный ресурс]. – 88 с. : ил.

-

Система защиты информации «Secret Net 2000. Автономный вариант для Windows 2000». Руководство по администрированию [Электронный ресурс]. – 142 с. : ил.

-

Программно-аппаратный комплекс средств защиты информации от несанкционированного доступа «АККОРД-NT/2000» (версия 2.0). Описание применения [Электронный ресурс]. – 30 с. : ил.

-

Система защиты конфиденциальной информации StrongDiskPro. Версия 2.8.5. Руководство пользователя [Электронный ресурс]. – 31 с. : ил.

-

Система защиты конфиденциальной информации Secret Disk. Версия 2.0. Руководство пользователя [Электронный ресурс]. – 116 с. : ил.

-

Петров А. А. Компьютерная безопасность. Криптографические методы защиты [Текст] / А. А. Петров – М.: ДМК, 2000. – 448 c. : ил.

-

Молдовян А.А. Криптография [Текст] / А. А. Молдовян, Н. А. Молдовян, Б. Я. Советов. СПб.: Лань, 2000. – 224 с. : ил.

-

Алферов А. П. Основы криптографии [Текст]: учеб. пособие / А. П. Алферов, А. Ю. Зубов, А. С. Кузьмин, А. В. Черемушкин. – М.: Гелиос АРВ, 2001. – 480 с. : ил.

-

Брассар Ж. Современная криптология. Руководство [Текст] : [пер. с англ.] / Ж. Брассар. – М.: ПОЛИМЕД, 1999. – 176 с. : ил.

-

Разработка политики безопасности организации в свете новейшей нормативной базы / А. С. Марков, С. В. Миронов, В. Л. Цирлов // Защита информации. Конфидент. – 2004. – № 2 – С. 20–28.

-

Синадский Н. И. Угрозы безопасности компьютерной информации [Текст]: учеб. пособие / Н. И. Синадский, О. Н. Соболев – Екатеринбург: Изд-во Урал. ун-та, 2000. – 85 с. : ил.

17