В

настоящее время начинают широко

внедряться цифровые каналы с пропускной

способностью 150,52 и 622,08 Мбит/с. Эти каналы

используются как для соединения локальных

сетей, так и непосредственно для

построения скоростных LAN. 150 Мбит/с и

могут обеспечить любые современные

телекоммуникационные услуги, кроме

телевидения высокого разрешения.

Предусмотрен стандарт и на скорость

передачи 2,48832 Гбит/c. Так как время

доставки для многих видов сетевых услуг

реального времени является крайне

важной характеристикой, АТМ находит

широкое применение при передаче данных,

в телефонии, кабельном телевидении и

других областях. Следует учитывать, что

оцифрованный видеосигнал качества VHS

требует 100 Мбит/с при отсутствии сжатия

и 1,5…6 Мбит/c – при использовании сжатия.

Файл изображения 1000х1000 пикселей при 24

битах, характеризующих цвет, занимает

3 Мбайта. ATM справится с передачей такого

кадра с учетом накладных расходов

(заголовок) за время порядка 0,2 с. При

использовании сжатия можно получить

заметно большее быстродействие. Поэтому

технология АТМ может быть использована

центрами документальной электросвязи

для оказания услуг не только передачи

данных, но и услуги видеоконференций.

Это

не значит, что доступны лишь указанные

скорости, так как интерфейсы позволяют

мультиплексировать большое число

каналов с самыми разными скоростями

обмена. Но мультиплексирование на таких

частотах представляет собой значительную

проблему. Определенные трудности

представляет то обстоятельство, что в

ATM трудно реализовать обмен без

установления соединения (аналог UTP

в Интернет). Протокол ATM является

широкополосной версией ISDN и работает

на скорости 150,52 Мбит/с с пакетом

фиксированной длины и минимальным

заголовком. Слово “асинхронный” в

названии означает, что тактовые генераторы

передатчика и приемника не синхронированы,

а сами ячейки передаются и мультиплексируются

по запросам. При мульти-плексировании

используется статистическая технология.

Асинхронная передача не предполагает

упорядочивания ячеек по каналам при

пересылке. ATM поддерживает коммутацию

каналов и пакетную коммутацию.

Каждый

пакет ATM имеет 53 байта (в англоязычной

документации пакеты ATM носят название

cell (ячейка), этот термин введен, чтобы

отличить пакеты ATM от пакетов низкоскоростных

каналов), из них 48 байт несут полезную

информацию (что для случая передачи

звука соответствует 6 мс). Для выделения

пакета из потока используются такие

же, как в ISDN, разделительные байты (0x7E).

Заголовок пакета содержит лишь 5 байт

и предназначен главным образом для

того, чтобы определить, принадлежит ли

данный пакет определенному виртуальному

каналу. Отсутствие контроля ошибок и

повторной передачи на физическом уровне

приводит к эффекту размножения ошибок.

Если происходит ошибка в поле

“идентификатора виртуального пути”

или “виртуального канала”, то коммутатор

может отправить ячейку другому получателю.

Таким образом, один получатель не получит

ячейку, а другой получит то, что ему не

предназначалось.

Виртуальный

канал в ATM формируется так же, как и в

ISDN. Формально эта процедура не является

частью ATM-протокола. Сначала здесь

формируется сигнальная схема, для этого

посылается запрос с VPI = 0 и VCI = 5. Если

процедура завершилась успешно, можно

начинать формирование виртуального

канала. При создании канала используются

шесть служебных сообщений:

-

Setup

– установление и формирование канала;

-

Call

Proceeding – осуществление запроса в процессе

исполнения;

-

Connect

– соединение выполнено;

-

Connect

ACK – подтверждение получения соединения;

-

Release

– сообщение о разъединении; -

Release

complete

– сообщение о выполненном разъединении.

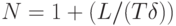

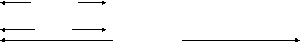

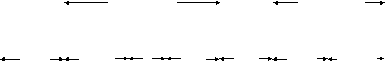

Схема

обмена служебными сообщениями при

установлении и разрыве виртуального

соединения показана на рис. 3.37.

Рисунок 3.37 – Обмен сообщениями при

установлении и разрыве

виртуального соединения пользовательских

терминалов

Предполагается,

что между ЭВМ-инициализатором и

ЭВМ-адресатом находятся два ATM-переключателя

(Switch

1, 2). Каждый из узлов по пути к месту

назначения при получении запроса Setup

откликается, посылая сообщение Call

Proceeding.

Адрес места назначения указывается в

сообщении Setup. В ATM используются три вида

адресов. Первый имеет 20 байт и структуру

OSI-адреса. Первый байт указывает на вид

адреса (один из трех). Байты 2 и 3 указывают

на принадлежность стране, а байт 4 задает

формат последующей части кода адреса,

которая содержит 3 байта кода администрации

(Authority), 2 байта домена, 2 байта области и

6 байтов собственно адреса. Во втором

формате байты 2 и 3 выделены для

международных организаций, а не стран.

Остальная часть адреса имеет тот же

формат, что и в варианте 1. Третий формат

является старой формой (CCITT E.164) 15-значного

десятичного телефонного номера, как

и для ISDN.

В ATM нет специфицированного алгоритма

маршрутизации. Для выбора маршрута (от

коммутатора к коммутатору) используется

поле VCP. VCI используется лишь на последнем

шаге, когда ячейка посылается от

переключателя к ЭВМ. Такой подход

упрощает маршрутизацию отдельных

ячеек, так как при этом анализируются

12-битовые, а не 28-битовые коды. В каждом

коммутаторе (переключателе) формируются

специальные таблицы, которые решают

проблему переадресации ячеек.

Следует

обратить внимание на то, что виртуальный

канал (Circuit)

и виртуальный проход (Path) в данном

контексте не тождественны. Виртуальный

проход (маршрут) может содержать несколько

виртуальных каналов. Виртуальные каналы

всегда являются полностью дуплексными.

Сети ATM допускают создание мультикастинговых

каналов. Такой канал имеет одного

отправителя и много получателей. Первый

канал формируется обычным путем,

последующие участники сессии подключаются

позднее путем посылки сообщения Add

Party.

За простоту построения ячеек приходится

платить тем, что управляющая информация

передается в общем информационном

потоке. Высокая скорость передачи данных

требует применения аппаратно реализованных

маршрутных таблиц на каждом переключателе

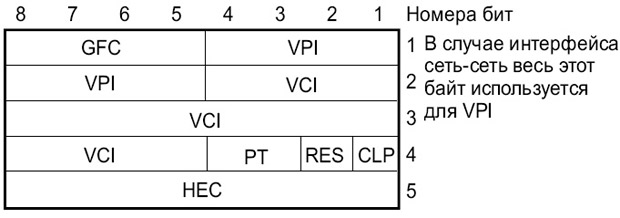

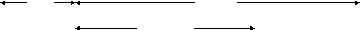

пакетов. На риc. 3.38 представлен формат

заголовка пакета ATM.

|

8 7 |

|||

|

GFC |

VPI |

1 В случае сеть–сеть 2 используется 3 4 |

|

|

VPI |

VCI |

||

|

VCI |

|||

|

VCI |

PT |

RES |

CLP |

|

HEC |

5 |

Рисунок

3.38 – Формат заголовка ATM-пакета

(сетевой

интерфейс пользователя – UNI)

Заголовок

обеспечивает два механизма маршрутизации

пакетов:

-

VPI

(Virtual Path Identifier – виртуальный идентификатор

маршрута), обеспечивает соединение

точка–точка, но маршрут не является

фиксированным и задается непосредственно

перед началом пересылки с использованием

сигнальных сообщений. Слово “виртуальный”

означает, что пакеты передаются от узла

к узлу в соответствии с VPI; -

VCI

(Virtual Call Identifier – виртуальный идентификатор

запроса) запросы осуществляются в

соответствии с виртуальным

маршрутом, заданным VPI;

-

GFC

(Generic Flow Control) (4 бита, как и в описании

пакетов ISDN) – общее управление потоком; -

VPI

(Virtual Path

Identifier) (8 бит, служит для целей маршрутизации)

– идентификатор виртуального пути; -

VCI

(Virtual Call Identifier) (16 бит, служит для целей

маршрутизации) – идентификатор

виртуального канала; -

PT

(Payload Type)

(2 бита, тип данных; это поле может

занимать и зарезервированное субполе

RES); -

RES

– зарезервированный бит; -

CLP

(Cell Loss Priority – уровень приоритета при

потере пакета) указывает на то, какой

приоритет имеет пакет (cell) и будет ли

он отброшен в случае перегрузки канала; -

HEC

– (Header Error Control) (8 бит, поле контроля

ошибок).

Два

субполя – VPI

и VCI

– вместе образуют поле маршрута, которое

занимает 24 бита. Для интерфейса типа

сеть–сеть (NNI) используется ячейка с

несколько иным форматом заголовка. Там

весь первый октет выделен для VPI, а поле

GFC отсутствует. Ряд значений VCI и VPI

зафиксированы и приведены в табл. 3.17.

Таблица

3.17 –

Фиксированные значения VCI и VPI

|

VCI |

VPI |

Назначение |

|

0 |

только |

Неопределенная |

|

1 |

все |

Метауправление |

|

3 |

все |

Сетевое |

|

4 |

все |

VP-управление |

|

5 |

все |

Управление |

|

6 |

все |

Ячейка |

|

16 |

только |

UNI |

OAM – эксплуатация

и техническое обслуживание. ATM обеспечивает

любые услуги в сети, например:

-

передача

голоса на скоростях 64 кбит/с. Один

ATM-пакет соответствует 6 мс;

-

передача

музыки с использованием схемы кодирования

MUSICAM;

-

для

случая изображения передается только

переменная часть картинки, тогда ATM

идеально подходит для решения такого

рода задач.

Некоторые

значения поля PT

также зафиксированы и представлены в

табл. 3.18.

Таблица

3.18 – Заданные

значения поля PT (Payload

Type Identifier)

|

PT |

Назначение |

|

000 |

Пользовательские |

|

001 |

Пользовательские |

|

010 |

Пользовательские |

|

011 |

Пользовательские |

|

100 |

Ячейка |

|

101 |

Соединение |

|

110 |

Управление |

|

111 |

Зарезервировано |

Задачи

управления решаются менее экономно,

но, тем не менее, достаточно эффективно

(предусмотрено несколько приоритетов

для управления потоками данных). В ATM

предусмотрено несколько категорий

услуг, которые отображены в табл. 3.19.

Таблица

3.19 – Типы

категорий ATM-услуг

|

Класс |

Описание |

Пример |

|

CBR |

Постоянная |

Канал |

|

RT-VBR |

Переменная |

Видеоконференции |

|

NRT-VBR |

Переменная |

Мультимедиа |

|

ABR |

Доступная |

Просмотр |

|

UBR |

Неспецифицированная скорость |

Пересылка |

CBR

не предусматривает контроля ошибок,

управления трафиком или какой-либо

другой обработки. Класс CBR пригоден для

работы с мультимедиа реального времени.

Класс

VBR содержит в себе два подкласса –

обычный и для реального времени. ATM в

процессе доставки не вносит никакого

разброса ячеек по времени. Случаи потери

ячеек игнорируются.

Класс

ABR предназначен для работы в условиях

мгновенных вариаций трафика. Система

гарантирует некоторую пропускную

способность, но в течение короткого

времени может выдержать и большую

нагрузку. Этот класс предусматривает

наличие обратной связи между приемником

и отправителем, которая позволяет

понизить загрузку канала, если это

необходимо. Этот класс полностью отвечает

системам передачи данных с решающей

обратной связью.

Класс

UBR хорошо пригоден для посылки IP-пакетов

(нет гарантии доставки и в случае

перегрузки неизбежны потери).

ATM

использует исключительно модель с

установлением соединения (здесь нет

аналогий с UDP-протоколом). Это создает

определенные трудности для управления

трафиком с целью обеспечения требуемого

качества обслуживания (QoS). Для решения

этой задачи используется алгоритм GCRA

(Generic

Rate

Algoritm). Работа этого алгоритма

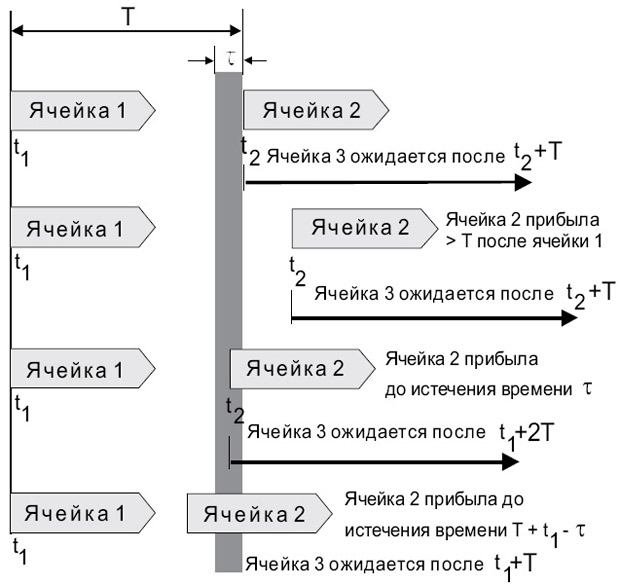

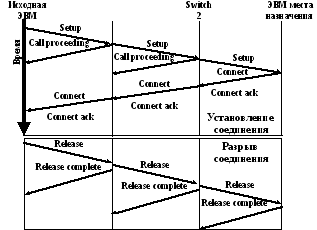

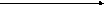

проиллюстрирована на рис. 3.39.

GCRA

имеет два параметра. Один из них

характеризует максимально допустимую

скорость передачи (PCR – Peak Cell Rate; T=1/PCR –

минимальное расстояние между ячейками),

другой – допустимую вариацию значения

скорости передачи (CDVT=L). Если клиент не

собирается посылать более 100 000 ячеек в

секунду, то Т = 10 мкс. На рис. 3.39 представлены

разные варианты следования ячеек. Если

ячейка приходит раньше чем T – τ,

она считается неподтверждаемой и может

быть отброшена. Ячейка может быть

сохранена, но при этом должен быть

установлен бит CLP = 1. Применение бита

CLP может быть разным для разных категорий

услуг (см. табл. 3.19).

Рисунок

3.39 – Иллюстрация работы алгоритма GCRA

Можно

вычислить число подтверждаемых ячеек

N, которые могут быть переданы при пиковом

потоке ячеек PCR = 1/t. Пусть время

ячейки в пути равно τ.

Тогда N = 1 + (l/(T–τ)).

Если полученное число оказалось нецелым,

оно должно быть округлено до ближайшего

меньшего целого. Трудно устранимой

проблемой для ATM

является предотвращение перегрузки на

промежуточных коммутаторах-переключателях.

Коммутаторы могут иметь 100 внешних

каналов, а загрузка может достигать 350

000 ячеек/с. Здесь можно рассматривать

две задачи: подавление долговременных

перегрузок: когда поток ячеек превосходит

имеющиеся возможности их обработки и

кратковременные пиковые загрузки. Эти

проблемы решаются различными способами:

административный контроль, резервирование

ресурсов и управление перегрузкой,

привязанное к уровню трафика.

В

низкоскоростных сетях с относительно

медленно меняющейся или постоянной

загрузкой администратор вмешивается

лишь при возникновении критической

ситуации и предпринимает меры для

понижения скорости передачи. Очень

часто такой подход не слишком эффективен,

так как за время доставки управляющих

команд приходят многие тысячи ячеек.

Кроме того, многие источники ячеек в

ATM работают с фиксированной скоростью

передачи (например, видеоконференция).

Требование понизить скорость передачи

здесь достаточно бессмысленно. По этой

причине в АТМ разумнее предотвращать

перегрузку. Но для трафика типа CBR, VBR и

UBR не существует никакого динамического

управления перегрузкой и административное

управление является единственной

возможностью. Когда ЭВМ желает установить

новый виртуальный канал, она должна

охарактеризовать ожидаемый трафик.

Сеть анализирует возможность обработки

дополнительного трафика с учетом

различных маршрутов. Если реализовать

дополнительный трафик нельзя, запрос

аннулируется. В отсутствие административного

контроля несколько пользователей, для

которых необходимы широкополосные

каналы, могут блокировать работу массы

клиентов сети, для которых достаточно

узкополосных каналов связи, например,

читающих свою почту. Резервирование

ресурсов по своей сути близко

административному контролю и выполняется

на фазе формирования виртуального

канала. Резервирование производится

вдоль всего маршрута (во всех коммутаторах)

в ходе реализации процедуры Setup.

Параметрами резервирования могут быть

пиковое значение полосы пропускания

и/или средняя загрузка.

Для

типов сервиса CBR и VBR отправитель даже

в случае перегрузки не может понизить

уровень загрузки трафика. В случае UBR

потери не играют никакой роли. Но сервис

ABR допускает регулирование трафика.

Более того, такое управление здесь

весьма эффективно. Существует несколько

механизмов реализации такого управления.

Предлагается, чтобы отправитель, желающий

послать блок данных, сначала посылал

специальную ячейку, резервирующую

требуемую полосу пропускания. После

получения подтверждения блок данных

начинает пересылаться. Преимуществом

данного способа следует считать то, что

в этом случае перегрузки вообще не

возникает. Но данное решение не

используется из-за больших задержек

(решение ATM-форума).

Другой

способ сопряжен с посылкой коммутаторами

специальных ячеек отправителю в случае

возникновения условий перегрузки. При

получении такой ячейки отправитель

должен понизить скорость передачи

вдвое. Предложены различные алгоритмы

последующего восстановления скорости

передачи. Но и эта схема отвергнута

ATM-форумом

из-за того, что сигнальные ячейки могут

быть потеряны при перегрузке. Действительно,

данный алгоритм не всегда можно признать

разумным. Например, в случае, когда

коммутатор имеет 10 каналов с трафиком

по 50 Мбит/с и один канал с потоком в 100

кбит/c, глупо требовать понижения уровня

загрузки трафика в этом канале из-за

перегрузки.

Третье

предложение использует тот факт, что

граница пакета помечается битом в

последней ячейке. Коммутатор просматривает

входящий поток и ищет конец пакета,

после чего выбрасывает все ячейки,

относящиеся к следующему пакету. Этот

пакет будет переслан позднее, а

выбрасывание M ячеек случайным образом

может вынудить повторение передачи M

пакетов, что значительно хуже. Данный

вариант подавления перегрузки был также

не принят, так как выброшенный пакет

совсем необязательно послан источником,

вызвавшим перегрузку. Но этот способ

может быть использован отдельными

производителями коммутаторов. Однако

был принят другой метод.

После каждых М

информационных ячеек каждый отправитель

посылает специальную RM-ячейку

(Resource Management). Эта

ячейка движется по тому же маршруту,

что и информационные, но RM-ячейка

обрабатывается всеми коммутаторами

вдоль пути. Когда она достигает места

назначения, ее содержимое просматривается

и корректируется, после чего ячейка

посылается назад отправителю. При этом

появляются два дополнительных механизма

управления перегрузкой. Во-первых,

RM-ячейки могут посылаться не только

первичным отправителем, но и перегруженными

коммутаторами в направлении перегрузившего

их отправителя. Во-вторых, перегруженные

коммутаторы могут устанавливать

средний PTI-бит в информационных ячейках,

движущихся от первоисточника к адресату.

Но даже выбранный метод подавления

перегрузки неидеален, так как также

уязвим из-за потерь управляющих ячеек.

Управление

перегрузкой для услуг типа ABR

базируется на том, что каждый отправитель

имеет текущую скорость передачи (ACR –

Actual Cell

Rate),

которая лежит между MCR (Minimum Cell Rate) и PCR

(Peak Cell Rate). Когда происходит перегрузка,

ACR уменьшается, но не ниже MCR. При

исчезновении перегрузки ACR

увеличивается, но не выше PCR. Каждая

RM-ячейка содержит значение загрузки,

которую намеревается реализовать

отправитель. Это значение называется

ER (Explicit Rate).

По пути к месту назначения эта величина

может быть уменьшена попутными

коммутаторами. Ни один из коммутаторов

не может увеличивать ER. Модификация ER

может производиться по пути как туда,

так и обратно. При получении RM-ячейки

отправитель может скорректировать

значение ACR, если это необходимо.

С

точки зрения построения интерфейса и

точек доступа (T, S и R), сеть ATM сходна с

ISDN. Для физического уровня предусмотрены

две скорости обмена – 155,52 и 622,08 Мбит/с.

Эти скорости соответствуют уровням

иерархии SDH STM-1 и 4STM-1.

При номинальной скорости 155,52 Мбит/с

пользователю доступна реально скорость

обмена 135 Мбит/c, это связано с издержками

на заголовки и управление. Для ATM

используются коаксиальные кабели,

скрученные пары (< 100 м для обоих

вариантов) и оптоволоконные кабели

(~ 2 км). Для канала связи рассматриваются

два кода CMI (Coded

Mark Inversion)

и импульс той же длительности. Двоичная

1 представляется в виде отрицательного

скремблера типа установка–сброс

(Set–Reset). В CMI двоичный 0 передается как

отрицательный импульс половинной длины,

за которым следует положительный, или

положительный импульс полной длины,

так, чтобы уровень менялся для

последовательно следующих единиц. Это

обеспечивает балансировку передающей

линии по постоянному напряжению, но

удваивает частоту переключения

практически вдвое. Метод скремблирования

не меняет частоту переключения, но его

эффективность зависит от передаваемой

информации. CMI предпочтительней для 155

Мбит/с. В настоящее время используются

две схемы передачи данных применительно

к ATM: базирующийся на потоке пакетов

(Cell Stream) и на SDH структурах. В первом

случае мы имеем непрерывный поток

53-байтовых пакетов, во втором – эти

пакеты уложены в STM-1 кадры. Управляющие

сообщения располагаются в заголовках

секции и пути кадра SDH. AAL (ATM Adaptation Layer)

служит для адаптации различных видов

сервиса к требованиям ATM-уровня. Каждый

вид услуг требует своего AAL-протокола.

Главной целью AAL является обеспечение

удобства при создании и исполнении

программ прикладного уровня. Для всех

AAL определены два субуровня:

-

SAR

(Segmentation And Reassemble), делит пакеты высокого

уровня, передает ATM

и наоборот (сборка сообщений из

сегментов); -

CS

(Convergent Sub-layer), зависит от вида услуг

(обработка случаев потери пакета,

компенсация задержек, мониторинга

ошибок и т. д.). Этот подуровень может,

в свою очередь, делиться на две секции:

CPCS (Сommon Part

Convergence Sublayer) – общая часть субуровня

конвергенции и SSCS (Service-Specific Convergence

Sublayer) – служебно-ориентированный

подуровень конвергенции (последний

может и отсутствовать).

AAL-протоколы

управляются значениями следующих

переменных:

-

скорость

обмена (постоянная или переменная);

-

режим

соединения (с установлением связи или

без);

-

cинхронизация

(требуется или нет синхронизация между

отправителем иполучателем).

В

настоящее время определены четыре

класса услуг, которые могут требовать

или не требовать синхронизации между

отправителем и получателем, осуществлять

обмен при постоянной или переменной

частоте передачи битов, с установлением

связи или без. Особенности этих видов

услуг для адаптивного уровня

систематизированы в табл. 3.20. Каждая из

услугимеет

свой AAL-протокол.

Таблица

3.20 –

Особенности видов услуг для адаптивного

уровня

|

Виды адаптивного |

Класс (AAL1) |

Класс (AAL2) |

Класс (AAL3/4 |

Класс D (AAL3/4 или 5) |

|

Синхронизация и |

Необходима |

Необходима |

Не |

Не |

|

Частота битов |

Постоянная |

Переменная |

Переменная |

Переменная |

|

Режим |

С |

С |

С |

Без |

Уровень адаптации

1-го уровня (AAL) выполняет для верхнего

уровня следующие услуги (передача аудио-

и видеоинформации по каналам DS-1 и DS-3;

постоянная скорость передачи):

-

синхронизацию

передатчика и приемника; -

передачу

данных с фиксированной скоростью; -

индикацию

потери и искажения данных, если эти

ошибки не устраняются на уровне

адаптации; -

передачу

от отправителя получателю информации

о структуре передаваемых данных.

Для

решения этих задач AAL первого уровня

должен устранять разброс задержек,

выявлять ячейки, доставленные не по

адресу, и потерянные ячейки, производить

сегментацию пакетов и последующее их

восстановление, выполнять мониторинг

ошибок в управляющей информации протокола

AAL-PCI (Protocol Control Information).

Характер обмена здесь строго ориентирован

на соединение. AAL-1 и использует субуровни

конвергенции и SAR. Субуровень конвергенции

обеспечивает постоянство скорости

передачи ячеек. AAL-1 конвергенции не

имеет какого-то специфического

протокольного заголовка. Этот субуровень

разбивает входные сообщения на 46- или

47-байтные блоки и передает их субуровню

SAR для пересылки.

Структура

протокольной части информационного

поля ячейки SAR-PDU

представлена на рис. 3.40. CSI позволяет

приемнику распознать уровень конвергенции.

Подуровень SAR получает значение SN

(порядковый номер) для каждого 47-байтного

блока данных от подуровня конвергенции.

Поле SNR (Sequence Number

Protection

– контрольная сумма) служит для

обнаружения и исправления ошибок в

заголовке, в качестве производящего

полинома используется G(x) = x3

+ x + 1. Один из битов SNP представляет

собой бит четности.

-

1 октет

CSI

SN

SNP

Протокольный

блок данных1

бит3

бита4

бита47

байт

Рисунок 3.40 –

Структура PDU подуровня SAR ATM 1-го типа

(AAL1):

CSI

(Convergence Sublayer Indicator) – индикатор

подуровня

конвергенции;

SN

(Sequence Number) – номер

по

порядку;

SNP (Sequence Number Protection) – защита

номера

последовательности

Если

CSI = 1, то после поля SNP следует однобайтовое

поле “указатель”, которое используется

для определения положения начала

следующего сообщения (значения 0-92;

старший бит поля указатель зарезервирован

на будущее). Поле “данные” в этом

варианте имеет длительность 64 байта.

Для сжатой аудио- и видеоинформации

скорость передачи может варьироваться

в широких пределах. Ведь многие схемы

предусматривают периодическую отправку

полного видеокадра. При последующей

передаче транспортируются лишь отличия

последовательных кадров. Уровень

адаптации 2-го типа предоставляет

вышестоящему уровню возможность

синхронизовать передатчик и приемник,

осуществлять обмен с изменяющейся

скоростью, оповещение об ошибках и

потерях ячеек. Структура ячейки AAL 2-го

типа показана на рис. 3.41 (субуровень

SAR). Из-за переменной скорости передачи

заполнение ячеек может быть неполным.

-

Заголовок

SN

IT

Протокольный

блок данных SARLI

CRC

48

байт

Рисунок 3.41 –

Структура PDU подуровня SAR ATM 2-го типа

(AAL2):

IT

(Information Type)

– тип данных, cлужит

для указания начала, продолжения или

окончания сообщения; LI (Length

Indicator)

– индикатор длины, указывает число

байт в поле данных; CRC – контрольная

сумма

Поля

SN и IT имеют общую длину 1 байт, поля же

LI и CRC вместе занимают 2 байта. Поле данных

(PDU) в такой ячейке имеет длину 45 байт.

Более детальной информации о длинах

полей стандарт не оговаривает. Уровень

адаптации 3/4-го типа предназначен для

передачи данных в режиме как с установлением

соединения, так и без него. Раньше службам

С и D были выделены разные типы уровня

адаптации, позднее они были объединены.

Определены два типа обмена: “сообщение”

и “поток”. В первом случае блок

данных передается в одном интерфейсном

блоке (IDU). Сервисные блоки данных могут

иметь переменную длину. В режиме “поток”

сервисный блок данных передается через

интерфейс уровня адаптации в одном или

нескольких IDU. В этом режиме может быть

реализована услуга “внутренний

контейнер”. Здесь допускается и

прерывание передачи, частично переданный

блок теряется. AAL3/4 допускает организацию

нескольких сессий одновременно (например,

несколько удаленных Login).

Структура протокольного блока данных

подуровня SAR 3/4-го типа представлена на

рис. 3.42. Длина поля данных (PDU) составляет

44 байта. Заметим, что AAL3/4 имеет два уровня

издержек – 8 байт добавляется для каждого

сообщения и 4 избыточных байта приходятся

на каждую ячейку, это достаточно много,

особенно для коротких сообщений.

При

вычислении CRC

используется образующий полином

G(x)

= х10+

x9

+ x5

+ x4

+ x

+1.

|

|

2 октета |

||||

|

ST |

SN |

MID |

Протокольный |

LI |

CRC |

|

2 бита |

4 бита |

10 бит |

6 бит |

10 бит |

|

|

48 |

Рисунок

3.42 – Структура PDU

подуровня SAR ATM 3/4-го типа

На

рис. 3.42 представлено: ST

(Segment

Type)

– тип сегмента; начало сообщения – 10

(BOM

– Beginning

Of

Message),

продолжение – 00 (COM

– Continuation

Of

Message),

завершение сообщения – 01 (EOM

– End

Of

Message),

односегментное сообщение – 11; SN

(Sequence

Number)

– номер по порядку; MID

(Multiplexing

Identifier)

– идентификатор мультиплексирования

для протокола 4-го уровня (позволяет

мультиплексировать до 1 024 пользователей

для одного соединения), поле служит для

определения того, к какой из активных

сессий принадлежит данная ячейка; L

– длина заполнения поля данных.

Подуровень

конвергенции AAL

содержит общую часть

подуровня

CPCS (common path convergence sublayer) и

служебную

часть

подуровня

SSCS (service specific convergence sublayer). CPCS

обеспечивает негарантированную доставку

кадров любой длины в пределах 1…65535

байт. Данные пользователя передаются

непосредственно на субуровень AAL. Формат

протокольного блока данных подуровня

конвергенции AAL 3/4-го типа показан

на рис. 3.43.

|

СPI |

Btag |

BASize |

ДанныеCPCS |

PAD |

AL |

Etag |

Длина |

|

1 |

1 |

2 |

1…65 |

1 |

1 |

2 |

|

|

|

Оконечная |

||||||

|

CPCS—PDU |

Рисунок

3.43 – Формат блока данных подуровня

конвергенцииAAL 3/4-го типа:

-

CPI

(Common

Part Indicator)

– однооктетный индикатор общей части,

используется при интерпретации

последующих полей;BTAG

(Beginning

Tag) – однооктетная метка начала, в

сочетании с ETAG определяет границы

протокольного блока данных (PDU);Basize

(Buffer

Allocation

Size)

– емкость буфера, сообщает получателю

максимальный размер буфера. Поле

занимает 2 байта;PAD

–заполнитель,

обеспечивает кратность поля данных

4 октетам;AL

(Alignment)

– выравнивание, заполняется нулями;ETAG

(End

Tag)

– метка конца (один октет);Длина

–задает

протяженность СPCS-PDU;CPCS

PDU

(Common

Part Convergence Sublayer – Protocol Data Unit) –протокольный

блок данных общей части подуровня

конвергенции

Тип

3/4 имеет существенную избыточность (4

байта из 48 на каждый SAR-PDU). По этой причине

был введен 5-й тип. Этот уровень

обеспечивает канал, ориентированный

на соединение, с переменной скоростью

обмена (VBR) в широковещательном режиме

при минимальном контроле ошибок (или

вовсе без него). IP-дейтаграммы передаются

через сети ATM через адаптационный уровень

5 (RFC-1577). Уровень AAL5 иногда называют SEAL

(Simple and Efficient Adaptation

Layer

– простой и эффективный адаптационный

уровень). AAL5 занимает в наборе протоколов

семейства ATM нишу протокола UDP

стека TCP/IP. Формат ячейки SAR-PDU 5-го типа

показан на рис. 3.44. Формат сообщения

AAL5 субуровня конвергенции показан

на рис. 3.45. Так как здесь для переноса

информации используется заголовок,

работа AAL не является независимой

от нижележащего. Однобайтовое поле,

расположенное между полями UU и “длина”,

зарезервировано для использования

уровня, что является нарушением

эталонной модели. Инкапсулироваться

в поля данных AAL5 могут блоки длиной

до 216

– 1 октетов (65 535 байт). Выполнение операций

здесь зависит от того, работает ли

система в режиме “сообщения” или

“потока”.

-

Заголовок

PT

Протокольный

блок данных SAR5

байт53

байта

Рисунок 3.44 – Формат

ячейки SAR-PDU 5-го типа (AAL5)

-

Байтов

1

1

2

4

Поле данных

(1… 65 535)UU

Длина

CRC

Рисунок 3.45 –

Формат сообщения AAL5 субуровня конвергенции:

UU (User to User) – поле, необходимое для верхних

уровней, чтобы обеспечить мультиплексирование;

длина – двухоктетное поле длины поля

данных (PDU); CRC – четырехоктетная

контрольная сумма

На

подуровне конвергенции для передачи

протокольного блока данных ис-

пользуется

4-байтовая CRC с образующим полиномом

G(x)

= x32

+ x26

+ x23

+ x22

+ x16

+ x12

+ x11

+ x10

+ x8

+ x7

+ x5

+ x4

+ x2

+ x

+ 1,

что

обеспечивает высокую надежность доставки

блоков информации. Положение адаптационного

уровня в рамках эталонной модели показано

на рис. 3.46.

-

Сервис

ААL

Субуровень конвергенции

Субуровень сегментации и сборки АТМ

Физический уровень

Рисунок 3.46 – Положение уровней ATM в

универсальной модели

Верхние

уровни управления для ATM базируются на

рекомендациях ITU-T

I450/1 (Q.930/1). В случае использования ATM для

Интернет значение MTU по умолчанию равно

9180 (RFC-1626), так как фрагментация IP-дейтаграмм

крайне нежелательна (AAL). Работа протоколов

TCP/IP поверх ATM описана в документах

RFC-1483, -1577, -1626, -1680, -1695, -1754, -1755, -1821, -1926,

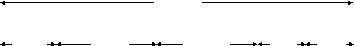

-1932. Ниже на рис. 3.47 показано, как пакеты

ATM

размещаются в кадрах STM-1 (виртуальный

контейнер VC-4).

|

|

9 |

261 |

||||||

|

3 |

Заголовок секции |

УказательAU-4 STM-1 |

||||||

|

1 |

VC-4 |

|||||||

|

Заголовок секции |

||||||||

|

АТМ-пакет |

||||||||

|

53 |

Заголовок |

Рисунок

3.47 – Размещение ATM

пакетов в STM-1 кадре

В

STM-1, для передачи ячеек выделяется полоса

пропускания

C=9×261×8/(125×10–6)

= 150,3 Мбит/c (9 рядов по 261 байту, передаваемых

каждые 125 мкс). Форматы адресов согласно

спецификации интерфейса “пользователь–сеть”

представлены на рис. 3.48. Формат ICD с

указателем международного кода отличается

от формата DCC тем, что в нем поле DCC

заменено полем международного кода

CD (International Code

Designator).

|

|

DSP |

|||||||

|

AFI |

DCC |

DFI |

AA |

RSVD |

RD |

AREA |

ESI |

SEL |

|

IDI |

HO—DSP |

Рисунок 3.48 –

Формат DCC ATM с числовым кодом страны:

AFI

(Authority

and Format Identifier)

– идентификатор формата и привилегий;

DCC (Data Country

Code) – код данных страны (стандарт МОС

3166); DFI (DSP Format Identifier)

– идентификатор формата DSP; DSP (Domain

Specific

Part)

– часть, зависящая от домена; AA

(Administrative

Authority) – административное субполе; RSVD

(Reserved)

– резерв на будущее; RD (Routing Domain)

– область маршрутизации; AREA – идентификатор

зоны; ESI (End System

Identifier) – идентификатор оконечной

системы; SEL (Selector) – селектор; IDI (Initial

Domain

Identifier)

– идентификатор исходной области; HO

(Higher Order)

– старшая часть

Формат

адреса Е.164 NSAP, где идентификатор исходной

области является номером Е.164, представлен

на рис. 3.49. Структура номера (15 десятичных

цифр в кодировке BCD) места назначения

отображена на рис. 3.50. Важную роль в

управлении сетями АТМ играет информация

OAM (Operations And

Maintenance).

-

IDP

DSP

AFI

E.164

RSVD

RD

AREA

ESI

SEL

IDI

Рисунок 3.49 – Формат

адреса Е.164 NSAP

-

Международный

номерЗаполнение

Код

страныНациональный

код местаназначения

Абонентский

номерНациональный

номер

Рисунок 3.50 –

Структура номеров

Здесь

осуществляется тесное взаимодействие

с потоками управления SDH

(F1…F5).

Потоки

данных F1…F5

следующие:

F1

– поток данных ОАМ уровня регенерационной

секции SDH;

F2

– поток данных ОАМ цифровой мультиплексорной

секции SDH;

F3

– поток данных ОАМ уровня пути обмена

SDH;

F4

– поток данных ОАМ виртуального пути

АТМ;

F5

– поток данных ОАМ виртуального канала

АТМ.

Код

страны (СС – Country Code)

занимает от одной до трех цифр из 15.

Маршрутизация в ATM

отличается от аналогичных процессов в

сетях с коммутацией пакетов. Сети АТМ

в основном ориентированы на соединение.

Ячейки транспортируются по уже выбранному

маршруту через коммутаторы АТМ в

соответствии со значениями

идентификаторов виртуального пути

и

виртуального

канала.

Вычисление

маршрута осуществляется на специальном

сервере. Потоки информации F4 или F5

принимаются и обрабатываются устройствами,

которые формируют виртуальные пути или

каналы. Формат информационного поля

ячейки OAM

показан на рис. 3.51. Поток информации OAM

F4 уровня виртуального пути для

идентификации потока “точка–точка”

использует идентификатор виртуального

канала VCI = 4, а для сегментных потоков –

VCI = 3.

-

48

байтТип

ОАМТип

выполняемой функцииПоле

специальных функцийРезерв

СRC

4

бита4

бита45

байт6

бит10

бит

Рисунок

3.51 – Формат ячейки OAM F4

Поток

ячеек OAM F5 уровня виртуального канала

каких-либо специальных идентификаторов

виртуальных путей не использует. В

заголовках ячеек потока OAM

F5 типа “точка–точка” в поле “типа

данных” (PT) записывается код 100, а для

сегментных потоков виртуальных каналов

– PT = 101. Значения кодов полей типа OAM и

выполняемой функции приведены в табл.

3.21.

Таблица

3.21 – Коды

полей типа ОАМ

|

Код |

Назначение |

Код |

Назначение |

|

0001 |

Обнаружение и Management) |

0000 |

Указание |

|

0001 |

Указание |

||

|

0100 |

Проверка |

||

|

1000 |

Обратная |

||

|

0010 |

Контроль рабочих характеристик |

0000 |

Прямой |

|

0001 |

Сообщение |

||

|

0010 |

Мониторинг результатов and |

||

|

1000 |

Активизация и |

0000 |

Мониторинг |

|

0001 |

Проверка |

Для

решения проблем выявления и локализации

отказов в сети АТМ используются ячейки:

AIS (Alarm Indication

Signal

– аварийный сигнал), RDI/FERF (Remote

Defect

Indication/Far

End

Reporting

Failure – указатель отказа на удаленном

конце), контроля непрерывности (Continuity

Check)

и проверки с применением обратной

связи (Loopback).

Для ячеек AIS и RDI поля “тип отказа”

имеет 8 байт (по умолчанию во все октеты

записывается 0х6А), а для указателя “места

отказа” выделено 9 байт. Полезная

часть поля данных в этих ячейках равна

45 байт, из них 28 зарезервировано на

будущее. Контроль рабочих характеристик

сети АТМ производится без нарушения

соединений и без снижения качества

обслуживания. Для запуска и остановки

процесса измерения служат ячейки типа

Activation/Deactivation.

В ячейке OAM

для этих целей в поле данных выделено

45 байт. Формат субполей поля данных

представлен на рис. 3.52.

|

|

2 бита |

8 бит |

4 бита |

4 бита |

42х8 бит |

|

Иденти-фикатор |

Направление |

Корре-ляционная |

Блок РМ Размер А-В |

Блок РМ Размер В-А |

Неиспользуемые |

Рисунок

3.52 – Формат субполей поля данных OAM

Activation/Deactivation

Субполе

“неиспользуемые октеты” заполняется

байтами 0х6А, а субполя блок РМ – кодами

0000. Значения кодов поля “идентификатор

сообщения” приведены в табл. 3.22.

Таблица

3.22 –

Коды поля “идентификатор сообщения”

|

Код |

Назначение |

|

000001 |

Активация |

|

000010 |

Подтверждение |

|

000011 |

Отвержение |

|

000101 |

Деактивация |

|

000110 |

Подтверждение |

|

000111 |

Отвержение |

В

субполе “направление действия”

заносится код 10 при направлении от А к

В и 01 – при противоположном направлении.

В поле “размер”

записывается

код 1000 при длине 1024 ячейки, 0100 – при

512, 0010 – при 256 и 0001 – при 128 ячейках.

Размеры блоков для направлений А → B

и В → A

могут быть и неравными. Мониторинг

рабочих параметров может выполняться

для А → B,

В → A

или для обоих направлений одновременно.

Формат ячеек OAM

типа “измерение рабочих характеристик”

представлен на рис. 3.53.

|

|

Мониторинг |

Сообщение |

||||

|

Порядковый мониторинга |

Общее число |

BIP-16 |

Временная |

Не Использу-ется |

Результаты |

Счет потерянных и лишних ячеек |

|

1 |

2 |

2 |

4 |

33 |

1 |

2 |

Рисунок

3.53 – Формат ячеек OAM

типа “измерение рабочих характеристик”

В

субполя BIP-16 (Bit Interleaved

Parity) и “счет потерянных ячеек” в

отсутствие прямого мониторинга по

умолчанию заносится код 0х6А, аналогичный

код записывается в субполя “число ячеек

пользователя” и “результаты анализа”

в отсутствие обратного мониторинга. В

неиспользуемое поле записываются

единицы во все биты, если не использована

временная метка. Поле “порядковый номер

мониторинга” (MSN – Monitoring

Sequence

Number)

содержит номер ячейки OAM

типа PM по модулю 256. В поле “общее число

ячеек пользователя” (TUC – Total

User

Cell)

записывается число пользовательских

ячеек, отправленных после последней

ячейки OAM типа PM.

Один

физический отказ может сгенерировать

большое число ячеек OAM. Для блокировки

такой возможности введено ограничение

на период генерации таких ячеек (не

более нескольких секунд). Операции

проверки тракта, выполняемые с помощью

ячеек OAM типа Loopback,

позволяют выявить место возникновения

неисправностей. Формат поля специальных

функций ячейки OAM типа Loopback

отображен на рис. 3.54 (см. также рис. 3.51).

|

Индикатор |

Корреля-ционная |

Идентификатор |

Идентификатор |

Не используется |

0 или 1 |

|

|

8 бит |

12 байт |

12 байт |

135 бит |

1 бит |

Рисунок

3.54 – Формат ячейки OAM

типа Loopback

Поле

“неиспользуемое” содержит во всех

октетах по умолчанию код 0х6А. Поле

“индикатор шлейфа”

содержит 1

при посылке отправителем (остальные

семь битов равны нулю), единица заменяется

нулем в момент приема. При получении

ячейки с “индикатором шлейфа”, равным

нулю, она уничтожается. Поле “корреляционная

метка” используется отправителем для

идентификации отклика. Поле “идентификатор

места шлейфа” определяет место, откуда

ячейка должна быть послана назад. Если

поле содержит все единицы, таким местом

является адресат. Поле “идентификатор

источника” служит для распознавания

ячейки и ее уничтожения при возвращении.

Предоставление

услуг без установления соединения

соответствует уровню выше чем АТМ и

требует соединения каждого клиента с

соответствующим сервером, решающим

данную задачу. Большинство локальных

и региональных сетей АТМ реализуют

именно такой режим. Для передачи данных

без установления соединения используется

протокол доступа CLNAP (Connectionless Network

Access

Protocol),

интерфейс CLAI (Connectionless

Access

Interface)

и сетевой протокол CLNIP (Connectionless

Network

Interface

Protocol).

Размер поля данных для CLNAP не является

постоянным и составляет 9188 байт, что

подразумевает фрагментацию. Эти протоколы

работают выше подуровня конвергенции.

Соответствующая длина для CLNIP SDU равна

9236 байт. Формат блока данных CLNIP показан

на рис. 3.55. Проблему фрагментации и

инкапсуляции этих длинных пакетов в

АТМ ячейки берет на себя коммутатор

доступа.

Схема

вложения и фрагментации для пакетов

CLNAP

отображена на рис. 3.56. Из рисунка видно,

что на подуровне SAR происходит деление

пакета на части и укладка полученных

сегментов в поля данных ячеек (48 байт).

Для

использования одного и того же виртуального

канала многими протоколами служит

LLC-инкапсуляция (Logical

Link

Control).

LLC-заголовок укладывается в поле данных

перед PDU и содержит в себе информацию,

необходимую для того, чтобы корректно

обработать AAL5 CPCS-PDU. Обычно такой заголовок

имеет формат IEEE 802.2, за которым может

следовать SNAP-заголовок IEEE 802.1a.

LLC-заголовок, содержащий код 0xFE-fe-03,

говорит о том, что далее следует

маршрутизируемый PDU.

Рисунок 3.55 – Формат

структуры данных протокола CLNIP:

PI

(Protocol Identifier) – идентификатор протокола;

PADLE (Padding Length)

– длина заполнения; QoS

(Quality

of

Service)

– качество обслуживания; С (CRC Indication

Bit)

– индикатор числа битов в контрольной

сумме CRC; HEL

(Header

Extension

Length)

– длина расширения заголовка

Однооктетный код

NLPID идентифицирует сетевой протокол.

Значения кодов NLPID представлены в табл.

3.23.

Формат

PDU для маршрутизируемых данных при

использовании протоколов, не

принадлежащих ISO, представлен на

рис. 3.57 (случай IP-дейтаграммы). Пропускная

способность сети АТМ (150 Мбит/с)

позволяет передавать немного более

360 000 ячеек в секунду, что означает

для ATM-переключателя время коммутации

менее 2,7 мкс.

Реальный

переключатель может иметь от 16 до 1 024

входных линий, что может означать

коммутацию 16…1 024 ячеек каждые 2,7 мкс.

При быстродействии 622 Мбит/с новая

порция ячеек поступает каждые 700 нс.

Постоянство длины ячеек упрощает

конструкцию ключа. Все АТМ-ключи имеют

целью обеспечить коммутацию с минимальной

вероятностью потерь и исключить

возможность изменения порядка следования

ячеек. Приемлемой считается вероятность

потери ячейки не более 10–12.

Это эквивалентно для большого коммутатора

потерям 1…2 ячеек за час. Уменьшению

вероятности потерь способствует

создание буферов конвейерного типа.

Если на вход переключателя

|

Заголовок |

Поле |

|||||||

|

Уровень |

||||||||

|

AH |

CLNAP-PDU |

|||||||

|

Уровень |

Заголовок |

Поле CLNIP—PDU |

||||||

|

Подуровень |

Заголовок |

Поле |

||||||

|

|

2 |

44 |

2 |

|||||

|

Поле |

Подуровень |

Поле SAR |

||||||

|

|

5 |

|||||||

|

Поле |

Уровень |

Поле |

||||||

|

|

Рисунок 3.56 – Схема

вложения и фрагментации для пакетов

CLNAP:

АН

(Alignment Header;

4 октета) – поле выравнивания; SAR

(Segmentation

And

Reassemble)

– сегментация и сборка; CPCS (Common Part

Convergence

Sublayer) общая часть подуровня конвергенции

длиной 216

– 4 октетов

Таблица

3.23 – Значения

кодов NLPID

|

Код |

Назначение |

|

0х00 |

Нулевой |

|

0х80 |

SNAP |

|

0х81 |

ISO |

|

0х82 |

ISO |

|

0х83 |

ISO |

|

0хСС |

Интернет |

-

LLC

0xAA-AA-03

OUT

0x00-00-00

EtherType

0x08-00

IP—PDU

Рисунок 3.57 – Формат

IP PDU при транспортировке

с использованием

AAL5 ATM

приходят

две ячейки одновременно, одна из них

обслуживается, а вторая ставится в

очередь (запоминается в буфере). Выбор

ячеек может производиться псевдослучайно

или циклически. При этом не должно

возникать предпочтений для каких-либо

каналов. Если в один цикл на вход (каналы

1, 2, 3 и 4) коммутатора пришли четыре

ячейки, предназначенные для выходных

линий J+2, J, J+2 и J+1, соответственно, то на

линии J+2 возникает конфликт. Предположим,

что будет обслужена ячейка, поступившая

по первой входной линии, а ячейка на

входной линии 3 будет поставлена в

очередь.

В

начале следующего цикла на выход попадут

три ячейки. Предположим также, что в

этот цикл на входы коммутатора (1 и 3)

придут ячейки, адресованные для линий

J+3 и J, соответственно. Ячейка, адресованная

J, будет поставлена в очередь вслед за

ячейкой, адресованной J+2. Все эти ячейки

будут переданы только на 4-ом цикле.

Таким образом, попадание в очередь на

входе ячейки блокирует передачу

последующих ячеек, даже если выходные

каналы для их передачи свободны. Чтобы

исключить блокировку такого рода, можно

организовать очередь не на входе, а на

выходе коммутатора. При этом для

коммутатора с 1 024 входами теоретически

может понадобиться 1 024 буфера на каждом

выходе. Реально число таких буферов

значительно меньше. Такая схема

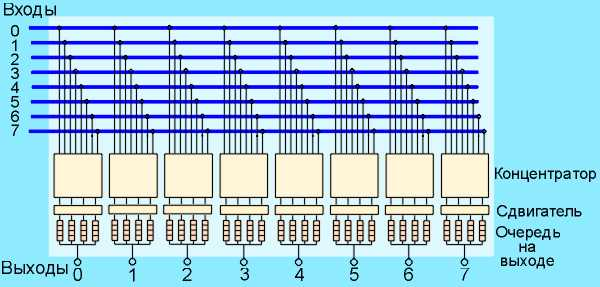

АТМ-коммутатора (8×8)

показана на рис. 3.58. На рис. 3.59 показана

возможная структура АТМ-сети.

Р

3.58 – Схема переключателя с организацией

очередей на выходе

Концентратор

выбирает N ячеек для помещения в очередь

(предполагается, что максимальная длина

очереди может быть равна N). Выходной

буфер уже заполнен, и ячейка может быть

потеряна. При построении АТМ-коммутаторов

часто используется схема сети с

многокаскадными соединениями.

В

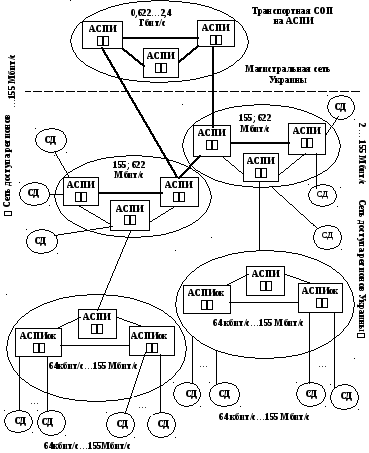

перспективе развития сетевых технологий

в Украине до 2025 года включительно

предусматривается несколько этапов. В

будущем сети на основе технологии АТМ

можно рассматривать как сети с интеграцией

всего разнообразия служб электросвязи,

в том числе и служб документальной

электросвязи. На рис. 3.59 представлена

перспективная модель развития сетевой

технологии АТМ на основе сетей общего

пользования Украины на основе асинхронных

систем передачи информации с возможностью

оперативной коммутации. Последние

достижения в области сетевых технологий

выявили тенденцию к построению

неиерархических сетевых структур. При

этом вся сеть рассматривается как

двухуровневая, состоящая из магистральной

сети и сети доступа, чему соответствуют

сети АТМ. При таком подходе внутризоновая

и местные сети входят в сеть доступа.

Рисунок

3.59 – Перспективная сеть внедрения АТМ

в Украине:

АСПИ,

АСПИок – узлы оперативной коммутации

АТМ; СД – сеть доступа

13.1. Протоколы сетей ATM

В настоящее время широко внедряются каналы с пропускной способностью 150,52 и 622,08 Мбит/с. Эти каналы, пригодные как для соединения локальных сетей, так и непосредственно для построения скоростных LAN, могут обеспечить любые современные телекоммуникационные услуги, кроме телевидения высокого разрешения. Предусмотрен стандарт и на скорость передачи 2,48832 Гбит/c. Так как время доставки для многих видов сетевых услуг реального времени является крайне важной характеристикой, АТМ находит широкое применение в телефонии, кабельном телевидении и других областях. Следует учитывать, что оцифрованный видеосигнал качества VHS требует 100 Мбит/с при отсутствии сжатия и 1,5-6 Мбит/c — при использовании сжатия. Кадр изображения 1000х1000 пикселей при 24 битах, характеризующих цвет, занимает 3 Мбайта. ATM справится с передачей такого кадра, с учетом накладных расходов (заголовок), за ~0,2 с. Понятно, что при использовании сжатия

можно получить заметно большее быстродействие.

Это не значит, что доступны лишь указанные скорости: интерфейсы позволяют мультиплексировать большое число каналов с самыми разными скоростями обмена. Но мультиплексирование на таких частотах представляет собой значительную проблему. Определенные трудности создает то обстоятельство, что в ATM трудно реализовать обмен без установления соединения (аналог UDP в Интернете).

Протокол ATM (Asynchronous Transfer Mode; см. также Назаров А.Н., Симонов М.В. АТМ. Технология высокоскоростных сетей. М.: ЭКО-Трендз, 1998) является широкополосной версией ISDN, работает на скорости 150,52 Мбит/с с пакетом постоянной длины и минимальным заголовком. Слово «асинхронный» в названии означает, что тактовые генераторы передатчика и приемника не синхронизованы, а сами ячейки передаются и мультиплексируются по запросам. При мультиплексировании используется статистическая технология. Асинхронная передача не предполагает упорядочивания ячеек по каналам при пересылке. ATM поддерживает аппаратную и пакетную коммутации (см. также http://book.itep.ru/4/43/atm_435.htm).

Каждый пакет ATM имеет 53 байта (в англоязычной документации пакеты ATM носят название cell (ячейка), этот термин введен, чтобы отличить пакеты ATM от пакетов низкоскоростных каналов), из них 48 байт несут полезную информацию.

Ячейка АТМ в случае транспортировки голосовых данных соответствует 6 мс звучания.

Для выделения пакета из потока используются такие же, как в ISDN, разделительные байты (0x7E). Заголовок пакета содержит лишь 5 байт и предназначен главным образом для того, чтобы определить, принадлежит ли данный пакет определенному виртуальному каналу. Отсутствие контроля ошибок и повторной передачи на физическом уровне приводит к эффекту размножения ошибок. Если происходит ошибка в поле идентификатора виртуального пути или виртуального канала, то коммутатор может отправить ячейку другому получателю. Таким образом, один получатель не получит ячейку, а другой получит то, что ему не предназначалось.

ATM -коммутаторы используют входной порт и значение поля VPI / VCI входящего пакета в качестве индекса в таблице коммутации (crossconnect), из которой они получают номер выходного порта и выходного значения VPI / VCI.

Виртуальный канал в ATM формируется так же, как и в ISDN. Формально эта процедура не является частью ATM -протокола. Сначала здесь формируется сигнальная схема, для этого посылается запрос с VPI =0 и VCI =5. Если процедура завершилась успешно, можно начинать формирование виртуального канала. При создании канала могут использоваться 6 разновидностей сообщений:

- setup — запрос формирования канала;

- call proceeding — запрос в процессе исполнения;

- connect — запрос принят;

- connect ACK — подтверждение получения запроса;

- release — сообщение о завершении;

- release complete — подтверждение получения сообщения release.

Схема обмена сообщениями при установлении (и разрыве) виртуального соединения показана на

рис.

13.14. Предполагается, что между ЭВМ-инициализатором и ЭВМ-адресатом находится два ATM -переключателя. Каждый из узлов по пути к месту назначения при получении запроса setup откликается, посылая сообщение «call proceeding». Адрес места назначения указывается в сообщении setup. В ATM используется три вида адресов. Первый адрес имеет 20 байт и структуру OSI-адреса. Первый байт указывает на вид адреса (один из трех). Байты 2 и 3 указывают на принадлежность стране, а байт 4 задает формат последующей части кода адреса, которая содержит 3 байта кода администрации (authority), 2 байта домена, 2 байта области и 6 байтов собственно адреса. Во втором формате байты 2 и 3 выделены для международных организаций, а не стран. Остальная часть адреса имеет тот же формат, что и в варианте 1.

Третий формат является старой формой (CCITT E.164) 15-цифровых десятичных телефонных номеров ISDN. В ATM не специфицировано никакого алгоритма маршрутизации. Для выбора маршрута (от коммутатора к коммутатору) используется поле VCP. VCI применяется лишь на последнем шаге, когда ячейка посылается от переключателя к ЭВМ. Такой подход упрощает маршрутизацию отдельных ячеек, так как при этом анализируется 12-, а не 28-битовые коды. В каждом коммутаторе (переключателе) формируются специальные таблицы, которые решают проблему переадресации ячеек.

Рис.

13.14.

Обмен сообщениями при установлении и разрыве виртуального соединения

Следует обратить внимание на то, что виртуальный канал (circuit) и виртуальный проход (path) в данном контексте не тождественны. Виртуальный проход (маршрут) может содержать несколько виртуальных каналов. Виртуальные каналы всегда являются полностью дуплексными.

Сети ATM допускают создание мультикастных каналов. Такой канал имеет одного отправителя и много получателей (например, в случае многоканальных телефонных или видеоконференций). Первый канал формируется обычным путем, последующие участники сессии подключаются позднее путем посылки сообщения add party.

За видимую простоту ячеек приходится платить тем, что управляющая информация передается в общем информационном потоке. Высокая скорость передачи данных требует применения аппаратно реализованных маршрутных таблиц на каждом переключателе пакетов. На

рис.

13.15 представлен формат заголовка пакета ATM. Заголовок обеспечивает два механизма маршрутизации пакетов:

- VPI (Virtual Path Identifier — виртуальный идентификатор маршрута) обеспечивает соединение «точка-точка», но маршрут не является фиксированным и задается непосредственно перед началом пересылки с использованием сигнальных сообщений. Слово «виртуальный» означает, что пакеты передаются от узла к узлу в соответствии с VPI ;

- VCI (Virtual Call Identifier — виртуальный идентификатор запроса) — запросы осуществляются в соответствии с виртуальным маршрутом, заданным VPI.

Эти два субполя вместе образуют поле маршрута, которое занимает 24 бита.

Рис.

13.15.

Формат заголовка ATM-пакета (сетевой интерфейс пользователя — UNI

Для интерфейса «сеть—сеть» ( NNI ) используется ячейка с несколько иным форматом заголовка. Там весь первый октет выделен для VPI, а поле GFC отсутствует (

таблица

13.3.1.).

| GFC | Generic Flow Control (4 бита, смотри описание пакетов ISDN ) — общее управление потоком |

|---|---|

| VPI | Virtual Path Identifier (8 бит, служит для целей маршрутизации) — идентификатор виртуального пути |

| VCI | Virtual Call Identifier (16 бит, служит для целей маршрутизации) — идентификатор виртуального канала |

| PT | Payload Type (2 бита, тип данных; это поле может занимать и зарезервированное субполе RES) |

| RES | зарезервированный бит |

| CLP | (Cell Loss Priority — уровень приоритета при потере пакета) указывает на то, какой приоритет имеет пакет (cell), и будет ли он отброшен в случае перегрузки канала |

| HEC | Header Error Control (8 бит, поле контроля ошибок – контрольная сумма) |

Ряд значений VCI и VPI имеют фиксированные значения, приведенные в таблице 13.4.

| VCI | VPI | Назначение |

|---|---|---|

| 0 | только 0 | Неопределенная ячейка |

| 1 | все | Метауправление |

| 3 | все | Сетевое управление VP-каналом |

| 4 | все | vP-управление для соединения между конечными точками |

| 5 | все | Управление доступом по схеме «точка-точка» |

| 6 | все | Ячейка управления ресурсами (для подавления перегрузки) |

| 16 | только 0 | UNI (snmp) управление сетью |

Некоторые значения поля PT зафиксированы, их значения представлены в таблице 13.5.

| PT | Назначение ячейки | Взаимодействие «пользователь-пользователь» |

|---|---|---|

| 000 | Пользовательские данные (перегрузка отсутствует) | нет |

| 001 | Пользовательские данные (перегрузка отсутствует) | нет |

| 010 | Пользовательские данные (имеет место перегрузка) | да |

| 011 | Пользовательские данные (имеет место перегрузка) | да |

| 100 | Ячейка виртуального канала oam сегментного потока f5 | |

| 101 | Соединение «точка-точка» oam сегментного потока f5 | |

| 110 | Управление ресурсами | |

| 111 | Зарезервировано |

OAM — эксплуатация и техническое обслуживание. ATM обеспечивает любые услуги в сети.

- Передача голоса на скоростях 64 Кбит/с. Один ATM -пакет соответствует 6 мс.

- Передача музыки с использованием схемы кодирования MUSICAM.

- Так как для случая изображения передается только переменная часть картинки, atm идеально подходит для решения такого рода задач.

- Задачи управления решаются менее экономно, но тем не менее достаточно эффективно (предусмотрено несколько приоритетов для управления потоками данных).

В ATM предусмотрено несколько категорий услуг (

таблица

13.6).

| Класс | Описание | Пример |

|---|---|---|

| cbr | Постоянная скорость передачи | Канал Т1 |

| rt-vbr | Переменная скорость передачи (реальное время) | Видеоконференции |

| nrt-vbr | Переменная скорость передачи (нереальное время) | Мультимедиа по электронной почте |

| abr | Доступная скорость передачи | Просмотр web-информации |

| ubr | Неспецифицированная скорость передачи | Пересылка файлов в фоновом режиме |

CBR не предусматривает контроля ошибок, управления трафиком или какой-либо другой обработки. Класс CBR пригоден для работы с мультимедиа реального времени.

Класс VBR содержит в себе два подкласса — обычный и для реального времени (см. таблицу выше). ATM в процессе доставки не вносит никакого разброса ячеек по времени. Случаи потери ячеек игнорируются.

Класс ABR предназначен для работы в условиях мгновенных вариаций трафика. Система гарантирует некоторую пропускную способность, но в течение короткого времени может выдержать и большую нагрузку. Этот класс предусматривает наличие обратной связи между приемником и отправителем, которая позволяет понизить загрузку канала, если это необходимо.

Класс UBR хорошо пригоден для посылки IP-пакетов (нет гарантии доставки и в случае перегрузки неизбежны потери).

ATM использует исключительно модель с установлением соединения (здесь нет аналогий с UDP-протоколом). Это создает определенные трудности для управления трафиком с целью обеспечения требуемого качества обслуживания (QoS). Для решения этой задачи применяется алгоритм GCRA (Generic Rate Algorithm). Работа этого алгоритма проиллюстрирована на

рис.

13.16.

GCRA имеет два параметра. Один из них характеризует максимально допустимую скорость передачи PCR (Peak Cell Rate); T=1/PCR — минимальное расстояние между ячейками), другой — допустимую вариацию значения скорости передачи ( CDVT=L ). Если клиент не собирается посылать более 100 000 ячеек в секунду, то Т = 10 мкс. На

рис.

13.16 представлены разные варианты следования ячеек. Если ячейка приходит раньше, чем T-τ, она считается неподтверждаемой и может быть отброшена. Ячейка может быть сохранена, но при этом должен быть установлен бит CLP=1. Применение бита CLP может быть разным для разных категорий услуг (см. рисунок 13.16). Данный механизм управления трафиком сходен с алгоритмом «дырявое ведро».

Можно вычислить число подтверждаемых ячеек N, которые могут быть переданы при пиковом потоке ячеек PCR=1/T. Пусть время ячейки в пути равно

Рис.

13.16.

Иллюстрация работы алгоритма GCRA

ATM (asynchronous transfer mode — асинхронный способ передачи данных) — сетевая высокопроизводительная технология коммутации и мультиплексирования пакетов, которые представляют собой ячейки (cell) фиксированного размера в 53 байта, где первые 5 байт используются под заголовок. Является разновидностью быстрой коммутации пакетов (fast packet switching).

В отличие от синхронного способа передачи данных (STM — synchronous transfer mode), ATM лучше приспособлен для предоставления услуг передачи данных с сильно различающимся или изменяющимся битрейтом.

История

Создание

Основы технологии ATM были разработаны независимо во Франции и США в 1970-х двумя учёными: Jean-Pierre Coudreuse, который работал в исследовательской лаборатории France Telecom, и Sandy Fraser, инженер Bell Labs. Они оба хотели создать такую архитектуру, которая бы осуществляла транспортировку как данных, так и голоса на высоких скоростях, и использовала сетевые ресурсы наиболее эффективно.

Компьютерные технологии создали возможность для более быстрой обработки информации и более скоростной передачи данных между системами. В 80-х годах ХХ века операторы телефонной связи обнаружили, что неголосовой трафик более важен и начинает доминировать над голосовым. Был предложен проект ISDN, который описывал цифровую сеть с коммутацией пакетов, предоставляющую услуги телефонной связи и передачи данных. Цифровые системы передачи, сначала плезиохронные системы (PDH) на основе ИКМ, а затем синхронные системы передачи (SDH) иерархии на основе оптоволокна, позволяли обеспечить передачу данных на высокой скорости с малыми вероятностями двоичных ошибок. Но существующая технология коммутации пакетов (прежде всего, по протоколу X.25) не могла обеспечить передачу трафика в реальном масштабе времени (например, голоса), и многие сомневались, что когда-либо обеспечит. Для передачи трафика в реальном масштабе времени в общественных телефонных сетях применяли технологию коммутации каналов (КК). Эта технология идеальна для передачи голоса, но для передачи данных она неэффективна. Поэтому телекоммуникационная индустрия обратилась к ITU для разработки нового стандарта для передачи данных и голосового трафика в сетях с широкой полосой пропускания. В конце 80-х Международным телефонным и телеграфным консультативным комитетом CCITT (который затем был переименован в ITU-T) был разработан набор рекомендаций по ISDN второго поколения, так называемого B-ISDN (широкополосный ISDN), расширения ISDN. В качестве режима передачи нижнего уровня для B-ISDN был выбран ATM. В 1988 г. на собрании ITU в Женеве была выбрана длина ячейки ATM — 53 байт. Это был компромисс между специалистами США, которые предлагали длину ячейки 64 байта и специалистами Европы, предлагавшими длину ячейки 32 байта. Ни одна сторона не смогла убедительно доказать преимущество своего варианта, поэтому в итоге объём «полезной» нагрузки составил 48 байт, а для поля заголовка (служебных данных) был выбран размер 5 байт, минимальный размер, на который согласилась ITU. В 1990 г. был одобрен базовый набор рекомендаций ATM. Базовые принципы ATM положены рекомендацией I.150. Это решение было очень похоже на системы, разработанные Coudreuse и Fraser. Отсюда начинается дальнейшее развитие ATM.

Советские и российские разработки

В 1980-х — 1990-х годах исследованием и разработкой средств быстрой коммутации пакетов (БКП) для совместной передачи речи и данных занимались несколько организаций.

ЛНПО «Красная Заря»

Тему БКП и, как её разновидность, АТМ, разрабатывал отдел под руководством Г. П. Захарова в составе предприятия АООТ Научно-производственное объединение «Радуга». Ранее это предприятие было одним из подразделений ЛНПО «Красная Заря». Отдел Захарова получил как теоретические результаты, — математические модели, отчёты по проведённым отделом НИР, статьи, книги, студенческие дипломы, кандидатские и докторские диссертации по теме, — так и практические результаты:

- сначала, совместными усилиями специалистов ЛНПО «Красная Заря» и предприятия «Дальняя связь» под техническим руководством специалиста ЛНПО «Красная Заря» (НИИЭТУ) Разживина Игоря Александровича, в 1992 году был создан рабочий макет системы коммутации и приёма ячеек АТМ;

- совместно со специалистом организации «Вектор» Ю. А. Яцуновым в 1993 году разработана принципиальная схема коммутационного элемента (КЭ) для построения двоичного самомаршрутизирующего коммутационного поля (КП). В основу были положены некоторые идеи построения КЭ и КП. В самом общем плане такой КЭ описывается схемой «селектор-арбитр». Схема КЭ Яцунова-Разживина предназначалась для микросхем малой степени интеграции популярных и доступных серий, выпускавшихся тогда российской промышленностью, однако «в железе» воплощена не была сознательно, поскольку являлась только промежуточным этапом;

- затем, на основе принципиальной схемы Яцунова-Разживина был успешно реализован, также под техническим руководством Разживина И. А., КЭ в виде одной специализированной СБИС, которая была разработана специалистом московского ФГУП «НИИМА Прогресс» В. И. Лопашовым, при содействии его коллеги Халтурина В. А., и изготовлена в Москве в январе 1994 года.

Это позволяло создать коммутационное поле быстрого коммутатора пакетов, или коммутатора ячеек ATM, на одной печатной плате. Однако дальше выпуска опытной партии СБИС в количестве 10 штук, и внедрения результатов диссертационной работы Разживина И. А. в НИР «НИИМА Прогресс» и ГП НИИ «Рубин», эти работы не пошли по независящим от технических специалистов причинам.

Известны работы группы специалистов под руководством к. т. н. Георгия Ревмировича Овчинникова, предложивших свой вариант реализации аппаратных средств системы быстрой коммутации пакетов на основе самомаршрутизирующих матриц и свою математическую модель. Однако о практической реализации их предложений сведений не имеется.

Московский институт электронной техники

Было доложено описание цифрового коммутатора 16х16 на арсениде галлия, разработанного независимо от ЛНПО «Красная Заря» Московским институтом электронной техники.

1990-е годы: приход ATM на рынок

В начале 1990-х гг. технологии ATM в мире начинают уделять повышенное внимание. Корпорация Sun Microsystems ещё в 1990 г., одна из первых, объявляет о поддержке ATM. В 1991 году, с учётом, что CCITT уже не успевает своевременно предлагать рекомендации по быстроразвивающейся новой технике, создаётся ATM Forum, консорциум фирм-разработчиков и производителей техники АТМ, для координации и разработки новых практических стандартов и технических спецификаций по технологии ATM, и сайт с одноимённым названием, где все спецификации выкладывались в открытый доступ. CCITT, уже будучи ITU-T, выдаёт новые редакции своих рекомендаций, совершенствуя теоретическую базу ATM. Представители сферы IT в журналах и газетах пророчат ATM большие перспективы. В 1995 г. компания IBM объявила о своей новой стратегии в области корпоративных сетей, основанной на технологии ATM. Считалось, что ATM будет существенным подспорьем для Интернета, уничтожив нехватку ширины полосы пропускания и внеся в сети надежность. Dan Minoli, автор многих книг по компьютерным сетям, утверждал, что ATM будет внедрен в публичных сетях, и корпоративные сети будут соединены с ними таким же образом, каким в то время они использовали frame relay или X.25. Но к тому времени протокол IP уже получил широкое распространение и сложно было совершить резкий переход на ATM. Поэтому в существующих IP-сетях технологию ATM предполагалось внедрять как нижележащий протокол, то есть под IP, а не вместо IP. Для постепенного перехода традиционных сетей Ethernet и Token-Ring на оборудование ATM был разработан протокол LANE, эмулирующий пакеты данных сетей.

В 1997 г. в индустрии маршрутизаторов и коммутаторов примерно одинаковое количество компаний выстроились в ряды сторонников и противников ATM, то есть использовали или не использовали технологию ATM в производимых устройствах. Будущее этого рынка было ещё неопределенно. В 1997 г. доход от продажи оборудования и услуг ATM составил 2,4 млрд долларов США, в следующем году — 3,5 млрд, и ожидалось, что он достигнет 9,5 млрд долларов в 2001 году. Многие компании (например Ipsilon Networks) для достижения успеха использовали ATM не полностью, а в урезанном варианте. Многие сложные спецификации и протоколы верхнего уровня ATM, включая разные типы качества обслуживания, выкидывались. Оставлялась только базовая функциональность по переключению байтов с одних линий на другие.

Первый удар по ATM

И тем не менее, было также много специалистов IT, скептически относящихся к жизнеспособности технологии ATM. Как правило, защитниками ATM были представители телекоммуникационных, телефонных компаний, а противниками — представители компаний, занимавшихся компьютерными сетями и сетевым оборудованием. Steve Steinberg (в журнале Wired) посвятил целую статью скрытой войне между ними. Первым ударом по ATM были результаты исследований Bellcore о характере трафика LAN, опубликованных в 1994 г.. Эта публикация показала, что трафик в локальных сетях не подчиняется ни одной существующей модели. Трафик LAN на временной диаграмме ведёт себя как фрактал. На любом временном диапазоне от нескольких миллисекунд до нескольких часов он имеет самоповторяющийся, взрывной характер. ATM в своей работе все внеурочные пакеты должен хранить в буфере. В случае резкого увеличения трафика, коммутатор ATM просто вынужден отбрасывать невмещающиеся пакеты, а это означает ухудшение качества обслуживания. По этой причине PacBell потерпела неудачу при первой попытке использовать оборудование ATM.

Появление главного конкурента ATM — Gigabit Ethernet

В конце 90-х появляется технология Gigabit Ethernet, которая начинает конкурировать с ATM. Главными достоинствами первой является значительно более низкая стоимость, простота, лёгкость в настройке и эксплуатации. Также, переход с Ethernet или Fast Ethernet на Gigabit Ethernet можно было осуществить значительно легче и дешевле. Проблему качества обслуживания Gigabit Ethernet мог решить за счет покупки более дешевой полосы пропускания с запасом, нежели за счет умного оборудования. К окончанию 90-х гг. стало ясно, что ATM будет продолжать доминировать только в глобальных сетях. Продажи свитчей ATM для WAN продолжали расти, в то время как продажи свитчей ATM для LAN стремительно падали.

2000-е годы: поражение ATM

В 2000-е гг. рынок оборудования ATM ещё был значительным. ATM широко использовался в глобальных компьютерных сетях, в оборудовании для передачи аудио/видео потоков, как промежуточный слой между физическим и вышележащим уровнем в устройствах ADSL для каналов с пропускной способностью не более 2 Мбит/с. Но в конце десятилетия ATM начинает вытесняться новой технологией IP-VPN. Свитчи ATM стали вытесняться маршрутизаторами IP/MPLS. В 2006 Broadband Forum выпустил спецификацию TR-101 под названием «Migration to Ethernet-Based DSL