Современные приложения не могут подключаться при использовании VPN-подключения Check Point

В этой статье данная статья позволяет решить проблему, из-за которой современные приложения не могут подключаться к Интернету после подключения к корпоративной сети с помощью VPN-программного обеспечения Check Point.

Применяется к: Windows 8

Исходный номер КБ: 2855849

Симптомы

Рассмотрим следующий сценарий.

- Вы используете версию VPN удаленного доступа к конечным точкам Check Point, которая является более ранней, чем E80.50.

- Успешно запущены Windows 8 (Store Apps) и классические настольные приложения.

- Подключение к корпоративной сети с помощью клиентского программного обеспечения Check Point VPN в «концентраторном режиме» (то есть весь трафик проходит через виртуальный сетевой адаптер).

- После подключения индикатор состояния сети показывает, что подключение к Интернету полностью доступно.

В этом сценарии классические приложения могут успешно подключаться к Интернету. Однако современные приложения не могут подключаться. Кроме того, компьютерная версия Windows Internet Explorer 10 не может подключиться, если включен режим расширенной безопасности.

Причина

Эта проблема возникает из-за того, что установленный брандмауэр не может устанавливать правила, позволяющие современным приложениям общаться через виртуальную частную сеть.

Решение

Чтобы устранить эту проблему, установите check Point VPN E80.50 (ожидается, что она будет доступна осенью 2013 г.) на следующем веб-сайте Центра поддержки контрольных точек:

Обходной путь

Точно следуйте всем указаниям из этого раздела. Внесение неправильных изменений в реестр может привести к возникновению серьезных проблем. Прежде чем приступить к изменениям, создайте резервную копию реестра для восстановления на случай возникновения проблем.

Чтобы решить эту проблему, запустите следующий Windows PowerShell, чтобы изменить скрытое свойство для виртуального сетевого интерфейса в реестре:

Этот сценарий также задокументирован на следующем веб-сайте Check Point: Microsoft Store (Windows приложение не удается связаться с помощью VPN-туннеля.

В этой статье упомянуты программные продукты независимых производителей. Корпорация Майкрософт не дает никаких гарантий, подразумеваемых и прочих, относительно производительности и надежности этих продуктов.

Контактные данные сторонних организаций предоставлены в этой статье с целью помочь пользователям получить необходимую техническую поддержку. Эти данные могут быть изменены без предварительного уведомления. Корпорация Майкрософт не гарантирует точность этих сторонних контактных данных.

Источник

Современные приложения не могут подключаться при использовании VPN-подключения Check Point

В этой статье данная статья позволяет решить проблему, из-за которой современные приложения не могут подключаться к Интернету после подключения к корпоративной сети с помощью VPN-программного обеспечения Check Point.

Применяется к: Windows 8

Исходный номер КБ: 2855849

Симптомы

Рассмотрим следующий сценарий.

- Вы используете версию VPN удаленного доступа к конечным точкам Check Point, которая является более ранней, чем E80.50.

- Успешно запущены Windows 8 (Store Apps) и классические настольные приложения.

- Подключение к корпоративной сети с помощью клиентского программного обеспечения Check Point VPN в «концентраторном режиме» (то есть весь трафик проходит через виртуальный сетевой адаптер).

- После подключения индикатор состояния сети показывает, что подключение к Интернету полностью доступно.

В этом сценарии классические приложения могут успешно подключаться к Интернету. Однако современные приложения не могут подключаться. Кроме того, компьютерная версия Windows Internet Explorer 10 не может подключиться, если включен режим расширенной безопасности.

Причина

Эта проблема возникает из-за того, что установленный брандмауэр не может устанавливать правила, позволяющие современным приложениям общаться через виртуальную частную сеть.

Решение

Чтобы устранить эту проблему, установите check Point VPN E80.50 (ожидается, что она будет доступна осенью 2013 г.) на следующем веб-сайте Центра поддержки контрольных точек:

Обходной путь

Точно следуйте всем указаниям из этого раздела. Внесение неправильных изменений в реестр может привести к возникновению серьезных проблем. Прежде чем приступить к изменениям, создайте резервную копию реестра для восстановления на случай возникновения проблем.

Чтобы решить эту проблему, запустите следующий Windows PowerShell, чтобы изменить скрытое свойство для виртуального сетевого интерфейса в реестре:

Этот сценарий также задокументирован на следующем веб-сайте Check Point: Microsoft Store (Windows приложение не удается связаться с помощью VPN-туннеля.

В этой статье упомянуты программные продукты независимых производителей. Корпорация Майкрософт не дает никаких гарантий, подразумеваемых и прочих, относительно производительности и надежности этих продуктов.

Контактные данные сторонних организаций предоставлены в этой статье с целью помочь пользователям получить необходимую техническую поддержку. Эти данные могут быть изменены без предварительного уведомления. Корпорация Майкрософт не гарантирует точность этих сторонних контактных данных.

Источник

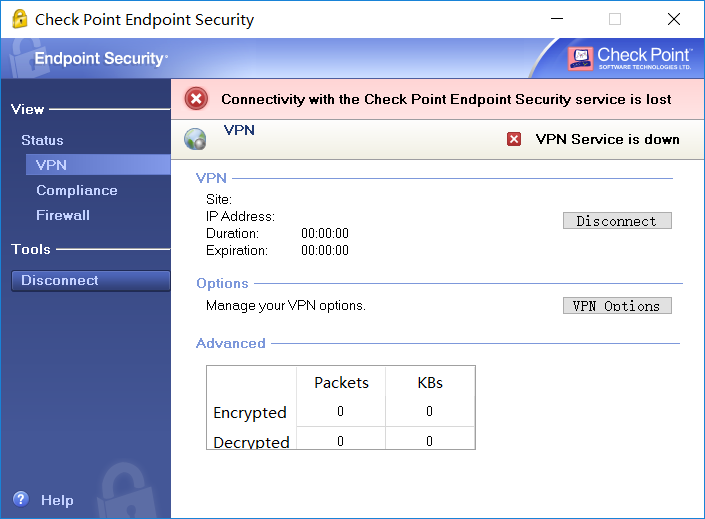

Решение проблемы «Connectivity with the Check Point Endpoint Security Service is lost» в Check Point Endpoint Security VPN

Уже не первый раз сталкиваюсь с проблемой «Connectivity with the Check Point Endpoint Security Service is lost» после установки Check Point Endpoint Security VPN.

Выглядит ошибка «Connectivity with the Check Point Endpoint Security Service is lost» следующим образом:

В попытках решить данную проблему можно наткнуться на несколько советов:

В данном примере советуют открыть список установленных приложений и попытаться запустить «Repair». Но очень вероятно мы получим ошибку «The installer has insufficient privileges to modify this file: C:WINDOWSSysWOW64vsdata.dll» (vsdata.dll, vsutil.dll и vsinit.dll):

В данном случае нам рекомендуют переименовать библиотеку vsdata.dll. Но и переименовать мы ее не сможем, поскольку получим: «Запросите разрешение от СИСТЕМА на изменение этой папки или файла». И как на зло, даже инструкция по смене владельца файла не помогает.

Теоретически, можно загрузиться с какого-нибудь Live CD и сменить имя библиотекам «vsdata.dll, vsinit.dll, vsutil.dll».

4. И, наконец, способ, который помог мне.

Чудом наткнулся на патч, который решает проблему «Connectivity with the Check Point Endpoint Security Service is lost» — https://supportcenter.checkpoint.com/supportcenter/portal?action=portlets.DCFileAction&eventSubmit_doGetdcdetails=&fileid=111732.

Если помогло и вам, благодарности принимаю в комментариях :).

Источник

Пользователи VPN-сервиса Check Point столкнулись с проблемами из-за просроченного сертификата

Компания предупреждала о наличии патча, исправляющего проблему, еще в августе 2019 года.

Примечательно, что компания предупреждала о наличии патча, исправляющего проблему, еще в августе 2019 года, но, судя по всему, некоторые клиенты Check Point пропустили сообщение или не смогли применить исправление из-за политик организаций.

На прошлой неделе компания выпустила еще одно уведомление, в котором предупредила, что решения Endpoint/VPN E80.81 — E81.10 (только версия для Windows ) и агент SandBlast E80.61 — E81.10 (только версия для Windows) перестанут нормально работать с 1 января 2021 года.

«Эти более не поддерживаемые решения прекратят функционировать 1 января 2021 года. Начиная с этой даты, после перезагрузки компьютера, версии клиента Remote Access VPN and Endpoint Security Client E81.10 и ниже могут перестать работать, а обновиться не получится», — предупредила компания.

Как рассказал изданию The Register один из читателей, работающий в правительственной организации, из-за истекшего срока действия сертификата примерно 1 600 ноутбуков, выделенных сотрудникам, не смогли подключиться к сети. Предлагаемый Check Point патч заменяет .SYS файл без задействования администратора, что запрещено правилами организации, пояснил источник.

В свою очередь, представители Check Point сообщили изданию, что начали информировать пользователей устаревших версий о проблеме еще до нового года. Сколько клиентов уже применили патч, в компании не сообщили.

Источник

Full Member Редактировать | Профиль | Сообщение | ICQ | Цитировать | Сообщить модератору Народ. Есть проблема. Есть CheckPoint и. как его настраивать никто не знает. В сети нигде описалова конкретного нет. Может кто помогёт личным опытом. или может кто кинет линку на доки (желательно по русски) по этому зверю.

Заранее спасибо.

Добавляете, плиз, полезную информацию в шапку.

Цитата:

CheckPoitn встает под Linux нормально. Я даже по Solaris ставил

Есть кое-какие доки на Ftp из варезной темы.. Всего записей: 525 | Зарегистр. 02-07-2002 | Отправлено: 18:55 09-07-2002 | Исправлено: Out, 18:06 15-08-2006

| Artempv

Junior Member |

Редактировать | Профиль | Сообщение | Цитировать | Сообщить модератору medet

Посмотрите этот пост на CPUG (The Check Point User Group) — hxxp://www.cpug.org/forums/installing-upgrading/5267-new-r60-installation-securemote-issues-need-create-ica-reset-sic.html Описана аналогичная ситуация. |

| Всего записей: 119 | Зарегистр. 07-02-2005 | Отправлено: 14:40 13-08-2010 |

| Aluf

Junior Member |

Редактировать | Профиль | Сообщение | Цитировать | Сообщить модератору доброго дня всем, примите к сведению что ночью со вчера на сегодня все UTM Edge appliances Checkpoint решили организованно сделать reboot по неясной пока причине (просто день такой тяжелый у них

http://www.cpug.org/forums/check-point-utm-1-edge-appliances/14606-all-edge-firewalls-rebooted-10-30-2010-8-58-p-m.html#post64014 |

| Всего записей: 167 | Зарегистр. 28-12-2003 | Отправлено: 21:54 31-10-2010 |

| Garryncha

Newbie |

Редактировать | Профиль | Сообщение | ICQ | Цитировать | Сообщить модератору Добрый день! Прошу помощи в следующей ситуации. Есть шлюз CheckPoint R70 на Windows 2003. У шлюза два интерфейса: внутренний и внешний (интернет). Сделано одно правило типа: any any accept. Сделана трансляция Automatic Hide NAT. Все остальные настройки после установки не изменялись. Проблема заключается в том, что при обращении из внутренней сети к сайтам через браузер какие-то сайты нормально открываются, какие-то открываются, но медленно, какие-то совсем не открываются. Те сайты, которые открывались быстро, через какое-то время перестают открываться совсем. Проблем в сайтах и в интернет-канале нет, т.к. если подключаться в интернет с рабочей станции напрямую, таких проблем нет. При этом, после перезагрузки шлюза с CheckPoint все сайты 1-2 минуты открываются нормально, после этого получается описанная выше картина. При этом все сайты пингуются за 30-40 ms, даже если долго открываются или не открываются браузером. Если запустить Wireshark на внутреннем интерфейсе шлюза, то он показывается SYN-пакеты, которые идут из внутренней сети, но к ним нет SYN-ACK и т.д. Мне кажется, проблема с работой TCP-сессий через CheckPoint, но в чём конкретно не понятно. Подскажите, пожалуйста, в чём может быть причина проблемы и как её устранить? Если нужна дополнительная информация, то какая? |

| Всего записей: 17 | Зарегистр. 16-03-2006 | Отправлено: 16:50 01-11-2010 |

| dshf21391

Advanced Member |

Редактировать | Профиль | Сообщение | Цитировать | Сообщить модератору ipconfig /all и route print для полноты картины не помешали бы. А так же инофрмация о том, как настроен объект чекпоинт, включен ли IPS, настроена ли правильно топология. пока всё. |

| Всего записей: 954 | Зарегистр. 29-06-2005 | Отправлено: 19:31 01-11-2010 |

| dshf21391

Advanced Member |

Редактировать | Профиль | Сообщение | Цитировать | Сообщить модератору Aluf Статья на чекпоинте сегодня появилась  The cause of this problem is related to a specific counter that elapses every 13.6 years and is not expected to happen again in the life time of the device. |

| Всего записей: 954 | Зарегистр. 29-06-2005 | Отправлено: 11:28 02-11-2010 |

| Garryncha

Newbie |

Редактировать | Профиль | Сообщение | ICQ | Цитировать | Сообщить модератору Вот дополнительная информация. На шлюзе ChekPoint. ipconfig -all Имя компьютера . . . . . . . . . : go-to-internet WAN — Ethernet адаптер: DNS-суффикс этого подключения . . : LAN — Ethernet адаптер: DNS-суффикс этого подключения . . : Там же на шлюзе CheckPoint. IPv4 таблица маршрута Настройки шлюза (через CheckPoint SmartDashboard). Вкладка Топология: Вкладка NAT: пустая. Сделан объект Internal — сеть 10.5.64.0. |

| Всего записей: 17 | Зарегистр. 16-03-2006 | Отправлено: 12:07 02-11-2010 |

| dshf21391

Advanced Member |

Редактировать | Профиль | Сообщение | Цитировать | Сообщить модератору По настройкам всё ок. Симптомы очень странные и больше похожи на реакцию IPS, или антиспуфинга. Smart Tracker смотрел? Попробуй отключить антиспуфинг. Много хостов во внутренней сетке? |

| Всего записей: 954 | Зарегистр. 29-06-2005 | Отправлено: 12:27 02-11-2010 |

| Garryncha

Newbie |

Редактировать | Профиль | Сообщение | ICQ | Цитировать | Сообщить модератору Выключили Antispoofing на обоих интерфейсах, картина та же.

В Smart Tracker встречаются такие события: Такое подозрение, что CheckPoint сбрасывает сессию, и ответные пакеты считает новой сессией, ждёт SYN. И тогда эти пакеты не пройдут из-за NAT. Во внутренней сети 10 хостов, сейчас при экспериментах 1-2 хоста используем. |

| Всего записей: 17 | Зарегистр. 16-03-2006 | Отправлено: 13:20 02-11-2010 |

| sensemilya2

Newbie |

Редактировать | Профиль | Сообщение | Цитировать | Сообщить модератору Цитата: DNS-серверы . . . . . . . . . . . : 127.0.0.1 В настройках объекта CP -> advanced -> configure servers -> DNS server галка стоит? |

| Всего записей: 12 | Зарегистр. 22-03-2007 | Отправлено: 14:45 02-11-2010 |

| dshf21391

Advanced Member |

Редактировать | Профиль | Сообщение | Цитировать | Сообщить модератору Garryncha Это настраивается в Global Properties -> Stateful Inspections. Но проблема странная. Ты в этих настройках не лазил? При установленных по умолчанию должно всё нормально работать, по идее. И нагрузки практически то нет, чтобы не хватало памяти ему и он сессии начинал терять. |

| Всего записей: 954 | Зарегистр. 29-06-2005 | Отправлено: 14:51 02-11-2010 |

| Garryncha

Newbie |

Редактировать | Профиль | Сообщение | ICQ | Цитировать | Сообщить модератору Галки не было. Галку поставили, картина осталась та же. Сначала сайт открывается быстро, потом медленнее, потом ещё медленнее, потом просто страница не доступна. Добавлено: |

| Всего записей: 17 | Зарегистр. 16-03-2006 | Отправлено: 15:06 02-11-2010 |

| dshf21391

Advanced Member |

Редактировать | Профиль | Сообщение | Цитировать | Сообщить модератору Garryncha Нее, попробуй наоборот там время увеличить, а если не поможет, то отключить дропы out of state пакетов на время и посмотреть, что будет. Подозреваю дровишки могут быть кривые на сетевые карты. Либо сами сетевые глючные. |

| Всего записей: 954 | Зарегистр. 29-06-2005 | Отправлено: 15:38 02-11-2010 |

| Garryncha

Newbie |

Редактировать | Профиль | Сообщение | ICQ | Цитировать | Сообщить модератору Убирали drop пакетов в Stateful Inspection — не помогло. Таймеры не пробовали увеличить. Зато делали следующий эксперимент. На встроенную сетевую карту, где был внутренний интерфейс, назначали внешний адрес, а на внешнюю — внутренний (т.е. наоборот по отношению к тому, что было). Дальше запускали программку-авторизатор для подключения к провайдеру, CheckPoint был выключен — всё работало нормально. Если запускали CheckPoint, то программка-авторизатор разрывала соединение. Подозреваем, что дело во встроенной сетевой карте. Драйвера на неё для Windows XP, для 2003 не нашли у производителя. Дальше обратимся в техподдержку на компьютер, может быть, конкретно наша встроенная сетевая карта неисправна, и нам поменяют материнскую плату по гарантии. |

| Всего записей: 17 | Зарегистр. 16-03-2006 | Отправлено: 13:23 03-11-2010 |

| dshf21391

Advanced Member |

Редактировать | Профиль | Сообщение | Цитировать | Сообщить модератору Цитата: Если запускали CheckPoint, то программка-авторизатор разрывала соединение. Забавно =)) Ну и доступ в интернет. Цитата: Драйвера на неё для Windows XP, для 2003 не нашли у производителя. На такое железо ставить чекпоинт — это извращение. |

| Всего записей: 954 | Зарегистр. 29-06-2005 | Отправлено: 15:03 03-11-2010 |

| Garryncha

Newbie |

Редактировать | Профиль | Сообщение | ICQ | Цитировать | Сообщить модератору dshf21391, Цитата: Купите самый дешёвый сервер брэндовый. При немаленькой цене на чекпоинт экономить на железе — это жесть. Это верно. |

| Всего записей: 17 | Зарегистр. 16-03-2006 | Отправлено: 12:10 06-11-2010 |

| BiB2

Junior Member |

Редактировать | Профиль | Сообщение | Цитировать | Сообщить модератору Добрый день! Прошу помочь. Checkpoint Firewall NGX R65 on SPLAT. Для доступа к email серверу используется следующее: source destination service action где pop3_mapped и smtp_mapped services: SRV_REDIRECT(110,адрес Email сервера,11011 (pop3 порт Email сервера)) and SRV_REDIRECT(25,адрес Email сервера,2525 (smtp порт Email сервера)) после включения антивируса (быда приобретена подписка), smtp pop3 mapping service не работает — когда я пытаюсь подключиться telnet к 110 порту Firewall host получаю ошибку» -ERR No POP3 service here» Number: 21715 Number: 21716 Источник Adblock |

Содержание

- Ошибки VPN

- Вы везунчик!

- Ошибки OpenVPN

- Как узнать какая OpenVPN ошибка возникла?

- Не могу выбрать «Connect» при нажатии на иконку в системном трее

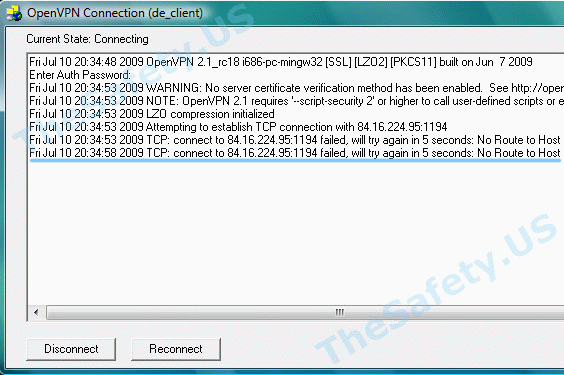

- Connect to IP:Port failed, will try again in 5 seconds; No Route to Host

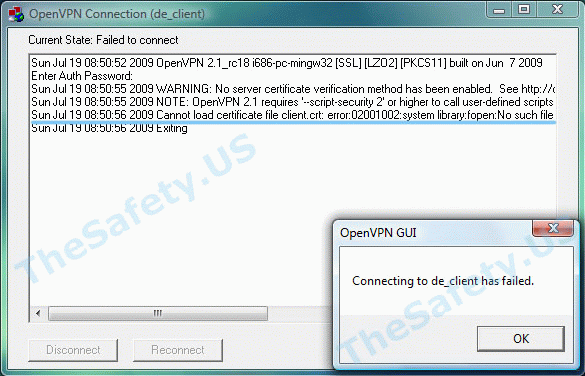

- Cannot load certificate file client.crt

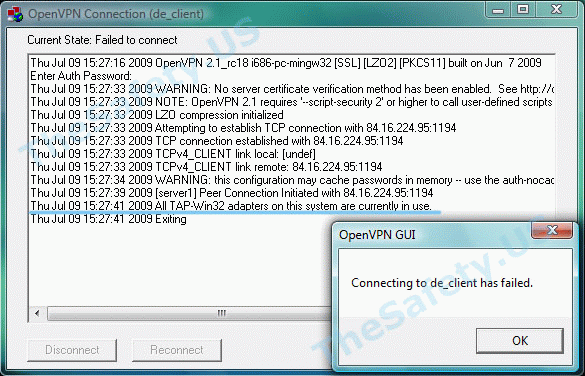

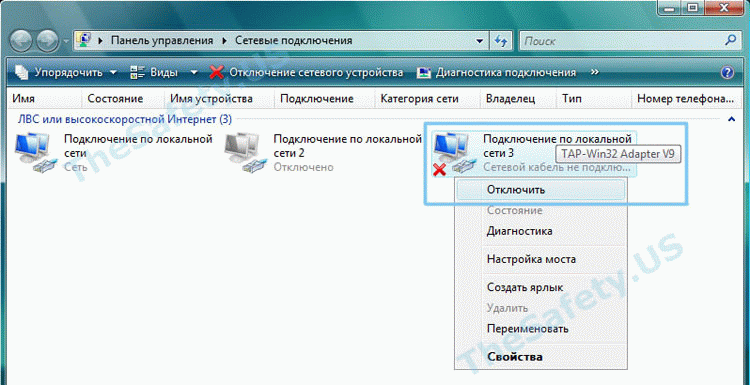

- All TAP-Win32 adapters on this system are currently in use

- ERROR: Windows route add command failed: returned error code 1

- Initialization Sequence Completed With Errors

- Как настроить L2TP/IPSec VPN на Mikrotik?

- OVPN TLS Error: TLS key negotiation failed. — уже после проверки сертификата сервера. Why.

- SshClient ошибка при подключении: Failed to negotiate key exchange algorithm

- Angular/SignalR Error: Failed to complete negotiation with the server

- 8 Answers 8

Ошибки VPN

Иногда случаются проблемы с VPN подключением или VPN не работает. На данной странице вы можете найти описание возникающей ошибки впн и самостоятельно исправить ее.

Вы везунчик!

Поздравляем! Вы нашли скрытый промо-код со скидкой 75% на покупку анонимного VPN без логов.

Промо-код действует только 1 час.

Ошибки OpenVPN

Если вы не знаете как узнать ошибку, возникшую в ходе подключения, нажмите на следующую ссылку:

Ниже представлен список возможных ошибок и методы их устранения. Нажмите на ошибку, чтобы узнать как ее устранить. Названия ошибок соответствуют записям в окне лога.

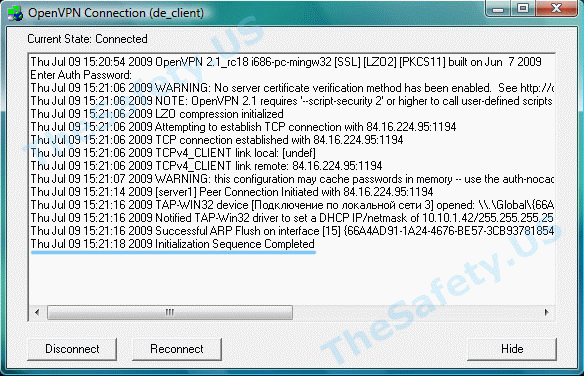

Как узнать какая OpenVPN ошибка возникла?

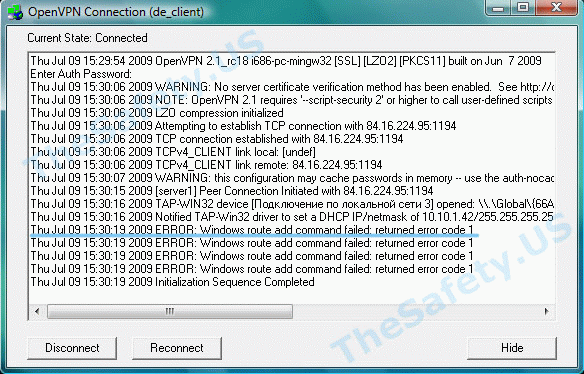

Программа OpenVPN имеет лог подключения. При подключении к OpenVPN серверу программа записывает данные подключения. Эта информация никуда не передается и остается на вашем компьютере, чтобы вы могли понять из-за чего возникла ошибка впн. Чтобы вызвать окно лога, нажмите дважды левой кнопкой мыши на иконку OpenVPN в системном трее.

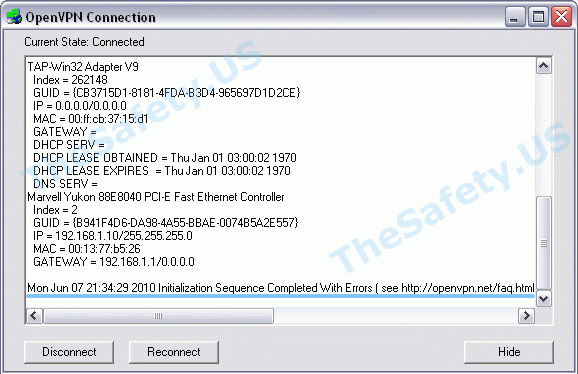

Когда соединение прошло успешно, и вы подключены к VPN серверу, то окно лога должно выглядеть так:

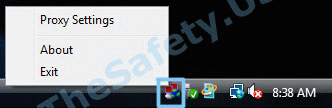

Не могу выбрать «Connect» при нажатии на иконку в системном трее

В списке есть только «Proxy Settings», «About» и «Exit», но нет пункта «Connect».

Это означает, что вы не скачали и/или не скопировали конфигурационный файл «client.ovpn» в «C:/Program Files/OpenVPN/config». Откройте еще раз Инструкцию по настройке OpenVPN соединения для вашей ОС и проверьте все шаги установки и настройки.

Connect to IP:Port failed, will try again in 5 seconds; No Route to Host

Данная ошибка означает, что у вас нет подключения к Интернету, либо его блокирует ваш Firewall или Антивирус.

Проверьте активно ли ваше Интернет подключение, отключите Firewall, Антивирус и подключитесь еще раз.

Cannot load certificate file client.crt

Данная ошибка связана с отсутствием сертификационных файлов в папке «C:Program FilesOpenVPNconfig».

В процессе установки было необходимо скачать архив с сертификатами и распаковать его в папку с программой. Откройте еще раз Инструкцию по настройке OpenVPN соединения для вашей ОС и проверьте все шаги установки и настройки.

All TAP-Win32 adapters on this system are currently in use

Эта впн ошибка связана с некорректной работой Windows и программы OpenVPN. Также эта OpenVPN ошибка может возникнуть вследствие отключения Интернета без отключения сначала OpenVPN соединения. Всегда отключайте сначала OpenVPN соединение и только затем Интернет.

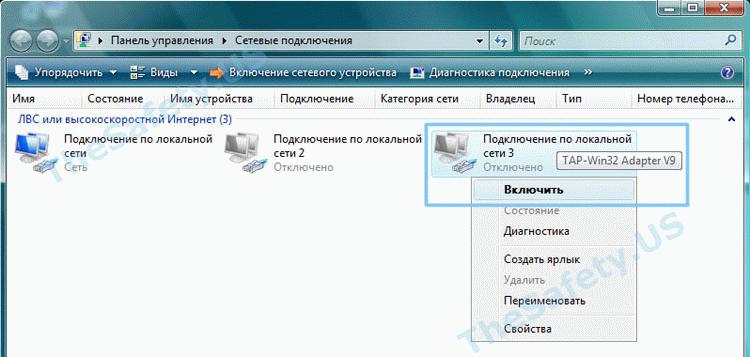

Для устранения ошибки, зайдите в «Пуск -> Сетевые подключения». Найдите «Подключение по локальной сети. TAP-Win32 Adapter» и правой кнопкой мышки щелкните на ярлыке. Выберите «Отключить».

Затем, таким же образом, «Включите» данное подключение. После выполнения данных действий проблемы с VPN подключением должны исчезнуть.

ERROR: Windows route add command failed: returned error code 1

Данная ошибка связана с ограничением прав в Windows Vista, Seven.

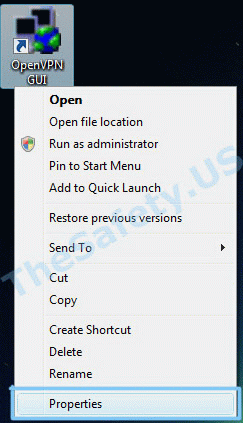

Для устранения ошибки, необходимо выйти из OpenVPN GUI. Правой кнопкой мышки нажать на иконку OpenVPN GUI на рабочем столе и выбрать пункт меню «Свойства»

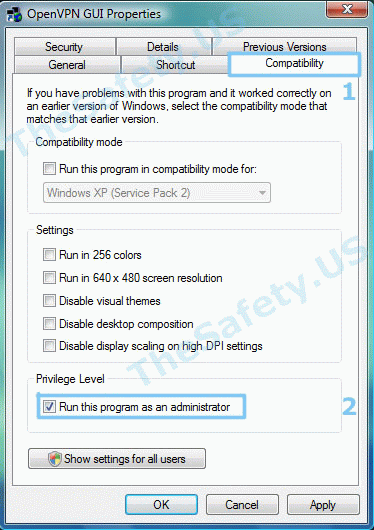

На вкладке «Совместимость» поставьте галочку «Выполнять эту программу от имени администратора».

Теперь запустите OpenVPN GUI еще раз и подключитесь к VPN серверу.

Initialization Sequence Completed With Errors

Данная ошибка связана с неправильной работой службы DHCP из-за антивирусов или фаерволов.

Ошибка наблюдалась постоянно у фаервола Outpost Firewall версии 2009 и ранее, наблюдается также у антивируса Касперского. Ниже представлено решение для антивируса Касперского. Сам алгоритм ничем не отличается от решения проблемы для других антивирусов и фаерволов.

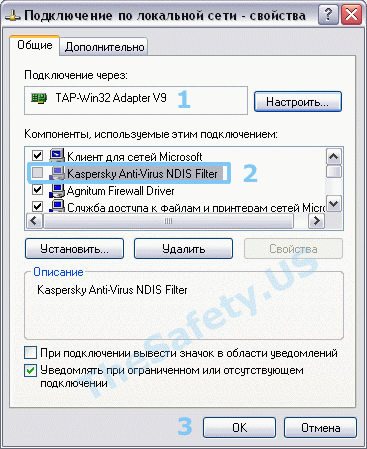

Для устранения ошибки, необходимо зайти в «Пуск -> Панель Управления -> Сетевые подключения» и зайти в «Свойства» виртуального адаптера «TAP-Win 32 Adapter». На вкладке «Общие» в списке отключить Kaspersky Anti-Virus NDIS Filter и затем нажать «ОК».

Теперь подключитесь к VPN и подключение должно пройти успешно.

Источник

Как настроить L2TP/IPSec VPN на Mikrotik?

Пытаюсь поднять на Mikrotik RB951G-2HnD VPN тунель L2TP/IPSec, что бы подключаться с помощью iPhone 4.

Но не чего не получается.

Соединение отваливается вот на этом.

Jun/04/2015 21:49:54 ipsec,error phase1 negotiation failed due to time up «Мой внешний статический IP адрес»[500] «Произвольный IP адрес с устройства которым пытаюсь подключится»[1197] 86dd3e3d2affc4f8:67c23982425b761b

Время на роутере и на iPhone одинаковое. В статистике IPSec Peer Connected видно что есть какое то соединение, т.е. на мой внешний адрес с другого адреса(мегафон 3G). Пароли на L2TP и на IPSec сделал простые, что бы проверить. В правилах Firewall пакеты бегают на правиле где 500 порт UDP. Пакеты на правиле с UDP 1701 и 4500, и ipsec-esp не бегают, по нулям.

Где может быть проблема и куда копать? Всё делал по гайдам и вики, и ни как не удаётся добиться положительного результата 🙁

- Вопрос задан более трёх лет назад

- 31247 просмотров

У вас так?

/ip ipsec proposal

set default enc-algorithms=aes-128-cbc,aes-256-cbc lifetime=8h

pfs-group=none

Покажите остальные настройки.

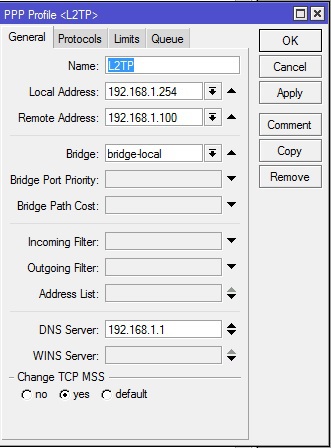

TNT: Итак, коллега, вот что я сделал чтобы мой айфон4 на 8 ios подключился к MK L2TP + IPSec через NAT

1. Разрешаем входящий трафф для портов 500, 1701, 4500 UDP. Так же разрешаем исходящий наружу

2. Настраиваем профиль L2TP копируя стандартный default-encryption и внося единственное изменение в шифрование трафика = Yes (в остальном всё штатно как и для других устройств)

3. Включаем L2TP сервер ставя галку IPSec — Peer для входящих подключений создастся автоматом

4. В IPSec Proposal вносим изменения добивая недостающие галки до состояния

auth-algorithms=md5,sha1,sha256,sha512 enc-algorithms=null,des,3des,aes-128-cbc,aes-256-cbc

5. Политики туннелей и темплейтов я не трогал, всё заработало на дефолтных.

Тестировал при подключении через интернет из под моего домашнего вайфая за NAT всё работало без проблем, а вот через Мегафон подключатся не захотело никак (возможно мой тариф или что-то ещё блокирует l2tp) и не только с айфона

Спасибо всем за помощь. Проблема — банальна. Мегафон 3G рубит VPN, думаю рубит L2TP 1701 порт. Так как рабочий VPN чисто Cisco IPsec работает нормально.

С другой сети, получилось выйти через iPhone нормально.

UPDATE: Проблема даже не в мегафоне, а в кривых настройках Firewall. У меня было 4 правила, отдельных правила. Т.е. 500 UDP; 1701 UDP; 4500UDP; и 50 (ipsec-esp). А объединил все три UPD правила в одно, 500,1701,4500 и всё заработало. И на 3G тоже 🙂

Появился следующий вопрос, может поможете пожалуйста:

Через VPN подключение не вижу локальные ресурсы.

192.168.1.1 — это шлюз Mikrotik и DNS.

192.168.1.100 — это выдается IP адрес устройству которое подключается по VPN. Т.е. iPhone.

192.168.1.254 — хз для чего нужно указывать Local Address. Указал свободный. (Так же указывал и 192.168.1.1)

В локальной сетки есть девайсы 192.168.1.3 и 192.168.1.4

Вот с микротика через терминал пинги идут, а с iPhone когда он подключен по VPN пингов нету и веб интерфейс устройства не открывается. Хотя, шлюз 192.168.1.1 пингуется и инет работает, например yandex.ru.

Что нужно сделать, что бы локальные ресурсы были видны? arp-proxy делал как на LAN1(master) так и на bridge-local. Не помогает. Хотя подсеть одна же.

Источник

OVPN TLS Error: TLS key negotiation failed. — уже после проверки сертификата сервера. Why.

OVPN сервер — микротик, OVPN клиент — венда

на микротике-сервере коннект client-ip(внешний):1194->server-ip:1194 в состоянии established

на роутере, за которым находится венда — аналогично

netstat на венде кажет:

TCP 172.16.12.13:51360 95-31-27-23:1194 ESTABLISHED

единственно не понимаю почему через дефисы

в логе сервера идёт обмен пакетами, и оканчивается строчкой:

:using encoding BF-128-CBC/SHA1

Key usage сертификата сервера

KU 0xa0: Digital Signature, Key Encipherment

EKU TLS Web Server Authentication

то есть ровнёхонько то, что желает сам ovpn

сертификата клиента

KU Digital Signature, Key Encipherment, Data Encipherment

EKU TLS Web Client Authentication

так что же он от меня желает? 🙁

- Вопрос задан более трёх лет назад

- 7738 просмотров

1) CN сертификата сервера должно равняться его fqdn, или же ip

но это ладно.

2) Не знаю как в «родном» ovpn, но в микротиковской реализации овпн сервера есть 2 варианта подключения:

a. логин-пароль

b. сертификат И логин-пароль

вариант с только сертификатом отсутствует.

UPD: crl host задаётся жёстко ip-адресом, только винбокс об этом ни слова не говорит, и если указать fqdn — спокойно создаёт самоподписанный CA без crl. > более трёх лет назад

Станислав Макаров:

вчера добился таки нормальной работы PKI и OVPN на микротике

Про CN — в принципе, так всегда и везде; но можно указать не в CN, а в поле альтернативного имени; кроме того можно убрать данную проверку в опциях клиента, но не рекомендуется — подрывает безопасность;

а про вариант только сертификат — тоже пофиг, можно добавить параметры:

auth-user-pass pwd.txt

auth-nocache

и общие логин/пароль для всех пользователей, хранящиеся в pwd.txt с двумя строчками:

логин

пароль

пользователю нужно будет только вводить пароль от закрытого ключа при подключении к серверу

учитывая, что crl действительно таки работает — отзыв сертификатов так же работает. НО!

мне не удалось сделать импорт CA сертификата на микротик так, что бы сам микротик воспринимал его как CA, который он, микротик, может использовать и подписывать им сертификаты;

у меня схема с нормальным отзывом работает только с CA сертификатом, который создан на самом микротике; в качестве crl хоста указал 127.0.0.1

Источник

SshClient ошибка при подключении: Failed to negotiate key exchange algorithm

Добрый день форумчане, прошу помощи.

Есть простой код который открывает подключение по SSH с использованием Renci.SshNet;

В момент подключения выдает такую вот ошибку.

Renci.SshNet.Common.SshConnectionException: «Failed to negotiate key exchange algorithm.»

Перелопатил все, либо я слепой. (((

Причем к роутерам IRZ подключение норм, а к роутеру Termit выдает ошибку подключения. Пробовал играть настройками на самом роутере безрезультатно.

Перевести ошибку я могу, прошу помощи желательно решение данной проблемы ну или направление куда капать.

Спасибопожалуйста.

SSH клиент. Как преодолеть ошибку «Failed to negotiate key exchange algorithm.»?

Я новичок, прошу не судить строго. Пытаюсь сделать себе для работы помошника, приложение для.

Ошибка при одновременном подключении windows.h и algorithm.h

Здравствуйте. Возникла ошибка следующего рода, при одновременном подключении windows.h и.

Приветствую всех. Возникает такая проблема, надеюсь на ваши советы. Модель ноута Acer Aspire.

Failed to read key Cannot recover key

Всем привет. Ни с того ни с сего выскачила ошибка при попытке подписать АПК. Причем буквально на.

Diffie Hellman Key Exchange

Всем привет. Столкнулся с такой проблемой.При получении секрета(diffie-hellman) ключей получаю.

Devel Studio. Ошибка «failed to open stream: HTTP request failed!» при использовании file_get_contents()

Начал писать в девел студио фейк и возникает проблемма со скриптом, я без понятия что не так.

Источник

Angular/SignalR Error: Failed to complete negotiation with the server

Using SignalR for my server and Angular for my client. When I run my client I receive these errors:

I am guessing it is something with CORS. I am trying to implement a simple chat application. I am using the latest verison of SignalR:

Here is the github that contains the code for the tutorial I am following. SignalR Chat Tutorial

Here is my startup

And here is my client:

I assume it may be something with cors. Thank you!

EDIT: I just recreated the signalr implementation in visual studio and it worked. I believe I chose the wrong settings on start up.

8 Answers 8

I faced the slimier issue and I fixed it by adding

in client-side as @Caims mentioned. But I don’t think this is the correct solution and feel more like a hack 😊. What you have to do is adding AllowCredentials in server side. Anyway when it’s coming to Azure you can’t relay on that fix. So no need enable WSS only in client side.

Here is my ConfigureServices method:

This is my Configure method:

And finally this is how I connected from client-side:

I had the same problem, and it turns out that the launchSettings.json in the part where it says signalRchatServer does nothing, the url that worked with me was that of the iisexpress, I say it because there are many places where they say that the url is the one below .

I was facing the same problem in my Angular application when I try to connect to Azure SignalR service Azure Function.

And below was my init() function code in Angular service.

My problem was with the con.accessKey . I just checked the properties of the SignalRConnectionInfo class and understood that I need to use accessToken instead of accessKey .

So after changing the code to accessTokenFactory: () => con.accessToken everything worked as usual.

I waste almost two days for this and finally figured out,

When this error occurs?

- When you upgrade your existing SignalR server project to .Net Core but do not upgrade the client

- When you create the SignalR server using .Net core but you use traditional .Net framework for the client

Why this error occurs?

The error occurs because new SignalR does not allow you to use old server & new client or new server & old client

It means if you create the SignalR server using .Net core then you must create the client using .Net Core

Источник

Сообщение об «ошибке аутентификации VPN» не самая приятная вещь, поскольку вы не можете получить доступ к своей учетной записи VPN и защитить свои устройства. К счастью, эту проблему легко исправить, и обычно для ее устранения требуется всего пара минут путем настройки некоторых параметров.

Я обнаружила несколько способов исправить ошибку аутентификации VPN, которые вы можете попробовать сами. Просто используйте каждый метод, перечисленный ниже, чтобы восстановить доступ к вашему VPN. Если эти методы не сработают, у вас, вероятно, проблема с вашим провайдером VPN. В этом случае я рекомендую вам получить высококачественный VPN, такой как ExpressVPN, поскольку это снизит вероятность появления каких-либо ошибок сервиса.

Избегайте раздражающих ошибок с ExpressVPN

Существует несколько причин, по которым вы можете столкнуться с ошибкой аутентификации VPN, в том числе:

- Ваше антивирусное программное обеспечение или файрвол блокирует ваше соединение

- VPN-сервер слишком медленный для подключения

- Ваша загрузка программного обеспечения VPN повреждена или устарела

- Слишком много одновременных подключений устройств

- Ваше WiFi-соединение недостаточно стабильно для поддержки VPN

Это всего лишь несколько причин, которые легко исправить, чтобы вы могли подключиться и защитить себя как можно скорее.

1. Перезагрузите устройство

Иногда самые простые решения являются лучшими. Как и многие технические проблемы, ошибку «Ошибка аутентификации VPN» иногда можно решить, перезагрузив устройство. Это очищает кэш памяти и останавливает любой код, который работает неправильно, позволяя VPN начать все заново.

2. Отключите свой антивирус и файрвол

Если вы используете файрвол или антивирусное программное обеспечение, оно может блокировать ваш VPN-клиент. Чтобы выяснить, в этом ли проблема, вам нужно внести свой VPN в белый список и временно отключить антивирусное программное обеспечение и файрвол.

Ваше антивирусное программное обеспечение и файрвол будут иметь возможность выбирать определенные приложения, которым разрешен доступ в Интернет. Добавление вашего VPN в эти белые списки предотвратит его пометку и может устранить ошибку аутентификации VPN.

Вы также можете временно отключить антивирус и файрвол. Убедитесь, что вы отключили как сторонние, так и встроенные файрволы (например, файрвол Защитника Windows). Вам нужно будет сделать это для общедоступных и частных сетей — эта опция должна быть в настройках вашего файрвола.

Это не постоянное решение. Отключение антивирусного программного обеспечения и файрвола может сделать ваш компьютер уязвимым для угроз безопасности. Если вы обнаружите, что отключение программного обеспечения устраняет проблему, вам нужно изменить настройки или сменить провайдера — вы можете взглянуть на лучшие рекомендуемые антивирусы здесь.

3. Попробуйте проводное соединение

Иногда проблемы с уровнем сигнала Wi-Fi могут помешать правильному подключению VPN. Попробуйте подключиться к роутеру с помощью кабеля Ethernet вместо беспроводного соединения и посмотрите, решит ли это проблему. Проводное соединение намного более стабильно и не будет испытывать помех от другой электроники, которая может повлиять на Wi-Fi.

Если вы используете два связанных роутера, это также может вызвать проблему. Вы можете исправить это, включив режим моста, который поможет разрешить любые сетевые конфликты, которые могут повлиять на ваше VPN-соединение. Способы различаются в зависимости от модели, поэтому обратитесь к руководству по вашему роутеру.

4. Используйте другой протокол VPN

Изменение протокола VPN может устранить «Ошибку аутентификации VPN». В большинстве VPN вы можете выбрать, какой IP-протокол использовать. Ваш VPN должен иметь такие опции, как OpenVPN, WireGuard, IKEv2 и другие протоколы — например, у ExpressVPN есть собственный быстрый и надежный протокол Lightway.

Двумя наиболее распространенными типами протоколов являются TCP (протокол управления передачей) и UDP (протокол пользовательских дейтаграмм). Основное отличие состоит в том, что TCP включает исправление ошибок, то есть он повторно отправляет все, что повреждено или не доставлено из-за проблем с подключением. Поскольку UDP этого не делает, он работает быстрее, но менее надежен.

Вы найдете эту опцию в разделе «Настройки» в приложении VPN. Обратите внимание, что качество вашего соединения может ухудшиться, если вы переключаете протоколы.

5. Попробуйте альтернативный DNS-сервер

По умолчанию ваш VPN-клиент будет использовать DNS-серверы вашего VPN-провайдера. Это снижает риск утечек DNS, но иногда вызывает проблемы с подключением. Чтобы проверить, в этом ли проблема, попробуйте использовать другие DNS-серверы — отключите параметр «Использовать только DNS-серверы VPN» в настройках приложения VPN. Имейте в виду, что это может немного увеличить риск утечек DNS.

6. Попробуйте другую сеть Wi-Fi

Если ваша сеть Wi-Fi недостаточно стабильна или быстра для поддержки вашего VPN-подключения, при попытке подключения вы получите сообщение об ошибке аутентификации. Без стабильного интернет-соединения ваш VPN просто не будет работать.

Чтобы проверить, так ли это, попробуйте использовать VPN в общедоступной точке доступа Wi-Fi или в доме друга. Если VPN работает в этих других сетях, проблема может быть в вашей. Возможно, вам придется связаться с вашим интернет-провайдером, чтобы обновить вашу услугу или проверить, нет ли проблем с вашим подключением. Вы также можете посмотреть настройки Wi-Fi, чтобы убедиться, что у вас достаточно пропускной способности для поддержки вашего VPN-подключения.

7. Подключитесь к другому VPN-серверу

VPN-серверы иногда могут быть перегружены пользователями в часы пик, а это приводит к замедлению работы и проблемам с соединением. Кроме того, сервер, к которому вы подключились, может быть просто отключен на техническое обслуживание. Чтобы проверить, не является ли сервер причиной проблемы, выберите другой сервер в том же регионе и попробуйте подключиться к нему.

У такого первоклассного сервиса, как ExpressVPN, есть более 3000 серверов в его глобальной сети, поэтому вы можете быстро установить другое подключение. Помните — чем ближе вы к серверу, тем быстрее он будет работать. Например, если вы находитесь в Европе и вам нужно подключиться к серверу в США, серверы на восточном побережье должны работать быстрее, чем те, что дальше на запад.

Переключаться между серверами сложнее, если вы используете VPN на своем роутере, а не через собственное приложение на своем устройстве. Метод зависит от вашего роутера и провайдера VPN. Если вы не знаете, как это сделать, обратитесь к документации вашего роутера и VPN.

8. Переустановите VPN

Поврежденная установка VPN может вызвать «Ошибку аутентификации VPN». Если вы подозреваете, что проблема может заключаться в этом, попробуйте удалить и переустановить VPN-клиент. Это простой процесс для большинства платформ, который займет всего пару минут. Переустановка VPN также гарантирует, что у вас будет последняя версия приложения с обновлениями, устраняющими все известные проблемы.

Лучший способ сделать это на вашем ПК — использовать программу удаления, так как программа удаления Windows может иногда оставлять записи реестра и файлы из первой установки. Если элементы остались на вашем устройстве, вы можете снова столкнуться с ошибкой.

9. Проверьте свои данные для входа и убедитесь, что ваша подписка VPN активна

Убедитесь, что вы еще раз проверили правильность данных для входа, так как ошибка может быть вызвана неправильным написанием или опечаткой пароля. Обратите пристальное внимание на свой пароль, особенно если вы используете прописные и строчные буквы — это распространенная проблема при входе в систему.

Если вы используете платный VPN-сервис, возможно, срок действия вашей подписки истек. Кроме того, вы могли создать учетную запись, но еще не купили подписку. Чтобы решить эту проблему, войдите в свою учетную запись на сайте вашего провайдера VPN и убедитесь, что ваша подписка оплачена.

10. Убедитесь, что одновременных подключений не слишком много

Проверьте сайт провайдера VPN, чтобы узнать количество допустимых одновременных подключений. Если лимит превышен, отключите все неиспользуемые устройства. После отключения подождите минуту или две, прежде чем повторить попытку подключения, чтобы убедиться, что слот устройства готов к использованию.

Большинство VPN-сервисов ограничивают количество устройств, которые можно подключить к VPN одновременно — например, ExpressVPN позволяет подключить 5 устройств одновременно. Если вы подключили несколько устройств, возможно, вы превысили лимит.

11. Запустите чистую загрузку (Windows)

«Чистая загрузка» запускает ваш ПК с Windows с минимальным количеством драйверов и программ запуска, поэтому вы можете узнать, не мешает ли приложение или программа работе вашего VPN. Вот как это сделать:

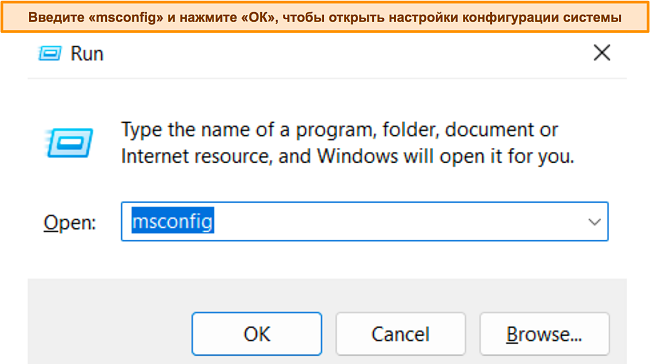

- Нажмите клавишу Windows + R, чтобы открыть диалоговое окно «Выполнить».

- Введите «msconfig» и нажмите «ОК». Это откроет «Конфигурацию системы».

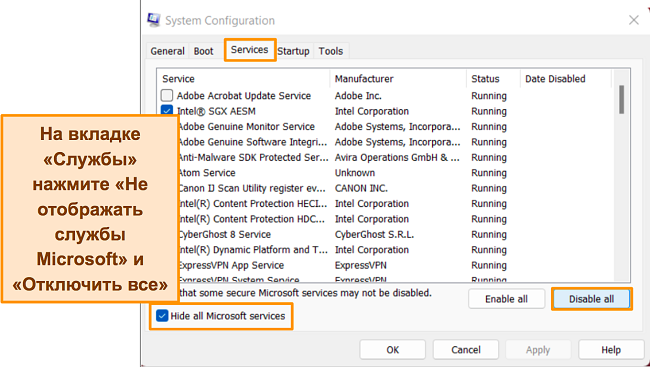

- Перейдите на вкладку «Службы» и установите флажок «Не отображать службы Microsoft».

- Установите флажок «Отключить все». Пока не нажимайте «ОК».

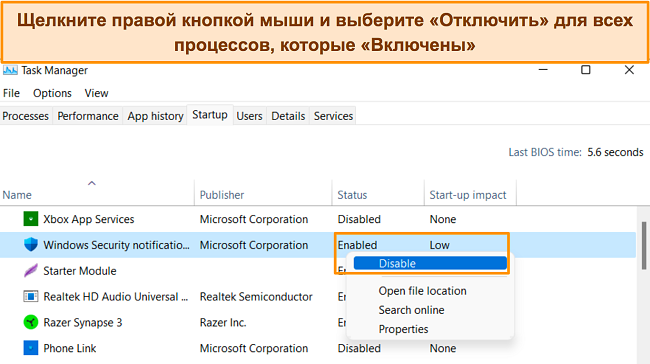

- Затем нажмите на вкладку «Автозагрузка» и «Открыть диспетчер задач».

- На любых процессах, которые «Включены», щелкните правой кнопкой мыши и выберите «Отключить». Повторяйте, пока все процессы не будут отключены.

- Теперь вернитесь в «Конфигурацию системы» и нажмите «Применить» и «ОК», чтобы сохранить изменения.

- Перезагрузите компьютер и снова попробуйте подключиться к VPN.

Если ошибка аутентификации VPN исчезнет, вы будете знать, что проблема связана с одной из ваших запускаемых служб или приложений. Вам нужно будет вернуться и включить каждый элемент, а затем перезагрузить компьютер, чтобы увидеть, влияет ли это на ваш VPN.

Это может занять немного времени, но как только вы обнаружите проблемный элемент, то сможете удалить его со своего устройства и использовать VPN. Если проблема остается не устраненной, вы можете просмотреть этот список наиболее распространенных проблем с VPN на Windows и найти решение.

12. Попробуйте другой VPN — это наши топ рекомендации

Если вы попробовали все вышеперечисленные решения, но у вас все еще есть проблемы, вы можете подумать о более качественном VPN-сервисе. Бесплатные и недорогие VPN могут работать медленно и вызывать другие проблемы с подключением. Напротив, платные услуги обеспечивают высокоскоростное соединение и гораздо реже вызывают проблемы. Ниже вы найдете топовые VPN.

1. ExpressVPN ─ высочайший уровень безопасности с молниеносной скоростью

ExpressVPN ─ лучший VPN в 2023, с исключительными функциями безопасности и конфиденциальности, которые обеспечивают безопасность вашей онлайн-активности и личных данных:

- Шифрование военного уровня: 256-битное шифрование AES на всех соединениях обеспечивает безопасность вашего трафика.

- Обфускация сервера: все серверы обфусцированы (маскируют ваш VPN-трафик), поэтому вы можете получить доступ к своим онлайн-аккаунтам даже в таких странах, как Китай и Россия.

- Защита от утечки данных: блокирует утечку данных DNS, IP и WebRTC для обеспечения безопасности ваших личных данных.

- Проверенная политика отсутствия журналов: независимые аудиты подтверждают, что ExpressVPN не регистрирует и не хранит ваши данные при подключении к своим серверам.

Наряду с максимальной безопасностью и конфиденциальностью, ExpressVPN обладает самыми высокими скоростями среди всех протестированных мной VPN. Его собственный протокол подключения Lightway отлично справляется с уменьшением потери скорости, которая обычно влияет на VPN. В среднем моя скорость снизилась на крошечные 18%, поэтому я могла смотреть потоковый контент, скачивать торренты, играть в онлайн-игры и просматривать страницы без каких-либо задержек или прерываний.

ExpressVPN ─ один из самых надежных, быстрых VPN на русском языке, предлагающий планы, начиная от $6.67в месяц (подписка: 15 месяцев). Тем не менее, я думаю, что он стоит дополнительных затрат на максимальную безопасность, анонимность в Интернете и сверхбыструю скорость соединения. Я предлагаю вам попробовать ExpressVPN самостоятельно без риска ─ услуга подкреплена 30-дневной гарантией возврата денег, поэтому, если вы передумаете, вы можете легко получить полное возмещение.

Попробуйте ExpressVPN без риска сегодня

Новости за 2023! ExpressVPN на ограниченное время снизил цен на 1-летний план всего до $6.67 в месяц (экономия до 49%) + 3 месяцев в подарок! Это временная акция, так что воспользуйтесь ей, пока она действует. Подробнее об акции см. здесь.

2. CyberGhost ─ оптимизированные серверы для потоковой передачи, загрузки торрентов и онлайн-игр

Оптимизированные серверы CyberGhost обеспечивают быстрое и бесперебойное соединение для вашей онлайн-активности. Специальные серверы идеально подходят для потоковой передачи, загрузки торрентов и онлайн-игр — просто выберите сервер в зависимости от того, для чего вам нужен VPN, и CyberGhost создаст безопасное соединение менее чем за 10 секунд.

Вы можете легко перейти к оптимизированным серверам с помощью интуитивно понятного интерфейса приложения CyberGhost, доступного на русском. Все приложения CyberGhost очень похожи по дизайну, что упрощает переключение между устройствами — это отличный выбор для начинающих пользователей VPN.

Во время тестов я и моя команда обнаружили, что CyberGhost может легко получить доступ к популярным потоковым сервисам, таким как Netflix, Disney+ и т.д.:

| Amazon Prime Video | Hulu | HBO Max | BBC iPlayer | ESPN | fuboTV |

| YouTube TV | Paramount+ | EuroSport | Peacock | Canal+ | Yle |

При доступе к локальным потоковым учетным записям моя команда и я обнаружили, что скорость CyberGhost надежно высока, особенно на локальных серверах. Однако, как и во многих других VPN, в CyberGhost значительно меньше удаленных подключений. Я рекомендую всегда подключаться к оптимизированному серверу рядом с вашим физическим местоположением для получения наилучших скоростей.

Вы можете попробовать оптимизированные серверы CyberGhost без какого-либо риска, поскольку он предлагает щедрую 45-дневную гарантию возврата денег. CyberGhost является доступным вариантом для потоковой передачи, загрузки торрентов и онлайн-игр с ежемесячными планами от $2.11 (подписка: 2 года).

Попробуйте CyberGhost без риска сегодня

Новости за 2023! Подпишитесь на CyberGhost всего за $2.11 в месяц и получите 3 месяцев в подарок к 2-летнему плану (экономия до 83%)! Это временная акция, поэтому поспешите воспользоваться ей. Подробнее об акции см. здесь.

3. Private Internet Access (PIA) ─ огромная серверная сеть обеспечивает надежное соединение

Private Internet Access (PIA) обладает более чем 35000 серверами в своей глобальной сети. Это огромное количество упрощает подключение к серверу, где бы вы ни находились. Во время моих тестов у меня не было проблем с подключением, что иногда может быть в случае с другими VPN — не было перегрузки серверов или большого пользовательского трафика, поэтому PIA подключался к серверам менее чем за 5 секунд.

Для обеспечения безопасности ваших подключений нативное русское приложение PIA использует следующие высокопроизводительные функции:

- Настраиваемое шифрование: на выбор представлено стандартное 256-битное и 128-битное шифрование AES (что может обеспечить повышение скорости при более медленных соединениях).

- Функция автоматического экстренного отключения от сети: разрывает интернет-соединение, защищая ваши данные, если ваш VPN прерывается.

- Блокировщик рекламы и вредоносных программ MACE: блокирует раздражающие всплывающие окна и вредоносные сайты, чтобы защитить ваши устройства от онлайн-угроз.

- Политика нулевого журнала: не будет регистрировать или хранить ваши данные при подключении к своим серверам, с доказательствами из реальных ситуаций — PIA был вызван в суд правительством США, но у него не было данных для представления.

PIA идеально подходит, если у вас ограниченный бюджет, поскольку это один из самых доступных ежемесячных VPN. Вы можете попробовать PIA без риска в течение 30 дней с гарантией возврата денег и планами от $2.11 в месяц (подписка: 2 года).

Попробуйте PIA без риска сегодня

Новости за 2023! Подпишитесь на PIA всего за $2.11 в месяц и получите 3 мес. в подарок к 2-летнему плану (экономия до 82%)! Это временная акция, поэтому поспешите воспользоваться ей. Подробнее об акции см. здесь.

Почему появляется сообщение о сбое VPN-подключения?

Вы получите сообщение «ошибка VPN-подключения», когда ваш VPN-клиент не сможет подключиться к серверу. Это может произойти по ряду причин, включая блокировку вашего файрвола или антивирусного программного обеспечения, нестабильное соединение Wi-Fi или необходимость обновления вашего VPN.

Чтобы решить эту проблему, вы можете попробовать переключиться на другой сервер, перезагрузить устройство, чтобы перезапустить VPN, или обратиться в службу поддержки клиентов вашего VPN.

Почему мой VPN не подключается к серверу?

Ваш VPN может не подключаться к серверу по многим причинам, но, к счастью, это легко исправить, если вы будете следовать приведенному выше руководству. Вот некоторые из причин:

- VPN-сервер, к которому вы хотите подключиться, отключен на техническое обслуживание

- Ваш файрвол или антивирусное программное обеспечение блокирует доступ вашего VPN к Интернету

- Сеть Wi-Fi нестабильна или имеет недостаточную пропускную способность для поддержки VPN

- Ваше приложение VPN нуждается в обновлении до последней версии

Если вы попробуете вышеуказанные исправления и по-прежнему не сможете установить соединение, вам следует обратиться в службу поддержки клиентов вашего VPN. Агенты могут изучить проблему для вас и предложить решение.

Какой VPN лучший для Windows, Mac и iOS для избежания ошибки VPN-подключения?

Лучший VPN для предотвращения ошибок — ExpressVPN. Программное обеспечение ExpressVPN регулярно обновляется и предлагает вам установить обновления, как только они будут готовы. Вы не только получаете лучшие функции безопасности и конфиденциальности, но ExpressVPN также с меньшей вероятностью столкнется с ошибками подключения из-за проблем с программным обеспечением. И самое главное, вы можете без риска попробовать ExpressVPN и убедиться, насколько хорошо он работает на ваших устройствах Windows, Mac и iOS. Если вы не полностью довольны услугой, то можете получить полный возврат средств.

Надежны ли бесплатные VPN?

Некоторые бесплатные VPN надежны, но большинство — нет. На рынке представлены сотни бесплатных VPN, но ни один из них не обеспечит вам первоклассную безопасность и конфиденциальность премиум-сервиса. Многие бесплатные VPN не будут по-настоящему защищать ваши данные и соединения, а некоторые активно регистрируют вашу активность для продажи третьим лицам. Что еще хуже, некоторые бесплатные VPN загружены вредоносными программами, которые ставят под угрозу вашу безопасность.

Хотя существует несколько безопасных и частных бесплатных VPN, они крайне ограничены. Вы столкнетесь с ограничением данных, серверными ограничениями и даже ограничением скорости — вы не сможете использовать бесплатный VPN столько, сколько захотите. Кроме того, бесплатные сервисы вряд ли будут поддерживаться так же часто, как премиальные VPN, поэтому вы можете столкнуться с большим количеством ошибок.

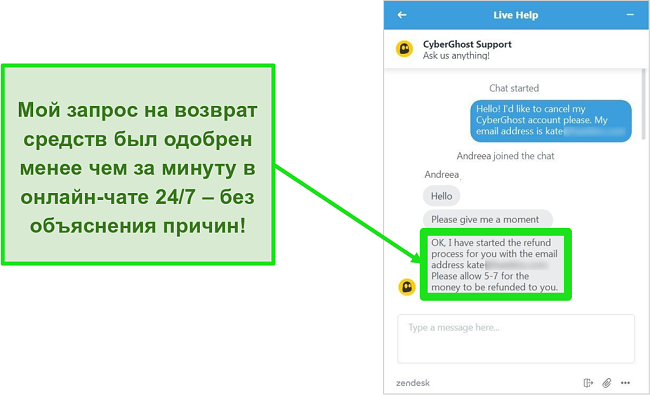

Вместо того, чтобы рисковать своей безопасностью или ограничивать себя, я рекомендую вам выбрать VPN премиум-класса с щедрой гарантией возврата денег. CyberGhost позволяет протестировать сервис в течение 45 дней без риска, что делает его лучшим выбором, если вам нужен VPN только на короткое время. Кроме того, получить возмещение легко, если вы обратитесь в круглосуточный чат.

CyberGhost быстро обработал мой запрос на возврат средств, не задавая вопросов

Я проверила этот процесс самостоятельно, и подтверждение моего запроса на возврат средств заняло менее 5 минут. Самое приятное, мне вернули деньги всего за 5 рабочих дней.

Попробуйте CyberGhost бесплатно

Сообщение об ошибке «аутентификация VPN» распространено, но, к счастью, его легко исправить. Следуя описанным выше методам, вы скоро сможете получить доступ к VPN и снова защитить свои устройства.

Важно убедиться, что вы используете правильный VPN, чтобы избежать сообщений об ошибках и других проблем. Я рекомендую вам попробовать лучший сервис в 2023, ExpressVPN. Благодаря регулярным обновлениям программного обеспечения и надежным функциям безопасности и конфиденциальности, ExpressVPN — это надежный сервис, обеспечивающий безопасность ваших данных и устройств. Вы можете сами попробовать ExpressVPN, чтобы понять, подходит ли он вам — если вы передумаете, то можете получить полный возврат средств в течение 30 дней.

Резюме ─ самые надежные VPN в 2023

Лучший

1.

$6.67 / месяц

Сэкономь 49%

2.

$2.11 / месяц

Сэкономь 84%

3.

$2.19 / месяц

Сэкономь 82%

Понравилась статья? Поставьте оценку!

4.89

Проголосовало 17 пользователей

Ваша электронная почта

Пожалуйста, введите правильный адрес электронной почты

Спасибо за ваш отзыв

Кейт Хокинс — автор, пишущий о технологиях, и эксперт в области онлайн-безопасности и конфиденциальности. Кейт нравится изучать новые технологии и последние тренды в области кибербезопасности, чтобы помогать читателям оставаться в курсе событий и обеспечивать свою безопасность онлайн.

Hello All,

I’m currently configuring a new cluster with a new mgmt-server only for VPN.

i’ve build on a VSX-cluster 2 VS’s, one test and one production VS.

VS3, I’ve build the test vs, with smartcard authentication which connects to our external AD. machine/user are handled by our external domain and the smartcard authentication is as well handled on this external domain, this solution works properly.

VS4, I’ve build the production VS, which the machine/user connects to our internal domain and the MFA is handled by Radius against the external AD.

on this VS i have the issue when i’m trying to logon that I’ll get the error «Negotiation with site failed». I don’t get it always, the other attempts are working well, let’s say it fails 1 out of 3 attempts. Smartlog says the user does not belong to the remote community.

The AD LDAP account unit of both domains are identical in the management server and in the Remote Access community in the participant user groups i have added a user group based on a security group.

Does anybody have an idea what could go wrong?

-

#1

Добрый день! Есть несколько пользователей которые подключаются к NGFW 6700. Подключаются с помощью толстого клиента Check Point Endpoint Security VPN.

Один из пользователей постоянно жалуется что vpn клиент не соединяется, а программа пишет VPN service is down. Пробовал переустанавливать приложение Check Point Endpoint Security, но бестолку. Подскажите в чем может быть дело? Остальные юзеры не жалуются.

ps Не стал писать в раздел по чекпойнтам т.к думаю что дело именно в windows. У всех пользователей честная windows 10 LTSC.

Последнее редактирование: 10.09.2021

-

#2

Думаю стоит проверить системный журнал на предмет ошибок. Что там ?

-

#3

Ошибки такого плана

1. Служба «Check Point Endpoint Security VPN» является зависимой от службы «Check Point Virtual Network Adapter — Apollo», которую не удалось запустить из-за ошибки

Драйвер не был загружен, так как произошел сбой при его инициализации.

2. Служба «События получения неподвижных изображений» завершена из-за следующей внутренней ошибки: Сервер RPC недоступен.

3. Сбой загрузки драйвера Drivervna_ap для устройства ROOTNET001.

4. Сбой при запуске службы «vna_ap» из-за ошибки

Драйвер не был загружен, так как произошел сбой при его инициализации.

-

#4

3. Сбой загрузки драйвера Drivervna_ap для устройства ROOTNET001.

Скорее всего что то с драйвером. Посмотрите что в диспетчере устройств. Переустановите драйвер

-

#5

Там вот такое

Как понять что это за устройство?? Не может же быть что драйвер сетевой карты не инициализировался. Инет вроде бы есть на компе..

Serg

Случайный прохожий

-

#6

Попробуй по не известному устройству правой кнопкой мыши и обновить драйвер. Или попробуй отключить устройство затем включить. Все таки windows 10 это не windows 98 или xp по части поиска драйверов.

-

#7

Попробуй по не известному устройству правой кнопкой мыши и обновить драйвер. Или попробуй отключить устройство затем включить. Все таки windows 10 это не windows 98 или xp по части поиска драйверов.

Это попробовал. Драйвер сам определился. Перезапустил так же службы checkpoint vpn. Заработало. Ура.

Вопрос на засыпку. Как теперь понять почему драйвер сбоит. Я к тому что через день или 2 юзер позвонит опять с этой же проблемой…

-

#8

Это попробовал. Драйвер сам определился. Перезапустил так же службы checkpoint vpn. Заработало. Ура.

Вопрос на засыпку. Как теперь понять почему драйвер сбоит. Я к тому что через день или 2 юзер позвонит опять с этой же проблемой…

Так вы лог дальше и смотрите с компа.

-

#9

Смотрю..

Вот еще че нашел

Сбой загрузки драйвера DriverWudfRd для устройства HIDVID_0951&PID_16A4&MI_03&Col027&1c94fa2&0&0001.

Сбой загрузки драйвера Drivervna_ap для устройства ROOTNET001.

Не удалось инициализировать аварийный дамп.

Не удается найти описание для идентификатора события 3 из источника VNA. Вызывающий данное событие компонент не установлен на этом локальном компьютере или поврежден. Установите или восстановите компонент на локальном компьютере.

Приложение System с ИД процесса 4 остановило удаление или извлечение для устройства PCIVEN_8086&DEV_A352&SUBSYS_B0051458&REV_103&11583659&0&B8.

Служба «NVIDIA LocalSystem Container» завершена из-за ошибки

Исполняемая групповая команда вернула результат, который указывает на ошибку.

Процесс Explorer.EXE инициировал действие «Выключение питания» для компьютера DESKTOP-OCB45C1 от имени пользователя DESKTOP-OCB45C1ThePsiX по причине: Другое (Незапланированное)

Код причины: 0x0

Тип выключения: Выключение питания

Последнее редактирование: 10.09.2021

-

#10

непонятно короче, то ли отключение питания было, то ли комп BSOD словил после обновлений. Буду наблюдать. Спасибо еще раз!

-

#11

Кто нибудь решил проблему ? У меня тоже самое, но все предложенное не работает. Checkpoint VPN клиент пишет — Client is compliant.

Пробовал переустанавливать — не помогает, драйверы на материнку gigabyte все стоят.

Еще из симптомов — не стартует служба checkpoint VPN с ошибкой 1068.

Что еще.. Пробовал вот это (помогло)

A. Manually Refresh the Virtual Network Adapter status:

- Click «Start», «Run», type regedit, then click «OK».

- Navigate to the following location:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesvna_ap- Edit the registry key Start.

- Change the value:

From:

Dword:00000003

To

Dword:00000000

- Exit the registry.

- Restart the system.

так же пробовал вот это

Important: Backup the registry before running the suggested procedure.

- Open regedit on the Windows machine.

- Go to:

ComputerHKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesDeviceInstallParameters- Change the value of the «DeviceInstallDisabled» to «0» (if the registry key doesn’t exist, create a new DWORD key).

- Reboot the client machine.

- Open the Windows Command Prompt.

- Go to:

cd "C:Program Files (x86)CheckPointEndpoint SecurityEndpoint Connect"- Uninstall the VNA driver:

vna_utils.exe -ap vna dev remove_ex netvna.inf cp_apvna[/I]

[*]Re-install the VNA adapter:

vna_utils.exe -ap vna dev install netvna.inf cp_apvna

[*]Stop and start the Endpoint processes:

trac stop

trac start

[*]Connect to VPN.

Последнее редактирование: 09.08.2022

-

#12

Получается служба не стартует из-за сбойного драйвера.

Все обновления для винды установлены. Подскажите кто что знает ??🧐

-

#13

непонятно короче, то ли отключение питания было, то ли комп BSOD словил после обновлений. Буду наблюдать. Спасибо еще раз!

Вообще-то вся головная боль с VPN-клиентами (не только Check Point) происходит как раз из-за установки обновлений Windows. Если обновление содержит изменение сетевой части стека TCP/IP, то ждите подобных сюрпризов. На других компах без проблем с VPN-клиентом — также обновления устанавливаются для Windows?

-

#14

Кто нибудь решил проблему ? У меня тоже самое, но все предложенное не работает. Checkpoint VPN клиент пишет — Client is compliant.

Пробовал переустанавливать — не помогает, драйверы на материнку gigabyte все стоят.

Еще из симптомов — не стартует служба checkpoint VPN с ошибкой 1068.Что еще.. Пробовал вот это (не помогло)

так же пробовал вот это

1. https://supportcenter.checkpoint.co…_doGoviewsolutiondetails=&solutionid=sk101081

2. cmd (admin): sfc /scannow

-

#15

Получается служба не стартует из-за сбойного драйвера.

Все обновления для винды установлены. Подскажите кто что знает ??🧐

Ох уж эти любители поустанавливать обновления на Windows!

-

#16

эт все проходит на ура. Сейчас уже сам разобрался.

Я сначала обновления проставил а потом на эту статейку нарвался.

Дело было все-таки в этом ключе реестра.

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesvna_ap

- Edit the registry key Start.

Change the value:From:

Dword:00000003 — криво

Dword:00000000 — надо так, работает

Жаль полдня убил блин

-

#17

Ох уж эти любители поустанавливать обновления на Windows!

Они видимо юзеру сами прилетели

Background:

Check Point users faced an issue when they wanted to change their expired passwords when logging into to the VPN via the SecureClient. Although they had been prompted to change password their attempts were not successful.

I did some investigation into this and discovered that SSL needs to be allowed for LDAP communication for credentials changes.

https://supportcenter.checkpoint.com/supportcenter/portal?eventSubmit_doGoviewsolutiondetails=&solutionid=sk40735

Symptoms

- SecureClient user unable to change password when it expires while authenticating through LDAP server.

- Error seen in Log Viewer: “reason: Client Encryption: Failed to modify password, LDAP Error.”

- Error seen on SecureClient: “Negotiation with gateway <gateway_name> at site <site_name> has failed. Failed to modify password, LDAP error.”

Cause

Windows AD is denying changing passwords over unencrypted channel.

Solution

1. Enable SSL Encryption in the LDAP Account unit. Select ‘Manage –> Servers and OPSEC Applications –> LDAP Account Unit‘.

2. Under the Servers tab, after completing General tab, select Encryption tab.

3. Select “Use Encryption (SSL)“.

4. Port will be 636.

5. Fetch the server’s fingerprint.

6. Click “ok“, to save “ok” to exit LDAP Account Unit Properties

7. Click “close” on Servers and OPSE Applications

-

Tags

Check Point, Checkpoint, encryption, firewall, howto, LDAP, Security Gateway, VPN

Перевод по словам

— negotiation [noun]

noun: переговоры, согласование, преодоление, обсуждение условий, переуступка

— with [preposition]

preposition: с, вместе с, от, несмотря на

verb: напихать

— site [noun]

noun: место, участок, местоположение, местонахождение, положение

verb: выбирать место, располагать

— failed [adjective]

adjective: неудачный, неудавшийся

Предложения с «negotiation with site failed»

|

The negotiations failed only narrowly to yield positive results. |

Переговоры едва не привели к позитивным результатам. |

|

Article 144 of the Code grants workers the right to strike in pursuance of their demands, when negotiations have failed. |

Статья 144 Кодекса предоставляет трудящимся право проводить забастовки в соответствии с их требованиями, если переговоры окончились безрезультатно. |

|

After negotiations with the management had failed the workers demanded full salaries and long-expected individual lists of post-war outstanding payments. |

После того, как переговоры не увенчались успехом, работники потребовали выплаты заработной платы в полном объеме и оформления долгожданных индивидуальных списков причитающихся послевоенных невыплаченных платежей. |

|

In these negotiations , Washington began by insisting that the resolution must provide for the use of force if Assad failed to comply. |

На этих переговорах Вашингтон вначале потребовал, чтобы резолюция предусматривала применение силы, если Асад не выполнит ее условия. |

|

Unfortunately, the negotiation failed, and when he returned to defend his benefactor, he was dead. |

К несчастью, сказал он, переговоры не увенчались успехом, и когда он вернулся, чтобы защитить своего благодетеля, то нашел его уже мертвым. |

|

Because of these differences of view, the negotiations failed to reach a deal and Sun refused Google a license for Java. |

Из — за этих разногласий переговоры не увенчались успехом, и Sun отказала Google в лицензии на Java. |

|

The AA struck the steel plant again on July 1, 1889, when negotiations for a new three-year collective bargaining agreement failed. |

АА снова ударило по сталелитейному заводу 1 июля 1889 года, когда переговоры о новом трехлетнем коллективном договоре провалились. |

|

After the failed peace negotiations of the inter-war years, Hideyoshi launched the second invasion of Korea. |

После провала мирных переговоров в межвоенные годы Хидэеси предпринял второе вторжение в Корею. |

|

Castro believed the failed raid indicated that the US and South Africa were not truly committed to peace, and had been dishonest during the ceasefire negotiations . |

Кастро считал, что неудавшийся рейд показал, что США и Южная Африка не были действительно привержены миру и были нечестны во время переговоров о прекращении огня. |

|

Peace negotiations failed when a stipulation required Chile to return the conquered lands. |

Мирные переговоры провалились, когда было выдвинуто условие, обязывающее Чили вернуть завоеванные земли. |

|

After a failed negotiation with Thurston, Wilson began to collect his men for the confrontation. |

После неудачных переговоров с Терстоном Уилсон начал собирать своих людей для конфронтации. |

|

The negotiations failed and the Entente powers rejected the German offer on the grounds that Germany had not put forward any specific proposals. |

Переговоры провалились, и державы Антанты отклонили германское предложение на том основании, что Германия не выдвинула никаких конкретных предложений. |

|

King Heraclius II’s mediation failed and Grigol was detained on his arrival for negotiations in Kutaisi, Imereti’s capital. |

Посредничество царя Ираклия II потерпело неудачу, и Григол был задержан по прибытии для переговоров в Кутаиси, столице Имерети. |

|

The dispute began in 2008 with a series of failed negotiations , and on January 1 Russia cut off gas supplies to Ukraine. |

Спор начался в 2008 году с серии неудачных переговоров, и 1 января Россия прекратила поставки газа на Украину. |

|

Rockefeller had ordered that the prison be retaken that day if negotiations failed. |

Рокфеллер приказал, чтобы тюрьма была возвращена в тот же день, если переговоры провалятся. |

|

However, the negotiations between Gazprom and Naftohaz over gas prices and a new gas supply agreement failed. |

Однако переговоры между Газпромом и Нафтогазом о ценах на газ и новом соглашении о поставках газа провалились. |

|

The Tokugawa shogunate received the mission, but negotiations failed. |

Сегунат Токугава принял миссию, но переговоры провалились. |

|

After this King Ladislaus continued negotiations with Darman and Kudelin, but this had failed so he sent Transylvanian and Cuman troops against them. |

После этого король Ладислав продолжил переговоры с Дарманом и Куделиным, но они не увенчались успехом, и он послал против них трансильванские и Куманские войска. |

|

The negotiations broke up in early February 1703 having failed to reach an agreement. |

Переговоры прервались в начале февраля 1703 года, так и не достигнув соглашения. |

|

When the negotiations failed, his attempt was revealed to Germany, resulting in a diplomatic catastrophe. |

Когда переговоры провалились, его попытка была раскрыта Германии, что привело к дипломатической катастрофе. |

|

In the Southwest, negotiations failed between federal commissioners and raiding Indian tribes seeking retribution. |

На юго — западе провалились переговоры между федеральными комиссарами и индейскими племенами, совершавшими набеги в поисках возмездия. |

|

After a series of failed diplomatic negotiations , the United States led a coalition to remove the Iraqi forces from Kuwait, in what became known as the Gulf War. |

После ряда неудачных дипломатических переговоров Соединенные Штаты возглавили коалицию, которая вывела иракские войска из Кувейта в ходе так называемой войны в Персидском заливе. |

|

In the August 18 negotiations which failed over the legal technicalities, he sought immunity from prosecution if he had resigned before the impeachment proceedings. |

На переговорах 18 августа, которые провалились из — за юридических формальностей, он добивался иммунитета от судебного преследования, если он подал в отставку до процедуры импичмента. |

|

Further negotiations with the Kuomintang government failed, the Japanese government authorized the reinforcement of troops in Manchuria. |

Дальнейшие переговоры с гоминьдановским правительством провалились, японское правительство санкционировало усиление войск в Маньчжурии. |

|

He tried to negotiate his freedom in a private negotiation with Edward III of England and, when this failed, decided to escape. |

Он попытался договориться о своей свободе в частных переговорах с Эдуардом III английским и, когда это не удалось, решил бежать. |

|

After a failed negotiation with Atari Games, Rogers contacted Stein in November 1988. |

После неудачных переговоров с Atari Games Роджерс связался со Штайном в ноябре 1988 года. |

|

The negotiations failed because Fletcher addressed Feodor with two of his titles omitted. |

Переговоры провалились, потому что Флетчер обратился к Федору с двумя опущенными титулами. |

|

Negotiations failed to stop strike action in March, BA withdrew perks for strike participants. |

Переговоры не смогли остановить забастовку в марте, БА отозвала льготы для участников забастовки. |

|

The negotiations failed, due to Fletcher addressing Feodor with two of his many titles omitted. |

Переговоры провалились из — за того, что Флетчер обратился к Федору с двумя из своих многочисленных титулов опущенными. |

|

It had been left there after several years of negotiations had failed to raise the estimated €22,000 for a memorial. |

Он был оставлен там после того, как в течение нескольких лет переговоров не удалось собрать примерно 22 000 евро на мемориал. |

|

Negotiations with Gianluca and his firm to bring the trademark under control of the original Arduino company failed. |

Переговоры с Джанлукой и его фирмой о передаче торговой марки под контроль оригинальной компании Arduino провалились. |

|

When the negotiations failed, the revolt in the Ruhr was suppressed by Reichswehr and Freikorps in early April 1920. |

Когда переговоры провалились, восстание в Руре было подавлено рейхсвером и Freikorps в начале апреля 1920 года. |

|

In 1997, China attempted to purchase the retired French aircraft carrier Clemenceau, but negotiations between China and France failed. |

В 1997 году Китай попытался приобрести отставной французский авианосец Клемансо, но переговоры между Китаем и Францией провалились. |

|

Some, like Bill Clinton, say that tensions were high due to failed negotiations at the Camp David Summit in July 2000. |

Некоторые, например Билл Клинтон, говорят, что напряженность была высокой из — за неудачных переговоров на саммите в Кэмп — Дэвиде в июле 2000 года. |

|

The crisis reached a climax after diplomatic negotiations failed to win the release of the hostages. |

Кризис достиг апогея после того, как дипломатическим переговорам не удалось добиться освобождения заложников. |

|

All attempts at negotiation failed, and U.S. Ambassador Adolph Dubs was caught in the crossfire, leading to his death. |

Все попытки переговоров потерпели неудачу, и американский посол Адольф Дабс попал под перекрестный огонь, приведший к его смерти. |

|

A three-month cease-fire, announced in late June, led to failed negotiations between the government and the PWG. |

Трехмесячное прекращение огня, объявленное в конце июня, привело к провалу переговоров между правительством и ПРГ. |

|

In May 1976, a negotiation to draw up a formal border between the two countries failed. |

В мае 1976 года переговоры по установлению официальной границы между двумя странами провалились. |

|

As the negotiations failed, a great opportunity to prevent the German aggression was probably lost. |

Поскольку переговоры провалились, то, вероятно, была упущена прекрасная возможность предотвратить немецкую агрессию. |

|

After a series of failed negotiations , the People’s Liberation Army attacked Indian Army positions on the Thag La ridge. |

После ряда неудачных переговоров Народно — освободительная армия атаковала позиции индийской армии на хребте Тхаг — Ла. |

Сообщение об «ошибке аутентификации VPN» не самая приятная вещь, поскольку вы не можете получить доступ к своей учетной записи VPN и защитить свои устройства. К счастью, эту проблему легко исправить, и обычно для ее устранения требуется всего пара минут путем настройки некоторых параметров.

Я обнаружила несколько способов исправить ошибку аутентификации VPN, которые вы можете попробовать сами. Просто используйте каждый метод, перечисленный ниже, чтобы восстановить доступ к вашему VPN. Если эти методы не сработают, у вас, вероятно, проблема с вашим провайдером VPN. В этом случае я рекомендую вам получить высококачественный VPN, такой как ExpressVPN, поскольку это снизит вероятность появления каких-либо ошибок сервиса.

Избегайте раздражающих ошибок с ExpressVPN

Существует несколько причин, по которым вы можете столкнуться с ошибкой аутентификации VPN, в том числе:

- Ваше антивирусное программное обеспечение или файрвол блокирует ваше соединение

- VPN-сервер слишком медленный для подключения

- Ваша загрузка программного обеспечения VPN повреждена или устарела

- Слишком много одновременных подключений устройств

- Ваше WiFi-соединение недостаточно стабильно для поддержки VPN

Это всего лишь несколько причин, которые легко исправить, чтобы вы могли подключиться и защитить себя как можно скорее.

1. Перезагрузите устройство

Иногда самые простые решения являются лучшими. Как и многие технические проблемы, ошибку «Ошибка аутентификации VPN» иногда можно решить, перезагрузив устройство. Это очищает кэш памяти и останавливает любой код, который работает неправильно, позволяя VPN начать все заново.

2. Отключите свой антивирус и файрвол

Если вы используете файрвол или антивирусное программное обеспечение, оно может блокировать ваш VPN-клиент. Чтобы выяснить, в этом ли проблема, вам нужно внести свой VPN в белый список и временно отключить антивирусное программное обеспечение и файрвол.

Ваше антивирусное программное обеспечение и файрвол будут иметь возможность выбирать определенные приложения, которым разрешен доступ в Интернет. Добавление вашего VPN в эти белые списки предотвратит его пометку и может устранить ошибку аутентификации VPN.

Вы также можете временно отключить антивирус и файрвол. Убедитесь, что вы отключили как сторонние, так и встроенные файрволы (например, файрвол Защитника Windows). Вам нужно будет сделать это для общедоступных и частных сетей — эта опция должна быть в настройках вашего файрвола.

Это не постоянное решение. Отключение антивирусного программного обеспечения и файрвола может сделать ваш компьютер уязвимым для угроз безопасности. Если вы обнаружите, что отключение программного обеспечения устраняет проблему, вам нужно изменить настройки или сменить провайдера — вы можете взглянуть на лучшие рекомендуемые антивирусы здесь.

3. Попробуйте проводное соединение

Иногда проблемы с уровнем сигнала Wi-Fi могут помешать правильному подключению VPN. Попробуйте подключиться к роутеру с помощью кабеля Ethernet вместо беспроводного соединения и посмотрите, решит ли это проблему. Проводное соединение намного более стабильно и не будет испытывать помех от другой электроники, которая может повлиять на Wi-Fi.

Если вы используете два связанных роутера, это также может вызвать проблему. Вы можете исправить это, включив режим моста, который поможет разрешить любые сетевые конфликты, которые могут повлиять на ваше VPN-соединение. Способы различаются в зависимости от модели, поэтому обратитесь к руководству по вашему роутеру.

4. Используйте другой протокол VPN

Изменение протокола VPN может устранить «Ошибку аутентификации VPN». В большинстве VPN вы можете выбрать, какой IP-протокол использовать. Ваш VPN должен иметь такие опции, как OpenVPN, WireGuard, IKEv2 и другие протоколы — например, у ExpressVPN есть собственный быстрый и надежный протокол Lightway.