Отладка программы — один их самых сложных этапов разработки программного обеспечения, требующий глубокого знания:

•специфики управления используемыми техническими средствами,

•операционной системы,

•среды и языка программирования,

•реализуемых процессов,

•природы и специфики различных ошибок,

•методик отладки и соответствующих программных средств.

Отладка — это процесс локализации и исправления ошибок, обнаруженных при тестировании программного обеспечения. Локализацией называют процесс определения оператора программы, выполнение которого вызвало нарушение нормального вычислительного процесса. Доя исправления ошибки необходимо определить ее причину, т. е. определить оператор или фрагмент, содержащие ошибку. Причины ошибок могут быть как очевидны, так и очень глубоко скрыты.

Вцелом сложность отладки обусловлена следующими причинами:

•требует от программиста глубоких знаний специфики управления используемыми техническими средствами, операционной системы, среды и языка программирования, реализуемых процессов, природы и специфики различных ошибок, методик отладки и соответствующих программных средств;

•психологически дискомфортна, так как необходимо искать собственные ошибки и, как правило, в условиях ограниченного времени;

•возможно взаимовлияние ошибок в разных частях программы, например, за счет затирания области памяти одного модуля другим из-за ошибок адресации;

•отсутствуют четко сформулированные методики отладки.

Всоответствии с этапом обработки, на котором проявляются ошибки, различают (рис. 10.1):

синтаксические ошибки — ошибки, фиксируемые компилятором (транслятором, интерпретатором) при выполнении синтаксического и частично семантического анализа программы; ошибки компоновки — ошибки, обнаруженные компоновщиком (редактором связей) при объединении модулей программы;

ошибки выполнения — ошибки, обнаруженные операционной системой, аппаратными средствами или пользователем при выполнении программы.

Синтаксические ошибки. Синтаксические ошибки относят к группе самых простых, так как синтаксис языка, как правило, строго формализован, и ошибки сопровождаются развернутым комментарием с указанием ее местоположения. Определение причин таких ошибок, как правило, труда не составляет, и даже при нечетком знании правил языка за несколько прогонов удается удалить все ошибки данного типа.

Следует иметь в виду, что чем лучше формализованы правила синтаксиса языка, тем больше ошибок из общего количества может обнаружить компилятор и, соответственно, меньше ошибок будет обнаруживаться на следующих этапах. В связи с этим говорят о языках программирования с защищенным синтаксисом и с незащищенным синтаксисом. К первым, безусловно, можно отнести Pascal, имеющий очень простой и четко определенный синтаксис, хорошо проверяемый при компиляции программы, ко вторым — Си со всеми его модификациями. Чего стоит хотя бы возможность выполнения присваивания в условном операторе в Си, например:

if (c = n) x = 0; /* в данном случае не проверятся равенство с и n, а выполняется присваивание с значения n, после чего результат операции сравнивается с нулем, если программист хотел выполнить не присваивание, а сравнение, то эта ошибка будет обнаружена только на этапе выполнения при получении результатов, отличающихся от ожидаемых */

Ошибки компоновки. Ошибки компоновки, как следует из названия, связаны с проблемами,

обнаруженными при разрешении внешних ссылок. Например, предусмотрено обращение к подпрограмме другого модуля, а при объединении модулей данная подпрограмма не найдена или не стыкуются списки параметров. В большинстве случаев ошибки такого рода также удается быстро локализовать и устранить.

Ошибки выполнения. К самой непредсказуемой группе относятся ошибки выполнения. Прежде всего они могут иметь разную природу, и соответственно по-разному проявляться. Часть ошибок обнаруживается и документируется операционной системой. Выделяют четыре способа проявления таких ошибок:

• появление сообщения об ошибке, зафиксированной схемами контроля выполнения машинных команд, например, переполнении разрядной сетки, ситуации «деление на ноль», нарушении адресации и т. п.;

•появление сообщения об ошибке, обнаруженной операционной системой, например, нарушении защиты памяти, попытке записи на устройства, защищенные от записи, отсутствии файла с заданным именем и т. п.;

•«зависание» компьютера, как простое, когда удается завершить программу без перезагрузки операционной системы, так и «тяжелое», когда для продолжения работы необходима перезагрузка;

•несовпадение полученных результатов с ожидаемыми.

Примечание. Отметим, что, если ошибки этапа выполнения обнаруживает пользователь, то в двух первых случаях, получив соответствующее сообщение, пользователь в зависимости от своего характера, степени необходимости и опыта работы за компьютером, либо попробует понять, что произошло, ища свою вину, либо обратится за помощью, либо постарается никогда больше не иметь дела с этим продуктом. При «зависании» компьютера пользователь может даже не сразу понять, что происходит что-то не то, хотя его печальный опыт и заставляет волноваться каждый раз, когда компьютер не выдает быстрой реакции на введенную команду, что также целесообразно иметь в виду. Также опасны могут быть ситуации, при которых пользователь получает неправильные результаты и использует их в своей работе.

Причины ошибок выполнения очень разнообразны, а потому и локализация может оказаться крайне сложной. Все возможные причины ошибок можно разделить на следующие группы:

•неверное определение исходных данных,

•логические ошибки,

•накопление погрешностей результатов вычислений (рис. 10.2).

Н е в е р н о е о п р е д е л е н и е и с х о д н ы х д а н н ы х происходит, если возникают любые ошибки при выполнении операций ввода-вывода: ошибки передачи, ошибки преобразования, ошибки перезаписи и ошибки данных. Причем использование специальных технических средств и программирование с защитой от ошибок (см.§ 2.7) позволяет обнаружить и предотвратить только часть этих ошибок, о чем безусловно не следует забывать.

Л о г и ч е с к и е о ш и б к и имеют разную природу. Так они могут следовать из ошибок, допущенных при проектировании, например, при выборе методов, разработке алгоритмов или определении структуры классов, а могут быть непосредственно внесены при кодировании модуля.

Кпоследней группе относят:

ошибки некорректного использования переменных, например, неудачный выбор типов данных, использование переменных до их инициализации, использование индексов, выходящих за границы определения массивов, нарушения соответствия типов данных при использовании явного или неявного переопределения типа данных, расположенных в памяти при использовании нетипизированных переменных, открытых массивов, объединений, динамической памяти, адресной арифметики и т. п.;

ошибки вычислений, например, некорректные вычисления над неарифметическими переменными, некорректное использование целочисленной арифметики, некорректное преобразование типов данных в процессе вычислений, ошибки, связанные с незнанием приоритетов выполнения операций для арифметических и логических выражений, и т. п.;

ошибки межмодульного интерфейса, например, игнорирование системных соглашений, нарушение типов и последовательности при передачи параметров, несоблюдение единства единиц измерения формальных и фактических параметров, нарушение области действия локальных и глобальных переменных;

другие ошибки кодирования, например, неправильная реализация логики программы при кодировании, игнорирование особенностей или ограничений конкретного языка программирования.

На к о п л е н и е п о г р е ш н о с т е й результатов числовых вычислений возникает, например, при некорректном отбрасывании дробных цифр чисел, некорректном использовании приближенных методов вычислений, игнорировании ограничения разрядной сетки представления вещественных чисел в ЭВМ и т. п.

Все указанные выше причины возникновения ошибок следует иметь в виду в процессе отладки. Кроме того, сложность отладки увеличивается также вследствие влияния следующих факторов:

опосредованного проявления ошибок;

возможности взаимовлияния ошибок;

возможности получения внешне одинаковых проявлений разных ошибок;

отсутствия повторяемости проявлений некоторых ошибок от запуска к запуску – так называемые стохастические ошибки;

возможности устранения внешних проявлений ошибок в исследуемой ситуации при внесении некоторых изменений в программу, например, при включении в программу диагностических фрагментов может аннулироваться или измениться внешнее проявление ошибок;

написания отдельных частей программы разными программистами.

Методы отладки программного обеспечения

Отладка программы в любом случае предполагает обдумывание и логическое осмысление всей имеющейся информации об ошибке. Большинство ошибок можно обнаружить по косвенным признакам посредством тщательного анализа текстов программ и результатов тестирования без получения дополнительной информации. При этом используют различные методы:

ручного тестирования;

индукции;

дедукции;

обратного прослеживания.

Метод ручного тестирования. Это — самый простой и естественный способ данной группы. При обнаружении ошибки необходимо выполнить тестируемую программу вручную, используя тестовый набор, при работе с которым была обнаружена ошибка.

Метод очень эффективен, но не применим для больших программ, программ со сложными вычислениями и в тех случаях, когда ошибка связана с неверным представлением программиста о выполнении некоторых операций.

Данный метод часто используют как составную часть других методов отладки.

Метод индукции. Метод основан на тщательном анализе симптомов ошибки, которые могут проявляться как неверные результаты вычислений или как сообщение об ошибке. Если компьютер просто «зависает», то фрагмент проявления ошибки вычисляют, исходя из последних полученных результатов и действий пользователя. Полученную таким образом информацию организуют и тщательно изучают, просматривая соответствующий фрагмент программы. В результате этих действий выдвигают гипотезы об ошибках, каждую из которых проверяют. Если гипотеза верна, то детализируют информацию об ошибке, иначе — выдвигают другую гипотезу. Последовательность выполнения отладки методом индукции показана на рис. 10.3 в виде схемы алгоритма.

Самый ответственный этап — выявление симптомов ошибки. Организуя данные об ошибке, целесообразно записать все, что известно о ее проявлениях, причем фиксируют, как ситуации, в которых фрагмент с ошибкой выполняется нормально, так и ситуации, в которых ошибка проявляется. Если в результате изучения данных никаких гипотез не появляется, то необходима дополнительная информация об ошибке. Дополнительную информацию можно получить, например, в результате выполнения схожих тестов.

В процессе доказательства пытаются выяснить, все ли проявления ошибки объясняет данная гипотеза, если не все, то либо гипотеза не верна, либо ошибок несколько.

Метод дедукции. По методу дедукции вначале формируют множество причин, которые могли бы вызвать данное проявление ошибки. Затем анализируя причины, исключают те, которые противоречат имеющимся данным. Если все причины исключены, то следует выполнить дополнительное тестирование исследуемого фрагмента. В противном случае наиболее вероятную гипотезу пытаются доказать. Если гипотеза объясняет полученные признаки ошибки, то ошибка найдена, иначе — проверяют следующую причину (рис. 10.4).

Метод обратного прослеживания. Для небольших программ эффективно применение метода обратного прослеживания. Начинают с точки вывода неправильного результата. Для этой точки строится гипотеза о значениях основных переменных, которые могли бы привести к получению имеющегося результата. Далее, исходя из этой гипотезы, делают предложения о значениях переменных в предыдущей точке. Процесс продолжают, пока не обнаружат причину ошибки.

Практическое занятие №5

Тема: Диагностика и

коррекция ошибок операционной системы, контроль доступа к операционной системе.

Цель работы: Изучить основные механизмы системы безопасности ОС Windows и принципы их настройки, научиться создавать шаблоны безопасности.

Оборудование: Компьютер в сборе или испытательный стенд.

Ход работы

1. Ознакомиться с

теоретической частью.

2. Выполнить

задания.

3. Ответить на

контрольные вопросы.

4. Оформить отчет.

Теоретическая часть

1. Настройка системы безопасности Windows

Операционная система Windows обладает развитой

системой безопасности, которая, тем не менее, нуждается в настройке. Естественно,

система Windows должна устанавливаться на разделах NTFS, т.к. применение

файловой системы FAT32 не рекомендуется, исходя из принципов безопасности

(встроенные средства безопасности просто не могут быть реализованы при условии

применения FAT32).

умолчанию параметры безопасности работают как переключатели типа

«включить-выключить». Такой интерфейс носит по умолчанию название Простой

общий доступ (Simple File Sharing). Такая конфигурация обладает низким

уровнем безопасности.

Если вас не устраивает такая конфигурация, вы

можете воспользоваться всей мощью разрешений для файлов. Для этого откройте

произвольную папку в Проводнике и выберите Сервис -> Свойства папки (Tools

-> Folder options). Перейдите на вкладку Вид найдите в списке флажок Использовать

простой общий доступ к файлам (рекомендуется) (Use File Sharing

(recommended) и снимите его (см.рис).

Когда вы выключаете простой общий доступ, в

диалоговом окне свойств любой папки появляется вкладка Безопасность. Аналогично

осуществляется выдача разрешений на файлы. Все разрешения хранятся в списках

управления доступом (Access Control List – ACL).

При установке и удалении разрешений

руководствуйтесь следующими основными принципами:

· Работайте по схеме «сверху-вниз».

· Храните общие файлы данных вместе.

· Работайте с группами везде, где это только

возможно.

· Не пользуйтесь особыми разрешениями.

· Не давайте пользователям большего уровня

полномочий, чем это абсолютно необходимо (принцип минимизации полномочий).

2. Установка разрешения из командной строки

Утилита командной строки cacls.exe доступна в

Windows XP Professional позволяет просматривать и изменять разрешения файлов и

папок. Cacls – сокращение от Control ACLs – управление списками управления

доступом.

Ключи командной строки утилиты cacls

· /T — Смена разрешений доступа к указанным

файлам в текущей папке и всех подпапках

· /E — Изменение списка управления доступом (а

не полная его замена)

· /C — Продолжить при возникновении ошибки

«отказано в доступе»

· /G — пользователь:разрешение Выделение

пользователю указанного разрешения. Без ключа

· /E — полностью заменяет текущие разрешения

· /R — пользователь Отменяет права доступа для

текущего пользователя (используется только с ключом /E)

· /P — пользователь:разрешение Замена указанных

разрешений пользователя

· /D — пользователь Запрещает пользователю

доступ к объекту

С ключами /G и /P нужно использовать одну из

перечисленных ниже букв (вместо слова разрешение):

· F (полный доступ) – эквивалентно установке

флажка Разрешить полный доступ (Full Control) на вкладке Безопасность.

· C (изменить) – тождественно установке флажка Разрешить

Изменить (Modify)

· R (чтение) – эквивалентно установке флажка Разрешить

Чтение и выполнение (Read & Execute)

· W (запись) – равнозначно установке флажка Разрешить

запись (Write)

3. Устранение проблем с разрешениями. Агент

восстановления данных

Microsoft Windows позволяет предотвратить

попадание конфиденциальных данных в чужие руки. Шифрующая файловая система

(Encrypting File System — EFS) шифрует файлы на диске. Однако, следует иметь

ввиду, что если вы утратите ключ для расшифровки, данные можно считать

утерянными. Поэтому если вы решите воспользоваться преимуществами EFS,

необходимо создать учетную запись агента восстановления, резервную копию

собственного сертификата и сертификата агента восстановления. Если вы

предпочитаете работать с командной строкой, то можете воспользоваться

программой cipher.exe.

Команда cipher без параметров выводит информацию

о текущей папке и размещенных в ней файлах (зашифрованы они или нет). Ниже

приведен список наиболее часто используемых ключей команды cipher

· /E — Шифрование указанных папок

· /D — Расшифровка указанных папок

· /S:папка — Операция применяется к папке и всем

вложенным подпапкам (но не файлам)

· /A — Операция применяется к указанным файлам и

файлам в указанных папках

· /K — Создание нового ключа шифрования для

пользователя, запустившего программу. Если этот ключ задан, все остальные

игнорируются

· /R — Создание ключа и сертификата агента

восстановления файлов. Ключ и сертификат помещаются в файл .CFX, а копия

сертификата в файле .CER

· /U — Обновление ключа шифрования пользователя

или агента восстановления для всех файлов на всех локальных дисках

· /U /N — Вывод списка всех зашифрованных файлов

на локальных дисках без каких-либо других действий

Агентом восстановления данных (Data Recovery

Agent) назначается обычно администратор. Для создания агента восстановления

нужно сначала создать сертификат восстановления данных, а затем назначить

одного из пользователей таким агентом.

Чтобы создать сертификат нужно сделать следующее:

· Нужно войти в систему под именем Администратор

· Ввести в командной строке cipher /R: имя файла

· Введите пароль для вновь создаваемых файлов

Файлы сертификата имеют расширение .PFX и .CER и

указанное вами имя.

ВНИМАНИЕ! Эти файлы позволяют любому пользователю системы стать

агентом восстановления. Обязательно скопируйте их на дискету и храните в

защищенном месте. После копирования удалите файлы сертификата с жесткого диска.

Для назначения агента восстановления:

· Войти в систему под учетной записью, которая

должна стать агентом восстановления данных

· В консоли Сертификаты перейдите в раздел

Сертификаты – Текущий пользователь -> Личные (Current User -> Personal)

· Действие -> Все задачи -> Импорт (Actions

-> All Tasks -> Import) для запуска мастера импорта сертификатов

· Проведите импорт сертификата восстановления.

При неправильном использования средств шифрования

вы можете получить больше вреда, чем пользы.

Краткие рекомендации по шифрованию:

· Зашифруйте все папки, в которых вы храните

документы;

· Зашифруйте папки %Temp% и %Tmp%. Это обеспечит

шифрование всех временных файлов;

· Всегда включайте шифрование для папок, а не для

файлов. Тогда шифруются и все создаваемые в ней впоследствии файлы, что

оказывается важным при работе с программами, создающими свои копии файлов при

редактировании, а затем перезаписывающими копии поверх оригинала;

· Экспортируйте и защитите личные ключи учетной

записи агента восстановления, после чего удалите их с компьютера;

· Экспортируйте личные сертификаты шифрования всех

учетных записей;

· Не удаляйте сертификаты восстановления при смене

политик агентов восстановления. Храните их до тех пор, пока не будете уверены,

что все файлы, защищенные с учетом этих сертификатов, не будут обновлены;

· При печати не создавайте временных файлов или

зашифруйте папку, в которой они будут создаваться;

· Защитите файл подкачки. Он должен автоматически

удаляться при выходе из Windows.

4. Конструктор шаблонов безопасности

Шаблоны безопасности являются обыкновенными ASCII

– файлами, поэтому теоретически их можно создавать с помощью обыкновенного

текстового редактора. Однако лучше воспользоваться оснасткой Security Templates

консоли Microsoft Management Console (MMC). Для этого в командной строке нужно

ввести mmc /a в этой консоли выбрать меню File – Add/Remove.

В диалоговом окне Add

Standalone Snap-in (Доступные

оснастки) выбрать Security

Templates – Add.

Управление оснасткой

Шаблоны безопасности расположены в папке

%systemroot%securitytemplates. Количество встроенных шаблонов изменяется в

зависимости от версии операционной системы и установленных пакетов обновлений.

Если раскрыть любую папку в Security Templates,

то в правой панели будут показаны папки, которые соответствуют контролируемым

элементам:

· Account Policies – управление паролями,

блокировками и политиками Kerberos

· Local Policies – управление параметрами аудита,

пользовательскими правами и настройками безопасности

· Event Log – управление параметрами системного

журнала

· Restricted Groups – определение элементов

различных локальных групп

· System Services – включение и отключение служб и

присвоение права модификации системных служб

· Registry – назначение разрешений на изменение и

просмотр разделов реестра

· File System – управление разрешениями NTFS для

папок и файлов

5. Защита подключения к Интернет

Для обеспечения безопасности при подключении к

Интернет необходимо:

· Активизировать брандмауэр подключения к Интернет

(Internet Connection Firewall) или установить брандмауэр третьих фирм;

· Отключить Службу доступа к файлам и принтерам

сетей Microsoft.

Брандмауэром подключения к Интернет называется

программный компонент, блокирующий нежелательный трафик.

Активация брандмауэра подключения к Интернет.

· Откройте Панель управления – Сетевые

подключения;

· Щелкните правой кнопкой мыши на соединении,

которое вы хотите защитить и выберите из меню пункт Свойства;

· Перейдите на вкладку Дополнительно,

поставьте галочку Защитить мое подключение к Интернет.

6. Устранение неполадок

Существуют

встроенные средства устранения неполадок в ОС Windows и

более поздних версиях.

Устранение

неполадок — это элемент панели управления Windows,

предназначенный для автоматического решения самых распространенных проблем, с

которыми пользователи обращаются в техподдержку Microsoft.

Если у вас возникла проблема с оборудованием, сетью,

браузером Internet Explorer, Aero, либо неправильно работают программы, попробуйте решить ее встроенными

средствами Windows.

Практические задания

Внимание.

Работу выполнять в виртуальной машине

Задание 1. Создание шаблона безопасности с нуля, задать список доступа к папке

C:adminstuff и отключить службу Indexing Service.

1.1. Открыть

шаблон безопасности, как описано в п.4 теоретической части.

1.2. Дать имя

шаблону. Для этого щелкнуть правой кнопкой по пути шаблона (в левом окошке Консоли,

выбрать в меню Создать шаблон и ввести имя, например, Simple. Новый

шаблон появится в виде папки в левой панели под встроенными шаблонами.

1.3. Далее следует добавить в группу Administrators

локального администратора. Для этого требуется раскрыть Simple и щелкнуть на

папке Restricted Groups. В правой панели появится надпись There are no items

to show in this view («Нет элементов для отображения в этом окне»).

Необходимо щелкнуть правой кнопкой по Restricted Groups и выбрать Add Group. В

диалоговом окне Add Group следует щелкнуть Browse и выбрать локальную группу

Administrators рабочей станции. Вернувшись в окно Add Group, нужно нажать OK. На

экране сразу появится новое диалоговое окно под названием Administrators

Properties.

В этом диалоговом окне две секции: верхняя —

Members of this group («Состав данной группы») и нижняя — This group is a

member of («Эта группа входит в состав…»). После щелчка Add в верхней секции

открывается диалоговое окно Add Member («Добавить нового члена»). После нажатия

Browse появляется диалоговое окно Select Users or Groups, выбрать учетную запись

локального администратора и щелкнуть OK для возврата в Add Member и нажать OK

для возврата в диалоговое окно Administrators Properties.

1.4. Теперь настроим шаблон безопасности таким

образом, чтобы любая система, имеющая папку C:adminstuff, делала ее доступной

только для локальных администраторов. Для этого в левой панели Консоли нужно

щелкнуть правой кнопкой по File System (Файловая система) и выбрать Add

File. В открывшемся диалоговом окне необходимо либо просмотреть

определенный каталог, либо просто ввести имя каталога, например:

Появится стандартное диалоговое окно разрешений

NTFS. Нужно удалить существующие разрешения и установить разрешение Full

Control для локальной группы Administrators. Также можно выполнить

дополнительные настройки NTFS, такие, как установка аудита списков ACL и

назначение владельца объекта.

1.5. Отключим службу Indexing Service. В левой

панели Консоли необходимо щелкнуть папку System Services. В

правой панели нужно указать Indexing Service и выбрать Properties.

В меню следует выбрать пункт Define this policy setting in the template

(«Определить настройки данной политики в шаблоне») и указать Disabled, затем

щелкнуть OK.

1.6. Для сохранения шаблона нужно в левой панели нажать

правой кнопкой на созданном шаблоне и выбрать Save. Теперь у нас имеется файл с

именем simple.inf в папке windowssecuritytemplates. Для

активизации шаблона следует использовать команду Secedit (текст команды должен

располагаться на одной строке):

secedit /configure /cfg <templatefilename> /db <databasefilename> /overwrite /log <logfilename>

Здесь

templatefilename — это ASCII-имя файла шаблона безопасности (C:windowssecuritytemplatessimple.inf),

databasefilename — имя файла базы данных безопасности (C:securitysimple.db), logfilename — файл для вывода отчета (C:securitysimple.log). Параметр /overwrite перезаписывает существующий файл с таким именем.

Окончательный конкретизированный вариант команды в

нашем случае таков:

secedit /configure /cfg C:windowssecuritytemplates simple.inf /db C:securitysimple.db /overwrite /log C:securitysimple.log

Задание 2

Откройте Пуск

— Поиск — Устранение неполадок, либо введите в поиск control /name Microsoft.Troubleshooting

и нажмите Enter. Чтобы отобразить все тесты, щелкните Просмотр всех категорий в

левой панели.

Запустите

средство «Диагностика памяти Windows».

Это можно

сделать разными способами, в зависимости от конкретной ситуации. Его можно

вызвать из меню «Параметры восстановления системы». Но если операционная

система загружается нормально, а проблемы возникают лишь иногда, то все гораздо

проще.

Нажмите кнопку «Пуск»

(Start), откройте

Панель управления (Control Panel) и щелкните на значке «Система и безопасность»

(System and Security).

В открывшемся

окне выбирите пункт «Администрирование» (Administrative

Tools) и нажмите на значке «Диагностика

памяти Windows».

Можно также

открыть меню «Пуск», ввести «память» (memory) в строке поиска и выбрать в результатах пункт «Диагностика

проблем оперативной памяти компьютера» (Windows

Memory Diagnostic).

В появившемся

окне «Средство проверки памяти Windows» (Windows

Memory Diagnostic,) выберите опцию «Выполнить перезагрузку и проверку» (Restart Now and Check for Problems). Диалоговое окно закроется, и система будет автоматически перезагружена.

Задание 3.

Запуск и проверка памяти.

Вне зависимости

от выбранного способа запуска, после перезагрузки появится экран средства

диагностики памяти Windows и начнется проверка. Прогресс

операции указывается в процентах и обозначается индикатором выполнения. В

процессе диагностики утилита многократно записывает в память определенные

значения, а затем считывает их, чтобы убедиться, что данные не изменились.

По умолчанию,

используется тест «Обычный» (Standard), но доступны и два других варианта. Чтобы

выбрать один из них, нажмите кнопку [F1] для вызова экрана «Параметры»

(Options).

В разделе «Набор

тестов» (Test Mix) можно выбрать тест «Базовый», который включает ограниченный

набор проверок, или «Широкий», предлагающий расширенный спектр тестов —

расширенный настолько, что проверка может затянуться на восемь и более часов.

Каждый набор

тестов имеет настройки кэша по умолчанию, оптимальные для данного варианта

проверки. Но можно с помощью клавиши [Tab] перейти в раздел «Кэш» (Cache) и задать собственные

настройки. Под кэшем в данном случае имеется в виду кэш микропроцессора,

который используется для хранения данных, полученных от модулей памяти.

Некоторые тесты задействуют кэш, другие наоборот отключают, чтобы вынудить

процессор обращаться непосредственно к модулям памяти.

По мере

выполнения в разделе «Состояние» (Status) появляется информация об обнаруженных

неисправностях. Но вовсе не обязательно неотрывно следить за процессом,

поскольку средство диагностики памяти Windows способно

идентифицировать проблемный сектор чипа и исключить его из использования.

Благодаря этому Windows 7 будет запускаться нормально, без

сбоев.

После загрузки Windows

и входа в систему сообщение о результатах проверки появится в

области уведомлений.

Посмотрите отчет

с помощью средства «Просмотр событий» (Event

Viewer). Для этого откройте журнал «Система»

(System) и

найдите «MemoryDiagnostics—Results» в списке «Источник» (Source). В графе «Код события» (Event

ID) должно быть указано «1201».

Содержание отчета

Тема, цель,

оборудование, порядок выполнения заданий, ответы на контрольные вопросы, вывод.

Контрольные вопросы

1. Какие

компоненты ОС Windows можно отнести к системе

безопасности?

2. Каким образом

ОС Windows позволяет защищать конфиденциальные данные?

3. Что такое

шаблоны безопасности, каково их предназначение?

Слайды и текст этой презентации

Слайд 1

Диагностика и коррекция ошибок ОС, контроль доступа к

ОС

Ознакомление со средствами диагностики устранения неполадок в работе ОС,

изучение средств контроля доступа к ОС.

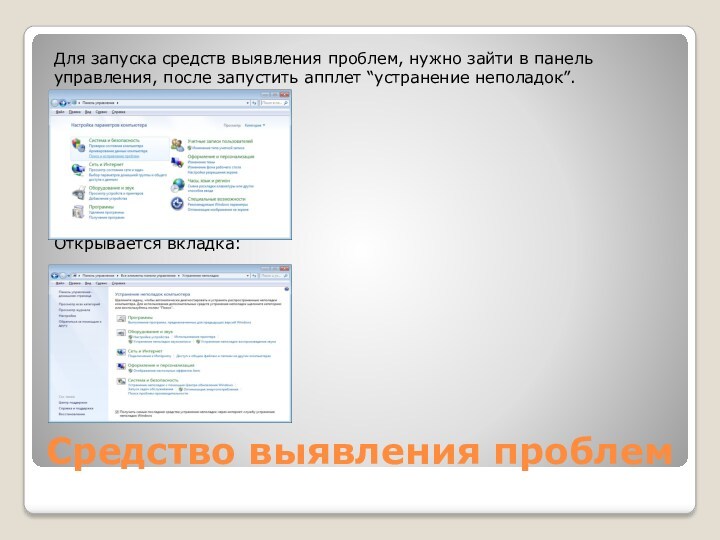

Слайд 2

Средство выявления проблем

Для запуска средств выявления проблем, нужно

зайти в панель управления, после запустить апплет “устранение неполадок”.

Открывается

вкладка:

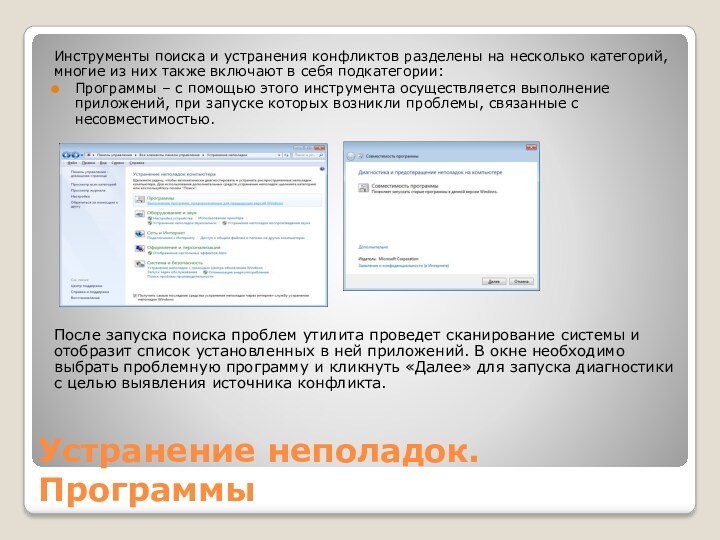

Слайд 3

Устранение неполадок. Программы

Инструменты поиска и устранения конфликтов разделены

на несколько категорий, многие из них также включают в

себя подкатегории:

Программы – с помощью этого инструмента осуществляется выполнение приложений,

при запуске которых возникли проблемы, связанные с несовместимостью.

После запуска поиска проблем утилита проведет сканирование системы и отобразит список установленных в ней приложений. В окне необходимо выбрать проблемную программу и кликнуть «Далее» для запуска диагностики с целью выявления источника конфликта.

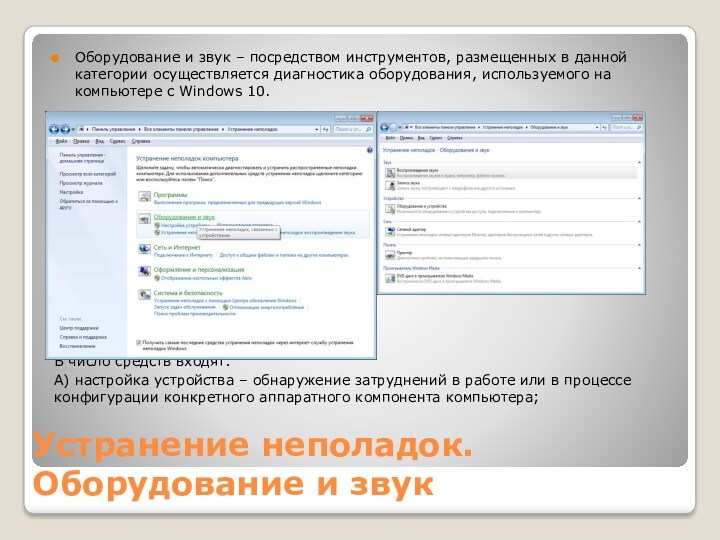

Слайд 4

Устранение неполадок.

Оборудование и звук

Оборудование и звук – посредством

инструментов, размещенных в данной категории осуществляется диагностика оборудования, используемого

на компьютере с Windows 10.

В число средств входят:

А) настройка

устройства – обнаружение затруднений в работе или в процессе конфигурации конкретного аппаратного компонента компьютера;

Слайд 5

Б) звук – используется при появлении неполадок во

время воспроизведения/записи звука или разговоров по Скайп и подобным

программам для Windows 10;

В) сеть – диагностика работы и

настройка сетей, в том числе беспроводных, и сетевых устройств;

Г) принтер – избавление от конфликтов, возникающих в процессе печати;

Д) Windows Media – поиск причин, вызывающих осложнения с воспроизведением видео и DVD-дисков;

Е) воспроизведение видео – выявление причин, не позволяющих проигрывать видеофайлы;

Ж) фоновая служба передачи – диагностика проблем, препятствующих загрузке файлов в фоновом режиме;

З) приложения из магазина – определение факторов, которые не дают приложениям с магазина Windows нормально функционировать.

Слайд 6

Работа с инструментами

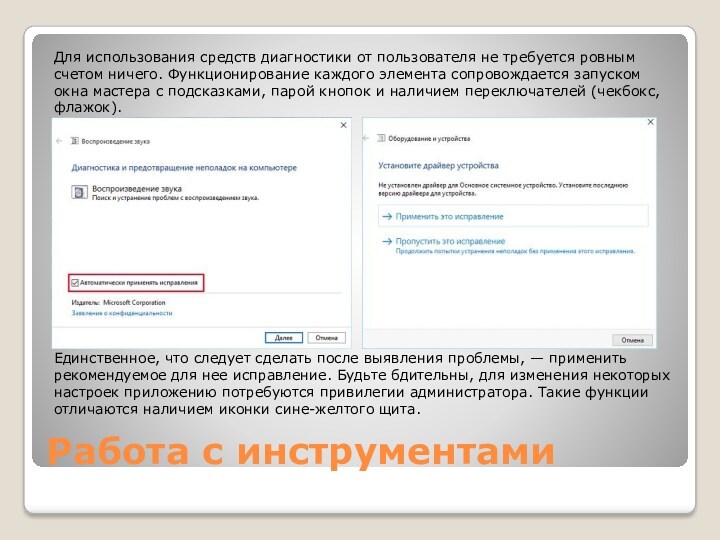

Для использования средств диагностики от пользователя

не требуется ровным счетом ничего. Функционирование каждого элемента сопровождается

запуском окна мастера с подсказками, парой кнопок и наличием переключателей

(чекбокс, флажок).

Единственное, что следует сделать после выявления проблемы, — применить рекомендуемое для нее исправление. Будьте бдительны, для изменения некоторых настроек приложению потребуются привилегии администратора. Такие функции отличаются наличием иконки сине-желтого щита.

Слайд 7

Новые возможности

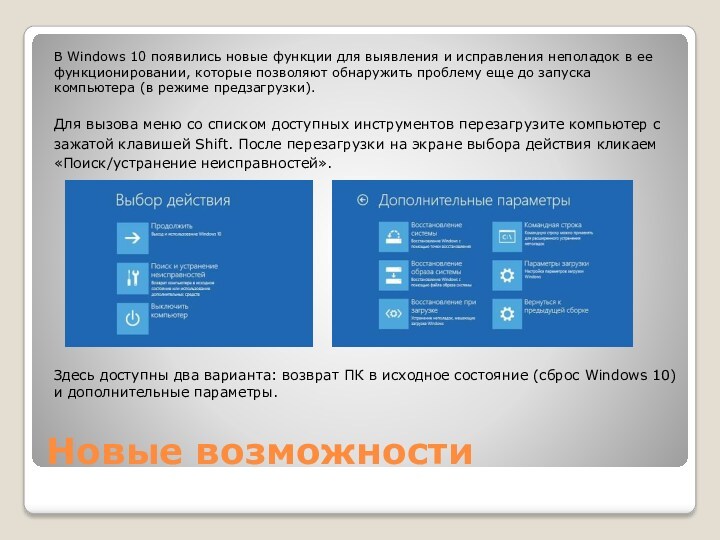

В Windows 10 появились новые функции для

выявления и исправления неполадок в ее функционировании, которые позволяют

обнаружить проблему еще до запуска компьютера (в режиме предзагрузки).

Для вызова

меню со списком доступных инструментов перезагрузите компьютер с

зажатой клавишей Shift. После перезагрузки на экране выбора действия кликаем

«Поиск/устранение неисправностей».

Здесь доступны два варианта: возврат ПК в исходное состояние (сброс Windows 10) и дополнительные параметры.

Слайд 8

В дополнительных параметрах располагаются средства, позволяющие восстановить работоспособность

Windows 10 путем:

отката к прежнему состоянию;

использования образа системы;

возврата к

предыдущей сборке;

запуска средств для восстановления загрузки «десятки»;

использования возможностей командной строки.

Как

видим, Windows 10 отличается не только наличием ошибок и проблем, но и набором средств для их устранения и возврата компьютера к работоспособному состоянию, порой не требуя от пользователя практически никакой активности и знаний.

Слайд 9

Контроль доступа к ОС

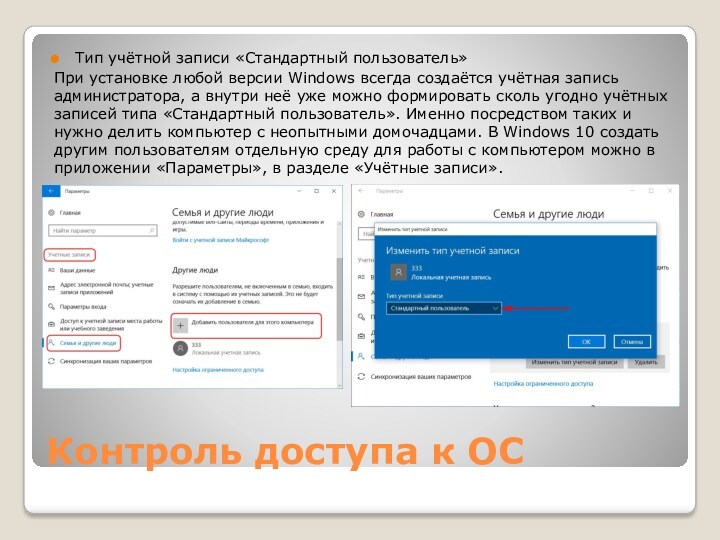

Тип учётной записи «Стандартный пользователь»

При установке любой версии Windows всегда создаётся учётная запись

администратора, а внутри неё уже можно формировать сколь угодно учётных

записей типа «Стандартный пользователь». Именно посредством таких и нужно делить компьютер с неопытными домочадцами. В Windows 10 создать другим пользователям отдельную среду для работы с компьютером можно в приложении «Параметры», в разделе «Учётные записи».

Слайд 10

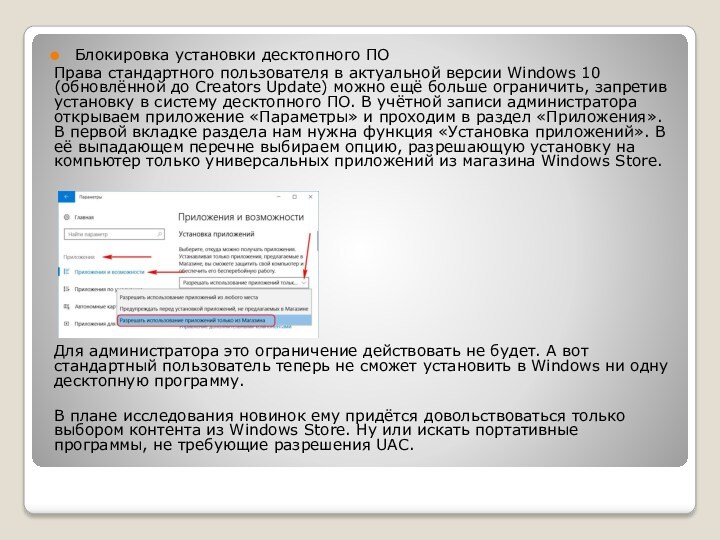

Блокировка установки десктопного ПО

Права стандартного пользователя в актуальной

версии Windows 10 (обновлённой до Creators Update) можно ещё

больше ограничить, запретив установку в систему десктопного ПО. В учётной

записи администратора открываем приложение «Параметры» и проходим в раздел «Приложения». В первой вкладке раздела нам нужна функция «Установка приложений». В её выпадающем перечне выбираем опцию, разрешающую установку на компьютер только универсальных приложений из магазина Windows Store.

Для администратора это ограничение действовать не будет. А вот стандартный пользователь теперь не сможет установить в Windows ни одну десктопную программу.

В плане исследования новинок ему придётся довольствоваться только выбором контента из Windows Store. Ну или искать портативные программы, не требующие разрешения UAC.

Слайд 11

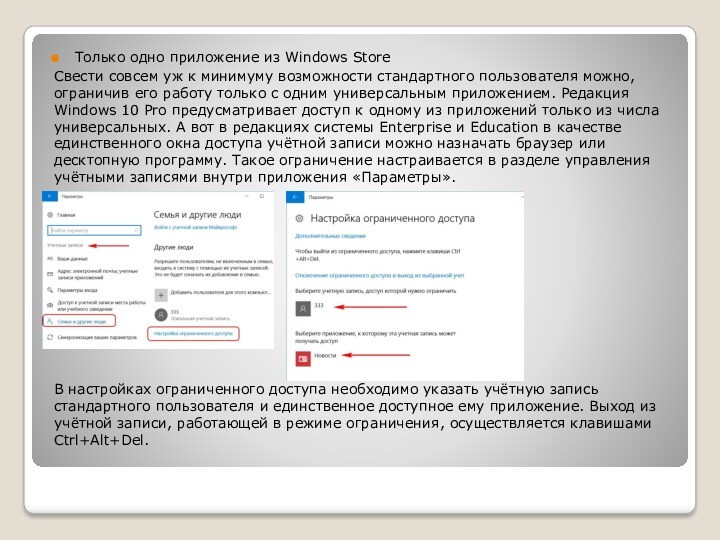

Только одно приложение из Windows Store

Свести совсем

уж к минимуму возможности стандартного пользователя можно, ограничив его

работу только с одним универсальным приложением. Редакция Windows 10 Pro

предусматривает доступ к одному из приложений только из числа универсальных. А вот в редакциях системы Enterprise и Education в качестве единственного окна доступа учётной записи можно назначать браузер или десктопную программу. Такое ограничение настраивается в разделе управления учётными записями внутри приложения «Параметры».

В настройках ограниченного доступа необходимо указать учётную запись стандартного пользователя и единственное доступное ему приложение. Выход из учётной записи, работающей в режиме ограничения, осуществляется клавишами Ctrl+Alt+Del.

Слайд 12

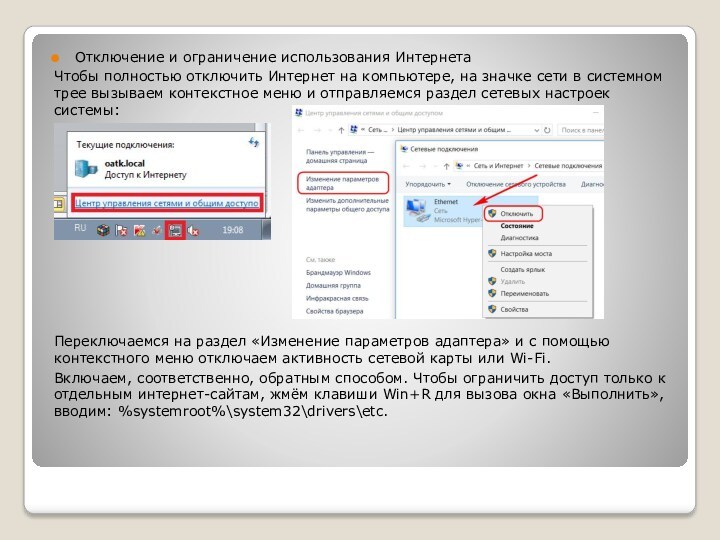

Отключение и ограничение использования Интернета

Чтобы полностью отключить Интернет

на компьютере, на значке сети в системном трее вызываем

контекстное меню и отправляемся раздел сетевых настроек системы:

Переключаемся на раздел

«Изменение параметров адаптера» и с помощью контекстного меню отключаем активность сетевой карты или Wi-Fi.

Включаем, соответственно, обратным способом. Чтобы ограничить доступ только к отдельным интернет-сайтам, жмём клавиши Win+R для вызова окна «Выполнить», вводим: %systemroot%system32driversetc.

Слайд 13

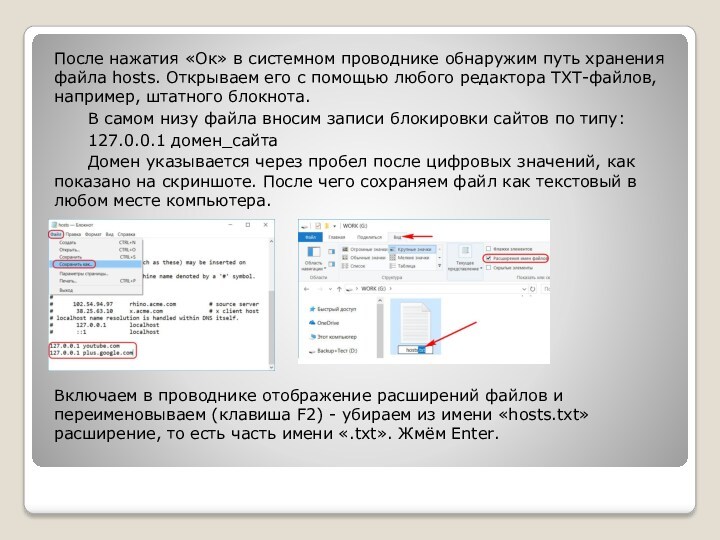

После нажатия «Ок» в системном проводнике обнаружим путь

хранения файла hosts. Открываем его с помощью любого редактора

TXT-файлов, например, штатного блокнота.

В самом низу файла

вносим записи блокировки сайтов по типу:

127.0.0.1 домен_сайта

Домен указывается через пробел после цифровых значений, как показано на скриншоте. После чего сохраняем файл как текстовый в любом месте компьютера.

Включаем в проводнике отображение расширений файлов и переименовываем (клавиша F2) — убираем из имени «hosts.txt» расширение, то есть часть имени «.txt». Жмём Enter.

Слайд 14

Теперь отправляемся по пути нахождения исходного файла hosts,

удаляем его (или перемещаем куда-нибудь для хранения в качестве

резервной копии), а на его место переносим только что отредактированный

файл hosts с заблокированными сайтами. Для возврата настроек системы в исходное состояние либо возвращаем на место первую редакцию файла hosts, либо таким же образом правим текст существующей редакции и удаляем значения блокировки сайтов.

Слайд 15

Родительский контроль Windows 10

Применение к учётной записи родительского

контроля позволит гибко ограничивать пользователя в действиях:

А) Разрешать или

запрещать доступ к определённому перечню сайтов;

Б) Запрещать покупку приложений из

Windows Store;

В) Разрешать доступ к компьютеру по графику;

Г) Блокировать запуск отдельного ПО (причём как универсальных приложений, так и десктопных программ);

Д) Отслеживать действия пользователя и т.п.

Для использования штатной функции родительского контроля и у родителя, и у ребёнка должны быть зарегистрированы учётные записи Microsoft. И, соответственно, с помощью последней должен быть выполнен вход в систему. В разделе управления семейными учётными записями добавляем нового члена семьи.

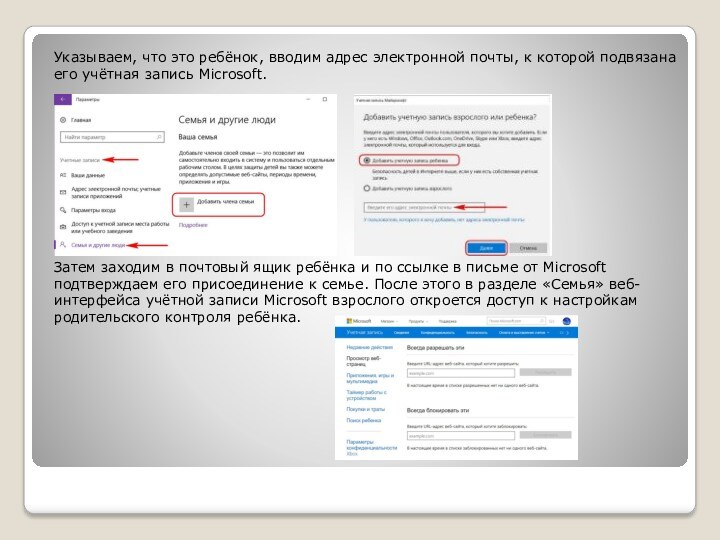

Слайд 16

Указываем, что это ребёнок, вводим адрес электронной почты,

к которой подвязана его учётная запись Microsoft.

Затем заходим

в почтовый ящик ребёнка и по ссылке в письме от

Microsoft подтверждаем его присоединение к семье. После этого в разделе «Семья» веб-интерфейса учётной записи Microsoft взрослого откроется доступ к настройкам родительского контроля ребёнка.

1.

Диагностика и коррекция ошибок

ОС, контроль доступа к ОС

Ознакомление со средствами диагностики устранения

неполадок в работе ОС, изучение средств контроля

доступа к ОС.

2.

Для запуска средств выявления проблем, нужно зайти в панель

управления, после запустить апплет “устранение неполадок”.

Открывается вкладка:

Средство выявления проблем

3.

Инструменты поиска и устранения конфликтов разделены на несколько категорий,

многие из них также включают в себя подкатегории:

Программы – с помощью этого инструмента осуществляется выполнение

приложений, при запуске которых возникли проблемы, связанные с

несовместимостью.

После запуска поиска проблем утилита проведет сканирование системы и

отобразит список установленных в ней приложений. В окне необходимо

выбрать проблемную программу и кликнуть «Далее» для запуска диагностики

с целью выявления источника конфликта.

Устранение неполадок.

Программы

4.

Оборудование и звук – посредством инструментов, размещенных в данной

категории осуществляется диагностика оборудования, используемого на

компьютере с Windows 10.

В число средств входят:

А) настройка устройства – обнаружение затруднений в работе или в процессе

конфигурации конкретного аппаратного компонента компьютера;

Устранение неполадок.

Оборудование и звук

5.

Б) звук – используется при появлении неполадок во время

воспроизведения/записи звука или разговоров по Скайп и подобным

программам для Windows 10;

В) сеть – диагностика работы и настройка сетей, в том числе

беспроводных, и сетевых устройств;

Г) принтер – избавление от конфликтов, возникающих в процессе

печати;

Д) Windows Media – поиск причин, вызывающих осложнения с

воспроизведением видео и DVD-дисков;

Е) воспроизведение видео – выявление причин, не позволяющих

проигрывать видеофайлы;

Ж) фоновая служба передачи – диагностика проблем, препятствующих

загрузке файлов в фоновом режиме;

З) приложения из магазина – определение факторов, которые не дают

приложениям с магазина Windows нормально функционировать.

6.

Для использования средств диагностики от пользователя не требуется ровным

счетом ничего. Функционирование каждого элемента сопровождается запуском

окна мастера с подсказками, парой кнопок и наличием переключателей (чекбокс,

флажок).

Единственное, что следует сделать после выявления проблемы, — применить

рекомендуемое для нее исправление. Будьте бдительны, для изменения некоторых

настроек приложению потребуются привилегии администратора. Такие функции

отличаются наличием иконки сине-желтого щита.

Работа с инструментами

7.

В Windows 10 появились новые функции для выявления и исправления неполадок в ее

функционировании, которые позволяют обнаружить проблему еще до запуска

компьютера (в режиме предзагрузки).

Для вызова меню со списком доступных инструментов перезагрузите компьютер с

зажатой клавишей Shift. После перезагрузки на экране выбора действия кликаем

«Поиск/устранение неисправностей».

Здесь доступны два варианта: возврат ПК в исходное состояние (сброс Windows

10) и дополнительные параметры.

Новые возможности

8.

В дополнительных параметрах располагаются средства, позволяющие восстановить

работоспособность Windows 10 путем:

отката к прежнему состоянию;

использования образа системы;

возврата к предыдущей сборке;

запуска средств для восстановления загрузки «десятки»;

использования возможностей командной строки.

Как видим, Windows 10 отличается не только наличием ошибок и проблем, но и

набором средств для их устранения и возврата компьютера к работоспособному

состоянию, порой не требуя от пользователя практически никакой активности и

знаний.

9.

Тип учётной записи «Стандартный пользователь»

При установке любой версии Windows всегда создаётся учётная запись

администратора, а внутри неё уже можно формировать сколь угодно учётных

записей типа «Стандартный пользователь». Именно посредством таких и

нужно делить компьютер с неопытными домочадцами. В Windows 10 создать

другим пользователям отдельную среду для работы с компьютером можно в

приложении «Параметры», в разделе «Учётные записи».

Контроль доступа к ОС

10.

Блокировка установки десктопного ПО

Права стандартного пользователя в актуальной версии Windows 10

(обновлённой до Creators Update) можно ещё больше ограничить, запретив

установку в систему десктопного ПО. В учётной записи администратора

открываем приложение «Параметры» и проходим в раздел «Приложения». В

первой вкладке раздела нам нужна функция «Установка приложений». В её

выпадающем перечне выбираем опцию, разрешающую установку на

компьютер только универсальных приложений из магазина Windows Store.

Для администратора это ограничение действовать не будет. А вот

стандартный пользователь теперь не сможет установить в Windows ни одну

десктопную программу.

В плане исследования новинок ему придётся довольствоваться только

выбором контента из Windows Store. Ну или искать портативные программы,

не требующие разрешения UAC.

11.

Только одно приложение из Windows Store

Свести совсем уж к минимуму возможности стандартного пользователя можно,

ограничив его работу только с одним универсальным приложением. Редакция

Windows 10 Pro предусматривает доступ к одному из приложений только из числа

универсальных. А вот в редакциях системы Enterprise и Education в качестве

единственного окна доступа учётной записи можно назначать браузер или

десктопную программу. Такое ограничение настраивается в разделе управления

учётными записями внутри приложения «Параметры».

В настройках ограниченного доступа необходимо указать учётную запись

стандартного пользователя и единственное доступное ему приложение. Выход из

учётной записи, работающей в режиме ограничения, осуществляется клавишами

Ctrl+Alt+Del.

12.

Отключение и ограничение использования Интернета

Чтобы полностью отключить Интернет на компьютере, на значке сети в системном

трее вызываем контекстное меню и отправляемся раздел сетевых настроек

системы:

Переключаемся на раздел «Изменение параметров адаптера» и с помощью

контекстного меню отключаем активность сетевой карты или Wi-Fi.

Включаем, соответственно, обратным способом. Чтобы ограничить доступ только к

отдельным интернет-сайтам, жмём клавиши Win+R для вызова окна «Выполнить»,

вводим: %systemroot%system32driversetc.

13.

После нажатия «Ок» в системном проводнике обнаружим путь хранения

файла hosts. Открываем его с помощью любого редактора TXT-файлов,

например, штатного блокнота.

В самом низу файла вносим записи блокировки сайтов по типу:

127.0.0.1 домен_сайта

Домен указывается через пробел после цифровых значений, как

показано на скриншоте. После чего сохраняем файл как текстовый в

любом месте компьютера.

Включаем в проводнике отображение расширений файлов и

переименовываем (клавиша F2) — убираем из имени «hosts.txt»

расширение, то есть часть имени «.txt». Жмём Enter.

14.

Теперь отправляемся по пути нахождения исходного файла hosts,

удаляем его (или перемещаем куда-нибудь для хранения в качестве

резервной копии), а на его место переносим только что

отредактированный файл hosts с заблокированными сайтами. Для

возврата настроек системы в исходное состояние либо возвращаем на

место первую редакцию файла hosts, либо таким же образом правим

текст существующей редакции и удаляем значения блокировки сайтов.

15.

Родительский контроль Windows 10

Применение к учётной записи родительского контроля позволит гибко

ограничивать пользователя в действиях:

А) Разрешать или запрещать доступ к определённому перечню сайтов;

Б) Запрещать покупку приложений из Windows Store;

В) Разрешать доступ к компьютеру по графику;

Г) Блокировать запуск отдельного ПО (причём как универсальных

приложений, так и десктопных программ);

Д) Отслеживать действия пользователя и т.п.

Для использования штатной функции родительского контроля и у

родителя, и у ребёнка должны быть зарегистрированы учётные записи

Microsoft. И, соответственно, с помощью последней должен быть

выполнен вход в систему. В разделе управления семейными учётными

записями добавляем нового члена семьи.

16.

Указываем, что это ребёнок, вводим адрес электронной почты, к которой

подвязана его учётная запись Microsoft.

Затем заходим в почтовый ящик ребёнка и по ссылке в письме от Microsoft

подтверждаем его присоединение к семье. После этого в разделе «Семья» вебинтерфейса учётной записи Microsoft взрослого откроется доступ к настройкам

родительского контроля ребёнка.

Включает

в себя:

—

контроль полномочий доступа к

компьютерной технике, программ,

программной документации, файлов

данных, данных на выходе

—

контроль “электронной подписи”, отчеты

системы о дате, времени и месте

несанкционированного доступа

5. Физическая защита и контроль доступа

Элементами

физической защиты являются:

—

ограничение физического доступа в

помещения, оборудованных компьютерами,

и к библиотекам данных (закрытые двери,

карточки-ключей, охрана)

—

регистрация доступа к компьютерным

системам с помощью паролей или

карточек-ключей

—

предварительное разрешение руководства

на работу вне расписания

—

физический контроль помещений перед

закрытием

Прикладной

контроль

— запрограммированные процедуры

относительно конкретного прикладного

программного обеспечения и связанных

с ним ручных процедур. Он направлен на

обеспечение обснованной уверенности

в аолноте, своевременности, точности и

правильности автоматической обработки

данных.

Прикладной

контроль включает:

—

Контроль ввода

—

Контроль обработки

—

Контроль вывода

6. Контроль ввода

Является

наиболее слабым местом в любой

информационной системе, ошибки в нем

преимущественно можно обнаружить после

завершения обработки информации.

Основные

средства контроля ввода:

—

контроль полномочий на ввод информации;

—

исправление ошибок;

—

использование контрольных цифр;

—

сверка контрольных сумм для проверки

передачи данных во время обработки;

—

такие средства контроля передачи как

подсчет сообщений, обратные сообщения,

подсчет знаков и двойная пересылка;

—

контрольные суммы, такие как подсчет

записей, итоги пачки

7. Контроль обработки информации

Предусматривает

следующие процедуры проверки информации:

—

сверка номеров счетов с данными

файла-перечня;

—

тест разрядов, которые содержат коды

самопроверки;

—

проверку остатка на определенных счетах

(например, сумма основных фондов, которые

не амортизированы полностью, меньше

нуля);

—

проверка на буквенные символы в цифровом

поле;

—

проверка на правильность соотношения

между собою разных полей в записи;

—

проверка потери или пропуска данных;

—

проверка внутренних обозначений файлов,

чтобы убедиться, что для ввода используются

соответствующие файлы;

8. Контроль вывода

Выполняется

согласно следующих принципов:

—

соответствие сумм ввода и вывода

(проверяется автоматически или вручную);

—

поэлементная проверка данных ввода и

вывода в особенно важных случаях;

—

контроль доступа к данным на выходе .

9. Программа аудита информационных систем

Аудит

компьютерных систем банка должен

включать следующее:

—

участие внутреннего аудитора в разработке

информационной системы и прикладных

пакетов программ;

—

обзор и подтверждение внутренним

аудитором изменений в программном

обеспечении. Аудитор должен проверить,

включают ли предложенные изменения

контроль, прошли ли они достаточную

проверку, не ли входят они у противоречия

с другими разделами системы, обеспечивают

ли они возможность сквозной аудиторской

проверки, и были ли они задокументированы;

—

аудитор должен проводить проверки

внутреннего контроля и тестирования

контроля на последовательной и постоянной

основе; такой аудит должен включать

проверки ручного и автоматизированного

контроля работы, а также общий и прикладной

контроль

—

аудитор должен следить за документацией

по компьютерному обеспечению: проверять,

имеется ли вся документация, обновляется

ли она, является ли она доступной для

сотрудников, отображает ли она реальное.

Документация должна включать стандарты

и нормативы по программированию,

тестированию, критериях программного

обеспечения. Документации по программному

обеспечению банка должна содержать

справочники для пользователей, механизмы

отчетности, поддержку компьютерного

оснащения, планы поведения в аварийных

ситуациях

—

следует проводить проверки прграмного

обеспечение на предмет того, не ли

проводятся ли несанкционировнные

изменения, поддерживается ли целостность

данных, существуют ли достаточные и

соответствующие процедуры создания

архивных (back-up ) файлов и восстановления

файлов

—

аудитор должен проводить оценку

приобретенного программного обеспечения,

на соответствие, описаниям подготовленным

разработчиками системы

—

внутренний аудитор должен вести

мониторинг операционной эффективности,

работая непосредственно с работниками

соответствующих отделов и тех отделов,

которые непосредственно пользуются

определенными услугами компьютерных

систем. Аудитор программного обеспечения

должен координировать свою работу,

выводы и рекомендации относительно

эффективности, точности и своевременности

работы с другими внутренними аудиторами

—

следует ежеквартально проверять и

возобновлять план действий в случае

форс-мажорных обстоятельств (стихийные

бедствия, такой как пожар, потоп) и

критических ситуаций, таких как саботаж

работников

—

внутренний аудитор должен пользоваться

собственным специальным программным

обеспечением для внутреннего аудита,

что должно включать средства для создания

статистической выборки, проверки

результатов компьютерных расчетов и

балансов счетов, проведение аналитических

обзоров, используя данные непосредственно

из базы данных банка, сравнение данных

в двух ли больше базах, и т.п;

—

внутренний аудитор должен сохранять у

себя и использовать для тестирования

дубликаты пакетов программного

обеспечения банка;

—

результаты тестирования следует

сопоставлять с результатами работы

реальной системы; это также разрешит

внутреннему аудитору узнать, не ли были

внесенные в программное обеспечение

какие-то изменения без его ведома.

Необходимым

условием «профессиональной» пригодности

является наличие у аудитора фундаментальной

подготовки в области информационных

технологий.

Банки

обычно стоят перед выбором: взять на

эту должность человека с подготовкой

и опытом в компьютерной сфере и

подготовить его в сфере аудита или

подготовить аудитора в сфере компьютерных

технологий.

Банки

успешно использують обе альтернативы.

Успех зависит от способностей кандидата,

объема подготовки, которая предоставляется

нему банком и отведенного на подготовку

времени, а также от сложности компьютерной

системы банка.

Соседние файлы в предмете [НЕСОРТИРОВАННОЕ]

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #