Форум КриптоПро

»

Устаревшие продукты

»

КриптоПро CSP 3.0

»

Ошибка подписи ключа 0x80090019(Набор ключей не определен.)

|

The_Immortal |

|

|

Статус: Участник Группы: Участники Сказал(а) «Спасибо»: 3 раз |

КриптоПРО CSP КС1 3.0.3293 Казначейство выдало новый сертификат. Установили его согласно инструкции: правой кнопкой на значке Континента — Сертификаты — установить сертификат — выбрали пользовательский сертификат с дискеты (где также присутствует корневой сертификат и папочка с ключами) — получили «Импорт пользовательского сертификата успешно завершен». Далее снова правой кнопкой на континенте — «Установить соединение» и вот на это вылазят одна за другой следующие ошибки: «Ошибка подписи ключа 0x80090019(Набор ключей не определен.)» И вся работа бухгалтерии встала… Кто-нибудь сталкивался с подобным? Спасибо! |

|

|

|

Femi |

|

|

Статус: Padawan Группы: Администраторы Сказала «Спасибо»: 11 раз |

А сертификат в Личном появился? с привязкой к закрытому ключу? Попробуйте устновить его через КриптоПро CSP -Сервис-Установить личный сертификат. |

|

Техническую поддержку оказываем тут. |

|

|

|

|

The_Immortal |

|

|

Статус: Участник Группы: Участники Сказал(а) «Спасибо»: 3 раз |

Несколько раз поребутил копм и все нормально стало… Непонятно в чем проблема… По идее в Континенте как раз? |

|

|

|

Femi |

|

|

Статус: Padawan Группы: Администраторы Сказала «Спасибо»: 11 раз |

Ну если сертификат таки Цитата: сертификат в Личном появился? с привязкой к закрытому ключу то видимо да |

|

Техническую поддержку оказываем тут. |

|

|

|

|

lupsik |

|

|

Статус: Новичок Группы: Участники

|

надо в криптопро сбросить пароли и в континенте в настройках соединение континента во вкладке безопасность сбросить запомненные сертификаты (как то так) потом просто добавить сертификат заново и всё будует чики пуки =) |

|

|

|

Anglemender |

|

|

Статус: Новичок Группы: Участники Сказал(а) «Спасибо»: 1 раз |

Работая с крипто про, особенно если приходится работать с разными ЭЦП, в том числе если носители не только рутокены, а и флешки, то периодически появляются различные ошибки в том числе и эта(ошибка 0х800900019 . . . .), спасение «Сервис» — «Удалить запомненные пароли» — «чикбокс — удалить все запомненные пароли пользователя», в некоторых случаях повторно установить сертификат. |

|

WWW |

|

Boris@Serezhkin.com |

|

|

Статус: Активный участник Группы: Участники Сказал(а) «Спасибо»: 4 раз |

Автор: Anglemender Работая с крипто про, особенно если приходится работать с разными ЭЦП, в том числе если носители не только рутокены, а и флешки, то периодически появляются различные ошибки в том числе и эта(ошибка 0х800900019 . . . .), спасение «Сервис» — «Удалить запомненные пароли» — «чикбокс — удалить все запомненные пароли пользователя», в некоторых случаях повторно установить сертификат. Это здорово, тоже не раз сталкивался. Всем пользователям рекомендую переустановить сертификат. По статистике данная ситуевина возникает только при ключах на отчуждаемых носителях. |

|

|

|

Максим Коллегин |

|

|

Статус: Сотрудник Группы: Администраторы Сказал «Спасибо»: 21 раз |

Давно же есть опция — не сохранять информацию о подключенных съемных носителях. Если её использовать — проблем быть не должно. В 3.9 активна по умолчанию. |

|

Знания в базе знаний, поддержка в техподдержке |

|

|

WWW |

|

Alex_04 |

|

|

Статус: Активный участник Группы: Участники Сказал «Спасибо»: 19 раз |

Тема старая, но актуальна время от времени до сих пор, причем и с Криптопро-3.6 и с Континент-АП 3.6.х. Автор: The_Immortal «Ошибка подписи ключа 0x80090019(Набор ключей не определен.)» Еще одна причина данной ошибки может оказаться банальной: сертификат пользователя не зарегистрирован на сервере доступа Континента в ОрФК. Было так несколько раз. Выше предложенный меры не помогали. |

|

|

| Пользователи, просматривающие эту тему |

|

Guest (2) |

Форум КриптоПро

»

Устаревшие продукты

»

КриптоПро CSP 3.0

»

Ошибка подписи ключа 0x80090019(Набор ключей не определен.)

Быстрый переход

Вы не можете создавать новые темы в этом форуме.

Вы не можете отвечать в этом форуме.

Вы не можете удалять Ваши сообщения в этом форуме.

Вы не можете редактировать Ваши сообщения в этом форуме.

Вы не можете создавать опросы в этом форуме.

Вы не можете голосовать в этом форуме.

Страницы 1 2 Далее

Чтобы отправить ответ, нужно авторизоваться или зарегистрироваться

RSS: текущая тема

Сообщений с 1 по 15 из 26

#1 2015-10-29 15:27:23

- SvetovidovDM

- Посетитель

- Неактивен

Импорт ключа

Добрый день. Я реализую шифрование сообщения при помощи открытого ключа получателя и закрытого отправителя.

Отправитель — сертификат с закрытым ключом сформированный через КриптоПро CSP

Получатель — сертификат с закрытым ключом. Закрытый ключ расположен на токене РутокенЭЦП

Алгоритм моих действий следующий:

1. Получаем из сертификата получателя BLOB открытого ключа следующим образом:

if(dwError==ERROR_SUCCESS)

{

//Импортируем открытый ключ

if(m_pcryptoAPI->CryptImportPublicKeyInfoEx(X509_ASN_ENCODING | PKCS_7_ASN_ENCODING,

&(pRecipientCert->pCertInfo->SubjectPublicKeyInfo),

0,

0,

NULL,

&hRecipientPublicKey))

{

//Экспортируем открытый ключ в BLOB

if(m_pcryptoAPI->CryptExportKey(hRecipientPublicKey,

NULL,PUBLICKEYBLOB,NULL,pbtPublicKeyBlob,&nPublicKeyBlobSize))

{

pbtPublicKeyBlob=new BYTE[nPublicKeyBlobSize];

if(pbtPublicKeyBlob==NULL)

dwError=E_OUTOFMEMORY;

else

{

if(!m_pcryptoAPI->CryptExportKey(hRecipientPublicKey,

NULL,PUBLICKEYBLOB,NULL,pbtPublicKeyBlob,&nPublicKeyBlobSize))

dwError=::GetLastError();

//Уничтожаем объект открытого ключа, т.к. в дальнейшем будем использовать только его BLOB

m_pcryptoAPI->CryptDestroyKey(hRecipientPublicKey);

hRecipientPublicKey=NULL;

}

}

else

dwError=::GetLastError();

}

else

dwError=::GetLastError();

}2. Получаем закрытый ключ отправителя так:

if(dwError==ERROR_SUCCESS)

{

//Получаем закрытый ключ отправителя

if(!m_pcryptoAPI->CryptGetUserKey(AT_KEYEXCHANGE,&hSenderPrivateKey))

dwError=::GetLastError();

}3. Импортируем открытый ключ получателя на закрытый отправителя

if(dwError==ERROR_SUCCESS)

{

//получаем ключ согласования импортом открытого ключа получателя на закрытый отправителя

if(m_pcryptoAPI->CryptImportKey(pbtPublicKeyBlob,nPublicKeyBlobSize,hSenderPrivateKey,NULL,&hAgreeKey))

{

}

else

dwError=::GetLastError();

}На шаге №3 получаем ошибку 0x80090019 (-2146893799) набор ключей не определен

При этом, если в качестве получателя используется сертификат, закрытый ключ от которого расположен в реестре или на обычной флэшке (сформированный через КриптоПро), то все превосходно отрабатывает.

Вопрос в том, что не так.

#2 Ответ от Кирилл Мещеряков 2015-10-29 17:54:51

- Кирилл Мещеряков

- Посетитель

- Неактивен

Re: Импорт ключа

Добрый день.

Вопрос скорее на форум крипто-про, но думаю вам стоит сначала открыть контекст (CryptAquireContext) с именем контейнера.

Сначала делаете так: http://www.cryptopro.ru/forum2/default. … #post12010

А потом как то так:

CryptAcquireContext( &phProv,»\\.\Aktiv Rutoken ECP 0\test_key»,»»Crypto-Pro GOST R 34.10-2001 Cryptographic Service Provider»»,75,0)

#3 Ответ от SvetovidovDM 2015-10-29 18:09:51 (2015-10-29 18:13:20 отредактировано SvetovidovDM)

- SvetovidovDM

- Посетитель

- Неактивен

Re: Импорт ключа

Кирилл Мещеряков пишет:

Добрый день.

Вопрос скорее на форум крипто-про, но думаю вам стоит сначала открыть контекст (CryptAquireContext) с именем контейнера.Сначала делаете так: http://www.cryptopro.ru/forum2/default. … #post12010

А потом как то так:

CryptAcquireContext( &phProv,»\\.\Aktiv Rutoken ECP 0\test_key»,»»Crypto-Pro GOST R 34.10-2001 Cryptographic Service Provider»»,75,0)

Стоп, не очень понял.

Контекст с закрытым ключом отправителя уже открыт ранее, в сообщении я не приводил этот момент. Однако проблем с получением закрытого ключа нет, проблема возникает при импорте на него открытого ключа получателя.

На машине нет закрытого ключа получателя в принципе. Есть только сертификат .cer.

Опять таки повторюсь, что если сертификат получателя сформирован при помощи КриптоПро то проблем не возникает, и тот же самый код прекрасно работает и шифрует данные, что наводит меня на мысль что существует некая разница в ключах. Но как понять что это за разница, и как с ней бороться я не знаю.

Аналогичный вопрос на форуме КриптоПро я задал.

Но к сожалению не очень точно сформулировал проблему, в результате чего ответ получил не тот который я ожидал…

#4 Ответ от Кирилл Мещеряков 2015-10-29 18:11:43

- Кирилл Мещеряков

- Посетитель

- Неактивен

Re: Импорт ключа

Как на рутокене то у вас оказывается ключ?

#5 Ответ от SvetovidovDM 2015-10-29 18:29:17 (2015-10-29 18:29:31 отредактировано SvetovidovDM)

- SvetovidovDM

- Посетитель

- Неактивен

Re: Импорт ключа

Кирилл Мещеряков пишет:

Как на рутокене то у вас оказывается ключ?

Генерируется средствами PKCS11 библиотеки, от вашего SDK.

Впрочем разницы нет, потому как при реальной эксплуатации будет так:

В дистрибутиве приложения будет лежать сертификат. Когда необходимо зашифровать данные, приложение будет брать этот сертификат, читать его, получать из него блоб открытого, получать ключ согласования этого блоба и выбранного пользователем сертификата отправителя, генерировать сессионный ключ, шифровать им сообщение, после чего шифровать сам сессионный ключ на ключе согласования и отправлять зашифрованные данные на сервер вместе с открытым ключем отправителя и зашифрованным сессионным ключом. Ну а на сервере процедура будет происходить в обратном порядке.

#6 Ответ от Кирилл Мещеряков 2015-10-29 18:30:10

- Кирилл Мещеряков

- Посетитель

- Неактивен

Re: Импорт ключа

А ну понятно, а то вы не написали что через PKCS11, я то подумал что тоже через КриптоПро CSP.

Попробуйте «перевернуть» открытый ключ (изменить порядок байт).

#7 Ответ от SvetovidovDM 2015-10-29 18:34:07

- SvetovidovDM

- Посетитель

- Неактивен

Re: Импорт ключа

Кирилл Мещеряков пишет:

А ну понятно, а то вы не написали что через PKCS11, я то подумал что тоже через КриптоПро CSP.

Попробуйте «перевернуть» открытый ключ (изменить порядок байт).

В таком случае возникает вопрос — как мне ориентироваться, надо ли его переворачивать?:) Есть ли некий флаг или поле в сертификате, говорящее о необходимости «перевернуть» ключ?

#8 Ответ от Кирилл Мещеряков 2015-10-29 18:43:10

- Кирилл Мещеряков

- Посетитель

- Неактивен

Re: Импорт ключа

Неа, нету.

Так как речь идет просто о числе, то зависит от спецификации, как оно будет представлено, в виде littleendian или bigendian.

Насколько я знаю, в PKCS11 и CryptoAPI получилось вразнобой.

#9 Ответ от SvetovidovDM 2015-10-30 11:50:04

- SvetovidovDM

- Посетитель

- Неактивен

Re: Импорт ключа

Кирилл Мещеряков пишет:

А ну понятно, а то вы не написали что через PKCS11, я то подумал что тоже через КриптоПро CSP.

Попробуйте «перевернуть» открытый ключ (изменить порядок байт).

Переделал код так:

//получаем ключ согласования импортом открытого ключа получателя на закрытый отправителя

if(!m_pcryptoAPI->CryptImportKey(pbtPublicKeyBlob,nPublicKeyBlobSize,hSenderPrivateKey,NULL,&hAgreeKey))

{

dwError=GetLastError();

if(dwError==0x80090019)

{

DWORD dwKeyLen=((CRYPT_PUBLICKEYBLOB*)pbtPublicKeyBlob)->stPublicKeyParam.KeyParam.BitLen/8;

BYTE *pbtKey=&((CRYPT_PUBLICKEYBLOB*)pbtPublicKeyBlob)->bPublicKey[0];

DWORD dwIdxBeg=0;

DWORD dwIdxEnd=dwKeyLen-1;

BYTE bTemp;

while(dwIdxBeg<=dwIdxEnd)

{

bTemp=pbtKey[dwIdxBeg];

pbtKey[dwIdxBeg]=pbtKey[dwIdxEnd];

pbtKey[dwIdxEnd]=bTemp;

dwIdxBeg++;

dwIdxEnd--;

}

if(!m_pcryptoAPI->CryptImportKey(pbtPublicKeyBlob,nPublicKeyBlobSize,hSenderPrivateKey,NULL,&hAgreeKey))

dwError=GetLastError();

else

dwError=ERROR_SUCCESS;

}Эффект тот же самый, ошибка та же…

#10 Ответ от Кирилл Мещеряков 2015-10-30 13:21:57

- Кирилл Мещеряков

- Посетитель

- Неактивен

Re: Импорт ключа

Криптография непростая штука.

Нужно соблюдать кучу условий, чтобы сложные вычисления приводили к ожидаемому результату.

Например, мы не знаем, что у вас за ключи на токене, как вы их получили, какие парамсеты у эллиптических кривых?

Без этого сложно что-то советовать.

#11 Ответ от SvetovidovDM 2015-10-30 13:25:51 (2015-10-30 13:26:51 отредактировано SvetovidovDM)

- SvetovidovDM

- Посетитель

- Неактивен

Re: Импорт ключа

Кирилл Мещеряков пишет:

Криптография непростая штука.

Нужно соблюдать кучу условий, чтобы сложные вычисления приводили к ожидаемому результату.

Например, мы не знаем, что у вас за ключи на токене, как вы их получили, какие парамсеты у эллиптических кривых?

Без этого сложно что-то советовать.

Ну сертификат я могу прислать. Если интересуют параметры указанные при генерации ключей — тоже могу прислать.

В общем скажите что нужно — отправлю.

Получал через тестовый контур Электронной Москвы (smvmsk)

#12 Ответ от Кирилл Мещеряков 2015-10-30 13:31:24

- Кирилл Мещеряков

- Посетитель

- Неактивен

Re: Импорт ключа

Нужен код, создающий ключи на Рутокене ЭЦП и извлекающий открытый ключ. Параметры КриптоПро CSP не нужны.

#13 Ответ от SvetovidovDM 2015-10-30 13:37:28 (2015-10-30 13:41:11 отредактировано SvetovidovDM)

- SvetovidovDM

- Посетитель

- Неактивен

Re: Импорт ключа

Кирилл Мещеряков пишет:

Нужен код, создающий ключи на Рутокене ЭЦП и извлекающий открытый ключ. Параметры КриптоПро CSP не нужны.

Ну весь код выкладывать не буду, он слишком большой. Параметры ключей — легко.

CK_BYTE btTrue = 0x01;

CK_BYTE btFalse = 0x00;

BYTE abtParamSetGostR3410[] = { 0x06, 0x07, 0x2A, 0x85, 0x03, 0x02, 0x02, 0x23, 0x01 };

BYTE abtParamSetGostR3411[] = { 0x06, 0x07, 0x2A, 0x85, 0x03, 0x02, 0x02, 0x1E, 0x01 };

CK_MECHANISM stMechanizm = { CKM_GOSTR3410_KEY_PAIR_GEN, NULL, 0 };

CK_KEY_TYPE lKeyType = CKK_GOSTR3410;

CK_OBJECT_CLASS lPublicKeyClass = CKO_PUBLIC_KEY;

CK_OBJECT_CLASS lPrivateKeyClass = CKO_PRIVATE_KEY;

CK_ATTRIBUTE stAttrPublicKey[] =

{

{ CKA_CLASS, &lPublicKeyClass, sizeof( lPublicKeyClass ) },

{ CKA_KEY_TYPE, &lKeyType, sizeof( lKeyType ) },

{ CKA_TOKEN, &btTrue, sizeof( btTrue ) },

{ CKA_PRIVATE, &btFalse, sizeof( btFalse ) },

{ CKA_ID, ( CK_CHAR* )(( const char* )astrID ), ( CK_ULONG )astrID.GetLength() },

{ CKA_LABEL, ( CK_CHAR* )(( const char* )astrKeyLabel ), ( CK_ULONG )astrKeyLabel.GetLength() },

{ CKA_SUBJECT, ( CK_CHAR* )(( const char* )astrSubject ), ( CK_ULONG )astrSubject.GetLength() },

{ CKA_GOSTR3410_PARAMS, &abtParamSetGostR3410[0], sizeof( abtParamSetGostR3410 ) / sizeof( abtParamSetGostR3410[0] ) },

{ CKA_GOSTR3411_PARAMS, &abtParamSetGostR3411[0], sizeof( abtParamSetGostR3411 ) / sizeof( abtParamSetGostR3411[0] ) },

{ CKA_ENCRYPT, &btTrue, sizeof(btTrue)}, //*

{ CKA_DERIVE, &btTrue, sizeof(btTrue)}, //*

{ CKA_VERIFY, &btTrue, sizeof( btTrue ) },

};

CK_ATTRIBUTE stAttrPrivateKey[] =

{

{ CKA_CLASS, &lPrivateKeyClass, sizeof( lPrivateKeyClass ) },

{ CKA_KEY_TYPE, &lKeyType, sizeof( lKeyType ) },

{ CKA_TOKEN, &btTrue, sizeof( btTrue ) },

{ CKA_PRIVATE, &btTrue, sizeof( btTrue ) },

{ CKA_ID, ( CK_CHAR* )(( const char* )astrID ), ( CK_ULONG )astrID.GetLength() },

{ CKA_LABEL, ( CK_CHAR* )(( const char* )astrKeyLabel ), ( CK_ULONG )astrKeyLabel.GetLength() },

{ CKA_SUBJECT, ( CK_CHAR* )(( const char* )astrSubject ), ( CK_ULONG )astrSubject.GetLength() },

{ CKA_GOSTR3410_PARAMS, &abtParamSetGostR3410[0], sizeof( abtParamSetGostR3410 ) / sizeof( abtParamSetGostR3410[0] ) },

{ CKA_GOSTR3411_PARAMS, &abtParamSetGostR3411[0], sizeof( abtParamSetGostR3411 ) / sizeof( abtParamSetGostR3411[0] ) },

{ CKA_DECRYPT, &btTrue,sizeof(btTrue) }, //*

{ CKA_DERIVE, &btTrue,sizeof(btTrue) }, //*

{ CKA_SIGN, &btTrue, sizeof( btTrue ) },

};

//Параметры помеченные * внесены для тестирования плагина ИС НР. Возможно они будут добавлены и в основную реализацию

CK_OBJECT_HANDLE hPublicKey = ( CK_OBJECT_HANDLE )NULL;

CK_OBJECT_HANDLE hPrivateKey = ( CK_OBJECT_HANDLE )NULL;

CK_RV lRetCode = pstFL->C_GenerateKeyPair( m_hSession,

&stMechanizm,

&stAttrPublicKey[0],

sizeof( stAttrPublicKey ) / sizeof( stAttrPublicKey[0] ),

&stAttrPrivateKey[0],

sizeof( stAttrPrivateKey ) / sizeof( stAttrPrivateKey[0] ),

&hPublicKey,

&hPrivateKey );Извлечение ключа:

// Берём значение открытого ключа

CK_ATTRIBUTE stAttrValue[] = { { CKA_VALUE, NULL, 0 } };

if( lRetCode == CKR_OK )

lRetCode = pstFL->C_GetAttributeValue( m_hSession, hPublicKey, &stAttrValue[0], sizeof( stAttrValue ) / sizeof( stAttrValue[0] ));

if( lRetCode == CKR_OK )

{

stAttrValue[0].pValue = ( stAttrValue[0].ulValueLen != 0 ? new BYTE[stAttrValue[0].ulValueLen] : NULL );

if( stAttrValue[0].pValue == NULL )

lRetCode = CKR_HOST_MEMORY;

else

{

lRetCode = pstFL->C_GetAttributeValue( m_hSession, hPublicKey, &stAttrValue[0], sizeof( stAttrValue ) / sizeof( stAttrValue[0] ));

if( lRetCode == CKR_OK )

{

CKeyInfo* pkeyInfo = new CKeyInfo( astrID, astrID.GetLength(), astrKeyLabel, astrKeyLabel.GetLength(),

( BYTE* )stAttrValue[0].pValue, stAttrValue[0].ulValueLen );

if( pkeyInfo != NULL )

m_posKeyInfo = m_listKeyInfos.AddTail( pkeyInfo );

}

delete [] ( BYTE* )stAttrValue[0].pValue;

}

}

DWORD dwErrorCode = ( lRetCode != CKR_OK ? ( 0x11000000 | lRetCode ) : ERROR_SUCCESS );

return( dwErrorCode );#14 Ответ от Oleg Taraskin 2015-11-02 14:19:24

- Oleg Taraskin

- Посетитель

- Неактивен

Re: Импорт ключа

Добрый день !

Создайте два контейнера КриптоПро CSP.

Соберите и запустите пример по выработке общего ключа DH, который есть в примерах КриптоПро CSP SDK (пример называется ExportingSessionKey ) и попробуйте создать общей сессионный ключ для этих двух контейнеров.

Если пример сработает, то проведите такой эксперимент: скопируйте значение открытого ключа из PKCS#11 (64 байта)

не переворачивая в один из блобов перед импортом в криптопро по смещению 36 байт от начала блоба.

Если импорт пройдет, то будем думать что делать дальше

С уважением,

Олег Тараскин

#15 Ответ от SvetovidovDM 2015-11-02 15:43:58

- SvetovidovDM

- Посетитель

- Неактивен

Re: Импорт ключа

Выяснил, что в работающем и неработающем ключе разные параметры кривых.

В рабочем (сгенерированный с помощью КриптоПро CSP

SEQUENCE(2 elem)

SEQUENCE(2 elem)

OBJECT IDENTIFIER1.2.643.2.2.19

SEQUENCE(2 elem)

OBJECT IDENTIFIER1.2.643.2.2.36.0

OBJECT IDENTIFIER1.2.643.2.2.30.1

BIT STRING(1 elem)

OCTET STRING(64 byte) DEF9414282AAC2CF4D7B822F0790C39404A3F804C078821A9957DEA4DC30EE466390E0…В нерабочем (Сгереированный с помощью PKCS#11)

SEQUENCE(2 elem)

SEQUENCE(2 elem)

OBJECT IDENTIFIER1.2.643.2.2.19

SEQUENCE(2 elem)

OBJECT IDENTIFIER1.2.643.2.2.35.1

OBJECT IDENTIFIER1.2.643.2.2.30.1

BIT STRING(1 elem)

OCTET STRING(64 byte) 295550871C46A9C208E519463D60D68F664A496BACCBB50A1C0112F12081BA255A5320…Вопрос — можно лии их согласовать каким то образом?

Страницы 1 2 Далее

Чтобы отправить ответ, нужно авторизоваться или зарегистрироваться

При установке личного сертификата через КриптоПро CSP появляется сообщение «Набор ключей не определен» или «Набор ключей не существует».

Для решения данной проблемы следует выполнить следующие шаги:

1. В меню Пуск выберите пункт «КРИПТО-ПРО», запустите приложение «КриптоПро CSP».

2. Перейдите на вкладку «Сервис» и нажмите на кнопку «Удалить запомненные пароли». Отметьте пункт «Пользователя» и нажмите на кнопку ОК.

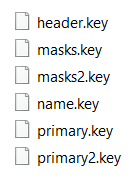

3. Нажмите «Просмотреть сертификаты в контейнере» – Обзор, в окне «Выбор ключевого контейнера» отметьте «Уникальные имена» и повторите установку сертификата. Если ключевой носитель – флэш-карта, необходимо просмотреть его содержимое. В корне носителя должна быть папка с шестью файлами с расширением .key.

4. Если ключевой носитель — ruToken или ruToken Lite, то следует переустановить драйвера и модуль поддержки. Для этого необходимо:

- Отсоединить токен от компьютера (в момент отключения светодиод на токене не должен мигать).

- Открыть меню «Пуск» > «Панель управления» > «Программы и компоненты».

- В списке найти элемент «Rutoken Support Modules», «Rutoken Drivers» (либо «Драйверы Рутокен») и выбрать «Удалить».

- Перезагрузить компьютер.

5. Сделать копию ключевого контейнера и выполнить установку сертификата с дубликата (см. Как скопировать контейнер/закрытую часть ключа?).

Остались вопросы?

Отдел технической поддержки

тел.: 8 (800) 333-91-03, доб. 2400

email: otp@itcomgk.ru

Добрый день дорогие друзья! Сегодня будем рассматривать проблему с программой АРМ ФСС, а именно «ошибка: набор ключей не определен». С данной ошибкой Вы скорее всего столкнетесь, при загрузке ЭЛН. Будем справлять! Поехали!

АРМ ФСС ошибка: набор ключей не определен

Если у Вас не получается самостоятельно решить данную проблему, то Вы можете перейти в раздел и Вам помогут наши специалисты.

С данной проблемой я столкнулся, как раз при загрузке электронного больничного. Для начала обновим . Как обновить АРМ ФСС прочитайте вот .

Теперь перейдем в раздел меню «Учетная работа» и выберем «АРМ подписания и шифрования».

Теперь будем внимательными! Нам необходимо проставить правильные ключи. То есть, правильно выбрать наши сертификаты.

Какие сертификаты ставить при загрузке больничного в АРМ ФСС

Переходим в раздел «Личный сертификат ЭЛН. Страхователь». Это сертификат нашей организации! Выбираем его, нажав на кнопку с открытой папкой.

Переходим в раздел личные, и выбираем наш сертификат.

СТОП! Ни одного сертификата? Это уже странно!

В АРМ ФСС не отображаются сертификаты, что делать?

С 2019 года, мы переходим на новый ГОСТ по электронной подписи. Называется он ГОСТ 2012. До 2019 года мы использовали сертификаты выпущенные под ГОСТ 2001. Получается, что 2019 год переходный между двумя ГОСТ. Сейчас разрешено использовать сертификат и 2001 ГОСТа и 2012. Если Вы перевыпускали или выпускали новый сертификат в 2019 году, то с вероятностью 99% у Вас уже новый ГОСТ 2012. Если Вы выпускали сертификат в 2018, то скорее всего еще 2001. В этом вся проблема. Теперь найдем наши сертификаты!

Обратите внимание, что в новых версиях появился переключатель на разные ГОСТ.

Переключая данный режим, Вы увидите Ваши сертификаты. Попробуйте сначала поставить ГОСТ 2001, если сертификаты не отобразились, поставьте ГОСТ 2012. Я уверен, Вы найдете свой сертификат.

Все, мы нашли наш спрятанный сертификат, теперь идем дальше!

Устанавливаем сертификаты руководителя

Личный сертификат ЭЛН. Руководитель. Выставляете сертификат директора, как правило, он совпадает с сертификатом организации.

Устанавливаем правильного криптопровайдера

Теперь нам нужно определиться с . Звучит страшно и сложно, но сейчас все будет понятно!

Поднимаемся выше и смотрим, сертификат какого ГОСТа мы выбирали. Если у Вас сертификат ГОСТ 2001, то в строке «Криптопровайдер» выбираете пункт «Crypto-Pro GOST R 34.10-2001 Cryptographic Service Provider». Если Ваш сертификат 2012 ГОСТа, то выбираете «Crypto-Pro GOST R 34.10-2012 Cryptographic Service Provider».

Тут все очень просто. Во-первых по данной теме у меня уже есть статья, там подробно все описано, поэтому писать еще раз не буду. Прочитать ее можно вот .

Просто скажу, что для успешной установки Вам нужно нажать 2 кнопки: «Установить сертификат уполномоченного лица ФСС ЭЛН» и «Установить сертификат уполномоченного лица ФСС».

РЕШЕНО!

Друзья! Если вдруг ошибка у Вас не пропала, экспериментируйте с сертификатами и ГОСТами, со строчкой Криптопровайдер. Вся ошибка кроется именно в этом!

Если же у Вас все-таки не получается самостоятельно настроить, то переходите в раздел « », и я Вам помогу!

Если Вам нужна помощь профессионального системного администратора, для решения данного или какого-либо другого вопроса, перейдите в раздел , и Вам помогут наши сотрудники.

На этом все! Теперь Вы знаете, что делать, если у Вас ошибка в программе

АРМ ФСС ошибка: набор ключей не определен

.

Если у Вас появятся вопросы задавайте их в комментариях! Всем удачи и добра!

Чтобы самыми первыми получать все новости с нашего сайта!

Добрый день друзья!

На прошлой неделе к нам обратился один из посетителей со странной проблемой. Пользователь рассказывает: при попытке установить любое приложение в Windows 8.1,

предустановленной на ноутбуке, у него

возникала ошибка — неправильный зарегистрированный набор ключей

.

Причем установить программы он пытался самые обычные, к примеру iTunes, различные игры, такие как Sims, Need For Speed и так далее. В большинстве случаев на моменте установки вылетала ошибка неправильный зарегистрированный набор ключей

и

дистрибутив, (установщик) завершал свою работу

.

Иногда вылетала ошибка

0x80070643

, вместо той, например при установке компонента Microsoft Visual C++.

При попытке погуглить информацию в интернете, решить проблему не удавалось. Большинство ссылок ведут на форумы, где обсуждаются проблемы связанные с крипто-приложениями, такими как крипто-про. Но тут дело не в этом, никаких программ не использовалось.

Неправильный зарегистрированный набор ключей, код ошибки 0x80070643. Что удалось найти?

- Некоторые форумы ссылаются на проблему с защитником Windows (Windows Defender) — пробовали отключать, не помогает.

- Возможная причина ошибки — антивирус Avast. Антивирус у пользователя был установлен, удалили полностью, на всякий случай прошлись утилитой для полного удаления антивируса (avastclear.exe)

- Был полностью переустановлен Microsoft .NET Framework с помощью отключения его, как компонента Windows.

- Пробовали вычистить остатки с утилит:

.Net framework cleanup tool

.Net framework repair tool

Но к сожалению эффекта так же не произошло.

- Естественно, пробовали устанавливать все последние обновления на Windows 8.1.

- Проверяли полностью антивирусом.

Решение проблемы:

- Необходимо удалить каталог (папку), которая находится по следующему пути C:UsersВАШ ПОЛЬЗОВАТЕЛЬAppDataRoamingMicrosoftCryptoRSA (имеется ввиду саму папку RSA). После удаления — перезагрузить компьютер, после перезагрузки, Windows должен пересоздать эту папку заново. (папка appdata может быть скрыта и переходить к ней нужно скопировав полностью путь, или поставив галочку отображать скрытые файлы в настройках проводника).

- Можно попробовать создать нового пользователя Windows 8 и проверить, работает ли установка под новым пользователем (пользователь должен находится в группе администраторы).

Очень надеемся, что данная статья поможет многим решить проблему (Неправильный зарегистрированный набор ключей,0x80070643) с Windows 8.1 без переустановки. Если у вас остались вопросы, пожалуйста, задайте их в комментариях.

Сообщение не соответствует формату XML Encryption.

Обратитесь к разработчику программного обеспечения, на котором осуществлялось шифрование данных.

Сообщите следующую информацию: Отсутствует элемент EncryptedData class ru.ibs.cryptopro.jcp.crypt.CryptoException

Причины:

Неправильные настройки АРМ ЛПУ в части подписания;

Неправильные настройки криптопровайдера;

Истечение срока действия сертификата, закрытого ключа или лицензии КриптоПро CSP.

Что делать:

1. Выполните настройку АРМ ЛПУ

Внимание! Поддержка алгоритма ГОСТ 2012 в АРМ ЛПУ добавлена в версии 2.0.21. Если у вас более ранняя версия, обновите ее на актуальную.

В меню Администрирование – Настройка подписей для сервисов установите флаг «Шифровать сообщение». После этого Вам необходимо указать Имя сертификата ФСС и Тип контейнера.

Данный сертификат можно скачать на сайте https://lk.fss.ru/eln.html (если Вы настраиваете сервисы для тестирования, то Вам необходимо скачать ТЕСТОВЫЙ сертификат ФСС).

После скачивания установите его на компьютер.

Обратите внимание, Сертификаты МО (должен иметь закрытый ключ) и ФСС должны быть установлены в хранилище «Личное», соответственно тип контейнера выбран «Личные». Вся цепочка вышестоящих сертификатов в папку «Доверенные корневые центры сертификации». Все сертификаты должны быть актуальными и не отозванными.

2. Проверьте настройки криптопровайдера

При использовании криптопровайдера Vipnet CSP

рабочей версией является 4.4.

При использовании криптопровайдера КриптоПро CSP

рабочей версией является 4.0 и выше. Рекомендуется сборка 4.0.9963.

Через «Панель управления» в КриптоПро CSP зайдите на вкладку «Сервис», нажмите кнопку «Удалить запомненные пароли…». В окне «Удаление запомненных паролей» выбрать «Удалить все запомненные пароли закрытых ключей: Пользователя».

Если используются сертификаты подписи по ГОСТ 2012 проверьте настройки на вкладке «Алгоритмы». В выпадающем списке «Выберите тип CSP» выберите GOST R 34.10-2012. Должны быть установлены следующие параметры:

Ниже приведен образец настроек в КриптоПро CSP 5.0

Если вы не можете изменить параметры на вкладке «Алгоритмы» (даже запустив КриптоПро CSP от лица администратора), необходимо сделать следующее:

В реестре Windows открыть ключ HKEY_LOCAL_MACHINESOFTWAREWOW6432NodeCrypto ProCryptographyCurrentVersionParameters и изменть значение EnableOIDModify на 1. После чего необходимо перезагрузиться.

После изменения настроек криптопровайдера необходимо перезапустить АРМ ЛПУ.

3. Проверьте сертификаты и лицензии

С помощью системной утилиты certmgr.msc (кнопка Пуск — Выполнить (Найти программы и файлы)) откройте ваш сертификат. Срок действия сертификата не должен быть просрочен.

Запустите КриптоПро CSP. На вкладке «Общие» проверьте срок действия лицензии криптопровайдера.

Откройте вкладку «Сервис» и нажмите кнопку «Протестировать». Выберите контейнер закрытого ключа вашего сертификата. В открывшемся окне тестирования не должно быть ошибок, сообщений об истечении срока действия ключа итп.

2. ORA-20015: Не удалось определить состояние ЭЛН:

Для перехода в статус «Продлен» необходимо добавить период нетрудоспособности;

Для перехода в статус «Закрыт» необходимо заполнить поля: «Приступить к работе с: дата» или «Иное: код»;

Для перехода в статус «Направление на МСЭ» необходимо заполнить поле «Дата направления в бюро МСЭ»

Причина:

1. В системе существует ЭЛН с таким же номером и такими же данными, которые Вы присылаете (дублирование данных);

2. Присылаемые данные в ЭЛН не соответствуют этапу оформления (заполнения) ЭЛН:

- недостаточно данных для определения состояния ЭЛН;

- внесенные данные относятся к разным этапам оформления (заполнения) ЭЛН.

Что делать:

3. ORA-20013: Не удалось обновить данные. Обновляемая запись потеряла актуальность

Причина:

Вы пытаетесь изменить ЭЛН, который ранее уже был кем-то изменен.

Что делать:

1. Запросите актуальное состояние ЭЛН из системы, тем самым Вы исключите повторную отправку тех же данных;

2. Выполните необходимую дальнейшую операцию с ЭЛН в соответствии с порядком 624н:

- продление (добавить новый период нетрудоспособности);

- закрытие (добавить информацию о закрытии);

- направление на МСЭ (добавить информацию о направлении на МСЭ).

4. ORA-20001: Доступ к ЭЛН с №_________, СНИЛС_________, статусом _________ — ограничен

Причина:

Вы пытаетесь получить данные ЭЛН, который находится в статусе, ограничивающем Ваш доступ. Например, страхователь пытается получить данные ЭЛН, который еще не закрыт медицинской организацией. Согласно процессной модели, страхователь может получить данные ЭЛН для редактированиня только на статусе 030 — Закрыт. Другой пример — бюро МСЭ не может получить данные ЭЛН, который не направлен в бюро МСЭ (статус 040 — Направление на МСЭ)

Что делать:

1. Удостоверьтесь, что номер ЭЛН, данные которого вы хотите получить, введен верно.

2. Дождитесь перехода ЭЛН на статус, который позволит Вам получить данные ЭЛН.

5. Ошибка вызова сервиса передачи / получения данных. Не удалось расшифровать сообщение.

Возможно сообщение было зашифровано на ключе, отличном от ключа уполномоченного лица ФСС.

Проверьте правильность и актуальность ключа уполномоченного лица ФСС.

Причины:

В настройках подписания и шифрования в используемом пользователем ПО, в поле «Сертификат уполномоченного лица ФСС» указан неверный сертификат;

Используется криптопровайдер Vipnet CSP определенной сборки.

Что делать:

Укажите верный сертификат уполномоченного лица ФСС:

- Определите направление отправки запросов — тестовое или продуктивное;

- Скачайте сертификат уполномоченного лица ФСС в разделе ЭЛН на сайте Фонда;

Сертификат для тестовой отправки опубликован на сайте https://lk-test.fss.ru/cert.html

Сертификат для продуктива опубликован на сайте https://lk.fss.ru/cert.html ; - Закройте используемое ПО. Удалите из хранилища «Личное» установленные сертификаты ФСС с помощью системной утилиты certmgr.msc (кнопка Пуск — Выполнить (Найти программы и файлы)). Установите скачанный сертификат на компьютер в хранилище «Личное» для текущего пользователя;

- Укажите данный сертификат в соответствующих настройках используемого ПО.

При использовании криптопровайдера Vipnet CSP — рабочей версией является 4.4.

6. Ошибка вызова сервиса передачи/получения данных.

Ошибка шифрования сообщения для получателя. Client received SOAP Fault from server: Fault occurred while processing. Please see the log to find more detail regarding exact cause of the failure.null

Причина:

Вы указали неверный сертификат для шифрования сообщения в поле «Имя сертификата МО»: указанный сертификат может быть использован только для подписания, но не шифрования.

Что делать:

Закажите и установите сертификат, который поддерживает не только операцию подписания, но и операцию шифрования.

7.

Ошибка при установке АРМ ЛПУ: Unable to build entity manager factory.

Возникла ошибка при попытке загрузки данных из базы данных. Сообщите администратору следующую информацию:

Unable to build entity manager factory.

Причина:

- Приложение было установлено некорректно (некорректно установлена БД);

- База данных приложения установлена, но не доступна.

Что делать:

1. Запустите установку с правами администратора;

2. Выполните установку программы по шагам инструкции (путь, где лежит инструкция: http://lk.fss.ru/eln.html).

Если установка приложения выполнена в соответствии с инструкцией, но ошибка повторяется, необходимо проверить:

- На компьютере отключена служба postgresql-9.5. Правой кнопкой на значке «Мой компьютер» — Управление — Службы и приложения — Службы, postgresql-9.5 должна быть запущена, запуск — автоматически. Для настройки запуска и работы службы Windows обратитесь к вашему системному администратору;

- В настройках подключения к базе данных указан неправильный пароль для пользователя fss. Проверьте, что в БД этот пароль не менялся, пароль по умолчанию — fss;

- Проверьте каталог установки БД PostgreSQL, по умолчанию — C:postgresql;

- Подключение к БД PostgreSQL осуществляется по умолчанию по порту 5432. Этот порт должен быть открыт и доступен. Для проверки обратитесь к вашему системному администратору;

- Приложение на клиентской машине не может связаться с сервером т.к. установлено какое либо сетевое ограничение. Проверьте, настройки антивирусов, файерволов, прочего сетевого ПО, для клиентской машины должны быть прописаны разрешения подключения к серверу по порту 5432.

8. Ошибка при попытке загрузки данных из базы данных.

Возникла ошибка при попытке загрузки данных из базы данных.

Сообщите следующую информацию: org.hibernate.exception.SQLGrammarException: could not extract ResultSet.

Причина:

Приложение АРМ ЛПУ не может получить данные из базы данных PostgreSQL. Эта ошибка возникает чаще всего после установки обновления, когда приложение обновлено, а база данных PostgreSQL по какой либо причине не обновлена.

Что делать:

- Если приложение установлено на компьютере пользователя, а база данных PostgreSQL — на сервере. Необходимо запустить обновление приложение не только на клиенте, но и на серверной машине;

- Если и приложение, и база данных PostgreSQL установлены на одной машине. Проверьте каталог установки приложения. По умолчанию, приложение АРМ ЛПУ ставится в каталог C:FssTools, а база данных PostgreSQL в каталог C:postgresql. Если при первичной установке была выбрана другая директория для установки приложения — то при обновлении вы должны указать именно эту директорию.

9. Ошибка при попытке зайти в настройки подписи в ПО АРМ ЛПУ.

При попытке зайти в настройки подписи в ПО АРМ ЛПУ выходит ошибка «Internal error. Reason: java.lang.ExceptionInInitializerError» или

«Internal Error. Reason: java.lang.NoClassDefFoundError: Could not initialize class ru.ibs.fss.common.security.signature.COMCryptoAPIClient»

Причина:

Приложение было установлено некорректно (не зарегистрирована библиотека GostCryptography.dll).

Что делать:

1. Необходимо убедиться, что разрядность ОС совпадает с разрядностью установщика приложения.

2. Проверить, установлены ли в системе компоненты Microsoft.Net Framework версии 4 и выше (по умолчанию данные компоненты устанавливаются в C:WindowsMicrosoft.NETFramework). Данные компоненты можно скачать с сайта microsoft.com .

3. Проверить, что в папке, куда установлено приложение, имеется файл GostCryptography.dll (по умолчанию данный файл устанавливается в C:FssTools). Если данного файла нет, попробуйте переустановить приложение.

4. Если все верно, в командной строке выполнить:

Cd C:FssTools — переходим в папку, в которой находится файл GostCryptography.dll

C:WindowsMicrosoft.NETFrameworkv4.0.30319RegAsm.exe /registered GostCryptography.dll — с указанием вашего адреса установки компонентов Microsoft.NET

5. Перезапустить приложение.

10. Ошибка вызова сервиса передачи/получения данных. Invalid element in ru.ibs.fss.eln.ws.FileOperationsLn_wsdl.ROW — SERV1_DT1.

Ошибка: «Ошибка вызова сервиса передачи/получения данных. Invalid element in ru.ibs.fss.eln.ws.FileOperationsLn_wsdl.ROW — SERV1_DT1»

Причина:

Поле «SERV1_DT1» было исключено в новой спецификации 1.1 (14 версия и выше АРМ ЛПУ), изменена строка соединения.

Что делать:

Поменять строку соединения в настройках.

В меню Администрирование – Настройки сервисов ФСС – Строка соединения, укажите следующий адрес сервиса:

- Для работы https://docs.fss.ru/WSLnCryptoV11/FileOperationsLnPort?WSDL

- Для тестирования:

- В настройках АРМ Подписания и шифрования проверить, что указанный криптопровайдер соответствует реально установленному у пользователя;

- В настройках АРМ Подписания и шифрования проверить, что ГОСТы сертификата подписания и сертификата ФСС одинаковы и соответствуют выбранному криптопровайдеру;

- Если используется сертификат ЭП по ГОСТ 2012, откройте сертификат, вкладка «Состав», параметр «Средство электронной подписи».

Необходимо проверить, что средство ЭП соответствует криптопровайдеру, установленному у пользователя; - Если используется сертификат ЭП по ГОСТ 2012 и криптопровайдер КриптоПро, проверьте настройки на вкладке «Алгоритмы». В выпадающем списке «Выберите тип CSP» выберите GOST R 34.10-2012 (256). Должны быть установлены следующие параметры:

«Параметры алгоритма шифрования» — ГОСТ 28147-89, параметры алгоритма шифрования TK26 Z

«Параметры алгоритма подписи» — ГОСТ 34.10-2001, параметры по умолчанию

«Параметры алгоритма Диффи-Хеллмана» — ГОСТ 34.10-2001, параметры обмена по умолчанию

- В сертификате отсутствует закрытый ключ. С помощью системной утилиты certmgr.msc откройте сертификат, на вкладке «Общие» должно быть написано «Есть закрытый ключ для этого сертификата»;

- Криптопровайдер не видит контейнер закрытого ключа для этого сертификата. В криптопровайдере КриптоПро CSP перейдите на вкладку «Сервис» и нажмите «Удалить запомненные пароли» — для пользователя;

- Возможно, контейнер поврежден сторонним ПО. Переустановите сертификат заново, с обязательным указанием контейнера;

- Переустановите криптопровайдер.

13. АРМ Подготовки расчетов для ФСС, ошибка «Набор ключей не определен»

Причина:

ГОСТ сертификата ФСС не соответствует выбранному в настройках криптопровайдеру, либо криптопровайдер не может получить закрытый ключ из контейнера закрытого ключа для выбранного сертификата.

Что делать:

Большое спасибо, Михаил, все сделали оперативно а главное понятно для меня… Так как мы с вами нашли общий язык. хотелось бы в дальнейшем так же продолжить связь именно с вами. Надеюсь на плодотворное сотрудничество.

Олеся Михайловна — генеральный директор

ООО «ВКС»

От имени предприятия ГУП «Севастопольское авиационное предприятие» выражаем благодарность за профессионализм и оперативность вашей компании! Желаем вашей компании дальнейшего процветания!

Гуськова Лилия Ивановна — менеджер.

ГУП «САП»

Спасибо вам, Михаил, большое за помощь в оформлении. Очень квалифицированный сотрудник +5!

Надия Шамильевна — предприниматель

ИП Аношкина

От лица компании «АКБ-Авто» и от себя лично выражаю Вам и всем сотрудникам вашей компании благодарность за продуктивную и качественную работу, чуткое отношение к требованиям клиента и оперативность в исполнении заказываемых работ.

Насибуллина Альфира — Старший менеджер

«АКБ-Авто»

Хочу поблагодарить консультанта Михаила за отличную работу, своевременные и полные консультации. Очень внимателен к проблемам клиента и вопросам, оперативное решение самых казалось бы для меня сложных ситуаций. Очень приятно работать с Михаилом!!! Теперь своим клиентам и знакомым буду рекомендовать Вашу компанию. Да и консультанты в тех.поддержке тоже очень вежливы, внимательны, помогли справится со сложной установкой ключа. Спасибо!!!

Ольга Севостьянова.

Приобретение ключа оказалось очень лёгким и, даже, приятным. Огромная благодарность за содействие менеджеру Михаилу. Объясняет сложные и массивные для понимания вещи ёмко, но очень понятно. К тому же я позвонил на горячую бесплатную линию и в режиме он-лайн, вместе с Михаилом оставил заявку. Мне изготовили ключ через 2 рабочих дня. В общем, рекомендую если экономите своё время, но в тоже время хотите иметь понимание — что покупаете и за что платите. Спасибо.

Левицкий Александр Константинович

г. Самара

Личная благодарность консультанту Михаилу Владимировичу за оперативную консультацию и работу по ускоренному получению сертификата ЭП. В ходе предварительной консультации подбирается оптимальный набор индивидуальных услуг. Конечный результат получен незамедлительно.

Стоянова Н.Л. — главный бухгалтер

ООО «СИТЕКРИМ»

Спасибо за оперативную работу и компетентную помощь! Консультацией остался очень доволен!

Дмитрий Фомин

ООО «Эксперт Система» благодарит за оперативную работу консультанта Михаила! Желаем Вашей компании роста и процветания!

Суханова М.С. — Оценщик

ООО «Эксперт Система», г. Волгоград

Спасибо консультанту, представившемуся Михаилом, за оперативность в работе с клиентами.

Пономарев Степан Геннадьевич

Большое спасибо консультанту Михаилу, за оказанную помощь в получении ЭЦП. За оперативную работу и консультирование по вопросам возникающим в процессе оформления.

Леонид Некрасов

Компания в лице консультанта Михаила делает невозможное! Ускорение аккредитации менее чем за 1 час! Оплата по факту оказания услуги. Думал, такого не бывает. С полной ответственностью могу советовать связываться с Центром выдачи электронных подписей.

1. Истек срок действия закрытого ключа (сертификата). Узнать актуальный срок действия сертификата можете, открыв программу Крипто-Про CSP — Просмотреть сертификаты в контейнере — Выбрать нужный сертификат — Ок. Если срок действия сертификата истек — вам нужно получить новый. Если же сертификат был выдан сроком на 2 и более лет и с момента его выпуска прошло 15 и более месяцев и при этом у вас установлено ПО Крипто-Про 4.0 и выше — то мы имеем дело как раз с тем самым редким случаем, присущим 4-й версии. О нем ниже.

2. Отсутствие прав доступа к накопителю, на котором находится ключ. Также случается редко, но случается, в основном на ОС Windows 10 и 8.1. Необходимо дать права доступа на флешку или добавить этот диск в исключения антивируса.

3. Отсутствие прав доступа на реестр защищенных ключей. Это для тех случаев, когда ключ установлен в реестре считывателей и у пользователя, работающего с Континент АП не хватает прав доступа к соответствующей ветке — тогда может возникать ошибка подписи ключа 0x80090010. Проверить права доступа легко через команду regedit, пройдя по пути:

HKEY_LOCAL_MACHINESOFTWAREWow6432NodeCrypto ProSettingsUsers{SID_пользователя}Keys