Привет, возможно у меня это не проблема огромного масштаба, но она мне сильно мешает…

В последнее время, заходя на сайты твиттера, гугла, на некоторые ссылки ютуба и т.д, выдает вот такое: (скрин внизу)

Раньше такого не было:с

Далее, если я нажимаю на «Подробнее…», есть абзац «Технические сведения»:

Технические сведения

При попытке соединения получен сертификат с ошибкой. При работе с сайтом www.google.ru Chrome должен блокировать сертификаты с ошибками.

Тип ошибки: HSTS failure

Кому выдан: google.com

Кем выдан: Kaspersky Anti-Virus Personal Root Certificate

Хеши открытых ключей: sha1/l9oMAlGz6pElWkzqCevMTcqCh4g= sha256/Bc47aobC+aOcnH1a2M1iB3X3Wb3T+0/NoqLLufDHTC8= sha1/l9oMAlGz6pElWkzqCevMTcqCh4g= sha256/Bc47aobC+aOcnH1a2M1iB3X3Wb3T+0/NoqLLufDHTC8=

Кстати, так не только с хромом, а со всеми браузерами, мозилла к примеру.

Возможно проблема в сертификате Kaspersky Anti-Virus Personal Root Certificate?

Ребят, помогите, мне половину сайтов вообще заблочила вот эта штука, но бывает другая версия этого «чуда»:

Заранее спасибо кто поможет

Варианты решения проблемы:

- Убедитесь, что системная дата и часовой пояс на ПК выставлены корректною

Изменено 1 сентября, 2014 пользователем Андрей

пятница, 16 мая 2014

Тут такое дело.

Винда ХР, две ошибки, которые меня уже выбешивают. Одна не дает пользоваться гуглом.

1. VK

На разных компьютерах. В нескольких браузерах, чаще всего — Гугл-хром.

2. Несколько сайтов

Технические сведения

При попытке соединения получен сертификат с ошибкой. При работе с сайтом support.google.com Chrome должен блокировать сертификаты с ошибками.

Тип ошибки: HSTS failure

Кому выдан: *.google.com

Кем выдан: Google Internet Authority G2

Хеши открытых ключей: sha1/oNZvmOKeR+i7VWO+JKvHQcZEff8= sha256/fjSCTcv85x1uk/9ILSPDHNuOggg7ImIQ3BN2q8P4hlE= sha1/Q9rWMO5T+KmAym79hfRqo3mQ4Oo= sha256/7HIpactkIAq2Y49orFOOQKurWxmmSFZhBCoQYcRhJ3Y= sha1/wHqYaI2J+6sFZAwRfap9ZbjKzE4= sha256/h6801m+z8v3zbgkRHpq6L29Esgfzhj89C1SyUCOQmqU= sha1/SOZo+SvSspXXR9gjIBBPM5iQn9Q= sha256//1aAzXOlcD2gSBegdf1GJQanNQbEuBoVg+9UlHjSZHY=

На чтение 7 мин. Просмотров 1k. Опубликовано 25.04.2021

Несмотря на все преимущества безопасности, вы можете легко заблокировать себя на веб-сайте, если вам удастся настроить параметры HSTS неправильно. Ошибки браузера, такие как NET :: ERR_CERT_AUTHORITY_INVALID , являются причиной номер один, по которой пользователи ищут способ обойти HSTS, либо очищая настройки HSTS, либо отключая их.

Содержание

- Что такое HSTS?

- Очистка настроек HSTS в Chrome

- Очистка или отключение настроек HSTS в Firefox

- Метод 1: очистка настроек, забыв о веб-сайте

- Метод 2: Очистка HSTS путем очистки настроек сайта

- Метод 3: Очистка настроек HSTS путем редактирования профиля пользователя

- Метод 4: отключить HSTS из браузера Firefox

- Очистка или отключение настроек HSTS в Internet Explorer

Что такое HSTS?

HSTS (HTTP Strict Transport Security) – это механизм веб-безопасности, который помогает браузерам устанавливать соединения. через HTTPS и ограничить небезопасные HTTP-соединения. Механизм HSTS был в основном разработан для борьбы с атаками SSL Strip, способными понизить безопасные HTTPS-соединения до менее безопасных HTTP-соединений.

Однако некоторые настройки HSTS вызовут ошибки браузера, которые сделают ваш просмотр намного менее приятным. Вот ошибка Chrome, которая часто вызывается неправильной конфигурацией HSTS:

«Ошибка конфиденциальности: ваше соединение не является частным» (NET :: ERR_CERT_AUTHORITY_INVALID)

Если вы получаете сообщение об ошибке конфиденциальности при попытке посетить определенный веб-сайт, и тот же сайт доступен из другого браузера или устройства, есть большая вероятность, что у вас возникла проблема с настройкой параметров HSTS. В этом случае решением будет либо очистить, либо отключить HSTS для вашего веб-браузера.

Ниже у вас есть набор руководств, которые помогут вам очистить или отключить настройки HSTS. Следуйте руководствам, связанным с вашим конкретным браузером, и не стесняйтесь следовать тому решению, которое наиболее подходит для вашего конкретного сценария.

Очистка настроек HSTS в Chrome

Проблема с настройками HSTS в Chrome обычно отображает ошибку типа « Ваше соединение не защищено » в Chrome. Если бы вы развернули меню Advanced (связанное с ошибкой), вы, вероятно, увидите небольшое упоминание о HSTS (« Вы не можете посетить * название веб-сайта *, потому что веб-сайт использует HSTS. Сетевые ошибки и атаки обычно носят временный характер, поэтому эта страница, вероятно, будет работать позже. «)

Если вы столкнулись с таким же поведением, выполните следующие действия, чтобы удалить кеш HSTS из вашего браузера Chrome:

- Откройте Google Chrome и вставьте в омнибар следующее:

chrome://net-internals/# hsts

- Убедитесь, что домен Политика безопасности раскрывается, затем используйте поле Домен (под доменом Query HSTS/PKP ), чтобы войти в домен, который вы пытаетесь очистить от HSTS. настройки для. Вам будет возвращен список значений.

- После возврата значений прокрутите вниз до Удалить политики безопасности домена. введите то же имя домена и нажмите кнопку Удалить , чтобы очистить настройки HSTS.

- Перезапустите Chrome и посмотрите, сможете ли вы получить доступ к домену, для которого вы ранее очистили настройки HSTS. Если проблема связана с настройками HSTS, веб-сайт должен быть доступен.

Очистка или отключение настроек HSTS в Firefox

По сравнению с Chrome, Firefox имеет несколько способов очистки или отключения настроек HSTS. Сначала мы собираемся начать с автоматических методов, но мы также включили несколько ручных подходов.

Метод 1: очистка настроек, забыв о веб-сайте

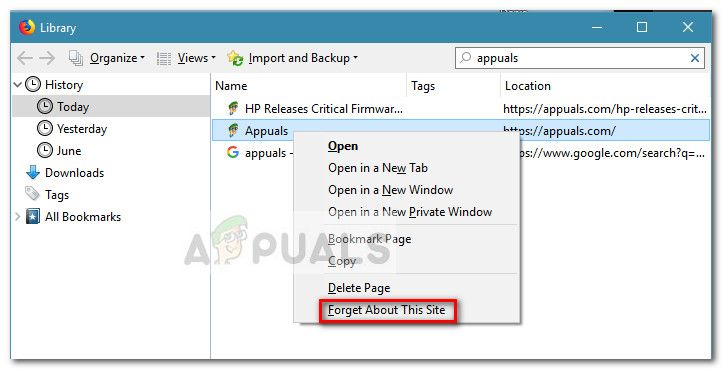

- Откройте Firefox и убедитесь, что все открытые вкладки или всплывающие окна закрыты.

- Нажмите Ctrl + Shift + H (или Cmd + Shift + H на Mac), чтобы открыть меню Библиотека .

- Найдите сайт, который вы хотите удалить настройки HSTS для. Вы можете упростить себе задачу, используя панель поиска в правом верхнем углу.

- Как только вам удастся найти веб-сайт, для которого вы пытаетесь очистить настройки HSTS, щелкните правой кнопкой мыши на его и выберите Забыть об этом сайте . Это очистит настройки HSTS и другие кэшированные данные для этого конкретного домена.

- Перезапустите Firefox и посмотрите, решена ли проблема. Если это была проблема HSTS, теперь вы сможете просматривать веб-сайт в обычном режиме.

Если этот метод оказался неэффективным или вы ищете способ очистить HSTS настройки, не очищая остальные кэшированные данные, перейдите к другим методам, указанным ниже.

Метод 2: Очистка HSTS путем очистки настроек сайта

- Откройте Firefox, щелкните Библиотеку и выберите История> Очистить недавнюю историю .

- В окне Очистить всю историю установите для раскрывающегося меню Временной диапазон для очистки значение Все .

- Затем разверните меню Подробности и снимите флажки со всех параметров, кроме Настройки сайта .

- Нажмите кнопку Очистить сейчас , чтобы очистить все настройки сайта изменения, включая настройки HSTS .

- Перезагрузите Firefox и посмотрите, будет ли проблема решена при следующем запуске.

Метод 3: Очистка настроек HSTS путем редактирования профиля пользователя

- Полностью закройте Firefox и все связанные всплывающие окна и значки на панели задач.

- Перейдите к местоположению профиля пользователя вашего Firefox.. Вот список возможных местоположений:

C: Users * AppData Local Mozilla Firefox ProfilesC: Users * AppData Roaming Mozilla Firefox Profiles/Users/*/Library/Application Support /Firefox/Profiles - Mac

Примечание. Вы также можете найти свой профиль пользователя, вставив « about: support » на панели навигации вверху и нажав Enter . Вы найдете папку профиля в разделе Основные сведения о приложении . Просто нажмите «Открыть папку», чтобы перейти к папке профиля. Но как только вы это сделаете, убедитесь, что вы полностью закрыли Firefox.

- В папке профиля Firefox откройте SiteSecurityServiceState.txt в любом текстовом редакторе. Этот файл содержит кэшированные настройки HSTS и HPKP (закрепление ключей) для доменов, которые вы ранее посещали.

- Чтобы очистить настройки HSTS для определенного домена, просто удалите всю запись и сохраните .txt документ. Имейте в виду, что формат запутан, поэтому будьте осторожны, чтобы не удалить информацию из других записей. Вот пример листинга HSTS:

appual.disqus.com:HSTS 0 17750 1533629194689,1,1,2

Примечание. Вы также можете переименовать весь файл из .txt в .bak, чтобы на всякий случай сохранить существующий файл. Это заставит Firefox создать новый файл и начать с нуля, удалив все ранее сохраненные настройки HSTS.

- После удаления записи и сохранения файла закройте SiteSecurityServiceState.txt и перезапустите Firefox, чтобы проверить, решена ли проблема.

Метод 4: отключить HSTS из браузера Firefox

- Запустите Firefox и введите « about: config » в адресной строке вверху. Затем нажмите «Я принимаю риск»! кнопку, чтобы войти в меню Расширенные настройки .

- Найдите «hsts» с помощью строки поиска в правом верхнем углу экрана.

- Дважды щелкните security.mixed_content.use_hstsc , чтобы переключить параметр для отключения HSTS в Firefox.

Очистка или отключение настроек HSTS в Internet Explorer

Поскольку это важное улучшение безопасности, HSTS включен по умолчанию как в Internet Explorer, так и в Microsoft Edge. Хотя не рекомендуется отключать HSTS в браузерах Microsoft, вы можете отключить эту функцию для Internet Explorer. Вот краткое руководство о том, как это сделать с помощью редактора реестра:

Примечание. Имейте в виду, что процедура длиннее, если у вас система на базе x64, чем если у вас система на базе x86.

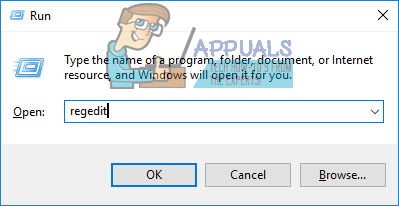

- Нажмите клавишу Windows + R , чтобы открыть окно “Выполнить”. Затем введите « regedit » и нажмите Enter , чтобы открыть редактор реестра.

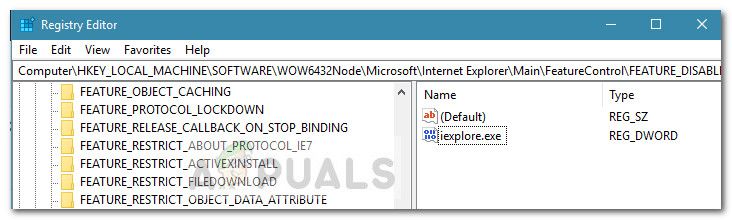

- Используя левую панель редактора реестра, перейдите к следующему подразделу реестра:

HKEY_LOCAL_MACHINE SOFTWARE Microsoft Internet Explorer Main FeatureControl

- Щелкните правой кнопкой мыши FeatureControl и выберите Создать> Ключ . Назовите его FEATURE_DISABLE_HSTS и нажмите Enter , чтобы создать новый ключ.

- Щелкните правой кнопкой мыши FEATURE_DISABLE_HSTS и выберите Создать> DWORD (32 -bit) значение .

- Назовите вновь созданный DWORD iexplore.exe и нажмите Enter , чтобы Подтвердить .

- Щелкните правой кнопкой мыши iexplore.exe и выберите Изменить . В поле Значение введите 1 и нажмите ОК , чтобы сохранить изменения.

Примечание. Если вы используете систему на базе x86, вы можете сохранить изменения, перезагрузить компьютер и посмотреть, был ли метод успешным. Если вы делаете это в системе на базе x64, перейдите к следующим шагам, приведенным ниже. - Снова используйте левую панель, чтобы перейти к следующему подразделу реестра:

HKEY_LOCAL_MACHINE SOFTWARE Wow6432Node Microsoft Internet Explorer Main FeatureControl

- Щелкните правой кнопкой мыши FeatureControl и выберите New> Key , назовите его FEATURE_DISABLE_HSTS и нажмите Enter , чтобы сохранить изменения.

- Щелкните правой кнопкой мыши FEATURE_DISABLE_HSTS и выберите Создать> DWORD (32-битное) значение и назовите его iexplore.exe . .

- Дважды щелкните файл iexplore.exe и измените Установите для поля данных значение 1 и нажмите Ok , чтобы сохранить изменения.

- Перезагрузите компьютер и посмотрите если настройки HSTS были отключены для Internet Explorer при следующем запуске вверх.

По некоторым причинам я сталкиваюсь с проблемами SSL уже несколько дней.

Например, при попытке клонировать репозиторий git я получаю следующее сообщение об ошибке:

fatal: unable to access 'https://[email protected]/somerepo.git/': SSL certificate problem: Invalid certificate chain

Я смог решить эту проблему, установив следующий параметр конфигурации:

git config --global http.sslVerify false;

Но когда я пытаюсь получить доступ github.com или битбакет.org через chrome я получаю следующее:

К сожалению, это на немецком, но на короче говоря, это говорит о том, что на связь что-то влияет. Тип сбоя — HSTS failure. На втором экране говорится, что сертификат был подписан ненадежным поставщиком.

Я использую Chrome (34.0.1847.116) на Mac (OS X 10.9.2 (13C64)).

Любые предложения, что может вызвать эту проблему или как ее решить?

6 answers

У меня та же проблема уже несколько недель (!), точно такая же настройка (chrome / mac os — новейшие версии), также из Германии. у кого-нибудь есть идея?

Решение проблемы: используйте safari или firefox.

Похоже, это специфическая проблема chrome.

— обновление —

Вот решение:

Https://productforums.google.com/forum/#!тема/chrome/Duu4y-d-PIU

- удалить ложные сертификаты

- будет правильно воссоздан системой на перезагрузка

3

Author: mrhell, 2014-04-13 12:55:09

Этот другой ответ помог мне: https://superuser.com/a/788547.

Это связано с Mac OS X, и это помогает решить проблему, которая аналогичным образом влияет на chrome (с помощью Github) из-за сертификата, срок действия которого истек 26 июля 2014 года.

Шаги, которые сработали для меня:

- Открыть связку ключей (Приложения / Утилиты / Связка ключей)

- Перейдите к презентации -> Отображение сертификатов с истекшим сроком действия

- Найдите «Корневой центр сертификации DigiCert High Assurance EV». сертификат

- Закрыть Chrome

- Загрузите обратно этот сертификат с : https://www.digicert.com/digicert-root-certificates.htm

- Перетащите его в связку ключей «Сеанс»

- Перезапустить Chrome

- Перейдите на github, должно быть решено!

3

Author: Vala, 2017-03-20 10:17:35

У меня были похожие проблемы.

Попробуйте синхронизировать системные часы с сервером времени Интернета. SSL-соединения проверяют дату и время работы системы, поэтому это исправило это для меня.

2

Author: solver, 2014-05-15 17:29:47

Вот что сработало для меня (mac, не смог открыть github):

- Открыть связку ключей

- Выберите «Просмотр» -> «Показать сертификаты с истекшим сроком действия»

- В поле поиска введите «Digi». Этого должно быть достаточно, чтобы показать любые/все сертификаты DigiCert.

- Удалите все сертификаты с красным значком «X» (срок действия которых истек).

- Перейдите к / перезагрузите GitHub. Вам должен быть разрешен доступ.

Стоит отметить, что мне не требовалась перезагрузка Chrome или операционной системы.

1

Author: bjunc, 2014-09-03 18:40:57

Сертификат BitBucked и GitHub был недавно отозван, но они не перезапустили свои серверы в тот момент, когда вы пытались подключиться. Просто попробуй еще раз прямо сейчас. Все должно быть в порядке.

0

Author: Braiam, 2014-04-13 00:13:25

It’s widely accepted that HTTPS is far more secure than HTTP. However, if you’re encountering the “HSTS missing from HTTPS server” message, then this protocol could be putting your site at risk.

Fortunately, it is possible to close this serious security loophole. Even if you haven’t encountered this error message, any site that redirects from HTTP to HTTPS is vulnerable to this exploit. Therefore, it’s still wise to take a proactive approach and fix this flaw.

In this post, we’ll explore what the “HSTS missing from HTTP server” error is and why it’s such a huge concern for any website that uses HTTPS redirects. We’ll then show you how to fix this problem and foil the hackers, in five easy steps.

Check Out Our Video Guide to Fixing the “HSTS Missing From HTTP Server” Error

An Introduction to the “HSTS Missing From HTTP Server” Error

To help keep visitors safe, it’s not uncommon for sites to perform HTTPS redirection. This redirection forwards visitors from an HTTP to an HTTPS version of the website.

A user may explicitly enter HTTP into their browser’s address bar, or follow a link that points to an HTTP version of the site. In these scenarios, a redirect can prevent malicious third parties from stealing the visitor’s data.

However, no technology is perfect. If your site does use HTTPS redirects, then you may be susceptible to a Man-In-The-Middle (MITM) attack known as Secure Sockets Layer (SSL) Stripping. As part of this attack, the hacker will block the redirection request and prevent the browser from loading your site over the HTTPS protocol. As a result, the visitor will access your website via HTTP, which makes it much easier for hackers to steal data.

Alternatively, the attacker might intercept the redirect and forward visitors to a clone version of your site. At this point, the hacker can steal any data that the user shares, including passwords and payment information. Some hackers might also try to trick visitors into downloading malicious software.

It’s also possible for hackers to steal a session cookie over an unsecured connection, in an attack known as cookie hijacking. These cookies can contain a wealth of information, including usernames, passwords, and even credit card details.

To protect your visitors against these attacks, we recommend enabling HTTP Strict Transport Security (HSTS). This protocol forces the browser to ignore any direct requests and load your site over HTTPS.

Any site that redirects from HTTP to HTTPS is vulnerable to this exploit… which means it’s wise to take a proactive approach and fix this flaw. 💪Click to Tweet

The HSTS Protocol (and Why You May Want to Use It)

HSTS is a server directive and web security policy. Specified by the Internet Engineering Task Force (IETF) in RFC 6797, HSTS sets regulations for how user agents and web browsers should handle their connections for a site running over HTTPS.

Sometimes, an IT security scan might report that your site is “missing HSTS” or “HTTP Strict Transport Security” headers. If you encounter this error, then your site isn’t using HSTS, which means your HTTPS redirects may be putting your visitors at risk.

This is classed as a medium-risk vulnerability. However, it’s incredibly common and represents low hanging fruit for attackers. If you encounter this error, then it’s crucial you address it.

By adding the HSTS security header to your server, you can force your site to load on the HTTPS protocol. This can help protect your site against cookie hijacking and protocol attacks. Since you’re potentially removing a redirect from the loading procedure, your site may also load faster.

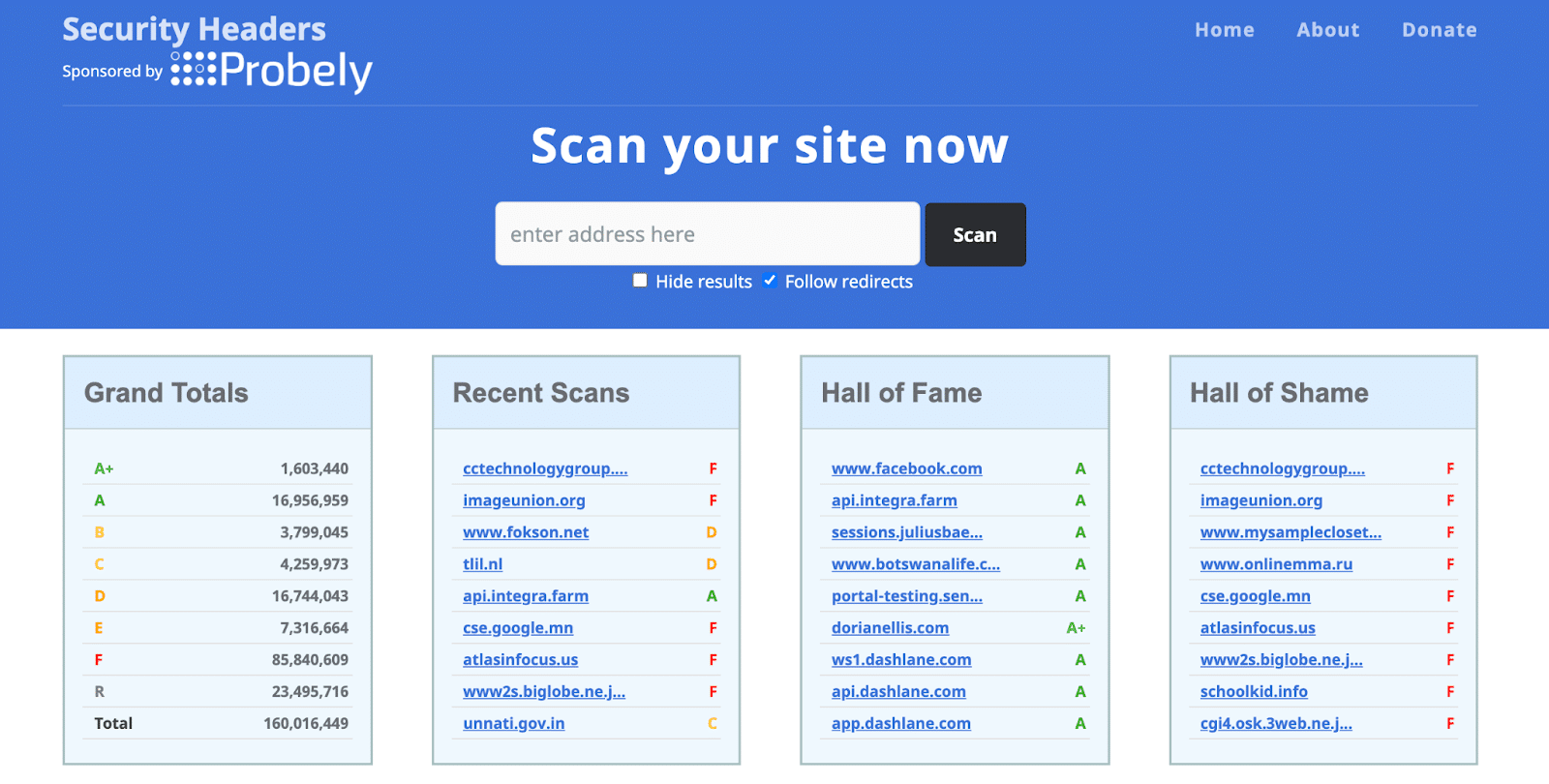

There’s a chance you may not have encountered this error but are still concerned about HSTS. If you’re unsure whether you have HSTS enabled, you can scan your site using a tool such as Security Headers. Simply enter your website’s URL, and then click on Scan.

Security Headers will check your site and display all of the applied headers in the Headers section. If Strict-Transport-Security makes an appearance, then your site is protected. However, if this header isn’t listed, then we have some work to do.

How To Fix the “HSTS Missing From HTTP Server” Error (In 5 Steps)

For hackers, the HSTS vulnerability is the perfect opportunity to steal data or trick your visitors into performing dangerous actions. Here’s how to enable the HSTS policy and keep your site safe.

Step 1: Create a Manual Backup

Enabling the HSTS policy represents a significant change to your website. For this reason, we recommend creating an on-demand backup before proceeding. This gives you the option to restore your site in the unlikely event that you encounter any issues when enabling HSTS.

At Kinsta, we provide daily automatic WordPress backups. However, it’s still smart to create a manual backup before making any major changes. To create this safety net, log into your MyKinsta dashboard and select the website in question. Then, click on the Backups tab.

Next, select the Manual tab. Find the Backup now button, and give it a click.

You can now add a short note to your backup. This can help you identify it in your MyKinsta dashboard.

Finally, click on Create backup. We’ll now generate your backup and add it to your dashboard.

Step 2: Set Up an HTTP to HTTPS Redirect

Before enabling the HSTS policy, you’ll need to deploy an SSL certificate to your website. At Kinsta, we automatically protect all verified domains with our Cloudflare integration. This includes free SSL certificates with wildcard support. Unless you specifically require a custom certificate, you won’t have to worry about configuring SSL manually.

Next, you’ll need to set up an HTTP to HTTPS redirect, if you haven’t already. To create this redirection, simply log into your MyKinsta dashboard and select your website. Next, click on Tools.

In the Force HTTPS section, click on the Enable button. You can now choose to use your primary domain as the destination, or request to use an alternative domain. After making this decision, select Force HTTPS.

Just be aware that if you use any third-party proxies or set up any custom HTTPS rules, then forcing HTTPS may result in errors or other strange behavior. If you do encounter any issues, you can always contact our support team who will be happy to help.

If your web server is running Nginx, then you can redirect all of your HTTP traffic to HTTPS. Simply add the following code to your Nginx configuration file:

server {

listen 80;

server_name domain.com www.domain.com;

return 301 https://domain.com$request_uri;

}Alternatively, if you’re a Kinsta customer, then we can make this change for you. Just open a support ticket and let us know which domain needs to be directed, and we’ll handle the rest.

Step 3: Add the HSTS Header

There are various types of directives and levels of security that you can apply to your HSTS header. However, we recommend adding the max-age directive, as this defines the time in seconds for which the web server should deliver via HTTPS. This blocks access to pages or subdomains that can only be served over HTTP.

If you’re using an Apache server, you’ll need to open your virtual hosts file. You can then add the following:

Header always set Strict-Transport-Security max-age=31536000At Kinsta, we run Nginx servers. If you’re a Kinsta customer, then you can add the following to your Nginx configuration file:

add_header Strict-Transport-Security: max-age=31536000; includeSubDomains; preloadAs always, we can do all of the hard work for you. Simply open up a support ticket requesting that we add an HSTS header to your site. Our team will be happy to make this change to your Nginx file.

Step 4: Submit Your Site To the HSTS Preload List

There is one major downside to the HSTS policy. A browser has to encounter the HSTS header at least once before it can use it for future visits. This means your audience will need to complete the HTTP to HTTPS redirection process at least once. During this time, they will be vulnerable to protocol-based attacks.

In an attempt to close this security loophole, Google created the HSTS preload list. This lists all of the websites that support HSTS, which is then hardcoded into Chrome. By adding your site to this list, visitors will no longer have to complete an initial HTTPS redirection.

Most of the major internet browsers have their own HSTS preload lists, which are based on Chrome’s list. To be eligible for this list, your site must meet the submission criteria. The good news is that we’ve already covered all of these requirements, so you can go ahead and submit your site to the HSTS preload list.

Once you make it onto this list, some Search Engine Optimization (SEO) tools may warn you about 307 redirects. These redirects occur when someone attempts to access your site via an unsecured HTTP protocol. This triggers a 307 redirect instead of a permanent 301 redirect. If you’re concerned about this, you can use httpstatus to scan your site and verify whether a 301 redirect is occurring.

Step 5. Verify Your Strict-Transport-Security Header

After adding the HSTS header, it’s a good idea to test that it’s functioning correctly. You can perform this check using your browser’s built-in web tools.

The steps will vary depending on your chosen web browser. To perform this, check in Google Chrome DevTools, navigate to the webpage that you want to test. You can then click on any blank area, and select Inspect.

In the subsequent panel, select the Network tab. You can then check the headers section, which should contain the following:

strict-transport-security: max-age=31536000Alternatively, you can scan your site using the Security Headers tool. As before, simply enter your website’s URL, and then click on Scan. This will return a Security Report, which should contain a strict-transport-security tag. If this tag is present, then your HSTS header is now set up correctly, and you’ve successfully closed the HTTPS redirect loophole.

Close this serious security loophole with help from this guide 💪🔒Click to Tweet

Summary

Redirecting from HTTP to HTTPS is a security best practice. However, no technology is perfect and this redirect may make your site more susceptible to SSL attacks.

With this in mind, let’s recap how to fix the “HSTS missing from HTTP server” error:

- Create a manual backup of your site.

- Set up an HTTP to HTTPS redirect.

- Add the HSTS header.

- Submit your site to the HSTS preload list.

- Verify your strict-transport-security header.

Resolving error messages can be a time-consuming and frustrating process. However, our team of experts is here to help! Around-the-clock support is included in all of our Kinsta plans, so you can focus on what really matters: growing your website.

Примечание. Вы также можете переименовать весь файл из .txt в .bak, чтобы на всякий случай сохранить существующий файл. Это заставит Firefox создать новый файл и начать с нуля, удалив все ранее сохраненные настройки HSTS.

Примечание. Вы также можете переименовать весь файл из .txt в .bak, чтобы на всякий случай сохранить существующий файл. Это заставит Firefox создать новый файл и начать с нуля, удалив все ранее сохраненные настройки HSTS.