Содержание

- Удаленный рабочий стол – произошла внутренняя ошибка

- Как изменить RDP Порт

- Открыть журнала событий RDP

- Очистка истории RDP подключений в Windows

- Удаление журнала RDP подключений из реестра системы

- Скрипт очистки истории (логов) RDP подключений

- Как запретить Windows сохранять историю RDP подключений?

- Очистка Bitmap кэша RDP

- Удаление сохраненных RDP паролей

- Очистка RDP логов на сервере

- Как очистить историю подключений через RDP в Windows

- Очистка истории подключений через RDP

- Запрет на сохранение истории подключений через RDP

- Отключение кэширования изображений

- Очистка истории RDP-подключений

- Как очистить историю RDP-соединений

- Очистка истории RDP подключений в Windows

- Удаление журнала RDP подключений из реестра системы

- Скрипт очистки истории (логов) RDP подключений

- Как запретить Windows сохранять историю RDP подключений?

- Очистка Bitmap кэша RDP

- Удаление сохраненных RDP паролей

- Очистка RDP логов на сервере

- Очистка истории RDP подключений в Windows

- Удаление журнала RDP подключений из реестра системы

- Очистка истории (логов) RDP подключений с помощью скрипта

- Удаление сохраненных RDP паролей

- Автор публикации

- Как очистить историю подключений через RDP в Windows

- Очистка истории подключений через RDP

- Запрет на сохранение истории подключений через RDP

- Отключение кэширования изображений

Удаленный рабочий стол – произошла внутренняя ошибка

Иногда при попытки подключиться к удаленному рабочему столу, пользователи могут столкнуться с ошибкой. Описание ошибки, ясности не дает. “Произошла внутренняя ошибка” что это и как от нее избавиться – постараемся ответить в этой статье.

Причины появления окна “Произошла внутренняя ошибка” могут быть совершенно различным, и могу быть как с сервером Remote Desktop, так и с клиентом.

UPD (01.05.2020): В первую очередь попробуйте перезапустить службу удаленных рабочих столов на сервере. Если это не поможет :

Одним из способов решить данную проблему это очистка историю RDP подключений на клиенте в ветке HKEY_CURRENT_USERSoftwareMicrosoftTerminal Server ClientServers

Так же может помочь сброс кеша RDP в каталоге C:Users%Username%AppDataLocalMicrosoftTerminal Server ClientCache (перед очисткой завершите все запущенные сеансы mstsc.exe).

Для очистки кеша используйте команду:

del «C:Users%Username%AppDataLocalMicrosoftTerminal Server Clientcache»

(не забудьте указать корректный путь)

Одной из возможных причин возникновения данной ошибки, могут быть множественные попытки несанкционированного доступа. Иными словами, если ваш RDP сервер доступен для всего интернета по стандартному порту 3389 – велика вероятность, что вас пытаются взломать. Косвенным признаком, что “Внутренняя ошибка” происходит именно по причине ломящихся снаружи – в журнале (о том как открыть журнал – в конце статьи) RDP подключений будут ошибки с кодом 1006 “Сервер узлов сеансов удаленных рабочих столов получил большое количество незавершенных подключений. Возможно, система атакована.”

Решений тут несколько:

Как изменить RDP Порт

В интернете можно встретить и другие варианты решений, какие подойдут именно вам – надо проверять.

Пользователи windows 10 иногда сталкиваются с “Внутренней ошибкой” при подключении к RDP еще и из-за обновлений безопасности. В редких случаях, вместо ошибки “Ошибка RDP подключения CredSSP encryption oracle remediation” – пользователи могут получать “внутренняя ошибка подключения”. Если ни один из приведенных выше способов не помог – попробуйте решения описанные в статье RPD: ошибка подключения CredSSP encryption oracle remediation

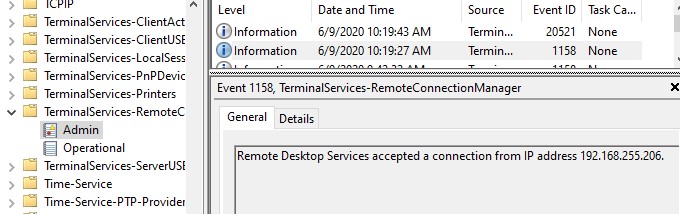

Открыть журнала событий RDP

Откройте меню пуск и в строке поиска введите “Просмотр событий” (англ. Event Viewer).

В нем Журналы приложений и служб > Microsoft > Windows > TerminalServices-RemoteConnectionManager

Источник

Очистка истории RDP подключений в Windows

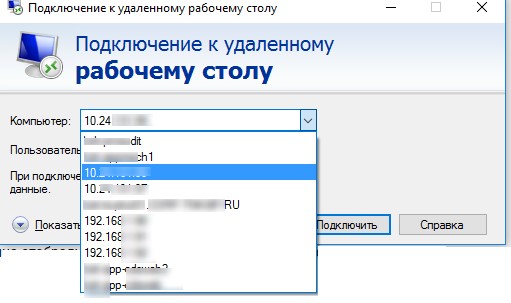

Встроенный Remote Desktop Connection (RDP) клиент Windows (mstsc.exe) при каждом успешном соединении с удаленным компьютером сохраняет в системе его имя (или ip адрес) и имя пользователя, под которым был выполнен вход. При следующем запуске клиент RDP предлагает пользователю выбрать одно из подключений, которыми он уже пользовался ранее. Пользователь может выбрать из списка имя удаленного RDP/RDS сервера, и клиент автоматически подставляет используемое ранее для входа имя пользователя.

Это удобно с точки зрения конечного пользователя, но не безопасно. Особенно, когда вы подключаетесь к своему RDP серверу с общедоступного или недоверенного компьютера.

Информация о всех RDP сессиях хранится индивидуально для каждого пользователя компьютера в реестре, т.е. обычный пользователь (не администратор) не сможет просмотреть историю удаленных подключений другого пользователя.

В этой статье мы покажем, где в Windows хранится история подключений к удаленным рабочим столам и сохраненные пароли, и каким образом можно эту историю очистить.

Удаление журнала RDP подключений из реестра системы

Скрипт очистки истории (логов) RDP подключений

Выше мы показали, как вручную очистить историю RDP подключений в Windows. Однако делать это вручную (особенно на нескольких компьютерах) – занятие достаточно долгое. Поэтому мы предлагаем небольшой скрипт (bat-файл), который позволяет автоматически очистить историю подключений к удаленным рабочим столам.

Для автоматизации очистки истории RDP, данный скрипт можно поместить в автозагрузку, либо распространить его на компьютеры пользователей с помощью логоф скрипта групповой политики.

Последовательно разберем все команды скрипта:

Вы можете скачать готовый скрипт тут: CleanRDPHistory.bat

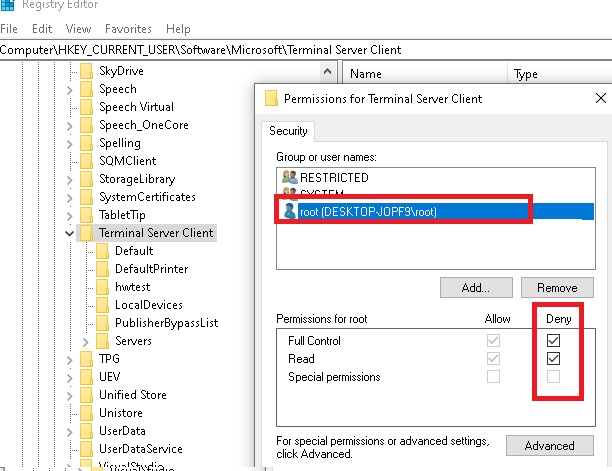

Как запретить Windows сохранять историю RDP подключений?

В результате mstsc просто не сможет записать информацию об RDP подключении в реестр.

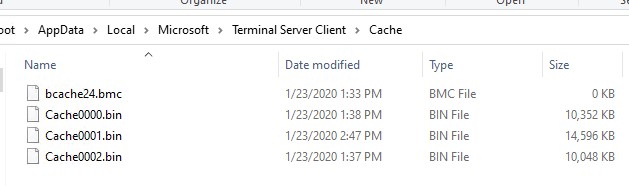

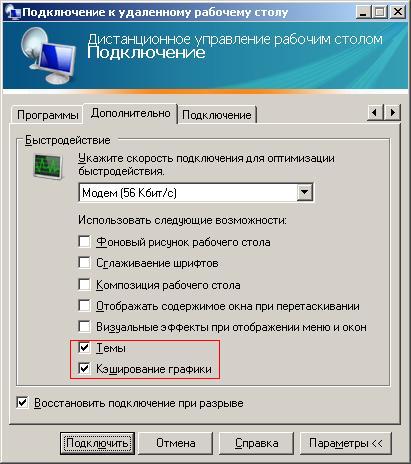

Очистка Bitmap кэша RDP

В клиенте Remote Desktop Connection есть функционал кэширования изображений (persistent bitmap caching). Клиент RDP при подключении сохраняет редко изменяющиеся куски удаленого экрана в виде кэша растровых изображений. Благодаря этому клиент mstsc.exe загружает из локального кэша части экрана, которые не изменились с момента последней прорисовки. Этот механизм кэширования RDP уменьшает количество данных, передаваемых по сети.

RDP кэш представляет собой два типа файлов в каталоге %LOCALAPPDATA%MicrosoftTerminal Server ClientCache :

В этих файлах хранятся сырые растровые изображения RDP экрана в виде плиток 64×64 пикселя. С помощью простых PowerShell или Python скриптов (легко ищутся по запросу RDP Cached Bitmap Extractor) можно получить PNG файлы с кусками экрана рабочего стола и использовать их для получения конфиденциальной информации. Размер плиток мал, но достаточен для получения полезной информации для изучающего RDP кэш.

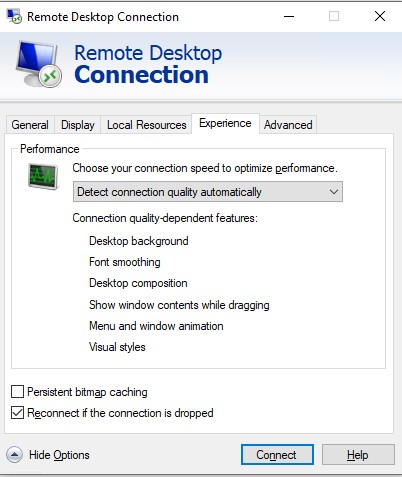

Вы можете запретить RDP клиенту сохранять изображение экрана в кэш, отключив опцию Persistent bitmap caching (Постоянное кэширование точечных рисунков) на вкладке Advanced.

В этом случае нужно очистить каталог RDP кэша или отключить опцию Bitmap Caching.

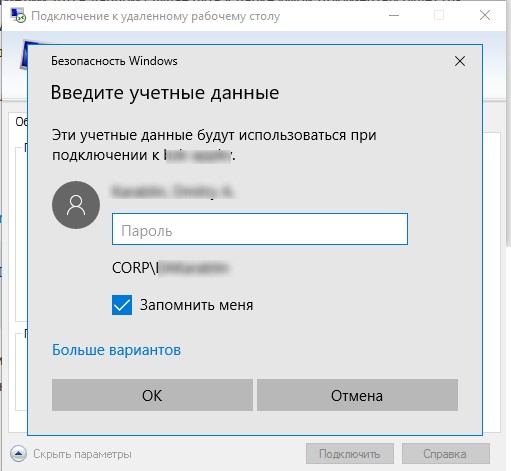

Удаление сохраненных RDP паролей

Если при установке удалённого RDP подключения, перед вводом пароля пользователь поставил галку Remember Me / Запомнить меня, то имя пользователя и пароль будут сохранены в системном менеджере паролей системы (Credential Manager). При следующем подключении к этому же компьютеру, RDP клиент автоматически использует сохранённый ранее пароль для авторизации на удаленном компьютере.

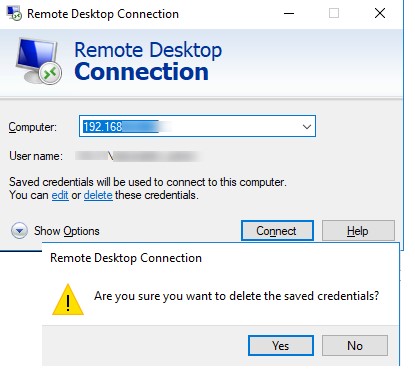

Вы можете удалить сохраненный пароль прямо из окна клиента mstsc.exe. Выберите в списке подключений тоже самое подключение, и нажмите на кнопку Delete. Далее подтвердите удаление сохраненного пароля.

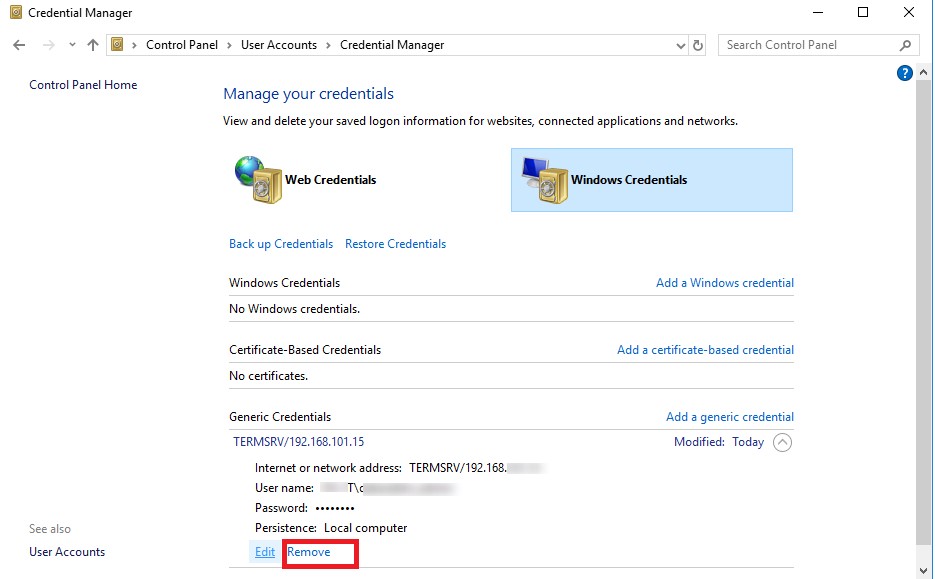

Либо можно удалить сохраненный пароль непосредственно из менеджера паролей Windows. Перейдите в следующий раздел Панели Управления: Control PanelUser AccountsCredential Manager. Выберите Manage Windows Credentials и в списке сохранённых паролей найдите имя компьютера (в формате TERMSRV/192.168.1.100 ). Разверните найденный элемент и нажмите на кнопку Remove.

В доменной среде вы можете запретить сохранение паролей для RDP подключений можно с помощью политики Network access: Do not allow storage of passwords and credentials for network authentication (см. статью).

Очистка RDP логов на сервере

Логи подключения так же ведутся на стороне RDP/RDS сервера. Вы можете найти информацию об RDP подключениях в логах Event Viewer:

Источник

Как очистить историю подключений через RDP в Windows

При использовании встроенного клиента подключений через удалённый рабочий стол (mstsc.exe) нужно быть готовым к тому, что Windows сохраняет историю подключений. Сохраняются имя или IP-адрес удалённого устройства и имя пользователя, под которым было осуществлено подключение. Иногда это может приводить к глюкам операционной системы. Впрочем, и без последних иногда возникает необходимость очистить историю RDP-подключений.

К примеру, Вы подключаетесь по RDP с общедоступного компьютера. Не лучшая мысль, но иногда так складываются обстоятельства. Информация о подключениях хранится в реестре Windows отдельно для каждого пользователя. Таким образом, если пользователь не обладает правами администратора в системе, историю чужих подключений он не посмотрит. А вот администратор может посмотреть чужие подключения.

Очистка истории подключений через RDP

Нас интересует ветка HKEY_CURRENT_USERSoftwareMicrosoftTerminal Server Client. Обратим внимание на подразделы Default и Servers. Первый хранит информацию о 10 последних подключениях, а второй содержит в себе перечень всех удалённых устройств и имён пользователей, которые использовались для подключения по RDP.

Зайдя в HKEY_CURRENT_USERSoftwareMicrosoftTerminal Server ClientDefault, вы увидите десять ключей реестра с именами от MRU0 по MRU9 (Most Recently Used). Удалите их, чтобы очистить историю подключений по RDP.

Если развернуть HKEY_CURRENT_USERSoftwareMicrosoftTerminal Server ClientServers, то можно увидеть перечень хостов, к которым ранее подключались под текущим пользователем. Интересны ключи UsernameHint и CertHash. Это имя пользователя, которое ранее использовалось для подключения к хосту, и отпечаток RDP-сертификата сервера. Имя пользователя из UsernameHint будет подставлено при следующей попытке подключения к удалённому компьютеру.

Удалите содержимое ветки HKEY_CURRENT_USERSoftwareMicrosoftTerminal Server ClientServers. Если подразделов там много, можно удалить раздел Servers целиком, а потом создать новый пустой с таким же именем.

Далее необходимо удалить файл Default.rdp из каталога Документы текущего пользователя. Файл является скрытым, поэтому предварительно нужно включить отображений скрытых файлов и папок.

Но и это ещё не всё. Информацию о последних RDP-сессиях Windows хранит ещё и в списках быстрого перехода (jump lists). Если набрать в поисковой строке «mstsc», то можно будет увидеть совершённые ранее подключения. Чтобы отключить ведение истории, откройте в реестре ветку HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerAdvanced, найдите там ключ Start_TrackDocs (или создайте, если ключ отсутствует) и задайте ему значение 0 (тип DWORD). Для очистки уже существующих списков, нужно удалить файлы в каталоге %AppData%MicrosoftWindowsRecentAutomaticDestinations.

Вышеописанные действия можно автоматизировать. Ниже пример скрипта:

Что делает данный скрипт?

Скрипт с подобной функциональностью в PowerShell будет выглядеть следующим образом:

Запрет на сохранение истории подключений через RDP

Кроме непосредственно очистки истории RDP-подключений можно запретить Windows собирать эту историю как таковую. К сожалению, разработчики Windows не предусмотрели возможность такого отключения через интерфейс системы, и нам снова придётся лезть в реестр.

Щёлкнув правой кнопкой мыши по разделу HKEY_CURRENT_USERSoftwareMicrosoftTerminal Server Client, выберите пункт Разрешения.

В открывшемся окне нажмите на кнопку Дополнительно и отключите наследование разрешений от родительских объектов. После этого надо выставить запреты на любые действия с этой веткой для всех пользователей. Это помешает операционной системе записать информацию о подключениях в реестр.

Отключение кэширования изображений

Во встроенном RDP-клиенте Windows есть функция кэширования изображений. Клиент RDP сохраняет редко изменяющиеся куски удалённого рабочего стола в виде растровых изображений. Это уменьшает количество данных, передающихся по сети.

Кэш находится в папке %LOCALAPPDATA%MicrosoftTerminal Server ClientCache и представляет из себя файлы с расширениями bmc и bin. В них хранятся растровые изображения размером 64×64 пикселя. При помощи несложных скриптов из этих изображений можно сложить часть удалённого рабочего стола.

Для отключения кэширования изображений нужно открыть настройки RDP-клиента, нажав Показать параметры. На вкладке Взаимодействие нужно найти пункт Постоянное кэширование точечных рисунков и снять галочку.

После всех этих манипуляций подключения к удалённому рабочему столу в Windows станут чуть приватнее.

Источник

Очистка истории RDP-подключений

Операционная система Windows хранит историю подключений удалённого рабочего стола. В журнал записываются имена или адреса серверов, а также имена пользователей. Это в некотором роде удобно для пользователя (не нужно каждый раз вводить адреса серверов и логины, можно просто выбрать из списка), но представляет определённую опасность. Любой человек, который находится рядом с компьютером, может узнать, к каким серверам и под какими именами пользователей осуществлялись подключения с данного компьютера.

Вот так выглядит список последних подключений к удалённым рабочим столам в RDP-клиенте:

Как очистить историю RDP-соединений

В ОС Windows нет возможности очистить журнал RDP-подключений средствами графического интерфейса. Приходится вручную редактировать системный реестр.

Запустите редактор реестра:

и откройте раздел HKEY_CURRENT_USERSoftwareMicrosoftTerminal Server Client

В нём есть подразделы: Default и Servers. Раздел Default содержит информацию о десяти последних подключениях, а в разделе Servers хранятся имена серверов и соответствующие им имена пользователей для RDP-подключения.

В разделе Default удалите все ключи, начиная с MRU0:

Подтвердите удаление ключей, нажав ДА :

Перейдите в раздел Servers. Здесь вы можете удалить сохранённые адреса серверов и логинов. Выделите левой кнопкой мыши подраздел с нужным именем, нажмите правую кнопку мыши и выберите Удалить :

Нажмите ДА, чтобы подтвердить удаление :

Все подразделы сразу удалить нельзя — только по одному.

Если после выполненных операций запустить клиент сервера терминалов…

… можно увидеть, что список пуст, однако в строке Компьютер всё равно присутствует адрес последнего сервера удалённых рабочих столов :

Этот адрес — адрес последнего использованного сервера RDP — записывается в файл Default.rdp, который находится в системной папке Документы (или Мои документы для Windows XP). Чтобы удалить этот файл нужно включить отображение скрытых файлов в Windows.

Зайдите в системную папку Документы, в верхнем меню нажмите на вкладку Вид и установите галку Скрытые элементы :

Источник

Очистка истории RDP подключений в Windows

Встроенный Remote Desktop Connection (RDP) клиент Windows (mstsc.exe) при каждом успешном соединении с удаленным компьютером сохраняет в системе его имя (или ip адрес) и имя пользователя, под которым был выполнен вход. При следующем запуске клиент RDP предлагает пользователю выбрать одно из подключений, которыми он уже пользовался ранее. Пользователь может выбрать из списка имя удаленного RDP/RDS сервера, и клиент автоматически подставляет используемое ранее для входа имя пользователя.

Это удобно с точки зрения конечного пользователя, но не безопасно. Особенно, когда вы подключаетесь к своему RDP серверу с общедоступного или недоверенного компьютера.

Информация о всех RDP сессиях хранится индивидуально для каждого пользователя компьютера в реестре, т.е. обычный пользователь (не администратор) не сможет просмотреть историю удаленных подключений другого пользователя.

В этой статье мы покажем, где в Windows хранится история подключений к удаленным рабочим столам и сохраненные пароли, и каким образом можно эту историю очистить.

Удаление журнала RDP подключений из реестра системы

Информация о всех RDP подключениях хранится в реестре каждого пользователя. Удалить компьютер(ы) из списка истории RDP подключений штатными средствами Windows не получится. Придется вручную удалять параметры из реестра системы.

Примечание. Описанная методика очистки истории подключений Remote Desctop Connection применима для всех версий десктопных версий (от Windows XP и до Windows 10) и для серверных платформ Windows Server.

Скрипт очистки истории (логов) RDP подключений

Выше мы показали, как вручную очистить историю RDP подключений в Windows. Однако делать это вручную (особенно на нескольких компьютерах) — занятие достаточно долгое. Поэтому мы предлагаем небольшой скрипт (bat-файл), который позволяет автоматически очистить историю подключений к удаленным рабочим столам.

Для автоматизации очистки истории RDP, данный скрипт можно поместить в автозагрузку, либо распространить его на компьютеры пользователей с помощью логоф скрипта групповой политики.

reg delete «HKEY_CURRENT_USERSoftwareMicrosoftTerminal Server ClientDefault» /va /f

reg delete «HKEY_CURRENT_USERSoftwareMicrosoftTerminal Server ClientServers» /f

reg add «HKEY_CURRENT_USERSoftwareMicrosoftTerminal Server ClientServers»

del /f /s /q /a %AppData%MicrosoftWindowsRecentAutomaticDestinations

Последовательно разберем все команды скрипта:

Вы можете скачать готовый скрипт тут: CleanRDPHistory.bat

Кроме того, можно очистить историю подключений RDP с помощью следующего PowerShell скрипта:

$docsfoldes = [environment]::getfolderpath(«mydocuments») + ‘Default.rdp’

Примечание. Кстати, функция очистка логов RDC встроена во многие «чистильщики» системы и реестра, такие как, CCCleaner и т.д.

Как запретить Windows сохранять историю RDP подключений?

В результате mstsc просто не сможет записать информацию об RDP подключении в реестр.

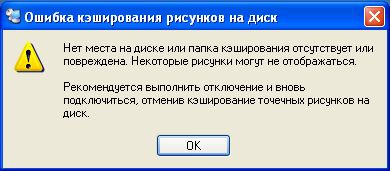

Очистка Bitmap кэша RDP

В клиенте Remote Desktop Connection есть функционал кэширования изображений (persistent bitmap caching). Клиент RDP при подключении сохраняет редко изменяющиеся куски удаленого экрана в виде кэша растровых изображений. Благодаря этому клиент mstsc.exe загружает из локального кэша части экрана, которые не изменились с момента последней прорисовки. Этот механизм кэширования RDP уменьшает количество данных, передаваемых по сети.

RDP кэш представляет собой два типа файлов в каталоге %LOCALAPPDATA%MicrosoftTerminal Server ClientCache:

В этих файлах хранятся сырые растровые изображения RDP экрана в виде плиток 64×64 пикселя. С помощью простых PowerShell или Python скриптов (легко ищутся по запросу RDP Cached Bitmap ctor) можно получить PNG файлы с кусками экрана рабочего стола и использовать их для получения конфиденциальной информации. Размер плиток мал, но достаточен для получения полезной информации для изучающего RDP кэш.

Вы можете запретить RDP клиенту сохранять изображение экрана в кэш, отключив опцию Persistent bitmap caching (Постоянное кэширование точечных рисунков) на вкладке Advanced.

Несколько раз при использовании RDP кэша сталкивался с его повреждением:

Bitmap Disk Cache Failure. Your disk is full or the cache directory is missing or corrupted. Some bitmaps may not appear.

В этом случае нужно очистить каталог RDP кэша или отключить опцию Bitmap Caching.

Удаление сохраненных RDP паролей

Если при установке удалённого RDP подключения, перед вводом пароля пользователь поставил галку Remember Me / Запомнить меня, то имя пользователя и пароль будут сохранены в системном менеджере паролей системы (Credential Manager). При следующем подключении к этому же компьютеру, RDP клиент автоматически использует сохранённый ранее пароль для авторизации на удаленном компьютере.

Вы можете удалить сохраненный пароль прямо из окна клиента mstsc.exe. Выберите в списке подключений тоже самое подключение, и нажмите на кнопку Delete. Далее подтвердите удаление сохраненного пароля.

Либо можно удалить сохраненный пароль непосредственно из менеджера паролей Windows. Перейдите в следующий раздел Панели Управления: Control PanelUser AccountsCredential Manager. Выберите Manage Windows Credentials и в списке сохранённых паролей найдите имя компьютера (в формате TERMSRV/192.168.1.100). Разверните найденный элемент и нажмите на кнопку Remove.

В доменной среде вы можете запретить сохранение паролей для RDP подключений можно с помощью политики Network access: Do not allow storage of passwords and credentials for network authentication (см. статью).

Очистка RDP логов на сервере

Логи подключения так же ведутся на стороне RDP/RDS сервера. Вы можете найти информацию об RDP подключениях в логах Event Viewer:

Подробнее об анализе логов RDP в статье.

Вы можете очистить журналы Event Viewer на RDP сервере с помощью wevtutil или PowerShell.

Очистка истории RDP подключений в Windows

RDP клиент в Windows (mstsc.exe) при каждом успешном соединении с удаленным компьютером сохраняет в системе его имя (или ip адрес) и имя пользователя, под которым был выполнен вход. При следующем запуске клиент RDP предлагает пользователю выбрать одно из подключений, которыми он уже пользовался ранее. Пользователь может выбрать из списка имя удаленного rdp сервера, и клиент автоматически подставляет используемое ранее для входа имя пользователя.

Это удобно с точки зрения конечного пользователя, однако несекьюрно с точки зрения безопасности, особенно когда rdp соединение инициируется с общедоступного или недоверенного компьютера.

Информация о терминальных сессиях хранится индивидуально для каждого пользователя компьютера в его профиле, т.е. пользователь (подразумевается рядовой пользователь, а не администратор) не сможет просмотреть историю подключений другого пользователя.

В этой статье мы покажем, где в Windows хранится история подключений к удаленным рабочим столам и сохраненные пароли, и каким образом можно эту историю очистить.Содержание:

Удаление журнала RDP подключений из реестра системы

Информация о всех RDP подключениях хранится в реестре каждого пользователя. Удалить компьютер(ы) из списка истории rdp подключений штатными средствами Windows не получится, придется вручную удалять ключи в системном реестре.

Примечание. Описанная методика очистки истории терминальных rdp подключений работает как на всех версиях Windows XP, Vista, Windows 7, Windows 8 (как включить rdp в Windows

Очистка истории (логов) RDP подключений с помощью скрипта

Выше мы разобрали методику «ручной» очистки истории соединений. Однако делать это вручную (особенно на нескольких компьютерах) — занятие достаточно долгое. Поэтому мы предлагаем небольшой скрипт (bat-файл), который позволяет автоматически очищать историю подключений к удаленным рабочим столам.

Для автоматизации очистки истории rdp, данный скрипт можно поместить в автозагрузку, либо распространить его на компьютеры пользователей с помощью групповой политики.

Последовательно разберем все действия скрипта:

Скачать готовый скрипт можно тут: CleanRDPHistory.bat

Кроме того, очистить историю подключений RDP можно с помощью следующего PowerShell скрипта:

$docsfoldes = [environment]::getfolderpath(«mydocuments») + ‘Default.rdp’

В том случае, если в Windows необходимо полностью заблокировать ведение истории подключений удаленного рабочего стола, можно попробовать запретить системе запись в данную ветку реестра (но, стоит понимать, что это уже unsupported configuration…).

Удаление сохраненных RDP паролей

В том случае, если при установке удалённого RDP подключения, перед вводом пароля пользователь поставил галку Remember Me / Запомнить меня, то имя пользователя и пароль будут сохранены в системном менеджере паролей системы (Credential Manager). При следующем подключении к этому же компьютеру, RDP клиент автоматически использует сохранённый ранее пароль для авторизации на удаленном компьютере.

Удалить данный пароль можно прямо из окна клиента mstsc.exe. Выберите в списке подключений тоже самое подключение, и нажмите на кнопку Delete. Далее подтвердите удаление сохраненного пароля.

Либо можно удалить сохраненный пароль непосредственно из менеджера паролей Windows. Откройте в панель управления и перейдите в раздел Control PanelUser AccountsCredential Manager. Выберите Manage Windows Credentials и в списке сохранённых паролей найдите имя компьютера (в формате TERMSRV/192.168.1.100). Разверните найденный элемент и нажмите на кнопку Remove.

В доменной среде запретить сохранение паролей для RDP подключений можно с помощью политики Network access: Do not allow storage of passwords and credentials for network authentication

Автор публикации

Комментарии: 1Публикации: 44Регистрация: 19-10-2019

Как очистить историю подключений через RDP в Windows

При использовании встроенного клиента подключений через удалённый рабочий стол (mstsc.exe) нужно быть готовым к тому, что Windows сохраняет историю подключений. Сохраняются имя или IP-адрес удалённого устройства и имя пользователя, под которым было осуществлено подключение. Иногда это может приводить к глюкам операционной системы. Впрочем, и без последних иногда возникает необходимость очистить историю RDP-подключений.

К примеру, Вы подключаетесь по RDP с общедоступного компьютера. Не лучшая мысль, но иногда так складываются обстоятельства. Информация о подключениях хранится в реестре Windows отдельно для каждого пользователя. Таким образом, если пользователь не обладает правами администратора в системе, историю чужих подключений он не посмотрит. А вот администратор может посмотреть чужие подключения.

Очистка истории подключений через RDP

Итак, посмотрим, что у нас в реестре. Откройте реестр Windows командой regedit. Можно вбить в командной строке или через Пуск → Выполнить.

Нас интересует ветка HKEY_CURRENT_USERSoftwareMicrosoftTerminal Server Client. Обратим внимание на подразделы Default и Servers. Первый хранит информацию о 10 последних подключениях, а второй содержит в себе перечень всех удалённых устройств и имён пользователей, которые использовались для подключения по RDP.

Зайдя в HKEY_CURRENT_USERSoftwareMicrosoftTerminal Server ClientDefault, вы увидите десять ключей реестра с именами от MRU0 по MRU9 (Most Recently Used). Удалите их, чтобы очистить историю подключений по RDP.

Если развернуть HKEY_CURRENT_USERSoftwareMicrosoftTerminal Server ClientServers, то можно увидеть перечень хостов, к которым ранее подключались под текущим пользователем. Интересны ключи UsernameHint и CertHash. Это имя пользователя, которое ранее использовалось для подключения к хосту, и отпечаток RDP-сертификата сервера. Имя пользователя из UsernameHint будет подставлено при следующей попытке подключения к удалённому компьютеру.

Удалите содержимое ветки HKEY_CURRENT_USERSoftwareMicrosoftTerminal Server ClientServers. Если подразделов там много, можно удалить раздел Servers целиком, а потом создать новый пустой с таким же именем.

Далее необходимо удалить файл Default.rdp из каталога Документы текущего пользователя. Файл является скрытым, поэтому предварительно нужно включить отображений скрытых файлов и папок.

Но и это ещё не всё. Информацию о последних RDP-сессиях Windows хранит ещё и в списках быстрого перехода (jump lists). Если набрать в поисковой строке «mstsc», то можно будет увидеть совершённые ранее подключения. Чтобы отключить ведение истории, откройте в реестре ветку HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerAdvanced, найдите там ключ Start_TrackDocs (или создайте, если ключ отсутствует) и задайте ему значение 0 (тип DWORD). Для очистки уже существующих списков, нужно удалить файлы в каталоге %AppData%MicrosoftWindowsRecentAutomaticDestinations.

Вышеописанные действия можно автоматизировать. Ниже пример скрипта:

Что делает данный скрипт?

Скрипт с подобной функциональностью в PowerShell будет выглядеть следующим образом:

Запрет на сохранение истории подключений через RDP

Кроме непосредственно очистки истории RDP-подключений можно запретить Windows собирать эту историю как таковую. К сожалению, разработчики Windows не предусмотрели возможность такого отключения через интерфейс системы, и нам снова придётся лезть в реестр.

Щёлкнув правой кнопкой мыши по разделу HKEY_CURRENT_USERSoftwareMicrosoftTerminal Server Client, выберите пункт Разрешения.

В открывшемся окне нажмите на кнопку Дополнительно и отключите наследование разрешений от родительских объектов. После этого надо выставить запреты на любые действия с этой веткой для всех пользователей. Это помешает операционной системе записать информацию о подключениях в реестр.

Отключение кэширования изображений

Во встроенном RDP-клиенте Windows есть функция кэширования изображений. Клиент RDP сохраняет редко изменяющиеся куски удалённого рабочего стола в виде растровых изображений. Это уменьшает количество данных, передающихся по сети.

Кэш находится в папке %LOCALAPPDATA%MicrosoftTerminal Server ClientCache и представляет из себя файлы с расширениями bmc и bin. В них хранятся растровые изображения размером 64×64 пикселя. При помощи несложных скриптов из этих изображений можно сложить часть удалённого рабочего стола.

Для отключения кэширования изображений нужно открыть настройки RDP-клиента, нажав Показать параметры. На вкладке Взаимодействие нужно найти пункт Постоянное кэширование точечных рисунков и снять галочку.

После всех этих манипуляций подключения к удалённому рабочему столу в Windows станут чуть приватнее.

Источник

Страницы

- Друзья

- Карта сайта

- О сайте

Промо

В одном из филиалов периодически, при запуске RDP сеанса, начало выскакивать сообщение — Ошибка кэширования рисунков на диск.

На работоспособности терминала это не сказывалось, но каждый раз при запуске, приходилось жать кнопку ОК. Зайдя в свойства RDP подключения и открыв вкладку «Дополнительно» я выключил Темы и Кэширование графики.

После этого терминалка начала работать ещё шустрее. А в конце концов оказалось, что у юзера просто не было прав на запись файлов в папку TEMP.

Комментарии

|

Комментарий от Сергей [ 19 июня, 2013, 17:30 ] |

|

Добрый день! А не могли бы вы уточнить, на запись файлов в папку Темп на компьютере юзера, или на самом сервере к которому подключается терминалка? День просидел, и галочки убирал, и в свойствах диска настраивал ничего не получилось. |

|

Комментарий от Андрей [ 18 октября, 2015, 15:24 ] |

|

спасибо огромное !!! и от от ошибки избавил и шустрее работать стало !!!))))))) |

Поиск по сайту

Статистика

Мета

- Админ

- RSS записей

- RSS комментариев

При каждом подключении клиента по терминалу появляется сообщение:

«Нет места на диске или папка кэширования отсутствует или повреждена. Некоторые рисунки могут не отображаться.

Рекомендуется выполнить отключение и вновь подключиться, чтобы отменить кэширование точечных рисунков на диск.»

Свободного места на диске — хоть отбавляй. А что касается самой папки кэширования, то я не вкурсе где ее искать, и как проверить повреждена ли она.

И вообще для чего нужна эта папка кэширования?

Что посоветуете в данной ситуации? как исправить?

Если у вас при подключению к терминальному серверу выдается вот такая ошибка -«Нет места на диске или папка кэширования отсутствует или повреждена. Некоторые рисунки могут не отображаться.

Рекомендуется выполнить отключение и вновь подключиться, чтобы отменить кэширование точечных рисунков на диск.»

Решение — необходимо отключить кэширование точечных рисунков

Похожие статьи:

- Папка ProgramData в Windows

- Параметры экрана не могут быть изменены во время удаленного сеанса

- ошибка exception EOleSysError in module vcl50.bpl at 0001a239

- Расширение раздела жесткого диска в Windows

- Remove From My Forums

-

Question

-

Using Windows 7 and Remote Desktop to a W2003 server, One user got the following message «Your disk is full or the cache directory is missing or corrupted. some bitmaps may not appear. It is recommended that you disconnect and reconnect to disable caching

bitmaps to disk».Then Windows crashed..

WTF ?

The RAID volume had to be rebuild, etc…

Great.

Answers

-

Hi,

Based on my research, this error is generated when the MSTSC cache becomes corrupted or when the hard

disk becomes full. To resolve this issue, I would like to propose the following suggestions:1. Make sure your hard disk has available space. If not, clear space on the

HDD.

2. If there is room on the HDD, go to%userprofile%AppDataLocalMicrosoftTerminal

Server ClientCache and rename the Cache folder to

Cache.old and make a new directory named Cache. Restart MSTSC and the error should go away.Best Regards

Dale

-

Marked as answer by

Sunday, May 16, 2010 3:46 PM

-

Marked as answer by