- Remove From My Forums

-

Вопрос

-

Всем добрый день!

Такая проблема, был один старый престарый контроллер домена, который родился еще на 2003 версии оси, потом вырос до 2008, и наконец повзрослел до 2012. Сейчас у нас все

контроллеры предприятия на 2016 стандарте, а этот старый еще и зависать начал что-то, какие то ошибки выдавать, в общем мы его устранили. удаляли его по правильному, все по инструкции. Но! Какая сейчас ситуация. Если поднимать

новый контроллер, и на этапе выбора репликации, в списке всех АД есть тот самый старый! Откуда он берется??

Смотрим в AD Site and Services там его нет, все чисто везде. Делали вывод по всем сайтам NTDSUTIL, его там нет.

В АД центре нет ни одной записи по нему. в ADSI тоже шерстили — нету. Вот скрины, vm-knp, тот кого нельзя называть!

Куда еще посмотреть подскажите пожалуйста.

-

Изменено

19 октября 2017 г. 3:43

-

Изменено

Ответы

-

Ищите, где и почему не идёт репликация — repadmin /showrepl *

Если предыдущая команда не сможет выполниться на каком-то контроллере — repadmin /showrepl на нём.

Если захотите получиь помощь — нужны сведения о вашей топологии репликации: сайты и контроллеры в них, связи сайтов, мосты связей(если есть) или включен ли автоматический мост для всех связей в свойствах протокола IP.

PS Содержимое окна командной строки лучше вставлять не скриншотом, а в виде текста (забрать текст в буфер обмена можно с помощью локального меню по правой кнопке мыши). Заодно так и имя домена проще

скрыть.

Слава России!

-

Изменено

M.V.V. _

19 октября 2017 г. 4:07 -

Помечено в качестве ответа

Vladimir Sizasko

23 октября 2017 г. 10:51

-

Изменено

-

Значит так.

Сначала по данным: я не увидел, как у вас настроены связи сайтов. Далее, нет информации, к какому сайту принадлежит DC9 (DrainPoint?). И не отключали ли вы, случаем KCC, чтобы создать все подключения вручную (если не в курсе, посмотрите

в описании процедуры включения , какие биты поля Options в NTDS Site Settings за это отвечают)?Далее, по резульатам. Реальная схема подключений у вас выглядит не так, как вы описываете — кольца нет. Возможно — из-за проблем с контроллерами доменов в периферийных сайтах (см. ниже).

Реально реплицируются у вас между собой следующие контроллеры домена: PDC, DC3, DC4, DC5, DC7, DC10, DC12, DC99. Контроллеры домена DC11 и DC8 ни с чем не реплицируются. Информации по DC9 не увидел (и вообще — зря вы его дёргали

при неработающей репликации в лесу), но, скорее всего, он тоже ни с чем не реплицируется.Поэтому смотрите в журналах событий службы каталогов на контроллерах домена DC11, DC8, DC9 какие у KCC есть проблемы при попытке создания подключений к другим контроллерам домена. Имеет смысл

также посмотреть на других контролерах домена, которые должны реплицироваться с указанными (прежде всего — PDC и DC5) есть ли, а если есть, то какие, проблемы при создании подключений к этим контроллерам домена.PS И постарайтесь не называть контроллеры домена «доменами» — это разные вещи.

Слава России!

-

Помечено в качестве ответа

Vladimir Sizasko

23 октября 2017 г. 10:51

-

Помечено в качестве ответа

-

Вы мне так ничего не рассказали про связи сайтов у вас и про ошибки/предупреждения в журнале событий службы каталогов. А без этой информации вам помочь трудно. Сведения о ваших экспериментах её не заменят.

Подключение к контроллерам со «странными» именами — следы разрешения конфликта одновременного добавления записей на разных КД. Т.к. с DC12 репликация не идёт — только то обратил внимание — то надо её восстановить,

а потом уже смотреть, что там и как. Восстановите репликацию — тогда они, может быть, исчезнут, если не исчезнут и если созданы вручную — тогда удалите. Во всяком случае в сторону на DC12 изменения реплицируются,

так что эти подключения пока не мешают. А потому пока не трогайте.PS Насчёт Options — всё так.

PPS Чисто для информации: при выводе компьютера из домена его учётная запись не удаляется, а отключается. А если вы хотите ввести в домен новый компьютер и переименовать его в это же самое имя — тогда только

эта запись будет удаляться. А если она защищена от случайного удаления — её и удалить не поучится. В любом случае, сначала восстанавливайте репликацию, а потом уж разбирайтесь со всем остальным.

Слава России!

-

Помечено в качестве ответа

Vladimir Sizasko

23 октября 2017 г. 10:51

-

Помечено в качестве ответа

-

Вы по-прежнему так и не дали информацию о том, как у вас настроены связи сайтов. А проблема, похоже, именно там, судя по содержимому журнала событий службы каталогов.

PS Меня больше всего интересовал журнал не на DC12, где есть входящие подключения, а на DC8 или DC11 — где их нет. И на PDC.

PPS Данные журналов событий FRS,DFS,DNS пока не нужны: тамошние ошибки — следствие неработающей репликации.

Слава России!

-

Помечено в качестве ответа

Vladimir Sizasko

23 октября 2017 г. 10:50

-

Помечено в качестве ответа

-

Я до сих пор так и не увидел, как у вас настроены связи сайтов (Site Link). Вы в курсе, что это такое, надеюсь? Точнее, я почти уверен, что у вас они настроены неправильно.

Давайте сделаем так: выполните вот эту команду в Powershell и приведите её результат:

Get-ADReplicationSiteLink -Filter * | Foreach-Object { $_.Name;$_|Select-Object -Expand SitesIncluded}

Слава России!

-

Помечено в качестве ответа

Vladimir Sizasko

23 октября 2017 г. 10:50

-

Помечено в качестве ответа

Обновлено 04.05.2022

Что такое Repadmin?

Если вы работаете с несколькими доменами Active Directory или сайтами AD, то вы обязательно столкнетесь с проблемами в какой-то момент, особенно в процессе репликации. Репликация, это самый важный жизненный цикл в доменных службах. Эта репликация важна, так как ее отсутствие может вызвать проблемы с аутентификацией. В свою очередь, это может создать проблемы с доступом к ресурсам в сети. Компания Microsoft это понимает, как никто другой и создала для этих задач отдельную утилиту Repadmin.

Repadmin — это инструмент командной строки, для диагностики и устранения проблем репликации Active Directory. Repadmin можно использовать для просмотра топологии репликации с точки зрения каждого контроллера домена. Кроме того, вы можете использовать Repadmin, чтобы вручную создать топологию репликации, инициировать события репликации между контроллерами домена и просматривать метаданные репликации и векторы актуальности (UTDVEC). Вы также можете использовать Repadmin.exe для мониторинга относительной работоспособности леса доменных служб Active Directory (AD DS).

Как установить Repadmin?

Repadmin.exe встроен в Windows Server 2008 и выше, вы легко найдете его и на Windows Server 2019. Он доступен, если у вас установлена роль AD DS или сервера AD LDS. Он также доступен в клиентских ОС, таких как Windows 10, если вы устанавливаете инструменты доменных служб Active Directory, которые являются частью средств удаленного администрирования сервера (RSAT).

Требования для использования Repadmin

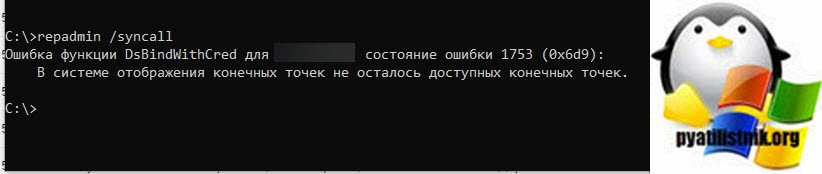

использование Repadmin требует учетных данных администратора на каждом контроллере домена, на который нацелена команда. Члены группы «Администраторы домена» имеют достаточные разрешения для запуска repadmin на контроллерах домена в этом домене. Члены группы «Администраторы предприятия» по умолчанию имеют права в каждом домене леса. Если вы запустите утилиту без необходимых прав, то вы получите сообщение:

Ошибка функции DsBindWithCred для компьютера, состояние ошибки 1753 (0x6d9):

В системе отображения конечных точек не осталось доступных конечных точек.

Вы также можете делегировать конкретные разрешения, необходимые для просмотра и управления состоянием репликации.

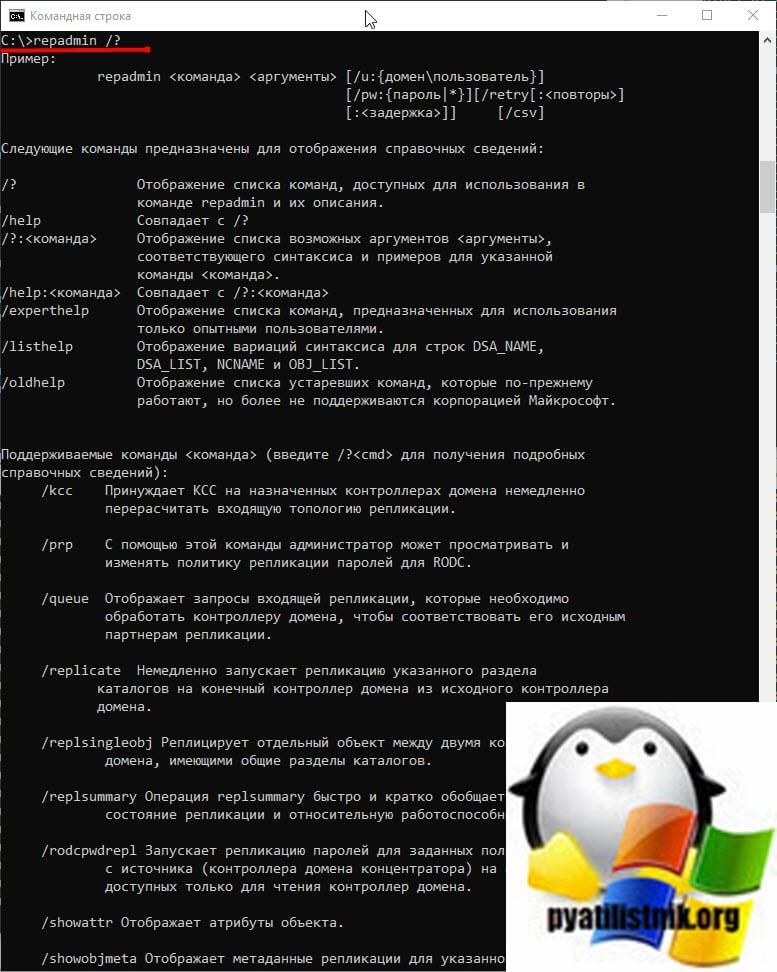

Основные ключи Repadmin

Запустите командную строку от имени администратора или откройте PowerShell в режиме администратора и выполните команду:

В результате вы получите справку по утилите.

Теперь опишу вам за что отвечает каждый ключ:

- /kcc — Принудительно проверяет согласованность (Knowledge Consistency Checker (KCC)) на целевых контроллерах домена, чтобы немедленно пересчитать топологию входящей репликации.

- /prp — Можно просматривать и изменять политику репликации паролей (PRP) для контроллеров домена только для чтения (RODC).

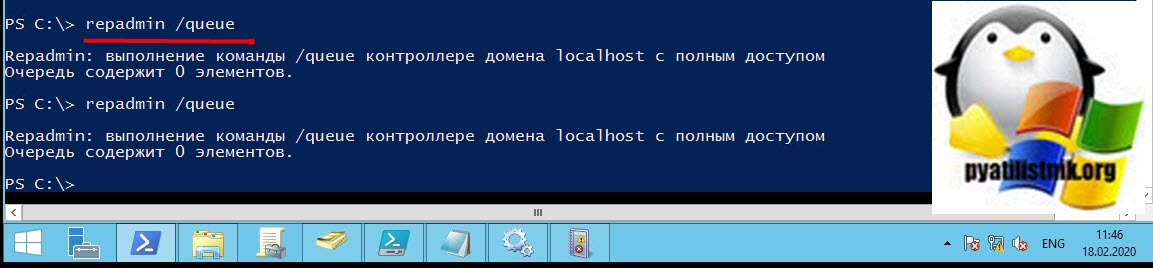

- /queue — Отображает запросы входящей репликации, которые необходимо обработать контроллеру домена, чтобы получить последние данные от партнеров по репликации, у которых более свежие данные.

- /replicate — Запускает немедленную репликацию указанного раздела каталога на целевой контроллер домена с исходного контроллера домена.

- /replsingleobj — Реплицирует один (отдельный) объект между любыми двумя контроллерами домена, которые имеют общие разделы каталога.

- /replsummary — Операция replsummary быстро и кратко обобщает состояние репликации и относительную работоспособность леса. Определяет контроллеры домена, которые не выполняют входящую или исходящую репликацию, и суммирует результаты в отчете.

- /rodcpwdrepl — Запускает репликацию паролей для заданных пользователей с источника (контроллера домена концентратора) на один или более доступных только для чтения контроллер домена.

- /showattr — Отображает атрибуты объекта.

- /showobjmeta — Отображает метаданные репликации для указанного объекта, хранящиеся в Active Directory, например, идентификатор атрибута, номер версии, исходящий и локальный USN, а также глобальный уникальный идентификатор GUID исходящего сервера (сервера-отправителя) и метку даты и времени.

- /showrepl — Отображает состояние репликации, когда указанный контроллер домена последний раз пытался выполнить входящую репликацию разделов Active Directory.

- /showutdvec — Отображает наибольший поддерживаемый последовательный номер обновления (USN), который в указанной копии контроллера домена Active Directory показан как поддерживаемый для этой копии и транзитивных партнеров.

- /syncall Синхронизирует указанный контроллер домена со всеми партнерами репликации.

Дополнительные параметры

- /u: — Указание домена и имени пользователя с обратной косой чертой в качестве разделителя {доменпользователь}, у которого имеются разрешения на выполнение операций Active Directory. UPN-вход не поддерживается.

- /pw:— Задание пароля для пользователя, указанного в параметре /u.

- /retry — Этот параметр вызывает повтор попытки создать привязку к конечному контроллеру домена, когда при первой попытке произошел сбой с одним из следующих состояний ошибки ( 1722 0x6ba : «Сервер RPC недоступен» или 1753 / 0x6d9 : «Отсутствуют конечные точки, доступные из сопоставителя конечных точек»)

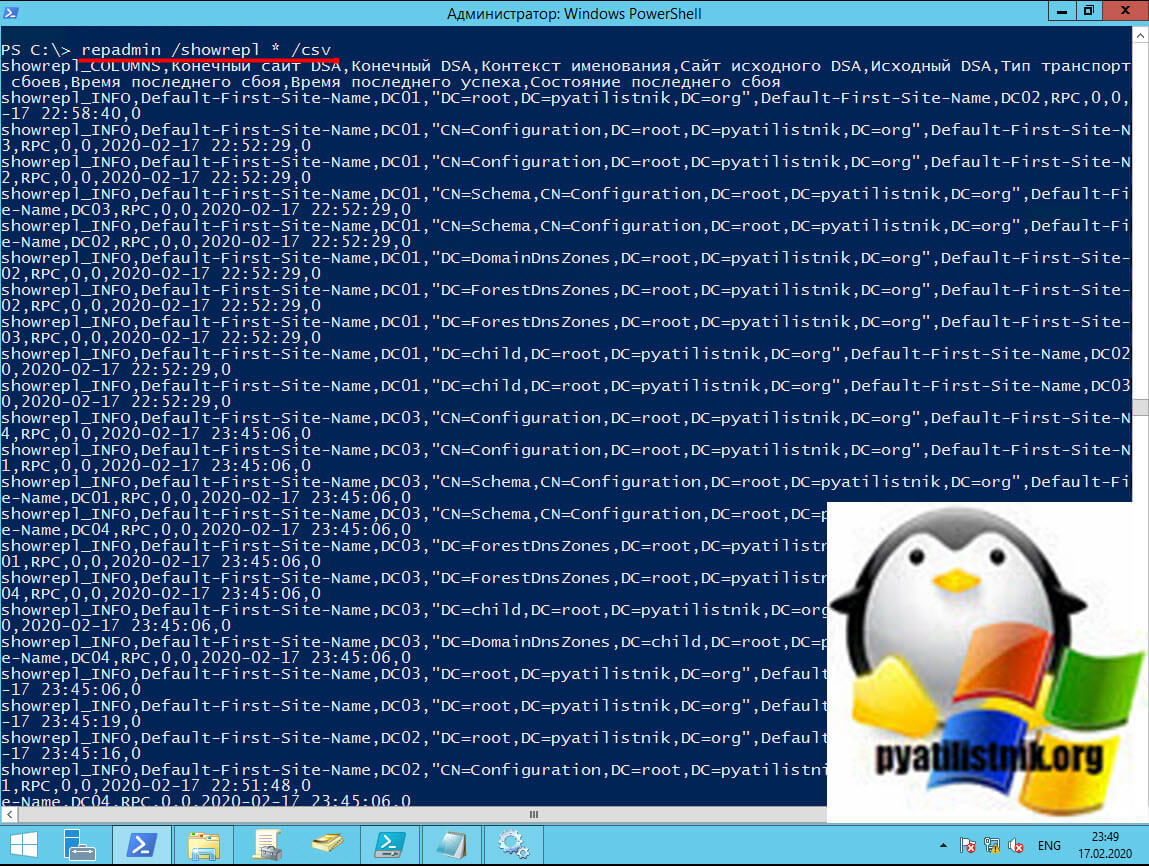

- /csv — Применяется с параметром /showrepl для вывода результатов в формате значений, разделенных запятыми (CSV).

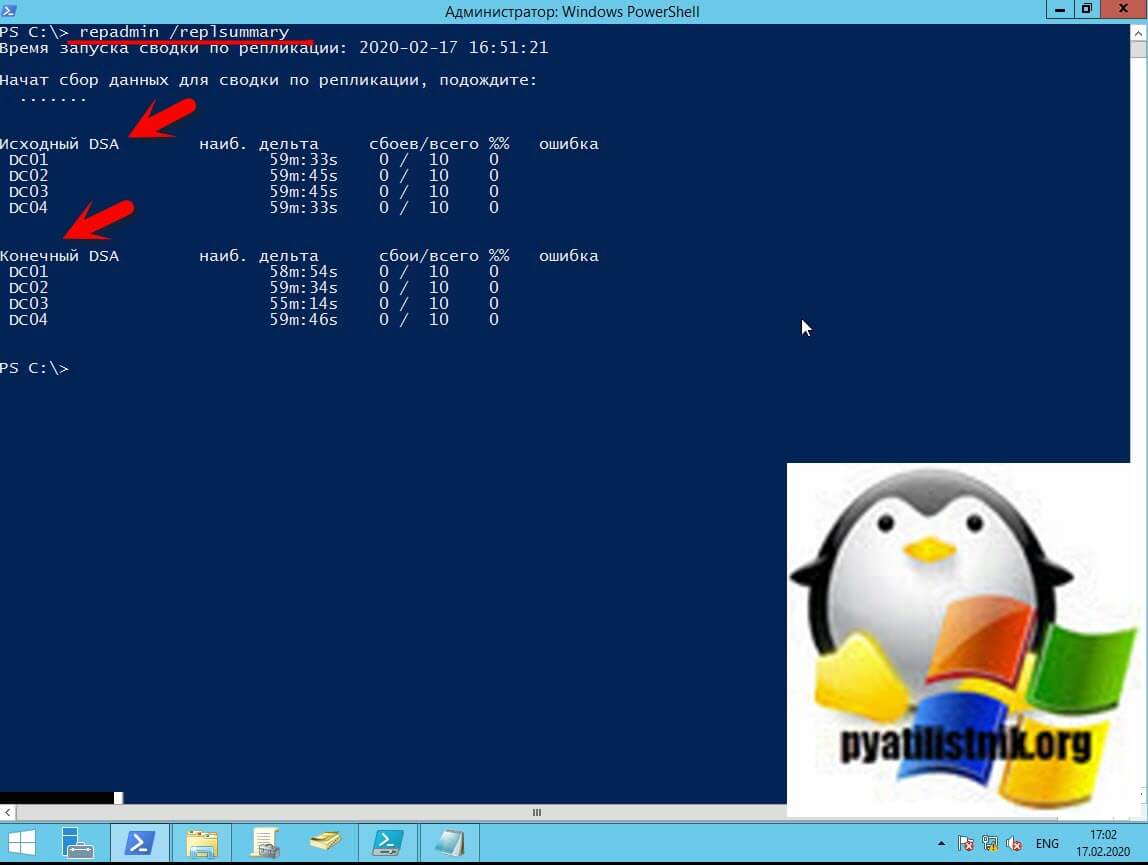

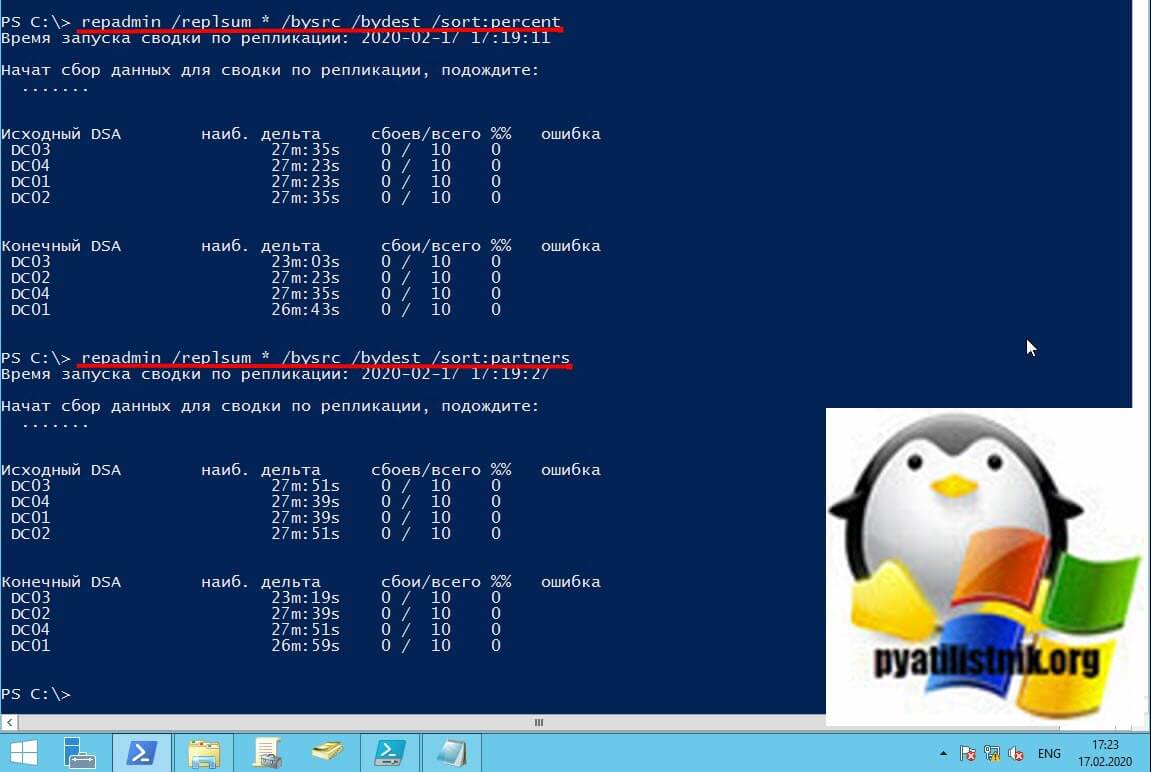

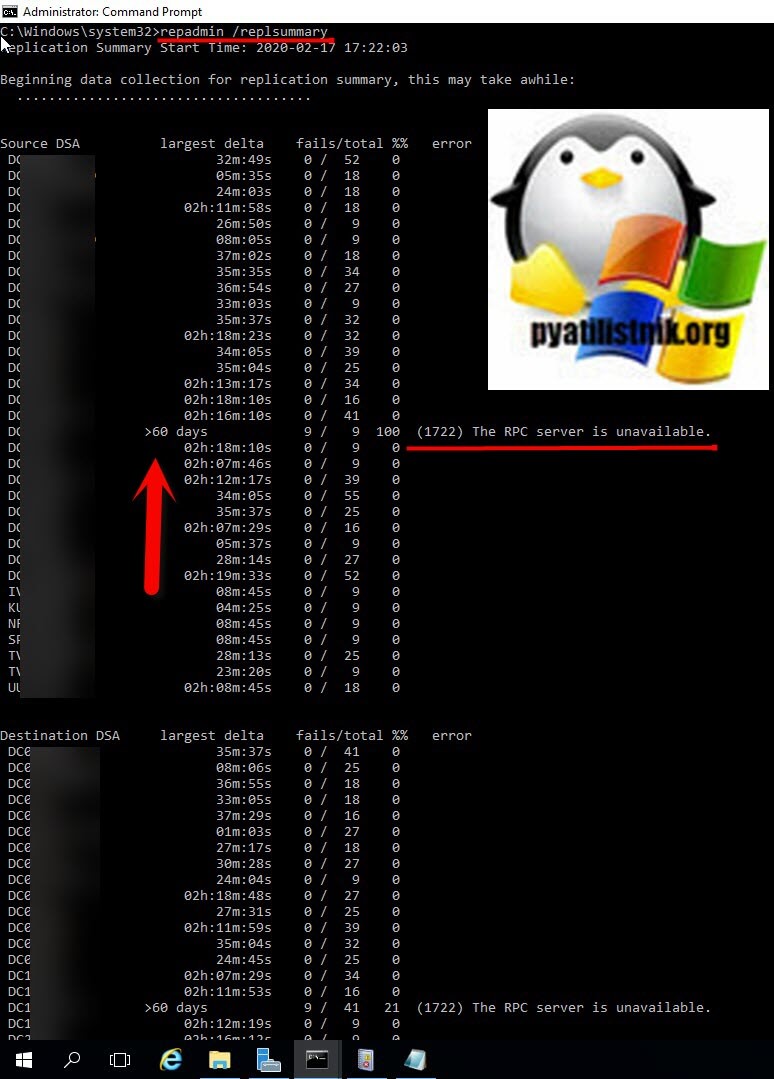

Просмотр общего состояния репликации

Эта команда быстро покажет вам общее состояние репликации.

В результате вы увидите присутствуют ли у вас сбои при репликации. временные дельты, количество ошибок. Вы можете заметите, что отчет разделен на два основных раздела — DSA-источник и DSA-адресат.

Обратите внимание, что одни и те же серверы перечислены в обоих разделах. Причина этого заключается в том, что Active Directory использует модель с несколькими основными доменами. Другими словами, обновления Active Directory могут быть записаны на любой контроллер домена (с заметными исключениями контроллеры домена только для чтения). Эти обновления затем реплицируются на другие контроллеры домена в домене. По этой причине вы видите одинаковые контроллеры домена в списке как DSA-источника, так и получателя. Если бы мой домен содержал какие-либо контроллеры домена только для чтения, они были бы перечислены только в разделе DSA назначения.

Сводный отчет о репликации не просто перечисляет контроллеры домена, в нем также перечислены самые большие дельты репликации. Вы также можете просмотреть общее количество попыток репликации, которые были недавно предприняты, а также количество неудачных попыток и увидеть процент попыток, которые привели к ошибке.

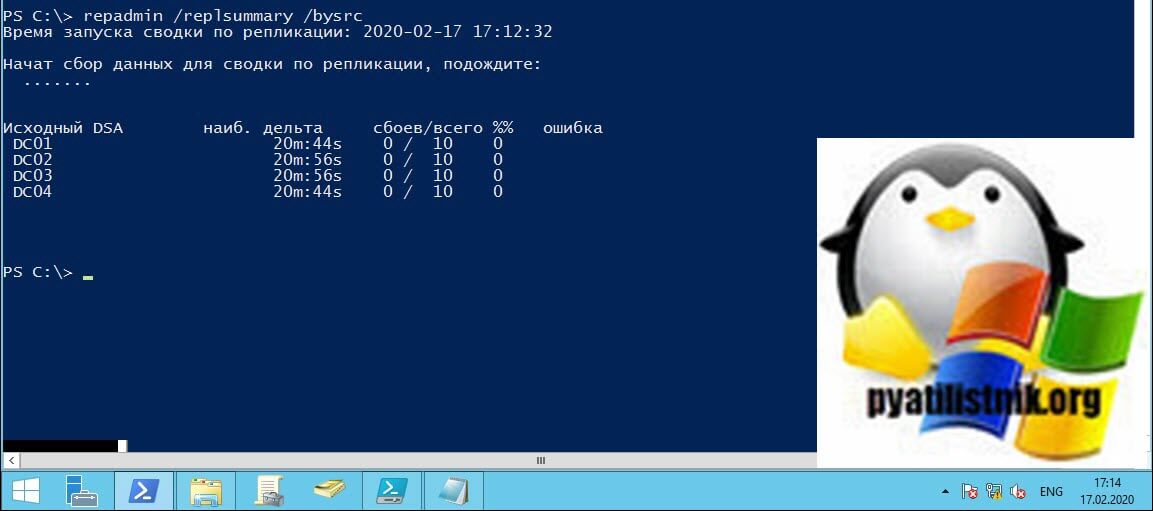

repadmin /replsummary /bysrc

Ключ /bysrc — Суммирует состояние репликации для всех контроллеров домена, на которые реплицирует данный исходный контроллер домена. В отчете вы получите данные только по исходному DSA.

repadmin /replsummary /bydest

Ключ /bydest — Суммирует состояние репликации для всех контроллеров домена, с которых реплицирует данный целевой контроллер домена. Отображает только конечный DSA.

Ключ /sort — Сортирует выходные данные по столбцам.

- delta: сортирует результаты в соответствии с наименьшим значением дельта для каждого контроллера домена источника или назначения.

- partners: сортирует список результатов по количеству партнеров по репликации для каждого контроллера домена.

- failures: сортирует список результатов по количеству сбоев репликации партнеров для каждого контроллера домена.

- error: сортирует список результатов по последнему результату репликации (коду ошибки), который блокирует репликацию для каждого контроллера домена. Это поможет вам устранить причину сбоя для контроллеров домена, которые выходят из строя с общими ошибками.

- percent: сортирует список результатов по проценту ошибок репликации партнера для каждого контроллера домена. (Это рассчитывается путем деления количества отказов на общее количество попыток, а затем умножения на 100; то есть отказы/общее число попыток *100.) Это поможет вам расставить приоритеты в работе по устранению неполадок путем определения контроллеров домена, которые испытывают самую высокую частота ошибок репликации.

- unresponsive: сортирует список результатов по именам партнеров, которые не отвечают на запросы репликации для каждого контроллера домена.

Пример применения дополнительных ключей

repadmin /replsummary /bysrc /bydest /sort:delta

Вы можете указать параметры /bysrc и /bydest одновременно. В этом случае Repadmin сначала отображает таблицу параметров /bysrc, а затем таблицу параметров /bydest. Если оба параметра / bysrc и /bydest отсутствуют, то Repadmin отображает параметр с наименьшим количеством ошибок партнеров.

Вот пример ошибки «1722: The RPC server is unavailable», которую может показать repadmin с ключом replsummary.

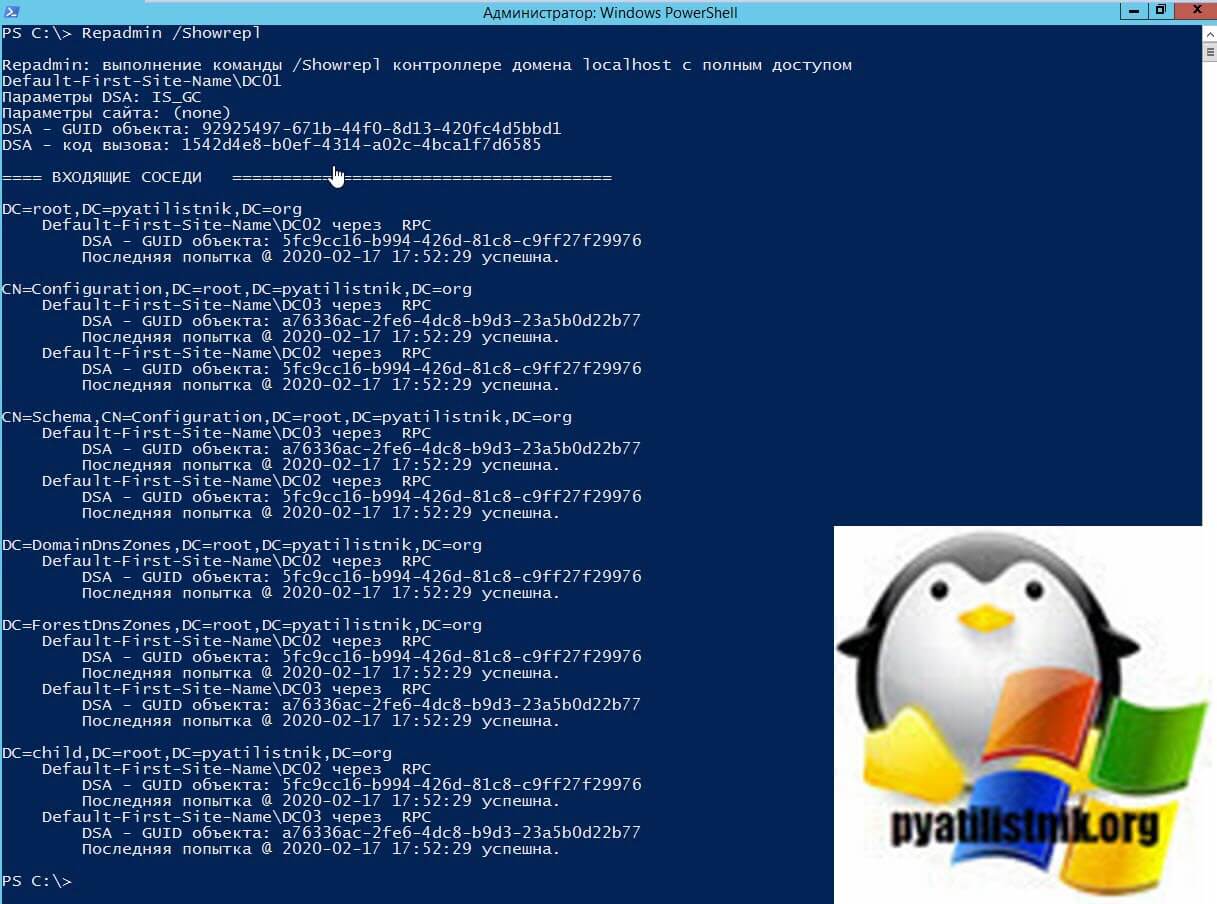

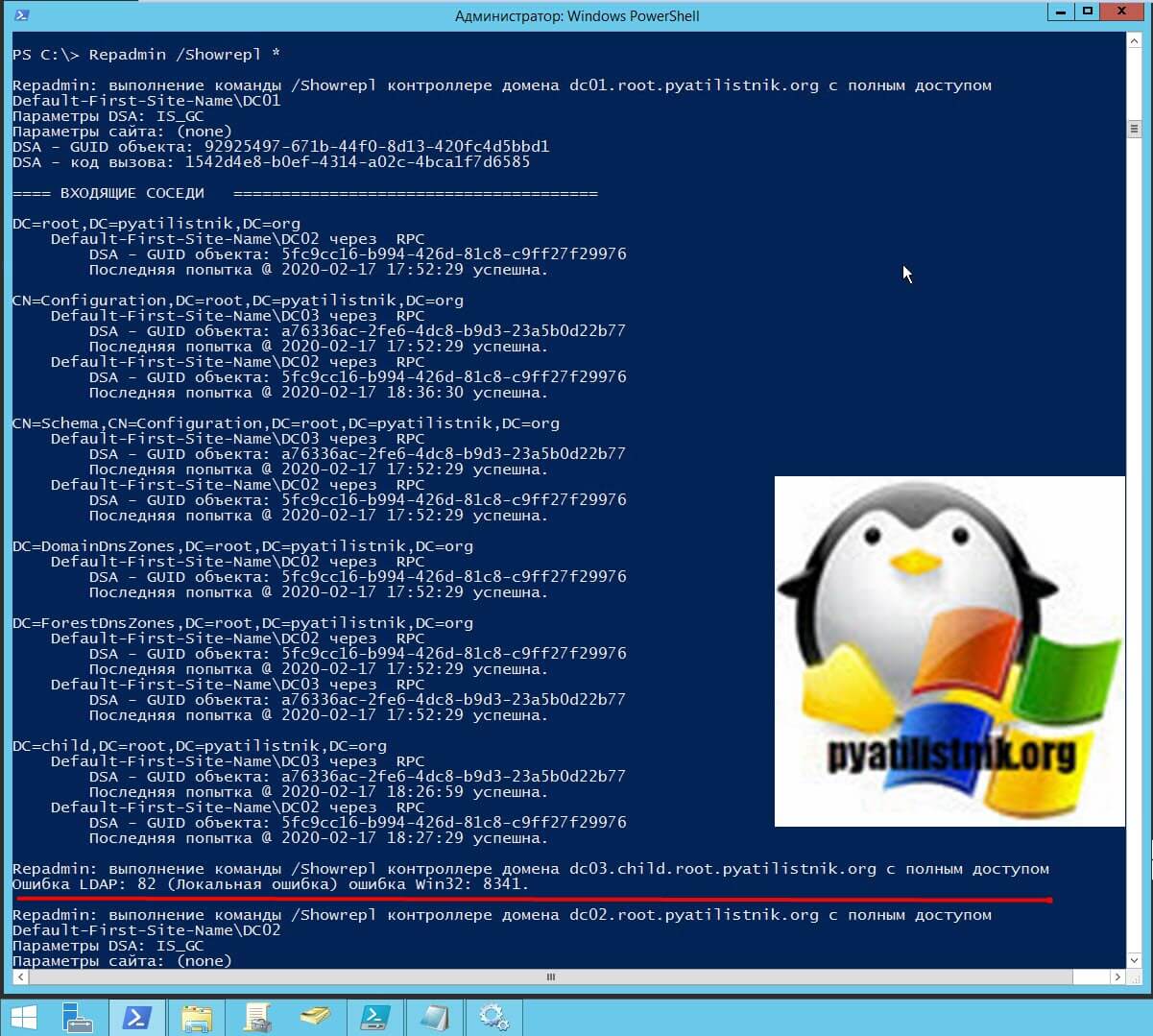

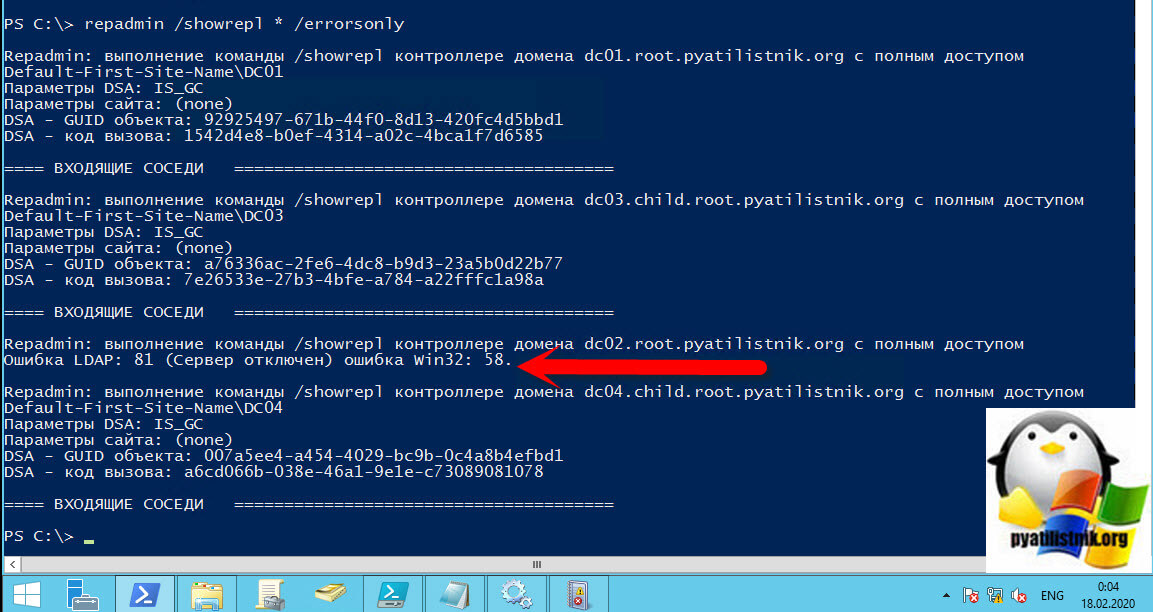

Просмотр топологии репликации и ошибки

Команда repadmin /showrepl помогает понять топологию и ошибки репликации. Он сообщает, о состоянии каждого исходного контроллера домена, с которого у получателя есть объект входящего соединения. Отчет о состоянии делится на разделы каталога.

Административная рабочая станция, на которой вы запускаете Repadmin, должна иметь сетевое подключение удаленного вызова процедур (RPC) ко всем контроллерам домена, на которые нацелен параметр DSA_LIST. Ошибки репликации могут быть вызваны исходным контроллером домена, контроллером домена назначения или любым компонентом процесса репликации, включая базовую сеть.

Команда отображает GUID каждого объекта, который был первоначально реплицирован, а также результат репликации. Это полезно, чтобы обнаружить возможные проблемы. Как видите в моем примере, все репликации успешно пройдены. Если хотите получить максимально подробную информацию, о топологии репликации, то добавьте ключ «*».

В моем примере вы можете увидеть ошибку:

Repadmin: выполнение команды /Showrepl контроллере домена dc03.child.root.pyatilistnik.org с полным доступом

Ошибка LDAP: 82 (Локальная ошибка) ошибка Win32: 8341. (The target principal name is incorrect)

В приведенном выше примере решение проблемы заключается в остановке службы «Центр распространения ключей Kerberos (Kerberos key distribution center)«. Запустите ее. В редких случаях может потребоваться перезапустить службу «Доменные службы Active Directory«. Затем перезапустите процесс репликации через сайты и службы Active Directory. Проверьте свои журналы, и репликация должна быть успешной. Так же вы можете использовать и дополнительные ключи:

- DSA_LIST — Задает имя хоста контроллера домена или списка контроллеров домена, разделенных в списке одним пробелом.

- Source DSA object GUID — GUID исходного объекта DSA. Указывает уникальное шестнадцатеричное число, которое идентифицирует объект, чьи события репликации перечислены.

- Naming Context (Контекст именования) — Определяет отличительное имя раздела каталога для репликации.

- /verbose — Отображает дополнительную информацию об исходных партнерах, от которых контроллер домена назначения выполняет входящую репликацию. Информация включает в себя полностью уточненное CNAME, идентификатор вызова, флаги репликации и значения порядкового номера обновления (USN) для исходных обновлений и реплицированных обновлений.

- /NoCache — Указывает, что глобально уникальные идентификаторы (GUID) остаются в шестнадцатеричной форме. По умолчанию GUID переводятся в строки.

- /repsto — Перечисляет контроллеры домена-партнера, с которыми целевые контроллеры домена используют уведомление об изменении для выполнения исходящей репликации. (Контроллеры домена-партнера в этом случае являются контроллерами домена на том же сайте Active Directory, что и исходный контроллер домена, и контроллеры домена, которые находятся на удаленных сайтах, на которых включено уведомление об изменениях.) Этот список добавляется в разделе СОБСТВЕННЫЕ СОСЕДИ ДЛЯ УВЕДОМЛЕНИЙ ОБ ИЗМЕНЕНИЯХ (OUTBOUND NEIGHBORS FOR CHANGE NOTIFICATIONS ).

- /conn — Добавляет раздел KCC CONNECTION OBJECTS в Repadmin, в котором перечислены все соединения и причины их создания.

- /all — Запускается как /repsto и Conn параметры.

- /errorsonly — Отображает состояние репликации только для исходных контроллеров домена, с которыми конечный контроллер домена сталкивается с ошибками репликации.

- /intersite — Отображает состояние репликации для подключений от контроллеров домена на удаленных сайтах, с которых контроллер домена, указан в параметре DSA_LIST, выполняет входящую репликацию.

- /CSV — Экспорт или вывод результатов в формате с разделителями-запятыми (CSV).

Просмотр очереди репликации

Бывают ситуации при которых у вас может возникать очередь на входящие запросы репликации. Основными причинами могут выступать:

- Слишком много одновременных партнеров по репликации

- Высокая скорость изменения объектов в доменных службах Active Directory (AD DS), предположим что у вас одновременно с помощью скрипта было сформировано 1000 новых групп или создано 1000 пользователей.

- Недостаточная пропускная способность CPU или сети, которые реплицирует контроллер домена

Чтобы посмотреть очередь репликации на контроллере домена, вам нужно воспользоваться ключом /Queue:

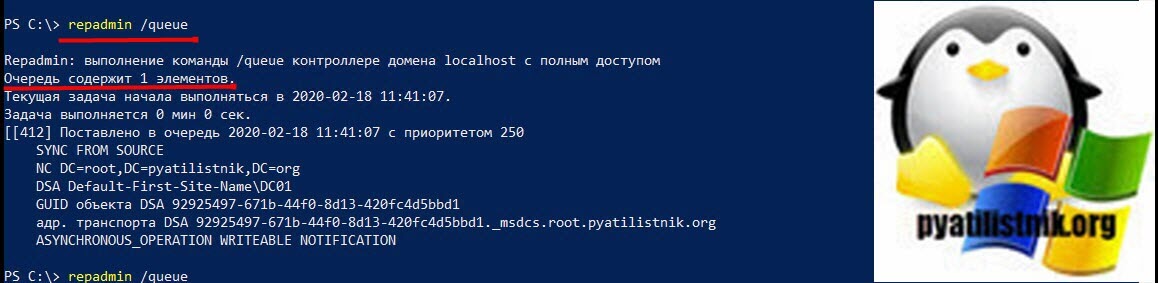

Чаще всего у вас количество объектов в очереди будет нулевым, но если сайтов много, то могут быть небольшие очереди. Если вы заметили элементы, стоящие в очереди, и они никак не очищаются, у вас есть проблема. Вот пример сообщения, где очередь репликации не равна нулю.

Repadmin: выполнение команды /queue контроллере домена localhost с полным доступом

Очередь содержит 1 элементов.

Текущая задача начала выполняться в 2020-02-18 11:41:07.

Задача выполняется 0 мин 0 сек.

[[412] Поставлено в очередь 2020-02-18 11:41:07 с приоритетом 250

SYNC FROM SOURCE

NC DC=root,DC=pyatilistnik,DC=org

DSA Default-First-Site-NameDC01

GUID объекта DSA 92925497-671b-44f0-8d13-420fc4d5bbd1

адр. транспорта DSA 92925497-671b-44f0-8d13-420fc4d5bbd1._msdcs.root.pyatilistnik.org

ASYNCHRONOUS_OPERATION WRITEABLE NOTIFICATION

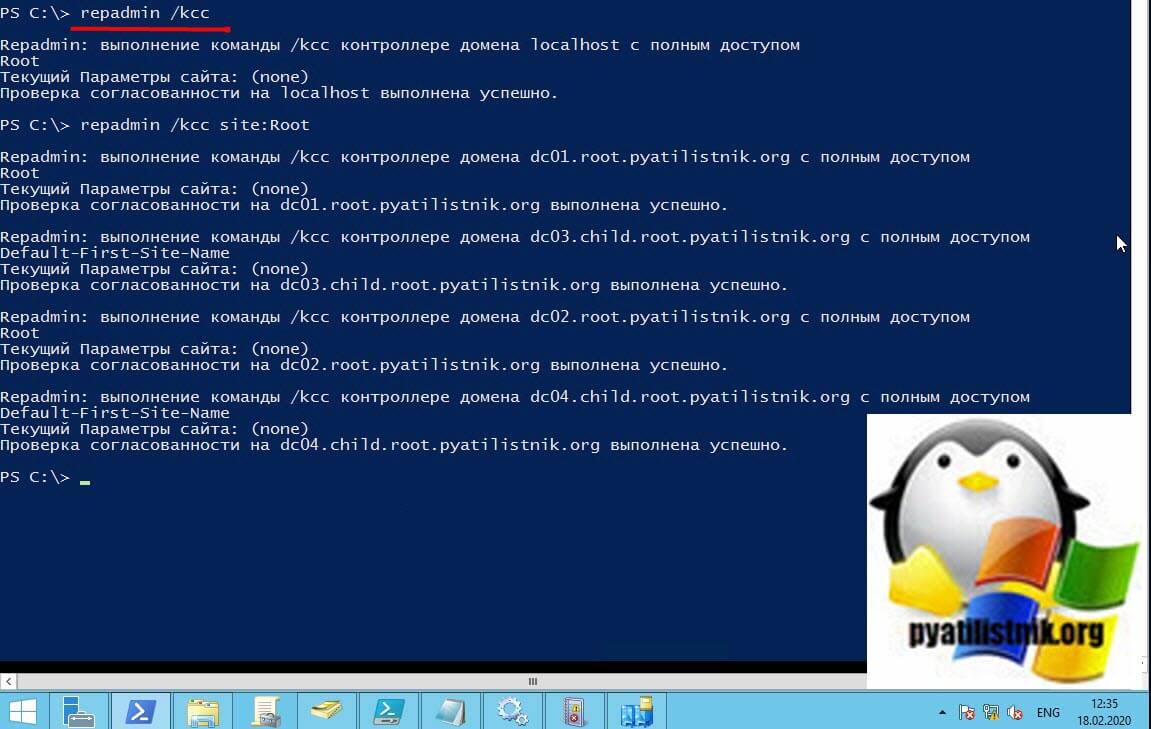

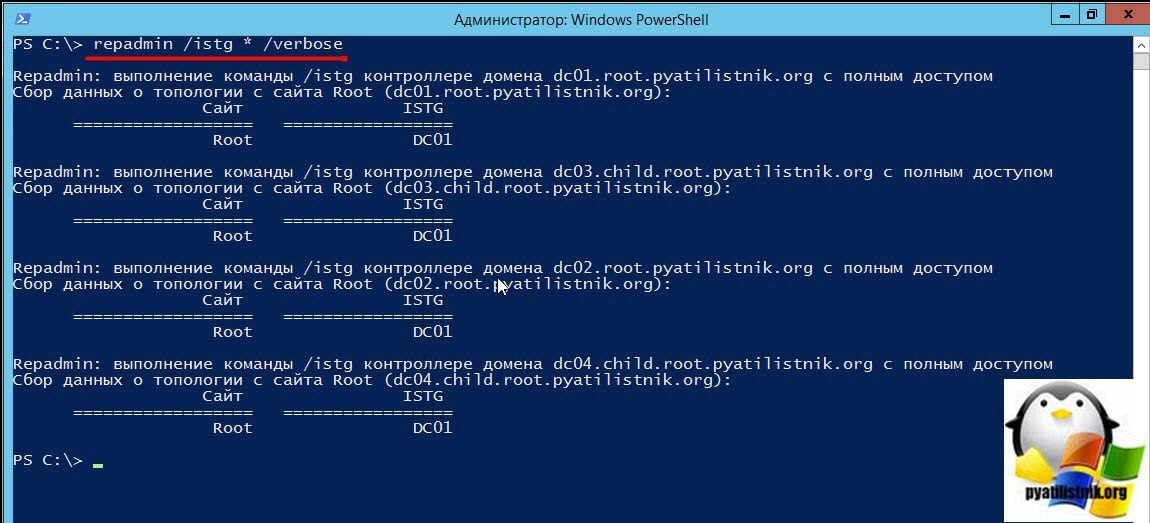

Принудительная проверка топологии репликации

Repadmin умеет принудительно проверять топологию репликации на каждом целевом контроллере домена, чтобы немедленно пересчитать топологию входящей репликации.

По умолчанию каждый контроллер домена выполняет этот пересчет каждые 15 минут и если есть проблемы вы можете видеть в логах Windows событие с кодом 1311.

Выполните эту команду для устранения ошибок KCC или для повторной оценки необходимости создания новых объектов подключения от имени целевых контроллеров домена.

так же можно запустить для определенного сайта для этого используется параметр site:

Repadmin: выполнение команды /kcc контроллере домена dc01.root.pyatilistnik.org с полным доступом

Root

Текущий Параметры сайта: (none)

Проверка согласованности на dc01.root.pyatilistnik.org выполнена успешно.

Repadmin: выполнение команды /kcc контроллере домена dc03.child.root.pyatilistnik.org с полным доступом

Default-First-Site-Name

Текущий Параметры сайта: (none)

Проверка согласованности на dc03.child.root.pyatilistnik.org выполнена успешно.

Repadmin: выполнение команды /kcc контроллере домена dc02.root.pyatilistnik.org с полным доступом

Root

Текущий Параметры сайта: (none)

Проверка согласованности на dc02.root.pyatilistnik.org выполнена успешно.

Repadmin: выполнение команды /kcc контроллере домена dc04.child.root.pyatilistnik.org с полным доступом

Default-First-Site-Name

Текущий Параметры сайта: (none)

Проверка согласованности на dc04.child.root.pyatilistnik.org выполнена успешно.

У /kcc есть дополнительный ключ /async — Указывает, что репликация является асинхронной. То есть Repadmin запускает событие репликации, но не ожидает немедленного ответа от контроллера домена назначения. Используйте этот параметр для запуска KCC, если вы не хотите ждать окончания работы KCC. Repadmin /kcc обычно запускается без параметра /async.

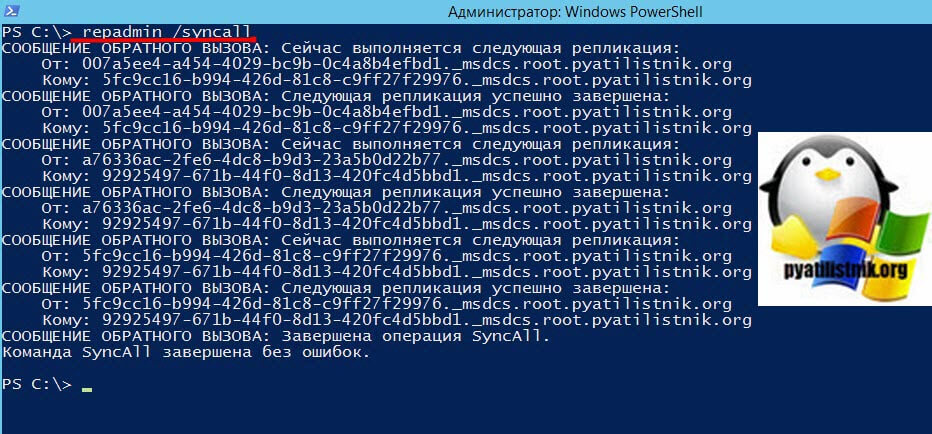

Как принудительно запустить репликацию Active Directory

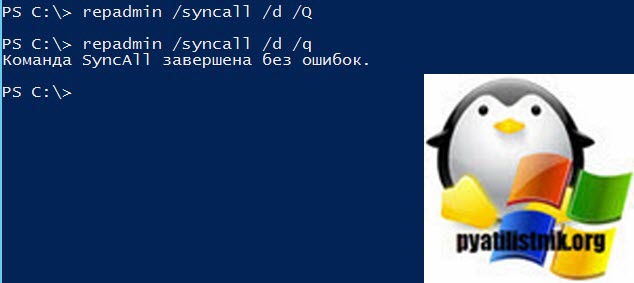

Бывают ситуации, когда вам необходимо произвести форсированное обновление на контроллере домена. Для этого есть специальный ключ /syncall. Для того, чтобы выполнить синхронизацию нужного контроллера домена со всеми его партнерами по репликации, вам необходимо на нем выполнить команду:

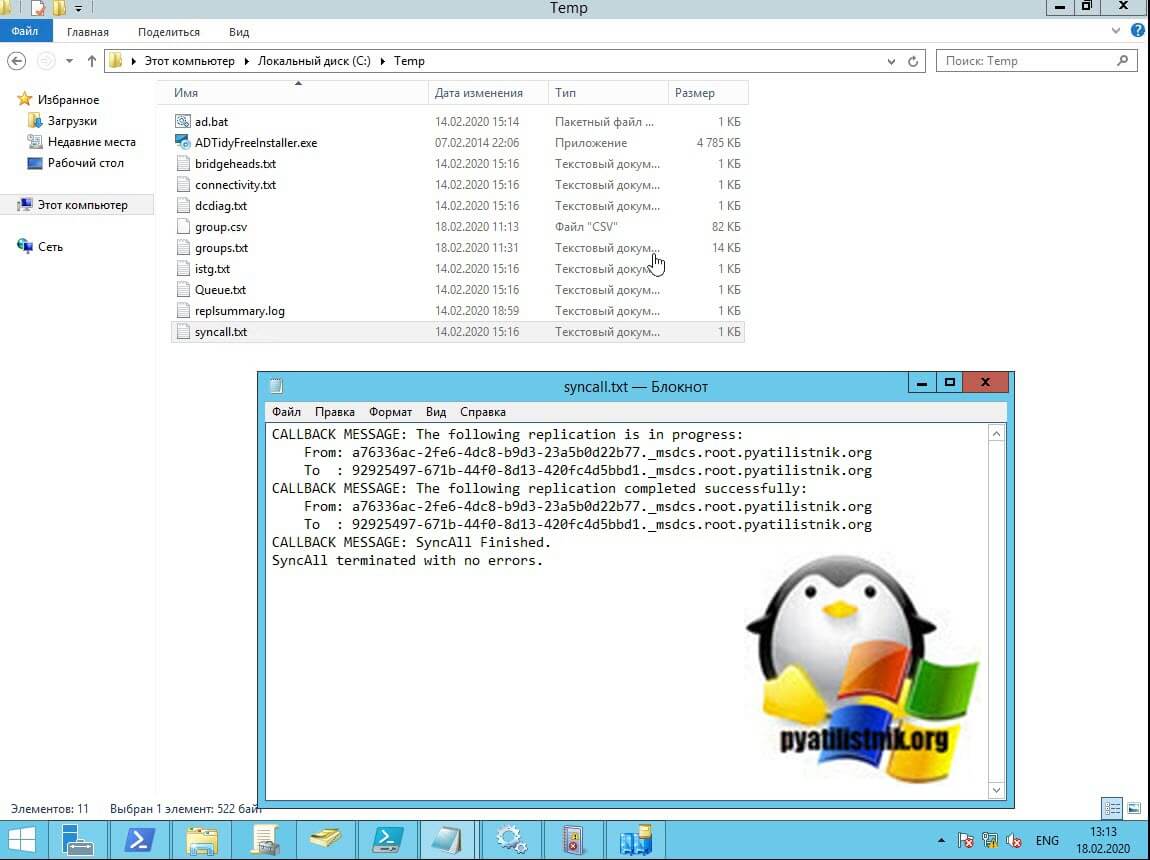

На выходе вы получите статус репликации и количество ошибок, выглядит это вот так:

СООБЩЕНИЕ ОБРАТНОГО ВЫЗОВА: Сейчас выполняется следующая репликация:

От: 007a5ee4-a454-4029-bc9b-0c4a8b4efbd1._msdcs.root.pyatilistnik.org

Кому: 5fc9cc16-b994-426d-81c8-c9ff27f29976._msdcs.root.pyatilistnik.org

СООБЩЕНИЕ ОБРАТНОГО ВЫЗОВА: Следующая репликация успешно завершена:

От: 007a5ee4-a454-4029-bc9b-0c4a8b4efbd1._msdcs.root.pyatilistnik.org

Кому: 5fc9cc16-b994-426d-81c8-c9ff27f29976._msdcs.root.pyatilistnik.org

СООБЩЕНИЕ ОБРАТНОГО ВЫЗОВА: Сейчас выполняется следующая репликация:

От: a76336ac-2fe6-4dc8-b9d3-23a5b0d22b77._msdcs.root.pyatilistnik.org

Кому: 92925497-671b-44f0-8d13-420fc4d5bbd1._msdcs.root.pyatilistnik.org

СООБЩЕНИЕ ОБРАТНОГО ВЫЗОВА: Следующая репликация успешно завершена:

От: a76336ac-2fe6-4dc8-b9d3-23a5b0d22b77._msdcs.root.pyatilistnik.org

Кому: 92925497-671b-44f0-8d13-420fc4d5bbd1._msdcs.root.pyatilistnik.org

СООБЩЕНИЕ ОБРАТНОГО ВЫЗОВА: Сейчас выполняется следующая репликация:

От: 5fc9cc16-b994-426d-81c8-c9ff27f29976._msdcs.root.pyatilistnik.org

Кому: 92925497-671b-44f0-8d13-420fc4d5bbd1._msdcs.root.pyatilistnik.org

СООБЩЕНИЕ ОБРАТНОГО ВЫЗОВА: Следующая репликация успешно завершена:

От: 5fc9cc16-b994-426d-81c8-c9ff27f29976._msdcs.root.pyatilistnik.org

Кому: 92925497-671b-44f0-8d13-420fc4d5bbd1._msdcs.root.pyatilistnik.org

СООБЩЕНИЕ ОБРАТНОГО ВЫЗОВА: Завершена операция SyncAll.

Команда SyncAll завершена без ошибок.

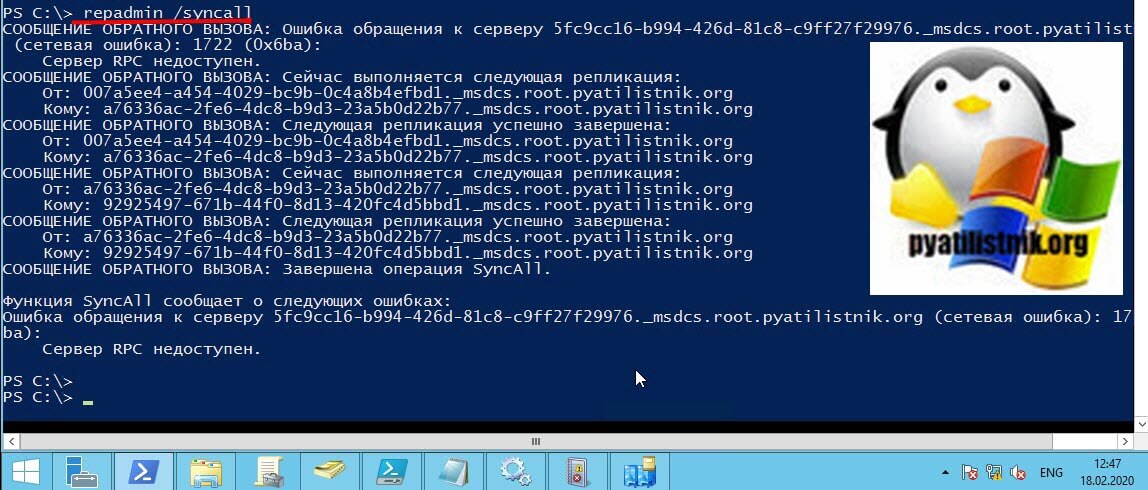

Если имеются какие-то проблемы, то вы можете увидеть подобного рода ошибки:

Функция SyncAll сообщает о следующих ошибках:

Ошибка обращения к серверу 5fc9cc16-b994-426d-81c8-c9ff27f29976._msdcs.root.pyatilistnik.org (сетевая ошибка): 17

ba):

Сервер RPC недоступен.

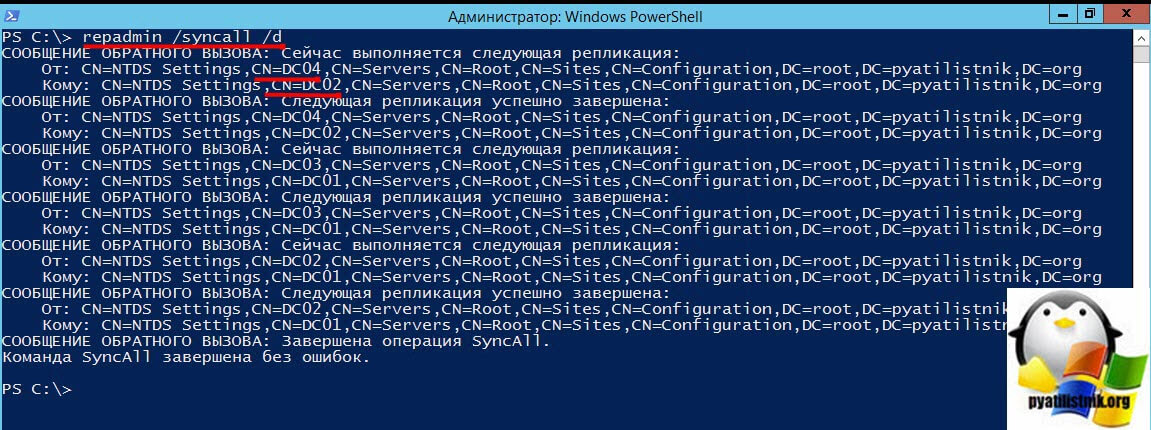

так же repadmin /syncall имеет ряд флагов:

- /a — прерывается, если какой-либо сервер недоступен.

- /A — Синхронизирует все контексты именования, хранящиеся на домашнем сервере

- /d — Идентифицирует серверы по отличительным именам в сообщениях.

- /e — Синхронизирует контроллеры домена на всех сайтах предприятия. По умолчанию эта команда не синхронизирует контроллеры домена на других сайтах.

- /h — Отображение справки.

- /i — запускает бесконечный цикл синхронизации

- /I — Запускает команду repadmin /showrepl на каждой паре серверов вместо синхронизации.

- /j — Синхронизирует только соседние серверы.

- /p — Пауза после каждого сообщения, чтобы пользователь мог прервать выполнение команды.

- /P — Выдвигает изменения наружу от указанного контроллера домена.

- /q — Работает в тихом режиме, который подавляет сообщения обратного вызова.

- /Q — Работает в очень тихом режиме, который сообщает только о фатальных ошибках.

- /s — не синхронизируется.

- /S — Пропускает начальную проверку ответа сервера.

Предположим, что вы внесли важное изменение в AD и хотите его максимально быстро распространить. для этого запустите на актуальном контроллере:

Экспорт результатов в текстовый файл

Иногда Repadmin отображает много информации. Вы можете экспортировать любой из приведенных выше примеров в текстовый файл, это немного упрощает последующее рассмотрение или сохранение для документации. Для этого используется инструкция «> путь до файла». Вот пример команд:

@echo off

chcp 855

repadmin /replsummary > c:tempreplsummary.log

repadmin /syncall > c:tempsyncall.txt

repadmin /Queue > c:tempQueue.txt

repadmin /istg * /verbose > c:tempistg.txt

repadmin /bridgeheads * /verbose > c:tempbridgeheads.txt

chcp 855 используется, чтобы у вас не было кракозябр вместо русского текста.

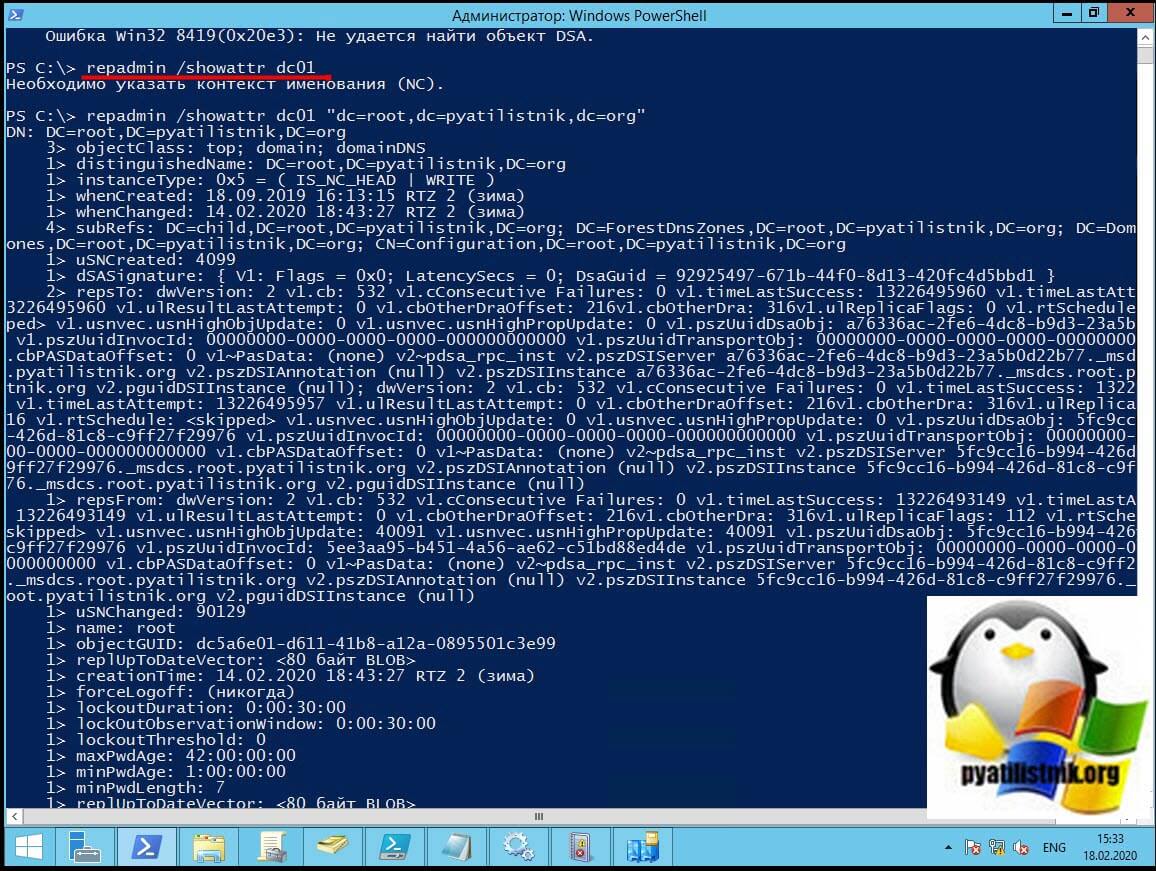

Как посмотреть количество изменений атрибутов

Хотя команда repadmin /showobjmeta отображает количество изменений атрибутов объекта и контроллер домена, которые вносили эти изменения, команда repadmin /showattr отображает фактические значения для объекта. Команда repadmin /showattr также может отображать значения для объектов, которые возвращаются запросом LDAP-протокола.

На объект может ссылаться его distinguished name или глобальный уникальный идентификатор объекта (GUID).

По умолчанию repadmin /showattr использует порт 389 LDAP для запроса доступных для записи разделов каталога. Однако repadmin /showattr может дополнительно использовать порт 3268 LDAP для запроса разделов, доступных только для чтения, на сервере глобального каталога. (Советую освежить в памяти какие порты использует Active Directory).

Основные параметры команды:

- <DSA_LIST> — Задает имя хоста контроллера домена или списка контроллеров домена, разделенных в списке одним пробелом.

- <OBJ_LIST> — Определяет различающееся имя или GUID объекта для объекта, атрибуты которого вы хотите перечислить. Когда вы выполняете запрос LDAP из командной строки, этот параметр формирует базовый путь различаемого имени для поиска. Заключите в кавычки отличительные имена, содержащие пробелы.

- /atts — Возвращает значения только для указанных атрибутов. Вы можете отображать значения для нескольких атрибутов, разделяя их запятыми.

- /allvalues — Отображает все значения атрибутов. По умолчанию этот параметр отображает только 20 значений атрибута для атрибута.

- /gc — Указывает использование TCP-порта 3268 для запроса разделов глобального каталога только для чтения.

- /long — Отображает одну строку для каждого значения атрибута.

- /dumpallblob — Отображает все двоичные значения атрибута. Эта команда похожа на /allvalues, но отображает двоичные значения атрибутов.

В следующем примере выполняется запрос к конкретному контроллеру домена.

repadmin /showattr dc01 «dc=root,dc=pyatilistnik,dc=org»

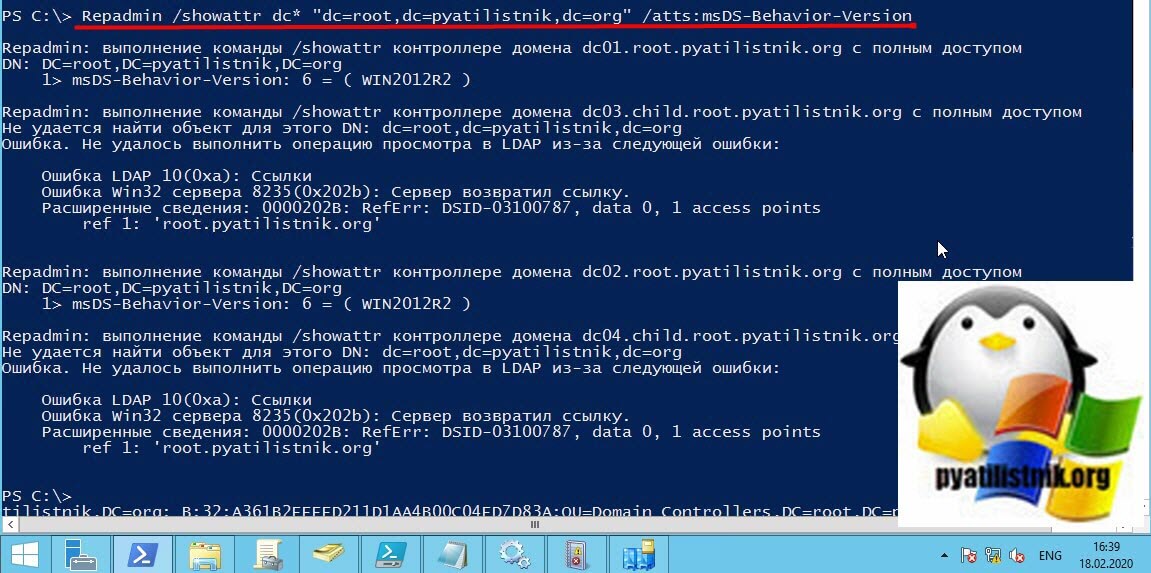

В следующем примере запрашиваются все контроллеры домена, имена компьютеров которых начинаются с dc, и показывает значение для определенного атрибута msDS-Behavior-Version, который обозначает функциональный уровень домена.

Repadmin /showattr dc* «dc=root,dc=pyatilistnik,dc=org» /atts:msDS-Behavior-Version

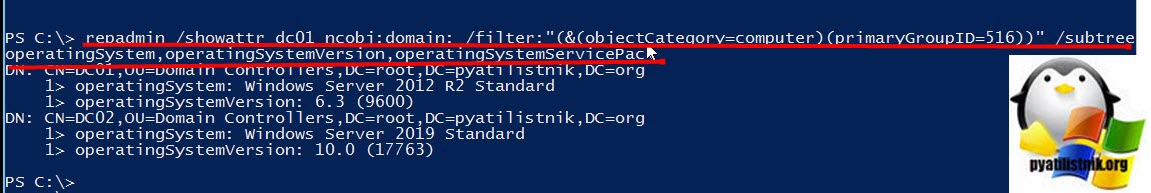

В следующем примере запрашивается один контроллер домена с именем dc01 и возвращается версия операционной системы и версия пакета обновления для всех компьютеров с целевым идентификатором основной группы = 516.

repadmin /showattr dc01 ncobj:domain: /filter:»(&(objectCategory=computer)(primaryGroupID=516))» /subtree /atts:

operatingSystem,operatingSystemVersion,operatingSystemServicePack

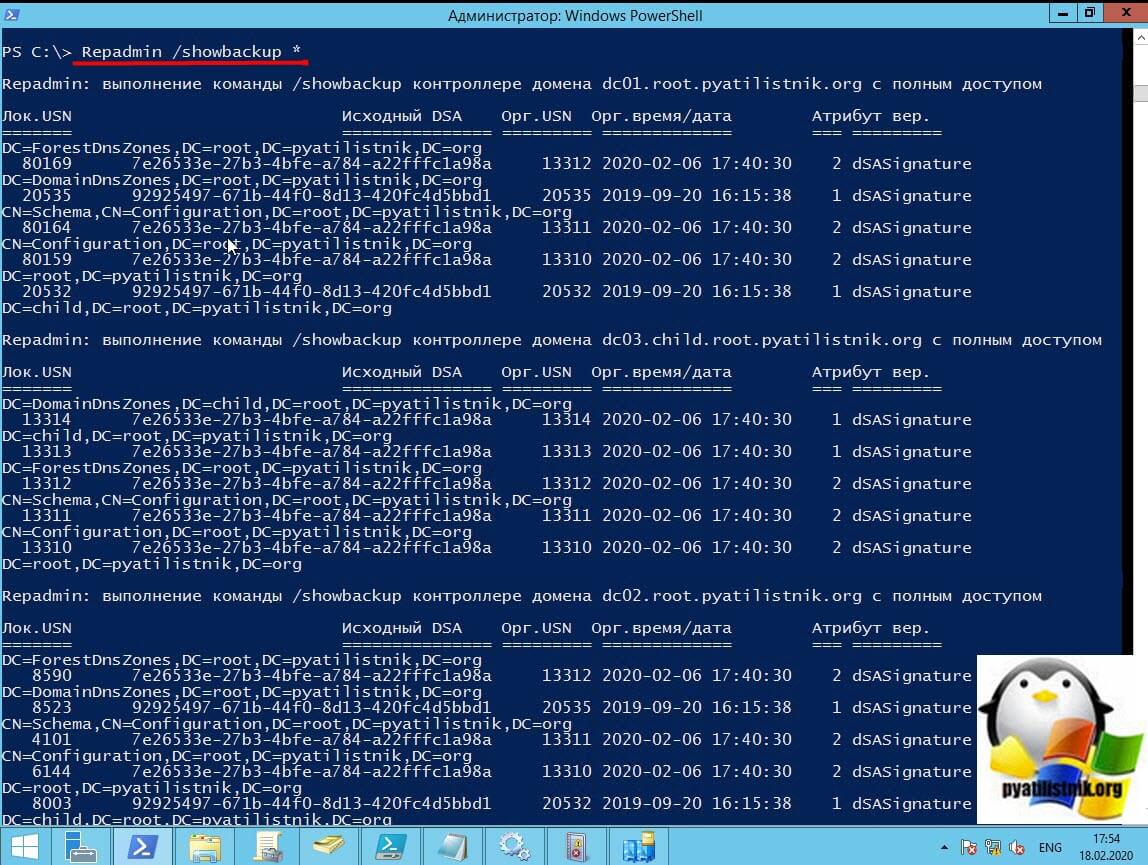

Как посмотреть время последней резервной копирования Active Directory

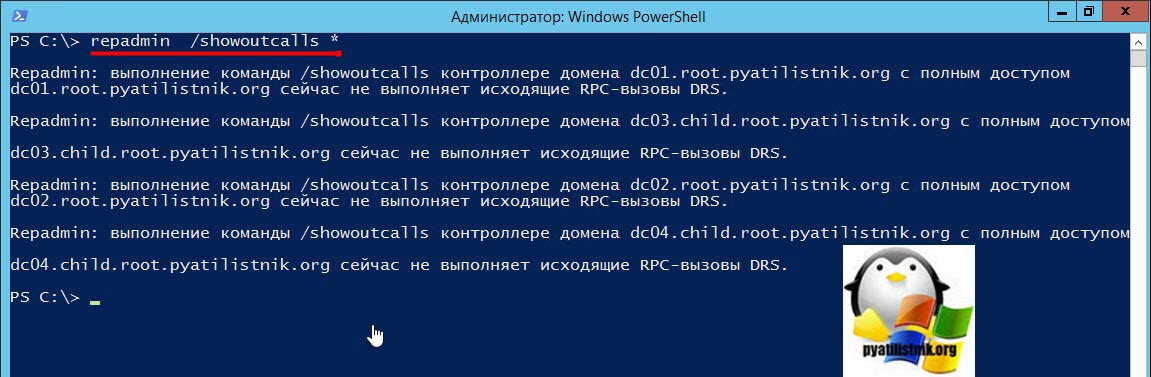

Как посмотреть RPC-вызовы, на которые еще не ответили

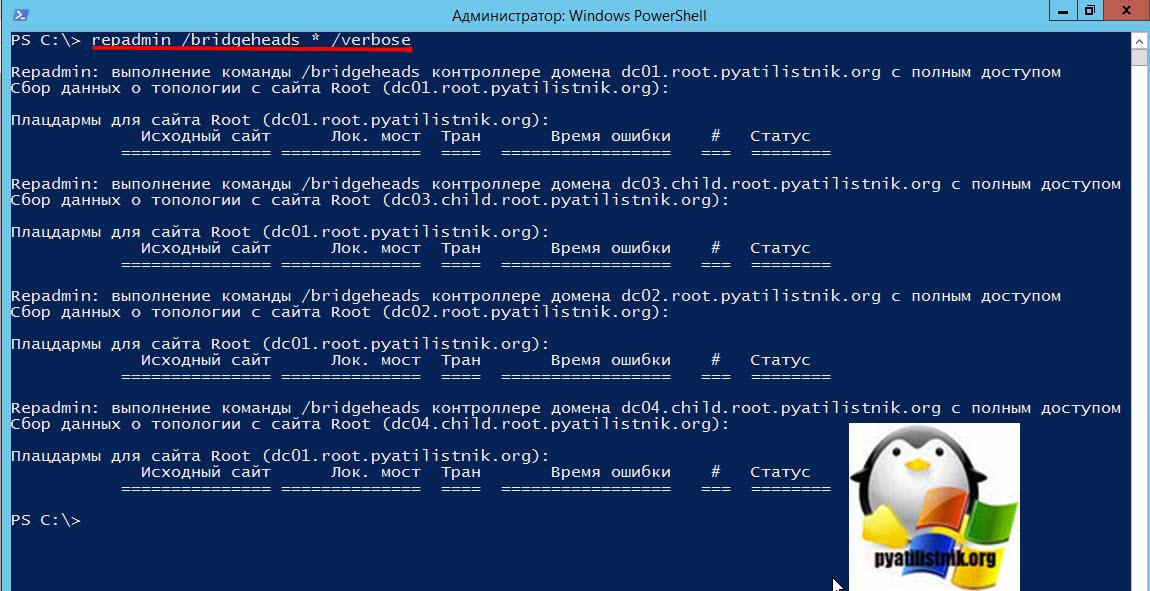

Как посмотреть топологию репликации

repadmin /bridgeheads * /verbose

Если есть проблемы с репликацией, то можете получать ошибку «The remote system is not available. For information about network troubleshooting, see Windows Help.»

Как сгенерировать топологию сайтов Active Directory

repadmin /istg * /verbose

Если есть проблемы с репликацией, то тут вы можете видеть ошибки: LDAP error 81 (Server Down) Win32 Err 58.

На этом у меня все, мы с вами разобрали очень полезную утилиту, которая позволит вам быть в курсе статуса репликации вашей Active Directory. С вами был Иван Семин, автор и создатель IT портала Pyatilistnik.org.

so, I it’s been about week since my last update — sorry. Been stumped by this a while now obviously, but it only just now came to be pressing, as our CEO got a new Blackberry and we weren’t able to access the BES controls… likely due to this LDAP issue. (It was configured to used windows authentication)

Following up on your last comment britv8 — the [isGlobalCatalogReady is false] was apparently false because those DCs did not have the global catalog enabled. I’ve since enabled it on those servers for a better control group with fewer variables as I try to determine what is going on here. I am still getting the LDAP errors.

Here’s what I’ve found thus far:

——————————————————————————————————

every DC gives the same error message response to: repadmin /showreps /all /verbose («LDAP error 81 (Server Down) Win32 Err 58»)

——————————————————————————————————

nltest /dsgetdc:wcnb /force /gc

every DC passes this test, and advertises the same flags: with the exception of the PDC which includes that flag: (GC DS LDAP KDC TIMESERV WRITABLE DNS_FOREST CLOSE_SITE)

——————————————————————————————————

AD Replication Status Tool on my first scan revealed no errors in the replication status collection details, but did show a connection error of some sort — I’ve been unable to get that error message since I refreshed the replication status at any time.

——————————————————————————————————

Both my primary and secondary (at primary site) failed a [Netdiag /test:DNS]. error message as follows:

————-

DNS test . . . . . . . . . . . . . : Failed

[WARNING] Cannot find a primary authoritative DNS server for the name

‘<mydc2>.’. [WSAEADDRNOTAVAIL ]

The name ‘<mydc2>.’ may not be registered in DNS.

[WARNING] Cannot find a primary authoritative DNS server for the name

‘<mydc2>.’. [ERROR_TIMEOUT]

The name ‘<mydc2>.’ may not be registered in DNS.

[WARNING] Cannot find a primary authoritative DNS server for the name

‘<mydc2>.’. [WSAEADDRNOTAVAIL ]

The name ‘<mydc02>.’ may not be registered in DNS.

[WARNING] Cannot find a primary authoritative DNS server for the name

‘<mydc02>.’. [WSAEADDRNOTAVAIL ]

The name ‘<mydc02>.’ may not be registered in DNS.

[WARNING] Cannot find a primary authoritative DNS server for the name

‘<mydc2>.’. [ERROR_TIMEOUT]

The name ‘<mydc2>.’ may not be registered in DNS.

[WARNING] The DNS entries for this DC are not registered correctly on DNS server ‘0.0.0.0’. Please wait for 30 minutes for DNS server replication.

[FATAL] No DNS servers have the DNS records for this DC registered.

————-

an alternate site DC passed with warning as follows:

————-

DNS test . . . . . . . . . . . . . : Passed

PASS — All the DNS entries for DC are registered on DNS server ‘<alternate site DC IP>‘ and other DCs also have some of the names registered.

[WARNING] The DNS entries for this DC are not registered correctly on DNS se

rver ‘<PDC IP Address>’. Please wait for 30 minutes for DNS server replication.

————-

The other 3 DCs passed.

——————————————————————————————————

I’ve checked that each DC (IPV4) is looking to itself for primary DNS, and the PDC as it’s alternate.

In the process I notice that the PDC and the primary site alternate DC both have IPV6 enabled, and accompanying tunnel adapters. (Some post that I have read have me leaning to this as my next direction in this investigation.)

——————————————————————————————————

While investigating DNS (which I am still learning) I noticed that one <mylocaldomain>_msdcs>GC>_sites was missing along with the tcp>_Ldap entry.

Restarting the Net Logon service seemed to resolve this missing site, without affecting the other errors already

——————————————————————————————————

Any suggestions are greatly appreciated. Thanks!

Was this post helpful?

thumb_up

thumb_down

- Remove From My Forums

-

Question

-

Dear all,

Im exeprence replication errors bettwen site to site replication.

Error:

Repadmin can’t connect to a «home server», because of the following error. Try

specifying a different

home server with /homeserver:[dns name]

Error: An LDAP lookup operation failed with the following error:LDAP Error 81(0x51): Server Down

Server Win32 Error 0(0x0):

Extended Information:This error occurs if I’m connected by the main WAN line (satilite), but if I change to backup line wokrs fine.

I was in the way to troubleshooting this issue with Netowrk TEAM, and they ask me wich ports are use when replication occurs so they can troubleshoot it.

I will kindly ask your help and add on this issue and also if you could provide details about all ports and flow of the replication.

Thanks in advance

Answers

-

Hi,

You need to check couple of the options to fix this issue.

1. Check DNS settings on NIC (preferred should be itself if it holds DNS role)

2. Repadmin /replsum at elivated command prompt. If you notice any errors work on that.

3. Add Antivirus exceptions for SYSVOL, NTDS folders

4. Restart Netlogon, DNS and ipconfig /flushdns & ipconfig /registerdns

5. If none of the above options doesn’t work, provide us ipconfig /all and DCDiag /v logs for better understanding about the issue.

-

Edited by

Saturday, December 1, 2012 3:06 PM

-

Marked as answer by

Yan Li_

Thursday, December 6, 2012 2:23 AM

-

Edited by

-

-

Marked as answer by

Yan Li_

Thursday, December 6, 2012 2:23 AM

-

Marked as answer by

-

-

Marked as answer by

Yan Li_

Thursday, December 6, 2012 2:23 AM

-

Marked as answer by

-

You have to start that the traffic on your main WAN connection is not filtered. Active Directory ports used for AD replication should be opened in both directions:

http://technet.microsoft.com/en-us/library/bb727063.aspxYou can use PortQryUI to check the filtering.

Of course, you should also check that the routing is correctly set for this connection. This can be checked using ping requests / responses (I suppose that ICMP traffic is not blocked).

Note also that AD replication behind a NAT device is not supported. That is why you will need to check if one of the routers used or the main WAN connection is using NAT. If it is the case, you will need to disable it (In your case, with a dedicated site

to site connection, NAT should not be required).Of course, dcdiag and repadmin commands should provide you with more details about the issue.

This posting is provided «AS IS» with no warranties or guarantees , and confers no rights.

-

Edited by

Mr XMVP

Sunday, December 2, 2012 3:19 PM -

Marked as answer by

Yan Li_

Thursday, December 6, 2012 2:23 AM

-

Edited by

-

-

Marked as answer by

Yan Li_

Thursday, December 6, 2012 2:23 AM

-

Marked as answer by

-

-

Marked as answer by

Yan Li_

Thursday, December 6, 2012 2:24 AM

-

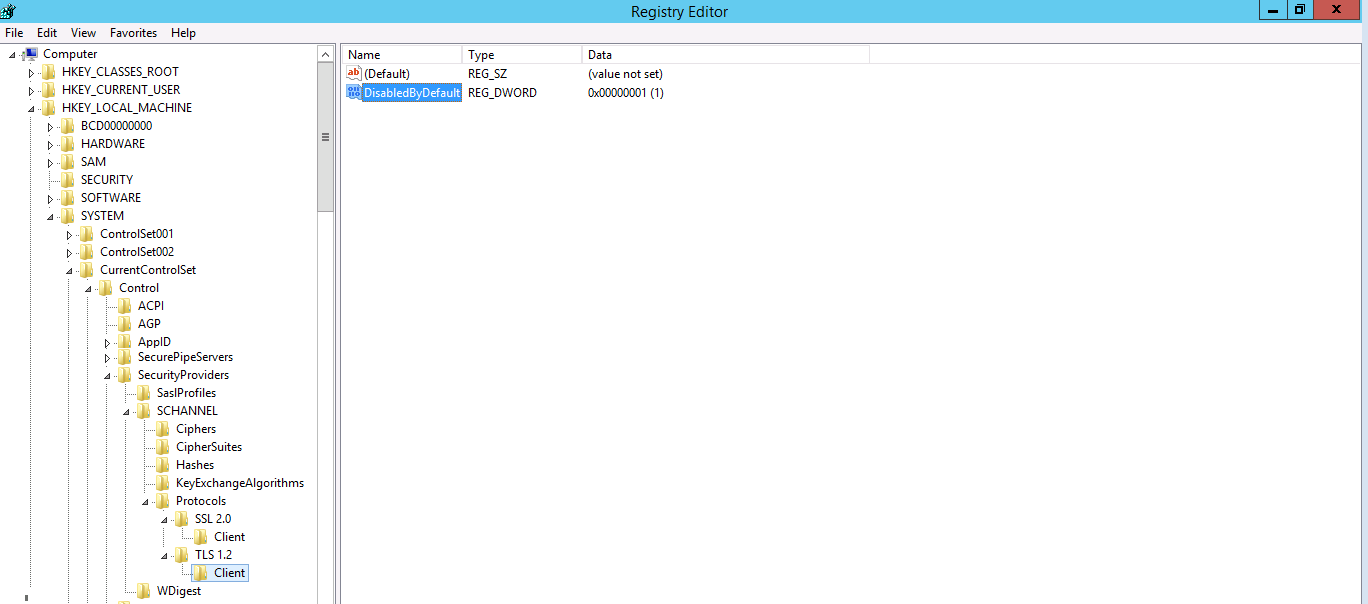

Marked as answer by

При неудачном подключении к LDAPs определить причину проблемы со стороны клиента крайне затруднительно по причине «информативности» вывода:

ld = ldap_sslinit("DC.domain", 636, 1);

Error 0 = ldap_set_option(hLdap, LDAP_OPT_PROTOCOL_VERSION, 3);

Error 81 = ldap_connect(hLdap, NULL);

Server error: <empty>

Error <0x51>: Fail to connect to DC.domain.

Имея доступ к журналу событий System (Event viewer) на контроллере домена можно определить причину (коих может быть великое множество).

В данной заметке раскажу про часто встречающуюся проблему после конфигурации LDAPS, а именно ошибку аутентификации в Secure Channel (Schannel)

Log Name: System Source: Schannel Date: 21.01.2016 12:28:12 Event ID: 36874 Task Category: None Level: Error Keywords: User: SYSTEM Computer: DC.domain Description: An TLS 1.2 connection request was received from a remote client application, but none of the cipher suites supported by the client application are supported by the server. The SSL connection request has failed.

Проблема заключается в том, что по умолчанию TLS 1.2 отключен на стороне сервера.

Конкретно в Вашем случае отключено может быть что угодно (SSL…,TLS….).

Соединение не удается и следом за Event ID: 36874 следует:

Log Name: System Source: Schannel Date: 21.01.2016 12:28:12 Event ID: 36888 Task Category: None Level: Error Keywords: User: SYSTEM Computer: DC.domain Description: A fatal alert was generated and sent to the remote endpoint. This may result in termination of the connection. The TLS protocol defined fatal error code is 40. The Windows SChannel error state is 1205.

Решение

Решением является включение TLS 1.2.

Оперативно это можно выполнить через правку реестра путем создания ключа TLS 1.2ClientDisabledByDefault в ветке реестра HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSecurityProvidersSCHANNELProtocols

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSecurityProvidersSCHANNELProtocolsTLS 1.2ClientDisabledByDefault

Значение ключа DisabledByDefault должно быть выключено (1).

В случае проблем не с TLS 1.2 действия аналогичны. Более подробно параметры реестра для SCHANNEL можно посмотреть здесь.

- Remove From My Forums

-

Question

-

Dear all,

Im exeprence replication errors bettwen site to site replication.

Error:

Repadmin can’t connect to a «home server», because of the following error. Try

specifying a different

home server with /homeserver:[dns name]

Error: An LDAP lookup operation failed with the following error:LDAP Error 81(0x51): Server Down

Server Win32 Error 0(0x0):

Extended Information:This error occurs if I’m connected by the main WAN line (satilite), but if I change to backup line wokrs fine.

I was in the way to troubleshooting this issue with Netowrk TEAM, and they ask me wich ports are use when replication occurs so they can troubleshoot it.

I will kindly ask your help and add on this issue and also if you could provide details about all ports and flow of the replication.

Thanks in advance

Answers

-

Hi,

You need to check couple of the options to fix this issue.

1. Check DNS settings on NIC (preferred should be itself if it holds DNS role)

2. Repadmin /replsum at elivated command prompt. If you notice any errors work on that.

3. Add Antivirus exceptions for SYSVOL, NTDS folders

4. Restart Netlogon, DNS and ipconfig /flushdns & ipconfig /registerdns

5. If none of the above options doesn’t work, provide us ipconfig /all and DCDiag /v logs for better understanding about the issue.

-

Edited by

Saturday, December 1, 2012 3:06 PM

-

Marked as answer by

Yan Li_

Thursday, December 6, 2012 2:23 AM

-

Edited by

-

-

Marked as answer by

Yan Li_

Thursday, December 6, 2012 2:23 AM

-

Marked as answer by

-

-

Marked as answer by

Yan Li_

Thursday, December 6, 2012 2:23 AM

-

Marked as answer by

-

You have to start that the traffic on your main WAN connection is not filtered. Active Directory ports used for AD replication should be opened in both directions:

http://technet.microsoft.com/en-us/library/bb727063.aspxYou can use PortQryUI to check the filtering.

Of course, you should also check that the routing is correctly set for this connection. This can be checked using ping requests / responses (I suppose that ICMP traffic is not blocked).

Note also that AD replication behind a NAT device is not supported. That is why you will need to check if one of the routers used or the main WAN connection is using NAT. If it is the case, you will need to disable it (In your case, with a dedicated site

to site connection, NAT should not be required).Of course, dcdiag and repadmin commands should provide you with more details about the issue.

This posting is provided «AS IS» with no warranties or guarantees , and confers no rights.

-

Edited by

Mr XMVP

Sunday, December 2, 2012 3:19 PM -

Marked as answer by

Yan Li_

Thursday, December 6, 2012 2:23 AM

-

Edited by

-

-

Marked as answer by

Yan Li_

Thursday, December 6, 2012 2:23 AM

-

Marked as answer by

-

-

Marked as answer by

Yan Li_

Thursday, December 6, 2012 2:24 AM

-

Marked as answer by

Recently I run into the problem where Exchange return with the error:

“An Active Directory error 0x51 occured when trying to check the suitability of Server…”

Weird thing this happened not for all commands. It was somehow randomly, but this caused several issues:

- prompt for credential (which was the most ugly side effect!)

- errors in scripts

- CmdLets didn’t return all values

- …..

When I first saw this error I had a déjà-vu. Last year I had a very long running case with Microsoft, where I had the very similar errors. But back in time Exchange 2010 on Windows Server 2008 R2 was affected. After several Gigabyte of network and LDAP traces it turned out to be an ICMP issue on the OS level:

The LDAP check is using ICMP to evaluate whether the server is up or down. And there was a bug in the ICMP stack, which result in an 0x51 LDAP error even the server was up and healthy. Read this KB for more information.

But now I started seeing this for Exchange 2013 CU10 on Windows Server 2012 R2.

How bad is it?

First I needed to know if this happens on a few server or on all. Therefore I needed to crawl the event logs across all Exchange servers for the EventID 2070. To speed things up I wrote the following function:

function Collect-Events (){

param(

[Parameter(ValueFromPipeline=$True,ValueFromPipelineByPropertyName=$true,Position=0)]

[Alias('fqdn')]

[string] $computername = $env:computername,

[parameter( Mandatory=$false, ValueFromPipelineByPropertyName=$false,Position=1)]

[string]$EventID = '2070',

[parameter( Mandatory=$false, ValueFromPipelineByPropertyName=$false,Position=2)]

[string]$Eventlog = 'Application',

[parameter( Mandatory = $false, ValueFromPipelineByPropertyName=$false,Position=3)]

[DateTime]$StartTime = $((Get-Date).AddHours(-12)),

[parameter( Mandatory=$false, ValueFromPipelineByPropertyName=$false,Position=4)]

[ValidateSet("Critical","Error","Warning","Information","Verbose")]

[string]$Severity

)

process

{

Write-Host "Processing $Computername....."

If ($Severity) {

switch ($Severity) {

"Critical" {$level = 1}

"Error" {$level = 2}

"Warning" {$level = 3}

"Information" {$level = 4}

"Verbose" {$level = 5}

}

Get-WinEvent -ComputerName $Computername -FilterHashtable @{logname=$Eventlog;id=$EventID;StartTime=$StartTime;Level=$level} -ErrorAction SilentlyContinue

}

Else {

Get-WinEvent -ComputerName $Computername -FilterHashtable @{logname=$Eventlog;id=$EventID;StartTime=$StartTime} -ErrorAction SilentlyContinue

}

}

}

This function has already the correct Event Log(Application) and EventID(2070) predefined. Now you can easily search across your Exchange servers. The following example search for EventID 2070 within the last 2 hours:

$2070 = Get-ExchangeServer | Collect-Events -StartTime (Get-Date).addhours(-2)

It turned out to be a general issue and not only on a few servers. Feel free to use this function to search for different events.

Root cause

After turning on logging for MSExchange ADAccess I could see the servers were heavily using Out-of-Site DC’s and GC’s. Shortly I’ve found the following KB, which explained a lot:

https://support.microsoft.com/kb/3088777

Before you start panic: This is only an issue in larger environments with multiple AD sites! Smaller ones shouldn’t be affected. Just to get an idea: In my case we have over 280 AD sites across the globe and not always the needed network bandwidth and latency, which is in general okay as in our scenario Exchange shouldn’t contact the most of them.

How to fix?

To fix this issue and change the behavior you just have to follow the KB article and edit the file Microsoft.Exchange.Directory.TopologyService.exe.config, and restart the service MSExchangeADTopology.

I have to admin just to restart this service sounds easy, but in the end you have to reboot the server. Not always all depending services could be gracefully restarted with MSExchangeADTopology service.

Conclusion

This change was made in CU6. From Microsoft perspective I understand why the change was made. Cloudwise it makes sense, but for larger on-premise installations this could really cause issue.

I hope this helps someone!

Hello,

I have a problem with replication on Windows Server 2012 Std.

Error LDAP error 52 (Unavailable) Win32 Err 55, LDAP error 81 (Server Down) Win32 Err 58

I have two DCs at Default-First-Site-Name Site and one at Tyumen Site, these sites connect through slow WAN link(~4Mb/s), subnet 192.168.25.0/24

and 192.168.26.0/24 for Default-First-Site-Name as well subnet 192.168.29.0/24 assigned to Tyumen Site and at least DEFAULTIPSITELINK tries to replicate night and day every 15 minutes Default-First-Site-Name Site and Tyumen Site are in this Link (earlier,

last month DEFAULTIPSITELINK used to replicate every 240 minutes, but without success anyway). I tried to reinstall Windows Server 2012 Std from scratch and promote to a DC again, which end up the same for few days working, then fails.

At the beginning I had a difficulty promoting remote site server to a Domain Controller, but coped with that. Then everything worked

just fine for a few days or a bit less than a week and now I can’t handle this. There are no services (DHCP Error 1059, DNS Error 4015) that can see AD DS even AD DS doesn’t see it self (As well error 1311, error 1865).

Here is https://skydrive.live.com/redir?resid=D8ABB824A29B6DE6%211009

ipconfig /all >c:ipconfig.txt [from each DC/DNS Server]

dcdiag /v /c /d /e /s:dcname >c:dcdiag.txt

repadmin /showrepl dc* /verbose /all /intersite >c:repl.txt

dnslint /ad /s «DCipaddress»

I beg you for a help!

P.S.

May be I just need to increase timeout for few protocols, but I didn’t find out how to do this

All servers can ping each other

-

Edited by

Monday, December 2, 2013 3:57 PM

Added 1 line