Шифрование данных нередко применяется пользователями, не задумывающимися о том, что в полном соответствии с диалектикой — «где розы, там и шипы», и приятные плюшки, в виде сохранения конфиденциальности своих файлов, в любой момент могут обернуться риском их потери из-за логического или физического сбоя носителя.

Так и случилось с USB флешкой которую прислали в нашу лабораторию из Белгорода.

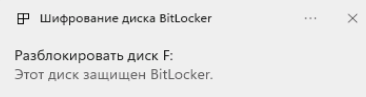

Будучи исправной физически, при подключении к системе появляется всплывающее уведомление о наличии шифрования битлокер, но при попытке разблокировать диск известным паролем:

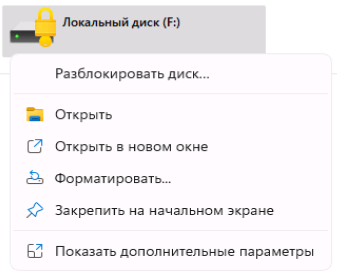

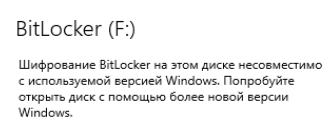

Выдаётся сообщение «Шифрование BitLocker на этом диске несовместимо с используемой версией Windows. Попробуйте открыть диск с помощью более новой версии Windows.»

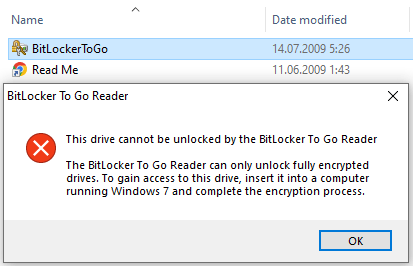

На флешке есть выделенный раздел с помещённой утилитой «BitlockerToGo.exe», предназначенной для получения доступа к зашифрованному разделу в операционный системах типа Windows 7, но попытка использовать её, так же выдаёт ошибку «This drive cannot be unlocked by the Bitlocker To Go Reader»:

Получив такие вводные, первым делом создаём полную посекторную копию в файл-образ, для получения простора в экспериментах.

BitLocker не принимает пароль

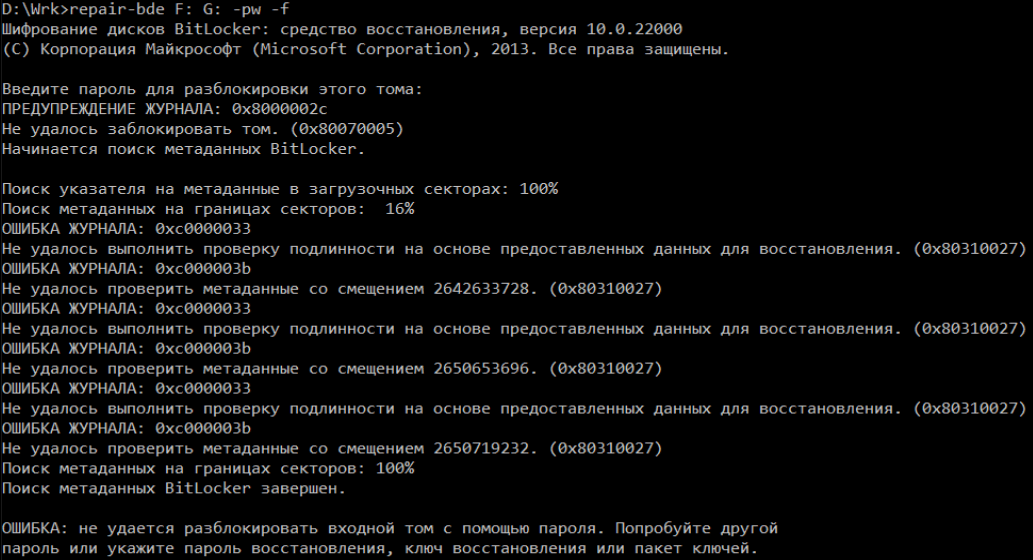

Для начала стоит попробовать консольную утилиту «repair-bde», предназначенную для восстановления данных BitLocker потерянных в результате сбоя. В данном случае утилита не помогла, в процессе отработки выводились сообщения типа «ОШИБКА ЖУРНАЛА: 0xc000003b» и «ОШИБКА ЖУРНАЛА: 0xc0000033»:

Такая ошибка может быть вызвана попыткой разблокировать Битлокер неправильным паролем, но в данном случае пароль был верный. Что же произошло?

Как разблокировать BitLocker

Дело в том, что шифрование BitLocker многоуровневое, если так можно выразиться. На «низком уровне» лежит базовое шифрование, при котором используется основной немодифицируемый Full Volume Encryption Key. Этот ключ генерируется системой и не зависит от пароля пользователя. Он, в свою очередь, шифруется через Volume Master Key, который, опять же, шифруется пользовательским паролем, либо модулем TPM. Таким образом, при смене пользовательского пароля сами данные на диске не модифицируются, а меняется только шифрование Volume Master Key, что позволяет производить смену пароля пользователя практически мгновенно, не нагружая операционную систему и дисковый массив, если речь идёт, к примеру, о шифровании системного диска.

При логическом сбое, который нередко может быть инициирован сменой пароля, происходит повреждение метаданных шифрования, которые хранятся в заголовке. Благо, метаданные имеют копии, и при повреждении основной, всё необходимое можно попробовать взять из резервной.

Расшифровка BitLocker

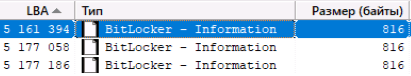

Полный логический анализ позволяет локализовать все имеющиеся копии метаданных:

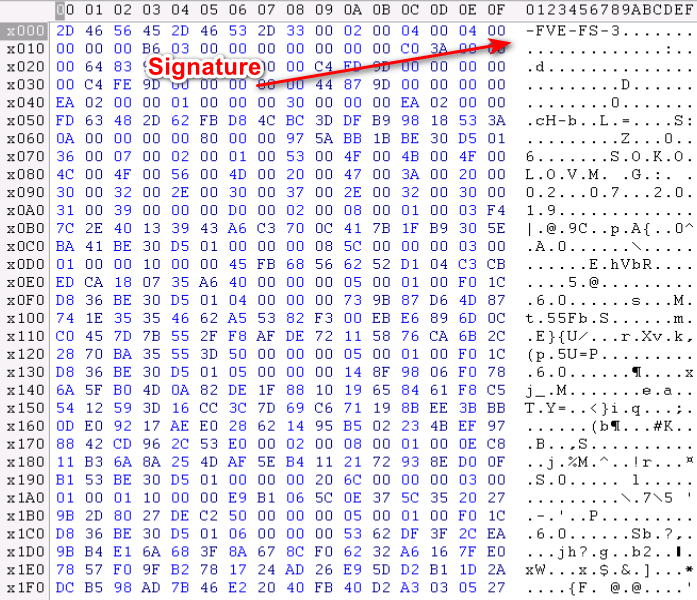

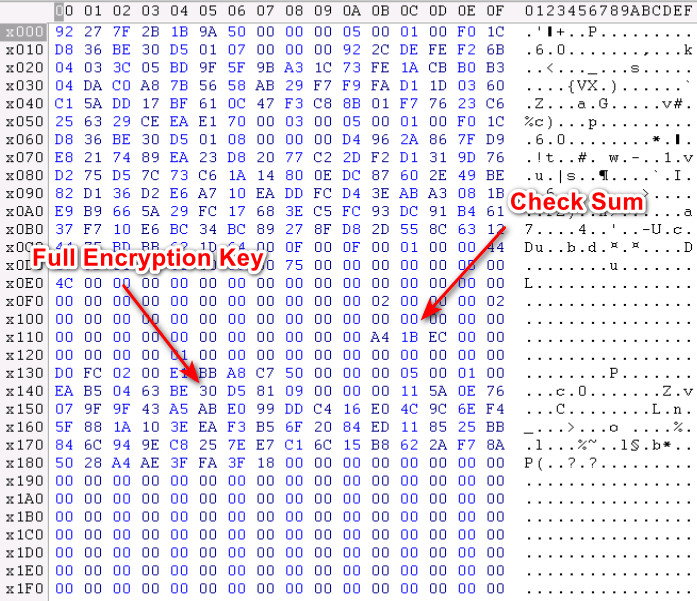

В следующем секторе лежит «полный ключ» тома, который и потребуется расшифровать известным паролем:

Повреждение метаданных может быть некритичным, но из-за несовпадения поля контрольной суммы система шифрования будет воспринимать метаданные как повреждённые и давать ошибку типа «неверный пароль пользователя» даже при верном пароле, или вообще не воспринимать том, как подлежащий расшифровке. Произвести дешифрование повреждённого диска BitLocker в таком случае можно произведя необходимые правки КС.

Интересный лайфхак: в найденных копиях метаданных могут обнаружиться версии, содержащие незащищённый Volume Master Key! Такое может случиться, если пользователь выполнял приостановку или отключение защиты ранее, затем включив её повторно. Отключение шифрования не модифицирует шифрованные данные, а всего лишь расшифровывает «основной ключ» тома, тем не менее, в результате получить доступ к зашифрованным файлам окажется относительно несложно. Таким образом для расшифровки или взлома BitLocker нет никакой разницы, каким образом была реализована защита VMK, модулем TPM или паролем пользователя, если логический анализ сможет отыскать открытую версию ключа шифрования.

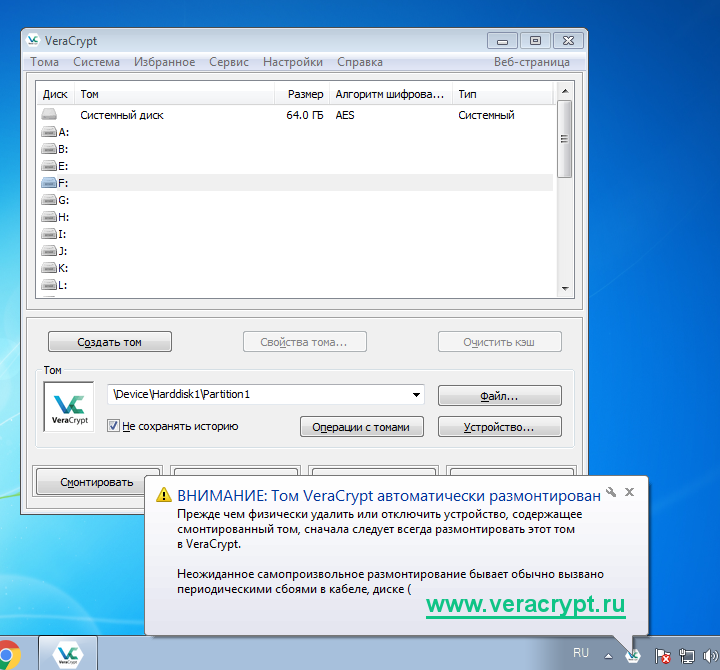

Восстановление данных TrueCrypt и VeraCrypt

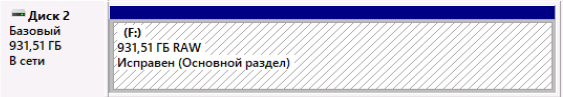

Нередко вследствие логического или аппаратного сбоя зашифрованного TrueCrypt или VeraCrypt накопителя складывается ситуация, когда пользователь сталкивается с невозможностью расшифровать диск или том с известным паролем или файлом-ключом. Иногда программа шифрования показывается наличие зашифрованного тома, но после применения пароля файловая система на расшифрованном диске видится, как RAW (не размеченная).

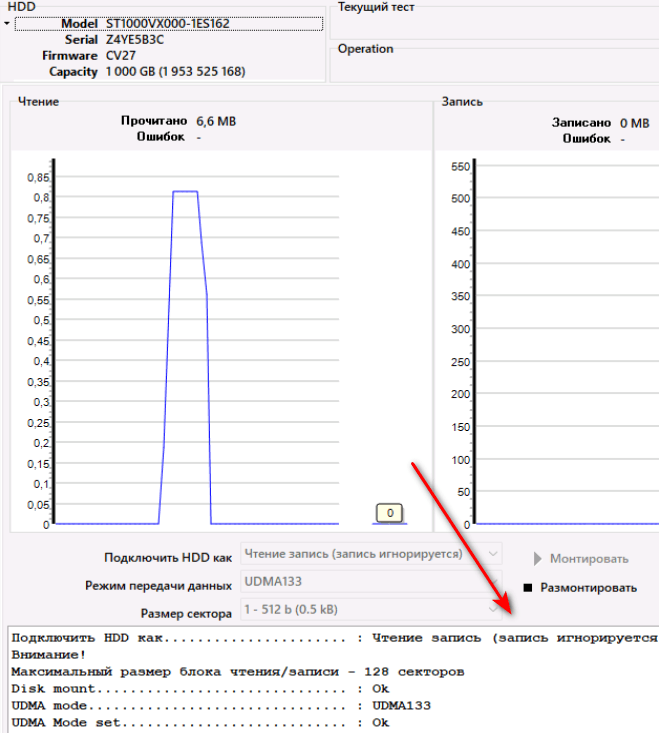

Для выполнения анализа требуется исключить возможность самопроизвольной неконтролируемой записи на исследуемый диск, особенно если не была сделана резервная посекторная копия.

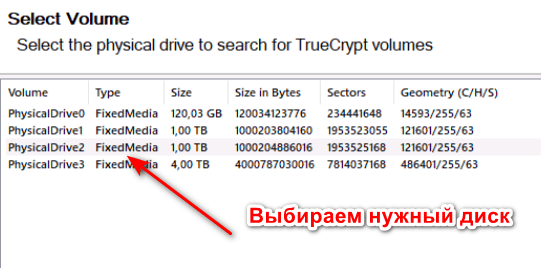

Выбираем нужный для исследования физический диск из числа доступных.

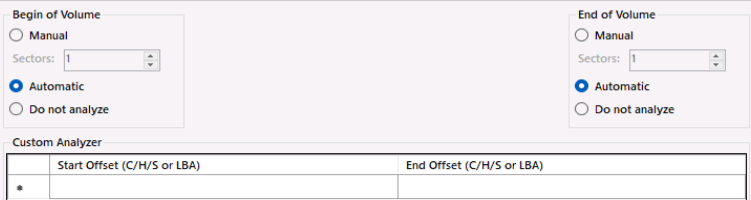

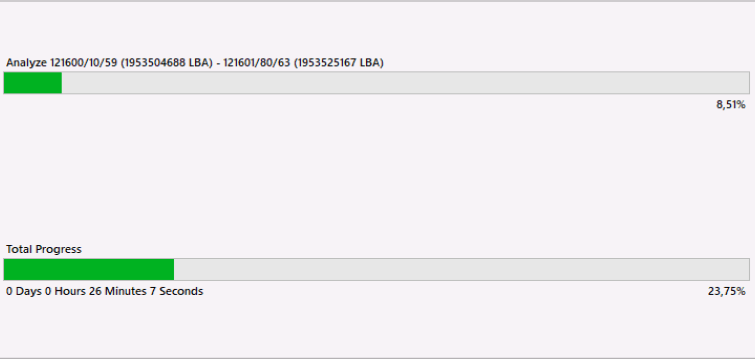

Определяем начало и конец области поиска шифрованных данных, можно использовать как автоматическое определение, так и указать смещения от начала и конца вручную.

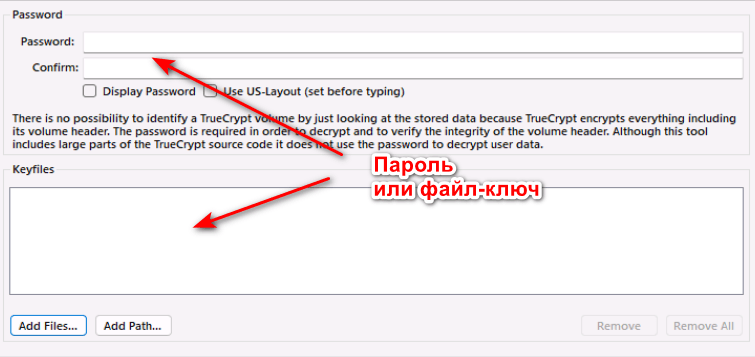

На следующем этапе понадобится ввести известный пароль или файл-ключ, использованный для первоначального шифрования дисков.

После выполнения сканирования будут найдены шифрованные поврежденные тома Трукрипт или Веракрипт, которые можно будет подмонитровать в систему и провести дополнительное логическое сканирование расшифрованной области.

Восстановление пароля truecrypt и veracrypt

Для того, чтобы восстановить утраченный, потерянный или забытый пароль к трукрипт или веракрипт контейнеру, потребуется извлечь метаданные шифрования тома, которые чаще всего находятся в заголовке раздела. Если они не повреждены, то подбор хеша в нашей лаборатории реализуется методом bruteforce с использованием партнёрских ботнет сетей, что позволяет успешно подбирать довольно сложные пароли в разумные сроки.

Если вы столкнулись с проблемой, связанной с необходимостью восстановить файлы с зашифрованного диска, тома или раздела, которую не в состоянии решить самостоятельно, обращайтесь за помощью в нашу лабораторию!

Как зашифровать флешку? В этой статье будет рассказано и показано шифрование флешки в VeraCrypt. Имея на руках работающую флешку и установленную программу VeraCrypt, вы можете создать полностью зашифрованную флешку. При условии, если вы создадите надёжный пароль для доступа, никто не сможет рассекретить ваши конфиденциальные данные на этой флешке. Следуя нашим инструкциям, вы сможете самостоятельно зашифровать флешку VeraCrypt.

Содержание

- 1 Подготовка к шифрованию флешки

- 2 Установка пароля шифрования

- 3 Форматирование флешки

- 4 Использование зашифрованной флешки

- 5 Если вы ввели неверный пароль

Подготовка к шифрованию флешки

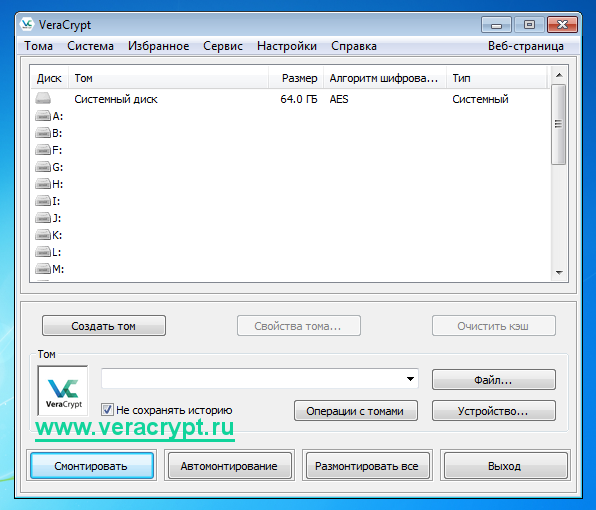

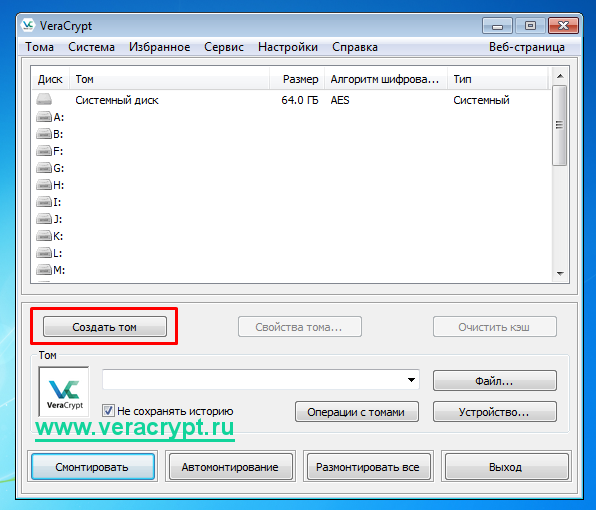

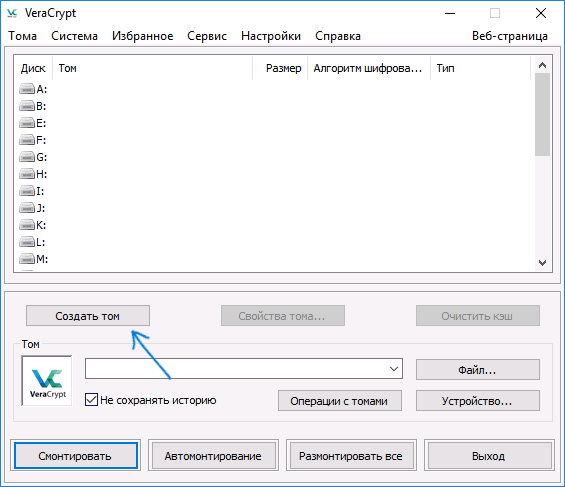

Первым делом запустите VeraCrypt. Если у вас ещё не установлена программа VeraCrypt, здесь вы можете узнать, как скачать и установить VeraCrypt.

После того, как вы запустили VeraCrypt, в главном окне программы нажмите кнопку «Создать том».

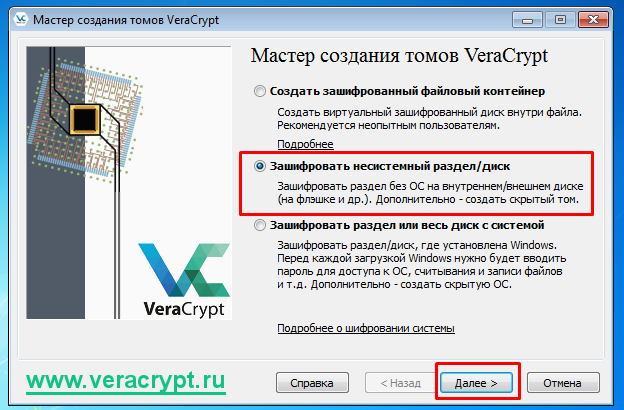

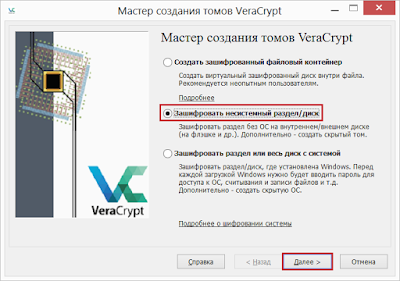

Откроется окно мастера по созданию томов VeraCrypt. Мы создадим зашифрованный том на флешке, которую вам нужно зашифровать. Выберите опцию «Зашифровать несистемный раздел/диск» и нажмите кнопку «Далее».

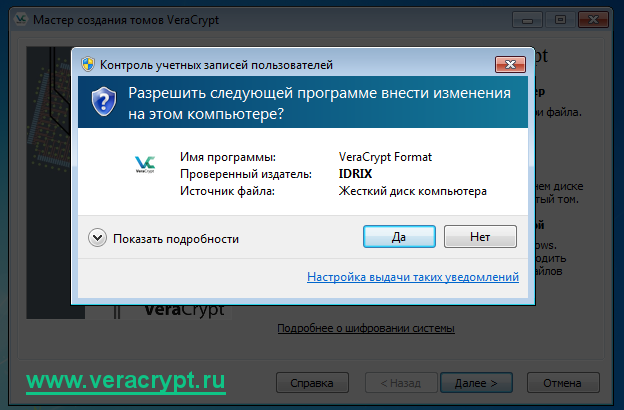

В случае, если у вас включен UAC в Windows, вы увидите окно, в котором вам потребуется разрешить программе изменять данные на жёстком диске и сменных носителях.

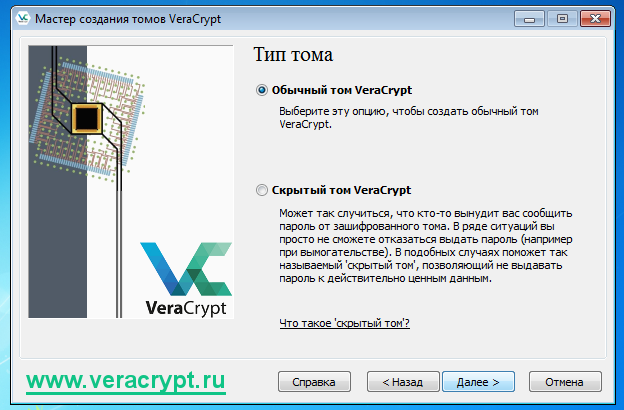

На следующем шаге выберите опцию «Обычный том VeraCrypt» и перейдите к следующему шагу.

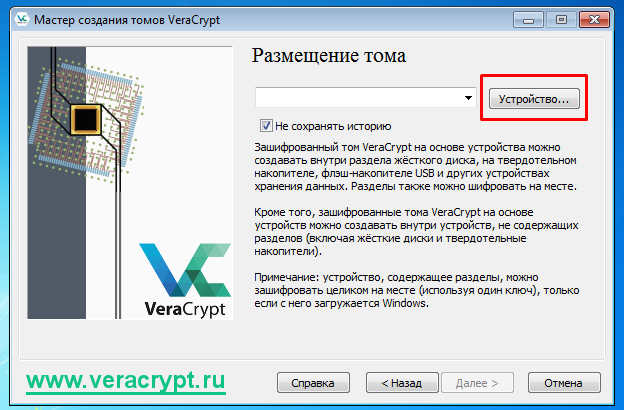

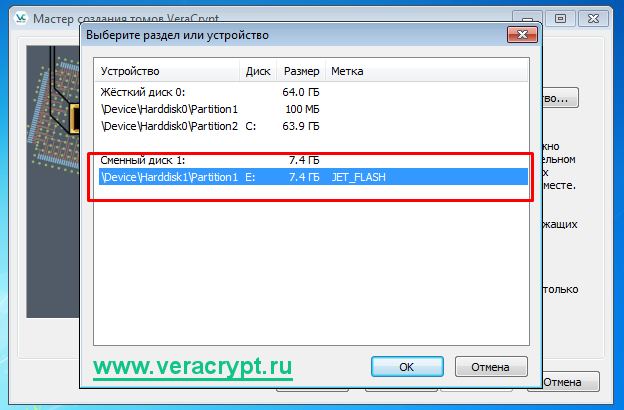

Затем нажмите кнопку «Устройство…» для выбора сменного носителя.

Выберите нужную флешку и подтвердите ваш выбор нажатием на кнопку «ОК».

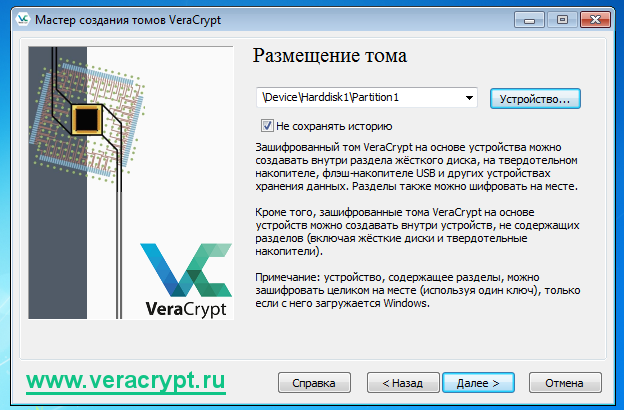

После того, как вы выбрали флеш-накопитель, нажмите «Далее».

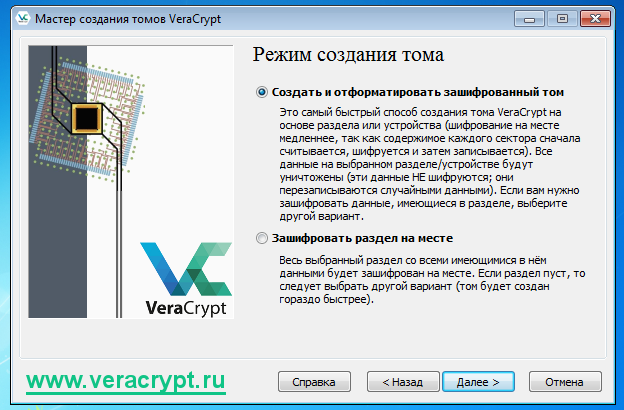

На следующем шаге вам будет предложено выбрать режим создания тома. Есть два варианта:

- Форматирование всех данных на флешке и создание зашифрованного тома. Если флешка новая или не содержит важных данных, выберите этот способ. Внимание: все данные будут удалены и флешка будет полностью отформатирована.

- Шифрование раздела на диске. Выберите этот вариант, если вам необходимо сохранить данные на флешке.

Установка пароля шифрования

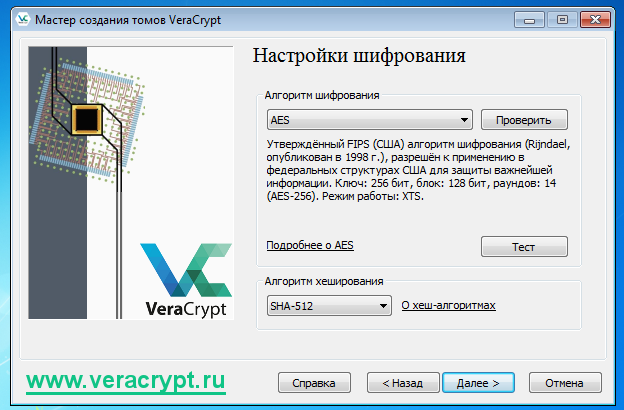

Далее вы сможете выбрать желаемый алгоритм шифрования и алгоритм хеширования. Рекомендуем оставить все значения по умолчанию.

Далее вам нужно будет проверить размер создаваемого тома. В случае, если вы выбрали форматирование всех данных и создание тома, то будет создан зашифрованный том размером чуть менее доступного объёма флешки.

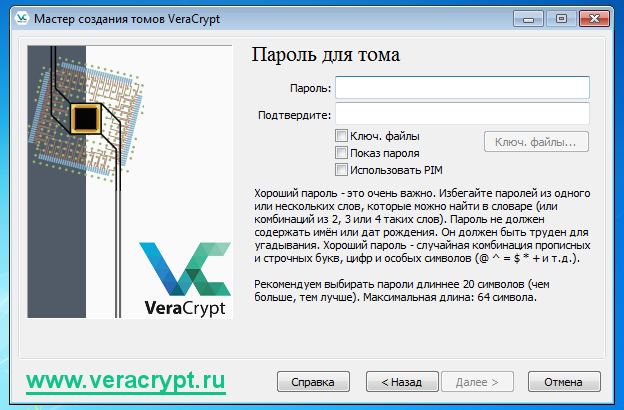

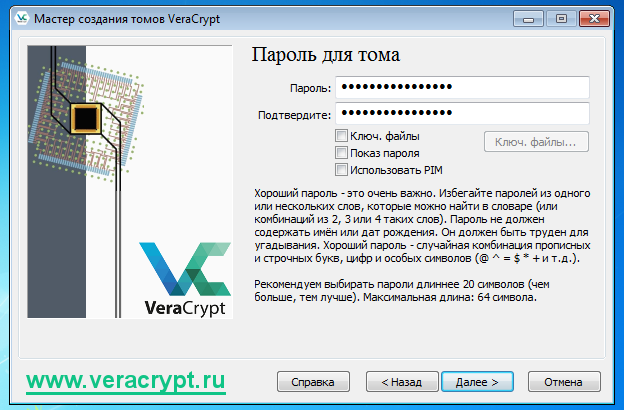

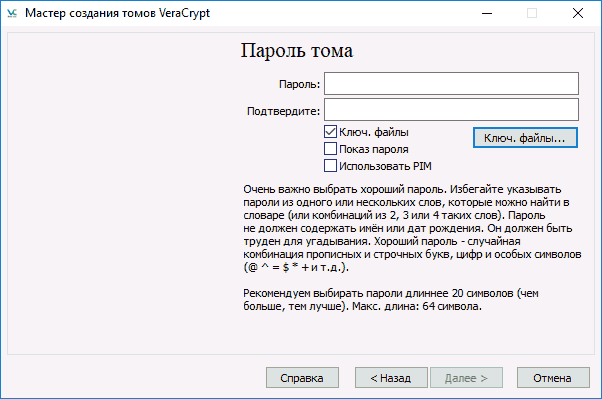

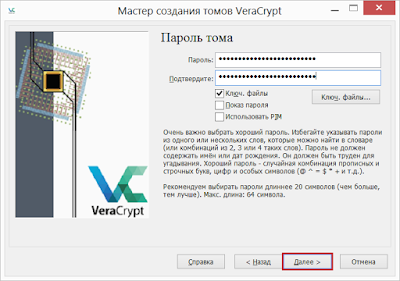

На следующем шаге установите пароль создаваемого тома на флешке. VeraCrypt рекомендует создавать пароли из случайной комбинации прописных и строчных букв, цифр и особых символов. Также рекомендованная длина пароля составляет более 20 символов. Максимальная же длина пароля составляет 64 символа.

После того, как вы указали пароль, нажмите кнопку «Далее».

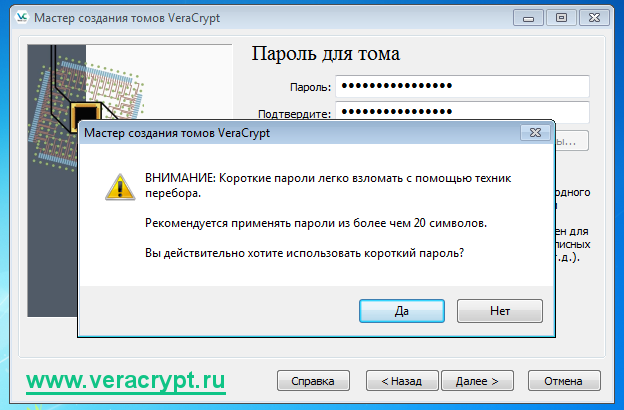

В случае, если вы указали пароль длиной менее 20 символов, VeraCrypt предупредит вас об использовании короткого пароля и предложит установить более длинный пароль:

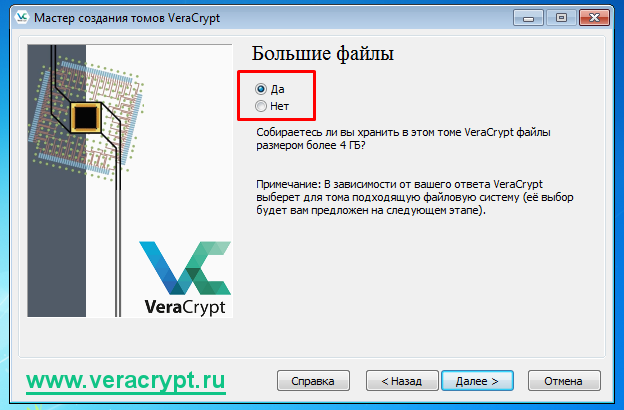

Далее у вас спросят, собираетесь ли вы хранить на флешке файлы размером более 4 ГБ. Желательно указать опцию «Да».

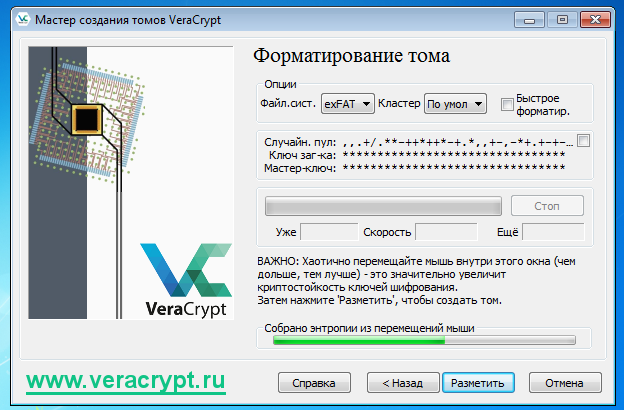

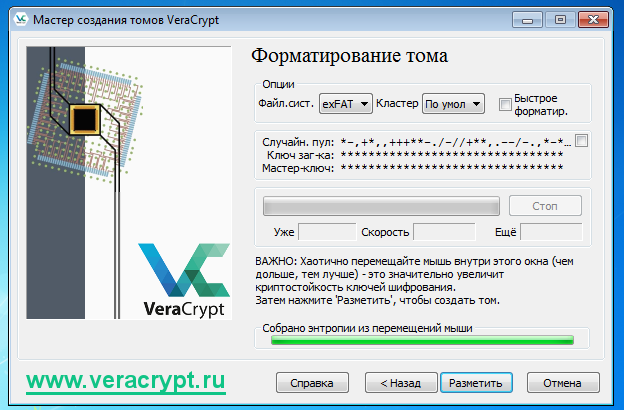

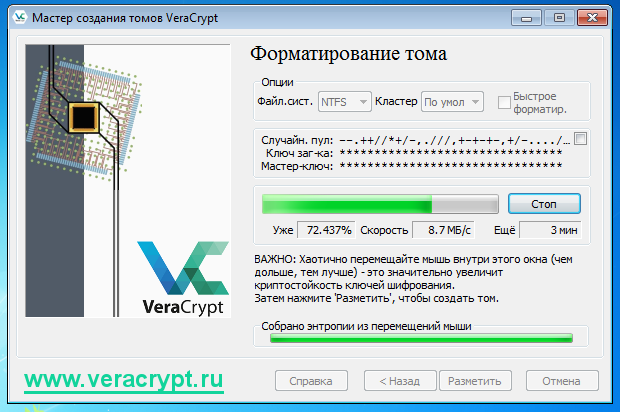

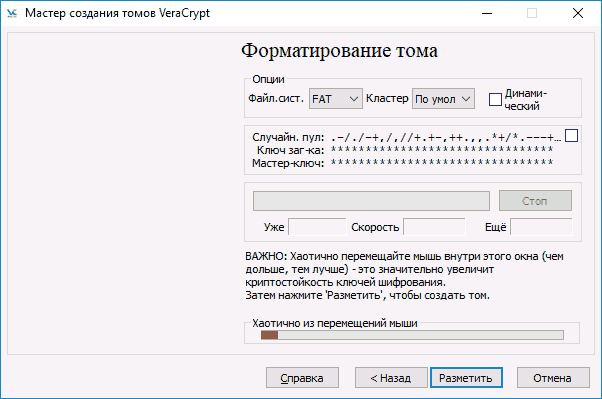

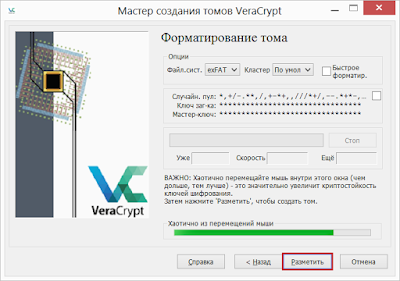

На следующем шаге вас попросят перемещать мышь. Это нужно для сбора случайных данных из этих перемещений.

После того, как шкала полностью заполнилась, нажмите кнопку «Разметить».

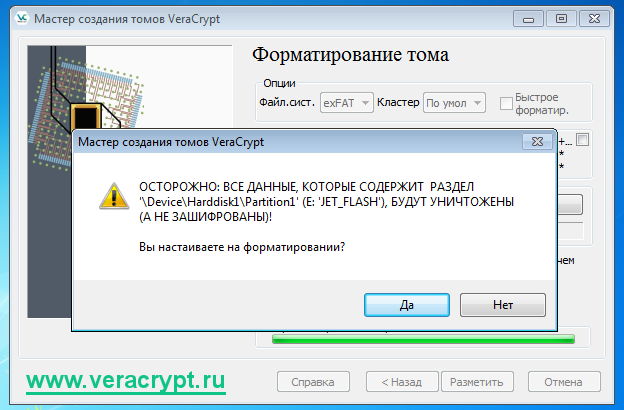

Форматирование флешки

Всё готово для форматирования флешки и создания зашифрованного тома на ней. Подтвердите форматирования флешки.

VeraCrypt также может предложить быстрое форматирование. Это ускоренное форматирование, которое не перезаписывает все ваши данные, что потенциально может привести к тому, что злоумышленник может восстановить какую-что часть данных на накопителе, которая не была перезаписана новыми данными.

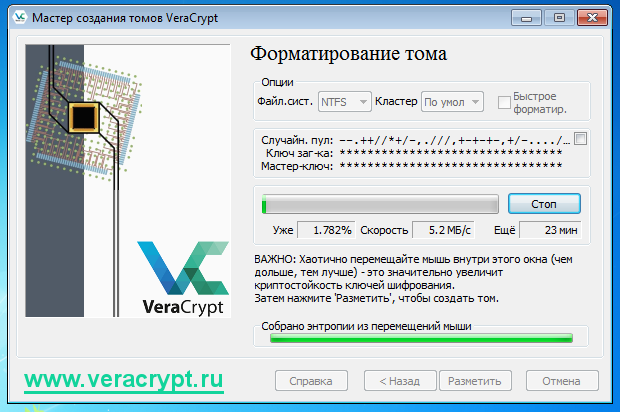

Форматирование флешки началось. Теперь нужно дождаться окончания этого процесса.

В зависимости от выбранного режима форматирования и от показателей флеш-накопителя, этот процесс может занять от нескольких минут до нескольких десятков минут.

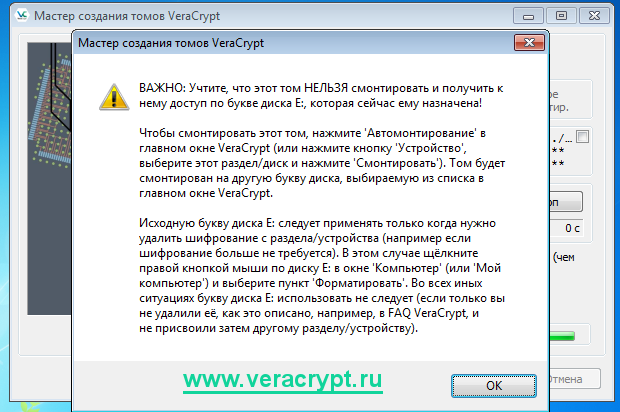

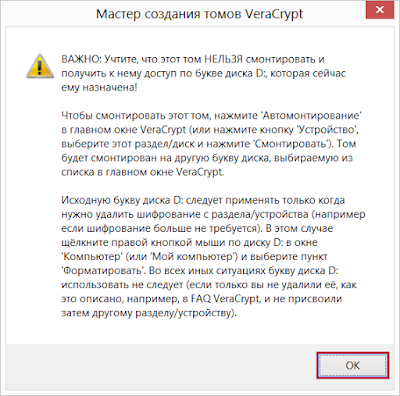

После того, как VeraCrypt отформатирует флешку, программа предупредит вас о том, что чтобы пользоваться своими зашифрованными файлами на этой флешке, вам сперва требуется смонтировать зашифрованный том на свободную букву локального диска.

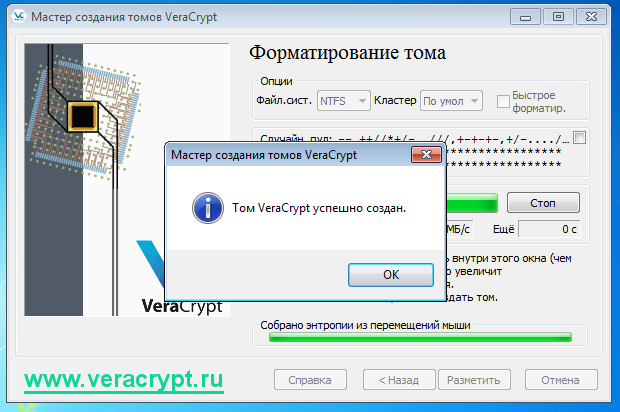

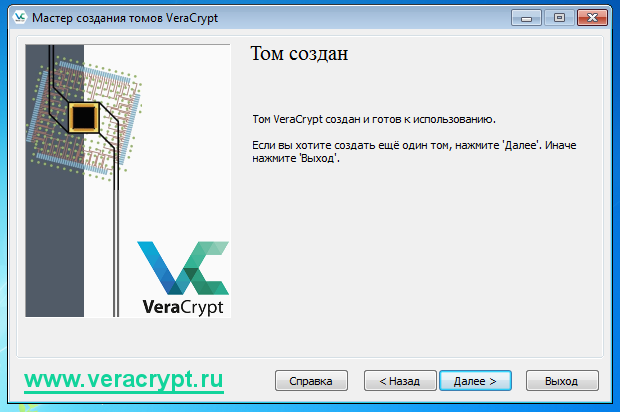

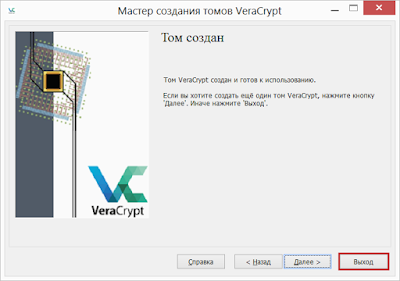

Поздравляем, том VeraCrypt успешно создан! Теперь вы можете закрыть мастер создания тома и пользоваться зашифрованной флешкой.

Использование зашифрованной флешки

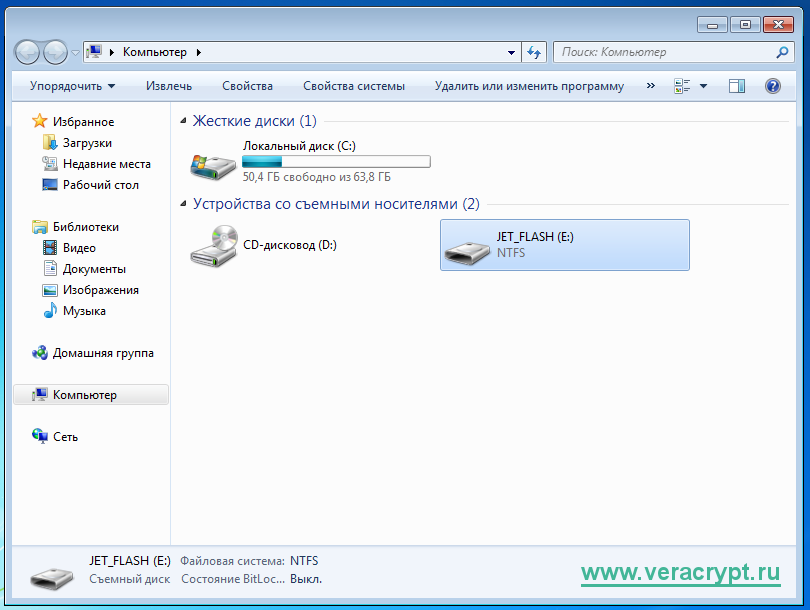

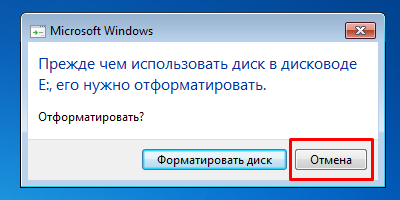

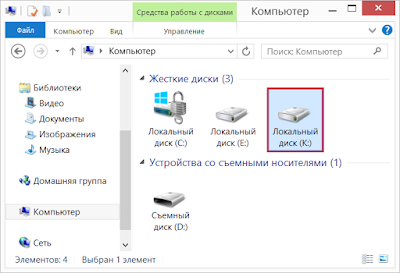

Если после шифрования флешки вы зайдёте в «Мой компьютер» и посмотрите на эту флешку, вы увидите, что она разспознаётся как неотформатированная флешка.

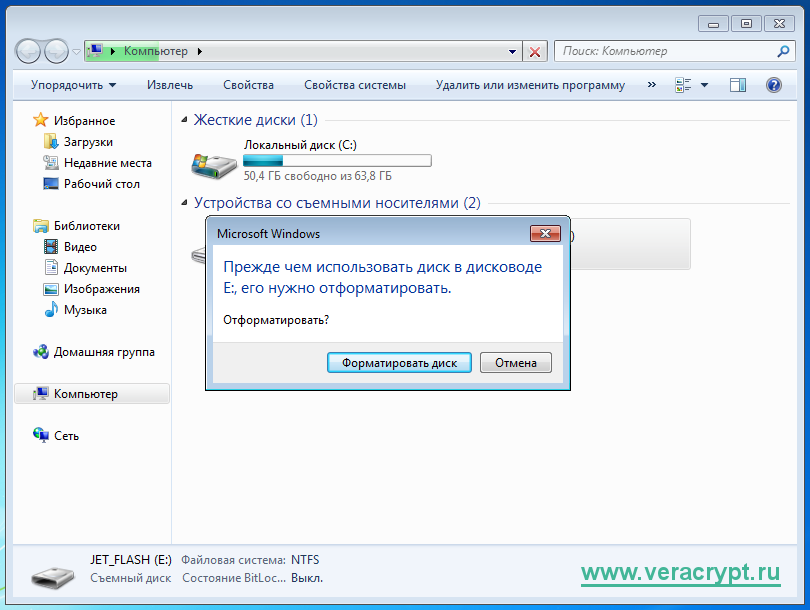

Если вы попытаетесь просмотреть содержимое зашифрованной флешки, Проводник предложит вам отформатировать её.

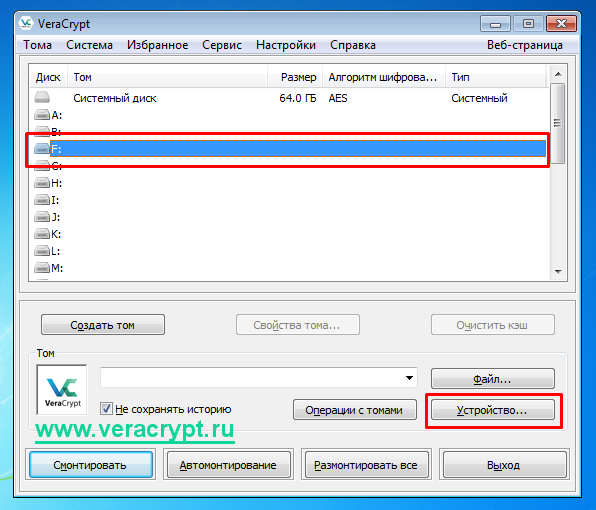

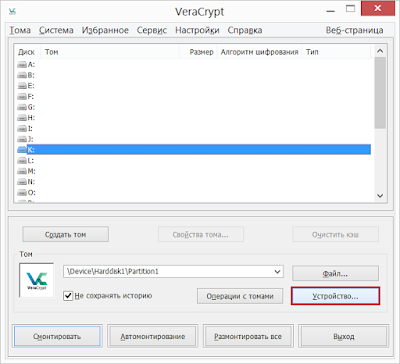

Для того, чтобы пользоваться зашифрованной флешкой, перейдите в главное окно программы VeraCrypt. Затем выберите свободную букву для монтирования флешки и нажмите кнопку «Устройство…»

Откроется меню со списком доступных накопителей. Выберите зашифрованную флешку и нажмите «ОК».

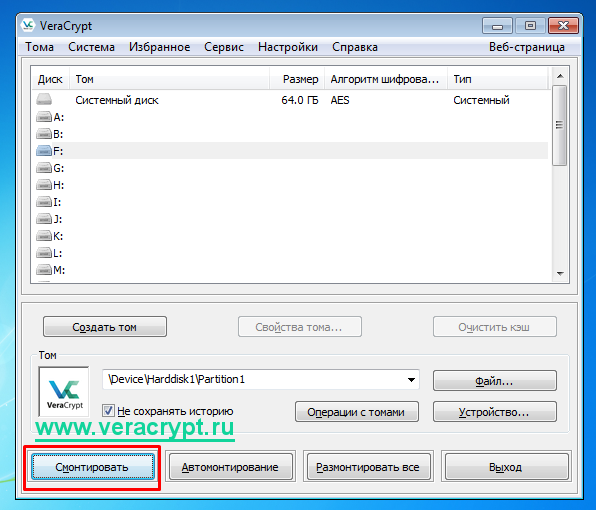

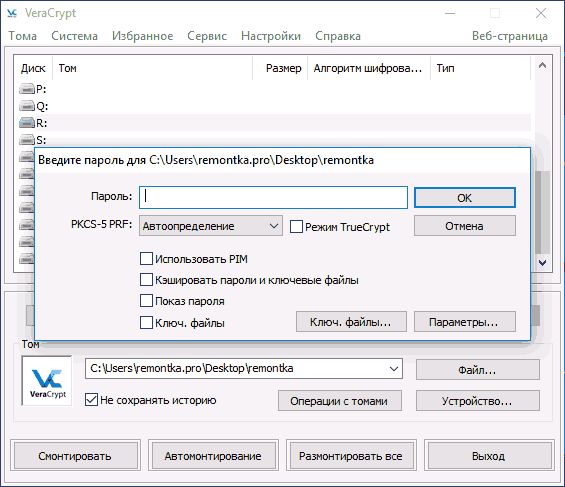

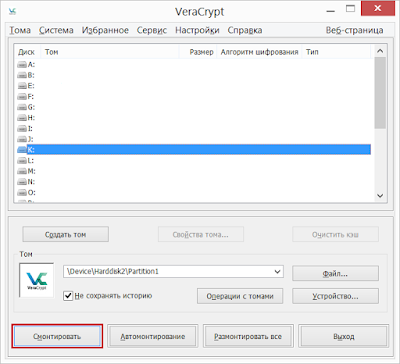

Вы возвратитесь снова в главное меню программы. Нажмите кнопку «Смонтировать»

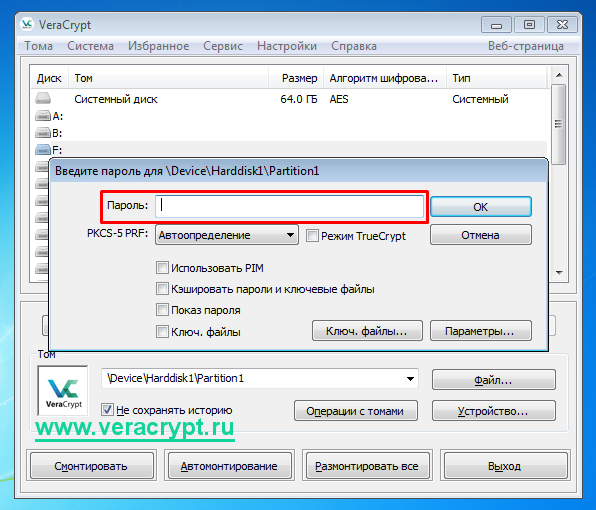

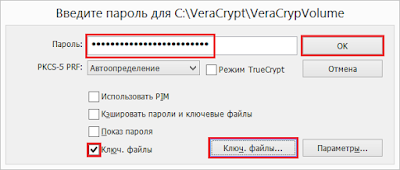

Теперь введите пароль для расшифрования данных на флешке.

После того, как вы ввели пароль, подтвердите свой ввод нажатием на кнопку «ОК».

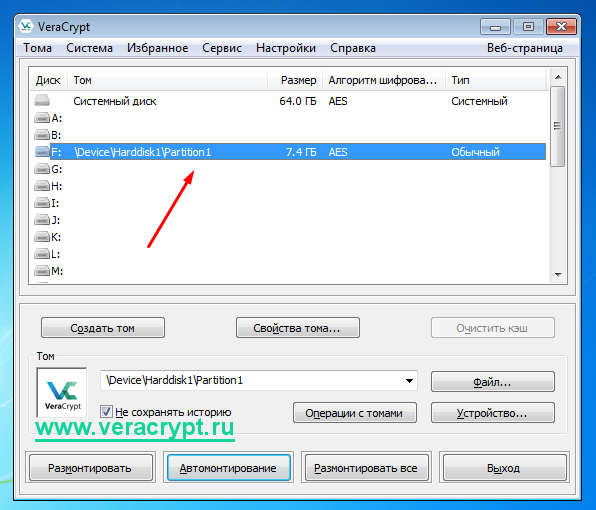

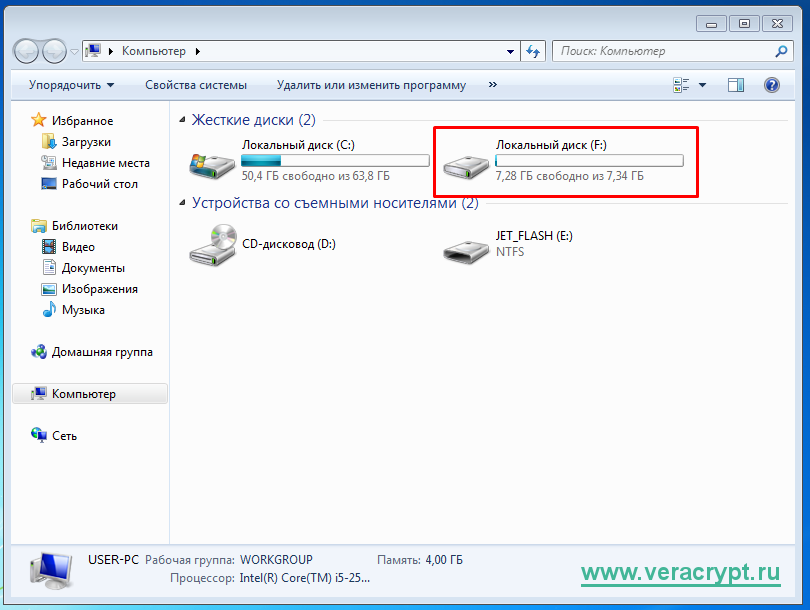

После того, как вы ввели правильный пароль, вы увидите появившийся локальный диск. На этом диске будут находиться все ваши данные, к которым вы будете иметь доступ до тех пор, пока флешка остаётся смонтированной.

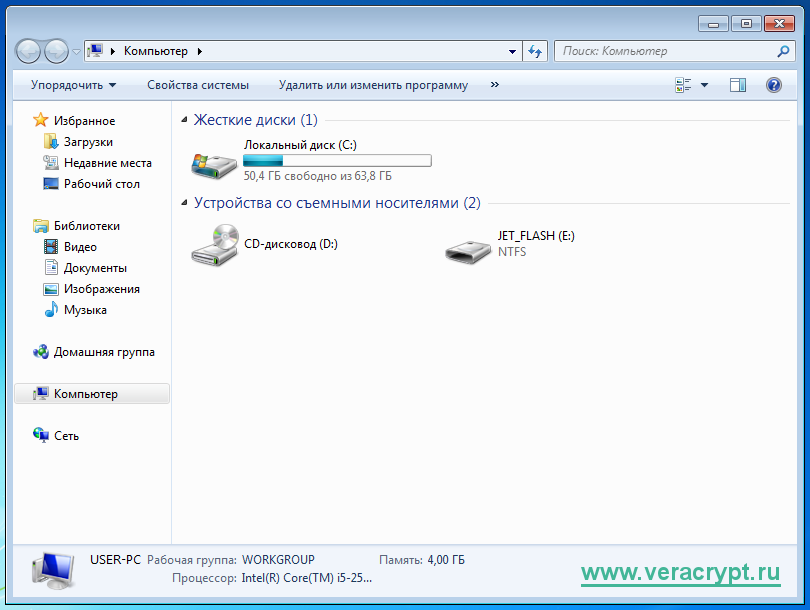

После окончания работы с зашифрованными данными на флешке, выберите флешку в списке устройств и нажмите кнопку «Размонтировать». После этого никто не прочитает ваши данные, не зная пароля.

После того, как вы размонтировали флешку, пропадёт локальный диск и никто не сможет прочитать ваши зашифрованные данные.

Обратите внимание: всегда размонтируйте том VeraCrypt, прежде чем физически извлечь флеш-накопитель из компьютера. Иначе зашифрованные данные на флешке могут повредиться и весь том будет непригодным для расшифрования.

В случае, если вы вставили зашифрованную флешку в компьютер, Windows может предложить вам отформатировать флеш-накопитель. Не нужно этого делать, так как в этом случае вы потеряете свои зашифрованные данные!

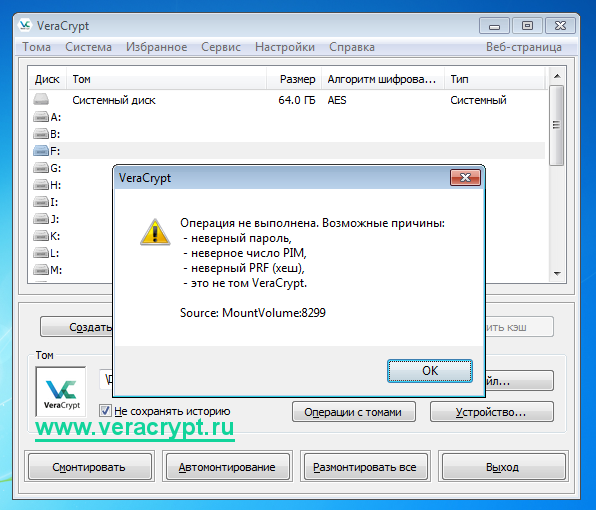

Если вы ввели неверный пароль

В случае, если вы ввели неправильный пароль при монтировании флешки, VeraCrypt выдаст вам ошибку:

В этой статье мы рассказали вам, как зашифровать флешку в VeraCrypt в системе Windows 7. Теперь вы научились создавать зашифрованную флешку VeraCrypt, монтировать и размонтировать зашифрованный том на флешке. Остались вопросы? Напишите комментарий!

До 2014 года ПО с открытым исходным кодом TrueCrypt было самым рекомендуемым (и действительно качественным) для целей шифрования данных и дисков, однако затем разработчики сообщили, что оно не является безопасным и свернули работу над программой. Позже новая команда разработчиков продолжила работу над проектом, но уже под новым названием — VeraCrypt (доступно для Windows, Mac, Linux).

С помощью бесплатной программы VeraCrypt пользователь может выполнять надежное шифрование в реальном времени на дисках (в том числе зашифровать системный диск или содержимое флешки) или в файловых контейнерах. В этой инструкции по VeraCrypt — подробно об основных аспектах использования программы для различных целей шифрования. Примечание: для системного диска Windows, возможно, лучше использовать встроенное шифрование BitLocker.

Примечание: все действия вы выполняете под свою ответственность, автор статьи не гарантирует сохранность данных. Если вы начинающий пользователь, то рекомендую не использовать программу для шифрования системного диска компьютера или отдельного раздела с важными данными (если не готовы случайно потерять доступ ко всем данным), самый безопасный вариант в вашем случае — создание зашифрованных файловых контейнеров, что описано далее в руководстве.

Далее будет рассматриваться версия VeraCrypt для Windows 10, 8 и Windows 7 (хотя само использование будет почти одинаковым и для других ОС).

После запуска установщика программы (скачать VeraCrypt можно с официального сайта https://veracrypt.codeplex.com/ ) вам будет предложен выбор — Install или Extract. В первом случае программа будет установлена на компьютер и интегрирована с системой (например, для быстрого подключения зашифрованных контейнеров, возможности шифрования системного раздела), во втором — просто распакована с возможностью использования как portable-программы.

Следующий шаг установки (в случае если вы выбрали пункт Install) обычно не требует каких-либо действий от пользователя (по умолчанию установлены параметры — установить для всех пользователей, добавить ярлыки в Пуск и на рабочий стол, ассоциировать файлы с расширением .hc с VeraCrypt).

Сразу после установки рекомендую запустить программу, зайти в меню Settings — Language и выбрать там русский язык интерфейса (во всяком случае, у меня он не включился автоматически).

Инструкция по использованию VeraCrypt

Как уже было сказано, VeraCrypt может использоваться для задач создания зашифрованных файловых контейнеров (отдельный файл с расширением .hc, содержащий необходимые файлы в зашифрованном виде и при необходимости монтируемый в системе как отдельный диск), шифрования системных и обычных дисков.

Чаще всего используется первый вариант шифрования для хранения конфиденциальных данных, начнем с него.

Создание зашифрованного файлового контейнера

Порядок действий по созданию зашифрованного файлового контейнера будет следующим:

- Нажмите кнопку «Создать том».

- Выберите пункт «Создать зашифрованный файловый контейнер» и нажмите «Далее».

- Выберите «Обычный» или «Скрытый» том VeraCrypt. Скрытый том — специальная область внутри обычного тома VeraCrypt, при этом устанавливается два пароля, один на внешний том, второй — на внутренний. В случае, если вас вынудят сказать пароль на внешний том, данные во внутреннем томе будут недоступны и при этом извне нельзя будет определить, что существует также скрытый том. Далее рассматривается вариант создания простого тома.

- Укажите путь, где будет хранится файл контейнера VeraCrypt (на компьютере, внешнем накопителе, сетевом диске). Вы можете указать любое разрешение для файла или вообще не указывать его, но «правильное» расширение, которое ассоциируется с VeraCrypt — .hc

- Выберите алгоритм шифрования и хеширования. Основное здесь — алгоритм шифрования. В большинстве случаев, достаточно AES (причем это будет заметно быстрее других вариантов, если процессор поддерживает аппаратное шифрованием AES), но можно использовать и несколько алгоритмов одновременно (последовательное шифрование несколькими алгоритмами), описания которых можно найти в Википедии (на русском языке).

- Задайте размер создаваемого зашифрованного контейнера.

- Укажите пароль, следуя рекомендациям, которые представлены в окне задания паролей. При желании, вы можете задать вместо пароля любой файл (пункт «Ключ. Файлы», будет использован в качестве ключа, могут использоваться смарт-карты), однако при потере или повреждении этого файла, получить доступ к данным не получится. Пункт «Использовать PIM» позволяет задать «Персональный умножитель итераций», влияющий на надежность шифрования прямо и косвенно (при указании PIM, его потребуется вводить в дополнение к паролю тома, т.е. взлом перебором усложняется).

- В следующем окне задайте файловую систему тома и просто перемещайте указатель мыши по окну, пока не заполнится строка прогресса внизу окна (или не станет зеленой). В завершение нажмите «Разметить».

- По завершении операции вы увидите сообщение о том, что том VeraCrypt был успешно создан, в следующем окне достаточно нажать «Выход».

Следующий шаг — смонтировать созданный том для использования, для этого:

- В разделе «Том» укажите путь к созданному файловому контейнеру (нажав кнопку «Файл»), выберите из списка букву диска для тома и нажмите кнопку «Смонтировать».

- Укажите пароль (предоставьте ключевые файлы при необходимости).

- Дождитесь окончания монтирования тома, после чего он отобразится в VeraCrypt и в виде локального диска в проводнике.

При копировании файлов на новый диск они будут шифроваться «на лету», равно как и расшифровываться при доступе к ним. По окончании работы, выберите том (букву диска) в VeraCrypt и нажмите «Размонтировать».

Примечание: при желании, вместо «Смонтировать» вы можете нажать «Автомонтирование», для того чтобы в будущем зашифрованный том подключался автоматически.

Шифрование диска (раздела диска) или флешки

Шаги при шифровании диска, флешки или другого накопителя (не системного) будут теми же самыми, но на втором шаге потребуется выбрать пункт «Зашифровать несистемный раздел/диск», после выбора устройства — указать, отформатировать диск или зашифровать с уже имеющимися данными (займет больше времени).

Следующий отличающийся момент — на завершающем этапе шифрования в случае выбора «Отформатировать диск», потребуется указать, будут ли использоваться файлы более 4 Гб на создаваемом томе.

После того, как том будет зашифрован, вы получите инструкцию по дальнейшему использованию диска. Доступа по прежней букве к нему не будет, потребуется настроить автомонтирование (при этом для разделов диска и дисков достаточно просто нажать «Автомонтирование», программа сама их найдет) или же смонтировать таким же способом, как был описан для файловых контейнеров, но нажмите кнопку «Устройство» вместо «Файл».

Как зашифровать системный диск в VeraCrypt

При шифровании системного раздела или диска, пароль будет требоваться еще до загрузки операционной системы. Будьте очень внимательны, используя эту функцию — в теории можно получить систему, которую невозможно загрузить и единственным выходом окажется переустановка Windows.

Примечание: если при начале шифрования системного раздела вы увидите сообщение «Похоже, Windows не установлена на диске, с которого она загружается» (а на самом деле это не так), скорее всего дело в «по особому» установленной Windows 10 или 8 с шифрованным EFI разделом и зашифровать системный диск VeraCrypt не получится (в начале статьи уже рекомендовал BitLocker для этой цели), хотя для некоторых EFI-систем шифрование успешно работает.

Шифрование системного диска проходит тем же образом, что и простого диска или раздела, за исключением следующих моментов:

- При выборе шифрования системного раздела, на третьем этапе будет предложен выбор — шифровать весь диск (физический HDD или SSD) или только системный раздел на этом диске.

- Выбор одиночной загрузки (если установлена только одна ОС) или мультизагрузки (если их несколько).

- Перед шифрованием вам будет предложено создать диск восстановления на случай повреждения загрузчика VeraCrypt, а также при проблемах с загрузкой Windows после шифрования (можно будет загрузиться с диска восстановления и полностью расшифровать раздел, приведя его в исходное состояние).

- Будет предложено выбрать режим очистки. В большинстве случаев, если вы не храните очень страшных секретов, достаточно выбрать пункт «Нет», это значительно сэкономит вам время (часы времени).

- Перед шифрованием будет выполнен тест, позволяющий VeraCrypt «убедиться», что все будет работать правильно.

- Важно: после нажатия кнопки «Тест» вы получите очень подробную информацию по тому, что будет происходить дальше. Рекомендую очень внимательно все прочитать.

- После нажатия «Ок» и после перезагрузки вам потребуется ввести заданный пароль и, если все прошло успешно, после входа в Windows вы увидите сообщение о том, что Пре-тест шифрования пройден и все, что останется сделать — нажать кнопку «Шифровать» и дождаться завершения процесса шифрования.

Если в дальнейшем вам потребуется полностью расшифровать системный диск или раздел, в меню VeraCrypt выберите «Система» — «Перманентно расшифровать системный раздел/диск».

Дополнительная информация

- Если у вас на компьютере используется несколько операционных систем, то с помощью VeraCrypt вы можете создать скрытую операционную систему (Меню — Система — Создать скрытую ОС), схожую со скрытым томом, о котором писалось выше.

- Если тома или диски монтируются очень медленно, вы можете попробовать ускорить процесс, задав длинный пароль (20 и более символов) и малый PIM (в пределах 5-20).

- Если при шифровании системного раздела что-то происходит необычно (например, при нескольких установленных системах, программа предлагает только одиночную загрузку или вы видите сообщение о том, что Windows на на том диске, где загрузчик) — рекомендую не экспериментировать (при отсутствии готовности потерять все содержимое диска без возможности восстановления).

На этом всё, удачного шифрования.

Если Вы ищите как зашифровать системный жесткий диск с Windows или способ зашифровать отдельные файлы, а также хотите узнать больше о VeraCrypt, обратите внимание на эти ссылки:

- VeraСrypt — аналог TrueCrypt, обзор, сравнение и установка

- Шифрование файлов при помощи VeraCrypt, как создать зашифрованный файловый контейнер

- Шифрование системного раздела/диска c установленной Windows с помощью VeraCrypt

- Используем скрытый том и операционную систему VeraCrypt

Начнем без длительных вступлений.

Создание тома VeraCrypt

Шаг 1 – Создание тома

Запустите VeraCrypt и нажмите Create Volume (Создать Том).

Шаг 2.- Выбор типа тома

В окне мастера создания томов следует выбрать какой тип тома необходимо создать. VeraCrypt может размещать зашифрованный том в файле, в разделе диска или на диске целиком. В данном случае мы выбираем второй пункт, так как нам необходимо зашифровать не системный раздел/диск.

Выберите второй пункт и нажмите кнопку Next (Далее).

Шаг 3 – обычный или скрытый том

На этом шаге вам необходимо выбрать какой тип тома создавать, стандартный или скрытый. О скрытых томах рассказывается в «статье дополнительные возможности VeraCrypt» — она пока не опубликована.

Выберите Обычный том VeraCrypt и нажмите Next (Далее)

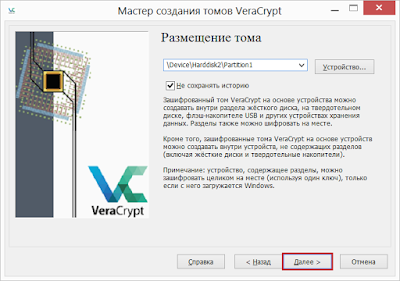

Шаг 4 – Размещение тома

Необходимо выбрать диск или раздел, который будет использоваться в качестве зашифрованного контейнера для хранения данных.

Для продолжения нажмите Select Device (Устройство) откроется диалог выбора раздела или диска в котором необходимо выбрать диск или раздел для шифрования.

В данном случае мы выбрали единственный раздел (DeviceHarddisk2Partition1), который занимает всё свободное место на Сменный диск 2

Обратите внимание, что в случае если Вы выбираете уже существующий раздел на диске и в нем содержаться файлы, на шестом шаге у Вас будет возможность выбрать удалить эти данные или зашифровать вместе с разделом.

Если Вы желаете зашифровать устройство целиком, а не отдельный раздел диска необходимо удалить уже существующие разделы на диске, например, с помощью инструмента управления дисками Windows, при этом все данные находящиеся на устройстве будут потеряны.

После того как Вы выбрали диск или раздел, нажмите OK

Шаг 5 — Размещение тома

В окне мастера создания томов нажмите Next (Далее)

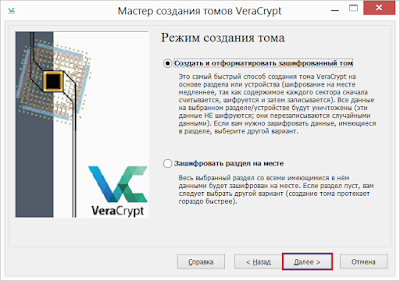

Шаг 6 – режим создания тома

Если Вы желаете зашифровать выбранный раздел вместе со всеми имеющимися в нем данными, выбирайте пункт зашифровать раздел на месте (работает только для разделов с файловой системой NTFS).

Мы шифруем раздел на флешке с файловой системой FAT, опция шифрования со всеми имеющимися данными не будет работать в нашем случае. Поэтому выбираем создать и отформатировать зашифрованный том (ВНИМАНИЕ! Эта опция уничтожит все данные на выбранном разделе)

Не забудьте нажать кнопку Next (Далее)

Шаг 6 – Настройки шифрования

Выбор алгоритмов шифрования и хеширования, если Вы не уверены, что выбрать, оставьте значения AES и SHA-512 по умолчанию как наиболее сильный вариант

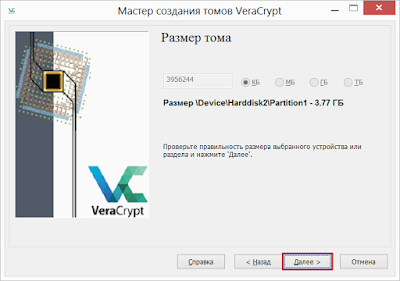

Шаг 7 – Размер тома

Размер тома соответствует размеру выбранного раздела, в нашем случае это 3.77 ГБ. Не забудьте нажать кнопку Next(Далее)

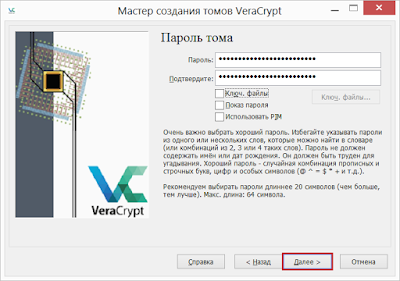

Шаг 8 – Пароль тома

Это самый важный шаг, здесь Вам необходимо создать надежный пароль который будет использоваться для доступа к зашифрованным данным. Рекомендуем Вам внимательно ознакомиться с рекомендациями разработчиков в окне мастера создания томов о том, как выбрать хороший пароль.

В дополнению к паролю или отдельно Вы можете использовать ключевой файл — создать или выбрать существующий. Использовать ключевой файл не обязательно, но его использование еще больше увеличит безопасность данных. При этом, важно позаботиться о резервной копии файла, так как в случае его утери или повреждения Вы не сможете получить доступ к данным в контейнере.

После того как Вы выберите надежный пароль и/или ключевой файл нажмите кнопку Next (Далее)

Шаг 9 – Форматирование тома

Для хранения файлов размером больше 4 Гигабайт в зашифрованном разделе выберите Файловую систему NTFS, для небольших разделов (как в нашем случае) лучше использовать FAT или exFAT.

Хаотично перемещайте указатель мыши в рамках окна мастера создания томов, как минимум до тех пор, пока индикатор не станет зеленым, чем дольше Вы двигаете мышь, тем лучше. Это позволяет значительно усилить криптостойкость ключа шифрования. Затем нажмите Format (Разметить).

Утвердительно ответьте в диалоге все данные будут уничтожены если такой появиться, и Вы с этим согласны.

Начнется форматирование, в зависимости от размера раздела и быстродействия компьютера оно может занять некоторое время.

После того как раздел будет отформатирован внимательно прочитайте предупреждение об использовании прежней буквы диска всегда следуйте этим рекомендациям.

Нажмите OK Вы увидите следующее сообщение.

Шаг 9 – Том создан

Мы только что успешно зашифровали раздел DeviceHarddisk2Partition1 на USB-флешке.

Нажмите Exit (Выход), окно мастера должно закрыться

Далее вновь созданный том необходимо смонтировать, после чего его можно будет использовать по прямому назначению – для безопасного хранения данных.

Монтирование тома VeraCrypt

Шаг 10 – Выбор буквы диска и устройства

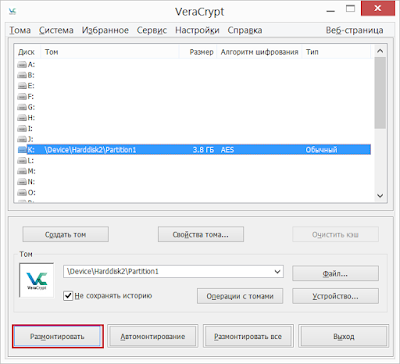

В главном окне программы выберите желаемую букву диска (В нашем случае это K) и нажмите кнопку Select Device (Устройство).

Шаг 11 – Выбор зашифрованного раздела

В открывшемся диалоге выберите зашифрованный раздел который Вы использовали в предыдущих шагах (в нашем случае это DeviceHarddisk2Partition1), после чего Вы вернетесь в главное окно программы.

Шаг 12 – Смонтировать зашифрованный раздел

Нажмите кнопку Mount (Смонтировать), после чего появиться диалог ввода пароля и/или выбора ключевого файла.

Шаг 13 – ввод пароля и/или ключевого файла

Введите пароль и/или ключевой файл которые Вы указывали на шаге 8 и нажмите OK

Шаг 14 – Последний шаг

Мы успешно смонтировали зашифрованный раздел как локальный диск K.

Диск K полностью зашифрован (включая имена файлов, таблицу разделов, свободное место). Вы можете работать с этим диском точно также, как и с любым другим диском в системе, копировать, сохранять, перемещать файлы. Как только Вы размещаете файл на этом диске, он тут же зашифровывается на лету

После того как Вы разместите файлы на зашифрованном диске важно безвозвратно удалить оригиналы с помощью любой программы для необратимого стирания файлов.

Обратите внимание, VeraCrypt никогда не сохраняет расшифрованные данные на диск – когда вы работает с зашифрованным контейнером он всегда зашифрован, а файлы расшифровываются на лету и храниться в оперативной памяти. Это гарантирует, что в случае внезапного отключения питания или перезагрузки все файлы в контейнере останутся зашифрованными. Если Вам понадобиться снова получить к ним доступ вам будет необходимо повторить шаги с 10 по 13.

Если Вам необходимо перезагрузить операционную систему, извлечь флешку или убрать диск K чтобы прекратить доступ к контейнеру, выполните следующее.

В главном окне программы выберите соответствующую букву диска и нажмите Dismount (Размонтировать)

Постскриптум

Надеемся, наша статься оказалась полезной, и Вы надежно зашифровали свои данные, но не забудьте позаботиться о безопасности связи – попробуйте наш анонимный VPN, сегодня на специальных условиях c промо кодом VeraCrypt.

Читайте также

Как зашифровать компьютер с Windows при помощи BitLocker

Veracrypt «Incorrect Volume Size» error after transferring file from failing drive

Begging for help from any tech Vera crypt geniuses out there: I had a hard drive crash, previous to which my volume was fully functional. I paid a recovery group to get all my data off my hard drive, which they were able to recover fortunately to an external hard drive. It appear they were able to access the failing hard drive, and just copied all the data, cut and paste style directly to a new hard drive and returned it to me. However when I open Veracrypt and try to mount the recovered volume from the drive to which the recovery service copied the files, I get the «error: Incorrect Volume Size, Source: mountVolume8306. » The Volume size was originally approx 750MB. Now it shows 0kb. I think the data must still be there, the volume header may some how have been corrupted when it was transferred. I’ve read some threads that there needs to be a hex edit done or something to correct the volume size — does anyone have any ideas please!

Running the following command

veracrypt --text --create /run/media/user/disk/TEST.vc --quick --force --non-interactive

--encryption=AES --hash=SHA-512 --keyfiles=TEST.key

--random-source=/tmp/tmp.eRJFSQCM3v --password="`cat TEST.pw`"

--volume-type=normal --filesystem=NTFS --size=932G

when there is not enough disk space on /run/media/user/disk/ (which is an external USB disk, the VeraCrypt UI shows 931G free), results in the following output

Done: 99.938% Speed: 31 MiB/s Left: 19 s

Error: Success:

/run/media/user/disk/TEST.vc

VeraCrypt::File::Write:340

This error message is confusing because it doesn’t contain any information about what went wrong (VeraCrypt::File::Write:340…?) and it contradicts itself (Error: Success:).

The VeraCrypt UI doesn’t allow to enter container sizes bigger than the available disk space. It should behave the same in text mode by issuing an error message before starting to create a container and not wait until the end of the process (which in the example case case took 8 hours

The volume size doesn’t matter for the password request — that’s requested in order to perform the mount, when testing the created volume during creation.

I’ve just tried this under screen (though on Fedora 31, so not identical) when working through SSH and it does work fine for me, the password gets through without problems.

A couple of things I’d suggest you to try:

- Authenticate to

sudobefore running VC, so that it doesn’t need to ask for a password (sudoby default has certain caching period). Use e.g.sudo -l, followed bysudo -n uptimeto make sure the sudo cache is active. Then run the volume creation command — it shouldn’t ask you for the user/admin password. You can invalidate the cache withsudo -k. - If the above does rule the password passthrough out, it may also be the filesystem type you use. VC passes it to

mount, so if it doesn’t know aboutExFAT(which is possible — exFAT has some troubled history with Linux support + that name it’s case-sensitive, I think, so maybe the spelling is incorrect), there may be an error underneath, which is simply not displayed properly and looks like a password entry error (and then some VC enhancement/fix would be in order). You should be able to check that by using e.g.--filesystem ext3instead, that is certainly supported on Ubuntu out of the box.