В этом руководстве мы покажем вам различные способы исправления ошибки «Ошибка VPN 734 Протокол управления связью PPP был прекращен» на вашем ПК с Windows 11. В настоящее время многие пользователи используют виртуальную частную сеть для инициирования безопасного и зашифрованного процесса обмена данными. Данные проходят через защищенный туннель и шифруются в режиме реального времени. Кроме того, он также маскирует ваш IP-адрес, что дает вам возможность анонимно просматривать веб-страницы. Кроме того, вы также можете использовать его для доступа к контенту с географическим ограничением всего за несколько кликов.

Из-за такого длинного списка прилагаемых преимуществ нет никаких оснований угадывать, почему многие пользователи выбирают эту услугу. Однако иногда его настройка может оказаться крепким орешком. У многих пользователей есть выразили свою озабоченность что они получают ошибку VPN 734 «Протокол управления связью PPP был прекращен» всякий раз, когда они пытаются подключиться к VPN или коммутируемому соединению на своем ПК с Windows 11. Если вы тоже находитесь в одной лодке, то это руководство поможет вам. Следите за исправлениями.

Рекомендуется попробовать каждый из перечисленных ниже обходных путей, а затем посмотреть, какой из них принесет вам успех. Итак, имея это в виду, давайте начнем.

ИСПРАВЛЕНИЕ 1. Снимите флажок Согласовать многоканальное подключение для одноканальных подключений.

Во-первых, вам следует рассмотреть возможность отключения Multi-Link для одноканального подключения. Для этого вам нужно будет отключить функцию «Согласовать многоканальное соединение для одноканального соединения». Вот как это можно сделать:

- Откройте диалоговое окно «Выполнить» с помощью сочетания клавиш Windows + R.

- Затем введите приведенную ниже команду, чтобы открыть Network Connections.ncpa.cpl.

- После этого щелкните правой кнопкой мыши свою сеть VPN и выберите «Свойства».

- Теперь перейдите на вкладку «Параметры» и нажмите кнопку «Настройки PPP».

- Наконец, снимите флажок «Согласовать многоканальное соединение для одноканального соединения».

- Проверьте, исправляет ли он ошибку VPN 734 «Протокол управления связью PPP был прекращен» в Windows 11.

ИСПРАВЛЕНИЕ 2. Принудительное шифрование VPN

Затем вы должны включить функцию принудительного шифрования при обмене данными и указать VPN устанавливать соединение только после того, как шифрование будет активным.

- Откройте диалоговое окно «Выполнить» с помощью сочетания клавиш Windows + R.

- Затем введите приведенную ниже команду, чтобы открыть Network Connections.ncpa.cpl.

- После этого щелкните правой кнопкой мыши свою сеть VPN и выберите «Свойства».

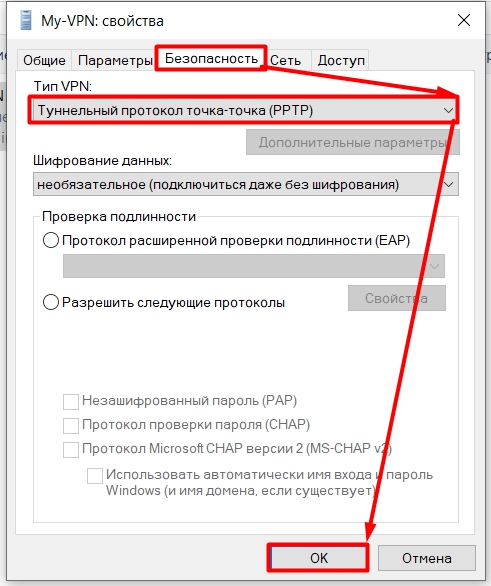

- Теперь перейдите на вкладку «Безопасность» и щелкните раскрывающийся список «Шифрование данных».

- Выберите «Требовать шифрование» (отключиться, если сервер отказывается) и нажмите «ОК».

- Проверьте, исправляет ли он ошибку VPN 734 «Протокол управления связью PPP был прекращен» в Windows 11.

ИСПРАВЛЕНИЕ 3. Включите Microsoft CHAP версии 2.

Существует три разных протокола VPN, которые может выбрать ваш компьютер: PAP, CHAP и MS-CHAPv2. Рекомендуется выбрать последний, т.е. MS-CHAPv2. Вот как-

- Откройте диалоговое окно «Выполнить» с помощью сочетания клавиш Windows + R.

- Затем введите приведенную ниже команду, чтобы открыть Network Connections.ncpa.cpl.

- После этого щелкните правой кнопкой мыши свою сеть VPN и выберите «Свойства».

- Затем перейдите на вкладку «Безопасность» и выберите «Разрешить эти протоколы».

- После этого выберите Microsoft CHAP v2 из списка и нажмите OK.

- Проверьте, исправляет ли он ошибку VPN 734 «Протокол управления связью PPP был прекращен» в Windows 11.

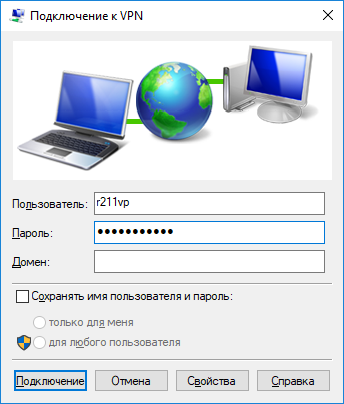

ИСПРАВЛЕНИЕ 4. Снимите флажок «Запомнить мои учетные данные».

Некоторые пользователи сообщают, что их VPN сохранил неправильный пароль подключения «по умолчанию» и, следовательно, выдавал ошибку PPP. Давайте убедимся, что на этот раз это не так, повторно проверив учетные данные.

- Откройте диалоговое окно «Выполнить» с помощью сочетания клавиш Windows + R.

- Затем введите приведенную ниже команду, чтобы открыть Network Connections.ncpa.cpl.

- После этого щелкните правой кнопкой мыши свою сеть VPN и выберите «Свойства».

- Затем перейдите на вкладку «Параметры» и снимите флажок «Запомнить мои учетные данные».

- Теперь восстановите настройку VPN, и он попросит вас повторно ввести пароль.

- Сделайте это и проверьте, исправляет ли он ошибку VPN 734 «Протокол управления связью PPP был прекращен» в Windows 11.

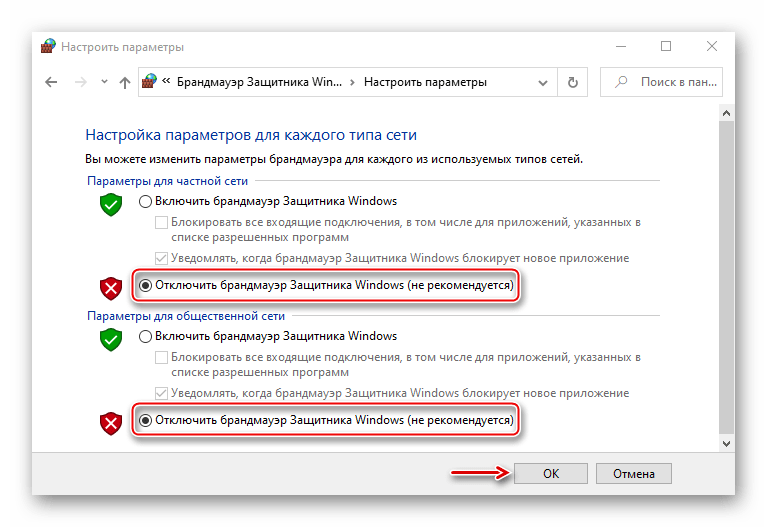

ИСПРАВЛЕНИЕ 5: Отключить брандмауэр

В некоторых случаях брандмауэр Windows может выдать ложное срабатывание и пометить подлинный процесс обмена данными как вредоносный. Это, в свою очередь, предотвратит доступ VPN к Интернету на вашем ПК. Однако, если вы уверены, что источник и назначение обмена данными заслуживают доверия, вы можете временно приостановить работу брандмауэра и проверить результаты. Вот как это можно сделать:

- Перейдите в меню «Пуск», найдите «Брандмауэр Защитника Windows» и откройте его.

- Затем нажмите «Включить/выключить брандмауэр Защитника Windows» в левой строке меню.

- После этого выберите «Отключить» в общедоступных и частных сетях.

- Это должно исправить основную проблему.

Вот и все. Это были пять различных методов, которые помогут вам исправить ошибку VPN 734 «Протокол управления связью PPP был прекращен» в Windows 11. Если у вас есть какие-либо вопросы относительно вышеупомянутых шагов, сообщите нам об этом в комментариях. Мы вернемся к вам с решением в ближайшее время.

Всех горячо приветствую! Такая дичь написана на других сайтах по данному вопросу, что мне пришлось основательно подготовиться и написать свою инструкцию. Даже на официальной странице поддержки Keenetic не описаны некоторые моменты, что может привести к внезапному возгласу: «А почему не работает?!». Сегодня я расскажу вам, как правильно настроить VPN-сервер на роутере ZyXEL Keenetic, а также как к нему подключиться с разных устройств.

Если вам не нужно настраивать VPN-сервер, а нужно подключиться к публичному, то просто смотрите главу «ШАГ 4…» – подглава «Роутер ZyXEL Keenetic». Там же я оставил ссылку на бесплатные публичные VPN.

Если же вы хотите настроить сервер, а также подключиться, то я описал 3 способа подключения: PPTP, L2TP/IPSec и WireGuard. Первые два настраиваются достаточно просто, но подключение там идет прямое, и вы можете приконнектиться к серверу как с Windows, Android, iOS или с отдельного роутера любой модели (TP-Link, ASUS, D-Link и т.д.)

А вот WireGuard (Keenetic VPN) настраивается исключительно на новых маршрутизаторах – то есть у вас должно быть два роутера с последней прошивкой. В общем вы можете выбрать все варианты. На самом деле все делается просто, но в настройках есть много нюансов, о которых я подробно написал в статье. Некоторые сложности могут возникнуть с WireGuard. Именно поэтому я постарался описать все по шагам с картинками и пояснениями. Не торопитесь и читайте очень внимательно. В любом случае вы всегда можете обратиться ко мне в комментариях. Поехали!

Содержание

- ШАГ 1: Вход в настройки роутера

- ШАГ 2: Включение DDNS

- Новая прошивка

- Старая прошивка

- ШАГ 3: Настройка сервера

- VPN PPTP

- Новая прошивка

- Старая прошивка версии NDMS 2.11 и меньше

- VPN-сервер L2TP/IPsec

- VPN WireGuard

- ШАГ 4: Подключение к VPN

- Роутер ZyXEL Keenetic

- Windows

- Android

- iOS

- Задать вопрос автору статьи

ШАГ 1: Вход в настройки роутера

Сначала вам нужно подключиться к локальной сети маршрутизатора – это можно сделать двумя способами:

- По кабелю, подключившись к локальному порту.

- По Wi-Fi.

Далее открываем браузер и вводим в адресную строку один из адресов:

- 192.168.1.1

- my.keenetic.net

Далее авторизовываемся.

Если у вас есть проблемы со входом, то читаем эту инструкцию.

ШАГ 2: Включение DDNS

Наш план достаточно простой. Наш роутер Keenetic будет выступать в качестве VPN сервера. Причем не важно, какой именно сервер мы будет настраивать – будь это PPTP, IPSec или новый WireGuard. Смысл в том, что мы должны иметь доступ к этому роутеру извне – то бишь из интернета. У роутера есть внешний IP адрес. Конечно, мы можем использовать его. Но как правило, современные провайдеры по умолчанию выдают два вида адрес:

- Белый динамический

- Серый

Нужно, чтобы ваш провайдер обязательно использовал белый IP адрес, в противном случае доступ к VPN-серверу будет недоступен. Про белые и серые IP, а также про то, как узнать какой адрес у вас – читаем эту инструкцию. На новых прошивках есть возможность подключаться и к серым IP, но при использовании KeenDNS (это облачный DDNS сервис, который работает напрямую, так и через облако, поэтому его можно использовать даже с серыми IP).

В общем на первом шаге мы подключим службу DDNS, если ваш IP не является статичным.

Более подробно про DDNS читаем тут.

Новая прошивка

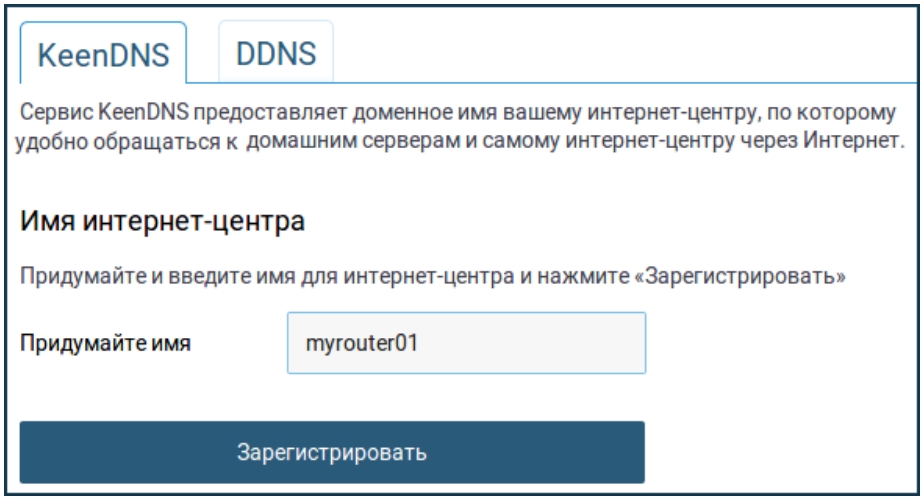

- Для начала нам нужно настроить DDNS, можно использовать стандартный и бесплатный KeenDNS от Keenetic. Переходим в раздел «Доменное имя» и вводим любое наименование, которое мы будем использовать для подключения. Далее нажимаем «Зарегистрировать».

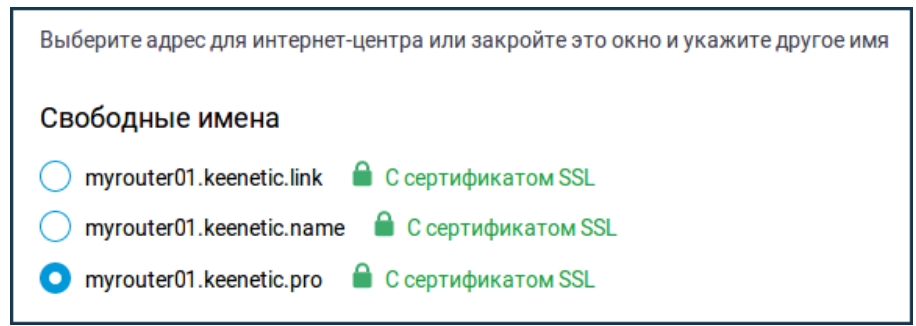

- Если имя свободное, то роутер сообщит об этом и предложит вам 3 поддоменных имени – выберите любое.

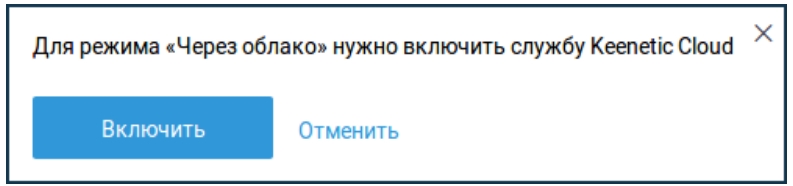

- Если у вас серый IP, то вам нужно перейти в «Общие настройки» и включить «Keenetic Cloud».

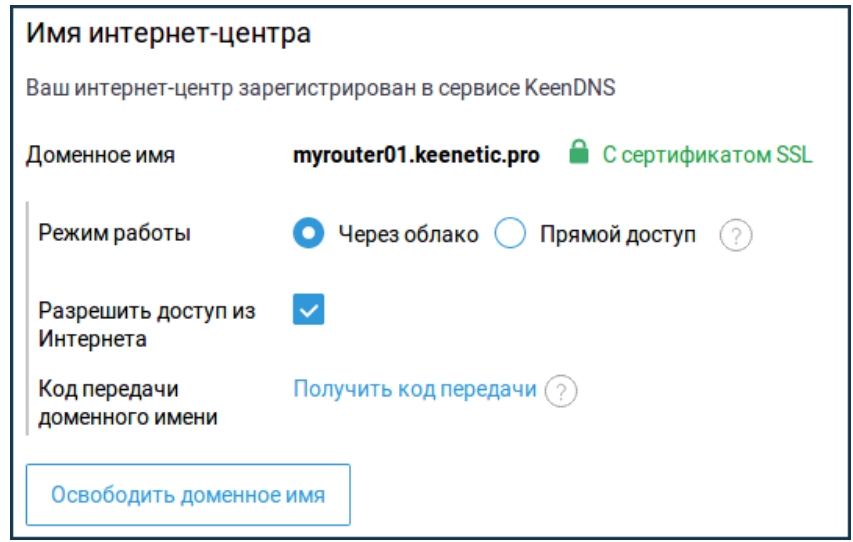

- Высветится вот такое окошко, подождите пока роутер получит SSL сертификаты. После этого вам нужно выбрать «Режим работы»:

- Через облако – если у вас серый IP.

- Прямой доступ – если IP белый.

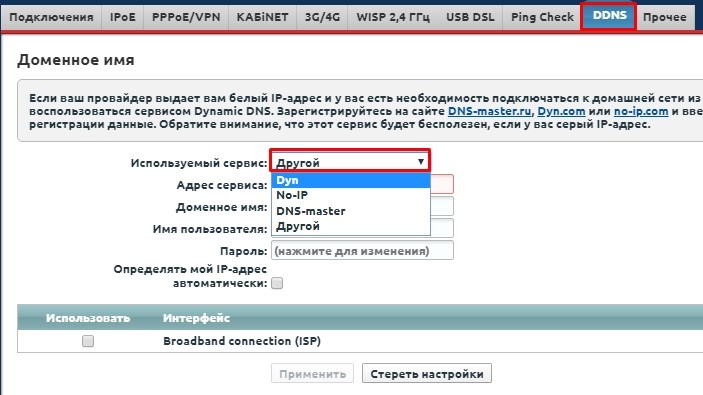

Старая прошивка

Понятно дело, используя внешний IP адрес, но что, если он динамический или серый. Хочу расстроить пользователей с серыми IP, тут ничего не поделаешь и единственный выход – это искать провайдера с белым IP. Второй вариант – это купить более новый роутер Keenetic, на котором есть облачная служба KeenDNS – она позволит прокинуть подключение даже с серым IP. Для тех, у кого белый IP, нам в любом случае нужно настроить DDNS, так как скорее всего у вас он конечно же белый, но динамический адрес, а поэтому, когда он поменяется – соединение просто отвалится.

В разделе «Интернет» перейдите в «DDNS» и посмотрите в список «Используемых серверов». По умолчанию у нас есть Dyn, No-Ip и DNS-Master – это все сторонние сервисы. Что вам нужно сделать? – вам нужно зайти на официальные сайты этих сервисов, зарегистрироваться и создать DDNS. Далее переходим сюда и вводим данные DDNS.

ШАГ 3: Настройка сервера

Выберите один из вариантов подключения. Напомню, что для WireGuard у вас должно быть два роутера Кинетик с последней прошивкой.

VPN PPTP

При подключении по PPTP идет шифрование MPPE (Microsoft Point-to-Point Encryption).

Новая прошивка

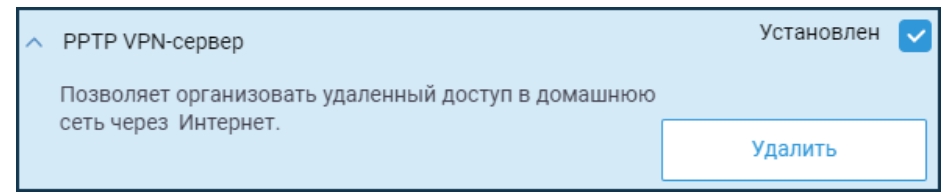

- Теперь нужно установить компонент VPN-сервера – переходим в «Общие настройки» -«Обновления и компоненты» – кликаем по кнопочке «Изменить набор компонентов» и устанавливаем «PPTP VPN-сервер».

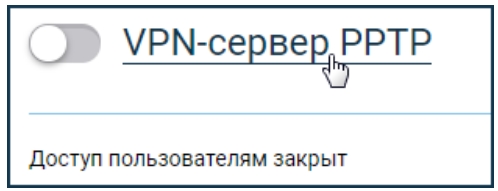

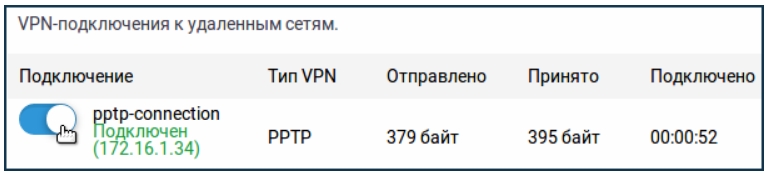

- Переходим в «Приложения» и включаем наш сервер.

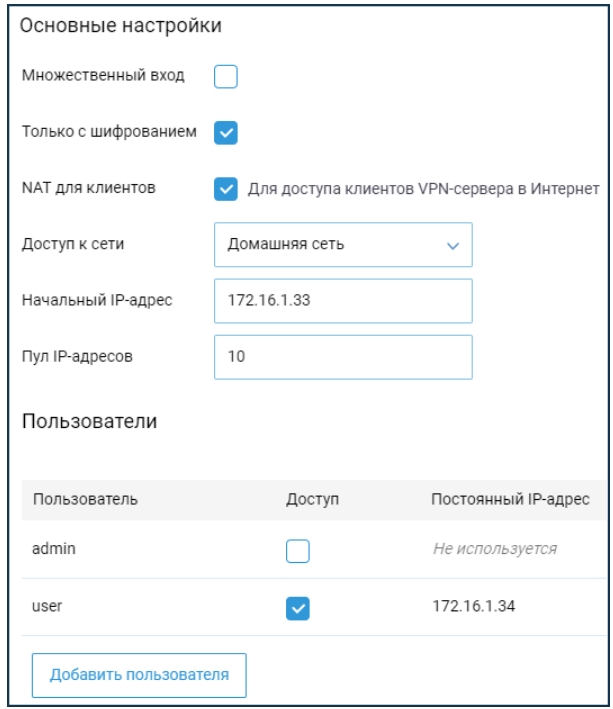

- Откроются настройки. Давайте пройдемся по пунктикам:

- Множественный вход – когда один и тот же логин и пароль используют несколько клиентов. Небезопасно, зато удобно.

- Только шифрование – не убираем эту галочку, иначе канал связи будет не зашифрован и данные могут перехватить.

- NAT для клиентов – использование интернета.

- Доступ к сети – ставим «Домашняя сеть», ведь именно к этой сети мы будем иметь доступ.

- Начальный IP-адрес – это начальный пул адресов для клиентов. Очень важно, чтобы клиентские адреса и адреса ваших локальных машин не пересекались, поэтому лучше установить другие настройки IP.

- Пул IP-адресов – максимальное число 10.

- Пользователи – тут вы можете использовать одного или создать несколько учетных записей.

Старая прошивка версии NDMS 2.11 и меньше

Возможность настроить VPN сервер появилась с выходом версии операционной системы NDMS V2.04.B2. Также по PPTP к одному серверу можно подключить до 10 клиентов.

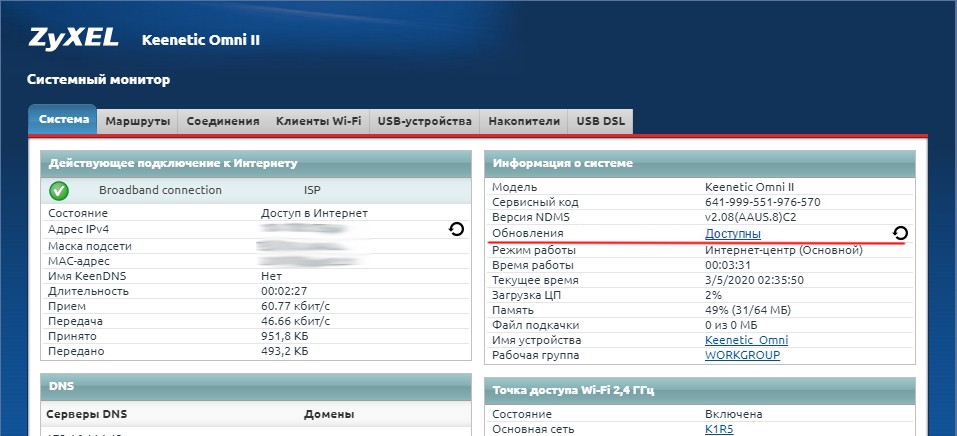

- Для начала нужно убедиться, что установлен компонент VPN-сервер. На главной нажмите по ссылке «Доступно» в разделе «Обновления».

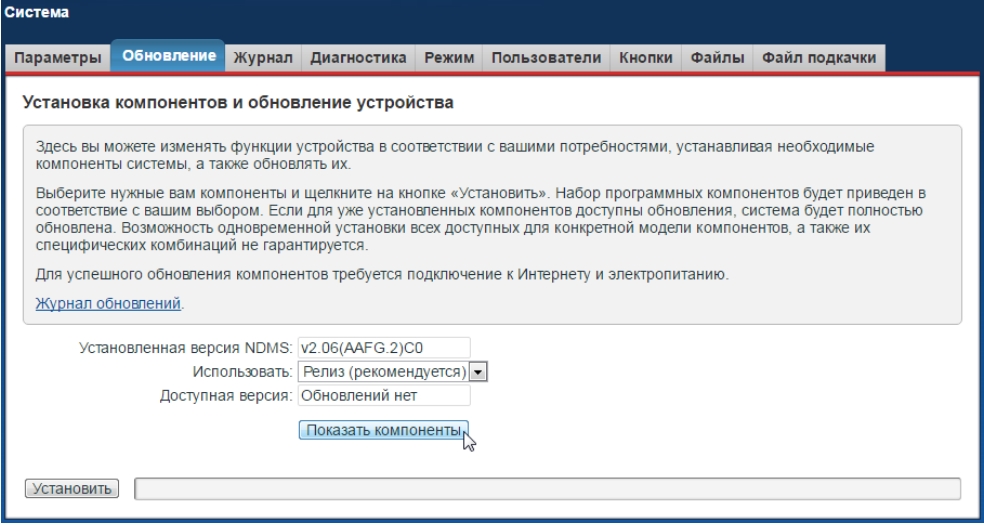

- Или вы можете перейти в раздел «Система», нажать по вкладке «Обновление» и далее ниже нажать «Показать компоненты».

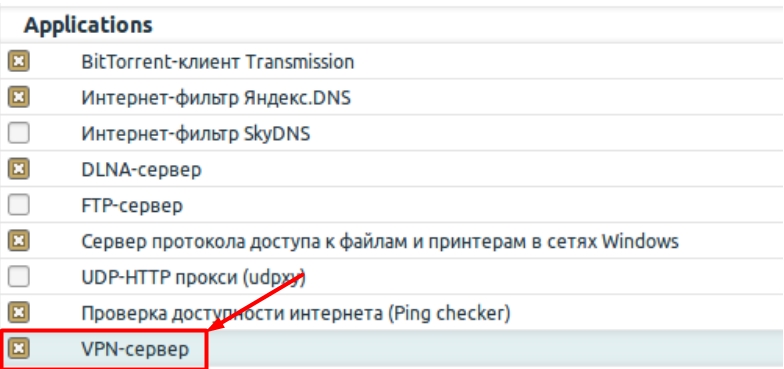

- Найдите VPN-сервер и выделите его.

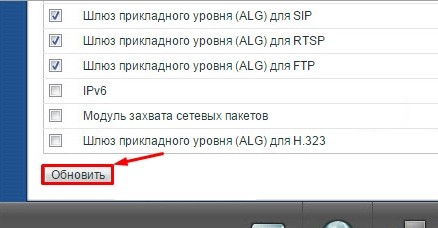

- Далее нажмите по кнопке «Обновить».

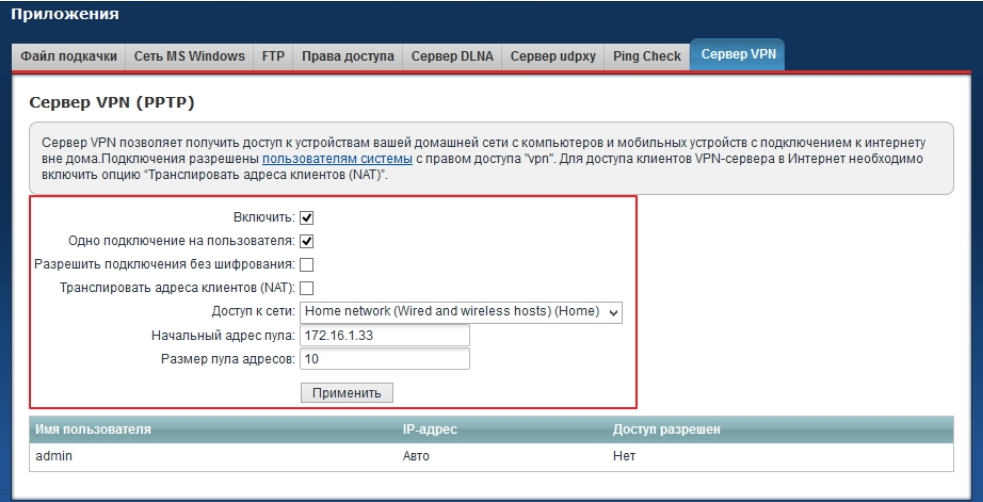

- Теперь переходим в «Приложения» и открываем вкладку «Сервер VPN» (если такой вкладки нет, то вы не установили компонент). Включаем сервер. Ставим галочку «Одно подключение на пользователя». В строке «Доступ к сети» нужно указать наименование вашей локальной сети этого роутера – по умолчанию это «Home network». Ниже нужно указать начальный адрес пула – что это такое? Это пул адресов, который будут выдаваться клиентам подключенным к этому серверу. Нужно обязательно разделить разрешенный пул домашней сети «Home network» и пул адресов VPN сервера. На самом деле можно использовать одну подсеть, но разный пул. Например, для домашней сети пул будет 192.168.1.50-192.168.1.70. А здесь указать начальный пул 192.168.1.200. Или сделайте как я, просто указать другой начальный адрес 172.16.1 33 пула. И ниже указываем размер пула – так как максимальное число клиентов 10, то больше указывать не стоит. Для безопасности, вы можете указать меньшее число клиентов. «Транслировать адреса клиентов (NAT)» – эта галочка нужна для того, чтобы клиенты VPN-сервера могли выходить в интернет через этот роутер. Если вы хотите иметь только доступ к локальной сети, то уберите эту галочку.

- Для удобства мы будем использовать учетную запись администратора, нажмите по ней.

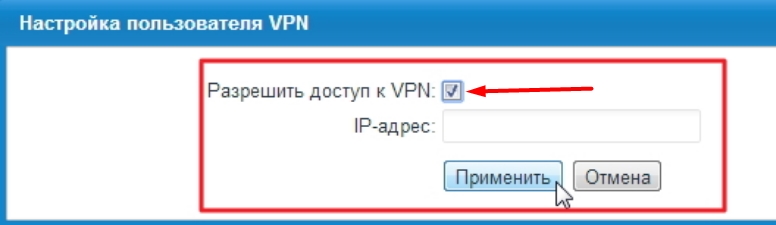

- Как видите в строке «Доступ разрешен» стоит значение «Нет» – это значит этот пользователь не может использоваться для VPN подключения. Давайте это исправим – нажимаем по этой учетке и включаем галочку «Разрешить доступ к VPN».

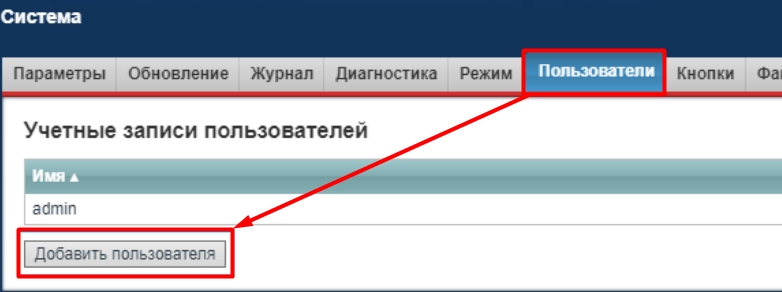

- Admin пользователя можно использовать для нескольких подключений. Но если вам нужно несколько пользователей (для безопасности), то перейдите в раздел «Система» – «Пользователи» – нажмите по кнопке добавления.

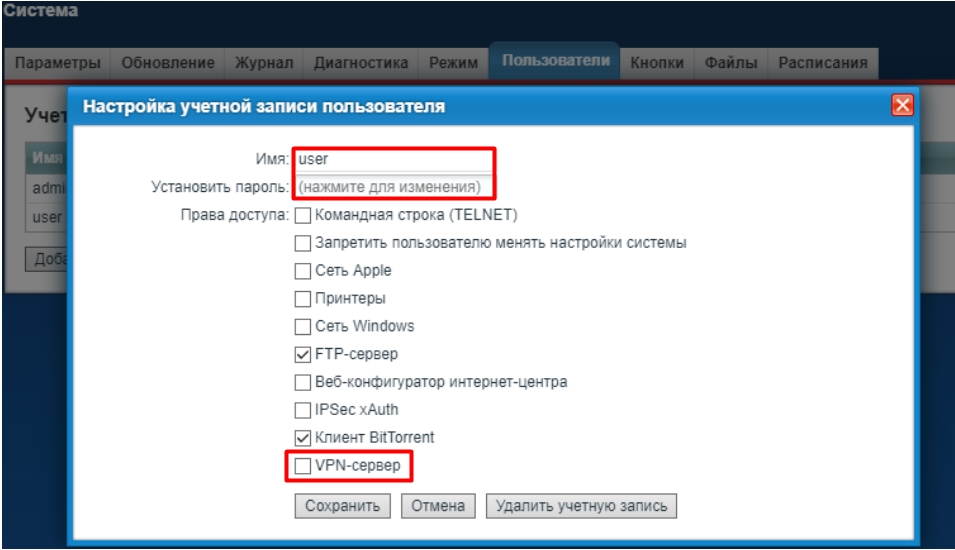

- Укажите логин, пароль клиента, а также не забудьте указать доступ к «VPN-серверу».

VPN-сервер L2TP/IPsec

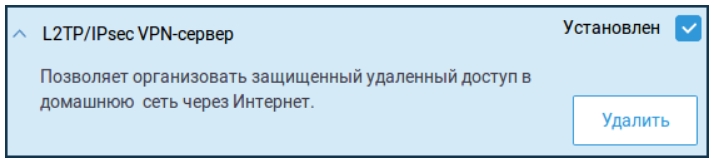

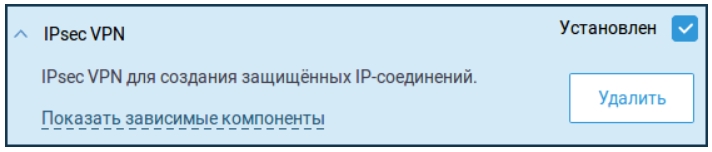

- Устанавливаем компонент: «Общие настройки» – «Обновления и компоненты» – «Изменить набор компонентов». Находим компонент «L2TP/IPsec VPN-сервер, ставим галочку и устанавливаем его, если он не установлен.

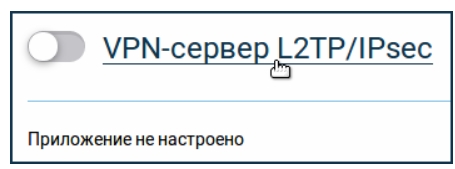

- В приложениях включаем наш VPN.

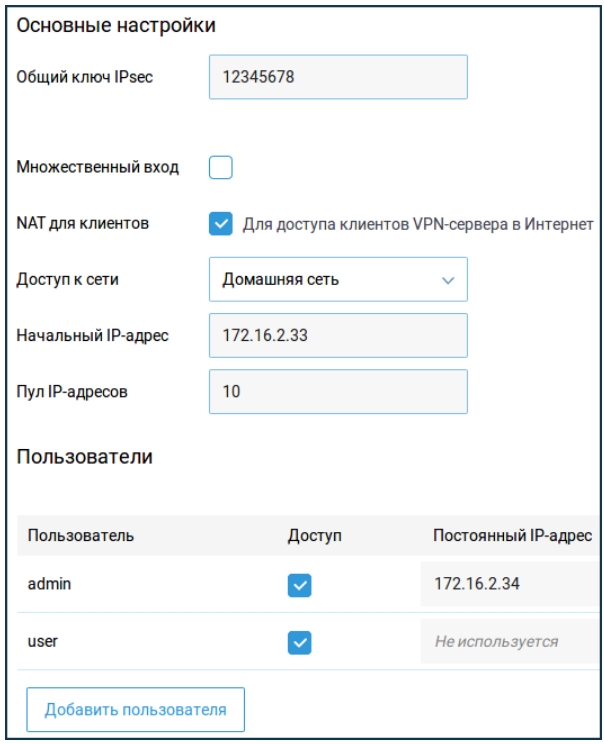

- Теперь вводим данные:

- Общий ключ IPsec – указываем любой ключ.

- Множественный вход – для того, чтобы использовать одну учетную запись на разных компах.

- NAT для клиента – чтобы подключенные клиенты имели доступ к интернету в этой сети.

- Доступ к сети – указываем «Домашняя сеть».

- Начальный IP-адрес – это адреса локальной сети, которые будут выдавать VPN клиентам. Они не должны совпадать с теми адресами, которые уже зарезервированы в вашей локальной сети. Поэтому лучше указать другой пул частных адресов.

- Пул IP-адресов – максимальное число поддерживаемых клиентов 10.

- В поле «Пользователь» можно создать новых пользователей, которые и будут подключаться к VPN. Для теста можете использовать администратора (admin).

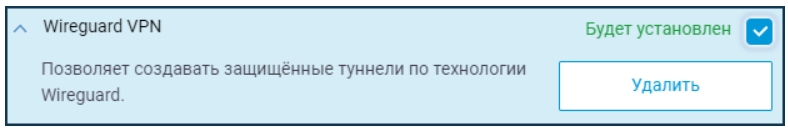

VPN WireGuard

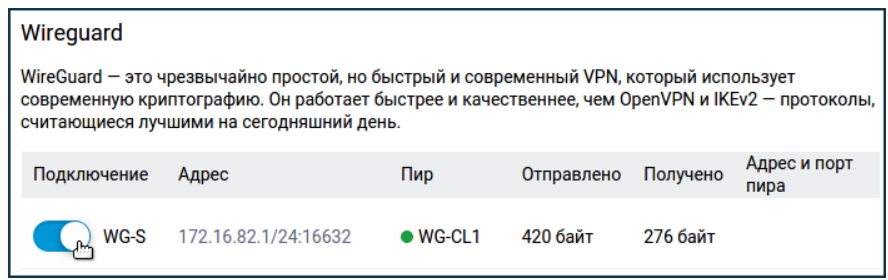

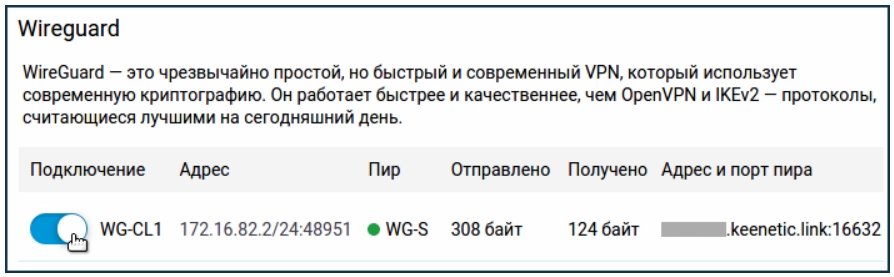

WireGuard был добавлен в версии KeeneticOS 3.3 и работает только с новой прошивкой. Аналогично данная штуковина работает только между двумя роутерами Keenetic. Наше подключение еще можно назвать «Site-To-Site VPN». Если у вас у одного из роутера есть белый IP, то лучше использовать его в качестве сервера. По сути мы объединим две сети в одну виртуальную локальную сеть.

И еще очень важный момент, мы будем производить настройки одновременно на двух роутерах. То есть Web-интерфейс должен быть открыть сразу. Например, «Сервер» мы будем настраивать с компьютера, а «Клиент» с телефона. Но ничего страшного, если вы будете настраивать туннель между маршрутизаторами, которые находятся в разных точках мира.

- «Общие настройки» – «Обновления и компоненты» – кликаем «Изменить набор компонентов» и устанавливаем наш компонент.

- Переходим: «Другие подключения» – «WireGuard» – нажимаем по кнопке добавления.

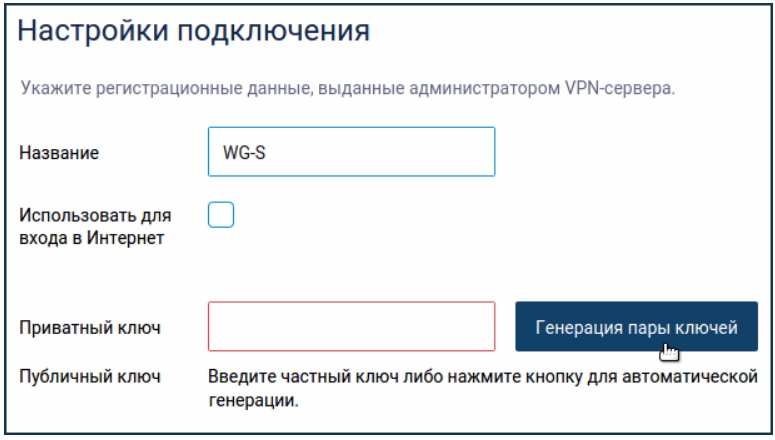

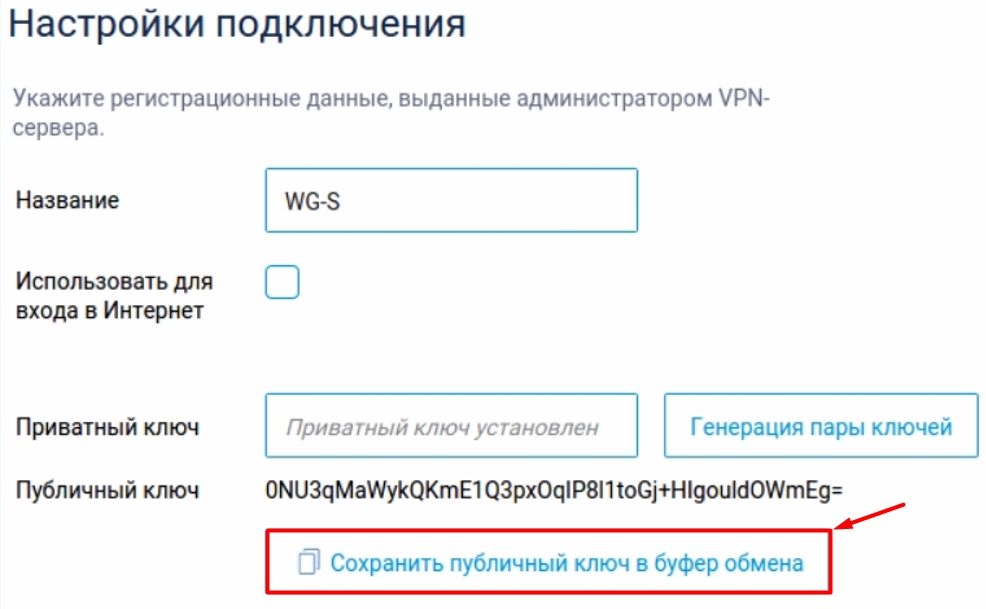

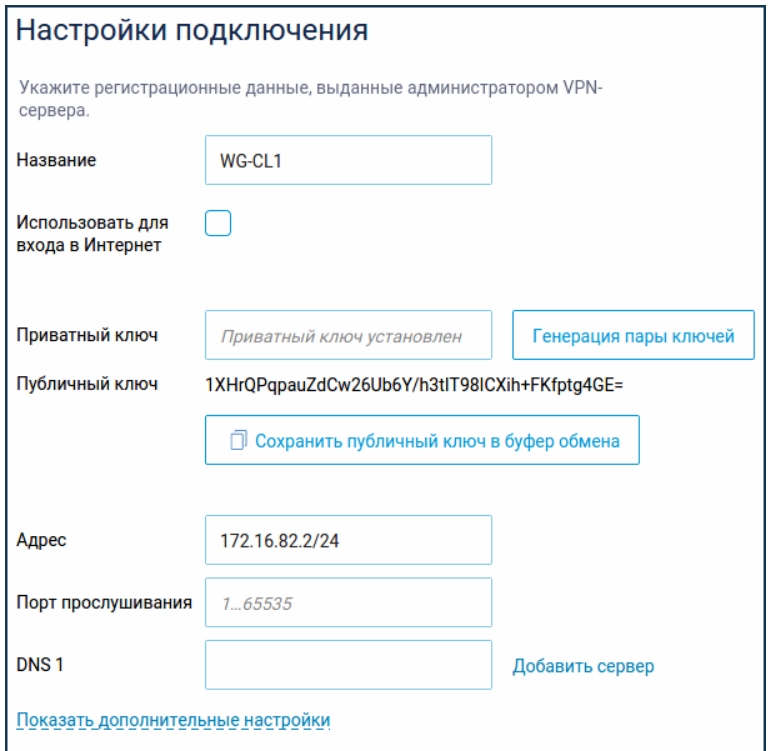

- В поле название нужно ввести английское наименование. Я в качестве примера введу на одном «WG-S» (Сервер), а на втором «WG-CL1» (Клиент). При этом оба окна должны быть открыты.

- Нажимаем «Генерацию пары ключей».

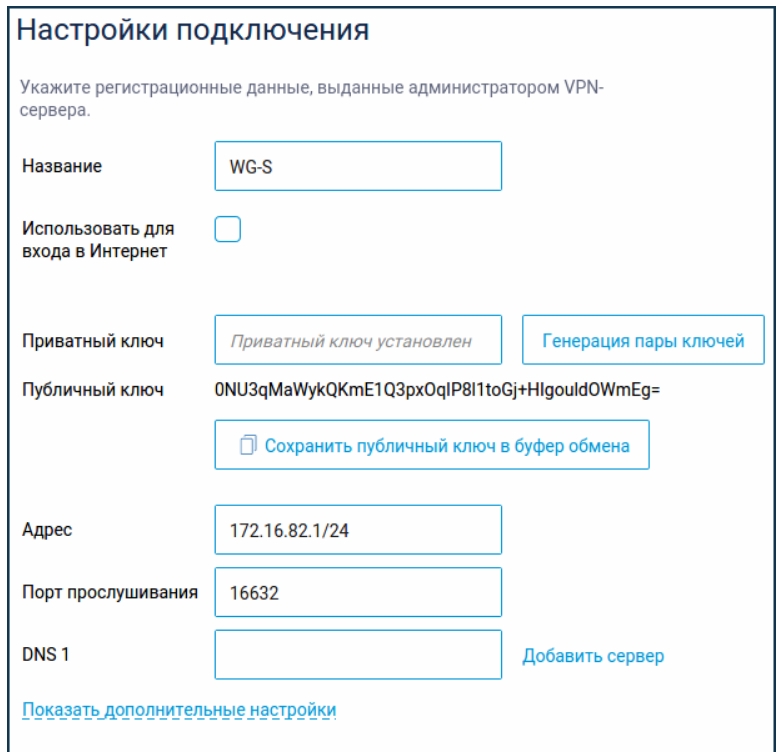

- В поле «Адрес» вписываем IP туннеля с bitmask указать можно любой пул из частного диапазона:

10.0.0.0 – 10.255.255.255 (маска 255.0.0.0 или /8)

172.16.0.0 – 172.31.255.255 (маска 255.240.0.0 или /12)

192.168.0.0 – 192.168.255.255 (маска 255.255.0.0 или /16)

100.64.0.0 – 100.127.255.255 (маска 255.192.0.0 или /10)

- Если коротко, то частные адреса – это те, которые используются только в локальной сети, и их нет в интернете. Я в качестве примера указал 172.16.82.1/24. Также указываем порт номер 16632, именно на него и будет идти подключение от клиента к серверу. Роутер сам автоматически его откроет, поэтому его пробрасывать не нужно. Кликаем по кнопке «Добавить».

- Переходим на вкладку роутера-клиента (WG-CL1). Добавляем подключение, вводим название «WG-CL1», нажимаем «Генерация пары ключей» и тут же нажимаем «Сохранить публичный ключ в буфер обмена».

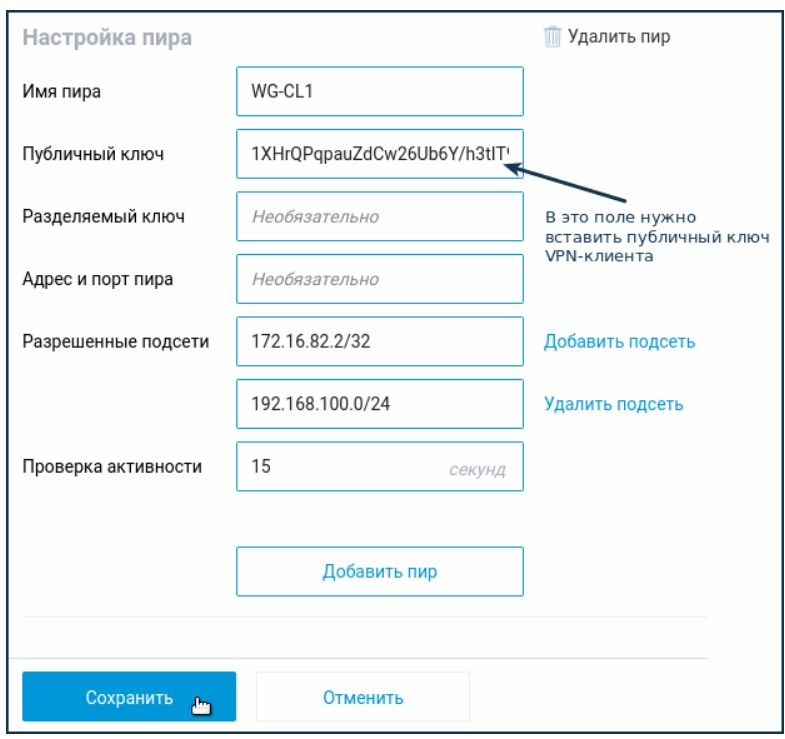

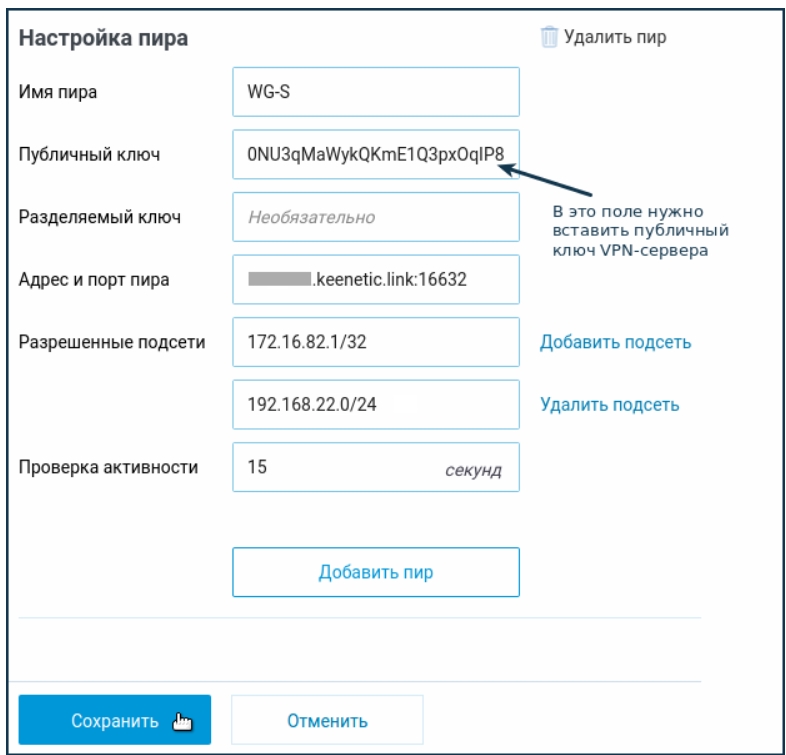

- Теперь нужно вернуться в настройки сервера там откроется окошко «Настройка пира» вводим данные (При этом ни в коем случае не закрывайте настройки клиентского роутера):

- Имя пира – указываем точное наименование, какое вы указали в клиенте.

- Публичный ключ – вставляем из буфера, тот который мы получили от клиента. Если вы настраиваете роутеры в разных местах, то ключ можно отправить по почте или с помощью мессенджера.

- Разрешенные подсети – сюда нужно вписать пул локальных адресов нашего клиента. То есть те адреса, которые смогут иметь доступ к серверу. То есть нам нужно указать адрес туннеля, который будет прописан в клиенте. В сервере мы указали 172.16.82.1. На клиенте мы потом укажем адрес 172.16.82.2, значит здесь же его и указываем. И в качестве настройки маски пишем еще /32. И не забываем указать пул локальных адресов клиента – 192.168.100.0/24.

- Проверка активности – ставим 15 секунд.

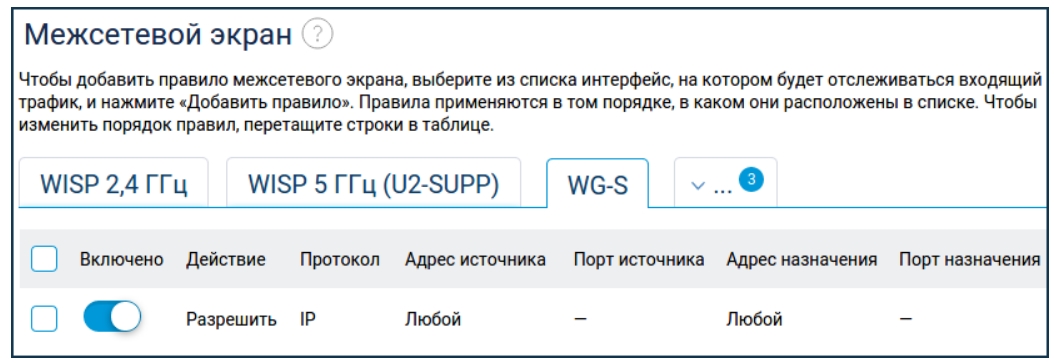

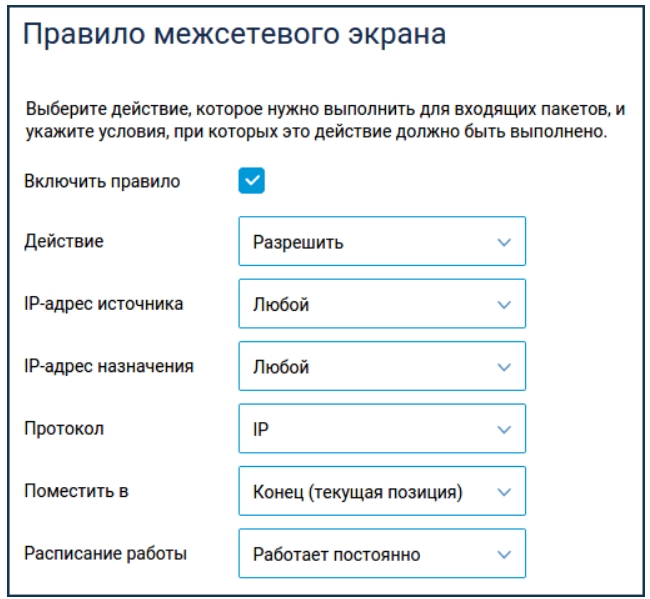

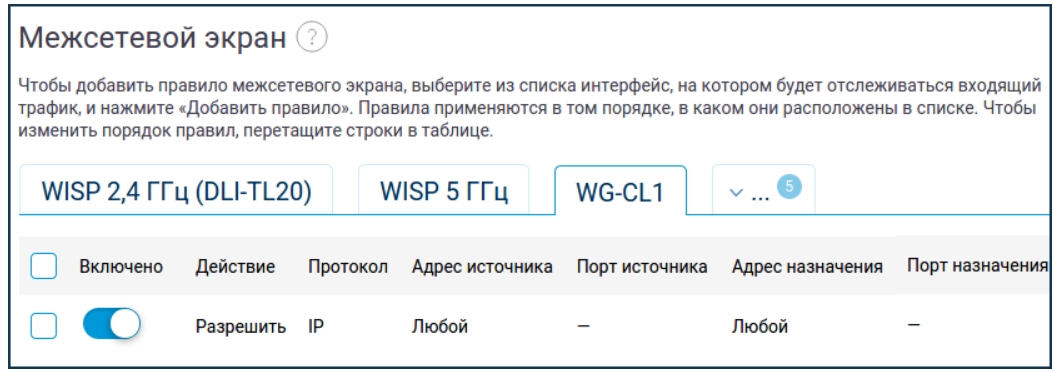

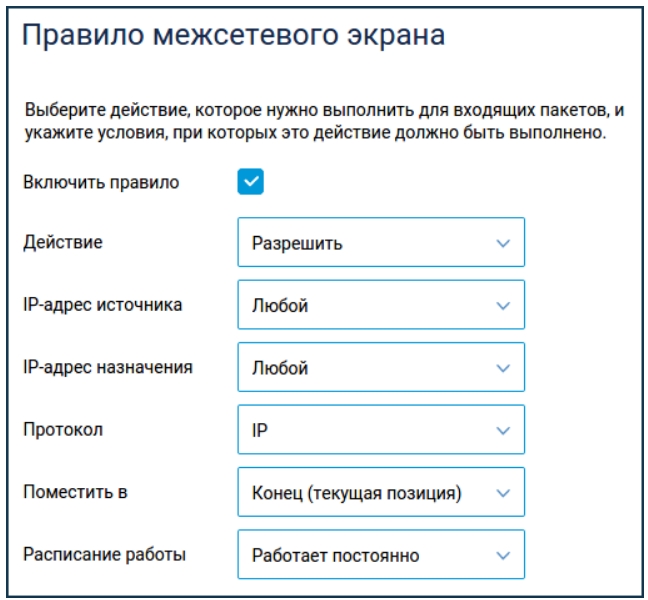

- Это еще не все, нужно настроить «Межсетевой экран» – переходим в этот раздел. Открываем вкладку нашего подключения и добавляем правило для того, чтобы доступ к клиенту и серверу был разрешен извне.

- Устанавливаем настройки как на картинке ниже – просто все разрешаем.

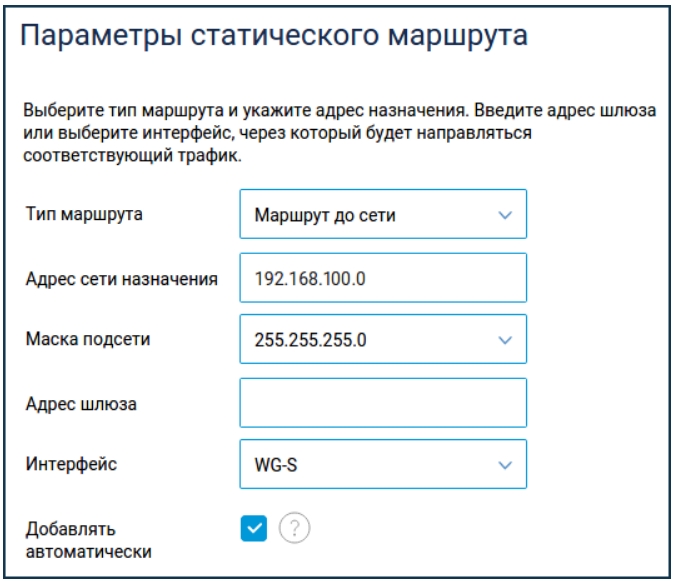

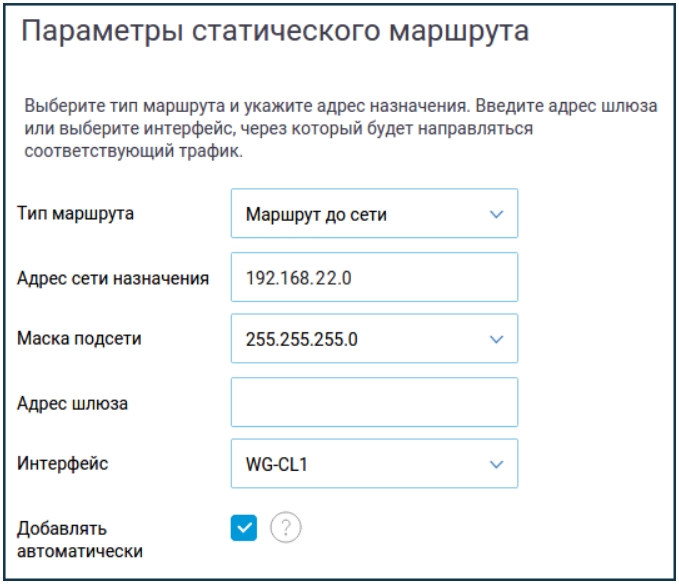

- Теперь нужно прописать статический маршрут для нашего туннеля – «Маршрутизация» – «Добавить маршрут»:

- Тип маршрута – маршрут до сети.

- Адрес сети назначения – указываем пул клиентского роутера.

- Маска подсети – 255.255.255.0

- Интерфейс – указываем наше созданное подключение WG-S.

- Вернитесь обратно в то подключение, которое мы создали и нажмите по кнопке, чтобы сохранить ключ – мы его будем вводить в настройки клиентского роутера.

- Переходим на вкладку настройки клиентского роутера, вводим название. В поле адрес вписываем адрес туннеля. На серверной машине мы указали 172.16.82.1, тут указываем 172.16.82.2. И не забываем указать /24. Добавляем пир.

- Настраиваем теперь пир:

- Имя пира – указываем то, что на сервере.

- Публичный ключ – вставляем тот, который получили, также от сервера.

- Адрес и порт пира – вот тут указываем внешний IP или тот DDNS, который мы ранее создали. Я использую KeenDNS. После этого ставим двоеточие и указываем порт, которые мы используем на сервере. Например: keenetic.link:16632

- Разрешенные подсети – указываем подсеть туннеля сервера 172.16.82.1/32. Еще не забываем указать пул адресов локальных машин сервера. У меня это 192.168.22.0/24.

- Проверка активности – также ставим 15.

- Теперь нужно настроить межсетевой экран. Добавляем правило.

- Тут настройки такие же как на сервере.

- Теперь добавляем статический маршрут как на сервере. Все настройки такие же кроме:

- Адрес сети назначения – указываем начальный адрес пула локальных устройств сервера.

- Интерфейс – тут указываем интерфейс WG-CL1, через который мы и подключаемся к туннелю.

- Если вы все сделали верно, то на вкладке «Wireguard» на обоих устройствах в колонке «Пир» вы увидите зеленый кружок с название второго роутера.

Роутер ZyXEL Keenetic

ПРИМЕЧАНИЕ! Если вы не настраивали VPN-сервер и хотите подключиться к публичному, то можете попробовать бесплатные ВПН от Японского университета – про него подробно написано тут. Там также есть конфигурация с настройками.

Проверьте, чтобы были установлены компонент «IPsec VPN», если вы настраивали L2TP/IPSec подключение. Если вы настраивали PPTP, то ничего делать не нужно, так как этот компонент уже установлен по умолчанию.

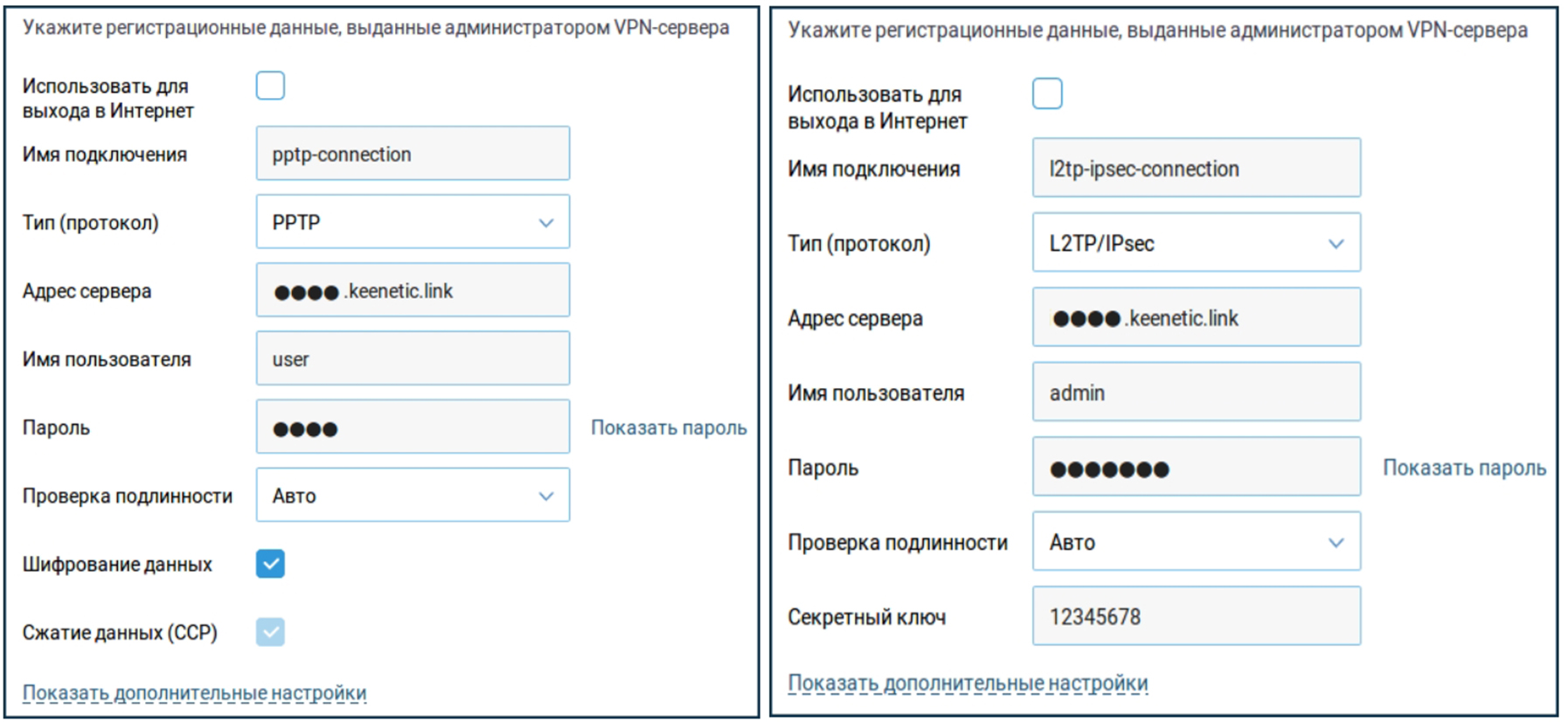

Переходим в раздел «Другие подключения» – «VPN-подключения», кликаем «Добавить подключение». Теперь вводим настройки:

- Имя подключения – указываем любое название.

- Тип (протокол) – PPTP.

- Адрес сервера – наш DDNS или ваш статический IP.

- Имя пользователя и пароль – указываем учетную запись, которую мы используем для VPN.

- У L2TP/IPsec нужно также указать секретный ключ, который мы создали.

Как только настройки будут введены, сохраните все и не забудьте включить само подключение.

Windows

Есть небольшая проблема в том, что Keenetic использует тип шифрования MPPE с ключом 40 бит – это связано с законодательством в РФ, Белоруссии и Казахстане. А на ОС Windows используется ключ 128 бит. Если вы прямо сейчас приступите к настройке, то подключение не произойдет. Но есть два выхода. Первый – мы изменим некоторые настройки в роутере. Второй – поменяем конфигурацию в Windows.

ВНИМАНИЕ! Выберите только один из двух вариантов.

Изменение настроек роутера

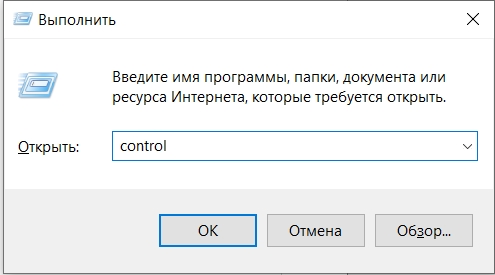

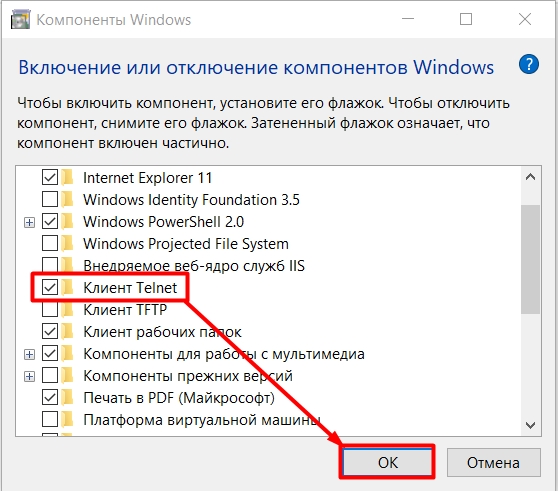

- Нам нужно включить Telnet на Windows – для этого перейдите в «Панель управления». В Windows 10 нажмите на кнопки «Win» и «R» и введите команду:

control

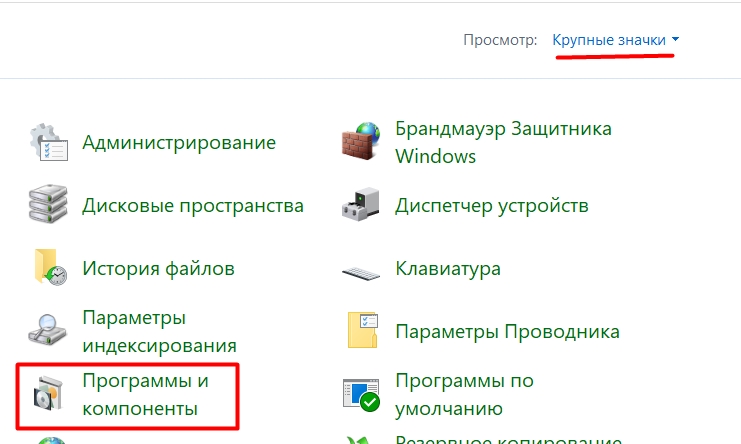

- «Программы и компоненты».

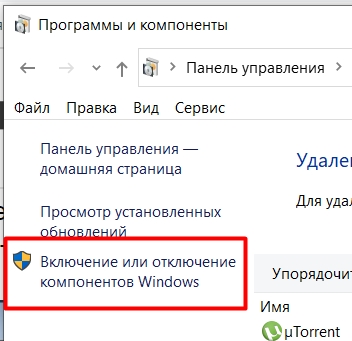

- «Включение или отключение компонентов Windows».

- Включаем «Клиент Telnet».

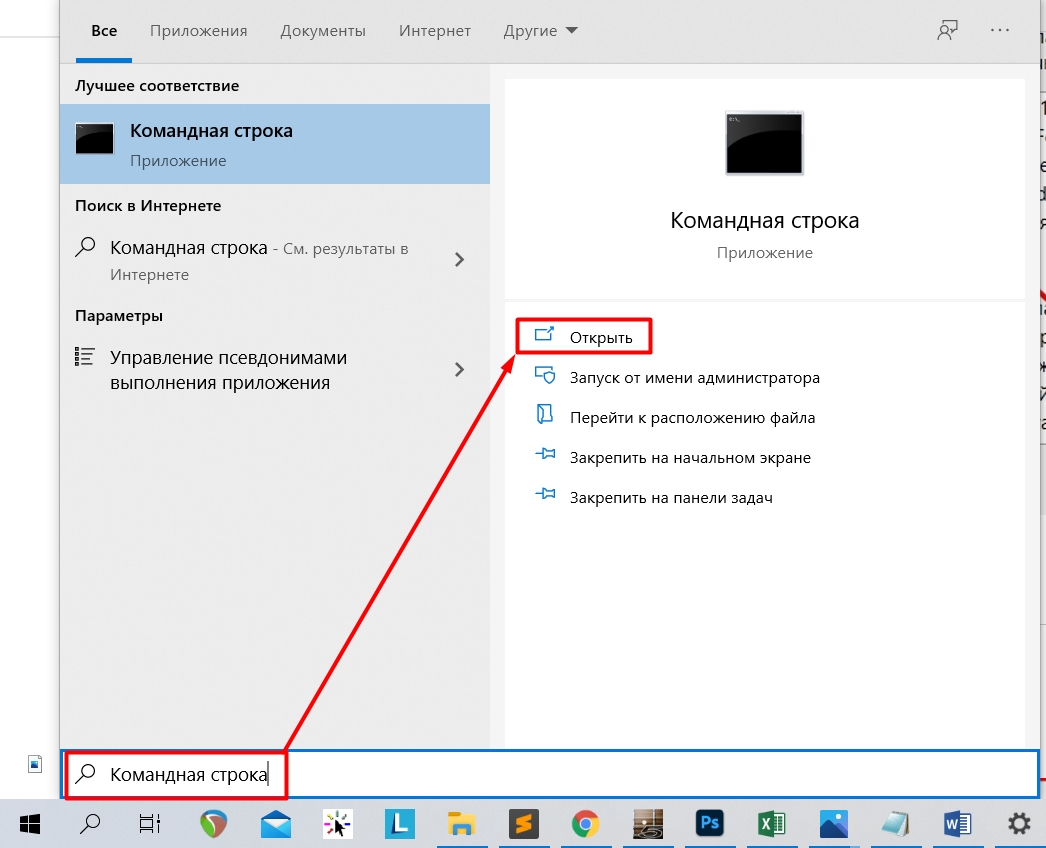

- Запускаем командную строку через поиск.

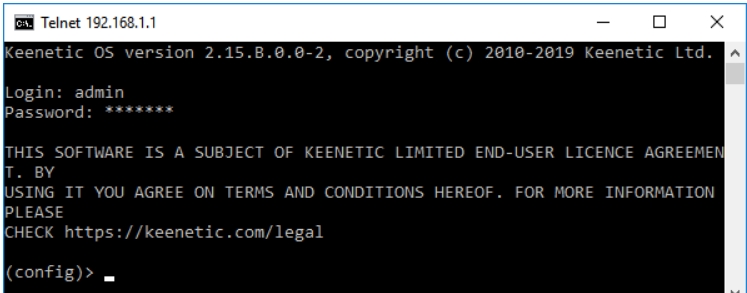

- Вводим команду для входа в роутер.

telnet 192.168.1.1

- Далее введите пароль от админки роутера.

- Вводим команды:

vpn-server mppe 128

system configuration save

exit

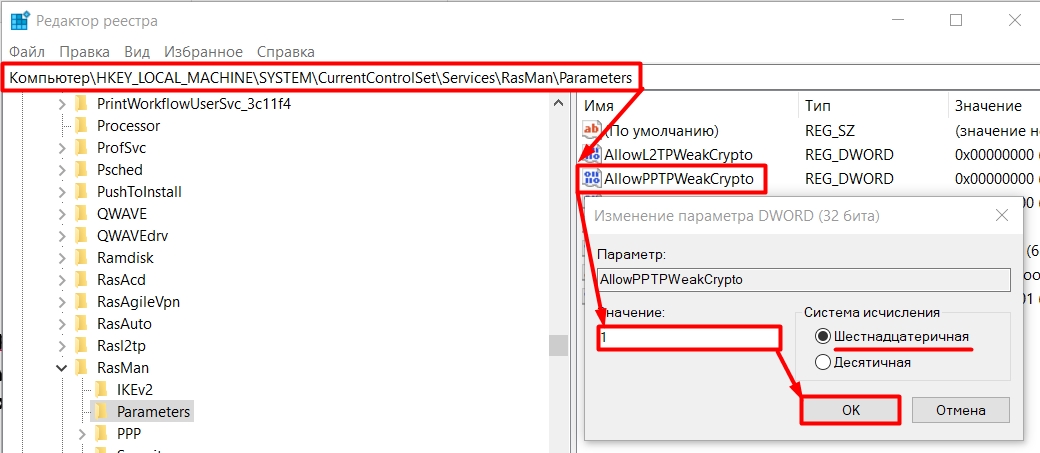

Изменение настроек в Windows

- Заходим в редактор реестра – нажимаем по кнопке «Win» и «R» и вводим команду:

regedit

- Копируем путь:

HKEY_LOCAL_MACHINESystemCurrentControlSetServicesRasmanParameters

- И вставляем его в верхнюю строку. Или вы можете по нему пройти самостоятельно.

- Находим параметр «AllowPPTPWeakCrypto», открываем и меняем на 1.

- Нажимаем «ОК».

- Перезагружаем комп.

Теперь переходим к подключению.

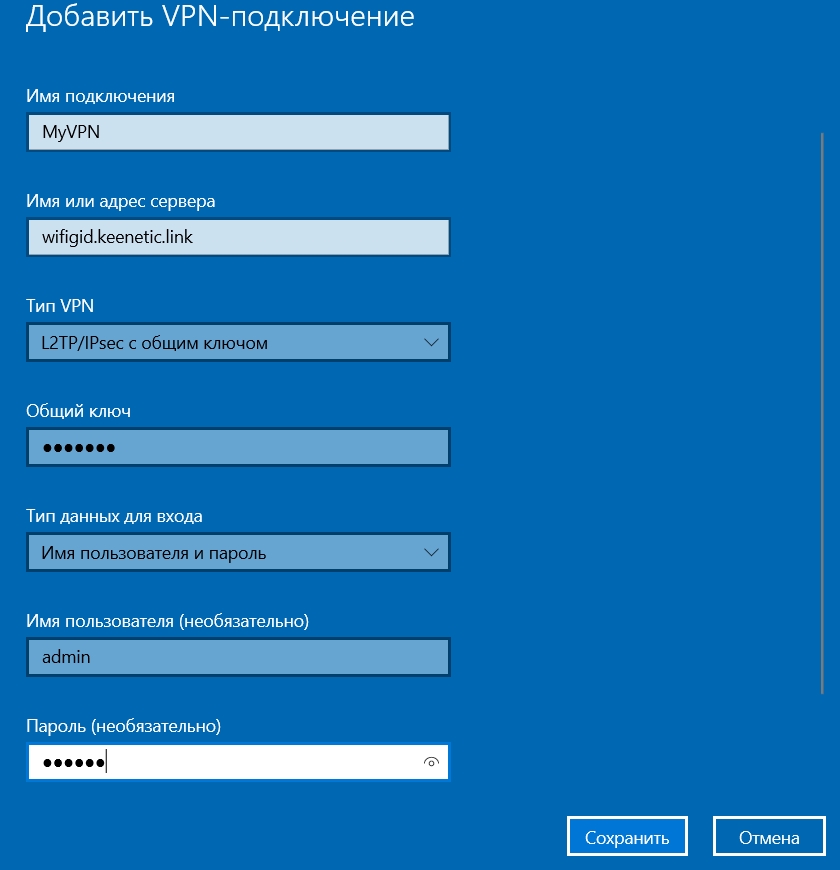

Windows 10

- «Пуск» – «Параметры».

- «Сеть и Интернет».

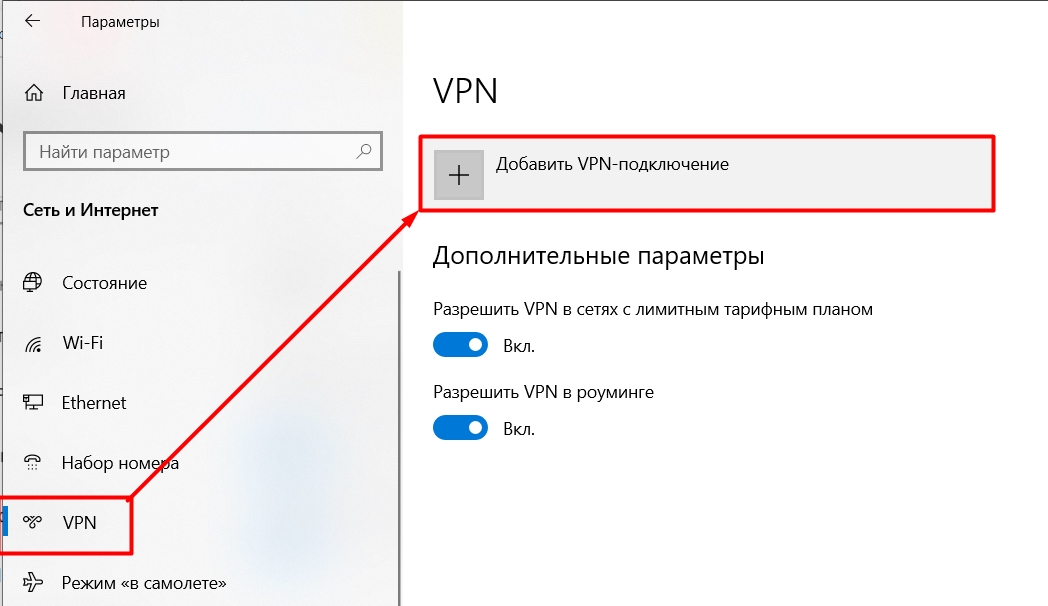

- В разделе «VPN» нажимаем по кнопке с плюсиком.

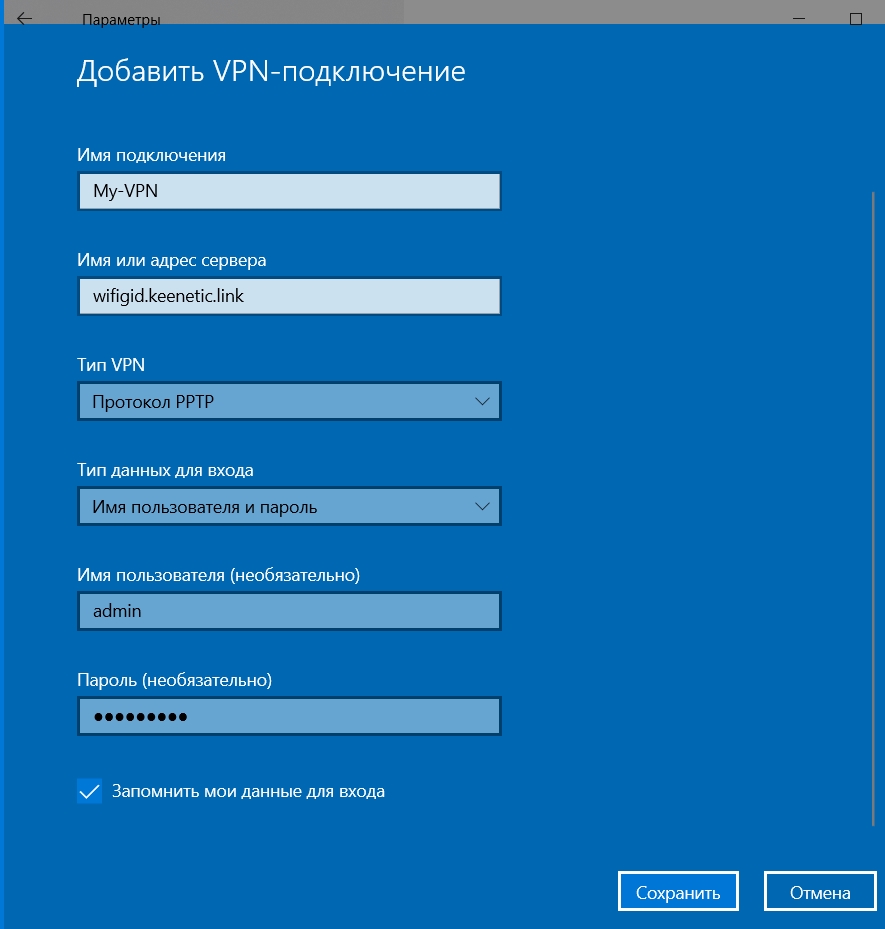

- Заполняем данные:

- Имя подключения – вводим любое наименование, оно будет отображаться только у вас в винде.

- Имя или адрес сервера – указываем наш DDNS или IP.

- Тип VPN – «PPTP» или «L2TP/IPsec с общим ключом».

- Общий ключ (только для L2TP/IPsec) – указываем тот самый ключ.

- Тип данных для входа – «Имя пользователя и пароль».

- Ниже вводим логин и пароль от учетки, которую мы создали в роутере. Можно использовать для проверки пользователя admin.

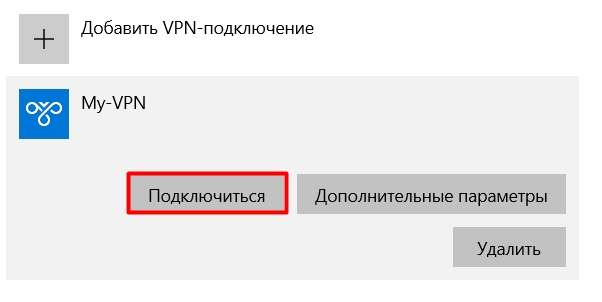

- Нажимаем «Сохранить». Далее нажимаем «Подключиться».

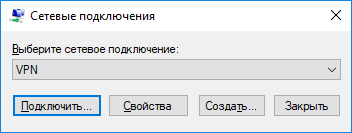

Windows 7

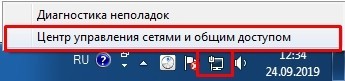

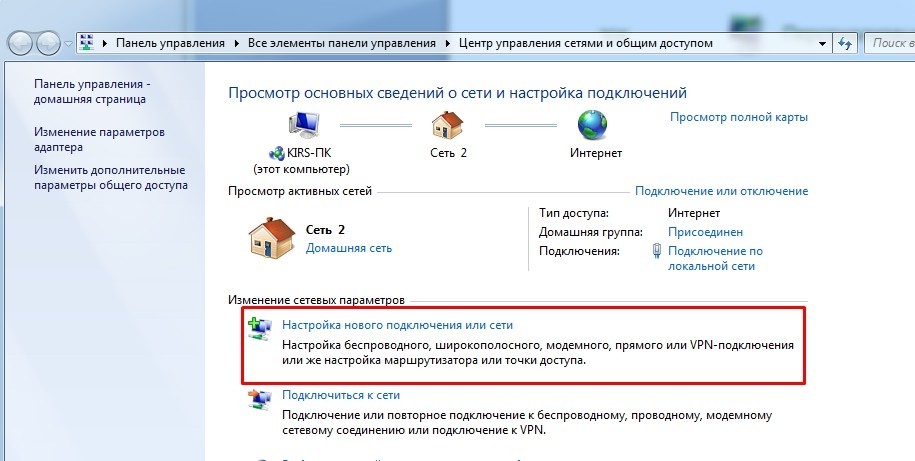

- Кликаем ПКМ по подключению и заходим в центр управления.

- Нажимаем «Настроить новое подключение…»

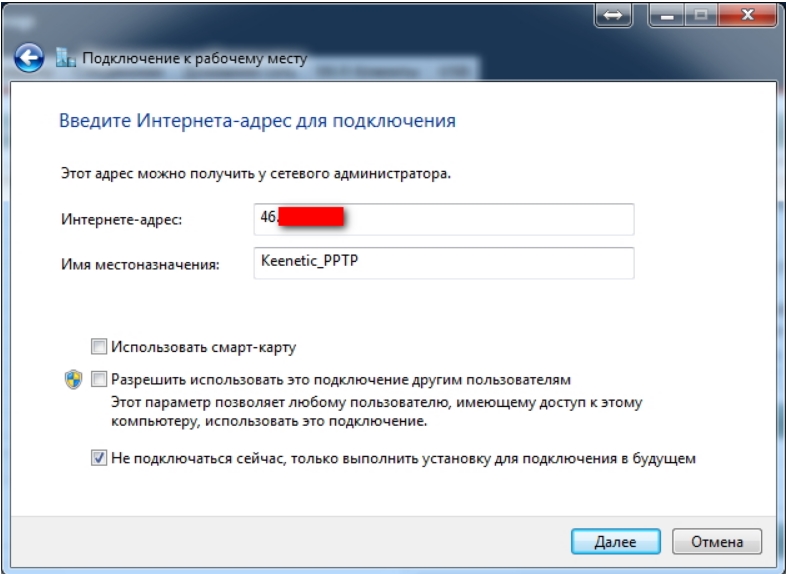

- «Подключение к рабочему месту» – установите настройку «Нет, создать новое подключение». Идем далее и выбираем «Использовать мое подключение к Интернету (VPN)». Сначала вводим адрес роутера с VPN-сервера – это может быть DDNS или внешний IP. Имя указываем любое.

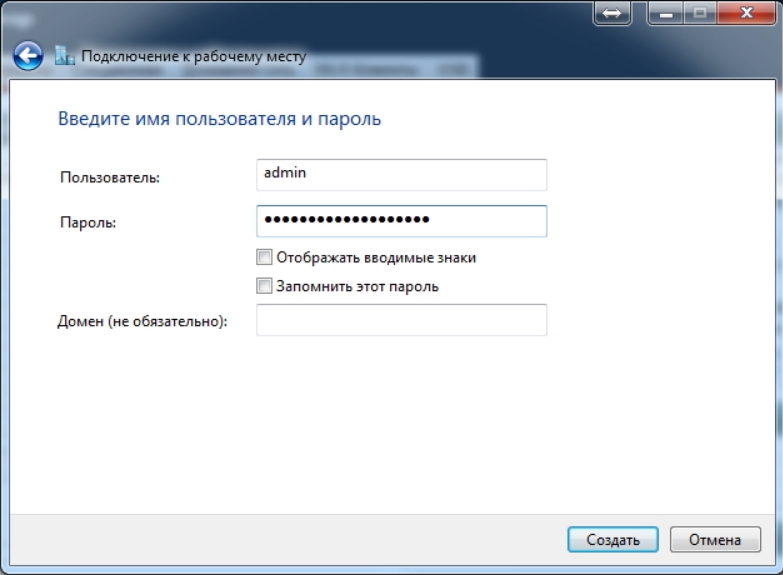

- Вводим логин и пароль. Поставьте галочку «Запомнить этот пароль», чтобы его постоянно не вводить.

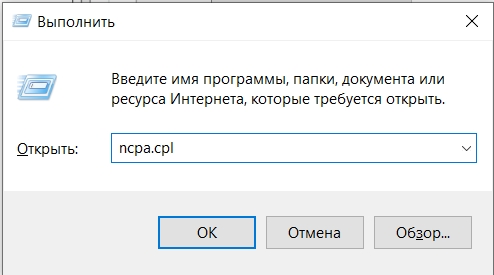

- Теперь нам нужно установить тип PPTP – это конечно можно и не делать, но тогда подключение будет очень долгим, так как винда будет перебирать все возможные варианты. Для настройки нажимаем на + R и вводим команду:

ncpa.cpl

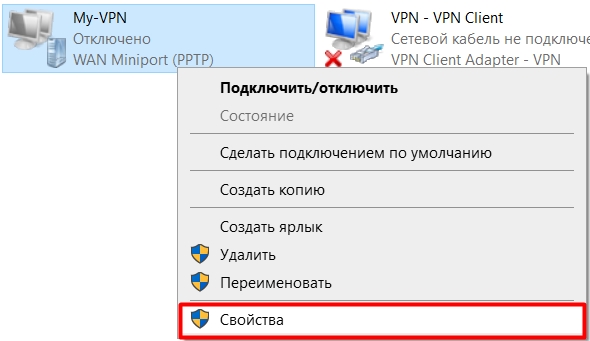

- Кликаем ПКМ по нашему подключению и заходим в «Свойства».

- На вкладке «Безопасность» установите тип VPN как PPTP или IPSec – смотря, какой тип сервера вы создавали в интернет-центре.

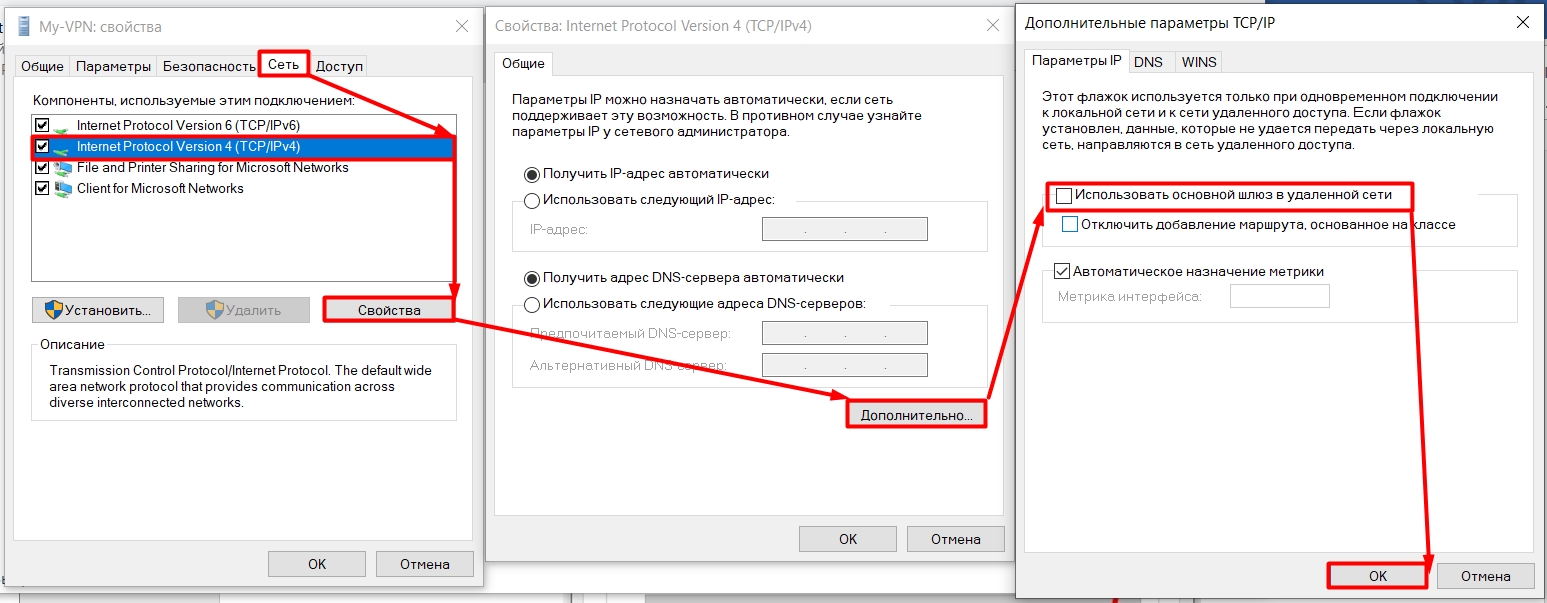

- Там же перейдите в раздел «Сеть» и, выделив протокол TCPv4, перейдите в «Свойства» – «Дополнительно» – уберите галочку сверху.

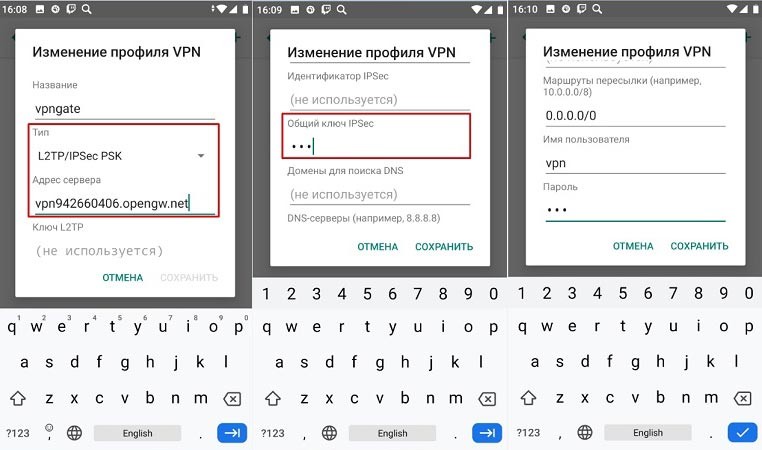

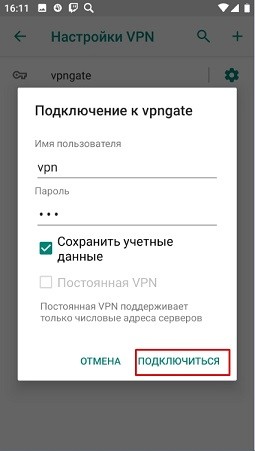

Android

- «Настройки».

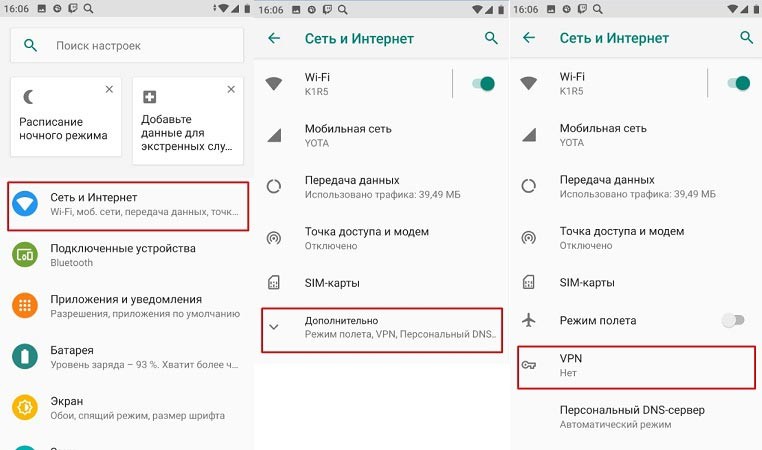

- «Сеть и интернет» – «Дополнительно» – «VPN».

- Добавляем профиль.

- Название – вводим любое.

- Тип – указываем PPTP или L2TP/IPSec PSK.

- Адрес сервера – внешний IP или DDNS.

- Общий ключ IPsec – указываем наш ключик.

- И в самом низу вводим имя пользователя и пароль.

- Подключаемся.

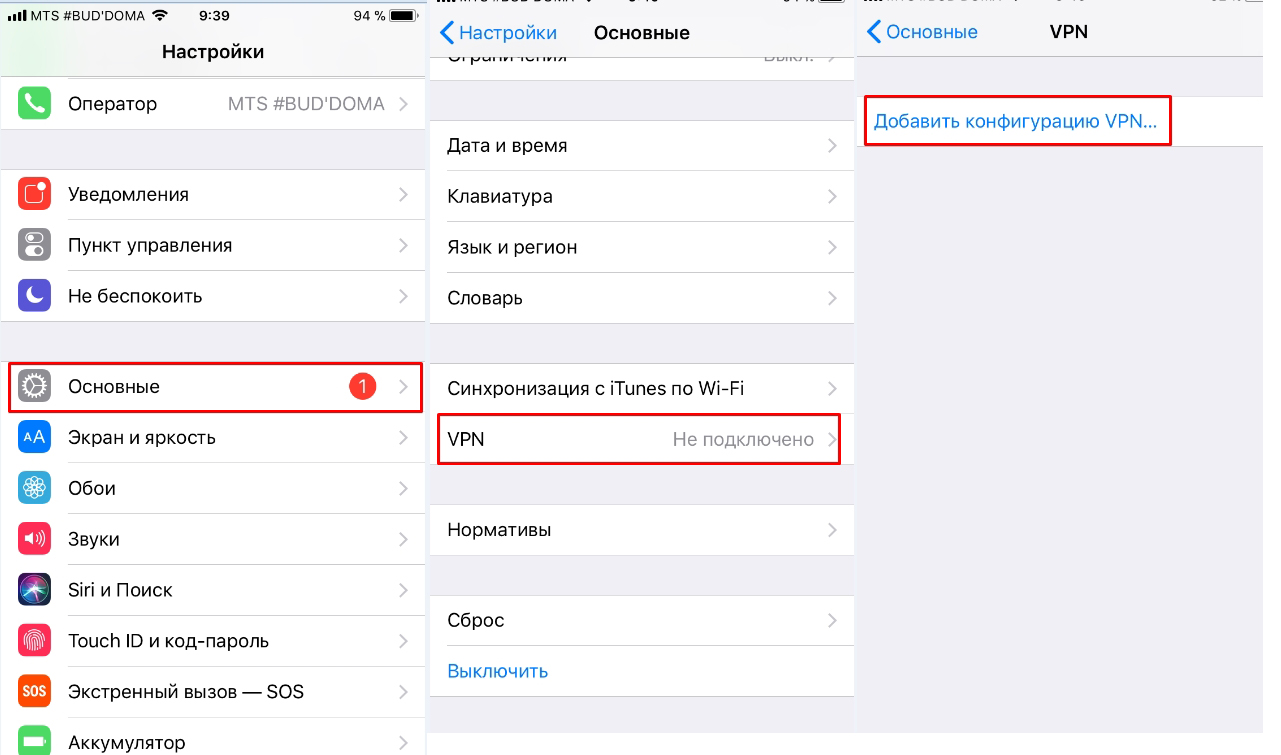

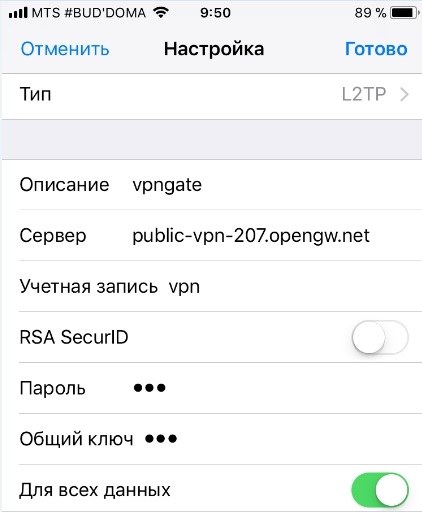

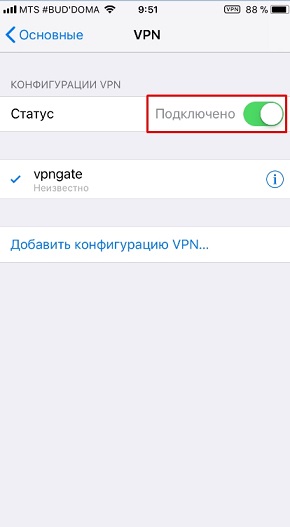

iOS

- «Настройки» – «Основные» – «Добавить конфигурацию VPN».

- Вводим:

- Тип – указываем L2TP или PPTP.

- Описание – вводим любое название.

- Сервер – DDNS или IP нашего роутера.

- Учетная запись – это логин.

- Пароль – это пароль.

- Общий ключ – нужен только для IPSec.

- Подключаемся.

Loading

4 года 8 мес. назад #2824

от stopud

Судя по логу, в 11:46 сегодня произошло отключение, и в настоящий момент на роутере происходит следующее:

Sep 12 14:14:26ndmNetwork::Interface::Base: «L2TP0»: interface is up.

Sep 12 14:14:29l2tp[29745]Plugin pppol2tp.so loaded.

Sep 12 14:14:29l2tp[29745]pppd 2.4.4-4 started by root, uid 0

Sep 12 14:14:29ndmNetwork::Interface::L2TP: «L2TP0»: added host route to 193.232.49.4 via 10.68.0.1.

Sep 12 14:14:29pppd_L2TP0l2tp_control v2.02

Sep 12 14:14:29pppd_L2TP0remote host: 193.232.49.4

Sep 12 14:14:29pppd_L2TP0local bind: 10.68.247.69

Sep 12 14:14:31pppd_L2TP0timeout of sccrp, retry sccrq, try: 1

Sep 12 14:14:33pppd_L2TP0timeout of sccrp, retry sccrq, try: 2

Sep 12 14:14:35pppd_L2TP0timeout of sccrp, retry sccrq, try: 3

Sep 12 14:14:37pppd_L2TP0timeout of sccrp, retry sccrq, try: 4

Sep 12 14:14:39pppd_L2TP0timeout of sccrp, retry sccrq, try: 5

Sep 12 14:14:39pppd_L2TP0sccrq failed, fatal

Sep 12 14:14:48pppd_L2TP0control init failed

Sep 12 14:14:48pppd_L2TP0Couldn’t get channel number: Bad file descriptor

Sep 12 14:14:48pppd_L2TP0Exit.

Sep 12 14:14:48ndmService: «L2TP0»: unexpectedly stopped.

это в цикле без остановки

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

4 года 8 мес. назад #2825

от admin

Пусть пробует — я посмотрю сейчас что происходит

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

4 года 8 мес. назад #2826

от admin

Вижу в дампе сплошной трафик IPSec … скажите, у вас настроен туннель L2TP или L2TP/IPsec ?

14:33:11.489175 IP broadband-90-154-70-176.ip.moscow.rt.ru.6424 > VPNKI.ipsec-nat-t: UDP-encap: ESP(spi=0x284da818,seq=0x18e9), length 68

14:33:12.807511 IP VPNKI.ipsec-nat-t > broadband-90-154-70-176.ip.moscow.rt.ru.6424: UDP-encap: ESP(spi=0xc01407cf,seq=0xec0), length 68

14:33:12.930978 IP broadband-90-154-70-176.ip.moscow.rt.ru.6424 > VPNKI.ipsec-nat-t: UDP-encap: ESP(spi=0x284da818,seq=0x18ea), length 68

14:33:14.549155 IP VPNKI.ipsec-nat-t > broadband-90-154-70-176.ip.moscow.rt.ru.6424: UDP-encap: ESP(spi=0xc01407cf,seq=0xec1), length 260

14:33:14.687018 IP broadband-90-154-70-176.ip.moscow.rt.ru.6424 > VPNKI.ipsec-nat-t: UDP-encap: ESP(spi=0x284da818,seq=0x18eb), length 260

14:33:15.933634 IP VPNKI.ipsec-nat-t > broadband-90-154-70-176.ip.moscow.rt.ru.6424: UDP-encap: ESP(spi=0xc01407cf,seq=0xec2), length 132

14:33:16.090993 IP broadband-90-154-70-176.ip.moscow.rt.ru.6424 > VPNKI.ipsec-nat-t: UDP-encap: ESP(spi=0x284da818,seq=0x18ec), length 196

14:33:16.205400 IP broadband-90-154-70-176.ip.moscow.rt.ru.6424 > VPNKI.ipsec-nat-t: UDP-encap: ESP(spi=0x284da818,seq=0x18ed), length 68

14:33:16.205670 IP VPNKI.ipsec-nat-t > broadband-90-154-70-176.ip.moscow.rt.ru.6424: UDP-encap: ESP(spi=0xc01407cf,seq=0xec3), length 68

14:33:16.369853 IP VPNKI.ipsec-nat-t > broadband-90-154-70-176.ip.moscow.rt.ru.6424: UDP-encap: ESP(spi=0xc01407cf,seq=0xec4), length 68

14:33:16.522511 IP broadband-90-154-70-176.ip.moscow.rt.ru.6424 > VPNKI.ipsec-nat-t: UDP-encap: ESP(spi=0x284da818,seq=0x18ee), length 68

14:33:17.619658 IP VPNKI.ipsec-nat-t > broadband-90-154-70-176.ip.moscow.rt.ru.6424: UDP-encap: ESP(spi=0xc01407cf,seq=0xec5), length 132

14:33:17.771687 IP broadband-90-154-70-176.ip.moscow.rt.ru.6424 > VPNKI.ipsec-nat-t: UDP-encap: ESP(spi=0x284da818,seq=0x18ef), length 148

14:33:18.483689 IP VPNKI.ipsec-nat-t > broadband-90-154-70-176.ip.moscow.rt.ru.6424: UDP-encap: ESP(spi=0xc01407cf,seq=0xec6), length 116

14:33:18.641822 IP broadband-90-154-70-176.ip.moscow.rt.ru.6424 > VPNKI.ipsec-nat-t: UDP-encap: ESP(spi=0x284da818,seq=0x18f0), length 116

14:33:18.802392 IP VPNKI.ipsec-nat-t > broadband-90-154-70-176.ip.moscow.rt.ru.6424: UDP-encap: ESP(spi=0xc01407cf,seq=0xec7), length 100

14:33:18.802484 IP VPNKI.ipsec-nat-t > broadband-90-154-70-176.ip.moscow.rt.ru.6424: UDP-encap: ESP(spi=0xc01407cf,seq=0xec8), length 212

14:33:18.966552 IP broadband-90-154-70-176.ip.moscow.rt.ru.6424 > VPNKI.ipsec-nat-t: UDP-encap: ESP(spi=0x284da818,seq=0x18f1), length 180

14:33:18.996342 IP VPNKI.ipsec-nat-t > broadband-90-154-70-176.ip.moscow.rt.ru.6424: UDP-encap: ESP(spi=0xc01407cf,seq=0xec9), length 116

14:33:19.138676 IP VPNKI.ipsec-nat-t > broadband-90-154-70-176.ip.moscow.rt.ru.6424: UDP-encap: ESP(spi=0xc01407cf,seq=0xeca), length 260

14:33:19.214403 IP broadband-90-154-70-176.ip.moscow.rt.ru.6424 > VPNKI.ipsec-nat-t: UDP-encap: ESP(spi=0x284da818,seq=0x18f2), length 340

14:33:19.476929 IP VPNKI.ipsec-nat-t > broadband-90-154-70-176.ip.moscow.rt.ru.6424: UDP-encap: ESP(spi=0xc01407cf,seq=0xecb), length 100

14:33:20.164586 IP VPNKI.ipsec-nat-t > broadband-90-154-70-176.ip.moscow.rt.ru.6424: isakmp-nat-keep-alive

14:33:20.164855 IP VPNKI.ipsec-nat-t > broadband-90-154-70-176.ip.moscow.rt.ru.6424: isakmp-nat-keep-alive

14:33:21.373820 IP VPNKI.ipsec-nat-t > broadband-90-154-70-176.ip.moscow.rt.ru.6424: UDP-encap: ESP(spi=0xc01407cf,seq=0xecc), length 68

14:33:21.450900 IP broadband-90-154-70-176.ip.moscow.rt.ru.6424 > VPNKI.ipsec-nat-t: UDP-encap: ESP(spi=0x284da818,seq=0x18f3), length 68

14:33:21.910758 IP VPNKI.ipsec-nat-t > broadband-90-154-70-176.ip.moscow.rt.ru.6424: UDP-encap: ESP(spi=0xc01407cf,seq=0xecd), length 116

14:33:21.962741 IP VPNKI.ipsec-nat-t > broadband-90-154-70-176.ip.moscow.rt.ru.6424: UDP-encap: ESP(spi=0xc01407cf,seq=0xece), length 132

14:33:22.047797 IP broadband-90-154-70-176.ip.moscow.rt.ru.6424 > VPNKI.ipsec-nat-t: UDP-encap: ESP(spi=0x284da818,seq=0x18f4), length 148

14:33:22.610014 IP VPNKI.ipsec-nat-t > broadband-90-154-70-176.ip.moscow.rt.ru.6424: UDP-encap: ESP(spi=0xc01407cf,seq=0xecf), length 100

14:33:22.693118 IP VPNKI.ipsec-nat-t > broadband-90-154-70-176.ip.moscow.rt.ru.6424: UDP-encap: ESP(spi=0xc01407cf,seq=0xed0), length 100

14:33:22.701451 IP broadband-90-154-70-176.ip.moscow.rt.ru.6424 > VPNKI.ipsec-nat-t: UDP-encap: ESP(spi=0x284da818,seq=0x18f5), length 100

14:33:22.776796 IP VPNKI.ipsec-nat-t > broadband-90-154-70-176.ip.moscow.rt.ru.6424: UDP-encap: ESP(spi=0xc01407cf,seq=0xed1), length 116

14:33:22.783246 IP broadband-90-154-70-176.ip.moscow.rt.ru.6424 > VPNKI.ipsec-nat-t: UDP-encap: ESP(spi=0x284da818,seq=0x18f6), length 100

14:33:22.867487 IP broadband-90-154-70-176.ip.moscow.rt.ru.6424 > VPNKI.ipsec-nat-t: UDP-encap: ESP(spi=0x284da818,seq=0x18f7), length 116

14:33:22.874414 IP VPNKI.ipsec-nat-t > broadband-90-154-70-176.ip.moscow.rt.ru.6424: UDP-encap: ESP(spi=0xc01407cf,seq=0xed2), length 260

14:33:22.961295 IP VPNKI.ipsec-nat-t > broadband-90-154-70-176.ip.moscow.rt.ru.6424: UDP-encap: ESP(spi=0xc01407cf,seq=0xed3), length 100

14:33:22.966861 IP VPNKI.ipsec-nat-t > broadband-90-154-70-176.ip.moscow.rt.ru.6424: UDP-encap: ESP(spi=0xc01407cf,seq=0xed4), length 1460

14:33:22.967667 IP VPNKI.ipsec-nat-t > broadband-90-154-70-176.ip.moscow.rt.ru.6424: UDP-encap: ESP(spi=0xc01407cf,seq=0xed5), length 980

14:33:23.065584 IP broadband-90-154-70-176.ip.moscow.rt.ru.6424 > VPNKI.ipsec-nat-t: UDP-encap: ESP(spi=0x284da818,seq=0x18f8), length 100

14:33:23.065877 IP broadband-90-154-70-176.ip.moscow.rt.ru.6424 > VPNKI.ipsec-nat-t: UDP-encap: ESP(spi=0x284da818,seq=0x18f9), length 372

14:33:23.151192 IP broadband-90-154-70-176.ip.moscow.rt.ru.6424 > VPNKI.ipsec-nat-t: UDP-encap: ESP(spi=0x284da818,seq=0x18fa), length 180

14:33:23.160679 IP VPNKI.ipsec-nat-t > broadband-90-154-70-176.ip.moscow.rt.ru.6424: UDP-encap: ESP(spi=0xc01407cf,seq=0xed6), length 324

14:33:23.171078 IP VPNKI.ipsec-nat-t > broadband-90-154-70-176.ip.moscow.rt.ru.6424: UDP-encap: ESP(spi=0xc01407cf,seq=0xed7), length 212

14:33:23.171497 IP broadband-90-154-70-176.ip.moscow.rt.ru.6424 > VPNKI.ipsec-nat-t: UDP-encap: ESP(spi=0x284da818,seq=0x18fb), length 212

14:33:23.181815 IP VPNKI.ipsec-nat-t > broadband-90-154-70-176.ip.moscow.rt.ru.6424: UDP-encap: ESP(spi=0xc01407cf,seq=0xed8), length 356

14:33:23.182568 IP broadband-90-154-70-176.ip.moscow.rt.ru.6424 > VPNKI.ipsec-nat-t: UDP-encap: ESP(spi=0x284da818,seq=0x18fc), length 180

14:33:23.192743 IP VPNKI.ipsec-nat-t > broadband-90-154-70-176.ip.moscow.rt.ru.6424: UDP-encap: ESP(spi=0xc01407cf,seq=0xed9), length 212

14:33:23.196910 IP broadband-90-154-70-176.ip.moscow.rt.ru.6424 > VPNKI.ipsec-nat-t: UDP-encap: ESP(spi=0x284da818,seq=0x18fd), length 308

14:33:23.200004 IP broadband-90-154-70-176.ip.moscow.rt.ru.6424 > VPNKI.ipsec-nat-t: UDP-encap: ESP(spi=0x284da818,seq=0x18fe), length 180

14:33:23.205424 IP VPNKI.ipsec-nat-t > broadband-90-154-70-176.ip.moscow.rt.ru.6424: UDP-encap: ESP(spi=0xc01407cf,seq=0xeda), length 324

14:33:23.245941 IP broadband-90-154-70-176.ip.moscow.rt.ru.6424 > VPNKI.ipsec-nat-t: UDP-encap: ESP(spi=0x284da818,seq=0x18ff), length 388

14:33:23.256616 IP VPNKI.ipsec-nat-t > broadband-90-154-70-176.ip.moscow.rt.ru.6424: UDP-encap: ESP(spi=0xc01407cf,seq=0xedb), length 324

14:33:23.272823 IP broadband-90-154-70-176.ip.moscow.rt.ru.6424 > VPNKI.ipsec-nat-t: UDP-encap: ESP(spi=0x284da818,seq=0x1900), length 324

14:33:23.282271 IP VPNKI.ipsec-nat-t > broadband-90-154-70-176.ip.moscow.rt.ru.6424: UDP-encap: ESP(spi=0xc01407cf,seq=0xedc), length 324

14:33:23.304426 IP broadband-90-154-70-176.ip.moscow.rt.ru.6424 > VPNKI.ipsec-nat-t: UDP-encap: ESP(spi=0x284da818,seq=0x1901), length 356

14:33:23.312786 IP VPNKI.ipsec-nat-t > broadband-90-154-70-176.ip.moscow.rt.ru.6424: UDP-encap: ESP(spi=0xc01407cf,seq=0xedd), length 244

14:33:23.320141 IP broadband-90-154-70-176.ip.moscow.rt.ru.6424 > VPNKI.ipsec-nat-t: UDP-encap: ESP(spi=0x284da818,seq=0x1902), length 244

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

4 года 8 мес. назад #2827

от admin

Упс, он опять подключился сам…

Так все-таки — у вас L2TP чистый или кто-то еще держит сессию IPsec ?

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

4 года 8 мес. назад #2828

от stopud

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

4 года 8 мес. назад #2829

от admin

Тогда становится яснее. Видимо проблема в следующем.

В подключении L2TP/IPsec сначала устанавливается шифрованный туннель IPsec, а уже внутри него идет установление сессии L2TP — с проверкой имени и пароля.

Дело в том, что когда каждые сутки обрывается сессия L2TP то сессия IPsec продолжает существовать, так как ничего не знает о том, что там у нее внутри происходит. После обрыва L2TP ваш маршрутизатор пытается заново установить туннель, включая видимо, установку IPsec cессии заново. Хотя предыдущая существует и не обрывалась.

Повторно это видимо не получается до тех пор, пока не истечет какой-то таймаут в старой сесии IPsec и тогда она переустанавливается заново, а уж внутри нее успешно проходит новое установление L2TP.

Это мои догадки и все это приблизительно, но увы проверить это я не смогу, так как нет такого же оборудования. По дампу тоже возможности ограничены так как трафик IPsec шифрован и я не смогу увидеть внутри IPsec взаимодействие устройств по L2TP

Скажите — вы можете настроить соединение L2TP в чистом виде, без IPsec?

Вот по этой инструкции — vpnki.ru/settings/router/settings-zyxel-keenetic

Только выбрать там не PPTP, а L2TP

Это позволит понять — проблема в L2TP или проблема в IPsec…

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

Время создания страницы: 0.146 секунд

Содержание

- Исправляем проблемы с VPN подключением в Windows 10 1903

- Не появляется запрос пароля для L2TP VPN подключения

- Ошибка RASMAN для Always on VPN

- При одключении от VPN пропадает Интернет

- Устранение проблем с подключением VPN в Windows 10

- Важная информация

- Способ 1: Переустановка сетевых адаптеров

- Способ 2: Изменение параметров реестра

- Способ 3: Настройка антивирусного ПО

- Способ 4: Отключение протокола IPv6

- Способ 5: Остановка службы Xbox Live

Исправляем проблемы с VPN подключением в Windows 10 1903

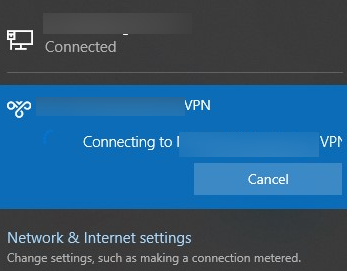

В Windows 10 1903 обнаружил несколько странных багов с настроенными VPN подключениями. Первая проблема: при попытке подключиться к удаленному VPN L2TP серверу окно с VPN-подключением замирает в состоянии “connecting”. При этом не появляется даже запрос логина и пароля, а подключение через какое-то время разрывается без сообщения об ошибке.

Не появляется запрос пароля для L2TP VPN подключения

Такое ощущение, что в этом диалоге VPN подключения почему-то блокируется вывод окна с запросом данных пользователя. В результате VPN подключение никак не может завершиться

Есть обходное решение этой проблемы. Попробуйте использовать для установления VPN подключения старую-добрую Windows утилиту rasphone.exe, которая все еще присутствует в современных версиях Windows 10 (эта утилита должна быть знакома всем тем, кто пользовался dial-up подключением в Windows).

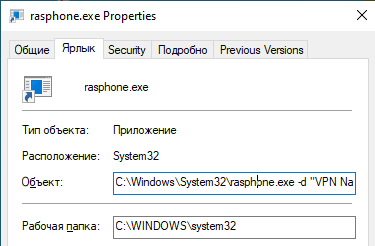

- Запустите утилиту: Win+R -> C:WindowsSystem32rasphone.exe

- Выберите ваше VPN подключение и нажмите кнопку “Подключить”;

- После этого появится стандартное окно с указанием имени пользователя и пароля для VPN подключения;

- VPN туннель должен успешно подняться.

Для удобства пользователей вы можете вынести ярлык на rasphone.exe на рабочий стол. Для автоматического подключения вы можете указать в настройках ярлыка имя вашего VPN подключения так: C:WINDOWSsystem32rasphone.exe -d «VPN Name» (название VPN подключения можно взять из Control Panel -> Network Adapters и взять его в кавычки, если оно содержит пробелы в имени).

Что интересно, проблема возникает только c L2TP подключением (даже при включенном настроенном параметре реестра AssumeUDPEncapsulationContextOnSendRule = 2). Другое VPN подключение на этом же компьютере, но с протоколом PPTP и типом аутентификации MS-CHAP v2 работает нормально

Ошибка RASMAN для Always on VPN

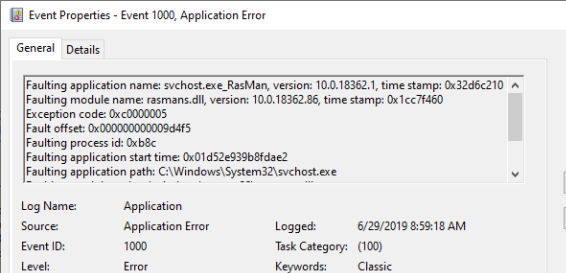

Другая проблема возникает с VPN подключением к корпоративной сети в режиме Always on VPN (AOVPN). При инициализации такого VPN подключения служба RASMAN (Remote Access Connections Manager) останавливается, а в журнале событий Application появляется событие с Event ID 1000 и текстом:

Эта проблема признана Microsoft и по последним данным исправлена в октябрьском обновлении для Windows 10 1903 — KB4522355 (https://support.microsoft.com/en-us/help/4522355/windows-10-update-kb4522355). Вы можете скачать и установить данное обновление вручную или через Windows Update/WSUS.

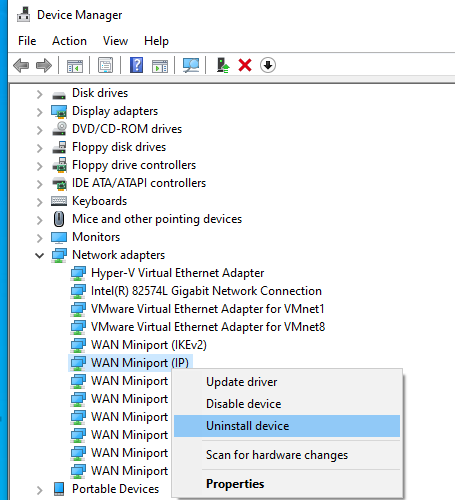

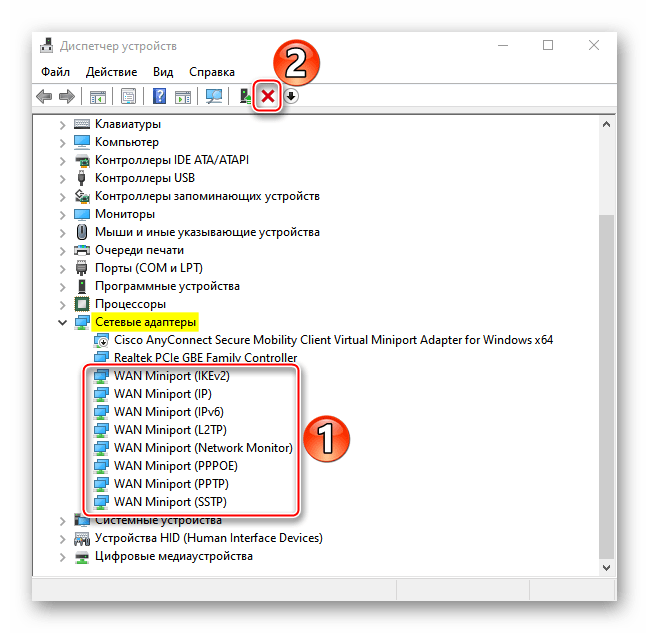

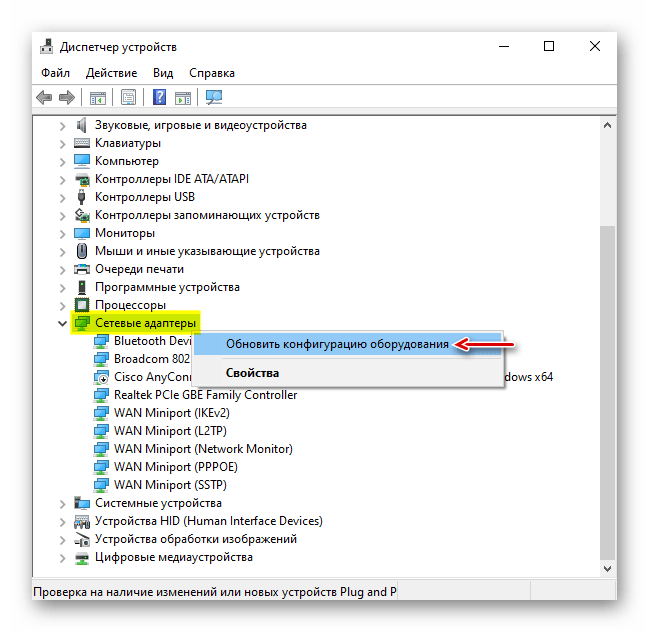

Если обновление не исправило проблему, попробуйте переустановите виртуальные адаптеры WAN miniports в диспетчере устройств.

- Запустите Device manager (devmgmt.msc);

- Разверните секцию Network Adapters

- Последовательно щелкните правой кнопкой по следующим адаптерам и удалите их (Uninstall device): WAN Miniport (IP), WAN Miniport(IPv6) и WAN Miniport (PPTP).

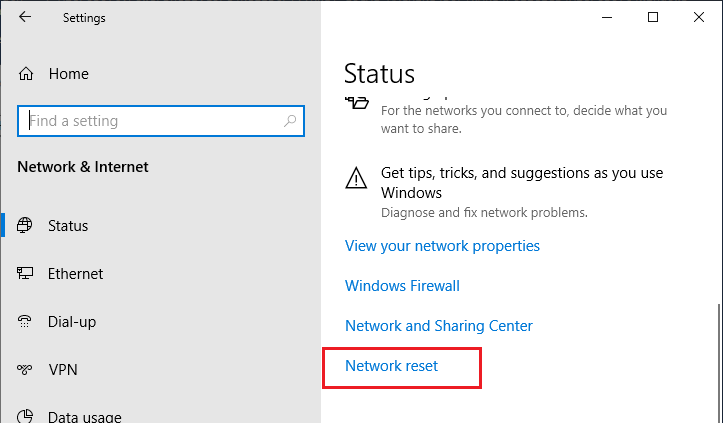

- После удаления выберите в меню Action -> Scan for Hardware changes и дождитесь, пока Windows не обнаружит и не установит драйвера для этих виртуальных устройств;

- После этого сбросьте сетевые настройки Windows 10 : Settings -> Network & Internet -> Network Reset ->Reset now;

- Теперь вам нужно пересоздать ваши VPN подключения (Руководство по VPN для начинающих) и проверить подключение.

Изначально проблема с режимом Always on VPN подключением была связана с тем, что пользователь отключил на компьютере телеметрию (эх, Microsoft). Для корректной работы Always on VPN подключения вам придется временного включить телеметрию на компьютере. Для включения телеметрии вы можете воспользоваться одним из способов, описанных ниже.

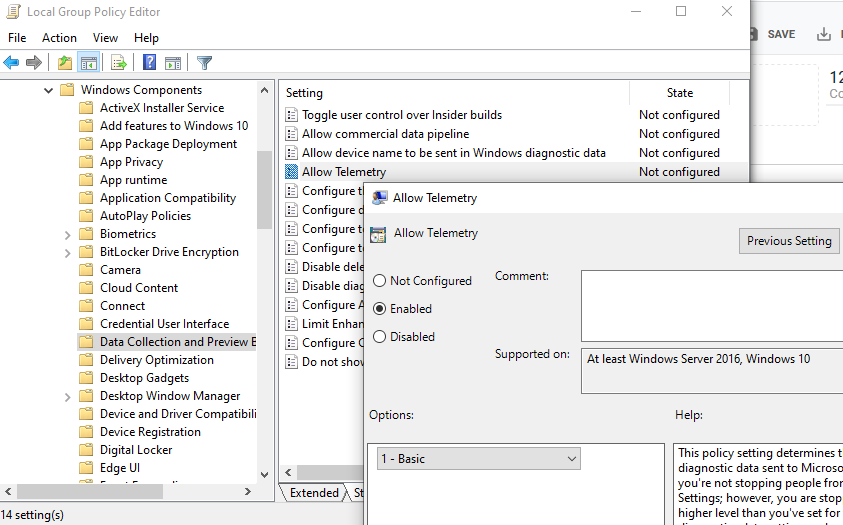

Способ 1. Откройте редактор локальных политики (gpedit.msc) и перейдте в секцию Computer Configuration -> Administrative Templates –> Windows Components -> Data Collection and Preview Builds.

Найдите и включите политику Allow Telemetry = Enabled. Установите один из следующих режимов: 1 (Basic), 2 (Enhanced) или 3 (Full).

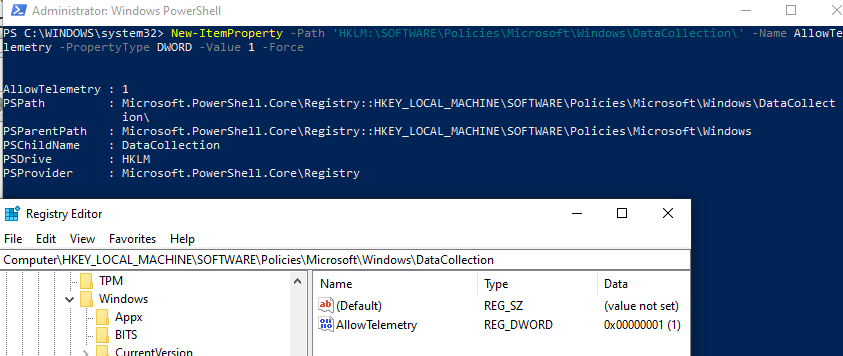

Способ 2. Того же самого эффекта можно добиться, вручную изменив параметр реестра AllowTelemetry (тип REG_DWORD) в ветке HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsDataCollection. Здесь также нужно установить одно из трех значение: 1, 2 или 3.

Вы можете изменить этот параметр с помощью редактора реестра (regedit.exe) или с помощью PowerShell-командлета New-ItemProperty:

New-ItemProperty -Path ‘HKLM:SOFTWAREPoliciesMicrosoftWindowsDataCollection’ -Name AllowTelemetry -PropertyType DWORD -Value 1 –Force

После этого нужно перезапустить службу Remote Access Connection Manager (RasMan) через консоль services.msc или с помощью командлета Restart-Service:

Restart-Service RasMan -PassThru

При одключении от VPN пропадает Интернет

Также в Windows 10 был другой баг, когда после отключения от VPN переставал работать доступ в Интернет. Проблема решалась созданием маршрута по-умолчанию или отключением/включением виртуального адаптера WAN Miniport (IP).

Устранение проблем с подключением VPN в Windows 10

Важная информация

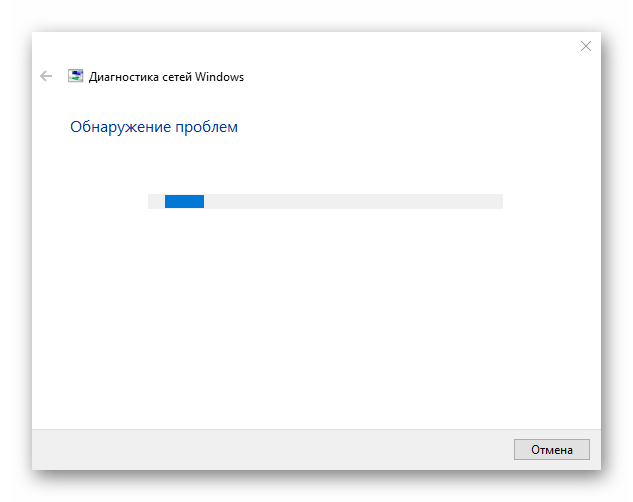

В первую очередь убедитесь, что у вас есть интернет. Для этого попробуйте открыть какой-нибудь сайт обычным способом. При отсутствии соединения сначала придется его восстановить. О том, как это сделать, мы писали в отдельных статьях.

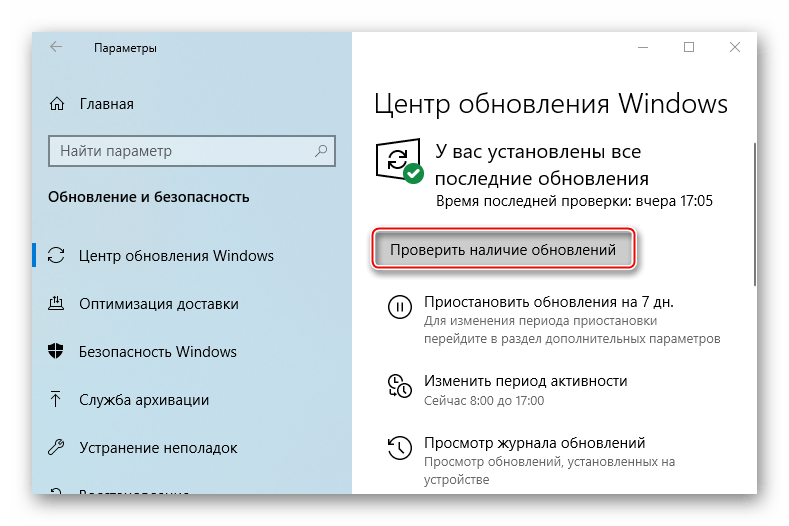

Убедитесь, что вы пользуетесь последней версией Виндовс 10. Для этого проверьте наличие обновлений к ней. О том, как обновить «десятку», мы рассказывали в другой статье.

Причиной отсутствия подключения может быть конкретный ВПН-сервер. В этом случае попробуйте поменять его, например, выберите из списка сервер другой страны.

Если для реализации виртуальной частной сети используется стороннее ПО, а не встроенная в Windows функция, сначала попробуйте обновить его, а при отсутствии такой возможности просто переустановите.

Способ 1: Переустановка сетевых адаптеров

В зависимости от установленного на компьютере оборудования (сетевая карта, датчики Wi-Fi и Bluetooth) в «Диспетчере устройств» будет отображено несколько сетевых адаптеров. Там же будут устройства WAN Miniport – системные адаптеры, которые как раз используются для ВПН-подключения через различные протоколы. Для решения проблемы попробуйте переустановить их.

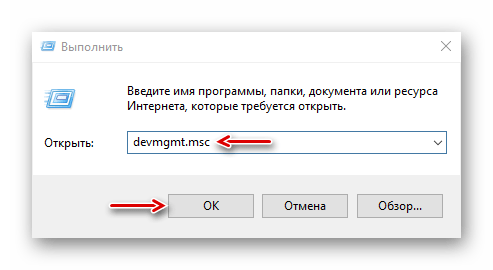

- Сочетанием клавиш Win+R вызываем окно «Выполнить», вводим команду devmgmt.msc и жмем «OK».

Щелкаем правой кнопкой мышки по вкладке «Сетевые адаптеры» и жмем «Обновить конфигурацию оборудования». Устройства вместе с драйверами будут снова переустановлены. Перезагружаем компьютер.

Способ 2: Изменение параметров реестра

При использовании подключения L2TP/IPsec внешние компьютеры-клиенты под управлением Windows могут не подключиться к VPN-серверу, если он находится за NAT (устройство для преобразования частных сетевых адресов в публичные). Согласно статье, размещенной на странице поддержки Microsoft, обеспечить связь между ними можно, если дать понять системе, что сервер и ПК-клиент находятся за устройством NAT, а также разрешить UDP-портам инкапсулировать пакеты по L2TP. Для этого в реестре необходимо добавить и настроить соответствующий параметр.

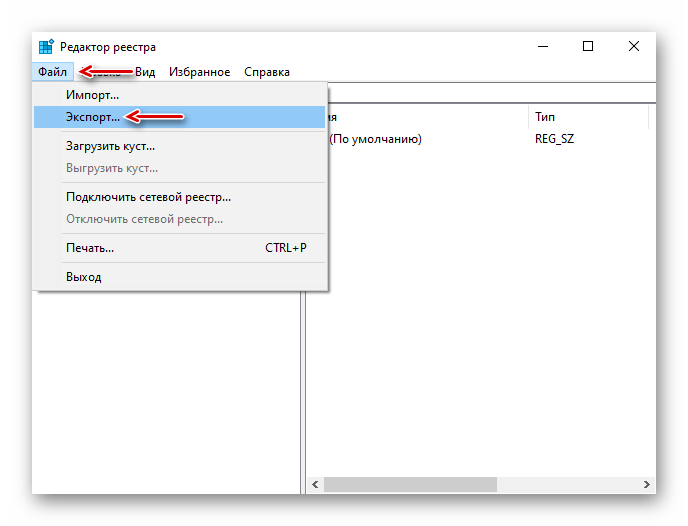

- В окне «Выполнить» вводим команду regedit и жмем «OK».

Читайте также: Как открыть реестр в Windows 10

Работать будем с разделом «HKEY_LOCAL_MACHINE (HKLM)», поэтому сначала делаем его резервную копию. Выделяем ветку, открываем вкладку «Файл» и щелкаем «Экспорт».

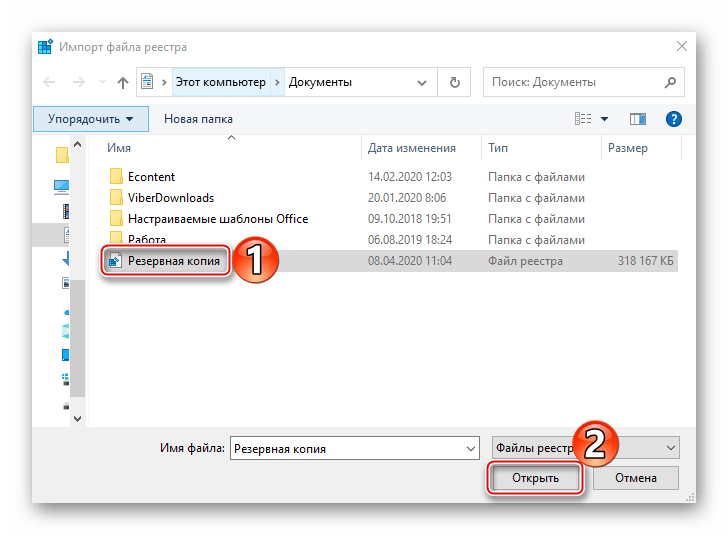

Выбираем место сохранения копии, указываем ее имя и жмем «Сохранить».

Чтобы потом восстановить раздел, открываем вкладку «Файл» и выбираем «Импорт».

Находим сохраненную копию реестра и нажимаем «Открыть».

Переходим по пути:

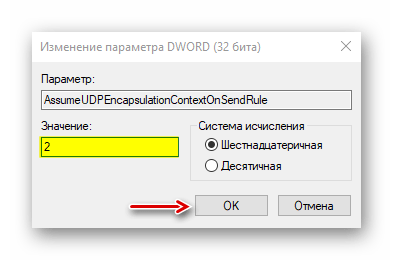

В правой части реестра щелкаем правой кнопкой мышки по свободной области, жмем «Создать» и выбираем «Параметр DWORD (32 бита)».

В названии файла вписываем:

Щелкаем правой кнопкой мышки по созданному файлу и жмем «Изменить».

В поле «Значение» вводим 2 и щелкаем «OK». Перезагружаем компьютер.

Также важно, чтобы на роутере были открыты UDP-порты, необходимые для работы L2TP (1701, 500, 4500, 50 ESP). О пробросе портов на маршрутизаторах разных моделей мы подробно писали в отдельной статье.

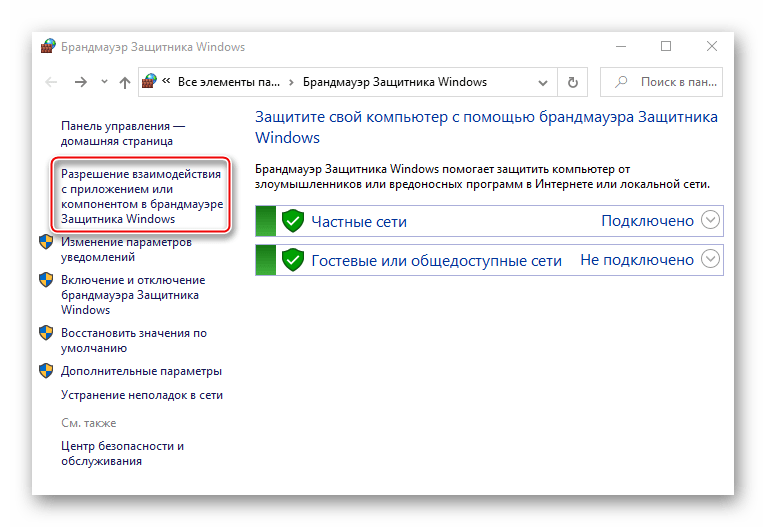

Способ 3: Настройка антивирусного ПО

Брандмауэр Windows 10 или файервол антивирусной программы могут блокировать любые подключения, которые считают незащищенными. Чтобы проверить эту версию, отключите на время защитное ПО. О том, как это сделать, мы подробно писали в других статьях.

Долго оставлять систему без антивирусного ПО не рекомендуется, но если она блокирует ВПН-клиент, его можно добавить в список исключений антивируса или брандмауэра Виндовс. Информация об этом есть в отдельных статьях у нас на сайте.

Способ 4: Отключение протокола IPv6

VPN-подключение может оборваться из-за утечки трафика в публичную сеть. Нередко причиной этому становится протокол IPv6. Несмотря на то что ВПН обычно работает с IPv4, в операционной системе по умолчанию включены оба протокола. Поэтому IPv6 также может использоваться. В этом случае попробуйте отключить его для конкретного сетевого адаптера.

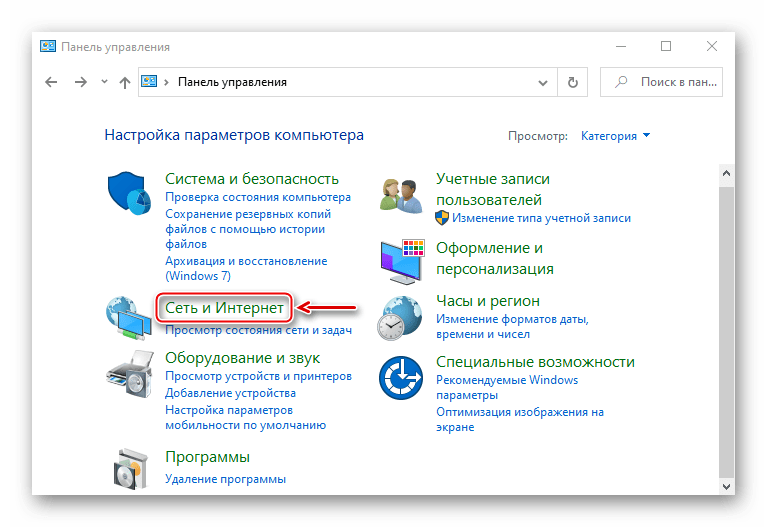

- В поиске Windows вводим «Панель управления» и открываем приложение.

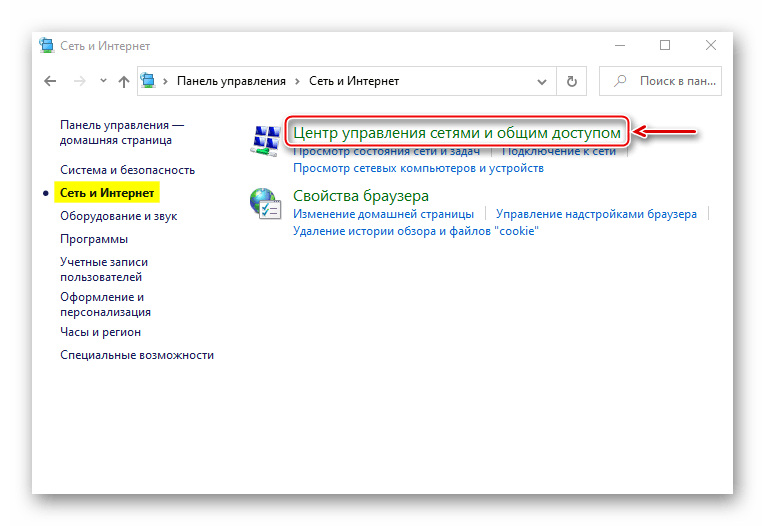

Открываем «Центр управления сетями и общим доступом».

Входим в раздел «Изменение параметров адаптера».

Жмем правой кнопкой мышки по сетевому адаптеру, через который реализуется VPN, и открываем «Свойства».

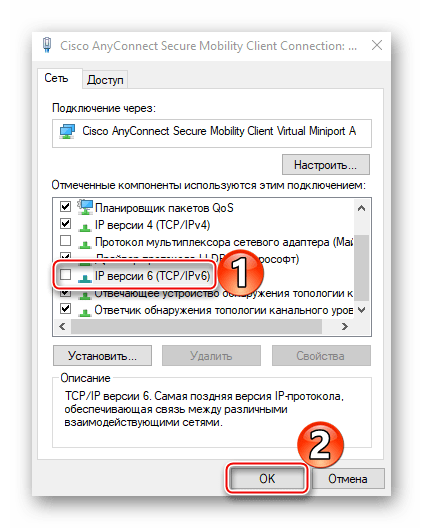

Снимаем галочку напротив IPv6 и нажимаем «OK». Перезагружаем компьютер.

Способ 5: Остановка службы Xbox Live

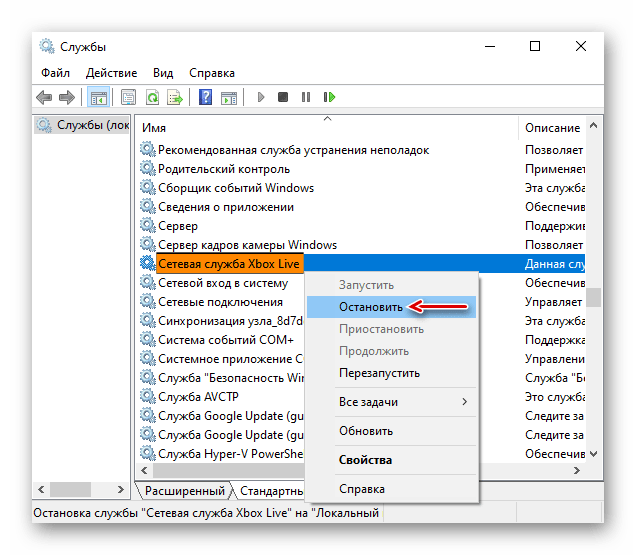

На стабильность ВПН-соединения может влиять разное ПО, включая системные компоненты. Например, согласно обсуждениям на форумах, многие пользователи смогли решить проблему путем остановки службы Xbox Live.

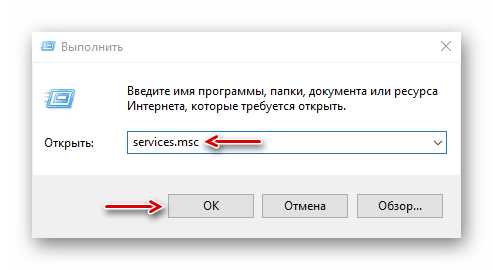

- В окне «Выполнить» вводим команду services.msc и жмем «OK».

Читайте также: Запуск оснастки «Службы» в ОС Windows 10

Находим компонент «Сетевая служба Xbox Live». Если она запущена, щелкаем по ней правой кнопкой мышки и жмем «Остановить».

Надеемся вы решили проблему с подключением к VPN в Windows 10. Мы рассказали о наиболее распространенных и общих способах. Но если вам не помогли наши рекомендации, обратитесь в службу поддержки поставщика ВПН. Со своей стороны, они должны помочь, особенно если вы оплатили услугу.