Форум КриптоПро

»

КриптоПро УЦ

»

КриптоПро УЦ 2.0

»

Восстановление работоспособности УЦ 2.0

|

vadjunik |

|

|

Статус: Активный участник Группы: Участники Сказал «Спасибо»: 15 раз |

Автор: Захар Тихонов а точно эта учетка у ЦР (посмотреть можно перейдя на вкладку Центры регистрации)? Не понял, о какой вкладке речь? ( Где конкретно глянуть — можно скрин со стрелкой? Про это? Действительно, не тот акаунт был выбран и прав у него не было. Установил, но разницы нет. Перезапустить все сервисы? Отредактировано пользователем 8 ноября 2021 г. 13:09:09(UTC) |

|

|

|

Захар Тихонов |

|

|

Статус: Сотрудник Группы: Участники Сказал «Спасибо»: 38 раз |

Да, можно посмотреть учетку если не выбрать ваш ЦР, а кликнув на Центры Регистрации (чуть выше) Да, перезапустите IIS и проверьте связь (Ping-CA с отключенным прокси). Или весь сервер, если есть возможность. |

|

Техническую поддержку оказываем тут. |

|

|

|

|

vadjunik |

|

|

Статус: Активный участник Группы: Участники Сказал «Спасибо»: 15 раз |

Автор: Захар Тихонов Да, можно посмотреть учетку если не выбрать ваш ЦР, а кликнув на Центры Регистрации (чуть выше) Угу, с системным акаунтом понятно. Автор: Захар Тихонов Да, перезапустите IIS и проверьте связь (Ping-CA с отключенным прокси). Или весь сервер, если есть возможность. Картина поменялась (но идентична, что с активированным прокси, что без него): Код: Сертификат для HTTPS — валидный. Отредактировано пользователем 8 ноября 2021 г. 15:15:49(UTC) |

|

|

|

Захар Тихонов |

|

|

Статус: Сотрудник Группы: Участники Сказал «Спасибо»: 38 раз |

Вы в прошлый раз не приложили веб сертификат. Приложите его сейчас. |

|

Техническую поддержку оказываем тут. |

|

|

|

|

vadjunik |

|

|

Статус: Активный участник Группы: Участники Сказал «Спасибо»: 15 раз |

Автор: Захар Тихонов Вы в прошлый раз не приложили веб сертификат. Приложите его сейчас. Веб-сертификат? В 7-м посту же, внизу, вот еще раз https://yadi.sk/d/xvCCL4e6y1DQ0w. Автор: Захар Тихонов А также, выпустите внеочередные CRL. Упс… такой вот облом ( Отредактировано пользователем 8 ноября 2021 г. 17:32:09(UTC) |

|

|

|

Захар Тихонов |

|

|

Статус: Сотрудник Группы: Участники Сказал «Спасибо»: 38 раз |

Автор: vadjunik Автор: Захар Тихонов Вы в прошлый раз не приложили веб сертификат. Приложите его сейчас. Веб-сертификат? В 7-м посту же, внизу, вот еще раз https://yadi.sk/d/xvCCL4e6y1DQ0w. Клиентский сертификат ЦР — это не веб сертификат. У вас даже имя у файла «Сертификат аутентификации ЦР». Автор: vadjunik

Загрузите в ‘агенте управления ключами’ ключи и проверьте выпуск CRL. |

|

Техническую поддержку оказываем тут. |

|

|

|

|

vadjunik |

|

|

Статус: Активный участник Группы: Участники Сказал «Спасибо»: 15 раз |

Автор: Захар Тихонов Клиентский сертификат ЦР — это не веб сертификат. У вас даже имя у файла «Сертификат аутентификации ЦР». Не допонял про какой сертификат речь (( Вот серт используемый для подключения к ЦР из «Консоли ЦР» https://yadi.sk/d/_VEnc7pcy4GxKA или речь про какой? Автор: Захар Тихонов Загрузите в ‘агенте управления ключами’ ключи и проверьте выпуск CRL. С ключами какая-то проблема имеет место быть ( Почему-то отвалился ключ «Цезарева» для выпуска сертификатов — а был! Отломал что-то (( Ключ для выпуска CRL был доступе для загрузки, загрузил. Список отзыва перевыпустил, но изменений особо нет. Лог ошибки при попытке подключения к ЦР из консоли: Код: |

|

|

|

Захар Тихонов |

|

|

Статус: Сотрудник Группы: Участники Сказал «Спасибо»: 38 раз |

Автор: vadjunik или речь про какой? вот этот Автор: Захар Тихонов С ключами какая-то проблема имеет место быть ( Почему-то отвалился ключ «Цезарева» для выпуска сертификатов — а был! Отломал что-то (( А что с ключами которые не загружены, истекли? Если да, то выведите их из эксплуатации. |

|

Техническую поддержку оказываем тут. |

|

|

|

|

vadjunik |

|

|

Статус: Активный участник Группы: Участники Сказал «Спасибо»: 15 раз |

Автор: Захар Тихонов Автор: vadjunik или речь про какой? вот этот https://yadi.sk/d/S-vHswOHLqhovg Автор: Захар Тихонов А что с ключами которые не загружены, истекли? Если да, то выведите их из эксплуатации. Как это узнать? Так понимаю, через консоль ЦС, подскажите в каком доке описано? «Недоступные» ключи, я так понимаю, уже никак нельзя «вывести из эксплуатации». Потому и думаю в последствии грохнуть «левых» админов ЦС. Для Цезарева (https://yadi.sk/d/Nt56pTBEll9SJw пароль на контейнер 123) точно не истек, ибо я выпускал сертификат на днях (как начал этой проблемой заниматься). Остальные — артефакты прошлых времен, планирую зачистить после того, как восстановлю работоспособность комплекса. Отредактировано пользователем 9 ноября 2021 г. 13:03:03(UTC) |

|

|

|

Захар Тихонов |

|

|

Статус: Сотрудник Группы: Участники Сказал «Спасибо»: 38 раз |

Любой ключ можно вывести из эксплуатации. С права есть этот пункт в Диспетчере УЦ, после выделения любого ключа ЦС. Укажите установленную версию КриптоПро CSP. |

|

Техническую поддержку оказываем тут. |

|

|

|

| Пользователи, просматривающие эту тему |

|

Guest |

Форум КриптоПро

»

КриптоПро УЦ

»

КриптоПро УЦ 2.0

»

Восстановление работоспособности УЦ 2.0

Быстрый переход

Вы не можете создавать новые темы в этом форуме.

Вы не можете отвечать в этом форуме.

Вы не можете удалять Ваши сообщения в этом форуме.

Вы не можете редактировать Ваши сообщения в этом форуме.

Вы не можете создавать опросы в этом форуме.

Вы не можете голосовать в этом форуме.

I’m running a Sinatra app behind passenger/nginx. I’m trying to get it to respond to both http and https calls. The problem is, when both are defined in the server block https calls are responded to normally but http yields a 400 «The plain HTTP request was sent to HTTPS port» error. This is for a static page so I’m guessing Sinatra has nothing to do with this. Any ideas on how to fix this?

Here’s the server block:

server {

listen 80;

listen 443 ssl;

server_name localhost;

root /home/myhome/app/public;

passenger_enabled on;

ssl on;

ssl_certificate /opt/nginx/ssl_keys/ssl.crt;

ssl_certificate_key /opt/nginx/ssl_keys/ssl.key;

ssl_protocols SSLv3 TLSv1;

ssl_ciphers HIGH:!aNULL:!MD5;

location /static {

root /home/myhome/app/public;

index index.html index.htm index.php;

}

error_page 404 /404.html;

# redirect server error pages to the static page /50x.html

error_page 500 /500.html;

access_log /home/myhome/app/logs/access.log;

error_log /home/myhome/app/logs/error.log;

}

asked Jan 7, 2012 at 10:21

2

I ran into a similar problem. It works on one server and does not on another server with same Nginx configuration. Found the the solution which is answered by Igor here http://forum.nginx.org/read.php?2,1612,1627#msg-1627

Yes. Or you may combine SSL/non-SSL servers in one server:

server {

listen 80;

listen 443 default ssl;

# ssl on - remember to comment this out

}

Niyaz

53.7k55 gold badges150 silver badges182 bronze badges

answered Jan 10, 2012 at 22:53

bobojambobojam

2,4251 gold badge15 silver badges7 bronze badges

8

The above answers are incorrect in that most over-ride the ‘is this connection HTTPS’ test to allow serving the pages over http irrespective of connection security.

The secure answer using an error-page on an NGINX specific http 4xx error code to redirect the client to retry the same request to https. (as outlined here https://serverfault.com/questions/338700/redirect-http-mydomain-com12345-to-https-mydomain-com12345-in-nginx )

The OP should use:

server {

listen 12345;

server_name php.myadmin.com;

root /var/www/php;

ssl on;

# If they come here using HTTP, bounce them to the correct scheme

error_page 497 https://$server_name:$server_port$request_uri;

[....]

}

kaiser

21.7k16 gold badges87 silver badges109 bronze badges

answered Sep 26, 2012 at 21:04

3

The error says it all actually. Your configuration tells Nginx to listen on port 80 (HTTP) and use SSL. When you point your browser to http://localhost, it tries to connect via HTTP. Since Nginx expects SSL, it complains with the error.

The workaround is very simple. You need two server sections:

server {

listen 80;

// other directives...

}

server {

listen 443;

ssl on;

// SSL directives...

// other directives...

}

answered Jan 7, 2012 at 16:36

Alexander AzarovAlexander Azarov

12.9k2 gold badges49 silver badges54 bronze badges

1

According to wikipedia article on status codes. Nginx has a custom error code when http traffic is sent to https port(error code 497)

And according to nginx docs on error_page, you can define a URI that will be shown for a specific error.

Thus we can create a uri that clients will be sent to when error code 497 is raised.

nginx.conf

#lets assume your IP address is 89.89.89.89 and also

#that you want nginx to listen on port 7000 and your app is running on port 3000

server {

listen 7000 ssl;

ssl_certificate /path/to/ssl_certificate.cer;

ssl_certificate_key /path/to/ssl_certificate_key.key;

ssl_client_certificate /path/to/ssl_client_certificate.cer;

error_page 497 301 =307 https://89.89.89.89:7000$request_uri;

location / {

proxy_pass http://89.89.89.89:3000/;

proxy_pass_header Server;

proxy_set_header Host $http_host;

proxy_redirect off;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-Protocol $scheme;

}

}

However if a client makes a request via any other method except a GET, that request will be turned into a GET. Thus to preserve the request method that the client came in via; we use error processing redirects as shown in nginx docs on error_page

And thats why we use the 301 =307 redirect.

Using the nginx.conf file shown here, we are able to have http and https listen in on the same port

answered Feb 4, 2015 at 13:56

KomuKomu

14k2 gold badges28 silver badges22 bronze badges

2

I had the exact same issue, I have kind of the same configuration as your exemple and I got it working by removing the line :

ssl on;

To quote the doc:

If HTTP and HTTPS servers are equal, a single server that handles both HTTP and HTTPS requests may be configured by deleting the directive “ssl on” and adding the ssl parameter for *:443 port

answered Nov 22, 2012 at 16:33

RemizRemiz

3903 silver badges10 bronze badges

1

Here is an example to config HTTP and HTTPS in same config block with ipv6 support. The config is tested in Ubuntu Server and NGINX/1.4.6 but this should work with all servers.

server {

# support http and ipv6

listen 80 default_server;

listen [::]:80 default_server ipv6only=on;

# support https and ipv6

listen 443 default_server ssl;

listen [::]:443 ipv6only=on default_server ssl;

# path to web directory

root /path/to/example.com;

index index.html index.htm;

# domain or subdomain

server_name example.com www.example.com;

# ssl certificate

ssl_certificate /path/to/certs/example_com-bundle.crt;

ssl_certificate_key /path/to/certs/example_com.key;

ssl_session_timeout 5m;

ssl_protocols SSLv3 TLSv1 TLSv1.1 TLSv1.2;

ssl_ciphers "HIGH:!aNULL:!MD5 or HIGH:!aNULL:!MD5:!3DES";

ssl_prefer_server_ciphers on;

}

Don’t include ssl on which may cause 400 error. The config above should work for

http://example.com

http://www.example.com

https://example.com

https://www.example.com

Hope this helps!

answered Jan 1, 2016 at 4:32

Madan SapkotaMadan Sapkota

24.9k11 gold badges113 silver badges117 bronze badges

if use phpmyadmin add: fastcgi_param HTTPS on;

answered Mar 31, 2012 at 0:11

Actually you can do this with:

ssl off;

This solved my problem in using nginxvhosts; now I am able to use both SSL and plain HTTP.

Works even with combined ports.

Brad Koch

19k19 gold badges107 silver badges137 bronze badges

answered Feb 20, 2012 at 17:02

1

its error 497 and not error 400 . you can handle Error 497 like this and redirect http to https with a 301 (moved permanently) or 302 (moved temporary) like this:

error_page 497 = @foobar;

location @foobar {

return 301 https://$host:$server_port$request_uri;

}

this will redirect you to the exact url you requested but replace your request ‘http’ with ‘https’ with no error or confirm (its 301 redirect and counts as seo safe)

answered Aug 15, 2021 at 14:08

In my case my response redirected from jenkins to 443

Just added a proxy redirect in nginx configuration to make it work

proxy_redirect http://test.example.com:443/ https://test.example.com/;

answered Sep 22, 2021 at 16:59

IshanIshan

6701 gold badge8 silver badges19 bronze badges

In my case just those lines help me:

if ($scheme = 'http') {

return 301 https://$server_name$request_uri;

}

answered Jan 16 at 8:14

IvanIvan

311 silver badge5 bronze badges

1

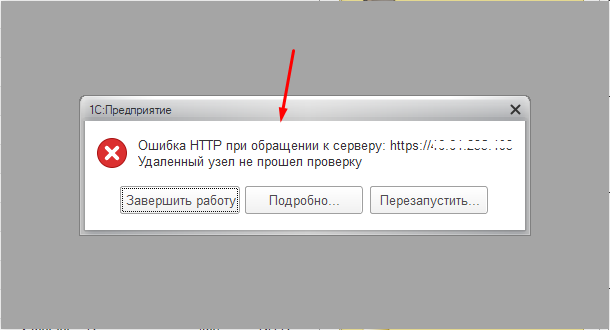

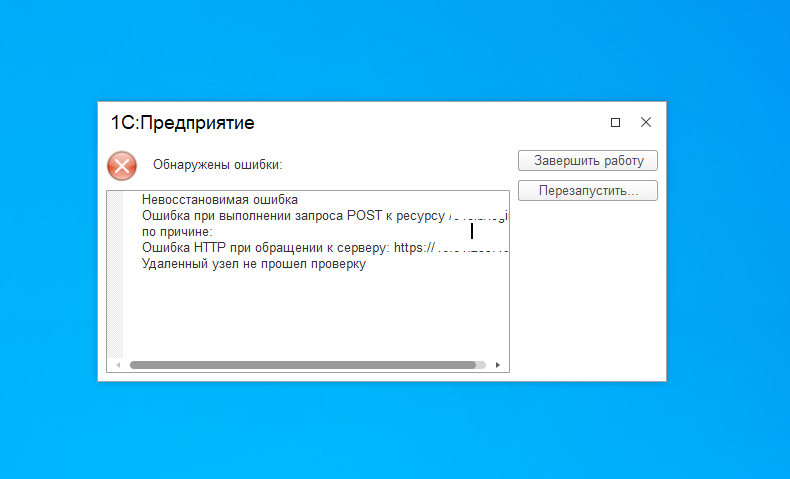

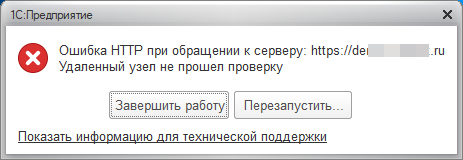

Ошибка возникает при запуске ИБ. Например, когда выполняете соединение по HTTPS через тонкого клиента, но 1С не может проверить SSL-сертификат сервера. В большинстве случаев — это самоподписанный сертификат.

Возможные решения

1. Проверка даты/времени на ПК

Проверьте корректность через «Панель управления — Часы и регион — Дата и время». Отправьте команду на автоматическую синхронизацию, если вы соединены с сетью Интернет.

2. Проверка доступности

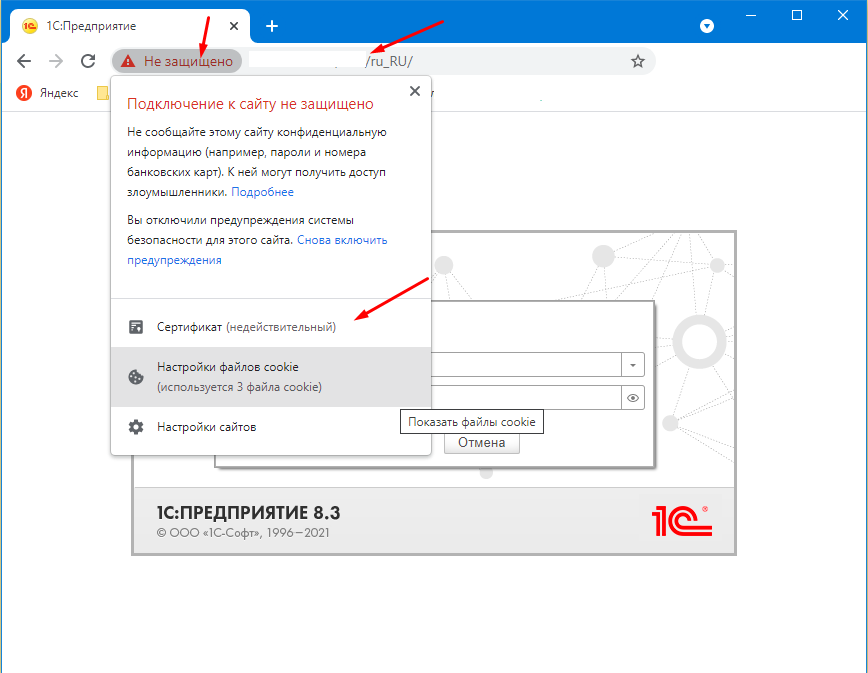

Скопируйте путь и попробуйте подключиться к базе 1С с помощью браузера (веб-клиента). Скорее всего, вы увидите дополнительные сообщения, которые покажут причину ошибки.

Посмотрите сведения о сертификате. В открывшемся окне перейдите на последнюю закладку и убедитесь, что цепочка сертификатов корректная. Непрерывная и без каких-либо предупреждающих иконок.

Если адрес не открывается — другие распространенные причины:

• доступ заблокирован через файл hosts;

• нет доступа из-за прокси-сервера;

• ресурс блокирован firewall/антивирусом.

3. Отключение проверок

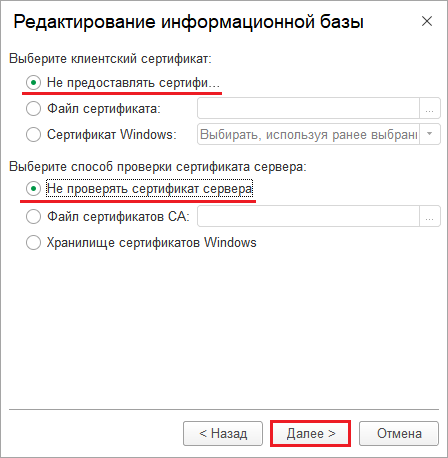

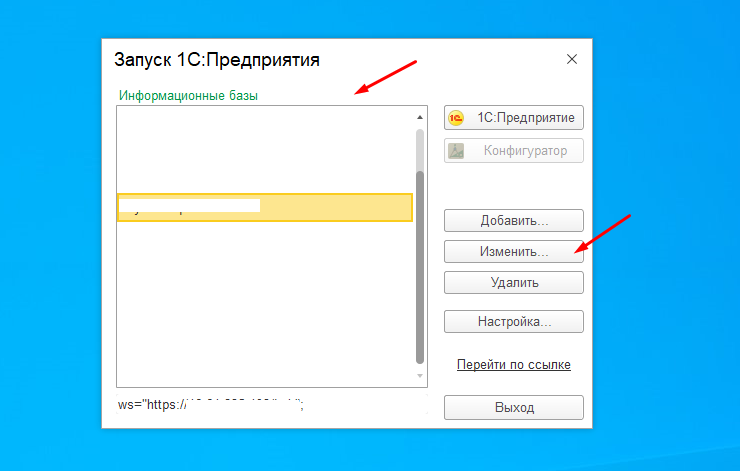

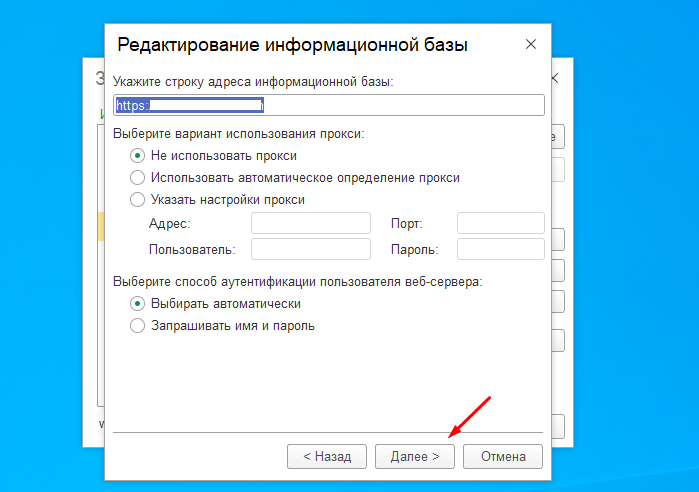

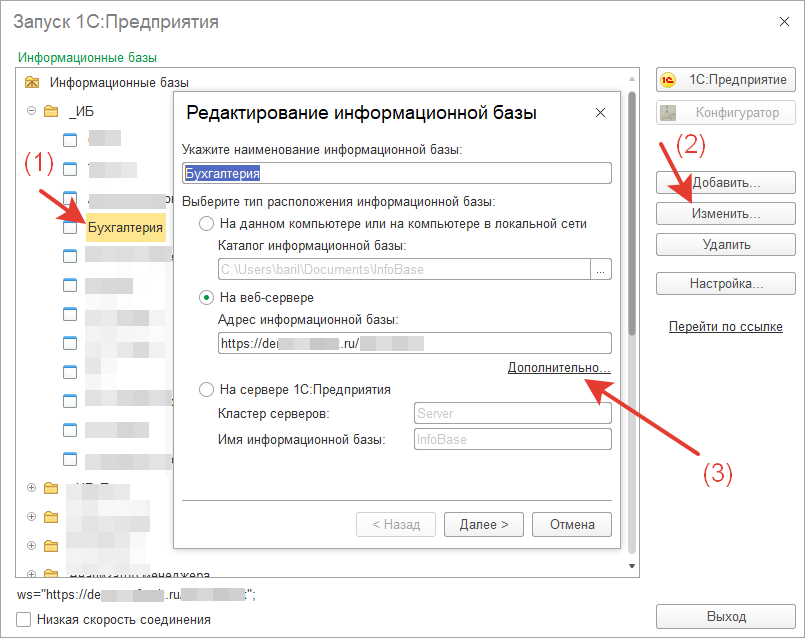

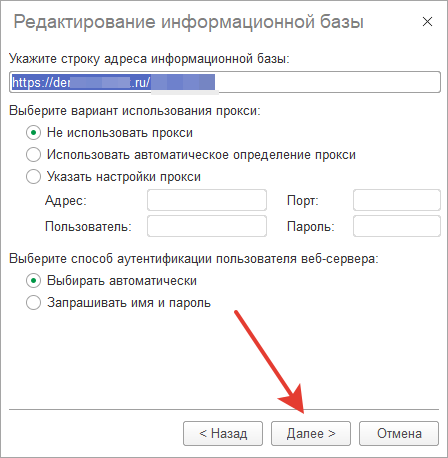

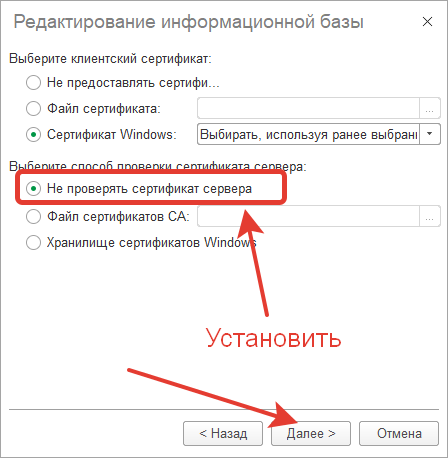

Список ИБ — Выбор базы — Изменить… — Дополнительно… — Далее >

Выберите клиентский сертификат: Не предоставлять

Выберите способ проверки сертификата сервера: Не проверять

4. Игнорирование ошибки проверки отзыва

В конфигурацию платформы — в файл conf с расширением cfg — добавьте следующую опцию:

IgnoreServerCertificatesChainRevocationSoftFail=true

Расположение файла:

• C:Program Files1cv88.х.хх.ххххbinconf

• C:Program Files (x86)1cv88.х.хх.ххххbinconf

Данный механизм игнорирует именно ошибки проверки отзыва, а не отменяет проверку отзыва сертификата. Поэтому, если сертификат сервера отозван и это подтверждено, то соединение с таким сервером установлено не будет.

5. Импорт самоподписанного сертификата

Добавьте сертификат сервера на ПК, с которого вы подключаетесь, в список «Локальный компьютер — Доверенные корневые центры сертификации — Сертификаты».

В этом случае поставьте режим «Выберите способ проверки сертификата сервера = Хранилище сертификатов Windows». Или укажите файл сертификатов CA — как удобнее.

6. Диагностика ошибок

Используйте методические рекомендации по диагностике ошибок ОС Windows из официальной статьи 1С.

Если окружение настроено корректно и есть доверие к сертификату удаленного ресурса, то ошибки не будет. Пусть все получится. 🤗

Если требуется дополнительная поддержка — наши специалисты готовы вам помочь → +7-911-500-10-11

1С Предприятие это программный продукт который позволяет очень легко и быстро автоматизировать работу в какой либо организации. Сейчас наверно не возможно найти организацию в которой бы не использовалось какая либо конфигурация 1С. Поэтому уметь с ней работать должен каждый ИТ специалист даже начинающий. Необходимо обладать хотя бы навыками администрирование, подключение клинетов, настройка доступа, обновление и т.д. Так же нужно знать как решать самые элементарные ошибки которые возникают во время работы и запуска 1С. Таких ошибок достаточно много, о некоторых я уже рассказывал в следующих статьях, с которыми Вам обязательно нужно ознакомиться.

Ошибка формата потока 1С

Нарушение прав доступа 1С

Ошибка (COMOбъект) 1С

Ошибка при отправке запроса на сервер 1С

Ошибка Сервис 1С Контрагент Не Подключен

При запуске базы появляется сообщение об ошибке

Сегодня рассмотрим еще одну, она возникает в момент запуска информационной базы которая опубликована на веб сервере.

1C ошибка HTTP при обращении к серверу удаленный узел не прошел проверку

Если нажать «Подробно» то можно увидеть.

Невосстановимая ошибка

Ошибка при выполнении запроса POST к ресурсу /e1cib/login:

по причине:

Ошибка HTTP при обращении к серверу: https://…

Удаленный узел не прошел проверку

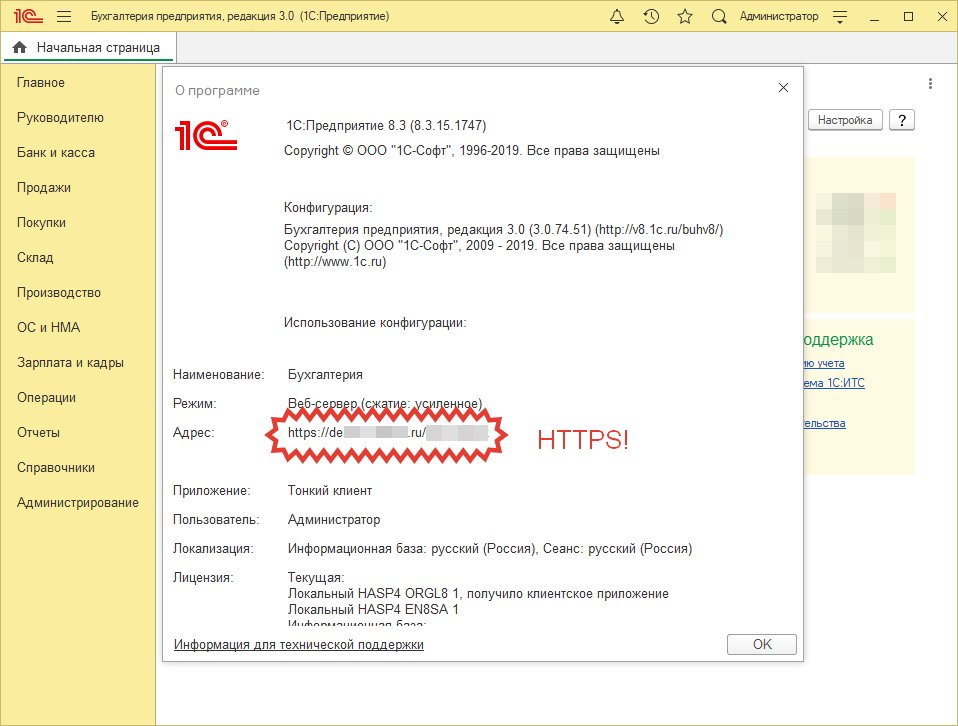

Это говорит о том что на сервере по каким либо причинам не работает HTTPS. Либо сбились настройки самого сервера либо просто истек срок действия сертификата SSL. Проверить это можно введя в браузере путь до информационной базы. Если вы видите тоже самое что на скриншоте ниже то проблема точно с сертификатом сервера.

Решить проблему можно отключив проверку, для этого выбираем базу и жмем «Изменить».

Потом нужно нажать «Дополнительно».

Первое окно пропускаем.

А в следующем выбираем «Не предоставлять сертификат» и «Не проверять сертификат сервера».

Теперь все должно запуститься, но помните что это не безопасно, так как есть вероятность перехвата данных.

Либо как вариант можно также изменить HTTPS на HTTP в адресе информационной базы.

Содержание:

1. Об ошибке «Удаленный узел не прошел проверку»

2. Диагностика ошибки «Удаленный узел не прошел проверку»

3. Устранение ошибки «Удаленный узел не прошел проверку»

1. Об ошибке «Удаленный узел не прошел проверку»

В данной статье рассказывается об ошибке «Удалённый узел не прошёл проверку» в 1С. Мы затронем причины возникновения неполадки, а также подробно опишем способы, которые помогут в её устранении.

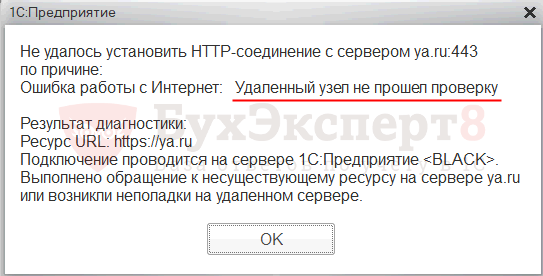

Начиная с 10-ой версии платформы 1С 8.3 был изменён порядок валидации сертификатов. Из-за этого, когда пользователь работает с операционной системой Windows, чтобы проверить легитимность сертификата, система обращается в Интернет, внешний ресурс. Чтобы вышеуказанная операция прошла успешно, необходимо, чтобы человек, который запустил rphost в 1С, мог обращаться в Интернет, при этом должен быть доступ к самому ресурсу.

В случае, когда первичные настройки доступа в Интернет не были верно установлены, могут появляться следующие ошибки:

· когда задавались запросы к сервисам в Интернете, либо при определении адреса веб-сервиса, возникает ошибка «Удалённый узел не прошёл проверку» (её вид в системе 1С показан на скриншоте ниже):

Рис. 1 Ошибка Удаленный узел не прошел проверку в 1С

· когда происходит попытка исполнения OpenID, в авторизации вроде «Ошибка подключения к OpenID провайдеру», в техническом журнале системы 1С возникает «Ошибка работы с Интернет: Удалённый узел не прошёл проверку» (текст данной ошибки указан на скриншоте ниже):

Рис. 2 Ошибка работы с Интернет 1С

2. Диагностика ошибки «Удаленный узел не прошел проверку»

Обычно в данном случае неполадка заключается в том, что пользователь не имеет доступ к нужной странице в Интернете.

Специальной блокировки сайтов, которые предназначены, чтобы проводить валидацию сертификатов, нет. Так что в данной ситуации, наиболее вероятно, что у пользователя нет доступа ни к одному сайту. Чтобы это проверить запускается браузер: необходимо кликнуть на «Shift» и на ярлык браузера, после чего выбрать «Запустить от имени другого пользователя». Лучше всего выяснять на конкретном примере, где произошла ошибка.

Чаще всего, причинами служат следующие факторы:

· файл hosts повлиял на блокированный ресурс;

· из-за работы прокси-сервера нет возможности зайти на ресурс;

· firewall заблокировал сайт;

· антивирус заблокировал сайт.

Чтобы более детально продиагностировать ошибку, если она не входит в список типичных, лучшим решением будет настройка сбора добавочных event-логов в ОС Windows.

3. Устранение ошибки «Удаленный узел не прошел проверку»

Разберём каждый случай из диагностики ошибки «Удаленный узел не прошел проверку» в 1C:

1. с антивирусом и браузером Firewall решение очевидное: проверяем блокируемые ресурсы и сверяем, содержится ли там ресурс, который блокируется в конкретном случае – если да, то необходимо отключить его блокировку;

2. если дело в работе прокси-сервера, то необходимо провести следующий алгоритм действий:

· запускаем браузер Internet Explorer как пользователь, с чьего имени запускается rphost в 1С;

· во вкладке «Свойства браузера» переходим в следующую вкладку, «Подключения», и кликаем на «Настройка сайта»;

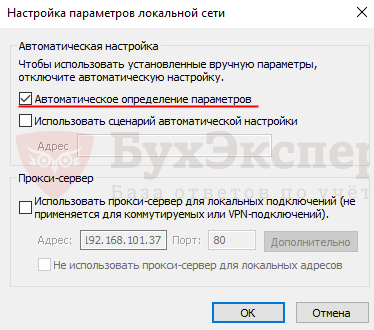

· когда указывается в настройках, что был использован прокси-сервер и, при этом, согласно политике безопасности, тогда отключаем работу прокси-сервера, для чего убираем лишнюю «галочку» с соответствующей настройки, как показано на скриншоте ниже:

Рис. 3 Отключение работы прокси-сервера

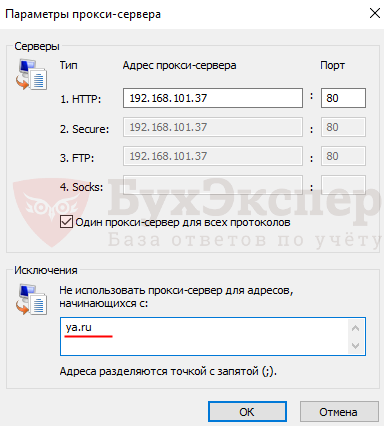

· в случае, если, всё-таки, прокси-сервер действует по предусмотрению, то необходимо дать доступ к прямому обращению к ресурсам, к которым система 1С обращается, чтобы сделать валидацию сертификата, для чего кликаем на «Дополнительно» и прописываем нужный ресурс в виде исключительного случая для прокси-сервера:

Рис. 4 Исключение для работы прокси-сервера

3. Если проблема возникает из-за того, что файл hosts производит блокировку доступа к сайтам, проверяем это, как показано ниже:

Рис. 5 Проверка блокировки доступа к сайтам

Далее показано, где находится заблокированный ресурс в файле и как его устранить:

Рис. 6 Устранение блокировки доступа к сайтам

Один из вышеприведённых способов обязательно решит ошибку «Удалённый узел не прошёл проверку» в 1С.

В данной статье было описано две вариации ошибки в 1С 8.3 «Удалённый узел не прошёл проверку», проведена диагностика данных ошибок, а также представлены алгоритмы, при помощи которых, можно устранить неполадку.

Специалист компании «Кодерлайн»

Айдар Фархутдинов

Обработка обмена при подключении к серверам ST-Mobi.com создает SSL-cоединение с использованием стандартных методов платформы.

Если при попытке выполнить обмен возникает сообщение: «Ошибка работы с Интернет: Удаленный узел не прошел проверку«, это означает, что возникает ошибка установки SSL-соединения (защищенного соединения с внешним (сторонним) сервером), т.к. у программы «1С» нет доверия к SSL-сертификату ресурса, с которым идет попытка установить такое соединение.

Обычно проблема кроется в некорректных настройках «окружения» и проблему надо устранять вне программы «1С».

Чтобы убедиться, что проблема вне «1С», можно проверить есть ли доверие к ресурсу внешнего сервера в обычном Интернет-браузере (лучше в «Internet Explorer»), т.е. выполнить диагностику.

Последовательность шагов диагностики

- узнать адрес сервера, с которым устанавливается защищенное соединение (зависит от сервиса, которым пытаетесь воспользоваться);

- правильно определить компьютер, с которого устанавливается защищенное соединение (зависит от режима использования программы «1С») и там открыть Интернет-браузер;

- указать в адресной строке Интернет-браузера адрес сервера и убедиться, что к данном узлу на компьютере есть доверие.

Шаг 1: как найти адрес сервера?

Обработка при работе устанавливает соединение с сайтом ST-Drive https://st-drive.systtech.ru

Шаг 2: как определить компьютер, на котором надо открыть Интернет-браузер?

Если программа «1С» используется в одном из следующих режимов(см. форму «Справка»-«О программе»):

2а) режим «Файловый», то соединение с внешним сервером устанавливается с того компьютера, на котором пользователь запускает программу «1С».

Надо на этом компьютере открыть Интернет-браузер (лучше «Internet Explorer);

2б) режим «Серверный», то соединение с внешним сервером устанавливается с того компьютера, на котором запускается служба «Агент сервера 1С:Предприятия 8.х».

Надо зайти на компьютер, где запускается служба «Агент сервера 1С:Предприятия 8.х» под учетной записью пользователя операционной системы, под которым эта служба стартует, и уже там открыть Интернет-браузер (лучше «Internet Explorer»).

Шаг 3: как определить, есть или нет доверие к внешнему серверу?

В адресной строке Интернет-браузера следует указать адрес сервера, с которым надо проверить установку соединения, и нажать клавишу «Enter»:

3а) Если в адресной строке отобразится «закрытый замок» (Требование №1) — защищенное соединение успешно установлено (на сообщение в основном окне браузере не надо обращать внимание):

Необходимо щелкнуть на «замок» и посмотреть сведения о сертификате:

В открывшемся окне перейти на последнюю закладку и убедиться, что цепочка сертификатов корректная (непрерывная и без каких-либо предупреждающих иконок — Требование №2), и статус последнего в цепочке сертификата — «ОК» (Требование №3):

Внимание! Если на компьютере выполнились Требования №1, 2, 3 — это означает, что «окружение» настроено корректно.

Рекомендуется после проведенной диагностики повторить попытку соединения из программы «1С» и, если сообщение «Удаленный узел не прошел проверку» возникает вновь, то это проблема, требующая дополнительного анализа.

В таком случае необходимо собрать всю информацию о параметрах клиентского компьютера и используемого сервера и прислать ее на Линию консультаций «1С» для воспроизведения проблемы.

3б) Если на каком-то из шагов диагностики нет доверия к внешнему ресурсу в браузере (нарушено, хотя бы одно из Требований 1, 2, 3) – рекомендуем обратиться в тех.поддержку соответствующего сервиса или банка, чтобы сначала настроить «окружение» и добиться того, что в браузере есть доверие к внешнему ресурсу, а уже затем пробовать повторно подключаться из программы «1С».

Ошибка работы с Интернет удаленный узел не прошел проверку в 1С: как исправить?

Главная страница » Ошибка работы с Интернет удаленный узел не прошел проверку в 1С: как исправить?

При работе с 1С может возникнуть ошибка:

Ошибка работы с Интернет. Удаленный доступ не прошел проверку. Ошибка связана с проверкой сертификатов при работе в ОС, поскольку, начиная с версии Платформы 8.3.8, 1С выполняет проверку, используя те же сертификаты, что установлены в операционной системе Windows. Исходя из этого, можно с высокой долей вероятности утверждать, что в большинстве случаев ошибка связана не с самой 1С, а с настройками подключения к интернету.

Причины возникновения ошибки

По данным статистики наибольший «всплеск» этой ошибки был зафиксирован при переходе пользователей 1С на Платформу 8.3.10.

Согласно информации от разработчиков в Платформе 8.3.10 была переработана логика подтверждения доверенных сертификатов. В случае некорректно заданных настроек доступа в интернет после перехода на новые Платформы с более ранних версий может возникнуть ошибка: Ошибка работы с Интернет: Удаленный узел не прошел проверку.

Если у вас возникла эта ошибка, то предложенный ниже алгоритм действий должен вам помочь. Рассмотрим, что нужно сделать, чтобы исправить эту ситуацию.

Рекомендации по исправлению ошибки

Проверка в Internet Explorer

Проверка сертификатов 1С использует хранилище сертификатов Windows, т.е. работает с браузером Internet Explorer. Для того, чтобы убедиться, что проблема заключается не в 1С, а настройках интернета, выполните проверку в браузере Internet Explorer

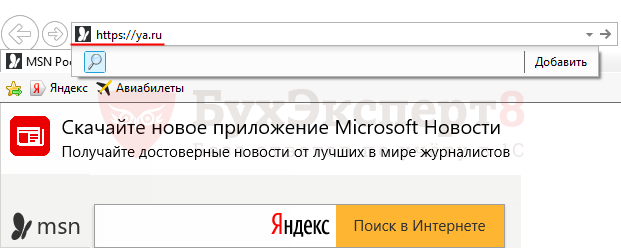

Шаг 1. Откройте Internet Explorer.

Шаг 2. Укажите в строке браузера указанную в сообщении ссылку: https://ya.ru

Шаг 3. Убедитесь, что проблема не в 1С.

Если проверка сертификата не прошла, то ссылка подсвечивается красным цветом и выводится сообщение Certificate error.

Это подтверждает предварительное предположение, что ошибка не в 1С, а в настройках интернета. Наиболее часто это происходит, если интернет раздается с помощью прокси-сервера. В этом случае нужно проверить и настроить 1С на передачу через прокси.

Настройка прокси

Настройка прокси-сервера будет отличаться в зависимости от режимов, в которых работает 1С.

1С может работать в:

- Файловом варианте с подключением к сетевому диску — надо настраивать клиентский компьютер.

- Файловом варианте через веб-сервер — надо настраивать веб-сервер.

- Клиент-серверном варианте — надо настраивать сервер 1С.

Последние два варианта требуют обращения к специалистам, чтобы выполнить все настройки грамотно. Здесь мы рассмотрим настройку прокси-сервера при файловом варианте работы 1С.

Шаг 1. Запустите Internet Explorer.

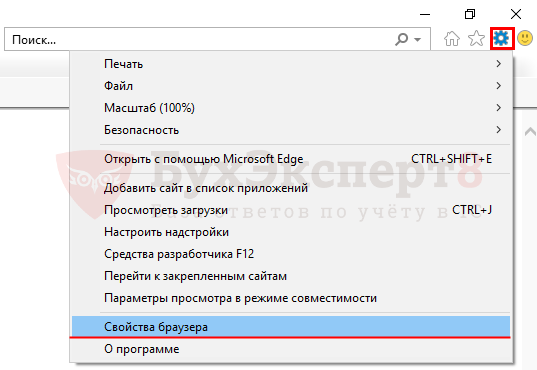

Шаг 2. Откройте Свойства браузера.

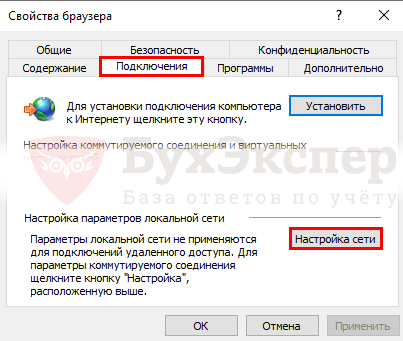

Шаг 3. Перейдите на вкладку Подключения — кнопка Настройка сети.

Шаг 4. Проверьте использование прокси-сервера.

Если в настройках указано использование прокси-сервера, которое не используется политикой безопасности, его необходимо отключить, сняв флажок Использовать прокси-сервер для локальных подключений.

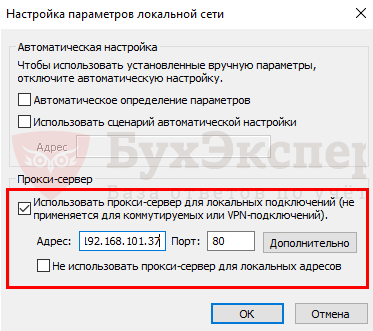

Если использование прокси-сервера действительно предусмотрено, нужно разрешить прямое обращение к ресурсам, на которые пытается обратиться платформа для подтверждения сертификата

Шаг 5. Нажмите кнопку Дополнительно и укажите данный ресурс в качестве исключения для прокси-сервера.

Если указанные действия не помогли, то следует определить адрес сервера, с которым устанавливается защищенное соединение, и также внести его в исключения. Для этого нужно проанализировать момент возникновения ошибки, который зависит от сервиса, к которому пытается подключиться 1С. Наиболее частые случаи:

- Для сервиса 1С-ЭДО — используется адрес сервера: https://1c-edo.ru/API/GetOperators.

- Для сервиса 1С-Такском — адрес уточняется в службе техподдержки Такском: https://taxcom.ru/tekhpodderzhka/1s-taxcom/.

- Для сервиса 1С:ДиректБанк — адрес уточняется в технической поддержке вашего банка по телефону или из личного кабинета. Многие банки размещают у себя на сайте нужную документацию по теме, которую можно скачать, например, Сбербанк.

- Для сервиса обмена при подключении к серверам ST-Mobi.com — https://st-drive.systtech.ru.

В сложных случаях рекомендуем обратиться к специалистам.

Заказать консультацию

По этой или иной ошибке Вы можете обратиться к нашим специалистам, мы Вам поможем решить Вашу проблему.

Безопасность для многих всегда идет на первом месте, многие интернет-гиганты, типа Google даже добавляют в свои браузеры предупреждения, что соединение не безопасно, если на сайте не используется SSL-сертификат.

1С:Предприятие тоже может работать по протоколу HTTPS.

Мы предлагаем статью-инструкцию, как настроить HTTPS в Apache таким образом, чтобы 1С:Предприятие работало без проблем через SSL.

Ну что же начнем…

Для начала установим Apache. Рассмотрим это для 1С:Предприятие x86-64 и для Windows.

1. Идем на сайт https://www.anindya.com/ и качаем файл apache_2.4.23-x64-openssl-1.0.2h.msi (цифры на момент скачивания могут быть другими).

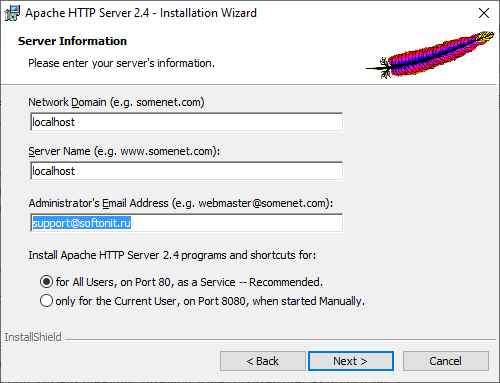

2. Устанавливаем Apache.

Реквизиты в полях Network Domain, Server Name и Administartor Email произвольные.

Жмем Next > Next > Next. Выбираем Typical.

3. Проверим, что сайт доступен по localhost. Откройте браузер и введите localhost в адресную строку. Должна открыться страница с текстом «It Works!»

Настройка Apache по SSL

4. Отлично. Apache установлен, теперь давайте настроем его работу по SSL.

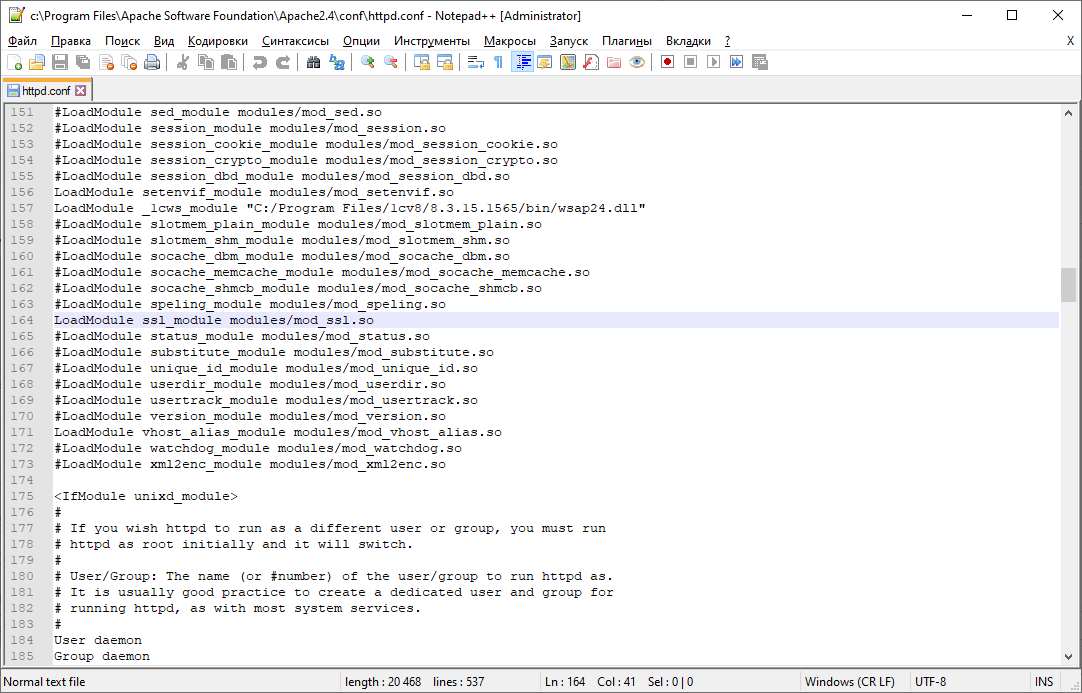

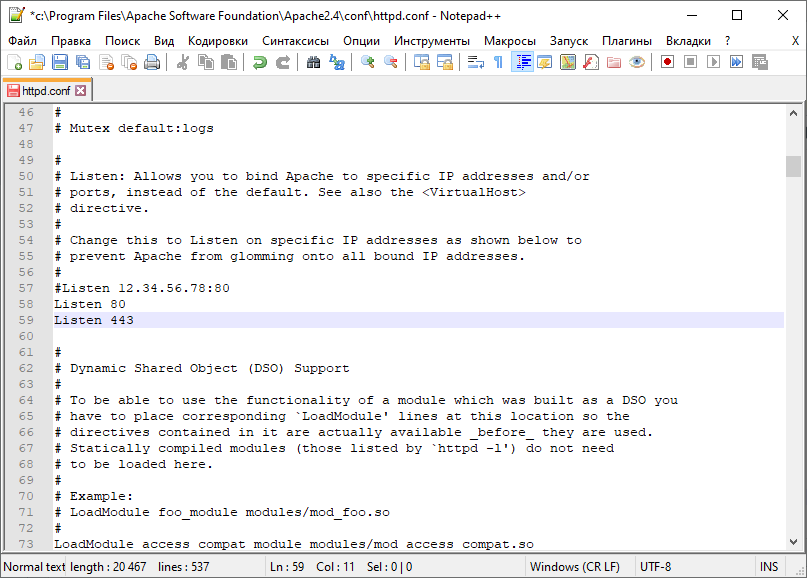

Находим в папке c:Program FilesApache Software FoundationApache2.4conf файл httpd.conf

Дописываем строку Listen 443

Это стандартный порт HTTPS. Заставляем Apache слушать и этот порт тоже. Если нам не нужен стандартный 80-ый порт и мы не планируем его использовать, то строку Listen 80 можно закомментировать добавив символ # (решетки) в начале строки. Так же имейте ввиду, что при изменении файлов в папке Program Files потребуется открытие файла в режиме администратора.

Раскомментируем в файле httpd.conf строчку

#LoadModule ssl_module modules/mod_ssl.so

Убрав символ #. Т.е. строка должна стать такой:

LoadModule ssl_module modules/mod_ssl.so

4. В конце файла httpd.conf изменяем

<IfModule ssl_module>

SSLRandomSeed startup builtin

SSLRandomSeed connect builtin

</IfModule>

на:

<IfModule ssl_module>

SSLRandomSeed startup builtin

SSLRandomSeed connect builtin

SSLSessionCache none

</IfModule>

Записываем файл httpd.conf

5. Из каталога bin установленной папки с Apache cкопируем файлы ssleay32.dll и libeay32.dll в C:WindowsSystem32. Так же скопируем файл openssl.cnf из папки c:Program FilesApache Software FoundationApache2.4conf в папку c:Program FilesApache Software FoundationApache2.4bin.

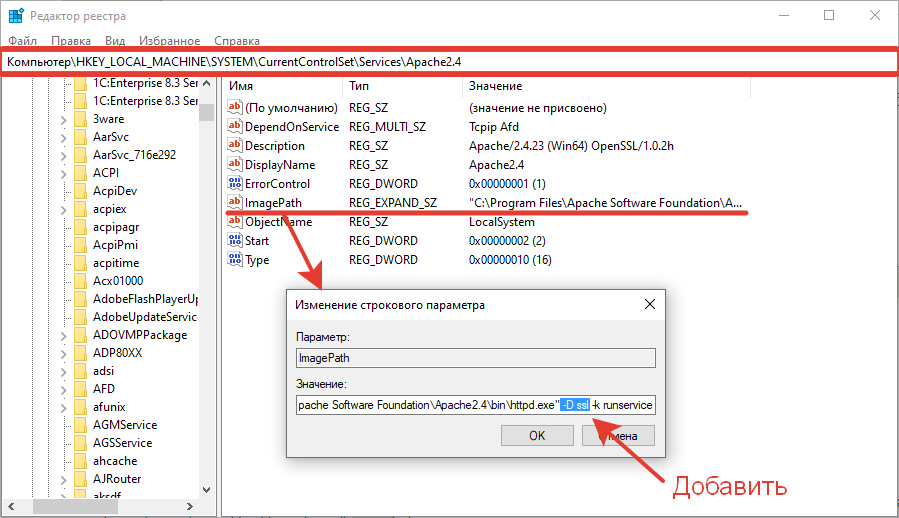

6. Запустим редактор реестра regedit (Пуск > Выполнить ввести текст regedit и нажать Enter) откроется окно реестра в нем найдем ветку HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesApache2.4

В этой ветке найдем переменную ImagePath и два раза кликнем на ней.

Добавим ключ запуска -D ssl

7. Добавим SSL-сертификаты для домена. Тут есть варианты…

7.1. Если у Вас уже есть SSL-сертификаты для домена, то создайте папку ssl в папке C:Program FilesApache Software FoundationApache2.4conf и переместите их туда (файлы *.key и *.cert). Идем на шаг 8.

7.2. Если у Вас нет SSL-сертификатов, то вы можете их сгенерировать самостоятельно.

7.2.1. Открываем командную строку в режиме администратора и переходим в папку bin Apache. Вводим команду:

cd «C:Program FilesApache Software FoundationApache2.4bin»

7.2.2. Далее вводим:

openssl req -config openssl.cnf -new -out ssl.csr

Идем по шагам в командной строке и заполняем необходимые поля. То, что вы введете не принципиально. Самое главное на этом этапе надо запомнить пароль (когда спросит pass phrase)

7.2.3. Выполним:

openssl rsa -in privkey.pem -out ssl.key

Спросит пароль, который вы вводили ранее.

7.2.4. Затем:

openssl x509 -in ssl.csr -out ssl.cert -req -signkey ssl.key -days 3000

days — это срок действия сертификата в днях.

7.2.5. Ну и наконец:

openssl x509 -in ssl.cert -out ssl.der.crt -outform DER

7.2.6. Создадим папку ssl в C:Program FilesApache Software FoundationApache2.4conf и переместим из папки bin файлы ssl.key и ssl.cert (а вообще можно все сразу туда скопировать, что было получено на шагах 7.2.1. — 7.2.5) из C:Program FilesApache Software FoundationApache2.4bin в C:Program FilesApache Software FoundationApache2.4confssl.

8. Снова открываем файл httpd.conf из папки C:Program FilesApache Software FoundationApache2.4conf и добавляем секцию VirtualHost в самый конец файла httpd.conf:

<VirtualHost demo.soft.ru:443>

SSLEngine On

SSLCertificateFile conf/ssl/ssl.cert

SSLCertificateKeyFile conf/ssl/ssl.key

</VirtualHost>

Вместо адреса demo.soft.ru замените на свой сайт или IP-адрес, а можно вообще поставить звездочку (*) и будет *:443 (это означает, что сработает для всех запросов). Ну и если у вас есть свои ключи, и вы их не генерировали сами, то переименуйте ssl.cert и ssl.key

9. Перезапустим Apache. Открываем Monitor в правом нижнем углу, щелкнем по иконке и нажимаем restart. Если все хорошо, то Apache запустится без ошибок и появится зеленый значок.

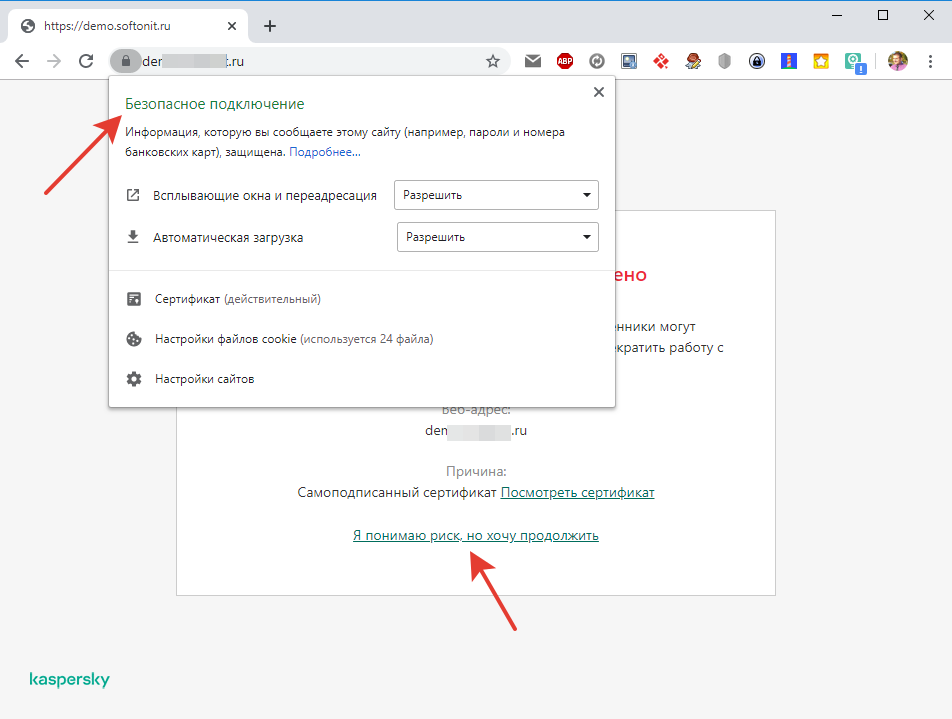

10. Пробуем открыть сайт через HTTPS. В нашем случае можно и так https://localhost и вот так https://demo.soft.ru:

Обратите внимание на то, что сертификат самоподписанный и службы типа антивируса Касперского понимают, что дело не очень… Это нормально, так как ваш сертификат не был изготовлен корневыми центрами сертификации. Но если вы захотите использовать https внутри организации, то почему бы и нет?

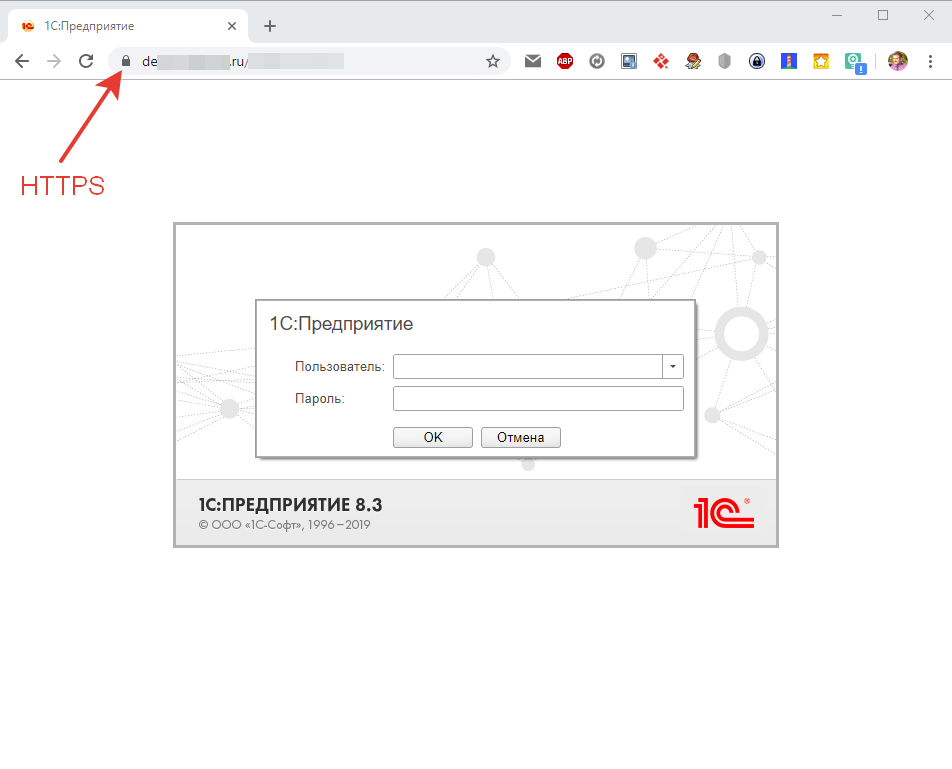

11. Теперь попробуем запустить 1С. В браузере открывается:

Теперь попробуем открыть базу через тонкий клиент и если мы использовали самодписанный сертификат то тут нас ждет разочарование:

Ошибка HTTP при обращении к серверу … Удаленный узел не прошел проверку.

12. Дело в том, что сервер 1С содержит собственный контроль достоверности HTTPS-соединений и корневых центров.

Необходимо открыть папку сервера 1С:Предприятия c:Program Files1cv88.3.15.1747bin и в ней найти файл cacert.pem

Он отвечает как раз за эти центры сертификации.

Открываем командную строку и в ней выполняем команду:

openssl x509 -inform der -in ssl.der.crt -out ssl.pem -text -fingerprint -md5

После выполнения команды на экране Вы увидите Fingerprint. Скопируйте его. Это будет строка вида:

MD5 Fingerprint=64:5C:11:03:46:F1:22:9A:5B:C3:DD:AA:CC:EE:FF:A3

Откройте файл cacert.pem в папка 1С, перейдите в конец файла и с этой строки начинайте добавление своего сертификата в файл cacert.pem. После строки контрольной суммы сертификата, нужно добавить в файл cacert.pem содержимое файла, в который Вы экспортировали сертификат.

После этого запуск тонкого клиента будет работать без ошибок.

Если же и после этого есть ошибки, то можно вообще заставить клиент 1С не проверять сертификат. Для этого необходимо отредактировать информационную базу:

Далее:

Ну и наконец заветное окно:

Пробуем запустить и…

Все замечательно работает по https.

Отлично. Вы все настроили!

При работе с 1С может возникнуть ошибка:

- Ошибка работы с Интернет. Удаленный доступ не прошел проверку.

Ошибка связана с проверкой сертификатов при работе в ОС, поскольку, начиная с версии Платформы 8.3.8, 1С выполняет проверку, используя те же сертификаты, что установлены в операционной системе Windows. Исходя из этого, можно с высокой долей вероятности утверждать, что в большинстве случаев ошибка связана не с самой 1С, а с настройками подключения к интернету.

Прочитав статью, вы узнаете:

- как определить причину указанной ошибки;

- получите рекомендации по исправлению проблемы.

Содержание

- Причины возникновения ошибки

- Рекомендации по исправлению ошибки

- Проверка в Internet Explorer

- Настройка ПРОКСИ

Причины возникновения ошибки

По данным статистики наибольший «всплеск» этой ошибки был зафиксирован при переходе пользователей 1С на Платформу 8.3.10.

Согласно информации от разработчиков в Платформе 8.3.10 была переработана логика подтверждения доверенных сертификатов. В случае некорректно заданных настроек доступа в интернет после перехода на новые Платформы с более ранних версий может возникнуть ошибка:

- Ошибка работы с Интернет: Удаленный узел не прошел проверку.

Если у вас возникла эта ошибка, то предложенный ниже алгоритм действий должен вам помочь. Рассмотрим, что нужно сделать, чтобы исправить эту ситуацию.

Рекомендации по исправлению ошибки

Проверка в Internet Explorer

Проверка сертификатов 1С использует хранилище сертификатов Windows, т.е. работает с браузером Internet Explorer. Для того, чтобы убедиться, что проблема заключается не в 1С, а настройках интернета, выполните проверку в браузере Internet Explorer

Шаг 1. Откройте Internet Explorer.

Шаг 2. Укажите в строке браузера указанную в сообщении ссылку: https://ya.ru

Шаг 3. Убедитесь, что проблема не в 1С.

Если проверка сертификата не прошла, то ссылка подсвечивается красным цветом и выводится сообщение Certificate error.

Это подтверждает предварительное предположение, что ошибка не в 1С, а в настройках интернета. Наиболее часто это происходит, если интернет раздается с помощью прокси-сервера. В этом случае нужно проверить и настроить 1С на передачу через прокси.

Настройка ПРОКСИ

Настройка прокси-сервера будет отличаться в зависимости от режимов, в которых работает 1С.

1С может работать в:

- файловом варианте с подключением к сетевому диску — надо настраивать клиентский компьютер;

- файловом варианте через веб-сервер — надо настраивать веб-сервер;

- клиент-серверном варианте — надо настраивать сервер 1С.

Последние два варианта требуют обращения к специалистам, чтобы выполнить все настройки грамотно. Здесь мы рассмотрим настройку прокси-сервера при файловом варианте работы 1С.

Шаг 1. Запустите Internet Explorer.

Шаг 2. Откройте Свойства браузера.

Шаг 3. Перейдите на вкладку Подключения — кнопка Настройка сети.

Шаг 4. Проверьте использование прокси-сервера.

Если в настройках указано использование прокси-сервера, которое не используется политикой безопасности, его необходимо отключить, сняв флажок Использовать прокси-сервер для локальных подключений.

Если использование прокси-сервера действительно предусмотрено, нужно разрешить прямое обращение к ресурсам, на которые пытается обратиться платформа для подтверждения сертификата

Шаг 5. Нажмите кнопку Дополнительно и укажите данный ресурс в качестве исключения для прокси-сервера.

Если указанные действия не помогли, то следует определить адрес сервера, с которым устанавливается защищенное соединение, и также внести его в исключения. Для этого нужно проанализировать момент возникновения ошибки, который зависит от сервиса, к которому пытается подключиться 1С. Наиболее частые случаи:

- для сервиса обмена при подключении к серверам ST-Mobi.com — https://st-drive.systtech.ru;

- и т.д.

В сложных случаях рекомендуем обратиться к специалистам.

См. также:

- Конфигурация узла распределенной ИБ не соответствует ожидаемой

- 1C Отчетность: не удалось расшифровать файл

- Этот хост неизвестен 1С: как исправить

- Ошибка при выполнении операции с информационной базой 1С 8.3

- 1С удаление: указанная учетная запись уже существует

Подписывайтесь на наши YouTube и Telegram чтобы не пропустить

важные изменения 1С и законодательства

Помогла статья?

Получите еще секретный бонус и полный доступ к справочной системе БухЭксперт8 на 14 дней бесплатно

Ошибка возникает при запуске ИБ. Например, когда выполняете соединение по HTTPS через тонкого клиента, но 1С не может проверить SSL-сертификат сервера. В большинстве случаев — это самоподписанный сертификат.

Возможные решения

1. Проверка даты/времени на ПК

Проверьте корректность через «Панель управления — Часы и регион — Дата и время». Отправьте команду на автоматическую синхронизацию, если вы соединены с сетью Интернет.

2. Проверка доступности

Скопируйте путь и попробуйте подключиться к базе 1С с помощью браузера (веб-клиента). Скорее всего, вы увидите дополнительные сообщения, которые покажут причину ошибки.

Посмотрите сведения о сертификате. В открывшемся окне перейдите на последнюю закладку и убедитесь, что цепочка сертификатов корректная. Непрерывная и без каких-либо предупреждающих иконок.

Если адрес не открывается — другие распространенные причины:

• доступ заблокирован через файл hosts;

• нет доступа из-за прокси-сервера;

• ресурс блокирован firewall/антивирусом.

3. Отключение проверок

Список ИБ — Выбор базы — Изменить… — Дополнительно… — Далее >

Выберите клиентский сертификат: Не предоставлять

Выберите способ проверки сертификата сервера: Не проверять

4. Игнорирование ошибки проверки отзыва

В конфигурацию платформы — в файл conf с расширением cfg — добавьте следующую опцию:

IgnoreServerCertificatesChainRevocationSoftFail=true

Расположение файла:

• C:Program Files1cv88.х.хх.ххххbinconf

• C:Program Files (x86)1cv88.х.хх.ххххbinconf

Данный механизм игнорирует именно ошибки проверки отзыва, а не отменяет проверку отзыва сертификата. Поэтому, если сертификат сервера отозван и это подтверждено, то соединение с таким сервером установлено не будет.

5. Импорт самоподписанного сертификата

Добавьте сертификат сервера на ПК, с которого вы подключаетесь, в список «Локальный компьютер — Доверенные корневые центры сертификации — Сертификаты».

В этом случае поставьте режим «Выберите способ проверки сертификата сервера = Хранилище сертификатов Windows». Или укажите файл сертификатов CA — как удобнее.

6. Диагностика ошибок

Используйте методические рекомендации по диагностике ошибок ОС Windows из официальной статьи 1С.

Если окружение настроено корректно и есть доверие к сертификату удаленного ресурса, то ошибки не будет. Пусть все получится. 🤗

Если требуется дополнительная поддержка — наши специалисты готовы вам помочь → +7-911-500-10-11

Ошибка 400 Bad Request «the plain http request was sent to https port» на Nginx довольно распространенная проблема, когда вы пытаетесь настроить Nginx для обработки запросов http и https + сертификат SSL. Как получить бесплатный сертификат Let’s Encrypt, мы рассказывали в статье.

Данной инструкцией объясню причину и решение, что бы запросы к сайту Nginx отрабатывал корректно.

Перейдем к конфигурационному файлу Nginx. В CentOS, обычно, конфиг расположен в директории /etc/nginx/conf.d/. В Ubuntu и Debian — в директории /etc/nginx/sites-enabled/. Во FreeBSD в /etc/nginx/nginx.conf. . Выглядит конфиг nginx у вас примерно так (убрал лишнюю информацию, что бы не нагружать):

server {

listen 80;

listen 443;

server_name adminwin.ru www.adminwin.ru;

root /home/myhome/app/public;

passenger_enabled on;

# Конфиги SSL / TLS

ssl on;

ssl_certificate /opt/nginx/ssl_keys/ssl.crt;

ssl_certificate_key /opt/nginx/ssl_keys/ssl.key;

....

}

проблема данного конфигурационного файла nginx в том, что при обращении по 80 порт (HTTP) на ваш сайт, веб сервер ожидает использование SSL, который должен использоваться только при обращении н 443 порт (HTTPS).

Исправим конфиг, закомментировав в нем строку с командой «ssl on;» или изменив команду на «ssl off;» и приведем его в следующий вид:

server {

listen 80;

listen 443;

server_name adminwin.ru www.adminwin.ru;

root /home/myhome/app/public;

passenger_enabled on;

# Конфиги SSL / TLS

#ssl on;

ssl off;

ssl_certificate /opt/nginx/ssl_keys/ssl.crt;

ssl_certificate_key /opt/nginx/ssl_keys/ssl.key;

....

}

Теперь у нас сайт по 80 порту (HTTP) открывается, а по 443 (HTTPS) не доступен.

Получается, что полностью исключить или включить ssl мы не можем, но можем указать конкретно использование ssl только для 443 портов (HTTPS).

Исправный конфиг будет выглядеть следующим образом:

server {

listen 80;

listen 443 default ssl;

server_name adminwin.ru www.adminwin.ru;

root /home/myhome/app/public;

passenger_enabled on;

# Конфиги SSL / TLS

#ssl on;

ssl_certificate /opt/nginx/ssl_keys/ssl.crt;

ssl_certificate_key /opt/nginx/ssl_keys/ssl.key;

....

}

В конечном конфиге Nginx мы явно указали использовать SSL для 443 запросов на сайт строчкой «listen 443 default ssl;«, в некоторых версиях срабатывает «listen 443 ssl;»

Напишите в комментариях, помогла статья решить проблему с ошибкой «Обычный HTTP-запрос был отправлен на HTTPS-порт» или нет.