— ОШИБКА:

Не удалось отправить широковещательное сообщение ‘bc-check-dc:.domena.net’:Сеть недоступна

—

Сеть не настроена или настроена не полностью:

Настройка сети через interfaces:

auto lo

iface lo inet loopback

auto eth0

iface eth0 inet static

address i.i.i.i

netmask 255.255.m.m

gateway g.g.g.g

Если во время настройки и перезагрузки сети появляются ошибки, например «Failed to bring up eth0», то можно «очистить» интерфейс командой:

ip addr flush eth0

ald-client join

— ОШИБКА:

Не удалось отправить широковещательное сообщение ‘bc-check-dc:.da’: Сеть недоступна

—

— ОШИБКА:

Astra Linux Directory не сконфигурирована.

Заполните конфигурационный файл ‘/etc/ald/ald.conf’.

Не указан gateway в настройках сети клиента.

Не заполнен /etc/ald/ald.conf

ald-client join

— ОШИБКА:

Не удалось отправить широковещательное сообщение ‘bc-check-dc:.da’: Сеть недоступна

—

— ПРЕДУПРЕЖДЕНИЕ:

ALD сервер домена ‘.da’ не обнаружен.

—

— ОШИБКА:

Не удалось отправить широковещательное сообщение ‘bc-check-dc:.da’: Сеть недоступна

—

Не указан gateway в настройках сети клиента.

ald-client status

— ОШИБКА:

Не удалось отправить широковещательное сообщение ‘bc-check-dc:.da’: Сеть недоступна

—

— ПРЕДУПРЕЖДЕНИЕ:

ALD сервер домена ‘.da’ не обнаружен.

—

Не указан gateway в настройках сети клиента.

ald-client join server.da

— ПРЕДУПРЕЖДЕНИЕ:

Ошибка разрешения имени компьютера ‘server.da’.

—

Некорректно настроены имя и ip адрес, например в /etc/hosts отсутствует длинное имя машин:

127.0.0.1 localhost 192.168.1.1 myserver 192.168.1.2 client

ald-init init

— ОШИБКА:

Триггер ‘ald-cfg-nfs:DoNFSInitFS’ вызвал исключение!

Ошибка RPC: Ошибка Krb5 сервера ALD: Ошибка проверки сообщения KRB-PRIV. в ADKrb5Server.cpp:248(decode)

:> Incorrect net address

:> (rpc-creds)

—

Ошибка может быть вызвана применением антивируса или изменением правил iptables.

ald-init init или ald-client join

— ОШИБКА: Ошибка аутентификации пользователя ‘admin/admin’: Ошибка MIT Kerberos V5:

Ошибка инициализации интерфейса администрирования kadm5. в ALDKadm5Connection.cpp:345(ConnectPassword)

:> GSS-API (or Kerberos) error

—

Некорректно настроены имя и ip адрес, например в /etc/hosts (разрешение имен может быть настроено и с помощью сервера DNS) следует указать ip, длинное и короткое имя и исключить запись «127.0.1.1 myserver»:

127.0.0.1 localhost 192.168.1.1 myserver.example.ru myserver 192.168.1.2 client.example.ru client

В /etc/ald/ald.conf не указаны длинное имя машины и домен:

DOMAIN=.example.ru SERVER=myserver.example.ru

Недостаточно энтропии во время инициализации домена.

- При вводе клиента (ald-client join), ошибка(345) возникает из-за несовпадения времени на машинах.

Утилита hostname должна выдавать короткое имя. После внесения изменений в файл /etc/hostname необходимо перезагрузить машину.

ald-init init или ald-client join

— ОШИБКА:

Ошибка OpenLDAP при GSSAPI соединения — Local error в ALDLDapConnection.cpp:734(Connect)

:> SASL(1): generic failure: GSSAPI Error: Unspecified GSS failure. Minor code may provide more information (Server ldap/dc.test.test not found in Kerberos database)

—

Разрешение имен настроено не верно, перепутаны местами длинное и короткое имя, пример:

127.0.0.1 localhost 192.168.1.1 myserver myserver.example.ru 192.168.1.2 client client.example.ru

ald-admin test-integrity —admin=ald-admin

Вход от имени пользователя ‘ald-admin’…

Введите пароль администратора ALD ‘ald-admin’: *

Проверка конфигурации домена…………………………….ok

Проверка модулей LDAP…………………………………..ok

Проверка индексов LDAP………………………………….ok

Проверка ограничений уникальности LDAP……………………ok

Проверка системных принципалов…………………………..— ОШИБКА:

Ошибка RPC: Ошибка MIT Kerberos V5: Не удалось получить список принципалов Kerberos. в ALDKadm5Connection.cpp:924(Principals)

:> Operation requires «list» privilege

:> (rpc-princ-list)

—

После добавления astra-admin в ALLOWED_LOCAL_GROUPS и выполнения ald-init commit-config снять права администратора домена, применить, установить права администратора домена, применить.

- При выполнении: ald-client commit-config

— ОШИБКА:

Ошибка OpenLDAP при запросе ‘cn=client.ru,ou=hosts,dc=ru (objectClass=x-ald-host-object)’ — Can’tcontact LDAP server в ALDLdapConnection.cpp:213(Search)

—

На клиенте в файле /etc/hosts не внесены данные о резервном сервере.

domain controller, join

0

1

Столкнулся с такой проблемой собрал домен на Астре (domain.mil.zs), вроде бы собрался без ошибок. Но при попытке подключить подключить клиент выдает «Домен domain.mil.zs не обнаружен». Кто знает в каком направлении копать?

- Ссылка

Astra????

Интересно) давай глуши, нужно более детально все рассказать.

- Ссылка

Астра она такая, непредсказуемая.

Был опыт работы с АЛД, можешь поподробнее описать, все делал по инструкции из руководства пользователя?

Напишешь на почту? chekin88@yandex.ru

chekin

(11.05.18 11:12:10 MSK)

- Показать ответ

- Ссылка

Нужно настраивать по руководству администратора, ч.2.

ошибка наверху лежит.

что есть у тебя в файле /etc/hosts, /etc/resolv.conf, /etc/network/interfaces?

Есть ль возможность подключиться удаленно?

- Показать ответ

- Ссылка

Ответ на:

комментарий

от a_slepov 11.05.18 11:42:47 MSK

Astra Linux 1.5 проблема с ALD

Прилагаю содержимое файлов:

/etc/hosts

127.0.0.1 localhost

10.20.120.35 ns1.domain.mil.zs ns1

/etc/resolv.conf

domain domain.mil.zs

search domain.mil.zs

nameserver 10.20.120.35

/etc/network/interfaces

auto eth0

iface eth0 inet static

address 10.20.120.35

netmask 255.255.255.224

gateway 10.20.120.34

network 10.20.120.0

broadcast 10.20.120.255

dns-nameserver 10.20.120.35

KOTTOK

(15.05.18 17:08:14 MSK)

- Показать ответы

- Ссылка

У тебя настройки сети в тьме какой-то….

Адрес сети не бьёт..

- Ссылка

А клиент как настроен?

На самом сервере авторизацтя проходит?

- Ссылка

Ответ на:

комментарий

от chekin 11.05.18 11:12:10 MSK

Astra Linux 1.5 проблема с ALD

С доменом разобрались.

С почтой поможешь? Проблема тоже на Астре.

KOTTOK

(14.06.18 21:39:30 MSK)

- Показать ответы

- Ссылка

Re: Astra Linux 1.5 проблема с ALD

как устранили проблему с сервером ald

anonymous

(13.07.18 15:29:47 MSK)

- Показать ответ

- Ссылка

Re: Astra Linux 1.5 проблема с ALD

как устранили проблему с ald?

anonymous

(13.07.18 15:31:04 MSK)

- Показать ответ

- Ссылка

Re: Astra Linux 1.5 проблема с ALD

как устранили проблему с ald сервером?

ответь в личку afhsp@mail.ru

anonymous

(13.07.18 15:32:59 MSK)

- Показать ответ

- Ссылка

12 сентября 2018 г.

Re: Astra Linux 1.5 проблема с ALD

Так как же устранили проблему с алд,очень нужно,такая же проблема

user8

(12.09.18 20:31:20 MSK)

- Ссылка

24 августа 2019 г.

Добрый вечер, подскажите как решили проблему, очень нужно!!!!

- Ссылка

Вы не можете добавлять комментарии в эту тему. Тема перемещена в архив.

Содержание

- Astra Linux 1.5 проблема с ALD

- Astra.

- Astra Linux 1.5 проблема с ALD

- Astra Linux 1.5 проблема с ALD

- Re: Astra Linux 1.5 проблема с ALD

- Re: Astra Linux 1.5 проблема с ALD

- Re: Astra Linux 1.5 проблема с ALD

- Re: Astra Linux 1.5 проблема с ALD

- Операционные системы Astra Linux

- Операционные системы Astra Linux

- Настройки сети и статического IP на AstraLinux 1.6

- Операционные системы Astra Linux

Astra Linux 1.5 проблема с ALD

Столкнулся с такой проблемой собрал домен на Астре (domain.mil.zs), вроде бы собрался без ошибок. Но при попытке подключить подключить клиент выдает «Домен domain.mil.zs не обнаружен». Кто знает в каком направлении копать?

Astra.

Интересно) давай глуши, нужно более детально все рассказать.

Астра она такая, непредсказуемая. Был опыт работы с АЛД, можешь поподробнее описать, все делал по инструкции из руководства пользователя? Напишешь на почту? chekin88@yandex.ru

Нужно настраивать по руководству администратора, ч.2.

ошибка наверху лежит. что есть у тебя в файле /etc/hosts, /etc/resolv.conf, /etc/network/interfaces?

Есть ль возможность подключиться удаленно?

Astra Linux 1.5 проблема с ALD

Прилагаю содержимое файлов:

/etc/hosts 127.0.0.1 localhost 10.20.120.35 ns1.domain.mil.zs ns1

/etc/resolv.conf domain domain.mil.zs search domain.mil.zs nameserver 10.20.120.35

/etc/network/interfaces auto eth0 iface eth0 inet static address 10.20.120.35 netmask 255.255.255.224 gateway 10.20.120.34 network 10.20.120.0 broadcast 10.20.120.255 dns-nameserver 10.20.120.35

У тебя настройки сети в тьме какой-то.

Адрес сети не бьёт..

А клиент как настроен? На самом сервере авторизацтя проходит?

Astra Linux 1.5 проблема с ALD

С доменом разобрались. С почтой поможешь? Проблема тоже на Астре.

Re: Astra Linux 1.5 проблема с ALD

как устранили проблему с сервером ald

Re: Astra Linux 1.5 проблема с ALD

как устранили проблему с ald?

Re: Astra Linux 1.5 проблема с ALD

как устранили проблему с ald сервером? ответь в личку afhsp@mail.ru

Re: Astra Linux 1.5 проблема с ALD

Так как же устранили проблему с алд,очень нужно,такая же проблема

Добрый вечер, подскажите как решили проблему, очень нужно.

Источник

Операционные системы Astra Linux

Оперативные обновления и методические указания

Операционные системы Astra Linux предназначены для применения в составе информационных (автоматизированных) систем в целях обработки и защиты 1) информации любой категории доступа 2) : общедоступной информации, а также информации, доступ к которой ограничен федеральными законами (информации ограниченного доступа).

1) от несанкционированного доступа;

2) в соответствии с Федеральным законом от 27.07.2006 № 149-ФЗ «Об информации, информационных технологиях и о защите информации» (статья 5, пункт 2).

Операционные системы Astra Linux Common Edition и Astra Linux Special Edition разработаны коллективом открытого акционерного общества «Научно-производственное объединение Русские базовые информационные технологии» и основаны на свободном программном обеспечении. С 17 декабря 2019 года правообладателем, разработчиком и производителем операционной системы специального назначения «Astra Linux Special Edition» является ООО «РусБИТех-Астра».

На web-сайтах https://astralinux.ru/ и https://wiki.astralinux.ru представлена подробная информация о разработанных операционных системах семейства Astra Linux, а также техническая документация для пользователей операционных систем и разработчиков программного обеспечения.

Мы будем признательны Вам за вопросы и предложения, которые позволят совершенствовать наши изделия в Ваших интересах и адаптировать их под решаемые Вами задачи!

Репозитория открытого доступа в сети Интернет для операционной системы Astra Linux Special Edition нет. Операционная система распространяется посредством DVD-дисков.

Информацию о сетевых репозиториях операционной системы Astra Linux Common Edition Вы можете получить в статье Подключение репозиториев с пакетами в ОС Astra Linux и установка пакетов.

В целях обеспечения соответствия сертифицированных операционных систем Astra Linux Special Edition требованиям, предъявляемым к безопасности информации, ООО «РусБИтех-Астра» осуществляет выпуск очередных и оперативных обновлений.

Очередные обновления (версии) предназначены для:

- реализации и совершенствования функциональных возможностей;

- поддержки современного оборудования;

- обеспечения соответствия актуальным требованиям безопасности информации;

- повышения удобства использования, управления компонентами и другие.

Оперативные обновления предназначены для оперативного устранения уязвимостей в экземплярах, находящихся в эксплуатации, и представляют собой бюллетень безопасности, который доступен в виде:

- инструкций и методических указаний по настройке и особенностям эксплуатации ОС, содержащих сведения о компенсирующих мерах или ограничениях по примене- нию ОС при эксплуатации;

- отдельных программных компонентов из состава ОС, в которые внесены изменения с целью устранения уязвимостей, инструкций по их установке и настройке, а также информации, содержащей сведения о контрольных суммах всех файлов оперативного обновления;

- обновлений безопасности, представляющих собой файл с совокупностью программных компонентов из состава ОС, в которые внесены изменения с целью устранения уязвимостей, а также информации, содержащей сведения о контрольных суммах всех файлов обновлений безопасности, указания по установке, настройке и особенностям эксплуатации ОС с установленными обновлениями безопасности.

Ввиду совершенствования нормативно-правовых документов в области защиты информации и в целях обеспечения соответствия информационных актуальным требованиям безопасности информации, а также обеспечения их долговременной эксплуатации, в том числе работоспособности на современных средствах вычислительной техники, рекомендуется на регулярной основе планировать проведение мероприятий по применению очередных и оперативных обновлений операционной системы.

Источник

Операционные системы Astra Linux

Оперативные обновления и методические указания

Операционные системы Astra Linux предназначены для применения в составе информационных (автоматизированных) систем в целях обработки и защиты 1) информации любой категории доступа 2) : общедоступной информации, а также информации, доступ к которой ограничен федеральными законами (информации ограниченного доступа).

1) от несанкционированного доступа;

2) в соответствии с Федеральным законом от 27.07.2006 № 149-ФЗ «Об информации, информационных технологиях и о защите информации» (статья 5, пункт 2).

Операционные системы Astra Linux Common Edition и Astra Linux Special Edition разработаны коллективом открытого акционерного общества «Научно-производственное объединение Русские базовые информационные технологии» и основаны на свободном программном обеспечении. С 17 декабря 2019 года правообладателем, разработчиком и производителем операционной системы специального назначения «Astra Linux Special Edition» является ООО «РусБИТех-Астра».

На web-сайтах https://astralinux.ru/ и https://wiki.astralinux.ru представлена подробная информация о разработанных операционных системах семейства Astra Linux, а также техническая документация для пользователей операционных систем и разработчиков программного обеспечения.

Мы будем признательны Вам за вопросы и предложения, которые позволят совершенствовать наши изделия в Ваших интересах и адаптировать их под решаемые Вами задачи!

Репозитория открытого доступа в сети Интернет для операционной системы Astra Linux Special Edition нет. Операционная система распространяется посредством DVD-дисков.

Информацию о сетевых репозиториях операционной системы Astra Linux Common Edition Вы можете получить в статье Подключение репозиториев с пакетами в ОС Astra Linux и установка пакетов.

В целях обеспечения соответствия сертифицированных операционных систем Astra Linux Special Edition требованиям, предъявляемым к безопасности информации, ООО «РусБИтех-Астра» осуществляет выпуск очередных и оперативных обновлений.

Очередные обновления (версии) предназначены для:

- реализации и совершенствования функциональных возможностей;

- поддержки современного оборудования;

- обеспечения соответствия актуальным требованиям безопасности информации;

- повышения удобства использования, управления компонентами и другие.

Оперативные обновления предназначены для оперативного устранения уязвимостей в экземплярах, находящихся в эксплуатации, и представляют собой бюллетень безопасности, который доступен в виде:

- инструкций и методических указаний по настройке и особенностям эксплуатации ОС, содержащих сведения о компенсирующих мерах или ограничениях по примене- нию ОС при эксплуатации;

- отдельных программных компонентов из состава ОС, в которые внесены изменения с целью устранения уязвимостей, инструкций по их установке и настройке, а также информации, содержащей сведения о контрольных суммах всех файлов оперативного обновления;

- обновлений безопасности, представляющих собой файл с совокупностью программных компонентов из состава ОС, в которые внесены изменения с целью устранения уязвимостей, а также информации, содержащей сведения о контрольных суммах всех файлов обновлений безопасности, указания по установке, настройке и особенностям эксплуатации ОС с установленными обновлениями безопасности.

Ввиду совершенствования нормативно-правовых документов в области защиты информации и в целях обеспечения соответствия информационных актуальным требованиям безопасности информации, а также обеспечения их долговременной эксплуатации, в том числе работоспособности на современных средствах вычислительной техники, рекомендуется на регулярной основе планировать проведение мероприятий по применению очередных и оперативных обновлений операционной системы.

Источник

Настройки сети и статического IP на AstraLinux 1.6

Имеются две виртуальные машины (VMware) на одном компьютере, тип cети NAT. Вроде все было ок, закончила с настройкой ALD, подняла apache, и тут обнаружилась проблема: клиент не может зайти под логином/паролем пользователя ALD (ввожу логин/пароль, выбираю уровень и категорию, жму «ок» и вылет). Не пингуется по имен домена (по ip все ок), арп пакеты доходят. Также в политике безопасности при попытке посмотреть атрибуты пользователя (а конкретнее — под вкладкой «команда») вылетает ошибка «Проверка rpc-сервера на компьютере домена — отказ», «Интерфейс ‘ald-rpc’ не найден».

Сеть настроена cо статическими ip согласно данному мануалу https://wiki.astralinux.ru/pag. , на клиенте в /network/interfaces:

В resolv.conf на обеих машинах:

Настройки сети: объединить две сети, wifi и ethernet

На компе получаю инет через модуль wifi. Сетевой картой подключен к линукс железке. Хочу с железки.

Настройки домашней локальной сети и сети интернет

Здравствуйте! Недавно приобрел wi-fi роутер, но роутер не обычный, на нем только один порт.

Настройки статического имени для 1 ДНС имени

Можно ли сделать настройку на ДНС сервере под управление Microsof windows server 2008, по аналоги с.

Шифрование паролей в AstraLinux Qt4.8.3

Добрый день! Возникла проблема шифрования пароля в AstraLinux. Пароль шифруется по алгоритму md5.

Этим параметрам соответствует

network 192.168.73.0

Можете строку network вовсе закоментировать, адрес сети система вычислит сама по ip и netmask.

Впрочем, все выше сказанное в конкретном случае не принципиально — поскольку для разрешения имени сервера будет использоваться /etc/hosts, а не система dns.

2. Команды hostname и domainname дают верный вывод?

Это разные параметры.

domain нужен для определения своего доменного имени.

search задает список доменов, добавляющихся поочередно к короткому имени при запросах для определении адреса.

В мане сказано, что каждая из них не должна повторяться более одног раза, в отличие, напр. от nameserver, которая может повторяться несколько раз.

Добавлено через 2 часа 0 минут

PS. peter_irich, прощу прощения, понадеялся на памать.

Сейчас проверил на одной из машин — Действительно, добавление search в конец /etc/resolv.conf полностью перебивает настройки domain.

Хотя, в умолчальном файле после установки Дебиан эти параметры дублируются.

1. В конфигурации заметил только одну ошибку.

Этим параметрам соответствует

network 192.168.73.0

Можете строку network вовсе закоментировать, адрес сети система вычислит сама по ip и netmask.

Впрочем, все выше сказанное в конкретном случае не принципиально — поскольку для разрешения имени сервера будет использоваться /etc/hosts, а не система dns.

2. Команды hostname и domainname дают верный вывод?

Это разные параметры.

domain нужен для определения своего доменного имени.

search задает список доменов, добавляющихся поочередно к короткому имени при запросах для определении адреса.

В мане сказано, что каждая из них не должна повторяться более одног раза, в отличие, напр. от nameserver, которая может повторяться несколько раз.

Добавлено через 2 часа 0 минут

PS. peter_irich, прощу прощения, понадеялся на памать.

Сейчас проверил на одной из машин — Действительно, добавление search в конец /etc/resolv.conf полностью перебивает настройки domain.

Хотя, в умолчальном файле после установки Дебиан эти параметры дублируются.

donainname выдает «(none)»

Подняла DNS, nslookup выдает верные данные сервера. работают также host и ping. Но под клиентом алд по прежнему не могу войти. Теперь нет даже запроса мандатных атрибутов, просто «вход неудачен». В доменной политике безопасности у обоих компьютеров статус «недоступно», ранее так было только у клиента. Команда ald-admin test-integrity показывает, что все ок

Источник

Операционные системы Astra Linux

Оперативные обновления и методические указания

Операционные системы Astra Linux предназначены для применения в составе информационных (автоматизированных) систем в целях обработки и защиты 1) информации любой категории доступа 2) : общедоступной информации, а также информации, доступ к которой ограничен федеральными законами (информации ограниченного доступа).

1) от несанкционированного доступа;

2) в соответствии с Федеральным законом от 27.07.2006 № 149-ФЗ «Об информации, информационных технологиях и о защите информации» (статья 5, пункт 2).

Операционные системы Astra Linux Common Edition и Astra Linux Special Edition разработаны коллективом открытого акционерного общества «Научно-производственное объединение Русские базовые информационные технологии» и основаны на свободном программном обеспечении. С 17 декабря 2019 года правообладателем, разработчиком и производителем операционной системы специального назначения «Astra Linux Special Edition» является ООО «РусБИТех-Астра».

На web-сайтах https://astralinux.ru/ и https://wiki.astralinux.ru представлена подробная информация о разработанных операционных системах семейства Astra Linux, а также техническая документация для пользователей операционных систем и разработчиков программного обеспечения.

Мы будем признательны Вам за вопросы и предложения, которые позволят совершенствовать наши изделия в Ваших интересах и адаптировать их под решаемые Вами задачи!

Репозитория открытого доступа в сети Интернет для операционной системы Astra Linux Special Edition нет. Операционная система распространяется посредством DVD-дисков.

Информацию о сетевых репозиториях операционной системы Astra Linux Common Edition Вы можете получить в статье Подключение репозиториев с пакетами в ОС Astra Linux и установка пакетов.

В целях обеспечения соответствия сертифицированных операционных систем Astra Linux Special Edition требованиям, предъявляемым к безопасности информации, ООО «РусБИтех-Астра» осуществляет выпуск очередных и оперативных обновлений.

Очередные обновления (версии) предназначены для:

- реализации и совершенствования функциональных возможностей;

- поддержки современного оборудования;

- обеспечения соответствия актуальным требованиям безопасности информации;

- повышения удобства использования, управления компонентами и другие.

Оперативные обновления предназначены для оперативного устранения уязвимостей в экземплярах, находящихся в эксплуатации, и представляют собой бюллетень безопасности, который доступен в виде:

- инструкций и методических указаний по настройке и особенностям эксплуатации ОС, содержащих сведения о компенсирующих мерах или ограничениях по примене- нию ОС при эксплуатации;

- отдельных программных компонентов из состава ОС, в которые внесены изменения с целью устранения уязвимостей, инструкций по их установке и настройке, а также информации, содержащей сведения о контрольных суммах всех файлов оперативного обновления;

- обновлений безопасности, представляющих собой файл с совокупностью программных компонентов из состава ОС, в которые внесены изменения с целью устранения уязвимостей, а также информации, содержащей сведения о контрольных суммах всех файлов обновлений безопасности, указания по установке, настройке и особенностям эксплуатации ОС с установленными обновлениями безопасности.

Ввиду совершенствования нормативно-правовых документов в области защиты информации и в целях обеспечения соответствия информационных актуальным требованиям безопасности информации, а также обеспечения их долговременной эксплуатации, в том числе работоспособности на современных средствах вычислительной техники, рекомендуется на регулярной основе планировать проведение мероприятий по применению очередных и оперативных обновлений операционной системы.

Источник

Введение

Вот уже более года я занимаюсь администрированием Astra Linux, которая построена на базе ОС Debian. В плане администрирования данные операционные системы имеют различия. Также в Astra Linux есть службы собственной разработки.

В посте пойдет речь об администрировании ald домена, серверной, клиентской части, а также о поднятии резервного сервера.

Серверная часть

Настройку произвожу на виртуальных машинах в virtualbox, на сервере ip адрес 192.168.1.1, также на данном сервере расположен репозиторий(настройка ip адресов и репозиториев ничем не отличаются от настроек в debian). Первое, что необходимо настроить — это синхронизацию времени: поднимем ntp сервер, который будет брать время с текущей машины. Для это достаточно отредактировать файл /etc/ntp.conf, внеся в него следующие изменения:

server 127.127.1.0

fudge 127.127.1.0 stratum 10

restrict 192.168.1.0 mask 255.255.255.0 nomodify notrap

Параметры подсети укажите в соответсвии с вашими ip адресами.

Запустим службу:

systemctl enable ntp

systemctl start ntp

Так как в ald отсутствует собственный dns сервер, его заменой служит корректно настроенный файл /etc/hosts, который должен быть одинаковый на всех машинах в домене. Перед редактированием данного файла, зададим корректное hostname для сервера:

hostnamectl set-hostname dc1.local

В данной ситуации hostname сервера будет dc1, а имя домена, соответственно, local, именно на эти параметры будет ориентироваться ald-server при инициализации. Последним штрихом перед инициализацией ald сервера буден корректная настройка файла /etc/hosts:

127.0.0.1 localhost

#127.0.1.1 hostname

192.168.1.1 dc1.local dc1

192.168.1.2 dc2.local dc2

192.168.1.101 host1.local host1

192.168.1.102 host2.local host2

Обязательно необходимо «закомментировать» 127.0.1.1, а также важна последовательность указания полного имени хоста, т. е. первым должно быть указано имя хоста с доменом, и только потом имя хоста без домена.

В данном примере указан один домен и две рабочие станции. Если рабочих станций больше, то, соответственно, всех их необходимо перечислить в данном файле, а также скопировать данный файл на все машины, которые планируется ввести в домен. После этого можно приступать к установке необходимых пакетов, а также инициализации сервера:

sudo apt install ald-server-common fly-admin-ald-server smolensk-security-ald

Пакет smolensk-security-ald — добавит возможность администрировать ald сервер в стандартной утилите fly-admin-smc (об этом будет рассказано далее).

Во время установки будет запрос на создание пароля администратора домена. Для текущей публикации будет создан пароль 12345678, далее данный пароль будет использован для ввода всех машин в домен.

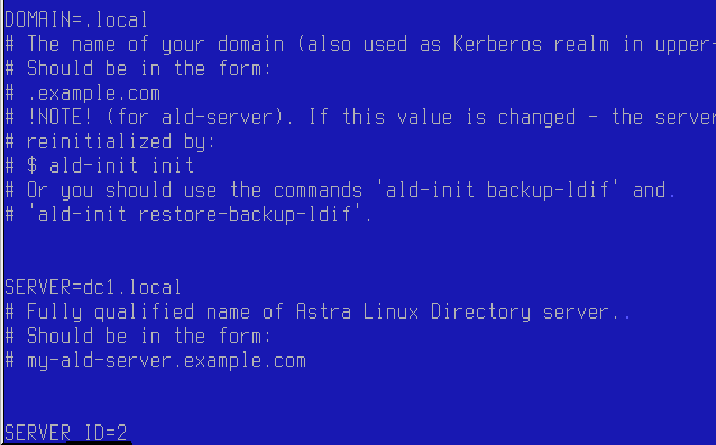

ВАЖНО: Если по каким то причинам у Вас сбились настройки сервера, то их можно отредактировать в файле /etc/ald/ald.conf, в текущем файле важен параметр DOMAIN, значение данного параметра всегда должно начинаться с . (точки), т.е. в текущем примере данная строка будет выглядеть так:

DOMAIN = .local

Инициализируем сервер командой:

ald-init init

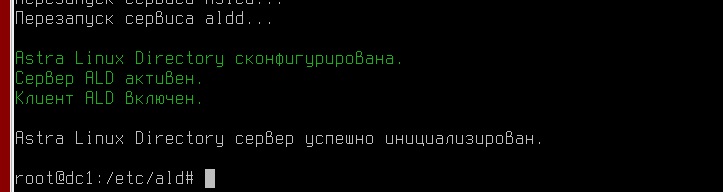

После инициализации необходимо перезагрузть сервер. В процессе инициализации домена еще раз будет запрос на создание пароля администратора домена, а также запрос на создание пароля на базу данных kerberos. Если все прошло удачно, то на экране появится сообщение как на рисунке 1.

После данным манипуляций настройка сервера закончена, приступим к настройке клиентской части.

Клиентская часть

Достаточно настроить ntp клиента для синхронизации времени, скопировать файл hosts с сервера, задать имя хоста, а также настроить /etc/ald/ald.conf. В файле /etc/ntp.conf необходимо добавить строки:

server dc1.local

Запустим службу ntp:

systemctl start ntp

systemctl enable ntp

Зададим имя хоста (в данном пример ip адрес хоста 192.168.1.101):

hostnamectl set-hostname host1

Перед настройкой ald.conf необходимо установит необходимые пакеты:

sudo apt install fly-admin-ald-client ald-client

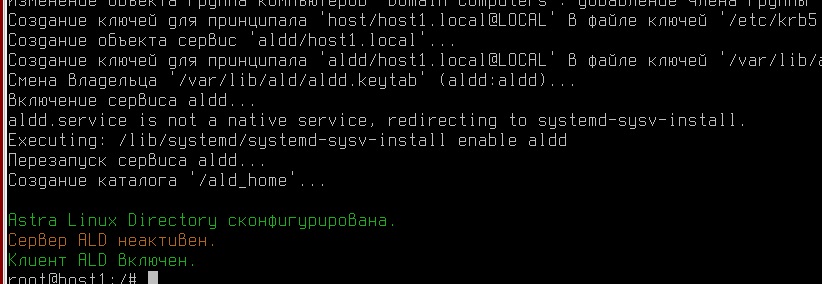

На рисунке 2 представлен пример файла ald.conf (данный файл аналогичен файлу ald.conf с сервера).

После данным манипуляций можно ввести машину в домен командой:

ald-client join

После ввода машины в домен ее необходимо перезагрузить. Во время инициализации необходимо ввести пароль учетной записи, у которой имеются права на ввод машины в домен.

Если все прошло удачно, то на экране отобразится текст как на рисунке 3

Резервный сервер ald

Создать резервный сервер также довольно просто. Для этого на будущем резервном сервере (на резервном сервере также необходимо расположить корректный файл hosts), необходимо установить пакеты:

sudo apt install ald-server-common smolensk-security-ald

И отредактировать файл /etc/ald/ald.conf, изменив один параметр:

SERVER_ID=2

Далее зададим корректное имя хоста для резервного сервера:

sudo hostnamectl set-hostname dc2.local

Теперь инициализируем резервный сервер командой:

sudo ald-init init --slave

После выполнения данной команды, сервер перейдет в резервный режим. После инициализации необходимо перезагрузить машину.

Если, например, основной сервер вышел из строя, то для перевода резервного сервера в основной режим необходимо выполнить команду:

sudo ald-init promote

Дополнительно необходимо на всех клиентских рабочих станциях отредактировать файл /etc/ald/ald.conf, как это сделать одной командой будет рассказано в разделе «Дополнительно».

В данном файле необходимо изменить параметр SERVER и SERVER_ID:

SERVER=dc2.local #dc2.local – резервный сервер

SERVER_ID=2 #2 – id резервного сервера

После манипуляций необходимо выполнить команду:

sudo ald-client commit-config

Администрирование ald сервера

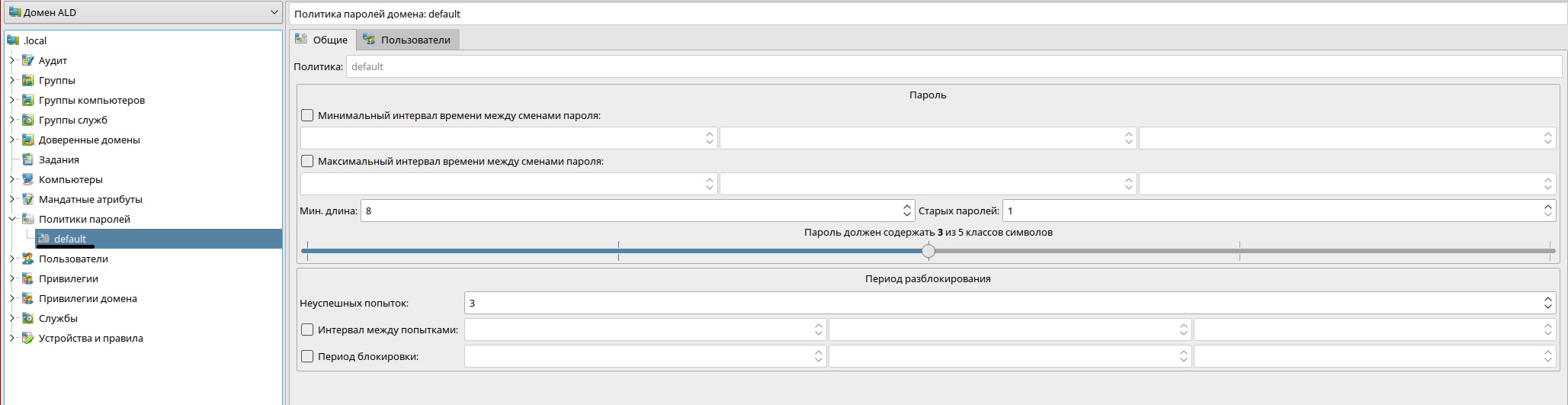

Как было написано ранее, администрирование можно производить через стандартную системную утилиту fly-admin-smc. Ее можно запустить через консоль, либо в панели управления, перейдя на вкладку «Безопасность» и запустив аплет «Политика безопасности». Первым делом необходимо настроить политику паролей в соответствии с вашими требованиями:

На рисунке 6 представлена вкладка политики паролей. После настройки политики можно приступить к созданию пользователей и настройке их прав.

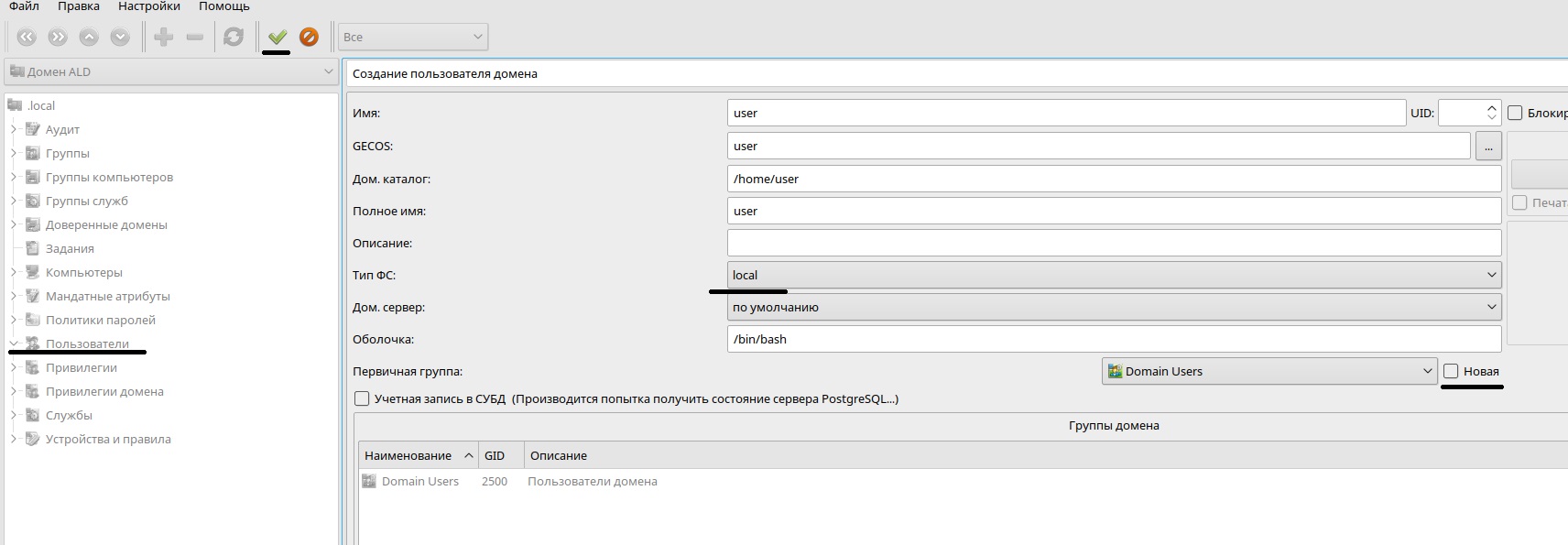

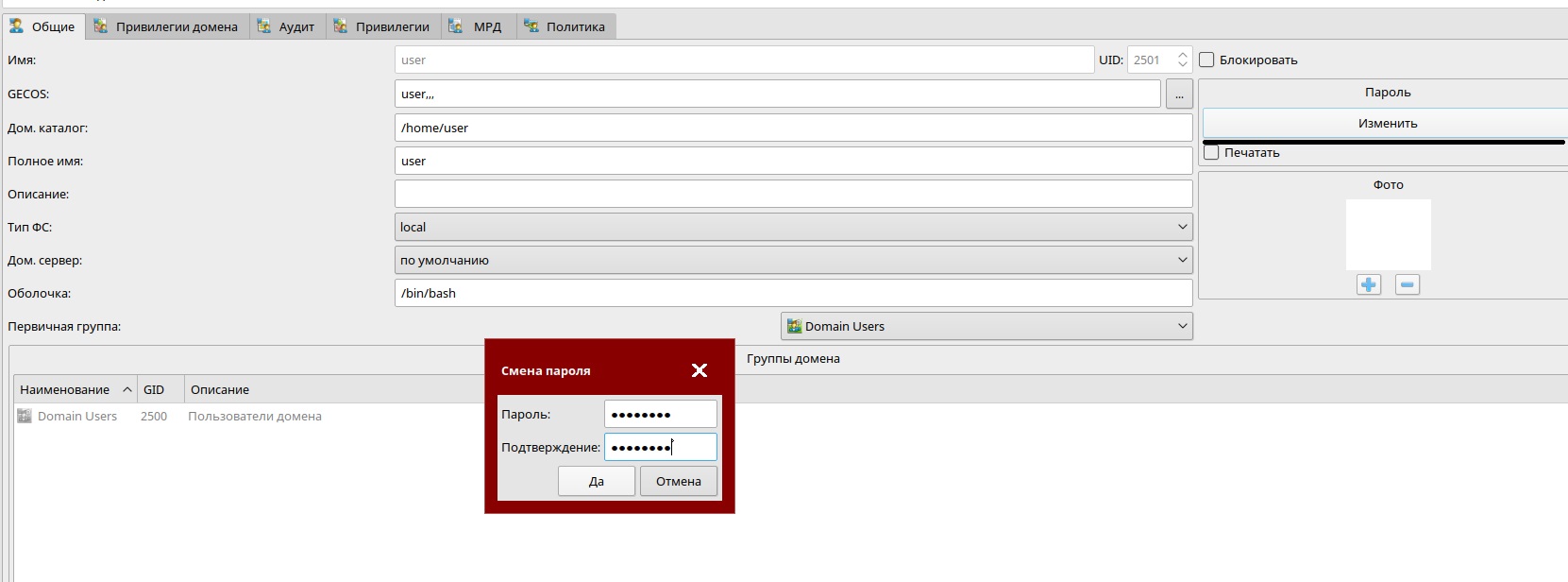

На вкладке «Пользователи» необходимо нажать на кнопку +, ввести имя, тип файловой системы установить local (также можно хранить каталоги на сетевых ресурсах), а также убрать галку «новая» напротив надписи «Первичная группа». При этом пользователь будет добавлен в группу «domain user». Далее создадим пароль для пользователя.

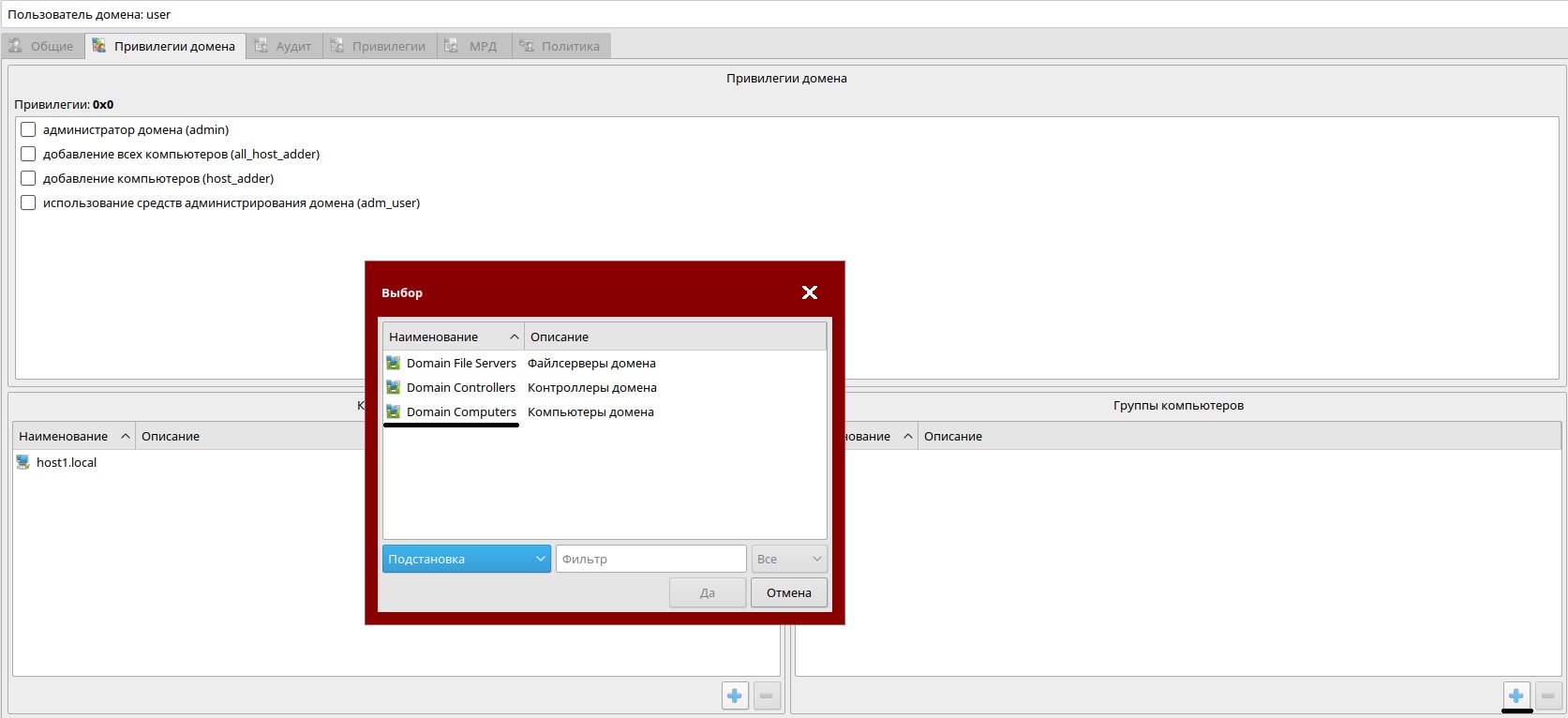

На вкладке «Привилегии домена» можно сделать пользователя «администратором» домена, а также разрешить авторизацию с конкретных доменных машин, или с любых машин, входящих в домен.

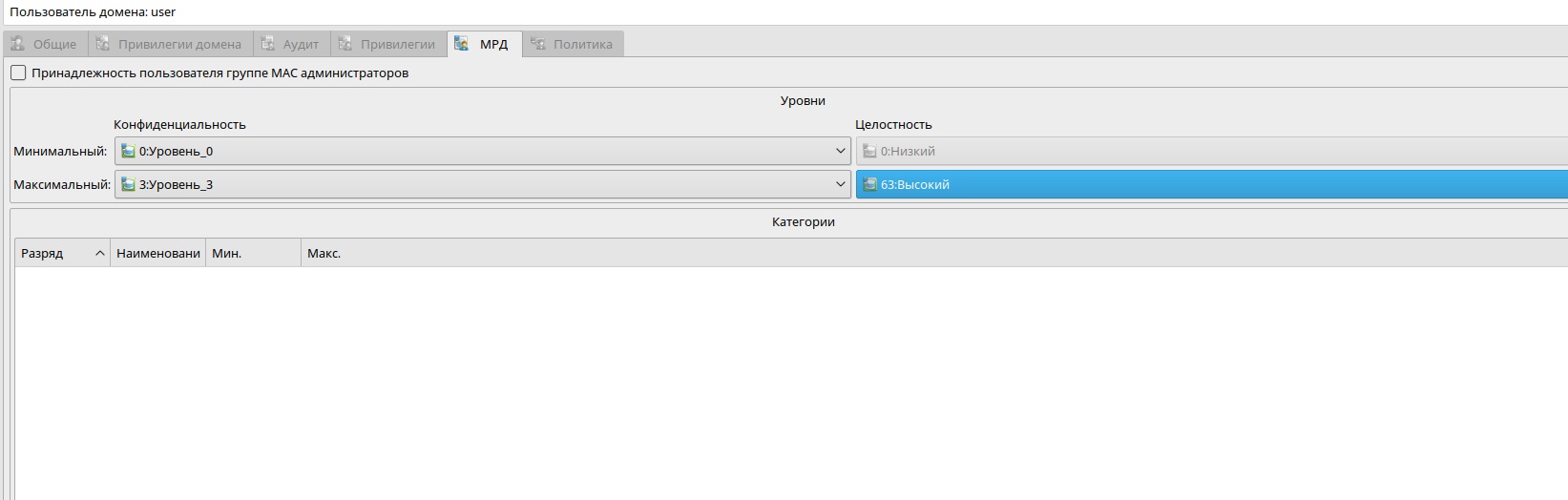

На вкладке «МРД» указываем, к каким меткам пользователь имеет доступ, а также уровень целостности.

Дополнительно

Представьте такую ситуацию, в будущий домен будет входить 100, или более машин, раскидать в ручную файл hosts будет довольно проблематично, в данной ситуации поможет bash с СИ подобным синтаксисом.

На тестовом стенде имеется подсеть 192.168.1.0/24, 192.168.1.1 — сервер, 192.168.1.2-192.168.1.100 — рабочие станции. На каждой машине(в том числе и на сервере) имеется пользователь user, с паролем 12345678. Данный пользователь должен быть полноценным администратором(с доступом к sudo, во время установки системы создается пользователь имеющий данные права) системы и иметь уровень целостности 63, для выполнения данной цели необходимо выполнить следующие команды:

sudo usermod -aG astra-admin,astra-console user

sudo pdpl-user -l 0:0 -i 63 user

Если пользователь user отсутствует в системе — выполним следующие команды:

sudo useradd -m -G astra-admin,astra-console -s /bin/bash user

sudo passwd user

sudo pdpl-user -l 0:0 -i 63 user

Для того что бы не вводить пароль при распространении ключей, необходимо установить утилиту sshpass:

sudo apt install sshpass

После данным манипуляций можно приступить к формированию ключа(без sudo, с правами пользователя user), для без парольного доступа:

shh-keygen -t rsa -b 1024

Распространим ключи на рабочие станции:

for((i=2;i<101;i++)); do sshpass -p 12345678 ssh-copy-id -f -o StrictHostKeyChecking=no user@192.168.1.$i; done

Скопируем файл hosts на все машины с помощью утилиты scp:

for((i=2;i<101;i++)); do scp /etc/hosts user@192.168.1.$i:/home/user; ssh user@192.168.1.$i sudo cp /home/user/hosts /etc/hosts; done

После выполнения данных команд файл hosts будет распространен на все машины, которые будут входить в домен.

Таким же образом можно редактировать данный файл на всех хостах в домене(например необходимо удалить строку с именем хоста — host40):

for((i=2;i<102;i++)); do ssh user@192.168.1.$i sudo sed -i '/host40/d' /etc/hosts; done

Если Вам необходимо переключиться на резервный сервер на всех клиентских машинах, выполним команду:

for((i=2;i<102;i++)); do ssh user@192.168.1.$i sudo sed -i ‘s/SERVER=dc1.local/SERVER=dc2.local/g’ /etc/ald/ald.conf; sudo sed -i ‘s/SERVER_ID=1/SERVER_ID=2/g’ /etc/ald/ald.conf; sudo ald-client commit-config -f; done

Заключение

Как видно из данной публикации ald домен довольно просто разворачивать, а также очень просто администрировать используя стандартную системную утилиту fly-admin-smc.

В данной статье рассматриваются следующие решённые проблемы: Файлы конфигурации DHCP и boot-menu не загружаются, Недоступен образ ОС в карточке сервера установки по сети, Недоступен список компьютеров.

Файлы конфигурации DHCP и boot-menu не загружаются

Проблема

Загрузка корректных файлов конфигурации DHCP или boot-menu завершается ошибкой: Операция завершена с ошибкой. Неверный формат файла.

Окружение

* Astra Linux Special Edition 1.7

* ALD Pro 1.1.0

Решение

Изменить расширение загружаемых конфигурационных файлов на .txt и повторить загрузку. Если проблема не решилась, проверить загружаемые файлы на корректность.

Причина

ALD Pro 1.1.0 содержит ошибку в функции распознавания имен файлов, поэтому могут быть загружены только конфигурационные файлы с расширением .txt.

Недоступен образ ОС в карточке сервера установки по сети

Проблема

При переходе на сервер установки ОС по сети в разделе Образ ОС отображается сообщение об ошибке «Request error(Запрос к удаленному серверу завершился с ошибкой)».

Окружение

* ALD Pro 1.0.0

Диагностика

Проверить корректность установки сервера установки ОС по сети по сообщениям в лог-файле /var/log/salt/minion. Проверить наличие конфликтующих подсистем на сервере.

Решение

Установка нескольких подсистем на одном сервере (Например, «Репозитории ПО» и «Установка ОС по сети») вызывает их конфликт. Необходимо переустановить одну из подсистем на отдельный сервер.

Причина

Для корректной работы подсистем ALD Pro каждую из них необходимо устанавливать на отдельный сервер.

Недоступен список компьютеров

Проблема

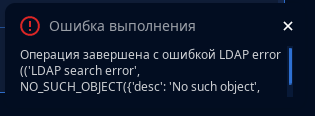

Не отображается список компьютеров в портале управления — Пользователи и компьютеры — Компьютеры. На странице отображается сообщение: «Ошибка загрузки данных. Попробовать снова», а также отображается всплывающее сообщение:

Окружение

* Astra Linux Special Edition 1.7 Update 1 (№ 2021-1126SE17)

* ALD Pro 1.2.0

Диагностика

В панели сообщений выводится текст:

- Операция завершена c ошибкой LDAP error ((‘LDAP search error’, NO_SUCH_OBJECT({‘desc’: ‘No such object’, ‘matched’: ‘idnsname=ald.pro.,cn=dns,dc=ald,dc=pro’}), ‘ldap’))

- В файле /var/log/aldpro/mp-core/django_LDAP.log присутствуют сообщения вида:

ERROR 2022-08-18 22:10:16,935 handler 1991 136369448609536 Вызвано исключение «ProjectError». Тест Исключения: «LDAP error ((‘LDAP search error’, NO_SUCH_OBJECT({‘desc’: ‘No such object’, ‘matched’: ‘idnsname=ald.pro.,cn=dns,dc=ald,dc=pro’}), ‘ldap’))»

- В файле /var/log/aldpro/mp-core/django_CORE.log присутствуют сообщения вида:

WARNING 2022-08-18 22:07:48,132 handler 1991 136369448609536 В хендлер исключений попало исключение «(‘LDAP error’, ProjectError(‘LDAP search error’, NO_SUCH_OBJECT({‘desc’: ‘No such object’, ‘matched’: ‘idnsname=ald.pro.,cn=dns,dc=ald,dc=pro’}), ‘ldap’), ‘ldap’)» из представления «<directory_service.views.computers.ComputersViewSet object at 0x7c06f637d550>»

Решение

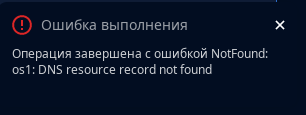

- Чтобы определить, какой именно записи не хватает в DNS, в разделе Роли и службы сайта попытаться развернуть какой-либо сервер. При открытии страницы с выбором машины для подсистемы будет выведено сообщение об ошибке, например:

В данном случае отсутствует A-запись для машины с кратким именем os1.

- Добавить недостающую DNS-запись о машине вручную. В портале управления это можно сделать через раздел Роли и службы сайта — Служба разрешения имён.

Дополнительные материалы:

ALD Pro — Astra Domain

Как получить информацию о проблемах в работе ALD Pro?

Дата последней правки: 2023-04-08 14:36:18

На Astra Linux 1.6 пытаюсь настроить вывод мандатных меток в браузер. При выключенном Astra Mode выдает дефолтную страницу Apache «it`s works!», при включенном index.html. Тоесть WSGI ни в какую работать не хочет, пробовала с разными скриптами.

Логи:

Apache

astra_mode - ap_invoke_handler: user name is not set, referer: http://aldserver.name.ru/

Authentication not configured

Kerberos:

NEEDED_PREAUTH: user@NAME.RU for krbtgt/NAME.RU@NAME.RU, Additional pre-authentication required

Конфиг Apache:

<VirtualHost *:80>

# имя web-сервера

ServerName aldserver.name.ru

ServerAdmin webmaster@localhost

# директория, в котором лежат скрипты приложения

DocumentRoot /var/www/name.ru

# указываем, какой скрипт запускать при обращении к aldserver.name.ru/

WSGIScriptAlias / /var/www/name.ru/app.wsgi

# настройки для корректной авторизации через Kerberos

<Directory /var/www/name.ru>

AuthType Kerberos

KrbAuthRealms REALM

KrbServiceName HTTP/aldserver.name.ru

Krb5Keytab /etc/apache2/keytab

KrbMethodNegotiate on

KrbMethodK5Passwd off

KrbSaveCredentials on

require valid-user

</Directory>

# для откладки

LogLevel debug

ErrorLog ${APACHE_LOG_DIR}/error.log

CustomLog ${APACHE_LOG_DIR}/access.log combined

</VirtualHost>

App.wsgi:

import sys

import subprocess

from os import getuid

sys.path.insert(0, 'var/www/name.ru')

def application(env, start_response):

status = '200 OK'

id = subprocess.check_output(['pdp-id'])

output = "UID: " + str(getuid()) + "<br/><br/>" + id # возвращаем uid пользователя, заупустившего процесс и его мандатные атрибуты

response_headers = [('Content-type', 'text/html'), ('Encoding', 'utf-8'), ('Content-Length', str(len(output)))] # заголовки ответа

start_response(status, response_headers)

return [output]

В чем косяк? Пользователь введен в ALD, захожу на клиентскую машину с него. В браузере параметры negotiate прописаны.

В этой статье будет рассмотрена установка Astra Linux Directory – реализация службы каталогов от компании АО «НПО РусБИТех» (Astra Linux). Особо отмечу, что речь идет про бесплатную версию Astra Linux Directory, а не Pro версию.

Цель статьи – это подготовить руководство для быстрого старта, которое позволило бы вам в разумные строки развернуть стенд для тестирования службы каталогов Astra Linux Directory.

Краткое описание служб каталогов ALD

Существует две версии продукта – Astra Linux Directory и Astra Linux Directory Pro. Как бы это странно не звучало, но технически это два разных продукта. Astra Linux Directory используются свой вариант каталога, а в основе служб каталогов Astra Linux Directory Pro лежит FreeIPA.

Astra Linux Directory доступна из коробки в бесплатной редакции Astra Linux Common Edition.

Кратко опишу основные возможности бесплатной версии Astra Linux Directory:

- Позволяет организовать централизованное хранение и управление учетными записями пользователей и групп.

- Предоставляет сквозную аутентификацию пользователей в домене с использованием протокола Kerberos.

- Обеспечивает функционирование глобального хранилища домашних директорий, доступных по Samba/CIFS.

К основным особенностям я бы отнес следующие:

- Поддерживает только клиенты с ОС Astra Linux.

- Добавление машины ОС MS Windows в домен ALD штатными средствами ОС MS Windows невозможно.

- Одновременной работы нескольких серверов ALD не предусмотрено.

- Переключение на резервный сервер ALD только вручную.

- «Плоская» иерархия пользователей и ПК, т.е. нет возможности, например, создавать OU.

Все приведенные мной выше умозаключения отражают только мое видение продукта и относятся к версии 1.7.37.

Планируемая схема установки

Планируемая к развертыванию схема приведена ниже:

Она включает в себя один сервер (ADC01) и один клиент (ACLT01). В качестве службы разрешения имен я буду использовать сервер BIND. В целом для такой схемы можно вообще не использовать BIND, а просто сделать соответствующие записи в /etc/hosts.

Подготовка операционных систем

У Astra Linux Directory Common Edition нет градации на серверных и клиентские редакции ОС. Поэтому предварительная подготовка сервера и клиента ничем не отличаются.

Во всех примерах этой статьи использовалась версия Astra Linux Directory Common Edition релиза “Орёл” (2.12.43). Версия ядра – 5.10.0.-1038.40-hardened.

Итого подготовка серверной и клиентской системы включает в себя следующие шаги:

1. Установка и первоначальная настройка операционной системы. Можете использовать как физическое устройство, так и виртуальную машину. В целом можно использовать стандартные параметры установки, но вот версия ядра должна быть именно “hardened”:

2. Актуализация репозиториев:

apt update3. Обновление установленных пакетов:

apt upgradeУстановка Astra Linux Directory включает в себя следующие верхнеуровневые шаги:

- Настройка BIND.

- Установка и настройка серверных служб ALD.

Предварительно неоходимо указать в качестве DNS сервера на сетевом интерфейсе адрес самого сервера.

Настройка BIND

Нам нужен вариант с локальным DNS сервером.

- Устанавливаем пакет BIND:

apt install bind92. Устанавливаем пакет утилит для работы с DNS (например, в этот пакет входит утилита dig):

apt install dnsutils3. Корректируем настройка BIND. Нужно указать на каких IP-адресах сервера прослушивать запросы и на какие внешние DNS следует перенаправлять запросы. Открываем на редактирование конфигурационный файл:

nano /etc/bind/named.conf.optionsНам нужно скорректировать секции “forwarders” и “listen-on”. В секции “forwarders” нужно указать на какие внешние DNS перенаправлять запросы, а в секции “listen-on” нужно указать локальные адреса, на которых сервер будет прослушивать подключения. Пример моего файла конфигурации:

options {

directory "/var/cache/bind";

// If there is a firewall between you and nameservers you want

// to talk to, you may need to fix the firewall to allow multiple

// ports to talk. See http://www.kb.cert.org/vuls/id/800113

// If your ISP provided one or more IP addresses for stable

// nameservers, you probably want to use them as forwarders.

// Uncomment the following block, and insert the addresses replacing

// the all-0's placeholder.

forwarders {

8.8.8.8;

};

listen-on {

127.0.0.1;

10.10.10.37;

};

//========================================================================

// If BIND logs error messages about the root key being expired,

// you will need to update your keys. See https://www.isc.org/bind-keys

//========================================================================

dnssec-validation auto;

auth-nxdomain no; # conform to RFC1035

listen-on-v6 { any; };

};

4. Теперь необходимо внести информацию и прямой и обратной зоне. В моем случае DNS-имя зоны будет itproblog.ru. Открываем на редактирование конфигурационный файл:

nano /etc/bind/named.conf.localПример моего конфигурационного файла named.conf.local:

//

// Do any local configuration here

//

// Consider adding the 1918 zones here, if they are not used in your

// organization

//include "/etc/bind/zones.rfc1918";

zone "itproblog.ru" {

type master;

file "/etc/bind/zones/db.itproblog.ru";

};

zone "10.10.10.in-addr.arpa" {

type master;

file "/etc/bind/zones/db.10.10.10";

};

В секции type указан тип зоны (основная зона), а в секции file расположение файла с текстом зоны (его мы настроим далее).

5. Создаем каталог для файлов DNS зон, создаем пустые файлы зон и назначаем необходимые разрешения:

mkdir /etc/bind/zones

touch /etc/bind/zones/db.itproblog.ru

touch /etc/bind/zones/db.10.10.10

chown -R bind:bind /etc/bind/zones6. Редактируем файл с прямой зоной:

nano /etc/bind/zones/db.itproblog.ruПример моего файла прямой зоны:

$TTL 604800

@ IN SOA adc01.itproblog.ru. root.itproblog.ru. (

2 ; Serial

604800 ; Refresh

86400 ; Retry

2419200 ; Expire

604800 ) ; Negative Cache TTL

;

@ IN NS adc01.itproblog.ru.

adc01 IN A 10.10.10.37

aclt01 IN A 10.10.10.367. Редактируем файл с обратной зоной:

nano /etc/bind/zones/db.10.10.10Пример моего файла обратной зоны:

$TTL 604800

@ IN SOA itproblog.ru. root.itproblog.ru. (

1 ; Serial

604800 ; Refresh

86400 ; Retry

2419200 ; Expire

604800 ) ; Negative Cache TTL

;

@ IN NS adc01.itproblog.ru

37 IN PTR adc01.itproblog.ru

36 IN PTR aclt01.itproblog.ru

8. Проверяем корректность заполнения конфигурационного файла и файлов зон:

named-checkconf

named-checkzone itproblog.ru /etc/bind/zones/db.itproblog.ru

named-checkzone 10.10.10.in-addr.arpa /etc/bind/zones/db.10.10.10Если ваш вывод на консоль отличается от вывода со скриншота выше, то, вероятно, нужно скорректировать ошибки в конфигурационных файлах.

9. Перезагружаем сервис BIND:

systemctl restart bind910. Проверяем разрешение имени через наш DNS сервер:

dig @localhost adc01.itproblog.rudig 10.10.10.37 aclt01.itproblog.ruт.е. имена сервера и клиента успешно разрешаются в IP-адреса.

Установка служб Astra Linux Directory

- Устанавливаем основной пакет ALD сервера и графический интерфейс администрирования Fly:

apt install ald-server-common fly-admin-ald-serverВ процессе установки нас попросят указать пароль администратора LDAP. Указываем его:

2. Указываем полное доменное имя сервера:

hostnamectl set-hostname adc01.itproblog.ruПроверяем:

hostnamectl

Да, полное доменное имя применилось корректно.

3. Перезагружаем сервер.

4. Теперь необходимо создать домен. Переходим по следующему пути в графическом режиме: “Пуск” – “Панель управления” – “Сеть” – “Доменная политика безопасности“.

5. Указываем пароль, который мы задали на этапе установки сервера ALD.

6. Поскольку пока еще сервер ALD не настроен, то могут возникать ошибки в диалоговых окна. Пока просто игнорируем их.

7. Указываем пароль базы данных Kerberos, пароль администратора ALD.

Я также отметил опцию “Использовать свои настройки сети” и выбрал IP-адрес для службы. После этого нажимаем кнопку “Создать сервер”.

8. Нажимаем “Да” в подтверждении о том, что мы согласны с тем, что предыдущая БД будет перезаписана (если она имеется).

9. В случае успешного завершения создания сервера мы получим соответствующее уведомление:

10. Перезагружаем сервер.

Проверка работы серверных служб ALD

Выполнил проверку сервиса ALD:

ald-init status

Сообщение говорит о том, что сервис сконфигурирован, клиент и сервис работают корректно.

Теперь попробуем открыть графическую оснастку администрирования. Переходим по следующему пути в графическом режиме: “Пуск” – “Панель управления” – “Сеть” – “Доменная политика безопасности“:

Нажимаем кнопку “Подключиться”.

Указываем пароль администратора ALD:

В случае успешного подключения мы должны увидеть древовидно меню слева, как указано на скриншоте ниже.

Создание тестовых пользователей

Для того, чтобы проверить подключение клиента и работу под доменной УЗ создадим две учетные записи – user1 и user2.

Переходим по следующему пути в графическом режиме: “Пуск” – “Панель управления” – “Сеть” – “Доменная политика безопасности“. Указываем пароль администратора ALD.

В контекстном меню элемента “Пользователи” выбираем пункт “Создать“:

“:

Заполняем имя пользователя и указываем первичную группу “Domain Users”:

Подтверждаем наши намерения создать пользователя (зеленая галочка).

Создаем пароль для учетной записи:

Выполняем аналогичные действия для учетной записи user2.

Итого, в нашей директории должно быть два пользователя – user1 и user2:

Предварительно на клиентском ПК необходимо указать в качестве DNS сервера наш сервер с ALD, т.к. именно там мы настроили BIND DNS.

Перезагружаем клиент и проверяем, что имя нашего сервера ALD разрешается в IP:

ping adc01.itproblog.ruУказываем полное доменное имя клиента:

hostnamectl set-hostname aclt01.itproblog.ru1. Устанавливаем необходимые пакеты:

apt install ald-client-common ald-admin2. Для разнообразия присоединим клиент через командную строку. Это можно сделать вот такой небольшой командой:

ald-client join adc01.itproblog.ruгде последним параметром передается имя контроллера домена ALD.

Подтверждаем изменения.

3. На этапе выбора пользователя с правами присоединения к домену нажимаем Enter и указываем пароль администратора ALD.

4. В случае успешного присоединения вы должны увидеть следующий вывод:

Если теперь посмотреть в консоль управления ALD на сервере, то вы можете увидеть новый объект компьютера:

Проверка работы клиента ALD

Если мы попробуем сейчас выполнить вход на клиентский компьютер под доменной учетной записью user1, то увидим следующее сообщение – “Доступ запрещен”:

С кем это связано? Все дело в том, что в оснастке управления ALD для учетной записи пользователя необходимо явно указать – на какие клиентские ПК ему разрешен доступ. Давайте добавим доменному user1 разрешения локального входа на доменный ПК aclt01.itproblog.ru.

Для этого на сервере ALD необходимо открыть оснастку управления ALD и в свойствам УЗ user1 на вкладке “Привилегии домена” добавим компьютер aclt01.itproblog.ru:

Сохраните внесенные изменения.

Попробуем выполнить вход теперь:

Да теперь мы успешно выполнили вход под доменной учетной записью.

На чтение 1 мин Опубликовано 28.03.2017

При возникновении ошибки по созданию доменного пользователя ald командой :

ald-admin user-add user

следующего вида:

Ошибка OpenLDAP при установке значения атрибута 'objectClass' dn 'uid=user2,ou=users,dc=example,dc=ru' в 'x-ald-user-parsec14' - Invalid syntax в ALDLdapConnection.cpp:233(SetAttrValue)

:> objectClass: value #0 invalid per syntaxвыполняем :

mcedit /etc/ald/ald.conf

ищем строку DOMAIN=.example.ru и проверяем наличие точки в начале параметра 🙂

Пожалуйста, не спамьте и никого не оскорбляйте.

Это поле для комментариев, а не спамбокс.

Рекламные ссылки не индексируются!