- Remove From My Forums

-

Общие обсуждения

-

Приветствую.

Имеется хост-система Windows 10 и установленная на VMware Windows Server 2008 r2 Core. Серверной версии присвоен ip-адрес. С помощью Диспетчера серверов Windows 10 пытаюсь подключиться по ip для удаленного управления, но выдается «Ошибка

проверки подлинности Kerberos». Какие действия предпринять?

Все ответы

-

Сразу оговорюсь, что в делах администрирования я совсем новичок.

Расхождения во времени нет, везде стоит правильное. winrm включен на Windows Server. Какие логи нужно посмотреть? Спасибо.

Не знаю, насколько это связано, но еще не могу зайти ни в одну службу Active Directory — будь то домены и доверие, сайты и службы и т.д. Отовсюду сыпятся ошибки вроде «указанный домен не существует или к нему невозможно подключиться».

-

Изменено

ianbramv

18 марта 2017 г. 11:39

-

Изменено

-

В RSAT ведь и входит Диспетчер серверов, насколько я понимаю? Проблема была изначально, у меня просто появилась задача подключиться к серверу через этот диспетчер.

Через Управление компьютером > Подключиться к другому компьютеру возникает «Ошибка (5). Отказано в доступе».

Хм, команды dcdiag и repadmin /showrepl не проходят на сервере. Видимо, нужно что-то доустанавливать?

-

Хм, команды dcdiag и repadmin /showrepl не проходят на сервере. Видимо, нужно что-то доустанавливать?

Добрый День.

Эти команды необходимо выполнить на DC а не на рядовом сервере, зайдите на DC локально и выполните и выложите вывод команд

Я не волшебник, я только учусь

MCP, MCTS, CCNA. Если Вам помог чей-либо ответ, пожалуйста, не забывайте жать на кнопку «Предложить как ответ» или «Проголосовать за полезное сообщение». Мнения, высказанные здесь, являются отражением моих личных

взглядов, а не позиции работодателя. Вся информация предоставляется как есть без каких-либо гарантий.

Блог IT Инженера,

Twitter.-

Изменено

Alexander Rusinov

18 марта 2017 г. 13:31

Дополнил

-

Изменено

-

Хм, команды dcdiag и repadmin /showrepl не проходят на сервере. Видимо, нужно что-то доустанавливать?

Как не проходят? Пишут, что команда не найдена, или как?

Слава России!

-

Какие действия предпринять?

Я бы для диагностики включил

протколирование событий Kerberos на Windows 10 и на сервере. И смотрел бы в журналах событий Системы ошибки Kerberos на них и на контроллерах домена.

Слава России!

-

Эти команды необходимо выполнить на DC а не на рядовом сервере, зайдите на DC локально и выполните и выложите вывод команд

Это Режим восстановления службы каталогов, так? Там такая же ситуация…

-

Да, пишет, что команды такие не найдены.

-

Результаты:

Doing initial required tests Testing server: Default-First-Site-NameMY-PC Starting test: Connectivity ......................... MY-PC passed test Connectivity Doing primary tests Testing server: Default-First-Site-NameMY-PC Starting test: Advertising ......................... MY-PC passed test Advertising Starting test: FrsEvent ......................... MY-PC passed test FrsEvent Starting test: DFSREvent There are warning or error events within the last 24 hours after the SYSVOL has been shared. Failing SYSVOL replication problems may cause Group Policy problems. ......................... MY-PC failed test DFSREvent Starting test: SysVolCheck ......................... MY-PC passed test SysVolCheck Starting test: KccEvent A warning event occurred. EventID: 0x80000734 Time Generated: 03/18/2017 19:27:21 Event String: The local domain controller could not connect with the following domain contro ller hosting the following directory partition to resolve distinguished names. A warning event occurred. EventID: 0x80000734 Time Generated: 03/18/2017 19:28:49 Event String: The local domain controller could not connect with the following domain contro ller hosting the following directory partition to resolve distinguished names. A warning event occurred. EventID: 0x80000734 Time Generated: 03/18/2017 19:31:51 Event String: The local domain controller could not connect with the following domain contro ller hosting the following directory partition to resolve distinguished names. ......................... MY-PC passed test KccEvent Starting test: KnowsOfRoleHolders ......................... MY-PC passed test KnowsOfRoleHolders Starting test: MachineAccount ......................... MY-PC passed test MachineAccount Starting test: NCSecDesc ......................... MY-PC passed test NCSecDesc Starting test: NetLogons ......................... MY-PC passed test NetLogons Starting test: ObjectsReplicated ......................... MY-PC passed test ObjectsReplicated Starting test: Replications ......................... MY-PC passed test Replications Starting test: RidManager ......................... MY-PC passed test RidManager Starting test: Services Invalid service startup type: NtFrs on MY-PC, current value DISABLED, expected value AUTO_START NtFrs Service is stopped on [MY-PC] ......................... MY-PC failed test Services Starting test: SystemLog A warning event occurred. EventID: 0x80080002 Time Generated: 03/18/2017 18:47:46 Event String: VMCI: Not supported in Safe Boot Mode. A warning event occurred. EventID: 0x80080002 Time Generated: 03/18/2017 18:47:46 Event String: VMCI: Not supported in Safe Boot Mode. An error event occurred. EventID: 0xC0001B58 Time Generated: 03/18/2017 18:48:09 Event String: The Link-Layer Topology Discovery Mapper I/O Driver service failed to start du e to the following error: An error event occurred. EventID: 0xC0001B58 Time Generated: 03/18/2017 18:48:09 Event String: The Link-Layer Topology Discovery Responder service failed to start due to the following error: An error event occurred. EventID: 0xC0001B72 Time Generated: 03/18/2017 18:48:18 Event String: The following boot-start or system-start driver(s) failed to load: An error event occurred. EventID: 0xC0001B6F Time Generated: 03/18/2017 18:50:19 Event String: The Software Protection service terminated with the following error: A warning event occurred. EventID: 0x80080002 Time Generated: 03/18/2017 19:00:31 Event String: VMCI: Not supported in Safe Boot Mode. A warning event occurred. EventID: 0x80080002 Time Generated: 03/18/2017 19:00:31 Event String: VMCI: Not supported in Safe Boot Mode. An error event occurred. EventID: 0xC0001B58 Time Generated: 03/18/2017 19:00:55 Event String: The Link-Layer Topology Discovery Mapper I/O Driver service failed to start du e to the following error: An error event occurred. EventID: 0xC0001B58 Time Generated: 03/18/2017 19:00:55 Event String: The Link-Layer Topology Discovery Responder service failed to start due to the following error: An error event occurred. EventID: 0xC0001B72 Time Generated: 03/18/2017 19:01:04 Event String: The following boot-start or system-start driver(s) failed to load: An error event occurred. EventID: 0xC0001B6F Time Generated: 03/18/2017 19:03:05 Event String: The Software Protection service terminated with the following error: A warning event occurred. EventID: 0x80040033 Time Generated: 03/18/2017 19:20:25 Event String: An error was detected on device DeviceHarddisk1DR1 during a paging operatio n. An error event occurred. EventID: 0x0000002E Time Generated: 03/18/2017 19:25:18 Event String: The time service encountered an error and was forced to shut down. The error w as: 0x80070700: An attempt was made to logon, but the network logon service was not starte d. An error event occurred. EventID: 0xC0001B6F Time Generated: 03/18/2017 19:25:18 Event String: The Windows Time service terminated with the following error: An error event occurred. EventID: 0x0000002E Time Generated: 03/18/2017 19:25:33 Event String: The time service encountered an error and was forced to shut down. The error w as: 0x80070005: Access is denied. An error event occurred. EventID: 0xC0001B6F Time Generated: 03/18/2017 19:25:33 Event String: The Windows Time service terminated with the following error: A warning event occurred. EventID: 0x8000001D Time Generated: 03/18/2017 19:26:45 Event String: The Key Distribution Center (KDC) cannot find a suitable certificate to use fo r smart card logons, or the KDC certificate could not be verified. Smart card logon may no t function correctly if this problem is not resolved. To correct this problem, either veri fy the existing KDC certificate using certutil.exe or enroll for a new KDC certificate. A warning event occurred. EventID: 0x000003F6 Time Generated: 03/18/2017 19:27:13 Event String: Name resolution for the name _ldap._tcp.Default-First-Site-Name._sites.dc._msd cs.EXITYRWED.COM timed out after none of the configured DNS servers responded. An error event occurred. EventID: 0xC00038D6 Time Generated: 03/18/2017 19:27:16 Event String: The DFS Namespace service could not initialize cross forest trust information on this domain controller, but it will periodically retry the operation. The return code i s in the record data. A warning event occurred. EventID: 0x0000000C Time Generated: 03/18/2017 19:27:16 Event String: Time Provider NtpClient: This machine is configured to use the domain hierarch y to determine its time source, but it is the AD PDC emulator for the domain at the root o f the forest, so there is no machine above it in the domain hierarchy to use as a time sou rce. It is recommended that you either configure a reliable time service in the root domai n, or manually configure the AD PDC to synchronize with an external time source. Otherwise , this machine will function as the authoritative time source in the domain hierarchy. If an external time source is not configured or used for this computer, you may choose to dis able the NtpClient. A warning event occurred. EventID: 0x0000A001 Time Generated: 03/18/2017 19:27:19 Event String: The Security System could not establish a secured connection with the server l dap/EXITYRWED.COM/EXITYRWED.COM@EXITYRWED.COM. No authentication protocol was available. An error event occurred. EventID: 0xC00038D6 Time Generated: 03/18/2017 19:27:31 Event String: The DFS Namespace service could not initialize cross forest trust information on this domain controller, but it will periodically retry the operation. The return code i s in the record data. An error event occurred. EventID: 0xC00038D6 Time Generated: 03/18/2017 19:27:46 Event String: The DFS Namespace service could not initialize cross forest trust information on this domain controller, but it will periodically retry the operation. The return code i s in the record data. An error event occurred. EventID: 0xC00038D6 Time Generated: 03/18/2017 19:28:01 Event String: The DFS Namespace service could not initialize cross forest trust information on this domain controller, but it will periodically retry the operation. The return code i s in the record data. An error event occurred. EventID: 0xC00038D6 Time Generated: 03/18/2017 19:28:16 Event String: The DFS Namespace service could not initialize cross forest trust information on this domain controller, but it will periodically retry the operation. The return code i s in the record data. An error event occurred. EventID: 0xC00038D6 Time Generated: 03/18/2017 19:28:31 Event String: The DFS Namespace service could not initialize cross forest trust information on this domain controller, but it will periodically retry the operation. The return code i s in the record data. An error event occurred. EventID: 0xC00038D6 Time Generated: 03/18/2017 19:28:46 Event String: The DFS Namespace service could not initialize cross forest trust information on this domain controller, but it will periodically retry the operation. The return code i s in the record data. An error event occurred. EventID: 0xC00038D6 Time Generated: 03/18/2017 19:29:01 Event String: The DFS Namespace service could not initialize cross forest trust information on this domain controller, but it will periodically retry the operation. The return code i s in the record data. An error event occurred. EventID: 0xC00038D6 Time Generated: 03/18/2017 19:29:16 Event String: The DFS Namespace service could not initialize cross forest trust information on this domain controller, but it will periodically retry the operation. The return code i s in the record data. A warning event occurred. EventID: 0x000727AA Time Generated: 03/18/2017 19:29:17 Event String: The WinRM service failed to create the following SPNs: WSMAN/MY-PC.EXITYRWE D.COM; WSMAN/MY-PC. An error event occurred. EventID: 0xC00038D6 Time Generated: 03/18/2017 19:29:31 Event String: The DFS Namespace service could not initialize cross forest trust information on this domain controller, but it will periodically retry the operation. The return code i s in the record data. An error event occurred. EventID: 0xC00038D6 Time Generated: 03/18/2017 19:29:46 Event String: The DFS Namespace service could not initialize cross forest trust information on this domain controller, but it will periodically retry the operation. The return code i s in the record data. An error event occurred. EventID: 0x00000469 Time Generated: 03/18/2017 19:32:02 Event String: The processing of Group Policy failed because of lack of network connectivity to a domain controller. This may be a transient condition. A success message would be gene rated once the machine gets connected to the domain controller and Group Policy has succes fully processed. If you do not see a success message for several hours, then contact your administrator. An error event occurred. EventID: 0xC0001B63 Time Generated: 03/18/2017 19:32:32 Event String: A timeout (30000 milliseconds) was reached while waiting for a transaction res ponse from the VMTools service. An error event occurred. EventID: 0x00000422 Time Generated: 03/18/2017 19:32:50 Event String: The processing of Group Policy failed. Windows attempted to read the file \EX ITYRWED.COMsysvolEXITYRWED.COMPolicies{31B2F340-016D-11D2-945F-00C04FB984F9}gpt.ini f rom a domain controller and was not successful. Group Policy settings may not be applied u ntil this event is resolved. This issue may be transient and could be caused by one or mor e of the following: An error event occurred. EventID: 0xC0001B63 Time Generated: 03/18/2017 19:33:20 Event String: A timeout (30000 milliseconds) was reached while waiting for a transaction res ponse from the VMTools service. A warning event occurred. EventID: 0x80040033 Time Generated: 03/18/2017 19:35:09 Event String: An error was detected on device DeviceHarddisk1DR1 during a paging operatio n. ......................... MY-PC failed test SystemLog Starting test: VerifyReferences ......................... MY-PC passed test VerifyReferences Running partition tests on : ForestDnsZones Starting test: CheckSDRefDom ......................... ForestDnsZones passed test CheckSDRefDom Starting test: CrossRefValidation ......................... ForestDnsZones passed test CrossRefValidation Running partition tests on : DomainDnsZones Starting test: CheckSDRefDom ......................... DomainDnsZones passed test CheckSDRefDom Starting test: CrossRefValidation ......................... DomainDnsZones passed test CrossRefValidation Running partition tests on : Schema Starting test: CheckSDRefDom ......................... Schema passed test CheckSDRefDom Starting test: CrossRefValidation ......................... Schema passed test CrossRefValidation Running partition tests on : Configuration Starting test: CheckSDRefDom ......................... Configuration passed test CheckSDRefDom Starting test: CrossRefValidation ......................... Configuration passed test CrossRefValidation Running partition tests on : EXITYRWED Starting test: CheckSDRefDom ......................... EXITYRWED passed test CheckSDRefDom Starting test: CrossRefValidation ......................... EXITYRWED passed test CrossRefValidation Running enterprise tests on : EXITYRWED.COM Starting test: LocatorCheck ......................... EXITYRWED.COM passed test LocatorCheck Starting test: Intersite ......................... EXITYRWED.COM passed test Intersite C:UsersAdministrator>C:UsersAdministrator>repadmin /showrepl Repadmin: running command /showrepl against full DC localhost Default-First-Site-NameMY-PC DSA Options: IS_GC Site Options: (none) DSA object GUID: d2a920f2-0aba-4558-8bbf-bafae0a6f75c DSA invocationID: d2a920f2-0aba-4558-8bbf-bafae0a6f75c

-

У вас dc виртуальный или физический сервер?

Как и написал в шапке — WinServer 2008 r2 в редакции core, установленный на VMware.

-

Результаты:

A warning event occurred. EventID: 0x000727AA Time Generated: 03/18/2017 19:29:17 Event String: The WinRM service failed to create the following SPNs: WSMAN/MY-PC.EXITYRWE D.COM; WSMAN/MY-PC.Как я понимаю, пойти предложенным мной путём — включить протоколирование Kerberos, чтобы увидеть конкретные события с его ошибками — вы не решились.

Тогда будем пытаться делать вывод из имеющейся информации. Из того, что приведено, подозрительны две вещи:

1. То событие, которое я оставил в цитате — оно может служить причиной проблем с аутентификацией по Kerberos. Проверьте, зарегистрированы ли указанные в нём SPN, а если зарегистрированы — то на кого:

setspn -Q WSMAN/MY-PC.EXITYRWED.COM

setspn -Q WSMAN/MY-PC

Они должны быть зарегистрированы на MY-PC

2. Как настроен DNS (вопрос — потому что был ряд сообщений, заставляющих подозревать неверную настройку)? Поскольку ваш домен неизвестен интернету, то в качестве серверов DNS для всех компьютеров-членов домена, включая сам контроллер

домена, в качестве сервера DNS должен быть указан только контроллер домена. Проверяется настройка DNS командой ipconfig /allPS Вообще, насколько я помню, для подключения с помощью Диспетчера серверов из старших версий Windows к Win2K8 R2 на последней требовалось устанавливать обновлённый Windows Management Framework (какой именно — нужно смотреть в документации

по Диспетчеру серверов для старшей версии). Надеюсь, вы это проделали?

Слава России!

-

У вас dc сейчас в Safe Mode загружен?

Проверьте диск на ошибки chkdsk том /F

Выложите ipconfig /All с dc

Нет, не в Safe mode. Ошибок проверка не выявила.

-

Изменено

ianbramv

18 марта 2017 г. 16:18

-

Изменено

-

setspn -Q WSMAN/MY-PC.EXITYRWED.COM

setspn -Q WSMAN/MY-PC

Пишет:

Checking domain DC=EXITYRWED,DC=COM No such SPN found.

-

2. Как настроен DNS (вопрос — потому что был ряд сообщений, заставляющих подозревать неверную настройку)? Поскольку ваш домен неизвестен интернету, то в качестве серверов DNS для всех компьютеров-членов домена, включая сам контроллер

домена, в качестве сервера DNS должен быть указан только контроллер домена. Проверяется настройка DNS командой ipconfig /allPS Вообще, насколько я помню, для подключения с помощью Диспетчера серверов из старших версий Windows к Win2K8 R2 на последней требовалось устанавливать обновлённый Windows Management Framework (какой именно — нужно смотреть в документации

по Диспетчеру серверов для старшей версии). Надеюсь, вы это проделали?

Для установки нужен доступ во внешний интернет, а с моего DC его нет. Получается, неправильная настройка?

-

PS C:UsersAdministrator> ipconfig /All Windows IP Configuration Host Name . . . . . . . . . . . . : MY-PC Primary Dns Suffix . . . . . . . : EXITYRWED.COM Node Type . . . . . . . . . . . . : Hybrid IP Routing Enabled. . . . . . . . : No WINS Proxy Enabled. . . . . . . . : No DNS Suffix Search List. . . . . . : EXITYRWED.COM Ethernet adapter Local Area Connection: Connection-specific DNS Suffix . : Description . . . . . . . . . . . : Intel(R) PRO/1000 MT Network Connection Physical Address. . . . . . . . . : 00-0C-29-9E-68-9C DHCP Enabled. . . . . . . . . . . : No Autoconfiguration Enabled . . . . : Yes Link-local IPv6 Address . . . . . : fe80::d1db:efad:9595:d804%21(Preferred) IPv4 Address. . . . . . . . . . . : 192.168.2.2(Preferred) Subnet Mask . . . . . . . . . . . : 255.255.255.0 Default Gateway . . . . . . . . . : DHCPv6 IAID . . . . . . . . . . . : 352324649 DHCPv6 Client DUID. . . . . . . . : 00-01-00-01-20-32-A4-71-00-0C-29-9E-68-9C DNS Servers . . . . . . . . . . . : ::1 127.0.0.1 NetBIOS over Tcpip. . . . . . . . : Enabled Tunnel adapter isatap.{27BAD0B8-B269-4C61-9544-CE5813DC921D}: Media State . . . . . . . . . . . : Media disconnected Connection-specific DNS Suffix . : Description . . . . . . . . . . . : Microsoft ISATAP Adapter #20 Physical Address. . . . . . . . . : 00-00-00-00-00-00-00-E0 DHCP Enabled. . . . . . . . . . . : No Autoconfiguration Enabled . . . . : Yes PS C:UsersAdministrator> -

Приветствую.

Имеется хост-система Windows 10 и установленная на VMware Windows Server 2008 r2 Core. Серверной версии присвоен ip-адрес. С помощью Диспетчера серверов Windows 10 пытаюсь подключиться по ip для удаленного управления, но выдается «Ошибка

проверки подлинности Kerberos». Какие действия предпринять?Вопрос хотел уточнить: у вас эта самая Windows 10 — она в том же домене, что и Windows Server 2K8 R2 Core?

Если нет, то расскажите, как настроены (и настроены ли) доверительные отношения между этими доменами, если Win10 вообще член домена?

Для установки нужен доступ во внешний интернет, а с моего DC его нет. Получается, неправильная настройка?

Не понял, зачем там доступ в интернет для установки — для активации, что ли?

Я про другое писал — про возможность найти ваш этот DC с машины под Win10, с которой вы к нему подключаетесь — для этого и нужен правильно настроенный DNS. Если они в одном домене, конечно. Но сначала расскажите про домены:

а то я не успел рассмотреть подробно ipconfig /all с Win10, но некие сомнения он у меня зародил

Слава России!

-

Изменено

M.V.V. _

18 марта 2017 г. 21:36

-

Изменено

-

Когда я включаю DC — да, я могу в Диспетчере серверов найти его и по имени, и по IP. Собственно, уже при подключении возникает ошибка.

Получается, DC находится в домене , это видно на экране авторизации при запуске системы. Win10 не находится в этом домене: при попытке в свойствах системы указать его возникает ошибка «домен не существует или к нему

невозможно подключиться». Хотя имя и пароль запрашивает для применения операции. -

Microsoft Windows [Version 10.0.14393] (c) Корпорация Майкрософт (Microsoft Corporation), 2016. Все права защищены. C:WINDOWSsystem32>set ALLUSERSPROFILE=C:ProgramData APPDATA=C:UsersianbramvAppDataRoaming AV_APPDATA=C:UsersianbramvAppDataRoaming CommonProgramFiles=C:Program FilesCommon Files CommonProgramFiles(x86)=C:Program Files (x86)Common Files CommonProgramW6432=C:Program FilesCommon Files COMPUTERNAME=Z510 ComSpec=C:WINDOWSsystem32cmd.exe HOMEDRIVE=C: HOMEPATH=Usersianbramv KMP_DUPLICATE_LIB_OK=TRUE LOCALAPPDATA=C:UsersianbramvAppDataLocal LOGONSERVER=\Z510 NUMBER_OF_PROCESSORS=8 OS=Windows_NT Path=C:ProgramDataOracleJavajavapath;C:Program Files (x86)InteliCLS Client;C:Program FilesInteliCLS Client;C:Windowssystem32;C:Windows;C:WindowsSystem32Wbem;C:WindowsSystem32WindowsPowerShellv1.0;C:Program FilesIntelIntel(R) Management Engine ComponentsDAL;C:Program FilesIntelIntel(R) Management Engine ComponentsIPT;C:Program Files (x86)IntelIntel(R) Management Engine ComponentsDAL;C:Program Files (x86)IntelIntel(R) Management Engine ComponentsIPT;C:WINDOWSsystem32;C:WINDOWS;C:WINDOWSSystem32Wbem;C:WINDOWSSystem32WindowsPowerShellv1.0;C:Program Files (x86)SkypePhone;C:Usersianbramv.dnxbin;C:Program FilesMicrosoft DNXDnvm;C:Program Files (x86)NVIDIA CorporationPhysXCommon;C:WINDOWSsystem32;C:WINDOWS;C:WINDOWSSystem32Wbem;C:WINDOWSSystem32WindowsPowerShellv1.0;C:UsersianbramvAppDataLocalMicrosoftWindowsApps PATHEXT=.COM;.EXE;.BAT;.CMD;.VBS;.VBE;.JS;.JSE;.WSF;.WSH;.MSC PROCESSOR_ARCHITECTURE=AMD64 PROCESSOR_IDENTIFIER=Intel64 Family 6 Model 60 Stepping 3, GenuineIntel PROCESSOR_LEVEL=6 PROCESSOR_REVISION=3c03 ProgramData=C:ProgramData ProgramFiles=C:Program Files ProgramFiles(x86)=C:Program Files (x86) ProgramW6432=C:Program Files PROMPT=$P$G PSModulePath=C:WINDOWSsystem32WindowsPowerShellv1.0Modules PUBLIC=C:UsersPublic SystemDrive=C: SystemRoot=C:WINDOWS TEMP=C:UsersianbramvAppDataLocalTemp TMP=C:UsersianbramvAppDataLocalTemp USERDOMAIN=Z510 USERDOMAIN_ROAMINGPROFILE=Z510 USERNAME=ianbramv USERPROFILE=C:Usersianbramv VBOX_MSI_INSTALL_PATH=C:Program FilesOracleVirtualBox VS140COMNTOOLS=C:Program Files (x86)Microsoft Visual Studio 14.0Common7Tools windir=C:WINDOWS C:WINDOWSsystem32>

C:WINDOWSsystem32>hostname Z510 C:WINDOWSsystem32>

-

Вопрос хотел уточнить: у вас эта самая Windows 10 — она в том же домене, что и Windows Server 2K8 R2 Core?

Если нет, то расскажите, как настроены (и настроены ли) доверительные отношения между этими доменами, если Win10 вообще член домена?

Добрый День.

Судя по:

USERDOMAIN=Z510

USERDOMAIN_ROAMINGPROFILE=Z510

USERNAME=ianbramv

USERPROFILE=C:Usersianbramv

LOGONSERVER=\Z510ПК Z510 не член домена, если я не прав, поправьте меня коллеги

по сему ошибка керберос при попытке управления через winrm winrs это нормально.

Просто необходимо

выполнить настойку доверенного хоста и способа аутентификации

Я не волшебник, я только учусь

MCP, MCTS, CCNA. Если Вам помог чей-либо ответ, пожалуйста, не забывайте жать на кнопку «Предложить как ответ» или «Проголосовать за полезное сообщение». Мнения, высказанные здесь, являются отражением моих личных

взглядов, а не позиции работодателя. Вся информация предоставляется как есть без каких-либо гарантий.

Блог IT Инженера,

Twitter. -

Подскажите пожалуйста, если у меня на Windows Server 2008 r2 Core нет интернет-подключения во внешний мир (оно мне нужно чтобы обновить все компоненты для дальнейшей настройки), то это я его сломал своими действиями

или его в любом случае еще нужно настроить? -

Начните с того, что поясните что и собственно для чего вы хотите что либо сделать?

Настроить интернет-подключение для установки всех обновлений системы и компонент.

-

Пробую ввести все три команды, что Вы привели, и в ответ получаю, по очереди:

Invalid gateway parameter (Default). It should be a valid IPv4 address.

The object is already in the list.

C:UsersAdministrator>netsh dnsclient add dnsserver "Local Area Connection" Default Gatew ay IP 2 The syntax supplied for this command is not valid. Check help for the correct syntax. Usage: add dnsservers [name=]<string> [address=]<IP address> [[index=]<integer>] [[validate=]yes|no] Parameters: Tag Value name - The name or index of the interface where DNS servers are added. address - The IP address for the DNS server you are adding. index - Specifies the index (preference) for the specified DNS server address. validate - Specifies whether validation of the DNS server setting will be performed. The value is yes by default. Remarks: Adds a new DNS server IP address to the statically-configured list. By default, the DNS server is added to the end of the list. If an index is specified, the DNS server will be placed in that position in the list, with other servers being moved down to make room. If DNS servers were previously obtained through DHCP, the new address will replace the old list. If Validate switch is yes, then the newly added DNS server is validated. -

Так, кажется понял. Заменил Default Gateway на шлюз IP адреса подключения к интернету из Win10. На что заменить IP 2? Где взять второй шлюз? Запутался…

-

Изменено

ianbramv

20 марта 2017 г. 11:19

-

Изменено

-

Установил NET Framework и Windows Management Framework. При попытке ввести команду

%windir%system32Configure-SMRemoting.exe

Получаю:

'C:Windowssystem32Configure-SMRemoting.exe' is not recognized as an internal or external command,operable program or batch file.

Что делать?

IIS 6.0

В следующем техническом документе описывается настройка делегирования в Microsoft Windows Server 2003. В документе имеются специальные сведения для балансировки сетевой нагрузки (NLB), но включает прекрасным подробные сведения о настройке делегированные сценарий без использования балансировки сетевой Нагрузки. Чтобы просмотреть этот документ, посетите следующий веб-узел корпорации Майкрософт:

Примечание. Использование имен HTTP участника-службы (SPN), особенно при использовании балансировки сетевой Нагрузки.

Другой популярный Kerberos проблема недавно была необходимость обеспечить для нескольких пулов приложений использовать то же имя DNS. К сожалению при использовании Kerberos для делегирования учетных данных в разных пулах приложений нельзя привязать же имя участника службы (SPN). Это невозможно из-за структуры Kerberos. Протокол Kerberos требует нескольких общих секретов для правильной работы протокола. С помощью того же имени участника-службы для различных пулов приложений, мы исключить один из этих общих секретов.В службе каталогов Active Directory не поддерживает такую настройку протокола Kerberos из-за проблемы безопасности.

Настройка SPN таким образом вызывает сбой проверки подлинности Kerberos. Возможным способом решения этой проблемы может быть использование протоколов. Первоначальная проверка подлинности между клиентом и сервером под управлением IIS будет обрабатываться с помощью протокола проверки подлинности NTLM. Kerberos будет обрабатывать проверки подлинности между сервером IIS и ресурсов сервера базы данных.

Microsoft Internet Explorer 6 или более поздней версии

Обозреватель клиента могут возникнуть проблемы, например получение повторного входа запрашивает учетные данные или сообщения об ошибке «401 Access Denied» на сервере под управлением служб IIS. Мы нашли следующие две проблемы, которые могут способствовать решению этих проблем:

- Убедитесь, что в свойствах обозревателя установлен флажок Включить интегрированную проверку подлинности Windows . Для получения дополнительных сведений щелкните следующий номер статьи базы знаний Майкрософт:

299838 не удается согласовать проверку подлинности Kerberos после обновления до Internet Explorer 6

- Если конфигурация усиленной безопасности Internet Explorer включен в Установка и удаление программ, необходимо добавить узел, использующий делегирования в список надежных узлов . Для получения дополнительных сведений щелкните следующий номер статьи базы знаний Майкрософт:

815141 конфигурация усиленной безопасности Internet Explorer изменяет работу в Интернете

IIS 5.0 и IIS 6.0

После обновления IIS 4.0 до IIS 5.0 или IIS 6.0 делегирования может работать неправильно, или возможно кто-то или приложения был изменен свойство метабазы NTAuthenticationProviders. Дополнительные сведения о том, как устранить эту проблему, щелкните следующий номер статьи базы знаний Майкрософт:

248350 сбой проверки подлинности Kerberos после обновления IIS 4.0 до IIS 5.0

Определенной области проблем может возникнуть при задании имени участника службы

Определение имени сервера

Определите ли вы подключаетесь к веб-узлу, фактические NetBIOS-имя сервера или псевдоним, например имя DNS (например, www.microsoft.com). Если вы обращаетесь к веб-серверу по имени, фактическое имя сервера, новое имя участника службы (SPN) необходимо зарегистрировать с помощью средства Setspn из состава Windows 2000 Server Resource Kit. Поскольку это имя службы неизвестно службе каталогов Active Directory, службы предоставления билетов (TGS) не выдает билет для проверки подлинности пользователя. Это вынуждает клиента используйте следующий метод проверки подлинности, который используется NTLM для повторного согласования. Если веб-сервер отвечает на DNS-имя www.microsoft.com, но сервер с именем webserver1.development.microsoft.com, необходимо зарегистрировать www.microsoft.com в Active Directory на сервере, на котором выполняется под управлением служб IIS. Для этого необходимо загрузить средство Setspn и установить его на сервере, на котором выполняется IIS.

При использовании Windows Server 2003 и IIS 6 средства Setspn для Microsoft Windows Server 2003 можно загрузить из следующей папки:

Чтобы определить ли вы подключаетесь с помощью фактическое имя, попытайтесь подключиться к серверу с помощью фактическое имя сервера, а не DNS-имя. Если не удается подключиться к серверу, обратитесь к разделу «Проверьте компьютер доверенным для делегирования».

Если можно подключиться к серверу, выполните следующие действия, чтобы назначить имя SPN для имени DNS, который используется для подключения к серверу.

- Установите средство Setspn.

- На сервере под управлением служб IIS откройте окно командной строки и откройте папку C:Program FilesResource комплект.

- Выполните следующую команду, чтобы добавить это новое имя участника службы (www.microsoft.com) в Active Directory для сервера:

Setspn — HTTP/www.microsoft.com WebServer1

Примечание. В этой команде WebServer1 представляет NetBIOS-имя сервера.

Появится сообщение, подобное приведенному ниже:

Registering ServicePrincipalNames for CN=webserver1,OU=Domain Controllers,DC=microsoft,DC=com HTTP/www.microsoft.com Updated object

Чтобы просмотреть список имен SPN на сервере, чтобы видеть это новое значение, введите следующую команду на сервере под управлением служб IIS:

-L Setspn имя_веб-сервера

Обратите внимание, что нет необходимости регистрировать все службы. Многие типы служб, например HTTP, W3SVC, WWW, RPC, CIFS (доступ к файлам), WINS и источники бесперебойного питания (ИБП), укажите сопоставляются с типом службы по умолчанию с именем узла. Например если клиентское программное обеспечение использует имя SPN HTTP/webserver1.microsoft.com, чтобы создать подключение HTTP к веб-серверу на сервере webserver1.microsoft.com, но это имя участника службы не зарегистрирован на сервере, контроллере домена Windows 2000 будут автоматически сопоставляться подключение HOST/webserver1.microsoft.com. Это сопоставление применяется только в том случае, если веб-служба выполняется под локальной системной учетной записью.

Убедитесь, что компьютер является доверенным для делегирования

Если этот сервер IIS входит в состав домена, но не является контроллером домена, компьютер должен быть доверенным для делегирования Kerberos для правильной работы. Чтобы сделать это, выполните следующие действия.

- На контроллере домена нажмите кнопку Пуск, выделите пункт Настройкаи выберите пункт Панель управления.

- На панели управления откройте Администрирование.

- Дважды щелкните Active Directory-пользователи и компьютеры.

- Под именем своего домена щелкните компьютеры.

- В списке найдите сервер IIS, щелкните правой кнопкой мыши имя сервера и выберите пункт Свойства.

- Перейдите на вкладку Общие , установите флажок « Делегирование разрешено » и нажмите кнопку ОК.

Обратите внимание, что при достижении нескольких веб-сайтов по URL-адреса, но другие порты делегирование работать не будет. Чтобы добиться этого, необходимо использовать различные имена узлов и различные имена участников-служб. Когда Internet Explorer запрашивает либо http://www. мой_веб.com или http://www. мой_веб.com:81, Internet Explorer запрашивает билет для SPN HTTP/www.mywebsite.com. Internet Explorer не добавить порт или vdir запрос на имя участника-службы. Данное поведение является одинаковым для http://www. .com/app1мой_вебили http://www. мой_веб.com/app2. В этом случае Internet Explorer запрашивает билет для SPN http://www. .com мой_вебиз центра распространения ключей (KDC). Каждое имя участника-службы могут быть объявлены только для одного идентификатора. Таким образом будет также появляется сообщение об ошибке KRB_DUPLICATE_SPN при попытке объявить это имя участника службы для каждого удостоверения.

Делегирование и Microsoft ASP.NET

Дополнительные сведения о конфигурации для делегирования учетных данных при использовании приложения ASP.NET щелкните следующий номер статьи базы знаний Майкрософт:

Как 810572 настроить приложение ASP.NET для делегирования

Олицетворение и делегирование двумя способами сервер для проверки подлинности от имени клиента. Решение, какие из этих методов для использования и их реализация может привести к путанице. Необходимо просмотреть различия между этими двумя методами и проверьте, какой из этих методов, вы можете использовать для вашего приложения. Мои рекомендации, можно прочитать в следующем техническом документе, для получения дополнительной информации:

Содержание

- Ошибка: сбой проверки подлинности Kerberos

- Для проверки того, что DNS на целевом компьютере правильно распознает имя главного компьютера:

- Проблемы с проверкой подлинности Kerberos, когда пользователь принадлежит к многим группам

- Симптомы

- Причина

- Решение

- Вычисление максимального размера маркера

- Известные проблемы, влияющие на MaxTokenSize

- Ошибка «Неподтверченный etype» при доступе к ресурсу в надежном домене

- Симптомы

- Причина

- Типы шифрования Kerberos

- Проверка подлинности NTLM

- Решение

- Метод 1. Настройка доверия для поддержки шифрования AES128 и AES 256 в дополнение к шифрованию RC4

- Метод 2. Настройка клиента для поддержки шифрования RC4 в дополнение к шифрованию AES128 и AES256

- Метод 3. Настройка доверия для поддержки шифрования AES128 и AES 256 вместо шифрования RC4

- Дополнительная информация

- Ошибка проверки подлинности kerberos windows server 2019

- Идентификация и доступ в Active Directory

- Протокол аутентификации kerberos

- Детальная проверка kerberos от начала логирования

- Ошибка проверки подлинности kerberos windows server 2019

- Спрашивающий

- Общие обсуждения

- Все ответы

В ходе удаленной отладки может возникнуть следующее сообщение об ошибке:

Эта ошибка возникает, когда монитор удаленной отладки Visual Studio выполняется от имени учетной записи локальной системы (LocalSystem) или учетной записи сетевой службы (NetworkService). Работая под одной из этих учетных записей, удаленный отладчик должен установить соединение с аутентификацией на основе Kerberos, чтобы иметь возможность возвращать данные главному компьютеру отладчика Visual Studio.

Проверка подлинности Kerberos невозможна при следующих условиях:

Удаленный компьютер или ведущий компьютер с отладчиком включен в рабочую группу, а не в домен.

Служба Kerberos на контроллере домена была отключена.

Если аутентификация на основе Kerberos недоступна, следует сменить учетную запись, от имени которой выполняется монитор удаленной отладки Visual Studio. Инструкции см. в статье Ошибка: службе удаленного отладчика Visual Studio не удается подключиться к этому компьютеру.

Если оба компьютера входят в один и тот же домен, но это сообщение возникает снова, проверьте, что служба DNS на целевом компьютере правильно определяет имя главного компьютера. Выполните описанные ниже действия.

Для проверки того, что DNS на целевом компьютере правильно распознает имя главного компьютера:

На целевом компьютере войдите в меню Пуск и выберите в меню Стандартные пункт Командная строка.

В окне командной строки введите:

В первой строке ответа ping будет выведено полное имя компьютера и IP-адрес, возвращаемый службой DNS для указанного компьютера.

Источник

Проблемы с проверкой подлинности Kerberos, когда пользователь принадлежит к многим группам

Эта статья поможет вам решить проблемы с ошибкой проверки подлинности Kerberos, когда пользователь принадлежит к многим группам.

Применяется к: Windows 10 — все выпуски, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2

Исходный номер КБ: 327825

Симптомы

Дополнительные сведения о контексте ошибки см. в ссылке HTTP 400 Bad Request (Запросзагона слишком долго) ответов на запросы HTTP.

В аналогичных условиях Windows проверки подлинности NTLM работает, как и ожидалось. Проблема проверки подлинности Kerberos может возникнуть только при анализе Windows поведения. Однако в таких сценариях Windows не удастся обновить параметры групповой политики.

Такое поведение происходит в любой из поддерживаемых в настоящее время Windows версиях. Сведения о поддерживаемых версиях Windows см. в Windows.

Причина

Пользователь не может проверить подлинность, так как билет, который создает Kerberos для представления пользователя, недостаточно велик, чтобы содержать все члены группы пользователя.

В рамках службы проверки подлинности ExchangeWindows создает маркер для представления пользователя для целей авторизации. Этот маркер (также называемый контекстом авторизации) включает идентификаторы безопасности (SID) пользователя и siD-коды всех групп, к которой принадлежит пользователь. Он также включает все SID-данные, хранимые в атрибуте учетной sIDHistory записи пользователя. Kerberos хранит этот маркер в структуре данных сертификата атрибута привилегий (PAC) в билете Kerberos Ticket-Getting (TGT). Начиная с Windows Server 2012, Kerberos также сохраняет маркер в структуре данных Active Directory Claims (Dynamic Access Control) в билете Kerberos. Если пользователь является членом большого количества групп, и если существует много утверждений для пользователя или используемого устройства, эти поля могут занимать много пробелов в билете.

Маркер имеет фиксированный максимальный размер MaxTokenSize (). Транспортные протоколы, такие как удаленный вызов процедуры (RPC) и HTTP, зависят от значения при выделении буферов MaxTokenSize для операций проверки подлинности. MaxTokenSize имеет следующее значение по умолчанию в зависимости от версии Windows, которая создает маркер:

Как правило, если пользователь принадлежит к более чем 120 универсальным группам, значение по умолчанию не создает достаточно большого буфера для MaxTokenSize удержания информации. Пользователь не может проверить подлинность и может получить сообщение из памяти. Кроме того, Windows не сможет применить параметры групповой политики для пользователя.

Другие факторы также влияют на максимальное число групп. Например, УАИ для глобальных и локальных доменных групп имеют меньшие требования к пространству. Windows Server 2012 и более поздние версии добавляют сведения о претензиях в билет Kerberos, а также сжимаются SID-данные ресурсов. Обе функции изменяют требования к пространству.

Решение

Чтобы устранить эту проблему, обновим реестр на каждом компьютере, который участвует в процессе проверки подлинности Kerberos, включая клиентские компьютеры. Рекомендуется обновить все системы на Windows, особенно если пользователям необходимо войти в несколько доменов или лесов.

Внесение неправильных изменений в реестр может привести к возникновению серьезных проблем. Перед его изменением необходимо создать реестр длявосстановления в случае возникновения проблем.

На каждом из этих компьютеров установите запись реестра для MaxTokenSize большего значения. Эту запись можно найти в HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsaKerberosParameters подкайке. Компьютеры должны перезапустить после внести это изменение.

Дополнительные сведения об определении нового значения см. в разделе Вычисление максимального размера маркера MaxTokenSize в этой статье.

Например, рассмотрим пользователя, используюшего веб-приложение, которое опирается на SQL Server клиента. В рамках процесса проверки подлинности клиент SQL Server передает маркер пользователя в SQL Server базу данных. В этом случае необходимо настроить запись реестра на каждом MaxTokenSize из следующих компьютеров:

В Windows Server 2012 (и более поздних версиях) Windows можно войти в журнал события (Event ID 31), если размер маркера преодолеет определенный порог. Чтобы включить такое поведение, необходимо настроить параметр групповой политики Конфигурация компьютераАдминистративные шаблоныSystemKDCWarning для больших билетов Kerberos.

Вычисление максимального размера маркера

TokenSize = 1200 + 40d + 8s

Для Windows Server 2012 (и более поздних версий) эта формула определяет свои компоненты следующим образом:

Windows Сервер 2008 R2 и более ранние версии используют ту же формулу. Тем не менее, в этих версиях число членов группы домена и локальной группы является частью значения d, а не значения s.

Если у вас есть значение 0x0000FFFF (64K), вы можете быть в состоянии буферить примерно MaxTokenSize 1600 D-класса SID или примерно 8000 S-class SIDs. Однако на значение, которое можно безопасно использовать, влияет ряд других факторов, в том числе MaxTokenSize следующие:

Если вы используете доверенные учетные записи делегирования, каждый SID требует в два раза больше места.

Если у вас несколько трастов, настройте эти траста для фильтрации siD-систем. Эта конфигурация снижает влияние размера билета Kerberos.

Если вы используете Windows Server 2012 или более поздний вариант, на требования к пространству SID также влияют следующие факторы:

В 2019 г. Корпорация Майкрософт отправила обновления в Windows, которые изменили конфигурацию неподготовленного делегирования для Kerberos на отключенную. Дополнительные сведения см. в статью Updates to TGT delegation across incoming trusts in Windows Server.

Так как сжатие SID ресурсов широко используется и неконтентированное делегированное число неограниченно, 48000 или больше должны стать достаточными для MaxTokenSize всех сценариев.

Известные проблемы, влияющие на MaxTokenSize

Для большинства реализаций должно быть достаточно значения в MaxTokenSize 48 000 bytes. Это значение по умолчанию в Windows Server 2012 и более поздних версиях. Однако, если вы решите использовать большее значение, просмотрите известные проблемы в этом разделе.

Ограничение размера в 1010 групповых SID для маркера доступа к LSA

Эта проблема аналогична тому, что пользователь, у которого слишком много членов группы, не может проверить подлинность, но расчеты и условия, которые регулируют проблему, отличаются. Например, пользователь может столкнуться с этой проблемой при использовании проверки подлинности Kerberos или Windows проверки подлинности NTLM. Дополнительные сведения см. в статью Ведение журнала учетной записи пользователя, в которую входит более 1010групп, на компьютере на Windows сервере.

Известная проблема при использовании значений MaxTokenSize более 48 000

Для смягчения вектора атаки на службу internet Information Server (IIS) использует ограниченный размер буфера http-запроса в 64 КБ. Билет Kerberos, который является частью http-запроса, закодирован как Base64 (6 битов, расширенный до 8 битов). Таким образом, билет Kerberos использует 133 процента от первоначального размера. Поэтому, если максимальный размер буфера в IIS составляет 64 КБ, билет Kerberos может использовать 48 000 битов.

Если задать запись реестра значению, которое превышает 48000 bytes, и буферное пространство используется для siDs, может возникнуть ошибка MaxTokenSize IIS. Однако если вы установите запись реестра до 48 000 бит и используете пространство для SID-файлов и утверждений, возникает ошибка MaxTokenSize Kerberos.

Известные проблемы при использовании значений MaxTokenSize больше 65 535

Мы также определили, что протокол IKE IPSEC не позволяет BLOB-адресу безопасности быть больше 66 536 битов, и он также не будет иметь значения, когда задавалось большее MaxTokenSize значение.

Источник

Ошибка «Неподтверченный etype» при доступе к ресурсу в надежном домене

Применяется к: Windows Server 2019, Windows Server 2016, Windows Server 2012 R2

Исходный номер КБ: 4492348

Симптомы

Компьютер в детском домене леса Службы домена Active Directory (AD DS) не может получить доступ к службе, которая находится в другом домене в одном лесу. При запуске сетевого следа на сообщениях на клиентском компьютере и с клиентского компьютера этот след содержит следующие сообщения Kerberos:

На контроллере домена детского домена viewer событий записи следующую запись события 14:

Причина

Эта проблема возникает при настройке домена ребенка (или только клиента) следующим образом:

Типы шифрования Kerberos

Шифрование RC4 считается менее безопасным, чем более новые типы шифрования, AES128-CTS-HMAC-SHA1-96 и AES256-CTS-HMAC-SHA1-96. Руководства по безопасности, такие как руководство по технической реализации Windows 10 безопасности, предоставляют инструкции по повышению безопасности компьютера, настроив его на использование только шифрования AES128 и/или AES256 (см. типы шифрования Kerberos, чтобы предотвратить использование наборов шифрования DES и RC4).

Такой клиент может продолжать подключаться к службам в собственном домене, которые используют шифрование AES128 или AES256. Однако другие факторы могут помешать клиенту подключиться к аналогичным службам в другом доверяемом домене, даже если эти службы также используют шифрование AES128 или AES256.

На очень высоком уровне контроллер домена (DC) отвечает за управление запросами доступа в собственном домене. В рамках процесса проверки подлинности Kerberos dc проверяет, что клиент и служба могут использовать один и тот же тип шифрования Kerberos. Однако, когда клиент запрашивает доступ к службе в другом доверяемом домене, dc клиента должен «передать» клиенту dc в домен службы. Когда dc создает билет на передачу, вместо сравнения типов шифрования клиента и службы, он сравнивает типы шифрования клиента и доверия.

Проблема возникает из-за конфигурации самого доверия. В Active Directory объект домена имеет связанные доверенные объекты домена (TDOs), которые представляют каждый домен, которому он доверяет. Атрибуты TDO описывают отношения доверия, включая типы шифрования Kerberos, поддерживаемые доверием. Связь по умолчанию между детским доменом и родительским доменом — это двунаружное транзитное доверие, которое поддерживает тип шифрования RC4. Оба родительского и детского домена имеют TDOs, которые описывают эту связь, в том числе тип шифрования.

Проверка подлинности NTLM

После сбоя проверки подлинности Kerberos клиент пытается вернуться к проверке подлинности NTLM. Однако если проверка подлинности NTLM отключена, у клиента нет других альтернатив. Поэтому попытка подключения сбой.

Решение

Чтобы устранить эту проблему, используйте один из следующих методов:

Выбор зависит от ваших потребностей в безопасности и необходимости свести к минимуму нарушения или поддерживать обратную совместимость.

Метод 1. Настройка доверия для поддержки шифрования AES128 и AES 256 в дополнение к шифрованию RC4

Этот метод добавляет новые типы шифрования в конфигурацию доверия и не требует изменений для клиента или службы. В этом методе для настройки доверия используется средство командной ksetup строки.

Чтобы настроить тип доверия шифрования Kerberos, откройте окно командной подсказки на домене DC в доверенного домена и введите следующую команду:

В этой команде представлено полностью квалифицированное доменное имя (FQDN) доверяемого домена.

В примере, в котором находится корневой домен (где находится служба) и это детский домен (где находится клиент), откройте окно командной подсказки на dc и введите следующую contoso.com child.contoso.com contoso.com команду:

После завершения этой команды dc может успешно создать переходный билет, который клиент может использовать для child.contoso.com достижения contoso.com dc.

Так как связь между двумя доменами является двунастройным транзитным доверием, настройте другую сторону доверия, открыв окно Командная подсказка на dc и введите child.contoso.com следующую команду:

Дополнительные сведения о средстве ksetup см. в ksetup.

Метод 2. Настройка клиента для поддержки шифрования RC4 в дополнение к шифрованию AES128 и AES256

Этот метод предполагает изменение конфигурации клиента, а не доверия. Вы можете изменить конфигурацию одного клиента или с помощью групповой политики изменить конфигурацию нескольких клиентов в домене. Однако главный недостаток этого изменения конфигурации заключается в том, что если вы отключили шифрование RC4 для повышения безопасности, откат этого изменения может оказаться невозможен.

Полные инструкции по изменению типов шифрования, которые могут использовать клиенты, см. в Windows Конфигурации для поддерживаемого типа шифрования Kerberos.

Метод 3. Настройка доверия для поддержки шифрования AES128 и AES 256 вместо шифрования RC4

Этот метод напоминает метод 1 в том, что вы настраивает атрибуты доверия.

В случае Windows лесных трастов обе стороны доверия поддерживают AES. Поэтому все запросы на билеты в трастах используют AES. Однако сторонний клиент Kerberos, который проверяет билет на реферал, может уведомить вас о том, что в билете используется тип шифрования, который клиент не поддерживает. Чтобы позволить такому клиенту и далее проверять билет, обнови его в поддержку AES.

При использовании этого метода настройте доверие с помощью оснастки Active Directory Domains and Trusts MMC. Чтобы использовать этот метод, выполните следующие действия:

В доменах Active Directory и Trusts перейдите к надежному объекту домена (в contoso.com примере). Щелкните правой кнопкой мыши объект, выберите свойства и выберите трасты.

В поле Домены, которые доверяют этому домену (входящие трасты), выберите доверчивый домен (в child.domain.com примере).

Выберите свойства, выберите другой домен поддерживает шифрование Kerberos AES, а затем выберите ОК.

Чтобы проверить конфигурацию доверия, выберите Проверка в диалоговом окне доверчивый домен.

В случае доверия в одну сторону доверенный домен перечисляет доверчивый домен как входящий, а доверчивый домен — как исходящую.

Если связь является двустойким доверием, каждый домен перечисляет другой домен как входящий, так и исходящую. В этой конфигурации убедитесь, что проверьте конфигурацию домена в доменах, которые доверяют этому домену (входящие трасты) и доменам, доверенным этим доменом (исходящая трастов). В обоих случаях необходимо выбрать почтовый ящик.

На вкладке Trusts нажмите кнопку ОК.

Перейдите к объекту домена для доверяемой области ( child.contoso.com ).

Дополнительная информация

Дополнительные сведения о TDOs см. в следующих статьях:

Дополнительные сведения о типах шифрования Kerberos см. в следующих статьях:

Источник

Ошибка проверки подлинности kerberos windows server 2019

Добрый день уважаемые читатели, не так давно у меня на работе была задача по настройке групп доступности SQL на Windows кластере, там клиентам сделали красивый веб-инструментарий, все замечательно, теперь клиент ждет следующего развития ситуации, а именно настройка и внедрение механизма Single Sign-On (SSO) или по русски единая точка аутентификация, мы с вами уже с ней знакомились при настройке Vmware vCenter Server. Данный механизм работает на протоколе шифрования kerberos, о котором мы и поговорим. Мы рассмотрим как происходит проверка подлинности kerberos в Active Directory, так как понимание принципов работы, поможет вам в реализации единой точки аутентификации.

Идентификация и доступ в Active Directory

Доменные службы Active Directory (Active Directory Domain Services, AD DS ) обеспечивают идентификацию и доступ (Identity and Access, IDA ) для корпоративных сетей. Давайте посмотрим каким требованиям и критериям должна соответствовать структура IDA:

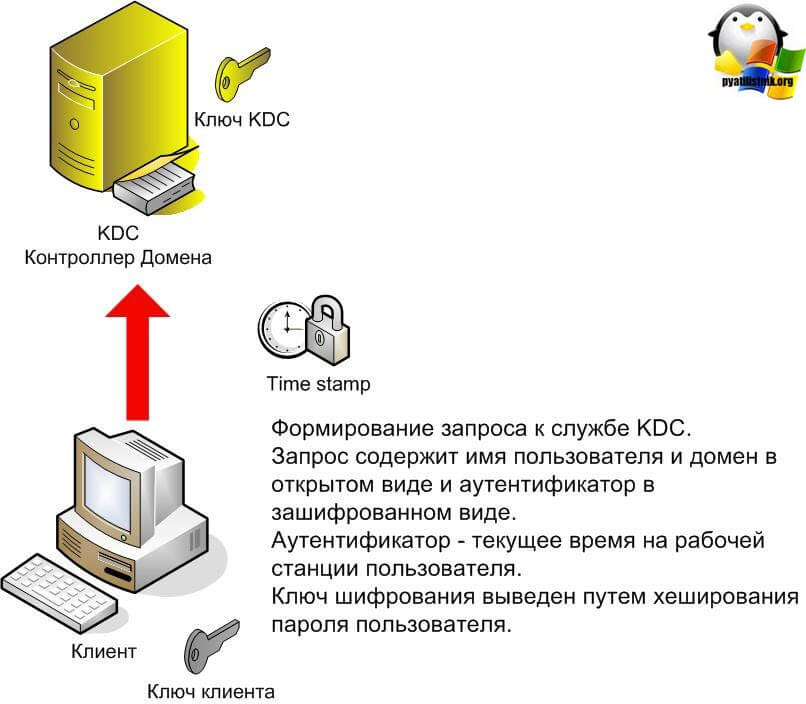

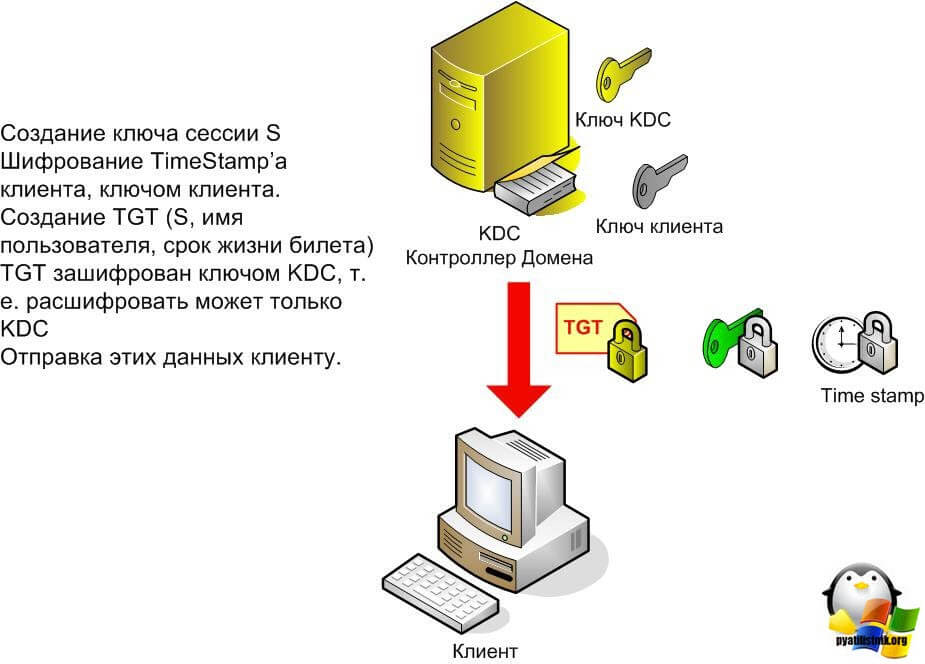

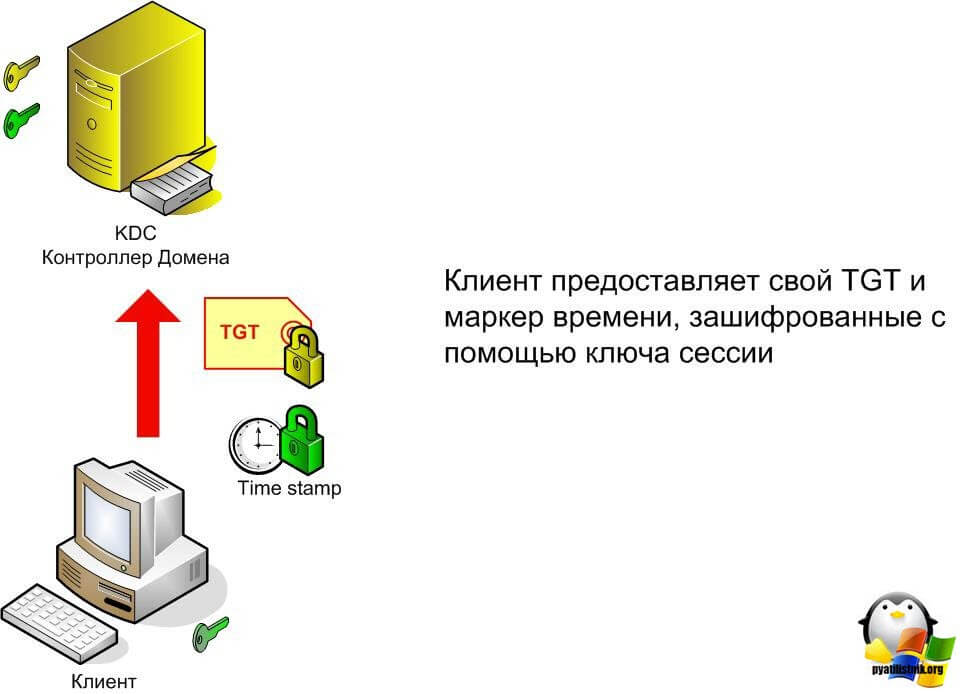

Протокол аутентификации kerberos

Именно за счет провайдеров Security Support Provider (SSP) сделан механизм аутентификации. Операционная система Windows уже имеет встроенные модули, но никто не мешает программистам, взять и написать свой и подключить его к SSPI

Протокол аутентификации kerberos пришел на смену устаревшему и уже с точки зрения не безопасному, протоколу NTLM, он был основным до Windows 2000. Протокол Kerberos всегда используется в построении механизмов Single Sign-On. В его основе лежит такой принцип, что если двум участникам известен некий ключ и у них есть возможность подтвердить это, то они смогут однозначно идентифицировать друг друга.

Междоменный ключ (inter-realm key). Этот ключ обеспечивает междоменную аутентификацию и используется для обеспечения доверительных отношений в среде Aсtive Directory.

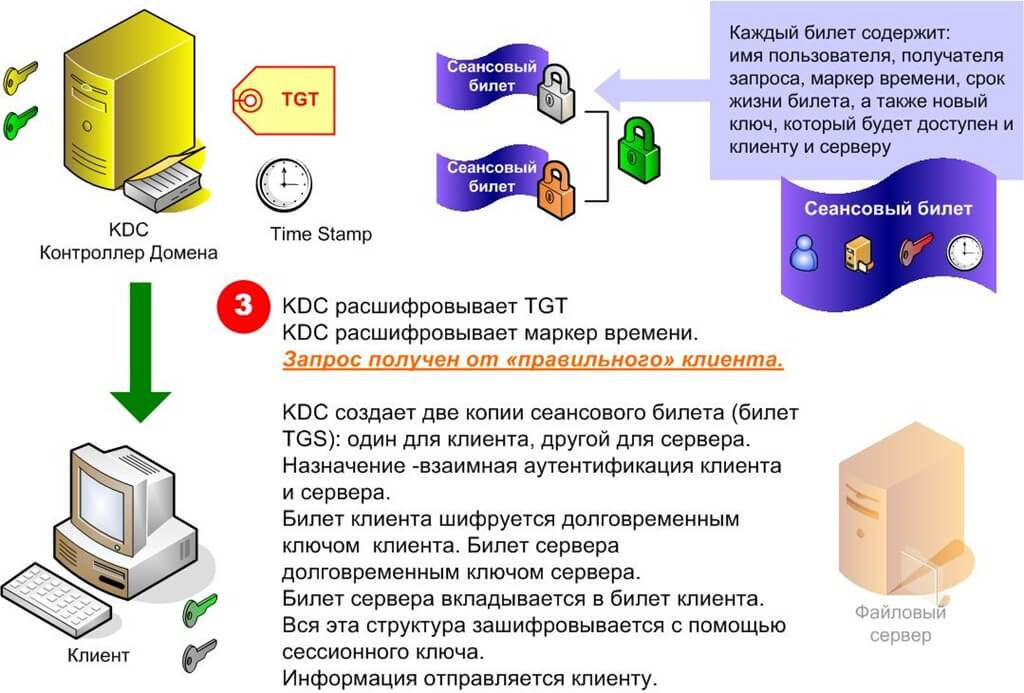

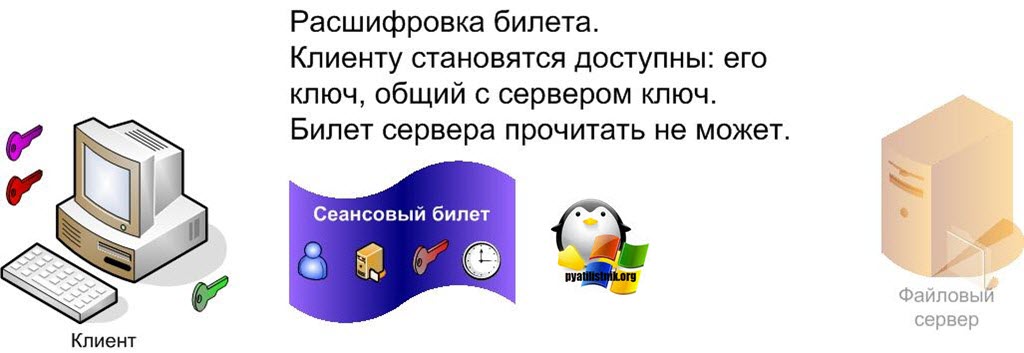

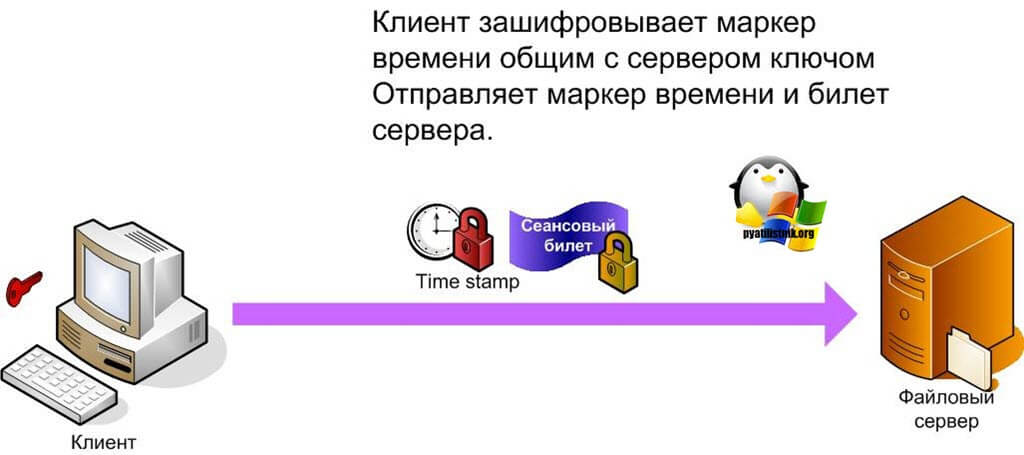

Ticket (билет) является зашифрованным пакетом данных, который выдается доверенным центром аутентификации, в терминах протокола Kerberos — Key Distribution Center (KDC, центр распределения ключей). TGT шифруется при помощи ключа, общего для служб KDC, то есть клиент не может прочитать информацию из своего билета. Этот билет используется клиентом для получения других билетов.

Сам Ticket-Granting Service состоит из двух вещей, первая это копия сессионного ключа и информация о клиенте. Все эти данные зашифрованы ключом, общим между сервисом к которому идет обращение и KDC. Это означает, что пользователь не сможет посмотреть эти данные, а вот служба или сервер к которому идет обращение да.

Еще очень важным моментом, является тот фактор, что служба KDC, должна точно знать к какому именно сервису идет обращение и каким ключом шифрования производить обработку. Для этого есть такой механизм, как Service Principal Names, по сути это уникальный идентификатор службы, который будет прописан в вашей базе Active Directory. Из требований к нему, он должен быть уникален в рамках леса. Каждая служба, которая будет использовать Kerberos, должна иметь зарегистрированный SPN. Без правильно настроенного идентификатора протокол для этой службы или сервера работать не будет.

Сам SPN будет хранится в атрибуте Service-Principal-Name, у той учетной записи к которой он привязан и под которым стартует служба. Таким образом, SPN связывает воедино все части процесса. Клиент знает, к какой службе он хочет получить доступ. И при запросе ключа он строит строку SPN, к примеру, при помощи функции DsMakeSpn. Сервер KDC, получив эти данные, может найти учетную запись, под которой стартует эта служба, и, используя ключ этой учетной записи из Active Directory, создать билет доступа к службе и зашифровать его этим ключом.

Как производится настройка SPN мною уже была описана в одной из статей.

Детальная проверка kerberos от начала логирования

Давайте еще в картинках я расскажу более детально как происходит проверка подлинности kerberos, от момента ввода пароля пользователем. И так:

Источник

Ошибка проверки подлинности kerberos windows server 2019

Этот форум закрыт. Спасибо за участие!

Спрашивающий

Общие обсуждения

Имеется хост-система Windows 10 и установленная на VMware Windows Server 2008 r2 Core. Серверной версии присвоен ip-адрес. С помощью Диспетчера серверов Windows 10 пытаюсь подключиться по ip для удаленного управления, но выдается «Ошибка проверки подлинности Kerberos». Какие действия предпринять?

Все ответы

Сразу оговорюсь, что в делах администрирования я совсем новичок.

Расхождения во времени нет, везде стоит правильное. winrm включен на Windows Server. Какие логи нужно посмотреть? Спасибо.

В RSAT ведь и входит Диспетчер серверов, насколько я понимаю? Проблема была изначально, у меня просто появилась задача подключиться к серверу через этот диспетчер.

Через Управление компьютером > Подключиться к другому компьютеру возникает «Ошибка (5). Отказано в доступе».

Хм, команды dcdiag и repadmin /showrepl не проходят на сервере. Видимо, нужно что-то доустанавливать?

Хм, команды dcdiag и repadmin /showrepl не проходят на сервере. Видимо, нужно что-то доустанавливать?

Эти команды необходимо выполнить на DC а не на рядовом сервере, зайдите на DC локально и выполните и выложите вывод команд

Я не волшебник, я только учусь MCP, MCTS, CCNA. Если Вам помог чей-либо ответ, пожалуйста, не забывайте жать на кнопку «Предложить как ответ» или «Проголосовать за полезное сообщение». Мнения, высказанные здесь, являются отражением моих личных взглядов, а не позиции работодателя. Вся информация предоставляется как есть без каких-либо гарантий. Блог IT Инженера, Twitter.

Хм, команды dcdiag и repadmin /showrepl не проходят на сервере. Видимо, нужно что-то доустанавливать?

Эти команды необходимо выполнить на DC а не на рядовом сервере, зайдите на DC локально и выполните и выложите вывод команд

У вас dc виртуальный или физический сервер?

Тогда будем пытаться делать вывод из имеющейся информации. Из того, что приведено, подозрительны две вещи:

Они должны быть зарегистрированы на MY-PC

Источник

I have been running Windows Server 2012 R2 Essentials as a VM on Hyper-V Server 2012 R2 (Server Core) for several months.

In the past 2-3 weeks I’ve been having problems. One symptom is that from Server Manager (on my Windows 8.1 client) I get a «Kerberos authentication error» when trying to connect to the Hyper-V server or Essentials.

I have setup the Hyper-V Server and Windows 8.1 clients in my home network to all use Domain logons.

I’ve also noticed that once this error occurs another symptom is that from the Windows 8.1 client (Domain logged on) when I try and logoff it hangs with the message «Signing Out» for 5-10 minutes (or perhaps longer). The logout eventually

completes, but it is abnormally long. When the Kerberos problem is not happening it takes about 2 seconds for the Windows 8.1 logout to complete.

During this time I am able to use Remote Desktop and logon to my Hyper-V server and everything seems to be working normally, i.e., it is not running slow.

It may be a coincidence, but I believe about 2-3 weeks ago was the last time I updated Essentials and Windows 8.1 and picked up all the available OS patches? It may be that one of those patches has a problem?

When I checked the Event Log on Essentials I don’t see any messages that look liked they’d explain what is causing these problems. I did see these two alerts, but I think that these are symptoms of the same problem that is causing the Windows 8.1 logoff

to be slow and not the root problem?

The winlogon notification subscriber <GPClient> took 120 second(s) to handle the notification event (CreateSession).

The winlogon notification subscriber <GPClient> is taking long time to handle the notification event (CreateSession).

Thanks for any assistance in resolving my problems.

Theokrat

-

Edited by

Saturday, March 21, 2015 10:01 PM

Typo

- Remove From My Forums

-

Вопрос

-

Доброго времени суток. Получаю данное сообщение, когда пытаюсь удаленно выполнить команду, типа icm -computername pc1 -scriptblock {Test-Path c:windows} и получаю это:

[pc1] Сбой подключения к удаленному серверу pc1. Сообщение об ошибке: WinRM не удается обработать запрос. П

ри использовании проверки подлинности Kerberos возникла следующая ошибка с кодом ошибки 0x80090322: Произошла неизвестн

ая ошибка безопасности.

Возможные причины:

— Указаны неверные имя пользователя или пароль.

— Используется проверка подлинности Kerberos без указания способа проверки подлинности и имени пользователя.

— Kerberos принимает имена пользователей домена, но не принимает имена локальных пользователей.

— Имя субъекта-службы (SPN) для имени и порта удаленного компьютера не существует.

— Клиентский и удаленный компьютеры находятся в разных доменах, между которыми отсутствует доверительное отношение.

После проверки указанных выше проблем попробуйте выполнить следующее:

— Просмотрите в средстве «Просмотр событий» события, относящиеся к проверке подлинности.

— Измените способ проверки подлинности, добавьте конечный компьютер в конфигурацию TrustedHosts для WinRM либо воспол

ьзуйтесь транспортом HTTPS.

Помните о том, что компьютеры в списке TrustedHosts могут не проходить проверку подлинности.

— Для получения дополнительных сведений о конфигурации WinRM выполните следующую команду: winrm help config. Подробн

ости см. в разделе справки «about_Remote_Troubleshooting».

+ CategoryInfo : OpenError: (pc1:String) [], PSRemotingTransportException

+ FullyQualifiedErrorId : -2144108387,PSSessionStateBrokenОС ХР, локально и удаленно на 5985 заходит нормально. На комп захожу с правами админа. А вот icm и new-psession, тоже локально и удаленно, нет. Хотелось бы узнать что это ошибка значит и как ее решить? Вывод setspn -L pc1:

Зарегистрирован ServicePrincipalNames для CN=pc1,DC=com:

HTTP/pc1.com

HTTP/pc.1

WSMAN/pc1

WSMAN/pc1.com

HOST/pc1

HOST/pc1.com

По IP адресу отрабатывает норм, т.е. dir \10.1.1.1c$ выполняется нормально.-

Изменено

8 июня 2015 г. 7:39

-

Изменено

Ответы

-

Весьма подозрительное сообщение. Проверьте — с помощью ping, nslookup, nbtstat -a/nbtstat -c (если NetBIOS включен) — не разрешается ли имя PC1 случайно в адрес для PC2?

Слава России!

-

Помечено в качестве ответа

Net Ranger

9 июня 2015 г. 5:37

-

Помечено в качестве ответа

Ошибка предварительной проверки подлинности Kerberos означает, что пользователь не может войти в Windows или любой другой сетевой ресурс. Эта ошибка возникает при возникновении проблемы с процессом предварительной проверки подлинности Kerberos.

Это может произойти, если вы используете неправильное имя пользователя или пароль, если ваш компьютер находится в автономном режиме или не подключен к сети, или если возникает ошибка при подключении к контроллеру домена.

Почему я получаю сообщение об ошибке Event ID 4771?

Эта ошибка означает, что вы пытались подключиться к серверу с использованием предварительной аутентификации Kerberos, но сервер не ответил на ваш запрос. В Windows предварительная аутентификация Kerberos проверяет учетные данные пользователя до того, как KDC аутентифицирует их.

Если предварительная аутентификация не удалась, пользователю будет предложено ввести пароль. Для некоторых пользователей код ошибки появился как Event ID 4771 Предварительная аутентификация Kerberos не удалась 0x18 на их ПК. Для этого кода проблема заключается в неправильном пароле. Однако для события с кодом 4771 это может произойти по нескольким причинам:

- Несоответствие часов сервера. Вероятная причина заключается в том, что часы вашего компьютера не синхронизированы с часами сервера. Это может произойти, если ваш компьютер долгое время находился в автономном режиме, а затем снова подключился к сети, но не смог синхронизировать свои часы.

- Неверный пароль. Большинство пользователей, столкнувшихся с ошибкой Event ID 4771, признались, что недавно изменили свои пароли. Однако для уникальных идентификаторов, таких как идентификатор события 4771 со статусом 0x12, это означает, что учетные данные пользователя были отозваны.

- Кэшированные учетные данные. Кэшированные учетные данные используются для сокращения времени входа в систему и повышения безопасности, поскольку они автоматически получаются с сервера каталогов. Однако когда вы меняете пароли, они могут вызывать конфликты.

- Неверный домен. Убедитесь, что вы входите в учетную запись из того же домена, что и компьютер, с которого вы подключаетесь; в противном случае Active Directory не сможет правильно проверить ваши учетные данные.

Как я могу решить ошибку Event ID 4771?

1. Включите аудит неудачных входов в систему

- Нажмите клавиши Windows + R, чтобы открыть команду «Выполнить».

- Введите secpol.msc в диалоговом окне и нажмите Enter .

- Перейдите в следующее место:

Security settings/Local Policy/Audit Policies/Audit Logon Events - Дважды щелкните «Аудит событий входа в систему», выберите «Успешно/сбой», затем нажмите «Применить» и «ОК».

Это будет генерировать событие безопасности всякий раз, когда пользователь пытается войти на компьютер, присоединенный к домену, и терпит неудачу. Аудит неудачных входов в систему позволит вам увидеть, когда пользователи пытались войти в сеть безуспешно, и выявить любые дубликаты.

Затем вы можете переименовать учетные записи с повторяющимися именами на одном или нескольких серверах или создать для них новые учетные записи с уникальными именами.

2. Удалить кешированные пароли

- Нажмите Windows клавишу, введите cmd в строке поиска и нажмите «Открыть».

- Введите следующие команды и нажмите Enter после каждой:

psexec -i -s -d cmd.exerundll32 keyngr.dll KRShowKeyMgr - Появится список сохраненных имен пользователей и паролей. Удалите их с вашего сервера и перезагрузите компьютер.

Это происходит потому, что подсистема Kerberos кэширует старый пароль в памяти. Когда вы меняете пароль, он не удаляется из памяти, пока не истечет срок его действия.

Затем клиент Kerberos пытается использовать старый кэшированный пароль, который не работает, поскольку он был изменен на контроллере домена.

3. Включите аудит входа в систему

- Нажмите Windows клавишу, введите Powershell в строке поиска и нажмите «Запуск от имени администратора».

- Введите следующую команду и нажмите Enter:

auditpol /set /subcategory:”logon” /failure:enable

Когда вы включаете аудит входа в систему, это помогает вам определить, пытается ли кто-то получить несанкционированный доступ к вашим системам, угадывая пароли или предпринимая другие попытки грубой силы.

Надеюсь, вы обошли ошибку предварительной аутентификации Kerberos с кодом события 4771 с помощью одного из этих методов.

Сообщите нам, какое решение устранило эту ошибку для вас, в разделе комментариев ниже.