Установка и настройка Kerio Control VPN Client под Windows

Kerio Control VPN Client используется для подключения компьютера к серверу Kerio Control VPN. Установка и настройка клиентоской части не должна вызвать никаких проблем даже у совсем малограмотных пользователей, но если вы не уверены в своих действиях — смело ориентируйтесь на эту статью!

Описание

Скачиваем данный клиент отсюда.

- В строке «Select a product» выбираем «Kerio Control«, а затем — нужную версию (очень желательно, чтобы версии клиента и сервера совпадали), после чего нажимаем «Show files».

- В разделе «Installation packages» находим Kerio Control VPN Client под нужную версию Windows.

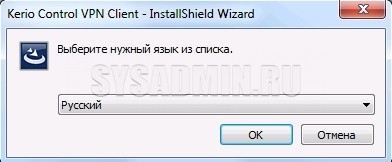

Скачиваем и запускаем установщик. Первым делом появится вопрос о языке установки, выбрав нужный переходим к следующему пункту.

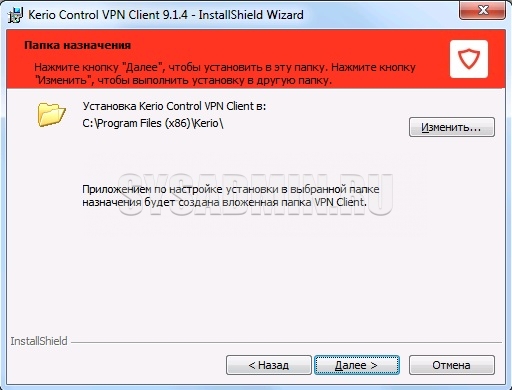

После этого появится стандартное окно приветствия программы установки, которое можно пропустить не читая, нажав кнопку «Далее». В следующем окне программа установки спросит куда устанавливать Kerio Control VPN Client, по умолчанию устанавливая его в папку Program Files. Если нужно, то вносим изменения и нажимаем кнопку «Далее», затем , в следующем окне кнопку «Установить». Начнется установка программы.

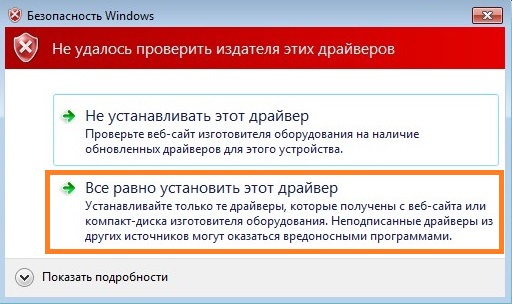

Во время установки может возникнуть окно с предупреждением о невозможности проверить издателя устанавливаемого драйвер. Обязательно нужно нажать на кнопку «Все равно установить этот драйвер».

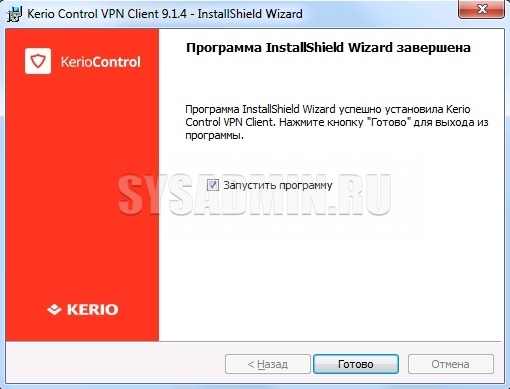

По окончанию установки появится окошко с соответствующим уведомлением, а так же с предложением запустить установленную программу по выходу из программы установки. Если нету причин откладывать это, то галочку следует оставить.

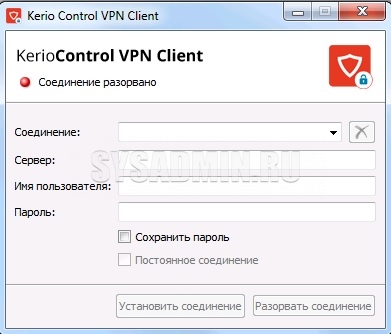

Запустившись, программа покажет окно с четыремя пустыми полями, которые нужно заполнить следующим образом:

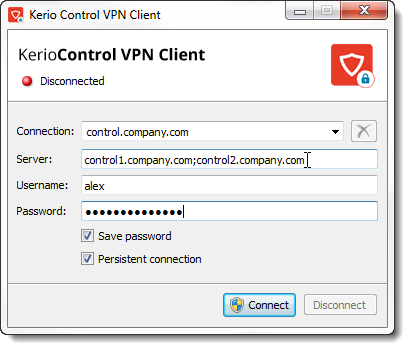

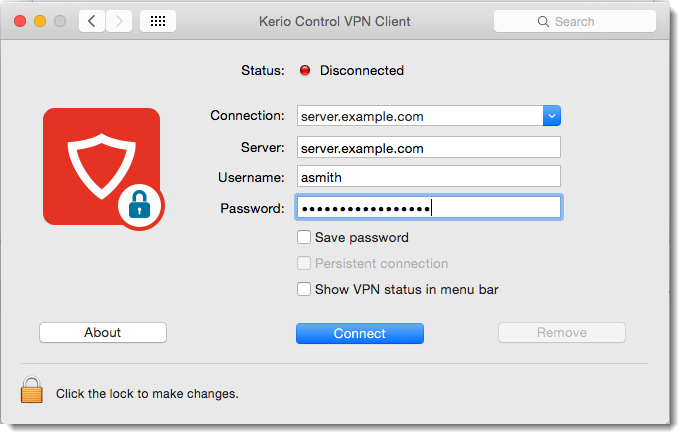

- Соединение — указываем имя соединения, под которым оно будет отображаться (данное поле появилось в более новых версиях программы, в старых версиях его может не быть);

- Сервер — адрес VPN сервера, их может быть несколько;

- Пользователь — логин пользователя;

- Пароль — его пароль.

- Постоянное соединение — в случае выбора этого пункта, соединение будет устанавливаться автоматически при загрузке системы, не зависимо от авторизации пользователя.

Решение проблем

Если вы используете пробную версию Kerio Control, и получаете ошибку при соединении, то скорее всего версия вашего VPN клиента отличается от версии сервера. Попробуйте найти либо одинаковую с сервером версию, либо более старую. Например, версию 8.1.1-928 можно скачать с нашего сайта по ссылкам ниже:

Ошибка 1920

В определенных случаях, при установке Kerio Control VPN Client версии 9.2.4 под Windows 7 x64, может возникнуть ошибка 1920:

Error 1920. Service Kerio Control VPN Client Service (KVPNCSvc) failed to start. Verify that you have sufficient privileges to start system services.

Это связано с тем, что файл установки клиента не может установить не подписанные драйвера, необходимые для работы VPN клиента Kerio. Решается это следующим образом (согласно официальной документации):

- Отключаем антивирус и фаирволл на вашем компьютере.

- Затем необходимо полностью удалить Kerio Control VPN Client с вашего компьютера. Для полной очистки компьютера от всех следов присутствия данной программы на компьютере, возможно понадобится стороннее обеспечение, вроде бесплатной пробной версии Revo Uninstaller.

- В «Диспетчере устройств» необходимо открыть сетевые адаптеры и если среди них присутствует Kerio Virtual Network Adapter — удалить его.

- Выполняем перезагрузку компьютера.

- Скачиваем версию 9.2.3 по этой ссылке. Устанавливаем эту версию под пользователем с правами администратора.

- После установки версии 9.2.3 идем на официальный сайт за загрузкой версии 9.2.4. Скачиваем её, но не торопимся запускать.

- Открываем свойства скачанного файла, и находим в самом низу кнопку «Разблокировать», которую необходимо нажать.

- Запускаем файл установки с правами администратора, и устанавливаем программу как описано в самом начале статьи.

Источник

Kerio vpn client windows 10 не удается установить ssl соединение

Всем привет. Я ламо.

У разных юзеров по городу из разных локалок и разных провайдеров стоит Kerio VPN Client, который успешно коннектиться на сервер и все зашибись работат. А у меня с моего ноута (двух ноутов), с моего провайдера не коннеткится, говорит не удалось установить VPN-соединение, VPN сервер не отвечает.

Почему я такой несчастный?

Может потомучто у меня ноут работает через WIFI?

Может потомучто работаю через WIFI-роутер Dlink?

Может потому что у меня стоит nod32 (слышал тут чивото про проблемы с Nod32)?

Всем спасибо, сори если вопрос уже поднимался, просмотрел все похожие темы не заметил этой проблемы.

К сожалению не могу предоставить скрины и конфиги сервера, поскольку там свой админ, а уменя только клиент. Да это и не важно поскольку с других клиентов все нормально работает, значит проблема не на сервере, а на клиенте. Вот мои конфиги:

Настройка протокола IP для Windows

Имя компьютера . . . . . . . . . : superhero

Основной DNS-суффикс . . . . . . :

Тип узла. . . . . . . . . . . . . : гибридный

IP-маршрутизация включена . . . . : нет

WINS-прокси включен . . . . . . . : нет

Порядок просмотра суффиксов DNS . : netorn.ru

Беспроводное сетевое соединение — Ethernet адаптер:

DNS-суффикс этого подключения . . : netorn.ru

Описание . . . . . . . . . . . . : Intel(R) Wireless WiFi Link 5100

Физический адрес. . . . . . . . . : 00-21-5D-1D-85-14

Dhcp включен. . . . . . . . . . . : да

Автонастройка включена . . . . . : да

IP-адрес . . . . . . . . . . . . : 192.168.0.105

Маска подсети . . . . . . . . . . : 255.255.255.0

Основной шлюз . . . . . . . . . . : 192.168.0.1

DHCP-сервер . . . . . . . . . . . : 192.168.0.1

DNS-серверы . . . . . . . . . . . : 89.222.130.6

89.222.200.2

Аренда получена . . . . . . . . . : 25 апреля 2010 г. 18:21:16

Аренда истекает . . . . . . . . . : 2 мая 2010 г. 18:21:16

Kerio Virtual Network — Ethernet адаптер:

DNS-суффикс этого подключения . . :

Описание . . . . . . . . . . . . : Kerio Virtual Network Adapter

Физический адрес. . . . . . . . . : 44-45-53-54-4F-53

Dhcp включен. . . . . . . . . . . : да

Автонастройка включена . . . . . : да

IP-адрес автонастройки. . . . . . : 169.254.146.14

Маска подсети . . . . . . . . . . : 255.255.0.0

Основной шлюз . . . . . . . . . . :

NetBIOS через TCP/IP. . . . . . . : отключен

Подключение по локальной сети 4 — Ethernet адаптер:

DNS-суффикс этого подключения . . :

Описание . . . . . . . . . . . . : Windows Mobile-based Device #2

Физический адрес. . . . . . . . . : 80-00-60-0F-E8-00

Dhcp включен. . . . . . . . . . . : да

Автонастройка включена . . . . . : да

IP-адрес . . . . . . . . . . . . : 169.254.2.2

Маска подсети . . . . . . . . . . : 255.255.255.0

Основной шлюз . . . . . . . . . . :

DHCP-сервер . . . . . . . . . . . : 169.254.2.1

Аренда получена . . . . . . . . . : 25 апреля 2010 г. 15:29:18

Аренда истекает . . . . . . . . . : 25 мая 2010 г. 15:29:18

Источник

Kerio vpn client windows 10 не удается установить ssl соединение

добрый день!

ребят, подскажите, пожалуйста, как победить этот сбой:

дома переустановила винду, и теперь при попытке через Kerio VPN Client установить соединение до офиса мне выдается сообщение об ошибке, которое я написала в названии темы.

в «окне протокола для Kerio VPN Client» выдается следующее:

[12/10/2007 15:31:32] D[VPN client] VPNClient[0002] — connecting to xxx.xxx.140.243:4090, username archer

[12/10/2007 15:31:32] D[VPN client] VPNClient[0002] — server name resolved — xxx.xxx.140.243

[12/10/2007 15:31:32] D[VPN client] VPNClient[0002] — route to server added, gw = xxx.xxx.188.222 (adapter 0x20005)

[12/10/2007 15:31:32] D[VPN client] VPNClient[0002] — local TCP address = xxx.xxx.188.222:1079

[12/10/2007 15:31:32] D[VPN client] VPNClient[0002] — SSL connection successfully established

[12/10/2007 15:31:32] D[VPN SSL] Certificate checked, result = 0x00000805, revocation checking disabled in Internet Options

[12/10/2007 15:31:33] D[VPN client] VPNClient[0002] — sending VERSION message, version = 2

[12/10/2007 15:31:33] D[VPN client] VPNClient[0002] — received VERSION message, version = 2

[12/10/2007 15:31:36] Ошибка (161): Сбой аутентификации.

При следующей попытке соединиться — предложение принять сертификат появляется вновь. Что я хочу сказать? Хочу сказать следующе.. В случае если появляется сбой аутентификации, то это означает именно это. т.е. как несколько вариантов.

1. Неправильный логинпароль

2. Пользователю в свойствах пользователя запрещен VPN.

3. Хост клиента — не внесен в список разрешенных для Керио ВПН.

Это три беды, при которых у мну выскакивала ошибка авторизации. На большее не хватило фантазии.. Если подскажете = смоделирую в виртуалке.

Фильтрующий файерволл внутри dmz? Прямо классика про смерть Кащея.

а он вообще совместим с win10? я вот хз.

И все тут же себе представили непосредственно ваши точные настройки конкретного роутера. До чего дошел прогресс!

У клиента есть логи. На контроле есть лог debug с доп. опциями. Дерзайте.

А вообще имело смысл сделать новую тему, чтобы отделить ваши свежие проблемы от чужих некробагов. 😀

Powered by vBulletin® Version 3.8.12 by vBS

Copyright ©2000 — 2020, vBulletin Solutions Inc. Перевод: zCarot

Источник

Adblock

detector

Текущее время: 19:12 . Часовой пояс GMT +3.

Содержание

- Как настроить керио впн клиент

- Установка и настройка Kerio Control VPN Client под Windows

- Описание

- Решение проблем

- Ошибка 1920

- Информационный портал по безопасности

- Настройка IPsec VPN-сервера в Kerio Control и клиентского VPN-подключения (на примере ОС Windows)

- Настройка клиента VPN от Kerio на Linux Ubuntu

- Установка Kerio VPN Client

- Настройка Kerio VPN Client

- Не удается установить ssl соединение kerio vpn client windows 10

- Важная информация

- Способ 1: Переустановка сетевых адаптеров

- Способ 2: Изменение параметров реестра

- Способ 3: Настройка антивирусного ПО

- Способ 4: Отключение протокола IPv6

- Способ 5: Остановка службы Xbox Live

- Описание

- Решение проблем

- Ошибка 1920

- Ошибка 28201

- Installing and configuring Kerio Control VPN Client for users

- System requirements

- Prerequisites

- Kerio Control VPN Client for Windows

- Removing connections

- Changing a language

- Enabling/disabling balloon messages

- Kerio Control VPN Client for OS X

- Removing connections

- Troubleshooting SSL certificates

- Kerio Control VPN Client for Linux

- Troubleshooting

- РЕШЕНО: Kerio VPN Client ошибка 28201

- СХОЖИЕ СТАТЬИБОЛЬШЕ ОТ АВТОРА

- РЕШЕНО: Двухсторонняя печать в 1с8 на kyocera 2040dn

- Восстановить службу «Сервер» на WinXP

- РЕШЕНО: размытые шрифты, размытое изображение office 2013-2016

- 34 КОММЕНТАРИИ

Как настроить керио впн клиент

Установка и настройка Kerio Control VPN Client под Windows

Kerio Control VPN Client используется для подключения компьютера к серверу Kerio Control VPN. Установка и настройка клиентоской части не должна вызвать никаких проблем даже у совсем малограмотных пользователей, но если вы не уверены в своих действиях — смело ориентируйтесь на эту статью!

Описание

Скачиваем данный клиент отсюда.

Скачиваем и запускаем установщик. Первым делом появится вопрос о языке установки, выбрав нужный переходим к следующему пункту.

Во время установки может возникнуть окно с предупреждением о невозможности проверить издателя устанавливаемого драйвер. Обязательно нужно нажать на кнопку «Все равно установить этот драйвер».

По окончанию установки появится окошко с соответствующим уведомлением, а так же с предложением запустить установленную программу по выходу из программы установки. Если нету причин откладывать это, то галочку следует оставить.

Запустившись, программа покажет окно с четыремя пустыми полями, которые нужно заполнить следующим образом:

Решение проблем

Если вы используете пробную версию Kerio Control, и получаете ошибку при соединении, то скорее всего версия вашего VPN клиента отличается от версии сервера. Попробуйте найти либо одинаковую с сервером версию, либо более старую. Например, версию 8.1.1-928 можно скачать с нашего сайта по ссылкам ниже:

Ошибка 1920

В определенных случаях, при установке Kerio Control VPN Client версии 9.2.4 под Windows 7 x64, может возникнуть ошибка 1920:

Error 1920. Service Kerio Control VPN Client Service (KVPNCSvc) failed to start. Verify that you have sufficient privileges to start system services.

Это связано с тем, что файл установки клиента не может установить не подписанные драйвера, необходимые для работы VPN клиента Kerio. Решается это следующим образом (согласно официальной документации):

Информационный портал по безопасности

Информационный портал по безопасности » Админитстрирование » Сетевые технологии » Настройка IPsec VPN-сервера в Kerio Control и клиентского VPN-подключения (на примере ОС Windows)

Настройка IPsec VPN-сервера в Kerio Control и клиентского VPN-подключения (на примере ОС Windows)

Автор: admin от 2-09-2013, 17:47, посмотрело: 23 855

Те, кто используют в работе файрвол Kerio Control (а возможно и те, кто не используют), скорее всего в курсе, что начиная с 8-й версии этого продукта появилась возможность создания VPN-туннелей не только с использованием собственной проприетарной технологии от Kerio, но и с помощью стандартного L2TP и IPsec для безопасности соединения.

Соответственно, это значительно расширило возможности продукта как для клиентских подключений — нет необходимости использовать фирменный VPN-клиент (реализованный только для отдельных ОС), а подключаться стандартными средствами операционной системы, большинство из которых (в том числе мобильные) имеют встроенную поддержку L2TP и IPsec, так и для межсерверных коммуникаций — больше нет необходимости использовать на обоих концах туннеля продукты Kerio.

Собственно настройка VPN-сервера и клиентского подключения для опытного человека не представляет проблемы, плюс на сайте производителя есть пара мануалов (в том числе и на русском), но в процессе всё же есть пара неочевидных моментов, что и подвигло на написание собственного варианта с картинками.

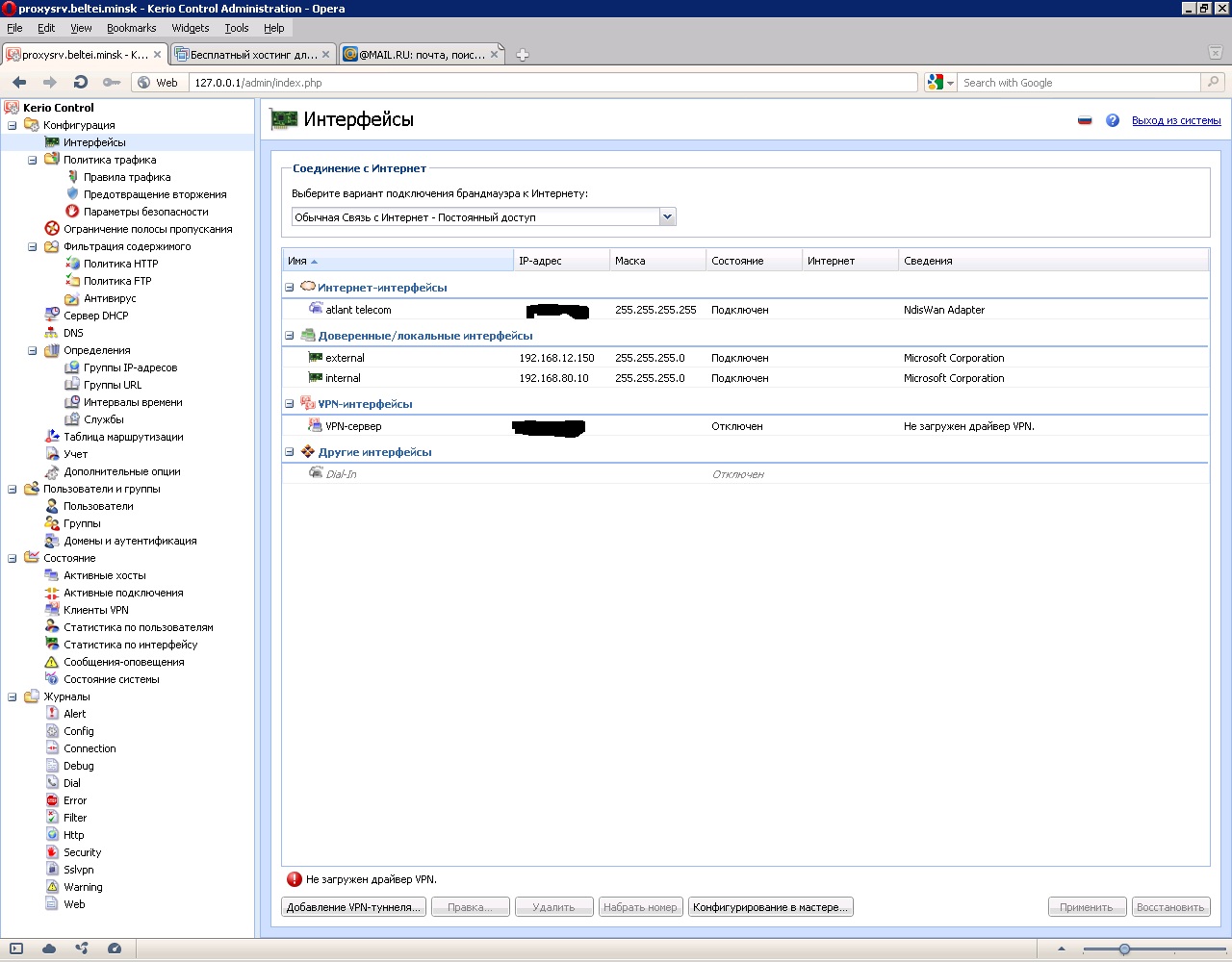

1. В WEB-консоли управления Kerio Control в разделе «Интерфейсы» проверяем, что «VPN-сервер» включен:

2. Делаем двойной клик на нём (или жмём кнопку «Правка» внизу) для его настройки:

2.1. Общие настройки и настройк IPSec VPN:

Пункты 1, 2 — ставим галочки для выбора нужной реализации VPN-сервера. Обычно задействуем обе;

Пункты 3-5 касаются способа проверки подлинности при авторизации клиента: либо с использованием сертификата, либо с использованием заранее созданного ключа (пароля).

Сервер может поддерживать как оба способа (обычно), так и какой-то один. Клиент при подключении использует какой-то один способ.

Использование сертификата требует дополнительной установки этого сертификата в операционной системе клиента, что требует бOльших усилий (а иногда и невозможно), по-этому такой способ используется редко, в основном в больших организациях, использующих службы каталогов.

Чаще используется проверка подлинности с помощью ключа (достаточно длинны и сложности);

Пункт 6 — Если Kerio Control не подключен к домену, или для авторизации на сервере VPN используются пользователи из локальной базы Kerio Control, нужно:

В примере Kerio Control подключен к домену, поэтому галочка не стоит.

2.2. Настройки Kerio-VPN:

Пункт 7 — выбираем сертификат из имеющихся в Kerio Control, используемый для проверки подлинности при подключении;

Пункт 8 — порт, прослушиваемый Kerio Control для подключения клиентов. В большинстве случаев стоит оставить стандартный — 4090;

Пункт 9 — если клиентам нужен доступ в Интернет, а не только к ресурсам локальной сети — ставим тут галочку. Так же правила трафика (см. ниже) должны разрешать такой доступ.

2.3. Настройки DNS-сервера:

Если ничего не менять, то по-умолчанию обычно стоят уже правильные значения.

3. В разделе «Правила трафика» проверяем правила, касающиеся VPN:

Пункты 1,2 — разрешают подключение VPN-клиентов к серверу Kerio Control по IPSec-VPN (пункт 1) и по Kerio-VPN (пункт 2).

На скриншоте приведены настройки, разрешающие подключение по любому способу;

Пункт 3 — разрешает VPN-клиентам доступ в Интернет (так же должна стоять галочка, см. выше раздел 2.2, пункт 9). Если клиент должен осуществлять доступ в Интернет «обычным» способом, через свой основной шлюз — удаляем «Клиенты VPN);

Пункт 4 — разрешает доступ VPN-клиентам к ресурсам локальной сети. Собственно, наиболее частая цель данных манипуляций.

4. В разделе «Пользователив» проверяем права пользователей, которым нужно подключатся по VPN:

4.1. Если Kerio Control не подключен к домену, или пользователь не в домене, должна стоять галочка «Сохранить пароль в формате, совместимом с MS-CHAP v2в» (плюс галочка, см. выше раздел 2.1, пункт 6):

Так же должна стоять галочка «Пользователи могут подсоединятся через VPNв». В случае, если нужно разрешить подключение по VPN для всех пользователей Kerio Control — можно использовать «Шаблон пользователяв».

При необходимости можно назначить VPN-клиенту статический IP-адерс:

4.2. Если Kerio Control подключен к домену, для доменных пользователей — аналогично разделу 4.1, за исключением «Сохранить пароль в формате, совместимом с MS-CHAP v2в» — этой галочки там нет.

Это все минимальные настройки для функционирования VPN-сервера Kerio Control.

Так же рассмотрим настройку клиентского VPN-подключения на примере ОС Windows 7 (в остальных версиях этой ОС настройка выполняется схожим способом).

1. Открываем «Центр управления сетями и общим доступомв» — зайдя «Панели Управленияв» или сделав правый клик мышью (далее — ПКМ) на значке сетевых подключений в трее:

2. В «Центре управления сетями и общим доступомв» выбираем «Настройка нового подключения к сетив»:

3. В появившемся окне выбираем «Подключение к рабочему месту — Настройка телефонного или VPN-подключения к рабочему местув», потом «Далеев»:

4. Выбираем «Использовать моё подключение к Интернету (VPN)в»:

5. В окне создания подключения вводим:

Пункт 1 — IP-адрес сервера Kerio Control, или его DNS-имя (если оно есть), например vasyapupkin.ru;

Пункт 2 — Указываем имя подключения: можно указывать любое, ни на что не влияет;

Пункт 3 — ставим галочку «Не подключаться сейчас. в», что бы операционная система не выполнила подключение до окончания настройки всех параметров;

6. В следующем окне вводим имя пользователя в Kerio Control, используемое для авторизации, и его пароль. Если Kerio Control входит в домен и это пользователь домена — включаем так же домен (как на скриншоте):

При необходимости ставим галочку «Запомнить парольв».

Завершаем создание VPN-подключения кнопкой «Создатьв».

7. Возвращаемся в «Центр управления сетями и общим доступомв», там выбираем «Изменение параметров адаптерав»:

8. Делаем ПКМ на созданном нами подключении, выбираем «Свойствав»:

9. В окне свойств подключения делаем как на скриншотах ниже:

Пункт 1 — галочка отвечает за отображение хода подключения на экране пользователя. Можно снять, можно оставить для наглядности;

Пункт 2 — галочка отвечает за отображение окна с запросом имени пользователя и пароля. Т.к. эти данные уже введены ранее (шаг 6), можно его отключить;

Пункт 3 — нужно снять эту галочку.

Настройки раздела «Параметры повторного звонкав» настраиваем по необходимости. Оптимально как на скриншоте.

Устанавливаем настройки как на скриншоте выше. В «Дополнительных параметрахв» вводим либо ключ, либо установленный сертификат, используемые для проверки подлинности сервера — в зависимости от настроек VPN-сервера Kerio Control.

Выбираем «Протокол Интернета версии 4 (TCP/IPv4)в», жмём кнопку «Свойствав», в появившемся окне жмём кнопку «Дополнительнов», выбираем нужное состояние галочки «Использовать основной шлюз в удалённой сетив»:

Нажимая «ОКв», закрываем все окна, в том числе окно свойств подключения.

10. В окне «Сетевые подключенияв» делаем ПКМ на созданном нами VPN-подключении, выбираем «Подключитьв» — проверяем, что подключение происходит корректно.

На этом основная настройка завершена. При необходимости создаём ярлык для этого подключения на рабочий стол пользователя.

Дополнительно: если на шаге 9 на закладке «Сетьв» вы НЕ установили галочку «Использовать основной шлюз в удалённой сетив», то для использования ресурсов удалённой локальной сети через Kerio Control нужно дополнительно настроить маршрутизацию в операционной системе:

11. В командной строке вводим:

Данная команда выводит активные сетевые маршруты и перечень сетевых интерфейсов в системе. На этом шаге определяем системный номер созданного VPN-подключения — в данном случае 20.

12. Добавляем маршрут для доступа к ресурсам удалённой локальной сети через Kerio Control (измените нужные значения сообразно своему случаю):

— удалённая локальная сеть 192.168.10.0 с маской 255.255.255.0;

— 172.26.227.1 — IP-адрес VPN-сервера Kerio Control;

— METRIC — метрика (приоритет) 1, т.е. наивысшая;

— IF — номер интерфейса в системе, определённый на шаге 11 (в данном случае 20).

— p — ключ, добавляющий постоянный маршрут, сохраняющийся после перезагрузки системы (без этого ключа будет создан временный маршрут, действующий только на период текущей сессии пользователя).

Примечание: если VPN-подключение будет удалено, а потом создано снова (даже с тем же именем), то нужно удалить прежний маршрут и прописать новый, т.к. изменится номер интерфейса. Переименование подключения не меняет его номера.

Настройка клиента VPN от Kerio на Linux Ubuntu

Установка Kerio VPN Client

Переходим на страницу загрузки Kerio Control и копируем ссылку на соответствующую версию клиента:

* со стороны Kerio есть клиенты для Linux только для Debian/Ubuntu 32-bit или 64-bit.

Используя скопированную ссылку, загружаем клиент на Linux:

* в данном примере нами была скопирована 64-х битная версия клиента.

Устанавливаем необходимые для работы VPN-клиента компоненты:

apt-get install debconf openssl

И устанавливаем сам клиент:

Система в процессе установки сразу предложит диалоговые окна для настройки. В первом окне вводим адрес нашего сервера (Kerio VPN Server):

* для примера мы введи адрес внутренней сети, но чаще, будет необходимость в использовании внешнего адреса для сервера.

Разрешаем автоматически определить отпечаток для сертификата сервера:

После определения отпечатка, он будет выведен на экран, а нам нужно будет его принять:

Вводим имя пользователя для авторизации в сети VPN:

Вводим пароль для пользователя:

Система завершит установку.

Разрешим автозапуск сервиса и стартанем его:

systemctl enable kerio-kvc

systemctl start kerio-kvc

Настройка Kerio VPN Client

Настройку клиента мы выполнили в момент установки. Но если нам необходимо изменить конфигурацию или мы ошиблись, то изменения можно внести командой:

Не удается установить ssl соединение kerio vpn client windows 10

Редактировать | Профиль | Сообщение | Цитировать | Сообщить модератору Добрый день!

При подключения по VPN выдает ошибку!

не удалось установить VPN-соединение ****** ошибка; не удается установить ssl-соединение

Важная информация

В первую очередь убедитесь, что у вас есть интернет. Для этого попробуйте открыть какой-нибудь сайт обычным способом. При отсутствии соединения сначала придется его восстановить. О том, как это сделать, мы писали в отдельных статьях.

Убедитесь, что вы пользуетесь последней версией Виндовс 10. Для этого проверьте наличие обновлений к ней. О том, как обновить «десятку», мы рассказывали в другой статье.

Причиной отсутствия подключения может быть конкретный ВПН-сервер. В этом случае попробуйте поменять его, например, выберите из списка сервер другой страны.

Если для реализации виртуальной частной сети используется стороннее ПО, а не встроенная в Windows функция, сначала попробуйте обновить его, а при отсутствии такой возможности просто переустановите.

Способ 1: Переустановка сетевых адаптеров

В зависимости от установленного на компьютере оборудования (сетевая карта, датчики Wi-Fi и Bluetooth) в «Диспетчере устройств» будет отображено несколько сетевых адаптеров. Там же будут устройства WAN Miniport — системные адаптеры, которые как раз используются для ВПН-подключения через различные протоколы. Для решения проблемы попробуйте переустановить их.

Сочетанием клавиш Win+R вызываем окно «Выполнить», вводим команду devmgmt.msc и жмем «OK».

Щелкаем правой кнопкой мышки по вкладке «Сетевые адаптеры» и жмем «Обновить конфигурацию оборудования». Устройства вместе с драйверами будут снова переустановлены. Перезагружаем компьютер.

Способ 2: Изменение параметров реестра

При использовании подключения L2TP/IPsec внешние компьютеры-клиенты под управлением Windows могут не подключиться к VPN-серверу, если он находится за NAT (устройство для преобразования частных сетевых адресов в публичные). Согласно статье, размещенной на странице поддержки Microsoft, обеспечить связь между ними можно, если дать понять системе, что сервер и ПК-клиент находятся за устройством NAT, а также разрешить UDP-портам инкапсулировать пакеты по L2TP. Для этого в реестре необходимо добавить и настроить соответствующий параметр.

В окне «Выполнить» вводим команду regedit и жмем «OK».

Читайте также: Как открыть реестр в Windows 10

Работать будем с разделом «HKEY_LOCAL_MACHINE (HKLM)», поэтому сначала делаем его резервную копию. Выделяем ветку, открываем вкладку «Файл» и щелкаем «Экспорт».

Выбираем место сохранения копии, указываем ее имя и жмем «Сохранить».

Чтобы потом восстановить раздел, открываем вкладку «Файл» и выбираем «Импорт».

Находим сохраненную копию реестра и нажимаем «Открыть».

В правой части реестра щелкаем правой кнопкой мышки по свободной области, жмем «Создать» и выбираем «Параметр DWORD (32 бита)».

В названии файла вписываем:

Щелкаем правой кнопкой мышки по созданному файлу и жмем «Изменить».

В поле «Значение» вводим 2 и щелкаем «OK». Перезагружаем компьютер.

Также важно, чтобы на роутере были открыты UDP-порты, необходимые для работы L2TP (1701, 500, 4500, 50 ESP). О пробросе портов на маршрутизаторах разных моделей мы подробно писали в отдельной статье.

Способ 3: Настройка антивирусного ПО

Брандмауэр Windows 10 или файервол антивирусной программы могут блокировать любые подключения, которые считают незащищенными. Чтобы проверить эту версию, отключите на время защитное ПО. О том, как это сделать, мы подробно писали в других статьях.

Долго оставлять систему без антивирусного ПО не рекомендуется, но если она блокирует ВПН-клиент, его можно добавить в список исключений антивируса или брандмауэра Виндовс. Информация об этом есть в отдельных статьях у нас на сайте.

Способ 4: Отключение протокола IPv6

VPN-подключение может оборваться из-за утечки трафика в публичную сеть. Нередко причиной этому становится протокол IPv6. Несмотря на то что ВПН обычно работает с IPv4, в операционной системе по умолчанию включены оба протокола. Поэтому IPv6 также может использоваться. В этом случае попробуйте отключить его для конкретного сетевого адаптера.

В поиске Windows вводим «Панель управления» и открываем приложение.

Открываем «Центр управления сетями и общим доступом».

Входим в раздел «Изменение параметров адаптера».

Жмем правой кнопкой мышки по сетевому адаптеру, через который реализуется VPN, и открываем «Свойства».

Снимаем галочку напротив IPv6 и нажимаем «OK». Перезагружаем компьютер.

Способ 5: Остановка службы Xbox Live

На стабильность ВПН-соединения может влиять разное ПО, включая системные компоненты. Например, согласно обсуждениям на форумах, многие пользователи смогли решить проблему путем остановки службы Xbox Live.

В окне «Выполнить» вводим команду services.msc и жмем «OK».

Читайте также: Запуск оснастки «Службы» в ОС Windows 10

Находим компонент «Сетевая служба Xbox Live». Если она запущена, щелкаем по ней правой кнопкой мышки и жмем «Остановить».

Надеемся вы решили проблему с подключением к VPN в Windows 10. Мы рассказали о наиболее распространенных и общих способах. Но если вам не помогли наши рекомендации, обратитесь в службу поддержки поставщика ВПН. Со своей стороны, они должны помочь, особенно если вы оплатили услугу.

Источник

Описание

Скачиваем данный клиент отсюда.

Скачиваем и запускаем установщик. Первым делом появится вопрос о языке установки, выбрав нужный переходим к следующему пункту.

Во время установки может возникнуть окно с предупреждением о невозможности проверить издателя устанавливаемого драйвер. Обязательно нужно нажать на кнопку «Все равно установить этот драйвер».

По окончанию установки появится окошко с соответствующим уведомлением, а так же с предложением запустить установленную программу по выходу из программы установки. Если нету причин откладывать это, то галочку следует оставить.

Запустившись, программа покажет окно с четыремя пустыми полями, которые нужно заполнить следующим образом:

Решение проблем

Если вы используете пробную версию Kerio Control, и получаете ошибку при соединении, то скорее всего версия вашего VPN клиента отличается от версии сервера. Попробуйте найти либо одинаковую с сервером версию, либо более старую. Например, версию 8.1.1-928 можно скачать с нашего сайта по ссылкам ниже:

Ошибка 1920

В определенных случаях, при установке Kerio Control VPN Client версии 9.2.4 под Windows 7 x64, может возникнуть ошибка 1920:

Error 1920. Service Kerio Control VPN Client Service (KVPNCSvc) failed to start. Verify that you have sufficient privileges to start system services.

Это связано с тем, что файл установки клиента не может установить не подписанные драйвера, необходимые для работы VPN клиента Kerio. Решается это следующим образом (согласно официальной документации):

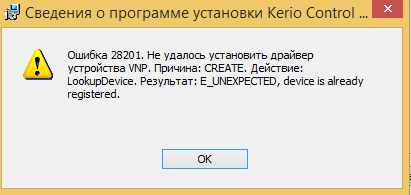

Ошибка 28201

Если при установке Kerio Control VPN Client вы получаете ошибку следующего содержания:

Ошибка 28201: Не удалось установить драйвер устройства VNP. Причина: CREATE. Действие: UpdateDevice. Результат: 0x80070490, unspecified error.

Источник

Installing and configuring Kerio Control VPN Client for users

Three versions of Kerio Control VPN Client are available:

If you have administration rights to your computer, you can establish a persistent connection. Persistent connections are reestablished whenever you restart your machine.

Kerio Control 9.2.8 does not work with previous versions of Kerio Control VPN Client.

System requirements

Prerequisites

To connect to the Kerio Control network, you need to know:

Kerio Control VPN Client for Windows

Removing connections

To remove old or broken connections:

Kerio Control VPN Client removes the connection.

Changing a language

To change the language of the Kerio Control VPN Client interface:

Kerio Control VPN Client switches to the new language immediately.

Enabling/disabling balloon messages

A balloon message in Kerio Control VPN Client is a pop-up message that appears in the Windows taskbar at the Kerio Control VPN Client icon. To enable or disable balloon messages:

Kerio Control VPN Client for OS X

Removing connections

To remove old or broken connections:

Kerio Control VPN Client removes your connection.

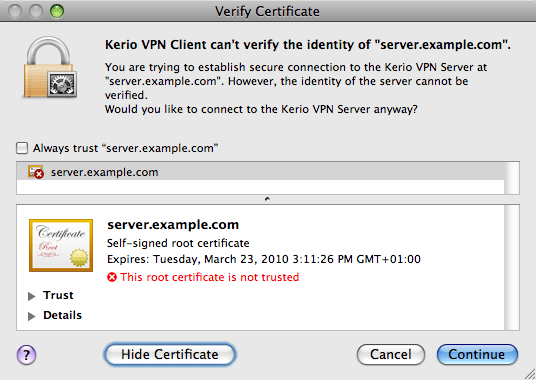

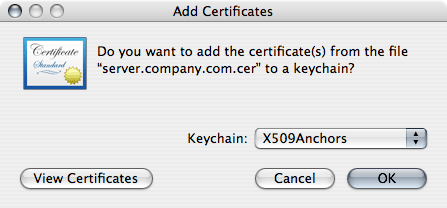

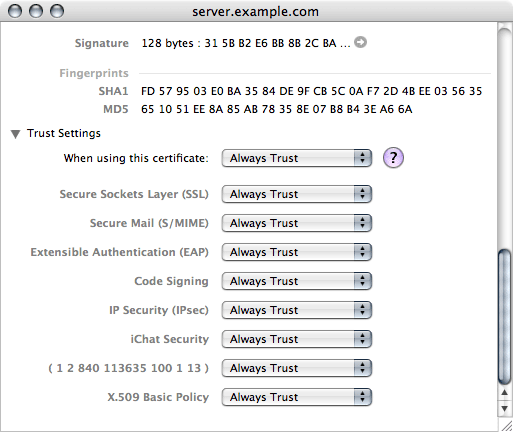

Troubleshooting SSL certificates

The Keychain Access application must not be running at this point. If it is running, close it.

From now on, Verify Certificate warning should not display.

Kerio Control VPN Client for Linux

Detailed information about Kerio Control VPN Client for Linux is included in the read-me file.

Troubleshooting

Kerio Control VPN Client generates logs of its own activity and detected errors. For more information refer to Kerio Control VPN Client for administrators.

Источник

РЕШЕНО: Kerio VPN Client ошибка 28201

На windows 10 при попытке установить Kerio vpn client столкнулся с ошибкой:

Kerio Control VPN Client — Ошибка 28201. Не удалось установить драйвер устройства VNP. Причина: REMOVE. Действие: RemoveDevice. Результат: 0x800F020B, unspecified error.

Продукт: Kerio Control VPN Client

При чём было не возможно поставить ни старые, ни новые версии клиента. Очевидно, что система была против установки не подписанных драйверов.

Проблема решается несколькими способами:

Но есть самый простой вариант: при установке kerio vpn client дождаться появления окна с ошибкой, и не нажимая клавиши Ок, открыть диспетчер устройств компьютера, вкладка сетевые адаптеры видим там Неизвестное устройство, на нём правой клавишей мышки-обновить драйвер-выполнить поиск на этом компьютере. Указать папку с драйвером Kerio (C:KerioVPN ClientVPNDriver), устанавливаем.После этого нашимаем в окне с ошибкой ОК и выполняем повторную установку. Ошибка должна пропасть

СХОЖИЕ СТАТЬИБОЛЬШЕ ОТ АВТОРА

РЕШЕНО: Двухсторонняя печать в 1с8 на kyocera 2040dn

Восстановить службу «Сервер» на WinXP

РЕШЕНО: размытые шрифты, размытое изображение office 2013-2016

34 КОММЕНТАРИИ

Такого красивого и лаконичного решения не было нигде!

От души, коллега)

Благодарю всех всевышних за то, что ты есть на этом свете)

Спасибо, дружище, кучу свободного времени подарил )). Решение сработало через Диспетчер устройств. ОС: Windows 10 pro с обновлениями от 22.11.2020, Kerio Control VPN Client: 64-bit 8.5.1.

а мне не помогло((( говорит нет указанного места(

Добрый день! Добавлю свой вариант. По изложенной выше методике после нажатия кнопки ОК происходит «откат» установки и удаление всего что установлено вручную. Керио не становится. Я решил свой вопрос по другому. При новой установке, после появления ошибки, до нажатия кнопки ОК копируем папку и содержимое «….VPNDriver» в другое место. Затем жмем кнопку ОК.

Переходим в Диспетчер устройств. В дереве устройств нажимаем Действия — Добавить старое устройство — Устройства выбранные вручную — Сетевой адаптер — Установить с диска — и указываем на содержимое скопированной папки. Происходит ручная установка Кери адаптера, после чего он появляется в дереве устройств. После этого установка Керио ВПН происходит успешно без ошибок.

Отработано на: Windows 10 Pro 20H2 (сборка 19042.685), Kerio VPN Client v.9.1.4 x64.exe. Еще важно, чтобы версии сервера и клиента Керио совпадали (в моем случае v.9.1.4).

Всем Удачи и спасибо автору он был вдохновителем моего решения.

Бро, огромное тебе спасибо! Долго искал твой комментарий. Сделай пожалуйста пост, везде решение одно и тоже, именно твоего нету. Думаю все владельцы Windows 10 Pro 20H2 ипутся.

Версия 7.4.2 b-5136

win 10 pro 20h2 x64

Большое спасибо! Это было круто.

Ты реально Бог. Ни один сисадмин не мог решить эту проблему. Ты крут. Спасибо БРО!

И вам и автору, (один автор не помог) спасибо, проблема снята.

Удачи, здоровья, всего-всего)))

Респект! Твой вариант помог!

Откат устройства происходит, но драйвер остается и при следующей установке он его подхватывает

Ваш способ мне помог! Благодарю. ) (Стандартным способом, описанным выше, пользовался всегда, но в этот раз он мне не помог.)

Валерий, спасибо тебе за свой вариант решения. Мне почему-то помог именно твой вариант. А автору спасибо за то, что создал тему! Стояла винда 8. До этого был установлен Керио VPN client 8 версии. Понадобилось поставить 7 версию. И начались танцы с бубном…

Сделал так же, только у меня папки C:KerioVPN ClientVPNDriver не было, сделал поиск драйверов на диске С и все после переустановки заработало.

Грац!

Мне в руки попался комп с Windows 8. Этот способ не помог. Если что помог способ с официального источника, мало ли кому пригодится: https://support.keriocontrol.gfi.com/hc/en-us/articles/360015182660-Resolving-Error-28201-device-is-already-registered.

Правда, я в итоге установил не последнюю версию, а промежуточную, которую предлагают скачать в статье: https://support.keriocontrol.gfi.com/hc/en-us/article_attachments/360018959500/kerio-control-vpnclient-9.3.5-4069-win64.exe

Может быть это было определяющим. но мне в итоге все это помогло.

помогло, спасибо большое (Win10 Pro x64 1909)

Если установка клиента завершается ошибкой

error 28201: device is already registered or unspecified error 0x800F020B or 0x800F0244

или

device already registered

проводим процедуры описанные по ссылке

Если установщик начинает ругаться, что версия драйвера не предназначена для установки на данную версию Windows

редактируем сигнатуру OS в файле kvnet.inf следующим образом:

(файл драйвера лежит C:Program Files (x86)KerioVPN ClientVPNDriverkvnet.inf)

Берем версию Windows из вывода команды консоли systeminfo, открываем любым редактором файл kvnet.inf и меняем сигнатуру в строке

например

; Signature = «$Windows NT$» (комментируем старую строку или просто меняем в ней же)

Signature = «$Microsoft Windows Server 2012 R2 Datacenter$»

Следующая установка проходит нормально.

Всем привет. Мне действительно нужна твоя помощь. Я не знаю как это установить

Спасибо. Решение подошло! все просто

Супер! Спасибо за простое решение 🙂

Добавлю пару деталей к решению Валерия:

0. Доводить установку до появления ошибки не обязательно, достаточно запустить дистрибутив до стартового окна (вас приветствует программа и т. д.) и не закрывая его идти за драйвером.

1. Моя версия дистрибутива в корень С: ничего не распаковывала, всё ушло в стандартную временную папку пользователя C:UsersAppDataLocalTemp. Обращаем внимание, если вы находитесь в сеансе с ограниченными правами и установку запустили с повышением прав и вводом учетки админа, то клиент может распаковаться в профиль администратора, а не текущего пользователя.

2. Внутри лежит файл kerio-control-vpnclient-.msi, который нужно распаковать любым удобным способом, например с помощью 7-zip.

3. Вот теперь мы добрались до искомого драйвера, файл kvnet.inf нужно подсунуть диспетчеру устройств по методу Валерия. У меня мастер установки распознал в файле две версии драйвера с идентичным названием, методом научного тыка подошла вторая. После этого продолжил установку из пункта 0, установка завершилась успешно, клиент заработал.

решение проверено на собственном опыте, windows 10 pro х64 версия 20H2 сборка 19042.928, kerio control vpnclient 9.3.4-3795 win64.

Внимание! Для windows 8 и 8.1 этот способ не подойдёт, там нужна строго определённая версия клиента, см. комментарии выше.

Спасибо Валерию и автору!

Хмм, в коменте съело все треугольные скобки с содержимым, хоть предупреждение какое вылезало бы при постинге. Повторяю с квадратными:

путь из п. 1 C:Users[username]AppDataLocalTemp[UUID в фигурных скобках]

название из п. 2: kerio-control-vpnclient-[версия]-[разрядность].msi

для модера: если удобно, эти пути лучше вставить в первичный камент, а этот удалить.

Источник

- Печать

Страницы: [1] Вниз

Тема: Kerio Control VPN Client Service 8.6.0 patch 1 build 3693 проблема с соединением (Прочитано 4113 раз)

0 Пользователей и 1 Гость просматривают эту тему.

greysoft

Уважаемые друзья! Помогите! Нужно подключить Клиента Kerio.

Ubuntu 15.04 x64 ядро 3.19.0-22-generic

Ставлю Kerio Control VPN Client Service 8.6.0 patch 1 build 3693 последняя версия на сайте производителя.

Настройка сервиса проходит на УРА.

Смотрим лог после запуска:

[01/Jul/2015 11:12:12] {info} Kerio Control VPN Client Service 8.6.0 patch 1 build 3693 started.

[01/Jul/2015 11:12:12] {vpnSSL} Diffie-Hellman key exchange disabled.

[01/Jul/2015 11:12:12] {vpnSSL} Elliptic Curves disabled.

[01/Jul/2015 11:12:12] {vpnSSL} Default client cipher list used.

[01/Jul/2015 11:12:12] {engine} VpnFSM: GetStatus().

[01/Jul/2015 11:12:12] {engine} Reading configuration.

[01/Jul/2015 11:12:12] {engine} Persistent config changed (enabled).

[01/Jul/2015 11:12:12] {engine} VpnFSM: GetStatus().

[01/Jul/2015 11:12:12] {engine} Connect(User: greysoft, Server 95.181.*.*, id[0001]).

[01/Jul/2015 11:12:12] {engine} VpnFSM: Connect().

[01/Jul/2015 11:12:12] {vpnClient} VPNClient[0001] - connecting to 95.181.*.*, username greysoft

[01/Jul/2015 11:12:12] {engine} WorkerThread signaled.

[01/Jul/2015 11:12:12] {engine} WorkerThread - sending status.

[01/Jul/2015 11:12:12] {vpnClient} VPNClient[0001] - server name resolved - 95.181.*.*

[01/Jul/2015 11:12:12] {vpnClient} VPNClient[0001] - local TCP address = 172.16.0.179:40920

[01/Jul/2015 11:12:12] {vpnRpc} TinyDB RPC Server started.

[01/Jul/2015 11:12:12] {vpnClient} VPNClient[0001] - unable to establish SSL connection - SSL error -1/1

[01/Jul/2015 11:12:12] {engine} VpnFSM: GetStatus().

[01/Jul/2015 11:12:12] {engine} Callback StatusChanged called from libVpn(error 120).

[01/Jul/2015 11:12:12] {engine} VpnFSM: Saving and sending status to Engine (error).

[01/Jul/2015 11:12:12] {engine} VpnFSM: GetStatus().

[01/Jul/2015 11:12:12] {engine} WorkerThread - replan reconnect in 30s.

[01/Jul/2015 11:12:12] {engine} WorkerThread signaled.

[01/Jul/2015 11:12:12] {engine} WorkerThread - sending status.

[01/Jul/2015 11:12:12] {engine} WorkerThread - wait 30s.

[01/Jul/2015 11:12:12] {engine} WorkerThread signaled.

[01/Jul/2015 11:12:12] {engine} WorkerThread - wait 30s.

Эта строка

{vpnClient} VPNClient[0001] - unable to establish SSL connection - SSL error -1/1— Вроде как не установлен сертификат.

sudo dpkg-reconfigure ca-certificates

Бесполезно, постоянно пишет в лог данный текст.

Firewall не запрещает ничего. Порты открыты.

Проверял на сервере Керио Контрол ВСЁ — запрос идет и ответ отдается. Клиенты с Винды соединяются без проблем.

Не нашел информации нигде по данной проблеме. У всех проблемы

В итоге- kvnet соединение не активно, сижу 2 дня, глухо.

Кто в курсе, где еще копать?

Vlad.V

Не в тему.

Не знаю на сколько это критично, но когда у меня появилась необходимость настроить VPN, долго мучался с настройками пока не открыл для себя OpenVPN. Все легко настраивается, качественно работает на Винде, на Линуксе, на Андроиде. Так что если есть возможность, я бы советовал подумать про OVPN

- Печать

Страницы: [1] Вверх

Редактировать | Профиль | Сообщение | Цитировать | Сообщить модератору Помогите с керио 7.1.2 билд 2333

Что-то намудрил с настройками, пропали имена с ДНС. Ищет локальные ДНС на внешнке, соответственно имени компьютера не получаю. Прошлый админ говорит, что работало, потом перестало (может пров что сменил?). Я в керио новичек, своими силами пробовал — проблематично. С нуля настраивать не очень хочется (но видимо может и придется).

Куда копать?

Керио и ДС на разных виртуальных машинах (2008 сервер)

Логи с машины с керио:

Host Name . . . . . . . . . . . . : proxysrv

Primary Dns Suffix . . . . . . . : aaa.bbb

Node Type . . . . . . . . . . . . : Hybrid

IP Routing Enabled. . . . . . . . : Yes

WINS Proxy Enabled. . . . . . . . : No

DNS Suffix Search List. . . . . . : aaa.bbb

PPP adapter atlant telecom:

Connection-specific DNS Suffix . :

Description . . . . . . . . . . . : atlant telecom

Physical Address. . . . . . . . . :

DHCP Enabled. . . . . . . . . . . : No

Autoconfiguration Enabled . . . . : Yes

IPv4 Address. . . . . . . . . . . : ***.***.***.***(Preferred)

Subnet Mask . . . . . . . . . . . : 255.255.255.255

Default Gateway . . . . . . . . . : 0.0.0.0

DNS Servers . . . . . . . . . . . : 213.184.225.37

213.184.224.254

NetBIOS over Tcpip. . . . . . . . : Disabled

Ethernet adapter internal:

Connection-specific DNS Suffix . :

Description . . . . . . . . . . . : Microsoft Virtual Machine Bus Network Ada

pter #2

Physical Address. . . . . . . . . : 00-15-5D-50-02-05

DHCP Enabled. . . . . . . . . . . : No

Autoconfiguration Enabled . . . . : Yes

IPv4 Address. . . . . . . . . . . : 192.168.80.10(Preferred)

Subnet Mask . . . . . . . . . . . : 255.255.255.0

IPv4 Address. . . . . . . . . . . : 192.168.81.50(Preferred)

Subnet Mask . . . . . . . . . . . : 255.255.255.0

Default Gateway . . . . . . . . . :

DNS Servers . . . . . . . . . . . : 192.168.80.4

192.168.80.5

NetBIOS over Tcpip. . . . . . . . : Enabled

Ethernet adapter external:

Connection-specific DNS Suffix . :

Description . . . . . . . . . . . : Microsoft Virtual Machine Bus Network Ada

pter

Physical Address. . . . . . . . . : 00-15-5D-50-02-06

DHCP Enabled. . . . . . . . . . . : No

Autoconfiguration Enabled . . . . : Yes

IPv4 Address. . . . . . . . . . . : 192.168.12.150(Preferred)

Subnet Mask . . . . . . . . . . . : 255.255.255.0

Default Gateway . . . . . . . . . : 192.168.12.1

NetBIOS over Tcpip. . . . . . . . : Enabled

Media State . . . . . . . . . . . : Media disconnected

Connection-specific DNS Suffix . :

Description . . . . . . . . . . . : Microsoft ISATAP Adapter

Physical Address. . . . . . . . . : 00-00-00-00-00-00-00-E0

DHCP Enabled. . . . . . . . . . . : No

Autoconfiguration Enabled . . . . : Yes

Media State . . . . . . . . . . . : Media disconnected

Connection-specific DNS Suffix . :

Description . . . . . . . . . . . : Microsoft ISATAP Adapter #2

Physical Address. . . . . . . . . : 00-00-00-00-00-00-00-E0

DHCP Enabled. . . . . . . . . . . : No

Autoconfiguration Enabled . . . . : Yes

Media State . . . . . . . . . . . : Media disconnected

Connection-specific DNS Suffix . :

Description . . . . . . . . . . . : Microsoft ISATAP Adapter #4

Physical Address. . . . . . . . . : 00-00-00-00-00-00-00-E0

DHCP Enabled. . . . . . . . . . . : No

Autoconfiguration Enabled . . . . : Yes

C:UsersAdministrator.*******>nslookup 192.168.80.9

Server: ns.telecom.by

Address: 213.184.225.37

Name: if-you-see-this-then-your-dns-resolver-is-wrong.telecom.by

Address: 192.168.80.9

C:UsersAdministrator.****>

C:UsersAdministrator.******>nslookup 93.158.134.3

Server: ns.telecom.by

Address: 213.184.225.37

Name: www.yandex.ru

Address: 93.158.134.3

Windows IP Configuration

Host Name . . . . . . . . . . . . : ad1srv

Primary Dns Suffix . . . . . . . : aaa.bbb

Node Type . . . . . . . . . . . . : Hybrid

IP Routing Enabled. . . . . . . . : No

WINS Proxy Enabled. . . . . . . . : No

DNS Suffix Search List. . . . . . : aaa.bbb

Ethernet adapter internal:

Connection-specific DNS Suffix . :

Description . . . . . . . . . . . : Microsoft Virtual Machine Bus Network Ada

pter

Physical Address. . . . . . . . . : 00-15-5D-50-03-00

DHCP Enabled. . . . . . . . . . . : No

Autoconfiguration Enabled . . . . : Yes

IPv4 Address. . . . . . . . . . . : 192.168.80.4(Preferred)

Subnet Mask . . . . . . . . . . . : 255.255.255.0

Default Gateway . . . . . . . . . : 192.168.80.10

DNS Servers . . . . . . . . . . . : 127.0.0.1

NetBIOS over Tcpip. . . . . . . . : Enabled

Media State . . . . . . . . . . . : Media disconnected

Connection-specific DNS Suffix . :

Description . . . . . . . . . . . : Microsoft ISATAP Adapter

Physical Address. . . . . . . . . : 00-00-00-00-00-00-00-E0

DHCP Enabled. . . . . . . . . . . : No

Autoconfiguration Enabled . . . . : Yes

Tunnel adapter Teredo Tunneling Pseudo-Interface:

Media State . . . . . . . . . . . : Media disconnected

Connection-specific DNS Suffix . :

Description . . . . . . . . . . . : Teredo Tunneling Pseudo-Interface

Physical Address. . . . . . . . . : 00-00-00-00-00-00-00-E0

DHCP Enabled. . . . . . . . . . . : No

Autoconfiguration Enabled . . . . : Yes

C:UsersAdministrator>nslookup 192.168.80.9

Server: localhost

Address: 127.0.0.1

*** localhost can’t find 192.168.80.9: Non-existent domain

C:UsersAdministrator>nslookup 93.158.134.3

Server: localhost

Address: 127.0.0.1

Name: www.yandex.ru

Address: 93.158.134.3

Логи с тестовой клиентской машины: C:Usersyee_test>ipconfig /all

Настройка протокола IP для Windows

Имя компьютера . . . . . . . . . : yee_test1

Основной DNS-суффикс . . . . . . : aaa.bbb

Тип узла. . . . . . . . . . . . . : Гибридный

IP-маршрутизация включена . . . . : Нет

WINS-прокси включен . . . . . . . : Нет

Порядок просмотра суффиксов DNS . : aaa.bbb

Ethernet adapter Подключение по локальной сети:

DNS-суффикс подключения . . . . . :

Описание. . . . . . . . . . . . . : Адаптер магистральной сети виртуальной ма

шины (Майкрософт)

Физический адрес. . . . . . . . . : 00-15-5D-50-03-04

DHCP включен. . . . . . . . . . . : Нет

Автонастройка включена. . . . . . : Да

IPv4-адрес. . . . . . . . . . . . : 192.168.80.239(Основной)

Маска подсети . . . . . . . . . . : 255.255.255.0

Основной шлюз. . . . . . . . . : 192.168.80.10

DNS-серверы. . . . . . . . . . . : 192.168.80.4

192.168.80.5

NetBios через TCP/IP. . . . . . . . : Включен

Состояние среды. . . . . . . . : Среда передачи недоступна.

DNS-суффикс подключения . . . . . :

Описание. . . . . . . . . . . . . : Адаптер Microsoft ISATAP

Физический адрес. . . . . . . . . : 00-00-00-00-00-00-00-E0

DHCP включен. . . . . . . . . . . : Нет

Автонастройка включена. . . . . . : Да

Туннельный адаптер Teredo Tunneling Pseudo-Interface:

Состояние среды. . . . . . . . : Среда передачи недоступна.

DNS-суффикс подключения . . . . . :

Описание. . . . . . . . . . . . . : Teredo Tunneling Pseudo-Interface

Физический адрес. . . . . . . . . : 00-00-00-00-00-00-00-E0

DHCP включен. . . . . . . . . . . : Нет

Автонастройка включена. . . . . . : Да

C:Usersyee_test>nslookup 192.168.80.9

TхЁтхЁ: UnKnown

Address: 192.168.80.4

*** UnKnown не удалось найти 192.168.80.9: Non-existent domain

C:Usersyee_test>nslookup 93.158.134.203

TхЁтхЁ: UnKnown

Address: 192.168.80.4

Lь : www.yandex.ru

Address: 93.158.134.203

Добавлено:

скрин керио:

← Вернуться в раздел «В помощь системному администратору»

Народ, подскажите

При соединении VPN на активном хосте выдает «Ошибка SSL 120» (SSL error 120)

Соединения не происходит. Возможно ли, что это связано с несовместимостью VPN разных версий Kerio?

На одном конце 6.6.0 на другом — 8.5.3

6.6.0 между собой нормально соединяются

Автор: ShadowDweller

Дата сообщения: 21.05.2015 13:37

Доброго дня. Прошу помощи (или подсказки, если проблема тривиальна на ваш взгляд).

Суть следующая: введённый в домен Kerio Control выполняет роль DHCP-раздатчика, но PTR-записи в DNS не создаются. Зона обратного просмотра наличествует, но записи там появляются только в том случае, если пробить «Обновить соответствующую PTR-запись» в зоне прямого просмотра. Это проблема DNS-сервера или настроек DNS в КК? Куда копать?

Автор: MAGNet

Дата сообщения: 21.05.2015 13:40

ShadowDweller

Цитата:

PTR-записи в DNS не создаются

настройки dns-сервера.

Автор: ShadowDweller

Дата сообщения: 21.05.2015 14:04

То есть в настройках зоны для обоих просмотров нужно разрешить любые динамические обновления, так?

Прошу прощения за тупые вопросы — в сетевых делах откровенный новичок, пусть и с куском знаний.

Автор: kotlyaranat

Дата сообщения: 22.05.2015 04:12

Народ есть у кого опыт установки kerio на виртуалку vmware workstation? как настроить интерфейсы в vmware? имеется два wan c статикой на обоих

Автор: olegauzver

Дата сообщения: 22.05.2015 05:20

Доброго дня всем. 2 дня назад появилась проблемка. Керио контрол (Kerio Control:

8.4.1 build 2731) вдруг начал блокировать сайт svyaznoy.ru (не реклама сайта). в логахпро блокирование нет ничего… до 20 числа к нему все нормально ходили. в логах есть доступ различных компов к нему без проблем. 21 числа доступ к сайту при включенном керио исчез, выключаешь. доступ есть. Все остальные необходимые ресурсы работают. Сломал весь моск. В логах керио в числе заблокированных не числиться ни по адресу, ни по имени. в браузере ошибка ERR_EMPTY_RESPONSE (Невозможно загрузить веб-страницу, так как не поступили данные от сервера.).

P.S. Пинги и трасерт ходят…

Автор: DrDroid

Дата сообщения: 22.05.2015 11:12

Добрый день, у меня в настройках стоит галочка «всегда требовать аутентификацию при доступе пользователей к вебстраницам», но мне для некоторых ip надо сделать чтоб не требовало аутентификацию, как это сделать?

Автор: olegauzver

Дата сообщения: 22.05.2015 13:00

Создать правило. Источник нужные айпи, назначение интернет интерфейс, службы любые или нужные, действие разрешить, при необходимости лог,трансляция нат.

Автор: ShadowDweller

Дата сообщения: 22.05.2015 13:08

Так и не получил ответ на свой вопрос. Очень прошу помощи! Бардак же в DNS творится.

Автор: wwladimir

Дата сообщения: 22.05.2015 15:59

DrDroid

Вариантов может быть несколько.Самым простым, мне кажется, такой-

щелкните по пользователю (или сначала создайте специально), на вкладке «адреса» поле называется «автоматический вход в систему» Дальше намекать?

Автор: MAGNet

Дата сообщения: 23.05.2015 05:03

ShadowDweller

извини за задержку.

да, нужно включить разрешения на все динамические обновления.

если не получится, то будем думать дальше.

Автор: ShadowDweller

Дата сообщения: 23.05.2015 21:51

Включил все ДО для всех зон. Вроде что-то зашуршало, плюс dcdiag /test:dns предсказуемо начал орать, что не смог удалить тестовую запись из зоны имярек.дот.ком. Ну да хоть мусор в домене разгрёб под шумок. Попробую добавить КК в группу DNSUpdateProxy и вернуть только безопасные ДО для зон.

Вообще я обратил внимание вот на что: при использовании собственного DHCP-сервера винды исправно обновляются и A-, и PTR-записи (ну ещё бы). А вот с Керио вечно какая-то свистопляска.

Автор: Tihon_one

Дата сообщения: 25.05.2015 10:00

ShadowDweller

Цитата:

стоит ли использовать переадресацию DNS от КК в условиях доменных сетей?

В условиях нормально развитой DNS подсистемы в собственной инфраструктуре, использование переадресации DNS в KControl, на мой взгляд, НЕ уместно. Данная возможность, переадресация DNS, предусмотрена в KControl лишь на случаи, когда KControl является единственным узлом обработки DNS запросов в ЛВС предприятия.

Автор: ShadowDweller

Дата сообщения: 25.05.2015 11:53

Значит, эту штуку можно вообще отключать в условиях AD?

Автор: Tihon_one

Дата сообщения: 25.05.2015 15:57

ShadowDweller

ну да, главное голову не отключить

Автор: wwladimir

Дата сообщения: 25.05.2015 16:12

ShadowDweller

В доменных службах существует понятие «авторизованный DHCP»

По настройке DNS KERIO есть КБ от лучших со от производителей продукта — Using the DNS module

Обратите внимание- «Kerio Control will forward DNS queries to the internal Domain Name Server if Kerio Control is joined to the domain»

Автор: ShadowDweller

Дата сообщения: 25.05.2015 20:08

То, что, будучи в составе AD, КК переправляет DNS-запросы в КД, я видел. Меня больше волнует то, как настраивать безопасность DNS-сервера и собственно зоны ОП, потому что А-записи появляются, а PTR’ы — нет. Может, в случае с КК они и не должны добавляться, и, соответственно, я зря баламучу воду?

Автор: Tihon_one

Дата сообщения: 26.05.2015 11:10

ShadowDweller

Цитата:

я зря баламучу воду?

верное замечание, не понимая, зачем, имея развитую инфраструктуру от MS, городить огород с DNS пересыльщиками и DHCP серверами сторонних производителей?

Автор: ShadowDweller

Дата сообщения: 26.05.2015 11:33

DHCP от КК на порядок проще в управлении. В MS DHCP слишком много лишних телодвижений нужно выполнять, чтобы банально сменить MAC-адрес для конкретной аренды. И ещё несколько нюансов. Вопрос удобства. А так хз даже… Просто от всего этого бардака у меня уже руки опускаются. Вроде сисадмин, а понимания происходящего ноль без палочки.

Автор: Tihon_one

Дата сообщения: 26.05.2015 12:10

Про понимание — нехватка опыта или теоритических знаний, т.е. вещь наживная, главное двигаться вперёд, а не на месте топтаться. По поводу простоты управления сервисами в KControl, да согласен, это как бы одно из преимуществ продукта, но у тебя запросы явно выше возможностей KControl.

Автор: zQuatroz

Дата сообщения: 26.05.2015 14:13

Цитата:

но PTR-записи в DNS не создаются

ptr-запись создаёт провайдер.

Автор: draf2007

Дата сообщения: 26.05.2015 14:16

Прошу помощи!!! Бьюсь уже неделю(((

Есть Kerio Control используется как DHCP, прозрачный прокси. В сети есть файлопомойка на win2008r2, на ней же поднят TFTPD_64. Хочу настроить PXE загрузку OC. TFTP доступен. При загрузке клиент получает Ip, маску подсети, ждет ответа от TFTP и выдает ошибку PXE-E32. В настройках DHCP у Kerio прописаны опции 066 (192.168.0.x) и 067 (pxelinux.0). В правилах траффика TFTP разрешен в локальной сети. Кто сталкивался с такой проблемой? Гугл уже узнает меня в лицо))).

Автор: DrDroid

Дата сообщения: 26.05.2015 15:02

Вотпрос такой, у меня в логах ошибок много записей:

Reverse proxy detected loop in rule ‘Webserver’ for address дальше_следует_IP

что это за ошибка такая и почему она возникает? Реверсный прокси у меня проксирует трафик на вебсервер.

Автор: mazafakaz

Дата сообщения: 26.05.2015 16:10

draf2007

а что за tftp сервер используете?

тоже сейчас пытаюсь тонкие клиенты по сети запускать.

===

и вопрос по поводу почты по vpn.

есть керио контрол версии 8.5.1 build 3235. на нем поднят vpn сервер. Локальный ip 192.168.2.1. почтовый домен mail1.ru

vpn установлен между ним и конечной точкой — контролом версии 7.4.2 build 5136. Локальный ip 192.168.3.1. почтовый домен mail2.ru

на двух концах установлен керио коннект версии 8.4.

при отправке почты с mail1.ru на mail2.ru почта идет по vpn. (смотрю логи почтового сервера 192.168.3.1 — sender-host получается 192.168.2.1)

при отправке с mail2.ru на mail1.ru sender-host равен внешнему ip mail2…

пробовал пинговать mail1.ru с сервера 192.168.3.1 — пингуется 192.168.2.1…

в какую сторону копать?

Автор: draf2007

Дата сообщения: 26.05.2015 16:29

mazafakaz

TFTPD32. Стандартный Windows TFTPD не прокатил так как сеть без домена.

Автор: mazafakaz

Дата сообщения: 26.05.2015 16:36

draf2007

pxelinux.0 — слеш обязателен? директорию писать пробовали?

Автор: draf2007

Дата сообщения: 26.05.2015 16:46

mazafakaz

Что только уже не пробовал((((

и так pxelinux.0 и так pxelinux.0 и полный путь указывал, пофиг, 0 реакции.

Хотя при проверке доступности TFTP из локалной сети работает и со слешем и без него. И по IP и по имени конектится и работает, т.е. трансфер файлов идет в обе стороны. И куда копать хз(((

Автор: ShadowDweller

Дата сообщения: 26.05.2015 17:18

draf2007, попробуй опцию 67 временно отключить. На локальный WDS отсылка идёт исключительно по 66й опции, 67 не требуется. Может, прокатит?

Цитата:

ptr-запись создаёт провайдер

шта, простите? Какое отношение провайдер имеет к моим доменным DNS?

У меня ещё одна проблема. Ладно DNS, пофиг с ним пока что. Засада вот в чём. Несколько доменных учёток привязаны по MAC-адресам к своим компьютерам в доменном же КК, но на один-два компьютера нет-нет да ломанётся вообще не своя учётка (скажем, ИМЯ1 эпизодически ломится на ПК2, хотя привязана к ПК1, и таких смутьянов несколько). Как их выбить оттуда — вообще не соображаю. Проблеме уже несколько недель, сильно мешает сбору статистики — путаются и смешиваются записи. Версия КК — 8.5.3.

Автор: draf2007

Дата сообщения: 26.05.2015 17:31

ShadowDweller

отключил 67 опцию, клиенты перестали получать собственные ip, ip шлюза, ну и маску подсети тоже(((

Автор: ShadowDweller

Дата сообщения: 26.05.2015 17:51

Мб это из-за того, что TFTP-сервер пытается стать основным DHCP-сервером, при этом ни малейшего понятия не имея о настоящем основном? У меня уже было такое, когда я пытался шаманить с PXE-установкой семёрки, а после таких же выкрутасов плюнул и поднял WDS (что в итоге оказалось практичнее). Хотя у тебя юз-кейс несколько другой, трудно сказать :-

Страницы: 123456789101112131415161718192021222324252627282930313233343536373839404142434445464748495051525354555657585960616263646566676869707172737475767778798081828384858687888990919293949596979899100101102103104105106107108109110111112113114115116117

Предыдущая тема: Права доступа NTFS

Форум Ru-Board.club — поднят 15-09-2016 числа. Цель — сохранить наследие старого Ru-Board, истории становления российского интернета. Сделано для людей.

Pinned Comments

muflone commented on 2019-08-31 11:25 (UTC)

Package updated to 9.3.0.3273

Warning for Kerio Control server 9.2.6. The latest compatible VPN client version is 9.2.7.2921. Since 9.2.8 the VPN client is incompatible and requires updated Kerio Control server. In the cause you are a Kerio Control 9.2.6 user please switch to the kerio-control-vpnclient-9.2.7

muflone commented on 2016-03-05 22:45 (UTC)

@buglloc

package updated to 9.0.1.674 (patch 2)

buglloc commented on 2016-02-27 09:00 (UTC)

Kerio Control VPN Client 9.0.1 Patch 2 was released on 2016-02-18

Please update package

muflone commented on 2015-10-18 22:18 (UTC)

@synack

Unfortunately I’ve the same trouble with this package.

Please see the previous comment.

synack commented on 2015-10-04 09:40 (UTC)

Hi Muflone,

Thank for do this.

But i’m have problem when start service kvpnc.service

«libVPN: SSL error(120)»

That is log in error.log, what should i do with that problem ? Muflone.

muflone commented on 2015-09-06 17:40 (UTC)

The version 8.5 is the latest version compatible with Kerio Winroute Firewall 6.x. If you use that please switch to the package kerio-control-vpnclient_8_5 https://aur.archlinux.org/packages/kerio-control-vpnclient_8_5/

I’ll try to update this package for newer versions but I won’t use it anymore as my company still use the KWF6 and I’ve no other ways to test this package.

Morgan_Cox commented on 2013-09-24 19:58 (UTC)

Thanks for doing this.

Kerio are terrible at supporting Linux, by default the 32bit deb package breaks apt in ubuntu on the 64bit version (since 11.10+)

I have to rebuild the .deb package for 64bit which is annoying…

i.e —

http://forums.kerio.com/mv/msg/23438/102130/#msg_102130

Using Arch for home work desktop is going to be better than having to use kubuntu so thanks !

muflone commented on 2013-09-08 11:38 (UTC)

Package updated for version 8.1.1 p1 build 1019 released on 2013-08-19

muflone commented on 2013-06-25 21:26 (UTC)

Package updated for version 8.1.0 build 845 released today 2013-06-25

muflone commented on 2013-05-11 01:01 (UTC)

Package updated for version 8.0.1 build 609

Не могу понять почему ошибка 161 постоянно вылазит.

Вот лог:

[07/Feb/2013 18:48:32] {engine} VpnFSM: GetStatus().

[07/Feb/2013 18:48:40] {engine} VpnFSM: GetStatus().

[07/Feb/2013 18:48:40] {engine} Connect(User: IAmUserName, Server Servername.ns1.name:4090, persistent, id[0002]).

[07/Feb/2013 18:48:40] {engine} VpnFSM: Connect().

[07/Feb/2013 18:48:40] {vpnClient} VPNClient[0002] — connecting to Servername.ns1.name:4090, IAmUserName

[07/Feb/2013 18:48:40] {engine} WorkerThread signaled.

[07/Feb/2013 18:48:40] {engine} WorkerThread — sending status.

[07/Feb/2013 18:48:40] {engine} VpnFSM: GetStatus().

[07/Feb/2013 18:48:40] {vpnClient} VPNClient[0002] — server name resolved — *.*.*.*

[07/Feb/2013 18:48:41] {vpnClient} VPNClient[0002] — local TCP address = *.*.*.*:51647

[07/Feb/2013 18:48:41] {vpnClient} VPNClient[0002] — SSL connection successfully established

[07/Feb/2013 18:48:41] {engine} WorkerThread signaled.

[07/Feb/2013 18:48:41] {engine} WorkerThread — sending status.

[07/Feb/2013 18:48:41] {engine} VpnFSM: GetStatus().

[07/Feb/2013 18:48:41] {engine} VpnFSM: GetCertificate().

[07/Feb/2013 18:48:41] {engine} VpnFSM: GetStatus().

[07/Feb/2013 18:48:41] {engine} VpnFSM: AcceptCertificate(Allow).

[07/Feb/2013 18:48:41] {engine} VpnFSM: GetStatus().

[07/Feb/2013 18:48:41] {engine} Reading configuration.

[07/Feb/2013 18:48:41] {engine} Persistent config changed (enabled).

[07/Feb/2013 18:48:41] {engine} VpnFSM: GetStatus().

[07/Feb/2013 18:48:41] {engine} Persistent config equals to current connection.

[07/Feb/2013 18:48:41] {vpnClient} VPNClient[0002] — sending VERSION message, version = 4

[07/Feb/2013 18:48:42] {vpnClient} VPNClient[0002] — received VERSION message, version = 3

[07/Feb/2013 18:48:50] {engine} VpnFSM: GetStatus().

[07/Feb/2013 18:48:50] {engine} Callback StatusChanged called from libVpn(error 161).

[07/Feb/2013 18:48:50] {engine} VpnFSM: Saving and sending status to Engine (error).

[07/Feb/2013 18:48:50] {engine} VpnFSM: GetStatus().

[07/Feb/2013 18:48:50] {engine} WorkerThread — replan reconnect in 30s.

Kerio + AD

Где чего посмотреть?

← Вернуться в раздел «В помощь системному администратору»

Народ, подскажите

При соединении VPN на активном хосте выдает «Ошибка SSL 120» (SSL error 120)

Соединения не происходит. Возможно ли, что это связано с несовместимостью VPN разных версий Kerio?

На одном конце 6.6.0 на другом — 8.5.3

6.6.0 между собой нормально соединяются

Автор: ShadowDweller

Дата сообщения: 21.05.2015 13:37

Доброго дня. Прошу помощи (или подсказки, если проблема тривиальна на ваш взгляд).

Суть следующая: введённый в домен Kerio Control выполняет роль DHCP-раздатчика, но PTR-записи в DNS не создаются. Зона обратного просмотра наличествует, но записи там появляются только в том случае, если пробить «Обновить соответствующую PTR-запись» в зоне прямого просмотра. Это проблема DNS-сервера или настроек DNS в КК? Куда копать?

Автор: MAGNet

Дата сообщения: 21.05.2015 13:40

ShadowDweller

Цитата:

PTR-записи в DNS не создаются

настройки dns-сервера.

Автор: ShadowDweller

Дата сообщения: 21.05.2015 14:04

То есть в настройках зоны для обоих просмотров нужно разрешить любые динамические обновления, так?

Прошу прощения за тупые вопросы — в сетевых делах откровенный новичок, пусть и с куском знаний.

Автор: kotlyaranat

Дата сообщения: 22.05.2015 04:12

Народ есть у кого опыт установки kerio на виртуалку vmware workstation? как настроить интерфейсы в vmware? имеется два wan c статикой на обоих

Автор: olegauzver

Дата сообщения: 22.05.2015 05:20

Доброго дня всем. 2 дня назад появилась проблемка. Керио контрол (Kerio Control:

8.4.1 build 2731) вдруг начал блокировать сайт svyaznoy.ru (не реклама сайта). в логахпро блокирование нет ничего… до 20 числа к нему все нормально ходили. в логах есть доступ различных компов к нему без проблем. 21 числа доступ к сайту при включенном керио исчез, выключаешь. доступ есть. Все остальные необходимые ресурсы работают. Сломал весь моск. В логах керио в числе заблокированных не числиться ни по адресу, ни по имени. в браузере ошибка ERR_EMPTY_RESPONSE (Невозможно загрузить веб-страницу, так как не поступили данные от сервера.).

P.S. Пинги и трасерт ходят…

Автор: DrDroid

Дата сообщения: 22.05.2015 11:12

Добрый день, у меня в настройках стоит галочка «всегда требовать аутентификацию при доступе пользователей к вебстраницам», но мне для некоторых ip надо сделать чтоб не требовало аутентификацию, как это сделать?

Автор: olegauzver

Дата сообщения: 22.05.2015 13:00

Создать правило. Источник нужные айпи, назначение интернет интерфейс, службы любые или нужные, действие разрешить, при необходимости лог,трансляция нат.

Автор: ShadowDweller

Дата сообщения: 22.05.2015 13:08

Так и не получил ответ на свой вопрос. Очень прошу помощи! Бардак же в DNS творится.

Автор: wwladimir

Дата сообщения: 22.05.2015 15:59

DrDroid

Вариантов может быть несколько.Самым простым, мне кажется, такой-

щелкните по пользователю (или сначала создайте специально), на вкладке «адреса» поле называется «автоматический вход в систему» Дальше намекать?

Автор: MAGNet

Дата сообщения: 23.05.2015 05:03

ShadowDweller

извини за задержку.

да, нужно включить разрешения на все динамические обновления.

если не получится, то будем думать дальше.

Автор: ShadowDweller

Дата сообщения: 23.05.2015 21:51

Включил все ДО для всех зон. Вроде что-то зашуршало, плюс dcdiag /test:dns предсказуемо начал орать, что не смог удалить тестовую запись из зоны имярек.дот.ком. Ну да хоть мусор в домене разгрёб под шумок. Попробую добавить КК в группу DNSUpdateProxy и вернуть только безопасные ДО для зон.

Вообще я обратил внимание вот на что: при использовании собственного DHCP-сервера винды исправно обновляются и A-, и PTR-записи (ну ещё бы). А вот с Керио вечно какая-то свистопляска.

Автор: Tihon_one

Дата сообщения: 25.05.2015 10:00

ShadowDweller

Цитата:

стоит ли использовать переадресацию DNS от КК в условиях доменных сетей?

В условиях нормально развитой DNS подсистемы в собственной инфраструктуре, использование переадресации DNS в KControl, на мой взгляд, НЕ уместно. Данная возможность, переадресация DNS, предусмотрена в KControl лишь на случаи, когда KControl является единственным узлом обработки DNS запросов в ЛВС предприятия.

Автор: ShadowDweller

Дата сообщения: 25.05.2015 11:53

Значит, эту штуку можно вообще отключать в условиях AD?

Автор: Tihon_one

Дата сообщения: 25.05.2015 15:57

ShadowDweller

ну да, главное голову не отключить

Автор: wwladimir

Дата сообщения: 25.05.2015 16:12

ShadowDweller

В доменных службах существует понятие «авторизованный DHCP»

По настройке DNS KERIO есть КБ от лучших со от производителей продукта — Using the DNS module

Обратите внимание- «Kerio Control will forward DNS queries to the internal Domain Name Server if Kerio Control is joined to the domain»

Автор: ShadowDweller

Дата сообщения: 25.05.2015 20:08

То, что, будучи в составе AD, КК переправляет DNS-запросы в КД, я видел. Меня больше волнует то, как настраивать безопасность DNS-сервера и собственно зоны ОП, потому что А-записи появляются, а PTR’ы — нет. Может, в случае с КК они и не должны добавляться, и, соответственно, я зря баламучу воду?

Автор: Tihon_one

Дата сообщения: 26.05.2015 11:10

ShadowDweller

Цитата:

я зря баламучу воду?

верное замечание, не понимая, зачем, имея развитую инфраструктуру от MS, городить огород с DNS пересыльщиками и DHCP серверами сторонних производителей?

Автор: ShadowDweller

Дата сообщения: 26.05.2015 11:33

DHCP от КК на порядок проще в управлении. В MS DHCP слишком много лишних телодвижений нужно выполнять, чтобы банально сменить MAC-адрес для конкретной аренды. И ещё несколько нюансов. Вопрос удобства. А так хз даже… Просто от всего этого бардака у меня уже руки опускаются. Вроде сисадмин, а понимания происходящего ноль без палочки.

Автор: Tihon_one

Дата сообщения: 26.05.2015 12:10

Про понимание — нехватка опыта или теоритических знаний, т.е. вещь наживная, главное двигаться вперёд, а не на месте топтаться. По поводу простоты управления сервисами в KControl, да согласен, это как бы одно из преимуществ продукта, но у тебя запросы явно выше возможностей KControl.

Автор: zQuatroz

Дата сообщения: 26.05.2015 14:13

Цитата:

но PTR-записи в DNS не создаются

ptr-запись создаёт провайдер.

Автор: draf2007

Дата сообщения: 26.05.2015 14:16

Прошу помощи!!! Бьюсь уже неделю(((

Есть Kerio Control используется как DHCP, прозрачный прокси. В сети есть файлопомойка на win2008r2, на ней же поднят TFTPD_64. Хочу настроить PXE загрузку OC. TFTP доступен. При загрузке клиент получает Ip, маску подсети, ждет ответа от TFTP и выдает ошибку PXE-E32. В настройках DHCP у Kerio прописаны опции 066 (192.168.0.x) и 067 (pxelinux.0). В правилах траффика TFTP разрешен в локальной сети. Кто сталкивался с такой проблемой? Гугл уже узнает меня в лицо))).

Автор: DrDroid

Дата сообщения: 26.05.2015 15:02

Вотпрос такой, у меня в логах ошибок много записей:

Reverse proxy detected loop in rule ‘Webserver’ for address дальше_следует_IP

что это за ошибка такая и почему она возникает? Реверсный прокси у меня проксирует трафик на вебсервер.

Автор: mazafakaz

Дата сообщения: 26.05.2015 16:10

draf2007

а что за tftp сервер используете?

тоже сейчас пытаюсь тонкие клиенты по сети запускать.

===

и вопрос по поводу почты по vpn.

есть керио контрол версии 8.5.1 build 3235. на нем поднят vpn сервер. Локальный ip 192.168.2.1. почтовый домен mail1.ru

vpn установлен между ним и конечной точкой — контролом версии 7.4.2 build 5136. Локальный ip 192.168.3.1. почтовый домен mail2.ru

на двух концах установлен керио коннект версии 8.4.

при отправке почты с mail1.ru на mail2.ru почта идет по vpn. (смотрю логи почтового сервера 192.168.3.1 — sender-host получается 192.168.2.1)

при отправке с mail2.ru на mail1.ru sender-host равен внешнему ip mail2…

пробовал пинговать mail1.ru с сервера 192.168.3.1 — пингуется 192.168.2.1…

в какую сторону копать?

Автор: draf2007

Дата сообщения: 26.05.2015 16:29

mazafakaz

TFTPD32. Стандартный Windows TFTPD не прокатил так как сеть без домена.

Автор: mazafakaz

Дата сообщения: 26.05.2015 16:36

draf2007

pxelinux.0 — слеш обязателен? директорию писать пробовали?

Автор: draf2007

Дата сообщения: 26.05.2015 16:46

mazafakaz

Что только уже не пробовал((((

и так pxelinux.0 и так pxelinux.0 и полный путь указывал, пофиг, 0 реакции.

Хотя при проверке доступности TFTP из локалной сети работает и со слешем и без него. И по IP и по имени конектится и работает, т.е. трансфер файлов идет в обе стороны. И куда копать хз(((

Автор: ShadowDweller

Дата сообщения: 26.05.2015 17:18

draf2007, попробуй опцию 67 временно отключить. На локальный WDS отсылка идёт исключительно по 66й опции, 67 не требуется. Может, прокатит?

Цитата:

ptr-запись создаёт провайдер

шта, простите? Какое отношение провайдер имеет к моим доменным DNS?

У меня ещё одна проблема. Ладно DNS, пофиг с ним пока что. Засада вот в чём. Несколько доменных учёток привязаны по MAC-адресам к своим компьютерам в доменном же КК, но на один-два компьютера нет-нет да ломанётся вообще не своя учётка (скажем, ИМЯ1 эпизодически ломится на ПК2, хотя привязана к ПК1, и таких смутьянов несколько). Как их выбить оттуда — вообще не соображаю. Проблеме уже несколько недель, сильно мешает сбору статистики — путаются и смешиваются записи. Версия КК — 8.5.3.

Автор: draf2007

Дата сообщения: 26.05.2015 17:31

ShadowDweller

отключил 67 опцию, клиенты перестали получать собственные ip, ip шлюза, ну и маску подсети тоже(((

Автор: ShadowDweller

Дата сообщения: 26.05.2015 17:51

Мб это из-за того, что TFTP-сервер пытается стать основным DHCP-сервером, при этом ни малейшего понятия не имея о настоящем основном? У меня уже было такое, когда я пытался шаманить с PXE-установкой семёрки, а после таких же выкрутасов плюнул и поднял WDS (что в итоге оказалось практичнее). Хотя у тебя юз-кейс несколько другой, трудно сказать :-

Страницы: 123456789101112131415161718192021222324252627282930313233343536373839404142434445464748495051525354555657585960616263646566676869707172737475767778798081828384858687888990919293949596979899100101102103104105106107108109110111112113114115116117

Предыдущая тема: Права доступа NTFS

Форум Ru-Board.club — поднят 15-09-2016 числа. Цель — сохранить наследие старого Ru-Board, истории становления российского интернета. Сделано для людей.

Зачастую после установки SSL-сертификатов многие пользователи сталкиваются с ошибками, которые препятствуют корректной работе защищенного протокола HTTPS.

Предлагаем разобраться со способами устранения подобных ошибок.

Что такое SSL?

SSL (Secure Socket Layer) — это интернет-протокол для создания зашифрованного соединения между пользователем и сервером, который гарантирует безопасную передачу данных.

Когда пользователь заходит на сайт, браузер запрашивает у сервера информацию о наличии сертификата. Если сертификат установлен, сервер отвечает положительно и отправляет копию SSL-сертификата браузеру. Затем браузер проверяет сертификат, название которого должно совпадать с именем сайта, срок действия сертификата и наличие корневого сертификата, выданного центром сертификации.

Причины возникновения ошибок SSL-соединения

Когда сертификат работает корректно, адресная строка браузера выглядит примерно так:

Но при наличии ошибок она выглядит несколько иначе:

Существует множество причин возникновения таких ошибок. К числу основных можно отнести:

- Некорректную дату и время на устройстве (компьютер, смартфон, планшет и т.д.);

- Ненадежный SSL-сертификат;

- Брандмауэр или антивирус, блокирующие сайт;

- Включенный экспериментальный интернет-протокол QUIC;