Ошибка сертификата при открытии сайта с уcтройства Android

Андройд ругается на ssl сертификат.

С этого поста я начинаю свой блог. Писать я особо не умею, но решил написать данный пост т.к. решил актуальную проблему, а в инете решения четкого нет. Искал решение как побороть ошибку подключения ssl на андроид, часа три и все же с миру по нитке насобирал какие-то ответы на свои вопросы, а главное решил задачу.

Итак, у меня была ситуация, когда заказчику надоел свой хостер timeweb (главная причина медленная и тупая тех поддержка) и поставил он на меня задачу найти подходящий сервер для своего интернет магазина на битрикс, главные критерии — быстрота работы и адекватная поддержка . И конечно же все остальное:

- Размер жесткого диска 30Г+

- Тестовый период

- Web сервер apache + nginx – это лучшая связка под битрикс

- Php как модуль apache – лучшая производительность

- Доступ по SSH

- Адекватная техническая поддержка

- Возможность увеличивать CPU, RAM и HDD, без смены тарифа

Выбор пал на ispserver. Заказал обычный виртуальный хостинг, для теста, но как выяснилось, он не подходит для нашего проекта, по тому как для корректной работы битрикс необходимо изменение многих директив и модулей php и самого сервера, а изменить или добавить подобные параметры нет возможности, так как они общие для всех клиентов, по крайней мене так заявил сам хостер.

Попросил для теста Виртуальный выделенный сервер VDS. Как оказалось, после теста — хороший хостинг, подходит по всем параметрам. Настроил сервер под проект, перенес сайт.

Задача осталась за малым — перенести ssl сертификат с таймвеба. Скопировал с сервера все нужные файлы, а именно

- сертификат в формате xxx_a9e57_2bd75_1491868799_c5…10.crt

- и ключ к нему в формате a9e57_2bd75_2b…2e.key

В isp manager создал новый существующий сертификат.

В нужные поля вставил сертификат и ключ. Но вот было еще поле цепочка сертификатов, которое я не заполнил.

И при нажатии на кнопку сохранить, вуаля, все применилось. Далее осталось только привязать данный сертификат по ссылке «WWW-домены» к самому домену.

И еще, как в последствии оказалось, в файле конфигурации (у меня Centos7 поэтому /etc/httpd/conf/vhosts/www-root/site.ru) прописать, чтобы обращение к сайту было по 443 порту. Просто добавить запись ServerName site.ru:443 И все заработало.

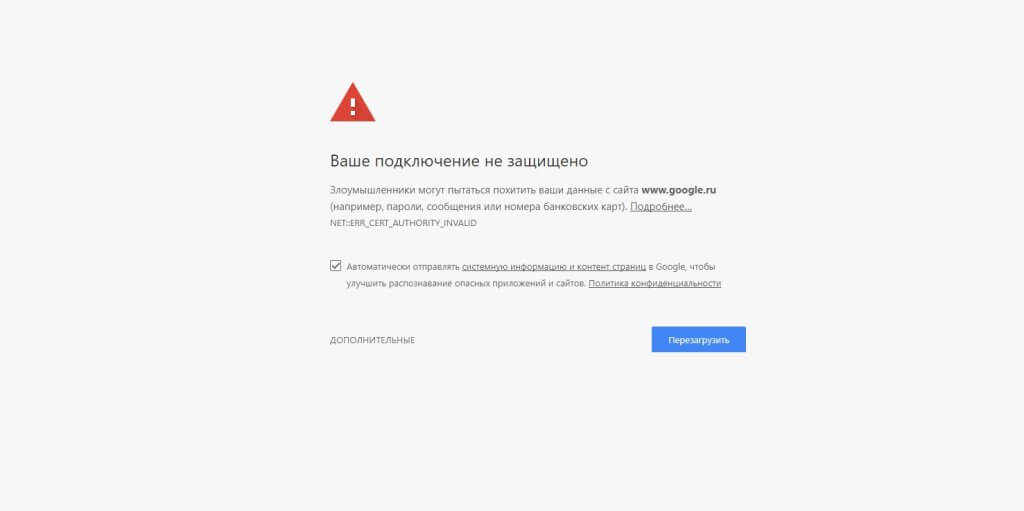

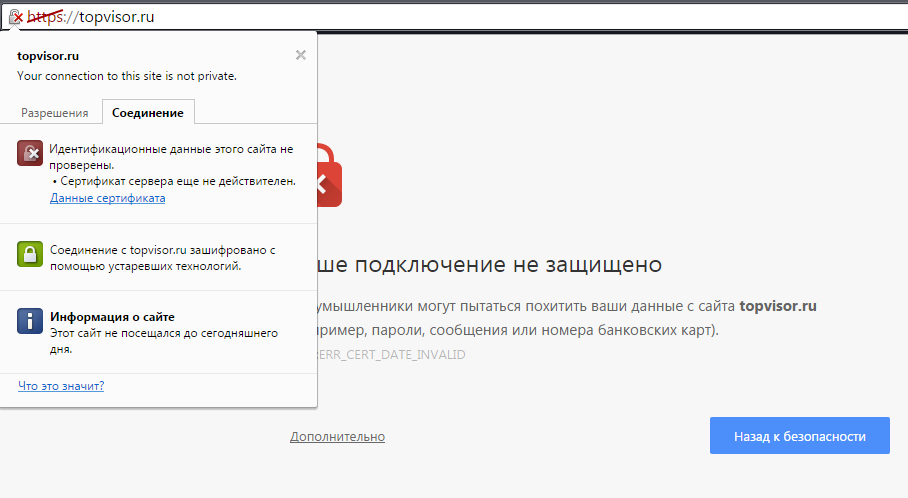

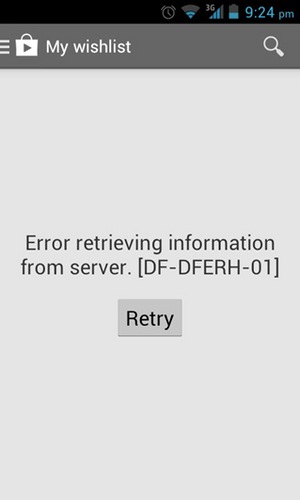

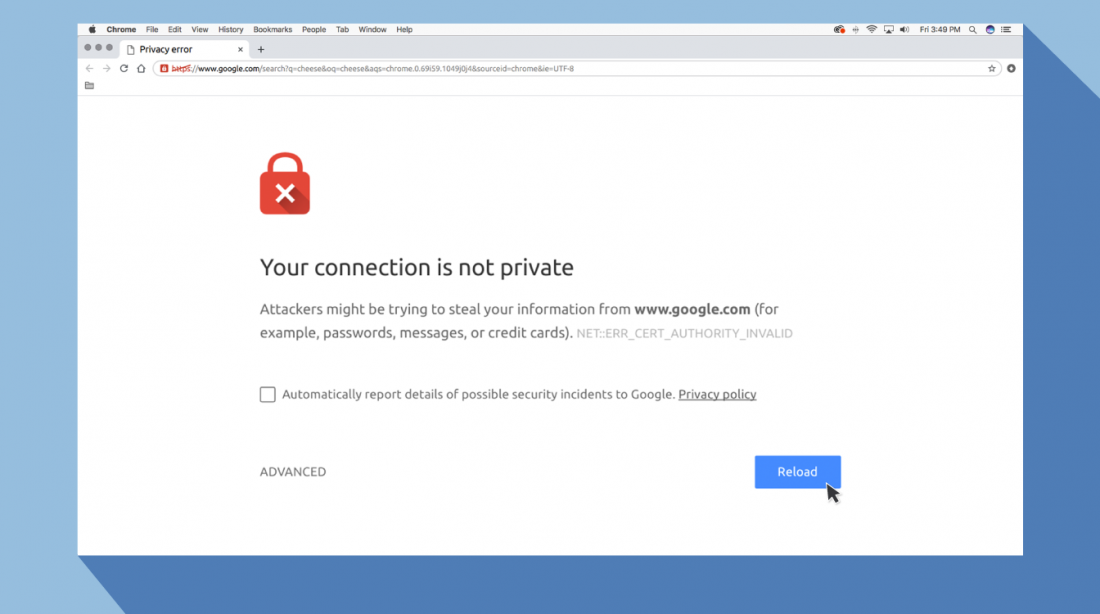

Спустя как время, после проверки на усройстве с Андройд, во всех браузерах начала появляться ошибка подлинности сертификата и другие ошибки:

- Идентификационные данные этого сайта не проверены

- Сертификат сервера не является доверенным

- Соединение с сервером зашифровано с помощью устаревших наборов шрифтов

- Ваше соединение не защищено

- Владелец неправильно настроил свой веб-сайт

- Злоумышленники могут пытаться похитить ваши данные с сайта

- NET::ERR_CERT_COMMON_NAME_INVALID

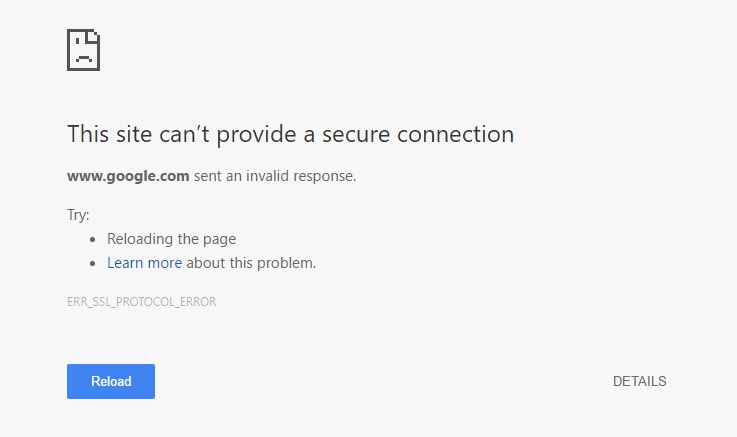

- err ssl protocol error на телефоне андроид

И так далее и тому подобное.

Самое интересное, что десктопные компьютеры открывают сайт как положено, а браузеры на Android, в частности Сhrom, Yandex и Opera, выдают ошибку на ssl сертификат.

Долгое время искал ответ на вопрос.

После выполнения следующей команды в консоли сервера под Centos 7, выяснилось что проблема на стороне сервера, а не в андройде или браузее как могло показаться.

openssl s_client -connect site.ru:443 CONNECTED(00000003) depth=0 OU = Domain Control Validated, OU = PositiveSSL, CN = site.ru verify error:num=20:unable to get local issuer certificate verify return:1 depth=0 OU = Domain Control Validated, OU = PositiveSSL, CN = site.ru verify error:num=27:certificate not trusted verify return:1 depth=0 OU = Domain Control Validated, OU = PositiveSSL, CN = site.ru verify error:num=21:unable to verify the first certificate verify return:1 ---

Данные ошибки свидетельствуют о том, нет сертификата удостоверяющего центра.

В итоге проблема оказалась в том, что — пропушенная тогда цепочка сертификатов, оказалась всему виной.

Как я решил проблему.

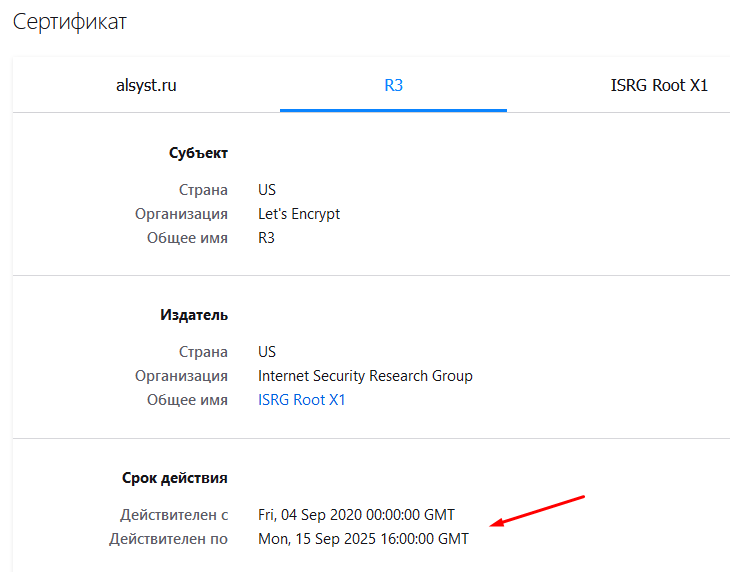

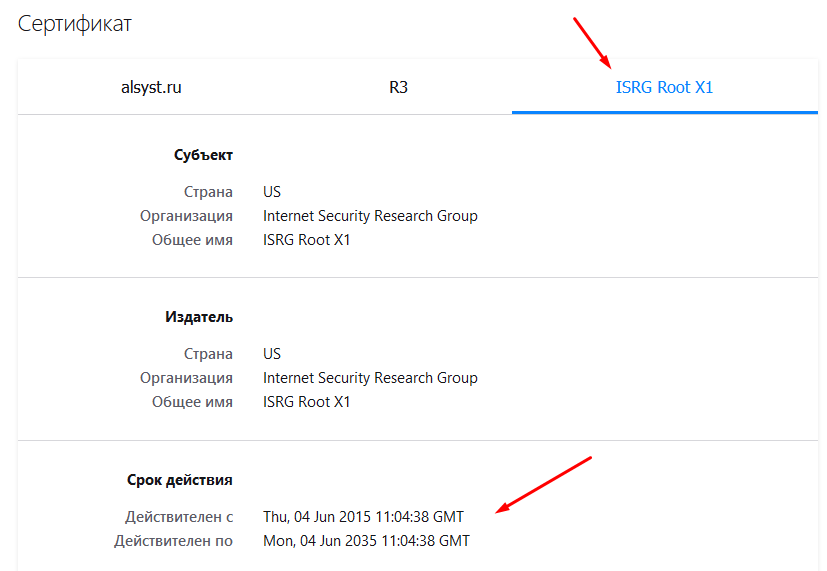

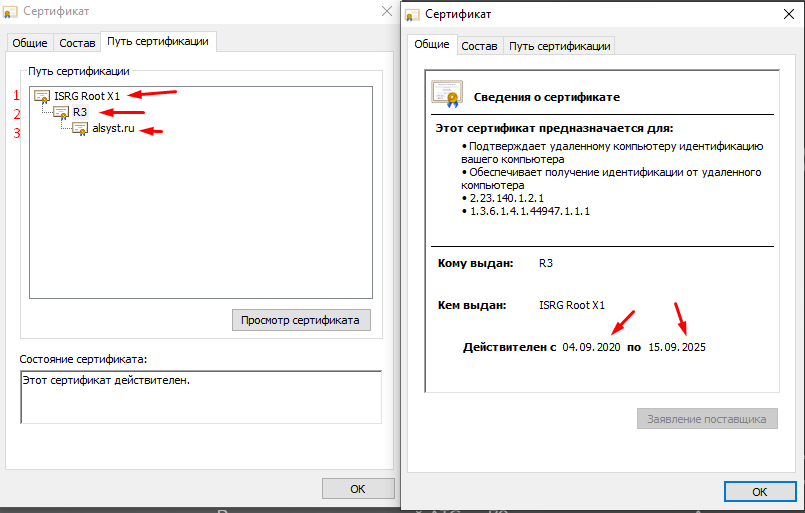

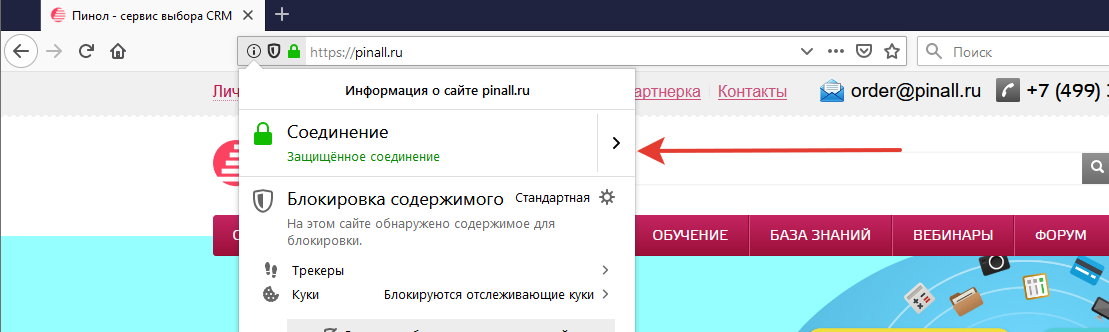

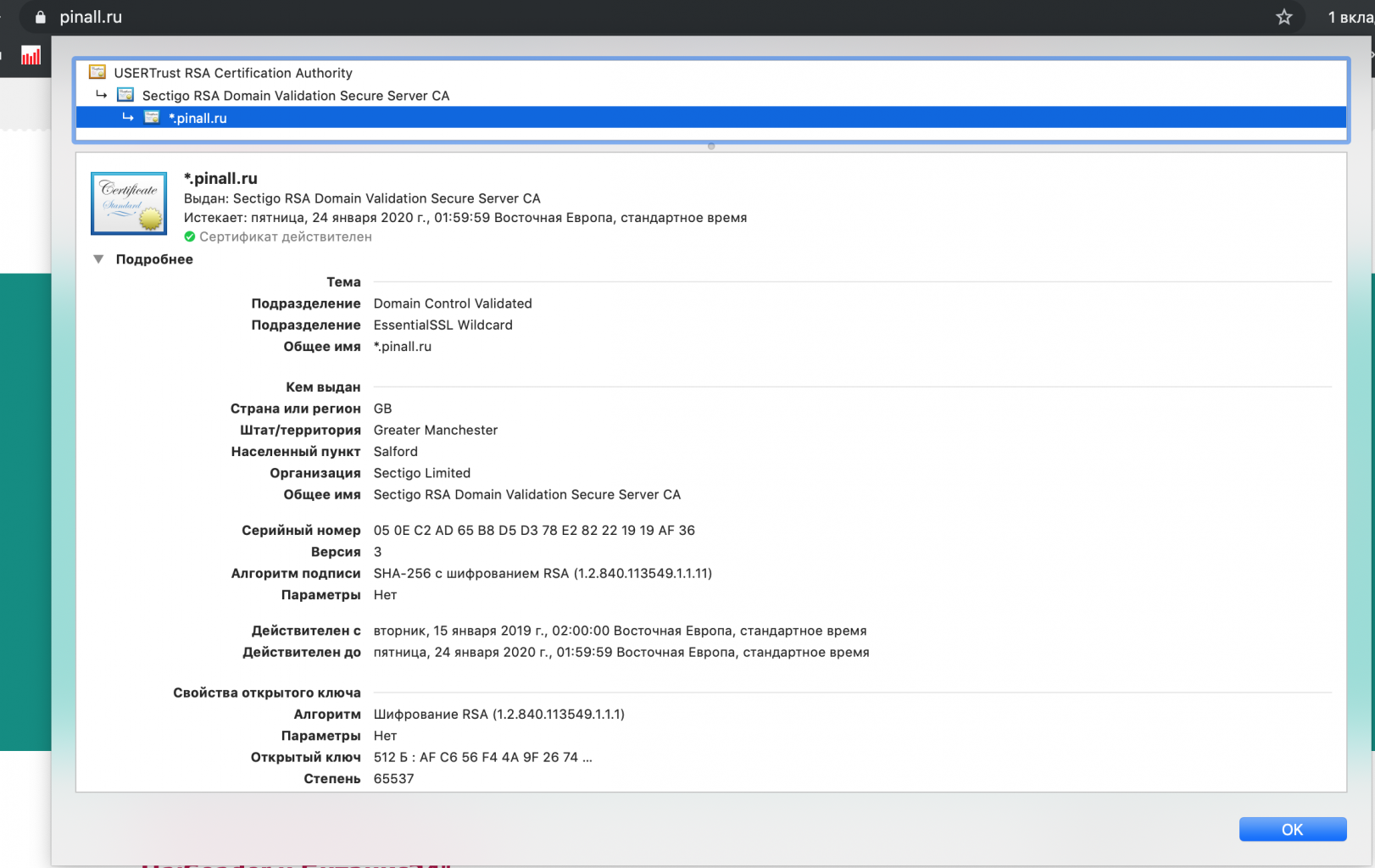

Открыл сайт на десктопе в на иконке замка рядом с доменом, после надписи Защищенное соединение нажал ссылку подробнее. (или F12) В открывшемся внизу консоли во вкладке Security нажал view certificate и во вкладке Путь сертификации моему взору открылись все промежуточные центры сертификации до корневого. Осталось составить цепочку из этих центров сертификации.

Значит выделяем предыдущий центр, который следует до вашего сертификата, нажимаем «Просмотр сертификата» и во вкладке «Состав» находим открытый ключ и копируем его в файл при помощи одноименной кнопки. У меня не сразу получилось это сделать, но если потыкать и подключить сообразительность минут 10 и у вас все получится.

И так мы сохраняем все сертификаты у каждого промежуточного центра вплоть до корневого.

Далее составляем цепочку сертификатов.

В поле «Цепочка сертификатов», при создании сертификата в isp manager (или ispmgr), сначала необходимо вставить сертификаты всех промежуточных центров и в конце главного корневого центра. Обратите особое внимание на то, что один идет сразу после другого с новой строки в порядке того, кем выдавался сертификат и без пробелов. Конечно не забудьте, заполнить поля «Сертификат» и «Приватный ключ»

После сохранения и применения данного сертификата к вашему доменному имени в браузерах под андройд Ваш сайт будет открываться без ошибок, так получилось и у меня. Доволен и я и заказчик. Желаю вам справиться с этой несложной задачей.

Одна из наиболее частых проблем на устройствах Android представлена в виде уведомления браузера, в котором сообщается: «Ваше соединение не является безопасным». Это может вызвать сомнение. Такое сообщение всплывает даже на новейших устройствах с последними обновлениями и текущей ОС. Это не большая проблема, но все же возникает вопрос: «Как исправить ошибки соединения SSL на устройствах Android?»

Начнем с сертификатов SSL / TLS

Немного об SSL. Сертификат SSL, наверняка, как Вы знаете, предназначен для аутентификации подлинности web-сайта. Центр сертификации, который выдает сертификат, гарантирует пользователю, находящемуся на другом конце вашего соединения, что весь обмен данными между вашим браузером и web-сервером зашифрованы.Это крайне необходимо, поскольку без SSL шифрования все операции, которые вы совершаете на web-странице, находятся в открытом доступе и могут быть перехвачены или обработаны третьей стороной. Однако с помощью SSL-сертификата эта связь шифруется и может быть расшифрована только самим сайтом. Посещение сайта без безопасного соединения может закончиться для вас плачевными последствиями! Что бы полностью во всем разобраться, понадобится еще одна важная информация. SSL на данный момент является только разговорным термином для протокола. SSL расшифровывается как Secure Socket Layer, это был оригинальный протокол для шифрования, но TLS или Transport Layer Security заменили его некоторое время назад. Оба они выполняют практически одно и то же, но на данный момент истинный SSL был постепенно прекращен (Android больше не поддерживает SSL 3.0 — его последнюю версию), и мы действительно говорим о сертификатах TLS.

Как исправить ошибки SSL соединения на устройствах Android

Когда Вы получите сообщение об ошибке SSL-сертификата на вашем смартфоне Android, Вы можете исправить эту проблему несколькими способами. Если какой-то из них не работает, попробуйте следующий. В конечном итоге, проблема будет решена.

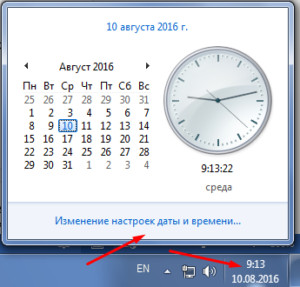

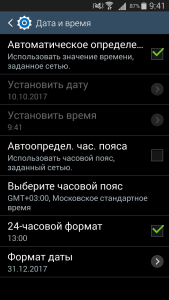

1) Исправьте дату и время в своем смартфоне

Это простая причина, которую можно решить на Android. Просто убедитесь, что дата и время верны. Для этого перейдите в «Настройки» и выберите «Дата и время». Оттуда просто активируйте опцию «автоматическое определение даты и времени».

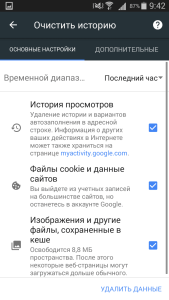

2) Очистить кэш в браузере (Chrome, Opera, Edge и т.д).

Если исправление даты и времени не сработают, вам следует очистить историю просмотров в браузере. Это еще один простой способ. К примеру, возьмем Chrome. Начните с открытия браузера и затем нажмите «Меню». Перейдите в «Конфиденциальность» и выберите «Настройки». Затем выберите «Очистить данные просмотра». Проверьте все флажки на экране, а затем нажмите «Очистить».

3) Изменение Wi-Fi-соединения

Попробуйте изменить соединение Wi-Fi на своем устройстве, если очистка данных и сброс вашего времени и даты не сработали. Возможно, вы пользуетесь общедоступным Wi-Fi соединением, которое, как известно, небезопасно. Найдите частное соединение Wi-Fi и проверьте, исправлена ли ошибка на Android.

4) Временное отключение антивируса

Если на Вашем устройстве Android установлен антивирус или другое защитное приложение, попробуйте временно отключить его, а затем снова включите. Иногда эти приложения могут создавать помехи для вашего браузера, таким способом приводя к сбою SSL-соединения.

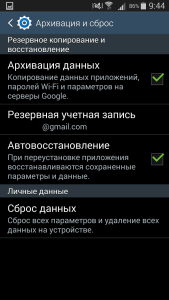

5) Сбросьте все настройки на своем устройстве Android

Это крайний вариант, но если все другие вышеупомянутые предложения не смогли решить проблему SSL-сертификата, Вам может потребоваться отформатировать устройство. Первым шагом в этом случае является резервное копирование вашего телефона, чтобы Вы не потеряли все, что Вы сохранили на нем. После этого выберите «Настройки», а затем «Резервное копирование и сброс». Затем нажмите «Сброс заводских настроек»

Надеемся, что это руководство показало Вам, как исправить ошибки соединения SSL на ваших устройствах Android.

Ни перезагрузка интернета, ни перезапуск браузера не помогают избавиться от ошибки. К счастью, существует ряд способов исправить проблему с подключением к нужной странице.

Отладка интернет-соединения

Прежде всего стоит использовать альтернативную точку доступа: подключиться к Wi-Fi, если у вас мобильный интернет, или наоборот – отключиться от стационарной точки доступа и использовать сотового оператора.

Попробуйте загрузить другой веб-сайт. Возможно, проблема не в вашем подключении, а в неполадках на стороне провайдера или самого сайта. Если это так, проблему скорее всего уже решают, так как ошибки при соединении в этом случае будут не у вас одного.

Иногда после очередного обновления в работе приложения могут наблюдаться сбои. В этом случае стоит попробовать полностью сбросить сетевые настройки.

- Перейдите в настройки смартфона.

- Найдите меню «сброс и восстановление» (в разных смартфонах оно может находиться либо в самом низу списка настроек, либо в одном из подпунктов).

- В меню «сброс и восстановление» выберите «сброс сетевых настроек».

Дата и время как виновники всех проблем

В современных гаджетах многие приложения (в особенности сетевые программы) синхронизируются с часами. Любая манипуляция с текущей датой приводит к ошибкам приложения. Об ошибочной дате может сообщить сам гаджет: он попросит перевести часы в соответствие с текущим временем.

Чтобы не настраивать каждый раз время на телефоне вручную, поставьте галочку в настройках «дата и время» напротив пункта «дата и время сети» или «синхронизировать время по сети»

Всегда обновляйте устаревшие приложения

Ошибка SSL-подключения может возникать и при долгом отсутствии обновлений. Связано это с просроченным сертификатом текущей программы, так как действие сертификатов ограничено из целей безопасности.

Чтобы обновить текущий софт на смартфоне, необходимо:

- зайти в меню Play Market;

- выбрать пункт «мои приложения и игры»;

- нажать кнопку «обновить все».

Если вы не желаете обновлять некоторые приложения, всегда можно провести процесс в ручном режиме. Для удобства рекомендуется зайти непосредственно в настройки приложения и отметить галочкой пункт «автоматическое обновление».

Проводите регулярную очистку кэша в браузере

При обновлении софта нередко остаются кэшированные данные, которые мешают корректно обрабатывать текущие страницы сайта, из-за чего возникают ошибки с сертификатом.

Чтобы очистить кэш, можно использовать внутренние настройки самого браузера либо универсальную утилиту для очистки системы Android.

Для чистки кеша необходимо:

- зайти в настройки телефона;

- выбрать меню «приложения»;

- найти веб-обозреватель и тапнуть по нему.

В зависимости от операционной системы здесь может возникнуть необходимость зайти в пункт «память». В общем, найдите кнопку «очистить кеш» и смело жмите на нее.

Антивирус мешает корректной работе в сети

Хоть антивирус и предназначен для поиска уязвимостей в системе и предотвращения несанкционированного доступа в систему, он может блокировать и текущее подключение к сети, выдавая SSL-ошибку. Есть вероятность, что в эту самую минуту он отражает атаку, поэтому ошибке стоит уделить особое внимание и отключиться от текущей сети, особенно если вы используете публичную точку доступа.

Полное восстановление устройства из бэкапа

Знайте, что иногда восстановить смартфон в первоначальное состояние куда проще, чем искать виновника проблем. Если ничего не помогло и вы решились на кардинальные меры, необходимо:

- перейти в настройки смартфона;

- отыскать пункт «сброс и восстановление»;

- в подпункте выбрать «полный сброс до заводских настроек».

Нетрудно догадаться, что все ваши личные данные будут утеряны безвозвратно. Поэтому рекомендуется использовать резервную копию данных контактов и заметок. Если при первой настройке вы соглашались резервировать свои данные в Google-облако, то после сброса до заводского состояния используйте свой аккаунт для восстановления данных.

Однако это не распространяется на фото, видео и музыкальные файлы, поэтому перед форматированием скопируйте мультимедиа с памяти устройства на свой компьютер.

SSL-сертификат – это цифровая подпись сайта, обеспечивающая шифрованное соединение между пользователем и сайтом. Также с помощью SSL-сертификата подтверждается подлинность сайта, т.е вы можете всегда проверить, какой компании принадлежит данный сайт.

Помимо этого, если сайт собирает хотя бы ФИО и e-mail пользователей, то такой сайт становится оператором персональных данных. По закону «О персональных данных» сайт должен соблюдать целый ряд мер по защите персональных данных, а SSL-сертификат в таком случае – в списке обязательных рекомендаций.

Давайте разберемся, в каких случаях для Битрикс24 SSL-сертификат выдается и используется автоматически, а в каких вы должны самостоятельно сначала получить сертификат в центре сертификации и передать через Техподдержку24.

Облачный сервис Битрикс24

Все порталы Битрикс24 по умолчанию уже работают по защищенному протоколу https.

Дополнительно выписываются сертификаты в случаях:

- При использовании своего домена для Сайтов Битрикс24

При добавлении своего домена к Сайту, SSL-сертификат от Let’s Encrypt выписывается автоматически в течение некоторого времени (как правило, от 30 мин и до 3 часов). Вам делать ничего не нужно, все произойдет автоматически и бесплатно на всех тарифах. Обновление сертификата также происходит автоматически.

- При использовании своего домена для портала Битрикс24 на тарифе «Профессиональный» и «Энтерпрайз» (архивный «Компания»)

На тарифе Профессиональный и Энтерпрайз (архивный «Компания») вы можете использовать свой домен для адреса своего Битрикс24.

Вам не нужно больше покупать и продлевать SSL-сертификат для вашего домена. Сертификат теперь выдается бесплатно центром сертификации Let’s Encrypt и продлевается автоматически.

Подробнее об этом читайте в статье Переключить Битрикс24 на свой домен.

Коробочная версия Битрикс24

Коробочная версия Битрикс24, технически, может функционировать без SSL-сертификата к домену вашего портала.

Но многие модули Битрикс24 требуют наличия SSL-сертификата – телефония, подключения к различным внешним сервисам авторизации и хранения данных, открытые линии, аудио- и видеозвонки через десктоп-приложение и другие инструменты.

Поэтому мы рекомендуем использовать SSL-сертификат при развертывании коробочной версии Битрикс24, причем не самоподписанные, а выданные специальным центром сертификации. Это может быть как платный SSL-сертификат, так и бесплатный, например от Let’s Encrypt.

SSL-сертификат в таком случае выписывается и продлевается силами ваших технических специалистов.

Если коробка развернута в «1C-Битрикс: Виртуальная машина VMBitrix», то у вас также есть возможность использования платных SSL-сертификатов, так и бесплатных сертификатов Let’s Encrypt.

Спасибо, помогло!

Спасибо

Необязательно:

Оставить отзыв о статье

Уточните, пожалуйста, почему:

Это не то, что я ищу

Очень сложно и непонятно

Оставить отзыв о статье

Оглавление

- Получаем бесплатный SSL сертификат для Битрикс24 (VMBitrix)

- Добавляем SSL-сертификаты в конфиги nginx для Битрикс24

- Как настроить автоматическое продление бесплатного SSL сертификата

- Возможные ошибки!

Получаем бесплатный SSL сертификат для Битрикс24 (Bitrix VM)

Чтобы в Bitrix VM установить SSL сертификат от Let’s Encrypt для начала его нужно нам получить. Как получим бесплатный сертификат и установим его не сервер мы сделаем автоматическое задание на его перевыпуск.

Для начала нужно установить certbot от Let’s Encrypt для автоматизации процесса получения бесплатных сертификатов а после и для автоматизации перевыпуска.

В моём случае я прикручивал бесплатный SSL (для доступа по https) сертификат Let’s Encrypt на виртуальную машину Битрикс 24 (Bitrix VM).

yum -y install yum-utils yum-config-manager --enable rhui-REGION-rhel-server-extras rhui-REGION-rhel-server-optional yum install certbot

Для получения сертификата certbot’у нужен будет доступ через 443 порт (❗) и для этого мы пока временно потушим работу nginx, так как он занимает этот порт.

systemctl stop nginx

А теперь сыпустим сам сертификат. В процессе выпуска нас попросят ввести email и ответить на пару вопросов о соглашении и т.д.

certbot certonly --standalone -d itlocate.ru -d www.itlocate.ru

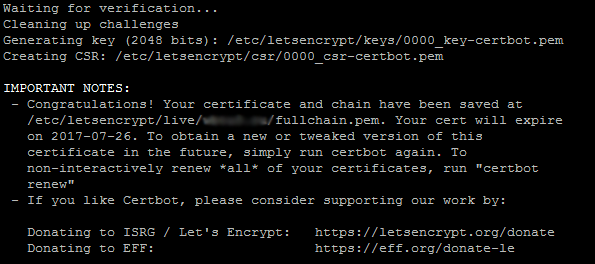

При успешном выполнении операции вы увидите сообщение наодобие

Waiting for verification... Cleaning up challenges Generating key (2048 bits): /etc/letsencrypt/keys/0000_key-certbot.pem Creating CSR: /etc/letsencrypt/csr/0000_csr-certbot.pem IMPORTANT NOTES: - Congratulations! Your certificate and chain have been saved at: /etc/letsencrypt/live/mywebsite.com-0001/fullchain.pem Your key file has been saved at: /etc/letsencrypt/live/mywebsite.com-0001/privkey.pem Your cert will expire on 2019-02-27. To obtain a new or tweaked version of this certificate in the future, simply run certbot again with the “certonly” option. To non-interactively renew all of your certificates, run “certbot renew” - If you like Certbot, please consider supporting our work by: Donating to ISRG / Let's Encrypt: https://letsencrypt.prg/donate Donating to EFF: https://eff.org/donate-le

Мы получили наши сертификаты и они лежат тут: /etc/letsencrypt/live/itlocate.ru/

Добавляем SSL-сертификаты в конфиги nginx для Битрикс24

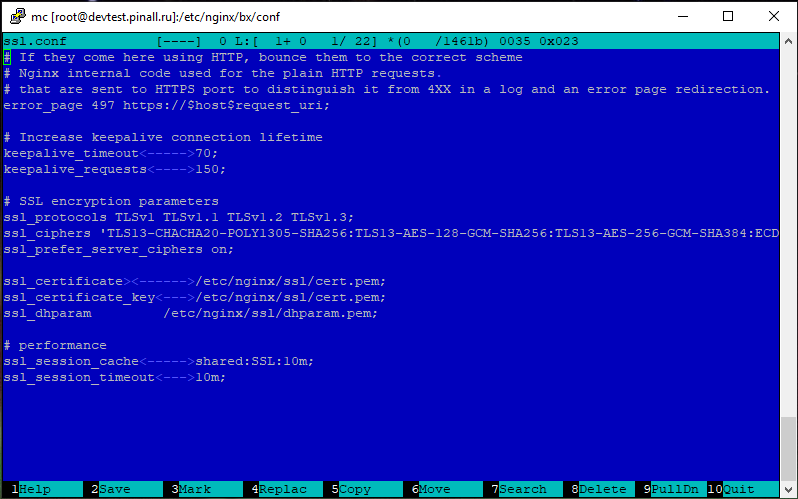

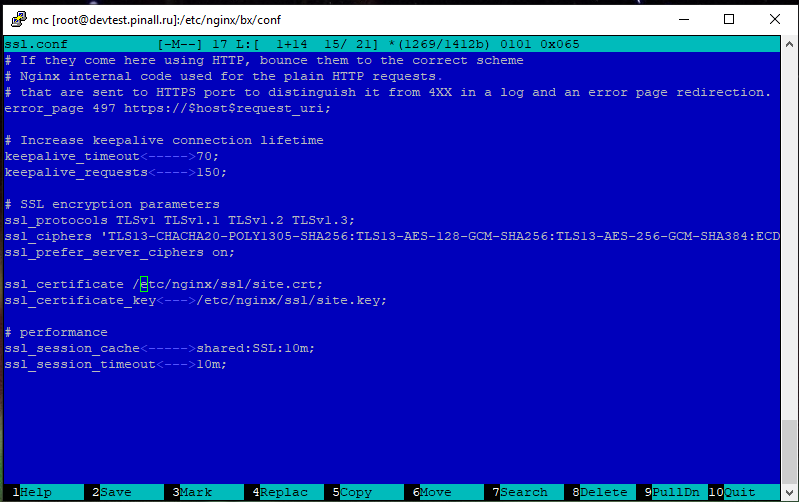

Теперь прикручиваем сертификаты к сайту. Открываем файл /etc/nginx/bx/conf/ssl.conf и заменяем в нём следующие строки

ssl_certificate /etc/nginx/ssl/cert.pem; ssl_certificate_key /etc/nginx/ssl/cert.pem;

На пути к нашим новеньким сертификатам:

ssl_certificate /etc/letsencrypt/live/itlocate.ru/fullchain.pem; ssl_certificate_key /etc/letsencrypt/live/itlocate.ru/privkey.pem;

После этого необходимо рестартануть наш nginx:

systemctl restart nginx

Теперь можно проверить доступен ли наш сайт по ссылке https://itlocate.ru

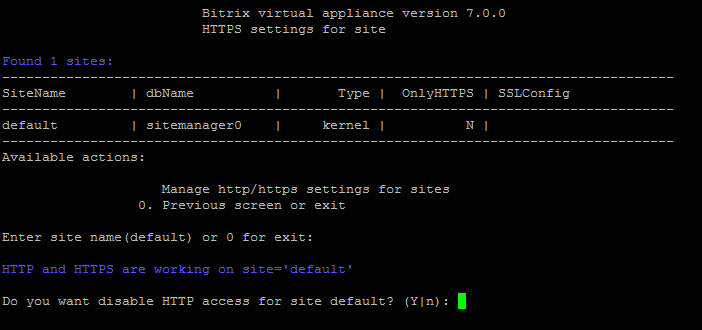

Если сайт открылся, то в меню VMBitrix переходим по 6. Configure pool sites 5. Change a site’s https settings и отключаем доступ по HTTP.

Так как бесплатный SSL-сертификат имеет срок действия 90 дней, то нам нужно предусмотреть механизм автоматического обновления сертификата. Это можно сделать вручную, выполнив команду на сервере:

certbot renew

И все сертификаты, которые истекают менее чем через 30 дней будут обновлены на новые. Но нам нужно это автоматизировать. Для этого в cron добавим задание. Выполняем команду:

crontab -e

Откроется при помощи Vi редактора. дула добавляем задание, которое будет выполняться ежедневно в 03:30:

30 3 * * * /usr/bin/certbot renew --pre-hook "systemctl stop nginx" --post-hook "systemctl start nginx"

На этом нашу настройку бесплатного сертификата Битрикс24 считаю законченной 😎!

Возможные ошибки!

Как открыть меню битрикс в VMBitrix 🙃

Да, бывает и такое! Для того, чтобы вызовать меню настроек VMBitrix 7.X.X из командной строки Linux необходимо выпольнить следующую команду:

/root/menu.sh

Или просто, если вы уже находитесь в root директории.

./menu.sh

Удаление ААА записи

В моём случае я столкнулся с следующей ошибкой. Я прописал A запись с указанием моего сервера с VMBitrix и домен открывался, однако сертификат выпустить не удавалось 😈 :

IMPORTANT NOTES:

- The following errors were reported by the server:

Domain: test.domain.com

Type: connection

Detail: Fetching

http://test.domain.com/.well-known/acme-challenge/oTk4n-oaIuuAo_3WUSyh153oK5JLVGPedvHiztgoU68:

Error getting validation data

To fix these errors, please make sure that your domain name was

entered correctly and the DNS A/AAAA record(s) for that domain

contain(s) the right IP address. Additionally, please check that

your computer has a publicly routable IP address and that no

firewalls are preventing the server from communicating with the

client. If you're using the webroot plugin, you should also verify

that you are serving files from the webroot path you provided.

В итоге моя А запись разнилась с ААА записью. После удаления ААА записи всё получилось. 😉

Не знаете, что такое SSL-сертификат, для чего он нужен и как его установить? Наши специалисты помогут разобраться в этом вопросе.

Если вы работаете с коробочной версией Битрикс24 и хотите использовать IP-телефонию, открытие линии или интеграции от Пинол, то вам не обойтись без SSL-сертификата. Вообще, в последнее время, любой владелец сайта, уважающий своего посетителя обязан позаботиться о наличии защищенного протокола. SSL-сертификат не дает мошенникам перехватить или подменить личные данные пользователей.

Заполните форму и мы проведем вам онлайн-встречу, где вы получите примеры реализации с кейсами внедрений:

Алексей Окара,

основатель Пинол

Содержание:

- Что такое SSL?

- Для чего нужен SSL-сертификат в Битрикс24?

- Инструкция по установке SSL-сертификата

- Инструкция по установке сертификата Let’s encrypt из Битрикс окружения

Что такое SSL?

SSL (англ. Secure Sockets Layer — уровень защищённых сокетов) — криптографический протокол, который подразумевает более безопасную связь. Протокол SSL гарантирует безопасное соединение между браузером пользователя и сервером.

При использовании SSL информация передается в шифрованном виде и расшифровать ее невозможно без ключа.

Для чего нужен SSL-сертификат в Битрикс24?

- Безопасность передачи данных.

При использовании SSL вероятность компрометации личных данных, которые передаются на сервер становится минимальной. Личные данные — это логины и пароли от аккаунтов, адреса электронной почты и т.д. - Некоторые модули коробочной версии Битрикс24 требуют наличия SSL-сертификата, например, IP-телефония, открытие линии, сервисы интеграций (заявка с вашего сайта или сообщения из чата просто не попадут в Битрикс24, если не установлен безопасный протокол соединения).

- Для корректной установки и работы платформы Пинкит также необходимо наличие SSL-сертификата.

- Согласно ФЗ «О персональных данных» ресурсы, которые хранят персональные данные (ФИО, номера телефонов и т.д.) должны использовать SSL-сертификаты для безопасной передачи данных.

SSL-сертификат содержит следующую информацию:

- доменное имя, на которое оформлен SSL-сертификат;

- юридическое (физическое) лицо, которое владеет сертификатом;

- физическое местонахождение владельца сертификата (город, страна);

- срок действия сертификата.

У сайтов, которые используют SSL-сертификаты в строке браузера ставится отметка – закрытый замок:

Нажав на замок можно получить информацию по сертификату:

При установке коробочной версии Битрикс24 можно использовать как платные сертификаты (Positive SSL, Essential SSL и т.д.), так и бесплатные (Let’s Encrypt).

Инструкция по установке SSL-сертификата

1. Сначала необходимо получить SSL-сертификат от центра сертификации, который вы выбираете сами (этот процесс в данной статье описывать не будем).

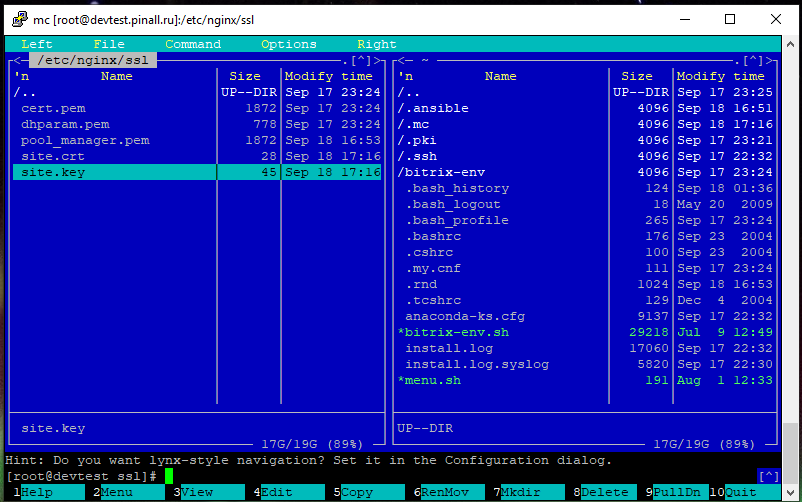

У вас должны быть файлы:

- site.key — приватный ключ домена (созданный вами на этапе отправки заявки на получение сертификата или присланный центром сертификации),

- site.crt — публичный сертификат домена (присланный центром сертификации).

2. Авторизуйтесь на сервере с правами root.

3. Перейдите в директорию /etc/nginx/bx/conf и откройте файл ssl.conf:

4. Измените строки:

ssl_certificate /etc/nginx/ssl/cert.pem;

ssl_certificate_key /etc/nginx/ssl/cert.pem;

ssl_dhparam /etc/nginx/ssl/dhparam.pem

На

ssl_certificate /etc/nginx/ssl/site.crt;

ssl_certificate_key /etc/nginx/ssl/site.key;

5. Перейдите в директорию /etc/nginx/ssl/ и скопируйте туда полученные вами ключ (site.key) и сертификат (site.crt).

6. Перезагрузите nginx.

Инструкция по установке бесплатного сертификата Let’s encrypt из Битрикс окружения

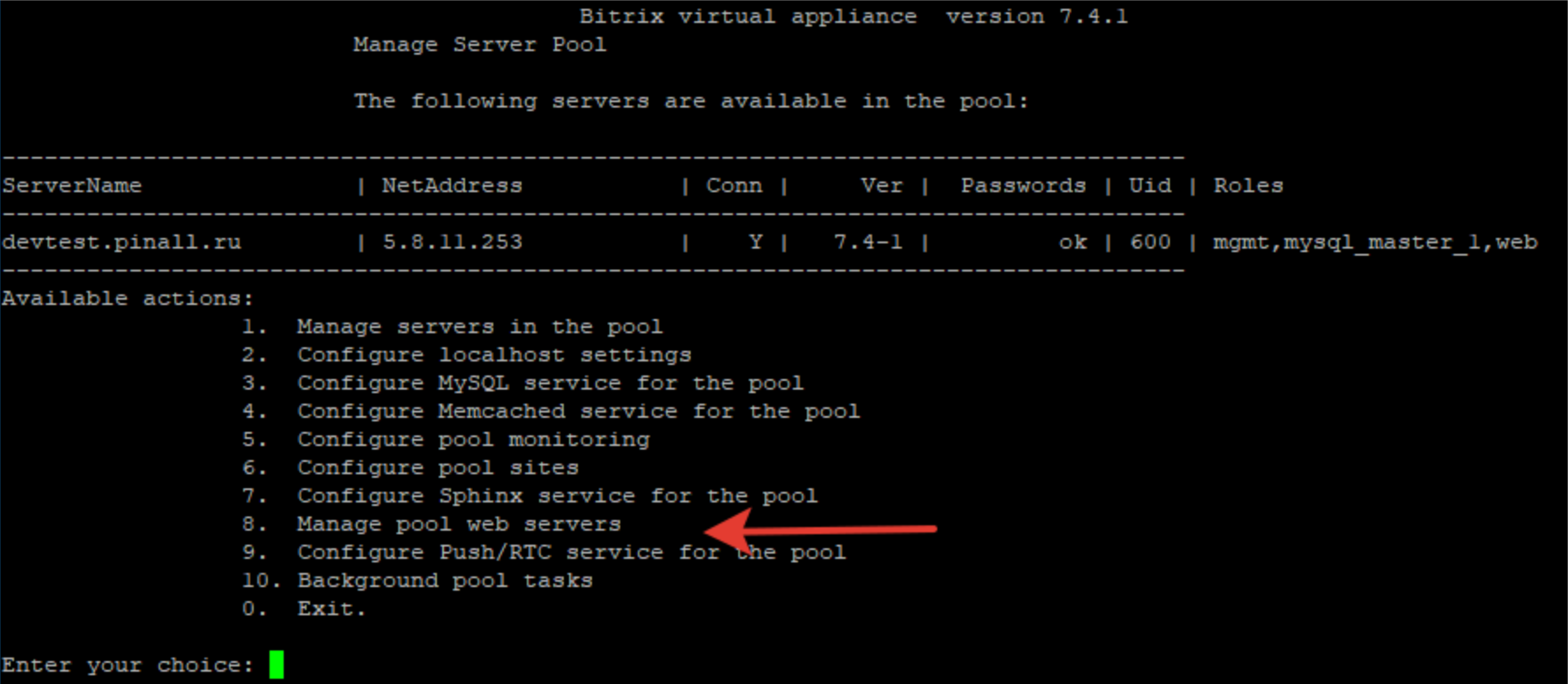

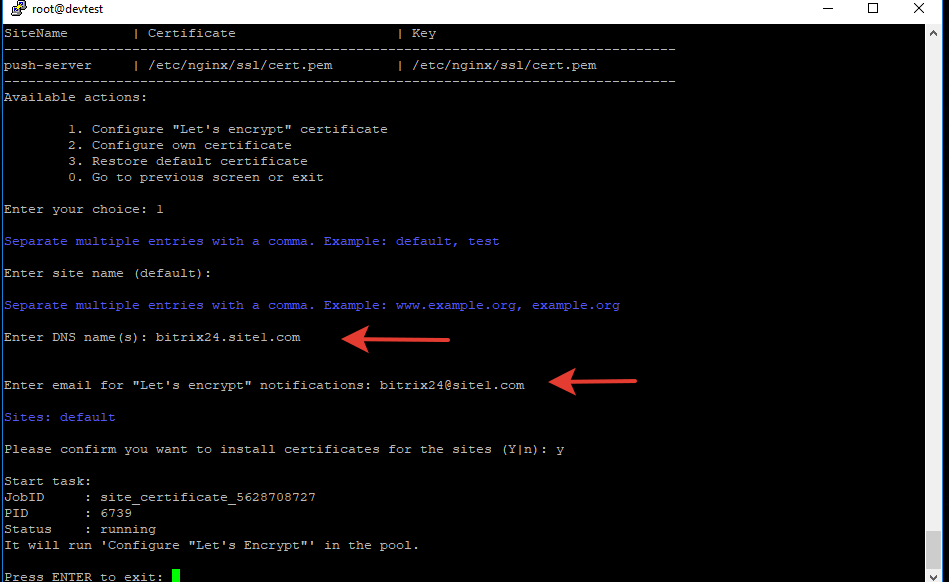

1. Перейдите в раздел «8 Manage poll web serers»:

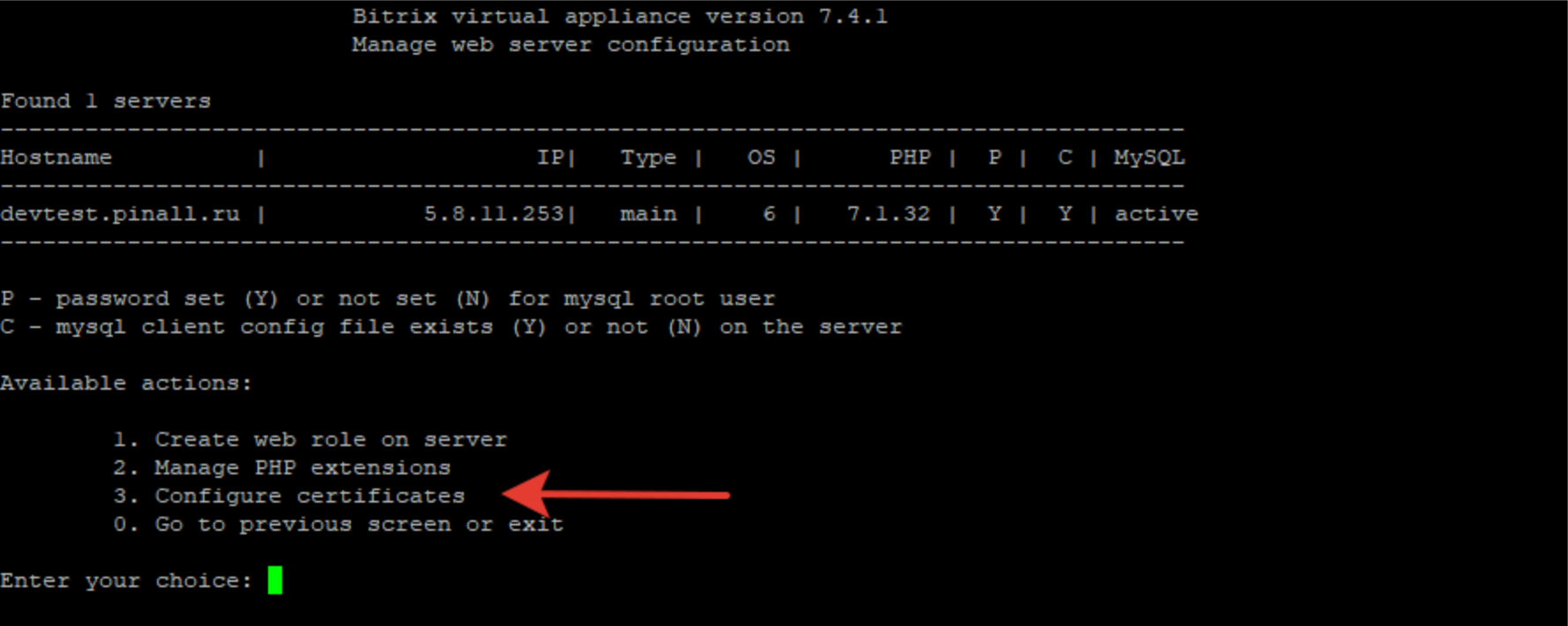

2. Перейдите в раздел «3 Conigure certificates»:

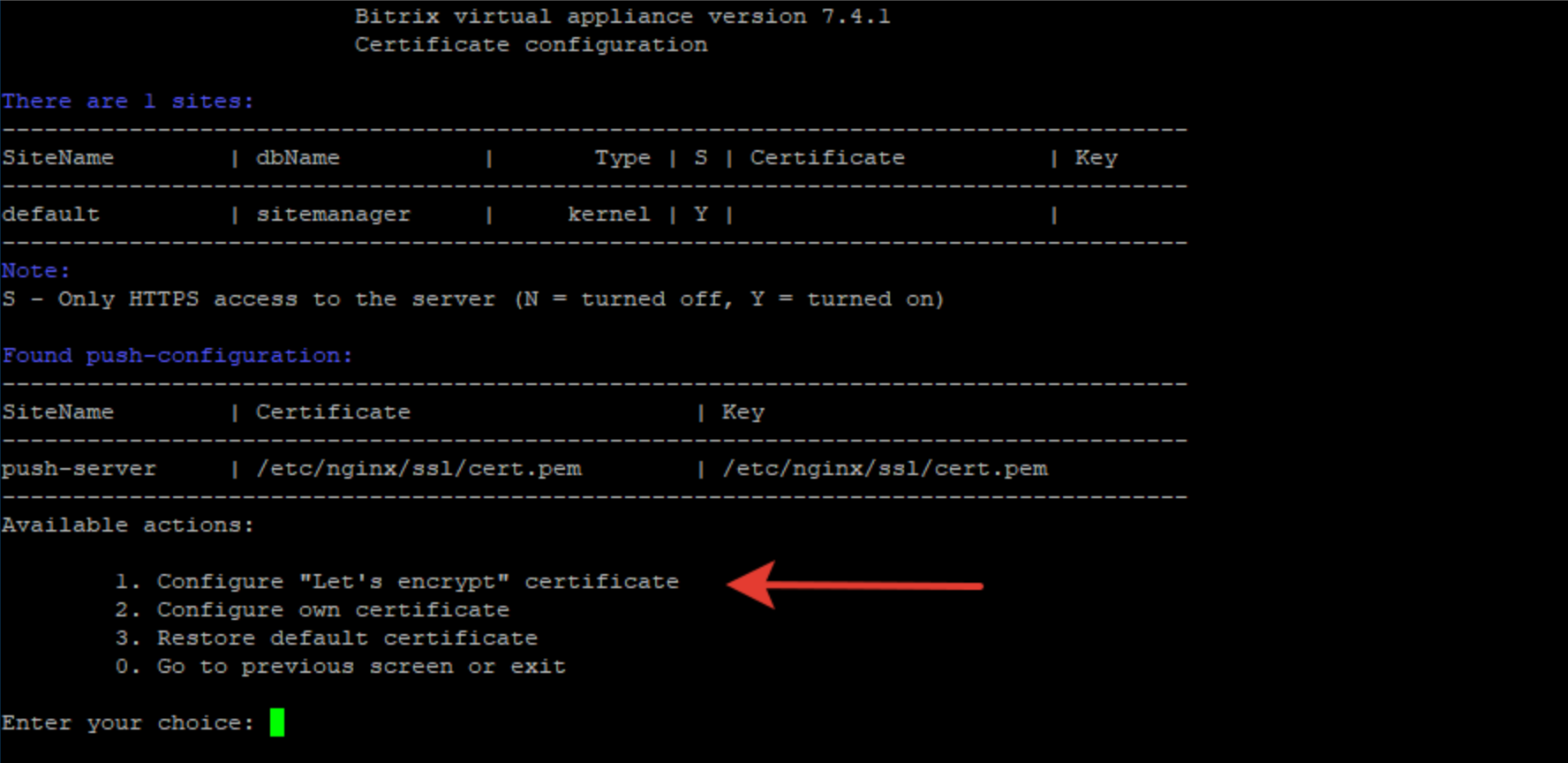

3. Перейдите в раздел «1 Configure «Let’s encrypt» certificate»:

4. Заполните необходимые поля:

- адрес сайта,

- email для подтверждения.

Мастер самостоятельно запросит и установит сертификат в течение нескольких минут. Пути SSL-сертификатов будут указаны в этом же разделе.

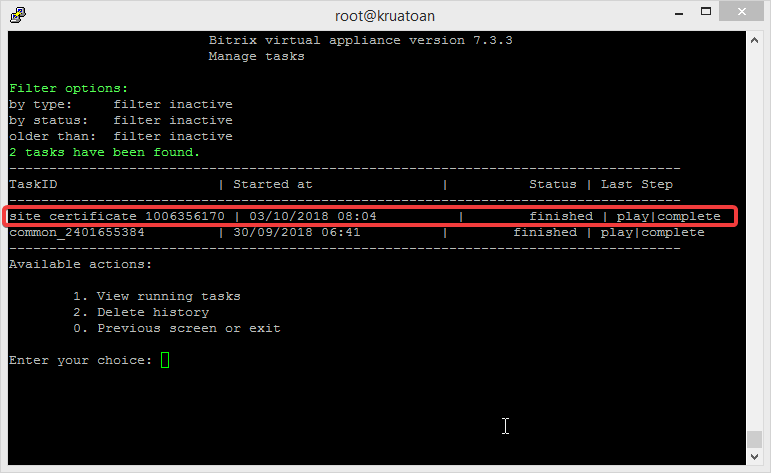

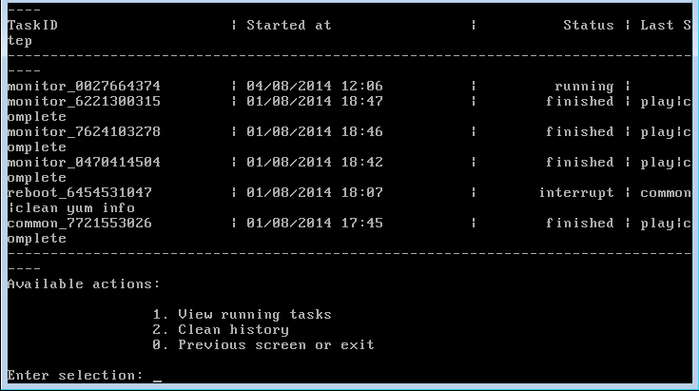

Просмотреть историю задач, а также выполняемые в данный момент задачи, можно с помощью пункта меню 5. Background tasks in the pool

Для установки Пинкит, переходите в Битрикс24.Маркет:

в доменной зоне RU в доменной зоне BY в доменной зоне KZ в доменной зоне UA

Заполните форму и мы проведем вам онлайн-встречу, где вы получите примеры реализации с кейсами внедрений:

| Цитата |

|---|

| Антон Пашков написал: Такая же проблема была с цепочкой сертификатов на виртуальной машине битрикс |

тоже столкнулся с данной проблемой.

Решение:

После установки SSL-сертификата, нужно прописать цепочку сертификатов

Что такое цепочка сертификатов?

| Цитата |

|---|

| Центр сертификации предоставляет не просто сертификат — на деле это цепочка сертификатов (CA Bundle), каждое звено которой работает на повышение доверия конечного пользователя. |

Другими словами, это цепочка сигнатур всех участников, кто выдал вашему сайту сертификат. Она (цепочка) подтверждает, что вы его действительно получили от доверенных сервисов, а не сгенерировали его где-то в недрах своего сайта.

Вопрос где ее взять?

Вы ее получаете вместе с сертификатом, в файле (на примере SSL-сертификата Sectigo (бывший Comodo)):

ИМЯ_ДОМЕНА_com.ca (для обычного домена)

или

STAR_ИМЯ_ДОМЕНА_com.ca-bundle (для WildCard — с поддержкой поддоменов)

======================================================================================

НИЖЕ ДАЮ ИНСТРУКЦИЮ КАК ПРОПИСАТЬ ЦЕПОЧКУ СЕРТИФИКАТОВ ДЛЯ БИТРИКС24-CRM

======================================================================================

| Цитата |

|---|

| ACHTUNG!!! Т.к. Битрикс24-CRM (та что на 12 пользователей) имеет свою вирт. машину (которая устанавливается при разворачивании портала), интерфейс отличается от стандартного интерфейса Bitrix VM. Будьте внимательны!!! Ниже инструкция для Битрикс24-CRM |

Т.к. данный топик посвящен проблеме с уже установленным SSL-сертификатом, то предполагаем, что он уже установлен.

Как установить SSL-сертификат см.

как установить SSL- сертификат

Шаг 1. копируем файл с цепочкой в туже директорию, где и лежит сертификат

для CentOS 7: /etc/nginx/ssl/ИМЯ_ДОМЕНА_com.ca

Шаг 2. Входим на сервер через SSH (putty)

Шаг 3. Запускаем интерфейс BitrixVM: /root/menu.sh

Шаг 4. Выбираем Manage pool web servers: 5

Шаг 5. Выбираем Configure certificates: 2

Шаг 6. Выбираем Configure own certificate: 2

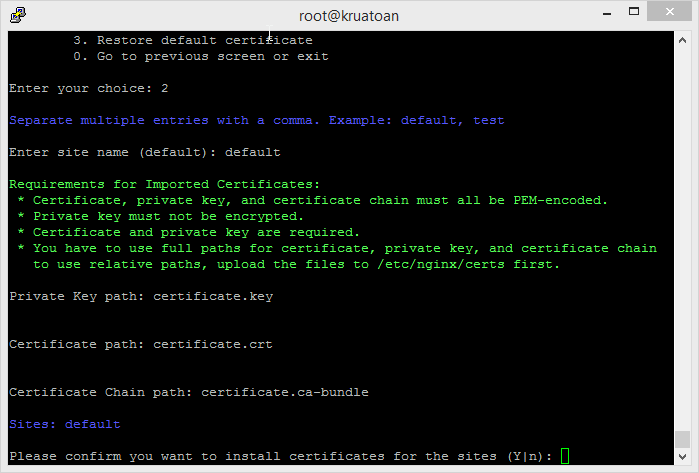

Шаг 7. Отвечаем на запросы системы:

Шаг 8. Проверяем корректность установки сертификата, через

SSL-checker

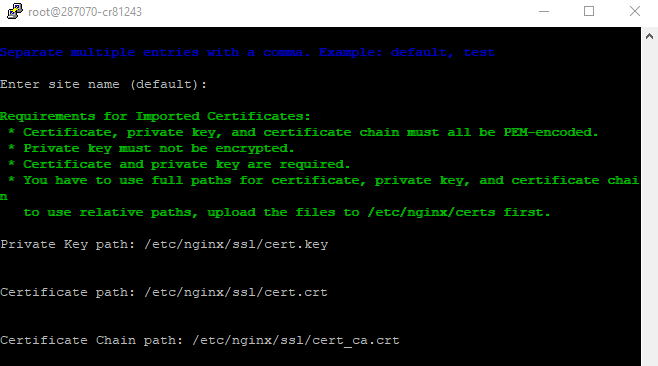

После установки SSL сертификата в битриксе на виртуальной машине BitrixVM версии 7.4.1 начала появляться ошибка с сокетами, при этом если перейти на сайт по обычному http, то такой проблемы не наблюдается.

Ниже описано как решить данную проблему с сокетами при использование SSL сертификата и протокола HTTPS в Bitrix virtual appliance version 7.4.1 («1С-Битрикс: Веб-окружение»).

Открываем SSH клиет (PuTTY).

Если меню битрикса не отображается сразу, то заходим в меню следующей командой:

cd

./menu.sh

Затем выбираем поочередно пункты в меню:

8. Manage pool web servers

3. Configure certificates

2. Configure own certificate

Если данных пунктов у вас нет, то сначала нужно обязательно создать пул:

1. Create Management pool of server

После того, как зашли в пункт 2. Configure own certificate, указываем сайт или оставляем по умолчанию Enter site name (default):

Указываем:

Private Key path: /etc/nginx/ssl/cert.key

Certificate path: /etc/nginx/ssl/cert.crt

Certificate Chain path: /etc/nginx/ssl/cert_ca.crt

Пути заменяем на свои, либо предварительно запишите файлы сертификатов с такими именами по таким же путям.

После вопроса Please confirm you want to update certificate settings for the sites (N|y): вводим Y и нажимаем enter.

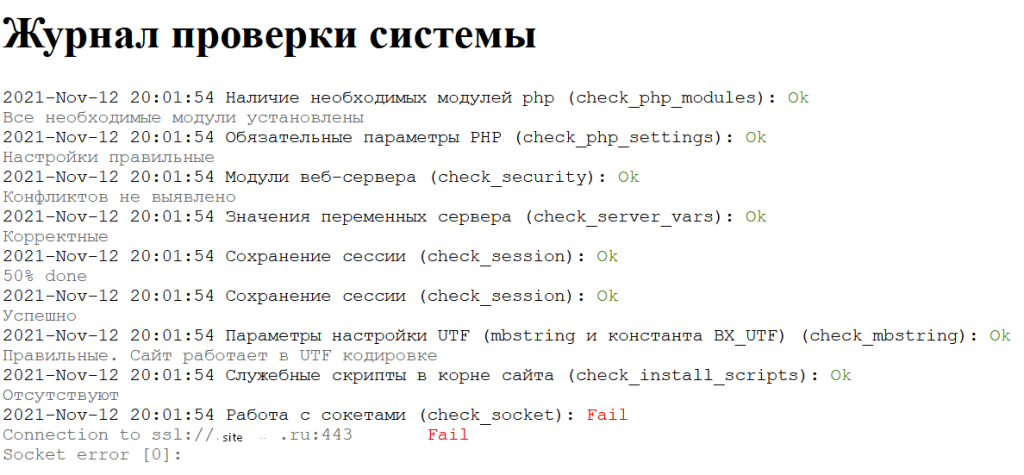

Готово, сайт должен открываться по HTTPS, но у меня не работало, поскольку я не указывал Certificate Chain path, у меня не было сертификатов для цепочки (промежуточных) и пока я не указал эти сертификаты в Certificate Chain path у меня SSL не работал. Точнее сам сайт по HTTPS открывался нормально в защищённом режиме, но в проверке системы битрикс показывалась ошибка с сокетами:

Ошибка! Работа с сокетами (check_socket): Fail Connection to ssl://site.com:443 Fail, Connection to ssl://site.com:443 Fail Socket error [0]:

Подробности ошибки указаны в журнале проверки системы.

Также если обратится к сайту в консоли через curl командой:

curl https:// site.com :443

выходило следующие curl: (60) Peer’s Certificate issuer is not recognized.

При нормальной работе должен показываться HTML код сайта.

Проблема еще была в том, что у меня не было никаких промежуточных сертификатов, а только публичный сертификат (CRT) и приватный ключ (Private KEY).

Центр сертификации мне больше ничего не выдавал, а точнее хостинг где я их покупал.

Техподдержка не отвечала, у них были праздничные выходные.

Как же их получить?

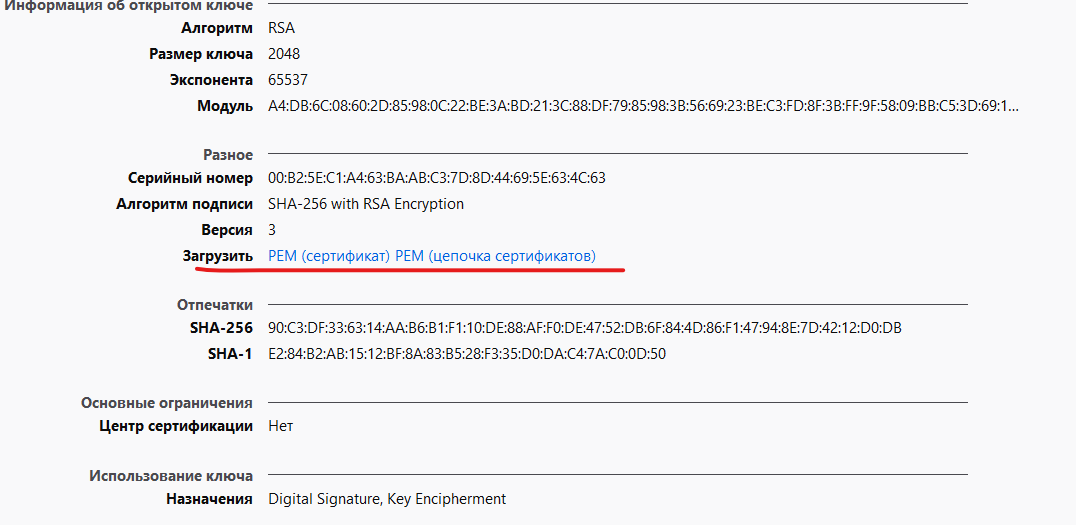

Нашёл решение такое, открываем сайт в браузере Firefox, нажимаем на замочек, затем на стрелку справа от зеленной надписи «Защищенное соединение», затем внизу «Подробнее».

После чего откроется окно «Информация о странице». Там нажимаем «Просмотреть сертификат».

Откроется страница с различными данными и параметрами сертификата. Находим ниже ссылки Загрузить PEM (сертификат) и PEM (цепочка сертификатов). Именно последний нам и нужен. Качаем PEM (цепочка сертификатов).

Формат PEM я переименовал в CRT. У меня сработало с ним, но возможно и с PEM сработает.

После того как я указал этот chain сертификат, как указано выше в Certificate Chain path, у меня наконец-то пропала ошибка с сокетами и все наконец стало работать как надо.

Записи о сертификатах создаются в файле:

/etc/nginx/bx/site_avaliable/ssl.s1.conf

там указано где хранятся сертификаты:

ssl_certificate /etc/nginx/certs/default/cert.crt;

ssl_certificate_key /etc/nginx/certs/default/cert.key;

ssl_trusted_certificate /etc/nginx/certs/default/cert_ca.crt;

Также данные записи были сделаны в файле /etc/nginx/bx/conf/ssl-push-custom.conf

А изначально настройки брались из /etc/nginx/bx/conf/ssl.conf

В документации вообще сказано, что для сайта по умолчанию s1 (который находится в директории /home/bitrix/www) файл будет называться /etc/nginx/bx/site_avaliable/s1.ssl.conf, а для дополнительных сайтов (которые создаются в директории /home/bitrix/ext_www/название_хоста) — /etc/nginx/bx/site_avaliable/bx_ext_ssl_название_хоста.conf.

Поэтому нужный файл конфигурации здесь еще нужно постараться определить.

Не забываем также указать в файле /etc/hosts ваш IP и домен. я указал два ip версии 4 и 6, а также 127.0.0.1 localhost

После правок нужно выполнить команду

nginx -t

И перезагрузить

service nginx restart или # /etc/init.d/nginx restart

Если нужно установить бесплатный сертификат LetsEncrypt, об это написано в этой статье Установка SSL сертификата LetsEncrypt на BitrixVM

Загрузка

|

Источник: |

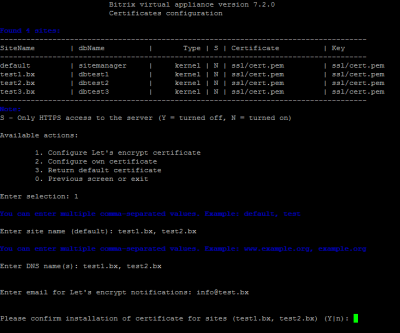

С версии 7.2.2 битрикс-машины появилась возможность подключать бесплатные валидные SSl-сертификаты от Lets Encrypt прямо из меню виртуальной машины.

Let’s Encrypt — центр сертификации, начавший работу в бета-режиме с 3 декабря 2015 года, предоставляющий бесплатные криптографические сертификаты для HTTPS. Процесс выдачи сертификатов полностью автоматизирован. Сертификаты выдаются только на 3 месяца для предотвращения инцидентов безопасности.

Ограничения LetsEncrypt:

1/ https://community.letsencrypt.org/t/which-browsers-and-operating-systems-support-lets-encrypt/4394

2/ Firefox. Как мимимум с 4.0 (возможно с 1.0) работает. (StartSSL в древних лисах работать не будет). Все современные лисы работают всеми CA.

3/ Thunderbird. Точно все современные версии на всех ОС (включая wosign. StartSSL в древних версиях не поддерживается)

4/ IE и Edge. Минимум 8 версия для всех. IE6 точно не поддерживается, по IE7 в зависимости от условий.

5/ Chrome и Cromium. Поддержка ОС аналогично встроенной ОС криптоапи (древние макоси, линуксы и winXP не будут работать ни с каким CA).

6/ Safari на всех современных Apple-устройствах точно работает.

7/ Android точно работает с версии 4.2 со всеми . Версия 2.0.6 (Android browser 2.0.6 Webkit 530.17) точно НЕ работает.

8/ Java не работает с letsencrypt.

9/ wget и curl могут не работать на старых системах

Как установить бесплатный ssl сертификат от Lets Encrypt в битрикс-машине?

В меню машины пройти по пунктам 8. Manage web nodes in the pool -> 3. Certificates configuration -> 1. Configure Let’s encrypt certificate. Указать сайт (или сайты), dns имена сайта(-ов), email для нотификаций сервиса Lets Encrypt, подтвердить ввод.

Пример:

Мастер самостоятельно запросит и установит сертификат из сети.

Поддерживается ввод нескольких сайтов, через запятую (test1.bx, test2.bx).

Перевыпуск сертификатов будет автоматический. Это отлично, с учетом того что сертификат дается только на 3 месяца.

Что делать, если сертификат не устанавливается и битрикс машина выдает ошибку?

Мое знакомство с данным новшеством прошло именно так: после настройки сертификата фоновая задача в машине завершалась с ошибкой:

--------------------------------------------------------- TaskID | Status | Last Step ---------------------------------------------------------- site_certificate_1113161018 | error | play|complete

Смотрим логи и выясняем подробности. Директория /opt/webdir/temp содержит логи задач, смотрим по нашей задаче site_certificate_1113161018.

Первый лог /opt/webdir/temp/site_certificate_1113161018/status, в нем есть строчка с прерыванием, а также видим и второй лог:

TASK [web : create certificates] ***********************************************

fatal: [acrit]: FAILED! => {"changed": true, "cmd": "/home/bitrix/dehydrated/dehydrated

-c > /home/bitrix/dehydrated_update.log 2>&1" ...

С этого места становиться понятно, что машина установила библиотеку dehydrated в папку /home/bitrix/dehydrated, а лог ее выполнения расположен в dehydrated_update.log

Смотрим второй лог /home/bitrix/dehydrated_update.log, в нем тоже есть ошибка:

+ Responding to challenge for www.goooodsite.ru..

ERROR: Challenge is invalid! (returned: invalid) (result: {

"type": "http-01",

"status": "invalid",

"error": {

"type": "urn:acme:error:unauthorized",

"detail": "Invalid response from http://www.goooodsite.ru/.well-known/acme-challenge/dummy",

"status": 403

},

})

Выходит, что для проверки требуется доступность сайта по http и https с самоподписанным сертификатом, дабы проверить права владения на оба сайта.

Поэтому настроим редирект и еще раз запустим получение ключа:

1/ Отключаем редирект с http и https

2/ Создаем вручную папку на сайте /.well-known/acme-challenge/ с текстовым файлом внутри:

echo "thisisthecontentoffile" > /home/bitrix/www/site/.well-known/acme-challenge/dummychallengefile

и проверяем чтобы этот файл корректно открывался для http и https: http://www.goooodsite.ru/.well-known/acme-challenge/dummychallengefile https://www.goooodsite.ru/.well-known/acme-challenge/dummychallengefile

3/ Запускаем заново, и опять ошибка. Опять смотрим логи задачи. На этот раз сертификат получен, а ошибка в конфигурации сайта в nginx: /etc/nginx/bx/site_avaliable/bx_ext_ssl_www.goooodsite.ru.conf

4/ ошибку устраняем (лишняя директива из-за авто-вставки настроек в файл) и видим что сертификат добавился в конфиг, а сами сертификаты хранятся тут /home/bitrix/dehydrated/certs/:

# CERTIFICATE ANSIBLE MANAGED BLOCK include bx/conf/ssl_options.conf; ssl_certificate /home/bitrix/dehydrated/certs/www.goooodsite.ru/fullchain.pem; ssl_certificate_key /home/bitrix/dehydrated/certs/www.goooodsite.ru/privkey.pem; ssl_trusted_certificate /home/bitrix/dehydrated/certs/www.goooodsite.ru/chain.pem; # CERTIFICATE ANSIBLE MANAGED BLOCK

5/ nginx перезапускаем, редирект из http в https возвращаем. Сертификат добавлен.

Вот собственно путь отладки и исправления ошибки авто-установки сертификата, если сертификат был установлен на сайте, как написано в статье «Установка ssl-сертификата для битрикс окружения bitrix vm».

Использованные материалы:

- Халявные сертификаты для нищебродов без гемора. LetsEncrypt вместо Wosign и их подводные камни.

- VMBitrix 7.2.0 в релизе

- The client lacks sufficient authorization — 404

Назад в раздел

Продолжаем разбираться с “Битрикс: Веб-окружение”. В прошлой статье разобрались, с установкой и настройкой. В этой расскажу, как получить и привязать бесплатный SSL-сертификат от Let’s Encrypt в “Битрикс: Веб-окружение”.

Получаем бесплатный SSL-сертификат

Для управления выдаваемыми сертификатами у Let’s Encrypt есть специальное решение под названием certbot. Подробную документацию можете найти на официальном сайте, а я просто покажу рабочую схему.

Первым делом:

|

# yum -y install yum-utils # yum-config-manager —enable rhui-REGION-rhel-server-extras rhui-REGION-rhel-server-optional |

И ставим, собственно, сам

certbot

.

На этом подготовительный этап завершен.

Теперь собственно попросим выдать нам сертификат. Следующий момент, метод который я использую подразумевает, что будет использован собственный механизм от Let’s Encrypt, который работает через 443 порт, на котором у нас висит nginx. Способов обхода масса, самый простой остановить nginx, получить сертификат и запустить заново.

Запрашиваем сертификат.

yourdomain.ru

замените на ваш домен.

|

# certbot certonly —standalone -d yourdomain.ru -d www.yourdomain.ru |

Ответив на несколько простых вопросов вы получите сообщение об успехе.

Сертификат успешно сформирован

Вот и все, наши сертификаты готовы. Находятся они в

/etc/letsencrypt/live/yourdomain.ru/

Добавляем SSL-сертификаты к Битрикс

Дело за малым, осталось привязать сертификаты к нашему сайту. Если у вас один сайт в веб-окружении, то нам понадобится файл

/etc/nginx/bx/conf/ssl.conf

. Открываем файл, находим строки:

|

ssl_certificate /etc/nginx/ssl/cert.pem; ssl_certificate_key /etc/nginx/ssl/cert.pem; |

Меняем пути на наши сертификаты.

|

ssl_certificate /etc/letsencrypt/live/yourdomain.ru/fullchain.pem; ssl_certificate_key /etc/letsencrypt/live/yourdomain.ru/privkey.pem; |

Если у вас несколько сайтов, то делаем следующие шаги.

Сначала создадим конфиг под сайт.

|

# cp /etc/nginx/bx/conf/ssl.conf /etc/nginx/bx/conf/ssl.yourdomain.ru.conf |

Именно в нем указываем пути к нашим сертификатам, так же как описано выше.

Затем находим файл

/etc/nginx/bx/site_avaliable/bx_ext_ssl_yourdomain.ru.conf

и в нем меняем:

на

|

include bx/conf/sl.yourdomain.ru.conf |

Сохраняем файл и перезапускаем nginx.

|

# systemctl restart nginx |

Перейдите на https://yourdomain.ru и убедитесь, что все работает.

Далее в меню веб-окружения перейдите

6. Manage sites in the pool

,

5. Change https settings on site

. Выберите ваш домен и отключите доступ по http.

Отключаем доступ по http

Все, теперь ваш сайт работает по

https

и заметьте, совершенно бесплатно.

Настраиваем автоматическое продление сертификата

Естественно, что бесплатный SSL-сертификат не может быть идеальным. Срок действия сертификатов от Let’s Encrypt 90 дней, против года для платных. К счастью, это не такая уж и большая проблема. Стандартными механизмами предусмотрено автоматическое продление. Для этого надо выполнить команду:

После этого, все сертификаты которые истекают в ближайшие 30 дней будут обновлены. Есть следующая особенность, для обновления используется тот же механизм, что и для получения. В нашем случае это

--standalone

режим, который требует отключения nginx, для работы по 443 порту. Но и это предусмотрено – для

certbot

можно указать параметры

--pre-hook

и

--post-hook

, которые выполнят системные команды перед и после работы

certbot

. Таким образом наша строка обновления сертификатов приобретает следующий вид:

|

# certbot renew —pre-hook «systemctl stop nginx» —post-hook «systemctl start nginx» |

Запустите с указанием дополнительного параметра

--dry-run

(прогонит процесс в холостую) и убедитесь, что ошибок нет.

|

# certbot renew —dry-run —pre-hook «systemctl stop nginx» —post-hook «systemctl start nginx» |

Если все отлично, то добавим задание в cron, которое, скажем, раз в сутки в 2:16 (время сами выберите) ночи будет проверять и при необходимости обновлять наши сертификаты:

и добавляем задание

|

16 2 * * * /usr/bin/certbot renew —pre-hook «systemctl stop nginx» —post-hook «systemctl start nginx» >> /var/log/renew.log |

Пару дней назад произошла со мной такая история. Сажусь я создать SSL-сертификаты для нескольких сайтов…

Что случилось с получением SSL-сертификатов в виртуальной машине Битрикс?

Пару дней назад произошла со мной такая история. Сажусь я создать SSL-сертификаты для нескольких сайтов и коробочного портала Битрикс24. Все делаю по стандартному способу, который я описывал ранее тут. Но в итоге сертификат не выдается и в текущих задачах сервера я вижу ‘error’ на создании сертификата.

Начинаю копать логи. Иду в /opt/webdir/temp/, смотрю номер задания и просматриваю /status/. Виду такое:

Account creation on ACMEv1 is disabled. Please upgrade your ACME client to a version that supports ACMEv2 / RFC 8555. See

https://community.letsencrypt.org/t/end-of-life-plan-for-acmev1/88430

for details.

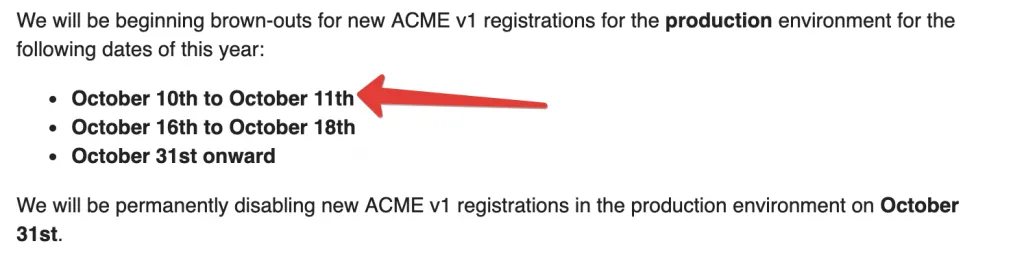

Значит на наших серверах проблем нет, а не создается аккаунт на стороне Let’s Encrypt. Прохожу по ссылке и становится понятно что с 31 октября 2019 года заканчивается поддержка регистрации сертификатов по api v1 и будет только по api v2. А виртуальная машина Битрикс как раз использует первую версию api.

Но ведь еще не 31 октября, в чем же дело?

А вот в чем:

Из текста видно, что регистрация будет дополнительно закрыта с 10 по 11 октября и с 16 по 18 сентября. А с 31 октября 2019 будет закрыта уже на совсем. И как раз получилось что я попал на эти даты. 12 числа создание сертификатов на VM bitrix уже работает и я успешно создал сертификаты своим клиентам.

Что делать после 31 октября 2019?

Удалось получить ответ от разработчиков Битрикс. О проблеме известно и уже на днях выйдет обновление виртуальной машины. И теперь, чтобы получать сертификаты вам обязательно нужно будет обновить свою виртуальную машину Битрикс.

Ее версия должна быть выше 7.4.1.

Установка бесплатного сертификата

Войдите на сервер по SSH.

В меню Bitrix virtual appliance перейдите в пункт 8. Manage web nodes in the pool -> 3. Certificates configuration -> 1. Configure Let’s encrypt certificate. Указать сайт (или сайты), dns имена сайта(-ов), email для нотификаций сервиса Lets Encrypt, подтвердить ввод.

P.S. Номера пунктов могут отличаться в разных версиях Bitrix virtual appliance.

Пример:

Мастер самостоятельно запросит и установит сертификат из сети.

Поддерживается ввод нескольких сайтов, через запятую (test1.bx, test2.bx, www.test2.bx).

Перевыпуск сертификатов будет автоматический. Это отлично, с учетом того что сертификат дается только на 3 месяца.

Что делать, если сертификат не устанавливается и битрикс машина выдает ошибку?

Наше знакомство с данным новшеством прошло именно так: после настройки сертификата фоновая задача в машине завершалась с ошибкой:

---------------------------------------------------------

TaskID | Status | Last Step

----------------------------------------------------------

site_certificate_1113161018 | error | play|complete

Смотрим логи и выясняем подробности. Директория /opt/webdir/temp содержит логи задач, смотрим по нашей задаче site_certificate_1113161018.

Первый лог /opt/webdir/temp/site_certificate_1113161018/status, в нем есть строчка с прерыванием, а также видим и второй лог:

TASK [web : create certificates] ***********************************************

fatal: [acrit]: FAILED! => {"changed": true, "cmd": "/home/bitrix/dehydrated/dehydrated

-c > /home/bitrix/dehydrated_update.log 2>&1" ...

С этого места становиться понятно, что машина установила библиотеку dehydrated в папку /home/bitrix/dehydrated, а лог ее выполнения расположен в dehydrated_update.log

Смотрим второй лог /home/bitrix/dehydrated_update.log, в нем тоже есть ошибка:

+ Responding to challenge for www.goooodsite.ru..

ERROR: Challenge is invalid! (returned: invalid) (result: {

"type": "http-01",

"status": "invalid",

"error": {

"type": "urn:acme:error:unauthorized",

"detail": "Invalid response from http://www.goooodsite.ru/.well-known/acme-challenge/dummy",

"status": 403

},

})

Выходит, что для проверки требуется доступность сайта по http и https с самоподписанным сертификатом, дабы проверить права владения на оба сайта.

Поэтому настроим редирект и еще раз запустим получение ключа:

1) Отключаем редирект с http и https

2) Создаем вручную папку на сайте /.well-known/acme-challenge/ с текстовым файлом внутри:

echo "thisisthecontentoffile" > /home/bitrix/www/site/.well-known/acme-challenge/dummychallengefile

и проверяем чтобы этот файл корректно открывался для http и https: http://www.goooodsite.ru/.well-known/acme-challenge/dummychallengefile https://www.goooodsite.ru/.well-known/acme-challenge/dummychallengefile

3) Запускаем заново, и опять ошибка. Опять смотрим логи задачи. На этот раз сертификат получен, а ошибка в конфигурации сайта в nginx: /etc/nginx/bx/site_avaliable/bx_ext_ssl_www.goooodsite.ru.conf

4) ошибку устраняем (лишняя директива из-за авто-вставки настроек в файл) и видим что сертификат добавился в конфиг, а сами сертификаты хранятся тут /home/bitrix/dehydrated/certs/:

# CERTIFICATE ANSIBLE MANAGED BLOCK

include bx/conf/ssl_options.conf;

ssl_certificate /home/bitrix/dehydrated/certs/www.goooodsite.ru/fullchain.pem;

ssl_certificate_key /home/bitrix/dehydrated/certs/www.goooodsite.ru/privkey.pem;

ssl_trusted_certificate /home/bitrix/dehydrated/certs/www.goooodsite.ru/chain.pem;

# CERTIFICATE ANSIBLE MANAGED BLOCK5) nginx перезапускаем, редирект из http в https возвращаем. Сертификат добавлен.

Установка платного сертификата

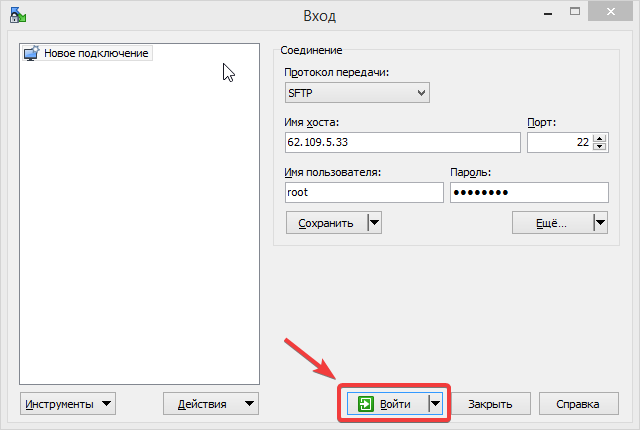

Загружаем файлы сертификата (certificate.key, certificate.crt, certificate.ca-bundle) на сервер.

Для этого подключаемся к серверу по SFTP, например, с помощью WinSCP или Filezilla. Доступы к серверу указаны в письме об активации.

При подключении укажите IP-адрес сервера, логин root, пароль и порт 22:

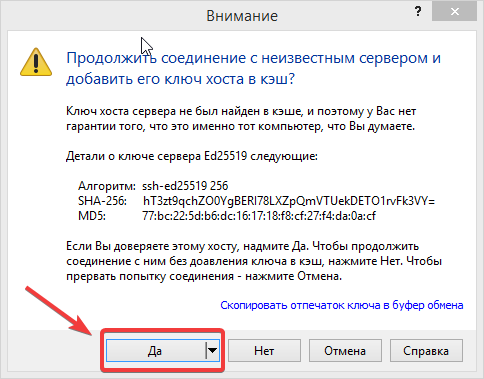

Система запросит подтвердить соединение — соглашаемся:

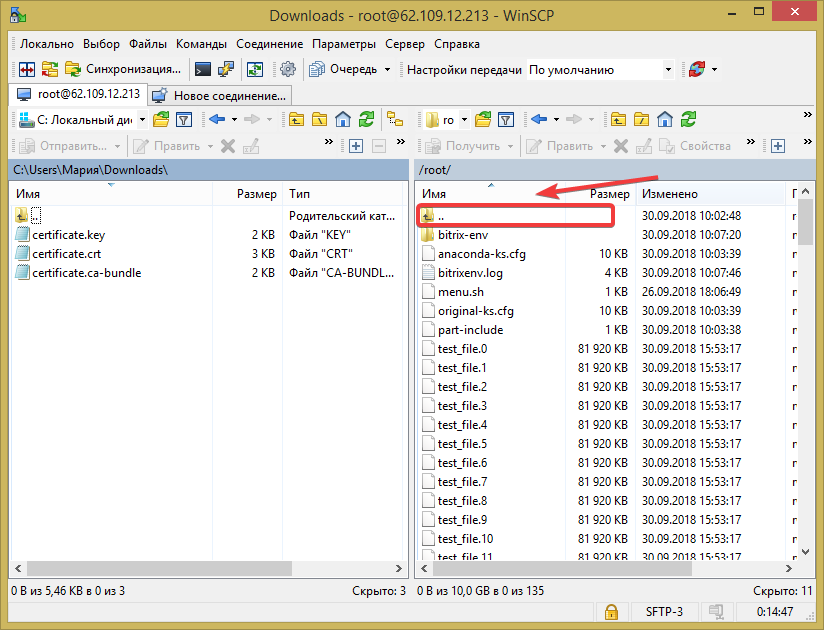

Откроется окно для работы с файлами. В нём по умолчанию домашняя папка пользователя root, переходим на уровень выше:

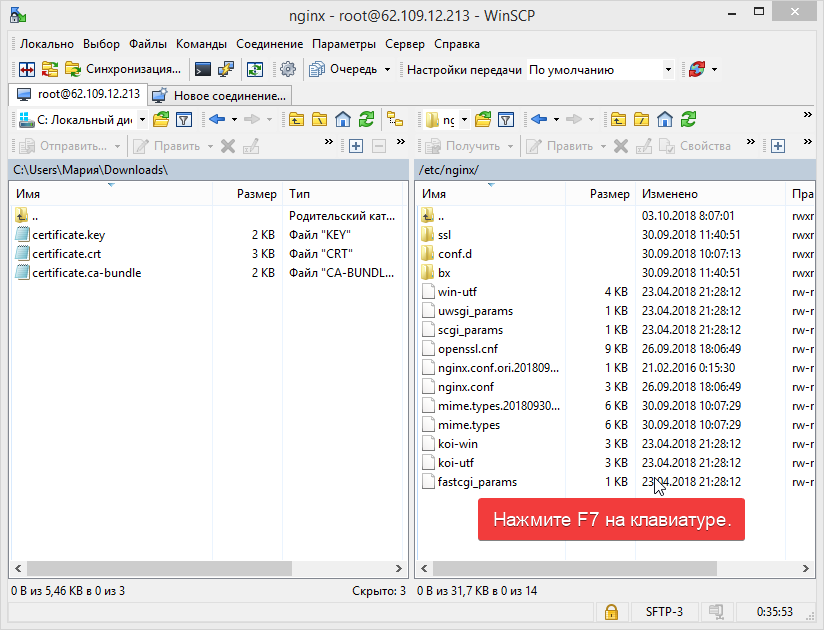

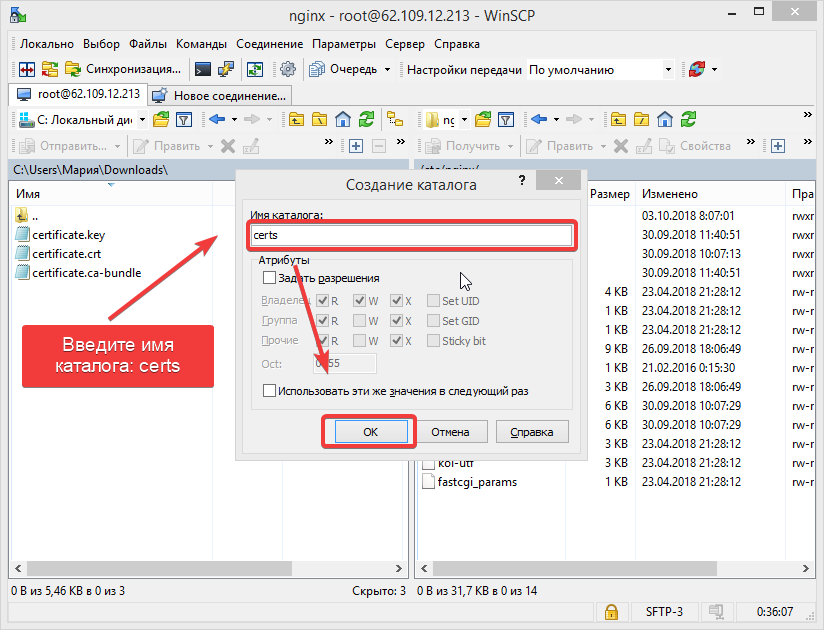

Последовательно переходим в папку /etc/nginx, создаём папку certs (в WinCSP можно использовать горячую клавишу F7):

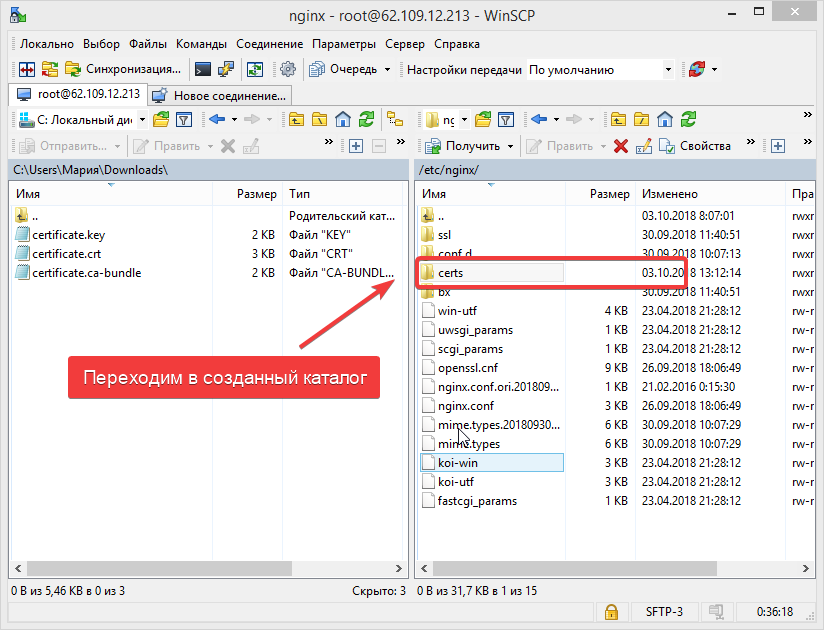

Переходим в созданный каталог:

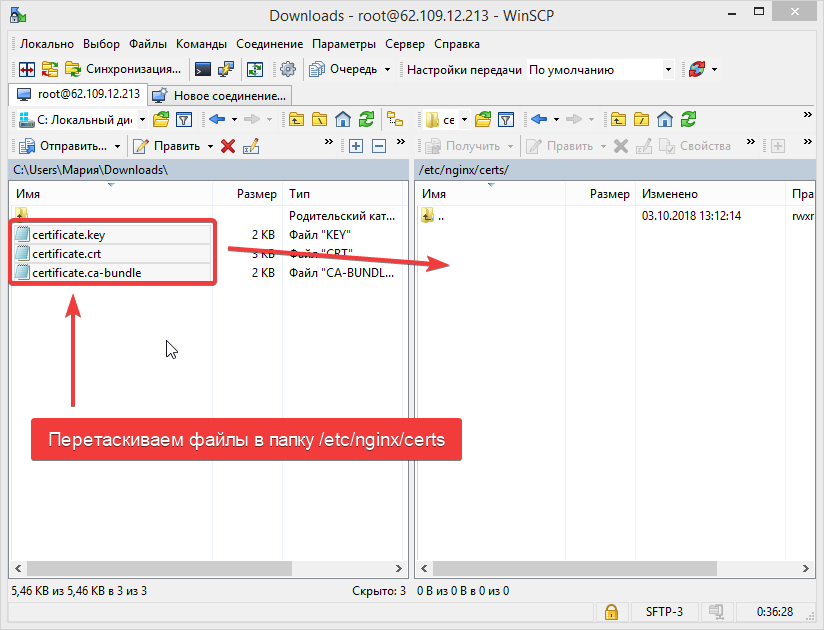

Загружаем в папку /etc/nginx/certs наши файлы сертификата, ключа и цепочки сертификатов(.crt, .key и .ca-bundle):

Подтверждаем загрузку, по завершении выходим из SFTP-клиента.

Следующий шаг — подключаемся к серверу по SSH с данными root. Открывается контекстное меню Битрикс, переходим:

→ 8. Manage nodes in the pool → 3. Configure certificates → 2. Configure own certificate

Указываем, для какого сайта устанавливаем сертификат: для основного пишем default, для дополнительных — название сайта. Указываем пути* к сертификату, подтверждаем установку:

* — мы поместили файлы в папку /etc/nginx/certs, поэтому достаточно указать только имена. Если загрузите файлы в другую папку, укажите полный путь от корневой директории либо от папки certs, если в ней несколько сертификатов по разным папкам. Например:/home/bitrix/www/certificate.key (от корня),/site1_ru/certificate.crt (от папки certs).

Система сообщает, что задание на установку запущено, и предлагает выйти, нажав Enter. Нажимаем Enter — нас возвращает в предыдущее окно. Возвращаемся в самое первое меню (два раза вводим 0: 0. Go to previous screen or exit).

Если установка сертификата прошла успешно, теперь сайт работает по http и https. Проверить это можно двумя способами:

1) В контекстном меню Битрикс выбираем вариант

5. Background tasks in the pool

Отобразятся выполняемые/завершенные процессы:

2) Переходим на наш сайт по ссылке https://

Если все в порядке, возвращаемся в контекстное меню Битрикс и отключаем HTTP. Выбираем пункты:

6. Manage sites in the pool -> 5. Change https settings on site

Выбираем сайт и подтверждаем отключение работы незащищенного HTTP-соединения.

Проверяем сайт по http:// — открывается https://:

Настройки завершены.

Если при проверки сайта на Битрикс в журнале проверки системы обнаруживается ошибка ssl Connection to ssl://:443 Fail

Журнал проверки системы

2021-Nov-12 20:01:54 Работа с сокетами (check_socket): Fail

Connection to ssl://вашсайт:443 Fail

Socket error [0]:

Ошибка! Не работает

Кто делает в первый раз, и не только, рекомендуем сделать резервное копирование.

На виртуальной машине Битрикс необходимо обновить корневые сертификаты linux centos 7 командами:

1. yum install ca-certificates

2. update-ca-trust

Проверяем. Если всё работает, то отлично.

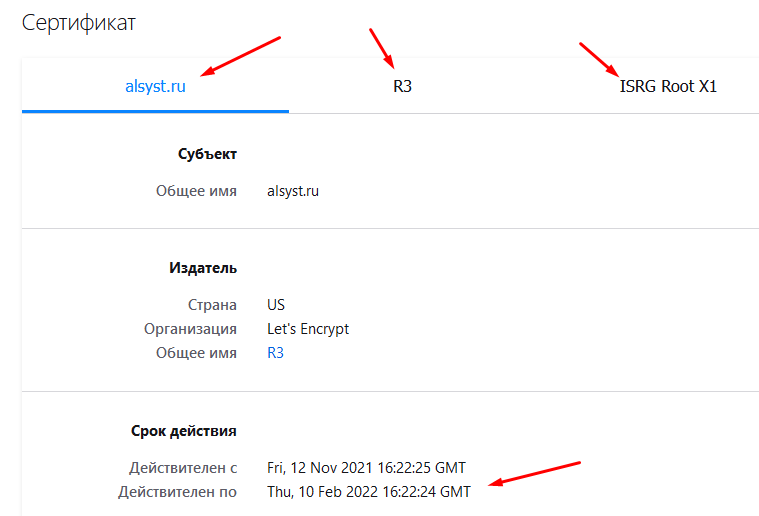

В других случаях, как правило проверяем цепочку сертификатов.

Например, в firefox в адресной строке нажимаем на «замочек» — «Защищенное соединение» — «Подробнее»

В google chrome нажимаем на «замочек» -> «Безопасное подключение» -> «Действительный сертификат»В Microsoft Edge нажимаем на «замочек» -> «Подключение защищено» -> Кнопка «Показать сертификат»

Если видим, что в цепочке сертификатов неактуальные даты, то скачиваем актуальный сертификат в цепочке и кладём в системе.

Если эти проверки не помогли определить проблему, то проверяем время на сервере, и правильность доменного имени.

Нужна помощь, обращайтесь к нам!

В наши дни подавляющее большинство онлайн-пользователей по умолчанию требуют полных безопасных соединений на всех своих интернет-сайтах. Теперь, когда бесплатные SSL-сертификаты широко доступны, HTTPS заменил большинство старых протоколов.

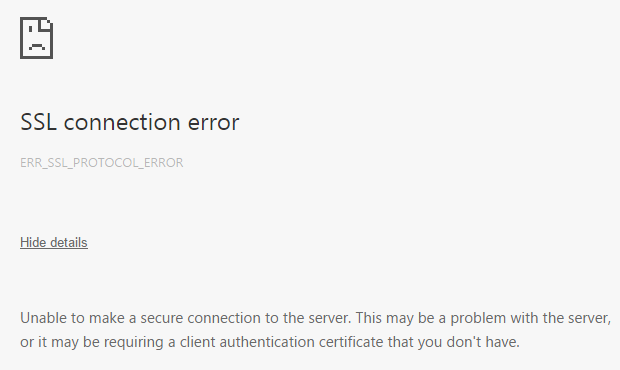

При использовании Google Chrome, Microsoft Edge или любых других браузеров, основанных на Chromium, иногда вы можете получить сообщение «ERR_SSL_PROTOCOL_ERROR». В этой короткой статье мы покажем вам, почему возникает ошибка, а также 6 способов исправить ошибку «ERR_SSL_PROTOCOL_ERROR».

Проще говоря, ERR_SSL_PROTOCOL_ERROR означает, что произошла ошибка, из-за которой системе не удалось проверить сертификат SSL, или где-то между сервером и клиентом (браузером) произошло «непонимание».

Причина ошибки «ERR_SSL_PROTOCOL_ERROR» зависит от разных настроек. Тем не менее, мы смогли определить наиболее распространенные причины этого:

- Время на устройстве не синхронизировано, поэтому оно отображает неправильное время и дату.

- Антивирусное программное обеспечение активно защищает вас от доступа к сайтам, не имеющим SSL-сертификатов или сертификатов с истекшим сроком действия, которые менее безопасны.

- Ошибка из-за брандмауэра, файл хостов Windows

- Поскольку подключение общедоступного Wi-Fi не является безопасным

- Некоторые ошибки браузера

- Расширения браузера, такие как Chrome, вызывают ошибки

- Сбой протокола QUIC

Быстрые исправления ERR_SSL_PROTOCOL_ERROR

Если вы спешите и вам нужны ключевые слова для быстрого решения проблемы, вот краткое изложение всех решений в посте:

- Обновите сайт, перезагрузите браузер и компьютер.

- Проверьте системное время и синхронизируйте его со временем в Интернете (при необходимости), выбрав «Настройки» => «Время и дата» => «Установить время автоматически».

- Проверьте и отключите расширения в своем браузере, чтобы увидеть, не смешиваются ли они с сервисами.

- Проверьте ваш брандмауэр или антивирусное программное обеспечение.

- Обновите свой браузер. Также проверьте, правильно ли обновлена Windows.

- Очистите весь кеш и куки в вашем браузере.

- Временно отключите антивирусное программное обеспечение.

- Проверьте, есть ли у вас корпоративный прокси или VPN, который фильтрует входящий и исходящий трафик вашего компьютера.

Проверьте системную дату и время

Самая популярная причина ошибки ERR_SSL_PROTOCOL_ERROR заключается в том, что ваше устройство не синхронизировано с временем в Интернете. Поэтому первое, что вы должны сделать, это проверить системное время. Для этого выполните следующие действия.

Шаг 1. Нажмите Windows+Iсочетание клавиш для доступа к настройкам.

Шаг 2: Доступ к времени и языку => Дата и время

Шаг 3: Нажмите «Установить время автоматически» и «Установить часовой пояс автоматически», чтобы компьютер автоматически обновлял правильное время из Интернета.

Шаг 4 (необязательно): Перезагрузите компьютер, чтобы изменения вступили в силу.

Исправить ошибку ERR_SSL_PROTOCOL_ERROR в Google Chrome

Очистить кеш и куки

Шаг 1. Нажмите значок с тремя точками в правом верхнем углу, затем выберите «Дополнительные инструменты» => «Очистить данные браузера».

Шаг 2: Выберите предпочтительный период времени для очистки данных, которые варьируются от последнего часа до всего времени. Чтобы убедиться, что вся кэш-память стирается, мы рекомендуем выбрать Все время.

Шаг 3. Нажмите кнопку «Очистить данные»/«Очистить данные», чтобы Chrome автоматически удалил все сохраненные кэш -память и файлы cookie.

Шаг 3: Перезапустите браузер и снова зайдите на веб-сайт, чтобы увидеть, исчезла ли ошибка или нет.

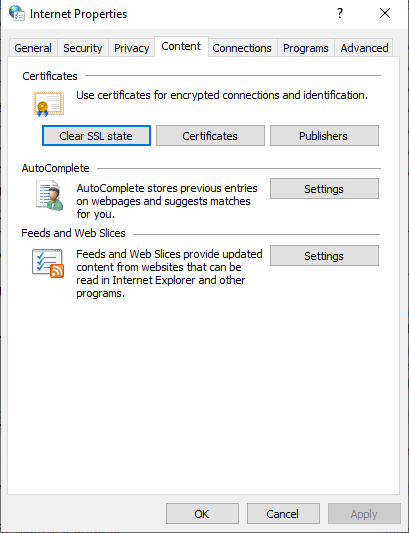

Очистить состояние SSL

Следующее, что нужно сделать, это очистить состояние SSL в Chrome. После первоначального безопасного подключения к веб-сайту Chrome кэширует SSL-сертификаты, чтобы при последующих подключениях не приходилось снова загружать тот же сертификат.

Процедуры очистки состояния SSL различаются в зависимости от операционной системы и браузера. Для Google Chrome в Windows следуйте приведенным ниже инструкциям:

- Откройте Chrome, щелкните значок с тремя крошечными точками в правом верхнем углу и выберите «Настройки».

- Перейдите в «Система» -> «Открыть настройки прокси» на левой боковой панели.

- Во всплывающем окне «Свойства Интернета» перейдите на вкладку «Содержимое» и выберите «Очистить статус SSL».

- Нажмите OK для подтверждения.

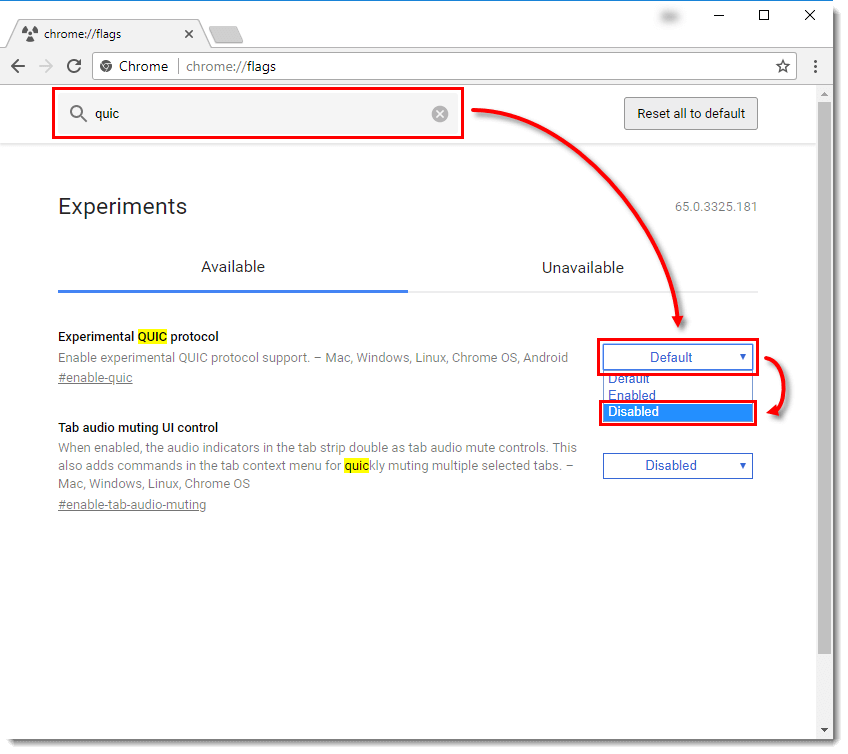

Отключить протокол Chrome QUIC

QUIC, что означает «Quick UDP Internet Connections», представляет собой экспериментальный сетевой протокол транспортного уровня, который был создан для того, чтобы Chrome использовал как можно меньше задержек и пропускной способности.

QUIC — лучший способ отправки данных через Интернет, чем TCP. UDP оптимизирует методы транспортного уровня и криптографию (по сравнению с TLS на HTTPS на TCP). Пользователи, у которых заблокирован UDP, автоматически переключаются на TCP с помощью QUIC.

Но иногда QUIC может быть основной причиной ошибок SSL, таких как ERR_SSL_PROTOCOL_ERROR. Чтобы отключить QUIC в Chrome, следуйте инструкциям ниже:

- Откройте новый пустой браузер в Chrome и перейдите к

chrome:/flags/#enable-quic - Затем вверху должна появиться опция «Экспериментальный протокол QUIC». Значение должно быть Default из коробки.

- В раскрывающемся списке выберите «Отключено».

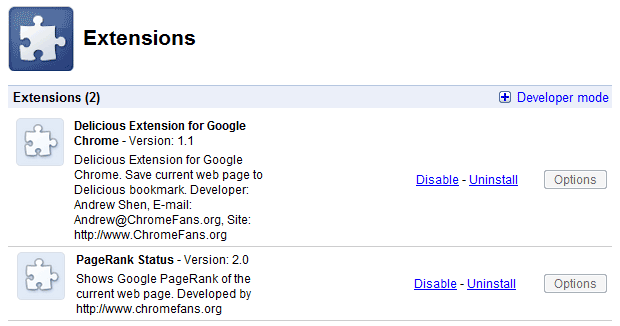

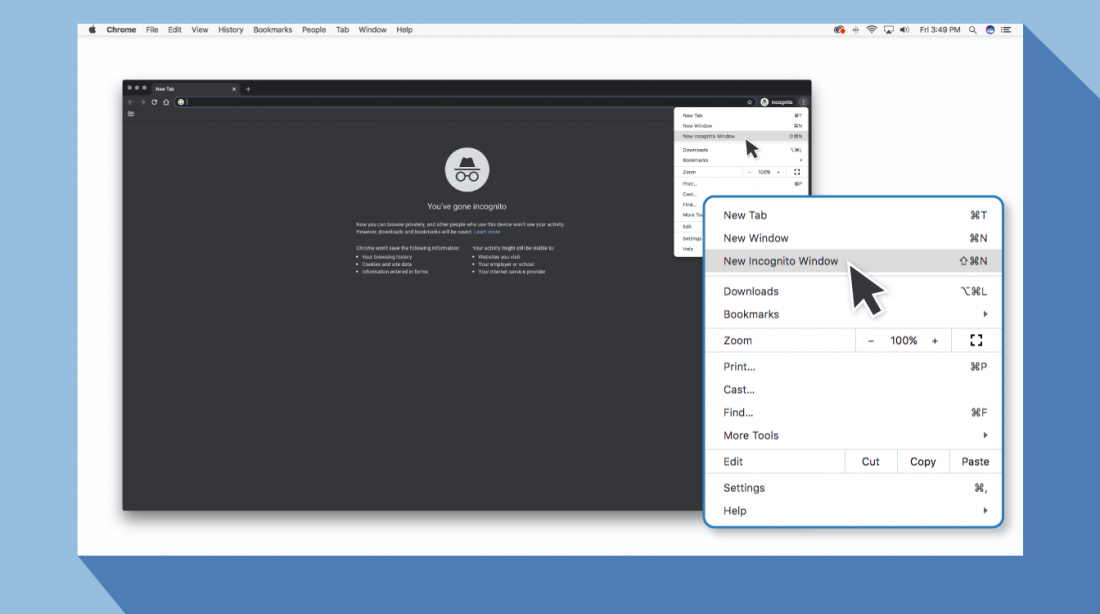

Отключить расширения

Возможно, мешает одно из расширений вашего браузера, что вызывает ошибку ERR_SSL_PROTOCOL_ERROR. Чтобы убедиться, что это действительно так, откройте окно режима инкогнито и попробуйте открыть тот же URL-адрес.

Поскольку режим инкогнито по умолчанию отключает все расширения, если вы можете получить доступ к сайту, виновато одно из ваших расширений. Трудно сказать, какое расширение отвечает за проблему, поэтому вам следует удалять или отключать одно расширение за раз, пока ERR_SSL_PROTOCOL_ERROR не исчезнет.

Чтобы точно определить, какое расширение вызывает проблемы, следуйте приведенным ниже инструкциям:

- В строке URL введите,

chrome:/extensions/чтобы увидеть все расширения Chrome. - Нажмите «Расширения» и отключите различные расширения, прежде чем вернуться к URL-адресу.

- Если вы обнаружите, что отключение расширения решает проблему, просто удалите его.

Отключите антивирусное программное обеспечение или брандмауэр

В редких случаях антивирусное программное обеспечение или брандмауэр могут активно блокировать веб-сайт, к которому вы пытаетесь получить доступ.

Если веб-сайт не имеет SSL-сертификата или срок действия SSL-сертификата веб-сайта истек, антивирусное программное обеспечение или брандмауэр не позволит вам получить к нему доступ для обеспечения информационной безопасности.

Поэтому вы можете временно отключить это антивирусное программное обеспечение или брандмауэр для доступа к вашему веб-сайту.

Инструкции различаются для разных настроек, поэтому лучше проконсультироваться с официальной поддержкой программного обеспечения, которое вы используете, для получения наиболее точного руководства.

Держите вашу операционную систему в актуальном состоянии.

Кроме того, важно поддерживать операционную систему в актуальном состоянии, особенно если прошло много времени с момента последнего обновления.

Если Windows 10 настроена на автоматическое обновление, вам не придется об этом беспокоиться. Но не все операционные системы имеют возможность автоматически устанавливать обновления, поэтому рекомендуется проверить, есть ли обновления для вашей.

В macOS щелкните значок яблока и выберите «Об этом Mac». Это вызовет окно с вкладками. Если для системы есть обновление, появится кнопка «Обновление программного обеспечения». Кроме того, вы можете проверить наличие обновлений для macOS через App Store, как и для любого другого приложения.

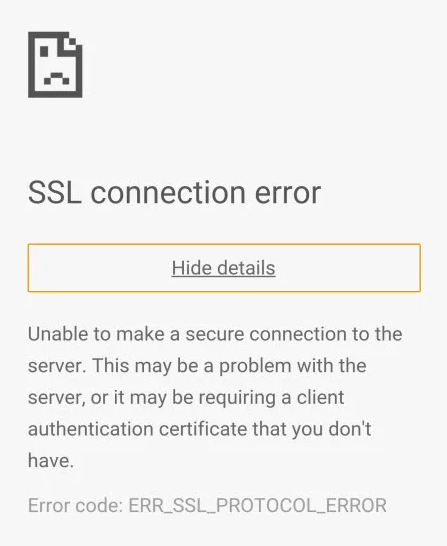

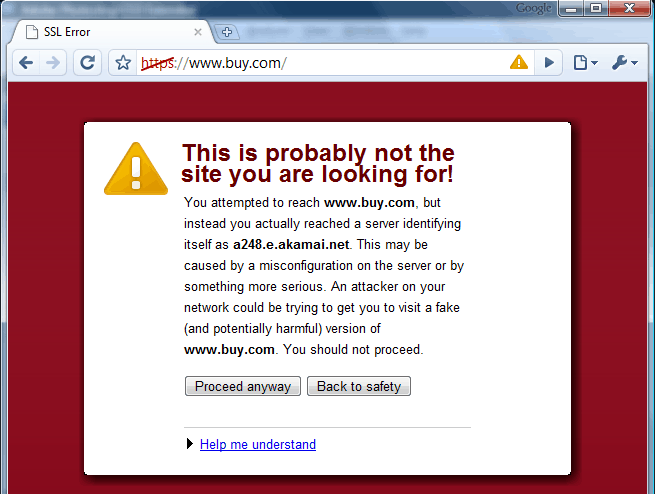

ERR_SSL_PROTOCOL_ERROR на Android

Подобно тому, что отображается в Chrome на компьютерах, Google Chrome на Android также может отображать ошибку ERR_SSL_PROTOCOL_ERROR. Это указывает на то, что может быть проблема с сервером или сайт может требовать сертификат проверки подлинности клиента, которого у вас нет.

На Android вам следует обратить внимание на следующие аспекты:

- Системное время может быть неправильным. Другими словами, время на Android отличается от времени в браузере.

- Корпоративный брандмауэр, корпоративный VPN или сервер фильтрации трафика на уровне интернет-провайдера могли заблокировать веб-сайт и IP-адрес.

- Хранение куки и кеша слишком долго. Рекомендуется регулярно очищать файлы cookie и кеш, особенно на часто используемых устройствах. Вы можете сделать это в Google Chrome для Android, выбрав «Настройки» > «Конфиденциальность» > «Очистить данные браузера».

- Протоколы Transport Layer Security (TSL) и Security Socket Layer (SSL) могли быть неправильно настроены на сервере веб-сайта. Это проблема владельца сайта, а не ваша.

- Одновременное использование HTTP и HTTPS (HTTPS) без перенаправления HTTPS. Опять же, эту проблему могут решить только владельцы веб-сайтов.

- Неверные настройки прокси-сервера APN вашего провайдера сети передачи данных. Имя точки доступа (APN) — это имя шлюза между мобильной сетью GPRS, 3G или 4G и общедоступным Интернетом. Мобильное устройство, которое хочет подключиться к Интернету, должно быть настроено с помощью APN для отображения оператора. Чтобы исправить ERR_SSL_PROTOCOL_ERROR на Android, откройте «Настройки»> «Мобильные сети»> «Имена точек доступа» и удалите настройки «Адрес прокси/порт прокси».

Для владельцев сайтов: проверьте сертификат сервера

Принудительное использование HTTPS без SSL сделает ваш веб-сайт недоступным, отображая ошибку ERR_SSL_PROTOCOL_ERROR. Это происходит, когда на веб-сайте отсутствует сертификат, необходимый для разрешения соединений HTTPS.

Мы надеемся, что приведенная выше информация окажется полезной и поможет вам успешно решить проблему ERR_SSL_PROTOCOL_ERROR в Chrome или Microsoft Edge.

Если всё-таки есть малейшие сомнения, лучше переподключитесь к Интернету, зайдите с другого браузера и проверьте, появится ли ошибка SSL подключения в этом случае.

Рассмотрим возможные варианты исправления ошибки SSL в конкретных ситуациях.

Как исправить ошибку SSL в Google Chrome и Yandex браузере

Основные меры безопасности и устранения ошибок приведены выше и многие из них подойдут для планшетов, но, если вам дорога безопасность тех или иных данных, пока что лучше воздержаться от того, чтобы вводить их на планшетах без особой необходимости на подозрительных сайтах.

Дело в том, что, начиная с Android 2.3, алгоритмы шифрования на планшетах стали заметно слабее и вероятность их дешифровки злоумышленниками (т.е. получения доступа к вашим данным) — значительно выше. Это приводит к не самой благоприятной ситуации:

Итак, вам не удаётся зайти на тот или иной сайт — «выскакивает» проблема с сертификатом безопасности. Как уже и говорилось, беспокоиться не стоит — вначале просто переподключитесь и поменяйте браузер. Если ошибка продолжает появляться, то:

Откройте окно управления антивирусом, выберите пункт «Настройки», затем «Активная защита». Нажмите на кнопку <Настройки> Веб-экрана. Откроется уже третье окно, в котором нужно снять галочку с «Включить сканирование HTTPS».

Итак, скачайте CureIT и Anti-Malware Bytes, обновите антивирус, отключите на некоторое время его экраны чтобы не мешал. И начинайте сканировать. В 90% случаев на самом бы казалось «чистом» компьютере, эти две программки что нибудь, да находят.

Когда сертификат не вызывает сомнений, адресная строка браузера выглядит примерно так:

2. Проверьте настройки антивируса и фаервола.

Ошибка SSL связанная с неправильной датой, самая распространенная. Но что если дата в порядке? Что еще может вызвать ошибку?

Помнится в 2012 году, браузер Google Chrome обновился до версии 18.0.1025.151. У всех кого в тот момент была установлена Windows 7 — x64, он сделал невозможным подключение по ssl. Все устранилось со следующим же обновлением.

Большинство антивирусов и фаерволов проверяет протокол ssl и нередко происходит так, что сервер с которым вы обмениваетесь данными, принимает ваш антивирус за шпиона — злоумышленника, который пытается перехватить ваши данные. Функцию проверки https:// можно отключить и проверить будет ли появляться ошибка снова.

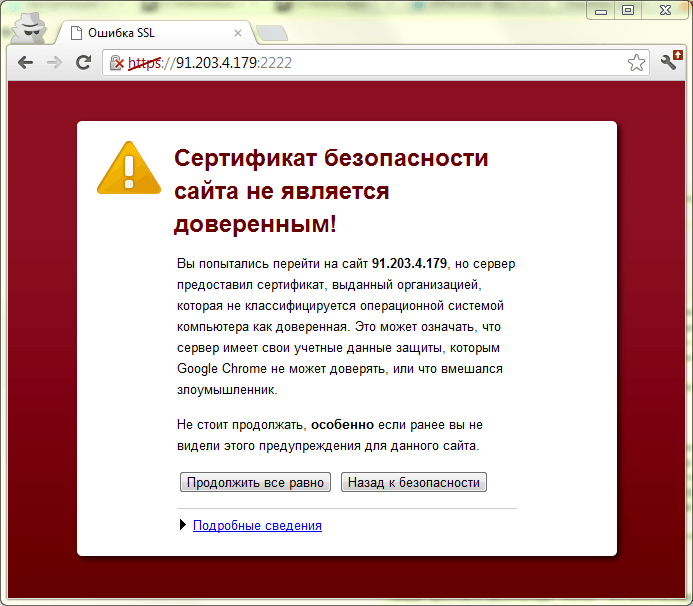

В этом случае исправляется все просто. Проверим время на нашем компьютере (планшете). Не соответствует действительности.

Бывает и другой случай: когда строк действия сертификата заканчивается на самом сайте, тогда ошибка носит временный характер. Компания покупает новый сертификат и сайт в скором времени продолжает работу в нормальном режиме.

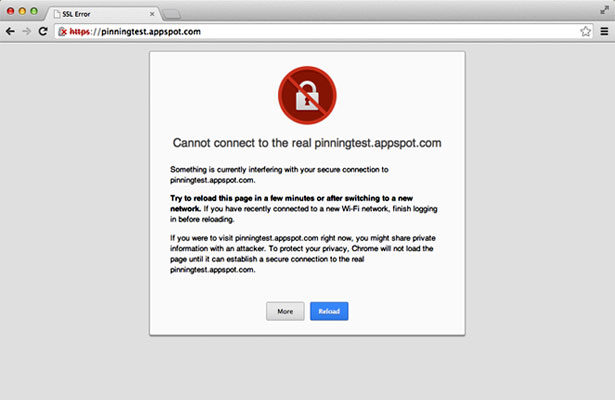

Часто при работе с банковскими системами и сайтами появляются непредвиденные ошибки. Последнее время пользователи столкнулись с проблемой при проверке SSL в Россельхозбанке. Ошибки SSL зачастую возникают не по вине пользователей и проявляются на стороне самого банка или сайта. Давайте разберемся подробнее в причинах сбоя, а так же дадим рекомендации посещать ли сайты при отключенном или просроченном SSL сертификате?

Часто при серфинге в Интернете, просмотре новостей и страничек вы можете перейти на сайт и увидеть такое окно:

Исправляем ошибку SSL на компьютере

Евгений Загорский

Обязательно следует проверить компьютер на вирусы. Трояны с легкостью могут подменять пути сайта, сертификаты и перехватывать ваши пароли и персональные данные.

Мобильный банк, Россельхозбанк

Перед тем как подробно рассматривать ошибку важно понять где она появилась, тут вариантов несколько: ошибка при посещении сайта банка с компьютера, при использовании смартфона или в приложении интернет банка Россельхоз. Основные причины можно разбить на несколько категорий:

Действует данное соединение по принципу шифратора, вся информация, которая подготавливается к передаче между пользователем и сервером, шифруется под определённый ключ. Этим ключом обладает только сервер и ваш обозреватель, после чего данные отправляются в защищенном виде и дешифруются в системе пользователя. Такой подход гарантирует, что ваши данные, даже если их перехватят, будут защищены. Обычно SSL сертификаты приобретают учреждения продающие услуги, товары или занимающиеся онлайн банкингом/рекламой.

Решается проблема довольно просто, вам просто следует правильно установить данные настройки. Рассмотрим стандартный случай:

Причины возникновения ошибки SSL

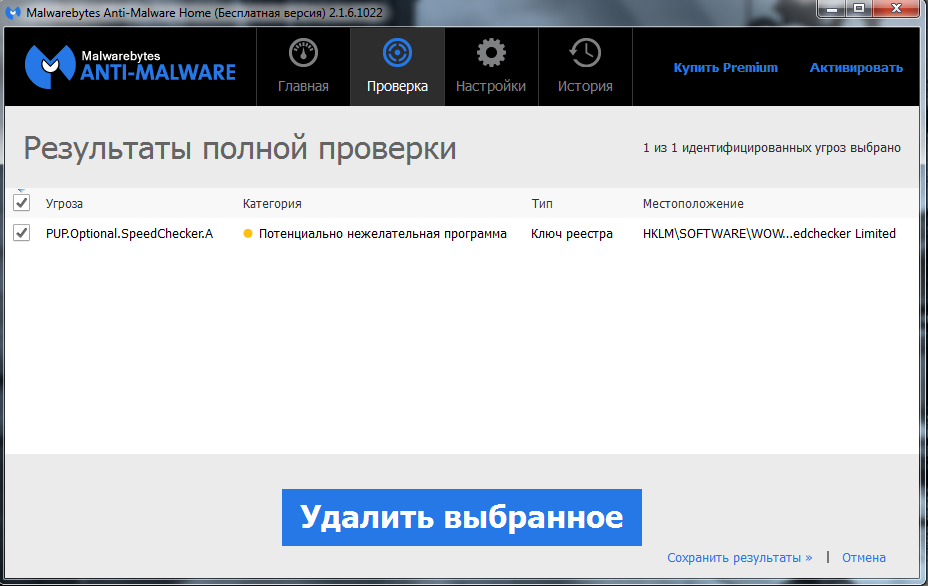

Решается проблема легко с помощью приложения Malwarebytes Anti-Malware, которое в автоматическом режиме всё исправит. Существуют и более сложные ситуации, решение, которых описано здесь.

Прежде всего вам следует убедиться, что проблема именно с вашей стороны, для этого следует зайти на сайт с другого браузера, лучше устройства. Если ошибка сохранилась, велика вероятность проблемы с серверной стороны.

Обычно здесь замешаны вирусы, которые вызывают дополнительные рекламные баннеры в вашем браузере. Сейчас проблема распространена и набирает обороты, поэтому вам следует обратить на неё внимание. Ошибка вызывается из-за попытки вируса, просканировать сайт и добавить дополнительную рекламу.

На некоторых устройствах процесс отличается. На телефонах и планшетах от Самсунг нужно полностью выключить гаджет. Зажать кнопку включения, после появления логотипа «Samsung» держите клавишу уменьшения громкости. Удерживайте кнопку, пока смартфон не включится.

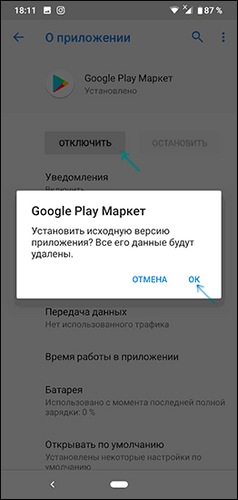

Вернитесь в настройку программы сервисов. Откройте ветку дополнительных параметров. Пункт существует не во всех версиях операционной системы Android. Включите функцию, позволяющую изменять системные настройки. Те же действия стоит повторить для Play Market.

Очистка кэш-файлов, откат Гугл Плей до предыдущих версий

После этого нужно восстановить программу. Нажмите «Включить» в меню настроек. Запустите ПО еще раз, проверьте, подключается ли Маркет к серверу. Иногда оно само начинает обновляться. В таком случае нужно подождать.

Совет! Скачивайте файлы только с проверенных источников, чтобы не заразить устройство вредоносным ПО.

Откройте меню настроек, зайдите в список приложений и найдите «Сервисы Google Play». Нажмите на него. В меню «О приложении» должна быть опция «Передача данных». Включите работу в фоновом режиме, отключите ограничение на использование трафика.

Если же у вас есть все-таки какие-то сомнения на этот счет, вам следует переподключиться к сети, а также попробовать зайти на этот сайт с другого браузера для того, чтобы проверить, появляется ли у вас ошибка подключения в таком случае.

SSL представляет собой специализированный криптографический протокол, который используется для обеспечения безопасности подключения компьютера или же какого-либо другого устройства к сети.

Как мы уже разобрались, проблема состоит в том, что при попытке перейти на определенный веб-сайт у вас возникает конфликт с используемым сертификатом безопасности. Сначала попробуйте просто использовать другой браузер для того, чтобы проверить, является ли возникшая проблема причиной некорректной настройки вашего обозревателя. Если же ошибка не перестает появляться, вам следует проделать следующий спектр действий:

Исправление ошибки в Яндексе и Chrome

Для того, чтобы вы могли восстановить работоспособность своего компьютера в кратчайшие сроки, вам следует узнать все о том, что представляет собой ошибка подключения SSL, как ее исправить и из-за чего в принципе она может появиться в процессе эксплуатации вашего устройства. Достаточно часто случается так, что пользователи сами виноваты в возникновении данной проблемы, поэтому лучше заранее разобраться в том, что делать для того, чтобы в дальнейшем она не появилась вновь.

Ошибка подключения SSL представляет собой достаточно распространенное явление, которое возникает как у пользователей персональных компьютеров, так и у владельцев мобильных устройств. Но при этом не все знают о том, как можно ее устранить и из-за чего в принципе она появляется.

Если все эти процедуры так и не позволили вам устранить данную ошибку, вам следует просто отключить проверку SSL в используемом вами браузере, однако сразу хотим предупредить вас о том, что это сделает ваше присутствие в интернете гораздо менее безопасным. Именно по этой причине прибегать к данному методу следует только в том случае, если вы полностью доверяете сайтам, на которые собираетесь заходить.

Для устранения подобной ошибки на планшетах вы можете воспользоваться практически всеми приведенными выше рекомендациями. Однако, если вы действительно стараетесь обеспечить высокую степень безопасности личных данных, просто не вводите их на планшетах без особой необходимости при посещении подозрительных сайтов.

Обратите свое внимание, что она может возникать не только в Google Chrome, но и на ряде других браузеров, которые созданы на базе Chromium: Яндекс.Браузер, Новая Opera, Comodo Dragon и т.д.

Вот как выглядит ошибка в браузере:

Хотелось бы сразу отметить, что причины, по которой возникает данная ошибка в браузере, могут быть не связаны между собой. Следовательно, решение для каждого случая будет индивидуальным. Поэтому я расскажу о нескольких возможных решениях.

Проблема и решение

Как вы знаете, любое приложение или программа однажды может дать сбой — ничего идеального на свете не существует. Вот и в браузере Google Chrome вас может ожидать ошибка SSL connection error. Что она означает и как с ней справиться?

Ошибка SSL connection error возникает при открытии сайта, причем таким сайтом может стать любой ресурс, включая как популярные, так и не очень. Ошибка означает буквально следующее: «Невозможно соединиться с сервером. Проблема могла возникнуть из-за сервера или сертификата клиентской аутентификации, которого у вас нет».

О своих решениях проблемы вы можете рассказать нам с помощью комментариев.

-

- Форуматоры

0 пользователей, 0 гостей, 0 анонимных

Форуматор

-

- Гости

Попробуйте очистить кэш данного приложения. Также можно попробовать сменить тип подключения к Интернету (WiFi <-> 3G)

-

- Изменить стиль

- IP.Board

- IP.Board Mobile

-

- Русский (RU)

- Русский (RUS)

Чтобы в браузере Chrome открыть вкладку в режиме инкогнито, в правом верхнем углу нажмите на кнопку с тремя точками, после чего в выпадающем меню выберите пункт «Новое окно в режиме инкогнито» (того же самого можно добиться нажатием клавиш Ctrl + Shift+N).

4. Очистите кеш и куки в вашем браузере

Во время просмотра веб-страниц ваш компьютер хранит файлы «куки» (cookie), которые собирают данные и занимают много места на жестком диске. Когда ваш компьютер пытается обработать всю эту информацию, он может начать работать медленнее.

Попробуйте зайти в настройки и очистить кеш и куки в вашем браузере. Удаление всей этой информации ускорит ваши соединения.Для начала определитесь, какой именно сертификат нужен вашему сайту:

Антивирусные программы оценивают безопасность соединения по многим критериям, и иногда могут блокировать доступ к вполне трастовым ресурсам. Попробуйте отключить защиту и зайти на сайт. Но вводить там свои данные можно, только если вы полностью доверяете ресурсу. И, возможно, стоит задуматься о смене антивирусного ПО.

В случае с популярными CMS это решается плагинами, для сайта без CMS или на CMS собственной разработки будет необходим специальный скрипт.

Есть еще самоподписанные сертификаты – это «техническое» решение, которое используют для тестирования или во внутренней сети (с установкой на все машины). Для сайтов в Интернете они не пользуются.

Если же на сайте принимаются платежи, нужна регистрация с вводом данных – наличие SSL-сертификата обязательно. Также поисковые системы лучше ранжируют безопасные для пользователей ресурсы.

Процесс установки сертификата может отличаться в зависимости от хостинга и ПО сайта, но обычно подробную информацию можно найти в разделах помощи. Самый простой вариант – заказать услугу установки сертификата. Например, такая возможность есть на сайте RU-CENTER.

И когда браузер сообщает о проблемах с сертификатом безопасности, речь идет именно о SSL-сертификате.

- Изменить стиль