ОС Windows 8.1, устанавливали версию Vipnet CSP 4.2.5. не работают сайты с https ГОСТ (негостовые https открываются успешно). Антивируса нет (новая система). Если удалить Vipnet CSP и установить Криптопро CSP 3.9 или 4.0 HTTPS работает корректно. поддержка TLS/ssl включена.

На другой машине c ОС Win 10 так же устанавливали версию Vipnet CSP 4.2.5. гостовые сертификаты открываются с ошибкой «при проверке отношений доверия произошла системная ошибка», HTTPS гост не работает. Переустановка Vipnet CSP не помогает. Удаление vipnet csp и установка криптопро csp помогает, но требуется использование криптопровайдера Vipnet.

В чем может быть проблема??

Очередной звонок от клиента и мучительно долгие рассказы о том, как устанавливали ЭЦП и теперь ничего не открывается в Internet Explorer 11, причем в других браузерах все работает. А работать надо на порталах zakupki.gov.ru, bus.gov.ru и rts-tender.ru которые без IE собственно не работают.

Проведя краткий осмотр ViPNet CSP было выявлено, что сам ViPNet CSP не зарегистрирован — регистрируем. После регистрации, также произведена установка открытой части сертификата в закрытую.

Сброс настроек и полная переустановка Internet Explorer 11 никак не помогали решению проблемы с неработающими сайтами.

И как до меня сразу не дошло-то… VipNet CSP и zakupki.gov.ru при том, что все работают с Крипто-Про… Не все знают, а может и все, что эти два криптопровайдера не совместимы для одновременной работы по протоколам TLS/SSL, отсюда собственно и ноги растут.

Как позже выяснилось VipNet CSP они используют только для подписания файлов ЭЦП через ViPNet CryptoFile, чтобы прикреплять подписанные файлы на какой-то из государственных порталов. Ну а на основных порталах, да и вообще все остальные ЭЦП у них стоят в Крипто-Про. Лично для меня сразу все встало на свои места.

Чтобы все заработало как прежде, нам всего лишь нужно выполнить 3 пункта ниже:

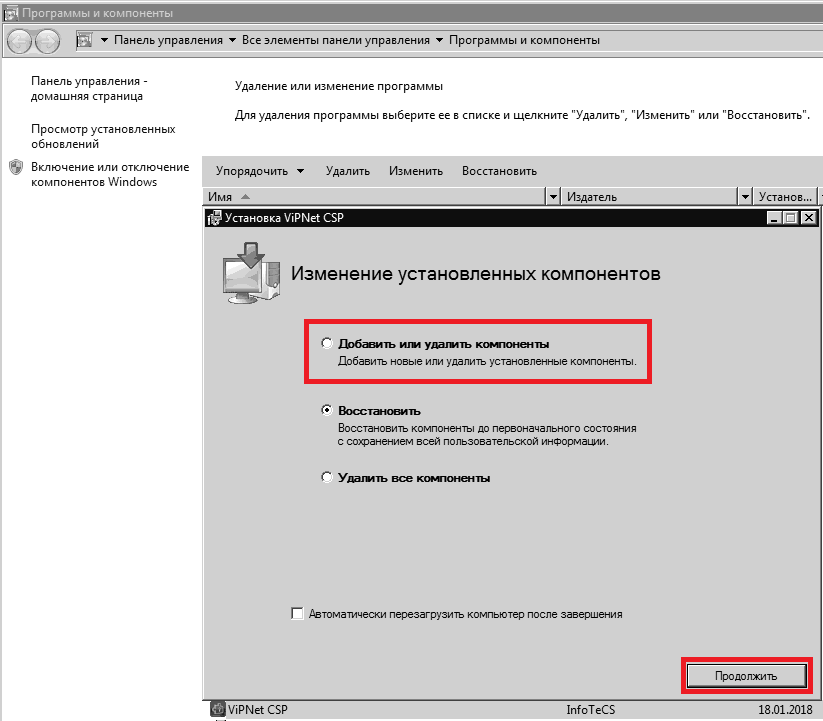

- Идем в «Панель управления» — «Программы и компоненты» — находим наш VipNet CSP, выделяем и жмем кнопку «Изменить«. В появившемся окне выбираем точкой пункт «Добавить или удалить компоненты» и жмем «Продолжить«

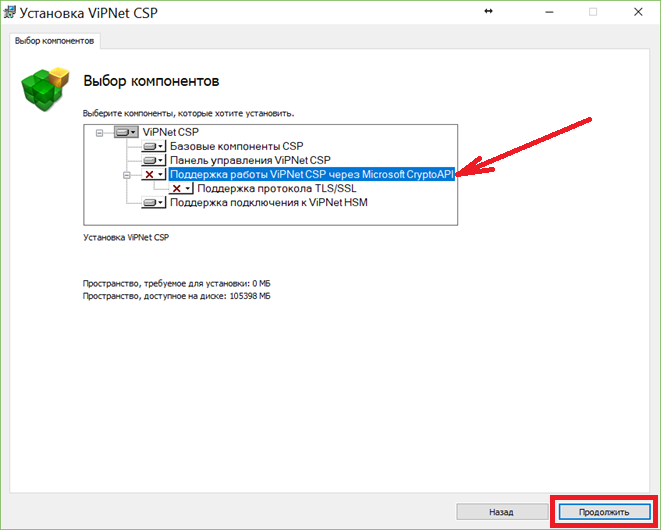

- В разделе «Выбор компонентов» раскрываем пункт «Поддержка работы VipNet CSP через Microsoft CryptoAPI» и через правую кнопку мыши отключаем «Поддержка протокола TLS/SSL» и жмем «Продолжить«, как на рисунке ниже:

- После завершения всех манипуляций VipNet CSP предложит перезагрузиться, на что мы соглашаемся.

После перезагрузки у вас все заработает. Отличного дня!

О себе:

Системное администрирование, подключение и настройка оборудования, планирование и монтаж локальных сетей, внедрение и настройка 1С Розница.

Попробуйте выполнить следующие действия с правами администратора:

— выбрать в меню «Пуск» пункт «Выполнить».

— последовательно выполнить две команды:

Код:

regsvr32 /u cpcng

regsvr32 cpcngАльтернативно, можно попробовать переустановить КриптоПро CSP.

Другие возможные причины возникновения ошибки «Невозможно отобразить страницу» в Internet Explorer:

1. Не включено использование протоколов шифрования SSLTLS.

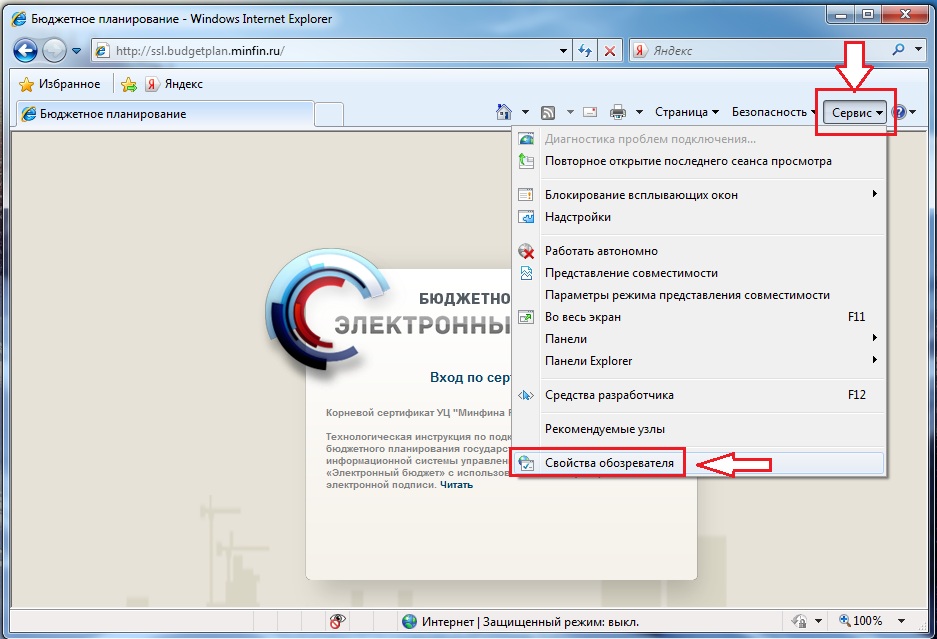

Для включения протоколов необходимо в Свойствах обозревателя Internet Explorer («Cервис» — «Свойства Обозревателя»), на вкладке «Дополнительно» в среди параметров в разделе «Безопасность» отметить пункты «SSL 3.0» и «TLS 1.0».

2. Закрыт TCP-порт 443, необходимый для передачи https-трафика с SSLTLS-шифрованием, либо закрыт доступ к узлу Официального сайта в сети Интернет.

Проверить открыт ли TCP-порт 443 можно, перейдя по ссылке: https://yandex.ru

Если появляется сообщение «Невозможно отобразить страницу», порт, вероятно, закрыт.

Если отобразится «Ошибка в сертификате безопасности этого веб-узла» или другое — порт открыт.

Если доступ в интернет осуществляется через прокси-сервер, например, на работу через прокси-сервер настроен браузер IE, необходимо добавить узел в исключения для прокси-сервера, либо отключить его использование (Сервис — Свойства обозревателя — Подключения — Настройка сети — Дополнительно). Если используются какие-либо средства фильтрации трафика, то следует проверить, открыт ли доступ к запрашиваемому узлу

Для проверки доступности узла через 443 порт можно воспользоваться утилитой командной строки telnet для операционных систем Windows.

Для этого необходимо:

— выбрать в меню «Пуск» пункт «Выполнить»;

— в окне «Запуск программы» ввести команду «cmd» и нажать «ОК»;

— в командной строке Windows ввести

и нажать Enter.

Если подключение через этот порт с узлом установить не удалось, отобразится сообщение о сбое подключения («Не удалось открыть порт подключения к этому узлу»), в противном случае откроется telnet-подключение (окно командной строки очистится, отобразится курсор ввода).

Служба Тelnet в ОС Windows Vista, 7, 8 и 8.1 по-умолчанию отключена. Для включения службы необходимо в меню «Пуск» — «Панель управления» — «Программы и компоненты» — «Включение и отключение компонентов Windows» отметить пункт «Клиент Telnet».

Действия необходимые для открытия доступа зависят от способа организации интернет-подключения и в этом случае необходимо обратиться к системному администратору организации.

3) Не установлен корневой сертификат Удостоверяющего центра.

Корневые сертификаты УЦ должны быть доступны на сайте этого УЦ (сайте организации-владельца УЦ).

Установка корневых сертификатов производится следующим образом:

— Открыть сохраненный сертификат и нажать «Установить сертификат»;

— в появившемся окне мастера импорта сертификатов нажать кнопку «Далее»;

— в следующем окне необходимо выбрать пункт «Поместить сертификат в следующее хранилище» и нажать кнопку «Обзор» для выбора хранилища;

— выбрать хранилище «Доверенные корневые центры сертификации» и нажать кнопку «OK»;

— завершить установку сертификата, нажав кнопку «Готово».

4) Не установлено или некорректно установлено ПО СКЗИ КриптоПро CSP.

Выполнение односторонней аутентификации с помощью КриптоПро CSP можно проверить на ресурсах компании ООО «КРИПТО ПРО».

Для проверки односторонней аутентификации необходимо перейти по ссылке: https://cpca.cryptopro.ru/

Если отобразится сообщение «Internet Explorer не может отобразить эту страницу», установка ПО КриптоПро CSP, возможно, нарушена, либо его работу блокирует стороннее ПО:

— антивирусное программное обеспечение;

— вредоносное программное обеспечение, вирусы или последствия их работы;

— другие криптопровайдеры (ЛИССИ-CSP, VipNET CSP и подобные).

Если в результате перехода по ссылке https://cpca.cryptopro.ru/ отобразится страница IE c сообщением «Ошибка в сертификате безопасности этого веб-узла.» (необходимо нажать «Продолжить открытие этого веб-узла») или сразу страница УЦ ООО «КРИПТО-ПРО» («Добро пожаловать в Удостоверяющий центр ООО «КРИПТО-ПРО»»), то работа КриптоПро CSP выполняется корректно.

Установку КриптоПро CSP необходимо производить, используя последние сборки дистрибутива, необходимой версии КриптоПро CSP (для КриптоПро CSP 3.6 последней является КриптоПро CSP 3.6 Revision 4 R4), предварительно отключив ПО антивирусной и проактивной защиты (т.к. их использование может приводить к некорректной установке КриптоПро CSP).

5) Истек срок лицензии КриптоПро CSP.

Срок использования демонстрационной версии КриптоПро CSP ограничен 90 днями с момента установки.

В случае, если пробный период истек, при попытке выполнения действий, использующих криптопровайдер КриптоПро CSP отображается сообщение об истечении срока действия лицензии.

Также есть возможность ввести ключ лицензии для установленного ПО КриптоПро CSP через Панель управления: «Панель управления» — «КриптоПро CSP», вкладка «Общие».

Для версии 3.6 R4 на этой вкладке необходимо нажать кнопку «Ввод лицензии». В результате откроется диалоговое окно мастера установки КриптоПро «Сведения о пользователе» с полем для ввода ключа лицензии.

В более ранних ревизиях КриптоПро CSP на вкладке «Общие» может отображаться ссылка «КриптоПро PKI». При ее нажатии откроется MMC-оснастка «КриптоПро PKI». Для указания ключа лицензии в разделе «Управление лицензиями» необходимо вызвать контекстное меню для пункта «КриптоПро CSP» и выбрать команду «Все задачи» — «Ввести серийный номер».

6) Браузер Internet Explorer не принимает серверный сертификат узла

Необходимо добавить узел в зону «Надежные узлы» («Cервис» — «Свойства Обозревателя», вкладка «Безопасность» — «Надежные узлы»), предварительно сняв флаг «Для всех узлов этой зоны требуется проверка серверов https

https://bus.gov.ru/forum/posts/list/16557.page

Если вы столкнулись с проблемой, при которой возникает ошибка доступа к определенному сайту, при этом в браузере появляется сообщение Убедитесь что протоколы ssl и tls включены, этому есть разумное объяснение. Причины и способы устранения проблемы приведем в этой статье.

Протокол SSL TLS

Пользователи бюджетных организаций, да и не только бюджетных, чья деятельность напрямую связана с финансами, во взаимодействии с финансовыми организациями, например, Минфином, казначейством и т.д., все свои операции проводят исключительно по защищенному протоколу SSL. В основном, в своей работе они используют браузер Internet Explorer. В некоторых случаях — Mozilla Firefox.

Ошибка SSL

Основное внимание, при проведении данных операций, да и работе в целом, уделено системе защиты: сертификаты, электронные подписи. Для работы используется программное обеспечение КриптоПро актуальной версии. Что касается проблемы с протоколами SSL и TLS, если ошибка SSL появилась, вероятнее всего отсутствует поддержка данного протокола.

Ошибка TLS

Ошибка TLS во многих случаях также может указывать на отсутствие поддержки протокола. Но… посмотрим, что можно в этом случае сделать.

Поддержка протоколов SSL и TLS

Итак, при использовании Microsoft Internet Explorer, чтобы посетить веб-сайт по защищенному протоколу SSL, в строке заголовка отображается Убедитесь что протоколы ssl и tls включены. В первую очередь, необходимо включить поддержку протокола TLS 1.0 в Internet Explorer.

Если вы посещаете веб-сайт, на котором работает Internet Information Services 4.0 или выше, настройка Internet Explorer для поддержки TLS 1.0 помогает защитить ваше соединение. Конечно, при условии, что удаленный веб-сервер, который вы пытаетесь использовать поддерживает этот протокол.

Для этого в меню Сервис выберите команду Свойства обозревателя.

На вкладке Дополнительно в разделе Безопасность, убедитесь, что следующие флажки выбраны:

- Использовать SSL 2.0

- Использовать SSL 3.0

- Использовать SSL 1.0

Нажмите кнопку Применить, а затем ОК. Перезагрузите браузер.

После включения TLS 1.0, попытайтесь еще раз посетить веб-сайт.

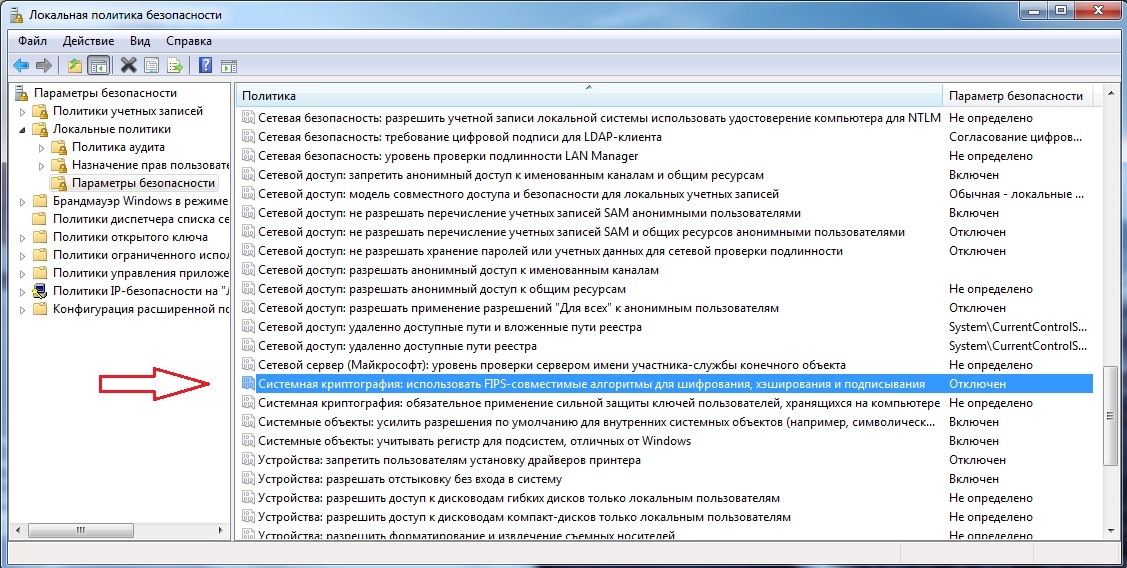

Системная политика безопасности

Если по-прежнему возникают ошибки с SSL и TLS, если вы все еще не можете использовать SSL, удаленный веб-сервер, вероятно, не поддерживает TLS 1.0. В этом случае, необходимо отключить системную политику, которая требует FIPS-совместимые алгоритмы.

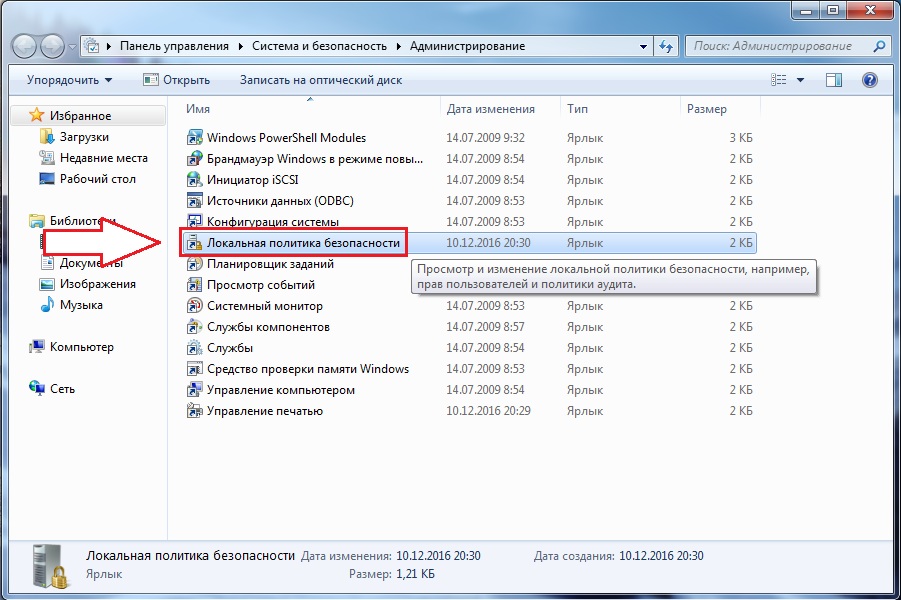

Чтобы это сделать, в Панели управления выберите Администрирование, а затем дважды щелкните значок Локальная политика безопасности.

В локальных параметрах безопасности, разверните узел Локальные политики, а затем нажмите кнопку Параметры безопасности.

В соответствии с политикой в правой части окна, дважды щелкните Системная криптография: использовать FIPS-совместимые алгоритмы для шифрования, хеширования и подписывания, а затем нажмите кнопку Отключено.

Внимание!

Изменение вступает в силу после повторного применения локальной политики безопасности. Включите ее, перезапустите браузер.

КриптоПро TLS SSL

Обновить КриптоПро

Одним из вариантов решения проблемы, является обновление КриптоПро, а также настройка ресурса. В данном случае, это работа с электронными платежами. Перейдите на Удостоверяющий центр. В качестве ресурса выберите Электронные торговые площадки.

После запуска автоматической настройки рабочего места, останется только дождаться завершения процедуры, после чего перезагрузить браузер. Если необходимо ввести или выбрать адрес ресурса — выбирайте нужный. Также, по окончании настройки, возможно, потребуется перезагрузить компьютер.

Настройка SSL TLS

Настройка сети

Еще одним вариантом может быть отключение NetBIOS через TCP/IP — расположен в свойствах подключения.

Регистрация DLL

Запустить командную строку от имени администратора и ввести команду regsvr32 cpcng. Для 64-разрядной ОС необходимо использовать тот regsvr32, который в syswow64.

Обновлено: 29.01.2023

ViPNet PKI Client— универсальный программный комплекс, разработанный компанией ИнфоТеКС. Предназначен для решения основных задач пользователя при работе с сервисами, использующими:

- заверение документов электронной подписью;

- шифрование файлов;

- аутентификацию пользователей для доступа к веб-сервисам;

- построение защищенных TLS-соединений.

В состав ViPNet PKI Client входят следующие компоненты:

- File Unit – компонент для работы с файлами;

- Web Unit – компонент для работы с данными, передаваемыми браузерами;

- CRL Unit – компонент для обеспечения актуальности требуемых для работы c сертификатами CRL;

- Certificate Unit – компонент для управления жизненным циклом сертификатов, менеджер сертификатов;

- TLS Unit – компонент для обеспечения организации TLS-соединений со стороны клиента для защищенного доступа к порталам;

- ViPNet CSP — провайдер криптографических функций.

Для установки ПК ViPNet PKI Client выполните следующие действия:

1. Распакуйте дистрибутив в произвольный каталог с помощью команды:

tar –xvf <путь к каталогу>/pki_client_linux-x86-64-dist.tar.bz2

2. Поместите файл лицензии *.itcslic в каталог с пакетами для установки ViPNet PKI Client.

3. Перейдите в папку с установочным файлом и пакетами ViPNet PKI Client.

4. Запустите сценарий install.sh с правами суперпользователя с помощью команды:

Vipnet PKI Client Settings

Чтобы запустить настройки ViPNet PKI Client, в меню приложений выберите ViPNet PKI Client Settings или выполните команду: /opt/itcs/bin/pki-client-settings

При первом запуске настроек ViPNet PKI Client появится электронная рулетка

Установка сертификатов

Vipnet PKI File Unit

File Unit — программа, которая позволяет выполнять с файлами следующие операции:

- Подтверждать и проверять личность отправителя с помощью электронной подписи

- Обеспечивать безопасность файлов с помощью шифрования и работать с зашифрованными файлами, полученными от других пользователей

Web Unit, TLS Unit и CRL Unit

Программы Web Unit, TLS Unit и CRL Unit (демон pki-client-crlunit) запускаются автоматически после загрузки операционной системы.

Если вы завершили работу программы, то для запуска выполните следующие действия:

Чтобы запустить программу Web Unit, в меню приложений выберите ViPNet PKI Client Web Unit или выполните команду: /opt/itcs/bin/pki-client-web-unit

Чтобы запустить программу TLS Unit, в меню приложений выберите ViPNet PKI Client TLS Unit или выполните команду: /opt/itcs/bin/pki-client-tls-unit

Чтобы запустить программу CRL Unit выполните команду: /etc/init.d/pki-client-crlunit start systemctl start pki-client-crlunit

Если вы используете операционную систему Astra Linux 1.5, выполните команду: /etc/init.d/pki-client-crlunit start

Предварительно должны быть добавлены личные сертификаты в хранилище uMy согласно инструкции: Работа с КриптоПро CSP

Для доступа к Госуслугам с помощью сертификатов следует использовать КриптоПро Linux версии 4r4 и выше.

2) Установить плагин:

sudo dpkg -i IFCPlugin-x86_64.deb

3) Добавить расширение для Госуслуг в браузере chromium:

Для правильной работы плагина в браузере Chromium следует создать символические ссылки:

sudo ln -s /etc/opt/chrome/native-messaging-hosts/ru.rtlabs.ifcplugin.json /etc/chromium/native-messaging-hosts

sudo ln -s /etc/opt/chrome/native-messaging-hosts/ru.rtlabs.ifcplugin.json /etc/chromium/native-messaging-hosts/ru.rtlabs.ifcplugin.json

Настройка конфигурационных файлов

4) Привести конфигурационный файл IFCplugin /etc/ifc.cfg к виду :

Просмотр журналов

Для проверки работы плагина, в терминале в режиме live можно просмотреть логи:

9) Подключив токен, следует нажать кнопку «Готово», после чего система предложит выбрать нужный сертификат ключа проверки ЭЦП:

Для корректной работы электронной подписи требуется криптопровайдер, который будет работать с криптографическими операциями. «КриптоПро CSP» — один из самых популярных и востребованных криптопровайдеров.

Для работы с ЭЦП нужен не только сам криптопровайдер «КриптоПро CSP», но и дополнительный плагин — «КриптоПро ЭЦП Browser plug-in». В этой статье мы расскажем вам о том, как настроить этот плагин в разных браузерах.

КриптоПро ЭЦП Browser plug-in: что из себя представляет и зачем нужен

«КриптоПро ЭЦП Browser plug-in» — плагин, поддерживающий работу «КриптоПро CSP». Он используется на веб-страницах для создания и проверки электронной подписи.

Плагин нужен для работы на торговых площадках и государственных порталах, а также везде, где используется криптопровайдер «КриптоПро CSP». Если установить криптопровайдер без плагина, то между ним и веб-страницей не будет создано взаимодействие. Соответственно, электронная подпись работать не будет.

Как установить и настроить КриптоПро ЭЦП Browser plug-in в разных браузерах

Установка «КриптоПро ЭЦП Browser plug-in» имеет различия в зависимости от браузера. На любой из браузеров нужно установить соответствующее расширение (дополнение).

Важно!

«КриптоПро ЭЦП Browser plug-in» не работает в браузере EDGE.

Перед непосредственной установкой расширений в браузеры нужно скачать и установить дистрибутив «КриптоПро ЭЦП Browser plug-in».

Установка плагина на компьютер

- Скачайте дистрибутив «КриптоПро ЭЦП Browser plug-in» → здесь.

- Запустите установочный файл cadesplugin.exe и подтвердите установку плагина.

Дальнейшие действия зависят от браузера, в котором будет осуществляться работа с электронной подписью.

Internet Explorer

- Перейдите в «Панель управления» → «Крупные значки» → «Свойства браузера».

Браузер Internet Explorer не требует отдельного включения КриптоПро ЭЦП Browser plug-in.

Google Chrome

- В окне браузера нажмите кнопку «Настройки» (три точки в правом верхнем углу) → «Дополнительные инструменты» → «Расширения».

В правом верхнем углу в списке активированных расширений должен появиться значок CryptoPro Extension for CAdES Browser Plug-in, что свидетельствует о правильной установке.

Яндекс.Браузер

- В браузере откройте меню (три полоски в правом верхнем углу) → «Дополнения».

- Проверьте наличие «КриптоПро ЭЦП» и активируйте его.

Mozilla Firefox

- Скачайте расширение для Mozilla Firefox по ссылке.

- В браузере откройте меню (три полоски в правом верхнем углу) → «Дополнения».

Как проверить браузер

Проверка «КриптоПро ЭЦП Browser plug-in» осуществляется на специальном сервисе разработчика «Cryptopro». Если расширение cadesplugin.exe установлено правильно, оно запросит доступ к сертификатам и ключам при переходе на сайт для проверки. Пользователю необходимо нажать «ОК». Далее появляется уведомление об успешном слиянии модуля, где указаны версия и криптопровайдер.

Чтобы добавить корневые сертификаты в перечень доверенных, требуется настройка. Для этого необходимо:

- Установить в USB-порт съёмный носитель или скачать файл открытого ключа ЭЦП.

- Перейти в «Свойства». При использовании ключевого носителя зайти в панель управления и выбрать «Сертификаты». На верхний сертификат из списка кликнуть правой кнопкой мыши и нажать «Свойства».

- Выделить первый сертификат в открывшемся окне и активировать опцию «Просмотр». Сертификат должен иметь последний актуальный ГОСТ. В ином случае его потребуется обновить.

- В панели управления токена ЭЦП во вкладке «Сертификаты» выбрать «Путь сертификации», далее «Состав», «Копировать в файл», выбрать директорию на ПК, нажать «Сохранить».

- Запустить и установить скачанный файл.

- В мастере импорта сертификатов выбрать хранилище и нажать «ОК».

- После выполнения операции перезапустить ПК.

Если при проверке модуля появилось уведомление «Плагин недоступен», необходимо убедиться что «КриптоПро ЭЦП Browser plug-in» установлен корректно. Достаточно открыть браузер и включить дополнение.

Сбой при переходе по ссылке возникает по причине отсутствия установленного на ПК «КриптоПро CSP». Также ошибка возникает, если операционная система компьютера не была перезапущена после установки всех компонентов.

Сохранённые в кэше файлы также мешают модулю полноценно работать. Чтобы этого избежать, плагин устанавливается в браузер с очищенным кэшем.

Чтобы очистить историю браузера с лишними файлами, необходимо:

- нажать сочетание клавиш Ctrl+Shift+Del;

- выбрать временной диапазон — «За всё время»;

- поставить галочки напротив «История браузера», «Файлы cookie и другие данные сайтов» и «Изображения и файлы, сохранённые в кэше»;

- нажать «Удалить данные».

Проверка подписи КриптоПро

Чтобы проверить ЭЦП, необходимо воспользоваться специальным сервисом компании «КриптоПро»:

- Перейти на сервис КриптоПро DSS.

- Нажать «Выбрать» и указать путь к нужному документу.

- Указать «Проверка требований к квалифицированному сертификату», если того требует формат подписи.

- Система обработает документ представит результат проверки ЭЦП КриптоПро.

Представленный для проверки сервис бесплатный и не требует предварительной регистрации ЭЦП.

Как удалить плагин

Чтобы удалить «КриптоПро ЭЦП Browser plug-in» необходимо выполнить следующие действия:

- зайти в панель управления нажав кнопку меню «Пуск», далее «Параметры»;

- перейти в раздел управления программами в соответствии с версией Windows — «Установка и удаление программ» для Windows XP, «Программы и компоненты» для Windows Vista, Windows 7, Windows 8 или «Приложения» для Windows 10;

- в открывшемся окне выбрать программу «КриптоПро ЭЦП Browser Plug-in»;

- нажать «Удалить»;

- перезагрузить ПК.

Где и как приобрести электронную подпись

Квалифицированную электронную подпись могут выдавать только удостоверяющие центры, аккредитованные Минкомсвязи. УЦ «Астрал-М» предлагает электронные подписи с большим выбором тарифных планов и дополнительных услуг.

Для получения квалифицированной электронной подписи нужно проделать четыре простых шага:

- Оставьте заявку, заполнив форму обратной связи на странице «Астрал-ЭТ».

- Подготовьте необходимый пакет документов и отправьте на проверку специалистам УЦ «Астрал-М».

- Оплатите выставленный счёт.

- Получите готовую электронную подпись.

Специалисты УЦ «Астрал-М» помогут вам выбрать подходящий тариф и расскажут, какие документы вам понадобятся для выпуска электронной подписи.

Плагин Госуслуги — специальный программный код, предназначенный для расширения функциональности приложения. В данном случае речь идет о внесении изменений в браузер для использования электронной цифровой подписи. Ниже рассмотрим, какие возможности предоставляет утилита, где ее скачать и как установить. Разберем тонкости применения утилиты и ее альтернативы.

Возможности плагина

Плагин портала Госуслуг для пользователя с электронной подписью может пригодиться для решения ряда задач. Выделим основные:

Это лишь часть ситуаций, в которых может пригодиться плагин Госуслуги для Internet Explorer или другого браузера. Спектр возможностей государственного портала постоянно расширяется, что делает дополнение особенно актуальным.

Где скачать и как установить

- Интернет Эксплорер от 8.0 и выше;

- Сафари 12 и выше;

- Мозиллна Фаерфокс вер. 59 и выше;

- Спутник — 4.0.0 и выше;

- Гугл Хром — 29.0 и выше.

Многие спрашивают, где найти плагин Госуслуги для Яндекс Браузера. К сожалению, опция ЭЦП в этом веб-проводнике (для данной утилиты) не реализована.

Полноценное применение доступно после установки и настройки ПО для компьютера, а также загрузки специальных дополнений.

Перед тем как установить плагин Госулуг на компьютер, удалите старые версии программы (если они были установлены). Для этого сделайте следующее:

- войдите в Пуск;

- в строке поиска введите plugins$;

- в перечне утилит найдите нужный вариант;

- возле него жмите на кнопку Отключить.

Как вариант, можно открыть любое окно в компьютере и скопировать в него C:Users%USERNAME%AppDataRoamingRostelecomIFCPlugin. После этого останется удалить содержимое папки.

Как скачать и установить

- Пролистайте немного ниже и найдите версию для своего компьютера.

- Жмите по файлу, чтобы запустить загрузку.

- Откройте полученный файл с расширением msi.

- Дождитесь, пока программа инициализируется.

- Жмите на кнопку Далее, а далее Установить.

- После завершения процедуры жмите на кнопку Готово.

После этого необходимо перезагрузить ПК. Если у вас включен автоматический запуск плагинов, его лучше отключить. В этом случае повысится уровень безопасности и снизится риск загрязнения ОЗУ. Для блокировки автозапуска сделайте следующие шаги:

- в настройках веб-проводника войдите в дополнительные настройки;

- в личных данных жмите на Настройки содержимого;

- переведите переключатель в положение блокировки;

- подтвердите действие;

- перезагрузите поисковик.

Как настроить

После этого необходимо настроить расширение для плагина Госуслуг для Google Chrome и другого браузера. В зависимости от веб-проводника алгоритм действий может отличаться.

- откройте веб-обозреватель (его сразу необходим обновить);

- справа вверху откройте настройки и найдите Настроить подстройки;

- слева войдите в Панель инструментов расширения;

- найдите справа Crypto Interface Plugin;

- обратите внимание, чтобы он был включен;

Обратите внимание, что от того, насколько точно и внимательно Вы выполните сейчас инструкции зависит работоспособность софта. Так, если Вы пропустите какие-то шаги, может выскочить ошибка «Не установлен плагин Госуслуги в Internet Explorer».

- откройте веб-обозреватель, установите последнюю версию;

- установите утилиту для Госуслуг;

- при первом пуске браузера разрешите установку утилиты;

- если веб-проводник не предложил установку, идите в Меню, а там Дополнения;

- в секции расширения найдите IFCPlugin Extension и убедитесь в его включении.

Для Google Chrome:

- войдите в веб-проводник;

- установите плагин Госуслуги для Google Chrome;

- при первом пуске разрешите его инсталляцию;

- если проводник не предложил установку, включите расширение.

Стоит учесть, что для работы плагина ЭЦП необходимы дополнительные программы:

- Для Виндовс — КриптоПро CSP, Signal-COM CSP, ViPNet CSP, ЛИССИ-CSP.

- Для Линукс и Мак ОС — только токены Рутокен ЭЦП, JaCarta-2 ГОСТ, eToken ГОСТ, Рутокен ЭЦП 2.0, JaCarta ГОСТ.

Как пользоваться

Если вдруг не работает ЭЦП, попробуйте отключить антивирус, обновить веб-обозреватель, переустановить утилиту или проверить целостность носителя цифровой подписи.

Другие плагины

Как отмечалось выше, рассмотренная утилита работает не со всеми браузерами. К примеру, расширение для плагина Госуслуг для Яндекс браузера не предусмотрено. Для решения проблемы можно установить альтернативный вариант, к примеру, Крипто ПРО ЭЦП Browser Plugin.

Итоги

Теперь вы знаете, что такое плагин Госуслуги, где его скачать, и как с ним работать. Понимание этих особенностей значительно упрощает работу и позволяет использовать функционал сайта на 100%.

Производители средств криптографической защиты информации (СКЗИ) предлагают различные механизмы для интеграции криптосредств в информационные системы. Существуют решения, ориентированные на поддержку систем с Web-интерфейсом, мобильных и десктопных приложений, серверных компонентов. СКЗИ интегрируются в приложения Microsoft и в продукты Open Source, обеспечивают поддержку различных прикладных протоколов и форматов электронной подписи.

С учетом растущего количества проектов с применением ЭЦП и появления массовых проектов для физических лиц, разработчикам подобных проектов требуется хорошо ориентироваться в предлагаемых производителями решениях по ЭЦП для того, чтобы сделать систему удобной в эксплуатации и недорогой в плане техподдержки. Таким образом, если еще лет 5 назад главным фактором выбора криптосредства являлось его полное соответствие требованиям регуляторов, то при сегодняшнем разнообразии важными критериями могут выступать охват поддерживаемых платформ, возможность интеграции с браузером, поддержка мобильных пользователей, возможность установки без прав системного администратора и т.п.

- Рассмотрены в основном СКЗИ, использующиеся на клиентских местах для защиты клиент-серверных соединений по протоколу TLS, для организации ЭЦП, шифрования передаваемых данных;

- Не рассматриваются СКЗИ, применяемые для создания VPN и шифрования файловой системы, хранимых данных, а так же УЦ;

- Отдельно выделены аппаратные криптографические устройства.

- технологий интеграции (CryptoAPI, Active-X, NPAPI и др.), которые поддерживают СКЗИ для встраивания в приложения и прикладные системы;

- интерфейсов, которые предоставляют СКЗИ для встраивания в приложения и прикладные системы.

Криптопровайдеры

Следует отметить, что несовершенство предлагаемых MS Windows механизмов расширения вынуждает разработчиков криптопровайдеров дополнительно модифицировать высокоуровневые криптобиблиотеки и приложения MS Windows в процессе их выполнения для того, чтобы «научить» их использовать российские криптоалгоритмы.

Следует понимать, что не все СКЗИ одного вида реализуют полный объем функциональности, приведенный в таблицах. Для уточнения возможностей криптосредств следуют обратиться к производителю.

- Отсутствие нормальной кроссплатформенности;

- Установка с правами администратора, настройка;

- Установка обновления Windows может потребовать обновления провайдера;

- Необходимость встраивания в приложения посредством модификации кода «на лету»;

- CSP — неродной интерфейс для не-Windows-приложений.

- Широкий охват Windows-приложений;

- Богатый инструментарий для разработчиков защищенных систем;

- Апробированная на большом количестве проектов технология.

Нативные библиотеки

OpenSSL-style

Open Source библиотека OpenSSL обладает широкими криптографическими возможностями и удобным механизмом ее расширения другими криптоалгоритмами. OpenSSL является основным криптоядром для широкого спектра приложений Open Source.

После того, как в эту библиотеку компанией Криптоком были добавлены ГОСТы, появились патчи для «гостификации» многих популярных приложения, использующих OpenSSL. На базе OpenSSL некоторые вендоры разработали и сертифицировали СКЗИ, кроме того в ряд продуктов OpenSSL входит «неявным» образом.

- OpenSSL и его аналоги не поддерживается приложениями Microsoft;

- Необходимость патчить СПО, которое поддерживает OpenSSL, для включения ГОСТов.

- Кроссплатформенность;

- Использование в огромном количестве проектов, открытые исходники большей части проекта — выявление и устранение уязвимостей (как пример, недавнее выявление heartbleed);

- Распространяется копированием — можно делать приложения, не требующие инсталляции;

- Широкий охват приложений СПО, на базе которых можно делать защищенные сертифицированные продукты;

- Широкая интеграция в фреймворки, но при этом проблемы с ГОСТами.

- Функции доступа к устройству;

- Функции записи/чтения произвольных данных;

- Функции работы с ключами (поиск, создание, удаление, импорт, экспорт);

- Функции работы с сертификатами (поиск, импорт, экспорт);

- Функции ЭЦП;

- Функции хэширования;

- Функции шифрования;

- Функции вычисления имитовставки;

- Функции выработки ключа согласования (Диффи-Хeллман);

- Функции экспорта/импорта сессионного ключа;

Для обеспечения быстродействия часть криптопримитивов может быть реализована программно.

Пример совместимости приложений приведен на схеме. Таким образом, возможно использование подходящего приложения в соответствующем месте инфосистемы.

NSS представляет собой криптографическую библиотеку от сообщества Mozilla. NSS используется такими приложениями, как браузер Mozilla Firefox, почтовым клиентом Mozilla Thunderbird.

В данный момент существуют два проекта по «гостификации» NSS:

Библиотеки c собственным интерфейсом

Локальные прокси

Основным принципом действия локального прокси является прием незащищенного соединения от приложения, установка TLS-туннеля с удаленным сервером и передача «прикладного уровня» между приложением и удаленным сервером по этому туннелю.

- прокси должен быть запущен;

- приложение должно работать через прокси, нужно «научить» его этому;

- могут использоваться нестандартные порты, отсюда проблемы в файрволом

- если приложение «ходит» через localhost, то, например, в адресной строке браузера прописано localhost… — нестандартно

- дополнительные ограничения на разработку web-сайта — в ряде случаев использование только относительных ссылок, чтобы не «вылететь» из туннеля

- прокси сконфигурирован на проксирование конечной группы сайтов, расширение группы — это обновление клиентского конфига

- работа через внешний прокси требует дополнительного конфигурирования локального прокси, при этом могут быть проблемы с аутентификацией пользователя на внешнем прокси

- решение использует универсальную технологию, поэтому можно не бояться его устаревания;

- решение может применяться на большом числе платформ, в том числе на мобильных платформах;

- кроссбраузерность, поддержка всех WEB-серверов без модификации;

- не требует инсталляции;

- поддержка различных прикладных протоколов.

Браузерные плагины

Кроссбраузерные плагины

ActiveX

Читайте также:

- Приложение как создать свой собственный словарь

- Какие приложения поддерживают chromecast

- Создать приложение на андроид студио

- Прежде чем продолжить откройте приложение outlook iphone

- Gangstar vegas приложение не установлено

22 июнь 2022 05:03 — 22 июнь 2022 05:12 #21141

от selyanin

Добрый день.Проблема с обновлением ЭП через сервис fzs.roskazna.ru. При входе выдает ошибку, что нет ни одного сертификата.

В настройках личный сертификат есть, корневые и СОС тоже. Цепочки сертификатов отображаются корректно. ViPNet CSP и PKI все нормально, TLS соединение без ошибок (Крипто-про нельзя нам использовать). Первоначальные запросы на сертификат проходят нормально. В казначействе скинули уже 3ю инструкцию, но не помогает. Подскажите куда копать?

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

22 июнь 2022 05:16 — 22 июнь 2022 05:29 #21142

от Alex_04

1. Проверка АРМ пользователя на соответствие требованиям по адресу arm-fzs.roskazna.gov.ru/ проходит полностью везде успешно? Если нет — что именно не проходит проверку и выдаёт ошибку ?

2. Тип ключевого носителя соответствует требованиям в технической и эксплуатационной документации к ViPNet ?

3. Инструкции с оф. сайта ФК из раздела

ГИС — Удостоверяющий центр — Памятки, Инструкции

— Настройка автоматизированного рабочего места пользователя для работы с Порталом заявителя информационной системы «Удостоверяющий центр Федерального казначейства» с использованием ViPNet (3 февраля 2022, 18:17,

roskazna.gov.ru/gis/udostoveryayushhij-c…amyatki-instruktsii/

) тоже не помогают ?

«Мы будем жить плохо, но недолго.» (© Черномырдин В.С.)

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

22 июнь 2022 07:03 #21143

от selyanin

Ошибку выдает, пробовали ставить по инструкциям, ошибка та же.

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

22 июнь 2022 08:48 #21144

от selyanin

Нет ли случаем скрипта для установки сертификатов? Как для ЭБ. Уже не раз пробовали. Удаляем все сертификаты, делаем по инструкции, ошибка. Снова удаляем, по другой инструкции, ошибка.

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

30 июнь 2022 06:06 — 30 июнь 2022 06:07 #21166

от NickM

Куда интересней, когда все проверки arm-fzs.roskazna.gov.ru проходят успешно, а сертификаты при попытке авторизации также не доступны:

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

30 июнь 2022 11:43 #21167

от NickM

Куда интересней, когда все проверки arm-fzs.roskazna.gov.ru проходят успешно, а сертификаты при попытке авторизации также не доступны:

Есть предположение, что в Нашем случае это может быть связано с тем, что в «ViPNet CSP» были импортированы ключи и сертификаты изготовленные на СКЗИ «КриптоПро CSP», и по этой причине «ViPNet PKI Client TLS Unit» их просто не перечисляет.

Но это только предположение, не более.

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

05 июль 2022 05:14 #21174

от NickM

Итак подвожу итог:

В нашем, конкретном, случае оказалось, что для работы в системе без аппаратных ключевых носителей следует настраивать и использовать «InfoTeCS Software Token», в который можно импортировать только *.pfx.

Т.е. «ViPNet PKI Client TLS Unit» никаким другим способом не увидит пользовательские сертификаты установленные в системе, кроме как выполнения вышеуказанной настройки.

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

05 июль 2022 05:33 #21175

от Alex67

без аппаратных ключевых носителей

Т.е. ключи были «как всегда» в реестре?

«Кто людям помогает — лишь тратит время зря. Хорошими делами прославиться нельзя» (с) Шапокляк

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

05 июль 2022 06:06 #21176

от Alex_04

без аппаратных ключевых носителей

Т.е. ключи были «как всегда» в реестре?

Похоже на то. Дурная привычка голове и рукам покоя не даёт потом.

«Мы будем жить плохо, но недолго.» (© Черномырдин В.С.)

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

07 июль 2022 06:15 #21190

от NickM

без аппаратных ключевых носителей

Т.е. ключи были «как всегда» в реестре?

Похоже на то. Дурная привычка голове и рукам покоя не даёт потом.

Как выше было написано, ключи были импортированы в «ViPNet CSP».

И да, полагаю, что слова про аппаратные носители прозвучали не корректно, т.к. это скорее предположение, а не утверждение, ведь ничем подтвердить/ проверить Я не могу.

Но!

Я так полагаю «ViPNet PKI Client TLS Unit» должен считывать сертификаты из личного системного хранилища пользователя не зависимо от типа/ вида ключевого носителя? А он этого не делает.

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.