Информационная безопасность (ИБ) – ключевой фактор, обеспечивающий качество бизнес-процессов организации. Реализованные угрозы ИБ способны остановить деятельность и причинить существенный ущерб. Непреднамеренные угрозы информационной безопасности, возникшие при отсутствии выраженной воли на причинение вреда, иногда оказываются наиболее опасными.

Типология угроз

Под угрозой информационной безопасности понимается преднамеренное или непреднамеренное действие, которое негативно влияет на информационную систему или хранящиеся в ней данные и от которого требуется профессионально организованная защита. Основным критерием, позволяющим отнести угрозу к категории случайных, не основанных на корыстных целях, становится случайность ее возникновения. За таким действием нет умысла причинить вред охраняемой информации, организовать ее утечку или уничтожение.

Выделяют следующие группы угроз информации, от которых требуется обеспечивать защиту:

- стихийные бедствия;

- аварии;

- сбои и отказы технических средств;

- программные ошибки;

- ошибки обслуживающего персонала.

Каждая группа угроз информации и ее отдельным свойствам имеет свою степень вероятности реализации и размер ущерба. Оценка этих параметров позволяет выработать оптимальный механизм защиты информации.

Стихийные бедствия и аварии – угрозы природного происхождения

Наводнения, землетрясения, пожары способны полностью уничтожить оборудование и носители информации. Хранение данных на удаленном сервере и их резервное копирование позволяют частично минимизировать угрозы и обеспечить защиту данных.

При выстраивании системы защиты от этого типа угроз информационной безопасности стоит учитывать, что ущерб от стихийных бедствий не всегда покрывается страховыми компаниями. Известен случай, когда компании было отказано в возмещении стоимости оборудования и информации, уничтоженных ливневыми дождями, которые были признаны не стихийным бедствием, а чрезвычайным природным событием.

Аварии и аналогичные техногенные угрозы ИБ могут привести к гибели оборудования и информации с тем же успехом, что и стихийные бедствия, защита от них становится задачей служб безопасности инженерных служб. Пожары от загоревшейся проводки и подтопление оборудования из-за аварии водопровода становятся частыми причинами утраты информации. При размещении информации на сторонних облачных серверах и невозможности личного контроля за состоянием помещения, в котором расположены серверы, хранящие информацию, необходимо требовать от провайдера гарантии защищенности оборудования от техногенных угроз.

Сбои и отказы технических средств

Эта группа угроз информационной безопасности может причинить существенный ущерб, но редко становится причиной полной гибели информации. Чаще страдает такое ее свойство, как доступность. Защита от угроз требует высокой компетентности технических служб.

Сбои и отказы могут происходить:

- на серверах и рабочих станциях;

- в системах электропитания;

- в периферийных устройствах;

- на линиях связи.

Своевременная профилактика состояния оборудования, программный мониторинг работоспособности элементов системы помогут избежать реализации этого риска утраты информации.

Программные ошибки

Ошибки при написании программного кода или при разработке средств автоматизации могут привести к тому, что информация окажется утраченной или какое-то время будет недоступной. Эти ошибки относятся к уязвимостям, под ними понимается неудачные характеристики программы или информационной системы, существование которых делает возможным возникновение угрозы утраты информации.

Хакеры, реализуя внешние угрозы ИБ, нередко используют уязвимости для проникновения в информационную систему, не обладающую должной степенью защиты информации.

Программные ошибки делятся на группы:

- системные, возникшие из-за неправильного составления или выполнения ТЗ на разработку ПО;

- алгоритмические, когда разработчики неверно истолковали и реализовали алгоритмы, на которых основано ПО;

- программные, возникающие при написании кода программного обеспечения;

- технологические, возникающие в процессе подготовки программной документации или ее перевода, если программное обеспечение имеет зарубежное происхождение.

Возникновение таких ошибок, приводящих к утрате информации, часто связано с использованием нового программного обеспечения, не прошедшего апробацию на практике и не сертифицированного ФСТЭК РФ.

Ошибки пользователей и системных администраторов – угрозы субъективного характера

Это наиболее распространенный тип угроз информационной безопасности. Такие ошибки возникают более чем в 50% случаев.

Причины появления угроз сохранности информации:

- психофизические. Из-за усталости, болезни, нервного возбуждения, снижения работоспособности пользователи могут неверно использовать ПО;

- объективные. Их вызывают несовершенные модели представления данных, отсутствие регламентов, нормативной базы, инструкций, низкая квалификация персонала, устаревание или низкое качество аппаратно-программных средств, неудобство их эксплуатации;

- субъективные. Ошибки, вызванные невнимательностью, ленью, безответственностью сотрудников;

- системные. К этой категории относится выбор неверной архитектуры информационной системы, установка ненужных, конфликтующих между собой программ, которые затрудняют работу ИС.

Примеры субъективных ошибок, чаще всего генерируемых пользователями:

- случайная порча оборудования;

- случайное удаление файлов или папок, содержащих рабочую информацию или системных;

- случайное изменение режима работы программ или приложений;

- случайная порча носителей информации;

- случайное форматирование дисков;

- отказ от выключения рабочей станции из сети, приведший к ее выходу из строя;

- заражение компьютера или системы вирусами;

- случайное отключение антивируса;

- ввод ошибочных данных;

- использование зараженных вирусом носителей информации для сохранения сведений из системы;

- использование личных мобильных устройств для рабочих целей;

- отправка конфиденциальной информации по ошибочному адресу;

- установка и использование программ, не предусмотренных регламентами работы;

- утрата или необдуманная передача средств обеспечения дифференцированного доступа (паролей, электронных устройств – токенов);

- игнорирование требований рабочих регламентов.

Работа с такими ошибками должна сопровождаться обязательным резервным хранением информации, так как они могут привести к ее модификации, искажению, полному уничтожению.

Среди мер реагирования:

- установка программных продуктов, обеспечивающих «защиту от дурака»;

- установка систем мониторинга инцидентов информационной безопасности (SIEM- и DLP-системы);

- реализация модели дифференцированного доступа;

- максимальное ограничение привилегий;

- обучение пользователей и повышение квалификации персонала;

- создание нормативно-правовой базы, регламентирующей действия пользователей;

- использование только лицензионного ПО и своевременное его обновление;

- ведение журналов учета действий пользователей.

Выполнение этих условий обеспечит защиту от угроз утраты данных, сохранность информации и улучшит общее состояние защищенности информационной системы.

Случайность нарушения не позволит привлечь виновного сотрудника к материальной или уголовной ответственности за разглашение коммерческой тайны, но неосторожность или халатность станет основанием для дисциплинарного взыскания. Настройка системы контроля за действиями персонала со стороны службы безопасности и кадрового подразделения снизит риски реализации непреднамеренных угроз информационной безопасности.

11.06.2020

Вопросы:

1. Непреднамеренные угрозы безопасности информации

2. Преднамеренные угрозы безопасности информации

Эффективность

любой информационной системы в

значительной степени определяется

состоянием защищенности (безопасностью)

перерабатываемой в ней информации.

Безопасность

информации — состояние защищенности

информации при ее получении, обработке,

хранении, передаче и использовании от

различного вида угроз.

Источниками

угроз информации являются люди, аппаратные

и программные средства, используемые

при разработке и эксплуатации

автоматизированных систем (АС), факторы

внешней среды. Порождаемое

данными источниками множество угроз

безопасности информации можно разделить

на два класса: непреднамеренные и

преднамеренные.

Непреднамеренные

угрозы связаны главным образом со

стихийными бедствиями, сбоями и отказами

технических средств, а также с ошибками

в работе персонала и аппаратно-программных

средств. Реализация этого класса угроз

приводит, как правило, к нарушению

достоверности и сохранности информации

в АС, реже — к нарушению конфиденциальности,

однако при этом могут создаваться

предпосылки для злоумышленного

воздействия на информацию.

Угрозы второго

класса носят преднамеренный характер

и связаны с незаконными действиями

посторонних лиц и персонала АС. В общем

случае в зависимости от статуса по

отношению к АС злоумышленником может

быть: разработчик АС, пользователь,

постороннее лицо или специалисты,

обслуживающие эти системы.

Большие возможности

оказания вредительских воздействий на

информацию АС имеют специалисты,

обслуживающие эти системы.

Реализация угроз

безопасности информации приводит к

нарушению основных свойств информации:

достоверности, сохранности и

конфиденциальности

При этом объектами

воздействия угроз являются аппаратные

и программные средства, носители

информации (материальные носители,

носители-сигналы) и персонал АС.

Непреднамеренные

угрозы

Основными видами

непреднамеренных угроз являются:

стихийные бедствия и аварии, сбои и

отказы технических средств, ошибки в

комплексах алгоритмов и программ, ошибки

при разработке АС, ошибки пользователей

и обслуживающего персонала.

Стихийные

бедствия и аварии.

Примерами угроз этой группы могут

служить пожар, наводнение, землетрясение

и т. д. При их реализации АС, как правило,

подвергаются физическому разрушению,

при этом информация утрачивается, или

доступ к ней становится невозможен.

Сбои

и отказы технических средств.

К угрозам этой группы относятся сбои и

отказы аппаратных средств ЭВМ, сбои

систем электропитания, сбои кабельной

системы и т. д. В результате сбоев и

отказов нарушается работоспособность

технических средств, уничтожаются и

искажаются данные и программы, нарушается

алгоритм работы устройств. Нарушения

алгоритмов работы отдельных узлов и

устройств могут также привести к

нарушению конфиденциальности информации.

Вероятность сбоев и отказов технических

средств изменяется на этапах жизненного

цикла АС

Ошибки

при разработке АС и ошибки в комплексах

алгоритмов и программ

приводят к последствиям, аналогичным

последствиям сбоев и отказов технических

средств. Кроме того, такие ошибки могут

быть использованы злоумышленниками

для воздействия на ресурсы АС.

Ошибки в комплексах

алгоритмов и программ обычно классифицируют

на:

-

системные,

обусловленные неправильным пониманием

требований автоматизируемой задачи

АС и условий ее реализации; -

алгоритмические,

связанные с некорректной формулировкой

и программной реализацией алгоритмов; -

программные,

возникающие вследствие описок при

программировании на ЭВМ, ошибок при

кодировании информационных символов,

ошибок в логике машинной программы и

др.; -

технологические,

возникающие в процессе подготовки

программной документации и перевода

её во внутримашинную информационную

базу АС.

Вероятность данных

ошибок изменяется на этапах жизненного

цикла АС

Ошибки

пользователей и обслуживающего персонала.

По статистике на долю этой группы угроз

приходится более половины всех случаев

нарушения безопасности информации.

Ошибки

пользователей и обслуживающего персонала

определяются:

-

психофизическими

характеристиками человека (усталостью

и снижением работоспособности после

определенного времени работы, неправильной

интерпретацией используемых информационных

массивов); -

объективными

причинами (несовершенством моделей

представления информации, отсутствием

должностных инструкций и нормативов,

квалификацией персонала, несовершенством

комплекса аппаратно-программных

средств, неудачным расположением или

неудобной конструкцией их с точки

зрения эксплуатации); -

субъективными

причинами (небрежностью, безразличием,

несознательностью, безответственностью,

плохой организацией труда и др.).

Ошибки данной

группы приводят, как правило, к уничтожению,

нарушению целостности и конфиденциальности

информации.

Преднамеренные

угрозы

Угрозы этого класса

в соответствии с их физической сущностью

и механизмами реализации могут быть

распределены по пяти группам:

-

шпионаж и диверсии;

-

несанкционированный

доступ к информации; -

съем электромагнитных

излучений и наводок; -

несанкционированная

модификация структур; -

вредительские

программы.

Шпионаж

и диверсии.

Традиционные методы и средства шпионажа

и диверсий чаще всего используются для

получения сведений о системе защиты с

целью проникновения в АС, а также для

хищения и уничтожения информационных

ресурсов.

К таким методам

относятся:

-

подслушивание;

-

наблюдение;

-

хищение документов

и машинных носителей информации; -

хищение программ

и атрибутов системы защиты; -

подкуп и шантаж

сотрудников; -

сбор и анализ

отходов машинных носителей информации; -

поджоги;

-

взрывы.

Подслушивание

— один из наиболее древних методов

добывания информации. Подслушивание

бывает непосредственное и с помощью

технических средств. Непосредственное

подслушивание использует только слуховой

аппарат человека. В силу малой мощности

речевых сигналов разговаривающих людей

и значительного затухания акустической

волны в среде распространения

непосредственное подслушивание возможно

на небольшом расстоянии (единицы или в

лучшем случае при отсутствии посторонних

звуков — десятки метров). Поэтому для

подслушивания применяются различные

технические средства, позволяющие

получать информацию по техническим

каналам утечки акустической (речевой)

информации.

Технический

канал, утечки информации — совокупность

объекта, технического средства, с помощью

которого добывается информация об этом

объекте, и физической среды, в которой

распространяется информационный сигнал.

В зависимости от

физической природы возникновения

информационных сигналов, среды

распространения акустических колебаний

и способов их перехвата технические

каналы утечки акустической (речевой)

информации можно разделить на:

1) воздушные

2) вибрационные

3) электроакустические

4)

оптико-электронные

В

воздушных технических каналах утечки

информации средой распространения

акустических сигналов является воздух,

и для их перехвата используются

миниатюрные высокочувствительные

микрофоны и специальные направленные

микрофоны. Автономные устройства,

конструктивно объединяющие миниатюрные

микрофоны и передатчики, называют

закладными устройствами перехвата

речевой информации, или просто

акустическими закладками. Закладные

устройства делятся на проводные и

излучающие.

Проводные закладные устройства требуют

значительного времени на установку и

имеют существенный демаскирующий

признак — провода. Излучающие «закладки»

(«радиозакладки») быстро устанавливаются,

но также имеют демаскирующий признак

— излучение в радио или оптическом

диапазоне. «Радиозакладки» могут

использовать в качестве источника

электрические сигналы или акустические

сигналы. Примером

использования электрических сигналов

в качестве источника является применение

сигналов внутренней телефонной,

громкоговорящей связи. Наибольшее

распространение получили акустические

«радиозакладки». Они воспринимают

акустический сигнал, преобразуют его

в электрический и передают в виде

радиосигнала на определенные расстояния.

Из применяемых на практике «радиозакладок»

подавляющее большинство рассчитаны на

работу в диапазоне расстояний 50—800

метров.

В

вибрационных технических каналах утечки

информации средой распространения

акустических сигналов являются

конструкции зданий, сооружений (стены,

потолки, полы), трубы водоснабжения,

отопления, канализации и другие твердые

тела.

Для перехвата акустических колебаний

в этом случае используются контактные

микрофоны (стетоскопы). Контактные

микрофоны, соединенные с электронным

усилителем называют электронными

стетоскопами. Такие микрофоны, например,

позволяют прослушивать разговоры при

толщине стен до 50—100 см.

Электроакустические

технические каналы утечки информации

включают перехват акустических колебаний

через элементы, обладающие микрофонным

эффектом, а также путем высокочастотного

навязывания.

Под микрофонным

эффектом понимают эффект электроакустического

преобразования акустических колебаний

в электрические, характеризуемый

свойством элемента изменять свои

параметры (емкость, индуктивность,

сопротивление) под действием акустического

поля, создаваемого источником акустических

колебаний. Изменение параметров приводит

либо к появлению на данных элементах

электродвижущей силы, изменяющейся по

закону воздействующего информационного

акустического поля, либо к модуляции

токов, протекающих по этим элементам.

С этой точки зрения наибольшую

чувствительность к акустическому полю

имеют абонентские громкоговорители и

датчики пожарной сигнализации. Перехват

акустических колебаний в данном канале

утечки информации осуществляется путем

непосредственного подключения к

соединительным линиям специальных

высокочувствительных низкочастотных

усилителей. Например, подключая такие

средства к соединительным линиям

телефонных аппаратов с электромеханическими

вызывными звонками, можно прослушивать

разговоры, ведущиеся в помещениях, где

установлены эти аппараты.

Технический канал

утечки информации путем высокочастотного

навязывания может быть осуществлен с

помощью несанкционированного контактного

введения токов высокой частоты от

соответствующего генератора в линии

(цепи), имеющие функциональные связи с

нелинейными или параметрическими

элементами, на которых происходит

модуляция высокочастотного сигнала

информационным. В силу того, что нелинейные

или параметрические элементы для

высокочастотного сигнала, как правило,

представляют собой несогласованную

нагрузку, промодулированный высокочастотный

сигнал будет отражаться от нее и

распространяться в обратном направлении

по линии или излучаться. Для приема

излученных или отраженных высокочастотных

сигналов используются специальные

приемники с достаточно высокой

чувствительностью. Наиболее часто такой

канал утечки информации используется

для перехвата разговоров, ведущихся в

помещении, через телефонный аппарат,

имеющий выход за пределы контролируемой

зоны.

Оптико-электронный

(лазерный) канал утечки акустической

информации образуется при облучении

лазерным лучом вибрирующих в акустическом

поле тонких отражающих поверхностей

(стекол окон, картин, зеркал и т. д.).

Отраженное лазерное излучение (диффузное

или зеркальное) модулируется по амплитуде

и фазе (по закону вибрации поверхности)

и принимается приемником оптического

(лазерного) излучения, при демодуляции

которого выделяется речевая информация.

Причем лазер и приемник оптического

излучения могут быть установлены в

одном или разных местах (помещениях).

Для перехвата речевой информации по

данному каналу используются сложные

лазерные акустические локационные

системы, иногда называемые лазерными

микрофонами. Работают эти устройства,

как правило, в ближнем инфракрасном

диапазоне волн.

При

передаче информации по каналам связи

возможен ее перехват. В настоящее время

для передачи информации используют в

основном KB,

УКВ, радиорелейные, тропосферные и

космические каналы связи, а также

кабельные и волоконно-оптические линии

связи.

В

зависимости от вида каналов связи

технические каналы перехвата информации

можно разделить на:

Соседние файлы в предмете [НЕСОРТИРОВАННОЕ]

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

Обеспечение безопасности бизнеса — это системная работа по своевременному выявлению, предупреждению, пресечению самих замыслов угроз у преступников, конкурентов, персонала компании. То есть всех, кто может нанести материальный или имиджевый ущерб предприятию. Поэтому «угроза» становится ключевым понятием в работе службы безопасности.

Угроза безопасности компании — это потенциально или реально возможное событие, процесс, действие или явление, которое способно нарушить ее устойчивость и развитие или привести к остановке деятельности. Недавно мы писали о принципах корпоративной безопасности, советуем вам также прочитать эту статью.

Корпоративная безопасность: 5 базовых угроз

Характеристики угроз

Источники агрессии могут быть внешними или внутренними. При выявлении угроз следует руководствоваться следующими признаками (сигналами):

- Реальность угроз.

- Суть противоречий (причин), породивших угрозу.

- Острота этих противоречий (причин).

- Источник угрозы (внутренний, внешний).

- Оценка сил и средств, которыми может располагать источник угроз.

- Собственные возможности для предотвращения или пресечения угрозы.

После выявления угрозы наступает этап разработки мер по локализации или ее минимизации.

| Типы внешних угроз |

Типы внутренних угроз |

|

Угрозы, исходящие от криминальной среды |

От внутренних угроз не застрахована ни одна коммерческая структура. В большей или меньшей степени они могут проявляться в любой компании: |

|

Угрозы, исходящие от недобросовестных партнеров или конкурентов |

Угрозы со стороны персонала компании |

|

Агрессии, направленные на захват предприятия |

Угрозы, связанные с организационной незащищенностью бизнеса |

|

Агрессии со стороны средств массовой информации (черные PR-акции) |

Угрозы, связанные с неэффективным управлением и организацией бизнес-процессов |

|

Угрозы, исходящие со стороны государственных структур |

Угрозы, связанные с эксплуатацией технических средств и средств автоматизации |

|

Риски при проведении гражданско-правовых отношений с контрагентами |

|

|

Компьютерная агрессия |

|

|

Риски, связанные с политическими, экономическими, социальными и правовыми процессами в государстве и мировом сообществе |

|

|

Риски, связанные с природным и техногенным фактором |

|

|

Террористическая угроза |

|

Причины возникновения внешних и внутренних угроз

Рассмотрим 17 распространенных причин возникновения внешних и внутренних угроз для компании. В реальности их гораздо больше.

Причины возникновения внешних угроз

- Кризисные явления в экономике.

- Кризисные явления в общественной и политической жизни партнеров, работающих за пределами РФ.

- Недобросовестная конкуренция.

- Непрогнозируемые изменения конъюнктуры рынка.

- Форс-мажор.

- Чрезвычайные ситуации.

- Произвол чиновников государственных структур.

- Неблагоприятная для частного бизнеса экономическая политика государства либо отдельных его регионов.

- Несогласованность нормативных актов федеральных местных органов исполнительной власти.

- Попытки агентурного или технического проникновения в коммерческие, технологические и производственные тайны предприятия (промышленный шпионаж). Сейчас все чаще на предприятиях действуют инсайдеры, которые передают информацию тем, кто их устроил на предприятие, или инициативники — сотрудники, по собственной инициативе собирающие конфиденциальные данные для заинтересованных сторон.

- Несанкционированное проникновение в автоматизированную систему банка данных коммерческого предприятия.

- Безналичная форма расчетов и платежей с использованием незащищенных компьютерных программ. Бывает, что руководитель доверяет ключи электронной подписи главному бухгалтеру, который может перевести деньги любой организации.

- Отсутствие комплексных программ по обеспечению безопасности бизнеса.

- Слабая ресурсная поддержка имеющихся программ по обеспечению безопасности бизнеса.

Причины возникновения внутренних угроз

- Конфликты на предприятии: борьба за руководящую должность, распределение «теневых» доходов, перераспределение долей участия, психологическая несовместимость, клановость и местничество.

- Некомпетентность руководства.

- Персонал компании.

Классификация сотрудников

Восемь преступлений из десяти происходит с участием работников. Чтобы определить степень риска, связанного с каждым сотрудником, используют классификатор — концепцию риска:

Пониженный риск

Сотрудники, которые вряд ли пойдут на компрометацию своей чести и достоинства, обычно в компании их 10% (российская статистика в этом случае соответствует общемировой). Они чувствительны к общественному мнению, дорожат своей репутацией.

Допустимый риск

Люди, которые могли бы при определенных условиях впасть в искушение, но по своим убеждениям близки первой группе. Они не пойдут на правонарушение, если будут обеспечены соответствующие меры контроля. Их около 80% и именно с ними нужно проводить постоянную профилактическую работу.

Высокий риск

Опасные преступники. Они будут создавать условия для хищения даже при жестких мерах контроля в компании. Их также 10%.

Базовые угрозы

Эксперты выделяют пять групп базовых угроз, которые связаны с конкурентной борьбой, человеческим фактором, деятельностью государства (коррупция, несовершенство законодательства, административный ресурс, проводимая политика), организованной преступностью, а также техногенными и природными факторами.

|

Классификация угроз предпринимательской деятельности |

|

|

Физические |

Преднамеренные — кражи, нападения, взломы, проникновение на территорию. Непреднамеренные — природные и техногенные. |

|

Информационные |

Преднамеренные (внутренние и внешние) и непреднамеренные (некомпетентность пользователя, ошибки при разработке программного обеспечения, халатность персонала, отказ технических средств). |

|

Юридические |

Целенаправленные (заведомо неправильное оформление договоров, документов) и субъективные. |

|

Экономические |

Преднамеренные (недобросовестная конкуренция, демпинг, промышленный шпионаж) и объективные (инфляция конкуренция, экономический кризис, санкции). |

Степень вероятности

По степени вероятности угроза оценивается как реальная (вероятность может быть подсчитана исходя из статистики, экспертными методами, методами группового SWOT-анализа) или потенциальная. Отдаленность угрозы во времени делят на непосредственные, близкие (до одного года) и далекие (свыше одного года), в пространстве — на территории компании, на прилегающей территории, в стране и за границей.

Природа возникновения

По природе возникновения угрозы делятся на естественные (объективные, например, природные явления) и искусственные (субъективные, вызванные деятельностью человека). Субъективные угрозы могут быть преднамеренными и непреднамеренными).

Степени развития и этапы борьбы с угрозой

Во время развития угрозы проходят четыре этапа: они возникают, расширяются, стабилизируются, после чего происходит их ликвидация. Борьба с угрозами проходит в пять этапов:

-

Определение угрозы.

-

Определение вариантов реализации угрозы, формирование модели потенциального нарушителя.

-

Определение вероятности наступления события.

-

Определение возможного ущерба от угрозы.

-

Создание системы защиты от угрозы, включая превентивные меры (предотвращение и профилактику).

Система защиты от угроз

Система защиты от угроз включает в себя предотвращение, обнаружение и ликвидацию последствий. При оценке угроз безопасности применяют теорию надежности (для угроз, создаваемых техническими средствами — сбои, отказы, ошибки), математическую статистику (например, стихийные бедствия), теорию вероятности (для описания угроз, создаваемых сотрудниками по халатности, небрежности), экспертные методы (для описания умышленных угроз). Основными методами, которые применяют корпоративные службы безопасности, являются экспертные методы — с их помощью можно оценить практически любые риски.

Нужно понимать, что проблема рано или поздно возникнет, в том или ином виде или процессе, и стремиться их предотвратить. Такой проблемой может стать пожар, поломка важного оборудования, отсутствие больного сотрудника на работе, авария, хищение, мошенничество.

Управление безопасностью равно управлению рисками. Анализ рисков включает классификацию ресурсов (что надо защищать), анализ угроз (от чего надо защищать), анализ уязвимостей (как надо защищать). При этом формула риска такова:

Риск = возможный ущерб * вероятность реализации угрозы

После его подсчета разрабатывается план защиты, который учитывает организационные и технические меры.

Как обосновать бюджет на безопасность

Управлять проблемами предприятия поможет риск-менеджмент. Служба безопасности должна анализировать и рассчитывать риски, выстраивая всю систему работы на основе данных. Чтобы обосновать бюджет службы, директор по безопасности должен уметь оценивать риски и составлять карты рисков, в которых планируются мероприятия по их минимизации, а также закладываются средства на борьбу с ними.

Статья подготовлена на основе лекции Сергея Барбашева, преподавателя РШУ, эксперта по корпоративной безопасности.

Развивайтесь вместе с нами: в каталоге Русской Школы Управления более 700 онлайн-трансляций и 500 дистанционных курсов. Учитесь в удобном формате в любое время и в любом месте!

Любое использование материалов медиапортала РШУ возможно только с разрешения

редакции.

Обучайтесь и развивайтесь всесторонне вместе с нами, делитесь знаниями и накопленным опытом, расширяйте границы знаний и ваших умений.

поделиться знаниями или

запомнить страничку

- Все категории

- экономические

43,606 - гуманитарные

33,643 - юридические

17,916 - школьный раздел

611,332 - разное

16,894

Популярное на сайте:

Как быстро выучить стихотворение наизусть? Запоминание стихов является стандартным заданием во многих школах.

Как научится читать по диагонали? Скорость чтения зависит от скорости восприятия каждого отдельного слова в тексте.

Как быстро и эффективно исправить почерк? Люди часто предполагают, что каллиграфия и почерк являются синонимами, но это не так.

Как научится говорить грамотно и правильно? Общение на хорошем, уверенном и естественном русском языке является достижимой целью.

Тест

ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ

1. Под информационной безопасностью понимается…

А)

защищенность информации и поддерживающей инфраструктуры от случайных или

преднамеренных воздействий естественного или случайного характера, которые

могут нанести неприемлемый ущерб субъектам информационных отношений в том числе

владельцам и пользователям информации и поддерживающей инфраструктуре.

Б) программный продукт и базы данных должны быть защищены по

нескольким направлениям от воздействия

В) нет правильного ответа

2. Защита информации – это..

А)

комплекс мероприятий, направленных на обеспечение информационной

безопасности.

Б) процесс

разработки структуры базы данных в соответствии с требованиями пользователей

В) небольшая программа для выполнения определенной задачи

- От чего зависит информационная безопасность?

А) от

компьютеров

Б) от поддерживающей инфраструктуры

В) от информации

- Основные составляющие информационной

безопасности:

А) целостность

Б) достоверность

В) конфиденциальность

- Доступность – это…

А)

возможность за приемлемое время получить требуемую информационную услугу.

Б) логическая

независимость

В) нет правильного ответа

- Целостность – это..

А) целостность

информации

Б) непротиворечивость информации

В) защищенность от разрушения

- Конфиденциальность – это..

А) защита от

несанкционированного доступа к информации

Б) программ и программных комплексов, обеспечивающих

технологию разработки, отладки и внедрения создаваемых программных продуктов

В) описание процедур

- Для чего создаются информационные системы?

А) получения

определенных информационных услуг

Б) обработки информации

В) все ответы правильные

- Целостность можно подразделить:

А) статическую

Б) динамичную

В) структурную

- Где применяются средства контроля

динамической целостности?

А) анализе

потока финансовых сообщений

Б) обработке данных

В) при выявлении кражи, дублирования отдельных сообщений

- Какие трудности возникают в информационных

системах при конфиденциальности?

А) сведения о

технических каналах утечки информации являются закрытыми

Б) на пути пользовательской криптографии стоят многочисленные технические

проблемы

В) все ответы правильные

- Угроза – это…

А) потенциальная

возможность определенным образом нарушить информационную безопасность

Б) система

программных языковых организационных и технических средств, предназначенных для

накопления и коллективного использования данных

В) процесс определения отвечает на текущее состояние разработки требованиям

данного этапа

- Атака

– это…

А) попытка

реализации угрозы

Б) потенциальная возможность определенным образом нарушить информационную

безопасность

В) программы, предназначенные для

поиска необходимых программ.

- Источник угрозы – это..

А)

потенциальный злоумышленник

Б) злоумышленник

В) нет правильного ответа

- Окно опасности – это…

А)

промежуток времени от момента, когда появится

возможность слабого места и до момента, когда пробел ликвидируется.

Б)

комплекс взаимосвязанных программ для

решения задач определенного класса конкретной предметной области

В)

формализованный язык для описания задач алгоритма решения задачи пользователя

на компьютере

- Какие события должны

произойти за время существования окна опасности?

А) должно стать известно о средствах использования пробелов в защите.

Б) должны быть выпущены

соответствующие заплаты.

В) заплаты должны быть установлены в

защищаемой И.С.

17. Угрозы можно классифицировать по нескольким критериям:

А)

по спектру И.Б.

Б) по способу осуществления

В) по компонентам И.С.

- По каким компонентам

классифицируется угрозы доступности:

А)

отказ пользователей

Б) отказ поддерживающей инфраструктуры

В) ошибка в программе

- Основными источниками

внутренних отказов являются:

А)

отступление от установленных правил эксплуатации

Б) разрушение данных

В) все ответы правильные

- Основными источниками

внутренних отказов являются:

А)

ошибки при конфигурировании системы

Б) отказы программного или аппаратного обеспечения

В) выход системы из штатного режима эксплуатации

21. По отношению к поддерживающей инфраструктуре

рекомендуется рассматривать следующие угрозы:

А)

невозможность и нежелание обслуживающего персонала или пользователя

выполнять свои обязанности

Б) обрабатывать большой объем программной информации

В) нет правильного ответа

- Какие существуют грани

вредоносного П.О.?

А)

вредоносная функция

Б) внешнее представление

В) способ распространения

- По механизму

распространения П.О. различают:

А)

вирусы

Б) черви

В) все ответы правильные

- Вирус – это…

А)

код обладающий способностью к распространению путем внедрения в другие

программы

Б) способность объекта реагировать на запрос сообразно

своему типу, при этом одно и то же имя метода может использоваться для

различных классов объектов

В) небольшая программа для выполнения определенной задачи

- Черви – это…

А)

код способный самостоятельно, то есть без внедрения в другие программы

вызывать распространения своих копий по И.С. и их выполнения

Б) код обладающий способностью к распространению путем внедрения в другие

программы

В) программа действий над объектом или его свойствами

- Конфиденциальную

информацию можно разделить:

А)

предметную

Б) служебную

В) глобальную

- Природа происхождения

угроз:

А)

случайные

Б) преднамеренные

В) природные

- Предпосылки появления

угроз:

А)

объективные

Б) субъективные

В) преднамеренные

- К какому виду угроз

относится присвоение чужого права?

А)

нарушение права собственности

Б) нарушение содержания

В) внешняя среда

- Отказ, ошибки, сбой –

это:

А)

случайные угрозы

Б) преднамеренные угрозы

В) природные угрозы

- Отказ — это…

А)

нарушение работоспособности элемента системы, что приводит к невозможности

выполнения им своих функций

Б) некоторая последовательность действий, необходимых

для выполнения конкретного задания

В) структура, определяющая последовательность выполнения

и взаимосвязи процессов

- Ошибка – это…

А)

неправильное выполнение элементом одной или нескольких функций происходящее

в следствии специфического состояния

Б) нарушение работоспособности элемента системы, что приводит к невозможности

выполнения им своих функций

В) негативное воздействие на программу

- Сбой – это…

А)

такое нарушение работоспособности какого-либо элемента системы в следствии

чего функции выполняются неправильно в заданный момент

Б)

неправильное выполнение элементом одной или нескольких функций происходящее в

следствие специфического состояния

В) объект-метод

- Побочное влияние – это…

А)

негативное воздействие на систему в целом или отдельные элементы

Б) нарушение работоспособности какого-либо элемента системы в следствии чего

функции выполняются неправильно в заданный момент

В) нарушение работоспособности элемента системы, что приводит к невозможности

выполнения им своих функций

- СЗИ (система защиты

информации) делится:

А)

ресурсы автоматизированных систем

Б) организационно-правовое обеспечение

В) человеческий компонент

- Что относится к

человеческому компоненту СЗИ?

А)

системные порты

Б) администрация

В) программное обеспечение

- Что относится к ресурсам

А.С. СЗИ?

А)

лингвистическое обеспечение

Б) техническое обеспечение

В) все ответы правильные

- По уровню обеспеченной

защиты все системы делят:

А)

сильной защиты

Б) особой защиты

В) слабой защиты

- По активности

реагирования СЗИ системы делят:

А)

пассивные

Б) активные

В) полупассивные

- Правовое обеспечение

безопасности информации – это…

А)

совокупность законодательных актов, нормативно-правовых документов,

руководств, требований, которые обязательны в системе защиты информации

Б) система программных языковых организационных и

технических средств, предназначенных для накопления и коллективного

использования данных

В) нет правильного ответа

- Правовое обеспечение

безопасности информации делится:

А)

международно-правовые нормы

Б) национально-правовые нормы

В) все ответы правильные

- Информацию с

ограниченным доступом делят:

А)

государственную тайну

Б) конфиденциальную информацию

В) достоверную информацию

- Что относится к

государственной тайне?

А)

сведения, защищаемые государством в области военной, экономической …

деятельности

Б) документированная информация

В) нет правильного ответа

- Вредоносная программа —

это…

А)

программа, специально разработанная для нарушения нормального

функционирования систем

Б) упорядочение абстракций, расположение их по уровням

В) процесс разделения элементов абстракции, которые

образуют ее структуру и поведение

- Основополагающие

документы для обеспечения безопасности внутри организации:

А)

трудовой договор сотрудников

Б) должностные обязанности руководителей

В) коллективный договор

- К организационно —

административному обеспечению информации относится:

А)

взаимоотношения исполнителей

Б) подбор персонала

В) регламентация производственной деятельности

- Что относится к

организационным мероприятиям:

А)

хранение документов

Б) проведение тестирования средств защиты информации

В) пропускной режим

- Какие средства

используется на инженерных и технических мероприятиях в защите информации:

А)

аппаратные

Б) криптографические

В) физические

- Программные средства –

это…

А)

специальные программы и системы защиты информации в информационных системах

различного назначения

Б)

структура, определяющая последовательность выполнения и

взаимосвязи процессов, действий и задач на протяжении всего жизненного цикла

В) модель знаний в форме графа в основе таких моделей лежит

идея о том, что любое выражение из значений можно представить в виде

совокупности объектов и связи между ними

50. Криптографические

средства – это…

А)

средства специальные математические и алгоритмические средства защиты

информации, передаваемые по сетям связи, хранимой и обрабатываемой на

компьютерах с использованием методов шифрования

Б) специальные программы и системы защиты информации в информационных системах

различного назначения

В)

механизм, позволяющий получить новый класс на основе

существующего

1. Наиболее распространенные средства воздействия на сеть офиса:

а) Слабый трафик, информационный обман, вирусы в интернет

б) Вирусы в сети, логические мины (закладки), информационный перехват+

в) Компьютерные сбои, изменение администрирования, топологии

2. Название информации, которую следует защищать (по нормативам, правилам сети, системы):

а) Регламентированной

б) Правовой

в) Защищаемой+

3. Что такое политика безопасности в системе (сети)? Это комплекс:

а) Руководств, требований обеспечения необходимого уровня безопасности+

б) Инструкций, алгоритмов поведения пользователя в сети

в) Нормы информационного права, соблюдаемые в сети

4. Наиболее важным при реализации защитных мер политики безопасности является следующее:

а) Аудит, анализ затрат на проведение защитных мер

б) Аудит, анализ безопасности

в) Аудит, анализ уязвимостей, риск-ситуаций+

5. Что такое источник угрозы?

а) потенциальный злоумышленник+

б) злоумышленник

в) нет правильного ответа

6. Что такое окно опасности?

а) промежуток времени от момента, когда появится возможность слабого места и до момента, когда пробел ликвидируется.+

б) комплекс взаимосвязанных программ для решения задач определенного класса конкретной предметной области

в) формализованный язык для описания задач алгоритма решения задачи пользователя на компьютере

7. Информационная безопасность:

а) защищенность информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или случайного характера, которые могут нанести неприемлемый ущерб субъектам информационных отношений в том числе владельцам и пользователям информации и поддерживающей инфраструктуре +

б) программный продукт и базы данных должны быть защищены по нескольким направлениям от воздействия

в) нет верного ответа

8. Защита информации:

а) небольшая программа для выполнения определенной задачи

б) комплекс мероприятий, направленных на обеспечение информационной безопасности +

в) процесс разработки структуры базы данных в соответствии с требованиями пользователей

9. Информационная безопасность зависит от следующих факторов:

а) компьютеров, поддерживающей инфраструктуры +

б) пользователей

в) информации

10. Основные источники внутренних отказов:

а) отступление от установленных правил эксплуатации

б) разрушение данных

в) все ответы правильные+

11. По отношению к поддерживающей инфраструктуре рекомендуется рассматривать следующие угрозы:

а) невозможность и нежелание обслуживающего персонала или пользователя выполнять свои обязанности+

б) обрабатывать большой объем программной информации

в) нет правильного ответа

12. Утечка информации в системе — ситуация, характеризуемая:

а) Потерей данных в системе+

б) Изменением формы информации

в) Изменением содержания информации

13. Свойством информации, наиболее актуальным при обеспечении информационной безопасности является:

а) Целостность+

б) Доступность

в) Актуальность

14. Определите, когда целесообразно не предпринимать никаких действий в отношении выявленных рисков:

а) когда риски не могут быть приняты во внимание по политическим соображениям

б) для обеспечения хорошей безопасности нужно учитывать и снижать все риски

в) когда стоимость контрмер превышает ценность актива и потенциальные потери +

15. Что такое политика безопасности?

а) детализированные документы по обработке инцидентов безопасности

б) широкие, высокоуровневые заявления руководства +

в) общие руководящие требования по достижению определенного уровня безопасности

16. Выберите, какая из приведенных техник является самой важной при выборе конкретных защитных мер:

а) анализ рисков

б) результаты ALE

в) анализ затрат / выгоды +

17. Угроза информационной системе (компьютерной сети):

а) Вероятное событие+

б) Детерминированное (всегда определенное) событие

в) Событие, происходящее периодически

18. Разновидностями угроз безопасности (сети, системы) являются:

а) Программные, технические, организационные, технологические+

б) Серверные, клиентские, спутниковые, наземные

в) Личные, корпоративные, социальные, национальные

19. Окончательно, ответственность за защищенность данных в компьютерной сети несет:

а) Владелец сети+

б) Администратор сети

в) Пользователь сети

20. По механизму распространения П.О. различают:

а) вирусы

б) черви

в) все ответы правильные+

21. Что такое отказ, ошибки, сбой?

а) случайные угрозы+

б) преднамеренные угрозы

в) природные угрозы

22. Определите, что такое отказ:

а) нарушение работоспособности элемента системы, что приводит к невозможности выполнения им своих функций+

б) некоторая последовательность действий, необходимых для выполнения конкретного задания

в) структура, определяющая последовательность выполнения и взаимосвязи процессов

23. Определите, что такое ошибка:

а) неправильное выполнение элементом одной или нескольких функций происходящее в следствии специфического состояния+

б) нарушение работоспособности элемента системы, что приводит к невозможности выполнения им своих функций

в) негативное воздействие на программу

24. Конфиденциальность это:

а) защита программ и программных комплексов, обеспечивающих технологию разработки, отладки и внедрения создаваемых программных продуктов

б) описание процедур

в) защита от несанкционированного доступа к информации +

25. Определите, для чего создаются информационные системы:

а) получения определенных информационных услуг +

б) обработки информации

в) оба варианта верны

26. Процедура это:

а) пошаговая инструкция по выполнению задачи +

б) обязательные действия

в) руководство по действиям в ситуациях, связанных с безопасностью, но не описанных в стандартах

27. Определите, какой фактор наиболее важен для того, чтобы быть уверенным в успешном обеспечении безопасности в компании:

а) проведение тренингов по безопасности для всех сотрудников

б) поддержка высшего руководства +

в) эффективные защитные меры и методы их внедрения

28. Что такое сбой?

а) такое нарушение работоспособности какого-либо элемента системы в следствии чего функции выполняются неправильно в заданный момент+

б) неправильное выполнение элементом одной или нескольких функций происходящее в следствие специфического состояния

в) объект-метод

29. Что такое побочное влияние?

а) негативное воздействие на систему в целом или отдельные элементы+

б) нарушение работоспособности какого-либо элемента системы в следствии чего функции выполняются неправильно в заданный момент

в) нарушение работоспособности элемента системы, что приводит к невозможности выполнения им своих функций

30. Относится к человеческому компоненту СЗИ:

а) системные порты+

б) администрация+

в) программное обеспечение

поделиться знаниями или

запомнить страничку

- Все категории

-

экономические

43,667 -

гуманитарные

33,655 -

юридические

17,917 -

школьный раздел

612,016 -

разное

16,908

Популярное на сайте:

Как быстро выучить стихотворение наизусть? Запоминание стихов является стандартным заданием во многих школах.

Как научится читать по диагонали? Скорость чтения зависит от скорости восприятия каждого отдельного слова в тексте.

Как быстро и эффективно исправить почерк? Люди часто предполагают, что каллиграфия и почерк являются синонимами, но это не так.

Как научится говорить грамотно и правильно? Общение на хорошем, уверенном и естественном русском языке является достижимой целью.

1.2. Угрозы безопасности информации

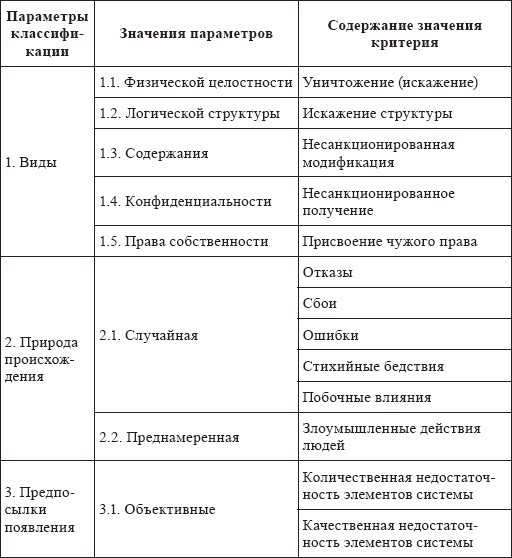

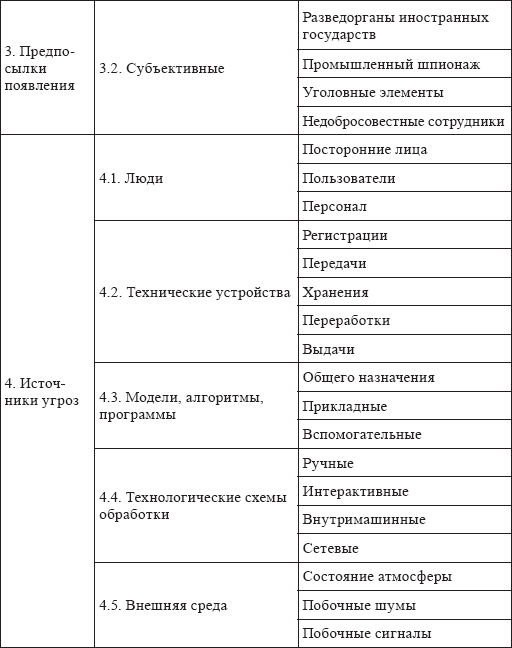

Угроза информации – это возможность возникновения на каком-либо этапе жизнедеятельности системы такого явления или события, следствием которого могут быть нежелательные воздействия на информацию: нарушение (или опасность нарушения) физической целостности, логической структуры, несанкционированная модификация информации, несанкционированное получение и размножения информации.

Системная классификация угроз информации представлена в табл. 1.

Таблица 1

Системная классификация угроз информации

Случайная угроза – это угроза, обусловленная спонтанными и независящими от воли людей обстоятельствами, возникающими в системах обработки данных, принятия решений, ее функционирования и т. д.

Отказ – нарушение работоспособности какого-либо элемента системы, приводящее к невозможности выполнения им основных своих функций.

Сбой – временное нарушение работоспособности какого-либо элемента системы, следствием чего может быть неправильное выполнение им в этот момент своей функции.

Ошибка – неправильное (разовое или систематическое) выполнение элементом одной или нескольких функций, происходящее вследствие специфического (постоянного или временного) его состояния.

Побочное влияние – негативное воздействие на систему в целом или отдельные ее элементы, оказываемое какими-либо явлениями, происходящими внутри системы или во внешней среде.

Количественная недостаточность – физическая нехватка одного или несколько элементов системы, вызывающая нарушения технологического процесса функционирования системы.

Качественная недостаточность – несовершенство конструкции (организации) элементов системы, вследствие чего могут появляться возможности случайного или преднамеренного негативного воздействия на информационные ресурсы.

Деятельность разведорганов иностранных государств – специально организуемая деятельность государственных органов, профессионально ориентированных на добывание необходимой информации всеми доступными способами и средствами. К основным видам разведки относятся агентурная (несанкционированная деятельность профессиональных разведчиков, завербованных агентов и доброжелателей) и техническая, включающая радиоразведку (перехват радиосредствами информации, циркулирующей в радиоканалах систем связи), радиотехническую (регистрацию спецсредствами сигналов, излучаемых техническими системами) и космическую (использование космических кораблей и искусственных спутников для наблюдения за территорией, ее фотографирования, регистрации радиосигналов и т. д.).

Промышленный шпионаж – негласная деятельность организации (ее представителей) по добыванию информации, специально охраняемой от несанкционированной ее утечки или похищения, а также по созданию для себя благоприятных условий в целях получения максимальных выгод.

Злоумышленные действия уголовных элементов – хищение информационных ресурсов в целях наживы или их разрушения в интересах конкурентов.

Злоумышленные действия недобросовестных сотрудников – хищение или уничтожение информационных ресурсов по эгоистическим или корыстным мотивам.

При обработке информации средствами ЭВТ (электронно-вычислительной техники) возникают угрозы прямого несанкционированного доступа к информации (НСД), так и косвенного с использованием технических средств разведки. Для ЭВТ существует пять угроз:

1. Хищение носителей информации.

2. Запоминание или копирование информации.

3. Несанкционированное подключение к аппаратуре.

4. НСД к ресурсам ЭВТ.

5. Перехват побочных излучений и наводок.

Существует три типа средств получения информации: человек, аппаратура, программа. Угрозы со стороны человека – хищение носителей, чтение информации с экрана, чтение информации с распечаток. Угрозы, реализованные аппаратными средствами, – подключение к устройствам и перехват излучений. Угрозы, обусловленные программным обеспечением, – несанкционированный программный доступ, программное дешифрование зашифрованных данных, программное копирование информации с носителей, уничтожение (искажение) или регистрация защищаемой информации с помощью программных закладок, чтение остаточной информации из оперативного запоминающего устройства (ОЗУ).

Также угрозы могут классифицироваться по их источнику:

1. Природные (стихийные бедствия, магнитные бури, радиоактивное излучение и наводки).

2. Технические (отключение или изменение характеристик электропитания, отказ и сбои аппаратно-программных средств, электромагнитные излучения и наводки, утечки через каналы связи).

3. Субъективные (преднамеренные и непреднамеренные). Угрозу для ЭВТ представляют специальные программы, скрытно и преднамеренно внедряемые в различные функциональные программные системы и которые после одного или нескольких запусков разрушают хранящуюся в них информацию. Это программы: электронные вирусы, троянские кони, компьютерные черви.

Электронные вирусы – вредоносные программы, которые не только осуществляют несанкционированные действия, но обладают способностью к саморазмножению. Для размножения вирусов необходим носитель – файл, диск.

Троянские кони – вредоносные программы, которые злоумышленно вводятся в состав программного обеспечения и в процессе обработки информации осуществляют несанкционированные процедуры.

Компьютерные черви – вредоносные программы, подобные по своему воздействию электронным вирусам, но не требующие для своего размножения специального носителя.

Статья 272 уголовного кодекса Российской Федерации (УК РФ) предусматривает ответственность за деяния, сопряженные с неправомерным доступом к компьютерной информации, повлекшим за собой уничтожение, блокирование, модификацию либо копирование информации, нарушение работы ЭВМ, системы ЭВМ или их сети. Статьей 273 УК РФ предусматривается ответственность за создание, использование или распространение программ для ЭВМ или внесение изменений в существующие программы, заведомо приводящих к последствиям, описанным в статье 272 УК РФ. Такие последствия как уничтожение, блокирование, модификация либо копирование информации, нарушающие работу ЭВМ, системы ЭВМ или их сети в исследованиях по информационной безопасности, рассматриваются, как угрозы системе защиты информации и «расшифровываются» при помощи трех свойств защищаемой информации: конфиденциальности (неизвестности третьим лицам), целостности и доступности.

С точки зрения информационной безопасности указанные действия считаются угрозой информационной безопасности только в том случае, если они производятся неавторизованным лицом, т. е. человеком, не имеющим права на их осуществление. Подобные действия считаются несанкционированными, только если доступ к данным во внутренней или внешней компьютерной памяти ограничен при помощи организационных, технических или программных мер и средств защиты.

В противном случае в качестве злоумышленников фигурировали бы все системные администраторы, настраивающие системы, и авторизованные пользователи, которые могут ошибиться или просто быть слишком любопытными.

«Взлом» компьютерной программы направлен на обход или преодоление встроенных в нее средств защиты авторских прав с целью бесплатного пользования «взломанной» программой. В принципе, это деяние является уголовно-наказуемым по статье 146 УК РФ, если ущерб от него превысит 50 000 рублей. Однако большинство «взламываемых» программ не превышает по стоимости 3000–6000 рублей, что делает «взломщиков» недосягаемыми для уголовного преследования. Для того, чтобы решить эту проблему, сотрудники управления «К» МВД РФ используют следующую логическую цепь:

1. Программа для ЭВМ, записанная на машинный носитель, является компьютерной информацией, следовательно, доступ к программе на машинном носителе подпадает под определение доступа к «информации на машинном носителе, в электронно-вычислительной машине (ЭВМ), системе ЭВМ или их сети».

2. В результате запуска программы происходит ее воспроизведение, т. е. копирование информации, а при внесении изменений в двоичный код программы происходит модификация информации.

3. Поскольку программа для ЭВМ является объектом авторского права, то исключительные права на ее воспроизведение и модификацию принадлежат автору.

4. Без разрешения автора воспроизведение и модификация программы являются неправомерными.

5. Следовательно, при воспроизведении и модификации программы для ЭВМ без санкции на это ее автора происходит неправомерный доступ к компьютерной информации, влекущий за собой модификацию и копирование информации.

Данный текст является ознакомительным фрагментом.

Читайте также

Общий обзор средств безопасности: дескриптор безопасности

Общий обзор средств безопасности: дескриптор безопасности

Анализ дескриптора безопасности предоставляет хорошую возможность для общего ознакомления с наиболее важными элементами системы безопасности Windows. В этом разделе речь будет идти о самых различных элементах

Совет 66: Угрозы для всех систем

Совет 66: Угрозы для всех систем

Бытует мнение, что вредоносные программы пишутся лишь под Windows, другие же платформы от этой напасти избавлены. Это верно лишь для тех операционных систем, которые, как неуловимый Джо из известного анекдота, никому не нужны. Linux и Mac OS уже давно

5.2. Место информационной безопасности экономических систем в национальной безопасности страны

5.2. Место информационной безопасности экономических систем в национальной безопасности страны

В современном мире информационная безопасность становится жизненно необходимым условием обеспечения интересов человека, общества и государства и важнейшим, стержневым,

Центр обеспечения безопасности и компоненты безопасности

Центр обеспечения безопасности и компоненты безопасности

В обеспечении безопасности компьютера участвуют специализированные службы и программы. Важнейшие из них находятся под контролем Центра обеспечения безопасности. Этот компонент Windows отслеживает стабильность

6.1. Угрозы, подстерегающие пользователя

6.1. Угрозы, подстерегающие пользователя

Спрашивается, кому нужен самый обычный домашний пользователь и его сеть? Некоторые пользователи, наивно полагая «да кому я нужен?», попросту пренебрегают самыми основными правилами информационной безопасности.Итак, что же угрожает

1.2. Понятие информации. Общая характеристика процессов сбора, передачи, обработки и накопления информации

1.2. Понятие информации. Общая характеристика процессов сбора, передачи, обработки и накопления информации

Вся жизнь человека так или иначе связана с накоплением и обработкой информации, которую он получает из окружающего мира, используя пять органов чувств – зрение,

Omert@. Руководство по компьютерной безопасности и защите информации для Больших Боссов

Omert@. Руководство по компьютерной безопасности и защите информации для Больших

Кафедра Ваннаха: Угрозы и технологии Ваннах Михаил

Кафедра Ваннаха: Угрозы и технологии

Ваннах Михаил

Опубликовано 02 ноября 2010 года

23 октября 2010 года в Соединенных Штатах произошло очень интересное событие. Оно не сопровождалось роскошными визуальными эффектами, вроде тех, которые наблюдались при

Угрозы требуют действий

Угрозы требуют действий

Сценарий атаки на канадскую плотину, о котором уже было рассказано, может показаться немного надуманным. Однако заглянем в репортаж в Washington Post за 27 августа 2002 года, в котором говорится, что войска США в Афганистане в январе того же года захватили

Анализ поправок, принятых Госдумой, к закону «Об информации, информационных технологиях и о защите информации» Сергей Голубицкий

Анализ поправок, принятых Госдумой, к закону «Об информации, информационных технологиях и о защите информации»

Сергей Голубицкий

Опубликовано 26 июня 2013

21 июня Государственная Дума РФ приняла сразу во втором и третьем чтении Федеральный Закон «О

Характер угрозы

Характер угрозы

История Рифкина прекрасно описывает, насколько мы можем заблуждаться в своём ощущении безопасности. Инциденты вроде этого – хорошо, может быть стоимостью не в $10 миллионов, но, тем не менее, болезненные инциденты – случаются каждый день . Возможно, прямо

Угрозы реальные и мнимые

Угрозы реальные и мнимые

Автор: Киви БердСамым, пожалуй, ярким и запоминающимся следом, который сумел оставить в истории американский политик Джон Хамре (John Hamre), стала его речь в Конгрессе США 9 марта 1999 года, когда в качестве замминистра обороны он впервые отчеканил

Угрозы, с которыми столкнутся приставки следующего поколения Михаил Карпов

Угрозы, с которыми столкнутся приставки следующего поколения

Михаил Карпов

Опубликовано 04 февраля 2013

В конце февраля, похоже, Sony планирует объявить PlayStation 4. Несмотря на то что совсем недавно руководство Sony говорило о том, что спешить с анонсом

Компьютеризованные истории болезни: угрозы

Компьютеризованные истории болезни: угрозы

Врачи не строят оптимистичных иллюзий относительно угроз, которые возникают в связи с компьютеризацией историй болезни. Согласно проведенному в 1993 году Harris-Equifax опросу, 74 % врачей считают, что компьютерные системы «почти

Другие угрозы

Другие угрозы

Компьютеризация подвергает приватность и другим рискам, которые только сейчас становятся очевидными. Вспомним услугу по расшифровке диктофонных записей в Индии. Что, если служащий индийской фирмы узнает имя пациента, чью запись он расшифровывает и решит