Содержание

- Соболь ошибка чтения памяти платы

- Ссылки

- Зачем нужен

- Преимущества

- Возможности

- Принцип работы

- Размышления админа

- Комплектация

- Внешний вид

- Установка и инициализация электронного замка ПАК «Соболь» версии 3.0

- Установка «КриптоПро CSP» 3.6 и СЗИ «Secure Pack Rus» 3.0

Соболь ошибка чтения памяти платы

ПАК Соболь 3 — это электронный замок. Представляет собой плату, которая вставляется в сервер или рабочую станцию. Безопасность — нашё всё. Ставится сей продукт не по желанию админа, а если есть такие требования. Производитель: ООО «Код Безопасности».

Поставим на сервер HPE Proliant DL360 Gen10.

Ссылки

Зачем нужен

- Защита информации от несанкционированного доступа.

- Контроль целостности компонентов ИС.

- Запрет загрузки ОС с внешних носителей.

- Защита конфиденциальной информации и гостайны в соответствии с требованиями нормативных документов.

- Повышение класса защиты СКЗИ.

Преимущества

Тут я списал с листовки, добавив свои комментарии.

- Контроль целостности системного реестра Windows, аппаратной конфигурации компьютера и файлов до загрузки ОС.

- Усиленная (чем усиленная? — масло масляное) двухфакторная аутентификация с помощью современных персональных электронных идентификаторов (если считать ключ от домофона современным электронным идентификатором).

- Простота установки, настройки и администрирования.

- Возможность программной инициализации без вскрытия системного блока.

- Аппаратный датчик случайных чисел, соответствующий требованиям ФСБ.

Возможности

Принцип работы

- PCI Express 57×80

- Mini PCI Express

- Mini PCI Express Half Size

- M.2 A-E

Размышления админа

При получении злоумышленником полного доступа к удалённой консоли сервера данный электронный замок не поможет. Достаточно переключиться в режим загрузки UEFI и Соболь не пашет — двухфакторка превращается в тыкву. Вроде бы у Соболя 4-й версии появилась возможность работы в UEFI, не смотрел что там.

Обратил внимание на фразу «Простота администрирования». Просто? Да, не сложно. Удобно? Нифига не удобно. Перезагрузился сервер — езжай в ЦОД. Нет нормальных средств удалённой двухфакторной аутентификации.

Контроль целостности реестра — сомнительная штука. Да, контролирует. Винда обновилась — поездка в ЦОД. Винду вообще небезопасно оставлять без обновлений, а Соболь этим обновлениям мешает.

Случайная перезагрузка в результате сбоя ПО — поездка в ЦОД. Да, есть способы не ездить в ЦОД, но тогда смысл двухфакторки теряется. Ну, или сервер под столом держать.

Комплектация

Внешний вид

Одна сторона. На плате есть джамперы, они нам потом понадобятся. Джамперы в плоскости платы не влияют на работу, влияют только те, что стоят перпендикулярно плоскости платы. Один джампер J0 установлен — видимо, Соболь уже стоял где-то. По идее он должен определить, что изменилась аппаратная часть и не дать работать, проверим это при установке.

Не так давно наша команда одержала победу в тендере на 5 автоматизированных рабочих мест (АРМ) для государственного учреждения. Успешная реализация данного заказа подтолкнула к мысли разместить техническую статью о проделанной работе, а так же о тех проблемах, с которыми мы сталкивались в процессе.

С мониторами, ИБП, мышками и клавиатурами проблем не возникло, поэтому все наше внимание было отдано именно сборке системного блока. Проанализировав рынок IT оборудования, мы выбрали самую оптимальную сборку в соотношении цена/производительность, так же удовлетворяющую техническим требованиям заказчика.

После тщательной подборки комплектующих мы приступили к сборке оборудования и его лицензированию.

За основу мы взяли 4-ядерный процессор Intel Core i5 4460 с частотой 3200 МГц и интегрированным графическим ядром HD Graphics 4600, 8Gb RAM, а так же SSD Samsung 850 EVO в качестве загрузочного жесткого диска.

Более подробно ознакомиться с разными характеристиками системных блоков выбрать и приобрести наш продукт, вы сможете, в разделе Компьютеры

При каждой установке ОС мы проводим тесты на быстродействие загрузки нашего оборудования. В результате которых мы выяснили, что полная установка операционной системы на данную сборку составила 6 минут и 19 секунд. Установка производилась с 32 Gb флешки Voyager GT, используя интерфейс ПК USB 3.0 . На загрузку Windows 7 Professional x64 требуется всего 11,2 секунды. Это отличный показатель эффективной работы данной сборки, и во многом заслуга высокоскоростного накопителя SSD Samsung 850 EVO на 1 терабайт.

В продолжение статьи мы проведем инициализацию аппаратно-программного модуля доверенной загрузки (АПМДЗ) «Соболь», который применяется для защиты государственной тайны, персональных данных и конфиденциальной информации. И рассмотрим с какими внештатными ситуациями вы можете столкнуться при установке данного модуля.

Установка и инициализация электронного замка ПАК «Соболь» версии 3.0

Электронный замок «Соболь» предназначен для защиты компьютеров от несанкционированного доступа и обеспечения доверенной загрузки, а также создания доверенной программной среды для повышения класса защиты СКЗИ (Средства криптографической защиты информации).

ПАК «Соболь» устанавливается на компьютеры, оснащенные 32-х или 64-х разрядными процессорами. Для подключения платы комплекса у компьютера должен быть свободный разъем системной шины стандарта PCI-E/ PCI/ Mini PCI-E. Работоспособность ПАК «Соболь» не зависит от типа используемой ОС, поэтому плату комплекса можно устанавливать на компьютеры, работающие под управлением различных операционных систем. Реализованный в комплексе механизм КЦ (контроль целостности) включает в свой состав программные компоненты, успешная работа которых зависит от операционной системы компьютера.

В данном описании мы подробно расскажем и проиллюстрируем, как устанавливается на автоматизированное рабочее место электронный замок «Соболь» версии 3.0 с платами «PCI» и «PCI-E» (рис.1 и рис.2), с какими проблемами вы можете столкнуться и как их можно решить.

Рассмотрим пример установки на плате PCI т.к., как оказалось в отличие от платы PCI-E она менее функциональна в отношении работы с материнскими платами.

Для начала установки, после отключения ПК от сети и снятия крышки корпуса, нам первым делом необходимо установить плату в разъем. В данном случае мы используем материнскую плату «B85M-E45»:

Заметим одну особенность, плата PCI поставляется со вставленной перемычкой между разъемами » J0″ и «J1» (отмечено на изображении), в этом положении она не имеет никакой функции, проще говоря, можно считать, что её нет в плате. Оставляем её в этом положении и приступаем к подключению сторожевого таймера.

Обращаю ваше внимание, что отсутствие перемычки загружает ПАК «Соболь» в режиме инициализации, который предназначен для первичной регистрации администратора, если же перемычка находится в положении » J0″, то ПАК «Соболь» загружается в рабочем режиме.

Сторожевой таймер — это дополнительный модуль, блокирующий доступ к компьютеру при обнаружении попытки отключения электронного замка «Соболь».

Для подключения сторожевого таймера нам необходимо отключить штекер стандартного кабеля кнопки Reset от разъема Reset, расположенного на материнской плате и вставить его разъем RST платы комплекса «Соболь» (рис.1).

После этого подключаем штекер кабеля механизма сторожевого таймера, входящего в комплект поставки, к разъему платы WD. Затем подключите другой штекер этого кабеля к разъему Reset, расположенному на материнской плате.

На изображении ниже продемонстрирован подключенный сторожевой таймер.

После перезагрузки компьютера должно высветиться окно с заголовком «режим инициализации».

Если же такого окна вы не наблюдаете, а видите на черном фоне мигающий курсор, то это значит что управление на ПАК «Соболь» не передалось. Для устранения данной проблемы вам необходимо в BIOS Setup разрешить загрузку операционной системы с модулей расширения BIOS сетевых плат.

Если управление по прежнему не передается модулю расширения BIOS комплекса, используйте ПАК «Соболь» в режиме загрузочного устройства ( IPL- режим). Вот в этой части мы и видим отличие платы PCI-E от платы PCI.

Для того, чтобы перевести плату PCI-E в загрузочный режим, необходимо установить перемычку на разъем » J2″ (Рис.2), предварительно выключив компьютер.

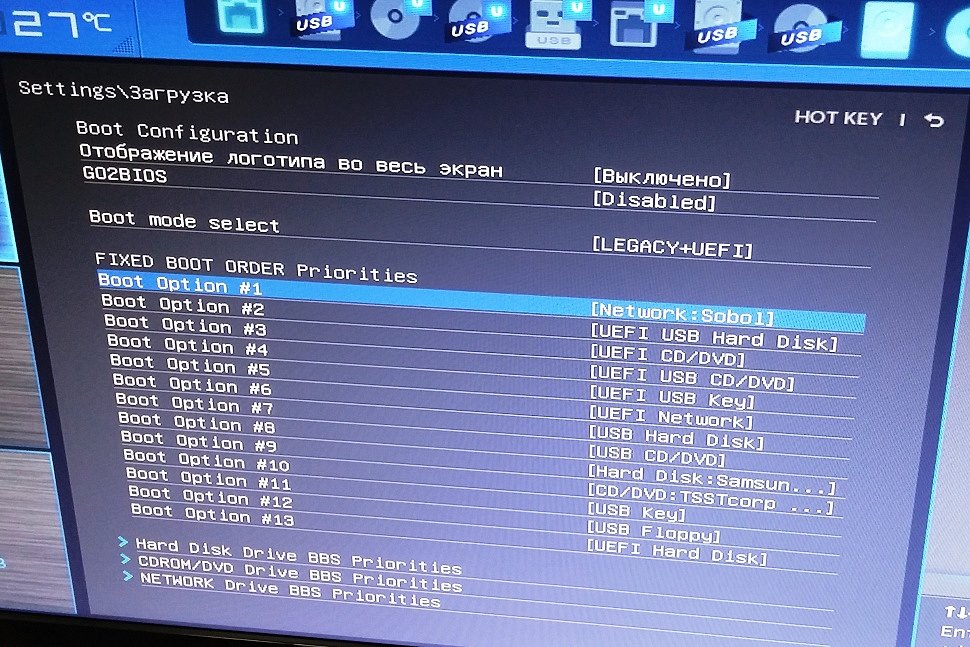

После проделанных действий включаем компьютер, заходим в BIOS и в настройках последовательности загрузки системы с загрузочных устройств ставим [Network: Sobol] на первое место, следом [UEFI USB Hard Disk].

В этом случае загрузка операционной системы осуществляется только с жесткого диска, при условии его наличия в меню загрузки BIOS Setup.

В отличие от платы PCI-E, в плате PCI нет возможности самостоятельно перевести ПАК «Соболь» в загрузочный режим с помощью перемычки. Для того чтобы перевести плату PCI в IPL режим нам необходимо будет обратиться в службу технической поддержки разработчика данного комплекса и сдать плату PCI на перепрошивку. Данная процедура абсолютно стандартна и служба поддержки отзывчиво отнесется к вашей проблеме и оперативно переведут плату в режим загрузочного устройства.

После того как вы перепрошьете АПМДЗ «Соболь», у вас загрузится окно » режим инициализации». Выберем пункт «инициализация платы» и приступаем к первичной регистрации администратора.

После просмотра общих параметров системы пройдет тестирование датчика случайных чисел и высветиться окно, в котором вы подтвердите первичную регистрацию.

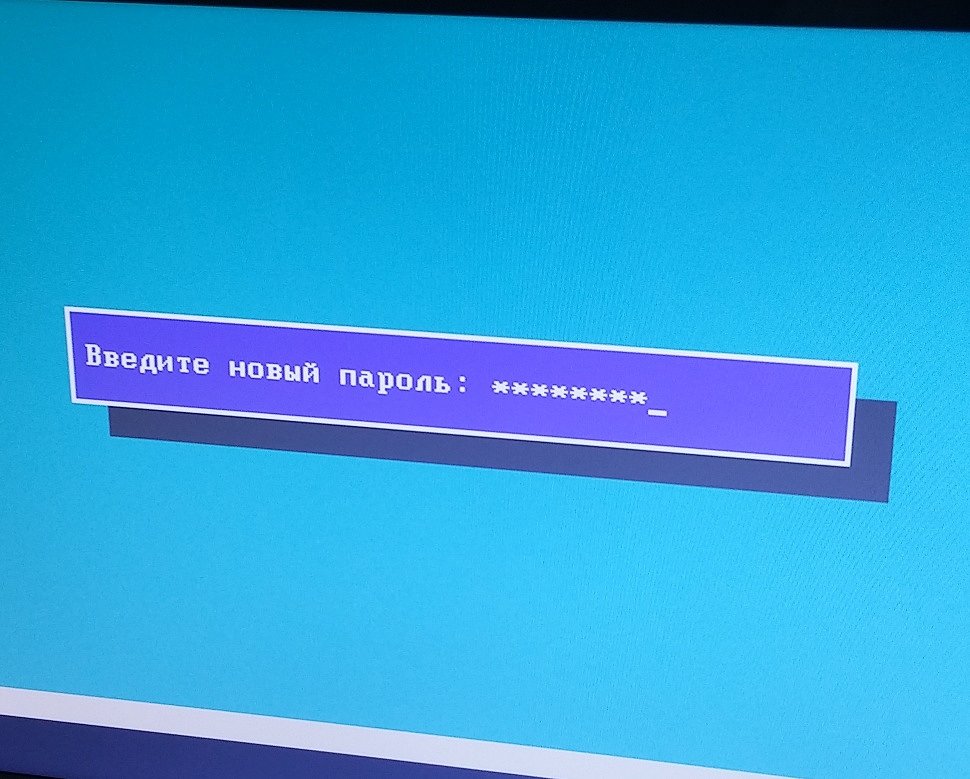

В поле «введите новый пароль» вы вводите свой пароль, который должен содержать не менее восьми знаков.

После подтверждения вас попросят предъявить персональный идентификатор.

Прикладываем персональный идентификатор, который входит в пакет поставки.

Производим его форматирование и на этом идентификация платы завершена.

После того, как мы идентифицировали плату, нам необходимо переместить перемычку, которая на данный момент находится между разъемами » J0″ и «J1» в положение «J0». Тем самым мы переводим ПАК «Соболь» в рабочий режим.

На этом установка платы «Соболь» заканчивается, после включения компьютера производится загрузка уже непосредственно через электронный замок. Вас попросят приложить идентификационный ключ, которому мы уже присвоили уникальный код. После чего вводим пароль и попадаем в информационный раздел, где будет показана статистика последних удачных и неудачных входов в систему. Пропуская этот раздел путем нажатия любой клавиши переносимся в меню администратора, откуда уже можно перейти непосредственно к загрузке операционной системы или же произвести индивидуальные настройки.

Проводим необходимые действия, загружаем операционную систему и приступаем к установке ПО ПАК «Соболь», который входит в пакет. После её завершения, заключительный раз перезагружаем компьютер и приступаем к работе.

Более подробную инструкцию и всю имеющуюся дополнительную информацию о подключении и использовании программно-аппаратного комплекса «Соболь» вы всегда можете найти на сайте производителя в разделе «документация».

Далее мы рассмотрим установку связующих с ПАК «Соболь» программ, таких как «КриптоПро CSP» и «Secure Pack», и с какими проблемами можно столкнуться при их загрузке.

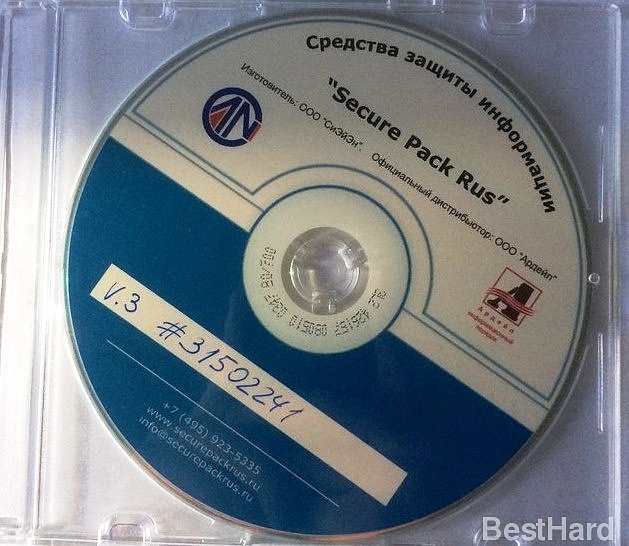

Установка «КриптоПро CSP» 3.6 и СЗИ «Secure Pack Rus» 3.0

Описание установки программ «КриптоПро CSP» 3.6 и CPB «Secure Pack Rus» 3.0 мы объединили в один блок, так как это две зависимые друг с друга программы. Для начала давайте ознакомимся с описанием обеих программ.

Крипто-провайдер «КриптоПро CSP 3.6» – это программное обеспечение, необходимое для работы с ЭЦП (электронной цифровой подписью). «КриптоПро 3.6» служит для формирования и проверки ЭЦП, обеспечивает юридическую значимость электронных документов (совместно с ЭЦП).

«КриптоПро CSP 3.6» позволяет настраивать взаимодействие открытого сертификата и закрытого ключа, настройку ключевых носителей. Помимо этого, «КриптоПро 3.6» необходим для нормальной работы на официальном сайте РФ по размещению государственных закупок, а также на сайтах электронных торговых площадок.

Стоит отметить, что крипто-провайдер «КриптоПро CSP 3.6» имеет 3 класса защиты КС1, КС2 и КС3 в соответствии с классификацией, используемой при сертификации ФСБ. С технической точки зрения эти классы отличаются тем, что в них по-разному организована работа с ключами, а также в некоторых классах имеется возможность включения кеширования ключей. Более подробно ознакомиться со степенью классов вы можете на сайте производителя в руководстве администратора.

Средство защиты информации Secure Pack Rus версия 3.0 (СЗИ SPR 3.0) является сервисным пакетом для операционных систем семейства Microsoft Windows и позволяет обеспечить выполнение требований ФСБ России по защите конфиденциальной информации по классу АК2 и АК3.

Ключевыми преимуществами СЗИ SPR 3.0 являются:

-использование только документированных механизмов, что обеспечивает высокую устойчивость работы и совместимость с другими программами;

-не нарушает исходную функциональность ОС Windows и приложений Microsoft;

-работа Secure Pack Rus 3.0 незаметна для пользователя (не мешает работе пользователя и, обычно, не требует внимания);

-возможность конфигурации и легкость настройки, в том числе централизованно по локальной вычислительной сети;

-встраивание сертифицированных российских средств, криптографической защиты информации.

Средство защиты информации Secure Pack Rus версия 3.0 поставляется в двух исполнениях:

-СЗИ SPR 3.0 Исполнение 1 – позволяет обеспечить выполнение требований ФСБ России по защите конфиденциальной информации по классу АК3;

-СЗИ SPR 3.0 Исполнение 2 – позволяет обеспечить выполнение требований ФСБ России по защите конфиденциальной информации по классу АК2.

В данном описании мы будем использовать СЗИ SPR 3.0 Исполнение 1

Приобретая лицензии средств защиты информации Secure Pack Rus, вы получите установочный дистрибутив. На нем будут находиться все версии данного продукта, а тк же подробное руководство администратора по установке. К тому же в отдельной папке вы найдете и версии крипто-провайдера «КриптоПро CSP 3.6» с подробными инструкциями по использованию и установке.

Если же вы приобретаете лицензии только на крипто-провайдер, то установочный дистрибутив вы сможете скачать с официального сайта производителя.

Мы установим все необходимые нам компоненты с DVD диска и покажем какого рода ошибки могут возникнуть.

Запуская установочный файл CSPSetup, класс защиты будет соответствовать КС1, что может не коррелировать с требованиями по защите конфиденциальной информации Secure Pack. В данном случае класс защиты КС1 не соответствует требованиям АК3. И при его установке вы увидите ошибку несовместимости двух программ.

Следовательно, выбрав нужный класс защиты установочного файла, в нашей ситуации это КС3, проводим установку крипто-провайдера, и перезагружаем компьютер. Следующей ошибкой, которая может возникнуть при загрузке СЗИ Secure Pack, нужного нам протокола (АК3), это нехватка дополнительной установки программного обеспечения «КриптоПро EFS» предназначенного для обеспечения защиты конфиденциальной информации при ее хранении на ПЭВМ. Если мы не проведем данную установку, то при загрузке СЗИ Secure Pack протокола АК3 у нас появится ошибка, требующая произвести данную загрузку.

Проводим установку «КриптоПро EFS» и еще раз перезагружаем компьютер. Важно заметить, что перезагружать компьютер нужно перманентно , после установки каждой программы, иначе не произойдут нужные изменения в реестре, и вы можете опять столкнуться с проблемой несовместимости программ.

После выполнения всех действий установка Secure Pack Rus 3.0 АК3 пройдет успешно, и вы можете приступать к работе.

Последний момент, который хотелось бы отметить, это ввод ключа лицензии для крипто-провайдера.

Если вы не ввели при установке данной программы лицензионный ключ, то это можно сделать, зайдя в Панель управления, где будет находиться иконка «КриптоПро CSP». Двойной клик откроет свойства данной программы, где вы и введете лицензионный ключ при нажатии на кнопку «Ввод лицензии».

Надеемся, что данная статья помогла вам в настройке аналогичного оборудования.

Источник

Вчера попался мне компьютер на ремонт. Пишу эту себе на заметку, вдруг попадётся снова такая же беда. Или может кому-то поможет.

- Итак, первая беда – нет броска на монитор. Традиционно исправляется протиранием плат расширения – видеокарты и оперативной памяти. Вытаскиваю платы, тщательно протираю контактные площадки (можно бумагой зачистить, только аккуратно, чтобы не содрать SMD элементы, расположенные близко к контактным площадкам). Устанавливаем на место. Отлично! Всё включается.

2. Вторая беда – игнорируется плата АПК “Соболь”, хотя он установлен в PCI слот. Вытаскиваю плату, протираю контакты аналогично, убираю джампер с J0 разъема, это позволит заново проинициализировать плату. Устанавливаю плату на место, в настройках BIOS выставляю загрузку с Sobol, благо биос современный, увидел это. Но если компьютер старый – придётся искать пункт разрешения запуска BIOS с плат расширения.

Вот и появилось заветное окошко Sobol. Первым делом проведём диагностику платы:

Выбираем все тесты.

Если плата исправна, жмём пункт “Инициализация платы”, в этом случае надо будет забить “таблетку” администратора. Да, у меня iButton:

Прикладываем идентификатор, вводим пароль (8 символов) и следуем подсказкам на экране. Можно создать запасной идентификатор администратора, я лично не стал. Откроется окно настроек, оставляю по умолчанию всё. Меня устраивает такая политика. Перезагружаемся.

Плата работает как надо.

3. Третья беда – на компьютере установлен SecretNet, и он висит на “Ожидание старта подсистемы контроля целостности”. Я ждал минут 10, ничего не изменилось.

Жмём ESC, производим вход в систему. Открываем каталог /Program Files/Secret Net/Client/icheck и делаем резервную копию всех файлов где-нибудь в “ином месте”, сами файлы удаляем. Перезагружаемся. Дважды, почему-то.

Да, кстати, я разобрался в чём причина. Не может быть прочитан лог-файл в этом каталоге (информация в журнале приложений), поэтому не стартует служба контроля целостности.

Итак, система воссоздала все свои настройки по умолчанию, контроль целостности проходит, но… Другая ошибка. Теперь при запуске мастера настройки доступа видим ошибку “у пользователя не установлен максимальный уровень допуска” и настройки только для чтения. Порочный круг. Возвращаем файлы из бэкапа – запускается мастер настройки, но не стартует контроль целостности. Убираем файлы из icheck – запускается контроль целостности, но нельзя запустить мастер настройки, т.к. нет уровня допуска.

Решил проблему. Вошёл в систему с новыми настройками, подкинул старый файл snicdb.sdb, открыл задачи контроля целостности, заново пересканировал все контрольные суммы. Запустил службу вручную, всё запускается отлично. Перезагружаюсь. Та-дам!

Как выяснилось, для решения этой проблемы, файл snicdb.sdb не нужно было удалять, хорошо, что сделал резервную копию. Но все остальные файлы из icheck можно тереть.

Друзья! Вступайте в нашу группу Вконтакте, чтобы не пропустить новые статьи! Хотите сказать спасибо? Ставьте Like, делайте репост! Это лучшая награда для меня от вас! Так я узнаю о том, что статьи подобного рода вам интересны и пишу чаще и с большим энтузиазмом!

Также, подписывайтесь на наш канал в YouTube! Видео выкладываются весьма регулярно и будет здорово увидеть что-то одним из первых!

Содержание

- Соболь ошибка чтения памяти платы

- Ссылки

- Зачем нужен

- Преимущества

- Возможности

- Принцип работы

- Размышления админа

- Комплектация

- Внешний вид

- Установка и инициализация электронного замка ПАК «Соболь» версии 3.0

- Установка «КриптоПро CSP» 3.6 и СЗИ «Secure Pack Rus» 3.0

Соболь ошибка чтения памяти платы

ПАК Соболь 3 — это электронный замок. Представляет собой плату, которая вставляется в сервер или рабочую станцию. Безопасность — нашё всё. Ставится сей продукт не по желанию админа, а если есть такие требования. Производитель: ООО «Код Безопасности».

Поставим на сервер HPE Proliant DL360 Gen10.

Ссылки

Зачем нужен

- Защита информации от несанкционированного доступа.

- Контроль целостности компонентов ИС.

- Запрет загрузки ОС с внешних носителей.

- Защита конфиденциальной информации и гостайны в соответствии с требованиями нормативных документов.

- Повышение класса защиты СКЗИ.

Преимущества

Тут я списал с листовки, добавив свои комментарии.

- Контроль целостности системного реестра Windows, аппаратной конфигурации компьютера и файлов до загрузки ОС.

- Усиленная (чем усиленная? — масло масляное) двухфакторная аутентификация с помощью современных персональных электронных идентификаторов (если считать ключ от домофона современным электронным идентификатором).

- Простота установки, настройки и администрирования.

- Возможность программной инициализации без вскрытия системного блока.

- Аппаратный датчик случайных чисел, соответствующий требованиям ФСБ.

Возможности

Принцип работы

- PCI Express 57×80

- Mini PCI Express

- Mini PCI Express Half Size

- M.2 A-E

Размышления админа

При получении злоумышленником полного доступа к удалённой консоли сервера данный электронный замок не поможет. Достаточно переключиться в режим загрузки UEFI и Соболь не пашет — двухфакторка превращается в тыкву. Вроде бы у Соболя 4-й версии появилась возможность работы в UEFI, не смотрел что там.

Обратил внимание на фразу «Простота администрирования». Просто? Да, не сложно. Удобно? Нифига не удобно. Перезагрузился сервер — езжай в ЦОД. Нет нормальных средств удалённой двухфакторной аутентификации.

Контроль целостности реестра — сомнительная штука. Да, контролирует. Винда обновилась — поездка в ЦОД. Винду вообще небезопасно оставлять без обновлений, а Соболь этим обновлениям мешает.

Случайная перезагрузка в результате сбоя ПО — поездка в ЦОД. Да, есть способы не ездить в ЦОД, но тогда смысл двухфакторки теряется. Ну, или сервер под столом держать.

Комплектация

Внешний вид

Одна сторона. На плате есть джамперы, они нам потом понадобятся. Джамперы в плоскости платы не влияют на работу, влияют только те, что стоят перпендикулярно плоскости платы. Один джампер J0 установлен — видимо, Соболь уже стоял где-то. По идее он должен определить, что изменилась аппаратная часть и не дать работать, проверим это при установке.

Не так давно наша команда одержала победу в тендере на 5 автоматизированных рабочих мест (АРМ) для государственного учреждения. Успешная реализация данного заказа подтолкнула к мысли разместить техническую статью о проделанной работе, а так же о тех проблемах, с которыми мы сталкивались в процессе.

С мониторами, ИБП, мышками и клавиатурами проблем не возникло, поэтому все наше внимание было отдано именно сборке системного блока. Проанализировав рынок IT оборудования, мы выбрали самую оптимальную сборку в соотношении цена/производительность, так же удовлетворяющую техническим требованиям заказчика.

После тщательной подборки комплектующих мы приступили к сборке оборудования и его лицензированию.

За основу мы взяли 4-ядерный процессор Intel Core i5 4460 с частотой 3200 МГц и интегрированным графическим ядром HD Graphics 4600, 8Gb RAM, а так же SSD Samsung 850 EVO в качестве загрузочного жесткого диска.

Более подробно ознакомиться с разными характеристиками системных блоков выбрать и приобрести наш продукт, вы сможете, в разделе Компьютеры

При каждой установке ОС мы проводим тесты на быстродействие загрузки нашего оборудования. В результате которых мы выяснили, что полная установка операционной системы на данную сборку составила 6 минут и 19 секунд. Установка производилась с 32 Gb флешки Voyager GT, используя интерфейс ПК USB 3.0 . На загрузку Windows 7 Professional x64 требуется всего 11,2 секунды. Это отличный показатель эффективной работы данной сборки, и во многом заслуга высокоскоростного накопителя SSD Samsung 850 EVO на 1 терабайт.

В продолжение статьи мы проведем инициализацию аппаратно-программного модуля доверенной загрузки (АПМДЗ) «Соболь», который применяется для защиты государственной тайны, персональных данных и конфиденциальной информации. И рассмотрим с какими внештатными ситуациями вы можете столкнуться при установке данного модуля.

Установка и инициализация электронного замка ПАК «Соболь» версии 3.0

Электронный замок «Соболь» предназначен для защиты компьютеров от несанкционированного доступа и обеспечения доверенной загрузки, а также создания доверенной программной среды для повышения класса защиты СКЗИ (Средства криптографической защиты информации).

ПАК «Соболь» устанавливается на компьютеры, оснащенные 32-х или 64-х разрядными процессорами. Для подключения платы комплекса у компьютера должен быть свободный разъем системной шины стандарта PCI-E/ PCI/ Mini PCI-E. Работоспособность ПАК «Соболь» не зависит от типа используемой ОС, поэтому плату комплекса можно устанавливать на компьютеры, работающие под управлением различных операционных систем. Реализованный в комплексе механизм КЦ (контроль целостности) включает в свой состав программные компоненты, успешная работа которых зависит от операционной системы компьютера.

В данном описании мы подробно расскажем и проиллюстрируем, как устанавливается на автоматизированное рабочее место электронный замок «Соболь» версии 3.0 с платами «PCI» и «PCI-E» (рис.1 и рис.2), с какими проблемами вы можете столкнуться и как их можно решить.

Рассмотрим пример установки на плате PCI т.к., как оказалось в отличие от платы PCI-E она менее функциональна в отношении работы с материнскими платами.

Для начала установки, после отключения ПК от сети и снятия крышки корпуса, нам первым делом необходимо установить плату в разъем. В данном случае мы используем материнскую плату «B85M-E45»:

Заметим одну особенность, плата PCI поставляется со вставленной перемычкой между разъемами » J0″ и «J1» (отмечено на изображении), в этом положении она не имеет никакой функции, проще говоря, можно считать, что её нет в плате. Оставляем её в этом положении и приступаем к подключению сторожевого таймера.

Обращаю ваше внимание, что отсутствие перемычки загружает ПАК «Соболь» в режиме инициализации, который предназначен для первичной регистрации администратора, если же перемычка находится в положении » J0″, то ПАК «Соболь» загружается в рабочем режиме.

Сторожевой таймер — это дополнительный модуль, блокирующий доступ к компьютеру при обнаружении попытки отключения электронного замка «Соболь».

Для подключения сторожевого таймера нам необходимо отключить штекер стандартного кабеля кнопки Reset от разъема Reset, расположенного на материнской плате и вставить его разъем RST платы комплекса «Соболь» (рис.1).

После этого подключаем штекер кабеля механизма сторожевого таймера, входящего в комплект поставки, к разъему платы WD. Затем подключите другой штекер этого кабеля к разъему Reset, расположенному на материнской плате.

На изображении ниже продемонстрирован подключенный сторожевой таймер.

После перезагрузки компьютера должно высветиться окно с заголовком «режим инициализации».

Если же такого окна вы не наблюдаете, а видите на черном фоне мигающий курсор, то это значит что управление на ПАК «Соболь» не передалось. Для устранения данной проблемы вам необходимо в BIOS Setup разрешить загрузку операционной системы с модулей расширения BIOS сетевых плат.

Если управление по прежнему не передается модулю расширения BIOS комплекса, используйте ПАК «Соболь» в режиме загрузочного устройства ( IPL- режим). Вот в этой части мы и видим отличие платы PCI-E от платы PCI.

Для того, чтобы перевести плату PCI-E в загрузочный режим, необходимо установить перемычку на разъем » J2″ (Рис.2), предварительно выключив компьютер.

После проделанных действий включаем компьютер, заходим в BIOS и в настройках последовательности загрузки системы с загрузочных устройств ставим [Network: Sobol] на первое место, следом [UEFI USB Hard Disk].

В этом случае загрузка операционной системы осуществляется только с жесткого диска, при условии его наличия в меню загрузки BIOS Setup.

В отличие от платы PCI-E, в плате PCI нет возможности самостоятельно перевести ПАК «Соболь» в загрузочный режим с помощью перемычки. Для того чтобы перевести плату PCI в IPL режим нам необходимо будет обратиться в службу технической поддержки разработчика данного комплекса и сдать плату PCI на перепрошивку. Данная процедура абсолютно стандартна и служба поддержки отзывчиво отнесется к вашей проблеме и оперативно переведут плату в режим загрузочного устройства.

После того как вы перепрошьете АПМДЗ «Соболь», у вас загрузится окно » режим инициализации». Выберем пункт «инициализация платы» и приступаем к первичной регистрации администратора.

После просмотра общих параметров системы пройдет тестирование датчика случайных чисел и высветиться окно, в котором вы подтвердите первичную регистрацию.

В поле «введите новый пароль» вы вводите свой пароль, который должен содержать не менее восьми знаков.

После подтверждения вас попросят предъявить персональный идентификатор.

Прикладываем персональный идентификатор, который входит в пакет поставки.

Производим его форматирование и на этом идентификация платы завершена.

После того, как мы идентифицировали плату, нам необходимо переместить перемычку, которая на данный момент находится между разъемами » J0″ и «J1» в положение «J0». Тем самым мы переводим ПАК «Соболь» в рабочий режим.

На этом установка платы «Соболь» заканчивается, после включения компьютера производится загрузка уже непосредственно через электронный замок. Вас попросят приложить идентификационный ключ, которому мы уже присвоили уникальный код. После чего вводим пароль и попадаем в информационный раздел, где будет показана статистика последних удачных и неудачных входов в систему. Пропуская этот раздел путем нажатия любой клавиши переносимся в меню администратора, откуда уже можно перейти непосредственно к загрузке операционной системы или же произвести индивидуальные настройки.

Проводим необходимые действия, загружаем операционную систему и приступаем к установке ПО ПАК «Соболь», который входит в пакет. После её завершения, заключительный раз перезагружаем компьютер и приступаем к работе.

Более подробную инструкцию и всю имеющуюся дополнительную информацию о подключении и использовании программно-аппаратного комплекса «Соболь» вы всегда можете найти на сайте производителя в разделе «документация».

Далее мы рассмотрим установку связующих с ПАК «Соболь» программ, таких как «КриптоПро CSP» и «Secure Pack», и с какими проблемами можно столкнуться при их загрузке.

Установка «КриптоПро CSP» 3.6 и СЗИ «Secure Pack Rus» 3.0

Описание установки программ «КриптоПро CSP» 3.6 и CPB «Secure Pack Rus» 3.0 мы объединили в один блок, так как это две зависимые друг с друга программы. Для начала давайте ознакомимся с описанием обеих программ.

Крипто-провайдер «КриптоПро CSP 3.6» – это программное обеспечение, необходимое для работы с ЭЦП (электронной цифровой подписью). «КриптоПро 3.6» служит для формирования и проверки ЭЦП, обеспечивает юридическую значимость электронных документов (совместно с ЭЦП).

«КриптоПро CSP 3.6» позволяет настраивать взаимодействие открытого сертификата и закрытого ключа, настройку ключевых носителей. Помимо этого, «КриптоПро 3.6» необходим для нормальной работы на официальном сайте РФ по размещению государственных закупок, а также на сайтах электронных торговых площадок.

Стоит отметить, что крипто-провайдер «КриптоПро CSP 3.6» имеет 3 класса защиты КС1, КС2 и КС3 в соответствии с классификацией, используемой при сертификации ФСБ. С технической точки зрения эти классы отличаются тем, что в них по-разному организована работа с ключами, а также в некоторых классах имеется возможность включения кеширования ключей. Более подробно ознакомиться со степенью классов вы можете на сайте производителя в руководстве администратора.

Средство защиты информации Secure Pack Rus версия 3.0 (СЗИ SPR 3.0) является сервисным пакетом для операционных систем семейства Microsoft Windows и позволяет обеспечить выполнение требований ФСБ России по защите конфиденциальной информации по классу АК2 и АК3.

Ключевыми преимуществами СЗИ SPR 3.0 являются:

-использование только документированных механизмов, что обеспечивает высокую устойчивость работы и совместимость с другими программами;

-не нарушает исходную функциональность ОС Windows и приложений Microsoft;

-работа Secure Pack Rus 3.0 незаметна для пользователя (не мешает работе пользователя и, обычно, не требует внимания);

-возможность конфигурации и легкость настройки, в том числе централизованно по локальной вычислительной сети;

-встраивание сертифицированных российских средств, криптографической защиты информации.

Средство защиты информации Secure Pack Rus версия 3.0 поставляется в двух исполнениях:

-СЗИ SPR 3.0 Исполнение 1 – позволяет обеспечить выполнение требований ФСБ России по защите конфиденциальной информации по классу АК3;

-СЗИ SPR 3.0 Исполнение 2 – позволяет обеспечить выполнение требований ФСБ России по защите конфиденциальной информации по классу АК2.

В данном описании мы будем использовать СЗИ SPR 3.0 Исполнение 1

Приобретая лицензии средств защиты информации Secure Pack Rus, вы получите установочный дистрибутив. На нем будут находиться все версии данного продукта, а тк же подробное руководство администратора по установке. К тому же в отдельной папке вы найдете и версии крипто-провайдера «КриптоПро CSP 3.6» с подробными инструкциями по использованию и установке.

Если же вы приобретаете лицензии только на крипто-провайдер, то установочный дистрибутив вы сможете скачать с официального сайта производителя.

Мы установим все необходимые нам компоненты с DVD диска и покажем какого рода ошибки могут возникнуть.

Запуская установочный файл CSPSetup, класс защиты будет соответствовать КС1, что может не коррелировать с требованиями по защите конфиденциальной информации Secure Pack. В данном случае класс защиты КС1 не соответствует требованиям АК3. И при его установке вы увидите ошибку несовместимости двух программ.

Следовательно, выбрав нужный класс защиты установочного файла, в нашей ситуации это КС3, проводим установку крипто-провайдера, и перезагружаем компьютер. Следующей ошибкой, которая может возникнуть при загрузке СЗИ Secure Pack, нужного нам протокола (АК3), это нехватка дополнительной установки программного обеспечения «КриптоПро EFS» предназначенного для обеспечения защиты конфиденциальной информации при ее хранении на ПЭВМ. Если мы не проведем данную установку, то при загрузке СЗИ Secure Pack протокола АК3 у нас появится ошибка, требующая произвести данную загрузку.

Проводим установку «КриптоПро EFS» и еще раз перезагружаем компьютер. Важно заметить, что перезагружать компьютер нужно перманентно , после установки каждой программы, иначе не произойдут нужные изменения в реестре, и вы можете опять столкнуться с проблемой несовместимости программ.

После выполнения всех действий установка Secure Pack Rus 3.0 АК3 пройдет успешно, и вы можете приступать к работе.

Последний момент, который хотелось бы отметить, это ввод ключа лицензии для крипто-провайдера.

Если вы не ввели при установке данной программы лицензионный ключ, то это можно сделать, зайдя в Панель управления, где будет находиться иконка «КриптоПро CSP». Двойной клик откроет свойства данной программы, где вы и введете лицензионный ключ при нажатии на кнопку «Ввод лицензии».

Надеемся, что данная статья помогла вам в настройке аналогичного оборудования.

Источник

Вчера попался мне компьютер на ремонт. Пишу эту себе на заметку, вдруг попадётся снова такая же беда. Или может кому-то поможет.

- Итак, первая беда – нет броска на монитор. Традиционно исправляется протиранием плат расширения – видеокарты и оперативной памяти. Вытаскиваю платы, тщательно протираю контактные площадки (можно бумагой зачистить, только аккуратно, чтобы не содрать SMD элементы, расположенные близко к контактным площадкам). Устанавливаем на место. Отлично! Всё включается.

2. Вторая беда – игнорируется плата АПК “Соболь”, хотя он установлен в PCI слот. Вытаскиваю плату, протираю контакты аналогично, убираю джампер с J0 разъема, это позволит заново проинициализировать плату. Устанавливаю плату на место, в настройках BIOS выставляю загрузку с Sobol, благо биос современный, увидел это. Но если компьютер старый – придётся искать пункт разрешения запуска BIOS с плат расширения.

Вот и появилось заветное окошко Sobol. Первым делом проведём диагностику платы:

Выбираем все тесты.

Если плата исправна, жмём пункт “Инициализация платы”, в этом случае надо будет забить “таблетку” администратора. Да, у меня iButton:

Прикладываем идентификатор, вводим пароль (8 символов) и следуем подсказкам на экране. Можно создать запасной идентификатор администратора, я лично не стал. Откроется окно настроек, оставляю по умолчанию всё. Меня устраивает такая политика. Перезагружаемся.

Плата работает как надо.

3. Третья беда – на компьютере установлен SecretNet, и он висит на “Ожидание старта подсистемы контроля целостности”. Я ждал минут 10, ничего не изменилось.

Жмём ESC, производим вход в систему. Открываем каталог /Program Files/Secret Net/Client/icheck и делаем резервную копию всех файлов где-нибудь в “ином месте”, сами файлы удаляем. Перезагружаемся. Дважды, почему-то.

Да, кстати, я разобрался в чём причина. Не может быть прочитан лог-файл в этом каталоге (информация в журнале приложений), поэтому не стартует служба контроля целостности.

Итак, система воссоздала все свои настройки по умолчанию, контроль целостности проходит, но… Другая ошибка. Теперь при запуске мастера настройки доступа видим ошибку “у пользователя не установлен максимальный уровень допуска” и настройки только для чтения. Порочный круг. Возвращаем файлы из бэкапа – запускается мастер настройки, но не стартует контроль целостности. Убираем файлы из icheck – запускается контроль целостности, но нельзя запустить мастер настройки, т.к. нет уровня допуска.

Решил проблему. Вошёл в систему с новыми настройками, подкинул старый файл snicdb.sdb, открыл задачи контроля целостности, заново пересканировал все контрольные суммы. Запустил службу вручную, всё запускается отлично. Перезагружаюсь. Та-дам!

Как выяснилось, для решения этой проблемы, файл snicdb.sdb не нужно было удалять, хорошо, что сделал резервную копию. Но все остальные файлы из icheck можно тереть.

Друзья! Вступайте в нашу группу Вконтакте, чтобы не пропустить новые статьи! Хотите сказать спасибо? Ставьте Like, делайте репост! Это лучшая награда для меня от вас! Так я узнаю о том, что статьи подобного рода вам интересны и пишу чаще и с большим энтузиазмом!

Также, подписывайтесь на наш канал в YouTube! Видео выкладываются весьма регулярно и будет здорово увидеть что-то одним из первых!

Версия ПО: ПАК Соболь 4.0-4.2, Единый Клиент JaCarta 2.12.2.2260 — 12.13.x

Токены: JaCarta-2 ГОСТ, JaCarta-2 PKI/ГОСТ, JaCarta SF/ГОСТ

Для комбинированных моделей JaCarta обеспечена поддержка функциональности ГОСТ (апплет «Криптотокен-2 ЭП» в составе изделия).

Проблема:

При записи идентификатора для ПАК «Соболь» на ключевой носитель JaCarta появляется ошибка — «ошибка чтения идентификатора: устройство отсутствует в считывателе».

Причина:

Ошибка возникает из-за того, что не выполнена подготовка апплета токена в ПО «Единый Клиент JaCarta».

Решение:

- Установите актуальную версию ПО «Единый Клиент JaCarta».

- Подключите токен.

- Запустите ПО «Единый Клиент JaCarta» и переключитесь в режим администратора.

- Перейдите во вкладку ГОСТ и нажмите на кнопку «Форматировать приложение пользователем». Для выполнения операции необходимо знать текущий PIN-код пользователя.

Обращаем Ваше внимание на то, что при выполнении данной операции вся информация с апплета ГОСТ будет удалена

- Переподключите токен и выполните повторно запись идентификатора для ПАК «Соболь».

Василий Тарасов

unread,

May 8, 2014, 8:40:10 PM5/8/14

to sc-s…@googlegroups.com

Добрый день.

Возникла проблема с ПАК Соболь 3.0 при установке в новый ПК из старого.

При попытке настроить контроль целостности и указании директории C:Sobol выдает ошибку: Отсутствуют файлы шаблонов контроля целостности на диске, либо неверно

указаны пути к файла шаблонов в программно-аппаратном комплексе.

Программа КЦ и драйвера установлены, все процедуры инициализации и диагностики выполнены. ОС Windows 7 Pro, все обновления установлены. Разметка диска выполнена по умолчанию без сторонних загрузчиков. Все файлы директории C:Sobol и модель сгенерирована успешно.

В чем может быть проблема?

v.so…@securitycode.ru

unread,

May 12, 2014, 11:22:40 AM5/12/14

to sc-s…@googlegroups.com

Для Win7 шаблоны КЦ, для ПАК «Соболь», находятся по пути D;sobol.

Т.е. Вы находясь в меню ПАК «Соболь», указываете путь к шаблонам D:sobol и после этого делаете перерасчет КЦ.

При этом, если у Вас клонированная ОС или восстановленная из бэкапа(т.е. не чистая с установочного диска), шаблоны КЦ работать не будут.

Ivan Anshakov

unread,

May 18, 2015, 5:51:38 PM5/18/15

to sc-s…@googlegroups.com

Добрый день, ситуация абсолютно идентична как у автора.

Соболь не видит шаблонов КЦ по умолчанию C:Sobol (шаблоны там есть) ошибка «Отсутствуют файлы шаблонов контроля целостности на диске, либо неверно указаны пути к файла шаблонов в программно-аппаратном комплексе»

Система ставилась с нуля

Изменял шаблоны, переинициализировал Собол, все по мануалам.

не видит и все

подскажите в чем может быть еще проблема? очень важно

y.amineva

unread,

May 19, 2015, 10:30:00 AM5/19/15

to sc-s…@googlegroups.com, ivav…@gmail.com

Добрый день.

Такая ситуация может возникать при установке ПАК Соболь на операционную систему Windows 7/8. Это происходит из-за того, что во время установки операционной системы создается отдельный раздел объемом 100 МБ.

Условно говоря, при работе ПАК Соболь разделу в 100 МБ присваивается значение – Диск C. Основной же раздел (который в операционной системе отображается как Диск С) ПАК Соболь «видит», как Диск D.

Поэтому необходимо в настройках ПАК Соболь сменить путь к каталогу с шаблонами КЦ с диска С на диск D (без переноса файлов).

Если данная рекомендация не поможет исправить ситуацию, потребуется написать запрос в Службу технической поддержки на адрес sup…@securitycode.ru с указанием модели материнской платы, на которую производится установка ПАК Соболь.

ukub…@gmail.com

unread,

Jan 20, 2017, 6:12:14 PM1/20/17

to Код Безопасности — ПАК «Соболь»

Добрый день!

При установки вашей платы Соболь, произвел инициализацию,

всё вообще по руководству. Но плата не видит КЦ, уже менял диски на D: и т.д. Я же правильно

понял это XML фаил?

четверг, 8 мая 2014 г., 21:40:10 UTC+5 пользователь Василий Тарасов написал:

Сергей Буларга

unread,

Jan 20, 2017, 6:49:28 PM1/20/17

to Код Безопасности — ПАК «Соболь»

Просьба уточнить, какой путь к каталогам шаблонов КЦ указан в ПО ПАК «Соболь»?

пятница, 20 января 2017 г., 18:12:14 UTC+3 пользователь ukub…@gmail.com написал:

Victor V

unread,

Feb 2, 2017, 9:52:35 AM2/2/17

to Код Безопасности — ПАК «Соболь»

А само ПО на ОС не забыли поставить?

И не вставлена ли у вас какая то флешка и т.п. носитель? Т.к. наблюдал такое на не кторых ПК. когда флешка

вставлено он определяет одно, потом стоит изъять другое… так и не решил это. Осталось на том,

что или не выключать или если надо выключать, прятать, то потом до загрузки включать обратно.

пятница, 20 января 2017 г., 21:12:14 UTC+6 пользователь ukub…@gmail.com написал:

Содержание

- Соболь ошибка чтения памяти платы

- Ссылки

- Зачем нужен

- Преимущества

- Возможности

- Принцип работы

- Размышления админа

- Комплектация

- Внешний вид

- Установка и инициализация электронного замка ПАК «Соболь» версии 3.0

- Установка «КриптоПро CSP» 3.6 и СЗИ «Secure Pack Rus» 3.0

Соболь ошибка чтения памяти платы

ПАК Соболь 3 — это электронный замок. Представляет собой плату, которая вставляется в сервер или рабочую станцию. Безопасность — нашё всё. Ставится сей продукт не по желанию админа, а если есть такие требования. Производитель: ООО «Код Безопасности».

Поставим на сервер HPE Proliant DL360 Gen10.

Ссылки

Зачем нужен

- Защита информации от несанкционированного доступа.

- Контроль целостности компонентов ИС.

- Запрет загрузки ОС с внешних носителей.

- Защита конфиденциальной информации и гостайны в соответствии с требованиями нормативных документов.

- Повышение класса защиты СКЗИ.

Преимущества

Тут я списал с листовки, добавив свои комментарии.

- Контроль целостности системного реестра Windows, аппаратной конфигурации компьютера и файлов до загрузки ОС.

- Усиленная (чем усиленная? — масло масляное) двухфакторная аутентификация с помощью современных персональных электронных идентификаторов (если считать ключ от домофона современным электронным идентификатором).

- Простота установки, настройки и администрирования.

- Возможность программной инициализации без вскрытия системного блока.

- Аппаратный датчик случайных чисел, соответствующий требованиям ФСБ.

Возможности

Принцип работы

- PCI Express 57×80

- Mini PCI Express

- Mini PCI Express Half Size

- M.2 A-E

Размышления админа

При получении злоумышленником полного доступа к удалённой консоли сервера данный электронный замок не поможет. Достаточно переключиться в режим загрузки UEFI и Соболь не пашет — двухфакторка превращается в тыкву. Вроде бы у Соболя 4-й версии появилась возможность работы в UEFI, не смотрел что там.

Обратил внимание на фразу «Простота администрирования». Просто? Да, не сложно. Удобно? Нифига не удобно. Перезагрузился сервер — езжай в ЦОД. Нет нормальных средств удалённой двухфакторной аутентификации.

Контроль целостности реестра — сомнительная штука. Да, контролирует. Винда обновилась — поездка в ЦОД. Винду вообще небезопасно оставлять без обновлений, а Соболь этим обновлениям мешает.

Случайная перезагрузка в результате сбоя ПО — поездка в ЦОД. Да, есть способы не ездить в ЦОД, но тогда смысл двухфакторки теряется. Ну, или сервер под столом держать.

Комплектация

Внешний вид

Одна сторона. На плате есть джамперы, они нам потом понадобятся. Джамперы в плоскости платы не влияют на работу, влияют только те, что стоят перпендикулярно плоскости платы. Один джампер J0 установлен — видимо, Соболь уже стоял где-то. По идее он должен определить, что изменилась аппаратная часть и не дать работать, проверим это при установке.

Не так давно наша команда одержала победу в тендере на 5 автоматизированных рабочих мест (АРМ) для государственного учреждения. Успешная реализация данного заказа подтолкнула к мысли разместить техническую статью о проделанной работе, а так же о тех проблемах, с которыми мы сталкивались в процессе.

С мониторами, ИБП, мышками и клавиатурами проблем не возникло, поэтому все наше внимание было отдано именно сборке системного блока. Проанализировав рынок IT оборудования, мы выбрали самую оптимальную сборку в соотношении цена/производительность, так же удовлетворяющую техническим требованиям заказчика.

После тщательной подборки комплектующих мы приступили к сборке оборудования и его лицензированию.

За основу мы взяли 4-ядерный процессор Intel Core i5 4460 с частотой 3200 МГц и интегрированным графическим ядром HD Graphics 4600, 8Gb RAM, а так же SSD Samsung 850 EVO в качестве загрузочного жесткого диска.

Более подробно ознакомиться с разными характеристиками системных блоков выбрать и приобрести наш продукт, вы сможете, в разделе Компьютеры

При каждой установке ОС мы проводим тесты на быстродействие загрузки нашего оборудования. В результате которых мы выяснили, что полная установка операционной системы на данную сборку составила 6 минут и 19 секунд. Установка производилась с 32 Gb флешки Voyager GT, используя интерфейс ПК USB 3.0 . На загрузку Windows 7 Professional x64 требуется всего 11,2 секунды. Это отличный показатель эффективной работы данной сборки, и во многом заслуга высокоскоростного накопителя SSD Samsung 850 EVO на 1 терабайт.

В продолжение статьи мы проведем инициализацию аппаратно-программного модуля доверенной загрузки (АПМДЗ) «Соболь», который применяется для защиты государственной тайны, персональных данных и конфиденциальной информации. И рассмотрим с какими внештатными ситуациями вы можете столкнуться при установке данного модуля.

Установка и инициализация электронного замка ПАК «Соболь» версии 3.0

Электронный замок «Соболь» предназначен для защиты компьютеров от несанкционированного доступа и обеспечения доверенной загрузки, а также создания доверенной программной среды для повышения класса защиты СКЗИ (Средства криптографической защиты информации).

ПАК «Соболь» устанавливается на компьютеры, оснащенные 32-х или 64-х разрядными процессорами. Для подключения платы комплекса у компьютера должен быть свободный разъем системной шины стандарта PCI-E/ PCI/ Mini PCI-E. Работоспособность ПАК «Соболь» не зависит от типа используемой ОС, поэтому плату комплекса можно устанавливать на компьютеры, работающие под управлением различных операционных систем. Реализованный в комплексе механизм КЦ (контроль целостности) включает в свой состав программные компоненты, успешная работа которых зависит от операционной системы компьютера.

В данном описании мы подробно расскажем и проиллюстрируем, как устанавливается на автоматизированное рабочее место электронный замок «Соболь» версии 3.0 с платами «PCI» и «PCI-E» (рис.1 и рис.2), с какими проблемами вы можете столкнуться и как их можно решить.

Рассмотрим пример установки на плате PCI т.к., как оказалось в отличие от платы PCI-E она менее функциональна в отношении работы с материнскими платами.

Для начала установки, после отключения ПК от сети и снятия крышки корпуса, нам первым делом необходимо установить плату в разъем. В данном случае мы используем материнскую плату «B85M-E45»:

Заметим одну особенность, плата PCI поставляется со вставленной перемычкой между разъемами » J0″ и «J1» (отмечено на изображении), в этом положении она не имеет никакой функции, проще говоря, можно считать, что её нет в плате. Оставляем её в этом положении и приступаем к подключению сторожевого таймера.

Обращаю ваше внимание, что отсутствие перемычки загружает ПАК «Соболь» в режиме инициализации, который предназначен для первичной регистрации администратора, если же перемычка находится в положении » J0″, то ПАК «Соболь» загружается в рабочем режиме.

Сторожевой таймер — это дополнительный модуль, блокирующий доступ к компьютеру при обнаружении попытки отключения электронного замка «Соболь».

Для подключения сторожевого таймера нам необходимо отключить штекер стандартного кабеля кнопки Reset от разъема Reset, расположенного на материнской плате и вставить его разъем RST платы комплекса «Соболь» (рис.1).

После этого подключаем штекер кабеля механизма сторожевого таймера, входящего в комплект поставки, к разъему платы WD. Затем подключите другой штекер этого кабеля к разъему Reset, расположенному на материнской плате.

На изображении ниже продемонстрирован подключенный сторожевой таймер.

После перезагрузки компьютера должно высветиться окно с заголовком «режим инициализации».

Если же такого окна вы не наблюдаете, а видите на черном фоне мигающий курсор, то это значит что управление на ПАК «Соболь» не передалось. Для устранения данной проблемы вам необходимо в BIOS Setup разрешить загрузку операционной системы с модулей расширения BIOS сетевых плат.

Если управление по прежнему не передается модулю расширения BIOS комплекса, используйте ПАК «Соболь» в режиме загрузочного устройства ( IPL- режим). Вот в этой части мы и видим отличие платы PCI-E от платы PCI.

Для того, чтобы перевести плату PCI-E в загрузочный режим, необходимо установить перемычку на разъем » J2″ (Рис.2), предварительно выключив компьютер.

После проделанных действий включаем компьютер, заходим в BIOS и в настройках последовательности загрузки системы с загрузочных устройств ставим [Network: Sobol] на первое место, следом [UEFI USB Hard Disk].

В этом случае загрузка операционной системы осуществляется только с жесткого диска, при условии его наличия в меню загрузки BIOS Setup.

В отличие от платы PCI-E, в плате PCI нет возможности самостоятельно перевести ПАК «Соболь» в загрузочный режим с помощью перемычки. Для того чтобы перевести плату PCI в IPL режим нам необходимо будет обратиться в службу технической поддержки разработчика данного комплекса и сдать плату PCI на перепрошивку. Данная процедура абсолютно стандартна и служба поддержки отзывчиво отнесется к вашей проблеме и оперативно переведут плату в режим загрузочного устройства.

После того как вы перепрошьете АПМДЗ «Соболь», у вас загрузится окно » режим инициализации». Выберем пункт «инициализация платы» и приступаем к первичной регистрации администратора.

После просмотра общих параметров системы пройдет тестирование датчика случайных чисел и высветиться окно, в котором вы подтвердите первичную регистрацию.

В поле «введите новый пароль» вы вводите свой пароль, который должен содержать не менее восьми знаков.

После подтверждения вас попросят предъявить персональный идентификатор.

Прикладываем персональный идентификатор, который входит в пакет поставки.

Производим его форматирование и на этом идентификация платы завершена.

После того, как мы идентифицировали плату, нам необходимо переместить перемычку, которая на данный момент находится между разъемами » J0″ и «J1» в положение «J0». Тем самым мы переводим ПАК «Соболь» в рабочий режим.

На этом установка платы «Соболь» заканчивается, после включения компьютера производится загрузка уже непосредственно через электронный замок. Вас попросят приложить идентификационный ключ, которому мы уже присвоили уникальный код. После чего вводим пароль и попадаем в информационный раздел, где будет показана статистика последних удачных и неудачных входов в систему. Пропуская этот раздел путем нажатия любой клавиши переносимся в меню администратора, откуда уже можно перейти непосредственно к загрузке операционной системы или же произвести индивидуальные настройки.

Проводим необходимые действия, загружаем операционную систему и приступаем к установке ПО ПАК «Соболь», который входит в пакет. После её завершения, заключительный раз перезагружаем компьютер и приступаем к работе.

Более подробную инструкцию и всю имеющуюся дополнительную информацию о подключении и использовании программно-аппаратного комплекса «Соболь» вы всегда можете найти на сайте производителя в разделе «документация».

Далее мы рассмотрим установку связующих с ПАК «Соболь» программ, таких как «КриптоПро CSP» и «Secure Pack», и с какими проблемами можно столкнуться при их загрузке.

Установка «КриптоПро CSP» 3.6 и СЗИ «Secure Pack Rus» 3.0

Описание установки программ «КриптоПро CSP» 3.6 и CPB «Secure Pack Rus» 3.0 мы объединили в один блок, так как это две зависимые друг с друга программы. Для начала давайте ознакомимся с описанием обеих программ.

Крипто-провайдер «КриптоПро CSP 3.6» – это программное обеспечение, необходимое для работы с ЭЦП (электронной цифровой подписью). «КриптоПро 3.6» служит для формирования и проверки ЭЦП, обеспечивает юридическую значимость электронных документов (совместно с ЭЦП).

«КриптоПро CSP 3.6» позволяет настраивать взаимодействие открытого сертификата и закрытого ключа, настройку ключевых носителей. Помимо этого, «КриптоПро 3.6» необходим для нормальной работы на официальном сайте РФ по размещению государственных закупок, а также на сайтах электронных торговых площадок.

Стоит отметить, что крипто-провайдер «КриптоПро CSP 3.6» имеет 3 класса защиты КС1, КС2 и КС3 в соответствии с классификацией, используемой при сертификации ФСБ. С технической точки зрения эти классы отличаются тем, что в них по-разному организована работа с ключами, а также в некоторых классах имеется возможность включения кеширования ключей. Более подробно ознакомиться со степенью классов вы можете на сайте производителя в руководстве администратора.

Средство защиты информации Secure Pack Rus версия 3.0 (СЗИ SPR 3.0) является сервисным пакетом для операционных систем семейства Microsoft Windows и позволяет обеспечить выполнение требований ФСБ России по защите конфиденциальной информации по классу АК2 и АК3.

Ключевыми преимуществами СЗИ SPR 3.0 являются:

-использование только документированных механизмов, что обеспечивает высокую устойчивость работы и совместимость с другими программами;

-не нарушает исходную функциональность ОС Windows и приложений Microsoft;

-работа Secure Pack Rus 3.0 незаметна для пользователя (не мешает работе пользователя и, обычно, не требует внимания);

-возможность конфигурации и легкость настройки, в том числе централизованно по локальной вычислительной сети;

-встраивание сертифицированных российских средств, криптографической защиты информации.

Средство защиты информации Secure Pack Rus версия 3.0 поставляется в двух исполнениях:

-СЗИ SPR 3.0 Исполнение 1 – позволяет обеспечить выполнение требований ФСБ России по защите конфиденциальной информации по классу АК3;

-СЗИ SPR 3.0 Исполнение 2 – позволяет обеспечить выполнение требований ФСБ России по защите конфиденциальной информации по классу АК2.

В данном описании мы будем использовать СЗИ SPR 3.0 Исполнение 1

Приобретая лицензии средств защиты информации Secure Pack Rus, вы получите установочный дистрибутив. На нем будут находиться все версии данного продукта, а тк же подробное руководство администратора по установке. К тому же в отдельной папке вы найдете и версии крипто-провайдера «КриптоПро CSP 3.6» с подробными инструкциями по использованию и установке.

Если же вы приобретаете лицензии только на крипто-провайдер, то установочный дистрибутив вы сможете скачать с официального сайта производителя.

Мы установим все необходимые нам компоненты с DVD диска и покажем какого рода ошибки могут возникнуть.

Запуская установочный файл CSPSetup, класс защиты будет соответствовать КС1, что может не коррелировать с требованиями по защите конфиденциальной информации Secure Pack. В данном случае класс защиты КС1 не соответствует требованиям АК3. И при его установке вы увидите ошибку несовместимости двух программ.

Следовательно, выбрав нужный класс защиты установочного файла, в нашей ситуации это КС3, проводим установку крипто-провайдера, и перезагружаем компьютер. Следующей ошибкой, которая может возникнуть при загрузке СЗИ Secure Pack, нужного нам протокола (АК3), это нехватка дополнительной установки программного обеспечения «КриптоПро EFS» предназначенного для обеспечения защиты конфиденциальной информации при ее хранении на ПЭВМ. Если мы не проведем данную установку, то при загрузке СЗИ Secure Pack протокола АК3 у нас появится ошибка, требующая произвести данную загрузку.

Проводим установку «КриптоПро EFS» и еще раз перезагружаем компьютер. Важно заметить, что перезагружать компьютер нужно перманентно , после установки каждой программы, иначе не произойдут нужные изменения в реестре, и вы можете опять столкнуться с проблемой несовместимости программ.

После выполнения всех действий установка Secure Pack Rus 3.0 АК3 пройдет успешно, и вы можете приступать к работе.

Последний момент, который хотелось бы отметить, это ввод ключа лицензии для крипто-провайдера.

Если вы не ввели при установке данной программы лицензионный ключ, то это можно сделать, зайдя в Панель управления, где будет находиться иконка «КриптоПро CSP». Двойной клик откроет свойства данной программы, где вы и введете лицензионный ключ при нажатии на кнопку «Ввод лицензии».

Надеемся, что данная статья помогла вам в настройке аналогичного оборудования.

Источник

| Номер ошибки: | Ошибка 3106 | |

| Название ошибки: | Microsoft Access Error 3106 | |

| Описание ошибки: | Missing destination field name in UPDATE statement (|). | |

| Разработчик: | Microsoft Corporation | |

| Программное обеспечение: | Microsoft Access | |

| Относится к: | Windows XP, Vista, 7, 8, 10, 11 |

Определение «Microsoft Access Error 3106»

Люди часто предпочитают ссылаться на «Microsoft Access Error 3106» как на «ошибку времени выполнения», также известную как программная ошибка. Чтобы убедиться, что функциональность и операции работают в пригодном для использования состоянии, разработчики программного обеспечения, такие как Microsoft Corporation, выполняют отладку перед выпусками программного обеспечения. К сожалению, инженеры являются людьми и часто могут делать ошибки во время тестирования, отсутствует ошибка 3106.

Ошибка 3106 также отображается как «Missing destination field name in UPDATE statement (|).». Это распространенная ошибка, которая может возникнуть после установки программного обеспечения. Во время возникновения ошибки 3106 конечный пользователь может сообщить о проблеме в Microsoft Corporation. Затем они исправляют дефектные области кода и сделают обновление доступным для загрузки. Таким образом, когда ваш компьютер выполняет обновления, как это, это, как правило, чтобы исправить проблемы ошибки 3106 и другие ошибки внутри Microsoft Access.

Вполне вероятно, что при загрузке Microsoft Access вы столкнетесь с «Microsoft Access Error 3106». Проанализируем некоторые из наиболее распространенных причин ошибок ошибки 3106 во время выполнения:

Ошибка 3106 Crash — Ошибка 3106 является хорошо известной, которая происходит, когда неправильная строка кода компилируется в исходный код программы. Если Microsoft Access не может обработать данный ввод, или он не может получить требуемый вывод, это обычно происходит.

«Microsoft Access Error 3106» Утечка памяти — Ошибка 3106 утечка памяти происходит и предоставляет Microsoft Access в качестве виновника, перетаскивая производительность вашего ПК. Это может быть вызвано неправильной конфигурацией программного обеспечения Microsoft Corporation или когда одна команда запускает цикл, который не может быть завершен.

Ошибка 3106 Logic Error — логическая ошибка возникает, когда Microsoft Access производит неправильный вывод из правильного ввода. Это видно, когда исходный код Microsoft Corporation включает дефект в анализе входных данных.

В большинстве случаев проблемы с файлами Microsoft Access Error 3106 связаны с отсутствием или повреждением файла связанного Microsoft Access вредоносным ПО или вирусом. Большую часть проблем, связанных с данными файлами, можно решить посредством скачивания и установки последней версии файла Microsoft Corporation. Запуск сканирования реестра после замены файла, из-за которого возникает проблема, позволит очистить все недействительные файлы Microsoft Access Error 3106, расширения файлов или другие ссылки на файлы, которые могли быть повреждены в результате заражения вредоносным ПО.

Ошибки Microsoft Access Error 3106

Microsoft Access Error 3106 Проблемы, связанные с Microsoft Access:

- «Ошибка в приложении: Microsoft Access Error 3106»

- «Microsoft Access Error 3106 не является программой Win32. «

- «Microsoft Access Error 3106 столкнулся с проблемой и закроется. «

- «Microsoft Access Error 3106 не может быть найден. «

- «Отсутствует файл Microsoft Access Error 3106.»

- «Ошибка запуска в приложении: Microsoft Access Error 3106. «

- «Не удается запустить Microsoft Access Error 3106. «

- «Отказ Microsoft Access Error 3106.»

- «Microsoft Access Error 3106: путь приложения является ошибкой. «

Ошибки Microsoft Access Error 3106 EXE возникают во время установки Microsoft Access, при запуске приложений, связанных с Microsoft Access Error 3106 (Microsoft Access), во время запуска или завершения работы или во время установки ОС Windows. Важно отметить, когда возникают проблемы Microsoft Access Error 3106, так как это помогает устранять проблемы Microsoft Access (и сообщать в Microsoft Corporation).

Корень проблем Microsoft Access Error 3106

Проблемы Microsoft Access и Microsoft Access Error 3106 возникают из отсутствующих или поврежденных файлов, недействительных записей реестра Windows и вредоносных инфекций.

В основном, осложнения Microsoft Access Error 3106 связаны с:

- Поврежденные ключи реестра Windows, связанные с Microsoft Access Error 3106 / Microsoft Access.

- Зазаражение вредоносными программами повредил файл Microsoft Access Error 3106.

- Вредоносное удаление (или ошибка) Microsoft Access Error 3106 другим приложением (не Microsoft Access).

- Другая программа, конфликтующая с Microsoft Access Error 3106 или другой общей ссылкой Microsoft Access.

- Microsoft Access (Microsoft Access Error 3106) поврежден во время загрузки или установки.

Продукт Solvusoft

Загрузка

WinThruster 2022 — Проверьте свой компьютер на наличие ошибок.

Совместима с Windows 2000, XP, Vista, 7, 8, 10 и 11

Установить необязательные продукты — WinThruster (Solvusoft) | Лицензия | Политика защиты личных сведений | Условия | Удаление

Новости АС СЭП

Оформлен первый электронный паспорт самоходной машины (ЭПСМ)

ПАК «Соболь» и антивирус

При выборе Типового варианта 1 для обеспечения уровня безопасности (КС3) для ЗСПД СЭП (Россия), а также согласно требованиям Формуляра и эксплуатационной документации на СЗИ, требуется наличие на рабочих станциях:

- Сертифицированного ФСБ АПМДЗ ПАК «Соболь»

- Сертифицированного ФСБ и/или ФСТЭК Антивирусного средства

ПАК «Соболь»

Предназначен для решения следующих задач:

- Защита компьютеров от несанкционированного доступа и обеспечение доверенной загрузки.

- Создание доверенной программной среды для повышения класса защиты СКЗИ.

- Идентификация и аутентификация пользователей

- Запрет загрузки с внешних носителей

- Регистрация попыток доступа к компьютеру

- Блокировка доступа к компьютеру при обнаружении попытки отключения ПАК «Соболь»

- Контроль целостности программной среды и реестра Windows

- Контроль аппаратной конфигурации компьютера

- Аппаратный датчик случайных чисел

Обращаем внимание, что эксплуатация ПАК Соболь версий 3.0 и 3.2 на компьютере с ОC Windows 10, скорее всего, потребует переустановки операционной системы Windows 10. Это касается ОC Windows 10, по умолчанию инициализирующую диск в GPT, который ПАК Соболь версий 3.0 и 3.2 не поддерживают.

Рекомендации производителя доступны по ссылке.

Для корректной работы ПАК Соболь версии 3.0 и 3.2 на материнских платах с поддержкой технологии UEFI, операционная система должна быть установлена на диск с Master Boot Record (MBR). Более подробно.

Дополнительно информируем, что ПАК Соболь версии 4 на текущий момент не сертифицирован ФСБ РФ и не может использоваться для организации АРМ по классу защищенности КС3.

Модельный ряд ПАК «Соболь»:

- PCI Express (габариты: 57 х 80 мм). Цена 10 868,00 руб.

- Mini PCI Express (габариты: 50 x 30 мм). Цена 11 498,00 руб.

- Mini PCI Express Half Size (габариты: 26 x 30 мм). Цена 11 603,00 руб.

База знаний

Соболь

4233 — Настройки BIOS для совместной работы с ПАК «Соболь»

Версия: 3.0.1, 3.0.6, 3.0.7, 3.0.8, 3.0.9

Дата изменения: 28.09.2020

28 сентября 2020

Проблема

Настройки BIOS для совместной работы с ПАК «Соболь»

Решение

Ниже собраны параметры BIOS материнских плат, которые могут влиять на работу платы ПАК «Соболь» («всплытие» расширения BIOS платы «Соболь», поддержка USB-идентификаторов). Однако следует отметить, что наличие или отсутствие конкретного параметра и его влияние зависит от типа и версии BIOS Setup.

1. EFI/UEFI.

Для корректной работы платы ПАК «Соболь» в настройках системной BIOS отключить загрузку EFI-Shell (или других приложений стандарта EFI/UEFI) или как минимум поставить его не на первое место (т.е. первой должна загружаться какая-нибудь ОС). При таких настройках необходимо подключить и настроить сторожевой таймер.

1.1. UEFI Boot (Enabled, Disabled). Для корректной работы платы ПАК «Соболь» параметр должен быть выставлен в Disabled. Иначе возможна загрузка приложений стандарта EFI/UEFI.

2. Настройки USB.

Исследовать настройки USB необходимо лишь в том случае, если планируется использование электронных идентификаторов типа USB, а при текущих настройках возникают ошибки работы в поддержке USB-идентификаторов.

2.1. USB 1.1 Controller (Enabled, Disabled). Опция отвечает за стандартный USB-контроллер чипсета. Значение Enabled позволяет задействовать этот контроллер, Disabled — отключить его. Для возможности включения поддержки USB-идентификаторов в ПАК «Соболь» параметр должен принимать значение Enabled.

2.2. USB 2.0 Controller (Enabled, Disabled). Опция позволяет указать версию спецификации, которую будет использовать USB-контроллер чипсета. При выборе Disabled контроллер будет работать в режиме USB 1.1, значение Enabled позволяет задействовать и современный режим USB 2.0. При выборе значения параметра Disabled пропадет возможность работать с USB-идентификаторами в режиме 2.0.

2.3. USB 2.0 Controller mode (FullSpeed, HiSpeed). Конфигурация USB-контроллера: HiSpeed – 480 Мбит/с (соответствует USB 2.0), FullSpeed – 12 Мбит/с (соответствует USB 1.1). При выборе параметра FullSpeed пропадет возможность работать с USB-идентификаторами в режиме 2.0.

2.4. USB Function (Enabled, Disabled). Enabled — позволяет работать с USB-контроллерами. Disabled — отключает шину USB.

2.5. Legacy USB Support (Auto, Enabled, Disabled). Позволяет поддерживать Legacy USB. Опция Auto запрещает поддержку Legacy, если не подключено USB-устройство. Для корректной работы платы ПАК «Соболь» параметр должен быть выставлен в значение Enabled.

3. Сетевые настройки.

Перечисленные ниже указания по настройке носят рекомендательный характер. Иногда для того чтобы плата ПАК «Соболь» начала корректно работать, необходимо изменение сразу нескольких параметров BIOS Setup.

3.1. Boot to Network (Enabled, Disabled). Включает загрузку компьютера по сети. На некоторых платах определяет – будет ли инициализироваться устройство типа «сетевая плата». Поэтому если настройка неактивна, то расширение платы ПАК «Соболь» не всплывает. Если поставить Disabled, будет осуществляться загрузка компьютера без «всплытия» платы ПАК «Соболь». Поэтому параметр должен быть выставлен в Enabled.

3.2. Boot from LAN first (Enabled, Disabled). Включает загрузку компьютера по сети. При этом первоначально будет производиться попытка загрузить операционную систему с сервера, используя локальную сеть, и только если это невозможно, будет осуществляться загрузка с дисков компьютера. Выставление этого параметра в Enabled может привести к игнорированию загрузки платы ПАК «Соболь». Однако если мы хотим использовать плату в режиме загрузочного устройства (IPL), следует присвоить параметру значение Enabled.

3.3. PXE boot to LAN (Enabled, Disabled). Включает возможность загрузки с сетевой карты по стандарту PXE. Параметр аналогичен Boot to Network и должен быть выставлен в Enabled (чаще всего имеет значение при использовании платы в режиме загрузочного устройства (IPL)).

3.4. Slot Security (Enabled, Disabled). Состояние слота PCI/PCI-E. Если значение параметра установить в Disabled, то PCI/PCI-E слот будет отключен. Для корректной работы платы ПАК «Соболь» параметр соответствующего слота (в который установлена плата) должен быть выставлен в значение Enabled.

3.5. Launch PXE OpROM (Enabled, Disabled). Параметр аналогичен PXE boot to LAN. Для корректной работы платы ПАК «Соболь» параметр должен быть выставлен в Enabled.

3.6. PXE Boot Agent (Enabled, Disabled). Если плата ПАК «Соболь» не «всплывает», то изменение данного параметра может восстановить работу платы. Для этого попробуйте выставить данный параметр в значение Disabled для всех сетевых карт, кроме ПАК «Соболь».

3.7. Lan Option ROM (Enabled, Disabled). Эта опция позволяет разрешить (значение Enabled) или запретить (значение Disabled) сетевую загрузку компьютера посредством интегрированного сетевого адаптера. Для корректной работы платы ПАК «Соболь» параметр должен быть выставлен в значение Enabled.

4. Порядок загрузочных устройств.

Для того чтобы использовать плату в режиме загрузочного устройства (IPL*), необходимо определить ее первым загрузочным устройством в BIOS Setup.

4.1. Boot Drive Order. Определяет порядок опроса накопителей на предмет поиска на них операционной системы. В большинстве случаев при выборе этой опции (нажатием на ней клавиши ) вы попадаете в дополнительное меню, где можно уже непосредственно выбрать порядок опроса накопителей.

4.2. Boot Device Select. Определяет порядок опроса накопителей на предмет поиска на них операционной системы. Параметр аналогичен Boot Drive Order.

4.3. Boot Sequence. Определяет порядок опроса накопителей на предмет поиска на них операционной системы. Параметр аналогичен Boot Drive Order.

* Данная возможность доступна начиная с версии 3.0.3 (build141) только при наличии специального джампера на плате PCI-E или с отдельной версией прошивки на плате PCI.

5. Настройки HDD.

5.1. Hard Disk Write Protect (Enabled, Disabled). Включение данной опции (Enabled) запрещает запись на жесткие диски, установленные в компьютере. Достаточно сложно представить себе ситуацию, когда это потребовалось бы (даже операционная система во время своей работы постоянно «сбрасывает» на диск различную информацию), поэтому для корректной работы с шаблонами контроля целостности данная опция должна быть выключена (Disabled). Встречается нечасто.

Соболь, UEFI и BitLocker

Во-первых, Соболь не дружит с UEFI и GPT. Когда они включены, загрузка просто пролетает мимо, не обращая на Соболь никакого внимания, поэтому для начала вам придется сходить в BIOS компьютера и изменить метод загрузки на Legacy, после чего Соболь радостно предложит инициализировать плату. Только вот Windows загружаться больше не будет, потому что далеко не все Legacy BIOS умеют работать с таблицей разделов GPT. Следующим шагом вам нужно будет конвертировать GPT в MBR и починить загрузчик Windows — это отдельный интересный процесс, но в целом ничего сложного.

И вот — ура! — Соболь при включении машины просит предъявить идентификатор, Windows запускается, вы ставите драйверы Соболя и готовы включить контроль целостности во имя соответствия формуляру! Перегружаетесь, в Соболе идете в меню настроек контроля целостности и задаете ему папку с шаблонами C:Sobol. А её нет. Ну как же нет? — вот же, только что была. Понятно, в общем-то, что Соболь не умеет читать диски, зашифрованные BitLocker’ом. Ничего страшного, запускаете Windows и пишете в командной строке:

manage-bde -off c:

Тут придется подождать, пока диск расшифруется, но оно того стоит, ведь КЦ гораздо лучше BitLocker’а! По ходу процесса можно проверять готовность диска командой

manage-bde -status c:

Когда статус сменится на «Полностью расшифрован», время доставать шампанское. Но не спешите его открывать, положите пока на лед, потому что Соболь все равно не увидит расшифрованный диск.

Ну вот так. Не увидит. Нет C:Sobol.

Почему? Говорят, лучшие умы человечества, и, в частности, Кода Безопасности многие годы ломали головы над этой загадкой. А выяснилось вот что: зашифрованный (и впоследствии расшифрованный) раздел с Windows отформатирован в NTFS, но вот в таблице разделов MBR запись о нем содержит ID файловой системы не 0x07, как полагается для NTFS, а 0x0C, как будто там FAT32. Кто меняет FS ID и по каким причинам — науке неизвестно, но получается так, что Соболь верит всему, что на заборе в MBR написано, и пытается NTFS-раздел читать как FAT32, что в целом бесперспективно. Всего-то нужно HEX-редактором для MBR заменить в строке нужного раздела FS ID на правильный (то есть для NTFS исправить 0x0C на 0x07) — и вот тут время открывать шампанское.

Есть, конечно, и секретный уровень: если у вас обычная инсталляция Windows, в которой сначала идет активный загрузочный раздел, потом системный, а потом все остальное, то придется еще немного повозиться с MBR с тем чтобы загрузочный раздел был на первом месте в таблице разделов, а за ним следовал системный, и после этого указать в настройках Соболя папку с шаблонами не C:Sobol, а D:Sobol — и все! — чувствуете себя как царь, наблюдая за расчетом контрольных сумм!

Программно-аппаратный комплекс «Соболь»

Сертифицированный аппаратно-программный модуль доверенной загрузки (АПМДЗ).

Актуальная версия продукта, сертифицированного ФСТЭК России: 3.0 М.2.

Актуальная версия продукта, сертифицированного ФСБ России: 3.0.6, 3.1, 3.2.

В реестре отечественного ПО.

- Доверенная загрузка ОС.

ПАК «Соболь» обеспечивает запрет загрузки ОС с внешних носителей, что гарантирует загрузку штатной доверенной операционной системы.

- Использование электронных идентификаторов.

Идентификация и аутентификация пользователей в ПАК «Соболь» обеспечивается до загрузки ОС с помощью ключей iButton, iKey2032, eToken, Rutoken и др.

- Сторожевой таймер.

Модуль сторожевого таймера блокирует доступ к компьютеру при обнаружении попытки отключения электронного замка.

- Сертифицированный ФСТЭК и ФСБ России модуль доверенной загрузки.

ПАК «Соболь» сертифицирован ФСТЭК, ФСБ и Минобороны России, может применяться для защиты ИСПДн до УЗ1 включительно и ГИС до К1 включительно, а также для защиты АСУ ТП до К1 включительно и АС до 1Б (гостайна с грифом «совершенно секретно»). Кроме того, ПАК «Соболь» может применяться для повышения класса защищённости СКЗИ.

Назначение

Электронный замок «Соболь» может быть использован для того, чтобы:

- доступ к информации на компьютере получили только те сотрудники, которые имеют на это право;

- в случае повреждения ОС или важных информационных массивов, хранящихся на компьютере, администратор мог вовремя принять меры по восстановлению информации.

- Выбор форматов исполнения.

- Поддержка платы PCI,

- Поддержка платы PCI Express,

- Поддержка платы Mini PCI Express,

- Поддержка платы Mini PCI Express Half Size,

- Поддержка платы М.2 type 2230-A-E.

- Аутентификация пользователей.