- Главная

- Песочница

- Общий форум

- PECMD

|

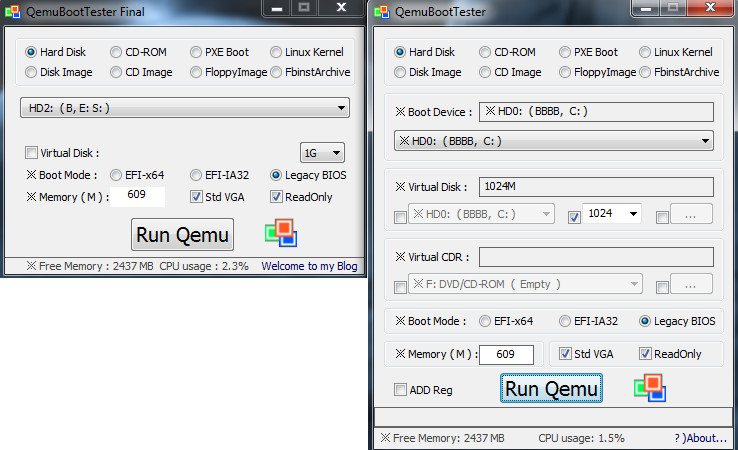

Краткий обзорWelcome PECMD2012 — WinPE Commander, func WinPE command interpreter powerful tool! Соответственно и описание команд у нее на родном языке автора , то бишь на китайском. В этой теме выкладывается перевод описания команд на русском.— Небольшой мануальчик по перепаковке PECMD.exe (версия PECMD2012.1.88.05.85Stable-210622) для своих нуждИмя расшифровывается как стабильная версия 88.05.85 PECMD2012, дата сборки 21-06-22 (год-месяц-дата). Чтобы без проблем посещать wuyou.net (где, в частности, есть и тема PECMD)Пропишите в hosts (C:WindowsSystem32driversetchosts) следующее: 117.25.130.178 bbs.wuyou.net ——————————————————————————————— Последний раз редактировалось: korsak7 (2015-01-07 19:09), всего редактировалось 4 раз(а) |

![Ответить с цитатой [Цитировать]](data:image/svg+xml,%3Csvg%20xmlns='http://www.w3.org/2000/svg'%20viewBox='0%200%200%200'%3E%3C/svg%3E)

Отправлено: 07-Янв-2015 20:50

Отправлено: 07-Янв-2015 20:50

(спустя 2 часа 18 минут)

(спустя 2 часа 18 минут)

Гость |

PECMD — общие принципы работы и ограниченияPECMD — интерпретатор команд (аналог cmd.exe, да и базируется он на том же cmd). Готовый скрипт (принято использовать расширение ini, хотя явных ограничений по расширению нет) запускается так: Pecmd.exe LOAD MyScript.ini (в версии 2012 можно даже так: Pecmd.exe MyScript.ini). Кроме команды LOAD, можно загрузить скрипт командой MAIN — этот режим нужно использовать только под WinPE (когда PECMD используется в качестве оболочки, по окончанию работы скрипта, запущенного через MAIN, выход из PECMD не производится). Готовый скрипт можно интегрировать в PECMD и использовать результат как обычную exe-шку. Начну, пожалуй, с самой затребованной при создании скриптов или отладке команды MESS MESS — вывод сообщения в отдельном окнеFormat: MESS [Текст в окне] [@Название окна] [#Кнопка окна] [*Время автозакрытия (в миллисекундах)] [$выбор по-умолчанию] LPOS — поиск заданного символа в строке (с начала строки)Format: LPOS [ *] [ *] [-case] <имя переменной> <=> <символ>, <число>, <строка> RPOS — поиск заданного символа в строке (с конца строки)Format: RPOS [-case] <имя переменной> <=> <символ>, <число>, <строка> LSTR — перехват указанного количества символов из заданной последовательности (с начала строки)Format: LSTR Function: Функция для перехвата указанного количества символов из заданной последовательности слева, возвращает результаты в указанном имени переменной. Parameters: ■ <имя переменной> имя переменной, в которой будет сохранен результат ■ <число> определяет количество символов перехвата ■ <строка> входные данные для обработки, ограничение Example: ◆ LSTR AStr=2,1234567890 //Результатом будет 12, т.е., 2 первых символа ◆ LSTR AStr=5,ABCDEFGH13 //Результатом будет ABCDE, т.е., 5 первых символов Remarks: Если <число> меньше 1 либо превышает длину исходной строки, результатом будет вся исходная строка (эквивалент копирования) RSTR — перехват указанного количества символов из заданной последовательности (с конца строки)Format: RSTR Function: Функция для перехвата указанного количества символов из заданной последовательности с конца строки, возвращает результаты в указанном имени переменной. Parameters: ■ <имя переменной> имя переменной, в которой будет сохранен результат ■ <число> определяет количество символов перехвата ■ <строка> входные данные для обработки, ограничение Example: ◆ RSTR AStr=2,1234567890 //Результатом будет 90, т.е., 2 последних символа ◆ RSTR AStr=5,ABCDEFGH13 //Результатом будет FGH13, т.е., 5 последних символов Remarks: Если <число> меньше 1 либо превышает длину исходной строки, результатом будет вся исходная строка (эквивалент копирования) CALC — арифметические операции с числамиFormat: CALC [-base=2|8|10|16|N] [#] <Переменная> <=> <Выражение> [#[#][десятичное][E|F|G]] — Демонстрация вывода сообщений в утилите (создайте в блокноте файл demo.ini, и внесите в него текст). Запускать pecmd.exe demo.iniMESS Первое сообщениеnв отдельном окнеnс таймингом и Y/N @ #YN *10000 Простенькое окно с выбором (после нажатия на кнопку выполнение в скрытом режиме с ожиданием батника)

Довольно сложный скрипт — просмотр иконок в выбранной библиотеке (или exe-файле) с индикацией номера

А это скрипт для получения технических характеристик компа

Прикрепил свой мини-Help с вариантами применения команд (он не делался для публики, но, думаю, пригодится желающим написать скрипт).

TTX.7z

icons.7z Последний раз редактировалось: Гость (2021-08-19 09:46), всего редактировалось 28 раз(а) |

![Ответить с цитатой [Цитировать]](data:image/svg+xml,%3Csvg%20xmlns='http://www.w3.org/2000/svg'%20viewBox='0%200%200%200'%3E%3C/svg%3E)

Отправлено: 08-Янв-2015 08:27

Отправлено: 08-Янв-2015 08:27

(спустя 11 часов)

(спустя 11 часов)

![Ответить с цитатой [Цитировать]](data:image/svg+xml,%3Csvg%20xmlns='http://www.w3.org/2000/svg'%20viewBox='0%200%200%200'%3E%3C/svg%3E)

Отправлено: 08-Янв-2015 11:17

Отправлено: 08-Янв-2015 11:17

(спустя 2 часа 50 минут)

(спустя 2 часа 50 минут)

Гость |

Несколько примеров использования команд в PECMD для старой версииBROW File, C:Install*.Wim;Install*.Esd;Install*.Swm, Выберите файл wim/esd/swm., WIM/ESD/SWM `Открыть диалог выбора файла (с маской Install*.Wim/Esd/Swm). После выбора в переменной %File% будет полный путь к файлу. Начать с корня диска С: Свежую стабильную версию выложил тут. Имеется также небольшая утилитка для получения кодов нажатой клавиши и выбора цвета (залил на сайт, см. ниже сообщения). Скрипт 78RePack — как смог, так и описал.//Определяем буковку диска, на котором находится %TEMP%, присваиваем её %TDrv% Последний раз редактировалось: Гость (2017-03-26 18:49), всего редактировалось 6 раз(а) |

![Ответить с цитатой [Цитировать]](data:image/svg+xml,%3Csvg%20xmlns='http://www.w3.org/2000/svg'%20viewBox='0%200%200%200'%3E%3C/svg%3E)

Отправлено: 12-Янв-2015 11:00

Отправлено: 12-Янв-2015 11:00

(спустя 3 дня)

(спустя 3 дня)

Гость |

|

![Ответить с цитатой [Цитировать]](data:image/svg+xml,%3Csvg%20xmlns='http://www.w3.org/2000/svg'%20viewBox='0%200%200%200'%3E%3C/svg%3E)

Отправлено: 12-Янв-2015 11:12

Отправлено: 12-Янв-2015 11:12

(спустя 12 минут)

(спустя 12 минут)

Гость |

|

![Ответить с цитатой [Цитировать]](data:image/svg+xml,%3Csvg%20xmlns='http://www.w3.org/2000/svg'%20viewBox='0%200%200%200'%3E%3C/svg%3E)

Отправлено: 12-Янв-2015 11:54

Отправлено: 12-Янв-2015 11:54

(спустя 41 минута)

(спустя 41 минута)

Гость |

|

![Ответить с цитатой [Цитировать]](data:image/svg+xml,%3Csvg%20xmlns='http://www.w3.org/2000/svg'%20viewBox='0%200%200%200'%3E%3C/svg%3E)

Отправлено: 16-Янв-2015 12:51

Отправлено: 16-Янв-2015 12:51

(спустя 4 дня)

(спустя 4 дня)

ivan petro |

1940

А тут небольшая утилитка для получения кодов нажатой клавиши и выбора цвета. Для подбора цветов, цветовой гаммы есть офигенская утилитка ColorPic. 2177

начинается с ….CMPS. В хелпе команда cmps. (упаковка) |

![Ответить с цитатой [Цитировать]](data:image/svg+xml,%3Csvg%20xmlns='http://www.w3.org/2000/svg'%20viewBox='0%200%200%200'%3E%3C/svg%3E)

Отправлено: 16-Янв-2015 14:13

Отправлено: 16-Янв-2015 14:13

(спустя 1 час 21 минута)

(спустя 1 час 21 минута)

Гость |

|

![Ответить с цитатой [Цитировать]](data:image/svg+xml,%3Csvg%20xmlns='http://www.w3.org/2000/svg'%20viewBox='0%200%200%200'%3E%3C/svg%3E)

Отправлено: 04-Фев-2015 19:07

Отправлено: 04-Фев-2015 19:07

(спустя 19 дней)

(спустя 19 дней)

Diver |

|

![Ответить с цитатой [Цитировать]](data:image/svg+xml,%3Csvg%20xmlns='http://www.w3.org/2000/svg'%20viewBox='0%200%200%200'%3E%3C/svg%3E)

Отправлено: 16-Фев-2015 10:37

Отправлено: 16-Фев-2015 10:37

(спустя 11 дней)

(спустя 11 дней)

Eagle123 |

|

![Ответить с цитатой [Цитировать]](data:image/svg+xml,%3Csvg%20xmlns='http://www.w3.org/2000/svg'%20viewBox='0%200%200%200'%3E%3C/svg%3E)

Отправлено: 16-Фев-2015 10:47

Отправлено: 16-Фев-2015 10:47

(спустя 10 минут)

(спустя 10 минут)

Гость |

|

![Ответить с цитатой [Цитировать]](data:image/svg+xml,%3Csvg%20xmlns='http://www.w3.org/2000/svg'%20viewBox='0%200%200%200'%3E%3C/svg%3E)

Отправлено: 16-Фев-2015 11:03

Отправлено: 16-Фев-2015 11:03

(спустя 15 минут)

(спустя 15 минут)

Гость |

|

![Ответить с цитатой [Цитировать]](data:image/svg+xml,%3Csvg%20xmlns='http://www.w3.org/2000/svg'%20viewBox='0%200%200%200'%3E%3C/svg%3E)

Отправлено: 16-Фев-2015 18:26

Отправлено: 16-Фев-2015 18:26

(спустя 7 часов)

(спустя 7 часов)

Eagle123 |

Да, и иконка куда-то пропадает под WinPE — опять таки в Винде всё в порядке. |

![Ответить с цитатой [Цитировать]](data:image/svg+xml,%3Csvg%20xmlns='http://www.w3.org/2000/svg'%20viewBox='0%200%200%200'%3E%3C/svg%3E)

Отправлено: 16-Фев-2015 19:25

Отправлено: 16-Фев-2015 19:25

(спустя 59 минут)

(спустя 59 минут)

Гость |

|

Страница 1 из 27

Текущее время: 04-Июн 12:19

Часовой пояс: UTC + 3

Вы не можете начинать темы

Вы не можете отвечать на сообщения

Вы не можете редактировать свои сообщения

Вы не можете удалять свои сообщения

Вы не можете голосовать в опросах

Вы не можете прикреплять файлы к сообщениям

Вы можете скачивать файлы

PECmd

Command Line Interface

PECmd version 1.4.0.0

Author: Eric Zimmerman (saericzimmerman@gmail.com)

https://github.com/EricZimmerman/PECmd

d Directory to recursively process. Either this or -f is required

f File to process. Either this or -d is required

k Comma separated list of keywords to highlight in output. By default, 'temp' and 'tmp' are highlighted. Any additional keywords will be added to these.

o When specified, save prefetch file bytes to the given path. Useful to look at decompressed Win10 files

q Do not dump full details about each file processed. Speeds up processing when using --json or --csv. Default is FALSE

json Directory to save json representation to.

jsonf File name to save JSON formatted results to. When present, overrides default name

csv Directory to save CSV results to. Be sure to include the full path in double quotes

csvf File name to save CSV formatted results to. When present, overrides default name

html Directory to save xhtml formatted results to. Be sure to include the full path in double quotes

dt The custom date/time format to use when displaying timestamps. See https://goo.gl/CNVq0k for options. Default is: yyyy-MM-dd HH:mm:ss

mp When true, display higher precision for timestamps. Default is FALSE

vss Process all Volume Shadow Copies that exist on drive specified by -f or -d . Default is FALSE

dedupe Deduplicate -f or -d & VSCs based on SHA-1. First file found wins. Default is TRUE

debug Show debug information during processing

trace Show trace information during processing

Examples: PECmd.exe -f "C:TempCALC.EXE-3FBEF7FD.pf"

PECmd.exe -f "C:TempCALC.EXE-3FBEF7FD.pf" --json "D:jsonOutput" --jsonpretty

PECmd.exe -d "C:Temp" -k "system32, fonts"

PECmd.exe -d "C:Temp" --csv "c:temp" --csvf foo.csv --json c:tempjson

PECmd.exe -d "C:WindowsPrefetch"

Short options (single letter) are prefixed with a single dash. Long commands are prefixed with two dashes

Documentation

If you are running less than Windows 8 you will NOT be able to process Windows 10 prefetch files.

Windows Prefetch parser in C#

Introducing PECmd!

PECmd v0.6.0.0 released

PECmd, LECmd, and JLECmd updated!

Download Eric Zimmerman’s Tools

All of Eric Zimmerman’s tools can be downloaded here. Use the Get-ZimmermanTools PowerShell script to automate the download and updating of the EZ Tools suite. Additionally, you can automate each of these tools using KAPE!

Special Thanks

Open Source Development funding and support provided by the following contributors:

- SANS Institute and SANS DFIR.

- Tines

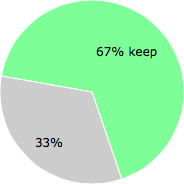

pecmd.exe is part of PECMD and developed by DSystem according to the pecmd.exe version information.

pecmd.exe’s description is «WinPE Commander (Modified By DSystem mdyblog.blog.163.com)«

pecmd.exe is usually located in the ‘X:WindowsSystem32’ folder.

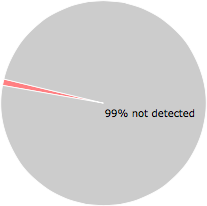

Some of the anti-virus scanners at VirusTotal detected pecmd.exe.

If you have additional information about the file, please share it with the FreeFixer users by posting a comment at the bottom of this page.

Vendor and version information [?]

The following is the available information on pecmd.exe:

| Property | Value |

|---|---|

| Product name | PECMD |

| Company name | DSystem |

| File description | WinPE Commander (Modified By DSystem mdyblog.blog.163.com) |

| Original filename | PECMD.EXE |

| Comments | Modified By DSystem mdyblog.blog.163.com ??????? ?? |

| Legal copyright | NoCopyRight (L) 2012-2015 DSystem Non rights reserved. |

| Product version | 201201.88.05.75 |

| File version | 201201.88.05.75 X64 |

Here’s a screenshot of the file properties when displayed by Windows Explorer:

| Product name | PECMD |

| Company name | DSystem |

| File description | WinPE Commander (Modified By DSystem.. |

| Original filename | PECMD.EXE |

| Comments | Modified By DSystem mdyblog.blog.163.. |

| Legal copyright | NoCopyRight (L) 2012-2015 DSystem No.. |

| Product version | 201201.88.05.75 |

| File version | 201201.88.05.75 X64 |

Digital signatures [?]

pecmd.exe is not signed.

VirusTotal report

1 of the 71 anti-virus programs at VirusTotal detected the pecmd.exe file. That’s a 1% detection rate.

| Scanner | Detection Name |

|---|---|

| CrowdStrike | win/malicious_confidence_60% (W) |

Sandbox Report

The following information was gathered by executing the file inside Cuckoo Sandbox.

Summary

Successfully executed process in sandbox.

Generic

[

{

"process_path": "C:\Users\cuck\AppData\Local\Temp\a38065dfe54348762c35f4ed1381b54ed08d3110ac2be695f8f8c2730779d6f6.bin",

"process_name": "a38065dfe54348762c35f4ed1381b54ed08d3110ac2be695f8f8c2730779d6f6.bin",

"pid": 2420,

"summary": {},

"first_seen": 1576079588.578125,

"ppid": 2448

},

{

"process_path": "C:\Windows\System32\lsass.exe",

"process_name": "lsass.exe",

"pid": 476,

"summary": {},

"first_seen": 1576079588.328125,

"ppid": 376

}

]

Signatures

[

{

"markcount": 1,

"families": [],

"description": "One or more processes crashed",

"severity": 1,

"marks": [

{

"call": {

"category": "__notification__",

"status": 1,

"stacktrace": [],

"raw": [

"stacktrace"

],

"api": "__exception__",

"return_value": 0,

"arguments": {

"stacktrace": "RntnlnCnanpntnunrnenCnonnntnenxntn+n0nxn8n5n nRntnlnRnensntnonrnenCnonnntnenxntn-n0nxnanan nnntndnlnln+n0nxn5n0n8n9n5n n@n n0nxn7n7nan0n0n8n9n5nnnsntnancnkntnrnancnen+n0nxn8n4n nmnenmndnunpn-n0nxn1nanfn n@n n0nxn6n5nan8ncn4n0ndnnnhnononkn_ninnn_nmnonnnintnonrn+n0nxn4n5n nlndnen-n0nxn1n3n3n n@n n0nxn6n5nan8n1nbn2nannnNnenwn_nnntndnlnln_nNntnPnrnontnencntnVninrntnunanlnMnenmnonrnyn+n0nxn3n4n nNnenwn_nnntndnlnln_nNntnQnunenrnynAntntnrninbnuntnensnFninlnen-n0nxn1n5n1n n@n n0nxn6n5nanan3n4nbndnnnVninrntnunanlnPnrnontnencntnEnxn+n0nxn3n3n nMnanpnVninenwnOnfnFninlnen-n0nxn2ndn nknenrnnnenlnbnansnen+n0nxn1n3n2n4n3n n@n n0nxn7nfnenfndnan2n3n2n4n3nnnVninrntnunanlnPnrnontnencntn+n0nxn1nbn nVninrntnunanlnPnrnontnencntnEnxn-n0nxn1n5n nknenrnnnenlnbnansnen+n0nxn1n3n1nfnbn n@n n0nxn7nfnenfndnan2n3n1nfnbnnnLnonandnEnnnvnin+n0nxn2ncnendn5n nan3n8n0n6n5ndnfnen5n4n3n4n8n7n6n2ncn3n5nfn4nendn1n3n8n1nbn5n4nendn0n8ndn3n1n1n0nancn2nbnen6n9n5nfn8nfn8ncn2n7n3n0n7n7n9ndn6nfn6n+n0nxncnfncnen1n n@n n0nxn1n4n0n0ncnfncnen1nnnGnentnPnrnoncnensnsnAnfnfninnnintnynMnansnkn+n0nxn8n0n nSnentnTnhnrnenandnCnonnntnenxntn-n0nxn2n0n nknenrnnnenln3n2n+n0nxn2nenfn0n n@n n0nxn7n7n7n9n2nenfn0nnn0nxn1n2nanfnfnfnnnGnentnPnrnoncnensnsnAnfnfninnnintnynMnansnkn+n0nxn8n0n nSnentnTnhnrnenandnCnonnntnenxntn-n0nxn2n0n nknenrnnnenln3n2n+n0nxn2nenfn0n n@n n0nxn7n7n7n9n2nenfn0nnnLnonandnEnnnvnin+n0nxn8n9n1nfn4n nan3n8n0n6n5ndnfnen5n4n3n4n8n7n6n2ncn3n5nfn4nendn1n3n8n1nbn5n4nendn0n8ndn3n1n1n0nancn2nbnen6n9n5nfn8nfn8ncn2n7n3n0n7n7n9ndn6nfn6n+n0nxn1n2ncn0n0n0n n@n n0nxn1n4n0n1n2ncn0n0n0nnnWnnndnPnrnoncn1n-n0nxn2n0n6n4n nan3n8n0n6n5ndnfnen5n4n3n4n8n7n6n2ncn3n5nfn4nendn1n3n8n1nbn5n4nendn0n8ndn3n1n1n0nancn2nbnen6n9n5nfn8nfn8ncn2n7n3n0n7n7n9ndn6nfn6n+n0nxn1n0n0n0n n@n n0nxn1n4n0n0n0n1n0n0n0nnn0nxnfn4nbn0nennn0nxnfn4nbn0nennn0nxnfn4nbn0nennn0nxnfn4nbn0nennn0nxnfn4nbn0nennn0nxnfn4nbn0nennn0nxnfn4nbn0nennn0nxnfn4nbn0nennn0nxnfn4nbn0nennn0nxnfn4nbn0nennn0nxnfn4nbn0nennn0nxnfn4nbn0nennn0nxnfn4nbn0nennn0nxnfn4nbn0nennn0nxnfn4nbn0nennn0nxnfn4nbn0nennn0nxnfn4nbn0nennn0nxnfn4nbn0nennn0nxnfn4nbn0nennn0nxnfn4nbn0nennn0nxnfn4nbn0nennn0nxnfn4nbn0nennn0nxnfn4nbn0nennn0nxnfn4nbn0nennn0nxnfn4nbn0nennn0nxnfn4nbn0nennn0nxnfn4nbn0nennn0nxnfn4nbn0nennn0nxnfn4nbn0nennn0nxnfn4nbn0nennn0nxnfn4nbn0nennn0nxnfn4nbn0nennn0nxnfn4nbn0nennn0nxnfn4nbn0nennn0nxnfn4nbn0nennn0nxnfn4nbn0nennn0nxnfn4nbn0nennn0nxnfn4nbn0nennn0nxnfn4nbn0nennn0nxnfn4nbn0nennn0nxnfn4nbn0nennn0nxnfn4nbn0nennn0nxnfn4nbn0nennn0nxnfn4nbn0nennn0nxnfn4nbn0nennn0nxnfn4nbn0nennn0nxnfn4nbn0nennn0nxnfn4nbn0nennn0nxnfn4nbn0nennn0nxnfn4nbn0nennn0nxnfn4nbn0nennn0nxnfn4nbn0ne",

"registers": {

"r14": 0,

"r9": 4,

"rcx": 1242664,

"rsi": 5369937920,

"r10": 0,

"rbx": 2004430576,

"rdi": 5368709487,

"r11": 514,

"r8": 64,

"rdx": 1244008,

"rbp": 0,

"r15": 0,

"r12": 0,

"rsp": 1244968,

"rax": 1242344,

"r13": 0

},

"exception": {

"instruction_r": "0f ae 81 00 01 00 00 0f 29 81 a0 01 00 00 0f 29",

"symbol": "RtlCaptureContext+0x85 RtlRestoreContext-0xaa ntdll+0x50895",

"address": "0x77a00895",

"module": "ntdll.dll",

"exception_code": "0xc0000005",

"offset": 329877

}

},

"time": 1576079159.268396,

"tid": 2460,

"flags": {}

},

"pid": 2420,

"type": "call",

"cid": 2

}

],

"references": [],

"name": "raises_exception"

}

]

Yara

The Yara rules did not detect anything in the file.

Network

{

"tls": [],

"udp": [

{

"src": "192.168.56.101",

"dst": "192.168.56.255",

"offset": 546,

"time": 3.0794410705566406,

"dport": 137,

"sport": 137

},

{

"src": "192.168.56.101",

"dst": "224.0.0.252",

"offset": 3346,

"time": 3.0154519081115723,

"dport": 5355,

"sport": 51001

},

{

"src": "192.168.56.101",

"dst": "224.0.0.252",

"offset": 3674,

"time": 1.0325961112976074,

"dport": 5355,

"sport": 53595

},

{

"src": "192.168.56.101",

"dst": "224.0.0.252",

"offset": 4002,

"time": 3.0243349075317383,

"dport": 5355,

"sport": 53848

},

{

"src": "192.168.56.101",

"dst": "224.0.0.252",

"offset": 4330,

"time": 1.5361568927764893,

"dport": 5355,

"sport": 54255

},

{

"src": "192.168.56.101",

"dst": "224.0.0.252",

"offset": 4658,

"time": -0.0938420295715332,

"dport": 5355,

"sport": 55314

},

{

"src": "192.168.56.101",

"dst": "239.255.255.250",

"offset": 4986,

"time": 1.5634279251098633,

"dport": 1900,

"sport": 1900

},

{

"src": "192.168.56.101",

"dst": "239.255.255.250",

"offset": 11456,

"time": 1.066183090209961,

"dport": 3702,

"sport": 49152

},

{

"src": "192.168.56.101",

"dst": "239.255.255.250",

"offset": 15648,

"time": 3.140749931335449,

"dport": 1900,

"sport": 53598

}

],

"dns_servers": [],

"http": [],

"icmp": [],

"smtp": [],

"tcp": [],

"smtp_ex": [],

"mitm": [],

"hosts": [],

"pcap_sha256": "dc81f2906b45b1fe86ae4343cb281cd36ff85abfb3cc379fdd72c3227d9ae9bb",

"dns": [],

"http_ex": [],

"domains": [],

"dead_hosts": [],

"sorted_pcap_sha256": "f1207c666c95dc109812d44512a394c2e1dc6102e955769c52ff97baf9d5fb5f",

"irc": [],

"https_ex": []

}

Screenshots

Hashes [?]

| Property | Value |

|---|---|

| MD5 | 3f7da43362dc6342ae5626f195ba87f8 |

| SHA256 | a38065dfe54348762c35f4ed1381b54ed08d3110ac2be695f8f8c2730779d6f6 |

Error Messages

These are some of the error messages that can appear related to pecmd.exe:

pecmd.exe has encountered a problem and needs to close. We are sorry for the inconvenience.

pecmd.exe — Application Error. The instruction at «0xXXXXXXXX» referenced memory at «0xXXXXXXXX». The memory could not be «read/written». Click on OK to terminate the program.

WinPE Commander (Modified By DSystem mdyblog.blog.163.com) has stopped working.

End Program — pecmd.exe. This program is not responding.

pecmd.exe is not a valid Win32 application.

pecmd.exe — Application Error. The application failed to initialize properly (0xXXXXXXXX). Click OK to terminate the application.

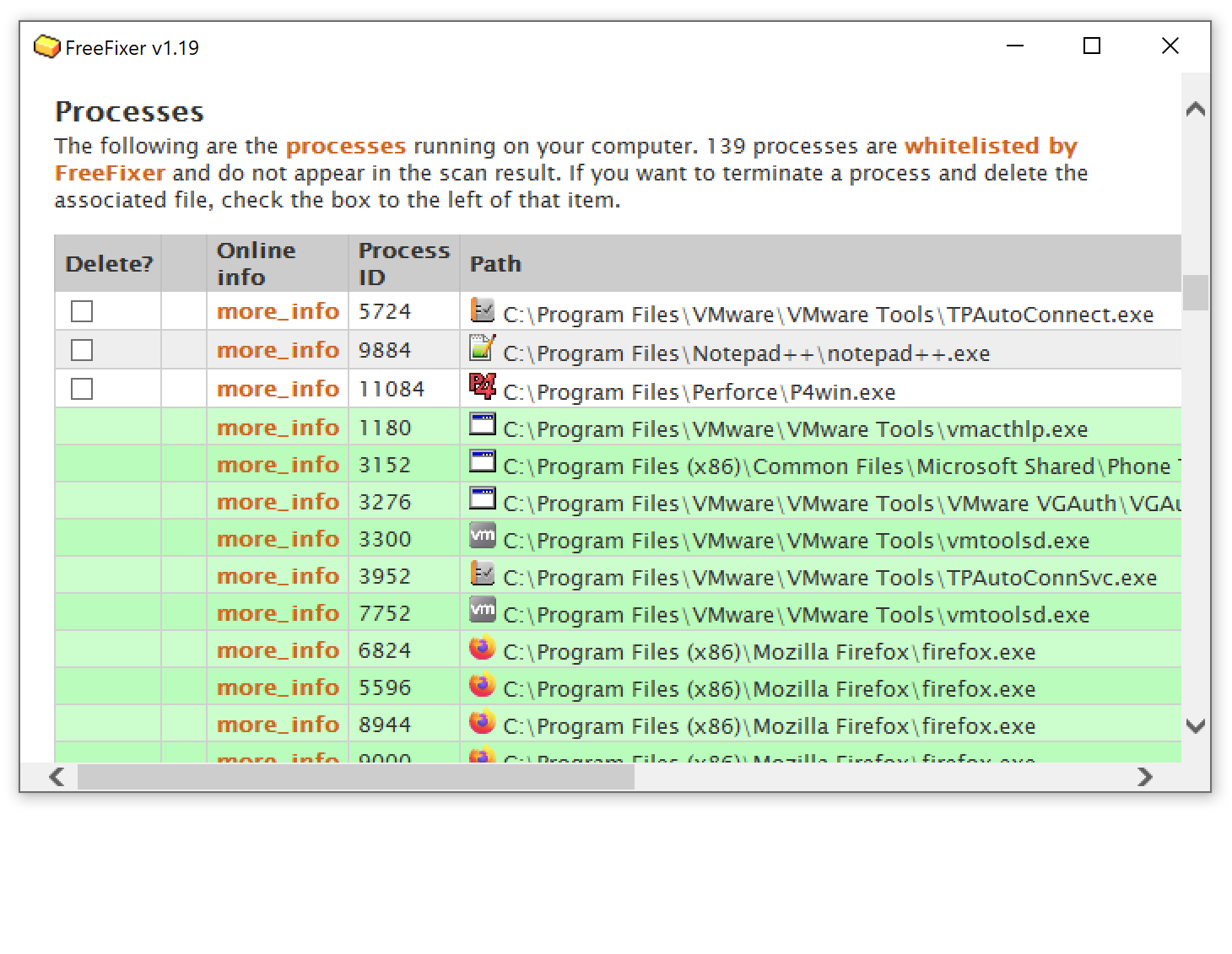

What will you do with pecmd.exe?

To help other users, please let us know what you will do with pecmd.exe:

What did other users do?

The poll result listed below shows what users chose to do with pecmd.exe. 33% have voted for removal. Based on votes from 9 users.

NOTE: Please do not use this poll as the only source of input to determine what you will do with pecmd.exe. Only 9 users has voted so far so it does not offer a high degree of confidence.

Malware or legitimate?

If you feel that you need more information to determine if your should keep this file or remove it, please read this guide.

And now some shameless self promotion

If you have questions, feedback on FreeFixer or the freefixer.com website, need help analyzing FreeFixer’s scan result or just want to say hello, please contact me. You can find my email address at the contact page.

Я только что скачал postgreSQL 9.4 с http://www.enterprisedb.com/products-services-training/pgdownload для Windows x86-64. И когда я запускаю установщик, я получаю сообщение об ошибке:The environment variable COMSPEC does not seem to point to the cmd.exe or there is a trailing semi colon present.

Я проверил это командой echo %COMSPEC%C:WINDOWSsystem32cmd.exe

нет точки с запятой.

Что я уже тестировал:

Все перечисленное там: Проблемы с установкой PostgreSQL 9.2 и все ссылки с этой страницы.

Спасибо за помощь,

Информация: Windows 8.1 64bit, пользователь: как администратор.

2015-01-27 15:47

7

ответов

У меня тоже была такая же проблема некоторое время назад, но я ее исправил. На самом деле это довольно просто. Просто откройте «Дополнительные параметры системы» на панели управления и создайте новую системную переменную (обратите внимание на «Системная переменная» вместо «Пользовательская переменная»).

В имени переменной введите «ComSpec», а затем в значение переменной введите «C:Windowssystem32cmd.exe».

Это все. Надеюсь, что это работает!

2015-07-17 08:54

Для меня в дополнение к вышеупомянутым методам я решил эту проблему, выполнив следующие шаги:

- Win +R и введите

REGEDIT - Просмотрите к

HKEY_CURRENT_USER/Software/Microsoft/Command Processor - Здесь щелкните правой кнопкой мыши Автозапуск и выберите Изменить.

- Под данными значения измените значение на

0. - Решено!!!

2020-02-08 05:39

Я понял. Проблема возникла из-за имени папки пользователя. Он имеет специальный символ:&. Смена названия заставляет его работать идеально. Для тех, кто сталкивается с этой проблемой, имейте в виду, что изменение имени папки пользователя не является легкой задачей, и со своей стороны я переустанавливал Windows и позаботился об имени компьютера.

Надеюсь, поможет.

2015-01-28 14:17

Легко исправить:

-

Откройте переменные среды, вы можете сделать это в Windows 7, набрав «переменные среды» в программе поиска и на панели файлов при нажатии кнопки «Пуск» в левом нижнем углу рабочего стола. И создайте новую системную переменную (в разделе «Системная переменная» вместо раздела «Пользовательская переменная»).

-

В имени переменной введите «ComSpec», а затем в значение переменной введите «C:Windowssystem32cmd.exe».

Это все. Надеюсь, что это работает!

Альтернативное исправление:

Если вы уже получили переменную ComSpec в разделе System Variable, удалите ;в конце это должно это исправить.

2016-06-08 13:46

Создайте переменную среды с именем COMPSPEC all caps и добавьте ее в путь C:WINDOWSsystem32cmd.exe. Это сработало для меня.

Narendra

18 фев ’22 в 06:02

2022-02-18 06:02

2022-02-18 06:02

У меня была такая же проблема, но другие решения у меня не работали. Я также изменил имя и значение переменной окружения. Позже во время изучения я обнаружил, что эта ошибка возникает из-за вируса в вашей системе. Я установил антивирусное программное обеспечение Rkill, которое помогло мне запустить мой cmd, оно работает для меня, и я без проблем устанавливаю PostgreSQL.

2020-08-27 22:15

OVERVIEW

Prefetch is a process or technique developed by the Windows operating system to maximize the performance and minimize wait times of an application to be loaded.

In general, prefetch automatically gets loaded with the application by caching required files and resources into memory which typically results in increasing the speed & minimizing the wait time. Prefetch is officially introduced by Microsoft and published at Windows XP and introduced various different versions of the prefetch files to increase the stability & functions of the prefetch files:

Some versions are :

- Windows XP and Windows 2003

- Vista and Windows 7

- Windows 8.1

- Windows 10

File location C:\Windowsprefetch [*Required administrator privilege]

On further we can observe File name followed by a random number which is the HASHING generated by prefetch used to determine the path from where the file was executed, Depending on the version of Windows the file was taken from, a different hashing function is used.

Also Read: How DKIM SPF & DMARC Work to Prevent Email Spoofing and Phishing

NOTE: Prefetch is enabled default on windows workstations not on windows servers

In addition the Maximum number of prefetch files which can be stored at Windows XP to Windows 7 =128 & Windows 8 to Windows 10=1024.

Forensic investigation with Prefetch files

Prefetch files are generally used to investigate the applications that have been executed on a system, hence these files contain sensitive data used to retrieve user’s application history on a computer which is used for forensic investigations,

in most cases of cyber attacks, the attacker uses many malicious files to get executed on the victim system to gather sensitive information or to compromise the entire system, while the attacks take places its required multiple application to get executed,

While investigating the prefetch file we can determine the application which is accessed by the attackers on the targeted computer while compromising it, hence it is used to map or determine the activity of the attack execution.

The file consists of detailed information about the time when the file is created & accessed which are used to co-relate the activity happening on the victim system.

Also Read: Latest IOCs – Threat Actor URLs , IP’s & Malware Hashes

PECmd is an open-source CMD tool used to fetch all possible forensic artifacts from a prefetch file,

Download → https://ericzimmerman.github.io/#!index.md

Note: The above-mentioned link is used to download PECmd.

Also Read: Most Common Windows Event IDs to Hunt – Mind Map

PECmd.exe will retrieve the list of the following detail mentioned below

- Created on [Display created date/time]

- Modified on [Display modified date/time]

- Last modified [Display last date/time]

- Executable Name [Display extension date/time]

- Hash [Display Prefetch hash]

- File Size [Display File size in bytes]

- Windows Version [Display OS version]

- Run Count [Display total run count of the specific file in the system]

- Other Run time [Display total date/time of top 7 count of the specific file in the system]

- Volume information

- Directories referenced [List of directories referenced]

- File referenced [List of files referenced]

Also Read: Persistence Remote Password Reset – Event IDs to Monitor

Conclusion:

Prefetch analysis is used to investigate Windows forensics artifacts which help to investigate & understand the activity done by the user on a system at a particular time. It majorly helps to reveal the root cause of an attack and helps to uncover the bigger picture of an incident or investigation.

— т.е., используют системные возможности. А когда применяется фоновое изображение, стиль остается один, определяемый программой. К сожалению, описание возможностей программы только на китайском… но в ней столько всего заложено — что даже в локализированном описании найти порой нереально.

— т.е., используют системные возможности. А когда применяется фоновое изображение, стиль остается один, определяемый программой. К сожалению, описание возможностей программы только на китайском… но в ней столько всего заложено — что даже в локализированном описании найти порой нереально. Только все равно кракозябры в WinPE, а под обычной Виндой все в порядке. Код у меня такой (собственно Ваш немного переделанный):

Только все равно кракозябры в WinPE, а под обычной Виндой все в порядке. Код у меня такой (собственно Ваш немного переделанный):