pkm83 пишет: Проверяю информацию здесь budget.gov.ru — > Реестр участников бюджетного процесса, а также юридических лиц, не являющихся участниками бюджетного процесса.

Правильно?

Еще вопрос, Фамилия Имя Отчество Директора в сводном реестре указывается, если конечно я смотрю там где надо, а вот ИНН указан только организации. ИНН Директора я там найти не смог. Подскажите , наверное я смотрю не в том реестре ?

К сожалению полномочия суфд и закупок были на одном сертификате, сейчас есть серт для закупок он отдельно от других полномочий выписан.

ИНН руководителя в блоке «Сведения о руководителе», куда тянется автоматом из ЕГРЮЛ (ФИО, ИНН, должность). Если не видите, может у руководителя в ЕГРЮЛ нет ИНН? Есть же такие убежденные или косяк ФНС. Можете мне в личку кинуть ИНН организации. Я посмотрю. Еще бы кусок серта с данными по руководителю.

Здравствуйте! подскажите пожалуйста, хотим пройти перерегистрацию организации в ЕИС, при входи в личный кабинет появляется такое сообщение

Уважаемый пользователь!

В соответствии с требованиями Порядка регистрации в ЕИС, утвержденным Приказом Казначейства России от 30.12.2015 г. № 27н, (далее – Порядок регистрации в ЕИС, Приказ №27н соответственно) до 01.03.2017 Вам необходимо пройти перерегистрацию организации в ЕИС в соответствии с Порядком регистрации в ЕИС.

Для этого Ваша организация должна быть включена в реестр участников бюджетного процесса, а также юридических лиц, не являющихся участниками бюджетного процесса, порядок ведения которого утвержден Приказом Минфина России от 23 декабря 2014 г. №163н (далее — Сводный реестр) и для организации должны быть указаны полномочия в сфере закупок.

При этом, сведения о Вашей организации отсутствуют в Сводном реестре или в них не указана информация о полномочиях организации в сфере закупок, предусмотренных Порядком регистрации в ЕИС.

По вопросам включения и изменения сведений об организации в Сводном реестре обратитесь в уполномоченную организацию или территориальный орган Федерального казначейства по местонахождению организации.

До 01.03.2017 вы можете продолжать работать в ЕИС с текущими сведениями об организации. В случае не прохождения перерегистрации в соответствии Порядком регистрации в ЕИС до 01.03.2017 пользователей организации в ЕИС будет заблокирован с 01.03.2017.

Дозвонились в уполномоченный орган, они сказали ,что включили нас в реестр еще вначале года, и что на сайте должно было появиться сообщение , точнее ссылка на дальнейшее прохождение перерегистрации. Но сообщений нет и ссылка не появляется, скажите пожалуйста , это косяк сайта ? или мы неправильно что-то делаем? спасибо!

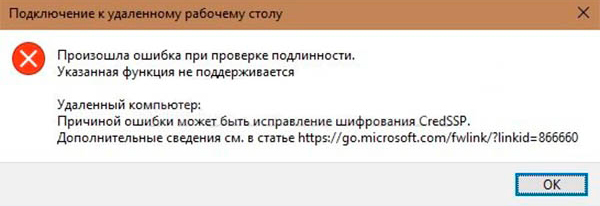

Весной 2018 года пользователи Windows начали сталкиваться с ошибкой, которая ранее практически не встречалась.

Вскоре выяснилось, что сообщение «Еncryption oracle remediations» возникало при попытке осуществить соединение клиентского ПК с удалённой машиной, и происходило это при следующих обстоятельствах:

Рассмотрим причины возникновения ошибки и как можно исправить ситуацию.

Почему появляется ошибка CredSSP

Итак, мы уже знаем, что на многих версиях Виндовс (серверных вариантов 2016/2012/2008, за исключением 2013, а также клиентских, начиная с 7) без установленных кумулятивных патчей, если вы пытаетесь осуществить соединение с удалённым ПК по RDS/RDP, может возникнуть проблема Remote Desktop connection.

Другими словами, при удалённом подключении к компьютеру во время процедуры проверки подлинности шифрования произошла ошибка CredSSP, причиной которой может быть несовпадение протоколов шифрования. Это происходит потому, что на одной из машин (клиентской или удалённой) не установлены соответствующие обновления, вышедшие после марта 2018 года.

Именно тогда Microsoft начала распространять обновление, направленное на защиту выявленной уязвимости протокола CredSSP, грозящей вероятностью удалённого выполнения кода злоумышленниками. Технические детали проблемы достаточно подробно приведены в бюллетене CVE2018-0886. Спустя два месяца вышло ещё одно обновление, вводившее по умолчанию запрет на возможность клиентской машины Windows связываться с удалённым сервером, если на нём версия протокола CredSSP не была пропатчена мартовским обновлением.

То есть если у вас стоит клиентская Windows с вовремя установленными майскими обновлениями, а вы совершаете попытку соединиться с удалёнными серверами, на которых, начиная с весны 2018 года, не производилась установка кумулятивных обновлений безопасности, такие попытки будут заканчиваться аварийно. При этом клиентская машина получит сообщение о невозможности выполнить удалённое подключение вида CredSSP.

Итак, причиной возникновения ошибки может оказаться исправление разработчиками протокола шифрования CredSSP, появившееся в результате выхода следующих обновлений:

- для серверной версии 2008 R2 и «семёрки» – KB4103718;

- для WS 2016 – KB4103723;

- для WS 2012 R2 и Windows 8.1 – KB4103725;

- для «десятки» сборки 1803 – KB4103721;

- для Windows 10 сборки 1609 – KB4103723;

- для «десятки» сборки 1703 – KB4103731;

- для W10 build 1709 — KB4103727.

В указанном перечне указаны номера обновлений, вышедших в мае 2018 года, в настоящее время необходимо устанавливать более свежие пакеты накопительных (их ещё называют кумулятивными) обновлений. Выполнить эту операцию можно несколькими способами. Например, обратившись к службе Windows Update, базирующейся на серверах разработчика, или с использованием локального сервера WSUS. Наконец, вручную скачать необходимые заплатки безопасности можно через Microsoft Update Catalog (это каталог обновлений Виндовс).

В частности, для поиска обновлений для своего компьютера, на котором установлена «десятка» сборки 1803, за май 2020 года поисковый запрос должен иметь следующий вид: windows 10 1803 5/*/2020.

Способы решения проблемы

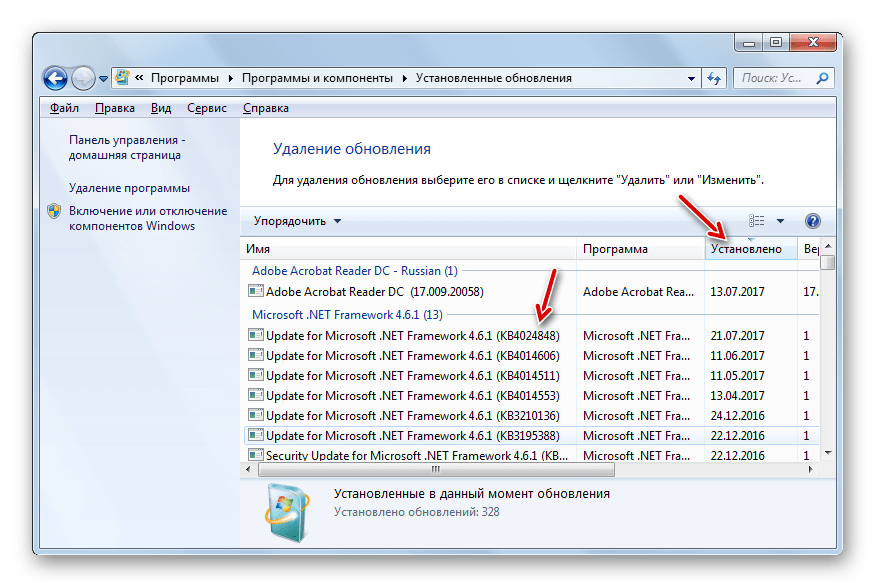

Существует два пути выхода из сложившейся ситуации. Как нетрудно догадаться, один из них – удаление обновлений безопасности на клиентском компьютере, установленных после марта 2018 года. Разумеется, такой шаг считается весьма рискованным и настоятельно не рекомендуется, поскольку имеются другие варианты решения проблемы. Но он – самый простой в исполнении, и его можно использовать для однократной попытки доступа к удалённой машине.

А теперь рассмотрим альтернативные «правильные» варианты исправления ошибки, возникающей при проверке подлинности CredSSP.

Один из них – отключить (одноразово) процедуру проверку версии CredSSP на удалённом ПК во время попытки соединения по RDP. В этом случае вы остаётесь защищёнными, патчи остаются установленными, риск есть только во время сеанса связи.

Алгоритм действий:

Выключение политики EncryptionOracleRemediation позволит вашему компьютеру подключаться даже к непропатченным удалённым ПК и серверам без наличия свежих обновлений безопасности.

ВНИМАНИЕ. Напомним, что такой способ устранения в Windows ошибки несовпадения шифрования CredSSP не рекомендуется для постоянного применения. Лучше сообщите администратору удалённой машины о проблеме несоответствия протоколов шифрования для установки соответствующих обновлений.

Рассмотрим, как работает политика EOR. Она имеет три уровня защиты от уязвимостей протокола CredSSP при отсутствии патчей:

- Force Updated Clients – базовый уровень защиты, полный запрет подключения со стороны удалённой машины на подключение клиентских ПК без установленных обновлений. Как правило, эту политику активируют после полного обновления в рамках всей инфраструктуры сети, то есть после установки свежих обновлений на все связанные сетью рабочие станции, включая серверы, к которым осуществляется удалённое подключение.

- Mitigated – этот уровень защиты блокирует любые попытки подключения к серверам, на которых протокол CredSSP не пропатчен. При этом все остальные службы, работающие по CredSSP, не затрагиваются.

- Vulnerable – зашита минимального уровня, снимающая запрет на удалённый доступ к RDP машине при наличии уязвимой версии CredSSP.

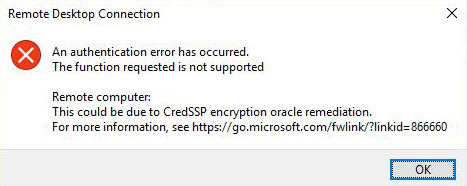

Отметим, что на некоторых клиентских машинах (например, домашней версии Виндовс) редактор локальных политик в сборку не включён. В этом случае внесение изменений, позволяющих связываться с удалёнными машинами без пропатченных обновлений на серверной стороне, вносится вручную правкой реестра.

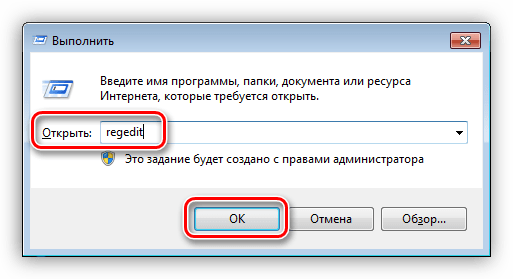

Для этого вводим в консоль «Выполнить» строку:

REG ADD HKMLSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2

Эту процедуру можно применить ко всем рабочим станциям, используя доменную GPO (консольный запуск – gpmc.msc), а можно применить скрипт PowerShell (чтобы получить перечень рабочих станций, принадлежащих данному домену, можно воспользоваться командлетом Get-ADComputer, входящим в состав RSAT-AD-PowerShell) следующего содержания:

Import-Module ActiveDirectory

$PSs = (Get-ADComputer -Filter *).DNSHostName

Foreach ($computer in $PCs) {

Invoke-Command -ComputerName $computer -ScriptBlock {

REG ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2

}

}

Но чтобы избежать лишнего риска, необходимо сразу после подключения к удаленной машине при наличии соответствующих прав установить актуальные обновления, используя службу Windows Update (она должна быть включена). Эту операцию можно выполнить вручную, скачав свежие кумулятивные обновления и выполнив их установку в соответствии с указанным ранее алгоритмом.

Если вы хотите исправить ошибку шифрования CredSSP на Виндовс XP/Server 2003, которые в настоящее время уже не поддерживаются, но в силу определённых обстоятельств вами используются, необходимо все эти машины пропатчить Embedded POSReady 2009.

ВАЖНО. После успешной попытки связаться с сервером, установки на нём кумулятивных патчей и перезагрузки сервера обязательно выполните обратные преобразования в политике клиентской машины, выставив значение в политике ForceUpdatedClients в стоявшее там по умолчанию или заменив значение ключа AllowEncryptionsOracle с 2 на исходный 0. Таким образом, вы снова защитите свой компьютер от уязвимостей, присущих для непропатченного RDP соединения, произведя исправление шифрования CredSSP.

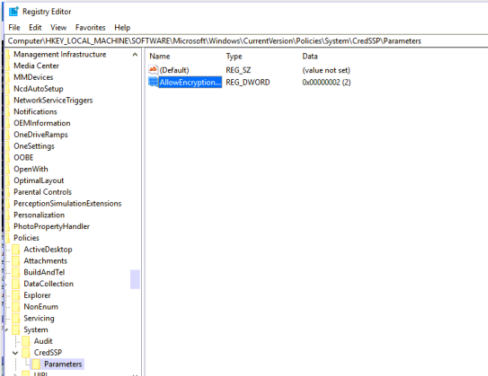

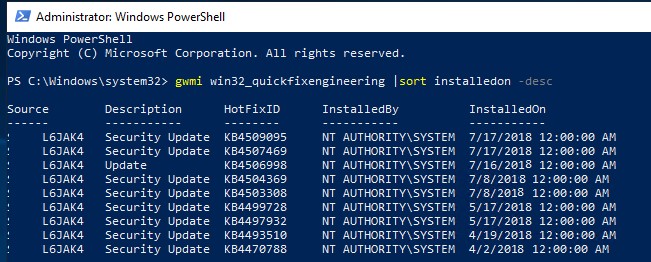

Мы не упомянули ещё об одном сценарии возникновения ошибочного сообщения «Еncryption oracle remediation» – когда с удалённым сервером всё в порядке, а непропатченным оказывается клиентский компьютер. Она будет возникать, если на удалённой машине активирована политика, блокирующая попытки установления связи с непропатченными клиентскими ПК.

В данном случае удалять обновление безопасности на клиенте не нужно. При неудачной попытке связаться с сервером следует проверить, когда последний раз на клиентской машине производилась установка кумулятивных обновлений безопасности. Выполнить проверку можно посредством использования модуля PSWindowsUpdate, а также выполнив команду в консоле:

gwmi win32_quickfixengineering |sort installed on -desk

Если дата достаточно старая (необязательно до марта 2018 года), установите самое свежее кумулятивное обновление для вашей версии Windows.

Содержание

- CredSSP encryption oracle remediation – ошибка при подключении по RDP к виртуальному серверу (VPS / VDS)

- Credssp windows 10 включить

- Как выглядит ошибка credssp

- Назначение CredSSP

- Windows SSP

- Причины ошибки шифрования CredSSP

- Варианты исправления ошибки CredSSP

- Отключаем credssp в Windows через NLA

- Отключаем шифрование credssp через GPO

- Самый правильный метод, это установка обновлений

- Ошибка RDP подключения: CredSSP encryption oracle remediation

- Credssp windows 10 включить

- Решение для Windows 10 HOME

- Решение CredSSP для Windows 10 PRO

- Ошибка при попытке окну RDP Windows VM в Azure: исправление оракула шифрования CredSSP

- Симптомы

- Проверка установки обновления CredSSP

- Причина

- Решение

- Установка этого обновления с помощью консоли Azure Serial

- Установка этого обновления с помощью удаленной powerShell

- Обходной путь

- Сценарий 1. Обновленные клиенты не могут общаться с не обновленными серверами

- Сценарий 2. Не обновленные клиенты не могут общаться с исправленными серверами

- Сценарии последовательной консоли Azure

- Сценарии Удаленной PowerShell

Начиная с 8 мая 2018 года, после установки обновлений на свой персональный компьютер, многие пользователи виртуальных серверов под управлением ОС Windows Server столкнулись с ошибкой «CredSSP encryption oracle remediation» при попытке подключения к удалённому рабочему столу:

На самом деле это не ошибка, а уведомление о проблеме безопасности давно необновлённого сервера.

13 марта 2018 года вышла информация об уязвимости в протоколе CredSSP и первые патчи для ее закрытия в серверных операционных системах. Эта уязвимость позволяет в обход проверки выполнять на самом сервере от имени передаваемых учётных записей различные команды, включая установку и удаление произвольного программного обеспечения, изменение и удаление данных на сервере, создание учётных записей с произвольными правами.

С этой проблемой не столкнулись те, кто своевременно устанавливал накопительные обновления на свой сервер. В марте они вышли для серверных операционных систем, для десктопных ОС они автоматически установились с прочими обновлениями в мае.

Для решения проблемы первым делом нужно к нему все-таки подключиться. Проще всего это сделать через авариный режим работы с сервером в вашем личном кабинете – такое есть почти у кажого провайдера VPS / VDS серверов. На VPS.house это делается простым кликом на скриншот экрана сервера в личном кабинете:

Или же вы можете на время просто отключить на компьютере, с которого пытаетесь подключаться, данное блокирующее уведомление о проблеме безопасности:

Инструкция для тех, кто пользуется редакцией Windows HOME:

1. Запустите на вашем компьютере (том, с которого хотите подключиться к серверу) командную строку от имени администратора

2. Наберите следующий текст в командной строке (можно скопировать и вставить):

REG ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2

1. Откройте редактор групповых политик, для этого в командной строке или в PowerShell наберите «gpedit.msc» или найдите его через поиск на вашем ПК по фразе «Edit group policy» или «Изменение групповой политики» если вы работаете в русскоязычном интерфейсе.

Если после выполнения этой команды вы получили ошибку о том, что команда не найдена или не является внутренней или внешней командой, значит у вас Windows не версии PRO, а скорее всего HOME и вам нужно смотреть инструкцию выше.

2. В папках настроек дерева слева вам необходимо открыть:

3. В папке «Credentials Delegation» («Передача учетных данных») найдите параметр «Encryption Oracle Remediation» («Исправление уязвимости шифрующего оракула»), откройте его, включите его использование, выбрав «Enabled» («Включено») и установите значение параметра в выпадающем списке на «Vulnerable» («Оставить уязвимость»)

После выполнения этих действий на вашем ПК, вы сможете подключаться к серверу также, как и раньше, но это не решение проблемы безопасности.

Как только вы подключились к серверу, установите обновления как это делается в любой десктопной версии Windows.

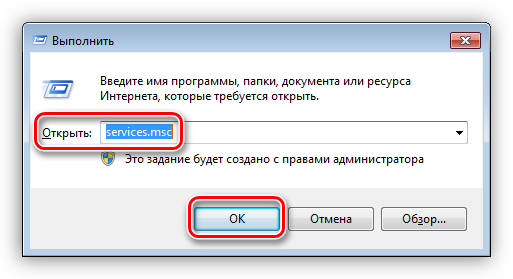

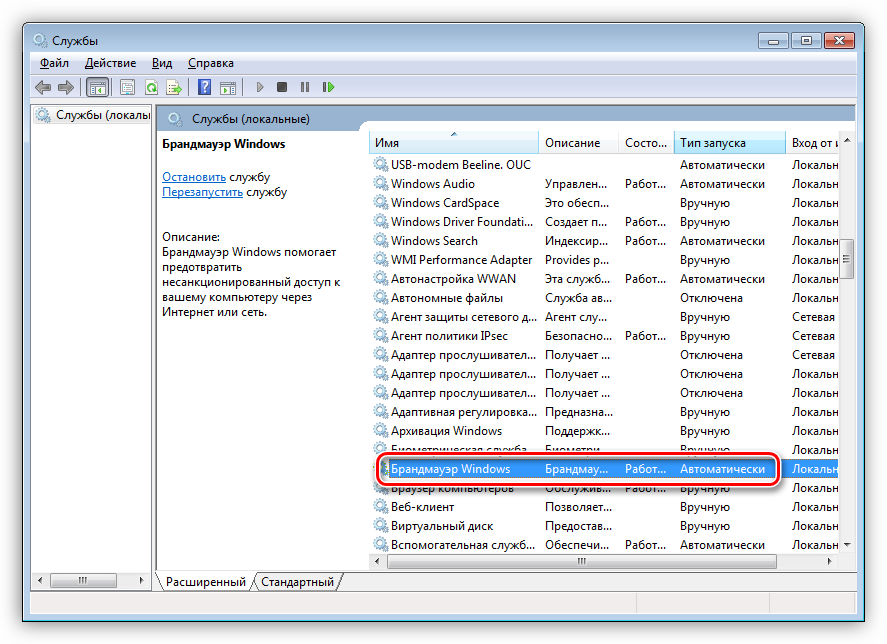

Если при попытке установки возникает ошибка, поверьте запущена ли служба «Windows Update» («Центр обновления Windows»). Открыть список служб можно по пути:

Если служба не запускается, проверьте, разрешен ли ее запуск: статус не должен быть «Disabled» («Отключена»).

Если вы используете Windows Server 2012 R2 или Windows Server 2008 R2 SP1, то вы можете установить не все обновления, а только одно, исправляющее эту уязвимость и тем самым значительно быстрее решить проблему подключения к серверу.

Если, прочитав всё описанное выше, вам так и не удалось понять, что нужно сделать или если ничего не получилось, вы всегда можете пересоздать сервер в личном кабинете – эта функция также есть у любого провайдера облачных услуг. Она существует для получения сервера чистого, как будто вы только что его заказали, он будет пустым, все ваши данных будут потеряны! Прибегаете к ней только в крайней необходимости и в случае если на вашем сервере не хранится и не работает ничего важного или требующего долгой последующей настройки.

Источник

Credssp windows 10 включить

Добрый день! Уважаемые читатели и гости IT блога Pyatilistnik.org, в прошлый раз мы с вами чинили HDD с поврежденной файловой системой и состоянием RAW уверен, что вам удалось это сделать. Сегодня я в очередной раз переведу наш вектор траблшутера в сторону терминальных столов, а именно мы рассмотрим ситуацию, что когда вы пытаетесь подключиться к удаленному серверу по RDP протоколу, а у вас после ввода логина и пароля, выскакивает ошибка, что вы не прошли проверку подлинности и причиной ошибки может быть исправление шифрования CredSSP. Давайте разбираться, что за зверь, этот CredSSP и как вам получить доступ к вашему серверу.

Как выглядит ошибка credssp

Перед тем, как я покажу вам известные мне методы ее устранения, я бы как обычно хотел подробно описать ситуацию. Вчера при попытке подключиться к своему рабочему компьютеру, работающему на Windows 10 1709, с терминального стола, входящего в RDS ферму на Windows Server 2012 R2, я получил ошибку после ввода логина и пароля:

Ну и конечно в русском исполнении:

Получается двоякая ситуация, что RDP как бы работает, но вот по какой-то причине ваши учетные данные на принимающей стороне не соответствуют, каким-то критериям, давайте разбираться, что это за зверь CredSSP.

Назначение CredSSP

После проверки подлинности клиента и сервера клиент передает учетные данные пользователя на сервер. Учетные данные дважды шифруются с использованием ключей сеанса SPNEGO и TLS. CredSSP поддерживает вход в систему на основе пароля, а также вход в систему с использованием смарт-карт на основе X.509 и PKINIT.

Windows SSP

Следующие поставщики общих служб устанавливаются вместе с Windows:

Причины ошибки шифрования CredSSP

В марте 2018 года, компания Microsoft выпустила обновление безопасности для устранения уязвимостей для протокола поставщика поддержки безопасности учетных данных (CredSSP) под именем CVE-2018–0886 (https://support.microsoft.com/en-us/help/4093492/credssp-updates-for-cve-2018-0886-march-13-2018), используемого подключениями по протоколу удаленного рабочего стола (RDP) для клиентов Windows и Windows Server. Как только пользователи и системные администраторы произвели установку апдейтов, то по всему миру начались массовые жалобы, что люди не могут подключаться по протоколу RDP к серверам, компьютерам, получая ошибку, что причиной ошибки может быть шифрование CredSSP.

К сожалению 99% людей и администраторов совершают одну и туже ошибку, они сразу ставят обновления, не дождавшись пары дней после их выхода. Обычно этого времени хватает, чтобы вендор определил проблемы и отозвал глючное обновление.

Под раздачу попали буквально все, клиентские ОС Windows 7, Windows 8.1, Windows 10 с которых были попытки подключиться к RDS ферме или RemoteApp приложениям работающим на Windows Server 2008 R2 и выше. Если бы вы читали ветки обсуждений в эти дни, то вы бы поняли все негодование людей, особенно с запада.

Варианты исправления ошибки CredSSP

На самом деле вариантов много, есть правильные, есть и временные и обходные, которые нужно сделать быстро, чтобы хоть как-то работало, так как бизнес может в этот момент простаивать и терять деньги.

Отключаем credssp в Windows через NLA

Данный метод выхода из ситуации я бы рассматривал, как быстрое, временное решение, до того, как вы установите обновления безопасности. Чтобы разрешить удаленное подключение к серверу и избегать ситуации, что произошла ошибка при проверке подлинности credssp, сделайте вот что. Откройте свойства моего компьютера, попав в систему, так же можно нажать одновременно WIN+Pause Breake или как вариант в командной строке ввести control /name Microsoft.System. В окне «Система» находим пункт меню «Настройка удаленного доступа»

Снимите галку «Разрешить подключение только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети»

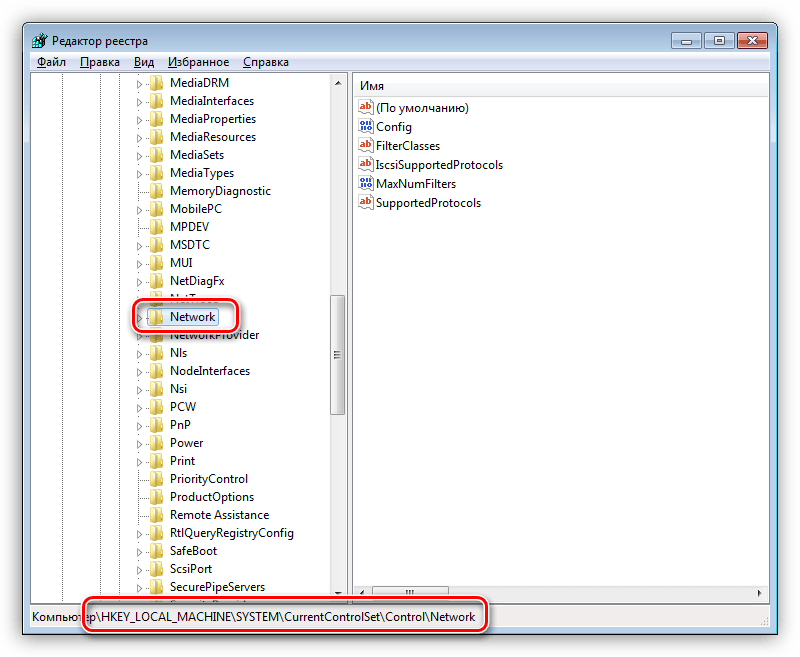

После этого вы легко сможете подключиться к данному компьютеру или серверу, но как быть что вы не можете туда попасть и снять эту галку, тут нам на помощь придет реестр Windows. Вы можете удаленно создать нужные ключи реестра, которые отключат галку NLA или политику CredSSP. Для этого вы можете пойти двумя путями:

Давайте попробуем через удаленный реестр, для этого открываем Regedit, через окно «Выполнить».

Из меню «Файл» выберите пункт «Подключить сетевой реестр», далее найдите нужный вам сервер.

У вас подключится дополнительный реестр с двумя кустами. Переходите по пути (Если у вас не будет CredSSPParameters, то нужно будет их создать):

Или можно так же отключить NLA, для этого найдите ветку реестра:

Найдите там ключ SecurityLayer и выставите ему значение , чтобы деактивировать Network Level Authentication.

Теперь то же самое вы можете выполнить и через PsExec.exe, выставив для CredSSP минимальный уровень защиты или же отключить NLA, для этого находясь в cmd в режиме администратора введите команду:

Далее имея запущенный сеанс cmd для удаленного компьютера, выполните команду:

Аналогично можно сделать и для отключения Network Level Authentication, команда будет такой:

Еще раз обращаю ваше внимание, что данный метод временный и самый не безопасный, применяемый в случаях, когда уже ничего сделать нельзя или дольше, а нужно уже вчера, обязательно установите все нужные обновления.

Отключаем шифрование credssp через GPO

Если у вас большая инфраструктура, в которой сотни компьютеров и сотни серверов, то вы можете до установки нужных обновлений в вечернее время, временно отключить новый уровень шифрования CredSSP и убрать ошибку «Удаленный компьютер имя. Причиной ошибки может быть исправление шифрования CredSSP». Для этого мы можем воспользоваться всеми плюсами доменной инфраструктуры Active Directory. Тут два варианта, вы можете создать массовую политику для распространения ее на нужные OU или если у вас требование для одного или двух локальных компьютеров, то на них можно запустить локальный редактор групповых политик, тем самым внеся изменения только на них.

Напоминаю, что оснастку управление групповой политикой вы можете найти на контроллере домена или компьютере с установленным пакетом RSAT, открыть ее можно через команду в окне «Выполнить» gpmc.msc. Если нужно открыть локальный редактор групповых политик, то в окне «Выполнить» введите gpedit.msc.

Вам необходимо перейти в ветку:

Открываем настройку «Исправление уязвимости шифрующего оракула (Encryption Oracle Remediation)». Включаем политику, у вас активируется опция «Уровень защиты», на выбор будет три варианта:

Выбираем на время пункт «Оставить уязвимость (Vulnerable)». Сохраняем настройки.

После чего вам нужно обновить политику, для этого откройте командную строку и введите gpupdate /force. Если у вас не доменный компьютер, да и еще Windows 10 Home, которая не имеет встроенного локального редактора политик, то вам как я описывал выше, нужно производить правку реестра

На просторах интернета ходит скрипт PowerShell, который поможет включить данную политику на всех компьютерах в Active Directory

Самый правильный метод, это установка обновлений

Когда вам удалось везде подключиться и подошло время обслуживания ваших серверов, быстренько производим установку обновлений закрывающих брешь (CVE-2018-0886 | CredSSP Remote Code Execution Vulnerability).

Раньше были вот такие KB, но они со временем могут меняться свой номер, поэтому пройдите по ссылке выше, так будет надежнее.

Источник

Ошибка RDP подключения: CredSSP encryption oracle remediation

После установки обновлений безопасности Windows, которые вышли после мая 2018 года, вы можете столкнуться с ошибкой CredSSP encryption oracle remediation при RDP подключении к удаленному серверу и компьютеру Windows в следующих случаях:

Попробуем разобраться с тем, что означает RDP ошибка CredSSP encryption oracle remediation и как ее можно исправить.

Итак, при попытке подключения к приложению RemoteApp на RDS серверах под Windows Server 2016 / 2012 R2 / 2008 R2, или к удаленным рабочим столам других пользователей по протоколу RDP (на Windows 10, 8.1 или 7), появляется ошибка:

Данная ошибка связана с тем, что на Windows Server или на обычной десктопной версии Windows, к которой вы пытаетесь подключится по RDP, не устанавлены обновления безопасности Windows (как минимум с марта 2018 года).

Дело в том, что еще в марте 2018 Microsoft выпустила обновление, закрывающее возможность удаленного выполнения кода с помощью уязвимости в протоколе CredSSP (Credential Security Support Provider). Подробно проблема описана в бюллетене CVE-2018-0886. В мае 2018 было опубликовано дополнительное обновление, в котором по-умолчанию клиентам Windows запрещается подключаться к удаленным RDP серверам с уязвимой (непропатченной) версией протокола CredSSP.

Ошибка RDP клиента появляется после установки следующих обновлений безопасности:

Для восстановления удаленного подключения к рабочему столу можно удалить обновления безопасности на клиенте, с которого выполняется RDP подключение (но это крайне не рекомендуется, т.е. есть более безопасное и правильное решение).

Для решения проблемы вы можете временно на компьютере, с которого вы подключаетесь по RDP, отключить проверку версии CredSSP на удаленном компьютере. Это можно сделать через редактор локальных групповых политик. Для этого:

Если у вас отсутствует редактор локальных GPO (например, в Home редакциях Windows), вы можете внести изменение, разрешающее RDP подключение к серверам с непропатченной версия CredSSP, напрямую в реестр с помощью команды:

REG ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2

Вы можете изменить этот параметр в реестре сразу на множестве компьютеров в AD с помощью доменной GPO (консоль gpmc.msc) или таким PowerShell скриптом (список компьютеров в домене можно получить с помощью командлета Get-ADComputer из модуля RSAT-AD-PowerShell):

После успешного подключения к удаленному RDP серверу (компьютеру) нужно установить на нем актуальные обновления безопасности через службу Windows Update (проверьте, что служба включена) или вручную. Скачайте и установите последние кумулятивные обновления Windows как показано выше. Если при установке MSU обновления появляется ошибка “Это обновление неприменимо к вашему компьютеру”, познакомьтесь со статей по ссылке.

После установки обновлений и перезагрузки сервера, не забудьте отключить политику на клиентах (либо выставить ее на Force Updated Clients), или вернуть значение для ключа реестра AllowEncryptionOracle. В этом случае, ваш компьютер не будет подвержен риску подключения к незащищенным хостам с CredSSP и эксплуатации уязвимости.

REG ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 0 /f

Есть еще один сценарий, когда обновления отсутствуют на вашем компьютере. Например, RDP сервер обновлен, но на нем выставлена политика, блокирующая RDP подключения с компьютеров с уязвимой версией CredSSP (Force Updated Clients). В этом случае при RDP подключении вы также увидите ошибку “This could be due to CredSSP encryption oracle remediation”.

Проверьте последнюю дату установки обновлений Windows на вашем компьютере с помощью модуля PSWindowsUpdate или через WMI команду в консоли PowerShell:

В этом примере видно, что последние обновления безопасности Windows устанавливалось 17 июня 2018 года. Скачайте и установите более новый MSU файл с кумулятивным обновлением для вашей редакции Windows (смотрите выше).

Источник

Credssp windows 10 включить

Очень часто после обновления Windows 10 возникают проблемы при подключении по RDP. А точнее не удается подключиться по RDP, потому, что возникает ошибка CredSSP. Это довольно распространенное явление, связанное с обновлением безопасности протокола RDP. Соответсвтвенно возникает различие в протоколе между вашей обновленной версией Windows и той версией, которая установлена на удаленном сервере.

В данной статье мы детально покажем, что нужно сделать, чтобы решить проблему подключения к RDP CredSSP. Будут показаны пути решения для двух версий Windows: Windows 10 HOME и Windows 10 PRO.

Решение для Windows 10 HOME

Запустите на вашем компьютере (том, с которого хотите подключиться к серверу) командную строку от имени администратора.

REG ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2

Эта команда вносит изменения в реестр Windows, разрешая вашему компьютеру подключаться с протоколом шифрования CredSSP к ещё необновлённому серверу.

Если в результате выполнения вы получили ошибку «Отказано в доступе», значит вы запустили командную строку НЕ от имени администратора (см. на скриншоте выше как запускается командная строка корректно).

Решение CredSSP для Windows 10 PRO

В папке «Credentials Delegation» («Передача учетных данных») найдите параметр «Encryption Oracle Remediation» («Исправление уязвимости шифрующего оракула»), откройте его, включите его использование, выбрав «Enabled» («Включено») и установите значение параметра в выпадающем списке на «Vulnerable» («Оставить уязвимость»)

После этого вы сможете подключиться к серверу по RDP. Ошибка при проверке подлинности CredSSP больше не возникнет.

Источник

Ошибка при попытке окну RDP Windows VM в Azure: исправление оракула шифрования CredSSP

В этой статье предоставляется решение проблемы, в которой невозможно подключиться к виртуальной машине (VM) с помощью RDP с ошибкой: исправление оракула шифрования CredSSP.

Оригинальная версия продукта: Виртуальная машина, Windows

Исходный номер КБ: 4295591

Симптомы

Рассмотрим следующий сценарий.

В этом сценарии вы получите следующее сообщение об ошибке:

Проверка установки обновления CredSSP

Проверьте историю обновления для следующих обновлений или проверьте версию TSpkg.dll.

Причина

Эта ошибка возникает, если вы пытаетесь установить небезопасное подключение RDP, и небезопасное подключение RDP блокируется параметром политики восстановления шифрования Oracle на сервере или клиенте. Этот параметр определяет, как создать сеанс RDP с помощью CredSSP и разрешен ли небезопасный RDP.

См. следующую матрицу оперативной работы для сценариев, которые уязвимы для этого эксплойта или вызывают сбои в работе.

| — | — | Сервер | — | — | — |

|---|---|---|---|---|---|

| — | — | Обновлено | Клиенты force updated | Смягчение | Уязвимые |

| Клиент | Обновлено | Разрешено | Заблокировано 2 | Разрешено | Разрешено |

| Клиенты force updated | Заблокировано | Разрешено | Разрешено | Разрешено | |

| Смягчение | Заблокировано 1 | Разрешено | Разрешено | Разрешено | |

| Уязвимые | Разрешено | Разрешено | Разрешено | Разрешено |

Примеры

1 У клиента установлено обновление CredSSP, а исправление шифрования Oracle настроено на смягчение. Этот клиент не будет RDP на сервер, на который не установлено обновление CredSSP.

2 На сервере установлено обновление CredSSP, а исправление шифрования Oracle настроено на принудительное обновление клиентов. Сервер блокирует любое подключение RDP к клиентам, у них не установлено обновление CredSSP.

Решение

Чтобы устранить проблему, установите обновления CredSSP как для клиента, так и для сервера, чтобы обеспечить безопасность RDP. Дополнительные сведения см. в cVE-2018-0886 | Уязвимость credSSP для удаленного выполнения кода.

Установка этого обновления с помощью консоли Azure Serial

Во входе на портал Azureвыберите виртуальную машину, а затем выберите виртуальный компьютер.

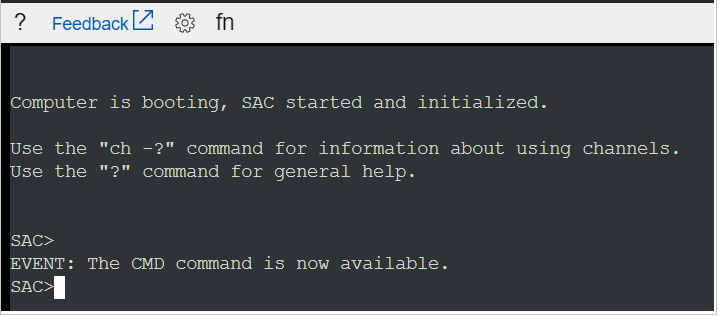

Прокрутите вниз в раздел Поддержка и устранение неполадок, а затем нажмите кнопку Serial console (Preview). Для серийной консоли требуется включить специальную административную консоль (SAC) в Windows VM. Если вы не видите>SAC на консоли (как показано на следующем скриншоте), перейдите в раздел «Как установить это обновление с помощью раздела Remote PowerShell»в этой статье.

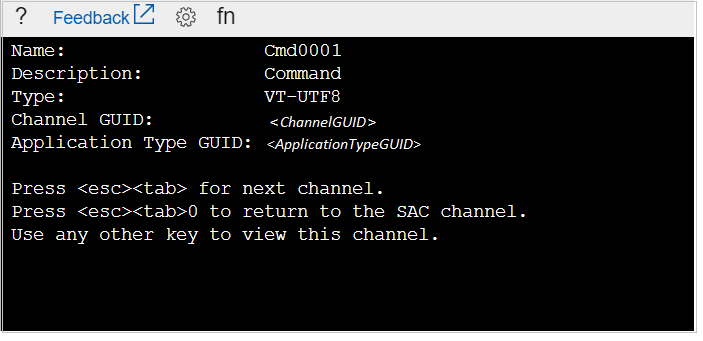

cmd Введите, чтобы запустить канал с экземпляром CMD.

ch-si 1 Введите, чтобы перейти на канал, в который запущен экземпляр CMD. Вы получите следующий вывод:

Нажмите кнопку Ввод, а затем введите учетные данные входа с административным разрешением.

После ввода допустимых учетных данных экземпляр CMD откроется, и вы увидите команду, в которой можно начать устранение неполадок.

В экземпляре PowerShell запустите сценарий последовательной консоли на основе операционной системы VM. В этом скрипте выполняются следующие действия:

Установка этого обновления с помощью удаленной powerShell

На любом Windows, на который установлен PowerShell, добавьте IP-адрес VM в список «доверенных» в хост-файле следующим образом:

На портале Azure настройте группы сетевой безопасности на VM, чтобы разрешить трафик в порт 5986.

На Windows компьютере запустите сценарий Remote PowerShell для соответствующей системной версии вашего VM. В этом скрипте выполняются следующие действия:

Обходной путь

После изменения следующего параметра допускается незасекреченное подключение, которое будет подвергать удаленный сервер атакам. Точно следуйте всем указаниям из этого раздела. Внесение неправильных изменений в реестр может привести к возникновению серьезных проблем. Прежде чем приступить к изменениям, создайте резервную копию реестра для восстановления на случай возникновения проблем.

Сценарий 1. Обновленные клиенты не могут общаться с не обновленными серверами

Наиболее распространенный сценарий — установка обновления CredSSP у клиента, а параметр политики восстановления шифрования Oracle не позволяет обеспечить небезопасное подключение RDP к серверу, на который не установлено обновление CredSSP.

Чтобы решить эту проблему, выполните следующие действия:

На клиенте с установленным обновлением CredSSP запустите gpedit.msc, а затем просмотрите в области навигации делегирование системных учетных данных конфигурации > > > компьютерной конфигурации.

Измените политику восстановления шифрования Oracle на включенную, а затем измените уровень защиты на уязвимый.

Если вы не можете использовать gpedit.msc, с помощью реестра можно внести те же изменения:

Откройте окно Командная подсказка в качестве администратора.

Запустите следующую команду, чтобы добавить значение реестра:

Сценарий 2. Не обновленные клиенты не могут общаться с исправленными серверами

Если в Windows Azure установлено это обновление и оно ограничено получением не обновленных клиентов, выполните следующие действия, чтобы изменить параметр политики восстановления шифрования Oracle:

На любом Windows, на который установлен PowerShell, добавьте IP-адрес VM в список «доверенных» в хост-файле:

Перейдите на портал Azure,найдите VM, а затем обнови группу сетевой безопасности, чтобы разрешить портам PowerShell 5985 и 5986.

На компьютере Windows подключайтесь к VM с помощью PowerShell:

Для HTTP:

Для HTTPS:

Запустите следующую команду, чтобы изменить параметр политики восстановления шифрования Oracle с помощью реестра:

Сценарии последовательной консоли Azure

| ВЕРСИЯ ОС | Script |

|---|---|

| Windows 7 Пакет обновления 1 / Windows 2008 R2 Пакет обновления 1 | #Create загрузки md c:temp |

##Download файл KB

$source = «http://download.windowsupdate.com/d/msdownload/update/software/secu/2018/05/windows6.1-kb4103718-x64_c051268978faef39e21863a95ea2452ecbc0936d.msu»

$destination = «c:tempwindows6.1-kb4103718-x64_c051268978faef39e21863a95ea2452ecbc0936d.msu»

$wc = New-Object System.Net.WebClient

$wc.DownloadFile($source,$destination)

#Add ключ уязвимости, чтобы разрешить неоплаченные клиенты

REG ADD «HKLMSoftwareMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters» /v AllowEncryptionOracle /t REG_DWORD /d 2

#Restart VM для завершения установок и параметров

shutdown /r /t 0 /f Windows Server 2012 #Create загрузки

md c:temp

##Download файл KB

$source = «http://download.windowsupdate.com/d/msdownload/update/software/secu/2018/04/windows8-rt-kb4103730-x64_1f4ed396b8c411df9df1e6755da273525632e210.msu»

$destination = «c:tempwindows8-rt-kb4103730-x64_1f4ed396b8c411df9df1e6755da273525632e210.msu»

$wc = New-Object System.Net.WebClient

$wc.DownloadFile($source,$destination)

#Add ключ уязвимости, чтобы разрешить неоплаченные клиенты

REG ADD «HKLMSoftwareMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters» /v AllowEncryptionOracle /t REG_DWORD /d 2

#Restart VM для завершения установок и параметров

shutdown /r /t 0 /f

Windows 8.1 / Windows Server 2012 R2 #Create загрузки

md c:temp

##Download файл KB

$source = «http://download.windowsupdate.com/d/msdownload/update/software/secu/2018/05/windows8.1-kb4103725-x64_cdf9b5a3be2fd4fc69bc23a617402e69004737d9.msu»

$destination = «c:tempwindows8.1-kb4103725-x64_cdf9b5a3be2fd4fc69bc23a617402e69004737d9.msu»

$wc = New-Object System.Net.WebClient

$wc.DownloadFile($source,$destination)

#Add ключ уязвимости, чтобы разрешить неоплаченные клиенты

REG ADD «HKLMSoftwareMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters» /v AllowEncryptionOracle /t REG_DWORD /d 2

#Restart VM для завершения установок и параметров

shutdown /r /t 0 /f

RS1 — Windows 10 версии 1607 / Windows Server 2016 #Create загрузки

md c:temp

##Download файл KB

$source = «http://download.windowsupdate.com/d/msdownload/update/software/secu/2018/05/windows10.0-kb4103723-x64_2adf2ea2d09b3052d241c40ba55e89741121e07e.msu»

$destination = «c:tempwindows10.0-kb4103723-x64_2adf2ea2d09b3052d241c40ba55e89741121e07e.msu»

$wc = New-Object System.Net.WebClient

$wc.DownloadFile($source,$destination)

#Add ключ уязвимости, чтобы разрешить неоплаченные клиенты

REG ADD «HKLMSoftwareMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters» /v AllowEncryptionOracle /t REG_DWORD /d 2

#Restart VM для завершения установок и параметров

shutdown /r /t 0 /f

RS2 — Windows 10 версии 1703 #Create загрузки

md c:temp

##Download файл KB

$source = «http://download.windowsupdate.com/c/msdownload/update/software/secu/2018/05/windows10.0-kb4103731-x64_209b6a1aa4080f1da0773d8515ff63b8eca55159.msu»

$destination = «c:tempwindows10.0-kb4103731-x64_209b6a1aa4080f1da0773d8515ff63b8eca55159.msu»

$wc = New-Object System.Net.WebClient

$wc.DownloadFile($source,$destination)

#Add ключ уязвимости, чтобы разрешить неоплаченные клиенты

REG ADD «HKLMSoftwareMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters» /v AllowEncryptionOracle /t REG_DWORD /d 2

#Restart VM для завершения установок и параметров

shutdown /r /t 0 /f

RS3 — Windows 10 версии 1709 / Windows Server 2016 версии 1709 #Create загрузки

md c:temp

##Download файл KB

$source = «http://download.windowsupdate.com/c/msdownload/update/software/secu/2018/05/windows10.0-kb4103727-x64_c217e7d5e2efdf9ff8446871e509e96fdbb8cb99.msu»

$destination = «c:tempwindows10.0-kb4103727-x64_c217e7d5e2efdf9ff8446871e509e96fdbb8cb99.msu»

$wc = New-Object System.Net.WebClient

$wc.DownloadFile($source,$destination)

#Add ключ уязвимости, чтобы разрешить неоплаченные клиенты

REG ADD «HKLMSoftwareMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters» /v AllowEncryptionOracle /t REG_DWORD /d 2

#Restart VM для завершения установок и параметров

shutdown /r /t 0 /f

RS4 — Windows 10 1803 / Windows Server 2016 версии 1803 #Create загрузки

md c:temp

##Download файл KB

$source = «http://download.windowsupdate.com/c/msdownload/update/software/secu/2018/05/windows10.0-kb4103721-x64_fcc746cd817e212ad32a5606b3db5a3333e030f8.msu»

$destination = «c:tempwindows10.0-kb4103721-x64_fcc746cd817e212ad32a5606b3db5a3333e030f8.msu»

$wc = New-Object System.Net.WebClient

$wc.DownloadFile($source,$destination)

#Add ключ уязвимости, чтобы разрешить неоплаченные клиенты

REG ADD «HKLMSoftwareMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters» /v AllowEncryptionOracle /t REG_DWORD /d 2

#Restart VM для завершения установок и параметров

shutdown /r /t 0 /f

Сценарии Удаленной PowerShell

| ВЕРСИЯ ОС | Script |

|---|---|

| Windows 7 Пакет обновления 1 / Windows 2008 R2 Пакет обновления 1 | #Set переменной: $subscriptionID = » » $vmname = » » $PSPort = «5986» #change эту переменную, если настроить HTTPS на PowerShell в другой порт |

#Create загрузки

md c:temp

##Download файл KB

$source = «http://download.windowsupdate.com/d/msdownload/update/software/secu/2018/05/windows6.1-kb4103718-x64_c051268978faef39e21863a95ea2452ecbc0936d.msu»

$destination = «c:tempwindows6.1-kb4103718-x64_c051268978faef39e21863a95ea2452ecbc0936d.msu»

$wc = New-Object System.Net.WebClient

$wc.DownloadFile($source,$destination)

#Add ключ уязвимости, чтобы разрешить неоплаченные клиенты

REG ADD «HKLMSoftwareMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters» /v AllowEncryptionOracle /t REG_DWORD /d 2

#Set Флаги последовательной консоли Azure

cmd

bcdedit /set displaybootmenu yes

bcdedit /set timeout 5

bcdedit /set bootems yes

bcdedit /ems on

bcdedit /emssettings EMSPORT:1 EMSBAUDRATE:115200

#Restart VM для завершения установок и параметров

shutdown /r /t 0 /f

Windows Server 2012 #Set переменной:

$subscriptionID = » »

$vmname = » »

$PSPort = «5986» #change эту переменную, если настроить HTTPS на PowerShell в другой порт

#Create загрузки

md c:temp

##Download файл KB

$source = «http://download.windowsupdate.com/d/msdownload/update/software/secu/2018/04/windows8-rt-kb4103730-x64_1f4ed396b8c411df9df1e6755da273525632e210.msu»

$destination = «c:tempwindows8-rt-kb4103730-x64_1f4ed396b8c411df9df1e6755da273525632e210.msu»

$wc = New-Object System.Net.WebClient

$wc.DownloadFile($source,$destination)

#Add ключ уязвимости, чтобы разрешить неоплаченные клиенты

REG ADD «HKLMSoftwareMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters» /v AllowEncryptionOracle /t REG_DWORD /d 2

#Set Флаги последовательной консоли Azure

cmd

bcdedit /set displaybootmenu yes

bcdedit /set timeout 5

bcdedit /set bootems yes

bcdedit /ems on

bcdedit /emssettings EMSPORT:1 EMSBAUDRATE:115200

#Restart VM для завершения установок и параметров

shutdown /r /t 0 /f

Windows 8.1 / Windows Server 2012 R2 #Set переменной:

$subscriptionID = » »

$vmname = » »

$PSPort = «5986» #change эту переменную, если настроить HTTPS на PowerShell в другой порт

#Create загрузки

md c:temp

##Download файл KB

$source = «http://download.windowsupdate.com/d/msdownload/update/software/secu/2018/05/windows8.1-kb4103725-x64_cdf9b5a3be2fd4fc69bc23a617402e69004737d9.msu»

$destination = «c:tempwindows8.1-kb4103725-x64_cdf9b5a3be2fd4fc69bc23a617402e69004737d9.msu»

$wc = New-Object System.Net.WebClient

$wc.DownloadFile($source,$destination)

#Add ключ уязвимости, чтобы разрешить неоплаченные клиенты

REG ADD «HKLMSoftwareMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters» /v AllowEncryptionOracle /t REG_DWORD /d 2

#Set Флаги последовательной консоли Azure

cmd

bcdedit /set displaybootmenu yes

bcdedit /set timeout 5

bcdedit /set bootems yes

bcdedit /ems on

bcdedit /emssettings EMSPORT:1 EMSBAUDRATE:115200

#Restart VM для завершения установок и параметров

shutdown /r /t 0 /f

RS1 — Windows 10 версии 1607 / Windows Server 2016 #Set переменной:

$subscriptionID = » »

$vmname = » »

$PSPort = «5986» #change эту переменную, если настроить HTTPS на PowerShell в другой порт

#Create загрузки

md c:temp

##Download файл KB

$source = «http://download.windowsupdate.com/d/msdownload/update/software/secu/2018/05/windows10.0-kb4103723-x64_2adf2ea2d09b3052d241c40ba55e89741121e07e.msu»

$destination = «c:tempwindows10.0-kb4103723-x64_2adf2ea2d09b3052d241c40ba55e89741121e07e.msu»

$wc = New-Object System.Net.WebClient

$wc.DownloadFile($source,$destination)

#Add ключ уязвимости, чтобы разрешить неоплаченные клиенты

REG ADD «HKLMSoftwareMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters» /v AllowEncryptionOracle /t REG_DWORD /d 2

#Set Флаги последовательной консоли Azure

cmd

bcdedit /set displaybootmenu yes

bcdedit /set timeout 5

bcdedit /set bootems yes

bcdedit /ems on

bcdedit /emssettings EMSPORT:1 EMSBAUDRATE:115200

#Restart VM для завершения установок и параметров

shutdown /r /t 0 /f

RS2 — Windows 10 версии 1703 #Set переменной:

$subscriptionID = » »

$vmname = » »

$PSPort = «5986» #change эту переменную, если настроить HTTPS на PowerShell в другой порт

#Create загрузки

md c:temp

##Download файл KB

$source = «http://download.windowsupdate.com/c/msdownload/update/software/secu/2018/05/windows10.0-kb4103731-x64_209b6a1aa4080f1da0773d8515ff63b8eca55159.msu»

$destination = «c:tempwindows10.0-kb4103731-x64_209b6a1aa4080f1da0773d8515ff63b8eca55159.msu»

$wc = New-Object System.Net.WebClient

$wc.DownloadFile($source,$destination)

#Add ключ уязвимости, чтобы разрешить неоплаченные клиенты

REG ADD «HKLMSoftwareMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters» /v AllowEncryptionOracle /t REG_DWORD /d 2

#Set Флаги последовательной консоли Azure

cmd

bcdedit /set displaybootmenu yes

bcdedit /set timeout 5

bcdedit /set bootems yes

bcdedit /ems on

bcdedit /emssettings EMSPORT:1 EMSBAUDRATE:115200

#Restart VM для завершения установок и параметров

shutdown /r /t 0 /f

RS3 — Windows 10 версии 1709 / Windows Server 2016 версии 1709 #Set переменной:

$subscriptionID = » »

$vmname = » »

$PSPort = «5986» #change эту переменную, если настроить HTTPS на PowerShell в другой порт

#Create загрузки

md c:temp

##Download файл KB

$source = «http://download.windowsupdate.com/c/msdownload/update/software/secu/2018/05/windows10.0-kb4103727-x64_c217e7d5e2efdf9ff8446871e509e96fdbb8cb99.msu»

$destination = «c:tempwindows10.0-kb4103727-x64_c217e7d5e2efdf9ff8446871e509e96fdbb8cb99.msu»

$wc = New-Object System.Net.WebClient

$wc.DownloadFile($source,$destination)

#Add ключ уязвимости, чтобы разрешить неоплаченные клиенты

REG ADD «HKLMSoftwareMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters» /v AllowEncryptionOracle /t REG_DWORD /d 2

#Set Флаги последовательной консоли Azure

cmd

bcdedit /set displaybootmenu yes

bcdedit /set timeout 5

bcdedit /set bootems yes

bcdedit /ems on

bcdedit /emssettings EMSPORT:1 EMSBAUDRATE:115200

#Restart VM для завершения установок и параметров

shutdown /r /t 0 /f

RS4 — Windows 10 1803 / Windows Server 2016 версии 1803 #Set переменной:

$subscriptionID = » »

$vmname = » »

$PSPort = «5986» #change эту переменную, если настроить HTTPS на PowerShell в другой порт

#Create загрузки

md c:temp

##Download файл KB

$source = «http://download.windowsupdate.com/c/msdownload/update/software/secu/2018/05/windows10.0-kb4103721-x64_fcc746cd817e212ad32a5606b3db5a3333e030f8.msu»

$destination = «c:tempwindows10.0-kb4103721-x64_fcc746cd817e212ad32a5606b3db5a3333e030f8.msu»

$wc = New-Object System.Net.WebClient

$wc.DownloadFile($source,$destination)

#Add ключ уязвимости, чтобы разрешить неоплаченные клиенты

REG ADD «HKLMSoftwareMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters» /v AllowEncryptionOracle /t REG_DWORD /d 2

#Set Флаги последовательной консоли Azure

cmd

bcdedit /set displaybootmenu yes

bcdedit /set timeout 5

bcdedit /set bootems yes

bcdedit /ems on

bcdedit /emssettings EMSPORT:1 EMSBAUDRATE:115200

#Restart VM для завершения установок и параметров

shutdown /r /t 0 /f

Источник

Решаем проблему с ошибкой 0x80004005 в Windows 7

Устранение ошибки 0x80004005

Чаще всего данный сбой происходит при обновлении Виндовс, но некоторые пользователи сталкиваются с ним и при попытке создать образ оптического накопителя, изменении атрибутов файлов или выходе в глобальную сеть из локальной. Далее мы разберем наиболее распространенные причины возникновения ошибки и устраним их.

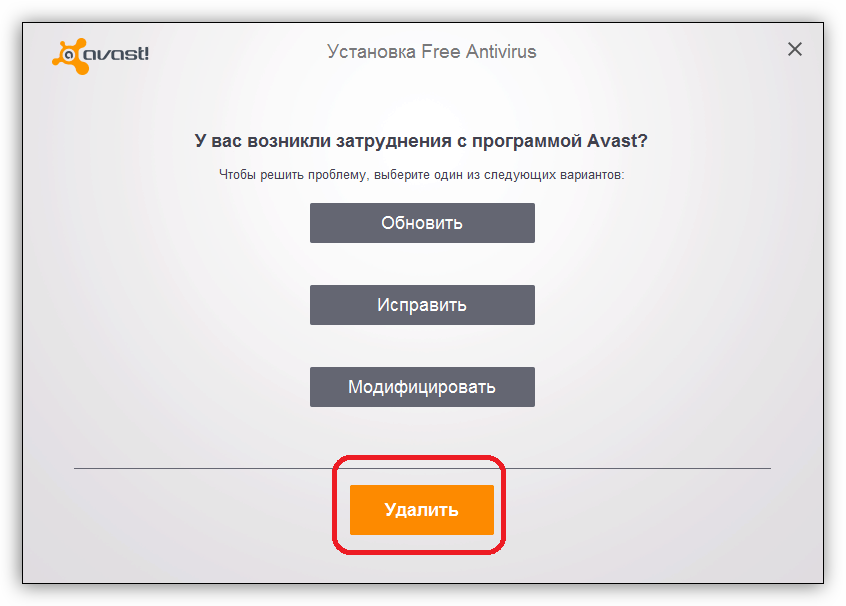

Причина 1: Антивирусная программа

Антивирусы, созданные сторонними разработчиками, зачастую могут вести себя в системе, как настоящие хулиганы. К примеру, могут быть заблокированы системные файлы, как вызывающие подозрение. Решить проблему можно, на время отключив программу или переустановив ее. Правда, здесь кроется один подводный камень: если при установке обычно проблем не возникает, то удаление может вызвать затруднения. В статье, приведенной по ссылке ниже, можно (нужно) прочитать, как это сделать правильно.

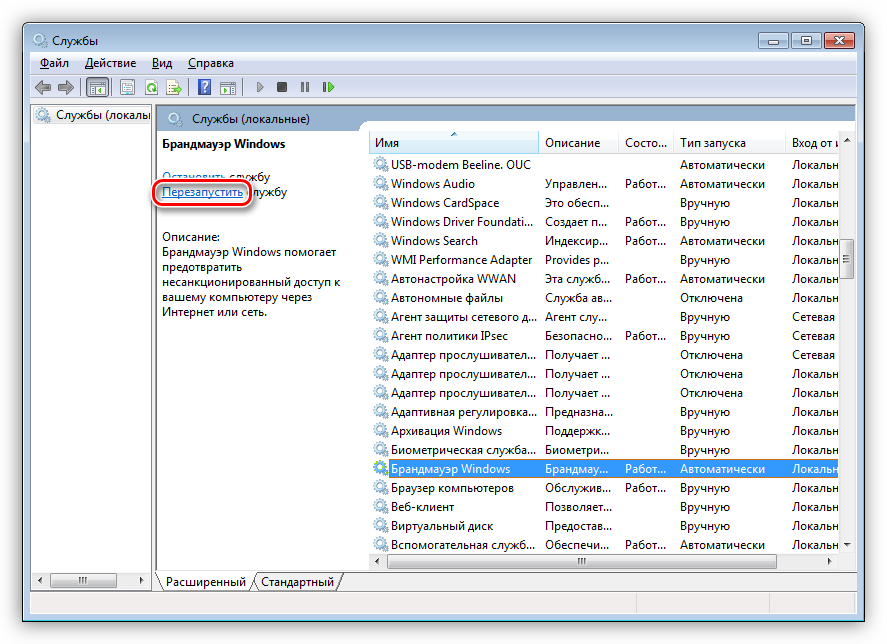

Причина 2: Неверные настройки брандмауэра

Брандмауэр Windows призван оградить наш ПК от различных сетевых угроз, но делает он это не всегда корректно. Здесь есть два варианта: перезапуск и настройка соответствующей службы и отключение правил для входящих соединений. Обратите внимание, что данные действия могут избавить нас от проблемы лишь временно. Если через некоторое время ошибка появится вновь, то, к сожалению, придется переустановить Windows. Можно, конечно, совсем отключить брандмауэр, но это значительно снизит безопасность системы.

Еще одно предупреждение: если вы пользуетесь антивирусной программой, то вариант с настройкой службы вам не подходит, так как это может вызвать конфликт приложений, влекущий за собой различные проблемы. Поскольку служба остановлена, то и правила отключить не получится, поэтому переходите к следующим способам.

Настройка службы

- Открываем строку «Выполнить» клавишами Win+R и в поле «Открыть» вводим команду

Ищем в списке службу «Брандмауэр Windows» и смотрим на тип запуска. Если он отличается от «Автоматически», потребуется настройка.

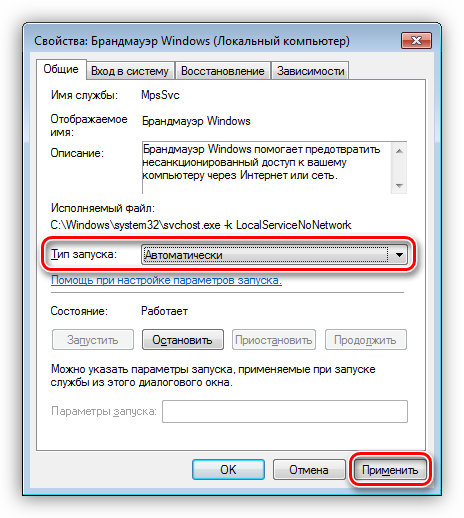

Дважды кликаем по службе и в указанном выпадающем списке выбираем соответствующее значение, после чего нажимаем «Применить» и закрываем окно свойств.

Далее требуется перезапустить службу. Сделать это необходимо и в том случае, если настройка типа запуска не потребовалась. Делается это нажатием на ссылку, показанную на изображении ниже.

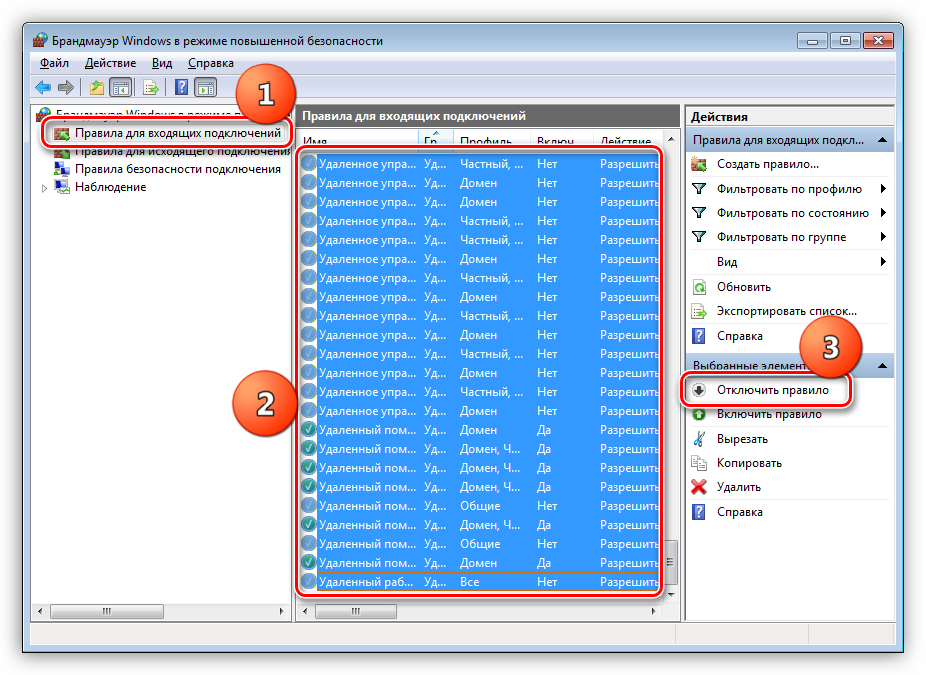

Отключение правил

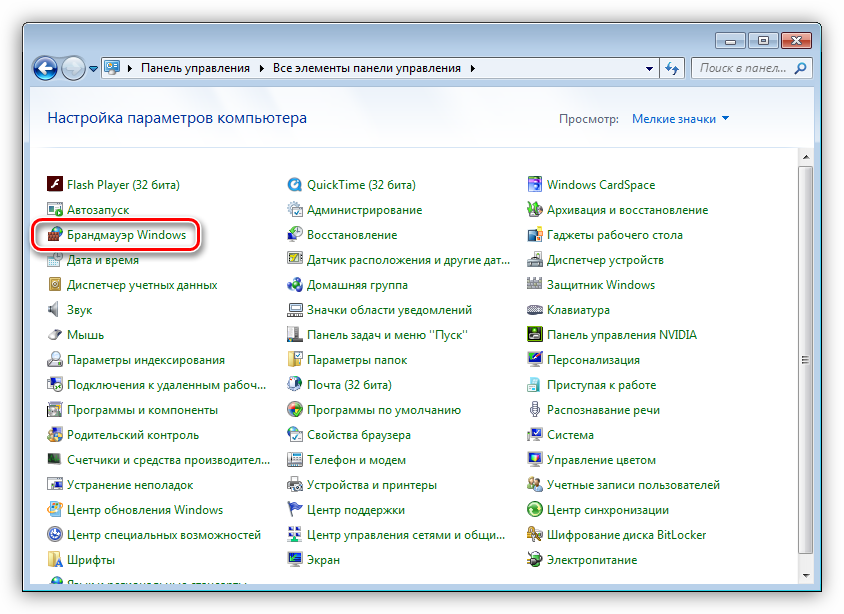

- Идем в «Панель управления» и открываем раздел настроек брандмауэра.

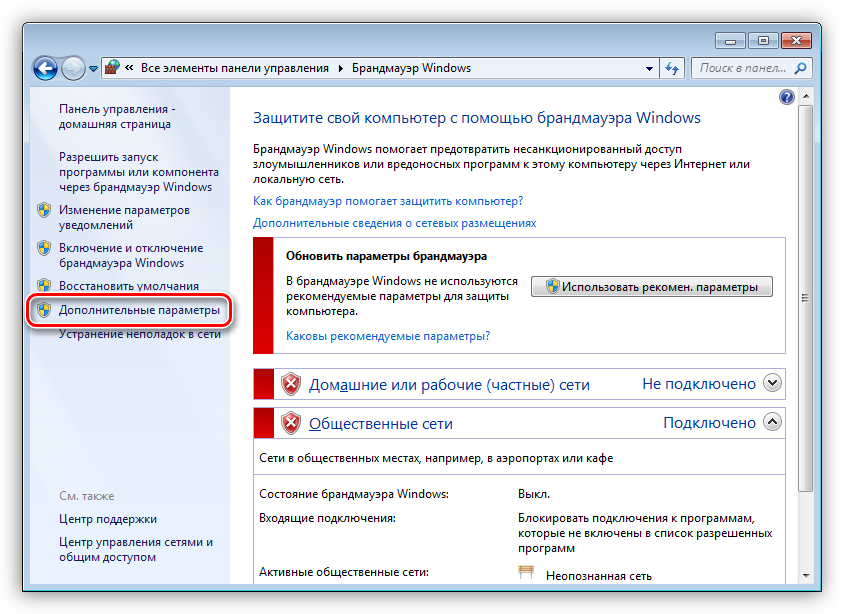

Кликаем по ссылке «Дополнительные параметры».

Переключаемся на вкладку с настройками входящих подключений, выбираем первое правило, затем прокручиваем список вниз, зажимаем SHIFT и кликаем по последнему. Этим действием мы выделили все позиции, далее нажимаем кнопку «Отключить правило».

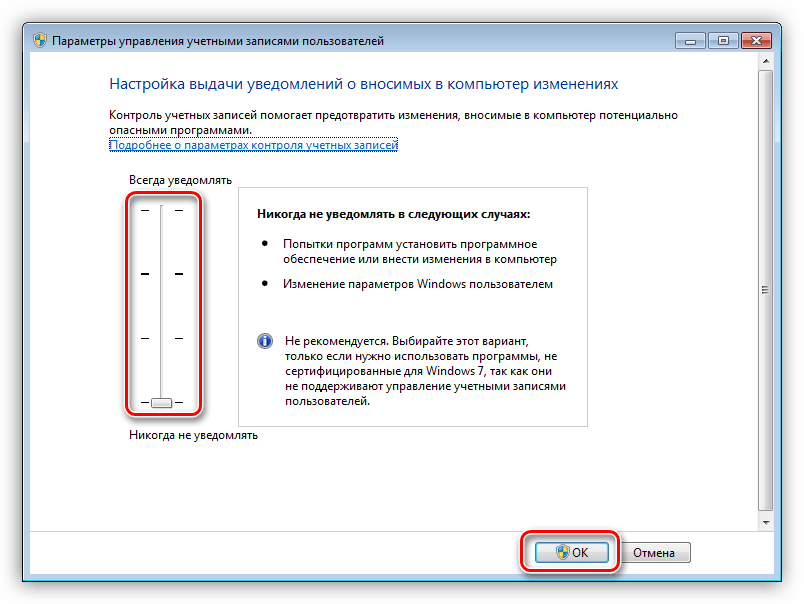

Причина 3: Работа «Контроля учетных записей»

С «Контролем учетных записей» (UAC) ситуация такая же, что и с брандмауэром – некорректная работа в некоторых случаях. Правда, здесь все несколько проще: достаточно снизить уровень защиты до минимума.

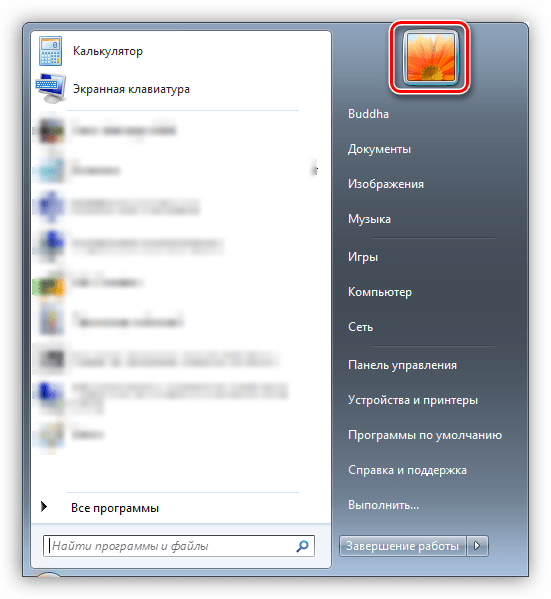

Переходим к настройке параметров UAC.

Опускаем ползунок в самый низ, к значению «Никогда не уведомлять» и нажимаем ОК.

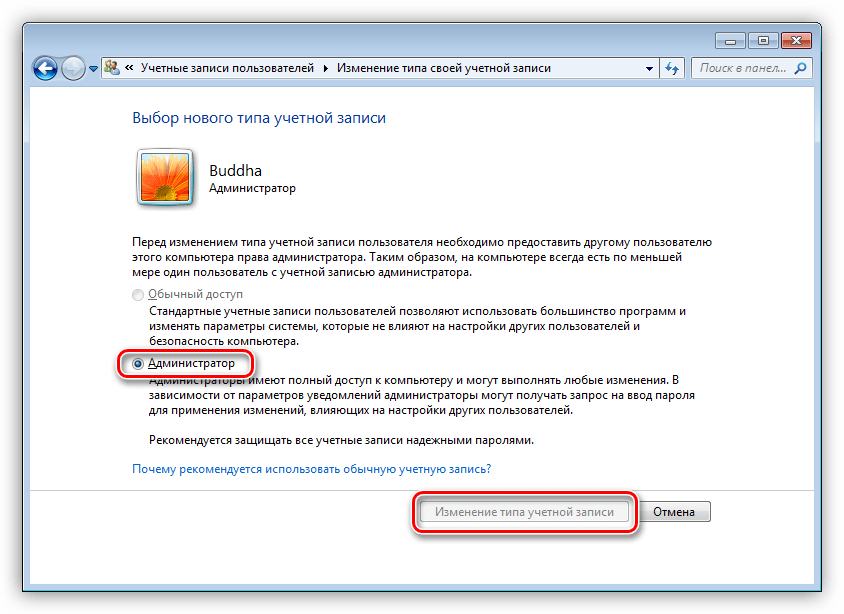

Причина 4: Отсутствие администраторских прав

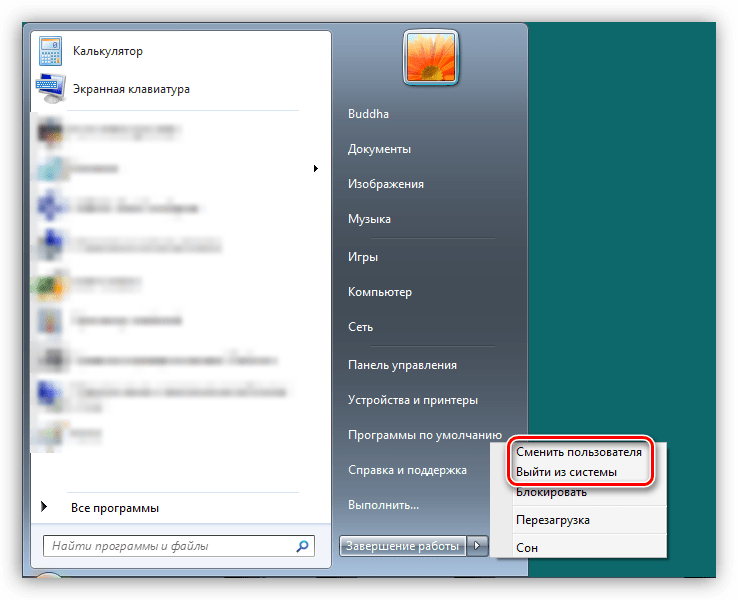

Права администратора требуются для выполнения некоторых важных действий в операционной системе. Если ваша «учетка» ими не наделена, то могут возникать различные ошибки, в том числе и обсуждаемая сегодня. Выхода здесь три: переключиться на учетную запись типа «Администратор», если таковая имеется, создание нового пользователя с соответствующими правами и смена типа той записи, под которой вы сейчас работаете.

Мы не будем подробно описывать переключение между пользователями в Windows, так как это процесс предельно прост: достаточно выйти из системы через меню «Пуск», а затем войти снова, но уже под другой «учеткой». Также можно сделать это без закрытия программ.

Процесс создания новой учетной записи также не отличается сложностью. Сделать это можно как из «Панели управления», так и из стартового меню.

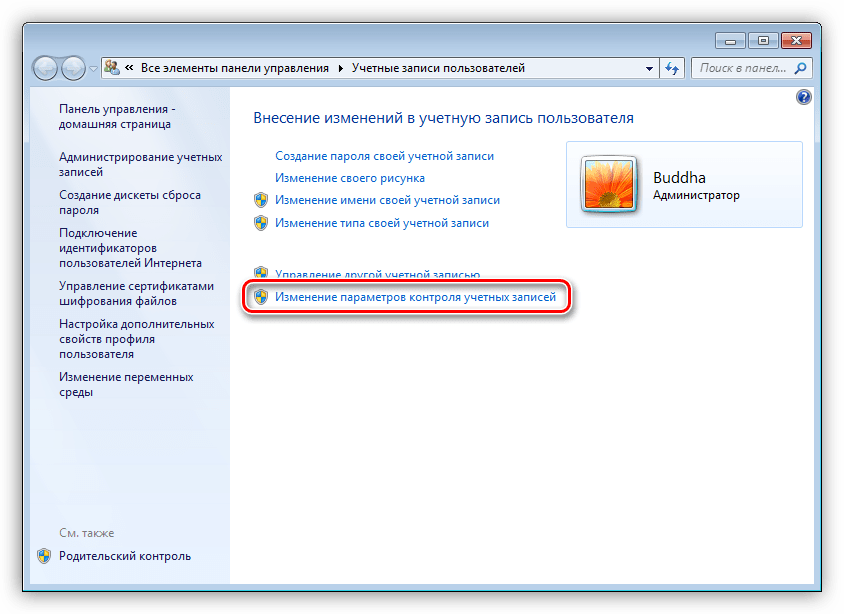

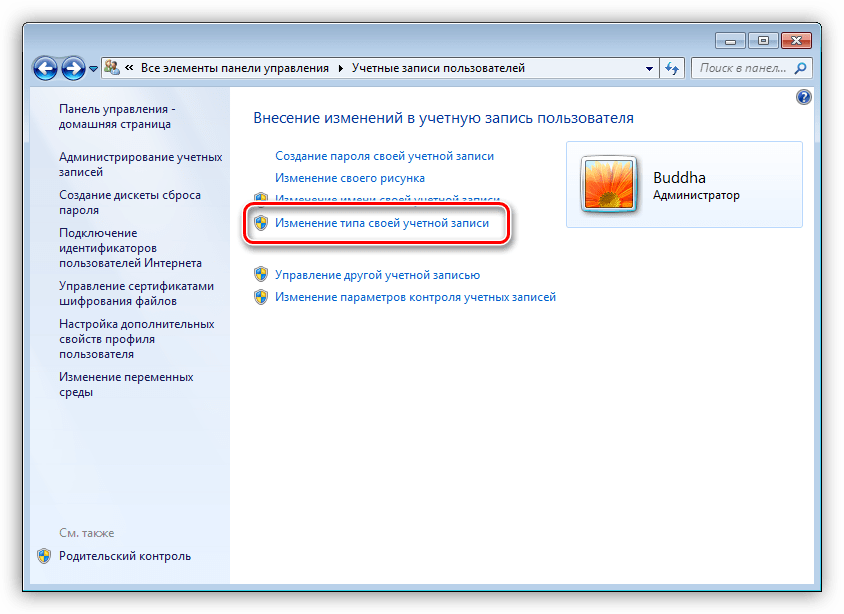

Изменение типа «учетки» выполняется следующим образом:

- Переходим к настройке учетных записей, как в описании причины 3, и нажимаем ссылку, указанную на скриншоте.

Устанавливаем переключатель в положение «Администратор» и нажимаем кнопку с соответствующим названием. Возможно, потребуется ввести админский пароль, если таковой был установлен ранее.

Причина 5: Конфликт обновлений

Далее речь пойдет о сбоях при обновлении ОС. Некоторые уже установленные пакеты могут препятствовать установке новых. В нашем случае это KB2592687 и KB2574819. Их необходимо удалить из системы.

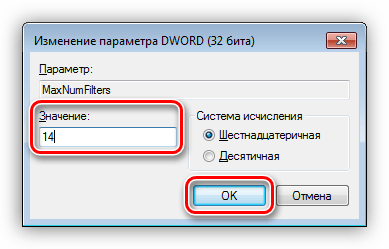

Проблемы при установке пакета SP1

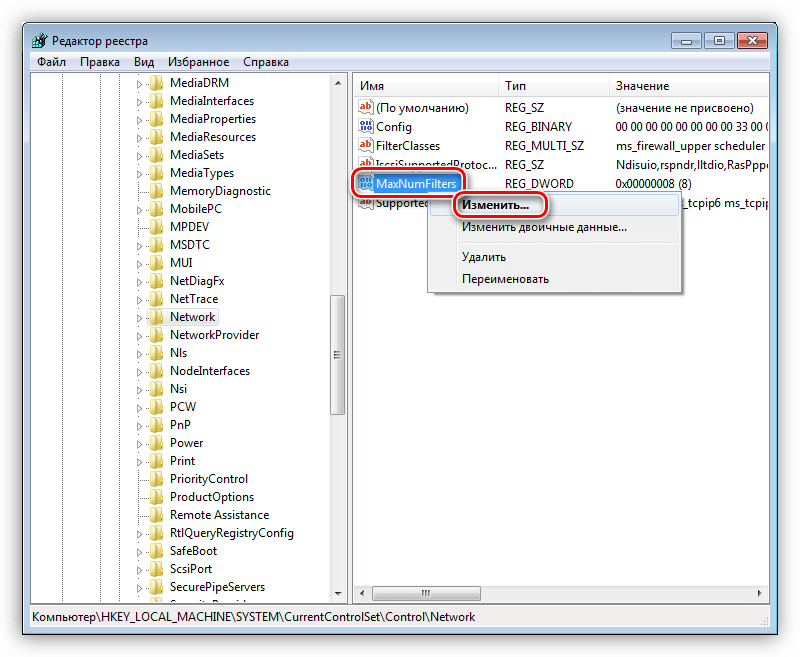

Данная ошибка также может возникать при обновлении Windows 7 до SP1. Решается проблема изменением параметра системного реестра, отвечающего за максимальное количество подключенных сторонних сетевых драйверов.

- Открываем редактор реестра с помощью меню «Выполнить» (Win+R) командой

Переходим к ветке

В правом блоке кликаем ПКМ по параметру

Выбираем пункт «Изменить».

Задаем значение 14 (оно является максимальным) и жмем ОК.

Если ситуацию исправить не удалось, необходимо выполнить следующие действия:

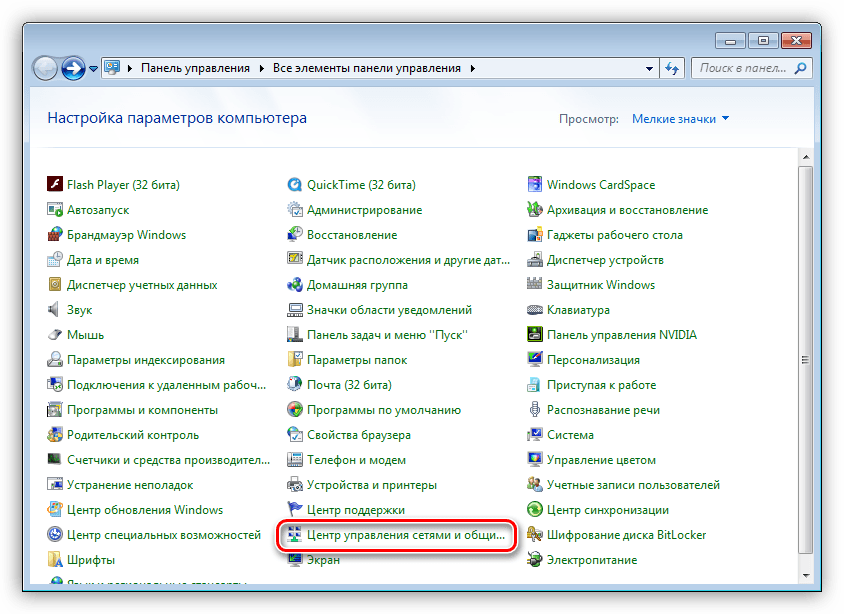

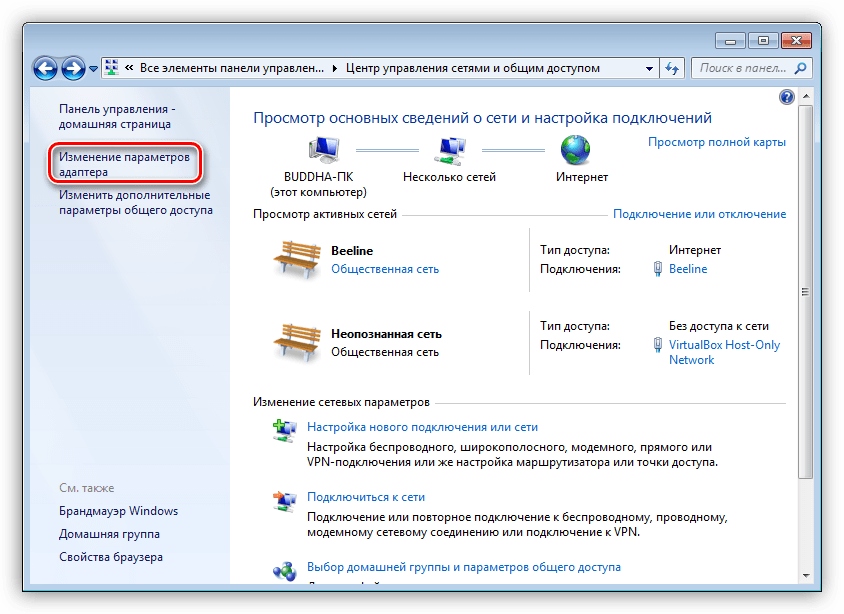

- Переходим в «Центр управления сетями» из «Панели управления».

Жмем по ссылке «Изменение параметров адаптера».

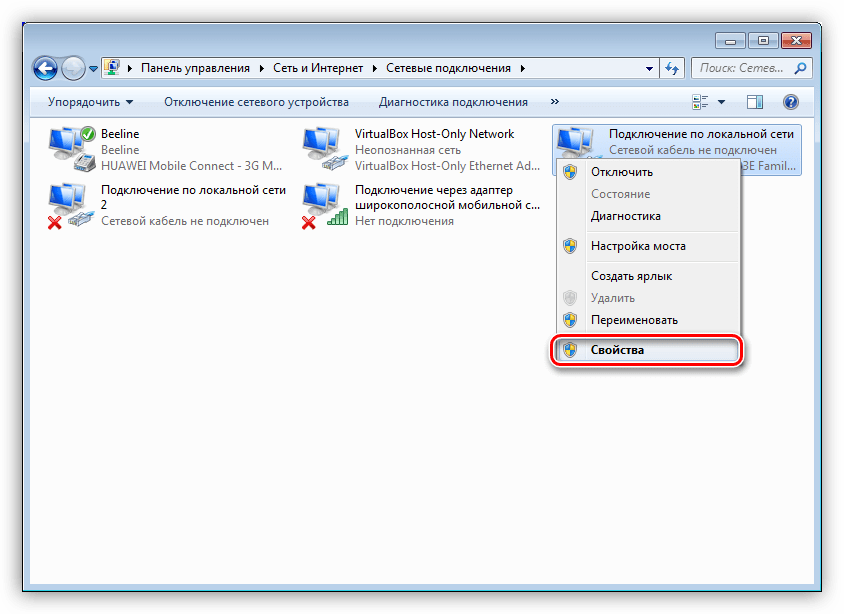

Далее заходим в свойства каждого подключения (ПКМ – Свойства).

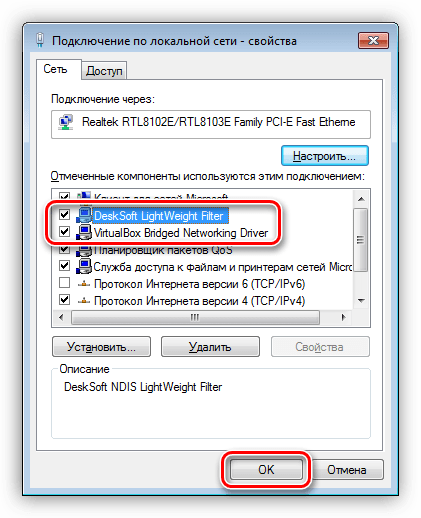

Переключаемся на вкладку «Сеть» и отключаем все сторонние компоненты. К ним относятся все позиции, которые не имеют в названиях слова «Microsoft» и не являются протоколами TCP/IP. Также нет необходимости отключать планировщик пакетов QoS и стандартные драйвера, имена которых переведены на русский (или ваш родной) язык. Примеры сторонних компонентов можно увидеть на скриншоте. Отключение производится снятием соответствующих флажков и нажатием кнопки ОК.

Если вы не устанавливали сетевые компоненты или точно не удается определить, какие из них являются сторонними, а также, если проблема не была устранена, выход только один – переустановка Windows с последующим обновлением уже «чистой» системы.

Заключение

Мы сегодня разобрали самые распространенные причины возникновения ошибки 0x80004005 в Windows 7. Как видите, их достаточно много и для каждой следует применять конкретные методы. В том же случае, если точно неизвестно, что вызвало сбой, придется попробовать все способы, придерживаясь той очередности, в которой они приведены в статье.

Источник

Ошибка при проверке подлинности 0x80004005, решено

Сегодня не смог подключиться ни к одному из двух своих серверов по RDP с ноутбука с Windows 7 x64, хотя пару дней назад все работало, при попытке подключения, приложение удаленный рабочий стол выдавало ошибку «Ошибка при проверке подлинности (код: 0x80004005)», в соответствующем окошке:

Если ошибка возникает при попытке зайти на сетевую шару см. пункт 4.

Подумал что же могло поменяться за пару дней, и вспомнил что недавно накатил обновления, и нашел виновника это KB2923545, но что интересно сейчас ноябрь, а оно было установлено еще в августе и все работало, так что думаю какое-то из позавчерашних обновлений все сломало. Теоретически это могло быть одно из этих обновлений:

KB 2574819

KB 2857650

KB 2830477

KB 2913751

Но в списке недавно установленных ни одно из них не значится. В моем случае проблема решилась удалением обновления KB2923545, и последующей перезагрузкой, после которой я смог подключиться к своим серверам.

В интернете предлагают еще несколько решений этой ошибки, если удаление обновления не помогает, попробуйте проделать следующее:

1. Если компьютер в домене — возможны проблемы с груповой или локальной политикой безопасности, она может запрещать подключение с указанными параметрами, и в результате будет ошибка.

2. Так же виновниками может быть пара обновлений KB2592687 и KB2574819, их удаление решит проблему.

3. Еще можно попробовать отключить проверку подлинности серверной стороной, для этого откройте приложение удаленный рабочий стол, и в свойствах своего подключения на вкладке «Дополнительно» выберите предупреждать, или подключаться без предупреждения. Это решение временное и не рекомендуется, так как снижает безопасность, его использовать не советую, кстати в моей ситуации не помогло.

4. Необходимо запустить службу брандмауэра или включить его в панели управления, если выключен, если служба работает и брандмауэр включен, то пройдите по пути:

Панель управления — Администрирование — Брандмауэр Windows в режиме повышенной безопасности — Правила для входящих подключений — Общий доступ к файлам и принтерам (входящий трафик SMB) — Действие разрешить.

Тем самым вы откроете порт TCP 445, необходимый для корректной работы сетевых шар по протоколу SMB.

5. Ошибку может вызывать программа КриптоПро CSP версии 4.0, возможно и других версий тоже, так же потенциально эту ошибку могут вызвать и другие «криптопровайдеры» — программы для подписи или шифрования файлов и документов.

6. Так же эту ошибку могут вызывать сторонние программы, например Adobe Flash Player для Edge и Internet Explorer, в некоторых версиях Windows 10, 8 и Windows Server 2012, в этом случае необходимо просто установить обновления на систему.

Источник

Произошла ошибка проверки подлинности. Указанная функция не поддерживается

После установки обновления KB4103718 на моем компьютере с Windows 7 я не могу удаленно подключится к серверу c Windows Server 2012 R2 через удаленный рабочий стол RDP. После того, как я указываю адрес RDP сервера в окне клиента mstsc.exe и нажимаю «Подключить», появляется ошибка:

Произошла ошибка проверки подлинности.

Указанная функция не поддерживается.

Удаленный компьютер: computername

После того, как я удалил обновление KB4103718 и перезагрузил компьютер, RDP подключение стало работать нормально. Если я правильно понимаю, это только временное обходное решение, в следующем месяце приедет новый кумулятивный пакет обновлений и ошибка вернется? Можете что-нибудь посоветовать?

Ответ

Вы абсолютно правы в том, что бессмысленно решать проблему удалением обновлений Windows, ведь вы тем самым подвергаете свой компьютер риску эксплуатации различных уязвимостей, которые закрывают патчи в данном обновлении.

В своей проблеме вы не одиноки. Данная ошибка может появится в любой операционной системе Windows или Windows Server (не только Windows 7). У пользователей английской версии Windows 10 при попытке подключится к RDP/RDS серверу аналогичная ошибка выглядит так:

The function requested is not supported.

Remote computer: computername

Ошибка RDP “An authentication error has occurred” может появляться и при попытке запуска RemoteApp приложений.

Почему это происходит? Дело в том, что на вашем компьютере установлены актуальные обновления безопасности (выпущенные после мая 2018 года), в которых исправляется серьёзная уязвимость в протоколе CredSSP (Credential Security Support Provider), использующегося для аутентификации на RDP серверах (CVE-2018-0886) (рекомендую познакомится со статьей Ошибка RDP подключения: CredSSP encryption oracle remediation). При этом на стороне RDP / RDS сервера, к которому вы подключаетесь со своего компьютера, эти обновления не установлены и при этом для RDP доступа включен протокол NLA (Network Level Authentication / Проверку подлинности на уровне сети). Протокол NLA использует механизмы CredSSP для пре-аутентификация пользователей через TLS/SSL или Kerberos. Ваш компьютер из-за новых настроек безопасности, которые выставило установленное у вас обновление, просто блокирует подключение к удаленному компьютеру, который использует уязвимую версию CredSSP.

Что можно сделать для исправления эту ошибки и подключиться к вашему RDP серверу?

- Самый правильный способ решения проблемы – установка последних кумулятивных обновлений безопасности Windows на компьютере / сервере, к которому вы подключаетесь по RDP;

- Временный способ 1 . Можно отключить проверку подлинности на уровне сети (NLA) на стороне RDP сервера (описано ниже);

- Временный способ 2 . Вы можете на стороне клиента разрешить подключение к RDP серверам с небезопасной версией CredSSP, как описано в статье по ссылке выше. Для этого нужно изменить ключ реестра AllowEncryptionOracle (команда REG ADD

HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2 ) или изменить настройки локальной политики Encryption Oracle Remediation / Исправление уязвимости шифрующего оракула), установив ее значение = Vulnerable / Оставить уязвимость).

Отключение NLA для протокола RDP в Windows

Если на стороне RDP сервера, которому вы подключаетесь, включен NLA, это означает что для преаутентификации RDP пользователя используется CredSPP. Отключить Network Level Authentication можно в свойствах системы на вкладке Удаленный доступ (Remote), сняв галку «Разрешить подключения только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети / Allow connection only from computers running Remote Desktop with Network Level Authentication (recommended)» (Windows 10 / Windows 8).

В Windows 7 эта опция называется по-другому. На вкладке Удаленный доступ нужно выбрать опцию «Разрешить подключения от компьютеров с любой версией удаленного рабочего стола (опасный) / Allow connections from computers running any version of Remote Desktop (less secure)».

Также можно отключить проверку подлинности на уровне сети (NLA) с помощью редактора локальной групповой политики — gpedit.msc (в Windows 10 Home редактор политик gpedit.msc можно запустить так) или с помощью консоли управления доменными политиками – GPMC.msc. Для этого перейдите в разделе Конфигурация компьютера –> Административные шаблоны –> Компоненты Windows –> Службы удаленных рабочих столов – Узел сеансов удаленных рабочих столов –> Безопасность (Computer Configuration –> Administrative Templates –> Windows Components –> Remote Desktop Services – Remote Desktop Session Host –> Security), отключите политику Требовать проверку подлинности пользователя для удаленных подключений путем проверки подлинности на уровне сети (Require user authentication for remote connections by using Network Level Authentication).

Также нужно в политике «Требовать использования специального уровня безопасности для удаленных подключений по протоколу RDP» (Require use of specific security layer for remote (RDP) connections) выбрать уровень безопасности (Security Layer) — RDP.

Для применения новых настроек RDP нужно обновить политики (gpupdate /force) или перезагрузить компьютер. После этого вы должны успешно подключиться к удаленному рабочему столу сервера.

Источник

На чтение 6 мин Просмотров 14.4к. Опубликовано 19.09.2018

С проблемой аутентификации беспроводной сети периодически сталкиваются разные пользователи гаджетов на платформе Андроид. Сразу сообщим, что проблема не критичная и выходов из ситуации сразу несколько, в зависимости от причины возникновения. В сегодняшней статье мы разберёмся что такое ошибка аутентификации при подключении к WiFi на Андроид, что делать, если она возникла и почему она периодически напоминает о себе. Итак, обо всём по порядку.

Содержание

- Что такое аутентификация

- Причины возникновения ошибки

- Ошибка аутентификации при подключении к WiFi на Андроид, что делать?

- Решение проблемы со стороны Андроида

- Корректировка настроек маршрутизатора

Что такое аутентификация

Когда смартфон или планшет на платформе Андроид пытается подключиться к точке доступа WiFi, один из этапов процесса называется аутентификация. Именно на нём чаще всего возникают проблемы.

Аутентификация – это проверка ключа безопасности. Иными словами, сеть проверяет нового пользователя на возможность пользоваться данным подключением. Подобное решение необходимо для обеспечения безопасности сети и исключения подключения к ней злоумышленников.

Всем известно, что WiFi имеет довольно обширную территорию покрытия сигнала, благодаря чему возникает возможность и удалённого подключения. Технология шифрования данных, предотвращает попытки несанкционированного подключения и перехвата данных, но для этого необходимо пройти аутентификацию.

Причины возникновения ошибки

Итак, возникла ошибка аутентификации при подключении к WiFi на Андроид, что делать мы разберём в следующем разделе. Сейчас выясним причины появления такой ошибки.

- Самая распространённая причина, которая актуальна для 80% случаев, — неверно введённый пароль для подключения. Чтобы не нагружать сеть и исключить подключение к ней сторонних устройств пользователь устанавливает пароль. Для того чтобы подключиться клиент должен выбрать нужную сеть и ввести ключ. В идеале он должен состоять не менее чем из 8 символов и содержать в себе только цифры. В этом случае ниже вероятность ошибиться, так как ввод пароля чувствителен не только к раскладке, но и к регистру букв.

- Вторая распространённая причина – несоответствие выбранного типа шифрования. В этом случае устройство просто не поддерживает установленный в настройках маршрутизатора тип, поэтому аутентификация не может пройти успешно.

Гораздо реже причиной возникновения подобного оповещения может стать неисправность или нестабильность маршрутизатора. Поэтому первое, что рекомендуют сделать опытные пользователи – это перезагрузить сам роутер, чтобы исключить этот вариант. Обычно такие ситуации характерны для бюджетных моделей роутеров. Сказывается на работе устройства и проблемы на линии провайдера, нестабильность электропитания, нагрузка при большом количестве пользователей. Если проблема не ушла, то способы устранения читаем дальше.

Ошибка аутентификации при подключении к WiFi на Андроид, что делать?

И вот мы перешли к основной части нашей статьи. Ошибка аутентификации при подключении к WiFi на Андроид, что делать? как уже было описано выше проблема может носить разный характер, а соответственно и подходить к её решению следует с разных сторон. Мы разберёмся как исправить ошибку в системе Андроид, а также выясним, как действовать, если необходимо изменить настройки маршрутизатора.

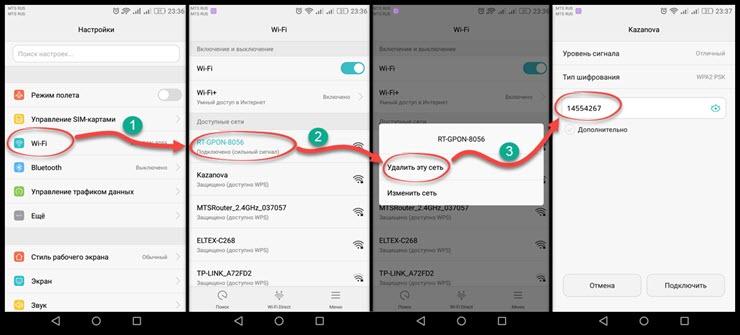

Решение проблемы со стороны Андроида

Для начала выясним, как действовать, если просто не совпадает ключ для подключения. В этом случае проблема решается через Андроид и не требует особых навыков от пользователя.

- Активируйте модуль WiFi на планшете или телефоне и дождитесь пока гаджет найдёт всё доступные подключения.

- Среди предложенных вариантов выберите ту сеть, к которой Андроид не может подключиться.

- Нажмите на неё и удерживайте до появления контекстного меню.

- Выберите пункт «Удалить сеть» или «Забыть сеть», в зависимости от модели гаджета и версии прошивки. Не беспокойтесь, она всё так же будет появляться в списке доступных для подключения, просто, устройство удалит все данные об этой точке доступа и позволит произвести подключение с нуля.

- Затем вновь запустите сканер доступных подключений и найдите среди предложенных доступных вариантов нужную сеть.

- Чуть ниже формы для ввода пароля поставьте галочку на пункте «Показать пароль». В некоторых смартфонах и планшетах эта команда представлена значком в виде глаза, в зависимости открыт он или нет определяется видимость символов.

- Внимательно введите ключ для подключения. Уточнить пароль можно в веб-интерфейсе настроек роутера.

Если вы выполнили алгоритм по шагам, но желаемого результата это не принесло, пароль точно указан верно, а ошибка аутентификации всё ещё возникает, значит, проблема в другом.

Корректировка настроек маршрутизатора

Если всё предыдущие манипуляции не дали нужного результата, значит, проблему нужно искать в настройках маршрутизатора. Точнее, в несоответствии типа шифрования роутера и Андроида.

Чтобы внести изменения в настройку маршрутизатора, необходимо организовать подключение. Сделать это можно и по WiFi, но надёжнее, если для этого будет использоваться специальный кабель. Подключаться для внесения корректировок можно с компьютера или ноутбука. Для того чтобы попасть в веб-интерфейс достаточно открыть браузер и прописать Ip-адрес нужной точки доступа. Уточнить последний можно на самом роутере, коробке от маршрутизатора или панели управления доступными сетями.

Чтобы узнать IP для доступа через раздел «Управления сетями» нажмите в панели задач на кнопку «Центр управления сетями». В разделе тип подключения найдите беспроводное соединение и, открыв окно, найдите раздел «Сведения». В пункте «Шлюз по умолчанию IPv4» будет прописан нужный адрес.

Итак, мы вносим данные в адресную строку и оказываемся на странице авторизации. Если вы не меняли данные, то в полях логин и пароль прописываем admin, admin. Внутренний интерфейс веб-сервиса различается в зависимости от модели маршрутизатора, но общая суть остается идентичной.

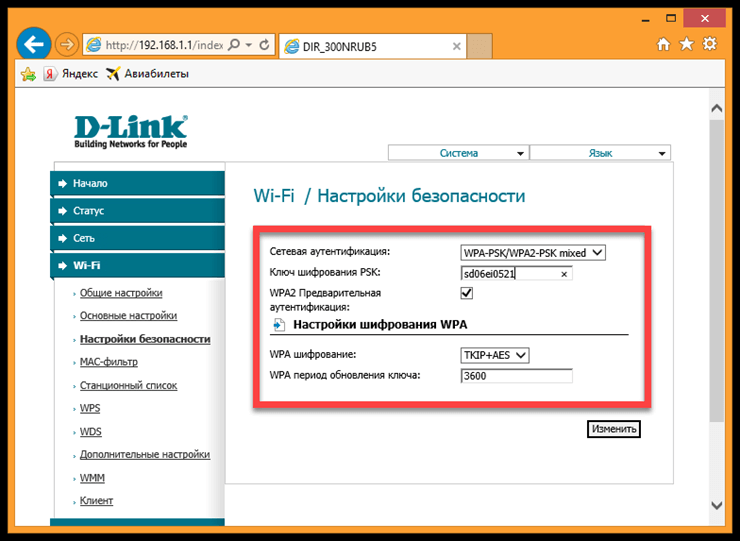

Перейдите в расширенные настройки роутера и в разделе WiFi откройте настройки безопасности. В разделе «Сетевая аутентификация» прописан текущий тип аутентификации или шифрования, который может не поддерживать Андроид. Если ваш роутер поддерживает миксованную систему шифрования (с пометкой mixed), то это будет идеальным вариантом выбора. Если такого параметра нет, то стоит экспериментальным методом выбрать тот тип шифрования, который понятен вашему устройству. Для этого выберите один из вариантов, сохраните изменения, перезагрузите маршрутизатор и предпримите попытку подключения. Возможно, описанное действие придётся повторить несколько раз, чтобы устранить первоначальную проблему.

Мы разобрали почему возникает ошибка аутентификации при подключении к WiFi на Андроид, что делать, если это произошло. Пишите в комментариях, как вы избавились от ошибки, а также если у вас возникнут проблемы, попытаемся их решить. Делитесь статьёй в социальных сетях и оставайтесь с нами.

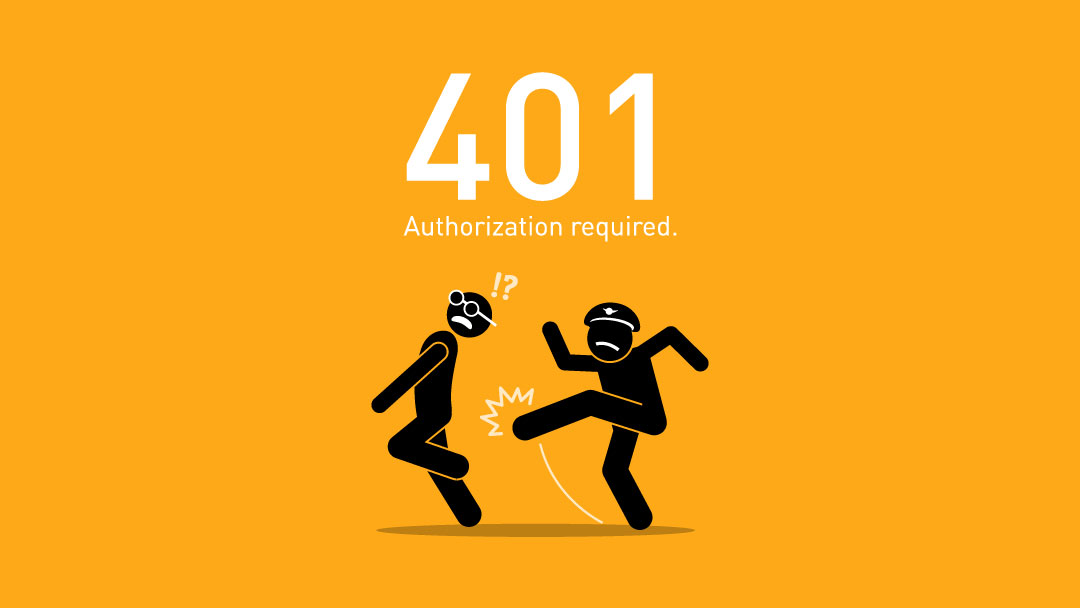

Появление сообщения об ошибке 401 Unauthorized Error («отказ в доступе») при открытии страницы сайта означает неверную авторизацию или аутентификацию пользователя на стороне сервера при обращении к определенному url-адресу. Чаще всего она возникает при ошибочном вводе имени и/или пароля посетителем ресурса при входе в свой аккаунт. Другой причиной являются неправильные настройки, допущенные при администрировании web-ресурса. Данная ошибка отображается в браузере в виде отдельной страницы с соответствующим описанием. Некоторые разработчики интернет-ресурсов, в особенности крупных порталов, вводят собственную дополнительную кодировку данного сбоя:

- 401 Unauthorized;

- Authorization Required;

- HTTP Error 401 – Ошибка авторизации.

Попробуем разобраться с наиболее распространенными причинами возникновения данной ошибки кода HTTP-соединения и обсудим способы их решения.

Причины появления ошибки сервера 401 и способы ее устранения на стороне пользователя

При доступе к некоторым сайтам (или отдельным страницам этих сайтов), посетитель должен пройти определенные этапы получения прав:

- Идентификация – получение вашей учетной записи («identity») по username/login или email.

- Аутентификация («authentic») – проверка того, что вы знаете пароль от этой учетной записи.

- Авторизация – проверка вашей роли (статуса) в системе и решение о предоставлении доступа к запрошенной странице или ресурсу на определенных условиях.

Большинство пользователей сохраняют свои данные по умолчанию в истории браузеров, что позволяет быстро идентифицироваться на наиболее часто посещаемых страницах и синхронизировать настройки между устройствами. Данный способ удобен для серфинга в интернете, но может привести к проблемам с безопасностью доступа к конфиденциальной информации. При наличии большого количества авторизованных регистрационных данных к различным сайтам используйте надежный мастер-пароль, который закрывает доступ к сохраненной в браузере информации.

Наиболее распространенной причиной появления ошибки с кодом 401 для рядового пользователя является ввод неверных данных при посещении определенного ресурса. В этом и других случаях нужно попробовать сделать следующее:

- Проверьте в адресной строке правильность написания URL. Особенно это касается перехода на подстраницы сайта, требующие авторизации. Введите правильный адрес. Если переход на страницу осуществлялся после входа в аккаунт, разлогинитесь, вернитесь на главную страницу и произведите повторный вход с правильными учетными данными.

- При осуществлении входа с сохраненными данными пользователя и появлении ошибки сервера 401 проверьте их корректность в соответствующих настройках данного браузера. Возможно, авторизационные данные были вами изменены в другом браузере. Также можно очистить кэш, удалить cookies и повторить попытку входа. При удалении истории браузера или очистке кэша потребуется ручное введение логина и пароля для получения доступа. Если вы не помните пароль, пройдите процедуру восстановления, следуя инструкциям.

- Если вы считаете, что вводите правильные регистрационные данные, но не можете получить доступ к сайту, обратитесь к администратору ресурса. В этом случае лучше всего сделать скриншот проблемной страницы.

- Иногда блокировка происходит на стороне провайдера, что тоже приводит к отказу в доступе и появлению сообщения с кодировкой 401. Для проверки можно попробовать авторизоваться на том же ресурсе с альтернативного ip-адреса (например, используя VPN). При подтверждении блокировки трафика свяжитесь с провайдером и следуйте его инструкциям.

Некоторые крупные интернет-ресурсы с большим количеством подписчиков используют дополнительные настройки для обеспечения безопасности доступа. К примеру, ваш аккаунт может быть заблокирован при многократных попытках неудачной авторизации. Слишком частые попытки законнектиться могут быть восприняты как действия бота. В этом случае вы увидите соответствующее сообщение, но можете быть просто переадресованы на страницу с кодом 401. Свяжитесь с администратором сайта и решите проблему.

Иногда простая перезагрузка проблемной страницы, выход из текущей сессии или использование другого веб-браузера полностью решают проблему с 401 ошибкой авторизации.

Устранение ошибки 401 администратором веб-ресурса

Для владельцев сайтов, столкнувшихся с появлением ошибки отказа доступа 401, решить ее порою намного сложнее, чем обычному посетителю ресурса. Есть несколько рекомендаций, которые помогут в этом:

- Обращение в службу поддержки хостинга сайта. Как и в случае возникновения проблем с провайдером, лучше всего подробно описать последовательность действий, приведших к появлению ошибки 401, приложить скриншот.

- При отсутствии проблем на стороне хостинг-провайдера можно внести следующие изменения в настройки сайта с помощью строки Disallow:/адрес проблемной страницы. Запретить индексацию страницам с ошибкой в «rоbоts.txt», после чего добавить в файл «.htассеss» строку такого типа:

Redirect 301 /oldpage.html http://site.com/newpage.html.

Где в поле /oldpage.html прописывается адрес проблемной страницы, а в http://site.com/newpage.html адрес страницы авторизации.

Таким образом вы перенаправите пользователей со всех страниц, которые выдают ошибку 401, на страницу начальной авторизации.

- Если после выполнения предыдущих рекомендаций пользователи при попытках авторизации все равно видят ошибку 401, то найдите на сервере файл «php.ini» и увеличьте время жизни сессии, изменив значения следующих параметров: «session.gc_maxlifetime» и «session.cookie_lifetime» на 1440 и 0 соответственно.

- Разработчики веб-ресурсов могут использовать более сложные методы авторизации и аутентификации доступа для создания дополнительной защиты по протоколу HTTP. Если устранить сбой простыми методами администрирования не удается, следует обратиться к специалистам, создававшим сайт, для внесения соответствующих изменений в код.

Хотя ошибка 401 и является проблемой на стороне клиента, ошибка пользователя на стороне сервера может привести к ложному требованию входа в систему. К примеру, сетевой администратор разрешит аутентификацию входа в систему всем пользователям, даже если это не требуется. В таком случае сообщение о несанкционированном доступе будет отображаться для всех, кто посещает сайт. Баг устраняется внесением соответствующих изменений в настройки.

Дополнительная информация об ошибке с кодом 401

Веб-серверы под управлением Microsoft IIS могут предоставить дополнительные данные об ошибке 401 Unauthorized в виде второго ряда цифр:

- 401, 1 – войти не удалось;

- 401, 2 – ошибка входа в систему из-за конфигурации сервера;

- 401, 3 – несанкционированный доступ из-за ACL на ресурс;

- 401, 501 – доступ запрещен: слишком много запросов с одного и того же клиентского IP; ограничение динамического IP-адреса – достигнут предел одновременных запросов и т.д.

Более подробную информацию об ошибке сервера 401 при использовании обычной проверки подлинности для подключения к веб-узлу, который размещен в службе MS IIS, смотрите здесь.

Следующие сообщения также являются ошибками на стороне клиента и относятся к 401 ошибке:

- 400 Bad Request;

- 403 Forbidden;

- 404 Not Found;

- 408 Request Timeout.

Как видим, появление ошибки авторизации 401 Unauthorized не является критичным для рядового посетителя сайта и чаще всего устраняется самыми простыми способами. В более сложной ситуации оказываются администраторы и владельцы интернет-ресурсов, но и они в 100% случаев разберутся с данным багом путем изменения настроек или корректировки html-кода с привлечением разработчика сайта.