Command named-checkconf checks the syntax only of a DNS (bind) configuration file. The file is parsed and checked for syntax errors, along with all files included by it. If there is no file specified with the command, /etc/named.conf is read by default.

In case of any changes done in the bind configuration, I recommend checking the DNS configuration file before restarting the service.

named-checkconf /etc/named.conf

If the bind is running in chroot environment use the below command also along with the above command

named-checkconf -t /var/named/chroot /etc/named.conf

The above command will show nothing if there is no error found in the configuration file. In case of any error will be displayed as output.

2. Check Bind Zone File

To check the syntax of the zone file using the command below. It will show the result in both cases.

named-checkzone demotecadmin.net /var/named/demotecadmin.net.db

Sample output;

zone demotecadmin.net/IN: loaded serial 3013040200 OK

3. Check Configuration file in Older version of Bind

If you are using an older version of the bind, you can have also checked the configuration using the below command.

service named configtest

Sample Outut:

zone tool.com/IN: loaded serial 42 zone localhost/IN: loaded serial 42 zone 1.168.192.in-addr.arpa/IN: loaded serial 1997022700 zone 0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.ip6.arpa/IN: loaded serial 1997022700 zone 255.in-addr.arpa/IN: loaded serial 42 zone 0.in-addr.arpa/IN: loaded serial 42

Программное обеспечение BIND DNS — один из самых надежных и проверенных способов настройки разрешения имен на Система Linux. Он существует с 1980-х годов и остается самым популярным сервером доменных имен (DNS), который используется в настоящее время. Эта статья представляет собой руководство по быстрой настройке DNS-сервера Linux с использованием BIND.

Эта статья не является введением в DNS или объяснением того, как работает протокол. Скорее мы просто сконцентрируемся на простой настройке настраиваемой зоны и файла конфигурации для данного домена / хоста, поддерживающего www и почтовые службы. Следуйте инструкциям ниже, чтобы установить и настроить BIND DNS на своем собственном сервере.

Прежде чем продолжить установку и настройку сервера имен BIND, убедитесь, что DNS-сервер BIND — это именно то, что вам нужно. Настройка по умолчанию и выполнение BIND на Debian или Ubuntu может занимать около 200 МБ ОЗУ без добавления зон в файл конфигурации. Если вы не уменьшите использование памяти BIND с помощью различных параметров конфигурации BIND, будьте готовы иметь некоторую свободную оперативную память, доступную только для этой службы. Этот факт тем более важен, если вы платите за собственный VPS-сервер.

В этом уроке вы узнаете:

- Как установить BIND на основные дистрибутивы Linux

- Как создать файл зоны DNS

- Как настроить адрес для сопоставления имен

- Как проверить файл и конфигурацию зоны BIND

- Как запустить или перезапустить службу BIND DNS

- Как протестировать конфигурацию BIND с помощью

копать землюкоманда

Настройка и тестирование сервера имен BIND в Linux

| Категория | Требования, условные обозначения или используемая версия программного обеспечения |

|---|---|

| Система | Любой Дистрибутив Linux |

| Программного обеспечения | СВЯЗЫВАТЬ |

| Другой | Привилегированный доступ к вашей системе Linux с правами root или через судо команда. |

| Условные обозначения |

# — требует данных команды linux для выполнения с привилегиями root либо непосредственно как пользователь root, либо с использованием судо команда$ — требует данных команды linux для выполнения от имени обычного непривилегированного пользователя. |

Наша тестовая среда

Прежде чем углубляться во всю конфигурацию BIND, полезно иметь некоторый контекст того, как мы настраиваем нашу сеть. Обратитесь к следующему списку, чтобы увидеть, как IP-адреса назначаются различным системам в нашей сети.

- IP-адрес сервера имен: 192.168.135.130

- Пример домена / хоста: linuxconfig.org

- Авторитетные серверы имен для зоны linuxconfig.org: ns1.linuxconfig.org (192.168.0.10) и ns2.linuxconfig.org (192.168.0.11)

- www и почтовые сервисы, на которые будет указывать linuxconfig.org: 192.168.0.10

Установите BIND на основные дистрибутивы Linux

Самый простой способ установить последнюю версию BIND (BIND9) — использовать системный менеджер пакетов.

На сервере Debian или Ubuntu Linux вы можете установить сервер имен BIND со следующими команда linux:

$ sudo apt install bind9 dnsutils.

Или с помощью этой команды в CentOS, Fedora, AlmaLinux и других дистрибутивах на основе RHEL:

$ sudo dnf install bind dnsutils.

Программное обеспечение dnsutils не является обязательным пакетом для запуска сервера имен BIND, но мы будем использовать копать землю команда, которая является частью этого пакета в качестве инструмента тестирования вашей конфигурации BIND.

Создание файла зоны DNS

На этом этапе нам нужно будет создать новый файл зоны для домена linuxconfig.org. Следуйте инструкциям ниже, как мы это делаем.

- Перейдите к

/etc/bind/каталог, а затем выполните следующую последовательность команд для перехода кзоны / мастер /.$ cd / etc / bind. $ sudo mkdir -p зоны / мастер. $ cd зоны / мастер /

- В

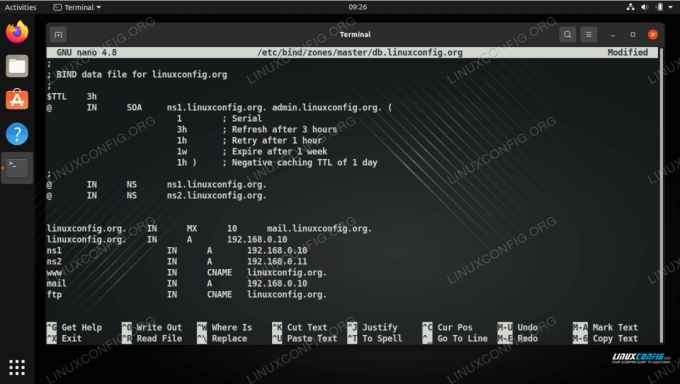

/etc/bind/zones/masterкаталог будет содержать файл зоны дляlinuxconfig.orgдоменное имя. Если вы предпочитаете использовать другой каталог для хранения этого файла, вы можете это сделать. Следующий файл зоны с именемdb.linuxconfig.org, будет содержать запись DNS, чтобы помочь серверу имен преобразовать полное доменное имя в IP-адрес. Создатьdb.linuxconfig.orgс помощью nano или другого текстового редактора.

$ sudo nano /etc/bind/zones/master/db.linuxconfig.org.

- Затем вставьте в файл следующий шаблон:

;; Файл данных BIND для linuxconfig.org.; $ TTL 3ч. @ В SOA ns1.linuxconfig.org. admin.linuxconfig.org. ( 1; Серийный 3ч; Обновить через 3 часа 1 час; Повторить попытку через 1 час 1 нед.; Срок действия истекает через 1 неделю 1ч); Отрицательный TTL кеширования 1 день.; @ IN NS ns1.linuxconfig.org. @ IN NS ns2.linuxconfig.org. linuxconfig.org. В MX 10 mail.linuxconfig.org. linuxconfig.org. В А 192.168.0.10. ns1 В А 192.168.0.10. ns2 IN A 192.168.0.11. www В CNAME linuxconfig.org. mail IN A 192.168.0.10. ftp В CNAME linuxconfig.org.Сохраните изменения и выйдите из этого файла конфигурации, когда закончите. Вот лишь краткий обзор некоторых строк из приведенного выше файла зоны привязки DNS:

Запись SOA: nameserver, уполномоченный для зоны linuxconfig.org, — это ns1.linuxconfig.org, а admin.linuxconfig.org — это адрес электронной почты лица, ответственного за эту зону DNS.

NS Records: два сервера имен для зоны linuxconfig.org — это ns [1,2] .linuxconfig.org

MX (почтовый обмен): linuxconfig.org запись обмена почтой. Число 10 означает предпочтение отбрасывать записи. A — A просто означает адрес или, другими словами, в зоне linuxconfig.org ns1 будет иметь A (адрес) 192.168.0.10.

Запись CNAME (запись канонического имени): перезапустить запрос, используя каноническое имя вместо исходного имени

Файл зоны BIND, который мы настроили

Настройте адрес для сопоставления имен

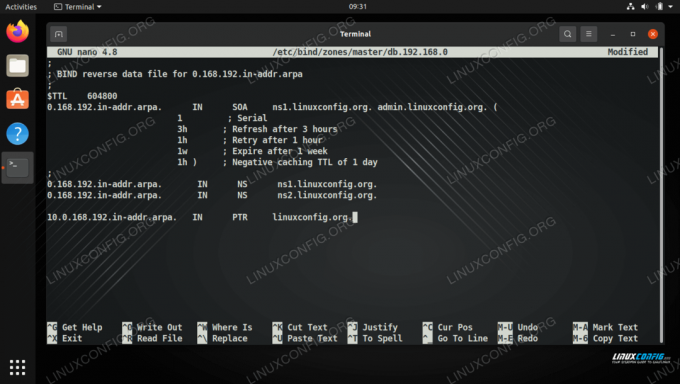

На этом этапе DNS-сервер BIND может разрешить IP-адрес, сопоставленный с хостом linuxconfig.org. Что мы должны сделать сейчас, так это обучить наш сервер имен обратному пути, а именно разрешить хост по IP-адресу.

- Для этого нам понадобится еще один файл с именем

db.192.168.0.$ sudo nano /etc/bind/zones/master/db.192.168.0.

- Внутри этого файла вставьте следующее содержимое:

;; Файл обратных данных BIND для 0.168.192.in-addr.arpa.; 604800 $ TTL. 0.168.192.in-addr.arpa. В SOA ns1.linuxconfig.org. admin.linuxconfig.org. ( 1; Серийный 3ч; Обновить через 3 часа 1 час; Повторить попытку через 1 час 1 нед.; Срок действия истекает через 1 неделю 1ч); Отрицательный TTL кеширования 1 день.; 0.168.192.in-addr.arpa. В NS ns1.linuxconfig.org. 0.168.192.in-addr.arpa. В NS ns2.linuxconfig.org. 10.0.168.192.in-addr.arpa. В PTR linuxconfig.org.PTR: запись NDS, используемая для сопоставления IP-адреса с именем хоста.

Обратная запись BIND

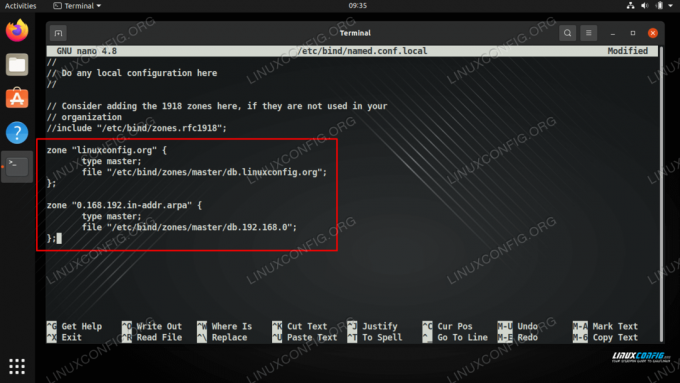

Обновление файла конфигурации BIND

На данный момент у нас должны быть готовы два файла:

- /etc/bind/zones/master/db.linuxconfig.org

- /etc/bind/zones/master/db.192.168.0

- Все, что нам нужно сделать сейчас, это вставить оба имени файла зоны в файл конфигурации BIND.

named.conf.local.$ sudo nano /etc/bind/ named.conf.local.

- Затем добавьте в этот файл следующие строки:

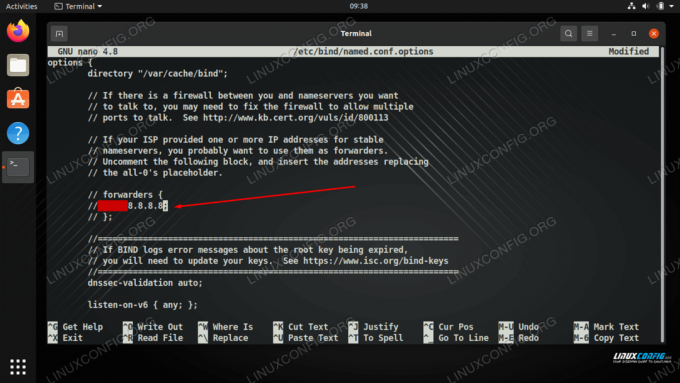

зона "linuxconfig.org" {тип мастер; файл "/etc/bind/zones/master/db.linuxconfig.org"; }; зона "0.168.192.in-addr.arpa" {тип мастер; файл "/etc/bind/zones/master/db.192.168.0"; }; - Последнее, что нужно сделать, прежде чем мы продолжим и проверим конфигурацию, — это добавить IP-адрес стабильного DNS-сервера в

named.conf.optionsфайл. Этот IP-адрес используется в случае, если локальный DNS-сервер не знает ответа на запрос разрешения имен. IP-адрес DNS-сервера во многих случаях предоставляется вашим интернет-провайдером. Кроме того, вы можете использовать общедоступные DNS-серверы Google с IP-адресами.8.8.8.8или8.8.4.4.$ sudo nano /etc/bind/ named.conf.options.

- Замените адрес пересылки (по умолчанию 0.0.0.0) на IP-адрес 8.8.8.8.

экспедиторы {8.8.8.8; };

Сообщаем BIND, где находятся файлы наших зон

Настройте адрес пересылки на надежный DNS-сервер от вашего интернет-провайдера или Google

Проверка файлов зоны и конфигурации BIND

Прежде чем мы попытаемся запустить сервер имен BIND с новой зоной и конфигурацией, вот несколько инструментов, которые нужно проверить, чтобы убедиться, что мы не сделали опечаток или неправильной конфигурации.

- Чтобы проверить файлы конфигурации, выполните следующую команду Linux:

$ sudo с именем-checkconf.

С этим

named-checkconfкоманда, эмпирическое правило: отсутствие новостей — хорошие новости. Если никаких выходных данных не было, ваши файлы конфигурации в порядке. - Чтобы проверить файлы зоны DNS, мы можем использовать

named-checkzoneкоманда:$ sudo named-checkzone linuxconfig.org /etc/bind/zones/master/db.linuxconfig.org. зона linuxconfig.org/IN: загружен серийный номер 1. ХОРОШО.

- Или, чтобы проверить файл обратной зоны:

$ sudo named-checkzone 0.168.192.in-addr.arpa /etc/bind/zones/master/db.192.168.0. зона 0.168.192.in-addr.arpa/IN: загружен серийный номер 1. ХОРОШО.

Проверка нашей конфигурации BIND на наличие ошибок или неправильной конфигурации

Запустить или перезапустить сервер имен BIND

Поскольку приведенные выше команды подтвердили, что наша конфигурация BIND действительна, мы можем запустить службу BIND, чтобы все эти изменения вступили в силу.

$ sudo systemctl start bind9.

В качестве альтернативы, если ваш сервер BIND уже запущен, используйте следующую команду Linux, чтобы помочь вам с его перезапуском:

$ sudo systemctl перезапустить bind9.

Тестирование конфигурации сервера привязки

В копать землю Команда из пакета dnsutils нам пригодится, чтобы помочь нам протестировать новую конфигурацию сервера имен BIND.

- В

копать землюКоманда может использоваться с любого ПК, имеющего сетевой доступ к вашему DNS-серверу, но желательно начинать тестирование с локального хоста. В нашем случае IP-адрес нашего сервера имен192.168.135.130. Сначала мы проверим разрешение хост-IP:$ dig @ 192.168.135.130 www.linuxconfig.org.

- Затем мы проверяем разрешение IP-адреса на хост:

$ dig @ 192.168.135.130 -x 192.168.0.10.

Использование команды dig для проверки разрешения хоста на IP

Использование команды dig для проверки разрешения IP-адреса хоста

Вот и все. Вы только что создали и настроили свою собственную зону DNS с помощью сервера имен BIND.

Заключительные мысли

В этом руководстве мы узнали, как создать и настроить зону DNS с помощью сервера имен BIND в основных дистрибутивах Linux. BIND — отличное программное обеспечение DNS с долгой историей надежности. Как мы видели здесь, требуется лишь небольшая настройка, чтобы заставить его работать без сбоев, и некоторое тестирование, чтобы убедиться, что он работает должным образом.

Подпишитесь на новостную рассылку Linux Career Newsletter, чтобы получать последние новости, вакансии, советы по карьере и рекомендуемые руководства по настройке.

LinuxConfig ищет технических писателей, специализирующихся на технологиях GNU / Linux и FLOSS. В ваших статьях будут представлены различные руководства по настройке GNU / Linux и технологии FLOSS, используемые в сочетании с операционной системой GNU / Linux.

Ожидается, что при написании статей вы сможете идти в ногу с технологическим прогрессом в вышеупомянутой технической области. Вы будете работать независимо и сможете выпускать не менее 2 технических статей в месяц.

проверка файлов зон bind9 на ошибки

Чтобы, проверить файлы зон bind9 на ошибки, запускаем терминал и набираем команду

sudo named-checkzone localhost.com /etc/bind/data/localhost.com

ps. заместо localhost.com имя вашего домена

Troubleshooting BIND

This is not a BIND manual, so if you are not familiar with the configuration/zone file syntax, first read up on the subject. Recommended resources:

- DNS for rocket scientists

- DNS Servers in Red Hat Enterprise Linux Networking Guide

General checks

- Log files:

sudo journalctl -f -u named.service- Normally, BIND does not log incoming DNS requests. For debugging purposes, it may be useful to enable this. You could change the config file (to enable query logging permanently), or issue the command

rndc querylog on(enable until next service restart).

- Normally, BIND does not log incoming DNS requests. For debugging purposes, it may be useful to enable this. You could change the config file (to enable query logging permanently), or issue the command

- Configuration file syntax validation:

- Main configuration file:

sudo named-checkconf /etc/named.conf - Zone files:

sudo named-checkzone ZONE ZONE_FILE, e.g.sudo named-checkzone cynalco.com /var/named/cynalco.com(forward lookup zone)sudo named-checkzone 2.0.192.in-addr.arpa /var/named/2.0.192.in-addr.arpa(reverse lookup zone)

- Main configuration file:

- Availability: use

dig(preferred) ornslookupto query the DNS server, e.g.:dig @DNS_SERVER_IP HOSTNAMEnslookup HOSTNAME DNS_SERVER_IP

Using dig and nslookup

Both commands can be installed with yum install bind-utils, if necessary. dig has more options and gives more detailed output, so it is preferred over nslookup. nslookup has the advantage that it is also available on Windows.

nslookup

$ nslookup www.hogent.be Server: 195.130.131.1 Address: 195.130.131.1#53 Non-authoritative answer: Name: www.hogent.be Address: 178.62.144.90

In this example, the IP address for host www.hogent.be is queried. We get a response from DNS server 192.130.131.1. The output specifies that the answer is non-authoritative, i.e. the DNS server that provided the response is not the authoritative DNS server for the domain hogent.be.

When troubleshooting a DNS service, it is important to send the DNS query to the specific host running BIND. Therefore, specify its IP address on as an argument:

$ nslookup www.hogent.be 8.8.8.8 Server: 8.8.8.8 Address: 8.8.8.8#53 Non-authoritative answer: Name: www.hogent.be Address: 178.62.144.90

dig

The output of dig looks like this:

$ dig www.hogent.be ; <<>> DiG 9.10.5-P2-RedHat-9.10.5-2.P2.fc25 <<>> www.hogent.be ;; global options: +cmd ;; Got answer: ;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 23001 ;; flags: qr rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 0, ADDITIONAL: 1 ;; OPT PSEUDOSECTION: ; EDNS: version: 0, flags:; udp: 4096 ;; QUESTION SECTION: ;www.hogent.be. IN A ;; ANSWER SECTION: www.hogent.be. 2796 IN A 178.62.144.90 ;; Query time: 11 msec ;; SERVER: 195.130.131.1#53(195.130.131.1) ;; WHEN: Tue Sep 26 00:45:51 CEST 2017 ;; MSG SIZE rcvd: 58

The output syntax is compatible with that of zone files. Here, we see that there is an A record for www.hogent.be, viz. 178.62.144.90. All lines beginning with semicolons ; are comments in the zone file syntax. The comments can be ommitted with option +short:

$ dig +short www.hogent.be 178.62.144.90

Specify the DNS server to be queried as a command line argument, prefixed with @:

$ dig +short @8.8.8.8 www.hogent.be 178.62.144.90

Other types of queries:

-

who is the authoritative name server for domain hogent.be?

$ dig +short NS hogent.be ns2.belnet.be. ens2.hogent.be. ns1.belnet.be. ens1.hogent.be.

-

what is the IPv6 address of download.fedoraproject.org?

$ dig +short AAAA download.fedoraproject.org wildcard.fedoraproject.org. 2001:4178:2:1269::fed2 2610:28:3090:3001:dead:beef:cafe:fed3 2605:bc80:3010:600:dead:beef:cafe:fed9

-

reverse lookup (only works if the queried DNS server has a PTR record for the specified IP address):

$ dig +short -x 195.130.131.1 asse.dnscache02.telenet-ops.be.

Common mistakes

The concept of a zone file is relatively simple: a text file containing hostname-to-IP mappings. However, the syntax is a bit arcane and small mistakes can have severe consequences. This section lists a few common mistakes.

End fully qualified domain names with a dot

A fully qualified domain name should always end on a dot, e.g.

www.hogent.be. 2796 IN A 178.62.144.90

If the dot is omitted, the value of $ORIGIN (specified at the beginning of the zone file) is appended. In a zone file for domain hogent.be, www.hogent.be (without the dot) would be interpreted as www.hogent.be.hogent.be.

Reverse lookup domain notation

The notation for reverse lookup domains, specified by an IP subnet, is kind of weird. Take the IP network 192.0.2.0/24 as an example:

- Dotted quad notation is used, but the quads are written in reverse order: 0.2.0.192

- The host part of the network address is omitted: 2.0.192

in-addr.arpa.(remark the dot at the end!) is added:2.0.192.in-addr.arpa.

The reverse lookup domain for 10.0.0.0/8 would be 10.in-addr.arpa., for 172.16.0.0/16 you would get 16.172.in-addr.arpa.

The serial

The SOA (start of authority) resource record always specifies a serial, an indicator of the version/revision of the zone file. You should always increase the serial after any change in the zone file. If you don’t, zone transfers to slave servers will not be performed.

Error «ignoring out-of-zone data»

Running queries locally works, bot not remotely

If the BIND service responds to DNS queries when run on the server itself, but refuses queries from clients, check the main config file /etc/named.conf. It’s probably configured to only respond to local requests. Specifically, check the options listen-on, listen-on-v6 and allow-query. The default settings (at least on RHEL/CentOS) are to only listen to the loopback interface and only respond to queries from localhost:

options {

listen-on port 53 { 127.0.0.1; };

listen-on-v6 port 53 { ::1; };

allow-query { localhost; };

// ...

}

Changing these settings to any; will allow any host to send queries to this BIND service.

Содержание

Решение проблем

Этот раздел посвящен способам определения причины проблем, возникающих с DNS и BIND9.

Тестирование

resolv.conf

Первый шаг в тестировании BIND9 это добавление IP адреса сервера имен в список определителей сетевых имен. Первичный сервер имен должен настраиваться, как и любой другой узел сети, с двойной проверкой. Просто отредактируйте /etc/resolv.conf, добавив следующее:

nameserver 192.168.1.10 nameserver 192.168.1.11

Вам надо добавить также IP адрес вторичного сервера имен на случай недоступности первичного.

dig

Если вы установили пакет dnsutils, вы можете проверить свою установку используя обзорную утилиту DNS dig:

1. После установки BIND9 примените dig к интерфейсу обратной петли (loopback), чтобы убедиться, что порт 53 прослушивается. Из терминала наберите:

dig -x 127.0.0.1

Вы должны увидеть строки вывода, похожие на следующее:

;; Query time: 1 msec ;; SERVER: 192.168.1.10#53(192.168.1.10)

2. Если BIND9 настроен у вас как кэширующий сервер, используйте dig для замера времени при разрешении имени внешнего домена:

dig ubuntu.com

Обратите внимание на время в конце вывода результата команды:

;; Query time: 49 msec

После повторного вызова dig должно произойти улучшение:

;; Query time: 1 msec

ping

Теперь для демонстрации как приложения могут использовать DNS для разрешения сетевых имен используйте утилиту ping для отправки ICMP эхо-запроса. Из терминала наберите следующее:

ping example.com

Это проверит может ли сервер имен разрешить имя ns.example.com в IP адрес. Вывод команды будет напоминать следующее:

PING ns.example.com (192.168.1.10) 56(84) bytes of data. 64 bytes from 192.168.1.10: icmp_seq=1 ttl=64 time=0.800 ms 64 bytes from 192.168.1.10: icmp_seq=2 ttl=64 time=0.813 ms

named-checkzone

Хороший способ проверить ваши файлы зон — это использовать утилиту named-checkzone, установленную вместе с пакетом bind9. Эта утилита позволяет вам убедиться в корректности настроек до перезапуска BIND9 и применения изменений.

1. Для тестирования нашего файла прямой зоны из примера введите следующее в командной строке:

named-checkzone example.com /etc/bind/db.example.com

Если все настроенно верно, вы сможете увидеть вывод, похожий на:

zone example.com/IN: loaded serial 6 OK

2. Аналогично, для тестирования файла обратной зоны введите следующее:

named-checkzone 1.168.192.in-addr.arpa /etc/bind/db.192

Вывод должен напоминать следующее:

zone 1.168.192.in-addr.arpa/IN: loaded serial 3 OK

Serial Number вашего файла зоны может отличаться.

Журналирование

BIND9 имеет широкий набор доступных опций настроек журналов. Существуют две основные опции. С помощью опции channel указывается где вести журналы, а опция category определяет какую информацию писать в журнал.

Если опции журналов отсутствуют, по умолчанию применяется следующее:

logging {

category default { default_syslog; default_debug; };

category unmatched { null; };

};

Этот раздел раскрывает как настроить BIND9 посылать отладочные сообщения, связанные с DNS запросами в отдельный файл.

1. Сначала нам надо настроить канал (channel) для определения в какой файл посылать сообщения. Редактируем /etc/bind/named.conf.local и добавляем следующее:

logging {

channel query.log {

file "/var/log/query.log";

severity debug 3;

};

};

2. Затем настраиваем категорию (category) для отправки всех DNS запросов в файл:

logging {

channel query.log {

file "/var/log/query.log";

severity debug 3;

};

category queries { query.log; };

};

Обратите внимание на опцию debug, которая может принимать значения от 1 до 3. Если уровень отладки не указан, о умолчанию используется 1.

3. Поскольку сервис named запускается от имени bind, надо создать файл и сменить ему пользователя:

sudo touch /var/log/query.log

sudo chown bind /var/log/query.log

4. Перед тем как сервис named сможет писать в новый файл журнала нужно изменить профиль AppArmor. Сначала редактируем файл /etc/apparmor.d/usr.sbin.named, добавив:

/var/log/query.log w,

или так:

/var/log/** rw,

Затем перегружаем профиль:

cat /etc/apparmor.d/usr.sbin.named | sudo apparmor_parser -r

На версии 12.4 работает следующая команда:

sudo apparmor_parser -r /etc/apparmor.d/usr.sbin.named

Дополнительную информацию по AppArmor смотрите в разделе AppArmor.

5. Теперь перегружаем BIND9 для применения изменений:

sudo service bind9 restart

Теперь вы можете увидеть файл /var/log/query.log, заполненный информацией о запросах. Это простейший пример использования опций журналирования BIND9. По использованию расширенных опций смотрите раздел Дополнительная информация.