- Remove From My Forums

-

Question

-

I have setup an OCSP Responder and verified its functionality with certutil -url command. Yet, in PKIView, it reads OCSP Location #1 Error

http://ocsp.company.com/ocsp. Why?

Answers

-

Sometimes it is due to a stale CA Exchange certificate

1) Revoke your latest CA Exchange certificate

2) Open an Administrative command prompt

3) Run certutil -cainfo xchg

4) Go back to PKIView and see if the status is OK

Brian

-

Proposed as answer by

Tuesday, January 17, 2012 1:25 PM

-

Marked as answer by

Bruce-Liu

Monday, January 23, 2012 2:11 AM

-

Proposed as answer by

- Remove From My Forums

-

Question

-

I have setup an OCSP Responder and verified its functionality with certutil -url command. Yet, in PKIView, it reads OCSP Location #1 Error

http://ocsp.company.com/ocsp. Why?

Answers

-

Sometimes it is due to a stale CA Exchange certificate

1) Revoke your latest CA Exchange certificate

2) Open an Administrative command prompt

3) Run certutil -cainfo xchg

4) Go back to PKIView and see if the status is OK

Brian

-

Proposed as answer by

Tuesday, January 17, 2012 1:25 PM

-

Marked as answer by

Bruce-Liu

Monday, January 23, 2012 2:11 AM

-

Proposed as answer by

Posted by Troy_PacNW 2018-09-11T20:53:42Z

Just set up a brand new CA with OCSP responder and things were all green w/out issue. Next day I open pkiview and I have the red x on OCSP Location #1 showing error and nothing else. Everything else is green and the responder shows working.

Anyone have any idea as to what I can do to get everything green/ok? Server 2016

20 Replies

-

Anybody?

Was this post helpful?

thumb_up

thumb_down

-

revoked the certificate issued for the OCSP…deleted the revocation configuration that used the previous and reissued certificate template. back to OK in pkiview…for now

Was this post helpful?

thumb_up

thumb_down

-

So after I got it working (see previous), I decided to move the Online Responder off of the ESCA server and on to my web server that works with ESCA. I’ve rebuilt the certificate, I’ve reinstalled, everything I can think of, multiple times on the WEBCA but it always shows error bad location on the OCSP Location. Is there something I’m missing on having the online responder on a separate server? All instructions I’ve found online show you can put it on another server and yet for some reason it’s not working in my instance.

Since nobody responded previously…do I even have this in the correct category/group? Is there a CA specific group I should be asking my request in?

Was this post helpful?

thumb_up

thumb_down

-

Also, when I issue a cert to another web server it does have the correct AIA info for the OCSP and it does show retrieved as verified when I export and run certutil -url. However, when I revoke the certificate, then retrieve again, it doesn’t show revoked…but still verified. I’m assuming this is because of the error in PKIview correct?

Was this post helpful?

thumb_up

thumb_down

-

Hey Adam…do you know anything about ADCS and OCSP or know someone who does that could help out in this situation? I need to get this up and rocking as we are getting ready to make system-wide change to our Okta SSO that requires a local CA and I am also writing up the build-out for the other two sites to use and I’ve got to get this done soon. Any help would be appreciated.

Was this post helpful?

thumb_up

thumb_down

-

OverDrive

This person is a verified professional.

Verify your account

to enable IT peers to see that you are a professional.mace

Windows Server Expert

-

check

44

Best Answers -

thumb_up

170

Helpful Votes

When I set mine up, I used: https://blogs.technet.microsoft.com/askds/2009/10/13/designing-and-implementing-a-pki-part-ii-implem… Opens a new window

I have to publish the revocation list every x amount (I do it twice a year) into AD from my offline root.

Was this post helpful?

thumb_up

thumb_down

-

check

-

yeah I’ve gone thru all of them multiple times trying to figure out where I’ve gone wrong, yet everything seems to check out as far as I can tell.

this is the main one that I’ve always referenced when setting things up: https://social.technet.microsoft.com/wiki/contents/articles/15037.ad-cs-step-by-step-guide-two-tier-… Opens a new window

referenced this one too since it was on 2016: https://timothygruber.com/pki/deploy-a-pki-on-windows-server-2016-part-1/ Opens a new window

there’s also this one too: https://www.tech-coffee.net/public-key-infrastructure-part-3-implement-pki-active-directory-certific… Opens a new window

This is the second go-around on setting up ADCS and this time the only thing that’s different is Server 2016 and using a 3rd server (WEBCA) to house the certs and act as the OCSP.

But any ideas as to why I’m having an issue with the OCSP location showing up as error as well as when requesting Domain Cert on another IIS I can’t select my local CA?

Was this post helpful?

thumb_up

thumb_down

-

OverDrive

This person is a verified professional.

Verify your account

to enable IT peers to see that you are a professional.mace

Windows Server Expert

-

check

44

Best Answers -

thumb_up

170

Helpful Votes

Sorry, no idea.

The guide I used… I had to go through it 3 times… only on the 3rd time did I literally stop at every line and make sure I did it and crossed it off (printed it out). After I had done everything exactly as it goes (the first 2 times I apparently missed a step or more)… then it started to work properly.

Was this post helpful?

thumb_up

thumb_down

-

check

-

yeah that’s what I’ve done. I always create an as-built document and I’ve gone thru it a couple times now except for making the change over to the WEBCA. Everything else shows green and working. The only thing that shows red/error is the OCSP location…and try as I might I can’t get it to show up OK for OCSP location. I’ve revoked the OCSP cert…deleted the duplicated cert template…uninstalled OCSP…then redid it and still nothing…even though I did get it working on the ESCA server

Was this post helpful?

thumb_up

thumb_down

-

When I set mine up, I used: https://blogs.technet.microsoft.com/askds/2009/10/13/designing-and-implementing-a-pki-part-ii-implem… Opens a new window

I have to publish the revocation list every x amount (I do it twice a year) into AD from my offline root.

Your comment of spinning up the ORCA twice a year to publish the CRL has struck me as odd…it’s been suggested that the root CRL be extremely long – 10 years for example – because the only time the root crl would need updated is when you need to revoke a certificate…aka the ESCA cert. If that’s the case then you would power it on – and generate a CRL. Having to do that that twice a year when nothing is revoked is extra work because the CRL wouldn’t have changed. Is there another reason for you needing to do this twice a year?

Was this post helpful?

thumb_up

thumb_down

-

OverDrive

This person is a verified professional.

Verify your account

to enable IT peers to see that you are a professional.mace

Windows Server Expert

-

check

44

Best Answers -

thumb_up

170

Helpful Votes

Troy_PBGNW wrote:

Adam (AJ Tek) wrote:

When I set mine up, I used: https://blogs.technet.microsoft.com/askds/2009/10/13/designing-and-implementing-a-pki-part-ii-implem… Opens a new window

I have to publish the revocation list every x amount (I do it twice a year) into AD from my offline root.

Your comment of spinning up the ORCA twice a year to publish the CRL has struck me as odd…it’s been suggested that the root CRL be extremely long – 10 years for example – because the only time the root crl would need updated is when you need to revoke a certificate…aka the ESCA cert. If that’s the case then you would power it on – and generate a CRL. Having to do that that twice a year when nothing is revoked is extra work because the CRL wouldn’t have changed. Is there another reason for you needing to do this twice a year?

Next, on lines 10 and 11 we have the following:

certutil -setreg CACRLPeriodUnits 180

certutil -setreg CACRLPeriod “Days”These set the CRL Validity and Publishing period 180 days or roughly six months.

Was this post helpful?

thumb_up

thumb_down

-

check

-

OverDrive

This person is a verified professional.

Verify your account

to enable IT peers to see that you are a professional.mace

Windows Server Expert

-

check

44

Best Answers -

thumb_up

170

Helpful Votes

BTW, Orca is a product for editing MSI’s

I had to think for a second for what you meant.

Was this post helpful?

thumb_up

thumb_down

-

check

-

lol…yeah I have Orca too sorry about the confusion.

But hey, I get it that the instruction said to do 6mo…but I’m curious as to why you didn’t change it? That’s what I’m trying to do right now, go thru all these initial settings again, because I don’t really want to have to do much with ORCA since it’s really only handling ESCA certs and as long as ESCA doesn’t become compromised, then there’s really no reason to bring ORCA online except to renew ESCA’s certificate in 5yrs…

As well as I don’t want to have it too long for ORCA and then have issues when I need to upgrade the server OS. I want it long enough that I don’t have to do squat with it, but not too long that it’s a pain for upgrading the OS in 5-10 years.

Just trying to get real-world thoughts on this since it’s just me, myself, and I here…

Was this post helpful?

thumb_up

thumb_down

-

OverDrive

This person is a verified professional.

Verify your account

to enable IT peers to see that you are a professional.mace

Windows Server Expert

-

check

44

Best Answers -

thumb_up

170

Helpful Votes

I turn it on every month for windows updates (direct from MS, not from WSUS), and then shut it down after the restart to apply the updates.

Was this post helpful?

thumb_up

thumb_down

-

check

-

So I don’t get it. I had to replace my UPS and step-down transformer over the weekend and when I turn the servers back on after also doing Windows Updates for this month, now OCSP Location #1 is no longer in Error…but OK…??? No amount of rebooting the VMs did anything previously…what the…?!

Was this post helpful?

thumb_up

thumb_down

-

Hey Troy,

I am having the exact same issue, did you ever figure it out mate?

John

Was this post helpful?

thumb_up

thumb_down

-

johnpala2 wrote:

Hey Troy,

I am having the exact same issue, did you ever figure it out mate?

John

No…as I stated in my post prior to yours, all of a sudden everything was working correctly after I took the entire office down to replace the UPS…so as to why it was acting like that after I already rebuilt everything…is beyond me…sorry man.

Was this post helpful?

thumb_up

thumb_down

-

Hey Troy,

I have 2 Issuing CA Servers in my environment and they both have multiple certificates issued to the OCSP Responder.

That can’t be right… can it?

Was this post helpful?

thumb_up

thumb_down

-

johnpala2 wrote:

Hey Troy,

I have 2 Issuing CA Servers in my environment and they both have multiple certificates issued to the OCSP Responder.

That can’t be right… can it?

I wouldn’t think so but I’m far from a PKI expert…but it’s easy to revoke the certs for OCSP…remove OCSP role and redo it…I did it several times as you can see from the above. Probably easier to revoke/remove and then redo it. Are the 2 issuing CA’s both subordinate CA’s?

Was this post helpful?

thumb_up

thumb_down

-

FYI…I’ve ripped mine back out (again) after my home office team and I figured how to set up SSL with Okta in our production environment w/out the need for local CAs…so I’m helping based off memory…

Was this post helpful?

thumb_up

thumb_down

Read these next…

Spark! Pro Series — 6 June 2023

Spiceworks Originals

Today in History: 6 June

1816 – 10” of

snowfall in New England, part of a “year without summer” which followed the

eruption of Mount Tambora in Indonesia1822 – Alexis

St. Marten shot in the stomach and treat…

SpiceWorld 2023 Registration is LIVE!

Spiceworks

*Photo Credit: Slava*Hey there! Great news! Registration for this year’s SpiceWorld (9/5/23-9/7/23) is finally open! As we celebrate 15 years of the Spiceworks Community, we are excited to announce that this year’s event promises to be out of this world!O…

Laptop Battery Testing Tool

Hardware

Greetings Everyone,I am looking for a brand agnostic tool/method for testing laptop batteries. We manage the tech resources of a school and I am hearing complaints from teachers about the performance of laptop batteries that are 2yrs or less old. I unders…

IT as a new career. Where do i start?

IT & Tech Careers

I’ve spent the last 23 years in telecommunications. I’ve worked repair, install and splicing (copper and fiber)from the CO to customer demarc. I’m not a spring chicken anymore. Aerial and manhole work is getting to be too much. IT has always interested me…

Does anyone use a status page?

Software

We are looking at getting a status page. Create a page where people can see outages.Does anyone have experience with these? Best ones? Worst ones?

- Remove From My Forums

-

Question

-

- I have 2 Online Responders installed on 2 issuing CAs. I also have an offline Root CA.

- Online responder on Issuing CA1 is the Online Responder Array Controller

- Issuing CA2 has the Online Responder installed, but (I assume) controlled by the Array Controller.

In the Enterprise PKI:

- CA2 and Root CA — Everthing works except the OCSP Location #1 and OCSP Location #2

- CA1 is golden, everything is working perfectly even the OCSP location #1 and #2 (exact same URL path as CA2 and Root CA)

Why is OCSP working for 1 CA but not the others?

Thanks!

Answers

-

Hi,

Thanks for posting in Microsoft TechNet forums.

I understand that OCSP location is working properly on Issuing CA1 which is the Online Responder Array Controller but not working on CA2 and Root CA.

The problem can be related to the Responder Array setting.

Here is an article which might be useful to you during the troubleshooting:

Online Responder Installation, Configuration, and Troubleshooting Guide

http://technet.microsoft.com/en-us/library/cc770413(v=ws.10).aspx

Also please check the information in the thread below to see whether it can help:

OCSP Location Error PKI

http://social.technet.microsoft.com/Forums/en-US/winserversecurity/thread/0466a65a-b118-4758-8c87-0ba25f060df3/

Regards

Kevin

TechNet Subscriber Support

If you are

TechNet Subscription

user and have any feedback on our support quality, please send your feedback

here.- Edited by

Tuesday, August 28, 2012 2:13 AM

- Marked as answer by

TE2011

Tuesday, August 28, 2012 5:29 PM

- Edited by

- Remove From My Forums

-

Question

-

- I have 2 Online Responders installed on 2 issuing CAs. I also have an offline Root CA.

- Online responder on Issuing CA1 is the Online Responder Array Controller

- Issuing CA2 has the Online Responder installed, but (I assume) controlled by the Array Controller.

In the Enterprise PKI:

- CA2 and Root CA — Everthing works except the OCSP Location #1 and OCSP Location #2

- CA1 is golden, everything is working perfectly even the OCSP location #1 and #2 (exact same URL path as CA2 and Root CA)

Why is OCSP working for 1 CA but not the others?

Thanks!

Answers

-

Hi,

Thanks for posting in Microsoft TechNet forums.

I understand that OCSP location is working properly on Issuing CA1 which is the Online Responder Array Controller but not working on CA2 and Root CA.

The problem can be related to the Responder Array setting.

Here is an article which might be useful to you during the troubleshooting:

Online Responder Installation, Configuration, and Troubleshooting Guide

http://technet.microsoft.com/en-us/library/cc770413(v=ws.10).aspx

Also please check the information in the thread below to see whether it can help:

OCSP Location Error PKI

http://social.technet.microsoft.com/Forums/en-US/winserversecurity/thread/0466a65a-b118-4758-8c87-0ba25f060df3/

Regards

Kevin

TechNet Subscriber Support

If you are

TechNet Subscription

user and have any feedback on our support quality, please send your feedback

here.- Edited by

Tuesday, August 28, 2012 2:13 AM

- Marked as answer by

TE2011

Tuesday, August 28, 2012 5:29 PM

- Edited by

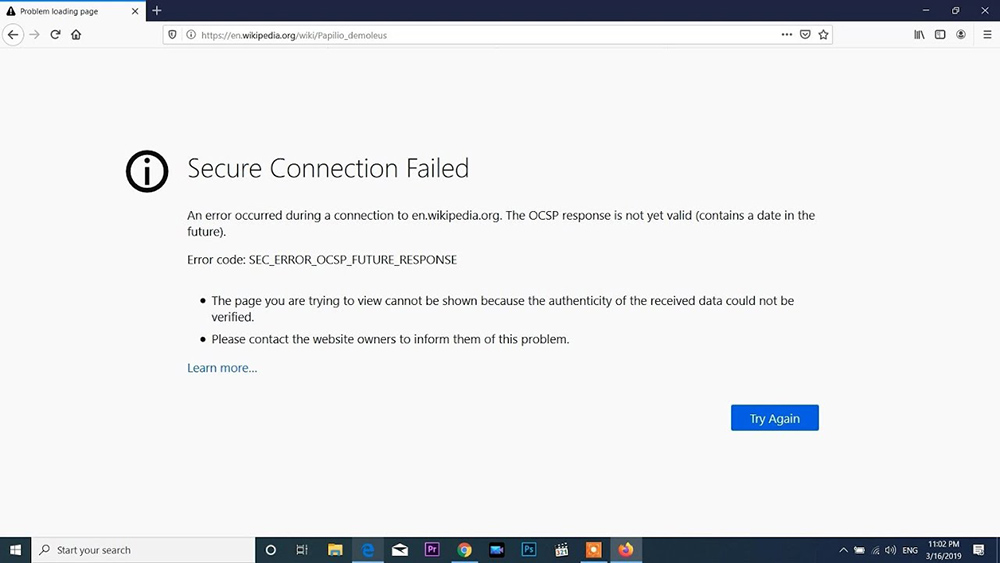

Пользователи браузера Mozilla Firefox могут столкнуться с проблемой под кодом «sec_error_ocsp_future_response». При появлении этой ошибки пользователь не может получить доступ к некоторым сайтам, особенно к сайтам на HTTPS. В этой статье будут представлены различные способы решения этой проблемы.

Что это за ошибка

Ошибка «sec_error_ocsp_future_response» является довольно распространённой среди пользователей, особенно разработчиков, которые тестируют свои сайты. Она появляется, когда пользователь пытается зайти на сайт, в котором содержатся многочисленные CSS-элементы. Браузер по разным причинам конфликтует с «начинкой» сайта, на который пользователь пытается зайти, и поэтому выдаёт ошибку.

Способы решения ошибки

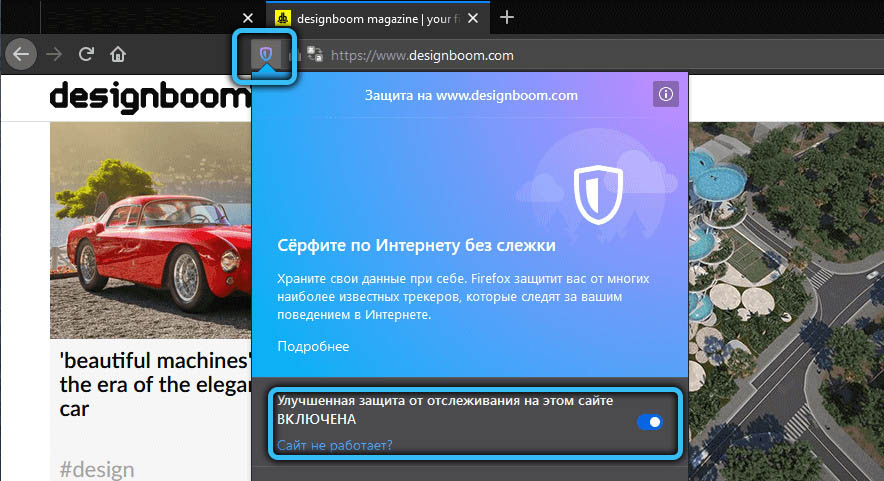

Добавление сайта в список исключений

Внутренняя защита, которая автоматически включена в браузере Firefox, может препятствовать вхождению пользователя на нужный ему сайт. Чтобы отключить эту защиту, вам нужно нажать на иконку щита рядом с адресной строкой сайта и отключить переключатель, который находится рядом с надписью «Улучшенная защита от отслеживания». После отключения этой функции сайт добавится в ваш список исключений, и, возможно, это поможет вам с решением данной проблемы.

Удаление повреждённого файла cert8.db

Иногда, по неизвестным причинам, файл cert8.db, который отвечает за некоторые данные в вашем браузере, может повредиться и помешать корректной работе браузера. Для того, чтобы удалить этот файл, вам нужно:

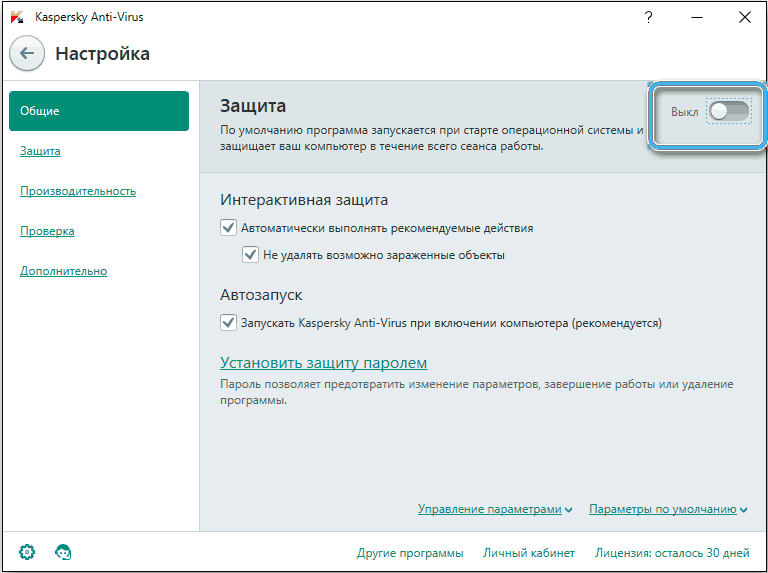

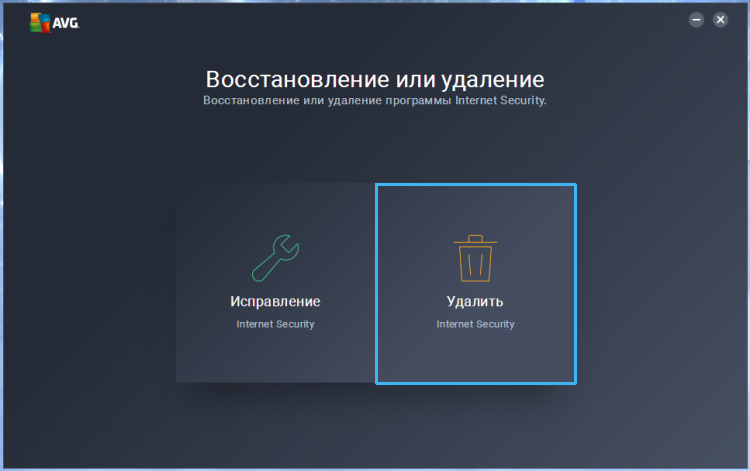

Отключение или удаление вашего антивируса

Некоторые антивирусы нередко конфликтуют с системой и определёнными программами, мешая их работе в целях безопасности пользователя, даже если эти приложения не представляют никакой опасности. Для того чтобы решить проблему с помощью этого способа, вам нужно временно отключить ваш антивирус и попробовать заново запустить сайт.

Если ошибка исчезнет и сайт откроется корректно, вам может понадобиться удалить ваш нынешний антивирус и заменить его на один из многочисленных антивирусов, которые не настолько сильно конфликтуют с системой.

Отключение проверки SSL

SSL-проверка сайтов работает на сайтах HTTPS для того, чтобы проверить сертификат сайта и в случае появления каких-либо проблем предупредить пользователя и предотвратить его пользование данным сайтом. Также это мешает разработчикам сайтов корректно тестировать свои сайты с протоколом HTTPS или обычным пользователям — пользоваться определёнными сайтами.

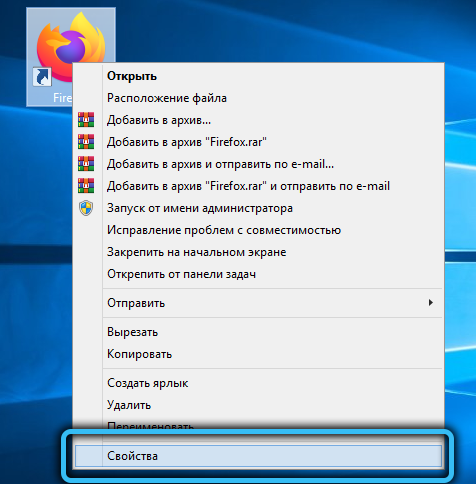

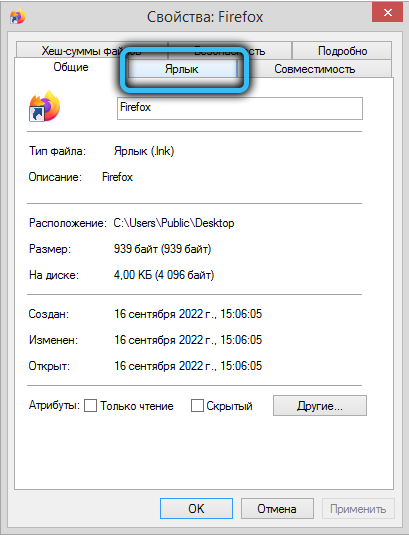

Для того чтобы отключить эту проверку, вам понадобится открыть свойства браузера Mozilla Firefox, нажав на его ярлык правой кнопкой мыши.

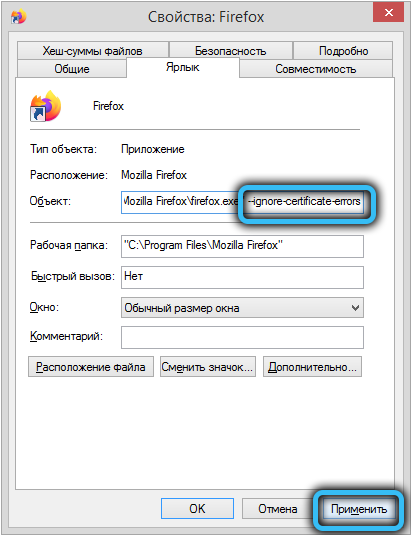

В открывшемся окне вам нужно нажать на вкладку «Ярлык» и в строчке «Объект:» приписать фразу —ignore-certificate-errors, а после этого нажать кнопку «Применить» и закрыть окно.

Надеемся, что наша статья проинформировала вас о способах решения вашей проблемы. Если какой-то из этих способов помог вам, просим написать в комментариях, какой именно и как сложно вам было это сделать.

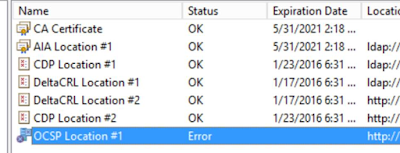

After configuring and installing OCSP on an Enterprise Certification Authority I noticed that the OCSP location in the PKIView is displaying an error as per below screen shot.

The OCSP was working fine with current certificate and I verified and validated it using the

Certutil -url (Check below article for more details)

http://blogs.technet.com/b/askds/archive/2009/06/29/implementing-an-ocsp-responder-part-iii-configuring-ocsp-for-use-with-enterprise-cas.aspx

It turned to be that the original AIA path that was used has been changed on my CA extensions with another path which led to this error. So in order to fix this issue, the following was done:

- Revoked the Latest CA Exchange certificate, this can be done by checking your Certification Authority – Issued Certificate – Arrange them by Certificate template and check the latest CA Exchange Certificate

-

From an Admin Command prompt run “certutil -cainfo xchg”

This did the trick and it was fixed back in the PKIView.

Posted in: PKI

I am currently setting up a new internal Windows PKI infrastructure in our organisation, to replace an old setup.

Things are mostly fine, but the OCSP location has the status «Error» in the pkiview console. When I check a certificate with certutil (certutil -URL test-certificate.cer or certutil -urlfetch -verify test-certificate.cer) it shows up as verified. So the responder does seem to work.

Does anyone know why the error status might show up in pkiview? Or where to find relevant logs about this error?

Some more info about the setup:

- As you can see in the image, it’s a two tier PKI with an offline root CA and a domain joined issuing CA.

- The AIA and CDP locations are located on two Ubuntu-based Nginx servers, with keepalived for HA purposes.

- A script on the Nginx servers fetches the new CRL from the issuing CA every 15 mins.

- The same two Ubuntu servers have a second Nginx server block, which runs a load balancer to direct ocsp requests to two ocsp responder servers. This way, the certificates can contain just one ocsp url, and clients do not have to wait for timeouts when one ocsp responder would be down.

When googling the problem I found that this might be due to a stale CA-Exchange certificate. But renewing that did not help.

Update

I tested this with Wireshark and when launching pkiview, no ocsp request is actually made. When running certutil -URL test-certificate.cer Wireshark clearly shows the ocsp request and response.

asked Aug 8, 2019 at 12:04

OmnomnomnomOmnomnomnom

6493 gold badges10 silver badges22 bronze badges

After some more searching I figured it out.

For the ocsp responder servers I used the same array as the old pki setup, since you can simply add multiple configurations to an array.

When these servers were set up, i followed this guide to get a nicer url for the ocsp location. (http://ocsp.domain.com instead of http://ocsp.domain.com/ocsp) This involved creating a new IIS site and editing an IIS config file.

This worked fine for clients in in the past, and still does. But seems to cause the error in pkiview. In the past, the ocsp location was not added to endpoint certificates. It was just used for one application that had the urls in it’s config file. So it did not show up in pkiview.

When we reverted back to the standard IIS configuration and renewed the CAExchange certificate, the error went away.

answered Sep 2, 2019 at 12:41

OmnomnomnomOmnomnomnom

6493 gold badges10 silver badges22 bronze badges

Contents of this directory is archived and no longer updated.

Введение

Сегодня хочу поговорить про OCSP – Online Certificate Status Protocol, который служит для проверки статуса сертификата на предмет отозванности. Как известно, стандартным механизмом проверки статуса сертификата является публикация CRL (Certificate Revocation List). В жизни существует 2 вида CRL:

- Base CRL – полный список CRL, в котором указываются серийные номера всех отозванных в CA сертификатов и причина отзыва. Поддерживается всеми современными системами Windows. Характеризуется большим объёмом и не очень частой публикацией для уменьшения трафика.

- Delta CRL – инкрементальный (хотя по факту это скорее дифференциальный) список CRL, в который включаются только сертификаты, которые были отозваны с момента последней публикации полного Base CRL. Характеризуется небольшим объёмом и относительно частой публикацией. Нативно поддерживается только системами не ниже Windows XP. Windows 2000 нативно не умеет его читать, но это становится возможным после применения патча MS04-011.

Опыт использования технологии CRL в широкой массе показал её негативные стороны. Если говорить о Base CRL, то Windows Server 2003/2008 по умолчанию публикуют этот список раз в неделю и в него включаются все сертификаты, которые были выданы и отозваны с момента последнего обновления сертификата CA. Т.к. эти сертификаты как правило выдаются на долгий срок (от 5 до 20 лет), то эти списки со временем могут сильно распухнуть. Из-за этого клиенту для проверки сертификата нужно вытягивать весь Base CRL с CA и искать там требуемый сертификат. Кстати, почему HTTPS сайты частенько тормозят Учитывая, что Base CRL публикуются не очень часто, то для обеспечение наиболее актуального списка CRL была внедрена система Delta CRL, которая включает в себя только сертификаты, которые были отозваны с момента последней публикации Base CRL. По умолчанию CA под управлением Windows Server 2003/2008 публикуют его раз в сутки.

Но это не отменяет необходимости клиенту как скачивать не только Base CRL, но и приходится дополнительно скачивать Delta CRL. Однако Certificate Services в Windows Server 2008 позволяют нам сделать жизнь чуточку лучше и облегчить процесс валидации сертификата за счёт использования OCSP.

Вкратце, OCSP работает очень просто: клиент для проверки статуса сертификата отправляет запрос на OCSP Responder с указанием серийного номера проверяемого сертификата. OCSP Responder на своей стороне проверяет статус сертификата и возвращает этот статус клиенту.

Примечание: использовать протокол OCSP нативно умеют только клиенты под управлением Windows Vista и выше. Предыдущие ОС могут его поддерживать только за счёт сторонних компонентов.

Настройка шаблона CA

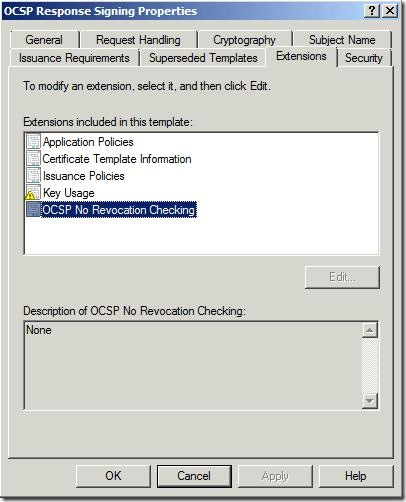

Итак, для начала нам потребуется установленный в сети Certification Authority под управлением Windows Server 2008 (любой редакции, кроме Web). По умолчанию с добавлением роли AD CS добавляется и служба Online Respnder. Для этого так же потребуется установить службы IIS, о чём мастер вам сообщит и предложит сделать. На сервере CA необходимо запустить оснастку Certificate Templates (Start –> Run… –> certtmpl.msc) и там найти шаблон OCSP Response Signing:

Данный шаблон характеризуется следующими свойствами:

- срок действия сертификата составляет 2 недели

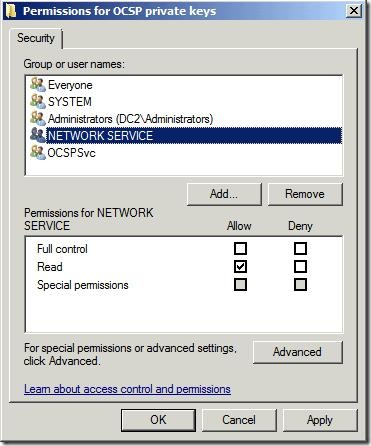

- на вкалдке Request Handlings добавлено право чтения приватного ключа для службы Network Service, поскольку служба OCSP работает от лица Network Service, а не LocalSystem (для LocalSystem отдельных разрешений не требуется)

- шаблон не содержит CDP и AIA расширений

- шаблон помечен как неподлежащий для проверки на отзыв (см. fig.1)

На вкладке Security необходимо для учётной записи компьютера, на котором размещён OCSP выдать право Allow Read и Allow Enroll. Это единственное изменение, которое необходимо выполнить для шаблона. Теперь нужно открыть оснастку Certificate Authority и добавить этот шаблон для выдачи:

правой кнопкой на Certificate Templates –> New –> Certificate Template to Issue –> OSCP Response Signing. Далее нужно создать оснастку Certificates для учётной записи компьютера и запросить сертификат на основе этого шаблона с компьютера, где установлен OCSP Responder.

После запроса сертификата не стоит закрывать оснастку Certificates, а выбрать новый сертификат и в All Tasks выбрать Manage Privete keys. В открывшемся окне Permissions выдайте право Read для учётной записи Network Service:

Настройка CA

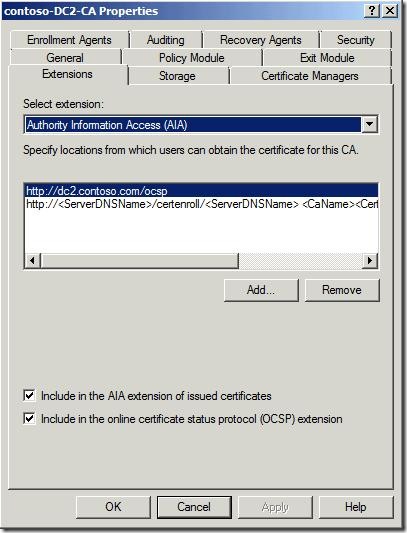

Следующим этапом нужно подготовить сам CA для работы с OCSP. Для этого вызываем свойства самого CA и переходим на вкладку Extensions:

В списке Extensions выбираем Authority Information Access (AIA), нажимаем Add и в поле вписываем URL для OCSP. В моём случае это http://dc2.contoso.com/ocsp. А так же выставляем нижнюю галочку, чтобы этот путь добавлялся во все издаваемые этим CA сертификаты.

Примечание от 09.08.2009: здесь у меня опечатка на скриншоте — нужно поставить только одну галочку, а именно — только нижнюю. Адрес OCSP не нужно добавлять в AIA издаваемых сертификатов, иначе клиент будет с OCSP адреса пытаться скачать CRT файл.

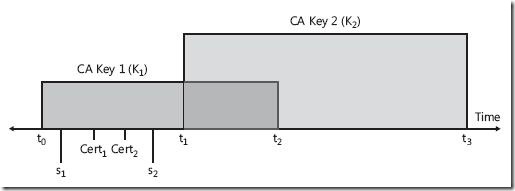

Примечание: учитвая, что срок действия такого сертификата всего 2 недели, не следует этот шаблон добавлять в Autoenrollment (если используется) Policies, т.к. тут возможны трудности с валидацией сертификата на отрезке времени когда обновляется сертификат CA. Вот как это может выглядеть:

в промежутке t0 – t2 используется старый ключ CA для подписи сертификатов (в том числе и OCSP). В промежутке t1-t3 используется новый сертификат CA. И когда наступает этап t1, когда старый сертификат ещё до истечения срока обновляется на новый, то в промежутке t1-t2 может случиться следующее:

- клиент отправляет запрос на проверку статуса сертификата Cert1 или Cert2, которые подписаны ключом CA Key 1

- на сервере CA уже действует новый ключ CA Key 2 и, соответственно, подписанный новым ключом сертификат OCSP

- сервер подписывает новым ключом OCSP ответ для клиента и пересылает

- клиент сверяет подписи OCSP и проверяемого сертификата. Подписи не совпадут, т.к. сертификат подписан ключом CA Key 1, а OCSP ответ уже ключом CA Key 2 и откланяет ответ от OCSP Responder, поскольку проверяемый сертификат и сертификат подписи Online Responder должны быть подписаны одним ключом CA.

Чтобы устранить проблему на указанном отрезке времени в Windows Server 2008 включено обновление OCSP Signing сертификатов с использованием существующих ключей. По умолчанию оно не включено, поэтому для активации такого обновления в командной строке следует выполнить:

certutil –setreg caUseDefinedCACertInRequest 1

После выполнения этой команды должно получиться нечто похожее на:

C:Usersadministrator>certutil -setreg caUseDefinedCACertInRequest 1

SYSTEMCurrentControlSetServicesCertSvcConfigurationcontoso-DC2-CAUseDefine

dCACertInRequest:New Value:

UseDefinedCACertInRequest REG_DWORD = 1

CertUtil: -setreg command completed successfully.

The CertSvc service may need to be restarted for changes to take effect.

Как гласит сообщение, после этой процедуры следует перезапустить службу AD CS:

net stop certsvc

net start certsvc

На сегодня, пожалуй, всё, а в следующий раз продолжим с конфигурированием Online Responder и политики отзыва сертификатов.

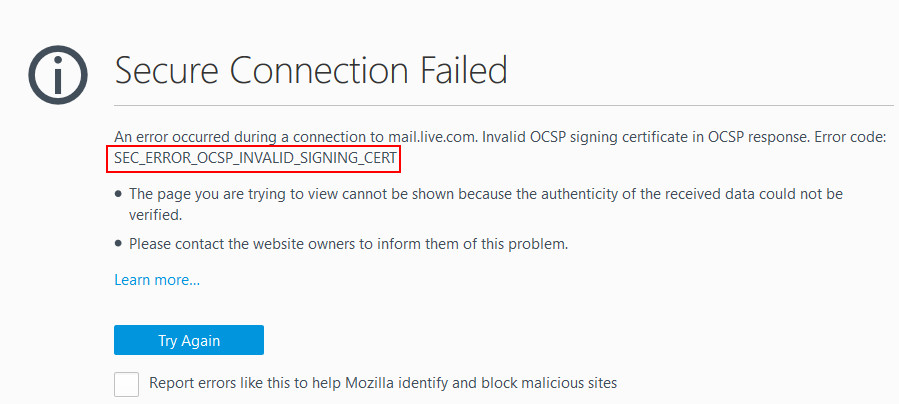

Ошибки соединения, с которыми приходится сталкиваться при посещении сайтов, могут носить как общий, так и эксклюзивный характер. Под словом «эксклюзивный» мы в данном случае имеем ввиду ошибку, появляющуюся только в конкретном браузере, как, например, «Ошибка при установлении защищённого соединения» с кодом SEC_ERROR_OCSP_INVALID_SIGNING_CERT в Mozilla Firefox. Судя по описанию, причиной появления ошибки является некая OCSP, каким-то образом связанная с используемым сайтом сертификатом безопасности.

И действительно, данная ошибка соединения чаще всего бывает вызвана сертификатом, срок действия которого истек. Увы, от пользователя здесь мало что зависит, устранением причин неполадки должен заниматься администратор сайта, тем не менее, кое-какие моменты пользователю всё же стоит проверить. Устранение другой, менее распространенной причины ошибки соединения, напротив, целиком зависит от пользователя.

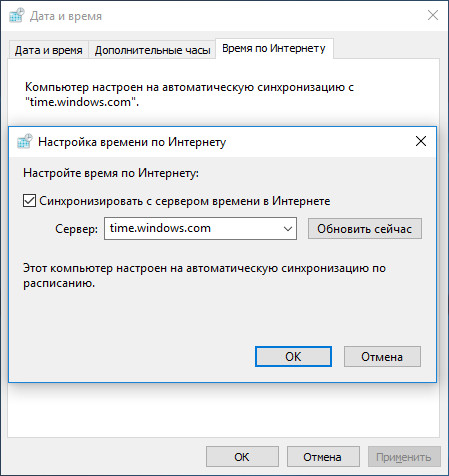

Откройте командой timedate.cpl настройки даты и времени и убедитесь, что последние соответствуют вашему часовому поясу. Если у вас отключена автоматическая синхронизация даты и времени, обязательно включите, было замечено, что даже незначительное отставание часов в Firefox приводило к описанной выше ошибки.

После установки правильной даты и времени следует перезагрузить компьютер.

Вызвать ошибку установки защищенного соединения с указанным кодом может также сбой в работе механизма OCSP, отвечающего за проверку достоверности SSL-сертификата.

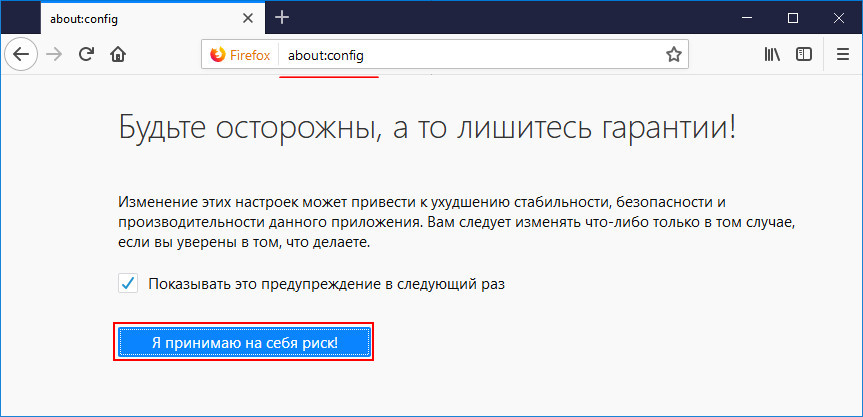

Хотя этого делать не рекомендуется, но если вы не видите иного выхода, попробуйте его отключить.

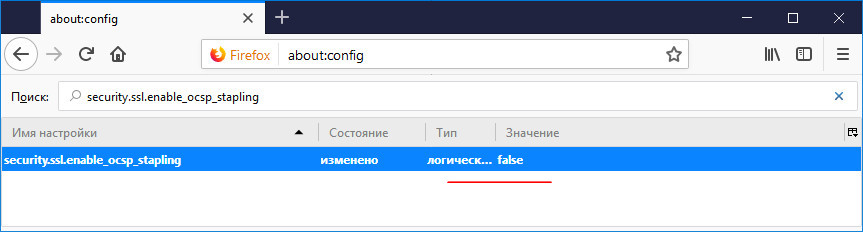

Перейдите по внутреннему адресу about:config на страницу флагов.

С помощью встроенного поиска найдите настройку security.ssl.enable_ocsp_stapling и дважды кликните по ней, поменяв таким образом ее значение с true на false.

Перезапустите браузер.

Что можно и нужно проверить еще? Появление ошибки с кодом SEC_ERROR_OCSP_INVALID_SIGNING_CERT отмечалось при работе расширений, блокирующих рекламу. Отключите все расширения и плагины, так или иначе связанные с блокировкой любого типа контента и проверьте результат. Если ошибка исчезла, определите проблемный компонент методом исключения и удалите либо замените его.

Загрузка…

I am currently setting up a new internal Windows PKI infrastructure in our organisation, to replace an old setup.

Things are mostly fine, but the OCSP location has the status «Error» in the pkiview console. When I check a certificate with certutil (certutil -URL test-certificate.cer or certutil -urlfetch -verify test-certificate.cer) it shows up as verified. So the responder does seem to work.

Does anyone know why the error status might show up in pkiview? Or where to find relevant logs about this error?

Some more info about the setup:

- As you can see in the image, it’s a two tier PKI with an offline root CA and a domain joined issuing CA.

- The AIA and CDP locations are located on two Ubuntu-based Nginx servers, with keepalived for HA purposes.

- A script on the Nginx servers fetches the new CRL from the issuing CA every 15 mins.

- The same two Ubuntu servers have a second Nginx server block, which runs a load balancer to direct ocsp requests to two ocsp responder servers. This way, the certificates can contain just one ocsp url, and clients do not have to wait for timeouts when one ocsp responder would be down.

When googling the problem I found that this might be due to a stale CA-Exchange certificate. But renewing that did not help.

Update

I tested this with Wireshark and when launching pkiview, no ocsp request is actually made. When running certutil -URL test-certificate.cer Wireshark clearly shows the ocsp request and response.

asked Aug 8, 2019 at 12:04

OmnomnomnomOmnomnomnom

6493 gold badges10 silver badges22 bronze badges

After some more searching I figured it out.

For the ocsp responder servers I used the same array as the old pki setup, since you can simply add multiple configurations to an array.

When these servers were set up, i followed this guide to get a nicer url for the ocsp location. (http://ocsp.domain.com instead of http://ocsp.domain.com/ocsp) This involved creating a new IIS site and editing an IIS config file.

This worked fine for clients in in the past, and still does. But seems to cause the error in pkiview. In the past, the ocsp location was not added to endpoint certificates. It was just used for one application that had the urls in it’s config file. So it did not show up in pkiview.

When we reverted back to the standard IIS configuration and renewed the CAExchange certificate, the error went away.

answered Sep 2, 2019 at 12:41

OmnomnomnomOmnomnomnom

6493 gold badges10 silver badges22 bronze badges

I had to think for a second for what you meant.

I had to think for a second for what you meant.