|

Цитировать выделенное |

Здравствуйте, поломалось когда смотрел настройки программы, и больше запускаться не захотело — сразу валится в эту ошибку 22:11:04_31-12-2012_037 EInvalidOperation и такая ошибка в логе каждую секунду пока не прибьёшь rutview.exe в диспетчере |

| Профиль | Сообщений: 25 | Дата создания: 31.12.2012 04:17:24 |

|

GanjaKyp

Цитировать выделенное |

косячит запись лога, могу посоветовать в файле config_4.xml вручную прописать параметру <optLogEnabled>false</optLogEnabled> значение false |

| Профиль | Сообщений: 76 | Дата создания: 31.12.2012 09:59:17 |

|

Bugzoid

Цитировать выделенное |

Вопрос видимо закрываю, предполагаю, что сам виноват в ошибке, перенёс config_4.xml из последней бэты просто копированием, не стоило этого делать. З.Ы. Такой вопрос видно уже был, я видно его прошляпил — для андроида версии клиента не планируется? … довольно удобная штука была бы, в дороге компактно. |

| Профиль | Сообщений: 25 | Дата создания: 01.01.2013 03:24:12 |

|

|

alex Модератор

Цитировать выделенное |

Bugzoid писал(а):

Такой вопрос видно уже был, я видно его прошляпил — для андроида версии клиента не планируется? … довольно удобная штука была бы, в дороге компактно. конечно же планируется и будет. |

| Профиль | Сообщений: 3310 | Дата создания: 04.01.2013 22:27:47 |

|

rancid

Цитировать выделенное |

Почему у клиента не запускается служба rutserv? пытаюсь вручную выдает ошибку 1053, а в логах пишет неправильный пароль?!? да этого пользовал дмваре, остановил его службу и мин через 15 удалось запустить хост, в чем дело? |

| Профиль | Сообщений: 5 | Дата создания: 17.01.2013 17:59:52 |

|

rancid

Цитировать выделенное |

на ХР написали что адрес и порт используются, хотя порты разные? |

| Профиль | Сообщений: 5 | Дата создания: 17.01.2013 18:05:20 |

|

|

alex Модератор

Цитировать выделенное |

rancid, полностью удалите программу и ключ HKEY_LOCAL_MACHINESYSTEMRemote Manipulator System установите программу заново, не меняя настроек. для установки программы требуются права администратора, убедитесь, что устанавливаете последнюю версию продукта http://rmansys.ru/downloads/ |

| Профиль | Сообщений: 3310 | Дата создания: 17.01.2013 18:08:01 |

|

rancid

Цитировать выделенное |

уже так делал 2 раза, версия последняя! странно то что после установки все работает(недолго), сначала думал дело в УАКе потом прочитал про полную поддержку(отключал не помогло), по рдп коннектится спокойно, думал в портах дело — менял их — ничего, в логах на рвивере пишет только ошибка авторизации и какой-то код ошибки причем разный, с момента установления связи никаких изменений не было, полез на клиента(возможно после его перезагрузки) и заметил что host не запущен, настройки хоста открывает а запуск не происходит, полез в службы стоит автоматом — но остановлена и запустить никак. При установки менял только порт, авторизацию. Ставил все по рдп. Рвивер удалял чистил реестр и так 2 раза. Хост тоже но на клиенте реестр не трогал. |

| Профиль | Сообщений: 5 | Дата создания: 17.01.2013 23:57:21 |

|

|

alex Модератор

Цитировать выделенное |

rancid, привязку к сетевому интерфейсу не ставили? без логов это пустой разговори, присылайте в поддержку их. |

| Профиль | Сообщений: 3310 | Дата создания: 18.01.2013 00:49:08 |

|

Said

Цитировать выделенное |

Приветствую! Такая же ситуация! Помогите! «Ситуация, все было отключено, сетевые фильтры тоже. Ночью отключили свет. Утром включаю и получаю ошибку: Отчет об ошибке — Клиент — Class: EAccessViolation Text: Access violation at address 006648DC in module ‘rutview.exe’. Read of address 0000001C Version: 63006 (0) Id: {D40E2CBE-7AA7-416C-A6AB-4322F3F4E219} Date: 07-06-2016 10-50-29

|

| Профиль | Сообщений: 2 | Дата создания: 20.03.2017 12:22:02 |

Содержание

- 990x.top

- Простой компьютерный блог для души)

- rutserv.exe — что это за процесс и как удалить? (RManService)

- rutserv.exe — что это такое?

- rutserv.exe — вирус?

- rutserv.exe — как удалить вирус?

- Ручное удаление

- 990x.top

- Простой компьютерный блог для души)

- rfusclient.exe что это за процесс, как удалить? (Remote Manipulator System, rutserv.exe)

- rfusclient.exe — что это такое?

- rfusclient.exe — как удалить?

- Использование специальных утилит

- Как удалить rms windows 10

- Агент

- Скрытый RMS [удаленное администрирование]

- Mini Internet-ID сервер

- Системные требования

- Rms удаленный доступ как пользоваться

- Гайд по RMS (создание скрытой сборки, удаленное управление)

- Пошаговое руководство — как подключится к компьютеру в любой точке мире бесплатно

990x.top

Простой компьютерный блог для души)

rutserv.exe — что это за процесс и как удалить? (RManService)

Приветствую друзья! Мы продолжаем разбираться с неизвестными процессами. Сегодня к нам попал rutserv.exe — постараемся узнать что это, насколько опасный, а также можно ли его удалить.

rutserv.exe — что это такое?

Процесс от ПО Remote Manipulator System (RMS) для удаленного управления компьютером. Данное ПО также используется для создания вируса Program.RemoteAdmin.684.

Также может быть служба TektonIT — RMS Host (RMANService), которой судя по всему и принадлежит процесс rutserv.exe:

Суть: rutserv.exe это может быть спокойно вирус удаленного управления, который построен на легальном ПО (аналог TeamViewer), поэтому антивирусы могут не видеть угрозы.

Процесс может запускаться из папки:

C:Program Files (x86)Remote Manipulator System — Server

C:Program Files (x86)Remote Utilities — Host

Однако возможно это имеет отношение к обычной версии Remote Manipulator System, не вирусной. Потому что если вирусная модификация, то процессы могут запускать из этих папок:

Сразу видно — специально, чтобы пользователь подумал что это системные файлы. Кроме этого — служба процесса тоже может быть замаскирована и иметь отображаемое название — Quality Windows Audio Video Experience Devices.

Кроме rutserv.exe у вас также может быть и rfusclient.exe, это все одна компашка.

Что еще интересно — может маскироваться даже под некую утилиту обновления драйверов (при этом значок Realtek):

rutserv.exe — вирус?

Получается не вирус, а легальное ПО. Но которое может использоваться для удаленного доступа к компьютеру без согласия пользователя.

Однако если использовать легальное ПО в таких незаконных целях — то это будет расцениваться как вирус.

Само по себе Remote Manipulator System (RMS) — не вирус, а программа для удаленного управления ПК. Например чтобы помочь кому-то через интернет или получить доступ к своему же ПК. Аналоги — TeamViewer, AnyDesk.

rutserv.exe — как удалить вирус?

Данный вирус присутствует в базе Dr.Web под названием Program.RemoteAdmin.684, а это говорит о том, что их утилита спокойно справиться с удалением вируса.

Если посмотреть страницу вируса с описанием, то все становится очевидно:

План действий — проверяем ПК не только утилитой от Доктора Веба, но и еще двумя лучшими утилитами:

- Dr.Web CureIt! — мощный инструмент против опасных вирусов типа троянов, ботнетов, майнеров. Скачивается уже с антивирусными базами, поэтому может весить примерно 100 мб. Длительность проверки может зависеть от количества файлов на диске. По окончании требует перезагрузку. Скачиваем утилиту здесь.

- AdwCleaner — утилита против рекламного и шпионского ПО, проверяет реестр, планировщик задач, браузер и его расширения, ярлыки, автозагрузку. Перед сканированием загружает антивирусные базы. Скачать можно тут.

- HitmanPro — похожа на AdwCleaner, принцип работы одинаков, только использует более тщательное сканирование. Может находить угрозы даже в куки-файлах. Работает быстро. Качаем здесь.

Важно! Если у вас нет нормального антивируса, тогда советую поставить бесплатную версию Каспера, а именно Kaspersky Free — базы обновляет, вирусы находит, ПК не грузит (было время тестировал).

Ручное удаление

Внимание! Пере ручным удалением создаем точку восстановления!

Способ нашел на форуме Virusinfo:

- Останавливаем службу TektonIT R-Server. Зажмите Win + R, появится окошко Выполнить, вставляем команду services.msc и нажимаем ОК. Находим службу > нажимаем два раза > в Тип запуска выставляем Отключена, а потом нажимаем кнопку Остановить.

- Удаляем данные в реестре. Открываем реестр: Win + R > команда regedit. Удаляем папку RManService в этих разделах реестра: HKEY_LOCAL_MACHINESYSTEMControlSet001Services , HKEY_LOCAL_MACHINESYSTEMControlSet002Services , HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServices Также удаляем папку Remote Manipulator System в разделе HKLMSYSTEM

- Необязательно. При наличии папки C:WindowsSysWOW64vipcatalog — удаляем ее полностью (vipcatalog). Если будут проблемы с удалением vipcatalog, тогда используйте Unlocker. Возможно что без удаления можно обойтись, но если папка есть, то советую ее все таки удалить.

- Выполняем перезагрузку.

- Удалить вручную остатки вируса. Среди файлов — зажимаем Win + E, выбираем Мой компьютер, потом в левом верхнем углу будет текстовое поле поиска — пишем туда rutserv и ищем остатки. В реестре: зажимаем Win + R > команда regedit > зажимаем Ctrl + F > вставляем в поле rutserv и нажимаем Найти далее. Когда нашлось — удаляем и продолжаем поиск кнопкой F3, пока не будет сообщение что поиск закончен.

Важно! Искать остатки можно не только по слову rutserv, но и по rfusclient, Remote Manipulator System, RMANService, TektonIT. Но смотрите внимательно что удаляете!

990x.top

Простой компьютерный блог для души)

rfusclient.exe что это за процесс, как удалить? (Remote Manipulator System, rutserv.exe)

Современный интернет давно уже стал опасным. Скачанный файл из малоавторитетного сайта может содержать в себе вирус — опасный троян, ботнет, либо рекламный модуль, шпионское ПО. Иногда вирус удалить не составит труда, иногда — удаление превращается в головную боль.

rfusclient.exe — что это такое?

rfusclient.exe — клиентская часть удаленного управления ПК, может использоваться хакерами с целью получить доступ к вашим файлам.

В диспетчере задач процессов rfusclient.exe может быть несколько.

rfusclient.exe возможно относится к легальному софту — Remote Manipulator System, либо вирус маскируется под него. Однако спокойно может использовать его в хакерских целях. Попадает на ПК при загрузке файлов, склеенных с вирусом, использующий rfusclient.exe.

Оказывается Remote Manipulator System — бесплатная программа удаленного управления ПК разработана российской компанией TektonIT. Является продолжением закрытой ранее программой Remote Office Manager. Вывод — вирус использует данное ПО в своих хакерских целях. Само ПО легально, не является вирусным/опасным. Подробности на вики (особенно интересны возможности).

Из картинки выше узнаем — вирус также может находиться здесь:

USER_NAME — имя вашей учетной записи. Необходимо проверить данную папку, при наличии — удалить.

Вирус может вызывать ошибки, например:

fatal error rfusclient.exe is corrupted

fatal error rfusclient.exe not found

remote manipulator system fatal error rfusclient.exe not found

Причина ошибок: использование ПО не по назначению.

rfusclient.exe — как удалить?

Важно! Перед удалением создайте точку восстановления. Откройте Панель управления > значок Система > Защита системы > выберите системный диск > кнопка Создать > укажите название, например До удаления вируса.

Удаление при помощи реестра. Необходимо вручную просканировать реестр на наличие записей, где упоминается rfusclient. Алгоритм действий:

- Зажимаете Win + R, пишите команду regedit.exe, нажимаете ОК.

- Появится Редактор реестра — зажимаем Ctrl + F, в текстовое поле пишем rfusclient, нажимаем Найти далее.

- Все найденные записи — нужно удалить, предварительно проверив отношение к rfusclient. После нахождения каждой записи — поиск останавливается. Для продолжения — нажмите F3. Поиск ведется до появления окошка Поиск завершен.

- Предположительно найдется раздел Remote Manipulator System — удаляем.

Важно! Перед поиском убедитесь в отображении скрытых файлов/папок. Для включения — откройте Панель управления (Win + R > команда control), найдите значок Проводник, запустите, на вкладке Вид внизу галочки отвечающие за показ скрытых файлов/папок.

Удаление файловых следов. Поиск файловых следов на системном диске, после нахождения — удалить. При ошибках удаления использовать утилиту для неудаляемых файлов/папок — Unlocker. Алгоритм действий:

- Зажимаем Win + E, откроется окно Проводник, выбираем системный диск (обычно под буквой C).

- В правом верхнем углу — текстовое поле поиска, вставляем rfusclient, ожидаем результатов.

- Никаких действий не принимаем, пока поиск не будет полностью завершен.

- По завершении — проверяем результаты. Может найтись папка RMS, которая находится в системной папке Program Files. При проблемах с удалением используем Unlocker.

Внимание! Необходимо произвести поиск в реестре/среди файлов также по слову rutserv. В реестре дополнительно можно просканировать по Remote Manipulator System/RMP/Remote Utilities.

Использование специальных утилит

Угроза обнаружена давно. Поэтому вероятно сегодня ее уже обнаруживают популярные антивирусные утилиты.

Максимальный эффект даст проверка всеми тремя лучшими утилитами (ссылки ведут на офф сайты):

- Dr.Web CureIt! — зарекомендовала себя как утилита номер один против опасных вирусов — троянов, червей, руткитов, ботнеов. Загружается уже с вшитыми антивирусными базами, проверят все области, где могут находиться вирусы либо их записи. Для удаления необходима перезагрузка. Скорость сканирования зависит от количества файлов на диске.

- AdwCleaner — лучшая утилита для поиска и удаления рекламных вирусов, шпионского ПО, рекламных расширений, удаление вирусных/мошеннических ссылок из ярлыков, проверка папок профилей браузеров, проверка автозагрузки/запланированных задач.

- HitmanPro — альтернатива AdwCleaner, эффективность такая же, однако используется другой механизм обнаружения угроз, из-за чего поиск может выполняться быстрее либо немного дольше. В отличии от AdwCleaner способна обнаруживать угрозы даже в cookie-файлах (данные, которые оставляет сайт на компьютере через браузер).

Комплексное сканирование не является трудным либо особо длительным. Однако способно избавить ПК на 99% от современных угроз. При отсутствии антивируса рекомендую установить бесплатную версию Касперского (не реклама, просто был положительный опыт использования).

Как удалить rms windows 10

В данной статье будет так сказать рецепт приготовления вируса с такой замечательной программы как Remote Manipulators System(далее просто RMS),скачать её можно и нужно с офф сайта http://rmansys.ru/

Вообщем скачиваем прогу с офф сайта,устанавливаем себе сервера ( rms.server5.0ru.msi ) и начинаем мутить вирус.

Сам рецепт в принципе банален,устанавливаем прогу,настраиваем все параметры и пытаемся сделать с неё Portable версию(так сказать) с тихой установкой,которая не будет задавать ни каких вопросов и запускаться после установки вместе с системой,опять же не задавая ни каких вопросов.

Ну так сказать перейдём от теории к практике))

Во время установки не убираем ни каких галочек ни где,наше движение согласится с соглашением и тыкать на кнопку Next и install далее только подтверждать разрешения запуска файла,в итоге на самом последнем окошке не убирая галку с Launche (и т.д.) тыкаем на кнопку Finish,у нас появится вот такое окошко:

Вбиваем пас который должен быть не менее 8 символов и тыкаем кнопку Ok,далее двигаем в трей где будет висеть значёк сервера RMS,

тыкаем

по нему левой кнопкой мыши и выбираем первый пункт меню

Далее тыкаем:

Ставим настройки как на скрине:

Жмём кнопку Ok,попросят перезагрзить сервер,перезагрузим но позже,для начала определимся с вирусом,вернее для каких целей мы будем его создавать,вернее в каком плане будет его распространение,в массовом или на определённого чела,если для массового распространения то можно смело перезагржать сервер,если же для определённого чела то можно настроить конект не через IP адрес,а через ID.

Для этого двигаем опять в трей и выбираем в меню настроить internet-ID соединение…

в итоге получим:

Это и будет ID через который будет проходить конект,то есть для подключения к этому серверу(в будущем вирусу) нужен будет только этот ID,вот теперь тыкаем в трее остановить RMS и идём в меню пуск для того что бы его запустить,как только запустили можно переходить к ключу реестра,который находится по адресу: HKEY_LOCAL_MACHINESYSTEMRemote Manipulator System,идеём дальше по этой ветке и заходим в подкаталог v4ServerParameters,далее меняем значение параметра FUSClientPath,то есть тупа указываем путь где в будущем будет находится сам вирус,допустим я буду делать на папку %SystemRoot%appstade,то есть в эту папку в будущем выгрузятся все компаненты необходимые для работы вируса.

Жмякнули,изменили,экспортировали пошли дальше в ветку по пути: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetservicesRManService,здесь тоже меняем значение параметра ImagePath,указываем тот же путь что и в пред идущей ветке:

Изменили,экспортировали,теперь соединим эти два ключа в один и займёмся файлами самой проги,по умолчанию они встают в папку Program FilesRemote Manipulator System — Server,значить топаем туда и копируемвырезаем от туда файлы: rfusclient.exe,rutserv.exe,rversionlib.dll,HookDrv.dll,это собственно всё что нам нужно,можно смело удалять сам сервак с компа,так как он нам реально не нужен))

Теперь напишем снова примитивный батинок,который и будет устанавливать наш RMS на комп жертвы,так сказать стартер нашего вируса:

Ну по батинку должно быть все предельно ясно,ибо он реально примитивный,ну всё же не много раскидаю и добавлю небольшую изюминку так сказать,а точнее небольшой совет(ну эт будет не много позже)

Так раскидаем не много сам алгоритм батинка(ну вдруг до кого не дошло или просто что то не понятно,в принципе эт бывает)

Первым действием он удаляет ключи реестра,вообще батинок примитивный в талого,можно было конечно по уму написать проверку и т.д.,ну на кой нам эта марока?))

Пишем так на сяк,кому надо тот нарисует для себя сам(ну я так думаю все на это способны),так что он не проверяет существование ключей а тупа удаляет их нах,следом убивает процессы и останавливает службу(хотя одной службой можно обойтись),делает это он для того чтобы не выскакивало ни каких ошибок при повторном запуске файла с вирусам,то есть если чел решится снова установить себе вируса,у него не будут вылазить ни какие ошибки,тупа всё тихо и мирно встанет как надо.

Далее создаёт папку appstade куда следом перекидывает все файлы необходимые для работы RMS,вот тут может возникнуть трабла,хз по какому там ну бывает такие случае что батинок считывает свой конец и если видит в конце удаление файлов с такими именами то уже тупа не куда ни хрена не копирует а сразу пропускает это дествие и в последствие этот момент вылетает из кода батинка,для избежания таких моментов советую переименовывать файлы в разные имена,а при копирование в конечную папку возвращать их настоящие имена обратно,таким образом этот баг можно избежать,так че там дальше копирование было,теперь добавление в доверенные к брэндмауеру,тупа создаёт правило,ну эт думаю понятно,че там дальше….

импорт ключа реестра,ну думаю понятно что куда,зачем и почему,далее запуск самого сервера RMS,так на всякий случай написал запуск со всеми полезными ключами,хотя можно было в полне обойтись двумя,ну да пох пусть будут,ставим атрибут на папку и создаём в папке TEMP батинок который удалит всё лишние в том числе и самого себя,удаляем все лишние файлы с папки Windows и создаём правило Schtasks которое запустит наш созданный батинок с папки TEmp.который в свою очередь удалит выполняемый батинок и самого себя,таким макаром останется минимум который нужен для работы вируса RMS,ну вроде весь алгоритм расписал,конечно без выносок строк,ну думаю и так понятно будет.

Компилим батинок и называем его wasf.exe.

Теперь что,теперь пакуем всё это воедино,в один исполняемый файл,путь выгрузки стандартом %WindowsDir%,на запуск наш батинок wasf.exe,ну и всё вроде,вообщем вирус с RMS готов к употреблению!)

Пользуемся и радуемся,правда радоваться можно будет только функционалу вируса,в скорости он однако очень сильно уступает своим аналогам,даже тому же радмину ох как будет уступать,ну да не это главное,главное то что на него не будет верещать антивирус,хотя есть у него ещё офигительный минус,это конечный вес,вес будет достигать в сжатом состояние порядка 2 Хост

Хост необходимо устанавливать на каждый удаленный компьютер (возможна удаленная и автоматизированная массовая установка). Он более универсален, чем Агент (см. ниже), и обеспечивает как контролируемый удаленный доступ, так и не контролируемый (т.е.

доступ, не требующий присутствия человека за удаленным компьютером). Т.к. Host работает как системная служба, вы можете совершать любые действия с удаленным ПК без каких-либо дополнительных настроек, достаточно просто того, чтобы компьютер был включен и в сети.

Значок Хоста в области уведомлений

Однако же, не смотря на то, что Host обеспечивает неконтролируемый доступ, есть возможность ограничить права доступа по режимам и настроить программу таким образом, чтобы при попытке удаленного соединения, удаленный пользователь должен был дать разрешение на доступ со стороны администратора. Хост удобен, прежде всего, организациям с большим парком ПК и пользователям, которым нужен максимально возможный контроль над удаленными компьютерами.

Агент

Агент — это, по своей сути, облегченная версия модуля Хост. Данное приложение не требует установки и даже прав администратора на удаленном компьютере. Удаленный клиент просто скачивает данное приложение, запускает его и говорит техническому специалисту службы поддержки ID и пароль, которые отображаются на весьма простом окне программы.

Агент можно, специальным образом, заранее настроить, разместив там логотип вашей компании и указав нужный текст приглашения. Вы можете отправить клиенту ссылку на специально сконфигурированный Агент, размещенный на вашем сайте. Еще одна удобная особенность, которую можно заранее сконфигурировать — автоматическая отправка атрибутов доступа на ваш email сразу после запуска Агента. Таким образом, удаленному клиенту даже не придется сообщать вам ID и пароль доступа — они придут вам на почту автоматически.

Скрытый RMS [удаленное администрирование]

Удаленный клиент может в любой момент прекратить сеанс удаленного доступа, просто закрыв приложение Агент. Если требуется постоянный удаленный доступ в режиме 24/7, лучше использовать модуль Хост (Host). Агент будет полезен, прежде всего, для компаний, осуществляющий техническую поддержку своих пользователей через интернет.

Mini Internet-ID сервер

Mini Internet-ID сервер — это бесплатный, специализированный продукт, который будет интересен, прежде всего, продвинутым системным администраторам и компаниям, осуществляющим техническую поддержку через интернет. Mini Internet-ID сервер повторяет функциональность нашей глобальной системы Internet-ID, предназначенной для работы удаленного доступа по ID, через NAT и сетевые экраны. Данный сервер можно установить на любом компьютере, имеющим внешний IP адрес и настроить Host и Viewer таким образом, чтобы при соединении они использовали не нашу глобальную Internet-ID службу, а ваш выделенный Mini Internet-ID сервер. Это приложение устанавливается в виде службы и не требует больших ресурсов памяти или CPU.

Системные требования

Ни один модуль RMS не имеет каких-либо специальных требования к аппаратному и программному обеспечению.

Поддерживаются ОС семейства MS Windows 10/8/7/Vista/XP и Windows Server 2016/2012/2008/2003, включая 64x.

Rms удаленный доступ как пользоваться

В этом видео я покажу как и с помощью чего можно удалить RMS Хост Если хост есть на вашем ПК, то другие люди могу управлять им! ———————————————————————————————— Скачать: https://yadisk.net/d/Z28xZgEGcc Видео про взлом ПК (RMS VIEWER):https://www.youtube.com/watch?v=-ljbfWwCfyI&t=206s Skype: dzotra27

echo off «%ProgramFiles%Remote Manipulator System — Hostrutserv.exe» /stop taskkill /f /im rutserv.exe «%ProgramFiles%Remote Manipulator System …

RMS удалённый доступ

Настройка удаленного доступа к ПК вопрос не сложный. Пожалуй, сложным здесь будет выбор программы, с помощь…

Новый антивирус против RMS

Сайт производителя: http://grizzly-pro.ru/ru/ Паблик — overpublic1: https://vk.com/over_view Заказать рекламу вы можете здесь: https://new.vk.com…

Гайд по RMS (создание скрытой сборки, удаленное управление)

Общий принцип работы Remote Manipulator System состоит в том, что на все удаленные контролируемые компьютеры в сети устанавливается R-Server. Администраторы устанавливают у себя клиентские модули — R-Viewer. R-Server устанавливается в виде системного сервиса и должен быть запущен в момент, когда R-Viewer устанавливает соединение или контролирует удаленный компьютер.

| • | Remote Manipulator System (RMS) — продукт компании TektonIT, состоящий из двух программ — R-Server’a и R-Viewer’а. |

| • | R-Server — программа, которая устанавливается на удаленный компьютер. С помощью этой программы R-Viewer осуществляет контроль удаленного компьютера. |

| • | R-Viewer — программа, которая устанавливает сетевое соединение с R-Server’ом, установленном на удаленном компьютере и осуществляет контроль над сервером в нескольких различных режимах соединения. |

| • | Режим соединения — способ управления удаленным компьютером. RMS поддерживает несколько режимов соединения: управление, просмотр, передача файлов, диспетчер задач, подключение к удаленной веб-камере, диспетчер устройств, терминал, управление питанием, удаленный запуск, запись удаленного экрана по расписанию, перехват оверлейного видео. |

Программа удаленного доступа, получаем доступ к чужому компьютеру в один клик.

Пошаговое руководство — как подключится к компьютеру в любой точке мире бесплатно

Если вы думаете как взломать или узнать IP чужого компьютера, то эта программа для вас. Следим по вебкамере за жертвой, читаем переписку и т.д. Встроенный кейлоггер и стиллер

Запускаем обязательно с правами администратора и обязательно отключаем антивирус

+ Статический ID или Отправка на EMail;

+ Встроенный протектор;

+ Выбор обычной или невидимой автозагрузки;

+ Ведения лога работы да/нет;

+ Скрытые папки и файлы да/нет;

+ Банер видео-наблюдения вкл/выкл;

+ Перезапись при запуске да/нет;

+ Оповещение на EMail да/нет;

+ Иконка в трее да/нет;

+ Выбор пути установки;

+ Вечнотриальный вьюверж

+ Выбор иконки билда (Бонус 200 иконок внутри);

+ Выбор имени процесса: rfusclient.exe;

+ Вывод дополнительного информационного сообщения;

+ Мутация плюс встроенный Protector RMS by Ltybcrf;

+ Возможность использования Downloader (для 2х файлов *.ехе сразу) ;

+ Встроенный WordExploit, аналог Word Downloader (только для старого офиса);

+ Как локальная, так и удалённая очистка следов программы;

+ Сохранение всех настроек для удобства у будущем;

Программа выложена чисто для ознакомления, после изучения обязаны ее удалить и не использовать в противоправных целях

Содержание

- 990x.top

- Простой компьютерный блог для души)

- rfusclient.exe что это за процесс, как удалить? (Remote Manipulator System, rutserv.exe)

- rfusclient.exe — что это такое?

- rfusclient.exe — как удалить?

- Использование специальных утилит

- KUMASERSOFT

- Примеры защиты от шпионов

- Защита от скрытого удалённого доступа RMS к вашему компьютеру.

- Rms host как удалить с компьютера

- Агент

- Скрытый RMS [удаленное администрирование]

- Mini Internet-ID сервер

- Системные требования

- Rms удаленный доступ как пользоваться

- Гайд по RMS (создание скрытой сборки, удаленное управление)

- Пошаговое руководство — как подключится к компьютеру в любой точке мире бесплатно

- Разрешите вас отадминить?

- Эпилог

990x.top

Простой компьютерный блог для души)

rfusclient.exe что это за процесс, как удалить? (Remote Manipulator System, rutserv.exe)

Современный интернет давно уже стал опасным. Скачанный файл из малоавторитетного сайта может содержать в себе вирус — опасный троян, ботнет, либо рекламный модуль, шпионское ПО. Иногда вирус удалить не составит труда, иногда — удаление превращается в головную боль.

rfusclient.exe — что это такое?

rfusclient.exe — клиентская часть удаленного управления ПК, может использоваться хакерами с целью получить доступ к вашим файлам.

В диспетчере задач процессов rfusclient.exe может быть несколько.

rfusclient.exe возможно относится к легальному софту — Remote Manipulator System, либо вирус маскируется под него. Однако спокойно может использовать его в хакерских целях. Попадает на ПК при загрузке файлов, склеенных с вирусом, использующий rfusclient.exe.

Оказывается Remote Manipulator System — бесплатная программа удаленного управления ПК разработана российской компанией TektonIT. Является продолжением закрытой ранее программой Remote Office Manager. Вывод — вирус использует данное ПО в своих хакерских целях. Само ПО легально, не является вирусным/опасным. Подробности на вики (особенно интересны возможности).

Из картинки выше узнаем — вирус также может находиться здесь:

USER_NAME — имя вашей учетной записи. Необходимо проверить данную папку, при наличии — удалить.

Вирус может вызывать ошибки, например:

fatal error rfusclient.exe is corrupted

fatal error rfusclient.exe not found

remote manipulator system fatal error rfusclient.exe not found

Причина ошибок: использование ПО не по назначению.

rfusclient.exe — как удалить?

Важно! Перед удалением создайте точку восстановления. Откройте Панель управления > значок Система > Защита системы > выберите системный диск > кнопка Создать > укажите название, например До удаления вируса.

Удаление при помощи реестра. Необходимо вручную просканировать реестр на наличие записей, где упоминается rfusclient. Алгоритм действий:

Важно! Перед поиском убедитесь в отображении скрытых файлов/папок. Для включения — откройте Панель управления (Win + R > команда control), найдите значок Проводник, запустите, на вкладке Вид внизу галочки отвечающие за показ скрытых файлов/папок.

Удаление файловых следов. Поиск файловых следов на системном диске, после нахождения — удалить. При ошибках удаления использовать утилиту для неудаляемых файлов/папок — Unlocker. Алгоритм действий:

Внимание! Необходимо произвести поиск в реестре/среди файлов также по слову rutserv. В реестре дополнительно можно просканировать по Remote Manipulator System/RMP/Remote Utilities.

Использование специальных утилит

Угроза обнаружена давно. Поэтому вероятно сегодня ее уже обнаруживают популярные антивирусные утилиты.

Максимальный эффект даст проверка всеми тремя лучшими утилитами (ссылки ведут на офф сайты):

Комплексное сканирование не является трудным либо особо длительным. Однако способно избавить ПК на 99% от современных угроз. При отсутствии антивируса рекомендую установить бесплатную версию Касперского (не реклама, просто был положительный опыт использования).

Источник

KUMASERSOFT

Примеры защиты от шпионов

Защита от скрытого удалённого доступа RMS к вашему компьютеру.

В данной статье мы рассмотрим, как обнаружить программу для удалённого доступа Remote Manipulator System (RMS) установленную на вашем компьютере без вашего ведома. Как её удалить или защититься с возможностью восстановления наблюдения за собой, если такое понадобится.

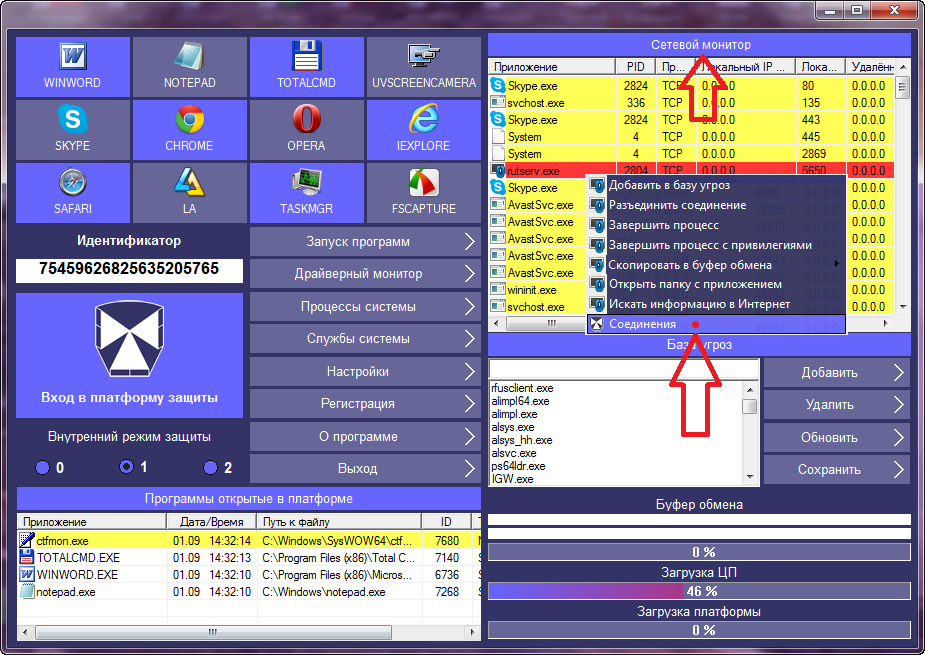

В сетевом мониторе антишпиона Mask S.W.B видны все активные соединения вашего компьютера с сетью, если вы увидите в нём процесс rutserv.exe, то знайте за вами ведётся наблюдение с помощью программы RMS. Если в активных соединениях с сетью нет этого процесса, проверьте приложения, ожидающие соединения по таймеру или другой команде. Во многих случаях шпионы и программы удалённого доступа находятся именно там. ( Для просмотра приложений ожидающих соединения в сетевом мониторе нажмите левой кнопкой мыши на блок с названием “Сетевой монитор” или в контекстном меню монитора сети выберите пункт “Соединения”).

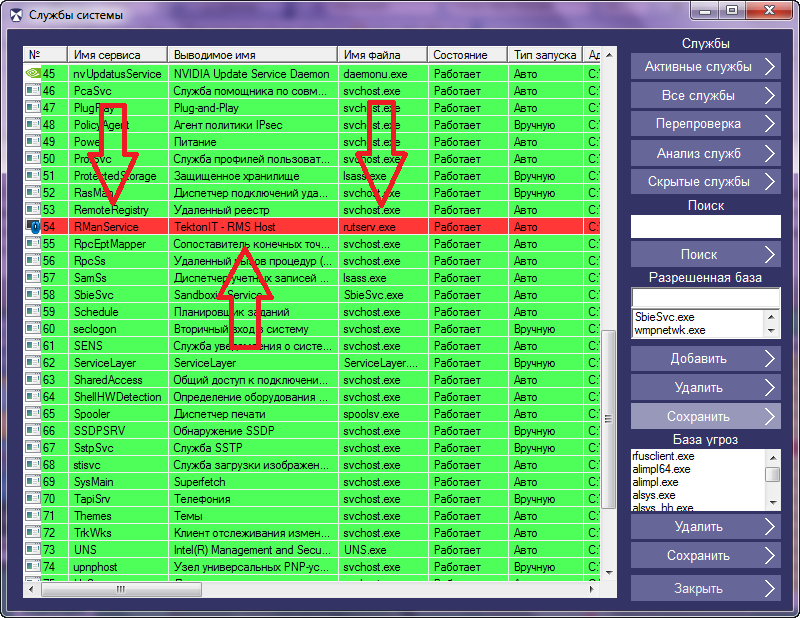

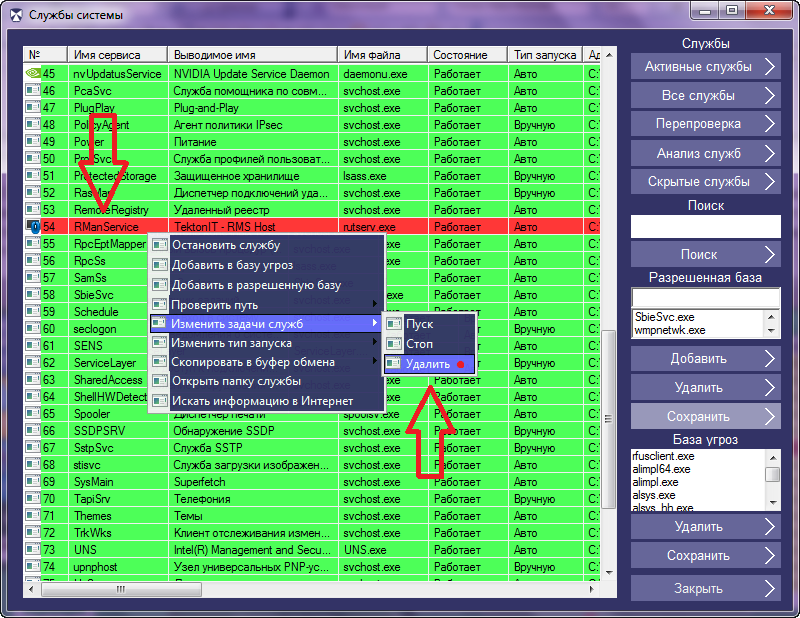

Удалённый доступ к вашему компьютеру обеспечивает служба RManService, которую можно обнаружить в мониторе “Службы системы”.

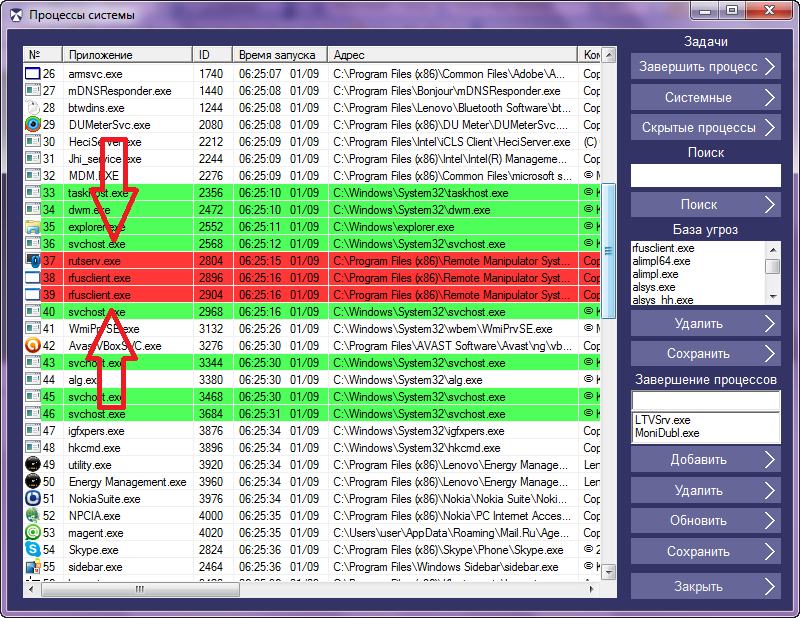

Три процесса от Remote Manipulator System: rutserv.exe, rfusclient.exe, rfusclient.exe находим в мониторе “Процессы системы”.

RMS удаленный доступ, обнаружен. Сейчас я продемонстрирую, как нейтрализовать его на компьютере. Из полученной информации ранее мы видим, что удалённый доступ обеспечивает служба установленная в системе. Удаляем её, и доступ к компьютеру удалённо, через программу Remote Manipulator System будет невозможен. В мониторе системных служб нажмите правой кнопкой мыши на строку с названием сервиса RManService и в контекстном меню выберите пункт “Удалить”.

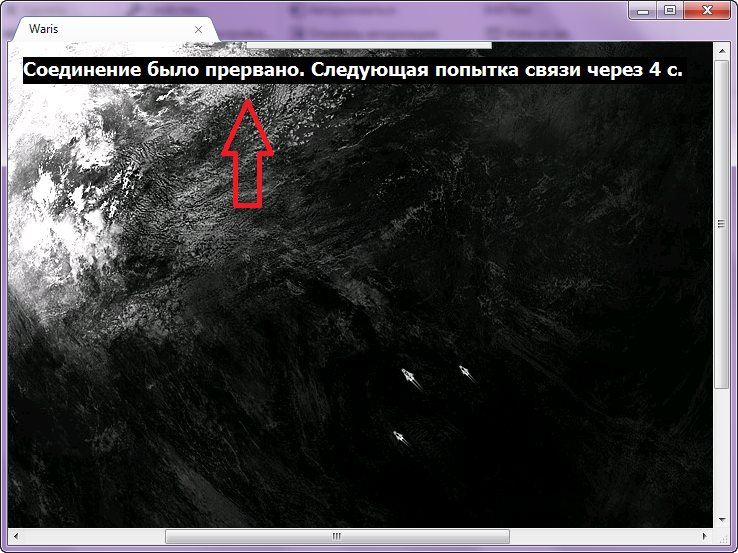

Если по какой то причине вы не вправе удалять за собой слежку или вы хотите вводить в заблуждения наблюдаемого за вами, то добавьте в “Базу угроз” маскировщика имя файла rutserv.exe. При запуске программы Mask S.W.B, автоматически анализируется сетевые соединения и если среди них есть занесённые в базу угроз, они блокируются. Компьютер, на котором будет стоять модуль управления RMS — клиент предназначенный для подсоединения и наблюдения за вашем компьютером, получит сбой и не сможет в момент вашей работы в маскировщике Mask S.W.B установить соединение повторно.

Все ваши действия будут скрыты от удалённого просмотра, но как только вы закроете программу маскировки, RMS удаленный доступ восстановит связь с вашей системой и сможет видеть на вашем компьютере всё, что видите вы.

Источник

Rms host как удалить с компьютера

В данной статье будет так сказать рецепт приготовления вируса с такой замечательной программы как Remote Manipulators System(далее просто RMS),скачать её можно и нужно с офф сайта http://rmansys.ru/

Вообщем скачиваем прогу с офф сайта,устанавливаем себе сервера ( rms.server5.0ru.msi ) и начинаем мутить вирус.

Сам рецепт в принципе банален,устанавливаем прогу,настраиваем все параметры и пытаемся сделать с неё Portable версию(так сказать) с тихой установкой,которая не будет задавать ни каких вопросов и запускаться после установки вместе с системой,опять же не задавая ни каких вопросов.

Ну так сказать перейдём от теории к практике))

Во время установки не убираем ни каких галочек ни где,наше движение согласится с соглашением и тыкать на кнопку Next и install далее только подтверждать разрешения запуска файла,в итоге на самом последнем окошке не убирая галку с Launche (и т.д.) тыкаем на кнопку Finish,у нас появится вот такое окошко:

Вбиваем пас который должен быть не менее 8 символов и тыкаем кнопку Ok,далее двигаем в трей где будет висеть значёк сервера RMS,

тыкаем

по нему левой кнопкой мыши и выбираем первый пункт меню

Далее тыкаем:

Ставим настройки как на скрине:

Жмём кнопку Ok,попросят перезагрзить сервер,перезагрузим но позже,для начала определимся с вирусом,вернее для каких целей мы будем его создавать,вернее в каком плане будет его распространение,в массовом или на определённого чела,если для массового распространения то можно смело перезагржать сервер,если же для определённого чела то можно настроить конект не через IP адрес,а через ID.

Для этого двигаем опять в трей и выбираем в меню настроить internet-ID соединение…

в итоге получим:

Это и будет ID через который будет проходить конект,то есть для подключения к этому серверу(в будущем вирусу) нужен будет только этот ID,вот теперь тыкаем в трее остановить RMS и идём в меню пуск для того что бы его запустить,как только запустили можно переходить к ключу реестра,который находится по адресу: HKEY_LOCAL_MACHINESYSTEMRemote Manipulator System,идеём дальше по этой ветке и заходим в подкаталог v4ServerParameters,далее меняем значение параметра FUSClientPath,то есть тупа указываем путь где в будущем будет находится сам вирус,допустим я буду делать на папку %SystemRoot%appstade,то есть в эту папку в будущем выгрузятся все компаненты необходимые для работы вируса.

Жмякнули,изменили,экспортировали пошли дальше в ветку по пути: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetservicesRManService,здесь тоже меняем значение параметра ImagePath,указываем тот же путь что и в пред идущей ветке:

Изменили,экспортировали,теперь соединим эти два ключа в один и займёмся файлами самой проги,по умолчанию они встают в папку Program FilesRemote Manipulator System — Server,значить топаем туда и копируемвырезаем от туда файлы: rfusclient.exe,rutserv.exe,rversionlib.dll,HookDrv.dll,это собственно всё что нам нужно,можно смело удалять сам сервак с компа,так как он нам реально не нужен))

Теперь напишем снова примитивный батинок,который и будет устанавливать наш RMS на комп жертвы,так сказать стартер нашего вируса:

Ну по батинку должно быть все предельно ясно,ибо он реально примитивный,ну всё же не много раскидаю и добавлю небольшую изюминку так сказать,а точнее небольшой совет(ну эт будет не много позже)

Так раскидаем не много сам алгоритм батинка(ну вдруг до кого не дошло или просто что то не понятно,в принципе эт бывает)

Первым действием он удаляет ключи реестра,вообще батинок примитивный в талого,можно было конечно по уму написать проверку и т.д.,ну на кой нам эта марока?))

Пишем так на сяк,кому надо тот нарисует для себя сам(ну я так думаю все на это способны),так что он не проверяет существование ключей а тупа удаляет их нах,следом убивает процессы и останавливает службу(хотя одной службой можно обойтись),делает это он для того чтобы не выскакивало ни каких ошибок при повторном запуске файла с вирусам,то есть если чел решится снова установить себе вируса,у него не будут вылазить ни какие ошибки,тупа всё тихо и мирно встанет как надо.

Далее создаёт папку appstade куда следом перекидывает все файлы необходимые для работы RMS,вот тут может возникнуть трабла,хз по какому там ну бывает такие случае что батинок считывает свой конец и если видит в конце удаление файлов с такими именами то уже тупа не куда ни хрена не копирует а сразу пропускает это дествие и в последствие этот момент вылетает из кода батинка,для избежания таких моментов советую переименовывать файлы в разные имена,а при копирование в конечную папку возвращать их настоящие имена обратно,таким образом этот баг можно избежать,так че там дальше копирование было,теперь добавление в доверенные к брэндмауеру,тупа создаёт правило,ну эт думаю понятно,че там дальше….

импорт ключа реестра,ну думаю понятно что куда,зачем и почему,далее запуск самого сервера RMS,так на всякий случай написал запуск со всеми полезными ключами,хотя можно было в полне обойтись двумя,ну да пох пусть будут,ставим атрибут на папку и создаём в папке TEMP батинок который удалит всё лишние в том числе и самого себя,удаляем все лишние файлы с папки Windows и создаём правило Schtasks которое запустит наш созданный батинок с папки TEmp.который в свою очередь удалит выполняемый батинок и самого себя,таким макаром останется минимум который нужен для работы вируса RMS,ну вроде весь алгоритм расписал,конечно без выносок строк,ну думаю и так понятно будет.

Компилим батинок и называем его wasf.exe.

Теперь что,теперь пакуем всё это воедино,в один исполняемый файл,путь выгрузки стандартом %WindowsDir%,на запуск наш батинок wasf.exe,ну и всё вроде,вообщем вирус с RMS готов к употреблению!)

Пользуемся и радуемся,правда радоваться можно будет только функционалу вируса,в скорости он однако очень сильно уступает своим аналогам,даже тому же радмину ох как будет уступать,ну да не это главное,главное то что на него не будет верещать антивирус,хотя есть у него ещё офигительный минус,это конечный вес,вес будет достигать в сжатом состояние порядка 2 Хост

Хост необходимо устанавливать на каждый удаленный компьютер (возможна удаленная и автоматизированная массовая установка). Он более универсален, чем Агент (см. ниже), и обеспечивает как контролируемый удаленный доступ, так и не контролируемый (т.е.

доступ, не требующий присутствия человека за удаленным компьютером). Т.к. Host работает как системная служба, вы можете совершать любые действия с удаленным ПК без каких-либо дополнительных настроек, достаточно просто того, чтобы компьютер был включен и в сети.

Значок Хоста в области уведомлений

Однако же, не смотря на то, что Host обеспечивает неконтролируемый доступ, есть возможность ограничить права доступа по режимам и настроить программу таким образом, чтобы при попытке удаленного соединения, удаленный пользователь должен был дать разрешение на доступ со стороны администратора. Хост удобен, прежде всего, организациям с большим парком ПК и пользователям, которым нужен максимально возможный контроль над удаленными компьютерами.

Агент

Агент — это, по своей сути, облегченная версия модуля Хост. Данное приложение не требует установки и даже прав администратора на удаленном компьютере. Удаленный клиент просто скачивает данное приложение, запускает его и говорит техническому специалисту службы поддержки ID и пароль, которые отображаются на весьма простом окне программы.

Агент можно, специальным образом, заранее настроить, разместив там логотип вашей компании и указав нужный текст приглашения. Вы можете отправить клиенту ссылку на специально сконфигурированный Агент, размещенный на вашем сайте. Еще одна удобная особенность, которую можно заранее сконфигурировать — автоматическая отправка атрибутов доступа на ваш email сразу после запуска Агента. Таким образом, удаленному клиенту даже не придется сообщать вам ID и пароль доступа — они придут вам на почту автоматически.

Скрытый RMS [удаленное администрирование]

Удаленный клиент может в любой момент прекратить сеанс удаленного доступа, просто закрыв приложение Агент. Если требуется постоянный удаленный доступ в режиме 24/7, лучше использовать модуль Хост (Host). Агент будет полезен, прежде всего, для компаний, осуществляющий техническую поддержку своих пользователей через интернет.

Mini Internet-ID сервер

Mini Internet-ID сервер — это бесплатный, специализированный продукт, который будет интересен, прежде всего, продвинутым системным администраторам и компаниям, осуществляющим техническую поддержку через интернет. Mini Internet-ID сервер повторяет функциональность нашей глобальной системы Internet-ID, предназначенной для работы удаленного доступа по ID, через NAT и сетевые экраны. Данный сервер можно установить на любом компьютере, имеющим внешний IP адрес и настроить Host и Viewer таким образом, чтобы при соединении они использовали не нашу глобальную Internet-ID службу, а ваш выделенный Mini Internet-ID сервер. Это приложение устанавливается в виде службы и не требует больших ресурсов памяти или CPU.

Системные требования

Ни один модуль RMS не имеет каких-либо специальных требования к аппаратному и программному обеспечению.

Поддерживаются ОС семейства MS Windows 10/8/7/Vista/XP и Windows Server 2016/2012/2008/2003, включая 64x.

Rms удаленный доступ как пользоваться

В этом видео я покажу как и с помощью чего можно удалить RMS Хост Если хост есть на вашем ПК, то другие люди могу управлять им! ———————————————————————————————— Скачать: https://yadisk.net/d/Z28xZgEGcc Видео про взлом ПК (RMS VIEWER):https://www.youtube.com/watch?v=-ljbfWwCfyI&t=206s Skype: dzotra27

echo off «%ProgramFiles%Remote Manipulator System — Hostrutserv.exe» /stop taskkill /f /im rutserv.exe «%ProgramFiles%Remote Manipulator System …

RMS удалённый доступ

Настройка удаленного доступа к ПК вопрос не сложный. Пожалуй, сложным здесь будет выбор программы, с помощь…

Новый антивирус против RMS

Сайт производителя: http://grizzly-pro.ru/ru/ Паблик — overpublic1: https://vk.com/over_view Заказать рекламу вы можете здесь: https://new.vk.com…

Гайд по RMS (создание скрытой сборки, удаленное управление)

Общий принцип работы Remote Manipulator System состоит в том, что на все удаленные контролируемые компьютеры в сети устанавливается R-Server. Администраторы устанавливают у себя клиентские модули — R-Viewer. R-Server устанавливается в виде системного сервиса и должен быть запущен в момент, когда R-Viewer устанавливает соединение или контролирует удаленный компьютер.

| • | Remote Manipulator System (RMS) — продукт компании TektonIT, состоящий из двух программ — R-Server’a и R-Viewer’а. |

| • | R-Server — программа, которая устанавливается на удаленный компьютер. С помощью этой программы R-Viewer осуществляет контроль удаленного компьютера. |

| • | R-Viewer — программа, которая устанавливает сетевое соединение с R-Server’ом, установленном на удаленном компьютере и осуществляет контроль над сервером в нескольких различных режимах соединения. |

| • | Режим соединения — способ управления удаленным компьютером. RMS поддерживает несколько режимов соединения: управление, просмотр, передача файлов, диспетчер задач, подключение к удаленной веб-камере, диспетчер устройств, терминал, управление питанием, удаленный запуск, запись удаленного экрана по расписанию, перехват оверлейного видео. |

Программа удаленного доступа, получаем доступ к чужому компьютеру в один клик.

Пошаговое руководство — как подключится к компьютеру в любой точке мире бесплатно

Если вы думаете как взломать или узнать IP чужого компьютера, то эта программа для вас. Следим по вебкамере за жертвой, читаем переписку и т.д. Встроенный кейлоггер и стиллер

Запускаем обязательно с правами администратора и обязательно отключаем антивирус

+ Статический ID или Отправка на EMail;

+ Встроенный протектор;

+ Выбор обычной или невидимой автозагрузки;

+ Ведения лога работы да/нет;

+ Скрытые папки и файлы да/нет;

+ Банер видео-наблюдения вкл/выкл;

+ Перезапись при запуске да/нет;

+ Оповещение на EMail да/нет;

+ Иконка в трее да/нет;

+ Выбор пути установки;

+ Вечнотриальный вьюверж

+ Выбор иконки билда (Бонус 200 иконок внутри);

+ Выбор имени процесса: rfusclient.exe;

+ Вывод дополнительного информационного сообщения;

+ Мутация плюс встроенный Protector RMS by Ltybcrf;

+ Возможность использования Downloader (для 2х файлов *.ехе сразу) ;

+ Встроенный WordExploit, аналог Word Downloader (только для старого офиса);

+ Как локальная, так и удалённая очистка следов программы;

+ Сохранение всех настроек для удобства у будущем;

Программа выложена чисто для ознакомления, после изучения обязаны ее удалить и не использовать в противоправных целях

Источник

Разрешите вас отадминить?

Главным врагом хакеров (не будем спорить об изначальном значении этого слова — сейчас мы будем этим термином обозначать тех, кто занимается созданием/распространением вредоносных программ) являются антивирусы, которые с той или иной степенью успешности обнаруживают их поделки и удаляют. Одним из способов предотвращения обнаружения незаконной деятельности и используемых для этого утилит является попытка «заставить» легальное ПО служить своим целям. Например, зачем что-то скачивать из интернета самому, рискуя попасть в немилость у фаервола или эвристика (не говоря о сигнатурах), если можно запустить wget с параметрами? Зачем городить свою отправку корреспонденции, если есть blat? Зачем долго и упорно делать утилиту удаленной слежки за компьютером, когда есть бесплатные программы удаленного администрирования?

В последнее время наибольшую популярность у разношерстной хакерской братии снискала программа Remote Manipulator System (RMS) производства отечественной компании TektonIT.

Причин этому несколько, но перейти к их перечислению достаточно сложно — что-бы не восприняли как рекламу, просто перечислим основные функции:

1. Возможность скрытой установки и работы;

2. Связь через сервер, а не к IP напрямую;

3. Возможность управления большим парком компьютеров;

4. ПО легально, имеет ЭЦП;

5. Файлы самой программы детектируются небольшим количеством антивирусов — ничего даже криптовать не нужно (5-20 в зависимости от версии);

6. Простота использования на уровне средних классов школы.

Если кратко, то технологическая суть работы такова:

1. На компьютер «жертвы» в скрытом режиме устанавливаются файлы RMS, причем иногда даже с помощью официального инсталлера, хотя чаще «вручную» — скрипт кладет файлы в нужную папку и запускает их «тихую» регистрацию или регистрирует их сам;

2. Хозяину на почту приходит ID и пароль;

3. В ботнете +1.

Реализуется это в виде SFX-архива с bat-файлом, который все сделает или в виде NSIS-инсталлера. В помощь начинающим есть много статей с красивыми скриншотами, где подробно описывается, как создавать такой архив… батник и сами файлы к статье, естественно, приложены. Для особо одаренных снимаются даже видео-мануалы (в большом количестве) и делаются «билдеры» — красивое окошечко, куда надо ввести свои данные (куда пароль и ID отправлять) — и все сделается само.

В сознании некоторых интеллектуалов настолько прочно закрепилось, что RMS это хакерская утилита, что они даже… в общем смотрите сами:

А с другой стороны баррикад тоже не все спокойно — нервные админы и пользователи штурмуют саппорт вопросами «доколе?!» — то один антивирус что-то удалит, то другой, то пользователи подозревают админа. Саппорт разводит руками, предлагает писать напрямую антивирусам, дескать, чем больше напишут, тем скорее удалят ложное срабатывание. Потом выпускают новую версию — там детектов нет, но через некоторое время снова появляются и все возвращается на круги своя.

Но есть еще и третья сторона баррикад, которую обычно никто не замечает и вообще не считает стороной, ведь у стены вообще две стороны, как принято считать, но тут не все так просто, есть еще антивирусы, которые держат круговую оборону: нужно защищать пользователей от злобных хакеров, нужно общаться с менеджерами/юристами из TektonIT и отмахиваться от админов, вопрошающих про неудобства, дескать наша контора платит за антивирус не для того, чтобы он легальное ПО сносил под корень.

На текущий момент антивирусная наука дошла до следующих высот:

1. Именем детекта в меру фантазии пытаются донести информацию о том, что это такое (встречаются следующие составные части имен: RemoteAdmin, RMS, Riskware, RemoteUtilities, not-a-virus… и т.д, и даже по три штуки таких вот подсказки некоторые умудряются в имя детекта всунуть);

2. Алерты на подобное ПО отличаются более мягкой цвето-звуковой гаммой, дабы не выводить пользователя из состояния душевного равновесия;

3. Детектирование подобного класса ПО можно целиком отключить в настройках антивируса;

4. И еще — это сугубо «национальная» проблема — дальше СНГ обычно это не распространяется. Программа русская, билдеры на русском, распространяется спамом и социальной инженерией, поэтому большинство зарубежных антивирусных компаний попросту не в курсе, что тут у нас такое творится. Конечно, в их вирлабы файлы поступают (с того же самого virustotal), но им, судя по всему, плохо видна ситуация в нашем регионе, а вот российские антивирусы и некоторые зарубежные (у кого большой штат в нашей стране) в меру своих сил стараются попортить крови вирусмейкерам.

Вот как обстоят дела с билдером с NSIS:

В этом билдере даже вводить ничего не нужно — на почту отсылки нет, ID+pass генерируются на этапе сборки и сохраняются в файл. Данная поделка для уменьшения количества сигнатурных детектов использует достаточно популярный способ — создание архива под паролем: все файлы RMS находятся в запароленном архиве, а при установке в параметрах командной строки архиватору (он на борту) дается пароль к архиву. Такой финт позволяет обойти проверку файла на диске (обычно антивирусы не брутят пароли), но (при наличии детекта) при установке файлы будут распакованы и обнаружены антивирусным монитором (если он включен, конечно).

Отдельным классом можно поставить патченные версии RMS — когда посредством реверсинга исследуется файл и из него «вырезается» (нопается, джампается) лишний функционал, например, отображение пользователю окна о том, что данные о доступе на его компьютер будут направлены на такой-то e-mail адрес (начиная с одной из версий появился такой функционал). Иногда патчинг применяется для сбития детектов антивирусов и для маскировки (перебивается versioninfo, строки в файле), в итоге файл через некоторое время начинает детектироваться уже не как Remote Tool (об этих детектах сказано выше), а как троян или бэкдор, причем по злому — не 10 антивирусами, а 30… ведь подпись на файл слетает в таком случае и это получается с точки зрения отвлеченного вирлаба в вакууме уже обычный зловред.

В некоторых случаях билдер служит только для записи в текстовый ini-файл с настройками, а вся работа по патчингу/конфигурированию самого билда сделана уже автором.

Вот пример такого билдера:

Иногда могут использоваться костыли в виде скриптов, мониторящих появление окон от RMS для их моментального сокрытия и даже в виде библиотеки dll, которая поставит в процессе нужные хуки и будет менять логику работы процесса в сфере отображения окон. Эти двухстрочные скрипты практически не детектируются, а библиотека обнаруживается более, чем 30 антивирусами, чем сильно подвергает риску всю операцию, потому она применяется крайне редко.

Если искать в поисковике имена детектов на RMS, то можно видеть, что для широкой публики (а не для ручного заражения с помощью соц.инженерии читеров в чате) используются комбинации, получающиеся не из паблик-билдеров, а из статей об этом — судя по форумам такие сборки продаются и даже билдеры к ним, их суть в том, что инсталлирование производит bat-файл — устанавливает в скрытом режиме легальный msi-инсталлер. Соответственно, у антивируса только две возможности пресечь это — детектировать bat-файл (а их легко изменять и «сбрасывать» детекты) и сами файлы RMS. Если же антивирус не детектирует конечные файлы, а во время попадания такого троянского слона на компьютер детекта на batник не было, то все тщетно — даже если следующими обновлениями он начнет детектироваться, то будет поздно, т.к для работы RMS он уже не нужен и его можно сдавать в утиль с чистой совестью.

Хочется отметить, что данный инструмент используют как начинающие хакеры (школьники, скрипт-киддисы и т.д), так и «работающие на постоянной основе», те, для кого это хлеб. Подобные доступы продаются на форумах сотнями по смешным ценам:

Подобные атаки используются не только для добычи уже привычного профита (пароли, деньги), но и для продажи людям с избытком каких-то гормонов — доступы к компьютерам девушек, которые часто находятся перед компьютером в раздетом виде.

Уже в процессе написания этой статьи, «Лаборатория Касперского» 11 сентября опубликовала«Расследование инцидентов: хищение в системе ДБО», что придало нам вдохновения, дескать «правильным путем идете, товарищи!», ведь там фигурировал именно исследуемый нами класс вредоносного ПО — именно им было произведено заражение. Поэтому мы решили достать описываемый зловред и дополнить статью Лаборатории Касперского новыми плюшками…

Описываемая рассылка эксплоита была произведена в января 2014 года. При открытии документа производилась закачка и запуск файла, который из себя представлял 7z-sfx архив, распаковывающий архив паролем COyNldyU, передав его командной строкой (у ЛК мог быть другой билд данного зловреда, немного другой модификации, но они крайне близкие родственники — все поведение и имена совпадают практически полностью). После чего запускался bat-файл, извлеченный из запароленного контейнера, который производил установку в систему файлов RMS (патченных). Данный батник интересен тем, что работал крайне корректно — предварительно пытался удалить самого себя из системы прибитием процессов и завершением/удалением служб, а также проверял права в системе, в случае недостатка которых мог устанавливаться в %APPDATA%MicrosoftSystem, а настройки писать в HKCUSOFTWARESystemSystemInstallWindowsUserServerParameters.

Также осуществлялся патчинг и апдейт виндового RDP (судя по всему, чтобы при удаленном подключении текущего юзера не выкидывало), путем запуска кучи консольных утилит в скрытом режиме.

В заключение мы бы хотели познакомить с ситуацией по детектам.

1. Детект файла rutserv.exe из разных версий RMS. Чтобы не помогать в этом деле хакерам (слишком наглядно будет видно какую версию какое количество и каких антивирусов обнаруживает) сделаем следующим образом: Если антивирус обнаруживает не менее 75% — ему плюс, менее половины — минус, оставшийся интервал даст ±;

2. Детект файла из под второго билдера (он всегда одинаков, а конфиг разный);

3. Детект bat-файлов для установки RMS в систему — взяли их из разных статей о самостоятельной сборке данного зловреда и несколько с форумов, где наоборот пытаются эту заразу реверснуть/избавиться и выкладывали файлы. Оформление результатов — аналогично первому пункту;

4. Bat-файл, описанный в статье от KasperskyLab.

Собственно, на изображении результаты видны, но мы попробуем дать им свою трактовку:

1. Как и следовало ожидать, три российских антивируса показали очень достойные результаты, что говорит об их пристальном внимании по отношению к данному классу вредоносного ПО. Касперский традиционно показывает хорошие результаты, Dr.Web практически полностью ориентирован на внутренний рынок (особенно гос. конторы и крупный бизнес), команда Outpost — создатели легендарного фаервола, как оказалось тоже упорно борются с супостатом… А зарубежным антивирусам мы предлагаем «в три раза увеличить крайнюю озабоченность».

2. Товарищи (VBA32) из братской республики Беларусь как-то немного странно отнеслись к данному семейству. Возможно, что нечаянно. но если нам хочется поиграть в конспирологию, то сложится достаточно интересный пазл: во-первых, этот антивирус сугубо внутренний — гос. предприятия на нем, во-вторых, их КГБ уже было замечено в любви к заражению своих граждан программкой RMS. Связаны ли эти пункты между собой — вопрос открытый, достоверность второго пункта нотариально также не заверялась, но почитать материал по ссылке мы все же советуем хотя бы из-за комментариев «программиста-крэкера» — в свете всего нами вышеизложенного вы сможете оценить, какой он несет бред. Их сборка RMS (раз уж про нее заговорили) также не представляет из себя ничего выдающегося: архив+костыль+архив+батник+россыпью файлы RMS.

Эпилог

Не вывод, а именно эпилог. Мы не знаем какие из этого можно сделать выводы. Если бы это был диплом/автореферат, то, согласно правилам, мы бы тут порастекались по древу, а так… Из того, что мы наисследовали, постарались рассказать самое интересное и полезное, чтобы читатель не заснул — разбавили веселыми картинками и постарались не перегружать статью терминологией и узкопрофильными моментами (аля листинги асм-кода, скриншоты с подчеркиванием важных мест красным). Наши слова о слежке через камеру за не сильно одетыми лицами (и не только) слабого пола мы все-таки не решились иллюстрировать скриншотами. Надеемся, что статья от этого не стала менее содержательной и интересной.

Источник

Содержание

- 990x.top

- Простой компьютерный блог для души)

- rutserv.exe — что это за процесс и как удалить? (RManService)

- rutserv.exe — что это такое?

- rutserv.exe — вирус?

- rutserv.exe — как удалить вирус?

- Ручное удаление

- 990x.top

- Простой компьютерный блог для души)

- rfusclient.exe что это за процесс, как удалить? (Remote Manipulator System, rutserv.exe)

- rfusclient.exe — что это такое?

- rfusclient.exe — как удалить?

- Использование специальных утилит

- Как удалить rms windows 10

- Агент

- Скрытый RMS [удаленное администрирование]

- Mini Internet-ID сервер

- Системные требования

- Rms удаленный доступ как пользоваться

- Гайд по RMS (создание скрытой сборки, удаленное управление)

- Пошаговое руководство — как подключится к компьютеру в любой точке мире бесплатно

990x.top

Простой компьютерный блог для души)

rutserv.exe — что это за процесс и как удалить? (RManService)

Приветствую друзья! Мы продолжаем разбираться с неизвестными процессами. Сегодня к нам попал rutserv.exe — постараемся узнать что это, насколько опасный, а также можно ли его удалить.

rutserv.exe — что это такое?

Процесс от ПО Remote Manipulator System (RMS) для удаленного управления компьютером. Данное ПО также используется для создания вируса Program.RemoteAdmin.684.

Также может быть служба TektonIT — RMS Host (RMANService), которой судя по всему и принадлежит процесс rutserv.exe:

Суть: rutserv.exe это может быть спокойно вирус удаленного управления, который построен на легальном ПО (аналог TeamViewer), поэтому антивирусы могут не видеть угрозы.

Процесс может запускаться из папки:

C:Program Files (x86)Remote Manipulator System — Server

C:Program Files (x86)Remote Utilities — Host

Однако возможно это имеет отношение к обычной версии Remote Manipulator System, не вирусной. Потому что если вирусная модификация, то процессы могут запускать из этих папок:

Сразу видно — специально, чтобы пользователь подумал что это системные файлы. Кроме этого — служба процесса тоже может быть замаскирована и иметь отображаемое название — Quality Windows Audio Video Experience Devices.

Кроме rutserv.exe у вас также может быть и rfusclient.exe, это все одна компашка.

Что еще интересно — может маскироваться даже под некую утилиту обновления драйверов (при этом значок Realtek):

rutserv.exe — вирус?

Получается не вирус, а легальное ПО. Но которое может использоваться для удаленного доступа к компьютеру без согласия пользователя.

Однако если использовать легальное ПО в таких незаконных целях — то это будет расцениваться как вирус.

Само по себе Remote Manipulator System (RMS) — не вирус, а программа для удаленного управления ПК. Например чтобы помочь кому-то через интернет или получить доступ к своему же ПК. Аналоги — TeamViewer, AnyDesk.

rutserv.exe — как удалить вирус?

Данный вирус присутствует в базе Dr.Web под названием Program.RemoteAdmin.684, а это говорит о том, что их утилита спокойно справиться с удалением вируса.

Если посмотреть страницу вируса с описанием, то все становится очевидно:

План действий — проверяем ПК не только утилитой от Доктора Веба, но и еще двумя лучшими утилитами:

- Dr.Web CureIt! — мощный инструмент против опасных вирусов типа троянов, ботнетов, майнеров. Скачивается уже с антивирусными базами, поэтому может весить примерно 100 мб. Длительность проверки может зависеть от количества файлов на диске. По окончании требует перезагрузку. Скачиваем утилиту здесь.

- AdwCleaner — утилита против рекламного и шпионского ПО, проверяет реестр, планировщик задач, браузер и его расширения, ярлыки, автозагрузку. Перед сканированием загружает антивирусные базы. Скачать можно тут.

- HitmanPro — похожа на AdwCleaner, принцип работы одинаков, только использует более тщательное сканирование. Может находить угрозы даже в куки-файлах. Работает быстро. Качаем здесь.

Важно! Если у вас нет нормального антивируса, тогда советую поставить бесплатную версию Каспера, а именно Kaspersky Free — базы обновляет, вирусы находит, ПК не грузит (было время тестировал).

Ручное удаление

Внимание! Пере ручным удалением создаем точку восстановления!

Способ нашел на форуме Virusinfo:

- Останавливаем службу TektonIT R-Server. Зажмите Win + R, появится окошко Выполнить, вставляем команду services.msc и нажимаем ОК. Находим службу > нажимаем два раза > в Тип запуска выставляем Отключена, а потом нажимаем кнопку Остановить.

- Удаляем данные в реестре. Открываем реестр: Win + R > команда regedit. Удаляем папку RManService в этих разделах реестра: HKEY_LOCAL_MACHINESYSTEMControlSet001Services , HKEY_LOCAL_MACHINESYSTEMControlSet002Services , HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServices Также удаляем папку Remote Manipulator System в разделе HKLMSYSTEM

- Необязательно. При наличии папки C:WindowsSysWOW64vipcatalog — удаляем ее полностью (vipcatalog). Если будут проблемы с удалением vipcatalog, тогда используйте Unlocker. Возможно что без удаления можно обойтись, но если папка есть, то советую ее все таки удалить.

- Выполняем перезагрузку.

- Удалить вручную остатки вируса. Среди файлов — зажимаем Win + E, выбираем Мой компьютер, потом в левом верхнем углу будет текстовое поле поиска — пишем туда rutserv и ищем остатки. В реестре: зажимаем Win + R > команда regedit > зажимаем Ctrl + F > вставляем в поле rutserv и нажимаем Найти далее. Когда нашлось — удаляем и продолжаем поиск кнопкой F3, пока не будет сообщение что поиск закончен.

Важно! Искать остатки можно не только по слову rutserv, но и по rfusclient, Remote Manipulator System, RMANService, TektonIT. Но смотрите внимательно что удаляете!

990x.top

Простой компьютерный блог для души)

rfusclient.exe что это за процесс, как удалить? (Remote Manipulator System, rutserv.exe)

Современный интернет давно уже стал опасным. Скачанный файл из малоавторитетного сайта может содержать в себе вирус — опасный троян, ботнет, либо рекламный модуль, шпионское ПО. Иногда вирус удалить не составит труда, иногда — удаление превращается в головную боль.

rfusclient.exe — что это такое?

rfusclient.exe — клиентская часть удаленного управления ПК, может использоваться хакерами с целью получить доступ к вашим файлам.

В диспетчере задач процессов rfusclient.exe может быть несколько.

rfusclient.exe возможно относится к легальному софту — Remote Manipulator System, либо вирус маскируется под него. Однако спокойно может использовать его в хакерских целях. Попадает на ПК при загрузке файлов, склеенных с вирусом, использующий rfusclient.exe.

Оказывается Remote Manipulator System — бесплатная программа удаленного управления ПК разработана российской компанией TektonIT. Является продолжением закрытой ранее программой Remote Office Manager. Вывод — вирус использует данное ПО в своих хакерских целях. Само ПО легально, не является вирусным/опасным. Подробности на вики (особенно интересны возможности).

Из картинки выше узнаем — вирус также может находиться здесь:

USER_NAME — имя вашей учетной записи. Необходимо проверить данную папку, при наличии — удалить.

Вирус может вызывать ошибки, например:

fatal error rfusclient.exe is corrupted

fatal error rfusclient.exe not found

remote manipulator system fatal error rfusclient.exe not found

Причина ошибок: использование ПО не по назначению.

rfusclient.exe — как удалить?

Важно! Перед удалением создайте точку восстановления. Откройте Панель управления > значок Система > Защита системы > выберите системный диск > кнопка Создать > укажите название, например До удаления вируса.

Удаление при помощи реестра. Необходимо вручную просканировать реестр на наличие записей, где упоминается rfusclient. Алгоритм действий:

- Зажимаете Win + R, пишите команду regedit.exe, нажимаете ОК.

- Появится Редактор реестра — зажимаем Ctrl + F, в текстовое поле пишем rfusclient, нажимаем Найти далее.

- Все найденные записи — нужно удалить, предварительно проверив отношение к rfusclient. После нахождения каждой записи — поиск останавливается. Для продолжения — нажмите F3. Поиск ведется до появления окошка Поиск завершен.

- Предположительно найдется раздел Remote Manipulator System — удаляем.

Важно! Перед поиском убедитесь в отображении скрытых файлов/папок. Для включения — откройте Панель управления (Win + R > команда control), найдите значок Проводник, запустите, на вкладке Вид внизу галочки отвечающие за показ скрытых файлов/папок.

Удаление файловых следов. Поиск файловых следов на системном диске, после нахождения — удалить. При ошибках удаления использовать утилиту для неудаляемых файлов/папок — Unlocker. Алгоритм действий:

- Зажимаем Win + E, откроется окно Проводник, выбираем системный диск (обычно под буквой C).

- В правом верхнем углу — текстовое поле поиска, вставляем rfusclient, ожидаем результатов.

- Никаких действий не принимаем, пока поиск не будет полностью завершен.

- По завершении — проверяем результаты. Может найтись папка RMS, которая находится в системной папке Program Files. При проблемах с удалением используем Unlocker.

Внимание! Необходимо произвести поиск в реестре/среди файлов также по слову rutserv. В реестре дополнительно можно просканировать по Remote Manipulator System/RMP/Remote Utilities.

Использование специальных утилит

Угроза обнаружена давно. Поэтому вероятно сегодня ее уже обнаруживают популярные антивирусные утилиты.

Максимальный эффект даст проверка всеми тремя лучшими утилитами (ссылки ведут на офф сайты):

- Dr.Web CureIt! — зарекомендовала себя как утилита номер один против опасных вирусов — троянов, червей, руткитов, ботнеов. Загружается уже с вшитыми антивирусными базами, проверят все области, где могут находиться вирусы либо их записи. Для удаления необходима перезагрузка. Скорость сканирования зависит от количества файлов на диске.

- AdwCleaner — лучшая утилита для поиска и удаления рекламных вирусов, шпионского ПО, рекламных расширений, удаление вирусных/мошеннических ссылок из ярлыков, проверка папок профилей браузеров, проверка автозагрузки/запланированных задач.

- HitmanPro — альтернатива AdwCleaner, эффективность такая же, однако используется другой механизм обнаружения угроз, из-за чего поиск может выполняться быстрее либо немного дольше. В отличии от AdwCleaner способна обнаруживать угрозы даже в cookie-файлах (данные, которые оставляет сайт на компьютере через браузер).

Комплексное сканирование не является трудным либо особо длительным. Однако способно избавить ПК на 99% от современных угроз. При отсутствии антивируса рекомендую установить бесплатную версию Касперского (не реклама, просто был положительный опыт использования).

Как удалить rms windows 10

В данной статье будет так сказать рецепт приготовления вируса с такой замечательной программы как Remote Manipulators System(далее просто RMS),скачать её можно и нужно с офф сайта http://rmansys.ru/

Вообщем скачиваем прогу с офф сайта,устанавливаем себе сервера ( rms.server5.0ru.msi ) и начинаем мутить вирус.

Сам рецепт в принципе банален,устанавливаем прогу,настраиваем все параметры и пытаемся сделать с неё Portable версию(так сказать) с тихой установкой,которая не будет задавать ни каких вопросов и запускаться после установки вместе с системой,опять же не задавая ни каких вопросов.

Ну так сказать перейдём от теории к практике))

Во время установки не убираем ни каких галочек ни где,наше движение согласится с соглашением и тыкать на кнопку Next и install далее только подтверждать разрешения запуска файла,в итоге на самом последнем окошке не убирая галку с Launche (и т.д.) тыкаем на кнопку Finish,у нас появится вот такое окошко:

Вбиваем пас который должен быть не менее 8 символов и тыкаем кнопку Ok,далее двигаем в трей где будет висеть значёк сервера RMS,

тыкаем

по нему левой кнопкой мыши и выбираем первый пункт меню

Далее тыкаем:

Ставим настройки как на скрине:

Жмём кнопку Ok,попросят перезагрзить сервер,перезагрузим но позже,для начала определимся с вирусом,вернее для каких целей мы будем его создавать,вернее в каком плане будет его распространение,в массовом или на определённого чела,если для массового распространения то можно смело перезагржать сервер,если же для определённого чела то можно настроить конект не через IP адрес,а через ID.

Для этого двигаем опять в трей и выбираем в меню настроить internet-ID соединение…

в итоге получим:

Это и будет ID через который будет проходить конект,то есть для подключения к этому серверу(в будущем вирусу) нужен будет только этот ID,вот теперь тыкаем в трее остановить RMS и идём в меню пуск для того что бы его запустить,как только запустили можно переходить к ключу реестра,который находится по адресу: HKEY_LOCAL_MACHINESYSTEMRemote Manipulator System,идеём дальше по этой ветке и заходим в подкаталог v4ServerParameters,далее меняем значение параметра FUSClientPath,то есть тупа указываем путь где в будущем будет находится сам вирус,допустим я буду делать на папку %SystemRoot%appstade,то есть в эту папку в будущем выгрузятся все компаненты необходимые для работы вируса.

Жмякнули,изменили,экспортировали пошли дальше в ветку по пути: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetservicesRManService,здесь тоже меняем значение параметра ImagePath,указываем тот же путь что и в пред идущей ветке:

Изменили,экспортировали,теперь соединим эти два ключа в один и займёмся файлами самой проги,по умолчанию они встают в папку Program FilesRemote Manipulator System — Server,значить топаем туда и копируемвырезаем от туда файлы: rfusclient.exe,rutserv.exe,rversionlib.dll,HookDrv.dll,это собственно всё что нам нужно,можно смело удалять сам сервак с компа,так как он нам реально не нужен))

Теперь напишем снова примитивный батинок,который и будет устанавливать наш RMS на комп жертвы,так сказать стартер нашего вируса:

Ну по батинку должно быть все предельно ясно,ибо он реально примитивный,ну всё же не много раскидаю и добавлю небольшую изюминку так сказать,а точнее небольшой совет(ну эт будет не много позже)

Так раскидаем не много сам алгоритм батинка(ну вдруг до кого не дошло или просто что то не понятно,в принципе эт бывает)

Первым действием он удаляет ключи реестра,вообще батинок примитивный в талого,можно было конечно по уму написать проверку и т.д.,ну на кой нам эта марока?))

Пишем так на сяк,кому надо тот нарисует для себя сам(ну я так думаю все на это способны),так что он не проверяет существование ключей а тупа удаляет их нах,следом убивает процессы и останавливает службу(хотя одной службой можно обойтись),делает это он для того чтобы не выскакивало ни каких ошибок при повторном запуске файла с вирусам,то есть если чел решится снова установить себе вируса,у него не будут вылазить ни какие ошибки,тупа всё тихо и мирно встанет как надо.

Далее создаёт папку appstade куда следом перекидывает все файлы необходимые для работы RMS,вот тут может возникнуть трабла,хз по какому там ну бывает такие случае что батинок считывает свой конец и если видит в конце удаление файлов с такими именами то уже тупа не куда ни хрена не копирует а сразу пропускает это дествие и в последствие этот момент вылетает из кода батинка,для избежания таких моментов советую переименовывать файлы в разные имена,а при копирование в конечную папку возвращать их настоящие имена обратно,таким образом этот баг можно избежать,так че там дальше копирование было,теперь добавление в доверенные к брэндмауеру,тупа создаёт правило,ну эт думаю понятно,че там дальше….

импорт ключа реестра,ну думаю понятно что куда,зачем и почему,далее запуск самого сервера RMS,так на всякий случай написал запуск со всеми полезными ключами,хотя можно было в полне обойтись двумя,ну да пох пусть будут,ставим атрибут на папку и создаём в папке TEMP батинок который удалит всё лишние в том числе и самого себя,удаляем все лишние файлы с папки Windows и создаём правило Schtasks которое запустит наш созданный батинок с папки TEmp.который в свою очередь удалит выполняемый батинок и самого себя,таким макаром останется минимум который нужен для работы вируса RMS,ну вроде весь алгоритм расписал,конечно без выносок строк,ну думаю и так понятно будет.

Компилим батинок и называем его wasf.exe.

Теперь что,теперь пакуем всё это воедино,в один исполняемый файл,путь выгрузки стандартом %WindowsDir%,на запуск наш батинок wasf.exe,ну и всё вроде,вообщем вирус с RMS готов к употреблению!)

Пользуемся и радуемся,правда радоваться можно будет только функционалу вируса,в скорости он однако очень сильно уступает своим аналогам,даже тому же радмину ох как будет уступать,ну да не это главное,главное то что на него не будет верещать антивирус,хотя есть у него ещё офигительный минус,это конечный вес,вес будет достигать в сжатом состояние порядка 2 Хост

Хост необходимо устанавливать на каждый удаленный компьютер (возможна удаленная и автоматизированная массовая установка). Он более универсален, чем Агент (см. ниже), и обеспечивает как контролируемый удаленный доступ, так и не контролируемый (т.е.

доступ, не требующий присутствия человека за удаленным компьютером). Т.к. Host работает как системная служба, вы можете совершать любые действия с удаленным ПК без каких-либо дополнительных настроек, достаточно просто того, чтобы компьютер был включен и в сети.

Значок Хоста в области уведомлений

Однако же, не смотря на то, что Host обеспечивает неконтролируемый доступ, есть возможность ограничить права доступа по режимам и настроить программу таким образом, чтобы при попытке удаленного соединения, удаленный пользователь должен был дать разрешение на доступ со стороны администратора. Хост удобен, прежде всего, организациям с большим парком ПК и пользователям, которым нужен максимально возможный контроль над удаленными компьютерами.

Агент

Агент — это, по своей сути, облегченная версия модуля Хост. Данное приложение не требует установки и даже прав администратора на удаленном компьютере. Удаленный клиент просто скачивает данное приложение, запускает его и говорит техническому специалисту службы поддержки ID и пароль, которые отображаются на весьма простом окне программы.

Агент можно, специальным образом, заранее настроить, разместив там логотип вашей компании и указав нужный текст приглашения. Вы можете отправить клиенту ссылку на специально сконфигурированный Агент, размещенный на вашем сайте. Еще одна удобная особенность, которую можно заранее сконфигурировать — автоматическая отправка атрибутов доступа на ваш email сразу после запуска Агента. Таким образом, удаленному клиенту даже не придется сообщать вам ID и пароль доступа — они придут вам на почту автоматически.

Скрытый RMS [удаленное администрирование]

Удаленный клиент может в любой момент прекратить сеанс удаленного доступа, просто закрыв приложение Агент. Если требуется постоянный удаленный доступ в режиме 24/7, лучше использовать модуль Хост (Host). Агент будет полезен, прежде всего, для компаний, осуществляющий техническую поддержку своих пользователей через интернет.

Mini Internet-ID сервер