Добрый день.

Система win 7 pro x64, с последними обновлениями

На чистую систему (стоит только офис 2013) поставил vip net монитор (3.2.11.21139)

Во время установки ошибок не было. После установки при запуске ругался что он не настроен.

Далее я загнал компьютер в домен — и пошли проблемы.

Монитор падает в ошибку — в логах такие сообщения.

Имя сбойного приложения: rfmgrui.exe, версия: 1.0.2.0, отметка времени: 0x527c99fc

Имя сбойного модуля: TOOLS2.dll_unloaded, версия: 0.0.0.0, отметка времени 0x527c9b27

Код исключения: 0xc0000005

Смещение ошибки: 0x631292f5

Идентификатор сбойного процесса: 0xe50

Время запуска сбойного приложения: 0x01d17a9fec6dd00b

Путь сбойного приложения: C:Program Files (x86)InfoTeCSViPNet Clientrfmgrui.exe

Путь сбойного модуля: TOOLS2.dll

Код отчета: 2ffc1a89-e693-11e5-9b4b-2c337a05bc2e

Имя сбойного приложения: Monitor.exe, версия: 275.875.0.1, отметка времени: 0x527c9011

Имя сбойного модуля: TOOLS2.dll_unloaded, версия: 0.0.0.0, отметка времени 0x527c9b27

Код исключения: 0xc0000005

Смещение ошибки: 0x631292f5

Идентификатор сбойного процесса: 0xf90

Время запуска сбойного приложения: 0x01d17a9fedf5b821

Путь сбойного приложения: C:Program Files (x86)InfoTeCSViPNet ClientMonitor.exe

Путь сбойного модуля: TOOLS2.dll

Код отчета: 2ffc4199-e693-11e5-9b4b-2c337a05bc2e

На просторах интернета ответа не нашел.

Редактировать | Профиль | Сообщение | Цитировать | Сообщить модератору если telnet ya.ru 80, то результат тот же что и при пинговании

если telnet 213.180.204.3 80, то подключается.

Logfile of Trend Micro HijackThis v2.0.5

Scan saved at 13:50:35, on 26.02.2015

Platform: Windows XP SP3 (WinNT 5.01.2600)

MSIE: Internet Explorer v8.00 (8.00.6001.18702)

Источник

3 простых шага по исправлению ошибок RFMGR.EXE

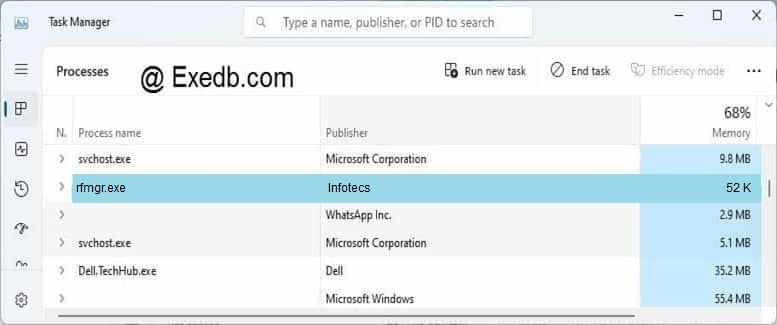

Файл rfmgr.exe из Infotecs является частью ViPNet Monitor Service. rfmgr.exe, расположенный в c: program files infotecsvipnet client с размером файла 53472 байт, версия файла 3.1 (2.6318), подпись d2c1729c987f45c0de0924ad91494c1f.

В вашей системе запущено много процессов, которые потребляют ресурсы процессора и памяти. Некоторые из этих процессов, кажется, являются вредоносными файлами, атакующими ваш компьютер.

Чтобы исправить критические ошибки rfmgr.exe,скачайте программу Asmwsoft PC Optimizer и установите ее на своем компьютере

1- Очистите мусорные файлы, чтобы исправить rfmgr.exe, которое перестало работать из-за ошибки.

2- Очистите реестр, чтобы исправить rfmgr.exe, которое перестало работать из-за ошибки.

3- Настройка Windows для исправления критических ошибок rfmgr.exe:

Всего голосов ( 181 ), 115 говорят, что не будут удалять, а 66 говорят, что удалят его с компьютера.

Как вы поступите с файлом rfmgr.exe?

Некоторые сообщения об ошибках, которые вы можете получить в связи с rfmgr.exe файлом

(rfmgr.exe) столкнулся с проблемой и должен быть закрыт. Просим прощения за неудобство.

(rfmgr.exe) перестал работать.

rfmgr.exe. Эта программа не отвечает.

(rfmgr.exe) — Ошибка приложения: the instruction at 0xXXXXXX referenced memory error, the memory could not be read. Нажмитие OK, чтобы завершить программу.

(rfmgr.exe) не является ошибкой действительного windows-приложения.

(rfmgr.exe) отсутствует или не обнаружен.

RFMGR.EXE

Проверьте процессы, запущенные на вашем ПК, используя базу данных онлайн-безопасности. Можно использовать любой тип сканирования для проверки вашего ПК на вирусы, трояны, шпионские и другие вредоносные программы.

процессов:

Cookies help us deliver our services. By using our services, you agree to our use of cookies.

Источник

Чистка автозагрузки

Чистка автозагрузки, инструкция, объяснения, советы и комментарии. Таблица с конкретными записями автозагрузки, например, program program.

Зачем нужно чистить автозагрузку?

Множество программ при установке добавляют себя в автозагрузку, что бы вместе с рабочим столом включались и функционировали некоторые функции, модули, программы. Например, установили драйвер для принтера, а он в автозагрузку поставил программу, которая будет следить за процессом печати. Может получится ситуация, что у вас в автозагрузке будет очень много лишнего, и компьютер из-за этого будет долго думать.

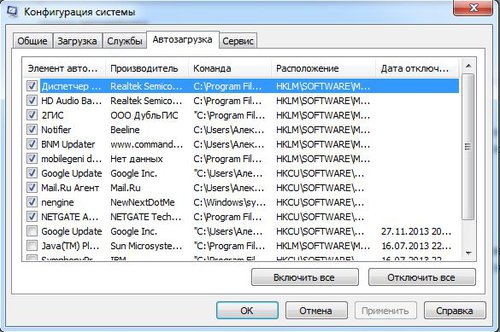

Как почистить автозагрузку?

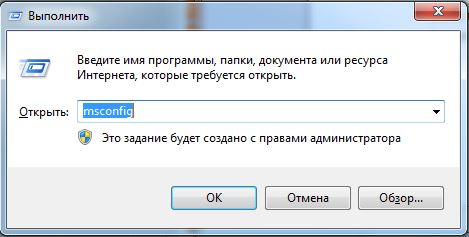

В открывшееся окно пишем «msconfig» и нажимаем enter или OK.

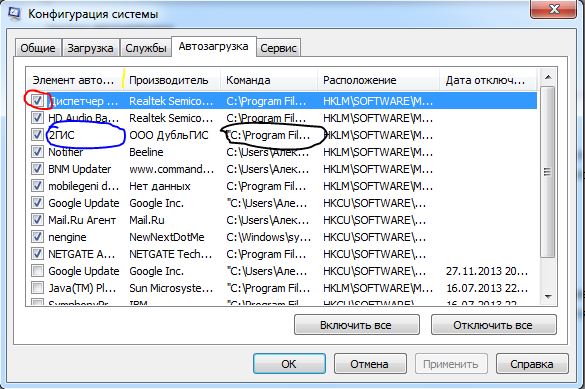

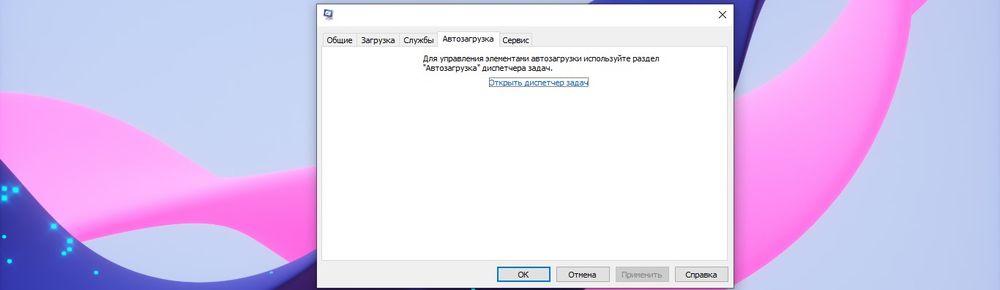

Откроется следующее окно, переходим во вкладку Автозагрузка.

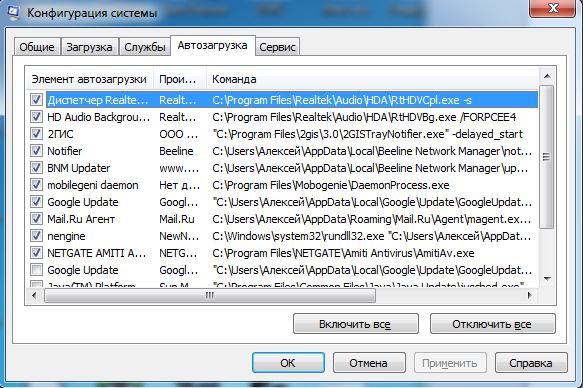

Красным обвел пункт, который свидетельствует о активации пункта. Если стоит галочка, то программа включается вместе с компьютером, если нет, то программа не запускается автоматически. Синим обведено название пункта. Черным обвел путь, от куда запускается программа. Если вам не видно название или путь полностью, то нужно растянуть нужным вам столбец. Обратите внимание на разделители, на разделитель у названия я выделил желтым. Наводим указатель, он измениться со стрелочки на палку с двумя стрелками в бока. Зажимаем левую кнопку мыши и ведем вправо до тех пор, пока не растяните до нужного размера.

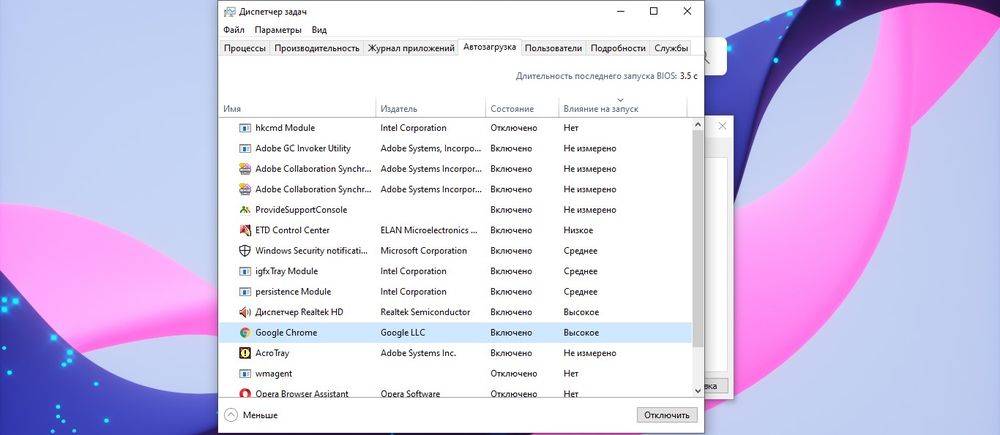

В Windows 10 достаточно нажать правой кнопкой мыши по пункту и выбрать «Отключить».

Как понять какую программу можно отключить?

Трудно описать любую программу, которая может вас там встретиться. Рассмотрим то, что запускается на моем компьютере. Вообще программы должны запускаться из Program Files или из Windows — всё, что загружается из других папок под подозрением. Первый пункт Диспетчер Realtek, второй пункт HD Audio — это компоненты звукового драйвера, не отключайте. Следующий пункт 2гис, он нужен для поиска обновлений базы дубльгиса и самой программы. Вы вполне можете вручную запускать обновления, хотя по большому счету много ресурсов на себя он не возьмет. В общем, если хотите, можете отключить. Следующие два пункта Notifer и BNM Updater, загружаются из другой папки, это сомнительные пункты. Это компоненты от специальной программы от билайна, у меня компьютер подключен по Wi-Fi к роутеру, и в общем мне эти компоненты не нужны. Если у вас нет роутера, и кабель входящий в квартиру сразу входит в компьютер, то в случаи если у вас билайн не отключайте, в любом другом случаи конкретно эти два пункта можно отключить. Следующая программа mobilegeni daemon, она служит для синхронизации данных между компьютером и устройством на базе Android. Однозначно данную программу стоит отключить. Следующая Google Update, обновление программ от гугла, например, гугл хром. Можете отключить. Далее майл агент, но тут момент, при следующем включении агента он опять добавит себя в автозагрузку, это в нем самом отключать надо. Следующие два пункта это антивирус — Amiti Antivirus.

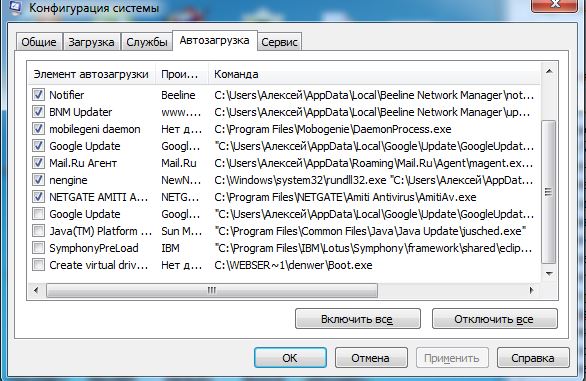

Далее у меня 4 пункта, которые уже отключены. Уже ранее отключенный Google Update, видимо после отключения еще раз прописался. Java Platform нужна для работы программ построенных на базе языка Java, в общем, в большинстве случаев требуется для онлайн банкинга. Если вы не пользуетесь онлайн банками, и не используете специальные банковские или бухгалтерские программы. SymphonyPreLoad это еще один бесплатный аналог Word, в общем можно спокойно отключить, даже если вы его используете. Последнее Create virtual drive, это денвер, программа специальная для локального веб сервера, если вы не понимаете, что это такое, то его точно можно отключить.

Если «daemon» это полное название файла в автозагрузке, то это скорее всего вирус, если нет, то стоит искать по полному названию файла программы.

Стоит убрать из автозагрузки, и если она снова в ней появится, то можно установить другую программу для чтения pdf файлов, на нашем сайте их представлено достаточно много.

Если такой программы у вас нет и не было, то это может быть вирус.

Dr.web cureit можно использовать только для дома, и только для личный некоммерческих целей.

Если вы сомневаетесь в каких-то файлах в автозагрузке, то всегда можно проверить их при помощи VirusTotal (Наберите в поиске и первая же ссылка будет на их сайт).

Источник

Пока расследование не разлучит нас: малварь, которая может сидеть в сети компании годами

Недавно мы расследовали АРТ-атаку на одну российскую компанию и нашли много занятного софта. Сначала мы обнаружили продвинутый бэкдор PlugX, популярный у китайских группировок, АРТ-атаки которых обычно нацелены на похищение конфиденциальной информации, а не денег. Затем из скомпрометированной сети удалось вытащить несколько других схожих между собой бэкдоров (nccTrojan, dnsTrojan, dloTrojan) и даже общедоступных утилит.

Программы, используемые в этой преступной кампании, не отличаются сложностью, за исключением, может быть, PlugX. К тому же три из четырех вредоносов использовали при запуске давно известную технику DLL hijacking. Тем не менее, как показало наше исследование, даже при таких условиях злоумышленники могут годами оставаться в скомпрометированных сетях.

Мы решили изучить обнаруженный софт и поделиться своими наблюдениями.

PlugX

PlugX — сложная вредоносная программа. Мы постараемся рассказать о ее основных функциях, а более подробное описание малвари можно найти в отчете Dr. Web.

Запуск PlugX

PlugX, как правило, распространяется в виде самораспаковывающихся архивов, содержащих:

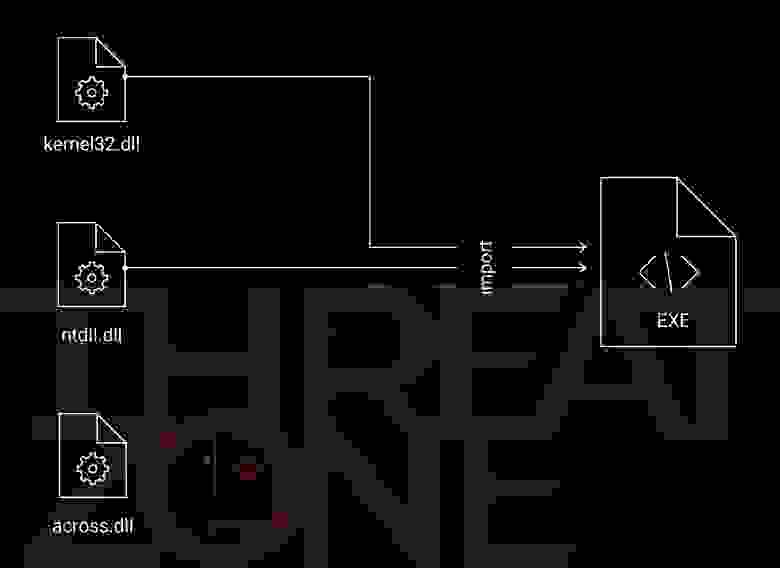

Такой набор характерен для техники DLL hijacking, при которой злоумышленник заменяет легитимную DLL на вредоносную. При этом малварь получает возможность работать от имени легитимного процесса и обходить таким образом средства защиты (рис. 1).

Рис. 1. Наглядное представление техники DLL hijacking

Рассмотрим в качестве примера один из экземпляров PlugX, характеристики которого приведены в табл. 1.

| Свойство | EXE | DLL | Зашифрованная нагрузка |

|---|---|---|---|

| Имя файла | mcut.exe | mcutil.dll | mcutil.dll.bbc |

| Тип файла | PE32 executable (EXE) | PE32 executable (DLL) | None |

| Размер (в байтах) | 140 576 | 4 096 | 180 358 |

| Время компиляции | 13 июня 2008 года 02:39:28 | 9 декабря 2014 года 10:06:14 | — |

| MD5 | 884d46c01c762ad6ddd2759fd921bf71 | e9a1482a159d32ae57b3a9548fe8edec | 2d66d86a28cd28bd98496327313b4343 |

| SHA-1 | d201b130232e0ea411daa23c1ba2892fe6468712 | a2a6f813e2276c8a789200c0e9a8c71c57a5f2d6 | 7bcf4f196578f2a43a2cd47f0b3c8d295120b646 |

| SHA-256 | 3124fcb79da0bdf9d0d1995e37b06f7929d83c1c4b60e38c104743be71170efe | 2f81cf43ef02a4170683307f99159c8e2e4014eded6aa5fc4ee82078228f6c3c | 0c831e5c3aecab14fe98ff4f3270d9ec1db237f075cd1fae85b7ffaf0eb2751 |

Вот что происходит при запуске невредоносного исполняемого файла (EXE) из пакета.

Сначала одна из импортируемых им библиотек (отдельная DLL) заменяется вредоносной. После загрузки в память процесса DLL открывает третий файл из пакета PlugX, который обходит средства защиты за счет отсутствия видимого исполняемого кода. Тем не менее он содержит шелл-код, после исполнения которого в памяти расшифровывается еще один дополнительный шелл-код. Он с помощью функции RtlDecompressBuffer() распаковывает PlugX (DLL). При открытии мы видим, что сигнатуры MZ и PE в исполняемом файле PlugX заменены на XV (рис. 2) — скорее всего, это тоже нужно, чтобы скрыть модуль от средств защиты.

Рис. 2. Исполняемый файл PlugX в распакованном виде с измененными сигнатурами MZ и PE

Наконец, запускается распакованная вредоносная библиотека, и управление передается ей.

В другом экземпляре PlugX мы обнаружили интересную особенность: малварь пыталась скрыть некоторые библиотечные вызовы от песочниц. При восстановлении импортов вместо адреса импортируемой функции сохранялся адрес тремя байтами ранее. Результат для функции SetFileAttributesW() виден на рис. 3.

Рис. 3. При получении адреса функции SetFileAttributesW() сохраняется адрес 0x7577D4F4

В табл. 2 приведены характеристики этого экземпляра.

| Свойство | EXE | DLL | Зашифрованная нагрузка |

|---|---|---|---|

| Имя файла | mcut.exe | mcutil.dll | mcutil.dll.bbc |

| Тип файла | PE32 executable (EXE) | PE32 executable (DLL) | None |

| Размер | 140 576 | 4 096 | 179 906 |

| MD5 | 884d46c01c762ad6ddd2759fd921bf71 | 12ee1f96fb17e25e2305bd6a1ddc2de9 | e0ae93f9cebcba2cb44cec23993b8917 |

| SHA-1 | d201b130232e0ea411daa23c1ba2892fe6468712 | bf25f1585d521bfba0c42992a6df5ac48285d763 | f0efdb723a65e90afaebd56abe69d9f649ca094c |

| SHA-256 | 3124fcb79da0bdf9d0d1995e37b06f7929d83c1c4b60e38c104743be71170efe | 97ad6e95e219c22d71129285299c4717358844b90860bb7ab16c5178da3f1686 | 81e53c7d7c8aa8f98c951106a656dbe9c931de465022f6bafa780a6ba96751eb |

б)

Рис. 4. Фрагмент декомпилированного кода (а) и соответствующий ему фрагмент листинга перехваченных инструкций (б), где встречается вызов функции SetFileAttributesW()

Основная нагрузка PlugX не сохраняется в расшифрованном виде на диске.

Работа PlugX

После запуска вредоносная программа расшифровывает конфигурацию, которая содержит адреса серверов управления, а также информацию, необходимую для дальнейшего функционирования (например, способ закрепления в системе или путь, по которому копируются файлы малвари).

При этом данные для конфигурации могут браться из основного загрузчика или из отдельного файла в текущей рабочей директории. Из того же файла может быть подтянута новая конфигурация при ее обновлении в ходе взаимодействия с сервером управления.

То, как вредонос будет вести себя дальше, во многом определяет его конфигурация.

В зависимости от значения check_flag в конфигурации PlugX вредоносная программа может начать поиск в зараженной системе сетевого адаптера, MAC-адрес которого совпадает с адресом, заданным в самой малвари. В случае совпадения вредоносная программа завершит свое исполнение. Вероятно, таким образом она пытается обнаружить виртуальную среду.

Если значение mode_flag равно 0, вредоносная программа закрепляется в системе (подробнее в разделе «Закрепление в системе»). Затем она переходит к инициализации плагинов и взаимодействию с сервером управления (подробнее в разделе «Функциональность плагинов и исполнение команд»).

Если значение mode_flag равно 2, вредоносная программа сразу переходит к инициализации плагинов и взаимодействию с сервером управления.

Если значение mode_flag равно 3, вредоносная программа внедряет шелл-код в Internet Explorer. Передача управления вредоносному коду осуществляется с помощью функции CreateRemoteThread(). Также производится инициализация плагинов, и создается именованный пайп, через который вредоносная программа получает команды, предназначенные для исполнения плагинами.

Закрепление в системе

Если конфигурация PlugX предусматривает закрепление вредоноса в зараженной системе, то в ней прописан каталог, в который будут скопированы компоненты малвари.

Анализируемый образец выбирает одну из следующих директорий в зависимости от разрядности малвари:

В зависимости от persistence_flag PlugX может закрепляться:

Помним, что малварь может и не закрепляться вовсе.

В зависимости от конфигурации вредоносная программа может также попытаться создать процесс с повышенными привилегиями с последующим внедрением в него кода. В конфигурации могут быть перечислены до четырех целевых процессов.

Функциональность плагинов PlugX и исполняемые команды

Основная функциональность бэкдора реализована с помощью так называемых плагинов. Фрагмент функции, в которой производится инициализация плагинов, приведен на рис. 5.

Рис. 5. Фрагмент инициализации плагинов PlugX

PlugX может управлять процессами и службами, работать с файловой системой, вносить изменения в реестр. Он также имеет компоненты кейлоггера и скринлоггера и может получать удаленный доступ к зараженной системе — все это дает обширные возможности злоумышленникам в скомпрометированной сети.

Полный перечень функций вредоносной программы, доступной через плагины, приведен в табл. 3.

Табл. 3. Функциональность PlugX, доступная через плагины

| Плагин | Команда | Функциональные возможности |

| DISK | Собрать информацию по всем дискам (тип и свободное пространство) | |

| Перечислить файлы в директории | ||

| Перечислить файлы | ||

| Прочитать файл | ||

| Создать директорию и сохранить в нее файл | ||

| Создать директорию | ||

| Создать новый рабочий стол и запустить процесс | ||

| Копировать, переместить, переименовывать или удалить файл | ||

| Получить значение переменной окружения | ||

| KeyLogger | Отправить данные кейлоггера на сервер управления | |

| Nethood | Перечислить сетевые ресурсы | |

| Установить соединение с сетевым ресурсом | ||

| Netstat | Получить таблицу TCP | |

| Получить таблицу UDP | ||

| Установить состояние TCP | ||

| Option | Заблокировать экран компьютера | |

| Отключить компьютер (принудительно) | ||

| Перезагрузить компьютер | ||

| Отключить компьютер (безопасно) | ||

| Показать окно с сообщением | ||

| PortMap | Возможно, запустить маппинг портов | |

| Process | Получить информацию о процессах | |

| Получить информацию о процессе и модулях | ||

| Завершить процесс | ||

| Regedit | Перечислить подразделы ключа реестра | |

| Создать ключ реестра | ||

| Удалить ключ реестра | ||

| Скопировать ключ реестра | ||

| Перечислить значения ключа реестра | ||

| Задать значение ключа реестра | ||

| Удалить значение из ключа реестра | ||

| Получить значение из ключа реестра | ||

| Screen | Использовать удаленный рабочий стол | |

| Сделать скриншот | ||

| Найти скриншоты в системе | ||

| Service | Получить информацию о сервисах в системе | |

| Изменить конфигурацию сервиса | ||

| Запустить сервис | ||

| Управлять сервисом | ||

| Удалить сервис | ||

| Shell | Запустить cmd-шелл | |

| SQL | Получить список баз данных | |

| Получить список описаний драйверов | ||

| Выполнить SQL-команду | ||

| Telnet | Настроить Telnet |

Фрагмент функции обработки команд, полученных от сервера управления приведена на рис. 6.

Рис. 6. Команды сервера управления, которые получает PlugX

Описание команд приведено в табл. 4.

Табл. 4. Команды сервера управления, которые получает PlugX

| Команда | Описание |

|---|---|

| 0x1 | Отправить на сервер управления данные о зараженной системе: — имя компьютера; — имя пользователя; — информация о CPU; — текущее использование памяти системой; — информация об операционной системе; — системные дата и время; — системная информация; — язык системы |

| 0x5 | Самоудалиться (удалить службу, очистить реестр) |

| 0x3 | Передать команды плагинам со сменой протокола взаимодействия |

| 0x6 | Отправить текущую конфигурацию PlugX на сервер управления |

| 0x7 | Получить с сервера управления новую конфигурацию и обновить текущую |

| 0x8 | Отправить список процессов с внедренным шелл-кодом |

| default | Передать команды плагинам |

nccTrojan

Один из обнаруженных нами бэкдоров найден в отчете VIRUS BULLETIN и назван авторами nccTrojan по константному значению в коде основного пейлоада. Характеристики попавшегося нам образца малвари приведены в табл. 5.

| Свойство | EXE | DLL |

|---|---|---|

| Имя файла | instsrv.exe | windowsreskits.dll |

| Тип файла | PE32 executable (EXE) | PE32 executable (DLL) |

| Размер (в байтах) | 83 968 | 514 048 |

| Время компиляции | 18 декабря 2019 года 03:13:03 | 21 марта 2020 года 15:19:04 |

| MD5 | c999b26e4e3f15f94771326159c9b8f9 | 056078b1c424667e6a67f9867627f621 |

| SHA-1 | ec12c469463029861bd710aec3cb4a2c01907ad2 | 5bd080285a09c0abf742fb50957831310d9d9769 |

| SHA-256 | 07d728aa996d48415f64bac640f330a28e551cd565f1c5249195477ccf7ecfc5 | 3be516735bafbb02ba71d56d35aee8ce2ef403d08a4dc47b46d5be96ac342bc9 |

Запуск nccTrojan

Работа nccTrojan

nccTrojan расшифровывает конфигурацию, хранящуюся по определенному смещению в оверлее. Конфигурация зашифрована с помощью алгоритма AES-CFB-256, он же используется для шифрования взаимодействия с сервером управления. Пары «ключ шифрования + вектор инициализации» захардкоржены и различны для шифрования конфигурации и взаимодействия с сервером управления.

Расшифрованная конфигурация содержит информацию о сервере управления и выглядит следующим образом:

Если соединение установлено, то на сервер управления отправляется следующая информация:

При этом из собранных данных формируется строка, которая дальше зашифровывается и отправляется на сервер управления. Формат создаваемой строки:

Далее вредоносная программа переходит к взаимодействию с сервером управления и может исполнять команды, приведенные в табл. 6.

Табл. 6. Команды, исполняемые nccTrojan

| Команда | Назначение |

|---|---|

| 0x2 | Запустить сmd-шелл |

| 0x3 | Выполнить команду через cmd-шелл |

| 0x4 | Записать данные в файл |

| 0x5 | Получить информацию о дисках C-Z (тип, свободный объем памяти) |

| 0x6 | Получить информацию о файлах |

| 0x8 | Запустить процесс |

| 0xA | Удалить файл или директорию |

| 0xC | Прочитать файл |

| 0xF | Проверить наличие файла |

| 0x11 | Сохранить файл |

| 0x13 | Получить список запущенных процессов |

| 0x15 | Завершить процесс |

| 0x17 | Скопировать файл |

| 0x1A | Переместить файл |

| 0x1D | Запустить cmd-шелл с правами пользователя |

dnsTrojan

Следующий бэкдор мы обнаружили впервые: на момент расследования мы не нашли упоминаний о нем в отчетах других экспертов. Его отличительная особенность — общение с сервером управления через DNS. В остальном по своей функциональности вредоносная программа схожа с бэкдором nccTrojan. Чтобы сохранить единообразие в названиях найденной малвари, назвали ее dnsTrojan.

| Свойство | EXE |

|---|---|

| Имя | a.exe.ok |

| Тип файла | PE32 executable (EXE) |

| Размер (в байтах) | 417 280 |

| Время компиляции | 13 октября 2020 года 20:05:59 |

| MD5 | a3e41b04ed57201a3349fd42d0ed3253 |

| SHA-1 | 172d9317ca89d6d21f0094474a822720920eac02 |

| SHA-256 | 826df8013af53312e961838d8d92ba24de19f094f61bc452cd6ccb9b270edae5 |

Запуск dnsTrojan

После запуска вредоносная программа извлекает из ресурсов, распаковывает и сохраняет в рабочей директории два файла:

Работа dnsTrojan

Все свои действия вредоносная программа логирует в файл %ProgramData%logD.dat, при этом записанные данные похожи на отладочную информацию для злоумышленников (рис. 7).

Рис. 7. Фрагмент файла logD.dat

Взаимодействие с сервером управления осуществляется с использованием DNS-туннелирования. Данные передаются серверу управления в виде DNS-запроса TXT-записи в зашифрованном виде.

Сразу после запуска на сервер управления отправляются следующие данные:

Из них формируется сообщение вида 8SDXCAXRZDJ;O0V2m0SImxhY;6.1.1;1;00-13-d2-e3-d6-2e;2020113052831619.

Все передаваемые на сервер управления данные преобразуются следующим образом:

При формировании домена, для которого запрашивается TXT-запись, после каждого 64-го символа ставится точка. Запросы, отправляемые вредоносной программой, можно увидеть на рис. 8.

В ответ на запрос, отправленный на предыдущем шаге из TXT-записей, dnsTrojan получает команды сервера и может исполнить их (табл. 8).

| Команда | Назначение |

|---|---|

| 0x1 | Получить онлайн-данные |

| 0x2 | Запустить сmd-шелл |

| 0x3 | Выполнить команду через cmd-шелл |

| 0x4 | Получить информацию о дисках C–Z (тип, свободный объем памяти) или файлах |

| 0x6 | Прочитать файл |

| 0x7 | Скопировать файл |

| 0x8 | Удалить файл |

| 0x9 | Проверить наличие файла |

| 0xA | Сохранить файл |

| 0xB | Установить время бездействия программы (в минутах) |

| 0xD | Самоудалиться (очистить реестр) |

dloTrojan

dloTrojan — еще одна обнаруженная в процессе расследования вредоносная программа, которую мы классифицировали как бэкдор. Эта малварь не относится ни к одному из известных семейств вредоносов.

Характеристики файлов исследуемого нами образца приведены в табл. 9.

| Свойство | EXE | DLL |

|---|---|---|

| Имя | ChromeFrameHelperSrv.exe | chrome_frame_helper.dll |

| Тип файла | PE32 executable (EXE) | PE32 executable (DLL) |

| Размер (в байтах) | 82 896 | 240 128 |

| Время компиляции | 12 июля 2013 года 19:11:41 | 14 сентября 2020 года 16:34:44 |

| MD5 | 55a365b1b7c50887e1cb99010d7c140a | bd23a69c2afe591ae93d56166d5985e1 |

| SHA-1 | 6319b1c831d791f49d351bccb9e2ca559749293c | 3439cf6f9c451ee89d72d6871f54c06cb0e0f1d2 |

| SHA-256 | be174d2499f30c14fd488e87e9d7d27e0035700cb2ba4b9f46c409318a19fd97 | f0c07f742282dbd35519f7531259b1a36c86313e0a5a2cb5fe1dadcf1df9522d |

Запуск dloTrojan

На сцену опять выходит DLL hijacking.

Итак, вредоносная программа dloTrojan состоит из двух компонентов:

После запуска исполняемого EXE-файла подгружается код вредоносной DLL. При этом библиотека проверяет имя процесса, в который она загружена, и оно должно соответствовать имени ChromeFrameHelperSrv.exe. В противном случае, вредоносный код завершит свое исполнение.

Далее библиотека расшифровывает вредоносный исполняемый файл, код которого внедряется в еще один запущенный процесс ChromeFrameHelperSrv.exe с использованием техники Process Hollowing.

Работа dloTrojan

Вредоносная программа пытается получить данные значения с именем TID из одного из двух ключей реестра (это зависит от имеющихся привилегий в системе):

Если же значение в реестре отсутствует, создается один из указанных ключей реестра. В параметре TID прописывается строка из 16 произвольных символов, которую в дальнейшем можно рассматривать как ID зараженной системы.

Строки во вредоносной программе зашифрованы методом простого сложения по модулю двух с одним байтом (отличается для различных строк).

Затем малварь расшифровывает адрес сервера управления. В зависимости от конфигурации вредоносная программа может иметь несколько адресов, в текущей конфигурации адрес сервера управления один.

Теперь dloTrojan устанавливает соединение с сервером управления. Если подключиться к серверу не удалось, малварь пытается найти настроенные прокси-серверы одним из способов:

Далее на сервер управления отправляется следующая информация о зараженной системе:

Данные передаются на сервер управления в зашифрованном виде.

В конце концов вредоносная программа получает возможность исполнять команды сервера управления: запускать cmd-шелл, создавать и удалять файлы, собирать информацию о дисках.

Перечень возможных команд приведен в табл. 10.

Табл. 10. Команды, исполняемые dloTrojan

| Команда | Назначение |

|---|---|

| 0x1 | Получить количество миллисекунд, прошедших с момента запуска системы |

| 0x2 | Запустить сmd-шелл |

| 0x3 | Выполнить команду через cmd-шелл |

| 0x4 | Закрыть cmd-шелл |

| 0x5 | Проверить существование файла. Если файла нет, создать его |

| 0x6 | Создать файл |

| 0x7 | Получить данные файла (размер, временные метки) |

| 0x8 | Прочитать файл |

| 0x9 | Получить информацию о дисках C–Z (тип, объем свободной памяти) |

| 0xA | Перечислить файлы |

| 0xB | Удалить файл |

| 0xC | Переместить файл |

| 0xD | Запустить процесс |

| 0xE | Сделать скриншот |

| 0xF | Перечислить сервисы |

| 0x10 | Запустить сервис |

| 0x11 | Перечислить процессы и модули |

| 0x12 | Завершить процесс, затем перечислить процессы и модули |

| 0x13 | Закрыть сокет |

И еще несколько программ, которые мы раскопали в ходе расследования

Вернемся к общедоступным утилитам, найденным на зараженных системах. С их помощью можно залезть в систему, утащить конфиденциальные данные и выполнить другие вредоносные действия. Ловите краткое описание каждой.

GetPassword

GetPassword предназначена для получения паролей из зараженной системы. Раньше исходный код утилиты лежал в репозитории MimikatzLite, но сейчас его почему-то удалили. Можем только поделиться скриншотом на рис. 9.

Рис. 9. Скриншот работы утилиты GetPassword

Quarks PwDump

Еще одна утилита для извлечения паролей из ОС Windows.

Исходный код можно найти в репозитории 0daytool-quarkspwdump. Скриншот утилиты приведен на рис. 10.

Рис. 10. Скриншот работы утилиты Quarks PwDump

wpmd v 2.3 (beta)

wpmd (windows password and masterkey decrypt) также предназначена для получения паролей в ОС Windows. Увы, источник мы не нашли, поэтому можем только показать скриншот (рис. 11).

Рис. 11. Скриншот работы утилиты wpmd v 2.3 (beta)

os.exe

os.exe позволяет определить версию ОС Windows (рис. 12). Источник тоже не найден 🙁

Рис. 12. Скриншот работы утилиты os.exe

nbtscan 1.0.35

nbtscan — утилита командной строки, предназначенная для сканирования открытых серверов имен NETBIOS в локальной или удаленной TCP/IP-сети. Она обеспечивает поиск открытых общих ресурсов (рис. 13). Доступна на ресурсе Unixwiz.net.

Рис. 13. Скриншот работы утилиты nbtscan

Это расследование в очередной раз убедило нас, что даже заезженные и понятные техники способны доставить жертвам много неприятностей. Злоумышленники могут годами копаться в IT-инфраструктуре жертвы, которая и подозревать ничего не будет. Думаем, выводы вы сделаете сами 🙂

PlugX (SHA256: EXE, DLL, Shell-code)

PlugX-executor: (SHA256: EXE)

nccTrojan (SHA256: EXE, DLL)

dnsTrojan (SHA256: EXE)

dloTrojan (SHA256: EXE, DLL)

Источник

Вам также понравится

Adblock

detector

В нашей базе содержится 28 разных файлов с именем rfmgrui.exe . You can also check most distributed file variants with name rfmgrui.exe. Чаще всего эти файлы принадлежат продукту ViPNet. Наиболее частый разработчик — компания Infotecs. Самое частое описание этих файлов — ViPNet rfmgrui. Это исполняемый файл. Вы можете найти его выполняющимся в диспетчере задач как процесс rfmgrui.exe.

Подробности о наиболее часто используемом файле с именем «rfmgrui.exe»

- Продукт:

- ViPNet

- Компания:

- Infotecs

- Описание:

- ViPNet rfmgrui

- Версия:

- 1.0.2.0

- MD5:

- 08e30beb7b5e57f3634903ff2948c4e8

- SHA1:

- 24e923fae1a8b88d6cd31a82dc1ed42d7f35c797

- SHA256:

- 83fbaddebfc65ff48a7d4cda6e1903a87a155b0949789d732fb7cc49aa495235

- Размер:

- 244040

- Папка:

- %PROGRAMFILES%InfoTeCSViPNet Client

- ОС:

- Windows 7

- Частота:

- Низкая

Процесс «rfmgrui.exe» безопасный или опасный?

Последний новый вариант файла «rfmgrui.exe» был обнаружен 3768 дн. назад. В нашей базе содержится 1 шт. вариантов файла «rfmgrui.exe» с окончательной оценкой Безопасный и ноль вариантов с окончательной оценкой Опасный . Окончательные оценки основаны на комментариях, дате обнаружения, частоте инцидентов и результатах антивирусных проверок.

Щёлкните здесь, чтобы загрузить System Explorer.

Комментарии пользователей для «rfmgrui.exe»

У нас пока нет комментариев пользователей к файлам с именем «rfmgrui.exe».

Добавить комментарий для «rfmgrui.exe»

Для добавления комментария требуется дополнительная информация об этом файле. Если вам известны размер, контрольные суммы md5/sha1/sha256 или другие атрибуты файла, который вы хотите прокомментировать, то вы можете воспользоваться расширенным поиском на главной странице .

Если подробности о файле вам неизвестны, вы можете быстро проверить этот файл с помощью нашей бесплатной утилиты. Загрузить System Explorer.

Проверьте свой ПК с помощью нашей бесплатной программы

System Explorer это наша бесплатная, удостоенная наград программа для быстрой проверки всех работающих процессов с помощью нашей базы данных. Эта программа поможет вам держать систему под контролем. Программа действительно бесплатная, без рекламы и дополнительных включений, она доступна в виде установщика и как переносное приложение. Её рекомендуют много пользователей.

Rfmgrui exe ошибка приложения

смысл в том, чтобы проверить не указан ли какой то прокси в системе/браузере.

Logfile of Trend Micro HijackThis v2.0.5

Scan saved at 13:50:35, on 26.02.2015

Platform: Windows XP SP3 (WinNT 5.01.2600)

MSIE: Internet Explorer v8.00 (8.00.6001.18702)

Boot mode: Normal

Running processes:

C:WINDOWSSystem32smss.exe

C:WINDOWSsystem32winlogon.exe

C:WINDOWSsystem32services.exe

C:WINDOWSsystem32lsass.exe

C:WINDOWSsystem32Ati2evxx.exe

C:WINDOWSsystem32svchost.exe

C:WINDOWSSystem32svchost.exe

C:WINDOWSsystem32spoolsv.exe

C:Program FilesCommon FilesDoctor WebScanning Enginedwengine.exe

C:Program FilesAladdineTokenPKIClientx32eTSrv.exe

C:WINDOWSsystem32HPSIsvc.exe

C:Program FilesInfoTeCSViPNet Clientmonitsrv.exe

C:Program FilesCommon FilesMicrosoft SharedVS7DEBUGMDM.EXE

C:Program FilesInfoTeCSViPNet Clientswagent.exe

C:Program FilesCommon FilesDoctor WebScanning Enginedwengine.exe

C:WINDOWSsystem32Ati2evxx.exe

C:Program FilesGoogleUpdateGoogleUpdate.exe

C:WINDOWSExplorer.EXE

C:Program FilesAladdineTokenPKIClientx32PKIMonitor.exe

C:Program FilesDrWebSpIDerAgent.exe

C:WINDOWSsystem32ctfmon.exe

C:Program FilesTotal Commander XPTOTALCMD.EXE

C:WINDOWSsystem32rundll32.exe

E:HijackThis.exe

Цитата:

если telnet ya.ru 80, то результат тот же что и при пинговании

если telnet 213.180.204.3 80, то подключается.

вы же сказали, что с гугловскими резолвится все..

Цитата:

O4 — HKCU..Run: [Windows Explorer Manager] C:Documents and SettingsAdministratorApplication DataUpdateExplorer.exe

очень похоже на вирь

Цитата:

НО! страницы все-равно не открываются.

Источник:

В нашей базе содержится 28 разных файлов с именем rfmgrui.exe . You can also check most distributed file variants with name rfmgrui.exe. Чаще всего эти файлы принадлежат продукту ViPNet. Наиболее частый разработчик — компания Infotecs. Самое частое описание этих файлов — ViPNet rfmgrui. Это исполняемый файл.

Вы можете найти его выполняющимся в диспетчере задач как процесс rfmgrui.exe.

Подробности о наиболее часто используемом файле с именем «rfmgrui.exe»

Продукт: ViPNet Компания: Infotecs Описание: ViPNet rfmgrui Версия: 1.0.2.0 MD5: 08e30beb7b5e57f3634903ff2948c4e8 SHA1: 24e923fae1a8b88d6cd31a82dc1ed42d7f35c797 SHA256: 83fbaddebfc65ff48a7d4cda6e1903a87a155b0949789d732fb7cc49aa495235 Размер: 244040 Папка: %PROGRAMFILES%InfoTeCSViPNet Client ОС: Windows 7 Частота: Низкая

Проверьте свой ПК с помощью нашей бесплатной программы

System Explorer это наша бесплатная, удостоенная наград программа для быстрой проверки всех работающих процессов с помощью нашей базы данных. Эта программа поможет вам держать систему под контролем.

Процесс «rfmgrui.exe» безопасный или опасный?

Последний новый вариант файла «rfmgrui.exe» был обнаружен 3612 дн. назад. В нашей базе содержится 1 шт. вариантов файла «rfmgrui.exe» с окончательной оценкой Безопасный и ноль вариантов с окончательной оценкой Опасный . Окончательные оценки основаны на комментариях, дате обнаружения, частоте инцидентов и результатах антивирусных проверок.

Процесс с именем «rfmgrui.exe» может быть безопасным или опасным. Чтобы дать правильную оценку, вы должны определить больше атрибутов файла. Самый простой способ это сделать — воспользоваться нашей бесплатной утилитой для проверки файлов посредством нашей базы данных. Эта утилита содержит множество функций для контролирования вашего ПК и потребляет минимум системных ресурсов.

Щёлкните здесь, чтобы загрузить System Explorer.

Комментарии пользователей для «rfmgrui.exe»

У нас пока нет комментариев пользователей к файлам с именем «rfmgrui.exe».

Добавить комментарий для «rfmgrui.exe»

Для добавления комментария требуется дополнительная информация об этом файле. Если вам известны размер, контрольные суммы md5/sha1/sha256 или другие атрибуты файла, который вы хотите прокомментировать, то вы можете воспользоваться расширенным поиском на главной странице .

Если подробности о файле вам неизвестны, вы можете быстро проверить этот файл с помощью нашей бесплатной утилиты. Загрузить System Explorer.

Проверьте свой ПК с помощью нашей бесплатной программы

System Explorer это наша бесплатная, удостоенная наград программа для быстрой проверки всех работающих процессов с помощью нашей базы данных. Эта программа поможет вам держать систему под контролем. Программа действительно бесплатная, без рекламы и дополнительных включений, она доступна в виде установщика и как переносное приложение. Её рекомендуют много пользователей.

Источник: systemexplorer.net

Rfmgrui exe ошибка приложения

+ ВЕРХНИЙ / в нижнем регистре

RFMGRUI.EXE / rfmgrui.exe

+ Путь установки

C:Program FilesInfoTeCSViPNet Clientrfmgrui.exe

+ Описание файла

ViPNet rfmgrui

+ версия

1.0.2.0

+ Наименование

ViPNet

+ Комментарии

Empty Value.

+ разработчик

InfoTeCS

+ авторское право

Copyright 1991-2013 InfoTeCS

+ файл MD5

7d2f1809e82223c7bb80dcd8bd265b4f

Распределение Операционная система

Windows XP — 66%

Windows Server 2008 — 33%

Unknown OS — 1%

Распределение Язык Операционной Системы

01 Русский (Россия)

02 Английский (США)

WindowexeAllkiller is a free software which can remove unwanted software from your computer at once. WindowexeAllkiller is able to easily remove all Startup, Browser Helper Object, Toolbar, Service, Task Scheduler, Chrome Extension, malware, trojan, ad-popup and so on.

WindowexeAllkiller.com

No Viruses, No Spyware, No Adware, Easy to use, Very powerful. It’s free!

Источник: windowfdb.com

В нашем компе поселился замечательный майнер

Войдите или зарегистрируйтесь, чтобы писать комментарии, задавать вопросы и участвовать в обсуждении.

Эм. А как его получить? Непроверенная почта, ссылки в пронхабе, попытка скачать пиратки откуда не надо?

Да фиг знает, по дате создания — я в этот день лишь МР3 файл скачал

Ну вот оттуда и получил (

С этого сайта и ранее скачивал, и на днях — ничего такого не было и нет.

Дать ссылку, проверим?))

Возможно в каком-нибудь сайте мешающий баннер или область со скриптом(или как там они зовутся ) кликнул.

Давай. Кидай в личку

Всегда решением проблемы является ее первоначальная и корректная диагностика, в том числе следов ее появления! Это спящий бот майнинга, который просыпается как по таймеру, так и по сети!

1. Вариант: отследить пакеты инициирующие запуск паразита (wireshark) поймать айпишник и заблокировать на сетевом уровне, дополнительно выяснить чей он, сообщить тому оператору кому принадлежит паразитирующая подсеть, приложить логи и скрины с запросом изолировать нарушителя или данные будут переданы в отдел «К».

2. Вариант: без траты времени и чтобы не вникать (самый простой в этом случае) — иметь два физически раздельных жестких диска, переустановить систему и нужный софт+драйвера, закончить все допнастройки и сделать снапшот системы на второй диск, на системном диске не хранить ничего кроме программ и самой системы! Не сохранять куки и пароли к сайтам! Это традиционная моя рекомендация, которая даёт практически 99% гарантию работы пк и скорого его возврата в строй в случае подобному этому и сохранению персональной информации!

P.S.: второй жёсткий диск лучше иметь как внешним и резервным!

Успехов!

Спасибо!

Активность поймал при первичном запуске Ютуба, на тот момент я знал присутствие программы Майнинга, поэтому через диспетчер задач выявил самый активный файл — загрузку ЦП на 100% вызвало приложение — NsCpuCNMiner64 — завершил его процесс и активность тут же спала.

Ранее пару раз была резкая спонтанная активность компьютера, но ввиду того, что на тот момент не был в курсах чем это было вызвано, закрывал браузеры и инициировал Выход из системы.

Первоначально заметил файл IMG001 на флешке фотоаппарата, когда через кабель загружал фотографии в компьютер, поскольку иконка файла похожа на иконку папки — попытался его открыть, но ничего на первый взгляд не произошло, посмотрев повнимательнее обнаружил что это приложение, поскольку название несколько схоже с файлами создаваемым фотоаппаратом, насторожился, но особо не придал значения.

Проверил отдельный стационарный накопительный диск ноутбука — там тоже присутствовал файл IMG001.

Возможно, дублируется на обнаруженные флеш-накопители.

Вероятно файл-приложение IMG001 является инсталлятором программы.

Вероятно, судя по дате создания, попало при скачивании музыкального файла.

Запускается вместе с компьютером, при последующем ручном вырубании через диспетчер задач всех касательных исполняемых файлов программы майнинга — повторный самостоятельный запуск пока не замечен.

Я уже ознакомился с комментариями ниже, это лёгкий случай! Файл не шифруется, предлагаю проверить hosts файл, но сейчас уже этим балуются только патчи или кряки! Открытие самого ютуб тут не причём, нужно анализировать поведение червя — например отключить интернет и открыть браузер или наоборот и проверить как себя будет вести червь! Нагрузка на железо появляется во время обработки.

А не простоя программы, отправьте файл в вирустотал и поставьте хороший антивирус. Вам удобнее быстро исправить пк или решить проблему?

hosts без изменений.

Удобнее быстро исправить пк.

Восстановление не решит проблему?

upd, видимо нет, точки восстановления свежие.

Вот и ответ на все ваши вопросы 🙂

Откат не поможет, но Вы можете попробовать)

Источник: www.drive2.ru

Process Detail

What is rfmgrui.exe ?

rfmgrui.exe is known as ViPNet, it also has the following name or ABBYY FineReader or ViPNet Client and it is developed by Infotecs , it is also developed by ABBYY Production LLC. OAO «ÈíôîÒåÊÑ» ÎÀÎ «ÈíôîÒåÊÑ» ÀÎ «ÈíôîÒåÊÑ». We have seen about 69 different instances of rfmgrui.exe in different location. So far we haven’t seen any alert about this product. If you think there is a virus or malware with this product, please submit your feedback at the bottom.

Something wrong with rfmgrui.exe ?

Is rfmgrui.exe using too much CPU or memory ? It’s probably your file has been infected with a virus. Let try the program named DriverIdentifier to see if it helps.

How to remove rfmgrui.exe

If you encounter difficulties with rfmgrui.exe , you can uninstall the associated program (Start > Control Panel > Add/Remove programs

What can you do to fix rfmgrui.exe ?

Let try to run a system scan with Speed Up My PC to see any error, then you can do some other troubleshooting steps.

If you think this is a driver issue, please try DriverDouble.com

Where do we see rfmgrui.exe ?

Here is the list of instances that we see for the process: rfmgrui.exe

| Path | Product Name | Vendor | Version | Size | MD5 | |

| 1 | C:Program FilesInfoTeCSViPNet Clientrfmgrui.exe | ViPNet | Infotecs | 3.2 (9.11495) | 24407 | BF760DB3151965DC27B7988E1CB09FDA |

| 2 | C:Program FilesInfoTeCSViPNet Clientrfmgrui.exe | ViPNet | Infotecs | 3.2 (9.13607) | 24407 | A505065B64FF6921E9EDC5D599613DC6 |

| 3 | C:Program FilesInfoTeCSViPNet Clientrfmgrui.exe | ViPNet | Infotecs | 3.2 (9.11025) | 24404 | 08E30BEB7B5E57F3634903FF2948C4E8 |

| 4 | C:Program Files (x86)InfoTeCSViPNet Clientrfmgrui.exe | ViPNet | Infotecs | 3.2 (9.14544) | 24456 | 5CBDD15F63F6078B8C4B65E9552AFA89 |

| 5 | C:Program FilesInfoTeCSViPNet Clientrfmgrui.exe | ViPNet | Infotecs | 3.2 (11.22010) | 24501 | D7BB2923E589BAEBDC0DD61480F6BE02 |

| 6 | C:Program FilesInfoTeCSViPNet AdministratorSSrfmgrui.exe | ViPNet | Infotecs | 3.2 (11.18212) | 24501 | 0B6CF9097A18B807B12C2908D037E3D3 |

| 7 | C:Program FilesInfoTeCSViPNet Clientrfmgrui.exe | ViPNet | Infotecs | 3.2 (11.18212) | 24501 | 0B6CF9097A18B807B12C2908D037E3D3 |

| 8 | C:Program Files (x86)InfoTeCSViPNet Clientrfmgrui.exe | ViPNet | Infotecs | 3.2 (11.18212) | 24501 | 0B6CF9097A18B807B12C2908D037E3D3 |

| 9 | C:Program Files (x86)InfoTeCSViPNet Clientrfmgrui.exe | ViPNet | Infotecs | 3.2 (9.11025) | 24404 | 08E30BEB7B5E57F3634903FF2948C4E8 |

| 10 | C:Program FilesInfoTeCSViPNet Clientrfmgrui.exe | ViPNet | Infotecs | 3.2 (10.15632) | 24501 | C63FC9EFC92BE1C18DE468D0408F3A6E |

| 11 | C:Program FilesInfoTeCSViPNet Clientrfmgrui.exe | ViPNet | Infotecs | 3.2 (9.14544) | 24456 | 5CBDD15F63F6078B8C4B65E9552AFA89 |

| 12 | C:Program Files (x86)InfoTeCSViPNet Clientrfmgrui.exe | ViPNet | Infotecs | 3.2 (13.32672) | 24504 | 968EF25D2077EA5D505135F0839E644D |

| 13 | C:Program FilesInfoTeCSViPNet Clientrfmgrui.exe | ViPNet | Infotecs | 3.2 (11.21139) | 24501 | 528AA2C818FD6A915CF798B91E970EDA |

| 14 | C:Program Files (x86)InfoTeCSViPNet Clientrfmgrui.exe | ViPNet | Infotecs | 3.2 (10.15632) | 24501 | C63FC9EFC92BE1C18DE468D0408F3A6E |

| 15 | C:Program FilesInfoTeCSViPNet Clientrfmgrui.exe | ViPNet | Infotecs | 3.2 (5.9676) | 24404 | C63D181DDFDDE933087DDA0741750BC2 |

| 16 | C:Program FilesInfoTeCSViPNet Clientrfmgrui.exe | ViPNet | Infotecs | 3.2 (9.13755) | 24407 | 2C4F9DDE88933E63435315DB98C5D444 |

| 17 | C:Program Files (x86)InfoTeCSViPNet Clientrfmgrui.exe | ViPNet | Infotecs | 4.2 (1.23386) | 21106 | AF1B61B0AB11D8E2BBE52082F6F40541 |

| 18 | C:Program Files (x86)InfoTeCSViPNet Clientrfmgrui.exe | ViPNet | Infotecs | 3.2 (11.21139) | 24501 | 528AA2C818FD6A915CF798B91E970EDA |

| 19 | C:Program FilesInfoTeCSViPNet Clientrfmgrui.exe | ViPNet | Infotecs | 3.2 (11.19855) | 24501 | 258692D563E5B52367C6C9193B7DCB1C |

| 20 | C:Program Files (x86)InfoTeCSViPNet Clientrfmgrui.exe | ViPNet | Infotecs | 3.2 (11.19855) | 24501 | 258692D563E5B52367C6C9193B7DCB1C |

| 21 | C:Program Files (x86)InfoTeCSViPNet Clientrfmgrui.exe | ViPNet | Infotecs | 3.2 (9.11495) | 24407 | BF760DB3151965DC27B7988E1CB09FDA |

| 22 | C:Program FilesInfoTeCSViPNet Clientrfmgrui.exe | ViPNet | Infotecs | 3.2 (12.28921) | 24504 | 7420AC968056EB0B71836F6636D36AE6 |

| 23 | C:Program Files (x86)InfoTeCSViPNet Clientrfmgrui.exe | ViPNet | Infotecs | 3.2 (9.13607) | 24407 | A505065B64FF6921E9EDC5D599613DC6 |

| 24 | C:Program Files (x86)InfoTeCSViPNet Clientrfmgrui.exe | ViPNet | Infotecs | 4.3 (1.29678) | 21106 | FB385C923FF3FF7D1C33193C263A27E6 |

| 25 | C:Program FilesInfoTeCSViPNet Clientrfmgrui.exe | ViPNet | Infotecs | 3.2 (11.18914) | 24501 | 0CC2CAF28D0CDD7E2346001E2CD18A31 |

| 26 | C:Program Files (x86)InfoTeCSViPNet Clientrfmgrui.exe | ViPNet | Infotecs | 3.2 (11.18914) | 24501 | 0CC2CAF28D0CDD7E2346001E2CD18A31 |

| 27 | C:Program Files (x86)InfoTeCSViPNet Clientrfmgrui.exe | ViPNet | Infotecs | 3.2 (9.13755) | 24407 | 2C4F9DDE88933E63435315DB98C5D444 |

| 28 | C:Program FilesInfoTeCSViPNet CryptoServicerfmgrui.exe | ViPNet | Infotecs | 3.2 (11.18212) | 24501 | 0B6CF9097A18B807B12C2908D037E3D3 |

| 29 | C:Program Files (x86)InfoTeCSViPNet Clientrfmgrui.exe | ViPNet | Infotecs | 4.3 (2.36065) | 21106 | 7874B7A97F93003D638F6FB3A1AB9293 |

| 30 | C:Program FilesInfoTeCSViPNet Coordinatorrfmgrui.exe | ViPNet | Infotecs | 3.2 (12.28921) | 24505 | AB245AF253BDA6F10323F962BFF9F6FB |

| 31 | C:Program FilesInfoTeCSViPNet Clientrfmgrui.exe | ViPNet | Infotecs | 3.2 (10.15393) | 24501 | C59E7290EC9ABCC6D535C88C898D2A0B |

| 32 | C:Program FilesInfoTeCSViPNet Clientrfmgrui.exe | ViPNet | Infotecs | 4.3 (2.37273) | 21106 | A7CD4F19BC06022884B4A5CDE1C8FFA5 |

| 33 | C:Program Files (x86)InfoTeCSViPNet Clientrfmgrui.exe | ViPNet | Infotecs | 3.2 (12.28921) | 24504 | 7420AC968056EB0B71836F6636D36AE6 |

| 34 | C:Program FilesViPNet Clientrfmgrui.exe | ViPNet | Infotecs | 3.2 (11.18914) | 24501 | 0CC2CAF28D0CDD7E2346001E2CD18A31 |

| 35 | C:Program FilesInfoTeCSViPNet Clientrfmgrui.exe | ViPNet | Infotecs | 3.2 (13.32672) | 24504 | 968EF25D2077EA5D505135F0839E644D |

| 36 | D:Program FilesInfoTeCSViPNet Clientrfmgrui.exe | ViPNet | Infotecs | 3.2 (9.13607) | 24407 | A505065B64FF6921E9EDC5D599613DC6 |

| 37 | C:Program Files (x86)InfoTeCSViPNet Clientrfmgrui.exe | ViPNet | Infotecs | 4.3 (2.37273) | 21106 | A7CD4F19BC06022884B4A5CDE1C8FFA5 |

| 38 | C:Program Files (x86)InfoTeCSViPNet Clientrfmgrui.exe | 21106 | ||||

| 39 | C:Program FilesInfoTeCSViPNet Clientrfmgrui.exe | ViPNet | Infotecs | 4.3 (1.29678) | 21106 | FB385C923FF3FF7D1C33193C263A27E6 |

| 40 | C:Program Files (x86)InfoTeCSViPNet Personal Firewallrfmgrui.exe | ViPNet | Infotecs | 4.1 (0.19394) | 21256 | 20C5F279B724B5A22B4C9BCE6E30DEEF |

| 41 | C:Program Files (x86)InfoTeCSViPNet Clientrfmgrui.exe | ViPNet | Infotecs | 4.3 (3.47224) | 21032 | 891BA986A1D5A9180C4CA4A37B4D01F6 |

| 42 | C:Program FilesInfoTeCSViPNet Clientrfmgrui.exe | ViPNet | Infotecs | 4.3 (3.47224) | 21032 | 891BA986A1D5A9180C4CA4A37B4D01F6 |

| 43 | C:Program FilesInfoTeCSViPNet Clientrfmgrui.exe | ViPNet | Infotecs | 4.3 (2.37400) | 21106 | 6866FB5DC924E00BAA0B3479A54D202D |

| 44 | C:Program Files (x86)InfoTeCSViPNet Clientrfmgrui.exe | ViPNet | Infotecs | 4.3 (2.46794) | 21972 | 455B0BC03125F16BE768F760AF2DFA4F |

| 45 | C:Program Files (x86)InfoTeCSViPNet Clientrfmgrui.exe | ViPNet | Infotecs | 4.3 (2.37400) | 21106 | 6866FB5DC924E00BAA0B3479A54D202D |

| 46 | C:Program Files (x86)InfoTeCSViPNet Clientrfmgrui.exe | ViPNet | Infotecs | 4.5 (0.50965) | 22746 | 952261E77CD379FFD234F1E511F5D6D1 |

| 47 | C:Program Files (x86)InfoTeCSViPNet Clientrfmgrui.exe | ViPNet | Infotecs | 3.2 (10.15393) | 24501 | C59E7290EC9ABCC6D535C88C898D2A0B |

| 48 | C:Program FilesInfoTeCSViPNet Clientrfmgrui.exe | ABBYY FineReader | ABBYY Production LLC. | 12.0.101.496 | 0 | |

| 49 | C:Program FilesInfoTeCSViPNet Clientrfmgrui.exe | ViPNet | Infotecs | 4.3 (2.42428) | 21972 | DC3411EC4067513D16E0579EF715D7AC |

| 50 | C:Program Files (x86)InfoTeCSViPNet Clientrfmgrui.exe | ViPNet | Infotecs | 4.3 (2.42428) | 21972 | DC3411EC4067513D16E0579EF715D7AC |

| 51 | C:Program FilesInfoTeCSViPNet Clientrfmgrui.exe | ViPNet | Infotecs | 4.3 (1.33043) | 21106 | 197AE76D56401BEED3FEE69B84A8370F |

| 52 | C:Program Files (x86)InfoTeCSViPNet Clientrfmgrui.exe | ViPNet | OAO «ÈíôîÒåÊÑ» | 4.5 (1.55998) | 24484 | 950979A7CB73AC38469E220338689693 |

| 53 | C:Program Files (x86)InfoTeCSViPNet Clientrfmgrui.exe | ViPNet | Infotecs | 4.3 (3.50448) | 21032 | 115E3FD1AA129586C833E04F024C8BCB |

| 54 | C:Program Files (x86)InfoTeCSViPNet Clientrfmgrui.exe | ViPNet | OAO «ÈíôîÒåÊÑ» | 4.5 (2.58444) | 25653 | 5B71198C7BC552A39F2A483A57C4C87C |

| 55 | C:Program Files (x86)InfoTeCSViPNet Clientrfmgrui.exe | ViPNet | OAO «ÈíôîÒåÊÑ» | 4.3 (4.53803) | 21051 | B5EA1CE1163CE331661B276EB9B6E026 |

| 56 | C:Program FilesInfoTeCSViPNet Clientrfmgrui.exe | ViPNet | Infotecs | 4.3 (2.46794) | 21972 | 455B0BC03125F16BE768F760AF2DFA4F |

| 57 | C:Program Files (x86)InfoTeCSViPNet Clientrfmgrui.exe | ViPNet | OAO «ÈíôîÒåÊÑ» | 4.5 (2.60350) | 24689 | 5E283D4FD901A8920AA297220C9C745D |

| 58 | C:Program Files (x86)InfoTeCSViPNet Clientrfmgrui.exe | ViPNet | OAO «ÈíôîÒåÊÑ» | 4.5 (1.57252) | 24663 | B57A66DD3CF293E6AC488941C5D44329 |

| 59 | C:Program FilesInfoTeCSViPNet Clientrfmgrui.exe | ViPNet | OAO «ÈíôîÒåÊÑ» | 4.3 (4.53803) | 210512 | B5EA1CE1163CE331661B276EB9B6E026 |

| 60 | C:Program Files (x86)InfoTeCSViPNet Clientrfmgrui.exe | ÎÀÎ «ÈíôîÒåÊÑ» | 4.5 (3.62996) | 306280 | E8015B5C6E2D4FB685B4C6B89D6100A4 | |

| 61 | C:Program Files (x86)InfoTeCSViPNet Clientrfmgrui.exe | ÎÀÎ «ÈíôîÒåÊÑ» | 4.5 (3.64080) | 306280 | 3C7D479859BC08BE7E1A76BE6F530D08 | |

| 62 | C:Program FilesInfoTeCSViPNet Clientrfmgrui.exe | ViPNet | OAO «ÈíôîÒåÊÑ» | 4.5 (1.57252) | 246632 | B57A66DD3CF293E6AC488941C5D44329 |

| 63 | C:Program Files (x86)InfoTeCSViPNet Clientrfmgrui.exe | ViPNet | Infotecs | 4.3 (1.33043) | 211064 | 197AE76D56401BEED3FEE69B84A8370F |

| 64 | C:Program Files (x86)InfoTeCSViPNet Clientrfmgrui.exe | ViPNet | OAO «ÈíôîÒåÊÑ» | 4.5 (1.54685) | 244848 | B76770A37FD0DA7A81B521F0A1AE2F2F |

| 65 | C:Program Files (x86)InfoTeCSViPNet Clientrfmgrui.exe | ViPNet | Infotecs | 4.5.5.2193 | 310440 | 6F53F1FE9D5FDF7DCFF82DA640B838A3 |

| 66 | C:Program Files (x86)InfoTeCSViPNet Clientrfmgrui.exe | ÎÀÎ «ÈíôîÒåÊÑ» | 4.5 (3.65102) | 306280 | 9A3D4F48CC8210C7AF330615BB46D040 | |

| 67 | C:Program FilesInfoTeCSViPNet Clientrfmgrui.exe | ÎÀÎ «ÈíôîÒåÊÑ» | 4.5 (3.65102) | 306280 | 9A3D4F48CC8210C7AF330615BB46D040 | |

| 68 | C:Program Files (x86)InfoTeCSViPNet Clientrfmgrui.exe | ViPNet Client | ÀÎ «ÈíôîÒåÊÑ» | 4.5.5.3635 | 303872 | 3B7BD878F5580750D01D359718C6BC8B |

| 69 | C:Program Files (x86)InfoTeCSViPNet Clientrfmgrui.exe | ÎÀÎ «ÈíôîÒåÊÑ» | 4.5 (3.65117) | 299736 | D35FEC6D868E1EF08E600B42C380DD8A | |

Comments about this process:

Comments about this process:

Sharing your feedback about this process or ask for help

Global(English) —

Português —

简体中文 —

Français —

Deutsch —

Indonesian —

日本語 —

한국어 —

Русский

— rfmgrui.exe Описание файла

+ ВЕРХНИЙ / в нижнем регистре

RFMGRUI.EXE / rfmgrui.exe

+ Путь установки

C:Program FilesInfoTeCSViPNet Clientrfmgrui.exe

+ Описание файла

ViPNet rfmgrui

+ версия

1.0.2.0

+ Наименование

ViPNet

+ Комментарии

Empty Value.

+ разработчик

InfoTeCS

+ авторское право

Copyright 1991-2013 InfoTeCS

+ файл MD5

7d2f1809e82223c7bb80dcd8bd265b4f

Распределение Операционная система

Windows XP — 66%

Windows Server 2008 — 33%

Unknown OS — 1%

Распределение Язык Операционной Системы

01 Русский (Россия)

02 Английский (США)

WindowexeAllkiller is a free software which can remove unwanted software from your computer at once. WindowexeAllkiller is able to easily remove all Startup, Browser Helper Object, Toolbar, Service, Task Scheduler, Chrome Extension, malware, trojan, ad-popup and so on.

WindowexeAllkiller.com

No Viruses, No Spyware, No Adware, Easy to use, Very powerful. It’s free!

Обновленная информация о файле

aN2Ycy5.dll

FLVSrvc.exe

GMX_MailCheck.dll

GMX_MailCheck_Broker.exe

iplirlwf64.sys

iplirwfp64.sys

itckcng64.sys

itckcsp64.sys

Itcsnatproxy.Exe

itcsrfv64.sys

Ivpsrv.Exe

lwbwheel.exe

netnnusb.sys

prxtbFile.dll

Rfacnmgr.Exe

Rfmgr.Exe

wbaagent.exe

wbatimer.exe

- На главную

- Категории

- Операционные системы

- Windows

- Ошибка 0xc0000142

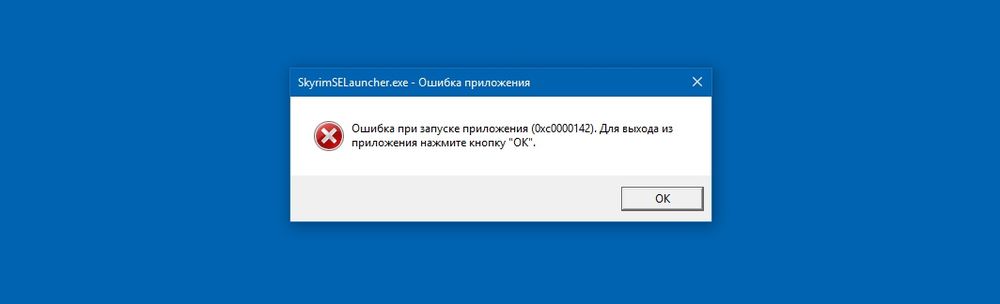

Многие пользователи при запуске exe-приложений сталкиваются с ошибкой 0xc0000142, из-за которой системные и сторонние программы могут неправильно работать или вовсе не запускаться.

2020-10-16 02:07:43219

Многие пользователи при запуске exe-приложений сталкиваются с ошибкой 0xc0000142, из-за которой системные и сторонние программы могут неправильно работать или вовсе не запускаться. Существует несколько способов решения проблемы, каждый из которых прост и понятен в реализации.

Что такое 0xc0000142?

Ошибка 0xc0000142 обычно возникает, когда пользователь пытается запустить устаревшую или поврежденную программу. В других случаях проблема может быть вызвана вирусным заражением, проблемными драйверами видеокарты, поврежденными системными файлами, несовместимостью с ОС или некорректной установкой обновления Windows.

Данная ошибка может возникнуть в любой версии Windows, включая 10, 8 и 7.

Возможные решения проблемы

Прежде всего, необходимо попробовать банальный способ – проверить систему на наличие вирусов и перезагрузить компьютер. Когда система завершит текущие процессы, а все системные файлы будут закрыты, есть вероятность, что программа запустится без проблем. Также в большинстве случаев необходимо просто удалить и повторно установить или обновить приложение, в котором возникает ошибка.

Еще один вариант – посмотреть путь к программе или игре, и при наличии русских символов изменить их на английские.

Если эти способы не сработали, следует перейти к следующему пункту.

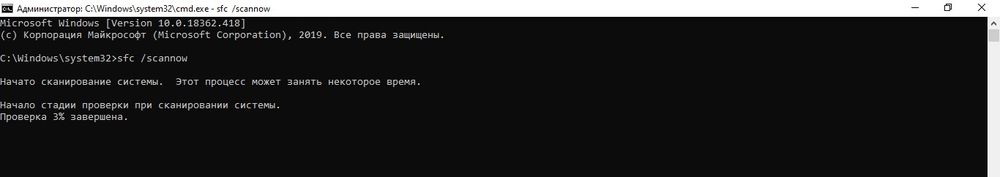

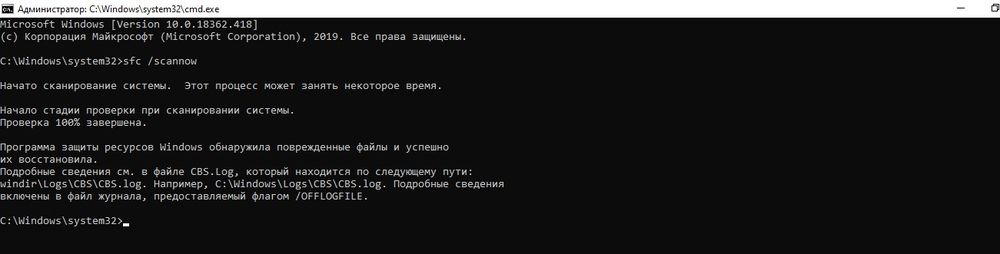

Использовать средство проверки системных файлов

Поврежденные или отсутствующие системные файлы затрагивают некоторые приложения, а те, в свою очередь, выдают сообщение с кодом 0xc0000142. Необходимо запустить инструмент проверки SFC, который сканирует все защищенные системные файлы и автоматически исправляет ошибки:

- Открыть командную строку от имени Администратора. Для этого нажать Win+R, в поисковую строку вставить команду cmd и одновременно зажать клавиши Ctrl+Shift+Enter.

- Чтобы разрешить инструменту вносить изменения на этом компьютере, кликнуть по кнопке «Да».

- Вставить команду sfc /scannow и нажать «Enter».

- Процесс проверки системы на наличие поврежденных файлов займет до 15 минут. Нельзя закрывать окно, пока на экране не отобразится 100%-ный результат.

- Инструмент автоматически восстановит поврежденные файлы.

Перезагрузить компьютер и проверить, будет ли возникать ошибка.

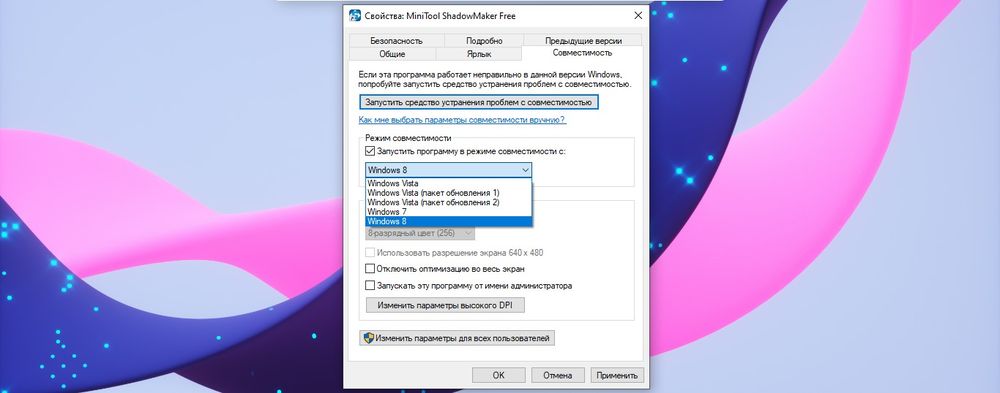

Запустить неработающую программу в режиме совместимости

Возможно, приложение просто несовместимо с системой. В этом случае можно изменить его свойства:

- Щелкнуть правой кнопкой мыши по иконке программы, которая выдает ошибку, и в выпадающем меню выбрать «Свойства».

- Перейти во вкладку «Совместимость».

- Отметить галочкой пункт «Запустить программу в режиме совместимости». Выбрать предыдущую версию Windows, например, 8 или 7.

- Нажать по очереди кнопки «Применить» и «Ок».

Теперь следует проверить, запускается ПО или нет.

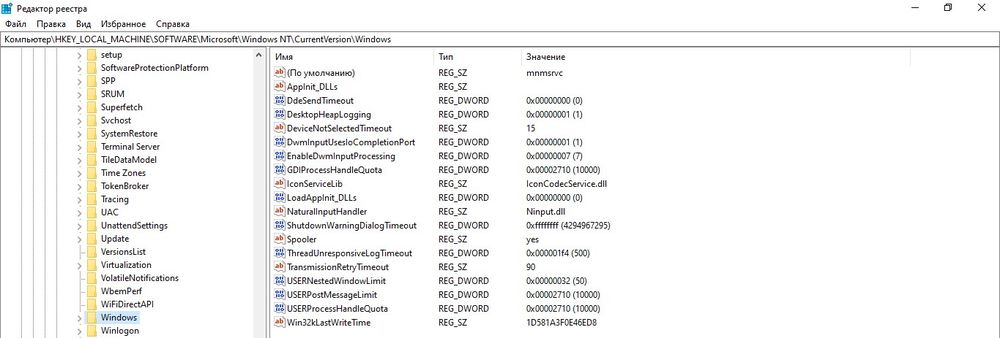

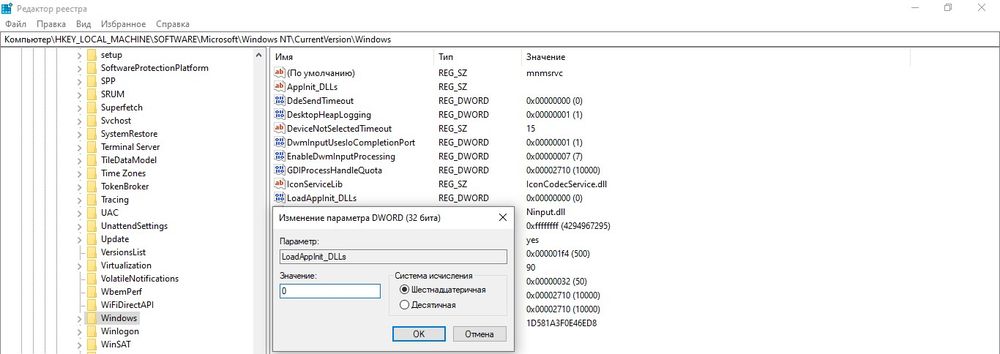

Проверить настройки реестра

Следует убедиться, то реестр не был изменен другой программой:

- Нажать Win+R, вставить команду regedit, кликнуть по кнопке «Ок».

- Откроется редактор реестра, где нужно перейти по пути HKEY_LOCAL_MACHINE – SOFTWARE – Microsoft – Windows NT – CurrentVersion – Windows.

- Справа в списке найти файл «LoadAppInit_DLLs» и дважды кликнуть по нему.

- Установить значение «0». Подтвердить изменение нажатием на «Ок».

Важно! Даже если и было установлено значение «0», нужно клацнуть по «Ок» и осуществить ребут системы.

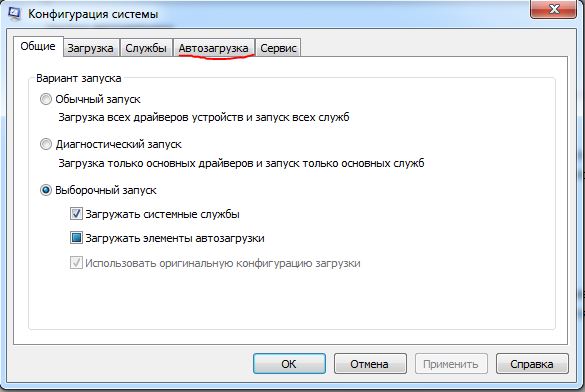

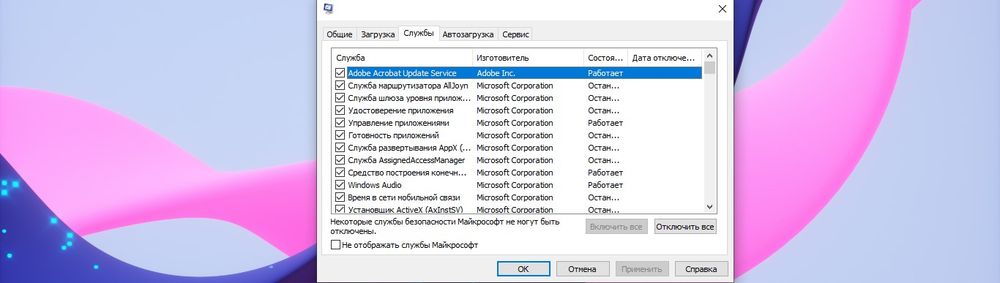

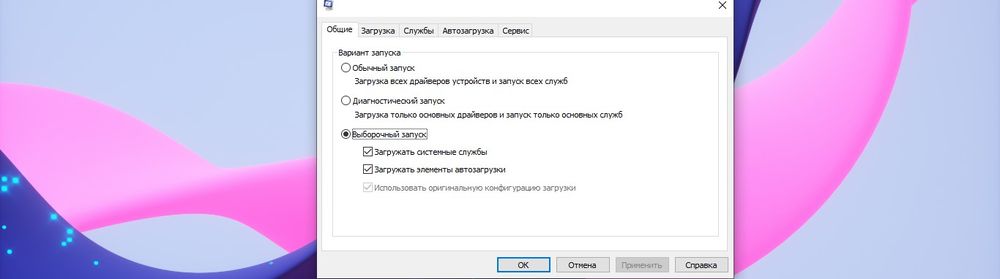

Выполнить чистый запуск Windows

Если запустить ОС в состоянии чистой загрузки, можно исправить проблемы с системой, вызванные неправильной работой драйверов, служб, ПО и их конфликтами. Необходимо сделать следующее:

- В поисковую строку окна «Выполнить» вписать команду msconfig, нажать «Enter».

- Откроется средство настройки системы.

- Перейти во вкладку «Службы». Отметить галочкой пункт «Не отображать службы…».

- Кликнуть по кнопке «Отключить все», чтобы запретить запуск всех сервисов, отличных от Microsoft, при включении ПК.

- Перейти во вкладку «Автозагрузка». В версиях Windows 10 и 8 необходимо дополнительно открыть «Диспетчер», клацнув по соответствующей кнопке.

- Отключить автозапуск всех программ.

- Выйти из «Диспетчера», нажать по очереди кнопки «Применить» и «Ок».

- Перезагрузить компьютер.

После того как ПК включится, нужно попробовать запустить приложение, которое отображает ошибку 0xC0000142. Если проблема устранена, снова запустить инструмент настройки системы и включать один за другим все отключенные элементы (и перезагружать систему), пока не найдется тот, который вызывает проблему.

Важно! Чтобы выйти из состояния чистой загрузки, следует запустить утилиту настройки системы, на вкладке «Общие» отметить пункт «Обычный запуск».

Обновить графический драйвер

Если драйверы графической карты устарели или не подходят, при запуске современной игры возникает ошибка 0xC0000142. Некоторым пользователям удается решить проблему, просто обновив драйверы:

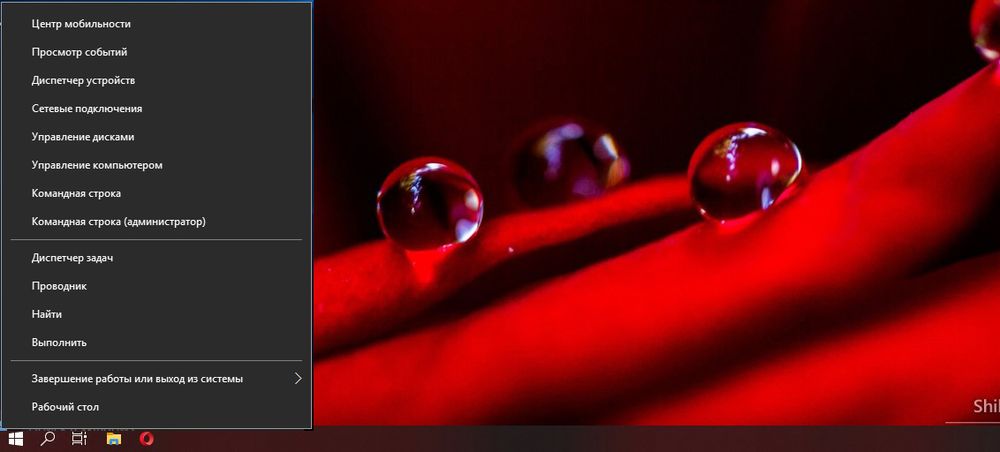

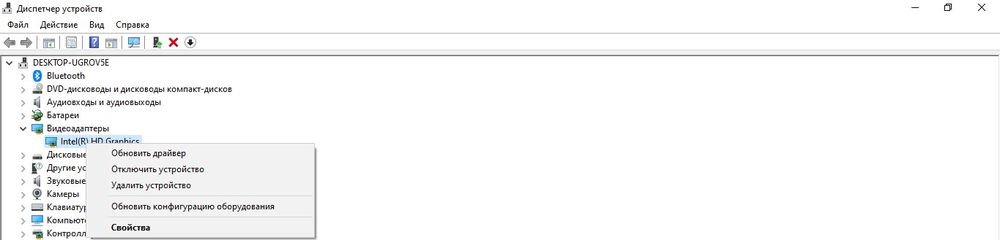

- Кликнуть правой кнопкой мышки по значку «Пуск» и выбрать инструмент «Диспетчер устройств». Или с помощью клавиш Win+R вызвать окно «Выполнить», вставить команду devmgmt.msc и нажать «Ок».

- В списке найти нужный драйвер, клацнуть по нему правой кнопкой мышки и открыть его «Свойства».

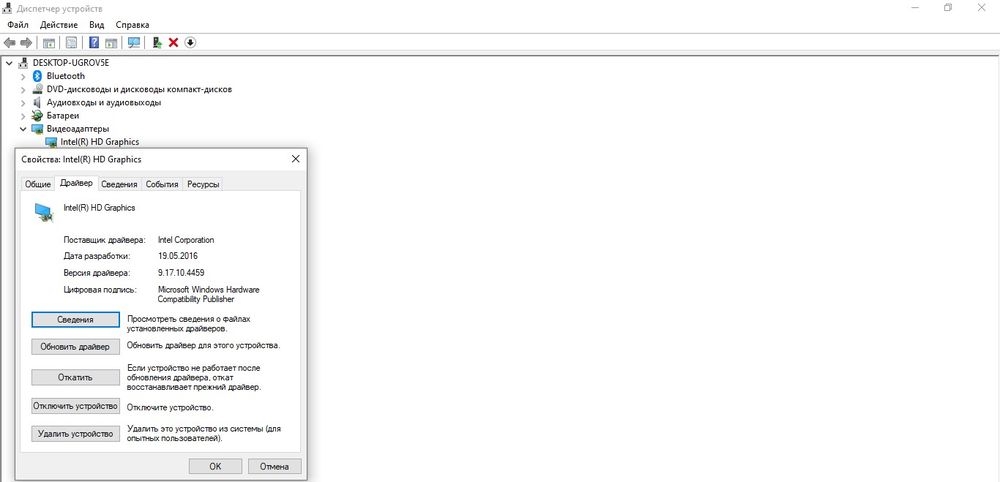

- Перейти на вкладку «Драйвер». Нажать кнопку «Обновить».

- Система предложит 2 варианта – автоматический поиск последней версии (на компьютере и в интернете) и поиск только на компьютере (в этом случае нужно указать папку расположения драйвера).

- Выбрать автоматический поиск и следовать инструкциям на экране.

Если это не помогло, рекомендуется вручную скачать с официального сайта актуальную версию драйвера и установить его.

Восстановить Windows в предыдущее рабочее состояние

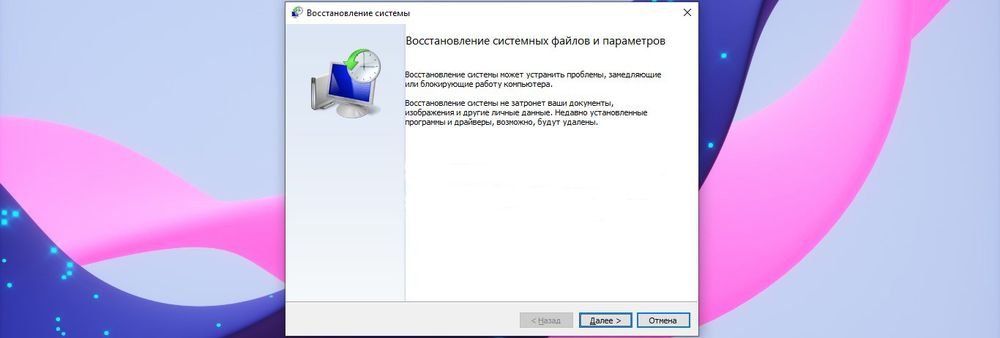

Благодаря этой опции возможно восстановить систему до предыдущей даты или рабочего состояния, не затрагивая текущие настройки и файлы:

- Win+R – команда rstrui – «Ок».

- Откроется окно восстановления, нажать кнопку «Далее», чтобы начать процесс восстановления.

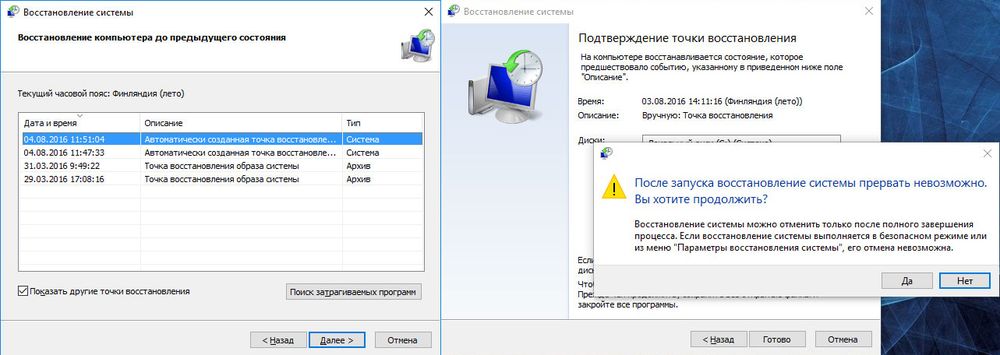

- В следующем окне выбрать точку восстановления. Повторно нажать кнопку «Далее». Подтвердить действие.

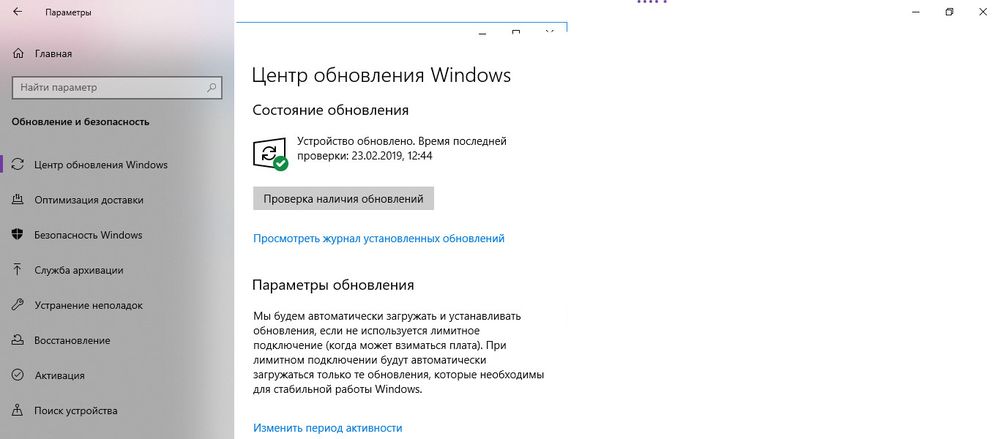

Удалить обновления

В Windows 10 обновления устанавливаются автоматически в фоновом режиме для повышения стабильности и безопасности системы. Но иногда Microsoft выпускает «плохие» обновления, которые вызывают много проблем, включая ошибки с кодом 0xc0000142.

Чтобы удалить обновления через параметры системы, необходимо:

- Используя клавиши Win+I, открыть раздел «Обновление и безопасность».

- Перейти во вкладку «Центр обновления». Теперь нужно просмотреть историю, кликнув по соответствующей кнопке.

- Выбрать пункт «Удалить обновления». В новом окне выделить проблемный компонент и удалить его.

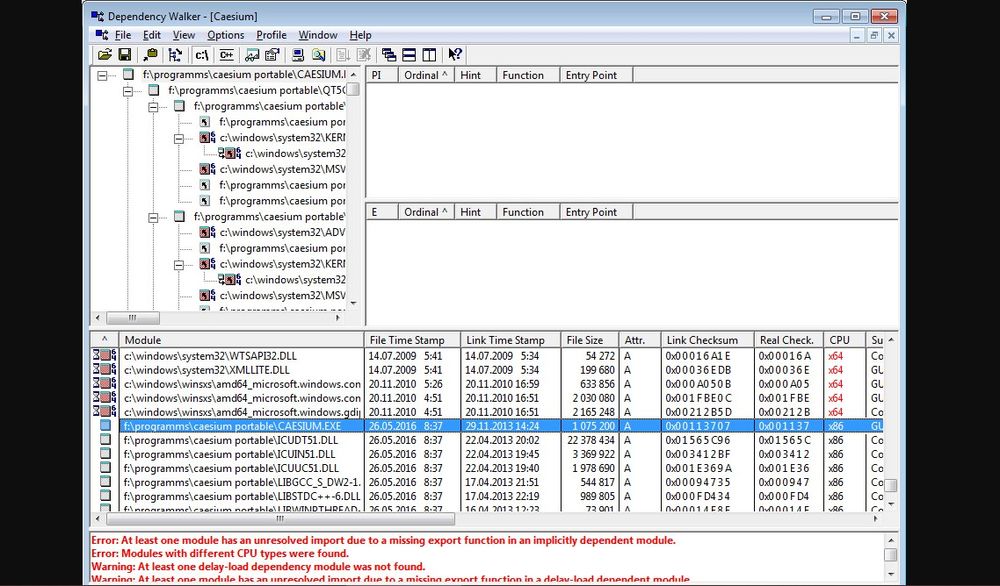

Выявить проблему с помощью сторонней программы

Если ни один из вышеописанных методов (хотя это маловероятно) не помог, рекомендуется скачать и установить утилиту Dependency Walker, которая просканирует неработающее ПО.

Однако данный способ подходит только для опытных пользователей – придется самостоятельно анализировать результат сканирования, поскольку каждый случай возникновения ошибки 0xc0000142 индивидуален.

Ваш покорный слуга — компьютерщик широкого профиля: системный администратор, вебмастер, интернет-маркетолог и много чего кто. Вместе с Вами, если Вы конечно не против, разовьем из обычного блога крутой технический комплекс.

если telnet 213.180.204.3 80, то подключается.

Logfile of Trend Micro HijackThis v2.0.5

Scan saved at 13:50:35, on 26.02.2015

Platform: Windows XP SP3 (WinNT 5.01.2600)

MSIE: Internet Explorer v8.00 (8.00.6001.18702)

Источник

3 простых шага по исправлению ошибок RFMGR.EXE

Файл rfmgr.exe из Infotecs является частью ViPNet Monitor Service. rfmgr.exe, расположенный в c: program files infotecsvipnet client с размером файла 53472 байт, версия файла 3.1 (2.6318), подпись d2c1729c987f45c0de0924ad91494c1f.

В вашей системе запущено много процессов, которые потребляют ресурсы процессора и памяти. Некоторые из этих процессов, кажется, являются вредоносными файлами, атакующими ваш компьютер.

Чтобы исправить критические ошибки rfmgr.exe,скачайте программу Asmwsoft PC Optimizer и установите ее на своем компьютере

1- Очистите мусорные файлы, чтобы исправить rfmgr.exe, которое перестало работать из-за ошибки.

2- Очистите реестр, чтобы исправить rfmgr.exe, которое перестало работать из-за ошибки.

3- Настройка Windows для исправления критических ошибок rfmgr.exe:

Всего голосов ( 181 ), 115 говорят, что не будут удалять, а 66 говорят, что удалят его с компьютера.

Как вы поступите с файлом rfmgr.exe?

Некоторые сообщения об ошибках, которые вы можете получить в связи с rfmgr.exe файлом

(rfmgr.exe) столкнулся с проблемой и должен быть закрыт. Просим прощения за неудобство.

(rfmgr.exe) перестал работать.

rfmgr.exe. Эта программа не отвечает.

(rfmgr.exe) — Ошибка приложения: the instruction at 0xXXXXXX referenced memory error, the memory could not be read. Нажмитие OK, чтобы завершить программу.

(rfmgr.exe) не является ошибкой действительного windows-приложения.

(rfmgr.exe) отсутствует или не обнаружен.

RFMGR.EXE

Проверьте процессы, запущенные на вашем ПК, используя базу данных онлайн-безопасности. Можно использовать любой тип сканирования для проверки вашего ПК на вирусы, трояны, шпионские и другие вредоносные программы.

процессов:

Cookies help us deliver our services. By using our services, you agree to our use of cookies.

Источник

Чистка автозагрузки

Чистка автозагрузки, инструкция, объяснения, советы и комментарии. Таблица с конкретными записями автозагрузки, например, program program.

Зачем нужно чистить автозагрузку?

Множество программ при установке добавляют себя в автозагрузку, что бы вместе с рабочим столом включались и функционировали некоторые функции, модули, программы. Например, установили драйвер для принтера, а он в автозагрузку поставил программу, которая будет следить за процессом печати. Может получится ситуация, что у вас в автозагрузке будет очень много лишнего, и компьютер из-за этого будет долго думать.

Как почистить автозагрузку?

В открывшееся окно пишем «msconfig» и нажимаем enter или OK.

Откроется следующее окно, переходим во вкладку Автозагрузка.

Красным обвел пункт, который свидетельствует о активации пункта. Если стоит галочка, то программа включается вместе с компьютером, если нет, то программа не запускается автоматически. Синим обведено название пункта. Черным обвел путь, от куда запускается программа. Если вам не видно название или путь полностью, то нужно растянуть нужным вам столбец. Обратите внимание на разделители, на разделитель у названия я выделил желтым. Наводим указатель, он измениться со стрелочки на палку с двумя стрелками в бока. Зажимаем левую кнопку мыши и ведем вправо до тех пор, пока не растяните до нужного размера.

В Windows 10 достаточно нажать правой кнопкой мыши по пункту и выбрать «Отключить».

Как понять какую программу можно отключить?

Трудно описать любую программу, которая может вас там встретиться. Рассмотрим то, что запускается на моем компьютере. Вообще программы должны запускаться из Program Files или из Windows — всё, что загружается из других папок под подозрением. Первый пункт Диспетчер Realtek, второй пункт HD Audio — это компоненты звукового драйвера, не отключайте. Следующий пункт 2гис, он нужен для поиска обновлений базы дубльгиса и самой программы. Вы вполне можете вручную запускать обновления, хотя по большому счету много ресурсов на себя он не возьмет. В общем, если хотите, можете отключить. Следующие два пункта Notifer и BNM Updater, загружаются из другой папки, это сомнительные пункты. Это компоненты от специальной программы от билайна, у меня компьютер подключен по Wi-Fi к роутеру, и в общем мне эти компоненты не нужны. Если у вас нет роутера, и кабель входящий в квартиру сразу входит в компьютер, то в случаи если у вас билайн не отключайте, в любом другом случаи конкретно эти два пункта можно отключить. Следующая программа mobilegeni daemon, она служит для синхронизации данных между компьютером и устройством на базе Android. Однозначно данную программу стоит отключить. Следующая Google Update, обновление программ от гугла, например, гугл хром. Можете отключить. Далее майл агент, но тут момент, при следующем включении агента он опять добавит себя в автозагрузку, это в нем самом отключать надо. Следующие два пункта это антивирус — Amiti Antivirus.

Далее у меня 4 пункта, которые уже отключены. Уже ранее отключенный Google Update, видимо после отключения еще раз прописался. Java Platform нужна для работы программ построенных на базе языка Java, в общем, в большинстве случаев требуется для онлайн банкинга. Если вы не пользуетесь онлайн банками, и не используете специальные банковские или бухгалтерские программы. SymphonyPreLoad это еще один бесплатный аналог Word, в общем можно спокойно отключить, даже если вы его используете. Последнее Create virtual drive, это денвер, программа специальная для локального веб сервера, если вы не понимаете, что это такое, то его точно можно отключить.

Если «daemon» это полное название файла в автозагрузке, то это скорее всего вирус, если нет, то стоит искать по полному названию файла программы.

Стоит убрать из автозагрузки, и если она снова в ней появится, то можно установить другую программу для чтения pdf файлов, на нашем сайте их представлено достаточно много.

Если такой программы у вас нет и не было, то это может быть вирус.

Dr.web cureit можно использовать только для дома, и только для личный некоммерческих целей.

Если вы сомневаетесь в каких-то файлах в автозагрузке, то всегда можно проверить их при помощи VirusTotal (Наберите в поиске и первая же ссылка будет на их сайт).

Источник

Пока расследование не разлучит нас: малварь, которая может сидеть в сети компании годами

Недавно мы расследовали АРТ-атаку на одну российскую компанию и нашли много занятного софта. Сначала мы обнаружили продвинутый бэкдор PlugX, популярный у китайских группировок, АРТ-атаки которых обычно нацелены на похищение конфиденциальной информации, а не денег. Затем из скомпрометированной сети удалось вытащить несколько других схожих между собой бэкдоров (nccTrojan, dnsTrojan, dloTrojan) и даже общедоступных утилит.

Программы, используемые в этой преступной кампании, не отличаются сложностью, за исключением, может быть, PlugX. К тому же три из четырех вредоносов использовали при запуске давно известную технику DLL hijacking. Тем не менее, как показало наше исследование, даже при таких условиях злоумышленники могут годами оставаться в скомпрометированных сетях.

Мы решили изучить обнаруженный софт и поделиться своими наблюдениями.

PlugX

PlugX — сложная вредоносная программа. Мы постараемся рассказать о ее основных функциях, а более подробное описание малвари можно найти в отчете Dr. Web.

Запуск PlugX

PlugX, как правило, распространяется в виде самораспаковывающихся архивов, содержащих:

Такой набор характерен для техники DLL hijacking, при которой злоумышленник заменяет легитимную DLL на вредоносную. При этом малварь получает возможность работать от имени легитимного процесса и обходить таким образом средства защиты (рис. 1).

Рис. 1. Наглядное представление техники DLL hijacking

Рассмотрим в качестве примера один из экземпляров PlugX, характеристики которого приведены в табл. 1.

| Свойство | EXE | DLL | Зашифрованная нагрузка |

|---|---|---|---|

| Имя файла | mcut.exe | mcutil.dll | mcutil.dll.bbc |

| Тип файла | PE32 executable (EXE) | PE32 executable (DLL) | None |

| Размер (в байтах) | 140 576 | 4 096 | 180 358 |

| Время компиляции | 13 июня 2008 года 02:39:28 | 9 декабря 2014 года 10:06:14 | — |

| MD5 | 884d46c01c762ad6ddd2759fd921bf71 | e9a1482a159d32ae57b3a9548fe8edec | 2d66d86a28cd28bd98496327313b4343 |

| SHA-1 | d201b130232e0ea411daa23c1ba2892fe6468712 | a2a6f813e2276c8a789200c0e9a8c71c57a5f2d6 | 7bcf4f196578f2a43a2cd47f0b3c8d295120b646 |

| SHA-256 | 3124fcb79da0bdf9d0d1995e37b06f7929d83c1c4b60e38c104743be71170efe | 2f81cf43ef02a4170683307f99159c8e2e4014eded6aa5fc4ee82078228f6c3c | 0c831e5c3aecab14fe98ff4f3270d9ec1db237f075cd1fae85b7ffaf0eb2751 |

Вот что происходит при запуске невредоносного исполняемого файла (EXE) из пакета.

Сначала одна из импортируемых им библиотек (отдельная DLL) заменяется вредоносной. После загрузки в память процесса DLL открывает третий файл из пакета PlugX, который обходит средства защиты за счет отсутствия видимого исполняемого кода. Тем не менее он содержит шелл-код, после исполнения которого в памяти расшифровывается еще один дополнительный шелл-код. Он с помощью функции RtlDecompressBuffer() распаковывает PlugX (DLL). При открытии мы видим, что сигнатуры MZ и PE в исполняемом файле PlugX заменены на XV (рис. 2) — скорее всего, это тоже нужно, чтобы скрыть модуль от средств защиты.

Рис. 2. Исполняемый файл PlugX в распакованном виде с измененными сигнатурами MZ и PE

Наконец, запускается распакованная вредоносная библиотека, и управление передается ей.

В другом экземпляре PlugX мы обнаружили интересную особенность: малварь пыталась скрыть некоторые библиотечные вызовы от песочниц. При восстановлении импортов вместо адреса импортируемой функции сохранялся адрес тремя байтами ранее. Результат для функции SetFileAttributesW() виден на рис. 3.

Рис. 3. При получении адреса функции SetFileAttributesW() сохраняется адрес 0x7577D4F4

В табл. 2 приведены характеристики этого экземпляра.

| Свойство | EXE | DLL | Зашифрованная нагрузка |

|---|---|---|---|

| Имя файла | mcut.exe | mcutil.dll | mcutil.dll.bbc |

| Тип файла | PE32 executable (EXE) | PE32 executable (DLL) | None |

| Размер | 140 576 | 4 096 | 179 906 |

| MD5 | 884d46c01c762ad6ddd2759fd921bf71 | 12ee1f96fb17e25e2305bd6a1ddc2de9 | e0ae93f9cebcba2cb44cec23993b8917 |

| SHA-1 | d201b130232e0ea411daa23c1ba2892fe6468712 | bf25f1585d521bfba0c42992a6df5ac48285d763 | f0efdb723a65e90afaebd56abe69d9f649ca094c |

| SHA-256 | 3124fcb79da0bdf9d0d1995e37b06f7929d83c1c4b60e38c104743be71170efe | 97ad6e95e219c22d71129285299c4717358844b90860bb7ab16c5178da3f1686 | 81e53c7d7c8aa8f98c951106a656dbe9c931de465022f6bafa780a6ba96751eb |

б)

Рис. 4. Фрагмент декомпилированного кода (а) и соответствующий ему фрагмент листинга перехваченных инструкций (б), где встречается вызов функции SetFileAttributesW()

Основная нагрузка PlugX не сохраняется в расшифрованном виде на диске.

Работа PlugX

После запуска вредоносная программа расшифровывает конфигурацию, которая содержит адреса серверов управления, а также информацию, необходимую для дальнейшего функционирования (например, способ закрепления в системе или путь, по которому копируются файлы малвари).

При этом данные для конфигурации могут браться из основного загрузчика или из отдельного файла в текущей рабочей директории. Из того же файла может быть подтянута новая конфигурация при ее обновлении в ходе взаимодействия с сервером управления.

То, как вредонос будет вести себя дальше, во многом определяет его конфигурация.

В зависимости от значения check_flag в конфигурации PlugX вредоносная программа может начать поиск в зараженной системе сетевого адаптера, MAC-адрес которого совпадает с адресом, заданным в самой малвари. В случае совпадения вредоносная программа завершит свое исполнение. Вероятно, таким образом она пытается обнаружить виртуальную среду.

Если значение mode_flag равно 0, вредоносная программа закрепляется в системе (подробнее в разделе «Закрепление в системе»). Затем она переходит к инициализации плагинов и взаимодействию с сервером управления (подробнее в разделе «Функциональность плагинов и исполнение команд»).

Если значение mode_flag равно 2, вредоносная программа сразу переходит к инициализации плагинов и взаимодействию с сервером управления.

Если значение mode_flag равно 3, вредоносная программа внедряет шелл-код в Internet Explorer. Передача управления вредоносному коду осуществляется с помощью функции CreateRemoteThread(). Также производится инициализация плагинов, и создается именованный пайп, через который вредоносная программа получает команды, предназначенные для исполнения плагинами.

Закрепление в системе

Если конфигурация PlugX предусматривает закрепление вредоноса в зараженной системе, то в ней прописан каталог, в который будут скопированы компоненты малвари.

Анализируемый образец выбирает одну из следующих директорий в зависимости от разрядности малвари:

В зависимости от persistence_flag PlugX может закрепляться:

Помним, что малварь может и не закрепляться вовсе.

В зависимости от конфигурации вредоносная программа может также попытаться создать процесс с повышенными привилегиями с последующим внедрением в него кода. В конфигурации могут быть перечислены до четырех целевых процессов.

Функциональность плагинов PlugX и исполняемые команды

Основная функциональность бэкдора реализована с помощью так называемых плагинов. Фрагмент функции, в которой производится инициализация плагинов, приведен на рис. 5.

Рис. 5. Фрагмент инициализации плагинов PlugX

PlugX может управлять процессами и службами, работать с файловой системой, вносить изменения в реестр. Он также имеет компоненты кейлоггера и скринлоггера и может получать удаленный доступ к зараженной системе — все это дает обширные возможности злоумышленникам в скомпрометированной сети.

Полный перечень функций вредоносной программы, доступной через плагины, приведен в табл. 3.

Табл. 3. Функциональность PlugX, доступная через плагины

| Плагин | Команда | Функциональные возможности |

| DISK | Собрать информацию по всем дискам (тип и свободное пространство) | |

| Перечислить файлы в директории | ||

| Перечислить файлы | ||

| Прочитать файл | ||

| Создать директорию и сохранить в нее файл | ||

| Создать директорию | ||

| Создать новый рабочий стол и запустить процесс | ||

| Копировать, переместить, переименовывать или удалить файл | ||

| Получить значение переменной окружения | ||

| KeyLogger | Отправить данные кейлоггера на сервер управления | |

| Nethood | Перечислить сетевые ресурсы | |

| Установить соединение с сетевым ресурсом | ||

| Netstat | Получить таблицу TCP | |

| Получить таблицу UDP | ||

| Установить состояние TCP | ||

| Option | Заблокировать экран компьютера | |

| Отключить компьютер (принудительно) | ||

| Перезагрузить компьютер | ||

| Отключить компьютер (безопасно) | ||

| Показать окно с сообщением | ||

| PortMap | Возможно, запустить маппинг портов | |

| Process | Получить информацию о процессах | |

| Получить информацию о процессе и модулях | ||

| Завершить процесс | ||

| Regedit | Перечислить подразделы ключа реестра | |

| Создать ключ реестра | ||

| Удалить ключ реестра | ||

| Скопировать ключ реестра | ||

| Перечислить значения ключа реестра | ||

| Задать значение ключа реестра | ||

| Удалить значение из ключа реестра | ||

| Получить значение из ключа реестра | ||

| Screen | Использовать удаленный рабочий стол | |

| Сделать скриншот | ||

| Найти скриншоты в системе | ||

| Service | Получить информацию о сервисах в системе | |

| Изменить конфигурацию сервиса | ||

| Запустить сервис | ||

| Управлять сервисом | ||

| Удалить сервис | ||

| Shell | Запустить cmd-шелл | |

| SQL | Получить список баз данных | |

| Получить список описаний драйверов | ||

| Выполнить SQL-команду | ||

| Telnet | Настроить Telnet |