A segmentation fault (sometimes known as a segfault) happens when your program tries to access memory that it is not permitted to access.In other words, when your program attempts to access memory that exceeds the boundaries set by the operating system for your program.And it is a common circumstance that causes programs to crash; it is frequently related with a file called core.

Program memory is divided into different segments:

- a text segment for program instructions

- a data segment for variables and arrays defined at compile time

- a stack segment for temporary (or automatic) variables defined in subroutines and functions

- a heap segment for variables allocated during runtime by functions, such as malloc (in C) and allocate (in Fortran).

When a reference to a variable falls beyond the segment where that variable exists, or when a write is attempted to a place that is in a read-only segment, a segfault occurs. In reality, segfaults are nearly typically caused by attempting to read or write a non-existent array member, failing to correctly define a pointer before using it, or (in C applications) inadvertently using the value of a variable as an address (see the scan example below).

*Calling memset(), for example, would cause a program to segfault:

memset((char *)0x0, 1, 100);

*The three examples below show the most frequent sorts of array-related segfaults:

Case A

/* "Array out of bounds" error valid indices for array foo are 0, 1, ... 999 */

int foo[1000]; for (int i = 0; i <= 1000 ; i++) foo[i] = i;

Case B

/* Illegal memory access if value of n is not in the range 0, 1, ... 999 */

int n; int foo[1000]; for (int i = 0; i < n ; i++) foo[i] = i;

Case C

/* Illegal memory access because no memory is allocated for foo2 */

float *foo, *foo2; foo = (float*)malloc(1000); foo2[0] = 1.0;

- In case A, array foo is defined for index = 0, 1, 2, … 999. However, in the last iteration of the for loop, the program tries to access foo[1000]. This will result in a segfault if that memory location lies outside the memory segment where foo resides. Even if it doesn’t cause a segfault, it is still a bug.

- In case B, integer n could be any random value. As in case A, if it is not in the range 0, 1, … 999, it might cause a segfault. Whether it does or not, it is certainly a bug.

- In case C, allocation of memory for variable foo2 has been overlooked, so foo2 will point to a random location in memory. Accessing foo2[0] will likely result in a segfault.

*Another typical programming issue that causes segfaults is a failure to use pointers properly. The C function scanf(), for example, requires the address of a variable as its second parameter; hence, the following will very certainly cause the program to fail with a segfault:

int foo = 0; scanf("%d", foo);

/* Note missing & sign ; correct usage would have been &foo */

Although the variable foo may be created at memory position 1000, the preceding function call would attempt to read integer values into memory location 0 in accordance with the definition of foo.

A segfault occurs when a software attempts to operate on a memory region in an unauthorized manner (for example, attempts to write a read-only location would result in a segfault).When your application runs out of stack space, segfaults can occur. This might be due to your shell setting the stack size limit too low, rather than a fault in your software.

Dangling Pointers point to something that no longer exists.

A dangling pointer is an example of this.

char *ptr = NULL;

{

char c;

ptr = &c; //After the block is over, ptr will be a dangling pointer.

}

When the block concludes, the scope of variable c expires. Because it now points to something that doesn’t exist, the ‘ptr’ will become a dangling pointer.

But when you try to access memory that doesn’t belong to you or when you try to write to a read-only area, you get a segmentation fault.

char *str ="Testing Seg fault.";

*str= "I hate Seg fault :( ";

The’str’ will be made a constant by the compiler. You are altering the read-only part when you try to update the value, resulting in a segmentation fault.So there’s a clear distinction between a segmentation fault and dangling pointers.

A segmentation fault (sometimes known as a segfault) happens when your program tries to access memory that it is not permitted to access.In other words, when your program attempts to access memory that exceeds the boundaries set by the operating system for your program.And it is a common circumstance that causes programs to crash; it is frequently related with a file called core.

Program memory is divided into different segments:

- a text segment for program instructions

- a data segment for variables and arrays defined at compile time

- a stack segment for temporary (or automatic) variables defined in subroutines and functions

- a heap segment for variables allocated during runtime by functions, such as malloc (in C) and allocate (in Fortran).

When a reference to a variable falls beyond the segment where that variable exists, or when a write is attempted to a place that is in a read-only segment, a segfault occurs. In reality, segfaults are nearly typically caused by attempting to read or write a non-existent array member, failing to correctly define a pointer before using it, or (in C applications) inadvertently using the value of a variable as an address (see the scan example below).

*Calling memset(), for example, would cause a program to segfault:

memset((char *)0x0, 1, 100);

*The three examples below show the most frequent sorts of array-related segfaults:

Case A

/* "Array out of bounds" error valid indices for array foo are 0, 1, ... 999 */

int foo[1000]; for (int i = 0; i <= 1000 ; i++) foo[i] = i;

Case B

/* Illegal memory access if value of n is not in the range 0, 1, ... 999 */

int n; int foo[1000]; for (int i = 0; i < n ; i++) foo[i] = i;

Case C

/* Illegal memory access because no memory is allocated for foo2 */

float *foo, *foo2; foo = (float*)malloc(1000); foo2[0] = 1.0;

- In case A, array foo is defined for index = 0, 1, 2, … 999. However, in the last iteration of the for loop, the program tries to access foo[1000]. This will result in a segfault if that memory location lies outside the memory segment where foo resides. Even if it doesn’t cause a segfault, it is still a bug.

- In case B, integer n could be any random value. As in case A, if it is not in the range 0, 1, … 999, it might cause a segfault. Whether it does or not, it is certainly a bug.

- In case C, allocation of memory for variable foo2 has been overlooked, so foo2 will point to a random location in memory. Accessing foo2[0] will likely result in a segfault.

*Another typical programming issue that causes segfaults is a failure to use pointers properly. The C function scanf(), for example, requires the address of a variable as its second parameter; hence, the following will very certainly cause the program to fail with a segfault:

int foo = 0; scanf("%d", foo);

/* Note missing & sign ; correct usage would have been &foo */

Although the variable foo may be created at memory position 1000, the preceding function call would attempt to read integer values into memory location 0 in accordance with the definition of foo.

A segfault occurs when a software attempts to operate on a memory region in an unauthorized manner (for example, attempts to write a read-only location would result in a segfault).When your application runs out of stack space, segfaults can occur. This might be due to your shell setting the stack size limit too low, rather than a fault in your software.

Dangling Pointers point to something that no longer exists.

A dangling pointer is an example of this.

char *ptr = NULL;

{

char c;

ptr = &c; //After the block is over, ptr will be a dangling pointer.

}

When the block concludes, the scope of variable c expires. Because it now points to something that doesn’t exist, the ‘ptr’ will become a dangling pointer.

But when you try to access memory that doesn’t belong to you or when you try to write to a read-only area, you get a segmentation fault.

char *str ="Testing Seg fault.";

*str= "I hate Seg fault :( ";

The’str’ will be made a constant by the compiler. You are altering the read-only part when you try to update the value, resulting in a segmentation fault.So there’s a clear distinction between a segmentation fault and dangling pointers.

14.1.1. Система выдает ошибки Signal 11?

-

Пред.

-

След.

14.1.1. Система выдает ошибки Signal 11?

Ошибка signal 11, часто называемая сбоем сегментации, означает, что программа обращается к неизвестной ячейке памяти. Если во время установки вы получаете критическую ошибку «signal 11» , скорее всего это связано с ошибкой кода установленного программного обеспечения или сбоем оборудования.

Если во время установки вы получаете критическую ошибку «signal 11», возможно, это связано с аппаратной ошибкой памяти шины компьютера. Аппаратные сбои памяти могут быть вызваны ошибками программ или сбоями оборудования. Так же, как и другие операционные системы, Red Hat Enterprise Linux выдвигает свои требования к оборудованию. Некоторые типы оборудования могут не соответствовать этим требованиям, даже если они корректно работали с другой операционной системой.

Убедитесь в том, что вы используете последние обновления программы установки и образы от Red Hat. Обратитесь к разделу исправлений в Интернет для проверки последних вышедших обновлений. Если вы не можете загрузиться и с последними образами дисков, скорее всего причиной проблемы является ваше оборудование. Чаще всего это дефекты оперативной памяти или кэша процессора. Можно попытаться исправить эту ошибку, отключив кэш процессора в BIOS. Вы также можете переставить модули памяти в другие слоты, чтобы определить, связана ли проблема с памятью или слотами.

Кроме этого, выполните проверку установочных компакт-дисков. Программа установки Red Hat Enterprise Linux имеет возможность проверки целостности носителей. Это можно сделать при установке с CD, DVD или ISO-образа, расположенного на жестком диске или в сети. Red Hat рекомендует проверять все носители до начала процесса установки и не спешить сообщать об ошибках (большое количество ошибок на самом деле связано с неверно записанными компакт-дисками). Чтобы выполнить проверку, введите в приглашении boot: или yaboot: следующую команду (на компьютере Itanium добавьте перед ней elilo):

linux mediacheck

За дальнейшей информацией об ошибках «signal 11» обратитесь к:

http://www.bitwizard.nl/sig11/

- Пред.14.1. Невозможно загрузить Red Hat Enterprise Lin…

-

Уровень выше

-

Начало

- След.14.2. Проблемы при запуске установки

Как вы отлаживаете ошибку сегментации?

Стратегия отладки всех этих проблем одинакова: загрузить основной файл в GDB, выполнить обратную трассировку, перейти в область действия вашего кода и перечислить строки кода, вызвавшие ошибку сегментации. Это просто загружает программу с именем example, используя файл ядра с именем «core».

Устранение ошибки сегментации («дамп ядра») в Ubuntu

- Командная строка:

- Шаг 1. Удалите файлы блокировки, находящиеся в разных местах.

- Шаг 2: Удалите кеш репозитория.

- Шаг 3. Обновите и обновите кеш репозитория.

- Шаг 4: Теперь обновите свой дистрибутив, он обновит ваши пакеты.

- Шаг 5: Найдите неработающие пакеты и принудительно удалите их.

2 апр. 2019 г.

Как можно устранить ошибку сегментации?

6 ответы

- Скомпилируйте приложение с помощью -g, тогда в двоичном файле будут символы отладки.

- Используйте gdb, чтобы открыть консоль gdb.

- Используйте файл и передайте ему двоичный файл вашего приложения в консоль.

- Используйте run и передайте любые аргументы, необходимые вашему приложению для запуска.

- Сделайте что-нибудь, чтобы вызвать ошибку сегментации.

15 центов 2010 г.

Как отследить ошибку сегментации?

4 ответа. Используйте отладчик, такой как gdb, или, если это не применимо, инструмент strace, чтобы лучше понять, где происходит segfault. Если вы используете gcc, убедитесь, что вы компилируете с ключом -g, чтобы включить отладочную информацию. Затем gdb покажет вам точное место в исходном коде, в котором произошел сбой.

Как мне отлаживать GDB?

Как отлаживать программу на C с помощью gdb за 6 простых шагов

- Напишите образец программы на C с ошибками для отладки. …

- Скомпилируйте программу C с параметром отладки -g. …

- Запустите gdb. …

- Установите точку останова внутри программы C. …

- Выполните программу C в отладчике gdb. …

- Печать значений переменных внутри отладчика gdb. …

- Продолжайте, переходя и вводя команды — gdb. …

- Сочетания клавиш gdb.

28 центов 2018 г.

Что может вызвать ошибку сегментации?

Ниже приведены некоторые типичные причины ошибки сегментации:

- Попытка доступа к несуществующему адресу памяти (вне адресного пространства процесса)

- Попытка доступа к памяти, на которую у программы нет прав (например, структуры ядра в контексте процесса)

- Попытка записи в постоянную память (например, сегмент кода)

Что такое ошибка сегментации в Linux?

Ошибка сегментации или segfault — это ошибка памяти, при которой программа пытается получить доступ к адресу памяти, который не существует, или программа не имеет прав на доступ.

1) Ошибка сегментации (также известная как SIGSEGV и обычно это сигнал 11) возникает, когда программа пытается писать / читать за пределами выделенной для нее памяти или при записи памяти, которая может быть только прочитана, другими словами, когда программа пытается получить доступ к память, к которой у него нет доступа.

Как исправить сбой ядра ошибки сегментации в Unix?

Предложения по отладке ошибок ошибок сегментации

- Используйте gdb, чтобы отследить точный источник проблемы.

- Убедитесь, что правильное оборудование установлено и настроено.

- Всегда применяйте все патчи и используйте обновленную систему.

- Убедитесь, что все зависимости установлены внутри тюрьмы.

- Включите дамп ядра для поддерживаемых сервисов, таких как Apache.

12 центов 2008 г.

Ошибка сегментации — это ошибка времени выполнения?

Ошибка сегментации — это одна из ошибок времени выполнения, которая вызвана нарушением доступа к памяти, например доступом к недопустимому индексу массива, указанием некоторого ограниченного адреса и т. Д.

Почему в C ++ возникает ошибка сегментации?

Ошибка дампа ядра / сегментации — это особый вид ошибки, вызванный доступом к памяти, которая «не принадлежит вам». Когда фрагмент кода пытается выполнить операцию чтения и записи в области памяти, доступной только для чтения, или в освобожденном блоке памяти, это называется дампом ядра. Это ошибка, указывающая на повреждение памяти.

Как я могу получить ошибку сегментации дампа ядра?

«Ошибка сегментации» — это когда ваша программа пытается получить доступ к памяти, к которой она не имеет доступа, или пытается это сделать. Это может быть вызвано: попыткой разыменования нулевого указателя (вам не разрешен доступ к адресу памяти 0) попыткой разыменования какого-либо другого указателя, которого нет в вашей памяти.

Как можно избежать ошибки сегментации?

Использование неинициализированных переменных (особенно для индексов массивов). Всегда инициализируйте переменные. Не проверять возвращаемые значения функции. Функции могут возвращать специальные значения, такие как указатель NULL или отрицательное целое число, чтобы указать на ошибку.

Где ошибка сегментации в GDB?

Отладка ошибок сегментации с использованием GEF и GDB

- Шаг 1. Вызвать segfault внутри GDB. Пример файла, вызывающего segfault, можно найти здесь. …

- Шаг 2: Найдите вызов функции, вызвавший проблему. …

- Шаг 3. Проверяйте переменные и значения, пока не найдете неверный указатель или опечатку.

Как мне запустить GDB с аргументами?

Чтобы запустить GDB с аргументами в терминале, используйте параметр –args. debug50 (графический отладчик) — это просто GDB с графическим интерфейсом. Изначально GDB был разработан для работы через терминал, и до сих пор остается.

Суть задания — сделать обычный последовательный метод сортировки массива параллельным при помощи MPICH. В качестве исходника был выбран этот текст программы. Он написан на С++ а мне нужен язык Си. Выводится ошибка Segmentation fault и не могу понять из-за чего( думаю, где то допустил ошибку с динамическим выделением памяти)

#include <stdio.h>

#include <stdlib.h>

#include <time.h>

#include <mpi.h>

int *result;

int *sum(int* v1, int n1, int* v2, int n2)

{

int i=0, j=0, k=0;

result = (int *)malloc((n1+n2)*sizeof(int));

while (i < n1 && j < n2)

{

if (v1[i] < v2[j])

{

result[k] = v1[i];

i++;

k++;

}

else

{

result[k] = v2[j];

j++;

k++;

}

}

if (i == n1)

{ while (j < n2)

{

result[k] = v2[j];

j++;

k++;

}}

if(j == n2)

{while (i < n1)

{

result[k] = v1[i];

i++;

k++;

}}

return result;

}

void swap (int* v, int i, int j)

{

int t;

t = v[i];

v[i] = v[j];

v[j] = t;

}

void sort (int* v, int n)

{

int i, j;

for (i = n; i >= 0; i--)

{for (j = 0; j <= i; j++)

if (v[j] > v[j + 1])

{swap (v, j, j + 1);}

}

}

int main (int argc, char **argv)

{

int *data;

int *resultant_array;

int *sub;

int m, n=11000;

int rank, size;

int r;

int s;

int i;

int z;

int move;

MPI_Status status;

MPI_Init (&argc, &argv);

MPI_Comm_rank (MPI_COMM_WORLD, &rank);

MPI_Comm_size (MPI_COMM_WORLD, &size);

if (rank == 0)

{

s = n /size;

data = (int *)malloc(s*sizeof(int));

srand(time(NULL));

FILE *bf = fopen("unsorted", "w");

for(i = 0; i < n; i++)

{

data[i] = rand() % 10000;

fscanf(bf,"%dn", &data[i]);

}

fclose(bf);

MPI_Bcast (&s, 1, MPI_INT, 0, MPI_COMM_WORLD);

resultant_array = (int *)malloc(s*sizeof(int));

MPI_Scatter(data, s, MPI_INT, resultant_array, s, MPI_INT, 0, MPI_COMM_WORLD);

sort (resultant_array, s);

}

else

{

MPI_Bcast (&s, 1, MPI_INT, 0, MPI_COMM_WORLD);

resultant_array = (int *)malloc(s*sizeof(int));

MPI_Scatter(data, s, MPI_INT, resultant_array, s, MPI_INT, 0, MPI_COMM_WORLD);

sort(resultant_array, s);

}

move = 1;

for(move=1;move < size; move*=2)

{

if (rank%(2*move)==0)

{

if (rank + move < size)

{

MPI_Recv (&m, 1, MPI_INT, rank + move, 0, MPI_COMM_WORLD, &status);

sub = (int *)malloc(m*sizeof(int));

MPI_Recv (sub, m, MPI_INT, rank + move, 0, MPI_COMM_WORLD, &status);

resultant_array = sum(resultant_array, s, sub, m);

s = s + m;

}

}

else

{

int near = rank - move;

MPI_Send (&s, 1, MPI_INT, near, 0, MPI_COMM_WORLD);

MPI_Send (resultant_array, s, MPI_INT, near, 0, MPI_COMM_WORLD);

}

}

if (rank == 0)

{

sort(data,n);

for (i=0; i<n; i++)

{

printf("%d", resultant_array[i]);

}

}

FILE *bfs = fopen("sort", "w");

for(i = 0; i < n; i++)

{

fscanf(bfs,"%dn",&resultant_array[i]);

}

fclose(bfs);

MPI_Finalize();

free(data);

free(resultant_array);

free(sub);

free(result);

return 0;

}

Прошу знающих о помощи. Спасибо.

задача

Дано N золотые слитки, найдите максимальный вес золота, который помещается в мешок вместимости W

вход

Первая строка содержит емкость W рюкзака и номер N слитков золота. Следующая строка содержит n целых чисел

Выход

Максимальный вес золота, который умещается в рюкзак вместимостью W.

Ограничения

1 <= W <= 10000; 1<= n <= 300; 0 <= w0, w1, w2, …, w (n-1) <= 100000

Код

#include <iostream>

#include <vector>

using std::vector;

int optimal_weight(int W, vector<int> w) {

int n = w.size() + 1;

int wt = W + 1;

int array [n][wt];

int val = 0;

for(int i = 0; i < wt; i++) array [0][i] = 0;

for(int i = 0; i < n; i++) array [i][0] = 0;

for(int i = 1; i< n; i++) {

for(int j = 1; j < wt; j++ ){

array[i][j] = array [i-1][j];

if (w[i-1] <= j) {

val = array[i-1][j - w[i-1]] + w[i-1];

if(array[i][j] < val) array[i][j] = val;

}

}

}

//printing the grid

// for(int i=0; i < n; i++) {

// for(int j=0; j < wt; j++) {

// cout<<array[i][j]<<" ";

// }

// cout<<endl;

// }

// cout<<endl;

return array [n-1][wt-1];

}

int main() {

int n, W;

std::cin >> W >> n;

vector<int> w(n);

for (int i = 0; i < n; i++) {

std::cin >> w[i];

}

std::cout << optimal_weight(W, w) << 'n';

}

Приведенный выше код прекрасно работает для небольших входов, но дает unknown signal 11 ошибка на платформе, которую я хочу представить. Мое лучшее предположение о возможной ошибке сегментации, но я не могу отладить ее с тех пор, как довольно давно. Любая помощь высоко ценится!

3

Решение

Сначала обратите внимание, что ваш код не работает. То есть он не компилируется, когда вы строго придерживаетесь стандарта языка C ++, так как C ++ не поддерживает массивы переменной длины. (как отметил @Evg в комментарии; некоторые компиляторы предлагают это как расширение.)

Основная причина исключения из C ++, вероятно, заключается в том, что у вас возникают проблемы с большими размерами проблем: опасность переполнение стека, тезка этого сайта (как отметил @huseyinturgulbuyukisik в комментарии). Массивы переменной длины размещаются в стеке, размер которого ограничен. Когда вы превышаете его, вы можете попытаться записать в сегмент памяти, который не выделен вашему процессу, вызывая сигнал 11 Linux, также известный как SIGSEGV — нарушение сегментации сигнал.

Вместо размещения на основе стека, вы должны выделить свою память на кучу. Прямой способ сделать это будет использовать std::vector контейнер (чей распределитель по умолчанию действительно размещается в куче). Таким образом, вы бы написали:

std::vector<int> vec(n * wt);

и вместо array[i][j] вы бы использовали vec[i * wt + j],

Теперь это не так удобно, как использование array[x][y]; для дополнительного удобства вы можете, например, написать вспомогательную лямбду, чтобы получить доступ к отдельным элементам, например,

auto array_element = [&vec, wt](int x, int y) { return vec[x * wt + y]; }

с помощью этой доступной лямбда-функции теперь вы можете писать такие выражения, как array_element(i,j) = array_element(i-1,j);

или используйте многомерный контейнер (std::vector<std::vector<int>> сработало бы но это уродливо и расточительно ИМХО; к сожалению, стандартная библиотека не имеет многомерного эквивалента с одним распределением).

Другие предложения, не касающиеся решения вашей проблемы с сигналом 11:

- Используйте более описательные имена переменных, например,

weightвместоwtа такжеcapacityвместоW, Я также рассмотрюsub_solutions_tableили жеsolutions_tableвместоarrayи может также переименоватьiа такжеjв соответствии с семантикой таблицы динамического решения. - На самом деле вам никогда не нужно больше двух строк таблицы решений; почему бы просто не выделить одну строку для текущей итерации и одну строку для предыдущей итерации и иметь соответствующие указатели для переключения между ними?

6

Другие решения

Других решений пока нет …

Не всегда программы в Linux запускаются как положено. Иногда, в силу разных причин программа вместо нормальной работы выдает ошибку. Но нам не нужна ошибка, нам нужна программа, вернее, та функция, которую она должна выполнять. Сегодня мы поговорим об одной из самых серьезных и непонятных ошибок. Это ошибка сегментации Ubuntu. Если такая ошибка происходит только один раз, то на нее можно не обращать внимания, но если это регулярное явление нужно что-то делать.

Конечно, случается эта проблема не только в Ubuntu, а во всех Linux дистрибутивах, поэтому наша инструкция будет актуальна для них тоже. Но сосредоточимся мы в основном на Ubuntu. Рассмотрим что такое ошибка сегментирования linux, почему она возникает, а также как с этим бороться и что делать.

Что такое ошибка сегментации?

Ошибка сегментации, Segmentation fault, или Segfault, или SIGSEGV в Ubuntu и других Unix подобных дистрибутивах, означает ошибку работы с памятью. Когда вы получаете эту ошибку, это значит, что срабатывает системный механизм защиты памяти, потому что программа попыталась получить доступ или записать данные в ту часть памяти, к которой у нее нет прав обращаться.

Чтобы понять почему так происходит, давайте рассмотрим как устроена работа с памятью в Linux, я попытаюсь все упростить, но приблизительно так оно и работает.

Допустим, в вашей системе есть 6 Гигабайт оперативной памяти, каждой программе нужно выделить определенную область, куда будет записана она сама, ее данные и новые данные, которые она будет создавать. Чтобы дать возможность каждой из запущенных программ использовать все шесть гигабайт памяти был придуман механизм виртуального адресного пространства. Создается виртуальное пространство очень большого размера, а из него уже выделяется по 6 Гб для каждой программы. Если интересно, это адресное пространство можно найти в файле /proc/kcore, только не вздумайте никуда его копировать.

Выделенное адресное пространство для программы называется сегментом. Как только программа попытается записать или прочитать данные не из своего сегмента, ядро отправит ей сигнал SIGSEGV и программа завершится с нашей ошибкой. Более того, каждый сегмент поделен на секции, в некоторые из них запись невозможна, другие нельзя выполнять, если программа и тут попытается сделать что-то запрещенное, мы опять получим ошибку сегментации Ubuntu.

Почему возникает ошибка сегментации?

И зачем бы это порядочной программе лезть, куда ей не положено? Да в принципе, незачем. Это происходит из-за ошибки при написании программ или несовместимых версиях библиотек и ПО. Часто эта ошибка встречается в программах на Си или C++. В этом языке программисты могут вручную работать с памятью, а язык со своей стороны не контролирует, чтобы они это делали правильно, поэтому одно неверное обращение к памяти может обрушить программу.

Почему может возникать эта ошибка при несовместимости библиотек? По той же причине — неверному обращению к памяти. Представим, что у нас есть библиотека linux (набор функций), в которой есть функция, которая выполняет определенную задачу. Для работы нашей функции нужны данные, поэтому при вызове ей нужно передать строку. Наша старая версия библиотеки ожидает, что длина строки будет до 256 символов. Но программа была обновлена формат записи поменялся, и теперь она передает библиотеке строку размером 512 символов. Если обновить программу, но оставить старую версию библиотеки, то при передаче такой строки 256 символов запишутся нормально в подготовленное место, а вот вторые 256 перезапишут данные программы, и возможно, попытаются выйти за пределы сегмента, тогда и будет ошибка сегментирования linux.

Что делать если возникла ошибка сегментирования?

Если вы думаете, что это ошибка в программе, то вам остается только отправить отчет об ошибке разработчикам. Но вы все-таки еще можете попытаться что-то сделать.

Например, если падает с ошибкой сегментации неизвестная программа, то мы можем решить что это вина разработчиков, но если с такой ошибкой падает chrome или firefox при запуске возникает вопрос, может мы делаем что-то не так? Ведь это уже хорошо протестированные программы.

Первое, что нужно сделать — это обновить систему до самой последней версии, возможно, был баг и его уже исправили, а может у вас установлены старые версии библиотек и обновление решит проблему. В Ubuntu это делается так:

sudo apt update

sudo apt full-upgrade

Если это не помогло, нужно обнулить настройки программы до значений по умолчанию, возможно, удалить кэш. Настройки программ в Linux обычно содержатся в домашней папке, скрытых подкаталогах с именем программы. Также, настройки и кэш могут содержаться в каталогах ~/.config и ~/.cache. Просто удалите папки программы и попробуйте снова ее запустить. Если и это не помогло, вы можете попробовать полностью удалить программу, а потом снова ее установить, возможно, какие-нибудь зависимости были повреждены:

sudo apt remove пакет_программы

sudo apt autoremove

sudo apt install пакет_программы

Если есть возможность, попробуйте установить программу из другого источника, например, не из PPA, а более старую версию, из официальных репозиториев.

Когда вы все это выполнили, скорее всего, проблема не в вашем дистрибутиве, а в самой программе. Нужно отправлять отчет разработчикам. В Ubuntu это можно сделать с помощью программы apport-bug. Обычно Ubuntu предлагает это сделать сразу, после того как программа завершилась с ошибкой сегментирования. Если же ошибка сегментирования Ubuntu встречается не в системной программе, то вам придется самим искать разработчиков и вручную описывать что произошло.

Чтобы помочь разработчикам решить проблему, недостаточно отправить им только сообщение что вы поймали Segmentation Fault, нужно подробно описать проблему, действия, которые вы выполняли перед этим, так чтобы разработчик мог их воспроизвести. Также, желательно прикрепить к отчету последние функции, которые вызывала программа (стек вызовов функций), это может очень сильно помочь разработчикам.

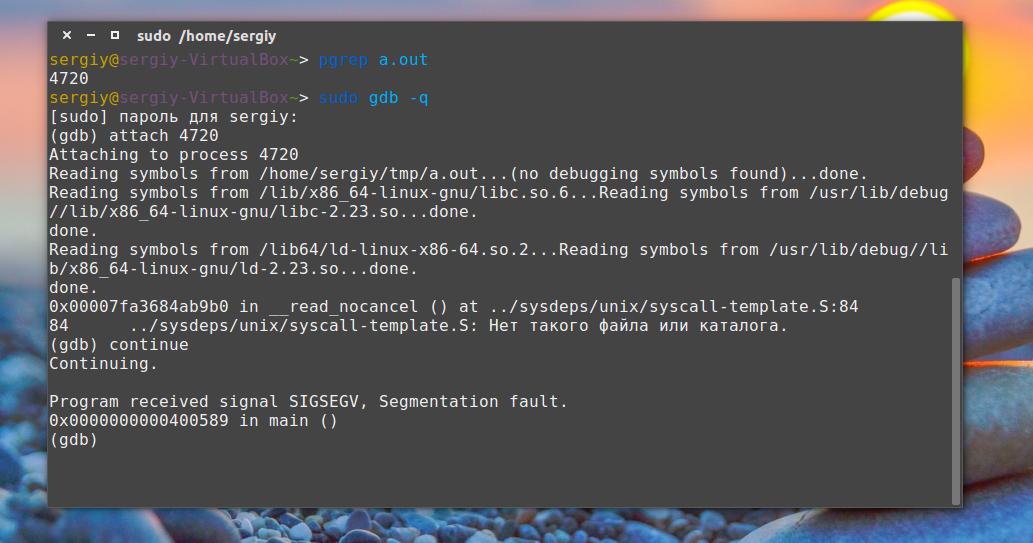

Рассмотрим, как его получить. Это не так уж сложно. Сначала запустите вашу программу, затем узнайте ее PID с помощью команды:

pgrep программа

Дальше запускаем отладчик gdb:

sudo gdb -q

Подключаемся к программе:

(gdb) attach ваш_pid

После подключения программа станет на паузу, продолжаем ее выполнение командой:

(gdb) continue

Затем вам осталось только вызвать ошибку:

И набрать команду, которая выведет стек последних вызовов:

(gdb) backtrace

Вывод этой команды и нужно отправлять разработчикам. Чтобы отключиться от программы и выйти наберите:

(gdb) detach

(gdb) quit

Дальше остается отправить отчет и ждать исправления ошибки. Если вы не уверены, что ошибка в программе, можете поспрашивать на форумах. Когда у вас есть стек вызовов, уже можно попытаться, если не понять в чем проблема, то попытаться узнать, не сталкивался ли с подобной проблемой еще кто-то.

Выводы

Теперь у вас есть приблизительный план действий, что нужно делать, когда появляется ошибка сегментирования сделан дамп памяти ubuntu. Если вы знаете другие способы решить эту проблему, напишите в комментариях!

Статья распространяется под лицензией Creative Commons ShareAlike 4.0 при копировании материала ссылка на источник обязательна .

Проверил на KVM (Proxmox):

[root@ad ~]# /usr/bin/samba-tool domain provision --realm "samba.test" --domain "samba" --dns-backend=SAMBA_INTERNAL --server-role=dc --use-rfc2307

INFO 2022-05-17 11:40:57,138 pid:338297 /usr/lib64/samba-dc/python3.9/samba/netcmd/domain.py #430: Administrator password will be set randomly!

INFO 2022-05-17 11:40:57,145 pid:338297 /usr/lib64/samba-dc/python3.9/samba/provision/__init__.py #2105: Looking up IPv4 addresses

INFO 2022-05-17 11:40:57,145 pid:338297 /usr/lib64/samba-dc/python3.9/samba/provision/__init__.py #2122: Looking up IPv6 addresses

INFO 2022-05-17 11:40:57,837 pid:338297 /usr/lib64/samba-dc/python3.9/samba/provision/__init__.py #2273: Setting up share.ldb

INFO 2022-05-17 11:40:57,981 pid:338297 /usr/lib64/samba-dc/python3.9/samba/provision/__init__.py #2277: Setting up secrets.ldb

INFO 2022-05-17 11:40:58,061 pid:338297 /usr/lib64/samba-dc/python3.9/samba/provision/__init__.py #2282: Setting up the registry

INFO 2022-05-17 11:40:58,399 pid:338297 /usr/lib64/samba-dc/python3.9/samba/provision/__init__.py #2285: Setting up the privileges database

INFO 2022-05-17 11:40:58,565 pid:338297 /usr/lib64/samba-dc/python3.9/samba/provision/__init__.py #2288: Setting up idmap db

INFO 2022-05-17 11:40:58,685 pid:338297 /usr/lib64/samba-dc/python3.9/samba/provision/__init__.py #2295: Setting up SAM db

INFO 2022-05-17 11:40:58,718 pid:338297 /usr/lib64/samba-dc/python3.9/samba/provision/__init__.py #880: Setting up sam.ldb partitions and settings

INFO 2022-05-17 11:40:58,721 pid:338297 /usr/lib64/samba-dc/python3.9/samba/provision/__init__.py #892: Setting up sam.ldb rootDSE

INFO 2022-05-17 11:40:58,745 pid:338297 /usr/lib64/samba-dc/python3.9/samba/provision/__init__.py #1305: Pre-loading the Samba 4 and AD schema

Unable to determine the DomainSID, can not enforce uniqueness constraint on local domainSIDs

INFO 2022-05-17 11:40:58,874 pid:338297 /usr/lib64/samba-dc/python3.9/samba/provision/__init__.py #1383: Adding DomainDN: DC=samba,DC=test

INFO 2022-05-17 11:40:58,923 pid:338297 /usr/lib64/samba-dc/python3.9/samba/provision/__init__.py #1415: Adding configuration container

INFO 2022-05-17 11:40:58,971 pid:338297 /usr/lib64/samba-dc/python3.9/samba/provision/__init__.py #1430: Setting up sam.ldb schema

INFO 2022-05-17 11:41:02,009 pid:338297 /usr/lib64/samba-dc/python3.9/samba/provision/__init__.py #1448: Setting up sam.ldb configuration data

INFO 2022-05-17 11:41:02,164 pid:338297 /usr/lib64/samba-dc/python3.9/samba/provision/__init__.py #1489: Setting up display specifiers

INFO 2022-05-17 11:41:04,119 pid:338297 /usr/lib64/samba-dc/python3.9/samba/provision/__init__.py #1497: Modifying display specifiers and extended rights

INFO 2022-05-17 11:41:04,157 pid:338297 /usr/lib64/samba-dc/python3.9/samba/provision/__init__.py #1504: Adding users container

INFO 2022-05-17 11:41:04,159 pid:338297 /usr/lib64/samba-dc/python3.9/samba/provision/__init__.py #1510: Modifying users container

INFO 2022-05-17 11:41:04,160 pid:338297 /usr/lib64/samba-dc/python3.9/samba/provision/__init__.py #1513: Adding computers container

INFO 2022-05-17 11:41:04,162 pid:338297 /usr/lib64/samba-dc/python3.9/samba/provision/__init__.py #1519: Modifying computers container

INFO 2022-05-17 11:41:04,163 pid:338297 /usr/lib64/samba-dc/python3.9/samba/provision/__init__.py #1523: Setting up sam.ldb data

INFO 2022-05-17 11:41:04,304 pid:338297 /usr/lib64/samba-dc/python3.9/samba/provision/__init__.py #1553: Setting up well known security principals

INFO 2022-05-17 11:41:04,348 pid:338297 /usr/lib64/samba-dc/python3.9/samba/provision/__init__.py #1567: Setting up sam.ldb users and groups

INFO 2022-05-17 11:41:04,579 pid:338297 /usr/lib64/samba-dc/python3.9/samba/provision/__init__.py #1575: Setting up self join

Repacking database from v1 to v2 format (first record CN=FRS-Replica-Set-GUID,CN=Schema,CN=Configuration,DC=samba,DC=test)

Repack: re-packed 10000 records so far

Repacking database from v1 to v2 format (first record CN=foreignSecurityPrincipal-Display,CN=410,CN=DisplaySpecifiers,CN=Configuration,DC=samba,DC=test)

Repacking database from v1 to v2 format (first record CN=WMIGPO,CN=WMIPolicy,CN=System,DC=samba,DC=test)

INFO 2022-05-17 11:41:06,644 pid:338297 /usr/lib64/samba-dc/python3.9/samba/provision/sambadns.py #1143: Adding DNS accounts

INFO 2022-05-17 11:41:06,752 pid:338297 /usr/lib64/samba-dc/python3.9/samba/provision/sambadns.py #1177: Creating CN=MicrosoftDNS,CN=System,DC=samba,DC=test

INFO 2022-05-17 11:41:06,807 pid:338297 /usr/lib64/samba-dc/python3.9/samba/provision/sambadns.py #1190: Creating DomainDnsZones and ForestDnsZones partitions

INFO 2022-05-17 11:41:06,958 pid:338297 /usr/lib64/samba-dc/python3.9/samba/provision/sambadns.py #1195: Populating DomainDnsZones and ForestDnsZones partitions

Repacking database from v1 to v2 format (first record DC=a.root-servers.net,DC=RootDNSServers,CN=MicrosoftDNS,DC=DomainDnsZones,DC=samba,DC=test)

Repacking database from v1 to v2 format (first record DC=_msdcs.samba.test,CN=MicrosoftDNS,DC=ForestDnsZones,DC=samba,DC=test)

INFO 2022-05-17 11:41:07,425 pid:338297 /usr/lib64/samba-dc/python3.9/samba/provision/__init__.py #2009: Setting up sam.ldb rootDSE marking as synchronized

INFO 2022-05-17 11:41:07,440 pid:338297 /usr/lib64/samba-dc/python3.9/samba/provision/__init__.py #2014: Fixing provision GUIDs

INFO 2022-05-17 11:41:08,897 pid:338297 /usr/lib64/samba-dc/python3.9/samba/provision/__init__.py #2347: A Kerberos configuration suitable for Samba AD has been generated at /var/lib/samba/private/krb5.conf

INFO 2022-05-17 11:41:08,898 pid:338297 /usr/lib64/samba-dc/python3.9/samba/provision/__init__.py #2349: Merge the contents of this file with your system krb5.conf or replace it with this one. Do not create a symlink!

INFO 2022-05-17 11:41:09,038 pid:338297 /usr/lib64/samba-dc/python3.9/samba/provision/__init__.py #2079: Setting up fake yp server settings

INFO 2022-05-17 11:41:09,189 pid:338297 /usr/lib64/samba-dc/python3.9/samba/provision/__init__.py #487: Once the above files are installed, your Samba AD server will be ready to use

INFO 2022-05-17 11:41:09,189 pid:338297 /usr/lib64/samba-dc/python3.9/samba/provision/__init__.py #491: Admin password: X,<(GFQNYRo.

INFO 2022-05-17 11:41:09,190 pid:338297 /usr/lib64/samba-dc/python3.9/samba/provision/__init__.py #492: Server Role: active directory domain controller

INFO 2022-05-17 11:41:09,190 pid:338297 /usr/lib64/samba-dc/python3.9/samba/provision/__init__.py #493: Hostname: ad

INFO 2022-05-17 11:41:09,190 pid:338297 /usr/lib64/samba-dc/python3.9/samba/provision/__init__.py #494: NetBIOS Domain: SAMBA

INFO 2022-05-17 11:41:09,191 pid:338297 /usr/lib64/samba-dc/python3.9/samba/provision/__init__.py #495: DNS Domain: samba.test

INFO 2022-05-17 11:41:09,191 pid:338297 /usr/lib64/samba-dc/python3.9/samba/provision/__init__.py #496: DOMAIN SID: S-1-5-21-578881226-703906863-2679424616

[root@ad ~]# systemctl disable --now bind

Synchronizing state of bind.service with SysV service script with /lib/systemd/systemd-sysv-install.

Executing: /lib/systemd/systemd-sysv-install disable bind

Removed /etc/systemd/system/multi-user.target.wants/bind.service.

[root@ad ~]# systemctl enable --now samba

Synchronizing state of samba.service with SysV service script with /lib/systemd/systemd-sysv-install.

Executing: /lib/systemd/systemd-sysv-install enable samba

[root@ad ~]# samba-tool domain info 127.0.0.1

Forest : samba.test

Domain : samba.test

Netbios domain : SAMBA

DC name : ad.samba.test

DC netbios name : AD

Server site : Default-First-Site-Name

Client site : Default-First-Site-Name

samba-dc-4.14.12-alt2.x86_64. И даже без swap.

Seg fault 11 can be easily avoided by assigning values to your global variables

by Milan Stanojevic

Milan has been enthusiastic about technology ever since his childhood days, and this led him to take interest in all PC-related technologies. He’s a PC enthusiast and he… read more

Updated on February 2, 2023

Reviewed by

Alex Serban

After moving away from the corporate work-style, Alex has found rewards in a lifestyle of constant analysis, team coordination and pestering his colleagues. Holding an MCSA Windows Server… read more

- Programming can be a complicated task, and errors are bound to appear sooner or later.

- One relatively common error is Segmentation fault: 11, and in this article, we’ll show you how to fix this issue.

XINSTALL BY CLICKING THE DOWNLOAD FILE

This tool repairs common computer errors by replacing the problematic system files with the initial working versions. It also keeps you away from system errors, BSoDs, and repairs damages made by malware and viruses. Fix PC issues and remove viruses damage now in 3 easy steps:

- Download and Install Fortect on your PC

- Launch the tool and Start scanning to find broken files that are causing the problems

- Right-click on Start Repair to fix issues affecting your computer’s security and performance

- Fortect has been downloaded by 0 readers this month.

XINSTALL BY CLICKING THE DOWNLOAD FILE

This software will keep your drivers up and running, thus keeping you safe from common computer errors and hardware failure. Check all your drivers now in 3 easy steps:

- Download DriverFix (verified download file).

- Click Start Scan to find all problematic drivers.

- Click Update Drivers to get new versions and avoid system malfunctionings.

- DriverFix has been downloaded by 0 readers this month.

C is one of the most used programming languages. But sometimes, while developing new software, you might encounter an error: Segmentation fault : 11.

This error will cause your application to crash, and in today’s article, we’re going to show you what this error means and how to fix it once and for all.

Obviously, you’ll need a bit more context in order to fully grasp the meaning of code 11 segmentation fault: 11. Understanding the triggers will prove useful in selecting the right debugging tools.

So, what causes a segmentation fault 11? Let’s take a closer look at the various run-time instances that are likely to display this error and also review its potential causes:

- Segmentation fault 11 C++

- Segmentation fault 11 Mac, Mac terminal

- Code 11 segmentation fault: 11

- Error: segmentation fault: 11

- Segmentation fault 11 Python (Matplotlib)

- Segmentation fault: 11 Xcode 13, VScode, Checkra1n

- Swift, iOS segmentation fault: 11

- Apache segmentation fault (11)

- Exit/termination signal segmentation fault 11

What is segmentation fault 11?

When Segmentation fault: 11 occurs, it means that a program has attempted to access a memory location that it’s not allowed to access.

The error can also occur if the application tries to access memory in a method that isn’t allowed. This usually concerns strings and allocating the right amount of memory for particular string types in C.

Under issue that can trigger a Segmentation fault: 11 error is the lack of values attributed to the global variables in your code. And speaking of variables, using an incorrect format character can have the same effect.

How can I fix Segmentation fault: 11?

- What is segmentation fault 11?

- How can I fix Segmentation fault: 11?

- 1. Compile the code and use gdb

- 2. Inspect your code

- 3. Use the malloc command

- 4. Use the char var/int arr command

- 🔧 Segmentation fault 11 Python

- 1. Uninstall Shapely

- 2. Use the Terminal

Before we dig, make sure you check these prerequisites:

➡️ List the variables and functions in the header and make them accessible via # (You can also use pro software to learn C++ and take advantage of the tips and tricks that come along with it.)

➡️ Separate your code into different files for easier debugging (Just like regular debugging tools for Windows, lldb and gdb will work better on a defined perimeter with defined constants.)

1. Compile the code and use gdb

- Run the following command:

gcc program.c -g - Now use the gdb like this:

$ gdb ./a.out

(gdb) run

(gdb) backtrace

In addition, users also recommend running these two commands:

lldb executable_name

run -flag1 -flag2

While we’re at it, you might also want to take a look at these excellent C++ compilers for Windows that are free of charge.

2. Inspect your code

- Double-check your code

- Make sure that there aren’t any declarations that might be using too much memory.

This is also a useful tip if you’re getting Segmentation fault: 11 while using Python.

3. Use the malloc command

- Use the malloc command properly.

- Of course, always use the following command to free the memory:

free()

4. Use the char var/int arr command

In your code, use the following command:

char var[strlen(x)+1]

int arr[(sizeof(x)/sizeof(x[0]) +1)]

Use one of these commands depending on your needs.

- 4 compilers to turn a programming language into another

- 7 Best Online And Offline Programming Learning Software

- 5 best code writing software for Windows 10/11 & Mac

- How to open PY files on a Windows 10/11 PC

🔧 Segmentation fault 11 Python

1. Uninstall Shapely

On your Mac, run the following command:

pip uninstall shapely; pip install --no-binary :all: shapely

Keep in mind that this method might only work if you’re trying to install Cartopy.

2. Use the Terminal

- Start the Terminal from the Applications > Utilities directory.

- Once the Terminal starts, run the following commands:

cd /Library/Frameworks/Python.framework/Versions/3.3

cd ./lib/python3.3/lib-dynload

sudo mv readline.so readline.so.disabled

Segmentation fault 11 is usually caused by memory allocation issues, and if you’re having this problem, be sure to try some of the solutions mentioned above.

Introduction

Signal 11, also known as SIGSEGV (signal segmentation violation) is an error signal in Unix systems (Linux). The error appears when a program or code tries to access an invalid memory location. The operating system sends the signal 11 error to the program as a response.

This article provides an in-depth explanation of the signal 11 SIGSEGV error.

Prerequisites

- Access to the command line/terminal.

- A text editor, such as Vim or nano.

- Administrator permissions to check kernel logs.

The SIGSEGV error is an error code sent to a process trying to access an inaccessible memory location. The attempt to read or write to the memory location leads to a segmentation error.

The signal appears when attempting to run code written in languages such as C and C++. The error code is serious and leads to potential problems with data corruption, crashes, and other unpredictable behaviors.

What Causes SIGSEGV?

The SIGSEGV error happens for several reasons. Some causes for the error are:

- Dereferencing null pointers — A null pointer is a reserved value that does not point to any object. As a result, the null pointer does not point to any valid memory location. Attempting to access a memory location through a null pointer leads to a SIGSEGV error.

- Buffer overflows — Buffers have a fixed memory size. Writing data that does not fit into a buffer leads to overflowing to adjacent memory locations.

- Invalid permissions — Some memory locations are read-only and reserved for operating system resources. The SIGSEGV error happens when attempting to write data to a read-only memory location leads.

- Freed pointers — If a program references a pointer that is freed, the OS returns a SIGSEGV error.

- Stack overflow — When a program runs out of memory in the call stack and does not have enough allocated memory to run, it leads to a SIGSEGV error.

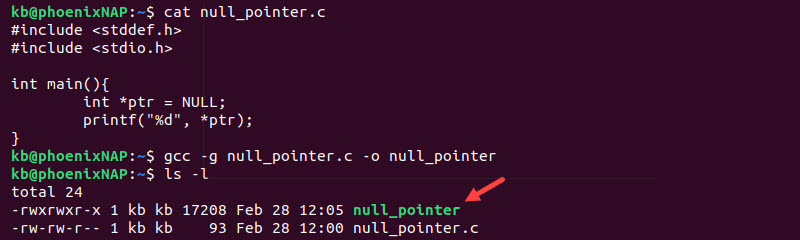

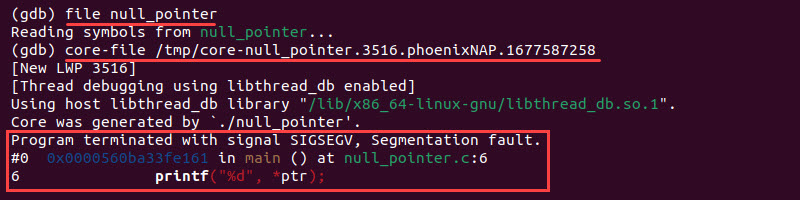

In all cases, the error appears when attempting an invalid memory location access. The example below shows how a SIGSEGV error happens when referencing a null pointer:

1. Create a file and open it with a code editor. For example, if using Vim, run:

vim null_pointer.c2. Add the following code to the file:

#include <stddef.h>

#include <stdio.h>

int main(){

int *ptr = NULL;

printf("%d", *ptr);

}The code creates a null pointer and tries to read the memory address from the pointer with the printf .

3. Save the file and close Vim.

4. Compile the code with:

gcc -g null_pointer.c -o null_pointer

The compiler does not detect the error and compiles the code correctly.

5. Run the code to see the result:

./null_pointer

The output shows a segmentation error because the code attempts to read an invalid memory location.

How To Solve SIGSEGV Errors?

Solving SIGSEGV errors requires pinpointing the source of the error and fixing the problem. Check if the program is trying to perform multiple actions on the same memory location, if all loops end, and if there are uninitialized variables.

Analyze all program conditions and inputs to verify there is no combination that produces the error. Since the issue is not straightforward, below are several ways to detect and approach a signal 11 SIGSEGV error.

Debug Code

The best approach is to debug the code line by line to locate the line that causes the error. Set up a debugger to generate core files and analyze the files using the GNU debugger (gdb). Alternatively, use a specialized tool such as Valgrind to debug memory issues.

Another method is to print out all variables to check if all of them contain an expected value.

A simple programming mistake often leads to referencing invalid memory locations.

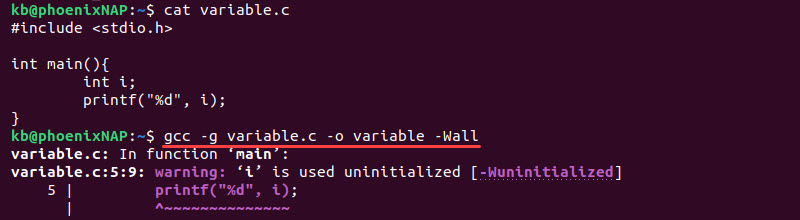

Enable Warnings

Use the -Wall and -Wextra tags when compiling the code through GCC to enable detecting construction warnings. The warnings help detect various issues, including the use of uninitialized variables and statements with no effect.

Although the warnings will not detect a SIGSEGV error directly, the descriptive error output can provide a hint to the location of statements that lead to the segmentation error.

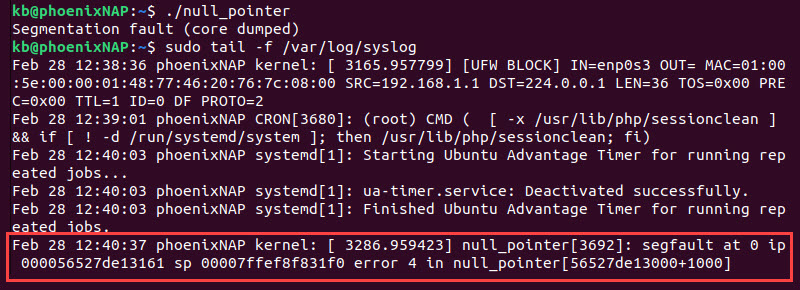

Check Kernel Logs

A segmentation error always creates a kernel log message. To access the kernel logs, run the following command:

sudo tail -f /var/log/syslogThe command outputs a log stream in the terminal. Reproduce the error to see the message in the logs. The target message looks like the following:

Feb 28 12:41:53 phoenixNAP kernel: [ 3363.006471] null_pointer[3698]: segfault at 0 ip 0000556991208161 sp 00007ffe6af914d0 error 4 in null_pointer[556991208000+1000]

The log contains the following information:

at <address>is the memory location the code tried to access.ip <pointer>is the memory address of the code where the error happened.sp <pointer>is the stack pointer that has the last program request.error <code>shows the attempted operation, where the most common codes are:4reading from an unallocated location.5reading from a write-only location.6writing to an unallocated location.7writing to a location with no write access.

From the provided example, the error gives a clue that the code attempted to read data from an unallocated location.

SIGSEGV in Kubernetes

The SIGSEGV error is a common reason for container termination in Kubernetes. If a container terminates due to a segmentation error, the system returns an error code 139.

There are several reasons why the error appears in Kubernetes:

- Coding error — A coding problem can cause a SIGSEGV error and make a process fail to initialize, or cause a process to access invalid memory.

- Incompatibility error — When an existing binary file is incompatible with a shared library, the incompatibility can cause the binary file to access an invalid memory location.

- Hardware misconfiguration — If the error appears across different libraries, the memory repositories are incorrectly allocated or the hardware settings are not set up correctly.

To resolve the issue, do the following:

- Check the container logs — Use the container logs to try and identify the steps which lead to the error.

- Revert most recent changes — If the issue comes from a recently updated shared library, the error is most likely from incompatibility issues with existing binaries.

- Check Linux kernel logs — Linux kernel logs provide an insight into what command leads to the error, and what the code attempted to execute. Accessing the logs requires root access to the host machine and cannot be viewed from the container directly.

SIGSEGV vs. Other Exit Codes

SIGSEGV signal 11 is one of the many Linux error code signals. Different signal codes help differentiate between the various types of system interruptions. Below is a brief comparison between the SIGSEGV exit code and some other possible codes when accessing memory.

SIGSEGV vs. SIGBUS

The main difference between the SIGSEGV and SIGBUS exit codes is:

- SIGSEGV indicates an invalid access attempt to a valid physical address.

- SIGBUS (signal 10) indicates an invalid physical address.

The SIGBUS (signal bus) exit code is a memory access error that happens when a CPU cannot address a physical memory. The address is either unrecognized or not bit aligned in a way the CPU can read the address.

A SIGSEGV error, the physical address is valid, but the access method is not.

SIGSEGV vs. SIGABRT

The primary difference between the SIGSEGV and SIGABRT error codes is:

- SIGSEGV is an error triggered by the operating system.

- SIGABRT is an error triggered by a process.

The SIGABRT (signal abort) is a signal triggered by a system process to abruptly terminate itself. The error happens when a process abnormally terminates.

A SIGSEGV error happens when the operating system detects invalid memory access and terminates a process as a result.

Conclusion

After reading this guide, you know what the SIGSEGV error is and how to handle the exit code. The signal 11 error is serious and should be handled immediately.

Next, learn how to use the trap command to catch signals and system interruptions.

Суть задания — сделать обычный последовательный метод сортировки массива параллельным при помощи MPICH. В качестве исходника был выбран этот текст программы. Он написан на С++ а мне нужен язык Си. Выводится ошибка Segmentation fault и не могу понять из-за чего( думаю, где то допустил ошибку с динамическим выделением памяти)

#include <stdio.h>

#include <stdlib.h>

#include <time.h>

#include <mpi.h>

int *result;

int *sum(int* v1, int n1, int* v2, int n2)

{

int i=0, j=0, k=0;

result = (int *)malloc((n1+n2)*sizeof(int));

while (i < n1 && j < n2)

{

if (v1[i] < v2[j])

{

result[k] = v1[i];

i++;

k++;

}

else

{

result[k] = v2[j];

j++;

k++;

}

}

if (i == n1)

{ while (j < n2)

{

result[k] = v2[j];

j++;

k++;

}}

if(j == n2)

{while (i < n1)

{

result[k] = v1[i];

i++;

k++;

}}

return result;

}

void swap (int* v, int i, int j)

{

int t;

t = v[i];

v[i] = v[j];

v[j] = t;

}

void sort (int* v, int n)

{

int i, j;

for (i = n; i >= 0; i--)

{for (j = 0; j <= i; j++)

if (v[j] > v[j + 1])

{swap (v, j, j + 1);}

}

}

int main (int argc, char **argv)

{

int *data;

int *resultant_array;

int *sub;

int m, n=11000;

int rank, size;

int r;

int s;

int i;

int z;

int move;

MPI_Status status;

MPI_Init (&argc, &argv);

MPI_Comm_rank (MPI_COMM_WORLD, &rank);

MPI_Comm_size (MPI_COMM_WORLD, &size);

if (rank == 0)

{

s = n /size;

data = (int *)malloc(s*sizeof(int));

srand(time(NULL));

FILE *bf = fopen("unsorted", "w");

for(i = 0; i < n; i++)

{

data[i] = rand() % 10000;

fscanf(bf,"%dn", &data[i]);

}

fclose(bf);

MPI_Bcast (&s, 1, MPI_INT, 0, MPI_COMM_WORLD);

resultant_array = (int *)malloc(s*sizeof(int));

MPI_Scatter(data, s, MPI_INT, resultant_array, s, MPI_INT, 0, MPI_COMM_WORLD);

sort (resultant_array, s);

}

else

{

MPI_Bcast (&s, 1, MPI_INT, 0, MPI_COMM_WORLD);

resultant_array = (int *)malloc(s*sizeof(int));

MPI_Scatter(data, s, MPI_INT, resultant_array, s, MPI_INT, 0, MPI_COMM_WORLD);

sort(resultant_array, s);

}

move = 1;

for(move=1;move < size; move*=2)

{

if (rank%(2*move)==0)

{

if (rank + move < size)

{

MPI_Recv (&m, 1, MPI_INT, rank + move, 0, MPI_COMM_WORLD, &status);

sub = (int *)malloc(m*sizeof(int));

MPI_Recv (sub, m, MPI_INT, rank + move, 0, MPI_COMM_WORLD, &status);

resultant_array = sum(resultant_array, s, sub, m);

s = s + m;

}

}

else

{

int near = rank - move;

MPI_Send (&s, 1, MPI_INT, near, 0, MPI_COMM_WORLD);

MPI_Send (resultant_array, s, MPI_INT, near, 0, MPI_COMM_WORLD);

}

}

if (rank == 0)

{

sort(data,n);

for (i=0; i<n; i++)

{

printf("%d", resultant_array[i]);

}

}

FILE *bfs = fopen("sort", "w");

for(i = 0; i < n; i++)

{

fscanf(bfs,"%dn",&resultant_array[i]);

}

fclose(bfs);

MPI_Finalize();

free(data);

free(resultant_array);

free(sub);

free(result);

return 0;

}

Прошу знающих о помощи. Спасибо.

Re: линкер падает в кору

> с учетом того что у тебя похоже генту — то может еще быть в погоне за непонятной оптимизацией намудрил с ключами

эх… хорошо что вы не мой студент =) а то сдавать бы вам лабы до самой летней сессии ,) за широту мысли…

уважаемый, если у мя генту — это еще не повод тыкать в меня пальцем и кричать, что я гонюсь за оптимизацией. лично я никуда не тороплюсь, а потому мне достаточно дефолтных настроек. тем более, что я уже писал, что в этой же системе все остальное собирается нормально, и линкер работает без ошибок.

з.ы. а вот за совет — спасибо, попробую и то, и другое.

akaslon

(16.10.07 15:59:46 MSD)

- Ссылка