11 сентября 2018 г.

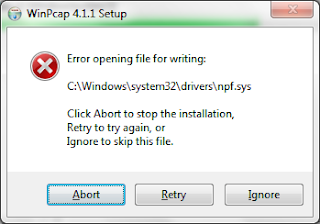

WinPcap. Error opening file for writing: C:Windowssystem32driversnpf.sys

|

| Ошибка |

Установщик WinPcap выдал ошибку. Error opening file for writing: C:Windowssystem32driversnpf.sys

1. Удалить npf.sys из C:Windowssystem32drivers

2. Перезагрузить компьютер

3. Установить WinPcap.

Если не помогло:

Удалить C:Windowssystem32packet.dll

Установить WinPcap.

Автор:

k0sh

Ярлыки:

Ошибка,

WinPcap,

Wireshark

Комментариев нет:

Отправить комментарий

Следующее

Предыдущее

Главная страница

Подписаться на:

Комментарии к сообщению (Atom)

Почему я вижу «Драйвер NPF не работает. У вас могут возникнуть проблемы с захватом или листингом интерфейсов ». При запуске Wireshark?

Когда я запускаю Wireshark, почему я вижу это сообщение?

«Драйвер NPF не запущен. Возможно, у вас проблемы с захватом или листингом интерфейсов».

4 ответа

Вам нужно запустить Wireshark с правами администратора.

- Выход из Wireshark.

- Найдите Wireshark в меню «Пуск».

- Щелкните его правой кнопкой мыши.

- Выберите «Запуск от имени администратора»,

- Нажмите «Да» в диалоговом окне управления учетной записью пользователя.

Лучше всего не запускать Wireshark в качестве администратора. См. здесь для объяснения — ошибки в диссекторе могут нанести гораздо больший урон, когда он работает как администратор. Лучшее решение (предлагаемое здесь ) является следующее:

- Откройте командную строку (cmd.exe) с помощью опции «Запуск от имени администратора»

- Запустите команду sc qc npf

Вы увидите вывод, подобный этому:

Если это выглядит так, вам нужно будет запустить службу, используя sc start npf

так, чтобы он отображал STATE : 4 RUNNING .

Чтобы запустить службу автоматически в будущем, используйте sc config npf start = auto

(это пространство после знака равенства важно)

Запустите «cmd.exe» в качестве администратора и идите

Чтобы убедиться, что тип «sc qc npf», вы получите результат:

Чтобы вернуть его обратно:

Анализатор протокола RTI с Wireshark использует драйвер захвата пакета Windows (WinPcap) под названием драйвер NPF, когда он начинает записывать данные в реальном времени. Для загрузки драйвера требуются привилегии администратора.

Чтобы очистить эту ошибку, вам нужно открыть файл npf.sys, который находится в

в Windows 7. Следуйте приведенному ниже руководству, чтобы открыть файл npf.sys.

Во-первых, убедитесь, что вы установили winpcap, если вы его не установили, просто зайдите на его официальный сайт и загрузите его для установки: http://www.winpcap.org Затем найдите cmd.exe, который находится в

в Windows 7, щелкните правой кнопкой мыши и «Запуск от имени администратора». Когда он открывается, введите net start npf, затем драйвер NPF успешно открывается. То есть файл npf.sys открывается. Наконец, перезапустите Wireshark, теперь все будет хорошо.

Примечание:

Если вы используете Linux или Ubuntu, после установки WinpCap, используйте общий «> $ su Administrator» для переключения на учетную запись с наивысшим уровнем полномочий, затем введите net start npf.

Если вы используете Windows XP, войдите в систему с учетной записью администратора, затем откройте cmd, введите net start npf.

Почему я вижу » драйвер NPF не работает. Могут возникнуть проблемы с захватом или перечислением интерфейсов.»при запуске Wireshark?

когда я запускаю Wireshark, почему я вижу это сообщение?

«драйвер NPF не запущен. Могут возникнуть проблемы с захватом или перечислением интерфейсов.»

4 ответов

необходимо запустить Wireshark с правами администратора.

- Выйти Из Wireshark.

- найти Wireshark в меню Пуск.

- щелкните правой кнопкой мыши.

- выберите «Запуск от имени администратора»,

- Нажмите кнопку » Да » в диалоговом окне Контроль учетных записей пользователей.

лучше не запускать Wireshark от имени администратора. См.здесь для объяснения — ошибки в диссекторе могут нанести гораздо больший ущерб, когда он работает от имени администратора. Лучшее решение (предлагается здесь) следующим образом:

- Откройте командную строку (cmd.exe) с помощью «Запуск от имени администратора»

- выполнить команду sc qc npf

вы увидите нечто похожее на это:

Если это выглядит следующим образом, вам нужно будет запустить службу с помощью sc запустить npf

так, что он отображает STATE : 4 RUNNING .

для автоматического запуска службы в будущем используйте sc config npf start= auto

(это пространство после знака равенства важно)

Выполнить «cmd.exe » как администратор, и go

для того чтобы убеждаться тип «НПФ КК СК», вы получите выход:

анализатор протокола RTI с Wireshark использует драйвер захвата пакетов Windows (WinPcap), называемый драйвером NPF, когда он начинает захватывать текущие данные. Для загрузки драйвера требуются права администратора.

чтобы устранить эту ошибку, необходимо открыть файл с именем npf.sys, который находится по адресу

в Windows 7. Следуйте приведенному ниже руководству, чтобы открыть npf.файл sys.

во-первых, убедитесь, что вы установили winpcap, если вы не установили его, просто пойти на его официальный сайт и скачать его для установки:http://www.winpcap.org Далее, найдите УМК.exe, который находится по адресу

в Windows 7, щелкните правой кнопкой мыши и «запуск от имени администратора». Когда он открыт, введите net start npf, затем драйвер NPF успешно открыт. То есть файл npf.открыт sys является. Наконец, перезапустите Wireshark, теперь все будет в порядке.

Примечание:

Если вы используете Linux или Ubuntu, после установки WinpCap используйте «>$Su Administrator » для переключения на учетную запись с наивысшими полномочиями, затем введите net start npf .

Если вы используете Windows XP, войдите в систему с учетной записью администратора, затем откройте cmd, введите net start npf.

Основы Wireshark. Расшифровка и захват трафика

Привет, друг. В одном из прошлых материалов мы с тобой разбирались как данные передаются в сетях и как разные сетевые элементы взаимодействуют между собой. Если ты пропустил эту статью она ЗДЕСЬ. Всё это нам было нужно, чтобы подготовится к практической части изучения такой непростой темы как перехват и анализ трафика. И начнём мы изучать практическую часть с изучения утилиты Wireshark. Возникает логичный вопрос: почему именно Wireshark? Всё просто, он обладает несколькими особенностями которые выделяют его среди конкурентов:

- Интерфейс. Его интерфейс прост и понятен на столько на сколько это вообще возможно среди подобных утилит.

- Гибкость в использовании. Позволяет анализировать трафик не только в реальном времени, но можно работать и с сохранёнными файлами захвата. Причем есть поддержка форматов огромного количества утилит.

- Поддержка сетевых протоколов. Wireshark поддерживает огромное количество сетевых протоколов, от самых распространённых до довольно специфических. Причем этот список пополняется практически в каждом обновлении. Другими словами, вероятность что ты столкнёшься с не поддерживаемым протоколом ничтожно мала.

- Мультисистемность. Wireshark работает на Windows, Linux, MacOS — это замечательно по определению.

- Халява. Все любят халяву. Wireshark абсолютно бесплатен. Не смотря на это сообщество разработчиков очень активно, постоянно что-то допиливает, дорабатывает, обновляет. И это, кстати еще одни плюс.

Установка Wiredhark и первый запуск

Теперь давай запустим Wireshark и начнём с ним работать. Кстати в таких системах как Kali Linux и Parrot Security он уже предустановлен. А для винды и яблока его можно скачать на официальном сайте. Ну, а я буду использовать его на Parrot Security. Кстати есть мнение, в том числе разработчиков Wireshark, что использовать его на Windows — тот ещё тот мазохизм. Особенно для перехвата wi-fi трафика, во первых нужно устанавливать дополнительные драйвера — WinPcap. Но самая главная проблема в том, что режим мониторинга сетевого адаптера в Windows работает максимально криво.

Ну а теперь точно можно запускать Wireshark. Это можно сделать из вкладки «Приложения», а можно из терминала:

сразу после запуска, нам предложат выбрать сетевой интерфейс для запуска захвата. Можем так и сделать. Или, если мы хотим поработать с ранее захваченным трафиком, сохраненным в файл, можем нажать File->Open и выбрать нужный файл.

Выбираем интересующий нас сетевой интерфейс (wlan0mon) и дважды давим на него.

Интерфейс Wireshark

Перед нами появится основное окно программы с которым мы будем проводить больше всего времени. И сразу начнут перехватываться данные. Пока что нажмём «Стоп» (красный квадратик в левом верхнем углу) и порассматриваем интерфейс программы.

Пройдёмся по интерфейсу сверху вниз:

- В самом верху, под главным меню, находится панель с кнопками — это Main Toolbar. Здесь находятся основные элементы управления программой — старт/стоп и настройки захвата, открытие/закрытие файлов захвата, навигация по пакетам и управлением размером текста;

- Сразу под ней находится — Filter Toolbar — здесь мы будем вписывать фильтры и операторы, но об этом чуть позже;

- Ещё ниже находится — Packet List . Это таблица в которой отображаются все пакеты из текущей сессии перехвата или из открытого файла перехвата;

- Под ним — Packet Details — здесь отображаются сведения о выбранном пакете (выбирать пакеты можно в Packet List);

- И самое нижнее окошко — Packet Bytes. Здесь показаны исходные данные пакета в необработанном виде, т.е. в том виде, в каком пакет передаётся по сети. (Сейчас бы начать тебе про интерпретацию пакетов рассказывать, но это в другой раз)

Настройка Wireshark

Общие параметры самого приложения WIreshark находятся во вкладке Edit->Preferences. Их можно настроить в зависимости от своих потребностей или предпочтений. Но я бы, на стадии знакомства с программой, не рекомендовал туда лезть. С опытом использования программы и работы с трафиком, понимание что тебе нужно подкрутить для удобства придет само. А потому просто кратко перечислим какие здесь есть разделы:

- Appearance (Внешний вид). Грубо говоря здесь определяется внешний вид программы. Положение окон, расположение основных панелей, расположение полосы прокрутки и столбцов в панели Packet List, шрифты, а также цвета фона и шрифтов.

- Capture (Перехват). В этом разделе можно настроить порядок перехвата пакетов. В том числе стандартный интерфейс для перехвата, параметры обновления панели Packet List в реальном времени.

- Filter Expressions (Фильтрующие выражения). Здесь можно создавать фильтры сетевого трафика и управлять ими. Этот момент мы обсудим отдельно.

- Name Resolution (Преобразование имен). В этом разделе активируются средства Wireshark, позволяющие преобразовывать адреса в имена, более удобные для понимания. В том числе адреса канального, сетевого и транспортного уровня. А также можно указывать максимальное количество параллельных запросов на преобразование имен.

- Protocols (Протоколы). В этом разделе находятся параметры, влияющие на перехват и отображение различных пакетов, которые Wireshark может декодировать. Правда настраивать параметры можно далеко не для всех протоколов. Да и в большинстве случаев, без острой на то необходимости, менять здесь ничего не надо.

- Statistics (Статистика). Название раздела говорит само за себя, здесь находятся параметры отображения и ведения статистики.

- Advanced (Продвинутый). Параметры которые не вошли не в одну из перечисленных категорий, либо предназначены для более тонкой настройки функционала. Вот сюда точно лезть не нужно.

Если ты планируешь в большей мере работать с трафиком беспроводных сетей, то есть смысл немного кастомизировать рабочие области Wireshark для большего удобства. А именно добавить несколько дополнительных столбцов, информация из которых поможет значительно сэкономить время.

Перейдем в Edit->Preferences и во вкладке Appearance выберем раздел Columns. Здесь жмем на плюсик и добавляем такие колонки, с такими параметрами:

- Title: Channel, Type: Custom, Fields: wlan_radio.channel — будет показывать нам канал в котором перехвачен пакет;

- Title: Signal Strenght, Type: Custom, Fields: wlan_radio.signal_dbm — покажет мощность сигнала в канале в момент перехвата пакета.

Расшифровка беспроводного трафика

Когда мы запустили захват трафика на интерфейсе wlan0mon ты наверняка обратил внимание, что в Packet List отображается всё что угодно, кроме того что нужно. А именно из полезной информации там можно найти только название сети (SSID) и MAC адреса (на самом деле кое-что ещё есть), а какой-нибудь интересной информации нет, от слова «совсем». На самом деле она есть, просто она зашифрована. Почему так? Ответ банален — потому что трафик шифруется. Соответственно надо его расшифровать. А для этого надо понимать некоторые процессы которые происходят в wi-fi сетях.

При передаче данных по wi-fi трафик шифруется с использованием ключа PTK (Pairwise Transient Key). При этом этот ключ динамичный, то есть создаётся заново для каждого нового соединения. А соответственно трафик для каждого соединения в одной и той же сети зашифрован разными PTK. Когда какой-нибудь клиент переподключается, то и PTK тоже меняется. Что бы этот самый PTK узнать необходимо перехватить четырёх этапное рукопожатие. Ну и знать пароль, имя (SSID) wi-fi сети и канал на котором она работает.

Перехват handshake

Как узнать пароль wi-fi сети я статью уже писал, поэтому примем за аксиому что он у тебя есть. А SSID и канал мы и так видим в Wireshark, вопрос остаётся только в PTK. Соответственно нужно перехватить рукопожатие и не какое-нибудь, а именно то которое произошло между интересующим нас клиентом и точкой доступа непосредственно перед обменом интересующей нас информацией. Наш адаптер уже в режиме мониторинга, и необходимые нам данные мы видим в Packet Details при нажатии на пакет из интересующей нас сети:

Можем сразу открываем терминал и запускаем перехват рукопожатия:

ждать повторных подключений мы не будем, поэтому помогаем отключится всем устройствам в сети:

и спустя небольшой промежуток времени видим в правом верхнем углу нашего терминала появилась надпись: WPA handshake

это означает, что рукопожатие мы получили, а значит успех близок. Вернемся в Wireshark.

В Filter Toolbar нужно написать:

Это необходимо что бы убедится что рукопожатие действительно у нас, если это так — можем продолжать. Теперь сделаем то, что я чуть раньше предупреждал не делать, а именно поменяем настройки протоколов. Идём Edit-> Preferences и выбираем вкладку Protocols. В ней нам надо найти IEEE 802.11 и поставить галку Enable decryption после чего нажать Edit

в появившемся окне жмём «+» и там где Key type выбрать wpa-pwd. А там где Key нужно ввести через двоеточие «пароль:имя сети». Потом нажать ОК и сохранить изменения в настройках протокола.

сразу после этого захваченный трафик будет расшифрован и начнет приобретать более вразумительный и понятный вид.

Анализ трафика в Wireshark

В большинстве случаев (почти всегда) анализ перехваченного трафика происходит в оффлайн-режиме. Т.е. ты сначала перехватываешь трафик, потом сохраняешь его в файл перехвата (File->Save). Потом опять перехватываешь и опять сохраняешь, потом объединяешь все файлы перехвата в один (File->Merge). И только потом, в комфортных условиях, анализируешь весь трафик скопом. И, кстати, эти функции, с сохранением и объединением, ты будешь использовать гораздо чаще чем ты думаешь. С сохранением, потому что получить с первого раза сведения которые тебе нужны удаётся далеко не всегда. Да и если анализировать трафик в онлайне — по любому что-нибудь пропустишь. А с объединением потому, что когда у тебя есть несколько файлов перехвата — разбирать их по отдельности — очень глупая и трудоёмкая идея.

Как ты наверняка заметил файлы перехвата содержат огромное количество строк, и что бы быстро в них ориентироваться нужно научится делать несколько вещей:

- Поиск по пакетам. При нажатии комбинации клавиш Ctrl+F открывается панель поиска. Там есть несколько вариантов поиска, но на данном этапе тебе достаточно будет использовать Display filter который позволяет создать фильтр, чтобы найти только те пакеты, которые отвечают заданному в нем выражению и String — осуществляет поиск в строках по указанным символам (поиск вперед Ctrl+N, поиск назад Ctrl+B;

- Отметка пакетов. Очень часто бывает что ты нашел нужный пакет, но есть необходимость вернуться к нему позже, для этого этот пакет можно отметить, нажми правой кнопкой на нужный пакет в Packet List и выбери Mark Packet или нажми Ctrl+M, отмечать можно любое количество пактов, а чтобы перемещаться между отмеченными пакетами используются комбинации клавиш Shift+Ctrl+N — следующий и Shift+Ctrl+B — предыдущий.

- Фильтры. Фильтр — это выражение, в котором задаются критерии для включения или исключения пакетов из анализа. В Wireshark выделяют два вида фильтров: фильтры перехвата и фильтры отображения. Мы рассмотрим некоторые примеры применения фильтров, но про сами фильтры я сделаю отдельную статью. Потому, что там надо будет изучить довольно большой объём информации: логику применения, синтаксис, операторы. Короче это отдельная большая тема.

Практика анализа трафика беспроводных сетей

Я уже упоминал, что для сбора трафика в беспроводной сети нужно использовать режим мониторинга сетевого адаптера, но в этом режиме будет работать именно наш сетевой адаптер. Но при этом, для понимания ситуации в целом, неплохо бы знать в каких вообще режимах могут работать сетевые адаптеры:

- Управляемый режим (Managed mode). Применяется в том случае, если клиент беспроводной сети подключается непосредственной к точке беспроводного доступа. В подобных случаях программный драйвер, связанный с адаптером беспроводной связи, использует точку беспроводного доступа для управления всем процессом обмена данными по беспроводной сети.

- Режим прямого подключения (Ad-hoc mode). Применяется в том случае, если организована беспроводная сеть, в которой устройства подключаются непосредственно друг к другу. В этом режиме два клиента беспроводной сети, которым требуется обмениваться данными друг с другом, разделяют обязанности, которые обычно возлагаются на точку беспроводного доступа.

- Ведущий режим (Master mode). Некоторые адаптеры беспроводной связи поддерживают также ведущий режим. В этом режиме адаптеру беспроводной связи разрешается работать вместе со специальным программным драйвером, чтобы компьютер, на котором установлен этот адаптер, действовал в качестве точки беспроводного доступа для других устройств.

- Режим мониторинга, его ещё называю режим контроля (Monitor mode). Это тот самый режим который мы будем использовать для перехвата и анализа пакетов. Позволяет прослушивать пакеты, распространяемые в эфире. Для полноценного перехвата и анализа пакетов адаптер вместе с программным драйвером должен поддерживать режим текущего контроля, называемый также режимом RFMON, т.е. режимом радиочастотного контроля.

Схематично принцип действия режимов можно нарисовать так:

Фильтры Wireshark

В беспроводной сети весь сетевой трафик, сформированный беспроводными клиентами, сосуществует в общих каналах. Это означает, что перехваченные пакеты в каком-нибудь одном канале могут содержать сетевой трафик от нескольких клиентов, а соответственно что бы находить интересующую информацию нужно научится отфильтровывать лишнюю. Поэтому, давай разберем наиболее часто применяемые фильтры при анализе беспроводных сетей:

Фильтрация по идентификатору

Wireshark собирает данные всех сетей находящихся в радиусе действия сетевого адаптера, поэтому наиболее логично первоначально отфильтровать трафик конкретной сети, которая нас интересует. Сделать это можно по имени беспроводной сети (SSID):

хотя наиболее корректно будет отфильтровать по bssid. BSSID — это идентификатор базового набора услуг (Basic Service Set Identifier). Он присваивается каждой точке и идентифицирует её, при этом он посылается в каждом беспроводном пакете управления и пакете данных из передающей точки доступа. BSSID записывается в заголовок пакета и это и есть MAC адрес нашей точки доступа. Посмотрев его в заголовке, можем создать фильтр чтобы видеть трафик проходящий только через нужную точку доступа:

Часто используемые фильтры Wireshark

Не менее полезным, в некоторых ситуациях будет отфильтровать трафик по используемому каналу связи:

можно увидеть трафик передаваемый по протоколу ARP, это даст возможность понять какие устройства в данный момент подключены к локальной сети, увидеть их MAC и IP адреса.

Также довольно часто используются такие фильтры:

покажет отправленные dns-запросы, так можно узнать какие сайты посещал пользователь и какими онлайн-ресурсами пользовался.

отфильтрует трафик связанный с конкретным IP (где он был получателем или отправителем).

покажет tcp трафик, по такому же принципу можно отфильтровать трафик по любому другому протоколу, например udp или icmp.

Если мы видим, что соединение с сайтом не защищено т.е. происходит по протоколу http, это открывает перед нами большие возможности. Мы можем увидеть передаваемые данные, в том числе данные авторизации и данные форм, загружаемые и открываемые файлы, передаваемые и установленные cookie,

| http | отфильтровать http трафик |

| http.host == «адрес» | показать запросы к определённому сайту |

| http.cookie | http-запросы в которых передавались cookie |

| http.set_cookie | запросы в которых были установлены cookie в браузер |

| http.content_type contains «image» | поиск любых переданных изображений, можно конкретизировать заменив «image» на «jpeg» или другие. |

| http.authorization | поиск запросов авторизации |

| http.request.uri contains «zip» | поиск определённого типа файлов. zip — заменить на нужное |

Кстати, что бы сохранить какой-нибудь найденный файл надо нажать на него правой кнопкой мыши в окне Packet Details и выбрать Export Packet Bytes и указать место куда его нужно сохранить:

Ну, что. Если ты дочитал до этого места, значит можешь смело утверждать, что у тебя уже есть базовые знания по Wireshark. И ты уже, в принципе, немало можешь понять из перехваченного трафика. Поэтому не забывай возвращаться к нам. Ведь в следующих уроках по это программе мы изучим синтаксис и операторы фильтров, разберемся как победить зашифрованный SSL/TLS трафик, разберемся с дешифраторами, более детально разберем некоторые сетевые протоколы и, конечно же, попрактикуемся в анализе сетевого трафика на конкретных примерах.

Анализатор протокола RTI с Wireshark использует драйвер захвата пакетов Windows (WinPcap), называемый драйвером NPF, когда он начинает собирать живые данные. Загрузка драйвера требует прав администратора.

Чтобы очистить эту ошибку, вам нужно открыть файл с именем npf.sys, который находится по адресу

* C:WindowsSystem32Drivers

в Windows 7. Следуйте приведенным ниже инструкциям, чтобы открыть файл npf.sys.

Во-первых, убедитесь, что вы установили winpcap, если вы его не установили, просто зайдите на его официальный сайт и загрузите его для установки: http://www.winpcap.org/ Далее найдите cmd.exe, который находится по адресу

* C:WindowsSystem32

в Windows 7 щелкните правой кнопкой мыши и «Запуск от имени администратора». Когда он откроется, введите net start npf, затем драйвер NPF будет успешно открыт. То есть файл npf.sys открывается. Наконец, перезапустите Wireshark, теперь все будет хорошо.

Замечания:

Если вы используете Linux или Ubuntu, после установки WinpCap используйте общий «> su su Administrator «, чтобы переключиться на учетную запись с самыми высокими правами доступа, затем введите net start npf.

Если вы используете Windows XP, войдите с учетной записью администратора, затем откройте cmd, введите net start npf.

sadp_npf.sys проблемы типа синий экран (BSOD) часто возникают из-за отсутствия или повреждения драйверов устройства для WinPcap или из-за неисправности соответствующего оборудования. Для устранения неполадок, связанных с файлом SYS, большинство профессионалов ПК заменят файл на соответствующую версию. Мы также рекомендуем запустить обновление драйверов, чтобы обеспечить актуальность всех драйверов, связанных с sadp_npf.sys.

SYS используется форматом Windows System File, которые являются типами Системные файлы. Ниже представлен список самых последних версий файлов практически для всех версий Windows (а также для некоторых %%os%%), которые вы также можете скачать. Если в настоящий момент отсутствует необходимая вам версия sadp_npf.sys, запросите ей, нажав на кнопку Request (Запрос) рядом с необходимой версией файла. Кроме того, Windows Software Developer также может предоставить вам некоторые редкие файлы, которые отсутствуют в нашем каталоге.

Размещение вновь загруженного файла sadp_npf.sys в правильном каталоге (в месте расположения исходного файла), скорее всего, решит проблему, однако, чтобы однозначно в этом убедиться, следует выполнить проверку. Повторно запустите WinPcap, чтобы убедиться, что проблема успешно решена.

| Sadp_npf.sys Описание файла | |

|---|---|

| Тип: | SYS |

| Функция: | WinPcap 4.1.2 installer |

| App: | WinPcap |

| Вер: | 4.1.0.2001 |

| Автор: | Windows Software Developer |

| File: | sadp_npf.sys |

| Размер: | 35088 |

| SHA-1: | 34fb3bb374d7b99f936c1968e135f9ef86b425e2 |

| MD5: | b48dc6abcd3aeff8618350ccbdc6b09a |

| CRC32: | 9f14b68e |

Продукт Solvusoft

Загрузка

WinThruster 2023 — Сканировать ваш компьютер на наличие ошибок реестра в sadp_npf.sys

Windows

11/10/8/7/Vista/XP

Установить необязательные продукты — WinThruster (Solvusoft) | Лицензия | Политика защиты личных сведений | Условия | Удаление

SYS

sadp_npf.sys

Идентификатор статьи: 1301086

Sadp_npf.sys

| Filename | MD5 | Байт | Загрузить | |||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| + sadp_npf.sys | b48dc6abcd3aeff8618350ccbdc6b09a | 34.27 KB | ||||||||||||||||

|

Классические проблемы Sadp_npf.sys

Большинство обнаруженных ошибок sadp_npf.sys будут ошибками BSOD (Blue Screen of Death), также известными как ошибка «STOP»:

- «Обнаружена проблема с sadp_npf.sys. Windows выключается, чтобы предотвратить повреждение. «

- «: (Извините, ваш компьютер столкнулся с проблемой с sadp_npf.sys и нуждается в перезагрузке сейчас. «

- «0x0000000A: IRQL_NOT_LESS_РАВНО — sadp_npf.sys»

- 0x1E — sadp_npf.sys: КМОДЕ_ИСКЛЮЧЕНИЕ_НЕТ_ОБРАБАТЫВАЕТСЯ — sadp_npf.sys

- «STOP 0×00000050: PAGE_FAULT_IN_NONPAGED_AREA – sadp_npf.sys»

В большинстве случаев после установки нового оборудования или программного обеспечения возникнут ошибки синего экрана sadp_npf.sys. Обычно ошибки синего экрана, связанные с sadp_npf.sys, возникают при загрузке драйвера устройства, связанного с Windows Software Developer, во время установки WinPcap или связанной программы или во время запуска или завершения работы Windows. Важно отметить, когда происходят ошибки синего экрана с sadp_npf.sys, так как это помогает устранять проблемы, связанные с WinPcaps, и сообщать о них в Windows Software Developer.

Корень проблем Sadp_npf.sys

Ошибки Blue Screen sadp_npf.sys часто вызваны связанными проблемами с оборудованием, программным обеспечением, драйвером устройства или прошивкой. Эти ошибки sadp_npf.sys могут быть связаны с аппаратными проблемами Windows Software Developer или WinPcap во многих случаях.

В частности, ошибки, связанные с sadp_npf.sys, создаются:

- Устаревшие, неправильно настроенные или поврежденные драйверы устройств WinPcap.

- Недопустимые (поврежденные) записи реестра sadp_npf.sys, связанные с sadp_npf.sys /WinPcap.

- Заражение вредоносными программами повреждено файл sadp_npf.sys или связанные с ним файлы WinPcap.

- Установка оборудования, связанная с NewWindows Software Developer, создает конфликты sadp_npf.sys.

- Удалены или повреждены системные файлы (sadp_npf.sys) после установки WinPcap или драйвера.

- Sadp_npf.sys BSOD, вытекающий из повреждения жесткого диска.

- Память (ОЗУ) повреждена из sadp_npf.sys BSOD.

анализатор протокола RTI с Wireshark использует драйвер захвата пакетов Windows (WinPcap), называемый драйвером NPF, когда он начинает захватывать текущие данные. Для загрузки драйвера требуются права администратора.

чтобы устранить эту ошибку, необходимо открыть файл с именем npf.sys, который находится по адресу

* C:WindowsSystem32Drivers

в Windows 7. Следуйте приведенному ниже руководству, чтобы открыть npf.файл sys.

во-первых, убедитесь, что вы установили winpcap, если вы не установили его, просто пойти на его официальный сайт и скачать его для установки:http://www.winpcap.org

Далее, найдите УМК.exe, который находится по адресу

* C:WindowsSystem32

в Windows 7, щелкните правой кнопкой мыши и «запуск от имени администратора». Когда он открыт, введите net start npf, затем драйвер NPF успешно открыт. То есть файл npf.открыт sys является.

Наконец, перезапустите Wireshark, теперь все будет в порядке.

Примечание:

Если вы используете Linux или Ubuntu, после установки WinpCap используйте «>$Su Administrator » для переключения на учетную запись с наивысшими полномочиями, затем введите net start npf .

Если вы используете Windows XP, войдите в систему с учетной записью администратора, затем откройте cmd, введите net start npf.